Selectores de tráfico en VPN basadas en rutas

Lea este tema para obtener información sobre los selectores de tráfico en VPN IPsec basadas en rutas y cómo configurar selectores de tráfico en firewalls serie SRX.

Un selector de tráfico es un acuerdo entre pares de IKE para permitir el tráfico a través de un túnel VPN si el tráfico coincide con un par especificado de direcciones locales y remotas. Solo se permite el tráfico que se ajusta a un selector de tráfico a través de la asociación de seguridad (SA) asociada.

Descripción de los selectores de tráfico en VPN basadas en rutas

Un selector de tráfico es un acuerdo entre pares IKE para permitir el tráfico a través de un túnel si el tráfico coincide con un par especificado de direcciones locales y remotas. Con esta característica, puede definir un selector de tráfico dentro de una VPN específica basada en rutas, lo que puede dar lugar a varias asociaciones de seguridad (SA) IPsec de fase 2. Solo se permite el tráfico que se ajuste a un selector de tráfico a través de la SA asociada.

- Configuración del selector de tráfico

- Descripción de la inserción automática de rutas

- Descripción de los selectores de tráfico y las direcciones IP superpuestas

Configuración del selector de tráfico

Para configurar un selector de tráfico, utilice la traffic-selector instrucción configuration en el nivel de jerarquía [edit security ipsec vpn vpn-name]. El selector de tráfico se define con las instrucciones mandatory local-ip ip-address/netmask and remote-ip ip-address/netmask . El comando show security ipsec security-association detail operativo de la CLI muestra información del selector de tráfico para las SA. El show security ipsec security-association traffic-selector traffic-selector-name comando de la CLI muestra información para un selector de tráfico especificado.

Para un selector de tráfico determinado, se especifica una sola dirección y máscara de red para las direcciones local y remota. Los selectores de tráfico se pueden configurar con direcciones IPv4 o IPv6. Las libretas de direcciones no se pueden utilizar para especificar direcciones locales o remotas.

Se pueden configurar varios selectores de tráfico para la misma VPN. Se puede configurar un máximo de 200 selectores de tráfico para cada VPN. Los selectores de tráfico se pueden utilizar con los modos de túnel IPv4-en-IPv4, IPv4-en-IPv6, IPv6-en-IPv6 o IPv6-en-IPv4.

Las siguientes características no son compatibles con los selectores de tráfico:

Monitoreo de VPN

Diferentes familias de direcciones configuradas para las direcciones IP local y remota en un selector de tráfico

-

Una dirección remota de 0.0.0.0/0 (IPv4) o 0::0 (IPv6) para VPN de sitio a sitio

Interfaces punto a multipunto

Protocolos de enrutamiento dinámico configurados en interfaces st0

Cuando hay varios selectores de tráfico configurados para una VPN basada en rutas, el tráfico claro puede entrar en un túnel VPN sin coincidir con un selector de tráfico si la interfaz externa de la puerta de enlace IKE se mueve a otro enrutador virtual (VR). El software no maneja los múltiples eventos de interfaz asíncronos generados cuando una interfaz externa de puerta de enlace IKE se mueve a otro VR. Como solución alternativa, desactive primero el túnel VPN IPsec y confirme la configuración sin ese túnel antes de mover la interfaz externa de la puerta de enlace IKE a otra VR.

Puede configurar varios conjuntos de prefijo IP local, prefijo IP remoto, intervalo de puertos de origen, intervalo de puertos de destino y protocolo para la selección de tráfico. Esto significa que varios conjuntos de rangos de direcciones IP, rangos de puertos y protocolos pueden formar parte del mismo selector de tráfico definido en RFC 7296. Cuando se configuran varios selectores de tráfico, cada selector de tráfico conduce a una negociación independiente que da como resultado varios túneles IPsec. Sin embargo, si configura varios términos en un selector de tráfico, esta configuración da como resultado una única negociación de SA IPsec con varios prefijos, puertos y protocolos IP. Consulte Selector de tráfico.

Descripción de la inserción automática de rutas

La inserción automática de rutas (ARI) inserta automáticamente una ruta estática para la red remota y hosts protegidos por un extremo de túnel remoto. Se crea una ruta basada en la dirección IP remota configurada en el selector de tráfico. En el caso de los selectores de tráfico, la dirección remota configurada se inserta como una ruta en la instancia de enrutamiento asociada con la interfaz st0 que está enlazada a la VPN.

Los protocolos de enrutamiento y la configuración del selector de tráfico son formas mutuamente excluyentes de dirigir el tráfico a un túnel. Las rutas ARI pueden entrar en conflicto con las rutas que se rellenan mediante protocolos de enrutamiento. Por lo tanto, no debe configurar protocolos de enrutamiento en una interfaz st0 que esté enlazada a una VPN en la que estén configurados selectores de tráfico.

ARI también se conoce como inserción de ruta inversa (RRI). Las rutas ARI se insertan en la tabla de enrutamiento de la siguiente manera:

Si la

establish-tunnels immediatelyopción está configurada en el nivel de jerarquía [edit security ipsec vpn vpn-name], las rutas ARI se agregan una vez completadas las negociaciones de fase 1 y fase 2. Dado que una ruta no se agrega hasta que se establecen las SA, una negociación errónea no da como resultado que el tráfico se enrute a una interfaz st0 que esté inactiva. En su lugar, se utiliza un túnel alternativo o de reserva.Si la

establish-tunnels immediatelyopción no está configurada en el nivel de jerarquía [edit security ipsec vpn vpn-name], las rutas ARI se agregan en la confirmación de configuración.No se agrega una ruta ARI si la dirección remota configurada o negociada en un selector de tráfico es 0.0.0.0/0 o 0::0.

La preferencia por la ruta ARI estática es 5. Este valor es necesario para evitar conflictos con rutas similares que podría agregar un proceso de protocolo de enrutamiento.

La ruta ARI estática no se puede filtrar a otras instancias de enrutamiento mediante la rib-groups configuración. Utilice la import-policy configuración para filtrar rutas ARI estáticas.

Descripción de los selectores de tráfico y las direcciones IP superpuestas

En esta sección se describen las direcciones IP superpuestas en las configuraciones del selector de tráfico.

- Superposición de direcciones IP en diferentes VPN enlazadas a la misma interfaz st0

- Superposición de direcciones IP en la misma VPN enlazadas a la misma interfaz st0

- Superposición de direcciones IP en diferentes VPN enlazadas a diferentes interfaces st0

Superposición de direcciones IP en diferentes VPN enlazadas a la misma interfaz st0

Este escenario no se admite con selectores de tráfico. Los selectores de tráfico no se pueden configurar en diferentes VPN enlazadas a la misma interfaz st0 punto a multipunto, como se muestra en el ejemplo siguiente:

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

}

vpn vpn-2 {

bind-interface st0.1;

}

Superposición de direcciones IP en la misma VPN enlazadas a la misma interfaz st0

Cuando se configuran direcciones IP superpuestas para varios selectores de tráfico en la misma VPN, el primer selector de tráfico configurado que coincida con el paquete determina el túnel utilizado para el cifrado de paquetes.

En el ejemplo siguiente, se configuran cuatro selectores de tráfico (ts-1, ts-2, ts-3 y ts-4) para la VPN (vpn-1), que está enlazada a la interfaz st0.1 punto a punto:

[edit]

user@host# show security ipsec vpn vpn-1

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.5.0/24;

remote-ip 10.1.5.0/24;

}

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.1.0.0/16;

}

traffic-selector ts-3 {

local-ip 172.16.0.0/16;

remote-ip 10.2.0.0/16;

}

traffic-selector ts-4 {

local-ip 172.16.5.0/24;

remote-ip 10.2.5.0/24;

}

}

Un paquete con una dirección de origen 192.168.5.5 y una dirección de destino 10.1.5.10 coincide con los selectores de tráfico ts-1 y ts-2. Sin embargo, el selector de tráfico ts-1 es la primera coincidencia configurada y el túnel asociado con ts-1 se utiliza para el cifrado de paquetes.

Un paquete con una dirección de origen 172.16.5.5 y una dirección de destino 10.2.5.10 coincide con los selectores de tráfico ts-3 y ts-4. Sin embargo, el selector de tráfico ts-3 es la primera coincidencia configurada y el túnel asociado con el selector de tráfico ts-3 se utiliza para el cifrado de paquetes.

Superposición de direcciones IP en diferentes VPN enlazadas a diferentes interfaces st0

Cuando se configuran direcciones IP superpuestas para varios selectores de tráfico en diferentes VPN que están enlazadas a diferentes interfaces st0 punto a punto, primero se selecciona una interfaz st0 mediante la coincidencia de prefijo más larga para un paquete determinado. Dentro de la VPN que está enlazada a la interfaz st0 seleccionada, el selector de tráfico se selecciona en función de la primera coincidencia configurada para el paquete.

En el ejemplo siguiente, se configura un selector de tráfico en cada una de las dos VPN. Los selectores de tráfico se configuran con la misma subred local pero con diferentes subredes remotas.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.2.2.0/24;

}

}

Se configuran diferentes subredes remotas en cada selector de tráfico, por lo que se agregan dos rutas diferentes a la tabla de enrutamiento. La búsqueda de rutas utiliza la interfaz st0 enlazada a la VPN adecuada.

En el ejemplo siguiente, se configura un selector de tráfico en cada una de las dos VPN. Los selectores de tráfico se configuran con diferentes subredes remotas. Se configura la misma subred local para cada selector de tráfico, pero se especifican valores de máscara de red diferentes.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.0.0/8;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.2.2.0/24;

}

}

Se configura una subred remota diferente en cada selector de tráfico; por lo tanto, se agregan dos rutas diferentes a la tabla de enrutamiento. La búsqueda de rutas utiliza la interfaz st0 enlazada a la VPN adecuada.

En el ejemplo siguiente, los selectores de tráfico se configuran en cada una de las dos VPN. Los selectores de tráfico se configuran con diferentes subredes locales y remotas.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/24;

remote-ip 10.2.2.0/24;

}

}

En este caso, los selectores de tráfico no se superponen. Las subredes remotas configuradas en los selectores de tráfico son diferentes, por lo que se agregan dos rutas diferentes a la tabla de enrutamiento. La búsqueda de rutas utiliza la interfaz st0 enlazada a la VPN adecuada.

En el ejemplo siguiente, se configura un selector de tráfico en cada una de las dos VPN. Los selectores de tráfico se configuran con la misma subred local. Se configura la misma subred remota para cada selector de tráfico, pero se especifican valores de máscara de red diferentes.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.1.0.0/16;

}

}

Tenga en cuenta que la remote-ip configuración para ts-1 es 10.1.1.0/24 mientras que la remote-ip configurada para ts-2 es 10.1.0.0/16. Para un paquete destinado a 10.1.1.1, la búsqueda de ruta selecciona la interfaz st0.1 ya que tiene la coincidencia de prefijo más larga. El paquete se cifra en función del túnel correspondiente a la interfaz st0.1.

En algunos casos, se pueden descartar paquetes válidos debido a la aplicación del tráfico selector de tráfico. En el ejemplo siguiente, los selectores de tráfico se configuran en cada una de las dos VPN. Los selectores de tráfico se configuran con diferentes subredes locales. Se configura la misma subred remota para cada selector de tráfico, pero se especifican valores de máscara de red diferentes.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/16;

remote-ip 10.1.0.0/16;

}

}

Se agregan dos rutas a 10.1.1.0 (10.1.1.0/24 a través de la interfaz st0.1 y 10.1.0.0/16 a través de la interfaz st0.2) a la tabla de enrutamiento. Un paquete enviado desde la fuente 172.16.1.1 al destino 10.1.1.1 coincide con la entrada de la tabla de enrutamiento para 10.1.1.0/24 a través de la interfaz st0.1. Sin embargo, el paquete no coincide con el tráfico especificado por el selector de tráfico ts-1 y se descarta.

Si se configuran varios selectores de tráfico con la misma subred remota y máscara de red, se agregan rutas de igual costo a la tabla de enrutamiento. Este caso no se admite con selectores de tráfico, ya que no se puede predecir la ruta elegida.

Consulte también

Ejemplo: Configuración de selectores de tráfico en una VPN basada en rutas

En este ejemplo se muestra cómo configurar selectores de tráfico para una VPN basada en rutas.

Requisitos

Antes de empezar,

-

Lea Descripción de los selectores de tráfico en VPN basadas en rutas.

-

Instale el paquete IKE.

request system software add optional://junos-ike.tgz

Para obtener información sobre la compatibilidad de la plataforma con

junos-ikeel paquete, consulte Compatibilidad con el paquete junos-ike.

Descripción general

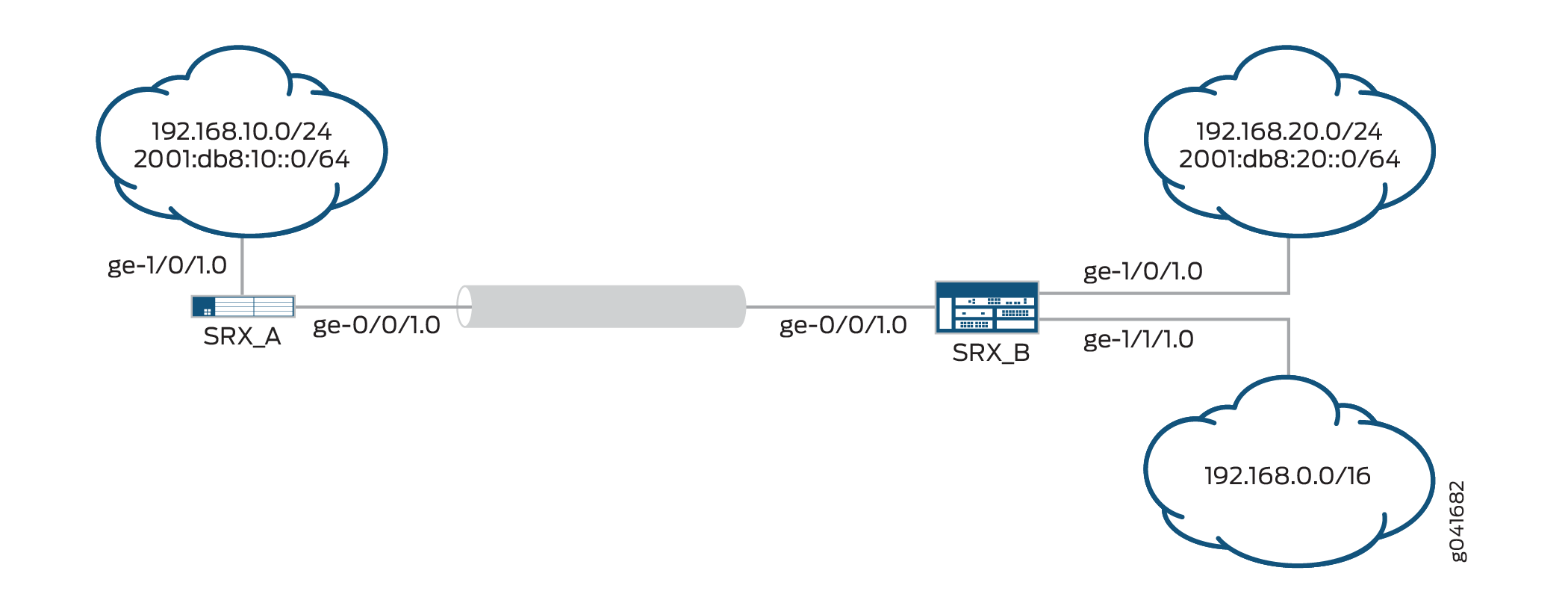

En este ejemplo se configuran selectores de tráfico para permitir que el tráfico fluya entre las subredes de SRX_A y las subredes de SRX_B.

Tabla 1 muestra los selectores de tráfico para este ejemplo. Los selectores de tráfico se configuran en Opciones de fase 2.

SRX_A |

SRX_B |

||||

|---|---|---|---|---|---|

Nombre del selector de tráfico |

Local IP |

IP remota |

Nombre del selector de tráfico |

Local IP |

IP remota |

TS1-IPv6 |

2001:db8:10::0/64 |

2001:db8:20::0/64 |

TS1-IPv6 |

2001:db8:20::0/64 |

2001:db8:10::0/64 |

TS2-ipv4 |

192.168.10.0/24 |

192.168.0.0/16 |

TS2-ipv4 |

192.168.0.0/16 |

192.168.10.0/24 |

El procesamiento basado en flujos del tráfico IPv6 debe habilitarse con la opción de mode flow-based configuración en el nivel de jerarquía [edit security forwarding-options family inet6].

Topología

En Figura 1, un túnel VPN IPv6 transporta tráfico IPv4 e IPv6 entre los dispositivos SRX_A y SRX_B. Es decir, el túnel funciona en los modos de túnel IPv4 en IPv6 e IPv6 en IPv6.

Configuración

Configuración de SRX_A

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.10.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64 set security ike proposal PSK-DH14-AES256-SHA256 authentication- method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication- algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_A-to-SRX_B ike-policy site-2-site set security ike gateway SRX_A-to-SRX_B address 192.168.20.2 set security ike gateway SRX_A-to-SRX_B external-interface ge-0/0/1.0 set security ike gateway SRX_A-to-SRX_B local-address 192.168.10.1 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication- algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_A-to-SRX_B bind-interface st0.1 set security ipsec vpn SRX_A-to-SRX_B ike ipsec-policy site-2-site set security ipsec vpn SRX_A-to-SRX_B ike gateway SRX_A-to-SRX_B set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar selectores de tráfico:

Configure la interfaz externa.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64

Configure la interfaz de túnel seguro.

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

Configure la interfaz interna.

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.10.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64

Configure las opciones de la fase 1.

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_A-to-SRX_B] user@host# set ike-policy site-2-site user@host# set address 192.168.20.2 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.10.1

Configure las opciones de la fase 2.

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_A-to-SRX_B] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_A-to-SRX_B user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 user@host# set traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16

Habilite el reenvío basado en flujos IPv6.

[edit security forwarding-options] user@host# set family inet6 mode flow-based

Configure las zonas de seguridad y la política de seguridad.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

Resultados

Desde el modo de configuración, escriba los comandos , show security ike, show security zonesshow security ipsecshow security forwarding-options, , y show security policies para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

family inet6 {

address 10::1/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text

"$ABC123"; ## SECRET-DATA

}

gateway SRX_A-to-SRX_B {

ike-policy site-2-site;

address 192.168.20.2;

external-interface ge-0/0/1.0;

local-address 192.168.10.1;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_A-to-SRX_B {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_A-to-SRX_B;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:10::0/64;

remote-ip 2001:db8:20::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.10.0/24;

remote-ip 192.168.0.0/16;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Configuración de SRX_B

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.20.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 set interfaces ge-1/1/1 unit 0 family inet address 192.168.0.1/24 set security ike proposal PSK-DH14-AES256-SHA256 authentication-method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication-algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_B-to-SRX_A ike-policy site-2-site set security ike gateway SRX_B-to-SRX_A address 192.168.10.1 set security ike gateway SRX_B-to-SRX_A external-interface ge-0/0/1.0 set security ike gateway SRX_B-to-SRX_A local-address 192.168.20.2 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication-algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_B-to-SRX-A bind-interface st0.1 set security ipsec vpn SRX_B-to-SRX-A ike ipsec-policy site-2-site set security ipsec vpn SRX_B-to-SRX-A ike gateway SRX_B-to-SRX_A set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone trust interfaces ge-1/1/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone VPN interfaces st0.1 set security zones security-zone untrust interfaces ge-0/0/1.0 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacer eso, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar selectores de tráfico:

Configure la interfaz externa.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64

Configure la interfaz de túnel seguro.

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

Configure las interfaces internas.

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.20.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 user@host# set ge-1/1/1 unit 0 family inet address 192.168.0.1/24

Configure las opciones de la fase 1.

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_B-to-SRX_A] user@host# set ike-policy site-2-site user@host# set address 192.168.10.1 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.20.2

Configure las opciones de la fase 2.

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_B-to-SRX-A] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_B-to-SRX_A user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 user@host# set traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24

Habilite el reenvío basado en flujos IPv6.

[edit security forwarding-options] user@host# set family inet6 mode flow-based

Configure las zonas de seguridad y la política de seguridad.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

Resultados

Desde el modo de configuración, escriba los comandos , show security ike, show security zonesshow security ipsecshow security forwarding-options, , y show security policies para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.20.1/24;

}

family inet6 {

address 2001:db8:20::0/64;

}

}

}

ge-1/1/1 {

unit 0 {

family inet {

address 192.168.0.1/24;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SRX_B-to-SRX_A {

ike-policy site-2-site;

address 192.168.10.1;

external-interface ge-0/0/1.0;

local-address 192.168.20.2;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_B-to-SRX-A {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_B-to-SRX_A;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:20::0/64;

remote-ip 2001:db8:10::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.0.0/16;

remote-ip 192.168.10.0/24;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

ge-1/1/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

Las salidas de muestra que se muestran están en SRX-A.

- Comprobación del estado de fase 2 de IPsec

- Verificación de selectores de tráfico

- Verificación de rutas

Comprobación del estado de fase 2 de IPsec

Propósito

Compruebe el estado de fase 2 de IPsec.

Acción

Desde el modo operativo, ingrese el comando show security ipsec security-associations.

user@host> show security ipsec security-associations Total active tunnels: 3 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <268173313 ESP:3des/ sha-256 3d75aeff 2984/ unlim - root 500 2001:db8:2000::2 >268173313 ESP:3des/ sha-256 a468fece 2984/ unlim - root 500 2001:db8:2000::2 <268173316 ESP:3des/ sha-256 417f3cea 3594/ unlim - root 500 2001:db8:2000::2 >268173316 ESP:3des/ sha-256 a4344027 3594/ unlim - root 500 2001:db8:2000::2

Desde el modo operativo, ingrese el comando show security ipsec security-associations detail.

user@host> show security ipsec security-associations detail

ID: 268173313 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 2192.168.20.2

Traffic Selector Name: TS1-ipv6

Local Identity: ipv6(2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff)

Remote Identity: ipv6(2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 3d75aeff, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a468fece, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 268173316 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 192.168.20.2

Traffic Selector Name: TS2-ipv4

Local Identity: ipv4(192.168.10.0-192.168.10.255)

Remote Identity: ipv4(192.168.20.0-192.168.20.255)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 417f3cea, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a4344027, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Significado

El show security ipsec security-associations comando enumera todas las SA de fase 2 de IKE activas. Si no se enumera ninguna SA, se produjo un problema con el establecimiento de la fase 2. Compruebe los parámetros de política de ICR y la configuración de interfaz externa en su configuración. Los parámetros de la propuesta de fase 2 deben coincidir en los dispositivos del mismo nivel.

Verificación de selectores de tráfico

Propósito

Compruebe los selectores de tráfico negociados en la interfaz de túnel seguro.

Acción

Desde el modo operativo, ingrese el comando show security ipsec traffic-selector st0.1.

user@host> show security ipsec traffic-selector st0.1 Source IP Destination IP Interface Tunnel-id IKE-ID 2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff 2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff st0.1 268173313 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.0.0-192.168.255.255 st0.1 268173316 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.20.0-192.168.20.255 st0.1 268173317 2001:db8:2000::1

Verificación de rutas

Propósito

Verificar rutas activas

Acción

Desde el modo operativo, ingrese el comando show route.

user@host> show route

inet.0: 24 destinations, 24 routes (24 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.0/16 *[ARI-TS/5] 00:00:32

> via st0.1

2001:db8:20::0/64 *[ARI-TS/5] 00:00:34

> via st0.1Significado

El show route comando enumera las entradas activas en las tablas de enrutamiento. Las rutas a la dirección IP remota configuradas en cada selector de tráfico deben estar presentes con la interfaz st0 correcta.

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice Feature Explorer a fin de determinar si una función es compatible con la plataforma.