Inscribir un certificado

Obtenga información sobre cómo inscribir y administrar varios certificados PKI.

Una CA emite certificados digitales, lo que ayuda a establecer una conexión segura entre dos puntos de conexión mediante la validación de certificados. En los temas siguientes se describe cómo configurar certificados de CA en línea o locales mediante SCEP.

Inscribir certificados digitales en línea: información general sobre la configuración

Puede utilizar CMPv2 o SCEP para inscribir certificados digitales. Para inscribir un certificado en línea:

Genere un par de claves en el dispositivo. Consulte Certificados digitales autofirmados.

Cree uno o varios perfiles de CA que contengan información específica de una CA. Consulte Ejemplo: Configurar un perfil de CA.

Solo para SCEP, inscriba el certificado de CA. Consulte Inscribir un certificado de CA en línea mediante SCEP.

Inscriba el certificado local de la CA cuyo certificado de CA haya cargado anteriormente. Consulte Ejemplo: Inscribir un certificado local en línea mediante SCEP.

Configure la reinscripción automática. Consulte Ejemplo: Uso de SCEP para renovar automáticamente un certificado local.

Inscripción de certificados

- Inscripción de certificados de CA en línea

- Solicitudes de certificados locales

- Inscripción de certificados CMPv2 y SCEP

- Ejemplo: generar manualmente una CSR para el certificado local

- Ejemplo: cargar manualmente certificados locales y de CA

- Configurar PKI y proxy de reenvío SSL para autenticar a los usuarios

- Configurar certificados digitales para interfaces de servicios adaptables

Inscripción de certificados de CA en línea

Con SCEP, puede configurar su dispositivo de Juniper Networks para obtener un certificado de CA en línea e iniciar la inscripción en línea para el ID de certificado especificado. La clave pública de CA verifica los certificados de pares remotos.

Solicitudes de certificados locales

Cuando crea una solicitud de certificado local, el dispositivo genera un certificado EE en formato PKCS #10 a partir de un par de claves que generó anteriormente con el mismo ID de certificado.

Un nombre de sujeto se asocia a la solicitud de certificado local en forma de nombre común (CN), unidad organizativa (OU), nombre de la organización (O), localidad (L), estado (ST), país (C) y componente de dominio (DC). Además, una SAN se asocia de la siguiente forma:

-

Dirección IP

-

Dirección de correo electrónico

-

FQDN

Especifique el nombre del sujeto en formato DN entre comillas, incluidos el componente de dominio (DC), el nombre común (CN), el número de serie (SN), el nombre de la unidad organizativa (OU), el nombre de la organización (O), la localidad (L), el estado (ST) y el país (C).

Algunas CA no admiten una dirección de correo electrónico como nombre de dominio en un certificado. Si no incluye una dirección de correo electrónico en la solicitud de certificado local, no puede utilizar una dirección de correo electrónico como ID de IKE local al configurar el dispositivo como un par dinámico. En su lugar, puede usar un FQDN (si está en el certificado local) o puede dejar vacío el campo ID local. Si no especifica un ID local para un par dinámico, escriba el hostname.domain-name de ese par en el dispositivo en el otro extremo del túnel IPsec en el campo ID del par.

Inscripción de certificados CMPv2 y SCEP

En función del entorno de implementación, puede usar CMPv2 o SCEP para la inscripción de certificados en línea. En este tema se describen algunas de las diferencias básicas entre los dos protocolos.

La Tabla 1 describe las diferencias entre los protocolos de inscripción de certificados CMPv2 y SCEP.

Atributo |

CMPv2 |

SCEP |

|---|---|---|

Tipos de certificados admitidos: |

DSA, ECDSA y RSA |

Solo RSA |

Estándares compatibles |

RFC 4210 y 4211 |

Borrador de IETF |

La inscripción de certificados, las solicitudes de reinscripción y las respuestas difieren entre CMPv2 y SCEP. Con CMPv2, no hay ningún comando independiente para inscribir certificados de CA. Con SCEP, los certificados de CA se inscriben con el request security pki ca-certificate enroll comando y se especifica el perfil de CA. Un perfil de CA debe configurarse con CMPv2 o SCEP.

Ejemplo: generar manualmente una CSR para el certificado local

En este ejemplo se muestra cómo generar una CSR manualmente.

Requisitos

Generar una clave pública y privada. Consulte Certificados digitales autofirmados.

Visión general

En este ejemplo, se genera una solicitud de certificado mediante el identificador de certificado de un par de claves público-privada que generó anteriormente (ca-ipsec). A continuación, especifique el nombre de dominio (example.net) y el nombre común asociado (abc). La solicitud de certificado se muestra en formato PEM.

Copie la solicitud de certificado generada y péguela en el campo correspondiente del sitio web de CA para obtener un certificado local (consulte la documentación del servidor de CA para determinar dónde pegar la solicitud de certificado). Cuando se muestra el contenido de PKCS #10, también se muestran el hash MD5 y el hash SHA-1 del archivo PKCS #10.

Configuración

Procedimiento

Procedimiento paso a paso

Para generar un certificado local manualmente:

-

Especifique el ID del certificado, el nombre de dominio y el nombre común.

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

Verificación

Para ver la CSR, ingrese el show security pki certificate-request detail comando.

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

Ejemplo: cargar manualmente certificados locales y de CA

En este ejemplo se muestra cómo cargar certificados locales y de CA manualmente.

Requisitos

Antes de empezar:

-

Generar un par de claves público-privado. Consulte Certificados digitales autofirmados.

-

Cree un perfil de CA. Consulte Autoridad de certificación

El perfil de CA solo es necesario para el certificado de CA y no para el certificado local.

-

Generar una solicitud de certificado. Consulte Ejemplo: Generar manualmente una CSR para el certificado local y enviarla al servidor de CA.

Visión general

En este ejemplo, se descargan los certificados local.cert y ca.cert y se guardan los certificados en el directorio /var/tmp/del dispositivo.

Después de descargar certificados de una CA, transfiera certificados al dispositivo (por ejemplo, mediante FTP).

A continuación, puede cargar los siguientes archivos de certificado en un dispositivo que ejecute Junos OS:

Un certificado local o EE que identifica su dispositivo local. Este certificado es su clave pública.

Un certificado de CA que contiene la clave pública de la CA.

Una CRL que enumera los certificados revocados por la CA.

Puede cargar varios certificados EE en el dispositivo.

Configuración

Procedimiento

Procedimiento paso a paso

Para cargar los archivos de certificado en un dispositivo:

Cargue el certificado local.

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

Cargue el certificado de CA.

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

Examinar la huella digital del certificado de CA; si es correcto para este certificado de CA, seleccione sí para aceptar.

Verificación

Para comprobar que los certificados se cargaron correctamente, escriba los show security pki local-certificate comandos y show security pki ca-certificate en modo operativo.

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

Configurar PKI y proxy de reenvío SSL para autenticar a los usuarios

Los usuarios que no pertenecen al dominio pueden configurar PKI para validar la integridad, la confidencialidad y la autenticidad del tráfico. PKI incluye certificados digitales emitidos por la CA, fechas de validez y caducidad del certificado, detalles sobre el propietario y el emisor del certificado y directivas de seguridad.

Para cualquier usuario que no sea de dominio o usuario de dominio en un equipo que no sea de dominio, el administrador especifica un portal cautivo para forzar al usuario a realizar la autenticación de firewall (si el firewall admite un portal cautivo para el tipo de tráfico). Después de que el usuario ingresa un nombre y una contraseña y pasa la autenticación de firewall, el dispositivo obtiene información de usuario o grupo de autenticación de firewall y puede aplicar la política de firewall de usuario para controlar al usuario en consecuencia. Además del portal cautivo, si la dirección IP o la información de usuario no están disponibles en el registro de eventos, el usuario puede volver a iniciar sesión en el equipo con Windows para generar una entrada de registro de eventos. A continuación, el sistema genera la entrada de autenticación del usuario en consecuencia.

Para permitir que el dispositivo autentique a los usuarios a través de HTTP, los usuarios deben configurar y habilitar el proxy de reenvío SSL. Debe generar un certificado local, agregar un perfil de terminación SSL, agregar un perfil de proxy SSL y hacer referencia al perfil de proxy SSL en la directiva de seguridad. Si el proxy de reenvío SSL no está habilitado, el firewall no puede autenticar a los usuarios que usan HTTPS, pero para los usuarios que usan HTTP, FPT y Telnet, la autenticación se puede realizar como se esperaba.

Para generar PKI y habilitar el proxy de reenvío SSL:

Generar un par de claves público-privada PKI para un certificado digital local.

user@host# request security pki generate-key-pair certificate-id ssl-inspect-ca size 2048 type rsa

Genere manualmente un certificado autofirmado para el DN especificado.

user@host# request security pki local-certificate generate-self-signed certificate-id ssl-inspect-ca domain-name www.mycompany.net subject "CN=www.mycompany.com,OU=IT,O=MY COMPANY,L=Sunnyvale,ST=CA,C=US" email security-admin@mycompany.net

Defina el perfil de acceso que se utilizará para los servicios de terminación SSL.

user@host# set services ssl termination profile for_userfw server-certificate ssl-inspect-ca

Configure el certificado cargado como root-ca en el perfil de proxy SSL.

user@host# set services ssl proxy profile ssl-inspect-profile root-ca ssl-inspect-ca

Especifique la

ignore-server-auth-failureopción si no desea importar toda la lista de CA y no desea que se interrumpan las sesiones.user@host# set services ssl proxy profile ssl-inspect-profile actions ignore-server-auth-failure

Agregue un perfil de terminación SSL a las políticas de seguridad.

user@host# set security policies from-zone untrust to-zone trust policy p1 then permit firewall-authentication user-firewall ssl-termination-profile for_userfw

Confirme la configuración.

user@hot# commit

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Revise la sección Comportamiento de los servicios de terminación SSL específicos de la plataforma para obtener notas relacionadas con su plataforma.

Configurar certificados digitales para interfaces de servicios adaptables

Una implementación de certificado digital usa la PKI, que requiere que genere un par de claves compuesto por una clave pública y una clave privada. Las claves se crean con un generador de números aleatorios y se utilizan para cifrar y descifrar datos. En las redes que no usan certificados digitales, un dispositivo habilitado para IPsec cifra los datos con la clave privada y los pares IPsec descifran los datos con la clave pública.

Con los certificados digitales, el proceso de uso compartido de claves requiere un nivel adicional de complejidad. En primer lugar, usted y sus pares IPsec solicitan que una CA le envíe un certificado de CA que contenga la clave pública de la CA. A continuación, solicite a la CA que le asigne un certificado digital local que contenga la clave pública y cierta información adicional. Cuando la CA procesa su solicitud, firma su certificado local con la clave privada de la CA. A continuación, instale el certificado de CA y el certificado local en el enrutador y cargue la CA en dispositivos remotos antes de poder establecer túneles IPsec con los pares.

Para los certificados digitales, Junos OS admite las CA de VeriSign, Entrust, Cisco Systems y Microsoft Windows para las PIC de servicios adaptables (AS) y multiservicios.

Las siguientes tareas le permiten implementar certificados digitales.

- Configurar las propiedades de la entidad emisora de certificados

- Configurar la lista de revocación de certificados

- Administrar certificados digitales

- Configurar la reinscripción automática de un certificado de enrutador

Configurar las propiedades de la entidad emisora de certificados

Una CA es una organización de terceros de confianza que crea, inscribe, valida y revoca certificados digitales.

Para configurar una CA y sus propiedades para el AS y las PIC de multiservicios, incluya las siguientes instrucciones en el nivel de [edit security pki] jerarquía:

[edit security pki] ca-profile ca-profile-name { ca-identity ca-identity; enrollment { url url-name; retry number-of-attempts; retry-interval seconds; } }

Las tareas para configurar las propiedades de CA son:

- Especifique el nombre del perfil de CA

- Especificar una URL de inscripción

- Especificar las propiedades de inscripción

Especifique el nombre del perfil de CA

El perfil de CA contiene el nombre y la URL de la CA o RA, así como algunas configuraciones del temporizador de reintentos. Los certificados de CA emitidos por Entrust, VeriSign, Cisco Systems y Microsoft son compatibles.

Para especificar el nombre del perfil de CA, incluya el ca-profile statement en el nivel de [edit security pki] seguridad:

[edit security pki] ca-profile ca-profile-name;

También debe especificar el nombre de la identidad de CA utilizada en la solicitud de certificado. Este nombre suele ser el nombre de dominio. Para especificar el nombre de la identidad de CA, incluya la ca-identity instrucción en el [edit security pki ca-profile ca-profile-name] nivel:

[edit security pki ca-profile ca-profile-name]

ca-identity ca-identity;

Especificar una URL de inscripción

Especifique la ubicación de CA a la que el enrutador debe enviar las solicitudes de inscripción de certificados basadas en SCEP. Para especificar la ubicación de CA asignando un nombre a la dirección URL de CA, incluya la url instrucción en el nivel de [edit security pki enrollment] jerarquía:

[edit security pki ca-profile ca-profile-name enrollment]

url url-name;

url-name es la ubicación de CA. El formato es http://CA_name, donde CA_name es el nombre DNS o la dirección IP del host de CA.

Especificar las propiedades de inscripción

Puede especificar el número de veces que se volverá a enviar una solicitud de certificado a un enrutador y la cantidad de tiempo, en segundos, que el enrutador debe esperar entre los intentos de inscripción.

De forma predeterminada, el número de reintentos de inscripción se establece en 0, un número infinito de reintentos. Para especificar cuántas veces se volverá a enviar una solicitud de certificado a un enrutador, incluya la retry number-of-attempts instrucción en el nivel de [edit security pki ca-profile ca-profile-name enrollment] jerarquía:

[edit security pki ca-profile ca-profile-name enrollment]

retry number-of-attempts;

El rango number-of-attempts para es de 0 a 100.

Para especificar la cantidad de tiempo, en segundos, que un enrutador debe esperar entre intentos de inscripción, incluya la retry-interval seconds instrucción en el nivel de [edit security pki ca-profile ca-profile-name enrollment] jerarquía:

[edit security pki ca-profile ca-profile-name enrollment]

retry-interval seconds;

El rango seconds para es de 0 a 3600.

Configurar la lista de revocación de certificados

Las tareas para configurar la CRL son:

- Especificar una URL LDAP

- Configurar el intervalo entre las actualizaciones de CRL

- Anular la verificación del certificado si se produce un error en la descarga de CRL

Especificar una URL LDAP

Puede especificar la URL del servidor LDAP en el que la CA almacena su CRL actual. Si la CA incluye el punto de distribución de certificados (CDP) en el certificado digital, no es necesario especificar una dirección URL para el servidor LDAP. El CDP es un campo dentro del certificado que contiene información acerca de cómo recuperar la CRL para el certificado. El enrutador utiliza esta información para descargar la CRL automáticamente.

Configure una URL LDAP si desea utilizar un CDP distinto del especificado en el certificado. Cualquier URL LDAP que configure tendrá prioridad sobre el CDP incluido en el certificado.

Puede configurar hasta tres direcciones URL para cada perfil de CA.

Si el servidor LDAP requiere una contraseña para acceder a la CRL, debe incluir la password instrucción.

Para configurar el enrutador para recuperar la CRL del servidor LDAP, incluya la url instrucción y especifique el nombre de la URL en el [edit security pki ca-profile ca-profile-name revocation-check crl] nivel de jerarquía:

[edit security pki ca-profile ca-profile-name revocation-check crl]

url {

url-name;

}

url-name es el nombre del servidor LDAP de CA. El formato es ldap://server-name, donde server-name es el nombre DNS del host de CA o la dirección IP.

Para especificar el uso de una contraseña para acceder a la CRL, incluya la password instrucción en el nivel de [edit security pki ca-profile ca-profile-name revocation-check crl url] jerarquía:

[edit security pki ca-profile ca-profile-name revocation-check crl url] password password;

password es la contraseña secreta que el servidor LDAP requiere para acceder.

Configurar el intervalo entre las actualizaciones de CRL

De forma predeterminada, el intervalo de tiempo entre las actualizaciones de CRL es de 24 horas. Para configurar la cantidad de tiempo entre las actualizaciones de CRL, incluya la refresh-interval instrucción en el [edit security pki ca-profile ca-profile-name revocation-check crl] nivel de jerarquía:

[edit security pki ca-profile ca-profile-name revocation-check crl]

refresh-interval number-of-hours;

El intervalo para el número de horas es de 0 a 8784.

Anular la verificación del certificado si se produce un error en la descarga de CRL

De forma predeterminada, si el enrutador no puede acceder a la URL LDAP o recuperar una CRL válida, se producirá un error en la verificación del certificado y no se establecerá el túnel IPsec. Para invalidar este comportamiento y permitir la autenticación del par IPsec cuando no se descarga la CRL, incluya la disable on-download-failure instrucción en el nivel de [edit security pki ca-profile ca-profile-name revocation-check crl] jerarquía:

[edit security pki ca-profile ca-profile-name revocation-check crl] disable on-download-failure;

Administrar certificados digitales

Después de configurar el perfil de CA, puede solicitar un certificado de CA a la CA de confianza. A continuación, debe generar un par de claves pública/privada. Cuando el par de claves está disponible, puede generar un certificado local en línea o manualmente.

Las tareas para administrar certificados digitales son:

- Solicitar un certificado digital de CA para AS y PIC multiservicios

- Generar un par de claves público/privado

- Generar e inscribir un certificado digital local

Solicitar un certificado digital de CA para AS y PIC multiservicios

Para obtener información acerca de cómo configurar un perfil de CA, consulte Configurar las propiedades de la entidad emisora de certificados.

En este ejemplo, el certificado se inscribe en línea y se instala en el enrutador automáticamente.

user@host> request security pki ca-certificate enroll ca-profile entrust

Received following certificates: Certificate: C=us, O=juniper Fingerprint:00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 Certificate: C=us, O=juniper, CN=First Officer Fingerprint:bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 Certificate: C=us, O=juniper, CN=First Officer Fingerprint:46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f Do you want to load the above CA certificate ? [yes,no] (no) yes

Si obtiene el certificado de CA directamente de la CA (por ejemplo, como datos adjuntos de correo electrónico o descarga de sitio web), puede instalarlo con el request security pki ca-certificate load comando. Para obtener más información, consulte el Explorador de CLI.

Generar un par de claves público/privado

Después de obtener un certificado para un AS PIC o MS-PIC, debe generar una clave pública y privada antes de poder generar un certificado local. La clave pública se incluye en el certificado digital local y la clave privada se utiliza para descifrar los datos recibidos de los pares. Para generar un par de claves público-privado, ejecute el request security pki generate-key-pair certificate-id certificate-id-name comando.

En el ejemplo siguiente se muestra cómo generar una clave pública-privada para una PIC de AS o MS-PIC:

user@host>request security pki generate-key-pair certificate-id local-entrust2 Generated key pair local-entrust2, key size 1024 bits

Generar e inscribir un certificado digital local

Puede generar e inscribir certificados digitales locales en línea o manualmente. Para generar e inscribir un certificado local en línea mediante el SCEP para una PIC de AS o MS-PIC, ejecute el request security pki local-certificate enroll comando. Para generar manualmente una solicitud de certificado local en el formato PKCS-10, ejecute el request security pki generate-certificate-request comando.

Si crea la solicitud de certificado local manualmente, también debe cargar el certificado manualmente. Para instalar manualmente un certificado en el enrutador, ejecute el request security pki local-certificate load comando.

En el ejemplo siguiente se muestra cómo generar manualmente una solicitud de certificado local y enviarla a la CA para su procesamiento:

user@host> request security pki generate-certificate-request certificate-id local-entrust2 domain-name router2.example.com filename entrust-req2 subject cn=router2.example.com

Generated certificate request -----BEGIN CERTIFICATE REQUEST----- MIIBoTCCAQoCAQAwGjEYMBYGA1UEAxMPdHAxLmp1bmlwZXIubmV0MIGfMA0GCSqG SIb3DQEBAQUAA4GNADCBiQKBgQCiUFklQws1Ud+AqN5DDxRs2kVyKEhh9qoVFnz+ Hz4c9vsy3B8ElwTJlkmIt2cB3yifB6zePd+6WYpf57Crwre7YqPkiXM31F6z3YjX H+1BPNbCxNWYvyrnSyVYDbFj8o0Xyqog8ACDfVL2JBWrPNBYy7imq/K9soDBbAs6 5hZqqwIDAQABoEcwRQYJKoZIhvcNAQkOMTgwNjAOBgNVHQ8BAf8EBAMCB4AwJAYD VR0RAQH/BBowGIIWdHAxLmVuZ2xhYi5qdW5pcGVyLm5ldDANBgkqhkiG9w0BAQQF AAOBgQBc2rq1v5SOQXH7LCb/FdqAL8ZM6GoaN5d6cGwq4bB6a7UQFgtoH406gQ3G 3iH0Zfz4xMIBpJYuGd1dkqgvcDoH3AgTsLkfn7Wi3x5H2qeQVs9bvL4P5nvEZLND EIMUHwteolZCiZ70fO9Fer9cXWHSQs1UtXtgPqQJy2xIeImLgw== -----END CERTIFICATE REQUEST----- Fingerprint: 0d:90:b8:d2:56:74:fc:84:59:62:b9:78:71:9c:e4:9c:54:ba:16:97 (sha1) 1b:08:d4:f7:90:f1:c4:39:08:c9:de:76:00:86:62:b8 (md5)

La CA de confianza firma digitalmente el certificado local y se lo devuelve. Copie el archivo de certificado en el enrutador y cargue el certificado:

user@host> request security pki local-certificate load filename /tmp/router2-cert certificate-id local-entrust2 Local certificate local-entrust2 loaded successfully

Es posible que el nombre del archivo que le envió la CA no coincida con el nombre del identificador del certificado. Sin embargo, el certificate-id nombre siempre debe coincidir con el nombre del par de claves que generó para el enrutador.

Una vez cargados los certificados locales y de CA, puede hacer referencia a certificados en la configuración de IPsec. Con los valores predeterminados de las PIC de AS y multiservicios, no es necesario configurar una propuesta de IPsec ni una directiva de IPsec. Sin embargo, debe configurar una propuesta de IKE que especifique el uso de certificados digitales, hacer referencia a la propuesta de IKE y localizar el certificado en una política de IKE, y aplicar el perfil de CA al conjunto de servicios.

Configurar la reinscripción automática de un certificado de enrutador

Utilice la instrucción para configurar la auto-re-enrollment reinscripción automática de un certificado de enrutador existente especificado antes de su fecha de caducidad existente. Esta función vuelve a inscribir automáticamente el certificado del enrutador. El proceso de reinscripción solicita a la CA que emita un nuevo certificado de enrutador con una nueva fecha de vencimiento. La fecha de reinscripción automática viene determinada por los siguientes parámetros:

re-enroll-trigger-time: el porcentaje de la diferencia entre la fecha y hora de inicio del certificado del enrutador (cuando se generó el certificado) y el período de validez. Sere-enroll-trigger-timeutiliza para especificar cuánto tiempo debe iniciarse la reinscripción automática antes de que caduque.validity-period: el número de días posteriores a la emisión en los que expirará el certificado del enrutador, tal como se establece cuando se genera un certificado.

De forma predeterminada, esta característica no está habilitada a menos que se configure explícitamente. Esto significa que un certificado que no tenga configurada la reinscripción automática caducará en su fecha de caducidad normal.

La ca-profile instrucción especifica con qué CA se contactará para volver a inscribir el certificado que expira. Esta es la CA que emitió el certificado de enrutador original.

La challenge-password instrucción proporciona a la CA emisora la contraseña del certificado de enrutador, establecida por el administrador y normalmente obtenida de la página web de inscripción SCEP de la CA. La contraseña tiene 16 caracteres de longitud.

Opcionalmente, el par de claves de certificado del enrutador se puede volver a generar mediante la re-generate-keypair instrucción.

Para configurar las propiedades de reinscripción automática, incluya las siguientes instrucciones en el nivel de [edit security pki] jerarquía:

[edit security pki] auto-re-enrollment { certificate-id { ca-profile ca-profile-name; challenge-password password; re-enroll-trigger-time-percentage percentage; re-generate-keypair; validity-period days; } }

percentage es el porcentaje del tiempo de activación de la reinscripción. El rango puede ser de 1 a 99 por ciento.

days es el número de días del período de validez. El rango puede ser de 1 a 4095.

Las tareas para configurar la reinscripción automática de certificados son:

- Especifique el ID del certificado

- Especifique el perfil de CA

- Especificar la contraseña de desafío

- Especifique la hora de activación de la reinscripción

- Especificar el par de claves de regeneración

- Especifique el período de validez

Especifique el ID del certificado

Utilice la certificate-id instrucción para especificar el nombre del certificado de enrutador que se va a configurar para la reinscripción automática. Para especificar el ID del certificado, incluya la instrucción en el nivel de [edit security pki auto-re-enrollment] jerarquía:

[edit security pki auto-re-enrollment] certificate-id certificate-name;

Especifique el perfil de CA

Utilice la ca-profile instrucción para especificar el nombre del perfil de CA del certificado de enrutador especificado previamente por el ID de certificado. Para especificar el perfil de CA, incluya la instrucción en el nivel de [edit security pki auto-re-enrollment certificate-id certificate-name] jerarquía:

[edit security pki auto-re-enrollment certificate-id certificate-name] ca-profile ca-profile-name;

La persona a la que se ca-profile hace referencia debe tener una URL de inscripción configurada en el nivel jerárquico [edit security pki ca-profile ca-profile-name enrollment url] .

Especificar la contraseña de desafío

La contraseña de desafío la usa la CA especificada por el ID de certificado de PKI para la reinscripción y la revocación. Para especificar la contraseña de desafío, incluya la siguiente instrucción en el nivel de [edit security pki auto-re-enrollment certificate-id certificate-name] jerarquía:

[edit security pki auto-re-enrollment certificate-id certificate-name] challenge-password password;

Especifique la hora de activación de la reinscripción

Use la re-enroll-trigger-time instrucción para establecer el porcentaje del período de validez anterior al vencimiento en el que se produce la reinscripción. Para especificar la hora de activación de la reinscripción, incluya la siguiente instrucción en el nivel de [edit security pki auto-re-enrollment certificate-id certificate-name] jerarquía:

[edit security pki auto-re-enrollment certificate-id certificate-name] re-enroll-trigger-time percentage;

percentage es el porcentaje del tiempo de activación de la reinscripción. El rango puede ser de 1 a 99 por ciento.

Especificar el par de claves de regeneración

Cuando se configura un par de claves de regeneración, se genera un nuevo par de claves durante la reinscripción. En caso de reinscripción correcta, un nuevo par de claves y un nuevo certificado reemplazan al certificado y al par de claves antiguos. Para generar un nuevo par de claves, incluya la siguiente instrucción en el nivel de [edit security pki auto-re-enrollment certificate-id certificate-name] jerarquía:

[edit security pki auto-re-enrollment certificate-id certificate-name] re-generate-keypair;

Especifique el período de validez

La validity-period instrucción especifica el período de validez del certificado de enrutador, en número de días, que el certificado de enrutador especificado sigue siendo válido. Para especificar el período de validez, incluya la instrucción en el nivel jerárquico [edit security pki auto-re-enrollment certificate-id certificate-name] :

[edit security pki auto-re-enrollment certificate-id certificate-name] validity-period days;

days es el número de días del período de validez. El rango puede ser de 1 a 4095.

Inscribir un certificado de CA mediante SCEP

- Inscribir un certificado de CA en línea mediante SCEP

- Ejemplo: inscribir un certificado local en línea mediante SCEP

- Ejemplo: uso de SCEP para renovar automáticamente un certificado local

Inscribir un certificado de CA en línea mediante SCEP

Antes de empezar:

Generar un par de claves público y privado.

Cree un perfil de CA.

Para inscribir un certificado de CA en línea:

Recupere el certificado de CA en línea mediante SCEP.

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

El comando se procesa de forma sincrónica para proporcionar la huella digital del certificado de CA recibido.

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

Confirme que se ha cargado el certificado correcto. El certificado de CA solo se carga cuando se escribe yes en el indicador de la CLI.

Para obtener más información acerca del certificado, como la longitud de bits del par de claves, utilice el comando

show security pki ca-certificate.

Ejemplo: inscribir un certificado local en línea mediante SCEP

En este ejemplo se muestra cómo inscribir un certificado local en línea mediante SCEP.

Requisitos

Antes de empezar:

Generar un par de claves público y privado. Consulte Certificados digitales autofirmados.

Configure un perfil de CA. Consulte Ejemplo: Configurar un perfil de CA.

Para SCEP, inscriba el certificado de CA. Consulte Inscribir un certificado de CA en línea mediante SCEP.

Visión general

En este ejemplo, configura el dispositivo de Juniper Networks para obtener un certificado local en línea e iniciar la inscripción en línea para el ID de certificado especificado con SCEP. Especifique la ruta URL al servidor de CA en el nombre ca-profile-ipsecde perfil de CA .

Utilice el request security pki local-certificate enroll scep comando para iniciar la inscripción en línea del ID de certificado especificado. A partir de Junos OS versión 15.1X49-D40 y Junos OS versión 17.3R1, la scep palabra clave es compatible y necesaria. Debe especificar el nombre del perfil de CA (por ejemplo, ca-profile-ipsec), el ID de certificado correspondiente a un par de claves generado anteriormente (por ejemplo, qqq) y la siguiente información:

-

La contraseña de desafío proporcionada por el administrador de CA para la inscripción y reinscripción de certificados.

La RFC8894 establece que la contraseña de desafío es opcional cuando un certificado existente firma una solicitud de renovación. La contraseña de desafío no es obligatoria. Puede confirmar la configuración incluso sin contraseña de desafío.

Al menos uno de los siguientes valores:

El nombre de dominio para identificar al propietario del certificado en las negociaciones de IKE, por ejemplo,

qqq.example.net.La identidad del propietario del certificado para la negociación de IKE con la instrucción de correo electrónico, por ejemplo,

qqq@example.net.La dirección IP si el dispositivo está configurado para una dirección IP estática, por ejemplo,

10.10.10.10.

Especifique el nombre del sujeto en formato DN entre comillas, incluidos el componente de dominio (DC), el nombre común (CN), el número de serie (SN), el nombre de la unidad organizativa (OU), el nombre de la organización (O), la localidad (L), el estado (ST) y el país (C).

Después de obtener los certificados de dispositivo y comienza la inscripción en línea para el ID de certificado, el comando se procesa de forma asincrónica.

Configuración

Procedimiento

Procedimiento paso a paso

Para inscribir un certificado local en línea:

Especifique el perfil de CA.

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Inicie el proceso de inscripción ejecutando el comando de modo operativo.

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

Si define SN en el campo de asunto sin el número de serie, el número de serie se lee directamente desde el dispositivo y se agrega a la CSR.

A partir de Junos OS versión 19.4R2, se muestra un mensaje ECDSA Keypair not supported with SCEP for cert_id <certificate id> de advertencia cuando intenta inscribir un certificado local mediante la clave ECDSA con SCEP, ya que la clave ECDSA no es compatible con SCEP.

Verificación

Para comprobar que la configuración funciona correctamente, escriba el show security pki comando.

Ejemplo: uso de SCEP para renovar automáticamente un certificado local

Puede utilizar CMPv2 o SCEP para inscribir certificados digitales. En este ejemplo se muestra cómo renovar los certificados locales automáticamente mediante SCEP.

Requisitos

Antes de empezar:

Obtenga un certificado en línea o manualmente. Consulte Certificados digitales.

Obtenga un certificado local. Consulte Ejemplo: Inscribir un certificado local en línea mediante SCEP.

Visión general

Puede habilitar el dispositivo para que renueve automáticamente los certificados adquiridos mediante inscripción en línea o cargados manualmente. La renovación automática de certificados le evita tener que acordarse de renovar los certificados en el dispositivo antes de que caduque y ayuda a mantener certificados válidos en todo momento.

La renovación automática de certificados está deshabilitada de forma predeterminada. Puede habilitar la renovación automática de certificados y configurar el dispositivo para que envíe automáticamente una solicitud para volver a inscribir un certificado antes de que caduque. Puede especificar cuándo se enviará la solicitud de reinscripción del certificado; El desencadenante para la reinscripción es el porcentaje de la vida útil del certificado que queda antes de su vencimiento. Por ejemplo, si la solicitud de renovación se va a enviar cuando la duración restante del certificado es del 10 %, configure 10 para el desencadenador de reinscripción.

Para que la renovación automática de certificados funcione, asegúrese de que el dispositivo pueda llegar al servidor de CA y de que el certificado permanezca en el dispositivo durante el proceso de renovación. Además, también debe asegurarse de que la CA que emite el certificado pueda devolver el mismo DN. La CA no debe modificar el nombre de sujeto ni la extensión de nombre de sujeto alternativo en el nuevo certificado.

Puede habilitar y deshabilitar la renovación automática de certificados SCEP para todos los certificados SCEP o por certificado. Utilice el comando para habilitar y configurar la set security pki auto-re-enrollment scep reinscripción de certificados. En este ejemplo, especifique el ID de certificado del certificado de CA como ca-ipsec y establezca el nombre del perfil de CA asociado al certificado en ca-profile-ipsec. Establezca la contraseña de desafío para el certificado de CA en la contraseña de desafío proporcionada por el administrador de CA; esta contraseña debe ser la misma que se configuró anteriormente para la CA. También establezca el porcentaje del desencadenador de reinscripción en 10. Durante la reinscripción automática, el dispositivo de Juniper Networks utiliza de forma predeterminada el par de claves existente. Una buena práctica de seguridad es regenerar un nuevo par de claves para volver a inscribirse. Para generar un nuevo par de claves, utilice el re-generate-keypair comando.

Configuración

Procedimiento

Procedimiento paso a paso

Para habilitar y configurar la reinscripción de certificados locales:

Use el siguiente comando para habilitar y configurar la reinscripción de certificados.

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

A partir de Junos OS versión 15.1X49-D40 y Junos OS versión 17.3R1, la

sceppalabra clave es compatible y necesaria.Si ha terminado de configurar el dispositivo, confirme la configuración.

[edit] user@host# commit

Verificación

Para comprobar que la configuración funciona correctamente, introduzca el comando del show security pki local-certificate detail modo operativo.

Inscribir un certificado de CA en línea mediante CMPv2

El request security pki local-certificate enroll cmpv2 comando utiliza CMPv2 para inscribir un certificado digital local en línea. Este comando carga tanto la entidad final como los certificados de CA según la configuración del servidor de CA. Debe crear el perfil de CA antes de la inscripción de certificados de CA, ya que la URL de inscripción se extrae del perfil de CA.

En este tema se describe la inscripción de certificados con el protocolo CMPv2.

- Mensajes de inscripción y reinscripción de certificados

- Certificado EE con certificado CA del emisor

- Certificado EE con cadena de certificados CA

Mensajes de inscripción y reinscripción de certificados

El protocolo CMPv2 implica principalmente operaciones de inscripción y reinscripción de certificados. El proceso de inscripción de certificados incluye mensajes de solicitud de inicialización y respuesta de inicialización, mientras que la reinscripción de certificados incluye mensajes de solicitud de actualización de clave y respuesta de actualización de clave.

El servidor CMPv2 responde con respuesta de inicialización (IP). La respuesta contiene el certificado EE junto con certificados de CA opcionales. Puede comprobar la integridad del mensaje y la autenticidad del mensaje Respuesta de inicialización mediante información secreta compartida según RFC 4210. También puede comprobar la respuesta de inicialización mediante la clave pública de CA del emisor. Antes de volver a inscribir un certificado EE, debe tener un certificado de CA válido inscrito en el dispositivo.

El mensaje Respuesta de inicialización o Respuesta de actualización de clave puede contener un certificado de CA del emisor o una cadena de certificados de CA. Los certificados de CA recibidos en las respuestas se tratan como certificados de CA de confianza y se almacenan en el dispositivo receptor si el almacén de CA de confianza. Estos certificados de CA se utilizan posteriormente para la validación de certificados EE.

No se admite la reinscripción de certificados de CA. Si un certificado de CA caduca, debe anular la inscripción del certificado de CA actual y volver a inscribirlo.

Certificado EE con certificado CA del emisor

En un caso sencillo, el mensaje de respuesta de inicialización puede contener sólo un certificado EE, en cuyo caso la información de CA se proporciona por separado. El certificado se almacena en el almacén de certificados EE.

El mensaje de respuesta de inicialización puede contener un certificado EE, así como un certificado de CA de emisor autofirmado. El certificado EE se almacena primero en el almacén de certificados y, a continuación, se comprueba el certificado de CA. Si se encuentra el certificado de CA y el DN de sujeto del certificado de CA en el mensaje de respuesta de inicialización coincide con el DN de emisor del certificado EE, el certificado de CA se almacena en el almacén de certificados de CA para el nombre de perfil de CA especificado en el comando de inscripción de certificados CMPv2. Si el certificado de CA ya existe en el almacén de certificados de CA, no se realiza ninguna acción.

Certificado EE con cadena de certificados CA

En muchas implementaciones, el certificado EE es emitido por una CA intermedia en una cadena de certificados. En este caso, el mensaje de respuesta de inicialización puede contener el certificado EE junto con una lista de certificados de CA en la cadena. Los certificados de CA intermedios y los certificados de CA raíz autofirmados son necesarios para validar el certificado EE. Es posible que la cadena de CA también sea necesaria para validar certificados recibidos de dispositivos del mismo nivel con jerarquías similares. En la siguiente sección se describe cómo se almacenan los certificados de la cadena de CA.

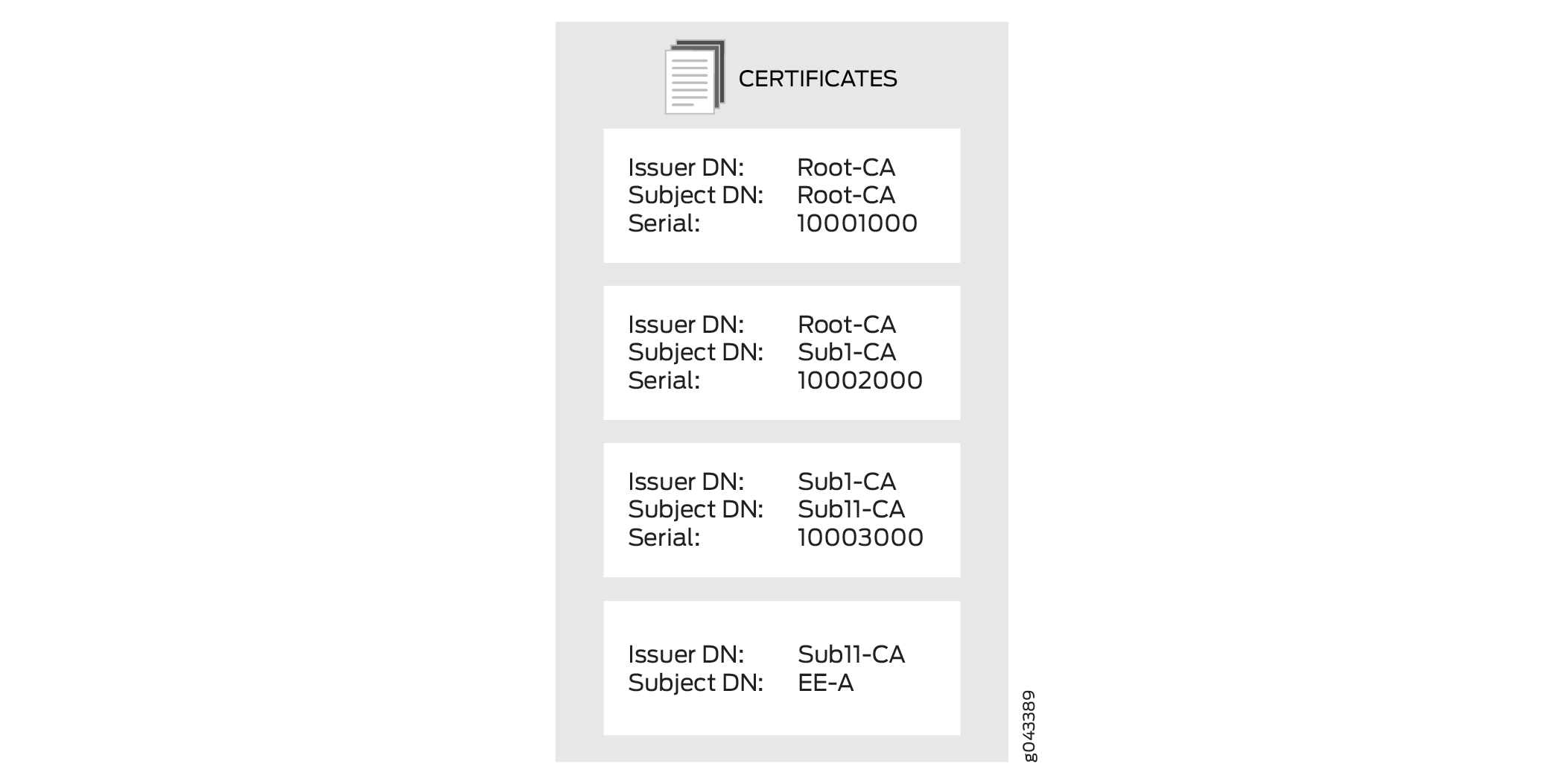

En la figura 1, el mensaje de respuesta de inicialización incluye el certificado EE y tres certificados de CA en una cadena de certificados.

de certificados de CA

de certificados de CA

En la imagen de arriba, el certificado EE se almacena en el almacén de certificados EE. Cada certificado de CA necesita un perfil de CA. El certificado de CA con el sujeto DN Sub11-CA es la primera CA de la cadena y es el emisor del certificado EE. Se almacena en el perfil de CA que se especifica con el comando de inscripción de certificados CMPv2.

El dispositivo comprueba la presencia de cada uno de los certificados de CA restantes en la cadena en el almacén de CA. Si un certificado de CA no está presente en el almacén de CA, se guarda y se crea un perfil de CA para él. El nuevo nombre de perfil de CA se crea con los 16 dígitos menos significativos del número de serie del certificado de CA. Si el número de serie tiene más de 16 dígitos, se truncarán los dígitos más significativos más allá de 16 dígitos. Si el número de serie es inferior a 16 dígitos, los dígitos más significativos restantes se rellenan con 0s. Por ejemplo, si el número de serie es 11111000100010001000, el nombre del perfil de CA es 1000100010001000. Si el número de serie es 10001000, el nombre del perfil de CA es 0000000010001000.

Es posible que varios números de serie de certificados puedan tener los mismos 16 dígitos menos significativos. En ese caso, -00 se anexa al nombre de perfil para crear un nombre de perfil de CA único; se crean nombres de perfil de CA adicionales incrementando el número adjunto, de -01 hasta -99. Por ejemplo, los nombres de perfil de CA pueden ser 1000100010001000, 1000100010001000-00, y 1000100010001000-01.

Instalar un certificado digital en el router

Un certificado digital es un medio electrónico para verificar su identidad a través de un tercero de confianza, conocido como CA. Como alternativa, puede utilizar un certificado autofirmado para dar fe de su identidad. El servidor de CA que utilice puede ser propiedad y estar operado por una CA independiente o por su propia organización, en cuyo caso usted se convierte en su propia CA. Si utiliza una CA independiente, debe ponerse en contacto con ella para obtener las direcciones de sus servidores de CA y CRL (para obtener certificados y CRL) y para obtener la información que necesitan al enviar solicitudes de certificados personales. Cuando usted es su propia CA, usted mismo determina esta información. La PKI proporciona una infraestructura para la administración de certificados digitales.

Solicitar manualmente un certificado digital

Para obtener certificados digitales manualmente, debe configurar un perfil de CA, generar un par de claves público-privado, crear un certificado local y cargar los certificados en el enrutador. Después de cargar los certificados, se puede hacer referencia a ellos en la configuración de IPsec-VPN.

El siguiente procedimiento muestra cómo puede configurar un perfil de CA:

Descripción del protocolo ACME

Obtenga información sobre el protocolo ACME y cómo inscribir el certificado.

- ¿Qué es el protocolo ACME?

- Inscribir un certificado local mediante Let's Encrypt Server

- Volver a inscribir manualmente el certificado local

- Eliminar cuenta ACME

¿Qué es el protocolo ACME?

El protocolo Automated Certificate Management Environment (ACME) es un nuevo estándar de inscripción de PKI utilizado por varios servidores PKI, como Let's Encrypt. El certificado Let's encrypt permite el uso gratuito de certificados de servidor web en firewalls, y esto se puede usar en Juniper Secure Connect y J-Web. Junos OS vuelve a inscribir automáticamente los certificados Let's Encrypt cada 25 días.

El protocolo ACME permite la inscripción de certificados desde el servidor Let's Encrypt o desde servidores habilitados para ACME. Los firewalls inscriben los certificados desde el servidor Let's Encrypt y Juniper Secure Connect valida los certificados sin copiar ni descargar ningún certificado de CA.

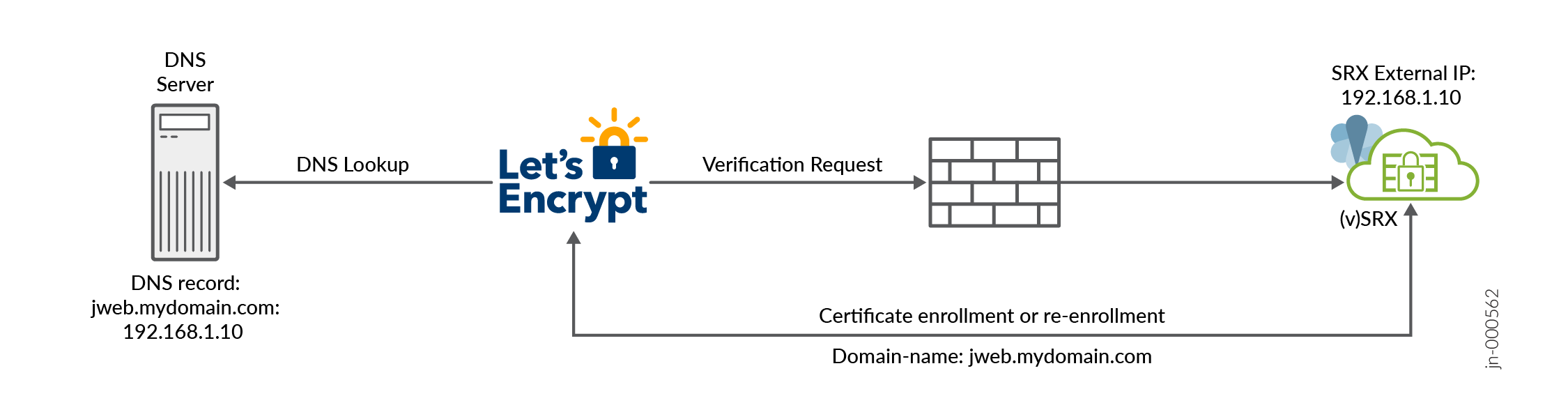

Cuando use Let's Encrypt, asegúrese de que el servidor Let's Encrypt pueda resolver el nombre de dominio en la dirección IP de la interfaz de firewall, como se muestra en la figura 2. El servidor Let's Encrypt debe poder llegar a la interfaz del firewall en el puerto TCP 80. Durante la inscripción del certificado, el firewall habilita temporalmente esta solicitud entrante automáticamente. Si el firewall o un dispositivo intermedio o un enrutador está bloqueando el puerto TCP 80, se producirá un error en la inscripción del certificado.

El firewall utiliza el puerto 443 para la comunicación saliente con Let 's Encrypt Server . Asegúrese de que las políticas de seguridad de red permiten este tráfico saliente. La comunicación a través del puerto 80 con el servidor Let's Encrypt no es compatible con las conexiones salientes desde el firewall.

Limitaciones

-

No se admiten el dns-01 ni el enlace de cuentas externas.

-

ACME no se puede utilizar cuando J-Web escucha el puerto 80

-

No se admite el certificado comodín, como

*.mydomain.com; en su lugar, puede inscribir varios nombres DNS.

Inscribir un certificado local mediante Let's Encrypt Server

En este ejemplo se muestra cómo inscribir el certificado local mediante Let's Encrypt.

-

Especifique el perfil de CA. El proceso de inscripción de ACME no incluye la validación de CRL.

[edit] user@host# set security pki ca-profile ISRG_Root_X1 ca-identity ISRG_Root_X1 user@host# set security pki ca-profile ISRG_Root_X1 revocation-check disable user@host# set security pki ca-profile Lets_Encrypt ca-identity Lets_Encrypt user@host# set security pki ca-profile Lets_Encrypt enrollment url https://acme-v02.api.letsencrypt.org/directory

-

Confirme la configuración.

[edit] user@host# commit

-

Cargue el certificado de CA.

[edit] user@host> request security pki ca-certificate load ca-profile ISRG_Root_X1 filename ISRG_Root_X1.pem

Para descargar el certificado ISRG_Root_X1.pem , consulte KB84991.

-

Cree un ID de clave ACME.

[edit] user@host> request security pki generate-key-pair size 2048 type rsa acme-key-id mydomain

-

Preparar la inscripción del certificado local.

[edit] user@host> request security pki generate-key-pair size 2048 type rsa certificate-id service-mydomain

-

Inscribir un certificado con un nombre de dominio.

Cuando use Let's Encrypt, asegúrese de que el servidor Let's Encrypt pueda resolver el nombre de dominio en la dirección IP de la interfaz de firewall, como se muestra en la figura 2. El servidor Let's Encrypt debe poder llegar a la interfaz del firewall en el puerto TCP 80. Durante la inscripción del certificado, el firewall habilita temporalmente esta solicitud entrante automáticamente. Si el firewall o un dispositivo intermedio o un enrutador está bloqueando el puerto TCP 80, se producirá un error en la inscripción del certificado.

El firewall utiliza el puerto 443 para la comunicación saliente con Let 's Encrypt Server . Asegúrese de que las políticas de seguridad de red permiten este tráfico saliente. La comunicación a través del puerto 80 con el servidor Let's Encrypt no es compatible con las conexiones salientes desde el firewall.

[edit] user@host> request security pki local-certificate enroll acme acme-key-id mydoamin certificate-id service-mydomain ca-profile Lets_Encrypt domain-name jweb.mydomain.com email jweb@acmejnpr.net letsencrypt-enrollment yes terms-of-service agree

Inscribir un certificado con varios nombres de dominio.

[edit] user@host> request security pki local-certificate enroll acme acme-key-id mydomain certificate-id service-mydomain ca-profile Lets_Encrypt domain-name jweb.mydomain.com,remote-acess.mydomain.com email jweb@acmejnpr.net letsencrypt-enrollment yes terms-of-service agree

-

Una vez finalizada la inscripción, el certificado emitido se cargará en certificate-id service-mydomian.

Volver a inscribir manualmente el certificado local

Para volver a inscribir un certificado local en línea:

-

Inicie la solicitud de reinscripción.

[edit] user@host> request security pki local-certificate re-enroll acme acme-key-id mydomain certificate-id serice-mydomain ca-profile Lets_Encrypt re-generate-keypair

-

Una vez finalizada la reinscripción, el certificado emitido se cargará en certificate-id service-mydomian.

Eliminar cuenta ACME

Para eliminar la cuenta ACME, realice el siguiente paso:

-

Ejecute el comando siguiente.

[edit] user@host> clear security pki acme account acme-key-id mydomain ca-profile Lets_Encrypt

Puede eliminar la clave de la cuenta de ACME solo si la inscripción la activa o crea la ACME.

Comportamiento de los servicios de terminación SSL específicos de la plataforma

Use el Explorador de características para confirmar la compatibilidad de la plataforma y el lanzamiento de características específicas.

Use la tabla siguiente para revisar los comportamientos específicos de la plataforma para su plataforma:

| Diferencia de | plataforma |

|---|---|

| Serie SRX |

|