Reglas y conjuntos de reglas de IPsec

Ejemplo: Configuración de SA dinámicas de IKE

En este ejemplo, se muestra cómo configurar las SA dinámicas de IKE y se incluyen las siguientes secciones.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Cuatro enrutadores serie M, serie MX o serie T con interfaces de multiservicios instaladas en ellos.

Junos OS versión 9.4 o posterior.

No se necesita ninguna configuración especial más allá del inicio del dispositivo antes de poder configurar esta función.

Descripción general y topología

Una asociación de seguridad (SA) es una conexión símplex que permite que dos hosts se comuniquen entre sí de forma segura por medio de IPsec.

Las SA dinámicas son las más adecuadas para redes distribuidas geográficamente a gran escala donde la distribución manual, el mantenimiento y el seguimiento de claves son tareas difíciles. Las SA dinámicas se configuran con un conjunto de propuestas negociadas por las puertas de enlace de seguridad. Las claves se generan como parte de la negociación y no es necesario especificarlas en la configuración. Una SA dinámica incluye una o más propuestas que le permiten priorizar una lista de protocolos y algoritmos que se negociarán con el par.

Topología

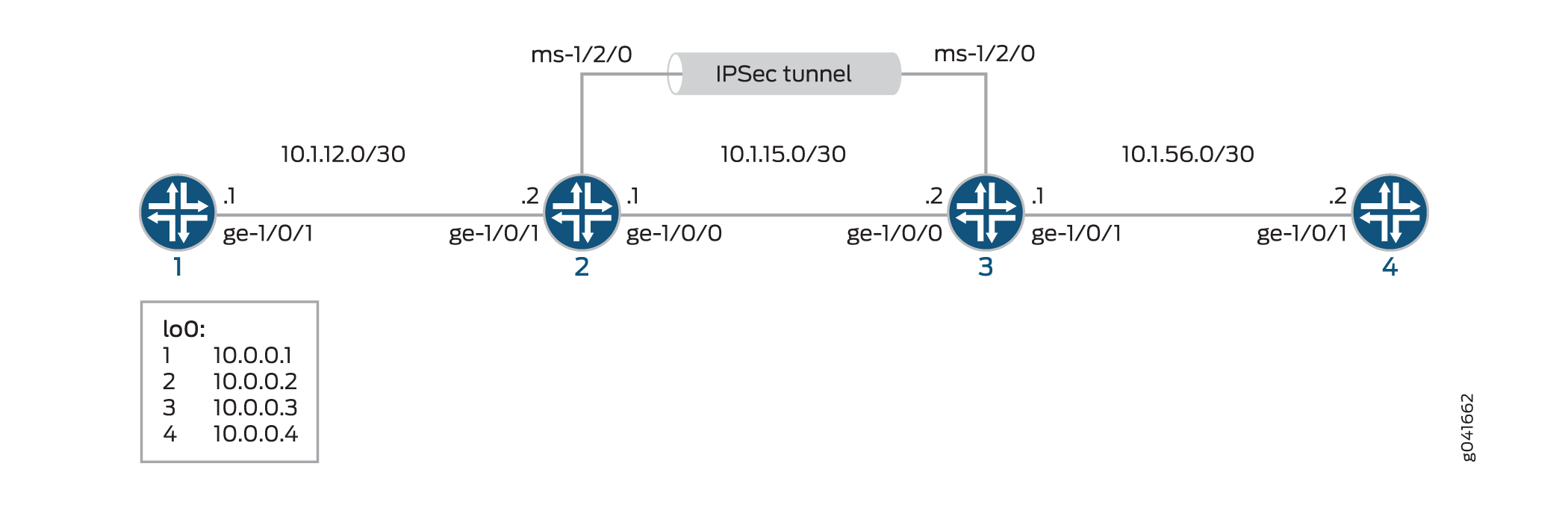

La figura 1 muestra una topología IPsec que contiene un grupo de cuatro enrutadores. Esta configuración requiere que los enrutadores 2 y 3 establezcan un túnel IPsec mediante una SA dinámica de IKE, autenticación mejorada y cifrado. Los enrutadores 1 y 4 proporcionan conectividad básica y se utilizan para comprobar que el túnel IPsec está operativo.

Cuando no especifica una propuesta de IKE, una propuesta de IPsec y una política de IPsec en una PIC de multiservicios, Junos OS tiene por defecto el nivel más alto de cifrado y autenticación. Como resultado, el protocolo de autenticación predeterminado es ESP, el modo de autenticación predeterminado es HMAC-SHA1-96 y el modo de cifrado predeterminado es 3DES-CBC.

Configuración

Para configurar la SA dinámica de IKE, realice estas tareas:

Los tipos de interfaz que se muestran en este ejemplo son solo para fines indicativos. Por ejemplo, puede usar so- interfaces en lugar de y sp- en lugar de ge- ms-.

- Configuración del enrutador 1

- Configuración del enrutador 2

- Configuración del enrutador 3

- Configuración del enrutador 4

Configuración del enrutador 1

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 1.

set interfaces ge-0/0/0 description "to R2 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set routing-options router-id 10.0.0.1 set protocols ospf area 0.0.0.0 interface ge-0/0/0 set protocols ospf area 0.0.0.0 interface lo0.0

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar el enrutador 1 para la conectividad OSPF con el enrutador 2:

Configure una interfaz Ethernet y una interfaz de circuito cerrado.

[edit interfaces] user@router1# set ge-0/0/0 description "to R2 ge-0/0/0" user@router1# set ge-0/0/0 unit 0 family inet address 10.1.12.2/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

[edit interfaces] user@router1# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

Configure el ID del enrutador.

[edit routing-options] user@router1# set router-id 10.0.0.1

Confirmar la configuración.

[edit] user@router1# commit

Resultados

Desde el modo de configuración, ingrese los comandos , y show routing-options para confirmar la show interfacesshow protocols ospfconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R2 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

}

user@router1# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

Configuración del enrutador 2

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 2.

set interfaces ge-0/0/0 description "to R1 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.1/30 set interfaces ge-0/0/1 description "to R3 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.1/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.2 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.2 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike-demo-proposal dh-group group2 set services ipsec-vpn ike policy ike-demo-policy pre-shared proposals demo-proposal set services ipsec-vpn ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la conectividad OSPF y los parámetros de túnel IPsec en el enrutador 2:

Configure las propiedades de la interfaz. En este paso, configurará dos interfaces Ethernet (ge-1/0/0 y ge-1/0/1), una interfaz de circuito cerrado y una interfaz multiservicios (ms-1/2/0).

[edit interfaces] user@router2# set ge-0/0/0 description "to R1 ge-0/0/0" user@router2# set ge-0/0/0 unit 0 family inet address 10.1.12.1/30 user@router2# set ge-0/0/1 description "to R3 ge-0/0/1" user@router2# set ge-0/0/1 unit 0 family inet address 10.1.15.1/30 user@router2# set ms-1/2/0 services-options syslog host local services info user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

Configure el ID del enrutador.

[edit routing-options] user@router2# set router-ID 10.0.0.2

Configure una regla IPsec. En este paso, configure una regla IPsec, especifique parámetros de SA manuales, como la dirección de puerta de enlace remota, las propiedades de autenticación y cifrado, etc.

Nota:De forma predeterminada, Junos OS utiliza la política de IKE versión 1.0. Junos OS versión 11.4 y posteriores también son compatibles con la política de IKE versión 2.0, que debe configurar en

[edit services ipsec-vpn ike policy policy-name pre-shared].[edit services ipsec-vpn] user@router2# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router2# set rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy user@router2# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router2# set rule match-direction input user@router2# set ike proposal ike-demo-proposal authentication-method pre-shared-keys user@router2# set ike proposal ike-demo-proposal dh-group group2 user@router2# set ike policy ike-demo-policy pre-shared proposals demo-proposal user@router2# set ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo user@router2# set ipsec proposal ipsec-demo-proposal protocol esp user@router2# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router2# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router2# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router2# set ipsec proposals ipsec-demo-proposal

Configure un conjunto de servicios de estilo de próximo salto, especifique la dirección de puerta de enlace local y asocie la regla VPN de IPsec con el conjunto de servicios.

[edit services] user@router2# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-service-set ipsec-vpn-rules rule-ike

Confirmar la configuración.

[edit] user@router2# commit

Resultados

Desde el modo de configuración, ingrese los comandos , show protocols ospfy show routing-optionsshow services para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R1 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

ge-0/0/1 {

description "To R3 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.1/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.2;

dynamic {

ike-policy ike-demo-policy;

ipsec-policy ipsec-demo-policy;

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike-demo-policy {

proposals demo-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec-demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

}

}

service-set demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

local-gateway 10.1.15.1;

}

ipsec-vpn-rules rule-ike;

}

service-set demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

local-gateway 10.1.15.2;

}

ipsec-vpn-rules rule-ike;

}

Configuración del enrutador 3

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 3.

set interfaces ge-0/0/0 description "to R4 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-0/0/1 description "to R2 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.1 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike-demo-proposal dh-group group2 set services ipsec-vpn ike policy ike-demo-policy pre-shared proposals demo-proposal set services ipsec-vpn ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-service-set ipsec-vpn-rules rule-ike

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la conectividad OSPF y los parámetros de túnel IPsec en el enrutador 3:

Configure las propiedades de la interfaz. En este paso, configurará dos interfaces Ethernet (ge-1/0/0 y ge-1/0/1), una interfaz de circuito cerrado y una interfaz multiservicios (ms-1/2/0).

[edit interfaces] user@router3# set ge-0/0/0 description "to R4 ge-0/0/0" user@router3# set ge-0/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-0/0/1 description "to R2 ge-0/0/1" user@router3# set ge-0/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 services-options syslog host local services info user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

Configure un ID de enrutador.

[edit routing-options] user@router3# set router-id 10.0.0.3

Configure una regla IPsec. En este paso, configure una regla IPsec y especifique parámetros de SA manuales, como la dirección de puerta de enlace remota, las propiedades de autenticación y cifrado, etc.

[edit services ipsec-vpn] user@router3# set rule rule-ike term term-ike then remote-gateway 10.1.15.1 user@router3# set rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy user@router3# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router3# set rule match-direction input user@router3# set ike proposal ike-demo-proposal authentication-method pre-shared-keys user@router3# set ike proposal ike-demo-proposal dh-group group2 user@router3# set ike policy ike-demo-policy pre-shared proposals demo-proposal user@router3# set ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo user@router3# set ipsec proposal ipsec-demo-proposal protocol esp user@router3# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router3# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router3# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router3# set ipsec proposals ipsec-demo-proposal

Configure un conjunto de servicios de estilo de próximo salto, especifique la dirección de puerta de enlace local y asocie la regla VPN de IPsec con el conjunto de servicios.

[edit services] user@router3# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-service-set ipsec-vpn-rules rule-ike

Confirmar la configuración.

[edit] user@router3# commit

Resultados

Desde el modo de configuración, ingrese los comandos , show protocols ospfy show routing-optionsshow services para confirmar la show interfacesconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla

user@router3# show interfaces

interfaces {

ge-0/0/0 {

description "To R4 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.1/30;

}

}

}

ge-0/0/1 {

description "To R2 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet {

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.1;

dynamic {

ike-policy ike-demo-policy;

ipsec-policy ipsec-demo-policy;

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike-demo-policy {

proposals demo-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec-demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

}

}

Configuración del enrutador 4

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red y, luego, copie y pegue los comandos en la CLI, en el nivel de jerarquía [edit], del enrutador 4.

set interfaces ge-0/0/0 description "to R3 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener más información acerca de cómo navegar por la CLI, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para configurar la conectividad OSPF con el enrutador 4

Configure las interfaces. En este paso, configurará una interfaz Ethernet (ge-1/0/1) y una interfaz de circuito cerrado.

user@router4# set interfaces ge-0/0/0 description "to R3 ge-0/0/0" user@router4# set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 user@router4# set interfaces lo0 unit 0 family inet address 10.0.0.4/32

Especifique el área OSPF y asocie las interfaces con el área OSPF.

user@router4# set protocols ospf area 0.0.0.0 interface ge-0/0/0 user@router4# set protocols ospf area 0.0.0.0 interface lo0.0

Configure el ID del enrutador.

[edit routing-options] user@router4# set router-id 10.0.0.4

Resultados

Desde el modo de configuración, ingrese los comandos , y show routing-options para confirmar la show interfacesshow protocols ospfconfiguración. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla

user@router4# show interfaces

interfaces {

ge-0/0/0 {

description "To R3 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

Verificación

- Verificar el trabajo en el enrutador 1

- Verificación del trabajo en el enrutador 2

- Verificación del trabajo en el enrutador 3

- Verificación del trabajo en el enrutador 4

Verificar el trabajo en el enrutador 1

Propósito

Verifique el correcto funcionamiento del enrutador 1.

Acción

Desde el modo operativo, ingrese ping 10.1.56.2 comando a la interfaz ge-0/0/0 en el enrutador 4 para enviar tráfico a través del túnel IPsec

user@router1>ping 10.1.56.2 PING 10.1.56.2 (10.1.56.2): 56 data bytes 64 bytes from 10.1.56.2: icmp_seq=0 ttl=254 time=1.351 ms 64 bytes from 10.1.56.2: icmp_seq=1 ttl=254 time=1.187 ms 64 bytes from 10.1.56.2: icmp_seq=2 ttl=254 time=1.172 ms 64 bytes from 10.1.56.2: icmp_seq=3 ttl=254 time=1.154 ms 64 bytes from 10.1.56.2: icmp_seq=4 ttl=254 time=1.156 ms ^C --- 10.1.56.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.154/1.204/1.351/0.074 ms

Significado

El resultado muestra que el enrutador 1 puede comunicarse con el enrutador 4 a través del túnel IPsec.

Verificación del trabajo en el enrutador 2

Propósito

Compruebe que la negociación de SA de IKE se realiza correctamente.

Acción

Desde el modo operativo, introduzca el show services ipsec-vpn ike security-associations comando.

user@router2>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.2 Matured 03075bd3a0000003 4bff26a5c7000003 Main

Para comprobar que la asociación de seguridad IPsec está activa, ejecute el show services ipsec-vpn ipsec security-associations detail comando. Observe que la SA contiene la configuración predeterminada inherente a la PIC multiservicios, como ESP para el protocolo y HMAC-SHA1-96 para el algoritmo de autenticación.

Desde el modo operativo, introduzca el show services ipsec-vpn ipsec security-associations detail comando.

user@router2> show services ipsec-vpn ipsec security-associations detail Service set: demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 Local identity: ipv4_subnet(any:0,[0..7]=10.1.12.0/24) Remote identity: ipv4_subnet(any:0,[0..7]=10.1.56.0/24) Direction: inbound, SPI: 2666326758, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26863 seconds Hard lifetime: Expires in 26998 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 684772754, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26863 seconds Hard lifetime: Expires in 26998 seconds Anti-replay service: Enabled, Replay window size: 64

Para comprobar que el tráfico viaja a través del túnel IPsec bidireccional, emita el show services ipsec-vpn statistics comando:

Desde el modo operativo, introduzca el show services ipsec-vpn statistics comando.

user@router2> show services ipsec-vpn ipsec statistics PIC: ms-1/2/0, Service set: demo-service-set ESP Statistics: Encrypted bytes: 2248 Decrypted bytes: 2120 Encrypted packets: 27 Decrypted packets: 25 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Significado

En show services ipsec-vpn ipsec security-associations detail la salida del comando se muestran las propiedades de SA que configuró.

La show services ipsec-vpn ipsec statistics salida del comando muestra el flujo de tráfico a través del túnel IPsec.

Verificación del trabajo en el enrutador 3

Propósito

Compruebe que la negociación de SA de IKE se realiza correctamente en el enrutador 3.

Acción

Desde el modo operativo, introduzca el show services ipsec-vpn ike security-associations comando. Para que se realice correctamente, la SA en el enrutador 3 debe contener la misma configuración que especificó en el enrutador 2.

user@router3>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.1 Matured 03075bd3a0000003 4bff26a5c7000003 Main

Para comprobar que la SA de IPsec está activa, ejecute el show services ipsec-vpn ipsec security-associations detail comando. Para que se realice correctamente, la SA en el enrutador 3 debe contener la misma configuración que especificó en el enrutador 2.

Desde el modo operativo, introduzca el show services ipsec-vpn ipsec security-associations detail comando.

user@router3>show services ipsec-vpn ipsec security-associations detail Service set: demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 Local identity: ipv4_subnet(any:0,[0..7]=10.1.56.0/24) Remote identity: ipv4_subnet(any:0,[0..7]=10.1.12.0/24) Direction: inbound, SPI: 684772754, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26598 seconds Hard lifetime: Expires in 26688 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 2666326758, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26598 seconds Hard lifetime: Expires in 26688 seconds Anti-replay service: Enabled, Replay window size: 64

Para comprobar que el tráfico viaja a través del túnel IPsec bidireccional, emita el show services ipsec-vpn statistics comando:

Desde el modo operativo, introduzca el show services ipsec-vpn ike security-associations comando.

user@router3>show services ipsec-vpn ipsec statistics PIC: ms-1/2/0, Service set: demo-service-set ESP Statistics: Encrypted bytes: 2120 Decrypted bytes: 2248 Encrypted packets: 25 Decrypted packets: 27 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Significado

En show services ipsec-vpn ipsec security-associations detail la salida del comando se muestran las propiedades de SA que configuró.

La show services ipsec-vpn ipsec statistics salida del comando muestra el flujo de tráfico a través del túnel IPsec.

Verificación del trabajo en el enrutador 4

Propósito

Compruebe que la negociación de SA de IKE se realiza correctamente.

Acción

Desde el modo operativo, ingrese ping 10.1.12.2 el comando a la interfaz ge-0/0/0 en el enrutador 1 para enviar tráfico a través del túnel IPsec.

user@router4>ping 10.1.12.2 PING 10.1.12.2 (10.1.12.2): 56 data bytes 64 bytes from 10.1.12.2: icmp_seq=0 ttl=254 time=1.350 ms 64 bytes from 10.1.12.2: icmp_seq=1 ttl=254 time=1.161 ms 64 bytes from 10.1.12.2: icmp_seq=2 ttl=254 time=1.124 ms 64 bytes from 10.1.12.2: icmp_seq=3 ttl=254 time=1.142 ms 64 bytes from 10.1.12.2: icmp_seq=4 ttl=254 time=1.139 ms 64 bytes from 10.1.12.2: icmp_seq=5 ttl=254 time=1.116 ms ^C --- 10.1.12.2 ping statistics --- 6 packets transmitted, 6 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.116/1.172/1.350/0.081 ms

Para confirmar que el tráfico viaja a través del túnel IPsec, emita el traceroute comando a la interfaz ge-0/0/0 en el enrutador 1. Observe que no se hace referencia a la interfaz física entre los enrutadores 2 y 3 en la ruta; el tráfico entra en el túnel IPsec a través de la interfaz IPsec inside de servicios adaptables en el enrutador 3, pasa a través de la interfaz de circuito cerrado en el enrutador 2 y termina en la interfaz ge-0/0/0 en el enrutador 1.

Desde el modo operativo, escriba el traceroute 10.1.12.2.

user@router4>traceroute 10.1.12.2 traceroute to 10.1.12.2 (10.1.12.2), 30 hops max, 40 byte packets 1 10.1.15.2 (10.1.15.2) 0.987 ms 0.630 ms 0.563 ms 2 10.0.0.2 (10.0.0.2) 1.194 ms 1.058 ms 1.033 ms 3 10.1.12.2 (10.1.12.2) 1.073 ms 0.949 ms 0.932 ms

Significado

El ping 10.1.12.2 resultado muestra que el enrutador 4 puede comunicarse con el enrutador 1 a través del túnel IPsec.

El traceroute 10.1.12.2 resultado muestra que el tráfico viaja por el túnel IPsec.

Configuración de reglas IPsec

Para configurar una regla IPsec, incluya la rule instrucción y especifique un nombre de regla en el nivel de [edit services ipsec-vpn] jerarquía:

[edit services ipsec-vpn] rule rule-name { match-direction (input | output); term term-name { from { destination-address address; ipsec-inside-interface interface-name; source-address address; } then { anti-replay-window-size bits; backup-remote-gateway address; clear-dont-fragment-bit; dynamic { ike-policy policy-name; ipsec-policy policy-name; } initiate-dead-peer-detection; dead-peer-detection { interval seconds; threshold number; } manual { direction (inbound | outbound | bidirectional) { authentication { algorithm (hmac-md5-96 | hmac-sha1-96); key (ascii-text key | hexadecimal key); } auxiliary-spi spi-value; encryption { algorithm algorithm; key (ascii-text key | hexadecimal key); } protocol (ah | bundle | esp); spi spi-value; } } no-anti-replay; remote-gateway address; syslog; tunnel-mtu bytes; } } }

Cada regla IPsec consta de un conjunto de términos, similar a un filtro de firewall.

Un término consiste en lo siguiente:

frominstrucción: especifica las condiciones de coincidencia y las aplicaciones que se incluyen y excluyen.theninstrucción: especifica las acciones y los modificadores de acción que debe realizar el software del enrutador.

En las siguientes secciones, se explica cómo configurar los componentes de las reglas IPsec:

- Configurar dirección de coincidencia para reglas IPsec

- Configuración de condiciones de coincidencia en reglas IPsec

- Configuración de acciones en reglas IPsec

Configurar dirección de coincidencia para reglas IPsec

Cada regla debe incluir una match-direction instrucción que especifique si la coincidencia se aplica en el lado de entrada o de salida de la interfaz. Para configurar dónde se aplica la coincidencia, incluya la match-direction (input | output) instrucción en el nivel de [edit services ipsec-vpn rule rule-name] jerarquía:

[edit services ipsec-vpn rule rule-name] match-direction (input | output);

Los enrutadores de la serie ACX no admiten match-direction como output.

La dirección de coincidencia se utiliza con respecto al flujo de tráfico a través del AS o la PIC de multiservicios. Cuando se envía un paquete a la PIC, la información de dirección se transporta junto con él.

Con un conjunto de servicios de interfaz, la dirección del paquete viene determinada por si un paquete entra o sale de la interfaz en la que se aplica el conjunto de servicios.

Con un conjunto de servicio de salto siguiente, la dirección del paquete viene determinada por la interfaz usada para enrutar el paquete al AS o a la PIC de multiservicios. Si se usa la interfaz interna para enrutar el paquete, se ingresa la dirección del paquete. Si se utiliza la interfaz externa para dirigir el paquete a la PIC, se emite la dirección del paquete.

En el AS o en la PIC de multiservicios, se realiza una búsqueda de flujo. Si no se encuentra ningún flujo, se procesa la regla. Se tienen en cuenta todas las reglas del conjunto de servicios. Durante el procesamiento de reglas, la dirección del paquete se compara con las direcciones de las reglas. Solo se tienen en cuenta las reglas con información de dirección que coincida con la dirección del paquete.

Configuración de condiciones de coincidencia en reglas IPsec

Para configurar las condiciones de coincidencia en una regla IPsec, incluya la from instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name] jerarquía:

[edit services ipsec-vpn rule rule-name term term-name] from { destination-address address; ipsec-inside-interface interface-name; source-address address; }

Puede utilizar la dirección de origen o la dirección de destino como condición de coincidencia, de la misma manera que configuraría un filtro de firewall; Para obtener más información, consulte la biblioteca de protocolos de enrutamiento de Junos OS.

Los servicios IPsec admiten los formatos de dirección IPv4 e IPv6. Si no configura específicamente la dirección de origen o la dirección de destino, se utilizará el valor 0.0.0.0/0 predeterminado (IPv4 ANY). Para utilizar IPv6 ANY (0::0/128) como dirección de origen o de destino, debe configurarla explícitamente.

Los servicios IPsec de la serie ACX admiten formatos de dirección IPv4. Si no configura específicamente la dirección de origen o la dirección de destino, se utilizará el valor 0.0.0.0/0 predeterminado (IPv4 ANY).

Solo para conjuntos de servicios de estilo de salto siguiente, la ipsec-inside-interface instrucción le permite asignar una interfaz lógica a los túneles establecidos como resultado de esta condición de coincidencia. La inside-service-interface instrucción que se puede configurar en el nivel de [edit services service-set name next-hop-service] jerarquía permite especificar .1 como .2 interfaces internas y externas. Sin embargo, puede configurar varias interfaces lógicas de servicios adaptables con la service-domain inside instrucción y utilizar una de ellas para configurar la ipsec-inside-interface instrucción.

Junos OS evalúa los criterios que configure en la from instrucción. Si se configuran varios túneles de tipo vínculo dentro del mismo conjunto de servicios de estilo de próximo salto, el ipsec-inside-interface valor habilita el módulo de búsqueda de reglas para distinguir un túnel determinado de otros túneles en caso de que las direcciones de origen y destino de todos ellos sean 0.0.0.0/0 (CUALQUIERA-CUALQUIERA).

Cuando configure la instrucción, no se admitirán los ipsec-inside-interface conjuntos de servicios de estilo de interfaz.

Una situación especial viene dada por un término que contiene una condición de coincidencia "cualquiera-cualquiera" (generalmente porque se omite la from instrucción). Si hay una coincidencia cualquiera en un túnel, no se necesita un flujo, ya que todos los flujos de este túnel usan la misma asociación de seguridad (SA) y los selectores de paquetes no desempeñan una función significativa. Como resultado, estos túneles usarán IPsec basado en paquetes. Esta estrategia ahorra algunos recursos de flujo en la PIC, que se pueden usar para otros túneles que necesiten un servicio basado en flujo.

En el siguiente ejemplo de configuración, se muestra una configuración de túnel cualquiera-cualquiera sin from instrucción en term-1. Si faltan selectores en la cláusula, from se obtiene un servicio IPsec basado en paquetes.

services {

ipsec-vpn {

rule rule-1 {

term term-1 {

then {

remote-gateway 10.1.0.1;

dynamic {

ike-policy ike_policy;

ipsec-policy ipsec_policy;

}

}

}

match-direction input;

}

.....

}

El servicio IPsec sin flujo se proporciona a túneles de tipo vínculo con una coincidencia cualquiera, así como a túneles dinámicos con coincidencia cualquiera, tanto en modo dedicado como compartido.

En el caso de los túneles de tipo vínculo, se admite una mezcla de IPsec sin flujo y basado en flujo dentro de un conjunto de servicios. Si un conjunto de servicios incluye algunos términos con coincidencia cualquiera-cualquiera y algunos términos con selectores en la cláusula, se proporciona un from servicio basado en paquetes para los túneles cualquiera-cualquiera y un servicio basado en flujo se proporciona para los otros túneles con selectores.

En el caso de túneles que no son de tipo vínculo, si un conjunto de servicios contiene términos cualquiera-cualquiera y términos basados en selector, se proporciona un servicio basado en flujo a todos los túneles.

Configuración de acciones en reglas IPsec

Para configurar acciones en una regla IPsec, incluya la then instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name] jerarquía:

[edit services ipsec-vpn rule rule-name term term-name] then { anti-replay-window-size bits; backup-remote-gateway address; clear-dont-fragment-bit; dynamic { ike-policy policy-name; ipsec-policy policy-name; } initiate-dead-peer-detection; dead-peer-detection { interval seconds; threshold number; } manual { direction (inbound | outbound | bidirectional) { authentication { algorithm (hmac-md5-96 | hmac-sha1-96); key (ascii-text key | hexadecimal key); } auxiliary-spi spi-value; encryption { algorithm algorithm; key (ascii-text key | hexadecimal key); } protocol (ah | bundle | esp); spi spi-value; } } no-anti-replay; remote-gateway address; syslog; tunnel-mtu bytes; }

Las acciones principales de IPsec son configurar una SA dinámica o manual:

Para configurar una SA dinámica, se incluye la

dynamicinstrucción en el nivel de[edit services ipsec-vpn rule rule-name term term-name then]jerarquía y se hacen referencia a las políticas que haya configurado en los[edit services ipsec-vpn ipsec]niveles de jerarquía y[edit services ipsec-vpn ike]jerarquía.Una SA manual se configura incluyendo la

manualinstrucción en el nivel de[edit services ipsec-vpn rule rule-name term term-name then]jerarquía.

Puede configurar las siguientes propiedades adicionales:

- Habilitación de la fragmentación de paquetes IPsec

- Configuración de direcciones de destino para la detección de pares inactivos

- Configurar o deshabilitar IPsec Anti-Replay

- Especificación de la UMT para túneles IPsec

Habilitación de la fragmentación de paquetes IPsec

Para habilitar la fragmentación de paquetes IP versión 4 (IPv4) en túneles IPsec, incluya la clear-dont-fragment-bit instrucción en el [edit services ipsec-vpn rule rule-name term term-name then] nivel de jerarquía:

[edit services ipsec-vpn rule rule-name term term-name then] clear-dont-fragment-bit;

Al establecer la clear-dont-fragment-bit instrucción, se borra el bit No fragmentar (DF) del encabezado del paquete, independientemente del tamaño del paquete. Si el tamaño del paquete supera el valor de la unidad máxima de transmisión (UMT) del túnel, el paquete se fragmenta antes de la encapsulación. Para túneles IPsec, el valor predeterminado de UMT es 1500, independientemente de la configuración de UMT de la interfaz.

Configuración de direcciones de destino para la detección de pares inactivos

Para especificar la dirección remota a la que se dirige el tráfico IPsec, incluya la remote-gateway instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía:

[edit services ipsec-vpn rule rule-name term term-name then] remote-gateway address;

Para especificar una dirección remota de copia de seguridad, incluya la backup-remote-gateway instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía:

[edit services ipsec-vpn rule rule-name term term-name then] backup-remote-gateway address;

Estas dos instrucciones son compatibles con los formatos de dirección IPv4 e IPv6.

La configuración de la backup-remote-gateway instrucción habilita el protocolo de detección de pares inactivos (DPD), que supervisa el estado del túnel y la disponibilidad del par remoto. Cuando el túnel principal definido por la remote-gateway instrucción está activo, el túnel de respaldo está en modo de espera. Si el protocolo DPD determina que ya no se puede acceder a la dirección de puerta de enlace remota principal, se establece un nuevo túnel a la dirección de respaldo.

Si no hay tráfico entrante de un par durante un intervalo definido de 10 segundos, el enrutador detecta un túnel como inactivo. Un temporizador global sondea todos los túneles cada 10 segundos y los servicios adaptativos (AS) o la tarjeta de interfaz física de multiservicios (PIC) envía un mensaje con una lista de los túneles inactivos. Si un túnel queda inactivo, el enrutador sigue estos pasos para conmutar por error a la dirección de copia de seguridad:

El mensaje de servicios adaptables activa el protocolo DPD para enviar un mensaje de saludo al par.

Si no se recibe ningún reconocimiento, se envían dos reintentos a intervalos de 2 segundos y, a continuación, el túnel se declara muerto.

La conmutación por error tiene lugar si el túnel se declara inactivo o si hay un tiempo de espera de negociación de fase 1 de IPsec. El túnel principal se pone en modo de espera y la copia de seguridad se activa.

Si se agota el tiempo de espera de la negociación con el túnel de respaldo, el enrutador vuelve al túnel principal. Si ambos pares están inactivos, intenta la tolerancia a fallos seis veces. A continuación, detiene la conmutación por error y vuelve a la configuración original, con el túnel principal activo y la copia de seguridad en modo de espera.

También puede habilitar la activación de mensajes de saludo DPD sin configurar una puerta de enlace remota de respaldo incluyendo la initiate-dead-peer-detection instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía:

[edit services ipsec-vpn rule rule-name term term-name then] initiate-dead-peer-detection; dead-peer-detection { interval seconds; threshold number; }

Además, en el caso de las SA IKEv1, puede establecer interval y threshold opciones en la dead-peer-detection instrucción cuando se utiliza la initiate-dead-peer-detection instrucción. A partir de la versión 17.2R1 de Junos OS, las interval opciones y threshold también se aplican a las SA IKEv2. En Junos OS versión 17.1 y anteriores, las interval opciones y threshold no son aplicables a las SA IKEv2, que utilizan los valores predeterminados. El intervalo es la cantidad de tiempo que el par espera el tráfico desde su par de destino antes de enviar un paquete de solicitud DPD y el umbral es el número máximo de solicitudes DPD incorrectas que se enviarán antes de que el par se considere no disponible.

El comportamiento de supervisión es el mismo que se describe para la backup-remote-gateway instrucción. Esta configuración permite al enrutador iniciar saludos DPD cuando no existe una puerta de enlace IPsec de respaldo y limpiar las SA de IKE e IPsec en caso de que no se pueda contactar con el par IKE.

Si el protocolo DPD determina que ya no se puede acceder a la dirección de puerta de enlace remota principal, se establece un nuevo túnel a la dirección de respaldo. Sin embargo, cuando se configura initiate-dead-peer-detection sin una dirección de puerta de enlace remota de respaldo y el protocolo DPD determina que la dirección de puerta de enlace remota principal ya no es accesible, el túnel se declara inactivo y se limpian las SA de IKE e IPsec.

Para obtener más información acerca del protocolo DPD, consulte RFC 3706, Un método basado en el tráfico para detectar pares inactivos de intercambio de claves por red por red (IKE).

Configurar o deshabilitar IPsec Anti-Replay

Para configurar el tamaño de la ventana antirreproducción IPsec, incluya la anti-replay-window-size instrucción en el [edit services ipsec-vpn rule rule-name term term-name then] nivel de jerarquía:

[edit services ipsec-vpn rule rule-name term term-name then] anti-replay-window-size bits;

anti-replay-window-size puede tomar valores en el rango de 64 a 4096 bits. El valor predeterminado es 64 bits para las PIC de AS y 128 bits para las PIC y DPC de multiservicios. Las PIC de AS pueden admitir un tamaño máximo de ventana de reproducción de 1024 bits, mientras que las PIC y DPC multiservicios pueden admitir un tamaño máximo de ventana de reproducción de 4096 bits. Cuando el software confirma una configuración IPsec, el proceso de administración de claves (kmd) no puede diferenciar entre los tipos de interfaz de servicio. Como resultado, si el tamaño máximo de la ventana antirreproducción supera 1024 para las PIC de AS, la confirmación se realiza correctamente y no se genera ningún mensaje de error. Sin embargo, el software establece internamente el tamaño de la ventana antirreproducción para PIC de AS en 1024 bits, incluso si el valor configurado de es anti-replay-window-size mayor.

Para deshabilitar la característica antirreproducción IPsec, incluya la no-anti-replay instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía:

[edit services ipsec-vpn rule rule-name term term-name then] no-anti-replay;

De forma predeterminada, el servicio antirreproducción está habilitado. En ocasiones, esto puede causar problemas de interoperabilidad con los equipos de otros proveedores.

Especificación de la UMT para túneles IPsec

Para configurar un valor específico de unidad máxima de transmisión (UMT) para túneles IPsec, incluya la tunnel-mtu instrucción en el nivel de [edit services ipsec-vpn rule rule-name term term-name then] jerarquía:

[edit services ipsec-vpn rule rule-name term term-name then] tunnel-mtu bytes;

La tunnel-mtu configuración es el único lugar en el que necesita configurar un valor de UMT para túneles IPsec. No se admite la inclusión de una mtu configuración en el [edit interfaces sp-fpc/pic/port unit logical-unit-number family inet] nivel de jerarquía.

Configuración de conjuntos de reglas IPsec

La rule-set instrucción define una colección de reglas IPsec que determinan qué acciones realiza el software del enrutador en los paquetes del flujo de datos. Para definir cada regla, se especifica un nombre de regla y se configuran términos. A continuación, especifique el orden de las reglas incluyendo la rule-set instrucción en el [edit services ipsec-vpn] nivel de jerarquía con una rule instrucción para cada regla:

[edit services ipsec-vpn] rule-set rule-set-name { rule rule-name; }

El software del enrutador procesa las reglas en el orden en que se especifican en la configuración. Si un término de una regla coincide con el paquete, el enrutador realiza la acción correspondiente y el procesamiento de la regla se detiene. Si ningún término de una regla coincide con el paquete, el procesamiento continúa con la siguiente regla del conjunto de reglas. Si ninguna de las reglas coincide con el paquete, este se descarta de forma predeterminada.

Ver también

Tabla de historial de cambios

La compatibilidad de la función depende de la plataforma y la versión que utilice. Utilice el Explorador de características para determinar si una característica es compatible con su plataforma.

interval opciones y

threshold también se aplican a las SA IKEv2.