EN ESTA PÁGINA

Ejemplo: Configurar Active Directory como origen de identidad en un firewall de la serie SRX

Ejemplo: configurar la función de autenticación de identidad del dispositivo

Configurar Active Directory como origen de identidad en el firewall

Configurar Active Directory como origen de identidad en dispositivos NFX

Configurar Active Directory como origen de identidad

Aprenda a configurar Active Directory como origen de identidad en el firewall.

Ejemplo: Configurar Active Directory como origen de identidad en un firewall de la serie SRX

En este ejemplo se muestra cómo implementar la característica de firewall de usuario integrado mediante la configuración de un dominio de Windows Active Directory, una base LDAP, usuarios no autenticados a los que se dirigirá al portal cautivo y una política de seguridad basada en una identidad de origen. Todas las configuraciones de este ejemplo para el portal cautivo se encuentran a través de la capa de transporte de seguridad (TLS).

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Un firewall de la serie SRX

-

Junos OS versión 12.1X47-D10 o posterior para firewalls de la serie SRX

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Obtenga información sobre cómo inscribir un certificado, consulte Inscribir un certificado.

Descripción general

En un escenario típico para la función de firewall de usuario integrado, los usuarios de dominio y no dominio desean acceder a Internet a través de un firewall de la serie SRX. El firewall de la serie SRX lee y analiza el registro de eventos de los controladores de dominio configurados en el dominio. Por lo tanto, el firewall de la serie SRX detecta usuarios de dominio en un controlador de dominio de Active Directory. El dominio de Active Directory genera una tabla de autenticación como origen de autenticación de Active Directory para el firewall de usuario integrado. El firewall de la serie SRX utiliza esta información para aplicar la política a fin de lograr un control de acceso basado en usuarios o grupos.

Para cualquier usuario que no sea de dominio o usuario de dominio en un dispositivo que no sea de dominio, el administrador de red puede especificar un portal cautivo para forzar al usuario a someterse a la autenticación de firewall (si el firewall de la serie SRX admite un portal cautivo para el tipo de tráfico). Por ejemplo, HTTP). Después de que el usuario escriba un nombre y una contraseña y pase la autenticación del firewall, el firewall de la serie SRX obtiene información de asignación de usuario a grupo de autenticación de firewall del servidor LDAP y puede aplicar el control de la política de firewall del usuario sobre el usuario en consecuencia.

A partir de Junos OS versión 17.4R1, puede usar direcciones IPv6 para controladores de dominio de Active Directory, además de direcciones IPv4. Para ilustrar esta compatibilidad, en este ejemplo se usa 2001:db8:0:1:2a0:a502:0:1da como dirección para el controlador de dominio.

No puede utilizar el grupo principal, ya sea por su nombre predeterminado de Usuarios de dominio o por cualquier otro nombre, si lo ha cambiado, en las configuraciones de firewall de usuario integrado.

Cuando se crea un nuevo usuario en Active Directory (AD), el usuario se agrega al grupo de seguridad global Grupo principal, que es de forma predeterminada Usuarios de dominio. El grupo principal es menos específico que otros grupos creados en AD porque todos los usuarios pertenecen a él. Además, puede llegar a ser muy grande.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set services user-identification active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123 set services user-identification active-directory-access domain example.net user administrator password $ABC123 set services user-identification active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da set access profile profile1 authentication-order ldap set access profile profile1 authentication-order password set access profile profile1 ldap-options base-distinguished-name CN=Users,DC=example,DC=net set access profile profile1 ldap-options search search-filter sAMAccountName= set access profile profile1 ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net set access profile profile1 ldap-options search admin-search password $ABC123 set access profile profile1 ldap-server 192.0.2.3 set access profile profile1 ldap-server 192.0.2.3 tls-type start-tls set access profile profile1 ldap-server 192.0.2.3 tls-peer-name peername set access profile profile1 ldap-server 192.0.2.3 tls-timeout 3 set access profile profile1 ldap-server 192.0.2.3 tls-min-version v1.2 set access profile profile1 ldap-server 192.0.2.3 no-tls-certificate-check set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain example.net set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application any set security policies from-zone trust to-zone untrust policy p2 match source-identity “example.net\user1” set security policies from-zone trust to-zone untrust policy p2 then permit set security user-identification authentication-source active-directory-authentication-table priority 125

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

Para establecer un dominio de Windows Active Directory, configurar un portal cautivo y configurar otra política de seguridad, siga los pasos de esta sección.

Una vez configurado, cuando llega el tráfico, el firewall de la serie SRX consulta el proceso de firewall del usuario, que a su vez consulta el origen de autenticación de Active Directory para determinar si el origen está en su tabla de autenticación. Si el firewall de usuario llega a una entrada de autenticación, el firewall de la serie SRX comprueba la política configurada en el paso 4 para tomar medidas adicionales. Si el firewall del usuario no llega a ninguna entrada de autenticación, el firewall de la serie SRX comprueba la política configurada en el paso 3 para obligar al usuario a realizar el portal cautivo.

Configure el nombre distintivo base LDAP.

[edit services user-identification] user@host# set active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123

Configure un nombre de dominio, el nombre de usuario y la contraseña del dominio, y el nombre y la dirección IP del controlador de dominio en el dominio.

[edit services user-identification] user@host# set active-directory-access domain example.net user administrator password $ABC123 user@host# set active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da

-

Configure un perfil de acceso y establezca el orden de autenticación y las opciones LDAP.

[edit access profile profile1] user@host# set authentication-order ldap user@host# set authentication-order password user@host# set ldap-options base-distinguished-name CN=Users,DC=example,DC=net user@host# set ldap-options search search-filter sAMAccountName= user@host# set ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net user@host# set ldap-options search admin-search password $ABC123 user@host# set ldap-server 192.0.2.3 user@host# set ldap-server 192.0.2.3 tls-type start-tls user@host# set ldap-server 192.0.2.3 tls-peer-name peername user@host# set ldap-server 192.0.2.3 tls-timeout 3 user@host# set ldap-server 192.0.2.3 tls-min-version v1.2 user@host# set ldap-server 192.0.2.3 no-tls-certificate-check

Cuando se configura esta

no-tls-certificate-checkopción, el firewall de la serie SRX ignora la validación del certificado del servidor y acepta el certificado sin comprobarlo. Configure una política para la identidad de origen "usuario no autenticado" y "usuario desconocido" y habilite el portal cautivo de autenticación de firewall. Es necesario configurar la identidad de origen en caso de que no haya fuentes de autenticación configuradas, está desconectada.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user user@host# set then permit firewall-authentication user-firewall access-profile profile1 user@host#set then permit firewall-authentication user-firewall domain example.net

Configure una segunda política para habilitar a un usuario específico.

[edit security policies from-zone trust to-zone untrust policy p2] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity “example.net\user1” user@host# set then permit

Cuando especifique una identidad de origen en una instrucción policies, anteponga el nombre de dominio y una barra diagonal inversa al nombre de grupo o nombre de usuario. Escriba la combinación entre comillas.

Establezca la tabla de autenticación de Active Directory como origen de autenticación para la recuperación de información del firewall de usuario integrado y especifique la secuencia en la que se comprueban las tablas de información de usuario.

[edit security] user@host#

set user-identification authentication-source active-directory-authentication-table priority 125Debe establecer la tabla de autenticación de Active Directory como origen de autenticación para la recuperación de información del firewall de usuario integrado y especificar la secuencia en la que se comprueban las tablas de información de usuario mediante el comando

set security user-identification authentication-source active-directory-authentication-table priority value.El valor predeterminado de esta opción es 125. La prioridad predeterminada para todos los orígenes de autenticación es la siguiente:

Autenticación local: 100

Firewall de usuario integrado: 125

Rol de usuario firewall: 150

Control de acceso unificado (UAC): 200

El campo

priorityespecifica los orígenes de la tabla de autenticación de Active Directory. El conjunto de valores determina la secuencia para buscar entre varias tablas de autenticación compatibles para recuperar un rol de usuario. Tenga en cuenta que estos son los únicos valores admitidos actualmente. Puede introducir cualquier valor del 0 al 65.535. La prioridad predeterminada de la tabla de autenticación de Active Directory es 125. Esto significa que, aunque no especifique un valor de prioridad, se buscará en la tabla de autenticación de Active Directory a partir de la secuencia del valor 125 (firewall de usuario integrado).Se asigna un valor de prioridad único a cada tabla de autenticación. Cuanto menor sea el valor, mayor será la prioridad. Por ejemplo, se busca en una tabla con prioridad 120 antes que en una tabla con prioridad 200. Si se establece el valor de prioridad de una tabla en 0, se deshabilita la tabla y se elimina el valor de prioridad de la secuencia de búsqueda.

Para obtener más información, consulte Descripción de las tablas de autenticación de Active Directory .

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la configuración del show services user-identification active-directory-access firewall de usuario integrado. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show services user-identification active-directory-access

domain example.net {

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

domain-controller ad1 {

address 2001:db8:0:1:2a0:a502:0:1da;

}

user-group-mapping {

ldap {

base DC=example,DC=net;

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

}

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración de la show security policies política. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity [ unauthenticated-user unknown-user ];

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

domain example.net;

}

}

}

}

}

policy p2 {

match {

source-address any;

destination-address any;

application any;

source-identity “example.net\user1”;

}

then {

permit;

}

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración del perfil de show access profile profile1 acceso. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show access profile profile1

authentication-order [ ldap password ];

ldap-options {

base-distinguished-name CN=Users,DC=example,DC=net;

search {

search-filter sAMAccountName=;

admin-search {

distinguished-name CN=Administrator,CN=Users,DC=example,DC=net;

password "$ABC123"; ## SECRET-DATA

}

}

}

ldap-server {

192.0.2.3 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.2;

no-tls-certificate-check;

tls-peer-name peername;

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Confirme que la configuración funcione correctamente.

- Comprobación de la conectividad a un controlador de dominio

- Verificación del servidor LDAP

- Verificar entradas de tabla de autenticación

- Verificar la asignación de IP a usuario

- Verificar los recuentos de la sonda IP

- Verificar consultas de asignación de usuario a grupo

Comprobación de la conectividad a un controlador de dominio

Propósito

Compruebe que al menos un controlador de dominio esté configurado y conectado.

Acción

Desde el modo operativo, introduzca el show services user-identification active-directory-access domain-controller status comando.

Significado

Se muestra que el controlador de dominio está conectado o desconectado.

Verificación del servidor LDAP

Propósito

Compruebe que el servidor LDAP proporciona información de asignación de usuario a grupo.

Acción

Desde el modo operativo, introduzca el show services user-identification active-directory-access user-group-mapping status comando.

Significado

Se muestran la dirección del servidor LDAP, el número de puerto y el estado.

Verificar entradas de tabla de autenticación

Propósito

Consulta a qué grupos pertenecen los usuarios y los usuarios, grupos y direcciones IP de un dominio.

Acción

Desde el modo operativo, introduzca el show services user-identification active-directory-access active-directory-authentication-table all comando.

Significado

Las direcciones IP, los nombres de usuario y los grupos se muestran para cada dominio.

Verificar la asignación de IP a usuario

Propósito

Compruebe que se está analizando el registro de eventos.

Acción

Desde el modo operativo, introduzca el show services user-identification active-directory-access statistics ip-user-mapping comando.

Significado

Se muestran los recuentos de las consultas y las consultas con errores.

Verificar los recuentos de la sonda IP

Propósito

Compruebe que se están produciendo sondeos IP.

Acción

Desde el modo operativo, introduzca el show services user-identification active-directory-access statistics ip-user-probe comando.

Significado

Se muestran los recuentos de los sondeos IP y los sondeos IP con errores.

Verificar consultas de asignación de usuario a grupo

Propósito

Compruebe que se están consultando las asignaciones de usuario a grupo.

Acción

Desde el modo operativo, introduzca el show services user-identification active-directory-access statistics user-group-mapping comando.

Significado

Se muestran los recuentos de las consultas y las consultas con errores.

Ejemplo: configure Active Directory como origen de identidad en firewalls de la serie SRX para usar la redirección web para usuarios desconocidos y no autenticados

En este ejemplo, se muestra cómo usar web-redirect para que los usuarios no autenticados y desconocidos redirijan a la página de autenticación a través de http.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Un firewall de la serie SRX

Junos OS versión 15.1X49-D70 o posterior para firewalls de la serie SRX

No se necesita ninguna configuración especial más allá de la inicialización del dispositivo antes de configurar esta función.

Descripción general

El perfil de acceso fwauth redirige las web-redirect solicitudes de tráfico de paso a través de HTTP webauth (en el servidor httpd de JWEB). Una vez que la autenticación se realiza correctamente, fwauth crea una autenticación de firewall para el firewall del usuario.

Configuración

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set system services web-management http set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain ad03.net

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar el firewall de usuario integrado para que utilice web-redirect para usuarios no autenticados que soliciten acceso a recursos basados en HTTP:

Habilite la compatibilidad con administración web para el tráfico HTTP.

[edit system services] user@host# set system services web-management http

Configure interfaces y asigne direcciones IP. Habilite la autenticación web en la interfaz ge-0/0/1.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http

Configure políticas de seguridad que especifiquen un usuario no autenticado o un usuario desconocido como identidad de origen.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

A partir de Junos OS 17.4R1, puede asignar direcciones IPv6 además de direcciones IPv4 cuando configure direcciones de origen. Para configurar la dirección de origen de IPv6, emita

anyoany-IPv6ejecute un comando en el nivel de jerarquía [editar políticas de seguridad de la zona de confianza a la política de no confianza de zona policy-name match source-address].Configure una política de seguridad que permita la autenticación de firewall de un firewall de usuario con

web-redirectla acción y especifique un perfil de acceso preconfigurado para el usuario.[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect

Configure una política de seguridad que especifique el nombre de dominio.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain ad03.net

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show system services configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show system services

web-management {

http {

port 123;

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración integrada de show interfaces usuario-firewall. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication http;

}

}

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración integrada de show security policies usuario-firewall. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect;

domain ad03.net;

}

}

}

}

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración de la show security policies política. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Verificación

Compruebe la configuración.

Propósito

Compruebe que la configuración es correcta.

Acción

Desde el modo operativo, introduzca el show security policies comando.

Salida de muestra

user@host> show security policies

Default policy: permit-all

From zone: PCzone, To zone: Tunnelzone

Policy: p1, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ftp, junos-tftp, junos-dns-tcp, junos-dns-udp

Action: permit

Significado

Muestra la política de seguridad que permite la autenticación de firewall de un firewall de usuario con redireccionamiento web como acción.

Ejemplo: configure Active Directory como origen de identidad en firewalls de la serie SRX para usar web-redirect-to-HTTPS para autenticar a usuarios desconocidos y no autenticados

En este ejemplo, se muestra cómo usar web-redirect-to-https para usuarios desconocidos y no autenticados que intentan acceder a un sitio HTTPS para poder autenticarse a través del servidor webauth interno del firewall de la serie SRX.

También puede usar web-redirect-https para autenticar a los usuarios que intentan acceder a un sitio HTTP, aunque no se muestra en este ejemplo.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Un firewall de la serie SRX

Junos OS versión 15.1X49-D70 o posterior para firewalls de la serie SRX

Descripción general

La función web-redirect-https le permite autenticar de forma segura a los usuarios desconocidos y no autenticados que intentan acceder a los recursos HTTP o HTTPS redirigiendo el navegador del usuario al servidor interno de autenticación web HTTPS de la puerta de enlace de servicios de la serie SRX para su autenticación. Es decir, el servidor webauth envía una respuesta HTTPS al sistema cliente redirigiendo su navegador para conectarse al servidor webauth para la autenticación del usuario. La interfaz a la que llega la solicitud del cliente es la interfaz a la que se envía la respuesta de redireccionamiento. HTTPS, en este caso, protege el proceso de autenticación, no el tráfico del usuario.

Una vez que el usuario se ha autenticado, se muestra un mensaje para informarle sobre la autenticación correcta. El navegador se redirige para iniciar la URL de destino original del usuario, ya sea a un sitio HTTP o HTTPS, sin necesidad de que el usuario vuelva a escribir esa URL. Se muestra el siguiente mensaje:

Redirecting to the original url, please wait.

Si el recurso de destino del usuario es una URL HTTPS, para que este proceso se realice correctamente, la configuración debe incluir un perfil de terminación SSL al que se haga referencia en la política de seguridad aplicable. No se requiere un perfil de terminación SSL si el destino es una URL HTTP.

El uso de esta función permite una experiencia de inicio de sesión del usuario más rica. Por ejemplo, en lugar de un mensaje emergente que solicita al usuario que ingrese su nombre de usuario y contraseña, a los usuarios se les presenta la página de inicio de sesión en un navegador. El uso de web-redirect-https tiene el mismo efecto que si el usuario escribiera la dirección IP de autenticación web en un navegador de cliente. En ese sentido, web-redirect-https proporciona una experiencia de autenticación perfecta; el usuario no necesita conocer la dirección IP del origen de autenticación Web, sino solo la dirección IP del recurso al que intenta acceder.

Para el firewall de usuario integrado, la instrucción de configuración de política de seguridad incluye la tupla source-identity, que permite especificar una categoría de usuarios a los que se aplica la política de seguridad, en este caso usuarios no autenticados y desconocidos. Si se especifica "cualquiera" como valor de la tupla source-address, se permite que el valor de la tupla source-identity controle la coincidencia.

Por motivos de seguridad, se recomienda utilizar web-redirect-https para la autenticación en lugar de web-redirect, que también es compatible. La función de autenticación de redireccionamiento web utiliza HTTP para el proceso de autenticación, en cuyo caso la información de autenticación se envía sin cifrar y, por lo tanto, es legible.

En este ejemplo, se supone que el usuario está intentando acceder a un recurso HTTPS, como https://mymailsite.com.

Configuración

Procedimiento

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set system services web-management https pki-local-certificate my-test-cert set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain mydomain.net set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile set services ssl termination profile my-ssl-profile server-certificate my-test-cert set access profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1 set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3 set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar web-redirect-to-https para usuarios no autenticados o desconocidos que solicitan acceso a recursos basados en HTTPS, escriba la siguiente instrucción.

Habilite la compatibilidad con administración web para el tráfico HTTPS.

[edit system services] user@host# set system services web-management https pki-local-certificate my-test-cert

Tenga en cuenta que este ejemplo se aplica al tráfico de usuarios HTTPS, pero la autenticación de redireccionamiento web a https también se admite para usuarios autenticados cuyo tráfico es a un sitio URL HTTP, aunque ese escenario específico no se muestra aquí. En ese caso, no se requiere un perfil de terminación SSL.

Configure interfaces y asigne direcciones IP. Habilite la autenticación web en la interfaz ge-0/0/1.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https

Configure una política de seguridad que especifique unauthenticated-user y unknown-user como valores de tupla de identidad de origen.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

A partir de Junos OS 17.4R1, puede asignar direcciones IPv6 además de direcciones IPv4 cuando configure direcciones de origen. Para configurar la dirección de origen de IPv6, emita

anyoany-IPv6ejecute un comando en el nivel de jerarquía [editar políticas de seguridad de la zona de confianza a política de no confianza de zona policy-name match source-address].Configure la política de seguridad para permitir la autenticación de firewall de un firewall de usuario con

web-redirect-to-httpsla acción y que especifica un perfil de acceso preconfigurado para el usuario.[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https

Configure el nombre de dominio para la política de seguridad.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain mydomain.net

Configure la política de seguridad para hacer referencia al perfil de terminación SSL que se va a utilizar.

Si ya tiene un perfil de terminación SSL adecuado que proporciona los servicios necesarios para la implementación, puede utilizarlo. De lo contrario, siga el paso 7 para crear uno.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile

Especifique el perfil que se utilizará para los servicios de terminación SSL.

[edit services] user@host# set ssl termination profile my-ssl-profile server-certificate my-cert-type

Defina el tipo de TLS para configurar el LDAP a través de StartTLS.

[edit access] user@host# set profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls

Configure el nombre de host par que se va a autenticar.

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1

Especifique el valor de tiempo de espera en el apretón de manos TLS. Puede ingresar de 3 a 90 segundos.

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3

Especifique la versión de TLS (v1.1 y v1.2 son compatibles) como la versión mínima del protocolo habilitada en las conexiones.

[edit ] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show system services configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show system services

web-management {

https {

pki-local-certificate my-test-cert;

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración integrada de show services ssl usuario-firewall. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show services ssl

termination {

profile my-ssl-profile {

server-certificate my-cert-type;

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración integrada de show interfaces usuario-firewall. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication {

https;

}

}

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración integrada de show security policies usuario-firewall. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect-to-https;

domain mydomain.net;

ssl-termination-profile my-ssl-profile;

}

}

}

}

}

Desde el modo de configuración, ingrese el comando para confirmar la configuración del perfil de show access profile profile1 acceso. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

user@host# show access profile profile1

ldap-server {

198.51.100.0/24 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.1;

tls-peer-name peer1;

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

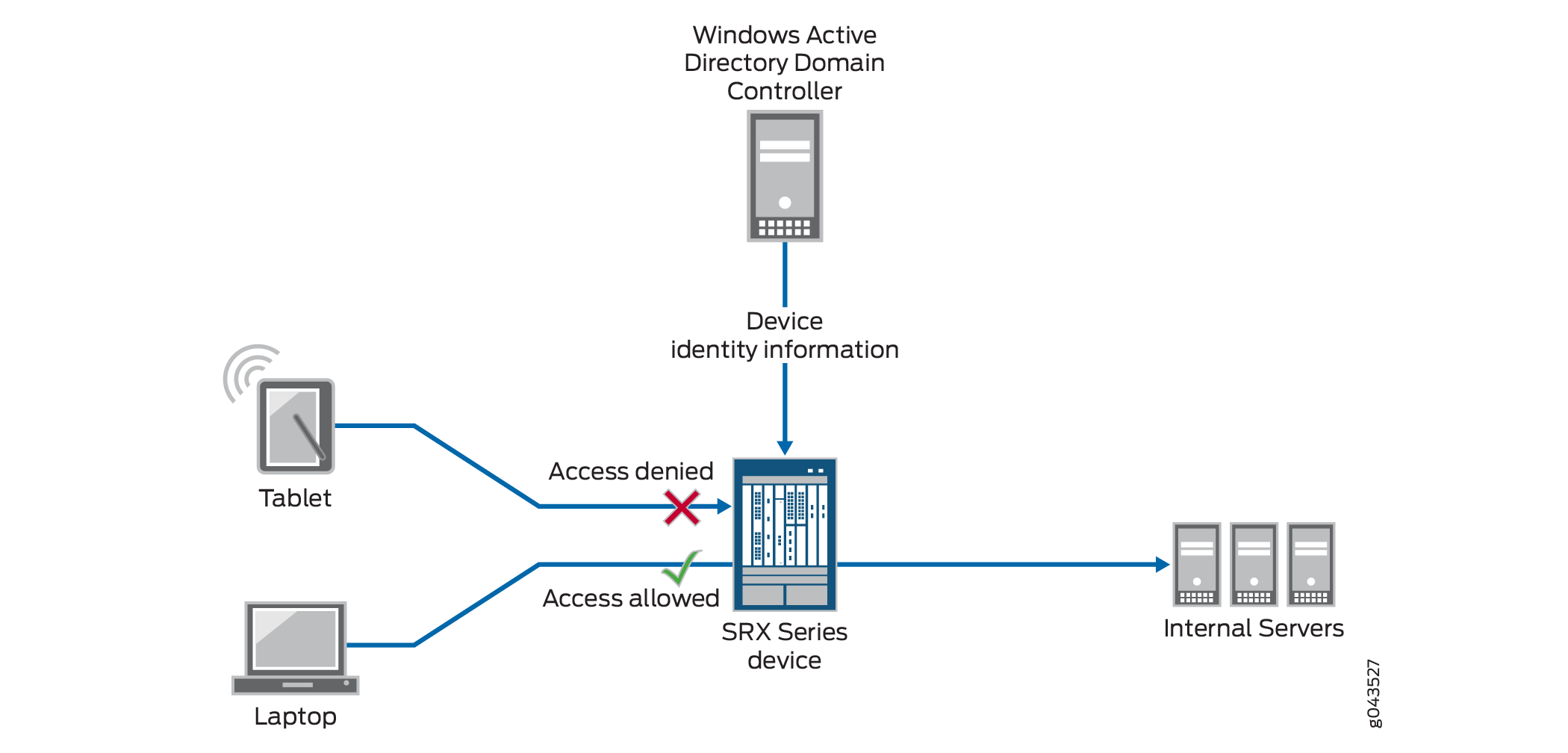

Ejemplo: configurar la función de autenticación de identidad del dispositivo

En este ejemplo, se muestra cómo configurar la función de autenticación de identidad de dispositivo para controlar el acceso a los recursos de red en función de la identidad de un dispositivo autenticado, no de su usuario. En este ejemplo se utiliza Microsoft Active Directory como origen de autenticación. Abarca cómo configurar un perfil de identidad de dispositivo que caracteriza a un dispositivo o conjunto de dispositivos y cómo hacer referencia a ese perfil en una política de seguridad. Si un dispositivo coincide con la identidad del dispositivo y los parámetros de la política de seguridad, la acción de la política de seguridad se aplica al tráfico que sale de ese dispositivo.

Por varias razones, es posible que desee usar la identidad de un dispositivo para el control de acceso a recursos. Por ejemplo, es posible que no conozca la identidad del usuario. Además, algunas empresas pueden tener conmutadores más antiguos que no admiten 802.1 o pueden no tener un sistema de control de acceso a la red (NAC). La función de autenticación de identidad de dispositivo se diseñó para ofrecer una solución a estas y otras situaciones similares al permitirle controlar el acceso a la red en función de la identidad del dispositivo. Puede controlar el acceso de un grupo de dispositivos que se ajusten a la especificación de identidad del dispositivo o a un dispositivo individual.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Un dispositivo de puerta de enlace de servicios de la serie SRX que ejecuta la versión 15.1X49-D70 o posterior de Junos OS.

Microsoft Active Directory con un controlador de dominio y el servidor del Protocolo ligero de acceso a directorios (LDAP)

El controlador de dominio de Active Directory tiene una configuración de alto rendimiento de 4 núcleos y 8 gigabytes de memoria.

Nota:La serie SRX obtiene la dirección IP de un dispositivo mediante la lectura del registro de eventos del controlador de dominio. El proceso que lee el registro de eventos consume recursos de CPU del controlador de dominio, lo que puede provocar un uso elevado de CPU. Por este motivo, el controlador de dominio de Active Directory debe tener una configuración de alto rendimiento de al menos 4 núcleos y 8 gigabytes de memoria.

Un servidor en la red corporativa interna.

Descripción general

A partir de Junos OS versión 15.1X49-D70 y Junos OS versión 17.3R1, la serie SRX ofrece soporte para controlar el acceso a los recursos de red en función de la identidad de un dispositivo autenticado por Active Directory o un sistema de control de acceso a la red (NAC) de terceros. En este ejemplo se usa Active Directory como origen de autenticación.

Debe configurar el origen de autenticación para que esta función funcione.

En este ejemplo, se tratan las siguientes partes de configuración:

Zonas y sus interfaces

Debe configurar las zonas a las que pertenecen las entidades de origen y destino especificadas en la política de seguridad. Si no las configura, la política de seguridad que hace referencia al perfil de identidad del dispositivo no será válida.

Un perfil de identidad de dispositivo

Puede configurar el perfil de identidad del dispositivo independientemente de la política de seguridad; se hace referencia a él desde una política de seguridad. Un perfil de identidad de dispositivo especifica una identidad de dispositivo con la que pueden coincidir uno o más dispositivos. Para Active Directory, solo puede especificar el atributo device-identity en el perfil.

En este ejemplo, la especificación del atributo de identidad del dispositivo es company-computers.

Nota:El perfil de identidad del dispositivo se conoce como

end-user-profileen la CLI.Una política de seguridad

Configure una política de seguridad cuya acción se aplique al tráfico que se emite desde cualquier dispositivo que coincida con los atributos del perfil de identidad del dispositivo y el resto de los parámetros de la política de seguridad.

Nota:Especifique el nombre del perfil de identidad del dispositivo en el campo de la política de

source-end-user-profileseguridad.Fuente de autenticación

Configure el origen de autenticación que se utilizará para autenticar el dispositivo. En este ejemplo se utiliza Active Directory como origen de autenticación de identidad del dispositivo.

Si Active Directory es el origen de autenticación, la serie SRX obtiene información de identidad para un dispositivo autenticado leyendo el registro de eventos del dominio de Active Directory. A continuación, el dispositivo consulta la interfaz LDAP de Active Directory para identificar los grupos a los que pertenece el dispositivo mediante la dirección IP del dispositivo para la consulta.

Para ello, el dispositivo implementa un cliente de Instrumental de administración de Windows (WMI) con pilas RPC de Microsoft Distributed COM/Microsoft y un mecanismo de autenticación para comunicarse con el controlador de Windows Active Directory en el dominio de Active Directory. Es el demonio wmic del dispositivo el que extrae la información del dispositivo del registro de eventos del dominio de Active Directory.

El demonio wmic también supervisa el registro de eventos de Active Directory en busca de cambios mediante la misma interfaz DCOM WMI. Cuando se producen cambios, el dispositivo ajusta su tabla de autenticación de identidad de dispositivo local para reflejar esos cambios.

A partir de Junos OS versión 17.4R1, puede asignar direcciones IPv6 a controladores de dominio de Active Directory y al servidor LDAP. Antes de Junos OS versión 17.4R1, solo podía asignar direcciones IPv4.

Topología

En este ejemplo, los usuarios que pertenecen a la zona de marketing desean acceder a los recursos de los servidores corporativos internos. El control de acceso se basa en la identidad del dispositivo. En este ejemplo, company-computers se especifica como la identidad del dispositivo. Por lo tanto, la acción de la política de seguridad solo se aplica a los dispositivos que se ajustan a esa especificación y cumplen los criterios de la política de seguridad. Es el dispositivo al que se concede o deniega el acceso a los recursos del servidor. El acceso no se controla en función de la identificación del usuario.

Se establecen dos zonas de la serie SRX: una que incluye los dispositivos de red (zona de marketing) y otra que incluye los servidores internos (zona de servidores). La interfaz de firewall de la serie SRX ge-0/0/3.1, cuya dirección IP es 192.0.2.18/24, se asigna a la zona de zona de marketing. La interfaz de firewall de la serie SRX ge-0/0/3.2, cuya dirección IP es 192.0.2.14/24, se asigna a la zona de zonas de servidores.

Este ejemplo cubre la siguiente actividad:

-

El firewall de la serie SRX se conecta al controlador de dominio de Active Directory mediante la interfaz WMI DCOM para obtener información sobre los dispositivos autenticados por Active Directory.

Cuando un usuario inicia sesión en la red y se autentica, la información sobre el dispositivo del usuario se escribe en el registro de eventos.

La serie SRX extrae la información del dispositivo del registro de eventos del controlador de dominio de Active Directory.

La serie SRX usa la información extraída para obtener una lista de los grupos a los que pertenece el dispositivo del servidor LDAP de Active Directory.

La serie SRX crea una tabla de autenticación de identidad de dispositivo local y almacena la información de identidad de dispositivo que obtuvo del controlador de dominio y del servidor LDAP en la tabla.

-

Cuando el tráfico de un dispositivo llega al firewall de la serie SRX, la serie SRX comprueba en la tabla de autenticación de identidad del dispositivo una entrada coincidente para el dispositivo que emitió el tráfico.

Si la serie SRX encuentra una entrada coincidente para el dispositivo que solicita acceso, comprueba la tabla de políticas de seguridad para encontrar una política de seguridad cuyo

source-end-user-profilecampo especifique un perfil de identidad de dispositivo con una especificación de identidad de dispositivo que coincida con la del dispositivo que solicita acceso.La política de seguridad coincidente se aplica al tráfico que sale del dispositivo.

En la Figura 1 , se muestra la topología de este ejemplo.

de autenticación

de autenticación

Configuración

Para configurar la característica de identidad de dispositivo en un entorno de Active Directory, realice estas tareas:

- Configuración rápida de CLI

- Configuración de la función de autenticación de identidad de dispositivo de firewall de usuario integrada en un entorno de Active Directory

- Resultados

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía [edit] y, luego, ingrese commit desde el modo de configuración.

set interfaces ge-0/0/3.1 family inet address 192.0.2.18/24 set interfaces ge-0/0/3.2 family inet address 192.0.2.14/24 set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all set services user-identification device-information authentication-source active-directory set services user-identification device-information end-user-profile profile-name marketing-west-coast domain-name example.net set services user-identification device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit set services user-identification active-directory-access domain example.net user user1 password pswd set services user-identification active-directory-access domain example.net domain-controller dc-example address 203.0.113.0 set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30 set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1 set services user-identification active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple set services user-identification active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389 set services user-identification active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net set services user-identification active-directory-access authentication-entry-timeout 100 set services user-identification active-directory-access wmi-timeout 60

Configuración de la función de autenticación de identidad de dispositivo de firewall de usuario integrada en un entorno de Active Directory

Procedimiento paso a paso

Este procedimiento incluye las instrucciones de configuración necesarias para configurar el firewall de la serie SRX para que admita la función de autenticación de identidad de dispositivo en un entorno de Active Directory.

Configure las interfaces que se utilizarán para la zona de marketing y la zona de servidores.

[edit interfaces] user@host# set ge-0/0/3.1 family inet address 192.0.2.18/24 user@host# set ge-0/0/3.2 family inet address 192.0.2.14/24

Configure la zona de marketing y la zona de servidores y asígneles interfaces.

[edit security zones] user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all

Configure el origen de autenticación para especificar Microsoft Active Directory. Debe especificar el origen de autenticación para que funcione la función de identidad de dispositivo. Este es un valor obligatorio.

[edit services user-identification] user@host# set device-information authentication-source active-directory

Configure la especificación de identidad de dispositivo para el perfil de identidad de dispositivo, que también se conoce como

end-user-profile.[edit services user-identification] user@host# set device-information end-user-profile profile-name marketing-west-coast domain-name example.net user@host#set device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers

Configure una política de seguridad, denominada mark-server-access, que haga referencia al perfil de identidad del dispositivo denominado marketing-west-coast. La política de seguridad permite que cualquier dispositivo que pertenezca a la zona de comercialización (y que coincida con la especificación del perfil de identidad del dispositivo) acceda a los recursos del servidor de destino.

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit

-

Configure el firewall de la serie SRX para comunicarse con Active Directory y usar el servicio LDAP.

Para obtener la información de grupo necesaria para implementar la característica de autenticación de identidad de dispositivo, el firewall de la serie SRX utiliza el protocolo ligero de acceso a directorios (LDAP). La serie SRX actúa como un cliente LDAP que se comunica con un servidor LDAP. Normalmente, el controlador de dominio de Active Directory actúa como servidor LDAP. El módulo LDAP del dispositivo, de forma predeterminada, consulta Active Directory en el controlador de dominio.

[edit services user-identification] user@host# set active-directory-access domain example.net user user1 password pswd user@host# set active-directory-access domain example.net domain-controller dc-example address 203.0.113.0 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1 user@host set active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389 user@host# set active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net user@host# set active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple user@host# set active-directory-access authentication-entry-timeout 100 user@host# set active-directory-access wmi-timeout 60

Resultados

Ingrese show interfaces en el modo de configuración.

user@host#show interfaces

ge-0/0/3 {

unit 1 {

family inet {

address 192.0.2.18/24;

}

}

unit 2 {

family inet {

address 192.0.2.14/24;

}

}

}

Ingrese show security zones en el modo de configuración.

user@host#show security zones

security-zone marketing-zone {

interfaces {

ge-0/0/3.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone servers-zone {

interfaces {

ge-0/0/3.2 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

Ingrese show services user-identification device-information end-user-profile en el modo de configuración.

user@host#show services user-identification device-information end-user-profile

domain-name example.net

attribute device-identity {

string company-computers;

}

Ingrese show services user-identification device-information authentication-source en el modo de configuración.

user@host#show services user-identification device-information authentication-source active-directory;

Ingrese show security policies en el modo de configuración.

user@host#show security policies

from-zone marketing-zone to-zone servers-zone {

policy mark-server-access {

match {

source-address any;

destination-address any;

application any;

source-end-user-profile {

marketing-west-coast;

}

}

then {

permit;

}

}

}

Ingrese show services user-identification active-directory-access en el modo de configuración.

user@host#show services user-identification active-directory-access

domain example-net {

user {

user1;

password $ABC123; ## SECRET-DATA

}

ip-user-mapping {

discovery-method {

wmi {

event-log-scanning-interval 30;

initial-event-log-timespan 1;

}

}

}

user-group-mapping {

ldap {

base dc=example,DC=net;

address 198.51.100.9 {

port 389;

}

}

}

}

Ingrese show services user-identification active-directory-access domain example-net en el modo de configuración.

user@host#show services user-identification active-directory-access domain example-net

user {

user1;

password $ABC123 ## SECRET-DATA

}

domain-controller dc-example {

address 203.0.113.0;

}

Verificación

Comprobar el contenido de la tabla de autenticación de identidad del dispositivo

Propósito

Compruebe que la tabla de autenticación de identidad de dispositivo contiene las entradas esperadas y sus grupos.

Acción

En este caso, la tabla de autenticación de identidad del dispositivo contiene tres entradas. El siguiente comando muestra información extensa para las tres entradas.

Introduzca show services user-identification device-information table all extensive comando en modo operativo para mostrar el contenido de la tabla.

Salida de muestra

nombre-comando

Domain: example.net

Total entries: 3

Source IP: 192.0.2.19

Device ID: example-dev1

Device-Groups: device_group1,

device_group2,device_group3,

device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.22

Device ID: example-dev2

Device-Groups: device_group06,

device_group7, device_group8,

device_group9, device_group10

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.19

Device ID: example-dev3

Device-Groups: device_group1, device_group2,

device_group3, device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Significado

La tabla debe contener entradas con información para todos los dispositivos autenticados y los grupos a los que pertenecen.

Ejemplo: Configurar la información de identidad del usuario para el registro de sesión basado en la zona de origen

En este ejemplo, se muestra cómo configurar la función de identidad de usuario basada en zonas del firewall de usuario integrada que dirige al sistema a registrar la información de identidad del usuario en función de la zona de origen (zona desde) configurada en la política de seguridad. La función de identidad de usuario basada en zonas amplía el alcance de los usuarios cuya información de identidad se escribe en el registro para incluir a todos los usuarios que pertenecen a la zona cuyo tráfico coincide con la política de seguridad.

Requisitos

Esta característica se admite a partir de Junos OS 15.1X49-D60 y Junos OS versión 17.3R1. Puede configurar y ejecutar esta función en cualquiera de los firewalls de la serie SRX que se admiten actualmente, a partir de Junos OS 15.1X49-D60.

Descripción general

En este ejemplo, se muestra cómo configurar el firewall de usuario integrado para registrar la información de identidad del usuario en el registro de la sesión según la zona de origen de la política de seguridad. Para que esto ocurra, la zona especificada como zona de origen debe configurarse para el registro de identidad de origen. Para el registro de identidad de usuario basado en zonas, las acciones de la política de seguridad deben incluir eventos de creación de sesión (session-init) y cierre de sesión (session-close).

Cuando se cumplen todas las condiciones, el nombre del usuario se escribe en el registro al comienzo de la sesión (o inicialización de la sesión) y al comienzo del cierre de la sesión (o desmontaje de la sesión). Tenga en cuenta que si una política de seguridad deniega al usuario el acceso al recurso, se escribe en el registro una entrada que identifique al usuario por su nombre, es decir, si se configura el cierre de sesión.

Cuando se utiliza la función de identidad de usuario basada en zonas, es la zona de origen (zona desde) de la política de seguridad la que inicia el evento de registro de identidad de usuario.

Antes de la introducción de esta función, era necesario incluir la tupla de identidad de origen (identidad de origen) en una política de seguridad para indicar al sistema que escribiera información de identidad del usuario en el registro, es decir, el nombre de usuario o el nombre del grupo. La identidad del usuario se escribió en el registro si la tupla de origen e identidad estaba configurada en cualquiera de las políticas de un par de zonas que coincidiera con el tráfico del usuario y se configuró el registro de cierre de sesión.

Sin embargo, la característica de identidad de origen es específica de un usuario individual o de un grupo de usuarios y restringe la aplicación de la política de seguridad a ese respecto.

Es el nombre de usuario que se almacena en la tabla local de Active Directory, que el sistema escribe en el registro cuando la zona de origen de la política está configurada para el registro de identidad del usuario. El firewall de la serie SRX obtuvo previamente la información de identificación del usuario mediante la lectura del registro de eventos del controlador de dominio. El firewall de la serie SRX almacenó esa información en su tabla de Active Directory.

Puede usar la tupla de identidad de origen en una política de seguridad que también especifique como zona de origen una zona configurada para el registro de identidad del usuario. Dado que el firewall de usuario integrado recopila los nombres de los grupos a los que pertenece un usuario de Microsoft Domain Controllers solo cuando el firewall de usuario integrado se basa en la tupla de identidad de origen, si usa la característica de registro de identidad de usuario basada en zonas sin configurar también source-identity, el registro contendrá solo el nombre del usuario que solicita acceso y no los grupos a los que pertenece el usuario.

Después de configurar una zona para que admita el registro de identidad de origen, la zona se puede reutilizar como especificación de la zona de origen en cualquier política de seguridad para la que desee registrar la información de identidad del usuario.

En resumen, el nombre del usuario se escribe en el registro si:

El usuario pertenece a la zona configurada para el registro de identidad de origen.

El usuario emite una solicitud de acceso a recursos cuyo tráfico generado coincide con una política de seguridad cuya tupla de zona de origen (zona de origen) especifica una zona calificada.

La política de seguridad incluye como parte de sus acciones los eventos de inicialización de sesión (session-init) y fin de sesión (session-close).

Las ventajas de la función de registro de identidad de origen incluyen la capacidad de:

Cubrir un amplio rango de usuarios en una sola especificación, es decir, todos los usuarios que pertenecen a una zona configurada para el registro de identidad de origen.

Continúe usando un intervalo de direcciones para la dirección de origen en una política de seguridad sin perder el registro de identidad del usuario.

Reutilice una zona configurada para el inicio de sesión de identidad de origen en más de una política de seguridad.

Dado que se configura independientemente de la política de seguridad, puede especificar la zona como zona de origen en una o varias políticas.

La identidad de usuario no se registra si especifica una zona configurada para el registro de identidad de usuario basado en zonas como zona de destino en lugar de como zona de origen.

Para que esta función funcione, debe configurar la siguiente información:

La instrucción del registro de identidad de origen configurada para una zona que se utiliza como zona de origen (zona desde) en la política de seguridad prevista.

Una política de seguridad que especifique:

Una zona calificada como su zona fuente.

Los eventos session-init y session-close como parte de sus acciones.

Configuración

Para configurar la característica de registro de identidad de origen, realice estas tareas:

- Configuración rápida de CLI

- Configurar una zona para admitir el registro de identidad de origen y usarlo en una política de seguridad

- Resultados

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

set security zones security-zone trust source-identity-log set security policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp set security policies from-zone trust to-zone untrust policy appfw-policy1 then permit set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

Configurar una zona para admitir el registro de identidad de origen y usarlo en una política de seguridad

Procedimiento paso a paso

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Configure el registro de identidad de origen para la zona de confianza. Cuando esta zona se utiliza como zona de origen en una política de seguridad, el sistema escribe la información de identidad del usuario en el registro de sesión de todos los usuarios a los que se aplica la política de seguridad.

[edit security] user@host# set zones security-zone trust source-identity-log

Configure una política de seguridad denominada appfw-policy1 que especifique la zona de confianza como término para su zona de origen. El registro de identidad de origen se aplica a cualquier usuario cuyo tráfico coincida con las tuplas de la política de seguridad.

Esta política de seguridad permite al usuario acceder al servicio junos-ftp. Cuando se establece la sesión para el usuario, se registra su identidad. También se registra al cierre de la sesión.

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then permit

Configure las acciones de la política de seguridad appfw-policy1 para que incluyan el registro de los eventos de inicio y cierre de sesión.

Nota:Debe configurar la política de seguridad para registrar los eventos de inicio y cierre de sesión para que la función de registro de identidades de origen surta efecto. La información de identidad del usuario se escribe en el registro junto con estos eventos.

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

Resultados

Desde el modo de configuración, ingrese el comando para confirmar la show security zones configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

Verificación

En esta sección, se muestra el registro de sesión generado para la sesión del usuario. El resultado del registro:

Muestra el nombre de usuario, user1, que aparece al inicio de la sesión abierta y de nuevo al inicio del cierre de la sesión.

La configuración de la política de seguridad que hizo que el nombre de usuario se escribiera en el registro especifica la zona de confianza como su zona de origen. La confianza de zona se configuró para el registro de identidad de origen.

Incluye información obtenida del tráfico de solicitudes del usuario, los criterios de coincidencia de políticas y la configuración de TDR.

Contiene información de identidad del usuario, que se obtiene de la base de datos de Active Directory. Esa información incluye el parámetro role para "MyCompany/Administrator", que muestra los grupos a los que pertenece el usuario.

En este caso, el usuario solicitó acceso al servicio junos-ftp de Juniper Networks, que también registra el registro. La tabla 1 llama a las partes del registro que son específicas de la configuración de la función de registro de identidad de origen:

Creación de sesión Este es el inicio de sesión que comienza la primera sección del registro que registra la información de configuración de la sesión. El nombre del usuario, user1, se muestra al principio de la grabación del registro de creación de sesiones. |

usuario1 RT_FLOW_SESSION_CREATE |

La creación de la sesión va seguida de información estándar que define la sesión en función del tráfico del usuario que coincide con las tuplas de la política de seguridad. |

|

la dirección de origen, el puerto de origen, la dirección de destino y el puerto de destino. |

source-address="198.51.100.13/24" source-port="635" destination-address="198.51.100.10/24" destination-port="51" |

Servicio de aplicación Este es el servicio de aplicación al que el usuario solicitó acceso y que la política de seguridad permitió. |

service-name="junos-ftp" |

zona de origen, zona de destino Más abajo en el registro se encuentran las especificaciones de la zona, que muestran la confianza como la zona de origen y la no confianza como la zona de destino definida. |

source-zone-name="confianza" nombre-zona-destino="no confianza" |

Cierre de sesión Este es el inicio de cierre de sesión, que comienza la segunda parte del registro de registro que cubre el desmontaje y el cierre de la sesión. El nombre del usuario, user1, se muestra al principio del registro de cierre de sesión. |

RT_FLOW usuario1: RT_FLOW_SESSION_CLOSE |

Verifique que se registró la información de identidad del usuario

Propósito

Tenga en cuenta que el firewall de usuario integrado recopila grupos configurados como la identidad de origen solo de los controladores de dominio de Microsoft. Si usa la característica de identidad de usuario basada en zonas sin configurar source-identity, el registro contendrá solo el nombre del usuario, es decir, no se registra ninguna información de grupo. En ese caso, la sección "roles=" del registro mostrará "N/A". En el ejemplo siguiente, se supone que se utilizó la tupla fuente-identidad y la sección "roles=" muestra una larga lista de los grupos a los que pertenece el usuario "Administrador".

Acción

Muestra la información de registro.

Salida de muestra

nombre-comando

<14>1 2015-01-19T15:03:40.482+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CREATE [user@host2636 192.0.2.123 source-address=”198.51.100.13“ source-port=”635” destination-address=”198.51.100.10” destination-port=”51” service-name=”junos-ftp” nat-source-address=”203.0.113.10” nat-source-port=”12349” nat-destination-address ="198.51.100.13" nat-destination-port="3522" nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust" session-id-22="12245" username="MyCompany/Administrator " roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" application="UNKNOWN" nested-application="UNKNOWN" encrypted="UNKNOWN"] session created 192.0.2.1/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 junos-ftp 10.1.1.1/547798->10.1.2.10/21 None None 6 appfw-policy1 trust untrust 20000025 MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Ownersexample-team, Domain Admins) ge-0/0/0.0 UNKNOWN UNKNOWN UNKNOWN <14>1 2015-01-19T15:03:59.427+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CLOSE [user@host2636 192.0.2.123 reason="idle Timeout” source-address=”198.51.100.13“ source-port=”635”" destination-address=”198.51.100.10” destination-port=”51" service-name="junos-ftp" nat-source-address="203.0.113.10" nat-source-port="12349" nat-destination-address ="198.51.100.13" "nat-destination-port="3522" src-nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust"session-id-32="20000025" packets-from-client="3" bytes-from-client="180" packets-from-server="0" bytes-from-server="0" elapsed-time="19" application="INCONCLUSIVE" nested-application="INCONCLUSIVE" username=" J “MyCompany /Administrator” roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" encrypted="UNKNOWN"] session closed idle Timeout: 111.1.1.10/1234>10.1.1.11/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 1 None None 6 appfw-policy1 trust untrust 20000025 3(180) 0(0) 19 INCONCLUSIVE INCONCLUSIVE MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins) ge-0/0/0.1 UNKNOWN

Configurar Active Directory como origen de identidad en el firewall

En la tabla 2 se describen los pasos para configurar Active Directory como origen de identidad en el firewall.

| Paso de configuración |

Comando |

|---|---|

| Paso 1: Configurar authentication-table Puede configurar la tabla de autenticación de Active Directory. Puede configurar la opción de prioridad. |

Tabla de autenticación

Prioridad de la tabla de autenticación

|

| Paso 2: Configurar el tiempo de espera Puede configurar una entrada de autenticación válida y un tiempo de espera de entrada de autenticación no válido para las entradas de la tabla de autenticación. El intervalo predeterminado Puede ver la información de tiempo de espera de las entradas de la tabla de autenticación. |

Entradas de autenticación válidas

Entradas de autenticación no válidas

Ver información sobre el tiempo de espera

|

| Paso 3: Configurar la verificación y las estadísticas del registro de eventos de Windows Puede verificar que la tabla de autenticación obtenga la dirección IP y la información de usuario. Puede ver estadísticas sobre la lectura del registro de eventos. Puede configurar la autenticación del firewall como copia de seguridad de WMIC |

Comprobación del registro de eventos de Windows

Estadísticas del registro de eventos de Windows

Autenticación de firewall como respaldo a WMIC

|

| Paso 4: Configurar el sondeo de PC de dominio El sondeo bajo demanda está habilitado de forma predeterminada. Puede deshabilitar el sondeo a pedido. Cuando el sondeo bajo demanda está deshabilitado, el sondeo manual está disponible. Puede configurar el valor de tiempo de espera del sondeo. El tiempo de espera predeterminado es de 10 segundos. Puede mostrar estadísticas de sonda. |

Deshabilitar el sondeo a pedido

Habilitar el sondeo manual

Valor del tiempo de espera de la sonda

Muestra estadísticas de sonda

|

| Paso 5: Configurar el estado y las estadísticas del servidor LDAP Puede verificar el estado de la conexión LDAP. Puede ver los recuentos de consultas realizadas al servidor LDAP. |

Estado del servidor LDAP

Estadísticas del servidor LDAP

|

Configurar Active Directory como origen de identidad en dispositivos NFX

En un escenario típico para la función de firewall de usuario integrado, los usuarios del dominio desean acceder a Internet a través de un dispositivo NFX. El dispositivo lee y analiza el registro de eventos de los controladores de dominio configurados en el dominio. Por lo tanto, el dispositivo detecta usuarios de dominio en un controlador de dominio de Active Directory. El dominio de Active Directory genera una tabla de autenticación como origen de autenticación de Active Directory para el firewall de usuario integrado. El dispositivo utiliza esta información para aplicar la política con el fin de lograr un control de acceso basado en usuarios o en grupos.

Cuando se crea un nuevo usuario en Active Directory (AD), el usuario se agrega al grupo de seguridad global Grupo principal, que es de forma predeterminada Usuarios de dominio. El grupo principal es menos específico que otros grupos creados en AD porque todos los usuarios pertenecen a él. Además, puede llegar a ser muy grande.

No puede utilizar el grupo principal, ya sea por su nombre predeterminado de Usuarios de dominio o por cualquier otro nombre, si lo ha cambiado, en las configuraciones de firewall de usuario integrado.

Para establecer un dominio de Windows Active Directory y configurar otra política de seguridad:

Para comprobar que la configuración funciona correctamente:

Compruebe que al menos un controlador de dominio está configurado y conectado ingresando el show services user-identification active-directory-access domain-controller status comando.

Compruebe que el servidor LDAP proporciona información de asignación de usuario a grupo introduciendo el show services user-identification active-directory-access user-group-mapping status comando..

Compruebe las entradas de la tabla de autenticación introduciendo el show services user-identification active-directory-access active-directory-authentication-table all comando. Las direcciones IP, los nombres de usuario y los grupos se muestran para cada dominio.

Verificar la asignación de IP a usuario mediante la introducción del show services user-identification active-directory-access statistics ip-user-mapping comando. Se muestran los recuentos de las consultas y las consultas con errores.

Ingrese el comando para verificar que se estén produciendo sondeos IP show services user-identification active-directory-access statistics ip-user-probe .

Compruebe que se están consultando las asignaciones de usuario a grupo introduciendo el show services user-identification active-directory-access statistics user-group-mapping comando.