EN ESTA PÁGINA

Ejemplo: Configurar alta disponibilidad multinodo en una red de capa 3

Lea este tema para saber cómo configurar la solución de alta disponibilidad multinodo en firewalls de la serie SRX. El ejemplo cubre la configuración en modo activo/de respaldo cuando los firewalls de la serie SRX están conectados a enrutadores en ambos lados.

Descripción general

En alta disponibilidad de múltiples nodos, los firewalls participantes de la serie SRX funcionan como nodos independientes en una red de capa 3. Los nodos están conectados a infraestructuras adyacentes pertenecientes a diferentes redes. Un vínculo de interchasis lógico (ICL) cifrado conecta los nodos a través de una red enrutada. Los nodos participantes se respaldan entre sí para garantizar una tolerancia a fallos rápida y sincronizada en caso de falla del sistema o del hardware.

En la alta disponibilidad multinodo, la actividad se determina en el nivel del grupo de redundancia de servicios (SRG). El firewall de la serie SRX, en el que SRG1 está activo, aloja la dirección IP flotante y dirige el tráfico hacia ella utilizando la dirección IP flotante. Durante una conmutación por tolerancia a fallos, la dirección IP flotante se mueve del nodo activo antiguo al nodo activo nuevo y continúa la comunicación de los dispositivos cliente.

Admitimos una configuración de dos nodos en la solución de alta disponibilidad multinodo.

Requisitos

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

-

Dos firewalls de la serie SRX o instancias de firewall virtual vSRX

-

Dos plataformas de enrutamiento universal MX960 de Juniper Networks(R)

-

Junos OS versión 22.3R1

Topología

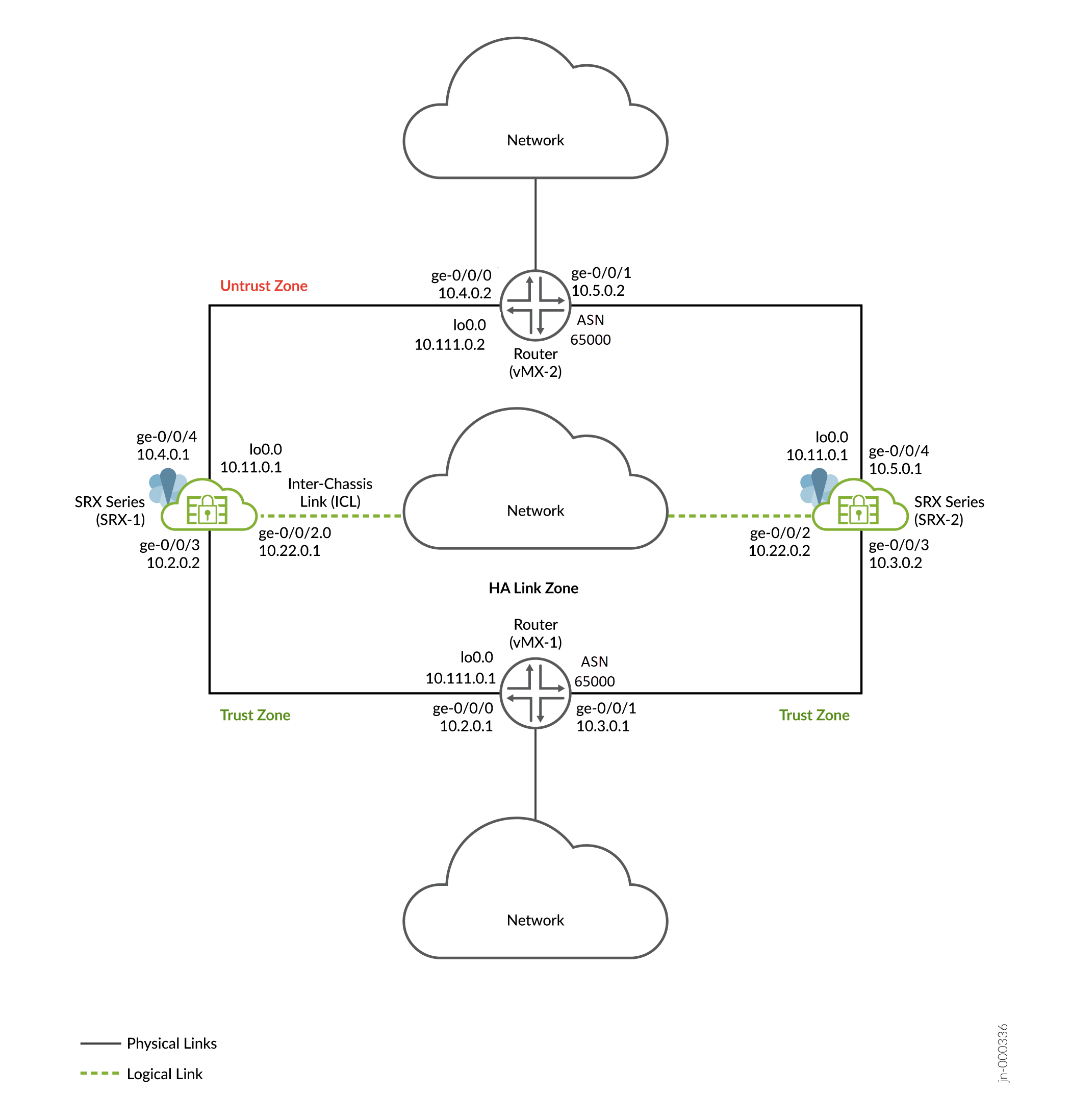

En la figura 1 , se muestra la topología utilizada en este ejemplo.

de capa 3

de capa 3

Como se muestra en la topología, dos firewalls de la serie SRX están conectados a enrutadores adyacentes en el lado de confianza y no confianza formando una vecindad BGP. Un vínculo de interchasis lógico (ICL) cifrado conecta los nodos a través de una red enrutada. Los nodos se comunican entre sí mediante una dirección IP (dirección IP flotante) enrutable a través de la red. Las interfaces de circuito cerrado se utilizan para alojar las direcciones IP en enrutadores y la serie SRX.

En general, puede usar Ethernet agregada (AE) o un puerto Ethernet de ingresos en los firewalls de la serie SRX para configurar una conexión ICL. En este ejemplo, hemos usado puertos GE para la ICL. También configuramos una instancia de enrutamiento para la ruta ICL a fin de garantizar la máxima segmentación.

En una implementación típica de alta disponibilidad, tiene múltiples enrutadores y conmutadores en los lados norte y sur de la red. Para este ejemplo, estamos usando dos enrutadores en ambos lados de firewalls de la serie SRX.

En este ejemplo, establecerá una alta disponibilidad entre los firewalls de la serie SRX y protegerá el tráfico del túnel habilitando el cifrado de vínculos de alta disponibilidad.

Realizará las siguientes tareas para crear una configuración de alta disponibilidad multinodo:

- Configure un par de firewalls de la serie SRX como nodos locales y pares mediante la asignación de ID.

- Configure grupos de redundancia de servicios.

- Configure una interfaz de circuito cerrado (lo0.0) para alojar la dirección IP flotante.

- Configure los sondeos IP para la determinación de la actividad y el cumplimiento

- Configure una ruta de señal necesaria para el cumplimiento de la actividad y utilícela junto con la política de que la ruta existe.

- Configure un perfil VPN para el tráfico de alta disponibilidad (ICL) mediante IKEv2.

- Configurar las opciones de supervisión de BFD

- Configurar una política de enrutamiento y opciones de enrutamiento

- Configure políticas de seguridad adecuadas para administrar el tráfico en su red

-

Configure el filtrado de firewall sin estado y la calidad de servicio (QoS) según sus requisitos de red.

-

Configure interfaces y zonas según sus requisitos de red. Debe permitir servicios como IKE para el cifrado de vínculos y SSH para la sincronización de configuraciones como servicios del sistema de entrada de host en la zona de seguridad asociada con la ICL.

En este ejemplo, se usan rutas estáticas en SRX-1 y SRX-2 y se anuncian estas rutas en BGP para agregar la métrica y determinar qué firewall de la serie SRX se encuentra en la ruta preferida. De manera alternativa, puede usar reflectores de ruta en los firewalls de la serie SRX para anunciar las rutas aprendidas a través del BGP y, en consecuencia, configurar la política de enrutamiento para que coincida con el BGP.

Puede configurar las siguientes opciones en SRG0 y SRG1:

-

SRG1: Ruta de señal activa/de respaldo, tipo de despliegue, prioridad de actividad, preferencia, dirección IP virtual (para despliegues de puerta de enlace predeterminados), sondeo de actividad y paquete de proceso en respaldo.

-

SRG1: Opciones de supervisión de BFD, supervisión de IP y supervisión de interfaces en SRG1.

-

SRG0: opciones de ruta de apagado en caso de error e instalación en caso de error.

Cuando configure las opciones de supervisión (BFD o IP o interfaz) en SRG1, se recomienda no configurar la opción de apagado en caso de error en SRG0.

Para el vínculo de interchasis (ICL), recomendamos las siguientes opciones de configuración:

- Utilice una interfaz de circuito cerrado (lo0) mediante una interfaz Ethernet agregada (ae0) o cualquier interfaz Ethernet de ingresos para establecer la ICL. No use los puertos de alta disponibilidad dedicados (puertos de control y estructura) si están disponibles en el firewall de la serie SRX).

- Conjunto UMT de 1514

- Permita los siguientes servicios en la zona de seguridad asociada con las interfaces usadas para ICL

-

IKE, alta disponibilidad, SSH

-

Protocolos según el protocolo de enrutamiento que necesite.

-

BFD para monitorear las rutas vecinas.

-

Una interfaz de túnel seguro (st0) de st0.16000 a st0.16385 está reservada para la alta disponibilidad de múltiples nodos. Estas interfaces no son interfaces configurables por el usuario. Solo puede usar interfaces de st0.0 a st0.15999.

Configuración

Antes de empezar

Se requiere el paquete IKE de Junos en sus firewalls de la serie SRX para la configuración de alta disponibilidad de múltiples nodos. Este paquete está disponible como un paquete predeterminado o como un paquete opcional en los firewalls de la serie SRX. Consulte Soporte para el paquete IKE de Junos para obtener más detalles.

Si el paquete no está instalado de forma predeterminada en el firewall de la serie SRX, utilice el siguiente comando para instalarlo. Necesita este paso para el cifrado ICL.

user@host> request system software add optional://junos-ike.tgz Verified junos-ike signed by PackageProductionECP256_2022 method ECDSA256+SHA256 Rebuilding schema and Activating configuration... mgd: commit complete Restarting MGD ... WARNING: cli has been replaced by an updated version: CLI release 20220208.163814_builder.r1239105 built by builder on 2022-02-08 17:07:55 UTC Restart cli using the new version ? [yes,no] (yes)

Configuración rápida de CLI

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en la CLI en el nivel de jerarquía y, luego, ingrese commit desde el [edit] modo de configuración.

En un dispositivo SRX-1

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.22.0.1 set chassis high-availability peer-id 2 peer-ip 10.22.0.2 set chassis high-availability peer-id 2 interface ge-0/0/2.0 set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 2 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.2.0.2/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.4.0.1/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/16 next-hop 10.2.0.1 set routing-options static route 10.6.0.0/16 next-hop 10.4.0.2 set routing-options static route 10.111.0.1 next-hop 10.2.0.1 set routing-options static route 10.111.0.2 next-hop 10.4.0.2 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then accept metric 30 set policy-options policy-statement mnha-route-policy term default then reject set protocols bgp group trust type internal set protocols bgp group trust local-address 10.2.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust neighbor 10.2.0.1 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust local-as 65000 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.4.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust neighbor 10.4.0.2 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust local-as 65000

En un dispositivo SRX-2

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.22.0.2 set chassis high-availability peer-id 1 peer-ip 10.22.0.1 set chassis high-availability peer-id 1 interface ge-0/0/2.0 set chassis high-availability peer-id 1 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 1 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 src-ip 10.5.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 activeness-priority 1 set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.3.0.2/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.5.0.1/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.2/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/16 next-hop 10.3.0.1 set routing-options static route 10.6.0.0/16 next-hop 10.5.0.2 set routing-options static route 10.111.0.1 next-hop 10.3.0.1 set routing-options static route 10.111.0.2 next-hop 10.5.0.2 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh set policy-options route-filter-list loopback 10.11.0.0/24 orlonger set policy-options route-filter-list ipsec 10.6.0.0/16 orlonger set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then accept metric 35 set policy-options policy-statement mnha-route-policy term default then reject set protocols bgp group trust type internal set protocols bgp group trust local-address 10.3.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust neighbor 10.3.0.1 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust local-as 65000 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.5.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust neighbor 10.5.0.2 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust local-as 65000

En las siguientes secciones, se muestran los fragmentos de configuración en los enrutadores necesarios para configurar la configuración de alta disponibilidad multinodo en la red.

Enrutador (VMX-1)

set interfaces ge-0/0/2 description lan unit 0 family inet address 10.1.0.1/16 set interfaces ge-0/0/0 description ha unit 0 family inet address 10.2.0.1/16 set interfaces ge-0/0/1 description ha unit 0 family inet address 10.3.0.1/16 set interfaces lo0 description "loopback" unit 0 family inet address 10.111.0.1 primary preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.2.0.1 set protocols bgp group mnha_r0 neighbor 10.2.0.2 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.3.0.1 set protocols bgp group mnha_r0_b neighbor 10.3.0.2 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b local-as 65000

Enrutador (VMX-2)

set interfaces ge-0/0/0 description HA unit 0 family inet address 10.4.0.2/16 set interfaces ge-0/0/1 description HA unit 0 family inet address 10.5.0.2/16 set interfaces ge-0/0/2 description trust unit 0 family inet address 10.6.0.1/16 set interfaces lo0 description "loopback" unit 0 family inet address 10.111.0.2 primary preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.4.0.2 set protocols bgp group mnha_r0 neighbor 10.4.0.1 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.5.0.2 set protocols bgp group mnha_r0_b neighbor 10.5.0.1 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b local-as 65000

Configuración

Procedimiento paso a paso

Mostramos la configuración de SRX-1 en el procedimiento paso a paso.

En el ejemplo siguiente, debe explorar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración de la Guía del usuario de CLI.

-

Configure Interfaces.

[edit] user@host# set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.2.0.2/16 user@host# set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.4.0.1/16 user@host# set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24

Estamos usando las interfaces ge-0/0/3 y ge-0/0/4 para conectarnos a los enrutadores ascendentes y descendentes, y usando la interfaz ge-0/0/2 para configurar la ICL.

-

Configure las interfaces circuito cerrado.

[edit] user@host# set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32

La dirección IP (10.11.0.1) asignada a la interfaz de circuito cerrado se utilizará como dirección IP flotante.

El uso de la interfaz de circuito cerrado garantiza que, en cualquier punto dado, el tráfico de los enrutadores adyacentes se dirigirá hacia la dirección IP flotante (es decir, hacia el nodo activo).

-

Configure zonas de seguridad, asigne interfaces a las zonas y especifique los servicios del sistema permitidos para las zonas de seguridad.

[edit] user@host# set security zones security-zone untrust host-inbound-traffic system-services ike user@host# set security zones security-zone untrust host-inbound-traffic system-services ping user@host# set security zones security-zone untrust host-inbound-traffic protocols bfd user@host# set security zones security-zone untrust host-inbound-traffic protocols bgp user@host# set security zones security-zone untrust interfaces ge-0/0/4 user@host# set security zones security-zone untrust interfaces lo0.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/3 user@host# set security zones security-zone halink host-inbound-traffic system-services ike user@host# set security zones security-zone halink host-inbound-traffic system-services ping user@host# set security zones security-zone halink host-inbound-traffic system-services high-availability user@host# set security zones security-zone halink host-inbound-traffic system-services ssh user@host# set security zones security-zone halink host-inbound-traffic protocols bfd user@host# set security zones security-zone halink host-inbound-traffic protocols bgp user@host# set security zones security-zone halink interfaces ge-0/0/2

Asigne a las interfaces ge-0/0/3 y ge-0/0/4 las zonas de confianza y no confianza respectivamente. Asigne la interfaz lo0.0 a la zona de no confianza para conectarse a través de la red IP pública. Asigne la interfaz ge-0/0/2 a la zona Halink. Esta zona se usa para configurar la ICL.

-

Configure las opciones de enrutamiento.

[edit] user@host# set routing-options autonomous-system 65000 user@host# set routing-options static route 10.1.0.0/16 next-hop 10.2.0.1 user@host# set routing-options static route 10.6.0.0/16 next-hop 10.4.0.2 user@host# set routing-options static route 10.111.0.1 next-hop 10.2.0.1 user@host# set routing-options static route 10.111.0.2 next-hop 10.4.0.2

- Configure los detalles del nodo local y del nodo par, como el ID del nodo, las direcciones lP del nodo local y del nodo par, y la interfaz para el nodo par.

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.22.0.1 user@host# set chassis high-availability peer-id 2 peer-ip 10.22.0.2 user@host# set chassis high-availability peer-id 2 interface ge-0/0/2.0 user@host# set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL

Usará la interfaz ge-0/0/2 para comunicarse con el nodo par mediante la ICL.

-

Adjunte el perfil VPN IPsec IPSEC_VPN_ICL al nodo par.

[edit] user@host# set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL

Necesitará esta configuración para establecer un vínculo ICL seguro entre los nodos.

-

Configure las opciones de protocolo de detección de reenvío bidireccional (BFD) para el nodo par.

[edit] user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

Asocie el ID de nodo par 2 al grupo de redundancia de servicios 0 (SRG0).

[edit] user@host# set chassis high-availability services-redundancy-group 0 peer-id 2

-

Configure el grupo de redundancia de servicios 1 (SRG1).

[edit] user@host# set chassis high-availability services-redundancy-group 0 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 deployment-type routing user@host# set chassis high-availability services-redundancy-group 1 peer-id 2

.

-

Configuración de parámetros de determinación de actividad para SRG1.

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 user@host# set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1

Utilice la dirección IP flotante como dirección IP de origen (10.11.0.1) y las direcciones IP de los enrutadores ascendentes como dirección IP de destino (10.111.0.1) para la sonda de determinación de actividad.

Puede configurar hasta 64 direcciones IP para el monitoreo de IP y el sondeo de actividad. El total de 64 direcciones IP es la suma del número de direcciones IPv4 e IPv6)

-

Configure los parámetros de supervisión de BFD para el SRG1 a fin de detectar errores en la red.

[edit] user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0

-

Configure una ruta de señal activa necesaria para el cumplimiento de la actividad.

[edit] user@host# set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 user@host# set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 user@host# set chassis high-availability services-redundancy-group 1 preemption user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

La dirección IP de ruta de señal activa que asigne se utiliza para el anuncio de preferencia de ruta.

Nota: Debe especificar la ruta de señal activa junto con la política route-exists en la instrucción policy-options. Cuando configure laactive-signal-routecondición withif-route-exists, el módulo de alta disponibilidad agrega esta ruta a la tabla de enrutamiento. -

Configure las opciones de directiva.

[edit] user@host# set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 user@host# set policy-options policy-statement mnha-route-policy term 1 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 1 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists user@host# set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 user@host# set policy-options policy-statement mnha-route-policy term 2 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 2 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists user@host# set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 user@host# set policy-options policy-statement mnha-route-policy term 3 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 3 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 3 then accept metric 30 user@host# set policy-options policy-statement mnha-route-policy term default then reject

Configure la señal activa route 10.39.1.1 con la condición de coincidencia de ruta (

if-route-exists). -

Configure la política de seguridad.

[edit] user@host# set security policies default-policy permit-all

Asegúrese de haber configurado las políticas de seguridad según sus requisitos de red.

-

Defina la configuración del intercambio de claves por red (IKE) para la alta disponibilidad de múltiples nodos. Una configuración de IKE define los algoritmos y las claves que se usan para establecer una conexión segura.

[edit] user@host# set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel user@host# set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys user@host# set security ike proposal MNHA_IKE_PROP dh-group group14 user@host# set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 user@host# set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc user@host# set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 user@host# set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel user@host# set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP user@host# set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" user@host# set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL user@host# set security ike gateway MNHA_IKE_GW version v2-only

Para la función de alta disponibilidad multinodo, debe configurar la versión de IKE como

v2-only -

Especifique el protocolo de propuesta de IPsec y el algoritmo de cifrado. Especifique las opciones de IPsec para crear un túnel IPsec entre dos dispositivos participantes para proteger la comunicación VPN.

[edit] user@host# set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel user@host# set security ipsec proposal MNHA_IPSEC_PROP protocol esp user@host# set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm user@host# set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 user@host# set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel user@host# set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP user@host# set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption user@host# set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW user@host# set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL

ha-link-encryptionse cifra la ICL para garantizar un flujo de tráfico de alta disponibilidad entre los nodos.El mismo nombre VPN IPSEC_VPN_ICL debe mencionarse en vpn_profile la configuración de alta disponibilidad del chasis.

-

Configure las opciones de sesiones de emparejamiento de BFD y especifique los temporizadores de detección de vida.

[edit] user@host# set protocols bgp group trust type internal user@host# set protocols bgp group trust local-address 10.2.0.2 user@host# set protocols bgp group trust export mnha-route-policy user@host# set protocols bgp group trust neighbor 10.2.0.1 user@host# set protocols bgp group trust bfd-liveness-detection minimum-interval 500 user@host# set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 user@host# set protocols bgp group trust bfd-liveness-detection multiplier 3 user@host# set protocols bgp group trust local-as 65000 user@host# set protocols bgp group untrust type internal user@host# set protocols bgp group untrust local-address 10.4.0.1 user@host# set protocols bgp group untrust export mnha-route-policy user@host# set protocols bgp group untrust neighbor 10.4.0.2 user@host# set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 user@host# set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 user@host# set protocols bgp group untrust bfd-liveness-detection multiplier 3 user@host# set protocols bgp group untrust local-as

Opción de configuración para actualizaciones de Software (Opcional)

En alta disponibilidad multinodo, durante las actualizaciones de software, puede desviar el tráfico cambiando la ruta. Siga estos pasos para agregar la configuración de la ruta de instalación en caso de error. Aquí, el tráfico aún puede pasar por el nodo y la interfaz permanece activa.

Consulte Actualización de software en alta disponibilidad multinodo para obtener más detalles.

-

Cree un enrutador virtual personalizado dedicado para la ruta utilizada para desviar el tráfico durante la actualización.

user@host# set routing-instances MNHA-signal-routes instance-type virtual-router

- Configure la instrucción de instalación de ruta en caso de error para SRG0.

user@host# set chassis high-availability services-redundancy-group 0 install-on-failure-route 10.39.1.3 routing-instance MNHA-signal-routes user@host# set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 routing-instance MNHA-signal-routes user@host# set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 routing-instance MNHA-signal-routes

La tabla de enrutamiento instala la ruta mencionada en la instrucción cuando se produce un error en el nodo.

- Cree una política de enrutamiento coincidente que haga referencia a la ruta como condición con el

route-existsatributo.Ejemplo: Los siguientes fragmentos de configuración muestran que configuró la ruta con la dirección IP 10.39.1.3 para SRG0 como ruta de instalación en caso de error. La instrucción de política de enrutamiento incluye la ruta 10.39.1.3 como condición

if-route-existsy la instrucción de política hace referencia a la condición como uno de los términos coincidentes.user@host# set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1/32 user@host# set policy-options condition active_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2/32 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0 user@host# set policy-options condition failure_route_exists if-route-exists address-family inet 10.39.1.3/32 user@host# set policy-options condition failure_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0

user@host# set policy-options policy-statement mnha-route-policy term 4 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 4 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 4 from condition failure_route_exists user@host# set policy-options policy-statement mnha-route-policy term 4 then metric 100 user@host# set policy-options policy-statement mnha-route-policy term 4 then accept

Resultados (SRX-1)

Desde el modo de configuración, ingrese los siguientes comandos para confirmar la configuración.

Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.22.0.1;

peer-id 2 {

peer-ip 10.22.0.2;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

2;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

2;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.4.0.2 {

src-ip 10.4.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit]

user@host# show policy-options

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 30;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

[edit]

user@host# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/16 next-hop 10.2.0.1;

route 10.6.0.0/16 next-hop 10.4.0.2;

route 10.111.0.1/32 next-hop 10.2.0.1;

route 10.111.0.2/32 next-hop 10.4.0.2;

}

[edit]

user@host# show security zones security-zone

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.1/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.2.0.2/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.4.0.1/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

Resultados (SRX-2)

Desde el modo de configuración, ingrese los siguientes comandos para confirmar la configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración de este ejemplo para corregirla.

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.22.0.2;

peer-id 1 {

peer-ip 10.22.0.1;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

1;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

1;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.5.0.2 {

src-ip 10.5.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

activeness-priority 1;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit]

user@host# show policy-options

route-filter-list loopback {

10.11.0.0/24 orlonger;

}

route-filter-list ipsec {

10.6.0.0/16 orlonger;

}

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 35;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

[edit]

user@host# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/16 next-hop 10.3.0.1;

route 10.6.0.0/16 next-hop 10.5.0.2;

route 10.111.0.1/32 next-hop 10.3.0.1;

route 10.111.0.2/32 next-hop 10.5.0.2;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

root@10.52.45.4# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.2/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.3.0.2/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.5.0.1/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

Cuando termine de configurar el dispositivo, ingrese commit desde el modo de configuración.

user@host# commit warning: High Availability Mode changed, please reboot the device to avoid undesirable behavior commit complete

Verificación

Confirme que la configuración funcione correctamente.

- Compruebe los detalles de alta disponibilidad de multinodo

- Compruebe el estado del nodo par de alta disponibilidad de múltiples nodos

- Comprobar grupos de redundancia del servicio de alta disponibilidad multinodo

- Comprobar el estado de alta disponibilidad de múltiples nodos antes y después de la conmutación por error

- Verificar el estado de cifrado del vínculo de interchasis (ICL)

- Verificar estadísticas de túnel de cifrado de vínculos

- Verificar pares activos del vínculo de interchasis

Compruebe los detalles de alta disponibilidad de multinodo

Propósito

Vea y verifique los detalles de la configuración de alta disponibilidad multinodo configurada en su dispositivo de seguridad.

Acción

Desde el modo operativo, ejecute el siguiente comando:

En SRX-1

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.22.0.1

HA Peer Information:

Peer Id: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

En SRX-2

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Significado

Compruebe estos detalles en el resultado del comando:

-

Detalles del nodo local y del nodo par, como la dirección IP y el ID.

-

El campo

Encrypted: YESindica que el tráfico está protegido. -

El campo

Deployment Type: ROUTINGindica una configuración de modo de capa 3, es decir, la red tiene enrutadores en ambos lados. -

El campo

Services Redundancy Group: 1indica el estado del SRG1 (ACTIVE o BACKUP) en ese nodo.

Compruebe el estado del nodo par de alta disponibilidad de múltiples nodos

Propósito

Vea y verifique los detalles del nodo par.

Acción

Desde el modo operativo, ejecute el siguiente comando:

SRX-1

user@host> user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.1

Internal Peer-IP: 180.100.1.2

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 4 4

SRG Status Ack 4 3

Attribute Msg 4 2

Attribute Ack 2 2

SRX-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.2

Internal Peer-IP: 180.100.1.1

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 4 3

SRG Status Ack 3 4

Attribute Msg 3 2

Attribute Ack 2 2

Significado

Compruebe estos detalles en el resultado del comando:

-

Detalles del nodo par, como la interfaz utilizada, la dirección IP y el ID

-

Estado de cifrado, estado de conexión y estado de sincronización en frío

-

Estadísticas de paquetes en todo el nodo.

Comprobar grupos de redundancia del servicio de alta disponibilidad multinodo

Propósito

Compruebe que los SRG estén configurados y funcionen correctamente.

Acción

Desde el modo operativo, ejecute el siguiente comando:

Para SRG0:

user@host> show chassis high-availability services-redundancy-group 0

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

Para SRG1:

user@host> show chassis high-availability services-redundancy-group 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Signal Route Info:

Active Signal Route:

IP: 10.39.1.1

Routing Instance: default

Status: INSTALLED

Backup Signal Route:

IP: 10.39.1.2

Routing Instance: default

Status: NOT INSTALLED

Split-brain Prevention Probe Info:

DST-IP: 10.111.0.1

SRC-IP: 10.11.0.1

Routing Instance: default

Status: NOT RUNNING

Result: N/A Reason: N/A

BFD Monitoring:

Status: UP

SRC-IP: 10.4.0.1 DST-IP: 10.4.0.2

Routing Instance: default

Type: SINGLE-HOP

IFL Name: ge-0/0/4.0

State: UP

Significado

Compruebe estos detalles en el resultado del comando:

-

Detalles del nodo par, como el tipo de despliegue, el estado y las rutas de señal activas y de respaldo.

-

Información de IP virtual, como dirección IP y dirección MAC virtual.

-

Estado de supervisión de IP y supervisión de BFD.

Comprobar el estado de alta disponibilidad de múltiples nodos antes y después de la conmutación por error

Propósito

Compruebe el cambio en el estado del nodo antes y después de la tolerancia a fallos en una configuración de alta disponibilidad multinodo.

Acción

Para comprobar el estado de alta disponibilidad multinodo en el nodo de copia de seguridad (SRX-2), ejecute el comando siguiente desde el modo operativo:

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Debajo de la Services Redundancy Group: 1 sección, puede ver el Status: BACKUP campo. Este valor de campo indica que el estado de SRG 1 es backup.

Inicie la conmutación por tolerancia a fallos en el nodo activo (dispositivo SRX-1) y vuelva a ejecutar el comando en el nodo de reserva (dispositivo SRX-2).

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: DOWN

Cold Sync Status: IN PROGRESS

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Tenga en cuenta que en la Services Redundancy Group: 1 sección, el estado de SRG1 ha cambiado de COPIA de seguridad a ACTIVO.

También puede ver los detalles del nodo par en la Peer Information sección. El resultado muestra el estado del par como BACKUP.

Verificar el estado de cifrado del vínculo de interchasis (ICL)

Propósito

Verifique el estado del vínculo de interchasis (ICL).

Acción

Desde el modo operativo, ejecute el siguiente comando:

user@host> show security ipsec security-associations ha-link-encryption detail

ID: 495001 Virtual-system: root, VPN Name: IPSEC_VPN_ICL

Local Gateway: 10.22.0.1, Remote Gateway: 10.22.0.2

Traffic Selector Name: __IPSEC_VPN_ICL__multi_node__

Local Identity: ipv4(180.100.1.1-180.100.1.1)

Remote Identity: ipv4(180.100.1.2-180.100.1.2)

TS Type: traffic-selector

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.16000, Tunnel MTU: 0, Policy-name: MNHA_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

HA Link Encryption Mode: Multi-Node

Location: FPC -, PIC -, KMD-Instance -

Anchorship: Thread -

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x0005a7ec, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3597 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2900 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966273

Direction: outbound, SPI: 0x000a2aba, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3597 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2900 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966273

Significado

La salida del comando proporciona la siguiente información:

-

La puerta de enlace local y los detalles de la puerta de enlace remota.

-

El par SA IPsec para cada subproceso de la PIC.

-

Modo de cifrado de vínculo con alta disponibilidad (como se muestra en la línea siguiente):

HA Link Encryption Mode: Multi-Node -

Algoritmos de autenticación y cifrado utilizados

PRECAUCIÓN:El rango de IP (180.100.1.x) que se muestra en la salida del comando sirve como selector de tráfico IPsec de ICL. El sistema asigna dinámicamente este rango de IP, y es fundamental no alterarlo ni modificarlo. Además, BFD (detección de reenvío bidireccional) se habilitará automáticamente para el rango IP 180.x.x.x más amplio.

Verificar estadísticas de túnel de cifrado de vínculos

Propósito

Compruebe las estadísticas del túnel de cifrado de vínculos en los nodos activos y de respaldo.

Acción

Desde el modo operativo, ejecute el siguiente comando:

user@host> show security ipsec statistics ha-link-encryption ESP Statistics: Encrypted bytes: 984248 Decrypted bytes: 462519 Encrypted packets: 9067 Decrypted packets: 8797 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

Significado

Si ve problemas de pérdida de paquetes en una VPN, puede ejecutar el show security ipsec statistics ha-link-encryption comando varias veces para comprobar que los contadores de paquetes cifrados y descifrados se incrementan. También debe comprobar si el resto de los contadores de errores se incrementan.

Utilice el clear security ipsec security-associations ha-link-encryption comando para borrar todas las estadísticas de IPsec.

Verificar pares activos del vínculo de interchasis

Propósito

Vea solo los pares activos de ICL, pero no los pares activos de IKE regulares.

Acción

Desde el modo operativo, ejecute el siguiente comando:

SRX-1

user@host> show security ike active-peer ha-link-encryption

Remote Address Port Peer IKE-ID AAA username Assigned IP

10.22.0.2 500 10.22.0.2 not available 0.0.0.0

SRX-2

user@host> show security ike active-peer ha-link-encryption Remote Address Port Peer IKE-ID AAA username Assigned IP 10.22.0.1 500 10.22.0.1 not available 0.0.0.0

Significado

La salida del comando muestra solo el par activo de la ICL con detalles como las direcciones del par y los puertos que utiliza el par activo.