Espionaje DHCP

El espionaje del Protocolo de configuración dinámica de host (DHCP) mejora la seguridad de la red al verificar los mensajes DHCP de dispositivos que no son de confianza que están conectados al enrutador, conmutador o firewall, y evita que servidores DHCP no autorizados envíen paquetes DHCPOFFER en puertos que no son de confianza.

Soporte de espionaje DHCP

El Protocolo de configuración dinámica de host (DHCP) es un protocolo de administración de red utilizado en redes TCP/IP para asignar dinámicamente direcciones IP y otra información de configuración relacionada a los dispositivos de red.

Cómo funciona el espionaje DHCP

El Protocolo de configuración dinámica de host (DHCP) asigna dinámicamente direcciones IP a los dispositivos, alquilando direcciones que se pueden reutilizar cuando ya no se necesitan. Los hosts o dispositivos finales que requieren direcciones IP a través de DHCP deben comunicarse con un servidor DHCP a través de la LAN.

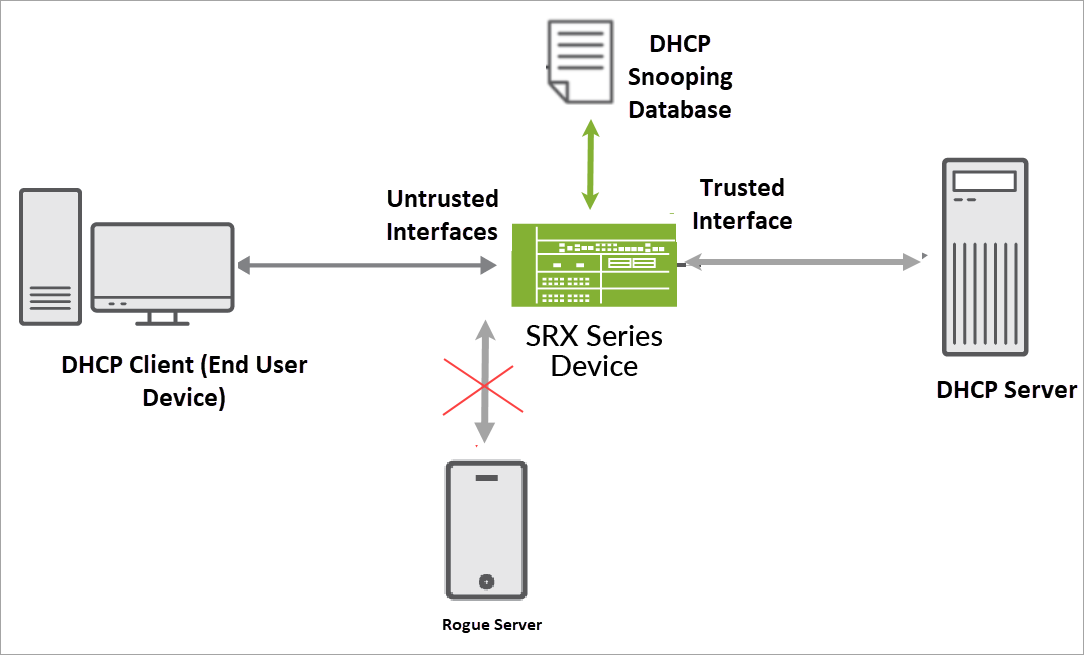

En la siguiente ilustración se muestra el proceso de espionaje de DHCP.

DHCP

DHCP

En la topología, un dispositivo de usuario final se conecta a un dispositivo Junos OS (enrutador, conmutador o firewall). El dispositivo Junos OS se conecta tanto al cliente DHCP como al servidor DHCP. El dispositivo Junos OS configurado como agente de retransmisión DHCP funciona como interfaz entre los clientes DHCP y el servidor DHCP. Este dispositivo Junos OS inspecciona los paquetes DHCP. El servidor DHCP asigna direcciones IP a los clientes.

La función de espionaje DHCP en un dispositivo Junos OS realiza las siguientes acciones:

- Valida los mensajes DHCP recibidos de fuentes que no son de confianza y filtra los mensajes no válidos.

- Extrae la dirección IP concedida a cada cliente y crea una base de datos. La base de datos de espionaje DHCP (o tabla de enlace) incluye información sobre la dirección IP, la dirección MAC y la VLAN de cada cliente DHCP.

- Usa la tabla de enlace de espionaje DHCP para validar las solicitudes posteriores de hosts que no son de confianza. Al verificar que las solicitudes DHCP provienen de fuentes confiables, el dispositivo de Juniper puede asegurarse de que solo se procesen las solicitudes DHCP válidas.

De esta manera, el espionaje DHCP actúa como un guardián de la seguridad de la red al realizar un seguimiento de las direcciones IP válidas que un servidor DHCP de confianza (un servidor conectado a un puerto de red de confianza) asigna a los dispositivos de red descendentes.

Espionaje del agente de retransmisión DHCPv6

El agente de retransmisión DHCPv6 mejora el agente de retransmisión DHCP al proporcionar compatibilidad en una red IPv6. El agente de retransmisión DHCPv6 pasa mensajes entre el cliente DHCPv6 y el servidor DHCPv6, de forma similar a como el agente de retransmisión DHCP admite una red IPv4. En una topología de múltiples relés que tiene varios agentes de retransmisión DHCPv6 entre el cliente y el servidor, la supervisión permite a los agentes de retransmisión intermedios procesar correctamente el tráfico de unidifusión del cliente y reenviarlo al servidor. El espionaje en esta topología implica estas acciones:

- El agente de retransmisión DHCPv6 espía los paquetes DHCPv6 de unidifusión entrantes mediante un filtro con el puerto UDP 547, que es el puerto del servidor UDP DHCPv6, por tabla de reenvío.

- A continuación, el agente de retransmisión DHCPv6 procesa los paquetes interceptados por el filtro y los reenvía al servidor DHCPv6.

Beneficios del espionaje DHCP

- El espionaje DHCP puede proporcionar una capa de seguridad adicional al filtrar las direcciones IP. El proceso de filtrado evalúa el tráfico de red para permitir la comunicación desde direcciones IP verificadas y válidas.

- La supervisión de DHCP puede evitar la actividad no autorizada de DHCP en la red mediante el filtrado de paquetes DHCP que llegan a los puertos incorrectos o con contenido incorrecto.

Ejemplo: configuración de la compatibilidad de espionaje DHCP para el Agente de retransmisión DHCP

En este ejemplo se muestra cómo configurar la compatibilidad de espionaje DHCP para el agente de retransmisión DHCP.

Requisitos

Configure el agente de retransmisión DHCP. Consulte Descripción general extendida del agente de retransmisión DHCP.

Visión general

En este ejemplo, configure la compatibilidad de espionaje DHCP para el agente de retransmisión DHCP completando las siguientes operaciones:

Anule la configuración predeterminada de espionaje DHCP y habilite la compatibilidad con espionaje DHCP para las interfaces del grupo frankfurt.

Configure el agente de retransmisión DHCP para reenviar paquetes espiados solo a interfaces configuradas.

Configuración

Procedimiento

Procedimiento paso a paso

Para configurar la compatibilidad de retransmisión DHCP con la supervisión de DHCP:

Especifique que desea configurar el agente de retransmisión DHCP.

[edit] user@host# edit forwarding-options dhcp-relay

Especifique el grupo con nombre de interfaces en las que se admite la supervisión de DHCP.

[edit forwarding-options dhcp-relay] user@host# edit group frankfurt

Especifique las interfaces que desea incluir en el grupo. El agente de retransmisión DHCP las considera como las interfaces configuradas al determinar si se debe reenviar o eliminar el tráfico.

[edit forwarding-options dhcp-relay group frankfurt] user@host# set interface fe-1/0/1.3 upto fe-1/0/1.9

Especifique que desea reemplazar la configuración predeterminada del grupo.

[edit forwarding-options dhcp-relay group frankfurt] user@host# edit overrides

Habilite la compatibilidad de espionaje DHCP para el grupo.

[edit forwarding-options dhcp-relay group frankfurt overrides] user@host# set allow-snooped-clients

Vuelva al nivel de

[edit forwarding-options dhcp-relay]jerarquía para configurar la acción de reenvío y especifique que el agente de retransmisión DHCP reenvíe los paquetes fisgones solo en las interfaces configuradas:[edit forwarding-options dhcp-relay group frankfurt overrides] user@host# up 2

Habilite el reenvío de paquetes DHCP snooped para el agente de retransmisión DHCP.

[edit forwarding-options dhcp-relay] user@host# edit forward-snooped-clients

Especifique que los paquetes esnifados se reenvíen solo en interfaces configuradas (las interfaces del grupo

frankfurt).[edit forwarding-options dhcp-relay forward-snooped-clients] user@host# set configured-interfaces

Resultados

Desde el modo de configuración, confirme la configuración introduciendo el show forwarding-options comando. Si el resultado no muestra la configuración deseada, repita las instrucciones de este ejemplo para corregirla. El siguiente resultado también muestra un rango de interfaces configuradas en el grupo frankfurt.

[edit]

user@host# show forwarding-options

dhcp-relay {

forward-snooped-clients configured-interfaces;

group frankfurt {

overrides {

allow-snooped-clients;

}

interface fe-1/0/1.3 {

upto fe-1/0/1.9;

}

}

}

Si ha terminado de configurar el dispositivo, ingrese commit desde el modo de configuración.

Habilitar la supervisión de DHCP

En un dispositivo Junos OS, la función de espionaje DHCP se habilita automáticamente al configurar la seguridad DHCP, la retransmisión DHCP, la configuración del servidor DHCP para una VLAN específica o una instancia de enrutamiento.

Tenga en cuenta que en un dispositivo Junos OS no puede configurar la supervisión de DHCP como una función independiente.

Junos OS habilita la supervisión de DHCP en un conmutador, enrutador o firewall cuando se configura una o todas las funciones siguientes:

- Opciones de retransmisión DHCP o servidor local DHCP en los siguientes niveles jerárquicos:

- La

dhcp-relayinstrucción en el nivel de[edit forwarding-options]jerarquía o[edit routing-instances routing-instance-name forwarding-options]. - La

dhcp-local-serverinstrucción en el nivel de[edit system services]jerarquía o[edit routing-instances routing-instance-name system services].Nota:Cuando configure la retransmisión DHCP, utilice la

forward-onlyinstrucción a menos que necesite administración de suscriptores o clase de servicio (CoS). Laforward-onlyconfiguración reenvía los paquetes de cliente DHCP especificados, sin crear una sesión de suscriptor.

- La

-

La seguridad DHCP en una VLAN específica activa el espionaje DHCP para esa VLAN:

La instrucción dhcp-security en el nivel jerárquico

[edit vlans vlan-name forwarding-options]para conmutadores. - La

dhcp-securityinstrucción en el nivel jerárquico[edit bridge-domains bridge-domain-name forwarding-options dhcp-security]para enrutadores. -

Puede configurar el servidor local DHCP para que reenvíe o descarte paquetes fisgones para todas las interfaces, solo las interfaces configuradas o solo las interfaces no configuradas. Consulte Configuración de la compatibilidad de reenvío de paquetes espías DHCP para el servidor local DHCP para obtener más detalles.

Reenviar paquetes espía DHCP para el Agente de retransmisión DHCP

Puede refinar aún más el control sobre el comportamiento de espionaje de DHCP mediante la forward-snooped-clients instrucción.

Puede utilizar la forward-snooped-clients instrucción para decidir si el tráfico supervisado debe reenviarse o eliminarse en función de la configuración de la interfaz.

- Para evaluar el tráfico espiado y, posteriormente, decidir si reenviar o eliminar el tráfico, configure la

forward-snooped-clientsinstrucción en el nivel de[edit forwarding-options dhcp-relayjerarquía ].Puede establecer la

forward-snooped-clientsopción para los siguientes escenarios:- Todas las interfaces: aplica la acción a todas las interfaces.

- Interfaces configuradas: aplica la acción solo a las interfaces configuradas como parte de un grupo de interfaces.

- Interfaces no configuradas: aplica la acción solo a las interfaces que no forman parte de un grupo de interfaces.

- Para reenviar o soltar los paquetes espiados, configure

allow-snooped-clientsono-allow-snooped-clients, respectivamente, con laforward-snooped-clientsopción.- Al configurar

allow-snooped-clients, los paquetes fisgones se reenvían si un suscriptor válido está asociado a ellos. - Al configurar

no-allow-snooped-clients, los paquetes fisgones se descartan incluso si un suscriptor válido está asociado a ellos.

- Al configurar

Para obtener más información acerca de la acción que realiza el dispositivo en paquetes DHCP espiados en función de la combinación de allow-snooped-clients o no-allow-snooped-clients con forward-snooped-clients, consulte la Tabla 1 y la Tabla 2.

En la tabla 1 se muestra la acción que realiza el dispositivo en los paquetes espiados por el agente de retransmisión DHCP cuando se configura allow-snooped-clients con forward-snooped-clients opción.

| La configuración se aplica a |

Acción en interfaces configuradas |

Acción en interfaces no configuradas |

|---|---|---|

| Todas las interfaces |

Reenviado |

Reenviado |

| Interfaces configuradas |

Reenviado |

Cayó |

| Interfaces no configuradas |

Los paquetes DHCP fisgones crean entradas de suscriptor en la base de datos de espionaje DHCP. |

Reenviado |

| Sin configuración |

Los paquetes DHCP fisgones crean entradas de suscriptor en la base de datos de espionaje DHCP. |

Cayó |

En la tabla 2 se muestra la acción que realiza el dispositivo en los paquetes espiados por el agente de retransmisión DHCP al configurar no-allow-snooped-clients con forward-snooped-clients.

| La configuración se aplica a |

Acción en interfaces configuradas |

Acción en interfaces no configuradas |

|---|---|---|

| Todas las interfaces |

Cayó | Reenviado |

| Interfaces configuradas |

Cayó | Cayó |

| Interfaces no configuradas |

Cayó | Reenviado |

| Sin configuración |

Cayó | Cayó |

Durante la supervisión del agente de retransmisión DHCP, el dispositivo se basa en su configuración global para decidir si reenviar o descartar paquetes BOOTREPLY. Además, durante la renovación de una concesión, un paquete BOOTPREQUEST puede ser unidifusión directamente al servidor DHCP, y este paquete también está sujeto a espionaje.

La Tabla 3 muestra la acción que el dispositivo realiza en los paquetes espiados BOOTREPLY .

| Acción de estado de configuración | |

|---|---|

forward-snooped-clients no configurado |

Paquetes esnifados BOOTREPLY caídos si no se encuentra el cliente |

forward-snooped-clients Configurado |

Paquetes esnifados BOOTREPLY reenviados si no se encuentra el cliente |

Tanto en la configuración predeterminada como en las configuraciones que utilizan la forward-snooped-clients instrucción, el dispositivo reenvía todo el tráfico DHCP del plano de control de hardware al plano de enrutamiento de la instancia de enrutamiento para interceptar los paquetes DHCP.

Puede utilizar la opción no-snoop para deshabilitar el filtro de espionaje para el tráfico DHCP.

Cuando se configura la opción, el no-snoop tráfico DHCP va al plano de control de hardware, pero omite el plano de enrutamiento, evitando la interceptación allí.

Configuración de espionaje DHCP

Configuración de ejemplo del reenvío de paquetes DHCP Snooped

Le recomendamos que lea la Guía del usuario de DHCP y utilice un laboratorio con traceoptions de DHCP habilitadas para comprobar y comprender la configuración.