EN ESTA PÁGINA

Compatibilidad con firewall de aplicaciones con políticas unificadas

Ejemplo: configure el firewall de aplicaciones con políticas unificadas

Ejemplo: configuración del firewall de aplicaciones con grupos de aplicaciones

Ejemplo: configurar el firewall de la aplicación cuando el proxy SSL está habilitado

Firewall de aplicaciones

El firewall de aplicaciones (AppFW) proporciona cumplimiento y control basados en políticas en el tráfico basado en firmas de aplicaciones. Con AppFW, puede bloquear cualquier tráfico de aplicaciones que no sea sancionado por la empresa. Para obtener más información, consulte los siguientes temas:

Descripción general del firewall de aplicaciones

Este tema incluye las siguientes secciones:

- Limitaciones con firewalls stateful

- Firewall de aplicaciones

- Beneficios del firewall de aplicaciones

- Firewall de aplicaciones con políticas unificadas

Limitaciones con firewalls stateful

Tradicionalmente, los firewalls con estado solían controlar aplicaciones como HTTP, SMTP y DNS, ya que estas aplicaciones solo usaban puertos estándar conocidos. Sin embargo, ahora es posible ejecutar estas aplicaciones en cualquier puerto, siempre y cuando el cliente y el servidor utilicen el mismo protocolo y los mismos puertos. Debido a este estándar, los firewalls con estado no son capaces de detectar aplicaciones evasivas. Además, con la creciente popularidad de las aplicaciones web y el cambio de las aplicaciones tradicionales basadas en clientes completos a la Web, cada vez se transmite más tráfico a través de HTTP.

Esta limitación de los firewalls con estado, en los que los firewalls examinan el tráfico basado en las capas 3 y 4, se dejó abierto para permitir vulnerabilidades de capa de aplicación.

Firewall de aplicaciones

el firewall de aplicaciones de Juniper Networks (AppFW) aprovecha los resultados de la identificación de la aplicación para tomar una decisión fundamentada de permitir, negar, rechazar o redirigir el tráfico basado en aplicaciones. AppFW le permite aplicar el control de políticas en el tráfico de capa 7.

Una base de datos de firmas predefinida está disponible en el sitio web Juniper Networks Security Engineering. Esta base de datos incluye una biblioteca de firmas de aplicaciones. Consulte Firmas de aplicaciones para obtener más detalles. Estas páginas de firmas le darán visibilidad sobre la categoría de la aplicación, el grupo, el nivel de riesgo, los puertos, entre otros.

El AppFW le permite bloquear las aplicaciones en función de sus firmas de aplicaciones, a la vez que permite que otro tráfico HTTP pase a través del firewall. Por ejemplo, una regla de firewall de aplicación podría bloquear el tráfico HTTP de Facebook, pero permitir el acceso Web al tráfico HTTP desde MS Outlook.

Beneficios del firewall de aplicaciones

Proporciona control de seguridad granular a aplicaciones de alto riesgo basadas en políticas definidas por el usuario.

Agrega flexibilidad mediante el control de políticas sobre el acceso a las aplicaciones según los requisitos.

Firewall de aplicaciones con políticas unificadas

A partir Junos OS versión 18.2R1, puede usar políticas unificadas para aprovechar la misma funcionalidad de una configuración AppFW. Las políticas unificadas aprovechan la información de identidad de la aplicación del servicio de identificación de aplicaciones (AppID) para permitir, denegar, rechazar o redirigir el tráfico. Una configuración de política unificada controla toda la funcionalidad del firewall de la aplicación y simplifica la tarea de configurar una política de firewall.

Lea uno de los siguientes temas para configurar AppFW:

Si usa Junos OS versión 18.2 y versiones posteriores, debe configurar políticas unificadas para obtener las mismas ventajas que el AppFW tradicional. Consulte Compatibilidad de firewall de aplicaciones con políticas unificadas.

Si usa una Junos OS anterior Junos OS 18.2, puede configurar appFW tradicional. Consulte Descripción general del firewall de aplicaciones.

Compatibilidad con firewall de aplicaciones con políticas unificadas

A partir de Junos OS versión 18.2R1, los dispositivos serie SRX y las instancias de vSRX admiten políticas unificadas, lo que permite el control granular y la aplicación de aplicaciones dinámicas de capa 7 dentro de la política de seguridad tradicional.

Las políticas unificadas son las políticas de seguridad que le permiten usar aplicaciones dinámicas como condiciones de coincidencia como parte de las condiciones de coincidencia existentes de 5 o 6 tuplas (5 tuplas con firewall de usuario) para detectar cambios de aplicación con el tiempo.

Si planea actualizar a la versión Junos OS y 18.2R1 versiones posteriores, tenga en cuenta los siguientes puntos con respecto al uso de la funcionalidad APPFW:

Todos los comandos y instrucciones relacionados CLI AppFW existentes están en desuso. Es decir,

A partir de Junos OS versión 18.2R1, la funcionalidad del firewall de aplicaciones (AppFW) está desusada, en lugar de eliminarse de inmediato, para proporcionar compatibilidad con versiones anteriores y una oportunidad para que su configuración se ajuste a la nueva configuración. Como parte de este cambio, la jerarquía y todas las opciones de configuración de esta

[edit security application-firewall]jerarquía se desaprobaron.La funcionalidad AppFW funciona si sigue configurando en la jerarquía en desuso. Puede configurar AppFW en la jerarquía desusada CLI solo con entrada manual.

No se admite la configuración de una política appFW tradicional y una política unificada en la misma política de seguridad. El sistema muestra el siguiente mensaje de error si intenta hacerlo:

Traditional AppFW and dynamic-application can't be applied to same policy

Si está degradando desde la versión Junos OS anterior 18.2R1 a cualquier versión anterior de Junos OS:

Debe eliminar todas las políticas unificadas para evitar un error de comprobación de confirmación después de una degradación.

Por ejemplo, para configurar políticas unificadas, consulte Configuración de políticas de seguridad unificada.

Consulte también

Ejemplo: configure el firewall de aplicaciones con políticas unificadas

En este ejemplo, se describe cómo configurar una política unificada para permitir o bloquear el tráfico según las aplicaciones.

Requisitos del sistema

Requisitos del sistema

En este ejemplo, se utilizan los siguientes componentes de hardware y software:

Dispositivo serie SRX que se ejecuta Junos OS versión 18.2R1. Este ejemplo de configuración se prueba con Junos OS versión 19.1R1.

Antes de empezar

Instale una licencia de función de identificación de aplicación válida en su dispositivo serie SRX. Consulte Administración Junos OS licencias.

Descargue e instale el paquete Junos OS de firma de la aplicación. Descargar e instalar el paquete Junos OS firma de la aplicación.

Visión general

En este ejemplo, se crea una situación muy común para bloquear ciertos grupos de aplicaciones y aplicaciones, como Yahoo-Mail y Facebook-Access.

Topología

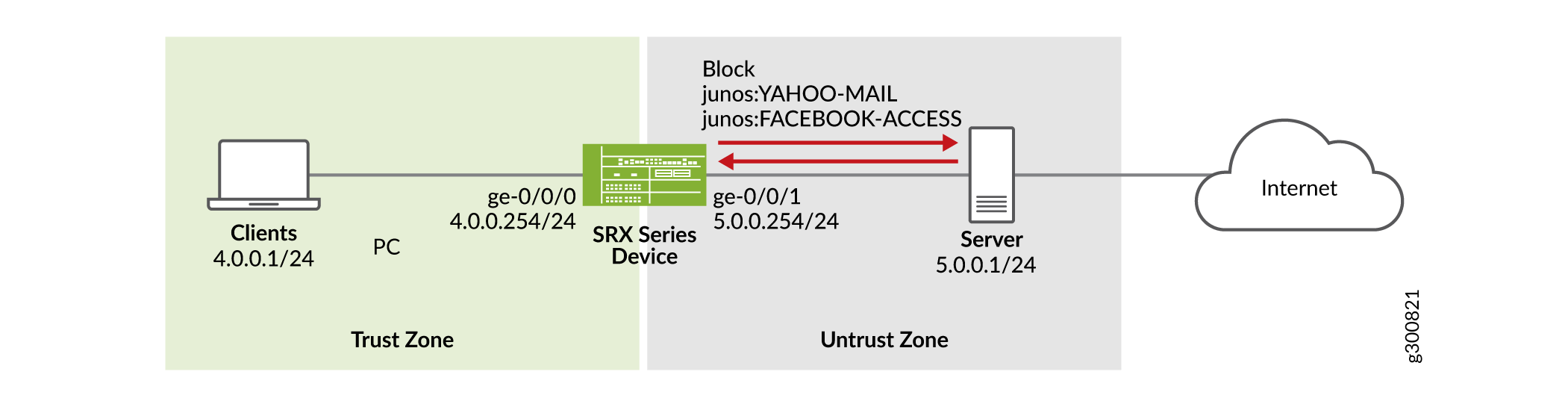

En este ejemplo, se utiliza la topología como se muestra en la Figura 1.

En este ejemplo, se utilizan las siguientes zonas e interfaces de configuración.

El sistema cliente está conectado a la interfaz ge-0/0/0.0 con dirección IP 4.0.0.254/24. Forma parte de la zona de confianza.

El sistema del servidor está conectado a la interfaz ge-0/0/1.0 con dirección IP 5.0.0.254/24. Forma parte de la zona de no confianza.

Cree una configuración de política de seguridad para bloquear determinadas aplicaciones mediante los siguientes pasos:

Cree una política de seguridad para el tráfico desde la confianza de zona hasta la desconfianza para bloquear el acceso a las aplicaciones Yahoo-Mail o Facebook-Access.

Cree un mensaje de redirección para el tráfico denegado o denegado para informar al usuario sobre el estado de su solicitud.

Cree una política predeterminada para permitir el resto del tráfico.

Configuración

CLI configuración rápida

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en el CLI en el nivel de jerarquía y, luego, ingrese desde el modo de [edit] commit configuración.

set security dynamic-application profile profile1 redirect-message type custom-text content "THIS APPLICATION IS BLOCKED" set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:YAHOO-MAIL set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.254/24 set interfaces ge-0/0/1 unit 0 family inet address 5.0.0.254/24

Procedimiento

Procedimiento paso a paso

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración en la CLI usuario.

Para configurar una política unificada mediante aplicaciones dinámicas:

Configure zonas e interfaces de seguridad.

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/0.0user@host#set security zones security-zone untrust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust interfaces ge-0/0/1.0user@host#set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.254/24user@host#set interfaces ge-0/0/1 unit 0 family inet address 5.0.0.254/24Cree un perfil de redirección.

[edit]

user@host#set security dynamic-application profile profile1 redirect-message type custom-text content "THIS APPLICATION IS BLOCKED"Cree una política de seguridad con una aplicación dinámica como criterios de coincidencia.

[edit]

user@host#set security policies from-zone trust to-zone untrust policy policy-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:YAHOO-MAILuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESSuser@host#set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1Cree una política predeterminada para permitir el tráfico restante.

[edit]

user@host#set security policies default-policy permit-all

Resultados

Desde el modo de configuración, escriba el comando para confirmar su show security policies configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]user@host#show security dynamic-application { profile profile1 { redirect-message { type { custom-text { content "THIS APPLICATION IS BLOCKED"; } } } } } policies { from-zone trust to-zone untrust { policy policy-1 { match { source-address any; destination-address any; application any; dynamic-application [junos:YAHOO-MAIL junos:FACEBOOK-ACCESS ]; } then { reject { profile profile1; } } } } default-policy { permit-all; } } zones { security-zone trust { host-inbound-traffic { system-services { ping; } } interfaces { ge-0/0/0.0; } } security-zone untrust { host-inbound-traffic { system-services { ping; } } interfaces { ge-0/0/1.0; } } }

[edit]user@host#show interfaces ge-0/0/0 { unit 0 { family inet { address 4.0.0.254/24; } } } ge-0/0/1 { unit 0 { family inet { address 5.0.0.254/24; } } } fxp0 { unit 0 { family inet { address 10.102.70.185/24; } } }

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Utilice los siguientes procedimientos para comprobar si la configuración de la política.

Verificar la acción de la política

Propósito

Compruebe que la política unificada ha bloqueado las aplicaciones configuradas.

Acción

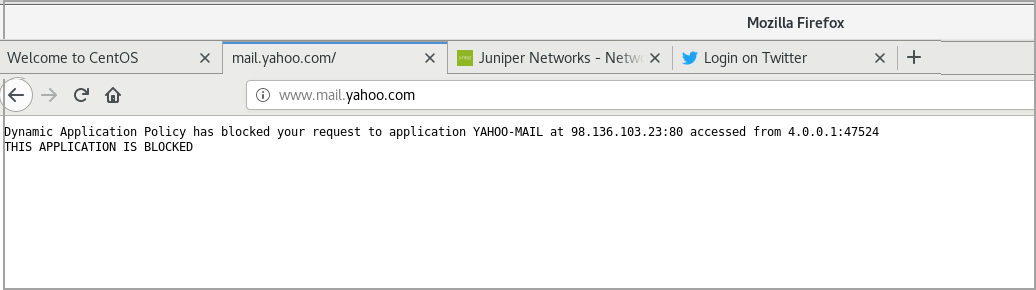

Desde su navegador web, intente acceder a la aplicación. Por ejemplo, Yahoo-Mail. El sistema muestra el mensaje de redirección como se muestra en la imagen siguiente.

Significado

Siempre que la política de seguridad rechaza el tráfico basado en la aplicación dinámica, el resultado muestra el mensaje de redirección configurado por usted en el perfil de aplicación dinámico.

Verificar la configuración de políticas unificadas

Propósito

Compruebe que la configuración de política unificada sea correcta.

Acción

Desde el modo operativo, escriba el comando para mostrar un resumen detallado de todas las políticas show security policies detail de seguridad del dispositivo.

user@host>show security policies detail Default policy: permit-all Pre ID default policy: permit-allPolicy: policy-1, action-type: reject,State: enabled, Index: 7, Scope Policy: 0 Policy Type: Configured Sequence number: 1 From zone: trust, To zone: untrust Source vrf group: any Destination vrf group: any Source addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Destination addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Application: any IP protocol: 0, ALG: 0, Inactivity timeout: 0 Source port range: [0-0] Destination ports: [0-0] Dynamic Application:junos:FACEBOOK-ACCESS: 244junos:YAHOO-MAIL: 236dynapp-redir-profile: profile1(1)Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Significado

El resultado muestra información acerca de la política de seguridad. Compruebe la siguiente información:

Nombre de política configurado policy-1 y rechazar acciones de política.

Aplicaciones dinámicas configuradas junos:FACEBOOK-ACCESS y junos:YAHOO-MAIL.

Perfil de redirección1.

Firewall de aplicaciones tradicional

Este tema incluye las secciones siguientes:

- Descripción de cómo funciona el firewall de aplicaciones

- Conjuntos y reglas de firewall de aplicaciones

- Firewall de aplicaciones con ALG

- Aplicaciones desconocidas

- Registro de sesión para firewalls de aplicaciones

- Compatibilidad con firewall de aplicaciones en clúster de chasis

Cómo funciona el firewall de aplicaciones

Como puede usar la política de seguridad existente para aplicar controles de firewall tradicionales al tráfico, puede usar el módulo AppFW para bloquear cierto tráfico de aplicaciones, en función de sus firmas de aplicación, a la vez que permite que otro tráfico HTTP pase a través del firewall.

El dispositivo de seguridad procesa el tráfico en la siguiente secuencia cuando configuró un AppFW:

La política de seguridad coincide con el par de zonas especificado en la política.

La política de seguridad coincide con los paquetes con condiciones de coincidencia (direcciones IP de origen y destino, puertos de origen y destino y tipo de aplicación)

La política de seguridad aplica una de las siguientes acciones al tráfico que coincide.

Rechazar: notifique al cliente, deje caer el tráfico y registre el evento.

Denegar: permite soltar el tráfico y registrar el evento.

Permiso: abre una sesión, registra el evento y aplica los servicios según lo especificado.

Invocar servicios de aplicación para recuperar el ID de aplicación para el tráfico.

Aplique el conjunto de reglas de firewall de la aplicación especificada.

Nota:Si está utilizando Junos OS versión 20.1 o posterior y configuró la firma de aplicación personalizada basada en HTTP, es posible que la acción de redirección del firewall de la aplicación heredada no funcione para el tráfico HTTPS. En lugar de redirigir el tráfico HTTPS, el dispositivo de seguridad niega o rechaza el tráfico.

Nota:Todos los paquetes FRAGMENTADOS IP recibidos en el dispositivo de seguridad se deben volver a ensamblar antes del reenvío.

Conjuntos y reglas de firewall de aplicaciones

Considere lo siguiente cuando configure el firewall de la aplicación:

Puede aplicar una regla AppFW establecida a varias políticas de seguridad diferentes.

Puede configurar un AppFW dentro de un sistema lógico.

Puede configurar varias aplicaciones dinámicas en una regla y varias reglas en un conjunto de reglas. Sin embargo, existe un límite para la cantidad general de conjuntos de reglas y reglas.

Puede configurar un grupo de aplicaciones dinámico como criterios de coincidencia en una regla. Un grupo de aplicaciones incluye varias aplicaciones relacionadas. Para obtener más información, consulte Grupos de aplicaciones predefinidos y personalizados para la identificación de aplicaciones.

La regla predeterminada define la acción necesaria para cualquier tráfico que no coincida con ninguna regla. Por lo tanto, un conjunto de reglas AppFW debe contener una regla predeterminada.

Firewall de aplicaciones con ALG

En sus dispositivos de seguridad, cuando habilite ALG, la identificación de aplicaciones incluye los resultados de ALG para identificar las aplicaciones en la sesión de control. AppFW permite sesiones de datos ALG siempre que se permiten las sesiones de control. Si se niega la sesión de control, no habrá sesiones de datos. Si deshabilita ALG, la identificación de la aplicación depende de firmas para identificar la aplicación en las sesiones de control y datos. Si no se encuentra una coincidencia de firma, la aplicación se considera desconocida. AppFW controla las aplicaciones según el resultado de identificación de la aplicación.

Aplicaciones desconocidas

La identificación de aplicaciones clasifica las aplicaciones dinámicas desconocidas con el ID junos:UNKNOWN. AppID usa la palabra clave reservado junos:UNKNOWN en los siguientes casos

El tráfico no coincide con una firma de aplicación en la base de datos.

El sistema encuentra un error al identificar la aplicación.

La sesión falla en otro dispositivo.

El tráfico con un ID de aplicación de junos:UNKNOWN coincide con una regla con una aplicación dinámica de junos:UNKNOWN. Si no hay ninguna regla definida para junos:UNKNOWN, se aplica la regla predeterminada.

Registro de sesión para firewalls de aplicaciones

Puede registrar el tráfico habilitando la opción de registro en una política de seguridad. Tenga en cuenta lo siguiente mientras examina un mensaje de registro cuando AppFW está configurado como se indica en la tabla 1:

Medidas de política de seguridad |

Creación de registros |

Más detalles |

|---|---|---|

Permiso |

Crea una sesión y registra un mensaje de creación de sesión |

Cuando la acción de permiso de política de seguridad crea una sesión incluso antes de aplicar las reglas de AppFW, el mensaje de registro incluye una de las siguientes actualizaciones:

|

Rechazar/negar |

Los registros rechazan o niegan mensajes, pero no crean una sesión. |

Cuando una regla appFW niega o rechaza el tráfico, el mensaje de registro incluye una de las siguientes expresiones en el campo motivo:

|

Compatibilidad con firewall de aplicaciones en clúster de chasis

Cuando el dispositivo de seguridad se encuentra en modo de clúster de chasis, la acción de AppFW antes y después de la conmutación por error depende del estado de identificación de la aplicación, como se muestra en la tabla 2.

Antes de la conmutación por error |

Después de la conmutación por error |

||

|---|---|---|---|

| Estado del ID de la aplicación | Acción del firewall de aplicaciones | Estado del ID de la aplicación | Acción del firewall de aplicaciones |

Éxito |

Negar |

Éxito |

Negar |

Éxito |

Permiso |

Éxito |

Permiso |

Pendiente |

— |

DESCONOCIDO |

Acción basada en la regla definida para aplicaciones desconocidas Si no hay ninguna regla definida para desconocido, se aplica la regla predeterminada |

Tenga en cuenta lo siguiente cuando tenga su dispositivo de seguridad en modo de clúster de chasis:

Cuando habilite la identificación de la aplicación, los IDs de la aplicación de estado de coincidencia previa no se sincronizan con otro nodo. Si hay alguna sesión de conmutación por error que aún estaba en clasificación, no se asignará ningún ID de la aplicación. Esto podría dar como resultado una discordancia de estadísticas y contadores de aplicaciones.

No se admite la actualización de software en servicio (ISSU unificada) debido a la falta de compatibilidad con la infraestructura del clúster de chasis. De este modo, el evento de conmutación por error se controla mediante la política de firewall de la aplicación mediante la permitir o denegar las aplicaciones dinámicas desconocidas.

Consulte también

Creación de redirecciones en firewall de aplicaciones

Cuando AppFW niega o rechaza el tráfico, no notifica a los clientes que se toman estas medidas. Los clientes que no sean conscientes de que su solicitud se rechaza, podrían seguir intentando acceder a la página Web. Para aliviar estos inconvenientes, el Junos OS le permite proporcionar una explicación de la acción o redirigir el cliente a una página web divulgativa. En los siguientes ejemplos, se muestra cómo crear un mensaje de redirección.

- Redirigir con mensaje de bloque

- Personalizar mensaje de redirección

- Personalizar el mensaje de redirección con DIRECCIÓN URL

Redirigir con mensaje de bloque

Use la block-message opción con la opción o en la regla reject deny AppFW.

.....

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT

}

then {

reject {

block-message;

}

}

}

.....

Cuando AppFW rechaza el tráfico, una pantalla de presentación muestra el siguiente mensaje predeterminado para el usuario:

user-name, Application Firewall has blocked your request to application FACEBOOK-CHAT at dst-ip:dst-port accessed from src-ip:src-port.

Personalizar mensaje de redirección

Puede personalizar la acción de redirección incluyendo texto adicional en la pantalla de presentación o especificando una DIRECCIÓN URL a la cual puede redirigir a un usuario. Para personalizar el mensaje de bloque, debe crear un perfil de mensaje de bloque en el nivel jerárquico y definir el tipo y el contenido como se [edit security application-firewall] muestra en el ejemplo siguiente.

...

profile Redirect-Profile {

block-message {

type {

custom-text {

content "YOUR APPLICATION IS BLOCKED AS PER THE ORGANIZATION POLICY";

}

}

}

}

...

A continuación, consulte el perfil de mensaje de bloque en el conjunto de reglas de AppFW y lo aplique a una o más reglas mediante la block-message opción;

rule-sets Ruleset-1 {

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT;

}

then {

reject {

block-message;

}

}

}

profile Redirect-Profile;

}

En este caso, AppFW muestra el mensaje de bloque configurado siempre que rechaza el tráfico según la regla configurada.

Personalizar el mensaje de redirección con URL

Cuando AppFW rechaza o redirige el tráfico, puede redirigir el cliente a la página Web especificada para realizar más acciones. La DIRECCIÓN URL se puede alojar en el dispositivo de la serie SRX o en un servidor externo.

Puede establecer las redirecciones al otro servidor configurando el tipo de mensaje de bloque como custom-redirect-url como se muestra en el ejemplo a continuación:

profile Redirect-Profile {

block-message {

type {

custom-redirect-url {

content http://abc.company.com/information;

}

}

}

}

A continuación, consulte el perfil de mensaje de bloque en el conjunto de reglas de AppFW y se aplique a una o más de las reglas mediante la opción como se muestra en el block-message siguiente ejemplo:

rule-sets Ruleset-1 {

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT;

}

then {

reject {

block-message;

}

}

}

profile Redirect-Profile;

}

En este caso, AppFW redirige el uso al http://abc.company.com/information dirección URL siempre que rechaza el tráfico según la regla configurada.

Ejemplo: configuración del firewall de aplicaciones

En este ejemplo, se muestra cómo configurar conjuntos de reglas de firewall de aplicaciones dentro de la política de seguridad.

Antes de empezar

Licencia válida de función de identificación de aplicaciones instalada en un dispositivo serie SRX. Consulte Administración Junos OS licencias de red.

Descargue e instale el paquete Junos OS de firma de la aplicación. Descargar e instalar el paquete Junos OS firma de la aplicación.

Requisitos del sistema

Dispositivo serie SRX con Junos OS versión 15.1X49-D60 o posterior. Este ejemplo de configuración se prueba para Junos OS versión 15.1X49-D60.

Visión general

En este ejemplo, se crea un firewall de aplicación para los dos casos comunes siguientes, tal como se describe en la tabla 3.

Objetivos |

Pasos a seguir |

Resultados |

|---|---|---|

Bloquee una determinada aplicación y permita que otras aplicaciones |

Configure una política de seguridad para permitir el tráfico HTTP. |

La política de seguridad permite o descarta el tráfico según criterios de capa 3 o capa 4 especificados. |

Configure un conjunto de reglas AppFW con las siguientes opciones:

|

AppFW evalúa el tráfico permitido en la capa 7 según su ID de aplicación. |

|

Consulte el conjunto de reglas de AppFW en la política de seguridad. |

|

|

Permitir una determinada aplicación y bloquear otras aplicaciones |

Configure una política de seguridad para permitir el tráfico HTTP. |

La política de seguridad permite o descarta el tráfico según criterios de capa 3 o capa 4 especificados. |

Configure un conjunto de reglas AppFW con las siguientes opciones:

|

AppFW evalúa el tráfico permitido en la capa 7 según su ID de aplicación. |

|

Consulte el conjunto de reglas de AppFW en la política de seguridad. |

|

En todos los dispositivos de la serie SRX, las páginas web de J para AppSecure servicios son preliminares. Recomendamos que utilice CLI para la configuración de AppSecure funciones.

Configuración

- Regla de firewall de aplicación para denegar explícitamente determinadas aplicaciones y permitir todo lo demás

- Regla de firewall de aplicación para permitir explícitamente determinadas aplicaciones y denegar todo lo demás

Regla de firewall de aplicación para denegar explícitamente determinadas aplicaciones y permitir todo lo demás

En este ejemplo, se bloquean las aplicaciones dinámicas junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE y se permite el tráfico restante.

CLI configuración rápida

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en el CLI en el nivel de jerarquía y, luego, ingrese desde el modo de [edit] commit configuración.

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE ] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte CLI del usuario.

Para configurar dos políticas de seguridad con conjuntos de reglas de firewall de aplicaciones que permiten o niegan el tráfico de diferentes aplicaciones dinámicas:

Defina el conjunto de reglas del firewall de la aplicación para denegar el tráfico de las aplicaciones dinámicas seleccionadas.

[edit security application-firewall rule-sets rs1] user@host# set rule r1 match dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE] user@host# set rule r1 then deny user@host# set default-rule permit

Configure la política de seguridad para permitir el tráfico HTTP e invocar el conjunto de reglas de firewall de aplicaciones rs1.

[edit security policies from-zone untrust to-zone trust policy policy1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http user@host# set then permit application-services application-firewall rule-set rs1

Resultados

Desde el modo de configuración, escriba los comandos y para confirmar show security policies show security application-firewall su configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set rs1;

}

}

}

}

}

}

user@host# show security application-firewall

rule-sets rs1 {

rule r1 {

match {

dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE];

}

then {

deny;

}

}

default-rule {

permit;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Regla de firewall de aplicación para permitir explícitamente determinadas aplicaciones y denegar todo lo demás

En este ejemplo, se permiten las aplicaciones dinámicas junos:FACEBOOK-ACCESS y se bloquea el tráfico restante.

CLI configuración rápida

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en el CLI en el nivel de jerarquía y, luego, ingrese desde el modo de [edit] commit configuración.

set security policies from-zone untrust to-zone trust policy policy2 match source-address any set security policies from-zone untrust to-zone trust policy policy2 match destination-address any set security policies from-zone untrust to-zone trust policy policy2 match application any set security policies from-zone untrust to-zone trust policy policy2 then permit application-services application-firewall rule-set rs2 set security application-firewall rule-sets rs2 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS junos:UNKNOWN] set security application-firewall rule-sets rs2 rule r1 then permit set security application-firewall rule-sets rs2 default-rule deny

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte CLI del usuario.

Para configurar dos políticas de seguridad con conjuntos de reglas de firewall de aplicaciones que permiten o niegan el tráfico de diferentes aplicaciones dinámicas:

Configure una política de seguridad para procesar cualquier tráfico que no vaya a los puertos estáticos HTTP con el conjunto de reglas de firewall de la aplicación rs2.

[edit security policies from-zone untrust to-zone trust policy policy2] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos:http user@host# set then permit application-services application-firewall rule-set rs2

Defina el conjunto de reglas del firewall de la aplicación para permitir el tráfico de las aplicaciones dinámicas seleccionadas.

[edit security application-firewall rule-sets rs2] user@host# set rule r1 match dynamic-application [junos:FACEBOOK-ACCESS, junos:UNKNOWN] user@host# set rule r1 then permit user@host# set default-rule deny

Resultados

Desde el modo de configuración, escriba los comandos y para confirmar show security policies show security application-firewall su configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy 2 {

match {

source-address any;

destination-address any;

application junos:http;

}

then {

permit {

application-services {

application-firewall {

rule-set rs2;

}

}

}

}

}

}

user@host# show security application-firewall

rule-sets rs2 {

rule r1 {

match {

dynamic-application [junos:FACEBOOK-ACCESS, junos:UNKNOWN];

}

then {

permit;

}

}

default-rule {

deny;

}

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Para confirmar que la configuración funciona correctamente, realice estas tareas:

Verificar la configuración del firewall de aplicaciones

Propósito

Verifique la información sobre la compatibilidad con firewall de aplicaciones habilitada en la política de seguridad.

Acción

Para comprobar la configuración de la política de seguridad habilitada con el firewall de la aplicación, escriba los show security policies show security policies detail comandos y. Para comprobar todos los conjuntos de reglas de firewall de aplicaciones configurados en el dispositivo, escriba el show security application-firewall rule-set all comando.

Significado

El resultado muestra información acerca de las políticas habilitadas para firewall de aplicaciones configuradas en el sistema. Compruebe la siguiente información.

Conjunto de reglas

Reglas

Criterios de coincidencia

Ejemplo: configuración del firewall de aplicaciones con grupos de aplicaciones

El módulo de identificación de aplicaciones (AppID) administra grupos de aplicaciones predefinidos. Un grupo de aplicaciones incluye aplicaciones relacionadas con un solo nombre para una reutilización simplificada y coherente cuando se usa en cualquier servicio de aplicación. Un grupo de aplicaciones puede contener varias aplicaciones y grupos de aplicaciones al mismo tiempo. Es posible asignar una aplicación a varios grupos.

Puede configurar una regla AppFW para permitir o denegar el tráfico especificando un grupo de aplicaciones predefinido junto con las aplicaciones como criterios de coincidencia.

La ventaja de usar grupos de aplicaciones predefinidos es: a medida que cambia la base de datos de firmas de la aplicación, el grupo de aplicaciones predefinido se modifica automáticamente para incluir firmas nuevas. En este caso, si ya tiene una regla AppFW con un grupo de aplicaciones predefinido, la inclusión de firmas nuevas en el grupo de aplicaciones no afecta a la regla de AppFW existente.

En este ejemplo, se muestra cómo configurar grupos de aplicaciones en un conjunto de reglas de AppFW.

Antes de empezar

Instale una licencia de función de identificación de aplicación válida en su dispositivo serie SRX. Consulte Administración Junos OS licencias de red.

Descargue e instale el paquete Junos OS de firma de la aplicación. Descargar e instalar el paquete Junos OS firma de la aplicación.

Requisitos del sistema

Dispositivo serie SRX con Junos OS versión 15.1X49-D60 o posterior. Este ejemplo de configuración se prueba para Junos OS versión 15.1X49-D60.

Visión general

En este ejemplo, se configura una política de seguridad para controlar el tráfico saliente desde la zona de confianza a la zona de no confianza. A continuación, se crea una regla AppFW para permitir tráfico de aplicaciones específico (junos:GOOGLETALK), pero denegar todo el resto del tráfico similar conocido de aplicaciones (tráfico de redes sociales) mediante el grupo de aplicaciones.

Es muy importante tener en cuenta el orden de las reglas de AppFW, ya que, el grupo predefinido junos:redes sociales incluye la aplicación junos:GOOGLETALK. Para permitir el tráfico junos:GOOGLETALK y denegar el resto del grupo, debe colocar la regla que permite el tráfico junos:GOOGLETALK antes de que la regla denegue el tráfico del resto de las aplicaciones del grupo.

Configuración

Procedimiento

CLI configuración rápida

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en el CLI en el nivel de jerarquía y, luego, ingrese desde el modo de [edit] commit configuración.

set security application-firewall rule-sets social-network rule google-rule match dynamic-application junos:GOOGLETALK set security application-firewall rule-sets social-network rule google-rule then permit set security application-firewall rule-sets social-network rule denied-sites match dynamic-application-groups junos:social-networking set security application-firewall rule-sets social-network rule denied-sites match dynamic-application junos:UNKNOWN set security application-firewall rule-sets social-network rule denied-sites then deny set security application-firewall rule-sets social-network default-rule permit set security policies from-zone trust to-zone untrust policy outbound-traffic match source-address any set security policies from-zone trust to-zone untrust policy outbound-traffic match destination-address any set security policies from-zone trust to-zone untrust policy outbound-traffic match application junos:HTTP set security policies from-zone trust to-zone untrust policy outbound-traffic then permit application-services application-firewall rule-set social-network

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte Uso del editor de CLI en el modo de configuración.

Para configurar los conjuntos de reglas y políticas de seguridad del firewall de aplicaciones para el tráfico saliente:

Cree la red social establecida en reglas.

[edit] user@host# set security application-firewall rule-sets social-network

Defina una regla para permitir el tráfico de Google-Talk.

[edit security application-firewall rule-sets social-network] user@host# set rule google-rule match dynamic-application junos:GOOGLETALK user@host# set rule google-rule then permit

Defina una segunda regla que desaconsese el resto del tráfico y el tráfico de redes sociales de una aplicación desconocida.

[edit security application-firewall rule-sets social-network] user@host# set rule denied-sites match dynamic-application-groups junos:social-networking user@host# set rule denied-sites match dynamic-application junos:UNKNOWN user@host# set rule denied-sites then deny

Tenga en cuenta que la secuencia de reglas es muy importante. Debe colocar la regla con junos:GOOGLETALK antes de la regla con junos: redes sociales. De lo contrario, la regla de AppFW niega incluso el tráfico de GOOGLETALK a lo largo de Junos: redes sociales.

Defina la regla predeterminada que permite todo el resto del tráfico.

[edit security application-firewall rule-sets social-network] user@host# user@host# set default-rule permit

Configure la política de tráfico saliente para aplicar el conjunto de reglas de la red social a todo el tráfico saliente.

[edit security policies from-zone trust to-zone untrust policy outbound-traffic] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos:HTTP user@host# set then permit application-services application-firewall rule-set social-network

Resultados

Desde el modo de configuración, escriba los comandos y para confirmar show security application-firewall show security policies su configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones en este ejemplo para corregir la configuración.

[edit]

user@host# show security application-firewall

...

rule-sets social-network {

rule google-rule {

match {

dynamic-application junos:GOOGLETALK;

}

}

then {

permit ;

}

rule denied-sites {

match {

dynamic-application-groups junos:social-networking

dynamic-application junos:UNKNOWN;

}

then {

deny ;

}

}

default-rule {

permit;

}

}

...

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

...

policy outbound-traffic {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set social-network

}

}

}

}

}

...

}

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificación

Verificar la configuración del firewall de aplicaciones

Propósito

Verifique la información acerca de la compatibilidad con la agrupación de aplicaciones en la política de firewall de aplicaciones.

Acción

Para comprobar la configuración de la política de firewall de la aplicación habilitada con la agrupación de aplicaciones, desde el modo operativo, escriba los

show security policiesshow security policies detailcomandos y.Para comprobar todos los conjuntos de reglas de firewall de aplicaciones configurados en el dispositivo, desde el modo operativo, escriba el

show security application-firewall rule-set allcomando.Para comprobar la lista de aplicaciones definidas en el grupo de aplicaciones, desde el modo operativo, escriba el

show services application-identification application-group application-group-namecomando.

Ejemplo: configurar el firewall de la aplicación cuando el proxy SSL está habilitado

En este ejemplo, se describe cómo configurar un AppFW cuando se ha habilitado el proxy SSL.

Para application junos-https , el proxy SSL detecta una sesión SSL basada en la aplicación dinámica identificada para esa sesión. En caso de que algún servidor Web conocido ejecute puertos no estándar, puede usar una aplicación Junos OS personalizada para identificar la aplicación. Sin embargo, si no se conocen los servidores Web, por ejemplo en Internet, puede usar application any . Las sesiones que no sean SSL que se encuentran en la regla de políticas se ignoran mediante el proxy SSL. Se envía SSL_PROXY_SESSION_IGNORE syslog para estas sesiones. Juniper Networks recomienda usar la aplicación "cualquiera" con precaución, ya que esto puede ocasionar mucho tráfico, lo que puede ocasionar un procesamiento inicial de proxy SSL y, por lo tanto, afectar el rendimiento.

El dispositivo de seguridad omite los servicios de proxy SSL si cuando el perfil de proxy SSL está conectado a la regla de seguridad, cuando ninguno de los servicios (AppFW, DPI o AppPista) está configurado

Requisitos

Antes de comenzar:

Instale una licencia de función de identificación de aplicación válida en su dispositivo serie SRX. Consulte Administración Junos OS licencias.

Descargue e instale el paquete Junos OS de firma de la aplicación. Descargar e instalar el paquete Junos OS firma de la aplicación.

Cree una aplicación (o un conjunto de aplicaciones) que indique que la política se aplica al tráfico de ese tipo. Consulte Ejemplo: configuración de aplicaciones y conjuntos de aplicaciones de políticas de seguridad.

Cree un perfil de proxy SSL que permita el proxy SSL mediante una política. Consulte Configurar proxy de reenvío SSL.

Requisitos del sistema

Dispositivo serie SRX con Junos OS versión 15.1X49-D60 o posterior. Este ejemplo de configuración se prueba para Junos OS versión 15.1X49-D60.

Visión general

En este ejemplo, se configuran dos políticas de seguridad con conjuntos de reglas de AppFW para permitir o denegar el tráfico de texto sin formato o tráfico cifrado:

Permitir la versión cifrada de Oracle y negar cualquier otro tráfico cifrado.

Permitir todo el tráfico HTTP, excepto Hulu.

Configuración

- CLI configuración rápida

- Procedimiento

- Verificar el firewall de aplicaciones en una política de proxy SSL habilitada

CLI configuración rápida

Para configurar rápidamente este ejemplo, copie los siguientes comandos, péguelos en un archivo de texto, elimine los saltos de línea, cambie los detalles necesarios para que coincidan con su configuración de red, copie y pegue los comandos en el CLI en el nivel de jerarquía y, luego, ingrese desde el modo de [edit] commit configuración.

set security policies from-zone Z_1 to-zone Z_2 policy policy1 match source-address any set security policies from-zone Z_1 to-zone Z_2 policy policy1 match destination-address any set security policies from-zone Z_1 to-zone Z_2 policy policy1 match application junos-https set security policies from-zone Z_1 to-zone Z_2 policy policy1 then permit application-services application-firewall rule-set appfw-rs-1 set security policies from-zone Z_1 to-zone Z_2 policy policy1 then permit application-services ssl-proxy profile-name ssl-profile-1 set security policies from-zone Z_1 to-zone Z_2 policy policy2 match source-address any set security policies from-zone Z_1 to-zone Z_2 policy policy2 match destination-address any set security policies from-zone Z_1 to-zone Z_2 policy policy2 match application junos-http set security policies from-zone Z_1 to-zone Z_2 policy policy2 then permit application-services application-firewall rule-set appfw-rs-2 set security application-firewall rule-sets appfw-rs-1 rule rule1 match dynamic-application [junos:ORACLE] set security application-firewall rule-sets appfw-rs-1 rule rule1 then permit set security application-firewall rule-sets appfw-rs-1 default-rule deny set security application-firewall rule-sets appfw-rs-2 rule rule1 match dynamic-application [junos:HULU] set security application-firewall rule-sets appfw-rs-2 rule rule1 then deny set security application-firewall rule-sets appfw-rs-2 default-rule permit

Procedimiento

Procedimiento paso a paso

En el ejemplo siguiente, debe navegar por varios niveles en la jerarquía de configuración. Para obtener instrucciones sobre cómo hacerlo, consulte la Guía del CLI usuario.

Configure una política de seguridad para procesar el tráfico con un conjunto de reglas AppFW y un perfil de proxy SSL.

[edit security policies from-zone Z_1 to-zone Z_2 policy policy1 user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-https user@host# set then permit application-services application-firewall rule-set appfw-rs-1 user@host# set then permit application-services ssl-proxy profile-name ssl-profile-1

Configure otra política de seguridad con un conjunto de reglas AppFW.

[edit security policies from-zone Z_1 to-zone Z_2 policy policy2 user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http user@host# set then permit application-services application-firewall rule-set appfw-rs-2

Defina el conjunto de reglas de AppFW para permitir una versión cifrada del tráfico de Oracle y para denegar cualquier otro tráfico cifrado.

[edit security application-firewall rule-sets appfw-rs1] user@host# set rule rule1 match dynamic-application [junos:ORACLE] user@host# set rule rule1 then permit user@host# set default-rule deny

Defina otro conjunto de reglas AppFW para permitir todo el tráfico de texto sin formato, excepto Hulu.

[edit security application-firewall rule-sets appfw-rs2] user@host# set rule rule1 match dynamic-application [junos:HULU] user@host# set rule rule1 then deny user@host# set default-rule permit

Resultados

Desde el modo de configuración, escriba los comandos y para confirmar show security policies show security application-firewall su configuración. Si el resultado no muestra la configuración deseada, repita las instrucciones de configuración en este ejemplo para corregirla.

Cuando termine de configurar el dispositivo, ingrese commit en el modo de configuración.

Verificar el firewall de aplicaciones en una política de proxy SSL habilitada

Propósito

Compruebe que la aplicación está configurada correctamente cuando el proxy SSL está habilitado en una política.

Acción

Desde el modo operativo, escriba el show security policies comando.

En el siguiente resultado, se muestran las opciones del show security flow session comando.

user@host> show security flow session ?

Possible completions:

<[Enter]> Execute this command

application Application protocol name

application-firewall Show application-firewall sessions

application-firewall-rule-set Show application firewall sessions matching rule-set name

brief Show brief output (default)

destination-port Destination port (1..65535)

destination-prefix Destination IP prefix or address

dynamic-application Dynamic application name

extensive Show detailed output

+ encrypted Show encrypted traffic

family Show session by family

idp Show idp sessions

interface Name of incoming or outgoing interface

nat Show sessions with network address translation

protocol IP protocol number

resource-manager Show sessions with resource manager

session-identifier Show session with specified session identifier

source-port Source port (1..65535)

source-prefix Source IP prefix or address

summary Show output summary

tunnel Show tunnel sessions

| Pipe through a command

Para mostrar sesiones SSL cifradas DESCONOCIDAs, utilice el show security flow session application-firewall dynamic-application junos:SSL extensive comando.

Para mostrar todas las sesiones HTTPS, utilice el show security flow session application-firewall dynamic-application junos:HTTP encrypted extensive comando.