이 페이지 내용

도메인 RBAC 개요

도메인은 시스템과 상호 작용할 수 있는 구 또는 경계입니다. Junos Space 네트워크 관리 플랫폼 도메인은 모든 Junos Space 객체를 포함합니다. 액세스를 강화하고, 가시성을 제어하며, 네트워크 개체의 관리를 제공합니다. 도메인을 만들면 시스템과 상호 작용하기 위한 컨테이너가 만들어집니다. 디바이스는 도메인의 핵심 요소입니다. 도메인과 해당 도메인 내의 장치를 사용하여 RBAC(역할 기반 액세스 제어)를 허용하는 장치 관리 파티션 구성표를 구성합니다.

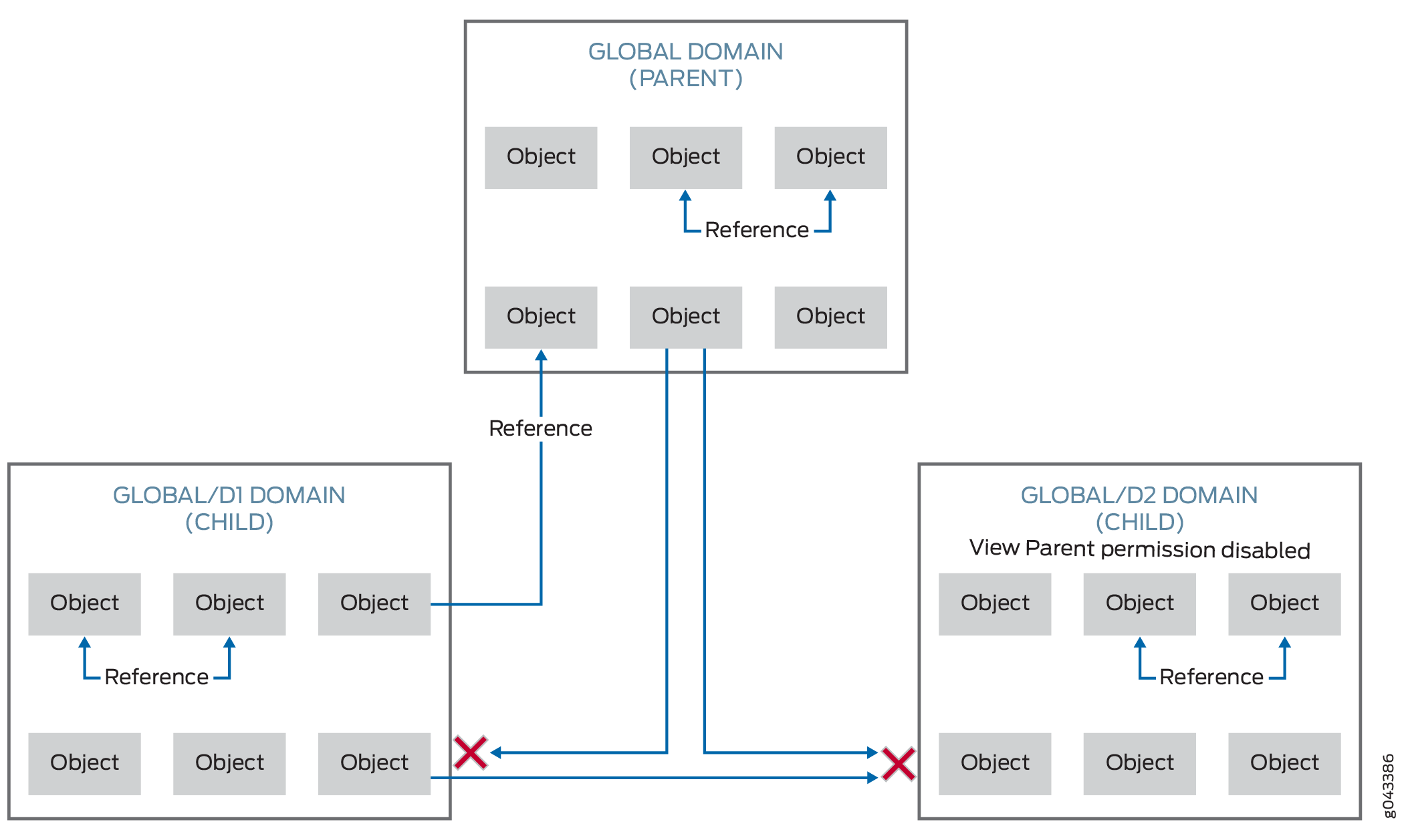

도메인을 사용하면 관리 관점에서 네트워크를 제어하고 분할할 수 있습니다. 특정 기준에 따라 네트워크를 생성하면서 사용자에게 디바이스에 대한 관리 액세스 권한을 제공할 수 있습니다. 동시에 도메인은 개체 공유 및 특정 구성 시행을 허용합니다. 전역 도메인의 객체는 view parent가 활성화된 경우 자식 도메인에서 읽기 전용 모드로만 액세스할 수 있습니다. 피어 도메인 간 액세스는 허용되지 않습니다. 이러한 종류의 네트워크 파티셔닝은 매니지드 보안 서비스 제공업체(MSSP)와 엔터프라이즈 고객 모두에게 필요합니다. 네트워크 관리 플랫폼을 사용하면 사용자가 집계된 보기에서 허용된 모든 도메인의 개체를 관리할 수 있습니다. 그러나 Security Director는 이 기능을 지원하지 않습니다. Security Director 15.2부터 RBAC는 왼쪽 탐색 창의 사용자 및 역할 섹션 아래에 있는 관리 탭에서 사용할 수 있습니다.

다음 섹션에서는 도메인 RBAC가 Security Director 개체 및 서비스에 미치는 영향에 대해 설명합니다.

도메인 정보

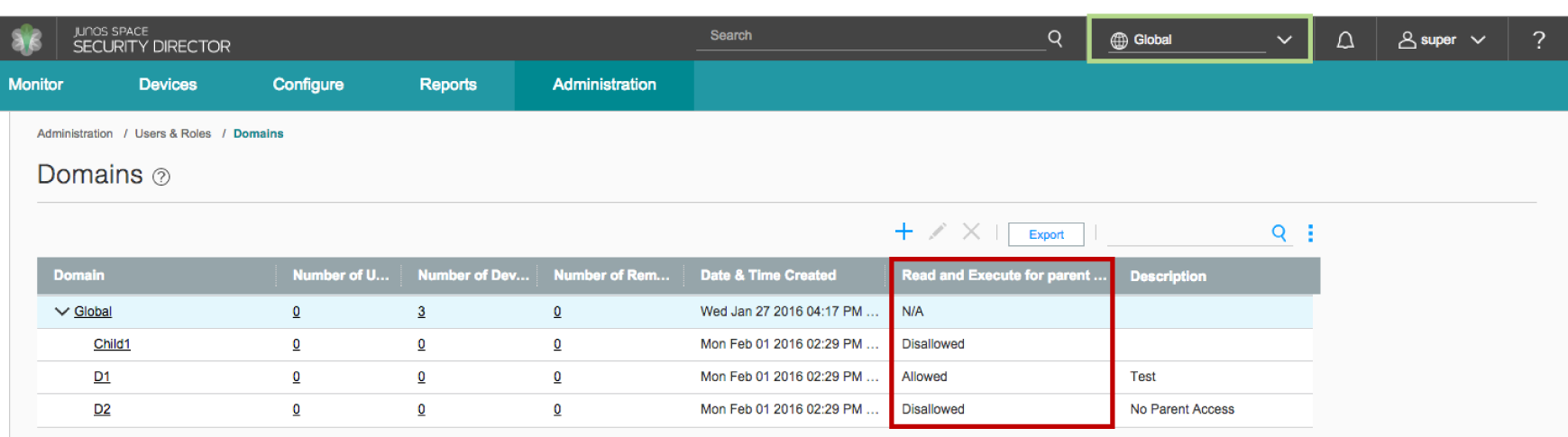

기본적으로 Junos Space이므로 Security Director는 정의된 전역 도메인만 함께 제공됩니다. 새 도메인은 전역 도메인의 하위 도메인으로 만들 수 있습니다. 도메인을 만들 때 역할 및 사용자와 함께 작업합니다. 그림 1 은 이 문서 전체에서 참조로 사용할 간단한 도메인 체계를 보여 줍니다. 도메인 생성에 대한 자세한 내용은 Security Director에서 도메인 생성을 참조하십시오.

역할 작업

역할은 사용자에게 더 쉽게 할당할 수 있도록 액세스 권한을 그룹화하는 데 사용됩니다. 예를 들어, 슈퍼 관리자 역할은 Junos Space, Security Director 및 내부 기능의 모든 측면에 대한 읽기 및 쓰기 액세스 권한을 할당합니다. 반면에 도메인 관리자는 일부 기능에 대한 읽기 및 쓰기 액세스 권한과 다른 기능에 대한 읽기 전용 액세스 권한이 있으며 일부 다른 기능에는 액세스할 수 없습니다. Security Director에는 슈퍼 관리자 및 도메인 관리자를 포함하여 변경할 수 없는 몇 가지 미리 정의된 역할이 있습니다. 사용자 정의 역할은 미리 정의된 역할을 복제한 다음 편집하거나 처음부터 새 역할을 만들어 만들 수 있습니다. 사용자는 계정을 만드는 동안 또는 계정을 만든 후 사용자 계정을 편집하여 역할에 할당됩니다.

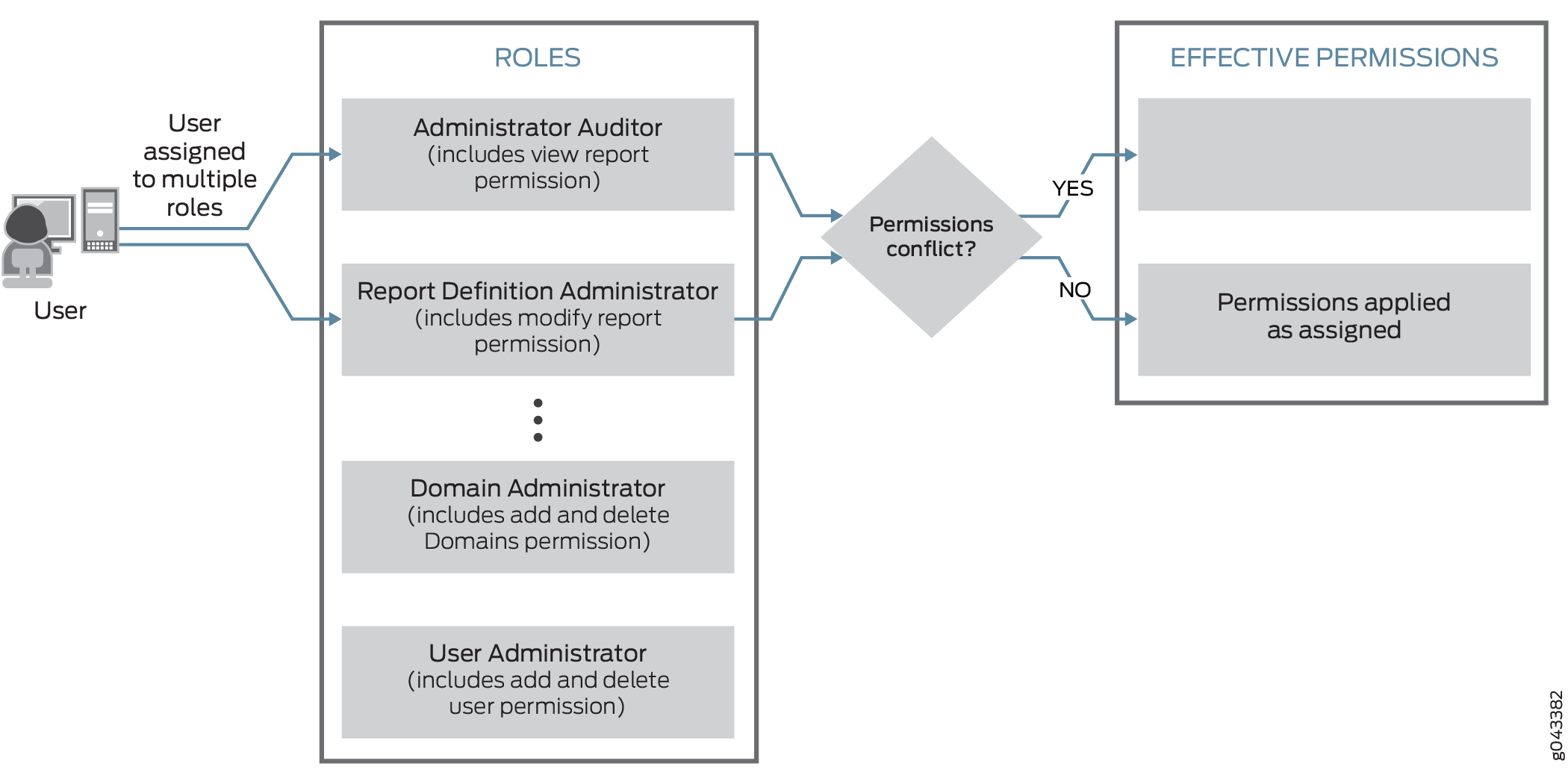

사용자는 여러 역할에 할당될 수 있습니다. 사용자가 충돌하는 권한이 있는 여러 역할에 할당된 경우 가장 덜 제한적인 권한이 해당 사용자 계정에 적용됩니다. 예를 들어 관리 감사자 역할에서는 사용자가 보고서 정의를 보기만 하도록 제한하고 보고서 정의 관리자 역할에서는 사용자가 보고서 정의를 수정할 수 있도록 허용한다고 가정합니다. 사용자가 두 역할에 모두 할당된 경우 해당 사용자는 보고서 정의를 수정할 수 있습니다. 그림 2 는 이 원리를 보여 줍니다.

사용자와의 작업

사용자 계정은 RBAC 정책의 수신자로 간주할 수 있습니다. Security Director에서 사용자는 특정 도메인과 특정 역할에 할당됩니다. 도메인에 대한 액세스는 사용자가 작업할 수 있는 장치 및 개체를 정의하고, 역할에 대한 사용자 할당은 사용자가 액세스 권한이 있는 개체에 대해 수행할 수 있는 기능을 정의합니다. 사용자 작업에 대한 자세한 내용은 Security Director에서 사용자 생성을 참조하십시오.

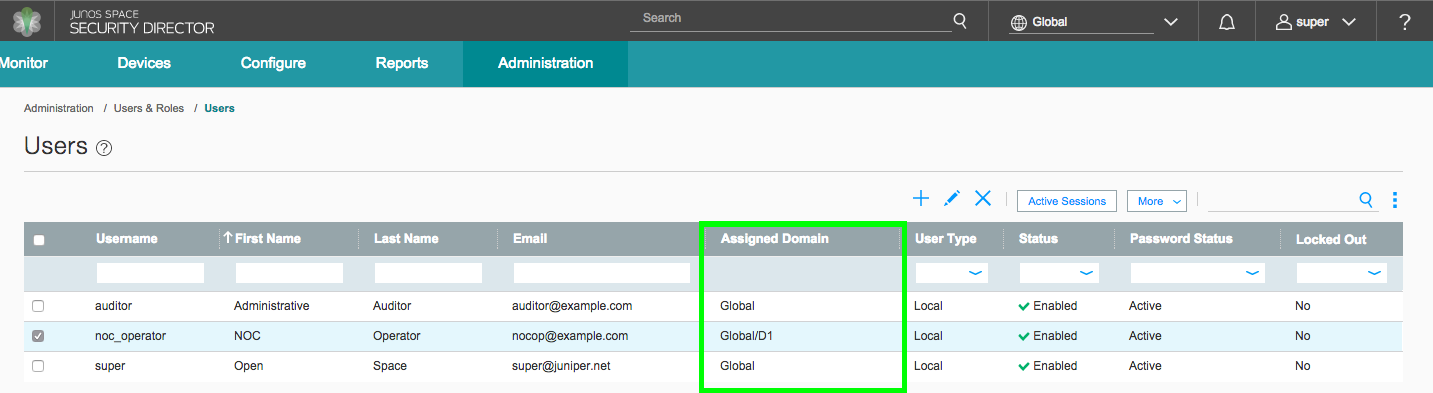

그림 3 은 Junos Space 사용자 목록의 전역 도메인 보기를 보여줍니다. 녹색 윤곽선으로 표시된 Assigned Domain(할당된 도메인) 열에 유의하십시오.

객체 또는 서비스 정보

도메인 RBAC 이전에는 도메인에 개체 또는 서비스를 만들 수 있는 쓰기 권한만 있으면 되었습니다. 이제 도메인 RBAC를 사용하면 해당 도메인에서 개체 또는 서비스를 만들기 위해 도메인에 액세스해야 합니다. 예를 들어 D1, D2 및 Global이라는 도메인이 있다고 가정합니다. D1에 개체를 만들려면 먼저 D1 도메인으로 전환해야 해당 도메인에 개체를 만들 수 있습니다.

다른 도메인에 있는 동안에는 한 도메인에 개체 또는 서비스를 만들 수 없습니다.

Security Director 릴리스 13.2 이상에서는 API와 함께 사용되는 사용자 계정에 하위 도메인에 대한 쓰기 액세스 권한이 있더라도 REST API를 사용하여 하위 도메인에 오브젝트를 생성할 수 없습니다. REST API를 통해 생성된 모든 오브젝트는 전역 도메인에 생성됩니다.

작업의 일부로 내부적으로 만들어지는 모든 개체는 작업이 트리거되는 도메인의 일부입니다. 예를 들어 작업에 대한 모든 감사 로그는 작업이 트리거되는 도메인에 만들어집니다.

개체 또는 서비스 읽기 또는 보기

액세스 권한이 있는 도메인의 모든 개체를 볼 수 있습니다. Security Director에서 보기를 D1 도메인으로 전환하여 해당 도메인의 개체를 볼 수 있습니다. D1 및 D2 도메인 모두에 대한 읽기 권한이 있는 경우 D1 도메인 보기에서 D2 도메인 개체를 볼 수 없으며 그 반대의 경우도 마찬가지입니다. D1 도메인에 view parent 권한이 있는 경우 D1 도메인에서 전역 도메인의 개체를 볼 수 있습니다. 전역 도메인에서 D1 또는 D2 개체를 볼 수 없습니다.

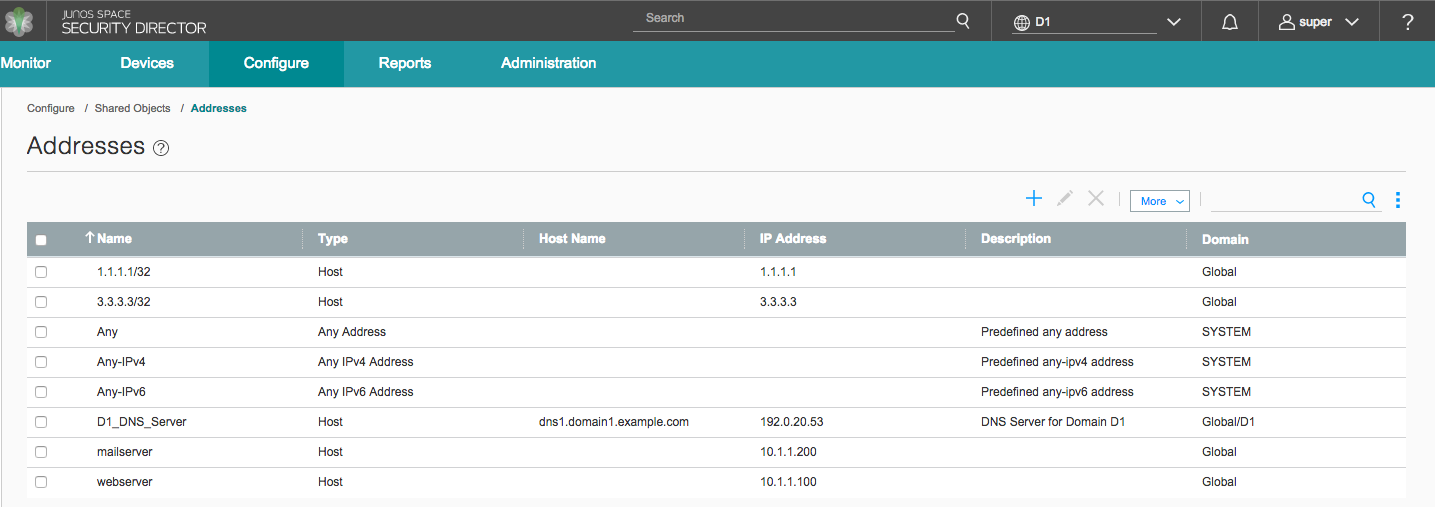

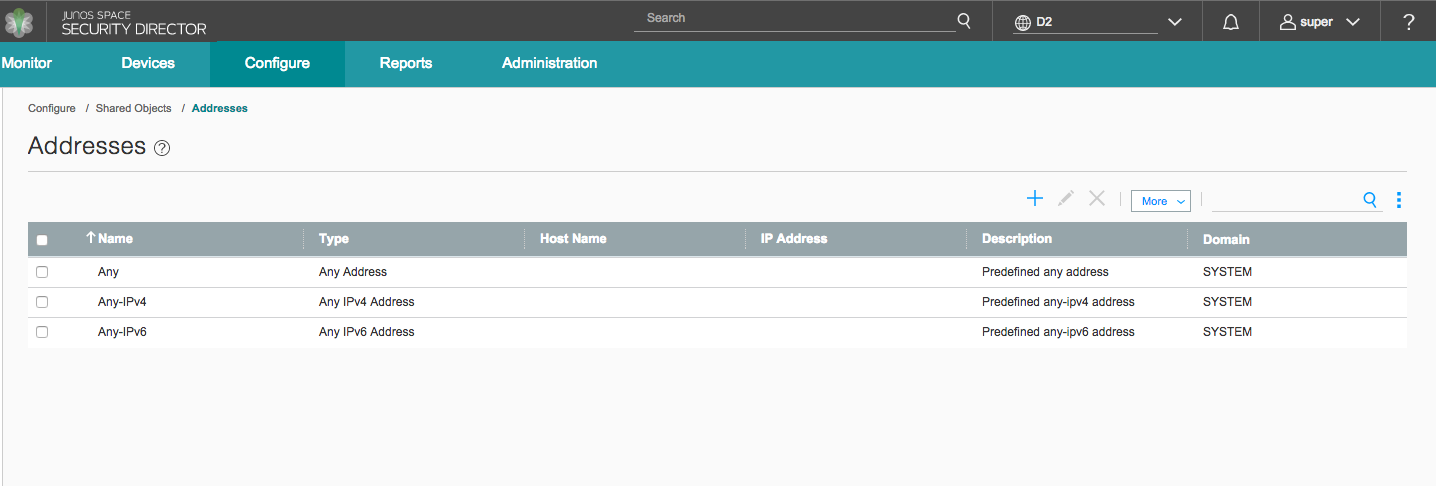

지정된 도메인에서 개체를 읽거나 쓸 수 있는 기능은 도메인 메뉴에서 보기를 특정 도메인으로 전환하는 데 따라 달라집니다. 그러나 Security Director를 사용하면 상위 보기 설정이 활성화된 경우 상위 도메인의 개체를 읽기 전용으로 볼 수도 있습니다. 예를 들어, 그림 1에 표시된 도메인 구조가 주어진 경우, 도메인 D1과 D2에 있는 공유 주소 개체의 결과 뷰는 각각 그림 4 와 그림 5 에 나와 있습니다.

D1 도메인 보기에서는 시스템, 전역 및 D1 도메인의 주소 개체가 표시됩니다. 이러한 주소 개체는 D1 도메인의 디바이스 및 정책과 함께 사용할 수 있습니다.

D2에서는 뷰 상위 설정이 비활성화되어 있으므로 D2 도메인에서 볼 수 있는 주소는 시스템 도메인에 있는 주소뿐입니다. 나중에 D2 도메인에서 만든 모든 주소도 이 보기에 표시됩니다.

개체 또는 서비스 업데이트 또는 수정

Security Director를 통해 도메인 개체를 수정하려면 해당 도메인으로 전환해야 합니다. 액세스 권한이 없는 도메인으로 전환할 수 없습니다. 다른 도메인에 있는 경우 한 도메인의 개체를 수정할 수 없습니다.

REST를 통한 개체 수정은 ID 기반입니다. 도메인의 개체를 수정하려면 해당 도메인에 대한 쓰기 권한이 있어야 하며 사용자 역할에 해당 개체 유형에 대한 수정 권한이 포함되어 있어야 합니다. 시스템 도메인의 개체는 읽기 전용 모드이므로 수정할 수 없습니다.

개체 또는 서비스 삭제

Security Director를 통해 도메인 개체를 삭제하려면 해당 도메인으로 전환해야 합니다. 다른 도메인에 있는 경우 한 도메인의 객체를 삭제할 수 없습니다.

REST를 통한 개체 삭제는 ID를 기반으로 합니다. 도메인에서 객체를 삭제하려면 해당 도메인에 대한 쓰기 권한이 있어야 하며 사용자 역할에 해당 객체 유형에 대한 삭제 권한이 포함되어 있어야 합니다. 시스템 도메인의 개체는 읽기 전용 모드이므로 삭제할 수 없습니다.

개체 참조

개체는 제한 없이 항상 동일한 도메인의 다른 개체를 참조할 수 있습니다. D1 도메인의 개체는 D1 도메인의 다른 개체를 참조할 수 있습니다. 규칙은 다른 도메인의 개체를 참조하기 위해 더 복잡합니다. 예를 들어 D1 도메인 개체는 D1 도메인 또는 부모 도메인인 전역 도메인의 개체를 참조할 수 있습니다. 그러나 D1 개체는 D2 개체를 참조할 수 없습니다. 전역 도메인의 개체는 하위 도메인 D1 및 D2의 개체를 참조할 수 없습니다. 그림 6을 참조하십시오.

장치를 참조할 때 이 규칙에는 예외가 있습니다. D1 도메인의 개체는 동일한 도메인의 디바이스를 참조하거나 D2 도메인의 디바이스를 참조할 수 있습니다. 그러나 이것은 그 반대가 아닙니다. 즉, D1 도메인의 개체는 전역 도메인의 디바이스를 참조할 수 없습니다.

서비스는 동일한 도메인 내에서도 다른 서비스를 참조할 수 없습니다.

도메인 간 객체 이동

일반적으로 한 도메인에서 다른 도메인으로 개체를 이동할 수 있습니다. 예를 들어 개체를 D1 도메인에서 전역 도메인으로 이동하고 전역 도메인에서 다시 D1 도메인으로 이동할 수 있습니다. 이동이 유효한지 확인하기 위해 유효성 검사가 수행됩니다. 유효하지 않은 이동은 허용되지 않습니다. 개체가 다른 개체에서 참조되는 경우 개체 이동이 복잡해집니다. D1 도메인의 개체는 D1 도메인 또는 전역 도메인에 있는 다른 개체에서 참조하는 경우 전역 도메인으로 이동할 수 있습니다. 그러나 전역 도메인의 다른 개체가 개체를 참조하는 경우에는 개체를 전역 도메인에서 D1 도메인으로 이동할 수 없습니다.

도메인 간에 장치 개체를 이동하는 규칙은 다릅니다. 전역 또는 D1 도메인의 개체가 디바이스를 사용하는 경우 글로벌 도메인에서 D1 도메인으로 디바이스를 이동할 수 있습니다. 그러나 D1 도메인의 개체가 해당 디바이스를 사용하는 경우 디바이스를 D1 도메인에서 전역 도메인으로 이동하는 것은 허용되지 않습니다.

클러스터의 일부인 장치를 이동하려면 클러스터의 두 구성원을 모두 이동해야 합니다. 기본 장치만 이동하거나 보조 장치만 이동할 수 없습니다. 전역 도메인에 대한 쓰기 액세스 권한이 있고 D1 도메인에서 상위 액세스 권한이 활성화된 경우에만 개체를 D1 도메인에서 전역 도메인으로 이동할 수 있습니다.

도메인의 개체 이름 지정

개체의 이름은 도메인 계층 내에서 고유해야 합니다. 이름이 같은 개체는 D1 및 전역 도메인 모두에 만들 수 없습니다. 도메인 계층 구조에는 현재 도메인, 부모 도메인, 자식 도메인이 포함됩니다.

모든 이름 유효성 검사는 도메인을 제약 조건 중 하나로 간주합니다.

객체 이름은 숫자 또는 문자로 시작하고 영숫자, 콜론, 마침표, 슬래시, 대시 및 밑줄로 구성된 문자열이어야 합니다. 오브젝트 이름에는 &, <, > 및 \n과 같은 특수 문자가 포함되어서는 안 됩니다.

미리 정의된 객체 정보

모든 Security Director 사전 정의된 개체는 시스템 도메인에 있습니다. 미리 정의된 서비스, 주소, 서명 등은 읽기 전용 모드의 모든 도메인에서 볼 수 있습니다.

모든 디바이스별 사전 정의된 개체도 시스템 도메인에 있습니다. 디바이스 검색 프로세스 중에 미리 정의된 새 개체가 발견되면 해당 개체도 시스템 도메인에 배치됩니다. 모든 장치 정책은 전역 도메인에 배치되며 해당 정책을 수정할 수 있습니다.