1부: 인터넷 연결을 위한 최초 구성

예제 개요

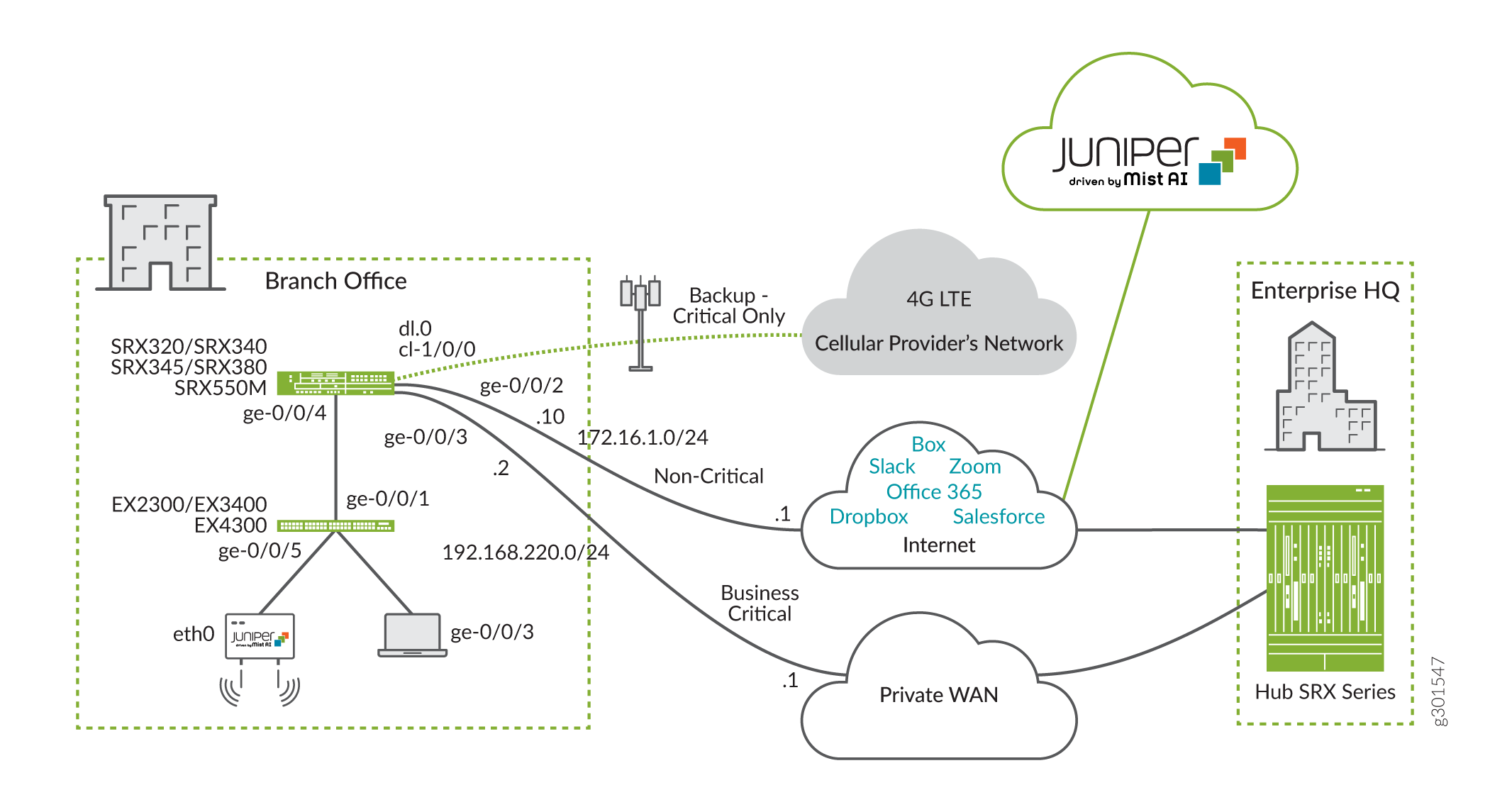

이 구성 예에서는 SRX 서비스 게이트웨이, EX 시리즈 스위치 및 Mist AP를 사용하여 중소규모 지사를 구축하는 방법을 보여줍니다. 이 예에서는 LTE 백업 링크와 함께 Active/Active 모드에서 두 개의 WAN 링크를 사용합니다. 또한 Juniper Mist Cloud는 각각 유무선 보장의 일부로 EX 스위치와 Mist AP를 구성하는 데 사용됩니다.

성능 모니터링 및 정책 기반 라우팅을 사용하여 AppQoE(Application Quality of Experience)를 제공하는 방법도 예제에 있습니다. AppQoE는 하나 이상의 링크에 장애가 발생하면 비즈니스 크리티컬 트래픽에 지능적으로 우선 순위를 지정합니다.

요구 사항

다음 예제를 구성하려면 다음 하드웨어와 소프트웨어가 필요합니다.

하나의 SRX300 시리즈 디바이스(SRX320, SRX340, SRX345, SRX380) 또는 SRX5000 시리즈 디바이스(SRX550M): 소프트웨어 버전: Junos OS 버전 19.4R1 이상.

이 예에서는 애플리케이션 식별 라이선스를 설치하고 애플리케이션 식별 패키지를 다운로드 및 설치해야 합니다. 자세한 내용은 SRX 시리즈 라이선스 를 참조하십시오. 및

show system licenseshow services application-identification status명령을 사용합니다.참고:Junos OS 애플리케이션 서명 패키지 업데이트는 별도의 라이선스가 부여된 구독 서비스에 의해 승인됩니다. 주니퍼 네트웍스에서 제공하는 서명 데이터베이스 업데이트를 다운로드하고 설치하려면 장비에 애플리케이션 식별 애플리케이션 서명 업데이트 라이선스 키를 설치해야 합니다. 라이선스 키가 만료되면 로컬 저장된 애플리케이션 서명 패키지 내용을 계속 사용할 수 있지만 패키지를 업데이트할 수는 없습니다.

하나의 EX 시리즈 이더넷 스위치(EX2300, EX3400 또는 EX4300): 소프트웨어 버전: Junos OS 19.4R1 이상.

하나 이상의 MIST 액세스 포인트(AP12, AP41, AP43, AP61 또는 AP32).

SRX 서비스 게이트웨이를 위한 1개의 LTE Mini-PIM.

데이터 서비스 구독이 있는 SIM 카드 1개.

주니퍼 Mist 클라우드 로그인. 에서 계정을 만드십시오. Juniper Mist Cloud .

구축 세부 정보

이 예에서는 DHCP 및 SNAT를 제공하도록 SRX550을 구성합니다. SRX는 EX 스위치, Mist AP 및 현장 클라이언트 디바이스에 안전한 발신 인터넷 액세스를 제공합니다. 기본 링크는 프라이빗 WAN 네트워크(예: VPLS(Virtual Private LAN Service))에 연결하며, 보조 링크는 이더넷 액세스를 통해 광대역 인터넷을 사용합니다. 백업 링크는 LTE 셀룰러 네트워크를 사용합니다.

기본 링크 및 보조 링크는 Active/Active 모드에서 작동합니다. 기본 링크와 보조 링크가 모두 다운되지 않는 한 LTE 모뎀은 사용되지 않습니다.

이 예에서 사용된 EX4300-24P 스위치는 SRX 디바이스에 연결하고 브랜치에 유선 레이어 2 기능(브리징)을 제공합니다. 여러 EX2300, EX3400 및 EX4300 스위치로 구성된 버추얼 섀시(VC)는 대규모 브랜치 위치를 위해 더 높은 포트 집적도를 지원합니다. 무선 액세스를 위해 주니퍼 Mist AP61 액세스 포인트를 EX 스위치에 연결합니다.

Juniper Mist Cloud는 브랜치에 필요한 인터넷 액세스 권한을 가지고 나면 원하는 브랜치 연결을 위해 EX 시리즈 스위치와 Mist AP를 신속하게 프로비저닝합니다.

이 예에서는 다양한 SRX 서비스 게이트웨이를 지원합니다. 먼저 SRX550에 대한 수정된 공장 기본 구성으로 시작합니다. 공장 기본 구성은 SRX 모델마다 다를 수 있습니다. 독자는 SRX 구성이 토폴로지의 세부 사항과 일치하는지 확인해야 합니다.

예제에는 다음과 같은 세 가지 주요 섹션이 있습니다.

먼저 SRX 및 EX에서 초기 구성을 수행합니다. 이 구성은 EX, Mist AP 및 지사의 VLAN에 대한 브랜치 사이트(S-NAT 사용)에 대한 인터넷 액세스를 제공합니다.

다음으로, Juniper Mist Cloud를 사용하여 EX 스위치와 Mist AP를 프로비저닝하여 지사의 VLAN에 대한 무선 연결을 프로비저닝합니다.

마지막 부분에서는 SRX 서비스 게이트웨이를 구성하여 ApBR(Advanced Policy Based Routing)을 제공하여 AppQoE(Application Quality of Experience)를 지원합니다. 이 구성은 비즈니스 트래픽을 원하는 링크에 매핑하고 SLA 프로브를 구현하여 트래픽이 백업 링크로 넘어가야 하는 시기를 결정합니다. 이 정책은 기본 링크와 보조 링크가 모두 관련 SLA를 충족하지 못할 경우 LTE 모뎀을 활성화합니다.

그림 1 은 지사 토폴로지를 보여주고 있습니다.

지사

지사

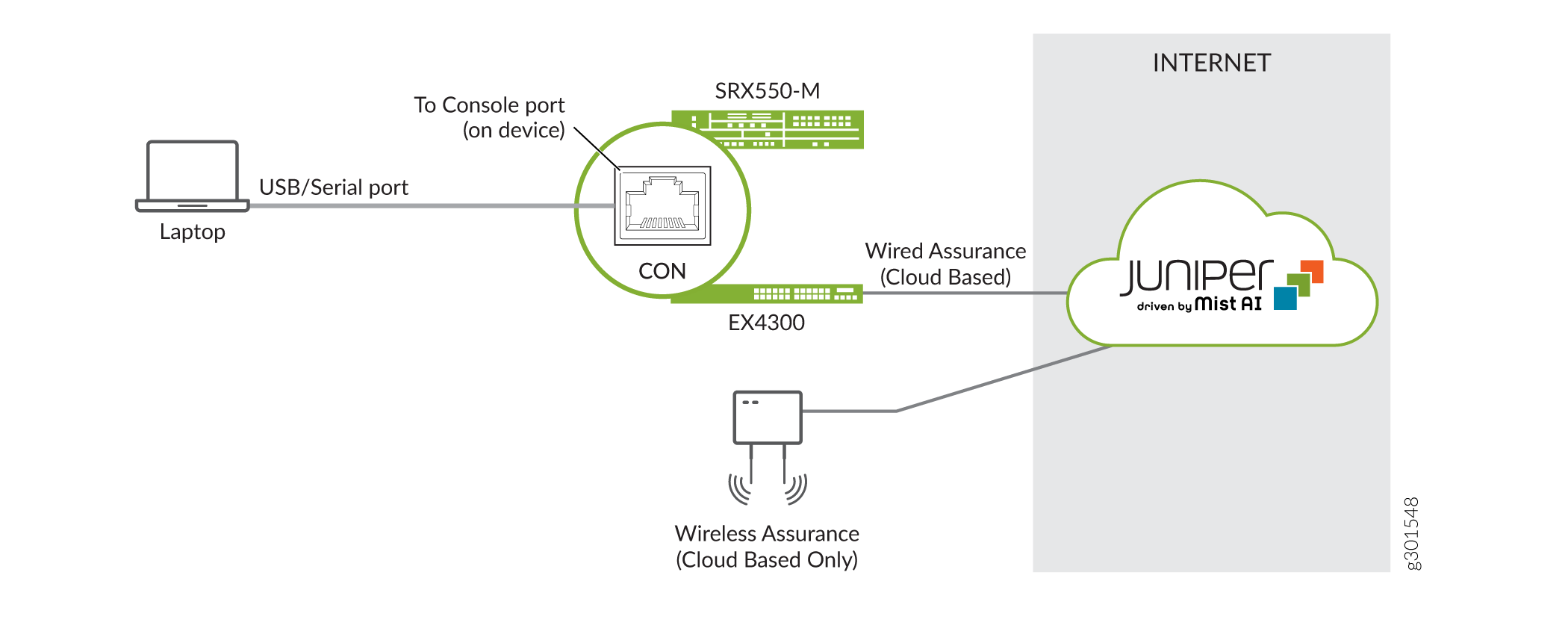

그림 2 는 지사의 관리 네트워크를 보여주고 있습니다. 이 예에서는 콘솔 액세스에 의존합니다. SRX 및 EX 장치는 이더넷 기반 관리 네트워크를 지원합니다. Mist AP는 클라우드를 통해서만 관리할 수 있습니다.

주니퍼의 토폴로지에는 SRX 시리즈 디바이스에 다음과 같은 하드웨어 레이아웃이 있습니다.

최소 기본 구성이 SRX에 로드됩니다. 이후 섹션에서는 시작 기준을 제공합니다.

SRX 시리즈 디바이스의 슬롯 1에는 LTE Mini-PIM이 포함되어 있습니다.

LTE Mini-PIM의 슬롯 1에는 SIM 카드가 설치되어 있습니다.

ge-0/0/3 인터페이스는 기본 WAN 링크에 연결됩니다.

ge-0/0/2 인터페이스는 광대역 인터넷 링크에 연결됩니다.

인터페이스 cl-1/0/0은 모뎀 Mini-PIM의 슬롯을 식별합니다.

셀룰러 네트워크상의 링크는 인터페이스 dl0.0에서 종료됩니다.

ge-0/0/2 인터페이스는 DHCP를 통해 IP 주소, 네트워크 마스크 및 기본 게이트웨이를 수신합니다. WAN 프로바이더와 호환되는 전용 WAN 인터페이스(ge-0/0/3)에서 정적 IP 주소 및 기본 경로를 구성합니다.

셀룰러 서비스 프로바이더는 IP 주소, 네트워크 마스크 및 기본 게이트웨이를 LTE 인터페이스(cl-1/0/0)에 할당합니다.

EX 스위치에는 다음과 같은 레이아웃이 있습니다.

기본 구성을 커밋할 수 있도록 루트 암호로 기본 기본 구성을 로드하고 수정합니다.

EX 스위치의 인터페이스 ge-0/0/1은 SRX의 ge-0/0/4 인터페이스에 연결됩니다.

Mist 액세스 포인트 ETH0 인터페이스는 EX 스위치의 ge-0/0/5에 연결됩니다.

Mist AP에는 다음과 같은 레이아웃이 있습니다.

액세스 포인트 ETH0 인터페이스는 EX 스위치의 ge-0/0/5에 연결됩니다.

주니퍼 Mist 클라우드를 통해 Mist AP를 구성하고 관리해야 합니다. 이 예제의 두 번째 부분에서 주니퍼 Mist 클라우드를 사용하여 Mist AP를 구성합니다.

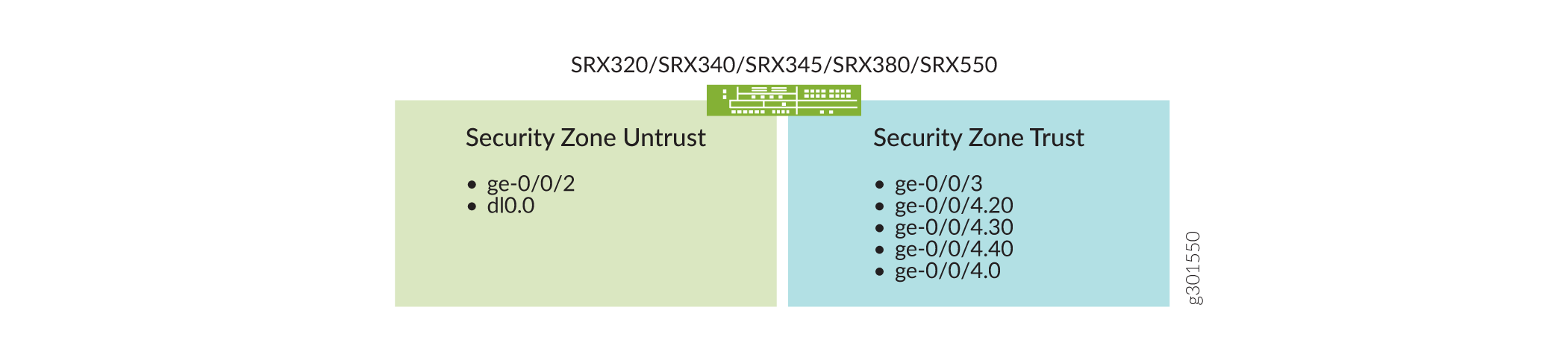

주니퍼는 SRX 디바이스에 2개의 보안 존, 즉 명명된 신뢰할 수 있는 보안 존과 명명 trust untrust된 신뢰할 수 없는 보안 존을 구성합니다. 주니퍼는 서로 다른 보안 존에 인터페이스를 구축함으로써 트래픽을 분리하고 기업 인트라넷에 대한 위험을 완화합니다. 보안 존은 명확하고 단순화된 보안 정책을 구현하는 데 사용됩니다. 주니퍼는 존(zone)에서 인터넷에 액세스할 수 있는 인터페이스를 호스팅합니다 untrust . 기업 인트라넷의 프라이빗 WAN 링크 및 기타 내부 인터페이스가 해당 존에 trust 있습니다. 5개의 VLAN이 존재하지만, 브랜치 사이트에서 3개만 라우팅할 수 있습니다. 또한 제한 및 기본 VLAN을 구성합니다. VLAN은 다음과 같습니다.

VLAN 1은 SRX 디바이스의 기본 VLAN입니다. 이 설정은 EX 스위치의 공장 기본 VLAN과 SRX와 일치합니다.

IoT 디바이스는 VLAN 20을 사용합니다. IoT 디바이스는 일반적으로 조명 및 HVAC 컨트롤러에 사용됩니다.

감시 카메라는 VLAN 30을 사용합니다.

유선 기업 디바이스는 VLAN 40을 사용합니다.

VLAN 99는 사용되지 않는 모든 유선 포트와 동적 프로파일링을 사용하는 포트에 대해 제한된 VLAN의 역할을 합니다. SRX 디바이스에는 이 VLAN이 구성되지 않았습니다. 그 결과 사이트-로컬 범위만을 가진 비라우블 VLAN이 생성됩니다.

이 예에서는 동적 프로파일링이 사용됩니다. 구성되지 않은 포트는 VLAN 99에서 시작됩니다. Juniper Mist Cloud가 해당 디바이스를 인식하면 스위치 포트가 관련 VLAN에 대해 재구성됩니다.

이 예에서는 SRX에 구성된 인터페이스, 보안 존 및 보안 정책에 대한 정보는 그림 3 및 표 1 을 참조하십시오.

표 1 에는 신뢰할 수 있는 존과 신뢰할 수 없는 영역 간의 트래픽 흐름에 대한 SRX 보안 정책과 예상 동작이 자세히 설명되어 있습니다.

존(Zone)에서 |

To Zone |

트래픽을 허용하는 보안 정책 동작 |

|---|---|---|

신뢰 |

신뢰 |

아니요 |

신뢰할 수 없는 |

신뢰할 수 없는 |

아니요 |

신뢰 |

신뢰할 수 없는 |

예 |

신뢰할 수 없는 |

신뢰 |

트러스트 시작 전용. |

표 2 에는 SRX의 인터페이스에 대한 VLAN 및 IP 주소 정보가 나와 있습니다.

인터페이스 |

VLAN ID |

IP 주소 |

네트워크 마스크 |

|---|---|---|---|

cl-1/0/0 |

— |

서비스 프로바이더는 |

— |

ge-0/0/2 |

— |

172.16.1.10(DHCP) |

255.255.255.0 |

ge-0/0/3 |

— |

192.168.220.2 |

255.255.255.0 |

ge-0/0/4.0 |

1 |

192.168.1.1 |

255.255.255.0 |

ge-0/0/4.20 |

20 |

10.10.20.1 |

255.255.255.0 |

ge-0/0/4.30 |

30 |

10.10.30.1 |

255.255.255.0 |

ge-0/0/4.40 |

40 |

10.10.40.1 |

255.255.255.0 |

표 3 에는 이 예제에 사용된 VLAN, 사용량 및 포트 유형이 나와 있습니다. SRX 시리즈 디바이스 및 EX 스위치의 다른 모든 포트는 태그가 지정되지 않은 VLAN 포트입니다.

VLAN |

VLAN ID |

이름 |

SRX에서 EX 포트 유형으로 |

사용 |

|---|---|---|---|---|

vlan1 |

1 |

기본 |

태그가 지정되지 않은 경우/네이티브 |

관리를 위해 SRX 디바이스, EX 스위치 및 액세스 포인트에서 사용됩니다. |

vlan20 |

20 |

Iot |

태그 |

IoT 디바이스에서 사용됩니다. |

vlan30 |

30 |

보안 |

태그 |

감시 카메라에서 사용. |

vlan40 |

40 |

기업 |

태그 |

직원이 사용하는 경우. |

vlan99 |

99 |

제한 |

태그 |

다른 모든 포트의 기본값입니다. 동적 프로파일링을 지원하여 인식된 디바이스를 라우팅 가능한 VLAN에 재할당합니다. |

최초 구성

EX 스위치와 Mist AP에 인터넷 액세스를 제공하도록 SRX를 구성합니다.

이 섹션에서는 SRX 시리즈 디바이스를 구성하여 EX 시리즈 스위치와 Mist AP에 인터넷 액세스를 제공하는 방법을 보여줍니다. 이러한 인터넷 연결을 통해 EX 시리즈 스위치와 MIST AP는 Juniper Mist 클라우드에 등록한 후 이를 통해 구성할 수 있습니다. 이후 섹션에서는 SRX를 다시 방문해 AppQoE에 대한 구성을 추가합니다.

이 예제를 다양한 SRX 서비스 게이트웨이 디바이스에 구축할 수 있습니다. 아래에 나와 있는 기능 기준부터 시작합니다. 공장 기본 구성은 SRX 모델마다 다를 수 있습니다. 독자는 SRX 기준선이 토폴로지의 세부 사항과 일치하는지 확인해야 합니다.

SRX에서 기본 구성을 시작하는 로드

SRX 서비스 게이트웨이에 예제 토폴로지와 호환되는 기능 기준이 있는지 확인합니다. 공장 기본 설정은 SRX 모델에 따라 다를 수 있습니다. 많은 SRX 디바이스가 이 예제를 지원합니다. 이 변수를 감안할 때 아래에 표시된 기능 기준선을 가정하면 솔루션을 문서화하는 것이 더 쉽습니다.

다음 단계에 따라 SRX 기본 구성을 로드하십시오.

-

기존 구성을 저장한 후 삭제하여 다음 예에 대해 새로 시작합니다.

[edit] root@srx# save backup Wrote 599 lines of configuration to 'backup' [edit] root@srx# delete This will delete the entire configuration Delete everything under this level? [yes,no] (no) yes

-

강력한 루트 암호를 할당합니다. 아래에 나와 있는 내용은 문서 작성 목적으로만 해당됩니다.

[edit] root@srx# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

-

아래 기본 구성 명령을 복사하여 텍스트 편집기로 붙여넣고 필요에 따라 환경에 맞게 수정합니다. 구성 모드 명령을 사용하여 편집된 명령을 CLI에

load set terminal로드합니다.set system host-name Mist-SRX-GW set system name-server 8.8.8.8 set system ntp server 216.239.35.12 set system time-zone America/Los_Angeles set system syslog archive size 100k set system syslog archive files 3 set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file LOG-Accepted-Traffic any any set system syslog file LOG-Accepted-Traffic match RT_FLOW_SESSION_CREATE set system syslog file LOG-Accepted-Traffic archive size 1m set system syslog file LOG-Accepted-Traffic archive files 3 set system syslog file LOG-Blocked-Traffic any any set system syslog file LOG-Blocked-Traffic match RT_FLOW_SESSION_DENY set system syslog file LOG-Blocked-Traffic archive size 1m set system syslog file LOG-Blocked-Traffic archive files 3 set system syslog file LOG-Sessions any any set system syslog file LOG-Sessions match RT_FLOW set system syslog file LOG-Sessions archive size 1m set system syslog file LOG-Sessions archive files 3 set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any set security policies from-zone trust to-zone trust policy trust-to-trust match application any set security policies from-zone trust to-zone trust policy trust-to-trust then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust interfaces dl0.0 set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set protocols l2-learning global-mode switching

-

기본 구성 커밋:

[edit] root@srx# commit commit complete [edit] root@Mist-SRX-GW#

시스템 인증 또는 관리 액세스를 변경할 때는 을 사용하는 commit confirmed것이 좋습니다. 구성은 자동으로 롤백하여 원격 액세스를 복원하므로 변경 사항이 장비와 격리됩니다.

시작 기준선은 다음과 같은 기능을 제공합니다.

-

시스템 호스트 이름 및 루트 사용자 인증

-

주니퍼는 LTE Mini-PIM(cl-1/0/0) 및 dl0.0 다이얼러 인터페이스에 대한 기본 설정값을 유지합니다.

-

로컬 시간대와 함께 공개적으로 액세스 가능한 도메인 이름과 NTP 서버를 구성합니다.

-

세션 관련 정보를 포함하도록 기본 시스템 로깅 스탠자를 수정합니다. 차단되고 허용된 세션에 대한 세부 정보는 SRX 서비스 게이트웨이에서 연결 문제를 디버깅해야 하는 경우 유용합니다.

-

트러스트 및 신뢰할 수 없는 존의 정의를 수록한 기본 보안 존 설정 주니퍼는 이 예제의 일부로 소스 NAT를 사용합니다. 초기 기본 NAT 규칙은 몇 가지 입력을 나중에 저장하기 위해 기준선에 남습니다.

최초 SRX 구성 수행

-

기업 인트라넷에 연결하는 4가지 유형의 지사 장비에 대한 VLAN을 생성합니다. 또한 EX 스위치 및 Mist AP에 대한 DHCP 기반 주소 할당을 지원하는 데 사용되는 인프라 VLAN을 생성할 수 있습니다. ge-0/0/4 인터페이스가 인프라 VLAN에 할당됩니다. 표 3을 참조하십시오.

set vlans vlan-infra vlan-id 1 set vlans vlan20 vlan-id 20 set vlans vlan30 vlan-id 30 set vlans vlan40 vlan-id 40

-

EX 스위치 및 Mist AP에 DHCP 서비스를 제공하는 데 사용되는 ge-0/0/4 인터페이스를 구성합니다. 이 구성은 인터페이스를 유연한 VLAN 태깅이 있는 트렁크로 설정하여 태그가 지정되지 않은 트래픽과 태깅된 트래픽의 조합을 지원합니다. 이 예에서 VLAN 1은 VLAN 태그를 전달하지 않는 네이티브 VLAN으로 사용됩니다.

set interfaces ge-0/0/4 flexible-vlan-tagging set interfaces ge-0/0/4 native-vlan-id 1 set interfaces ge-0/0/4 unit 0 vlan-id 1 set interfaces ge-0/0/4 unit 0 family inet address 192.168.1.1/24

-

표 2에 따라 SRX 트렁크 인터페이스상의 각 VLAN에 대한 IP 서브넷을 구성합니다.

set interfaces ge-0/0/4 unit 20 vlan-id 20 set interfaces ge-0/0/4 unit 20 family inet address 10.10.20.1/24 set interfaces ge-0/0/4 unit 30 vlan-id 30 set interfaces ge-0/0/4 unit 30 family inet address 10.10.30.1/24 set interfaces ge-0/0/4 unit 40 vlan-id 40 set interfaces ge-0/0/4 unit 40 family inet address 10.10.40.1/24

-

EX 스위치 및 Mist AP에 IP 주소를 할당하는 데 사용되는 DHCP 주소 풀을 구성합니다. 인터페이스 ge-0/0/4.0을 DHCP 서버로 구성합니다.

set system services dhcp-local-server group InfraPool interface ge-0/0/4.0 set access address-assignment pool InfraPool family inet network 192.168.1.0/24 set access address-assignment pool InfraPool family inet range junosRange low 192.168.1.2 set access address-assignment pool InfraPool family inet range junosRange high 192.168.1.254 set access address-assignment pool InfraPool family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool InfraPool family inet dhcp-attributes router 192.168.1.1

-

vlan20에서 디바이스에 할당하기 위한 DHCP 서버 및 IP 주소 풀을 만듭니다. 인터페이스 ge-0/0/4.20을 DHCP 서버 주소로 구성

set system services dhcp-local-server group IOT-NET_DHCP-POOL interface ge-0/0/4.20 set access address-assignment pool IOT-NET_DHCP-POOL family inet network 10.10.20.0/24 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE low 10.10.20.10 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE high 10.10.20.100 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes router 10.10.20.1

-

vlan30에서 디바이스에 할당하기 위한 DHCP 서버 및 IP 주소 풀을 만듭니다. 인터페이스 ge-0/0/4.30을 DHCP 서버 주소로 구성

set system services dhcp-local-server group CAMERA-NET_DHCP-POOL interface ge-0/0/4.30 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet network 10.10.30.0/24 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE low 10.10.30.10 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE high 10.10.30.100 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes router 10.10.30.1

-

vlan40에서 디바이스에 할당하기 위한 DHCP 서버 및 IP 주소 풀을 만듭니다. 인터페이스 ge-0/0/4.40을 DHCP 서버 주소로 구성

set system services dhcp-local-server group CORPORATE-NET_DHCP-POOL interface ge-0/0/4.40 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet network 10.10.40.0/24 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE low 10.10.40.10 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE high 10.10.40.100 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes router 10.10.40.1

-

ge-0/0/3 및 ge-0/0/4 인터페이스를 트러스트 존에 배치합니다. ge-0/0/4 인터페이스는 트렁크 역할을 합니다. 구성된 모든 논리적 단위를 포함해야 합니다.

set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces ge-0/0/4.0 set security zones security-zone trust interfaces ge-0/0/4.20 set security zones security-zone trust interfaces ge-0/0/4.30 set security zones security-zone trust interfaces ge-0/0/4.40

참고:이 예제에서 기본 SRX 구성은 모든 호스트 인바운드 프로토콜 및 서비스를 허용하도록 설정된 트러스트 존을 가지고 있습니다. 원하는 경우 호스트 인바운드 서비스를 DHCP 및 ICMP로 제한할 수 있습니다. 이를 통해 EX 스위치와 SRX 서비스 게이트웨이 간에 DHCP 주소 할당 및 후속 핑 테스트를 수행할 수 있습니다.

-

언트러스트 존에서 광대역 인터넷에 액세스하는 데 사용되는 ge-0/0/2 인터페이스를 배치합니다.

set security zones security-zone untrust interfaces ge-0/0/2.0

-

프라이빗 WAN 프로바이더는 ge-0/0/3 인터페이스를 구성합니다. 비즈니스 크리티컬 트래픽에 주로 사용되는 프라이빗 WAN에 대한 링크 역할을 나타내는 설명을 포함합니다.

set interfaces ge-0/0/3 unit 0 description "Private WAN Link-Business Critical and broadband internet backup" set interfaces ge-0/0/3 unit 0 family inet address 192.168.220.2/24

-

비 로컬 트래픽에 대해 프라이빗 WAN을 가리키는 프라이빗 WAN 링크에 대한 정적 기본 경로를 구성합니다. 이 루트는 광대역 인터넷 링크에서 DHCP를 통해 학습한 기본 경로보다 기본 경로가 덜 선호되도록 기본 설정이 변경되었습니다. 수정된 기본 설정으로 인해 SRX는 작동 시 광대역 인터넷 링크에서 분류되지 않은 트래픽을 라우팅합니다. 원하는 경우 12의 기본 설정을 설정하여 두 기본 라우트의 비용을 동일하게 설정한 다음 분류되지 않은 트래픽의 로드 밸런스를 설정할 수 있습니다.

set routing-options static route 0.0.0.0/0 next-hop 192.168.220.1 preference 13

-

ge-0/0/2 인터페이스를 언트러스트 존에 배치합니다.

set security zones security-zone untrust interfaces ge-0/0/2.0

-

광대역 인터넷 프로바이더는 ge-0/0/2 인터페이스를 구성합니다. 광대역 인터넷 링크로서의 역할을 나타내는 설명을 포함하고 인터페이스를 DHCP 클라이언트로 구성합니다. 이 인터페이스는 인터넷 프로바이더의 DHCP 서버를 통해 IP 주소와 기본 경로를 모두 수신합니다.

set interfaces ge-0/0/2 unit 0 description "Broadband Internet Interface - Primary for business, backup for critical" set interfaces ge-0/0/2 unit 0 family inet dhcp vendor-id Juniper-srx550

-

DHCP 및 핑을 지원하도록 언트러스트 존을 구성합니다. DHCP 기반 주소 할당은 광대역 인터넷 링크에서 사용됩니다.

set security zones security-zone untrust host-inbound-traffic system-services dhcp set security zones security-zone untrust host-inbound-traffic system-services ping

참고:신뢰할 수 없는 인터페이스는 DHCP를 통해 또는 LTE 링크에 대한 셀룰러 서비스 프로바이더를 통해 기본 경로를 수신합니다.

-

트러스트 존의 인터페이스 사이를 흐르는 트래픽에 대해 NAT 정책을 구성합니다. 이 정책은 프라이빗 WAN 링크에서 VLAN 트래픽을 지원합니다. SRX 시작 기준선에는 트러스트와 신뢰할 수 없는 영역 간의 트래픽에 대한 공장 기본 NAT 규칙이 포함됩니다. 이 기본 정책은 광대역 인터넷 또는 LTE 인터페이스로 전송되는 VLAN 트래픽을 지원합니다.

set security nat source rule-set trust-to-trust from zone trust set security nat source rule-set trust-to-trust to zone trust set security nat source rule-set trust-to-trust rule source-nat-rule1 match source-address 0.0.0.0/0 set security nat source rule-set trust-to-trust rule source-nat-rule1 then source-nat interface

-

신뢰할 수 있는 존과 신뢰할 수 없는 영역 간의 트래픽을 허용하는 주소록 및 보안 정책을 만듭니다. 모든 4개의 VLAN을 위한 네트워크 서브넷을 포함시키고 지원되는 애플리케이션을 정책에 포함해야 합니다. 트래픽이 브랜치 사이트의 VLAN 중 하나에서 발생하는 한 모든 애플리케이션을 허용합니다.

set security address-book global address Default 192.168.1.0/24 set security address-book global address IoT 10.10.20.0/24 set security address-book global address Security 10.10.30.0/24 set security address-book global address Corporate 10.10.40.0/24 set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Default set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address IoT set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Security set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Corporate set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match destination-address any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match application any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust then permit

-

LTE-MPIM(Modem Interface)을 구성하고 SIM 카드를 삽입하여 슬롯을 활성화합니다.

참고:SRX 기준선은 공장 기본 구성의 모뎀 인터페이스 설정 중 일부를 유지했습니다.

set interfaces cl-1/0/0 description "LTE Backup Internet Interface - Critical Only" set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

-

다이얼러 인터페이스를 구성합니다. 구성에서 공장 기본

always-on다이얼러 옵션을 제거해야 합니다. 우리는 전용 WAN과 광대역 인터넷 링크가 모두 중단된 경우에만 LTE 링크의 다이얼 온 디맨드 활성화를 기대합니다.set interfaces dl0 unit 0 dialer-options dial-string "*99" delete interfaces dl0 unit 0 dialer-options always-on

참고:기본 설정부터 시작하는 SRX의 기본 다이얼러 설정도 일부 유지합니다. 시작 기준선에서 다이얼러 옵션을 제거

always-on해야 합니다. 존재하지 않는 구성 명령문을 제거하려고 시도하는 데 아무런 해를 끼치지 않습니다. 이 옵션을 명시적으로 삭제함으로써 LTE 모뎀 링크의 원치 않는 활성화가 방지됩니다. LTE 모뎀을 활성화하는 것은 종종 청구에 영향을 미칩니다. -

SRX 디바이스에서 구성을 커밋합니다.

[edit] root@Mist-SRX-GW# commit commit complete

-

모뎀(LTE-MPIM)에서 SIM용 APN(Access Point Name)을 설정합니다.

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

EX 스위치의 기본 공장 로드

이 섹션에서는 EX 스위치에 공장 기본 구성을 로드하고 커밋합니다. 이 구성은 기본 VLAN(VLAN ID 1)에 속하는 모든 스위치 포트를 가진 DHCP 클라이언트로 구성된 IRB 인터페이스로 구성됩니다. 이 구성을 사용하면 EX 스위치와 Mist AP 모두 SRX에서 DHCP 할당 주소를 얻을 수 있습니다. IP 주소는 192.168.1.2-254/24 주소 풀에서 제공됩니다.

원한다면 공장 기본값을 로드하는 대신 EX 스위치를 제로화할 수 있습니다. 디바이스를 제로화할 때 루트 암호가 필요하지 않습니다. 제로사이즈 방식을 선택하면 콘솔에서 제로터치 프로비저닝(ZTP) 메시지가 표시됩니다. 구성 모드를 입력하고 다음 commit 을 delete chassis auto-image-upgrade 발행하여 이러한 메시지를 방지할 수 있습니다.

사용 방법에 관계없이 나중에 Juniper Mist Cloud를 제어할 때 루트 암호가 구성됩니다.

-

콘솔을 사용하여 EX 스위치에 액세스하고 공장 기본 구성을 로드합니다.

[edit] root@ex# load factory-default warning: activating factory configuration

-

강력한 루트 암호를 할당합니다. 아래에 나와 있는 내용은 문서 작성 목적으로만 해당됩니다.

[edit] root@ex# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

-

수정된 공장 기본 구성 커밋:

[edit] root@ex# commit commit complete [edit] root@ex#

참고:공장 기본값을 로드한 후에는 EX 스위치를 재부팅할 때까지 이전에 할당된 호스트네임이 유효합니다.

이때 SRX는 프라이빗 WAN과 광대역 인터넷 프로바이더 모두를 연결해야 합니다. 또한 192.168.1.0/24 주소 풀에서 EX 스위치 및 Mist AP에 IP 주소를 할당해야 합니다. EX 및 AP에 제공되는 DCHP 구성에는 도메인 이름 서버와 기본 경로가 포함됩니다.

트러스트와 언트러스트 존 간의 트래픽과 트러스트 존의 인터페이스 간 트래픽에 대해 SNAT를 구성합니다.

SRX를 통한 초기 인터넷 연결 검증

목적

SRX가 프라이빗 WAN과 광대역 링크를 통해 인터넷 연결을 보유하고 있는지 확인합니다. 또한 SRX가 EX 스위치(및 Mist AP)에 인터넷 액세스(SNAT 사용)를 제공하는지 확인합니다.

작업

root@mist-SRX-GW> show dhcp client binding

IP address Hardware address Expires State Interface

172.16.1.22 f0:4b:3a:09:ca:02 68649 BOUND ge-0/0/2.0

root@mist-SRX-GW> show route

inet.0: 10 destinations, 11 routes (10 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:27:07, metric 0

> to 172.16.1.1 via ge-0/0/2.0

[Static/13] 01:04:13

> to 192.168.220.1 via ge-0/0/3.0

. . .

root@mist-SRX-GW> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (184.30.231.148): 56 data bytes

64 bytes from 184.30.231.148: icmp_seq=0 ttl=49 time=3.138 ms

64 bytes from 184.30.231.148: icmp_seq=1 ttl=49 time=3.292 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 3.138/3.215/3.292/0.077 ms

.

두 기본 경로 모두 SRX 디바이스에 있습니다. WAN 프로바이더는 정적 기본 경로에 대한 수정된 경로 기본 설정으로 인해 운영 시 모든 트래픽이 광대역 인터넷 링크를 통해 전송될 것으로 예상합니다. SRC는 광대역 인터넷 링크가 다운된 경우 프라이빗 WAN 링크로 트래픽을 전송합니다. 이 출력은 또한 SRX가 광대역 인터넷 프로바이더로부터 DHCP를 통해 IP 주소와 기본 경로를 수신했음을 확인합니다.

또한 출력을 통해 SRX가 인터넷 액세스 및 작동 이름 해석을 가지고 있는지 확인합니다. 프라이빗 WAN 또는 광대역 인터넷 링크를 번갈아 비활성화하여 두 포워딩 경로가 모두 작동하는지 테스트할 수 있습니다(간결하게 표시되지 않음).

이 NCE의 3부에는 APBR(Advanced Policy Based Routing), 성능 모니터링 프로브 및 라우팅 인스턴스가 추가됩니다. 이 구성은 애플리케이션 트래픽을 라우팅 인스턴스로 전달한 다음, AppQoE의 일부로 프라이빗 WAN 및 광대역 인터넷 링크의 현재 상태를 기반으로 포워딩 다음 홉을 선택합니다. APBR을 구성한 후에는 메인 인스턴스에서 기본 설정이 낮아졌음에도 불구하고 프라이빗 WAN 링크를 사용하는 주요 트래픽을 볼 수 있습니다.

EX 스위치와 Mist AP에 DHCP 주소 할당을 확인합니다.

SRX가 EX 스위치와 연결된 Mist AP에 IP 주소를 할당하고 있는지 확인합니다. 명령으로 EX의 MAC show interfaces irb 주소를 얻을 수 있습니다. 섀시의 스티커를 보고 Mist AP의 MAC 주소를 확인합니다. 이 예에서는 EX 스위치의 MAC 주소가 끝나고 A2:01Mist AP의 MAC는 으로 C3:37끝납니다.

EX 스위치의 다른 유선 클라이언트에 할당되는 192.168.1.0/24 풀의 DHCP 주소를 볼 수 있습니다. 여기에 나와 있듯이 MAC 주소가 80:84로 끝나는 유선 회사 디바이스에 대해 설명합니다. 이 예제의 후반부에서는 유무선 클라이언트가 사용할 VLAN 트렁킹 및 VLAN당 DHCP 주소 풀을 구성합니다.

root@mist-SRX-GW> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.1.5 44 20:4e:71:a6:a7:01 85013 BOUND ge-0/0/4.0 192.168.1.2 41 d4:20:b0:00:c3:37 78301 BOUND ge-0/0/4.0 192.168.1.7 45 ec:3e:f7:c6:80:84 64379 BOUND ge-0/0/4.0

출력은 SRX 디바이스가 EX 스위치, Mist AP 및 유선 기업 클라이언트에 IP 주소를 할당했음을 확인합니다.

DHCP 리스는 몇 시간 동안 지속될 수 있습니다. 때로는 랩 설정에서 SRX 및 EX 스위치에서 DHCP 프로세스를 다시 시작하여 속도를 높일 수 있습니다. restart dhcp-service immediately 명령을 사용하여 이 작업을 수행합니다. 또한 DHCP 상태 갱신과 같은 clear dhcp [server|client] binding all 명령을 사용할 수도 있습니다.

EX 스위치에서 인터넷 연결을 확인합니다.

Mist AP에서 핑을 생성할 수 없습니다. LED 깜박임 패턴에 따라 LED 깜박임 패턴을 확인하여 인터넷 연결과 클라우드 연결 상태를 결정합니다.

{master:0}

root> show route

inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:00:07, metric 0

> to 192.168.1.1 via irb.0

192.168.1.0/24 *[Direct/0] 00:03:55

> via irb.0

192.168.1.3/32 *[Local/0] 00:03:55

Local via irb.0

{master:0}

root> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (104.86.1.14): 56 data bytes

64 bytes from 104.86.1.14: icmp_seq=0 ttl=43 time=4.064 ms

64 bytes from 104.86.1.14: icmp_seq=1 ttl=43 time=4.315 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.064/4.190/4.315/0.125 ms

출력은 EX 스위치가 192.168.1.0/24 주소 풀에서 IP 주소를 할당하고 기본 경로가 할당된 DHCP가 있음을 보여줍니다. 인터넷 액세스와 성공적인 도메인 이름 확인이 모두 www.juniper.net.

Mist AP에서 인터넷 연결을 확인합니다. LED 깜박임 패턴에 따라 LED 깜박임 패턴을 확인하여 인터넷 연결과 클라우드 연결 상태를 결정할 수 있습니다.

이 예제의 단계에서 Mist AP는 인터넷 액세스가 있어야 하며 Juniper Mist 클라우드에 연결할 수 있어야 합니다. 따라서 단색 흰색 LED가 보이시리라 예상합니다. 나중에 Juniper Mist Cloud를 통해 AP를 구성하면 이때 LED가 녹색으로 바뀝니다.

LLDP가 EX 스위치와 연결된 Mist AP 사이에서 작동하는지 확인합니다. 이 예에서는 LLDP를 통해 학습한 섀시 ID(MAC 주소)를 사용하여 연결된 Mist AP로 포트를 자동으로 프로파일합니다. 트렁킹 프로파일은 MAC 주소와 일치하는 디바이스가 있는 포트에 적용됩니다.

{master:0}

root> show lldp neighbors

Local Interface Parent Interface Chassis Id Port info System Name

ge-0/0/5 - d4:20:b0:00:c3:37 ETH0 Mist

출력은 EX 스위치와 Mist AP가 LLDP 메시지를 성공적으로 교환하고 있는지 확인합니다. 출력에서 Mist AP의 MAC 주소를 확인합니다. 이 MAC 주소는 동적 프로파일링을 지원하기 위해 이후 섹션에서 사용됩니다.

의미

검증 단계를 통해 모든 것이 예상대로 작동하는지 확인할 수 있습니다. 두 기본 경로 모두 SRX에 있습니다. 또한 EX, Mist AP 및 유선 기업 클라이언트에 대한 DHCP 기반 주소 할당도 확인했습니다. EX 스위치와 Mist AP는 이제 Juniper Mist 클라우드를 통해 인터넷 액세스를 구성하고 관리할 수 있게 되었습니다.

Junos OS를 통한 Mini-PIM 모듈 탐지 검증

목적

Junos OS가 Mini-PIM 모듈을 탐지했는지 확인합니다.

작업

SRX 디바이스에 LTE Mini-PIM 설치를 확인합니다.

user@host> show chassis hardware

root@Mist-SRX-GW> show chassis hardware

Hardware inventory:

Item Version Part number Serial number Description

Chassis DA4018AK0020 SRX550M

Midplane REV 12 750-063950 BCAL7302

Routing Engine REV 07 711-062269 BCAH4029 RE-SRX550M

FPC 0 FPC

PIC 0 6x GE, 4x GE SFP Base PIC

FPC 1 REV 03 650-096889 EV2619AF0085 FPC

PIC 0 LTE for AE

FPC 2 REV 08 750-032730 ACPX8538 FPC

PIC 0 1x GE High-Perf SFP mPIM

FPC 5 REV 04 750-064615 BCAH7052 FPC

PIC 0 8x GE SFP gPIM

FPC 7 REV 13 750-030454 ACLZ9488 FPC

Power Supply 0 Rev 05 740-024283 CI03052 PS 645W AC

의미

이 출력은 LTE Mini-PIM의 설치와 인식을 확인합니다.

Mini-PIM의 펌웨어 버전 검증

목적

Mini-PIM의 펌웨어 버전을 확인하십시오.

작업

SRX 시리즈 디바이스에서 LTE Mini-PIM 모듈의 펌웨어 버전을 확인합니다.

user@host>show system firmware

Part Type Tag Current Available Status

version version

FPC 1

PIC 0 MLTE_FW 1 17.1.80 0 OK

FPC 2

PIC 0 SFPI2CMFPGA 13 0.9.0 0 OK

Routing Engine 0 RE BIOS 0 2.10 2.10 OK

Routing Engine 0 RE BIOS Backup 1 2.10 2.10 OK

의미

출력은 17.1.80으로 Mini-PIM의 펌웨어 버전을 보여줍니다. 필요한 경우 펌웨어를 업데이트합니다. LTE에서 펌웨어 업그레이드에 대한 자세한 내용은 LTE Mini-Physical Interface Module을 참조하십시오.