Juniper Mist 원격 근무자를 구성하는 방법

이 장에서는 회사 네트워크를 원격 사무실 근로자Juniper Mist™ 확장하기 위한 원격 근무자 솔루션에 대한 정보를 제공합니다.

Juniper Mist Teleworker 개요

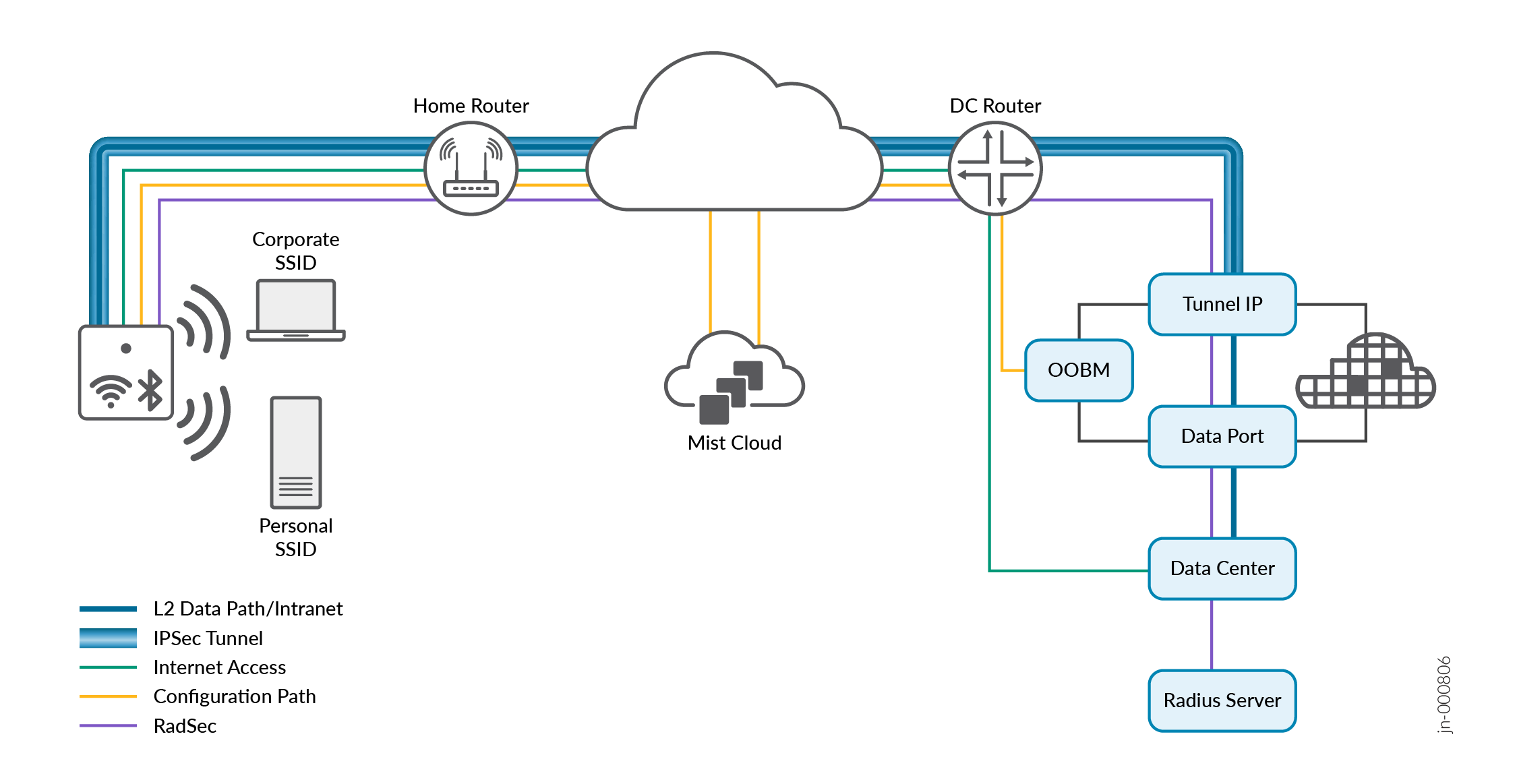

Juniper Mist™ Teleworker 솔루션은 Juniper Mist 에지 아키텍처를 활용하여 기업 네트워크를 원격 사무실 근무자에게 확장합니다. Juniper Mist 원격 액세스 포인트(AP)에서 IPsec 보안 L2TPv3 터널을 사용하여 네트워크를 확장합니다. 또한 Juniper Mist Edge는 원격 AP의 인증된 요청을 안전하게 프록시하는 추가 RadSec 서비스를 제공합니다. 이 기능은 원격 작업자가 사무실에 있는 다른 사람들과 동일한 사용자 경험을 할 수 있도록 합니다.

Mist AI 기반 주니퍼® 클라우드 서비스는 다음을 제공합니다.

-

SLE(Service Level Expectation) 프레임워크가 탁월한 사용자 경험 가시성을 제공합니다.

-

AI 기반 Marvis 엔진, 문제 해결 및 근본 원인 분석을 위한 자연어 처리 기능.

-

Marvis Actions: IT 부서에서 추가 리소스 지출 없이 사용자 문제를 원격으로 해결하는 데 활용할 수 있습니다.

다음 이미지는 Juniper Mist Teleworker 솔루션을 보여줍니다.

Juniper Mist Teleworker 솔루션의 구성 요소는 다음과 같습니다.

-

Juniper Mist 액세스 포인트(AP)

-

Juniper Mist 에지 어플라이언스

-

Juniper Mist Wireless Assurance 구독(AP당 1회). SUB-1S-<X>Y, 여기서 X는 1년, 3년 또는 5년 근속을 의미합니다.

-

Juniper Mist 에지 구독(AP당 1회). SUB-ME-1S-<X>Y, 여기서 X는 1년, 3년 또는 5년 근속입니다.

-

(선택 사항) Juniper Mist Marvis를 구독합니다(AP당 1회). SUB-1S-<X>Y, 여기서 X는 1년, 3년 또는 5년 근속을 의미합니다.

Mist 재택근무자 솔루션의 이점

Juniper Mist Teleworker 솔루션은 다음과 같은 이점을 제공합니다.

-

민첩성

-

제로터치 프로비저닝—AP에 대한 사전 준비 요구 사항을 제거합니다.

-

최소한의 노력으로 네트워크 관리 - Marvis® Virtual Network Assistant를 활용하고 Juniper Mist SLE(서비스 수준 예측) 메트릭에 대한 분석을 통해 네트워크 성능을 관리합니다.

-

펌웨어 독립성—AP와 Juniper Mist Edge 간의 펌웨어 종속성을 제거합니다. 3초 이내에 Juniper Mist Edge 서비스를 독립적으로 업데이트할 수 있습니다.

-

-

안전

-

트래픽 격리 - 트래픽 제어 수준은 원래 무선 LAN 컨트롤러 아키텍처의 수준과 유사합니다. 사용자 트래픽을 액세스 스위치와 격리하여 단일 중앙 위치로 투명하게 이동할 수 있습니다.

-

자동화된 보안—자격 증명 노출 없이 머신 기반 사이트 구축을 활성화합니다.

-

클라우드와 통신할 수 있도록 WebSocket을 보호합니다.

-

엔드포인트 보호—PoE-out을 통해 무선 및 유선 엔드포인트를 보호합니다.

-

-

융통성

-

하드웨어를 재사용합니다.

-

보안 메시 기능으로 유연한 전체 홈 커버리지를 지원합니다.

-

직원이 홈 SSID를 스스로 관리할 수 있도록 지원합니다.

-

Juniper Mist 에지 설정 및 WLAN 템플릿 구성

초기 Juniper Mist™ 구성이 완료된 후에는 액세스 포인트(AP)를 미리 준비할 필요가 없습니다. AP를 직원의 집으로 직접 배송하고 20초 이내에 고객에게 서비스를 제공할 준비를 마칠 수 있습니다.

Juniper Mist Edge는 일반적으로 DMZ에 상주하며, 한 암은 인터넷에 연결되고 다른 암은 신뢰할 수 있는 기업 네트워크에 연결됩니다. 회사 SSID를 활성화하도록 WLAN 템플릿을 구성하기 전에 아래에 설명된 몇 가지 초기 설정 작업을 수행해야 합니다.

| 작업 | 참조 |

|---|---|

| 포트 연결 구성 및 Juniper Mist Edge 설정 |

시작 |

| Juniper Mist Edge 클러스터 만들기 |

Mist 클러스터 만들기 |

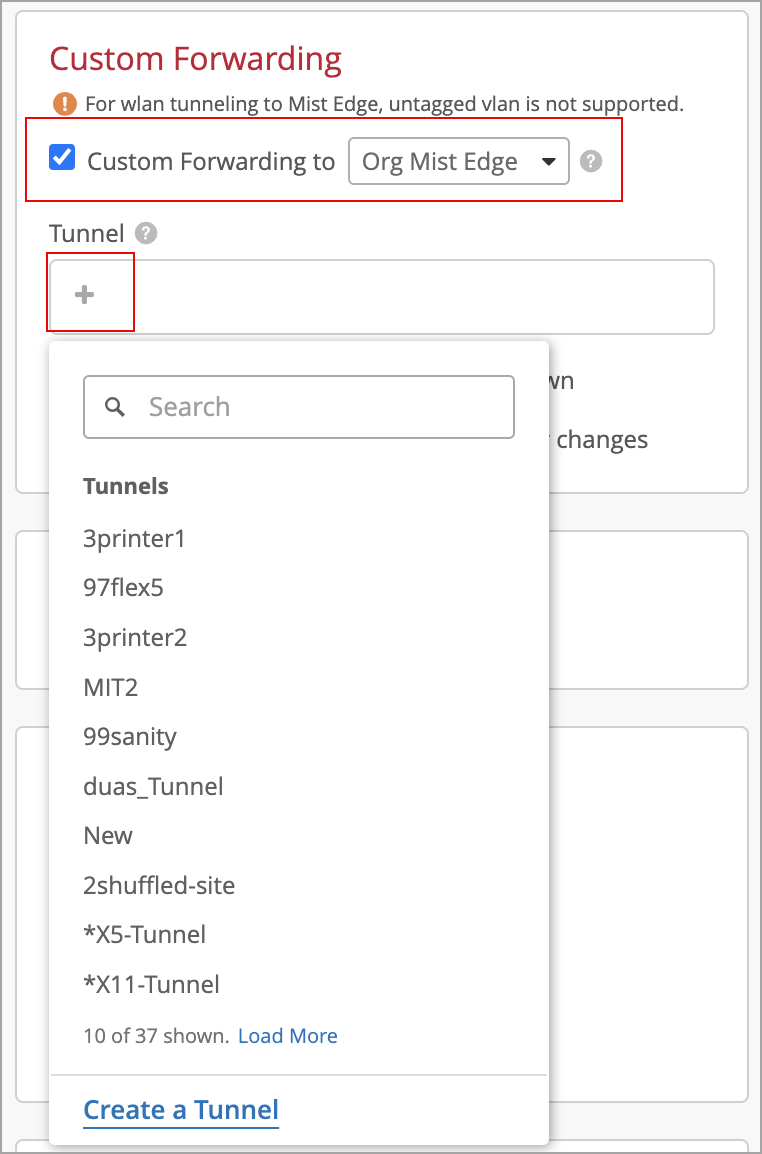

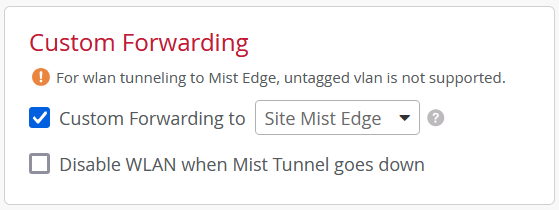

| 터널Mist 생성합니다 |

Mist 터널 생성(조직 수준) |

| RADIUS 프록시 서비스 활성화 |

조직 수준에서 RADIUS 서버 구성 |

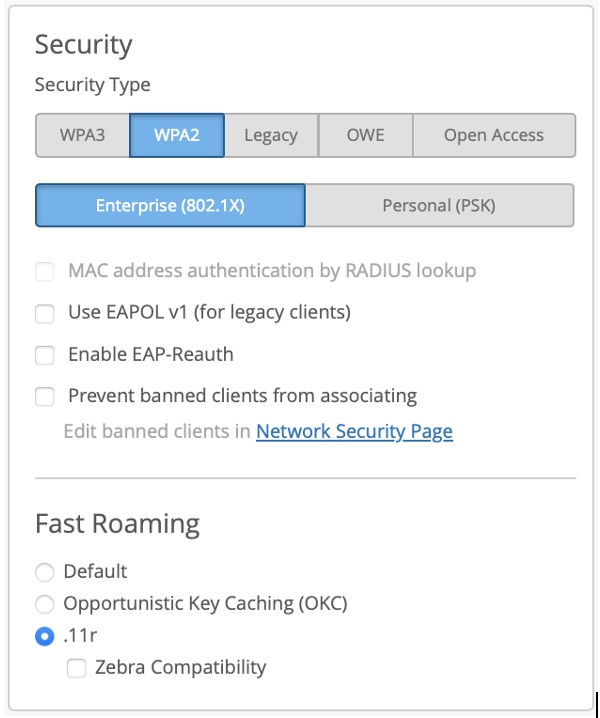

WLAN 템플릿을 구성하려면 다음을 수행합니다.

ETH1 또는 AP의 모듈 포트를 통한 유선 클라이언트 연결

회사 Juniper Mist 네트워크를 원격 사무실 근로자로 확장하는 것과 함께 유선 장치도 회사 네트워크에 연결해야 합니다. 예를 들어, 보안 카메라 및 IP 전화와 같은 디바이스는 온보딩 후 방화벽에서 엄격한 보안 폴리싱이 필요합니다. 따라서 이러한 디바이스를 고유한 VLAN에 배치해야 합니다. AP 또는 AP 재정의를 통해 디바이스 액세스 포인트(AP)를 구성할 수 있습니다. 원하는 경우 디바이스 프로필을 생성하여 디바이스에 할당할 수 있습니다. 두 경우 모두 구성은 정확히 동일합니다.

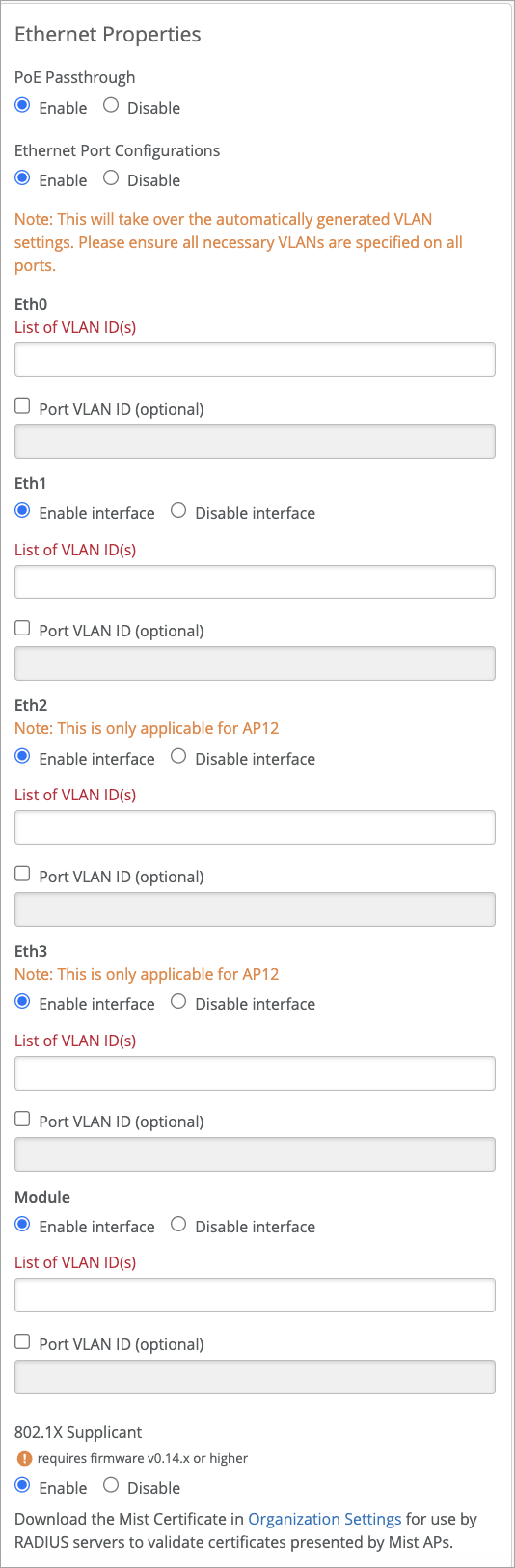

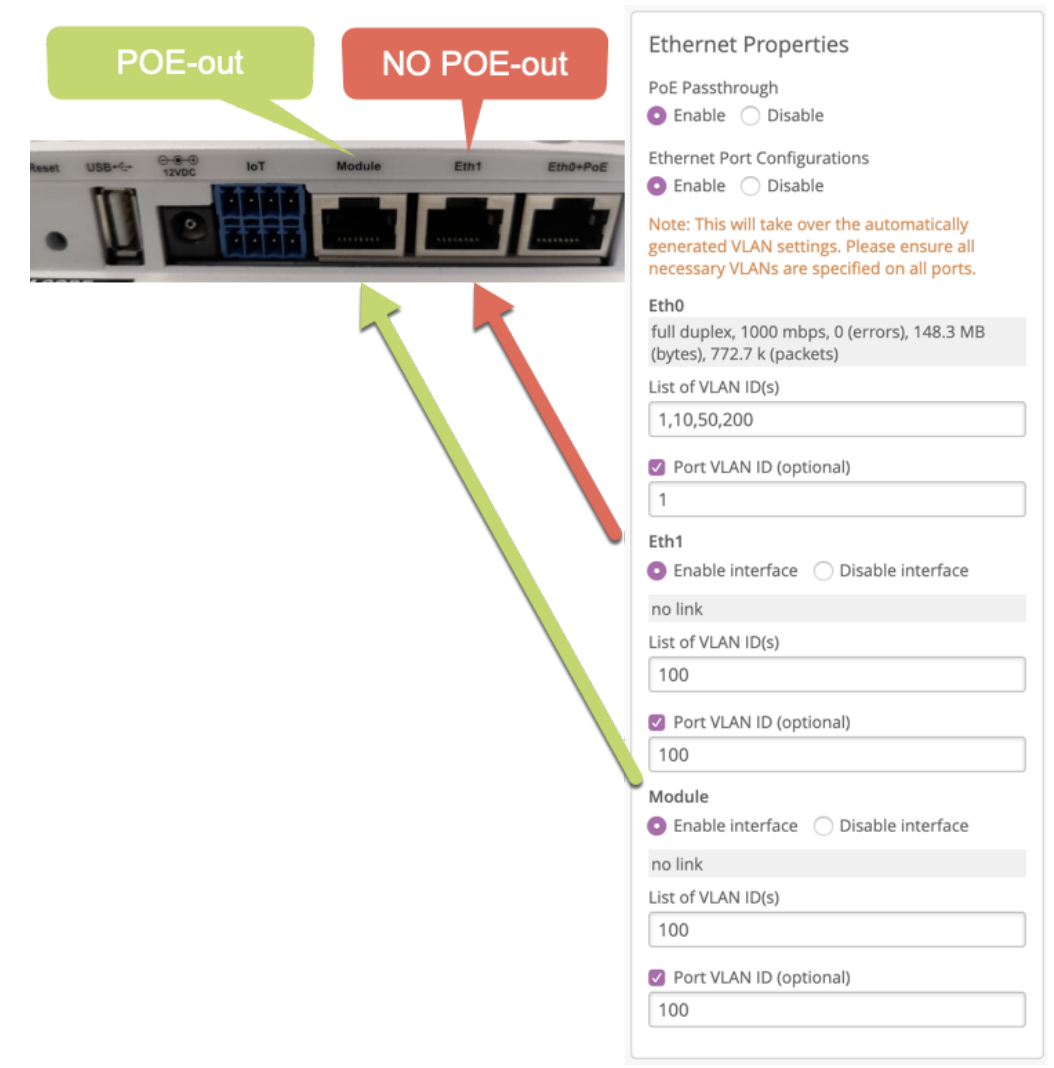

Mist AP에서 유선 포트(Eth1+)를 구성하기 위해 디바이스 프로필을 생성하고 Mist 포털 내에서 이더넷 속성을 구성할 수 있습니다. PoE 패스스루와 같은 기능을 활성화하고 각 포트(Eth1, Eth2 등)에 대해 VLAN을 구성할 수 있습니다.

디바이스 프로필에서 이더넷 설정 구성

디바이스 프로필에 연결된 AP에 대한 이더넷 포트 구성 방법:

Mist 포털에서 조직(Organization) > 디바이스 프로파일(Device Profiles )을 클릭하고 아래로 스크롤하여 이더넷 속성(Ethernet Properties ) 섹션으로 이동합니다.

메모:개별 AP에 대한 설정을 구성할 수도 있습니다. Mist 포털에서 Access Points(액세스 포인트)를 클릭하고 AP를 클릭한 다음 아래로 스크롤하여 AP 컨피그레이션 페이지의 Ethernet Properties(이더넷 속성 ) 섹션으로 이동합니다.

- AP에서 활성화된 이더넷 포트로 전력을 확장하려면 PoE 패스스루 를 활성화합니다.

이더넷 포트를 구성합니다. 여기에 구성된 VLAN 설정은 디바이스 프로필과 개별 AP 수준 모두에서 VLAN ID의 IP 주소 섹션에서 만든 설정보다 우선합니다.

- List of VLAN IDs (Eth0 port)(VLAN ID 목록(Eth0 포트)) - AP가 스위치에 대한 Eth0 연결을 통해 연결할 수 있는 VLAN을 지정합니다. Eth0 트래픽은 AP 관리 패킷과 무선 클라이언트 데이터 패킷으로 구성됩니다. AP 스위치 포트의 활성 VLAN을 명시적으로 제어하려면 이 구성을 사용합니다. 예를 들어 WLAN VLAN에 포함되지 않은 AP12의 유선 포트에 VLAN을 추가하는 경우입니다.

Port VLAN IDs(포트 VLAN ID) - 포트에서 태그가 지정되지 않은 VLAN입니다. IP Address(IP 주소) 섹션에서 관리 VLAN을 지정하지 않는 한 일반적으로 VLAN 1을 입력해야 합니다.

VLAN ID 목록(Eth1, Eth2, Eth3 및 모듈 포트) - 사용 가능한 경우 AP의 개별 이더넷 포트를 활성화하거나 비활성화합니다. 연결에 필요한 VLAN ID를 지정할 수 있습니다.

- VLAN 식별자가 Eth0 트렁크와 Eth1–Eth3 포트 모두에 구성된 경우 액세스 포인트(AP)는 Eth1–Eth3에서 Eth0으로 트래픽을 전달하여 로컬 포워딩을 활성화합니다.

포트 Eth1–Eth3의 VLAN ID가 Mist Edge 디바이스의 Mist 터널에 지정된 VLAN ID와 일치하면 Eth1–Eth3의 트래픽이 터널을 통과합니다. 이 시나리오에서는 Eth0에서 이러한 VLAN을 구성해서는 안 됩니다.

802.1X 신청자 - AP가 연결 중인 네트워크에서 기존 802.1X 인증을 지원하려면 이 옵션을 활성화합니다. 사용되는 인증 방법은 EAP-TLS입니다. 이 기능을 활용하려면 AP의 펌웨어 버전이 0.14 이상이어야 합니다. 자세한 내용은 액세스 포인트를 IEEE 802.1X 서플리컨트로 구성을 참조하십시오

-

화면 오른쪽 상단 모서리에 있는 저장 을 클릭합니다.

예: 터널링을 위한 AP12 유선 포트 구성

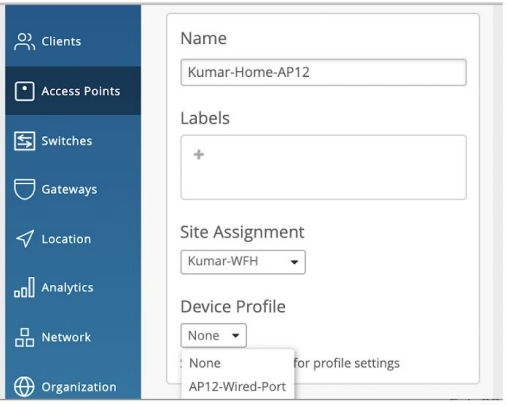

여러 원격 사용자 AP에 동일한 포트 구성이 필요한 경우 디바이스 프로필을 생성하고 디바이스 프로필을 AP에 매핑할 수 있습니다. 개별 AP를 구성할 수도 있습니다.

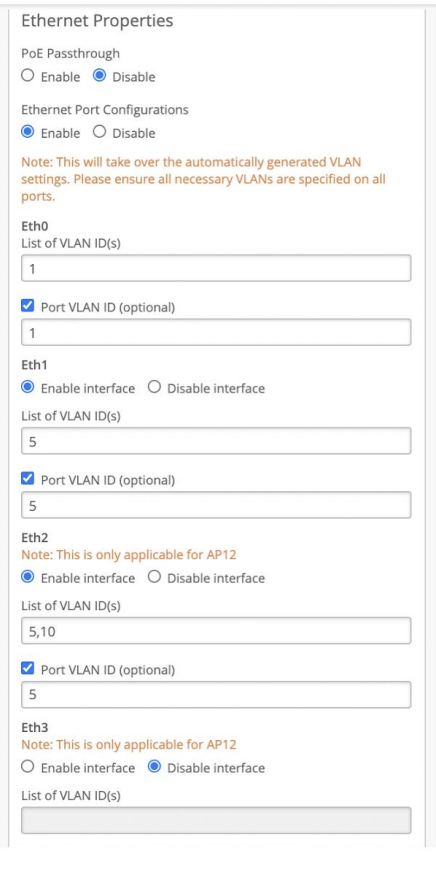

포트 구성은 다음과 같습니다.

Port 0—AP 관리 트래픽이 태그 없이 전송됩니다. 모든 로컬 WLAN 및 VLAN은 에서 Eth0자동 태그됩니다. 따라서 및 를 1로 List of VLAN ID(s) 설정하여 Port VLAN ID Eth0을 구성할 수 있습니다.

Other ports(기타 포트) - 그림과 같이 다른 포트를 단일 VLAN 또는 다중 VLAN에 매핑합니다. 다른 포트를 단일 VLAN에 매핑하면 유선 호스트는 해당 VLAN에서 IP 주소를 수신합니다. 다른 포트를 여러 개의 허용된 VLAN이 있는 트렁크로 구성하고 그 중 하나를 네이티브 VLAN으로 구성하는 경우 트렁크로 작동합니다.

추가 유선 포트를 사용하여 터널링된 VLAN을 유선 포트로 확장할 수 있습니다.

참고: 유선 포트는 분할 터널링을 지원하지 않습니다. 따라서 구성에서 VLAN 1726을 생략하십시오. VLAN110가 터널링된 VLAN이고 터널링된 유선 이더넷 포트(Eth1/Eth2/Eth3)를 구성하려는 경우 필요한 이더넷 포트에 로컬로 브리지된 VLAN과 함께 VLAN110 포함합니다. 그러나 Eth0의 VLAN110는 로컬로 브리징된 VLAN만 포함하는 업링크이므로 포함하지 마십시오.

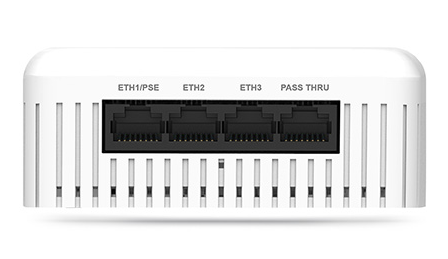

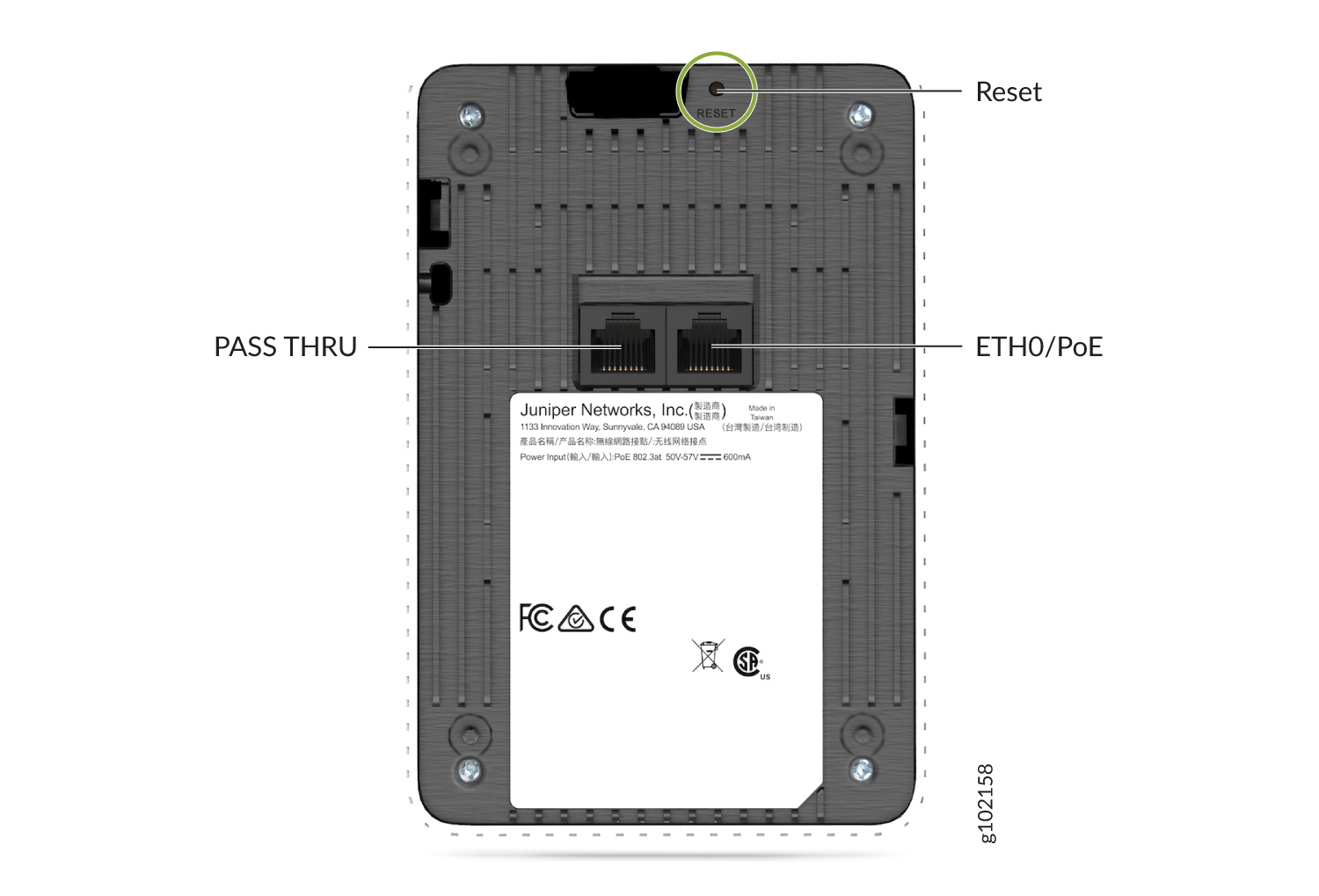

다음 이미지는 Eth0+PoE 포트 및 패스스루(Pass Thru) 포트를 보여줍니다.

Eth0+PoE 포트를 PoE 스위치 또는 PoE 브릭에 연결하여 AP12의 전원을 켤 수 있습니다. 포트는 관리를 위해 DHCP IP 주소를 사용합니다. Pass Thru로 표시된 통과 포트는 후면에서 측면 포트로 패치 역할을 합니다. 호텔의 TV와 같이 벽걸이 뒤에 장치를 연결해야 하는 경우 패스스루 포트를 사용할 수 있습니다.

Juniper Mist 포털의 AP 세부 정보 또는 디바이스 프로필 페이지에서 포트 Eth1, Eth2 및 Eth3 을 구성할 수 있습니다. 포트를 관리 VLAN 또는 터널링된 VLAN에 매핑할 수 있습니다.

예: AP41의 두 번째 포트 구성

다음 이미지는 AP41의 두 번째 포트 구성을 보여줍니다.

이 예에서 은(는) Port VLAN ID 또는 Untagged VLAN과 Native VLAN ID 같습니다. 모듈 포트만 PoE(Power over Ethernet)를 제공하여 IP 전화와 같은 저전력 디바이스에 전원을 공급할 수 있습니다. POE Passthrough DC 전원 공급장치가 아닌 PoE 인젝터가 AP에 전원을 공급하는 경우에만 지원됩니다.

AP12, AP41, AP43, AP45는 PoE-out을 제공할 수 있습니다. 다음 포트는 서로 다른 AP에서 PoE(Power over Ethernet) 출력을 제공합니다.

-

AP41의 모듈 포트

-

AP41 및 AP43의 ETH1

-

AP12의 패스스루 포트

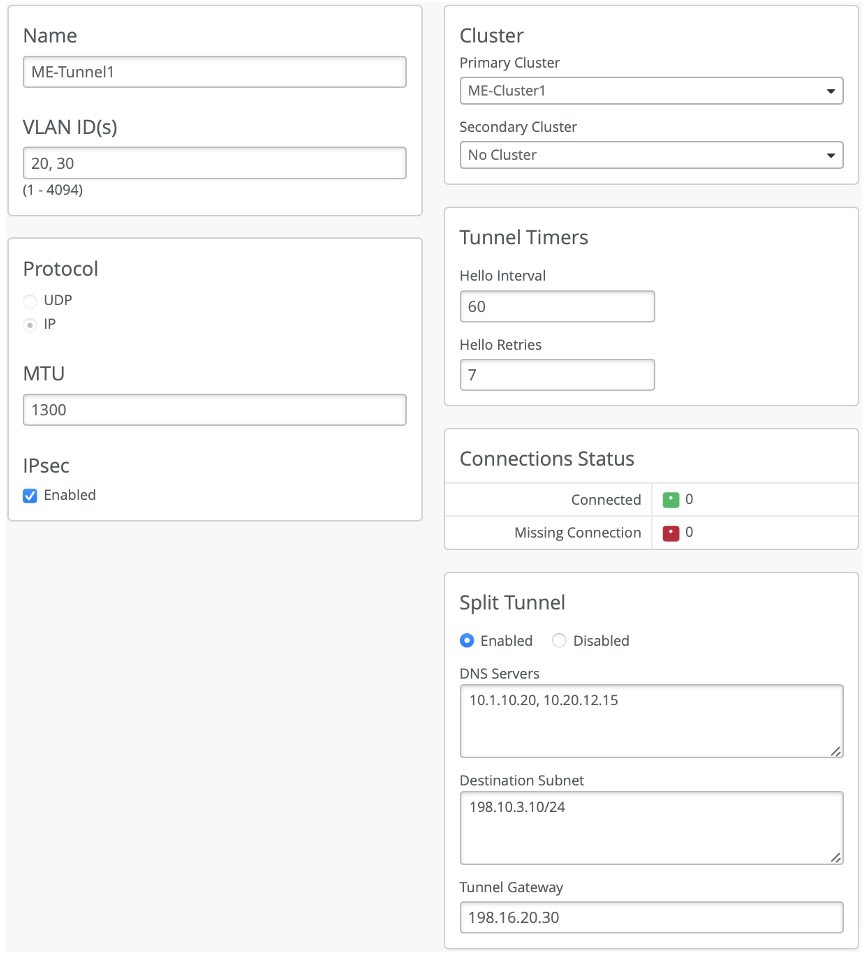

회사 SSID에 대한 분할 터널링

Juniper Mist Edge는 분할 터널 기능을 제공합니다. 이 기능을 사용하면 회사 클라이언트가 회사 네트워크에 연결되어 있는 동안 로컬 홈 장치(예: 프린터 및 미디어 시스템)에 연결할 수 있습니다. Mist 터널 설정에서 이 기능을 활성화할 수 있습니다.

분할 터널 기능은 사이트의 단일 원격 AP에 적용할 수 있습니다.

분할 터널링을 사용하도록 설정하면 대상 서브넷 필드에 나열된 IP 주소가 Juniper Mist Edge로 다시 터널링됩니다. 나머지 IP 주소는 로컬로 브리징됩니다. 또한 DNS 서버 필드가 구성된 경우 회사 DNS 서버를 사용하여 터널링된 트래픽과 로컬로 브리지된 트래픽 모두에 대한 URL/FQDN을 확인하는 방법을 제공합니다.

스플릿 터널링을 활성화하면 AP는 클라이언트용으로 실행되는 프라이빗 서브넷에서 192.168.157.X/27 IP 주소를 제공합니다. 대상 서브넷에 정의된 본사로 향하는 트래픽은 회사 IP로 변환됩니다. 기업 IP는 AP가 기업 WLAN의 VLAN에서 수신하는 IP입니다. 나머지 무선 클라이언트 트래픽은 AP의 관리 VLAN IP 주소로 변환됩니다.

클라이언트 서브넷 게이트웨이를 사용하여 터널 게이트웨이 설정을 구성합니다. WLAN에 매핑된 VLAN의 게이트웨이입니다. 여러 대상 서브넷을 구성할 수 있습니다. IP 주소를 추가하고 쉼표로 구분할 수도 있습니다.

회사 DNS 서버를 대상 서브넷의 일부로 만들거나 서버를 /32 항목으로 추가합니다.

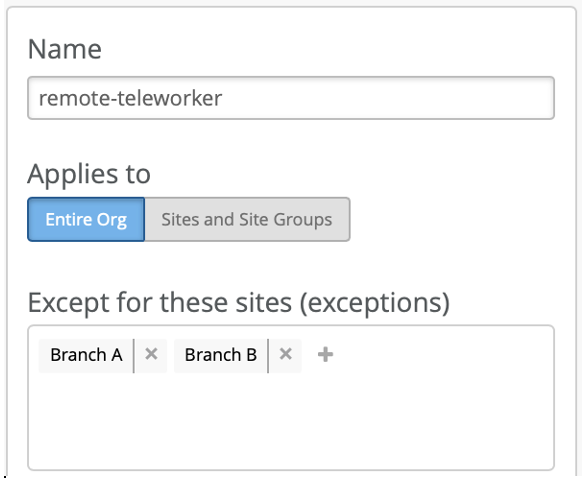

원격 사무실 작업자를 위한 사이트 만들기

Juniper Mist를 사용하여 원격 근무자를 지원함으로써 고객은 직원이 원격으로 근무할 때마다 회사 WLAN을 직원의 집으로 확장할 수 있습니다.

Juniper Mist 포털의 조직>사이트 구성 메뉴에서 사이트를 만들 수 있습니다.

-

AP41 및 AP43의 경우 IPsec 및 분할 터널링을 지원하는 데 필요한 최소 AP 펌웨어 버전은 0.7.20289입니다.

-

AP32/33 및 AP12의 경우 스플릿 터널링으로 IPsec을 지원하는 데 필요한 최소 AP 펌웨어 버전은 0.8.21022입니다.

AP를 요청하여 직원 위치로 배송

직원의 원격 홈 오피스 위치로 배송하기 전에 Juniper Mist™ AI 앱을 사용하여 AP를 클레임할 수 있습니다. Juniper Mist AI 모바일 앱을 사용한 장치 관리를 참조하십시오.

Mist AI 앱에서 사이트를 선택하고 AP 뒷면에 있는 QR 코드를 사용해 해당 사이트에 대한 AP를 클레임 합니다. 그런 다음 앱에서 AP를 직원의 위치로 배송합니다. 배송하기 전에 네트워크에 연결할 필요가 없습니다!

Remote Teleworker 솔루션의 경우 방화벽이 원격 AP에서 연결을 허용하도록 구성되어 있는지 확인합니다. 다음 지침을 고려합니다.

-

원격 AP에서 IPSec용 포트 500/4500 및 RadSec용 포트 2083 허용

-

방화벽은 원격 AP에서 터널 IP로 패킷의 대상 IP를 변환해야 합니다

-

원격 AP가 연결하는 Mist Edge 터널 IP(일반적으로 방화벽 IP)에 대한 외부 IP를 가져오고, 터널 종료 서비스 아래의 호스트 이름/IP에 해당 IP를 추가합니다.

Mist Edge 또는 AP에서 터널 유형을 IPSec으로 선택하고 Mist Edge를 통해 프록시할 Radius를 선택하는 것 외에는 추가 구성이 필요하지 않습니다

AP를 받으면 직원은 이제 로컬 홈 라우터의 이더넷 포트에 연결할 수 있습니다(PoE 인젝터 또는 DC 전원 사용). AP는 20초 이내에 새로운 원격 사무실에 서비스를 제공할 준비를 마쳤습니다.