Okta를 ID 프로바이더로 통합

다음 단계에 따라 전제 조건을 완료하고, Okta에서 자격 증명 앱을 구성하고, ID 공급자를 주니퍼 Mist 조직에 추가합니다.

주니퍼 Mist 대시보드를 통해 Okta Workforce Identity Cloud를 사용하여 네트워크에 액세스하려는 최종 사용자를 인증할 수 있습니다. 주니퍼 Mist Access Assurance는 Okta를 ID 공급자(IdP)로 사용하여 다양한 인증 작업을 수행합니다.

- 자격 증명 기반(EAP-TTLS) 인증의 경우 Okta:

- 위임된 인증, 즉 OAuth를 사용하여 사용자 이름과 비밀번호를 확인합니다.

- 이 사용자 ID를 기반으로 인증 정책을 지원하기 위해 사용자 그룹 구성원 정보를 검색합니다.

- 사용자 계정의 상태(활성 또는 일시 중단됨)를 가져옵니다

- 인증서 기반(EAP-TLS 또는 EAP-TTLS) 권한 부여의 경우, Okta:

- 이 사용자 ID를 기반으로 인증 정책을 지원하기 위해 사용자 그룹 구성원 정보를 검색합니다

- 사용자 계정의 상태(활성 또는 일시 중단됨)를 가져옵니다

사전 요구 사항

-

Okta 구독을 생성하고 테넌트 ID를 가져옵니다. 구독을 생성하는 동안 Okta 대시보드에 액세스하기 위한 URL을 생성하는 데 사용되는 테넌트를 지정합니다. 테넌트 ID는 Okta 대시보드의 오른쪽 상단에서 확인할 수 있습니다. 테넌트 ID에는 okta.com 포함해서는 안 됩니다.

참고:Okta 로그인 URL의 형식은 다음과 같습니다.

https://{your-okta-account-id}-admin.okta.com/admin/getting-started입니다.Okta 테넌트 ID로 바꿉

{your-okta-account-id}니다. - 주니퍼 Mist 포털에 대한 슈퍼 사용자 권한이 있어야 합니다.

OKTA 리소스 소유자 암호 자격 증명 앱 통합

타사 애플리케이션의 스크린샷은 게시 당시에 정확합니다. 향후 스크린샷이 언제 정확할지 여부를 알 수 있는 방법은 없습니다. 이러한 화면 또는 관련 워크플로우의 변경 사항에 대한 지침은 타사 웹 사이트를 참조하십시오.

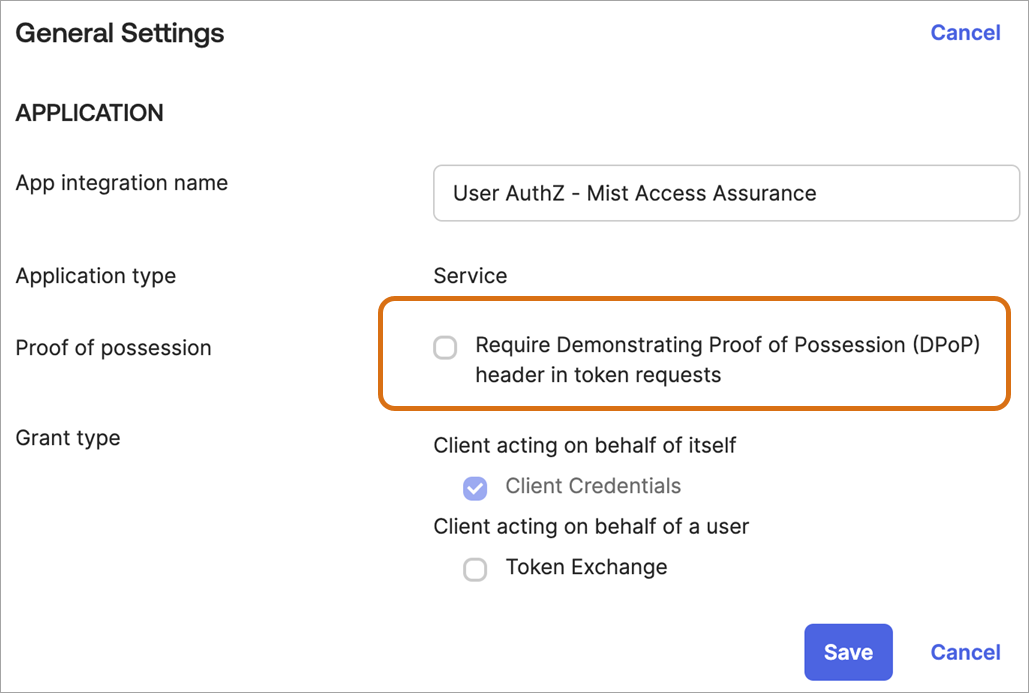

Okta 클라이언트 크리덴셜 앱 통합

Juniper Mist 대시보드의 구성

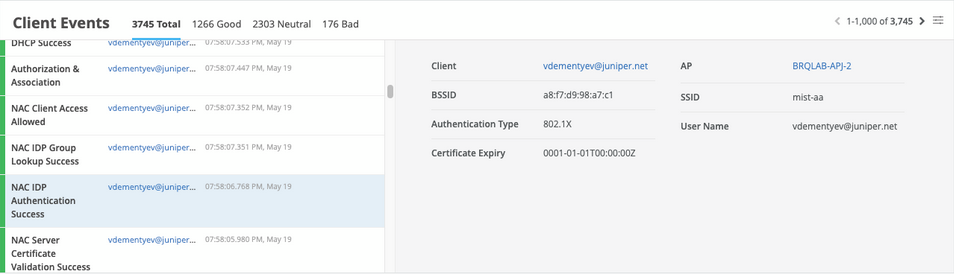

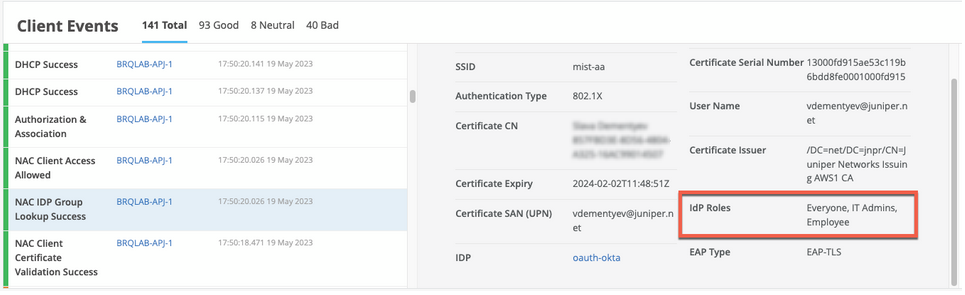

주니퍼 Mist 포털에서 클라이언트 이벤트> > 인사이트 모니터링으로 이동합니다.

사용자가 Okta에서 EAP-TLS를 사용하여 인증하면 아래와 같이 NAC IDP 그룹 조회 성공 이라는 이벤트를 볼 수 있습니다.

EAP-TTLS 인증의 경우 NAC IDP 인증 성공 이벤트를 확인할 수 있습니다. 이 이벤트는 Azure AD에서 사용자 자격 증명의 유효성을 검사했음을 나타냅니다. 사용자 그룹 멤버십을 가져오는 NAC IDP 그룹 조회 성공 이벤트도 볼 수 있습니다.