양자 안전 IPsec VPN

양자 보안 IKE(Internet Key Exchange) 및 IPsec SA와 협상하기 위해 IKED 프로세스에서 대역 외 키 검색 메커니즘을 사용하고 구성하는 방법을 알아봅니다.

양자 보안 개요

IPsec 통신 채널은 IKE(Internet Key Exchange) 프로토콜을 사용합니다. IKE(Internet Key Exchange)는 데이터 트래픽을 보호하기 위해 보안 매개 변수를 유지합니다. 보안 매개 변수에는 암호화 및 인증 알고리즘과 관련 키가 포함됩니다.

보안 프로토콜은 DH(Diffie Hellman) 또는 ECDH(Elliptic Curve Diffie Hellman)와 같은 비대칭 암호화 알고리즘에 의존하여 공격에 취약한 키를 설정합니다.

보안 공격을 피하기 위해 RFC8784 는 대역 외 메서드를 도입했습니다. 대역 외 방법은 개시자와 응답자에 비밀 키를 추가합니다. 비밀 키는 포스트 퀀텀 PPK(Pre-Shared Key)입니다.

-

IKEv2의 인증 방법 외에 PPK를 사용할 수 있습니다.

-

PPK는 초기에 협상된 IPsec SA 및 이후의 모든 다시 ik된 IPsec SA의 모든 하위 SA에 양자 저항을 제공합니다.

-

개시자와 응답자는 PPK 및 피어 인증 키를 사용하여 키 불일치를 감지할 수 있습니다.

Junos Key Manager 개요

JKM(Junos Key Manager)을 사용하여 정적 키 또는 동적 키를 구성하여 데이터 플레인 및 컨트롤 플레인을 보호할 수 있습니다.

JKM 프로세스는 클라이언트 또는 암호화 애플리케이션 간의 키 저장소 및 프록시 역할을 합니다. 클라이언트 또는 암호화 애플리케이션에는 피어 또는 애플리케이션과 암호화되고 인증된 양자 내성 세션을 설정하기 위한 키가 필요합니다. 양자 금고는 두 피어가 키를 가질 수 있도록 하는 대역 외 키 검색 메커니즘을 사용합니다. 서로 다른 대역 외 메커니즘은 서로 다른 프로토콜 또는 통신 방법을 갖습니다. JKM은 클라이언트 또는 암호화 애플리케이션이 통신할 수 있는 공통된 균일한 인터페이스를 제공합니다.

키 검색 메커니즘

양자 보안 IKE 및 IPsec SA와 협상하기 위한 IKED 프로세스의 두 가지 대역 외 키 검색 메커니즘.

-

정적 키 - 정적 키 프로파일을 사용하여 정적 키 ID와 해당 키를 구성할 수 있습니다. 정적 키 프로필을 통해 JKM에 요청할 때마다 동일한 정적 키 ID와 키가 생성됩니다.

-

양자 키 관리자 - 양자 키 관리자 키 프로필을 사용하여 양자 키 배포(QKD) 장치 및 양자 네트워크에 액세스할 수 있습니다. 양자 네트워크는 피어 간에 양자 키를 생성하고 교환합니다. 양자 키 관리자 키 프로필을 통해 JKM에 요청할 때마다 다른 키 ID와 키를 생성합니다.

Quantum Safe IPsec VPN에 키 프로필 사용

정적 키 프로필을 사용하여 정적 키 ID와 해당 키를 구성할 수 있습니다. 양자 내성 IPsec SA를 설정하려면 IPsec-VPN 구성에서 정적 키 프로필을 포스트 퀀텀 PPK(Pre-Shared Key) 프로필로 사용합니다. 동일한 키와 키 ID를 사용하여 기존 IKE(Internet Key Exchange) SA를 재인증합니다.

양자 키 관리자 키 프로필 프로필을 사용하여 양자 네트워크에 액세스하려면 QKD 장치에 액세스해야 합니다. 양자 네트워크는 피어 간에 양자 키를 생성하고 교환합니다. 로컬 SAE ID, QKD 디바이스에 대한 URL 등 필요한 모든 매개 변수를 구성할 수 있습니다. IPsec SA를 설정하려면 IPsec VPN 구성에서 양자 키 관리자 키 프로필을 포스트 양자 사전 공유 키(PPK) 프로필로 사용합니다. 다른 키와 키 ID를 사용하여 기존 IKE(Internet Key Exchange) SA를 재인증합니다.

양자 키 분배(Quantum Key Distribution)

양자 키 배포(QKD)는 퀀텀을 사용하는 보안 키 배포 방법입니다. 네트워크는 양자 채널을 사용하여 양쪽 끝에서 동일한 키를 생성하고 피어 간의 양자 채널을 모니터링합니다. 이러한 키는 동적이며 데이터 플레인 및 컨트롤 플레인을 보호합니다.

KME(Key Management Entity)는 관리 또는 제어 계층의 QKD 디바이스를 지칭하는 데 사용하는 용어입니다. QKD 장치는 양자 또는 QKD 네트워크를 통해 서로 연결됩니다. KME는 제어 메시지를 교환하기 위해 보안 채널을 통해 공용 네트워크를 통해 연결합니다. 애플리케이션, SAE(Secure Application Entity) 및 디바이스는 ETSI 사양에 따라 보안 채널을 통해 KME와 상호 작용합니다. HTTPS는 상호 TLS 인증과 결합되어 QKD 네트워크를 통해 보안 작업을 수행할 수 있도록 합니다.

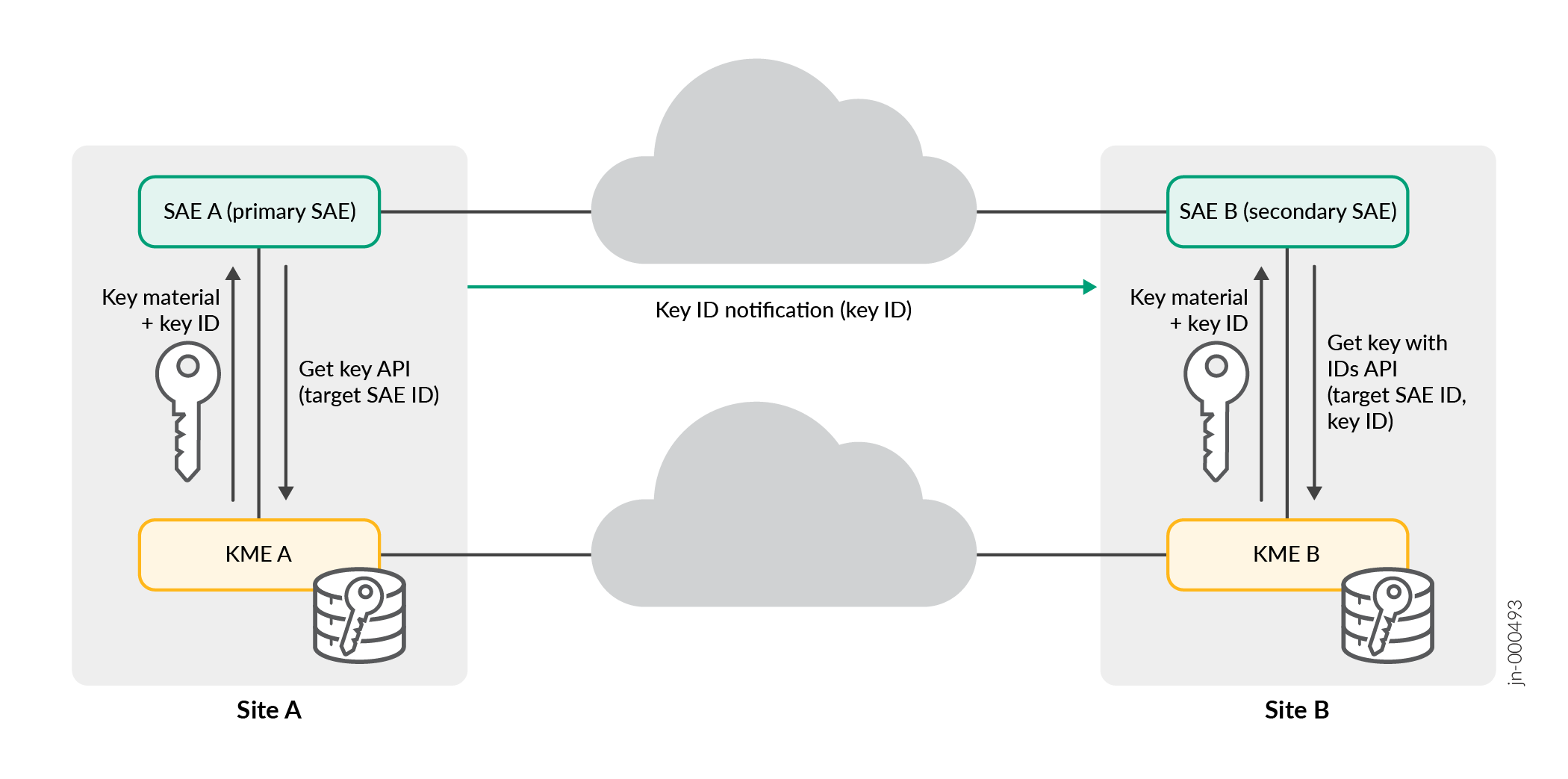

그림 1 에서는 두 디바이스가 해당 QKD 디바이스와 상호 작용하여 양자 보안 세션을 설정하는 방법을 설명합니다

-

SAE A 역할은 기본입니다. SAE A는 SAE B와 양자 보안 세션을 설정하기 위한 개시자 역할을 합니다.

-

SAE B 역할은 보조입니다. SAE B는 응답자 역할을 합니다.

-

SAE A는 키 가져오기 API를 통해 KME A에 대상 SAE ID가 있는 SAE B와 새 양자 키를 생성하고 공유하도록 요청합니다.

-

KME A는 작업을 수행하고 생성된 키 ID 및 키 자료로 SAE A에 응답합니다.

-

KME B는 QKD 네트워크를 통해 키 자료와 생성된 ID 키를 수신합니다.

-

SAE A는 동일한 키와 키 ID를 사용하여 직접 SAE B와의 보안 세션을 시작합니다.

-

메시지 교환은 SAE B와의 보안 세션을 설정합니다.

-

SAE A는 SAE B와의 세션을 보호하는 데 사용되는 해당 퀀텀 키에 대해 일반 텍스트 또는 암호화된 키 ID로 키 ID를 보냅니다.

-

SAE B가 키 ID를 수신하면 SAE B는 ID가 있는 키 가져오기 API를 통해 KME B에 연결하여 지정된 키 ID와 대상 SAE ID 또는 SAE A에 해당하는 양자 키를 가져옵니다.

-

SAE B가 키를 얻은 후 SAE A와 SAE B 간에 완전한 양자 보안 세션이 설정됩니다.

Junos Key Manager에 대한 정적 키 프로필 구성

이 예에서는 Junos 키 관리자에 대한 정적 키 프로필을 구성하는 방법을 보여 줍니다. 관련 게이트웨이에서 정적 키를 구성하고 IPsec 터널을 설정하기 위해 인터넷을 통해 정적 키를 공유할 필요가 없습니다.

요구 사항

-

하드웨어 요구 사항 —주니퍼 네트웍스® SRX1500 방화벽 및 더 높은 번호의 디바이스 모델 또는 주니퍼 네트웍스® vSRX 가상 방화벽(vSRX3.0).

-

소프트웨어 요구 사항—Junos OS 릴리스 22.4R1 이상(및 JUNOS Key Manager 패키지 포함JUNOS ike).

개요

정적 키 기반 프로필을 사용하는 경우 정적 키 ID와 해당 키를 구성해야 합니다. IPsec VPN 개체에서 정적 키 프로필을 사용하는 경우 기존 IKE(Internet Key Exchange) SA에 대한 재인증 시 동일한 키와 키 ID가 사용됩니다.

구성

Junos 키 관리자에 대한 정적 키 프로필을 구성합니다.

user@host# set security key-manager profiles km_profile_1 static key-id ascii-text test-ppk-id user@host# set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

검증

목적

정적 키 프로필 및 키를 확인합니다.

작업

작동 모드에서 을(를 request security key-manager profiles get profile-keys name km_profile_1 ) 입력하여 정적 키 프로필과 키를 확인합니다.

user@host> request security key-manager profiles get profile-keys name km_profile_1

- Response:

- Status: SUCCESS

- Name: km_profile_1

- Type: Static

- Key-size: 280 bits

- Key-count: 1

- Key-ids:

- test-ppk-id

- Keys:

- 716a776264697031333975356d637938396d32387063676f77657265666e6b6a736467작동 모드에서 을(를 show security key-manager profiles name km_profile_1 detail ) 입력하여 정적 키 프로필 세부 정보를 확인합니다.

user@host> show security key-manager profiles name km_profile_1 detail

Name: km_profile_1, Index: 1, Type: Static

Configured-at: 10.09.23 (20:16:34)

Time-elapsed: 0 hrs 2 mins 21 secs

Request stats:

Received: 1

In-progress: 0

Success: 1

Failed: 0

의미

상태 request security key-manager profiles get profile-keys name km_profile_1 , 정적 키 프로필 이름, 유형, 키 크기, 키 ID 및 키를 표시합니다.

에는 show security key-manager profiles name km_profile_1 detail 정적 키 프로필 이름, 유형 및 요청 상태가 표시됩니다.

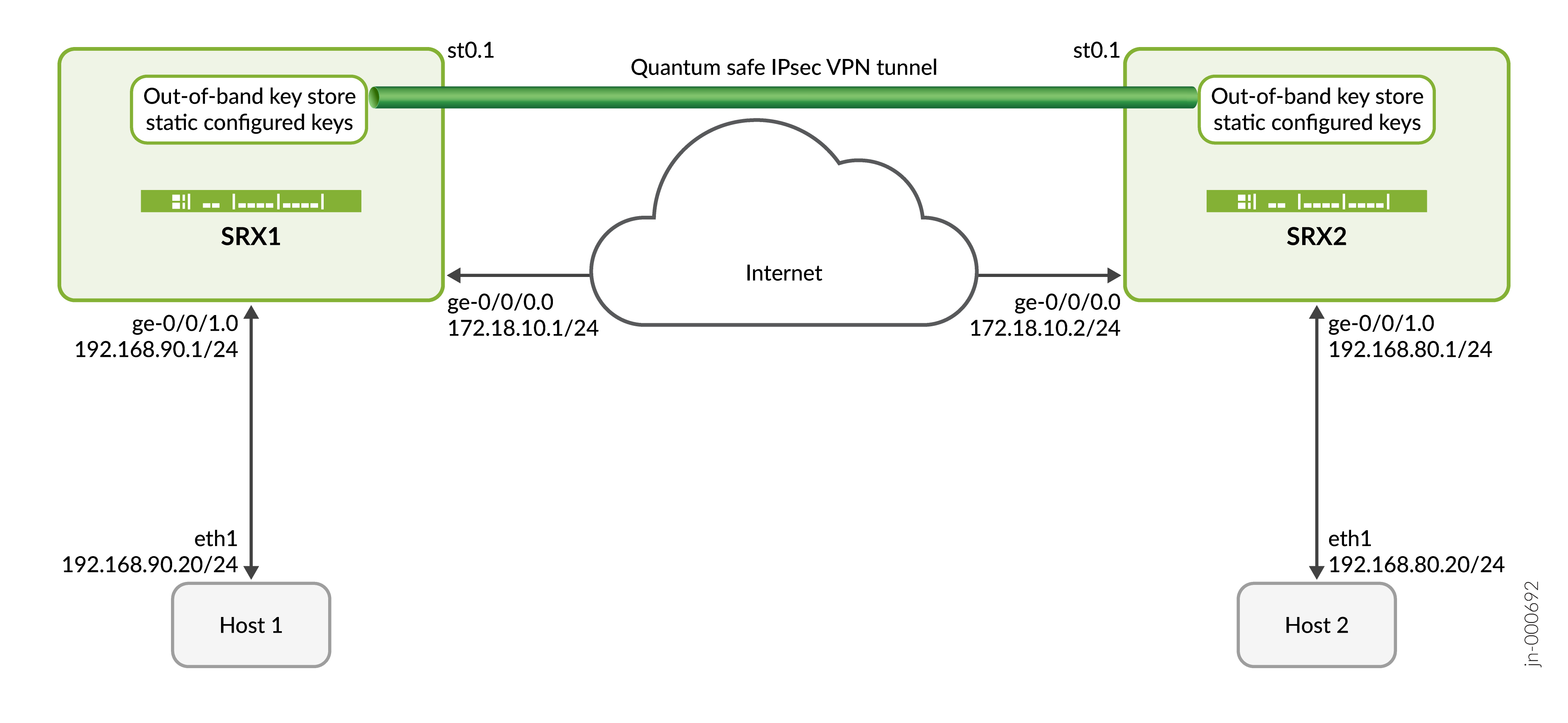

예: 사이트 간 VPN에 대한 고정 키 프로필 구성

이 구성 예를 사용하여 정적 키 프로필을 구성합니다. 정적 키 프로필을 사용하여 IPsec Site-to-Site VPN 인프라를 보호할 수 있습니다.

정적 키 프로필을 구성하여 IPsec Site-to-Site VPN 인프라를 보호할 수 있습니다.

이 구성 예에서 SRX1 및 SRX2 디바이스는 정적 키 프로필을 사용하여 IPSec VPN에서 QKD 키를 가져옵니다. QKD 키를 사용하면 인터넷을 통해 트래픽을 안전하게 전송할 수 있습니다.

|

독서 시간 |

한 시간 미만 |

|

구성 시간 |

한 시간 미만 |

- 예제 사전 요구 사항

- 시작하기 전에

- 기능 개요

- 토폴로지 개요

- 토폴로지 그림

- SRX 시리즈 방화벽 디바이스의 단계별 구성

- 검증

- 부록 1 : 모든 장치에 대한 명령 설정

- 부록 2 : DUT의 구성 출력 표시

예제 사전 요구 사항

|

하드웨어 요구 사항 |

® 주니퍼 네트웍스 SRX1500 방화벽 또는 그 이상의 디바이스 모델 또는 주니퍼 네트웍스® vSRX 가상 방화벽(vSRX3.0) |

|

소프트웨어 요구 사항 |

Junos OS 릴리스 22.4R1 이상. |

시작하기 전에

|

이점 |

|

|

유용한 자료 |

|

|

자세히 알아보기 |

|

|

실습 경험 |

|

|

자세히 보기 |

RFC 8784 - 포스트 퀀텀 보안을 위한 Internet Key Exchange 프로토콜 버전 2(IKEv2)에서 사전 공유 키 혼합 |

기능 개요

| IPsec VPN |

SRX 시리즈 방화벽 디바이스가 IPSec VPN 터널을 통해 트래픽을 전송하는 VPN 터널로 연결되는 IPsec VPN 토폴로지를 구축합니다. VPN 터널은 나중에 양자 키를 사용하도록 구성되어 양자 안전 VPN 터널이 됩니다. |

| IKE(Internet Key Exchange) 게이트웨이 |

보안 연결을 설정하면 IKE 게이트웨이는 IKE 정책을 사용하여 인증서를 검증하는 동안 구성된 CA 그룹(ca-profiles)으로 제한됩니다. |

| 제안 | |

| IKE(Internet Key Exchange) 제안 |

피어 보안 게이트웨이와의 보안 IKE(Internet Key Exchange) 연결을 설정하는 데 사용되는 알고리즘 및 키를 정의합니다. IKE(Internet Key Exchange)는 동적 SA를 생성하고 IPsec을 위해 협상합니다. |

| IPsec 제안 |

원격 IPsec 피어와 협상할 프로토콜, 알고리즘 및 보안 서비스를 나열합니다. |

| 정책 | |

| IKE(Internet Key Exchange) 정책 |

IKE 협상 중에 사용할 보안 매개 변수(IKE 제안)의 조합을 정의합니다. |

| IPsec 정책 |

지정된 영역 간에 그룹 VPN 트래픽을 허용하는 규칙 및 보안 정책을 포함합니다. |

| 보안 정책 |

IPsec SA를 통해 보호할 데이터 트래픽 유형을 선택할 수 있습니다.

|

|

프로필 |

|

|

키 프로필 |

SRX 시리즈 방화벽 디바이스가 정적 키 프로필을 사용하여 IPSec VPN의 QKD 키를 가져와 인터넷을 통해 트래픽을 안전하게 전송하는 방법을 정의합니다.

|

| PPK 프로필 |

IKE 게이트웨이 아래의 키 프로필을 참조하여 퀀텀 세이프 IKE(Internet Key Exchange) 또는 IPsec SA를 설정하는 데 사용할 키 프로필을 나타냅니다. |

| 인증서 | |

| CA 인증서 | 디바이스의 ID를 확인하고 디바이스 간의 통신 링크를 인증합니다. |

| 로컬 인증서 | PKI를 생성하고 확인을 위해 CA 인증서에 등록합니다. |

| KME 인증서 | 공급업체에서 생성한 타사 인증서 |

| 보안 존(Security Zones) | |

| 신뢰 |

호스트 영역의 네트워크 세그먼트 |

| untrust |

대상 서버 영역의 네트워크 세그먼트 |

| VPN |

SRX1 및 SRX2 디바이스가 상호 작용하는 네트워크 세그먼트입니다. |

|

기본 확인 작업 |

설정된 IKE 및 IPsec SA가 양자 안전한지 확인합니다. |

토폴로지 개요

이 예에서 SRX1은 CLI 구성 정적 키를 사용하여 SRX2와 양자 안전 IPsec 터널의 협상을 시작합니다. SRX2는 키와 함께 SRX1의 ID를 확인하여 이 요청에 응답하고 안전한 양자 IPSec VPN을 설정합니다. 터널이 설정되면 Host1과 Host2 사이의 데이터 트래픽은 설정된 IPsec 터널을 사용하여 보호됩니다.

|

호스트 이름 |

역할/롤 |

기능 |

|---|---|---|

| SRX1 |

IPsec 터널을 구축할 수 있는 SRX 시리즈 방화벽 |

IKE 또는 IPsec SA 협상을 시작하고 SRX1에 구성된 정적 키를 사용하여 SRX2와 양자 안전 IPsec 터널을 설정합니다. |

| SRX2 | IPsec 터널을 구축할 수 있는 SRX 시리즈 방화벽 | SRX1에 의해 시작된 IKE(Internet Key Exchange) 또는 IPsec SA 협상에 응답하고 SRX2에 구성된 정적 키를 사용하여 안전한 양자 IPsec 터널을 설정합니다. |

| 호스트1 | SRX1의 신뢰할 수 있는 영역 또는 LAN 측 호스트 | Host2에 대한 클라이언트 측 트래픽을 시작합니다. |

| 호스트2 | SRX2의 신뢰할 수 있는 영역 또는 LAN 측 호스트 | Host1의 클라이언트 측 트래픽에 응답 |

토폴로지 그림

SRX 시리즈 방화벽 디바이스의 단계별 구성

DUT에 대한 전체 샘플 구성은 다음을 참조하십시오.

이 구성은 SRX1 및 SRX2 디바이스에만 적용됩니다. 디바이스별 구성을 적절하게 변경해야 합니다.

-

인터페이스를 구성합니다.

[edit interfaces] user@srx# set ge-0/0/0 unit 0 family inet address 172.18.10.1/24 user@srx# set st0 unit 1 family inet user@srx# set ge-0/0/1 unit 0 family inet address 192.168.90.1/24

-

key-id 및 해당 키를 사용하여 static 유형의 키 프로필을 구성합니다.

[edit security key-manager profiles] user@srx# set km_profile_1 static key-id ascii-text test-key-id user@srx# set km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

-

보안 영역을 구성합니다.

[edit security zones] user@srx# set security-zone untrust host-inbound-traffic system-services ike user@srx# set security-zone untrust interfaces ge-0/0/0.0 user@srx# set security-zone vpn interfaces st0.1 user@srx# set security-zone trust host-inbound-traffic system-services ping user@srx# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@srx# set from-zone trust to-zone vpn policy vpn_out match source-address any user@srx# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@srx# set from-zone trust to-zone vpn policy vpn_out match application any user@srx# set from-zone trust to-zone vpn policy vpn_out then permit user@srx# set from-zone vpn to-zone trust policy vpn_in match source-address any user@srx# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@srx# set from-zone vpn to-zone trust policy vpn_in match application any user@srx# set from-zone vpn to-zone trust policy vpn_in then permit

[edit security ike proposal] user@srx# set IKE_PROP authentication-method pre-shared-keys user@srx# set IKE_PROP dh-group group14 user@srx# set IKE_PROP authentication-algorithm sha-256 user@srx# set IKE_PROP encryption-algorithm aes-256-cbc user@srx# set IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@srx# set IKE_POL proposals IKE_PROP user@srx# set IKE_POL pre-shared-key ascii-text ipsec-test

[edit security ike gateway] user@srx# set IKE_GW ike-policy IKE_POL user@srx# set IKE_GW address 172.18.10.2 user@srx# set IKE_GW external-interface ge-0/0/0.0 user@srx# set IKE_GW local-address 172.18.10.1 user@srx# set IKE_GW version v2-only user@srx# set IKE_GW ppk-profile km_profile_1

[edit security ipsec proposal] user@srx# set IPSEC_PROP protocol esp user@srx# set IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srx# set IPSEC_PROP encryption-algorithm aes-256-cbc user@srx# set IPSEC_PROP lifetime-seconds 2400

[edit security ipsec policy] user@srx# set IPSEC_POL proposals IPSEC_PROP

[edit security ipsec vpn] user@srx# set IPSEC_VPN bind-interface st0.1 user@srx# set IPSEC_VPN ike gateway IKE_GW user@srx# set IPSEC_VPN ike ipsec-policy IPSEC_POL user@srx# set IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 user@srx# set IPSEC_VPN traffic-selector ts1 remote-ip 192.168.80.0/24 user@srx# set IPSEC_VPN establish-tunnels immediately

검증

이 섹션에서는 이 예에서 기능을 확인하는 데 사용할 수 있는 show 명령 목록을 제공합니다.

|

명령어 |

확인 작업 |

|---|---|

|

보안 ike 보안 관련 세부 정보 표시 |

|

|

보안 ipsec 보안 관련 세부 정보 표시 |

|

|

보안 ipsec 통계 표시 |

|

|

보안 키 관리자 프로필 세부 정보 표시 |

|

|

ping 192.168.80.20 소스 192.168.90.20 카운트 4 |

IKE(Internet Key Exchange) SA 확인

목적

IKE(Internet Key Exchange) SA 확인

작업

작동 모드에서 명령을 입력하여 show security ike security-associations detail IKE(Internet Key Exchange) SA를 확인합니다.

user@srx> show security ike security-associations detail IKE peer 172.18.10.2, Index 1, Gateway Name: IKE_GW

Role: Initiator, State: UP

Initiator cookie: dee592254e808a2b, Responder cookie: 51f6b1d4a8618332 Exchange type: IKEv2, Authentication method: Pre-shared-keys

Local gateway interface: ge-0/0/2.0 Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Lifetime: Expires in 1286 seconds Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576 SRG ID: 0

Remote Access Client Info: Unknown Client Peer ike-id: 172.18.10.2

AAA assigned IP: 0.0.0.0

PPK-profile: km_profile_1 Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc Pseudo random function: hmac-sha256 Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 1058

Output bytes : 1074

Input packets: 4

Output packets: 4

Input fragmented packets: 0

Output fragmented packets: 0

IPSec security associations: 4 created, 1 deleted Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500002

Negotiation type: Quick mode, Role: Initiator, Message ID: 0 Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Local identity: 172.18.10.1

Remote identity: 172.18.10.2 Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 1

Response In : 0 Response Out : 1

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0 Res Verify SA Fail : 0

Res Verify DH Group Fail: 0 Res Verify TS Fail : 0

의미

, , PPK-profile: km_profile_1 Optional: NoIPSec security associations: 4 createdFlags: IKE SA is created 및 필드는 Role: Initiator, State: UPIKE SA가 성공적으로 생성되었음을 보여줍니다.

IPsec SA 확인

목적

IPsec SA 확인

작업

작동 모드에서 명령을 입력하여 show security ipsec security-associations detail IPsec SA를 확인합니다.

user@srx> show security ipsec security-associations detail ID: 500002 Virtual-system: root, VPN Name: IPSEC_VPN Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.2 Traffic Selector Name: ts1 Local Identity: ipv4(192.168.90.0-192.168.90.255) Remote Identity: ipv4(192.168.80.0-192.168.80.255) TS Type: traffic-selector Version: IKEv2 Quantum Secured: Yes PFS group: N/A SRG ID: 0 DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: IPSEC_POL Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0 Multi-sa, Configured SAs# 0, Negotiated SAs#: 0 Tunnel events: Thu Mar 30 2023 23:43:42: IPsec SA negotiation succeeds (1 times) Location: FPC 0, PIC 0, KMD-Instance 0 Anchorship: Thread 1 Distribution-Profile: default-profile Direction: inbound, SPI: 0x983a0221, AUX-SPI: 0 , VPN Monitoring: - Hard lifetime: Expires in 1330 seconds Lifesize Remaining: Unlimited Soft lifetime: Expires in 662 seconds Mode: Tunnel(0 0), Type: dynamic, State: installed Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits) Anti-replay service: counter-based enabled, Replay window size: 64 Extended-Sequence-Number: Disabled tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1 Direction: outbound, SPI: 0x4112746b, AUX-SPI: 0 , VPN Monitoring: - Hard lifetime: Expires in 1330 seconds Lifesize Remaining: Unlimited Soft lifetime: Expires in 662 seconds Mode: Tunnel(0 0), Type: dynamic, State: installed Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits) Anti-replay service: counter-based enabled, Replay window size: 64 Extended-Sequence-Number: Disabled tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1

의미

및 tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1 필드는 Version: IKEv2 Quantum Secured: Yes IPsec SA가 성공적으로 생성되었음을 보여줍니다.

샘플 출력은 IPsec SA를 확인합니다.

IPsec 통계 확인

목적

IPsec 통계를 확인합니다.

작업

작동 모드에서 명령을 입력하여 show security ipsec statistics IPsec 통계를 확인합니다.

user@srx> show security ipsec statistics ESP Statistics: Encrypted bytes: 624 Decrypted bytes: 624 Encrypted packets: 4 Decrypted packets: 4 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

의미

및 AH Statistics 필드에는 ESP Statistics IPsec 통계가 표시됩니다.

키 관리자 프로파일 확인

목적

키 관리자 프로파일을 확인하십시오.

작업

운영 모드에서 세부 정보를 입력하여 show security key-manager profiles 키 관리자 프로파일을 보십시오.

user@srx> show security key-manager profiles detail Name: km_profile_1, Index: 1, Type: Static Configured-at: 30.03.23 (23:22:43) Time-elapsed: 1 hrs 16 mins 3 secs Request stats: Received: 1 In-progress: 0 Success: 1 Failed: 0

의미

및 Type: Static 필드에는 키 관리자 프로파일이 Name: km_profile_1 표시됩니다.

HOST 1에서 HOST 2로 ping

목적

HOST 1에서 HOST 2로의 연결을 확인합니다.

작업

작동 모드에서 ping 192.168.80.20 source 192.168.90.20 count 4를 입력하여 HOST 1에서 HOST 2로의 연결을 확인합니다.

user@HOST1# ping 192.168.80.20 source 192.168.90.20 count 4 PING 192.168.80.20 (192.168.80.20): 56 data bytes 64 bytes from 192.168.80.1: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.80.1: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.80.1: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.80.1: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.80.1 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

의미

HOST PING 192.168.80.20 (192.168.80.20): 56 data bytes 1에서 HOST 2로의 연결을 확인합니다.

부록 1 : 모든 장치에 대한 명령 설정

모든 장치에서 명령 출력을 설정합니다.

SRX1에서 명령 설정

set security key-manager profiles km_profile_1 static key-id ascii-text test-key-id set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set interfaces ge-0/0/0 unit 0 family inet address 172.18.10.1/24 set interfaces st0 unit 1 family inet set interfaces ge-0/0/1 unit 0 family inet address 192.168.90.1/24 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit set security ike proposal IKE_PROP authentication-method pre-shared-keys set security ike proposal IKE_PROP dh-group group14 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 3600 set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL pre-shared-key ascii-text ipsec-test set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 172.18.10.2 set security ike gateway IKE_GW external-interface ge-0/0/0.0 set security ike gateway IKE_GW local-address 172.18.10.1 set security ike gateway IKE_GW version v2-only set security ike gateway IKE_GW ppk-profile km_profile_1 set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 2400 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 set security ipsec vpn IPSEC_VPN traffic-selector ts1 remote-ip 192.168.80.0/24 set security ipsec vpn IPSEC_VPN establish-tunnels immediately

SRX2 설정 명령

set security key-manager profiles km_profile_1 static key-id ascii-text test-key-id set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set interfaces ge-0/0/0 unit 0 family inet address 172.18.10.2/24 set interfaces st0 unit 1 family inet set interfaces ge-0/0/1 unit 0 family inet address 192.168.80.1/24 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit set security ike proposal IKE_PROP authentication-method pre-shared-keys set security ike proposal IKE_PROP dh-group group14 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 3600 set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL pre-shared-key ascii-text “ipsec-test” set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 172.18.10.1 set security ike gateway IKE_GW external-interface ge-0/0/0.0 set security ike gateway IKE_GW local-address 172.18.10.2 set security ike gateway IKE_GW version v2-only set security ike gateway IKE_GW ppk-profile km_profile_1 set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 2400 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 set security ipsec vpn IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set security ipsec vpn IPSEC_VPN establish-tunnels immediately

부록 2 : DUT의 구성 출력 표시

SRX1

구성 모드에서 , show security key-manager, , show security zonesshow interfaces, show security ike gateway IKE_GWshow security ipsec vpn IPSEC_VPNshow security policiesshow security ipsec policy IPSEC_POLshow security ike proposal IKE_PROPshow security ipsec proposal IPSEC_PROPshow security ike policy IKE_POL및 명령을 입력하여 show security key-manager profiles구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@srx1# show security key-manager profiles

km_profile_1 {

static {

key-id ascii-text "$9$.mz6pu1hyKBI8X-boajHqmF/hcylK836"; ## SECRET-DATA

key ascii-text "$9$5Q6AhclXNbtuIcyeXxGDikfT369A0Bn/vWLNY2aZUjPQAp0BEcFnyleMXxGDi.mT9CuhSeIElMLXwsaZUikPpu1hSen/eW8XbwJGD"; ## SECRET-DATA

}

}

user@srx1# show security key-manager

profiles {

km_profile_1 {

static {

key-id ascii-text "$9$.mz6pu1hyKBI8X-boajHqmF/hcylK836"; ## SECRET-DATA

key ascii-text "$9$5Q6AhclXNbtuIcyeXxGDikfT369A0Bn/vWLNY2aZUjPQAp0BEcFnyleMXxGDi.mT9CuhSeIElMLXwsaZUikPpu1hSen/eW8XbwJGD"; ## SECRET-DATA

}

}

}

user@srx1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.2/24;

address 172.18.10.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.80.1/24;

address 192.168.90.1/24;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}

user@srx1# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@srx1# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@srx1# show security ike proposal IKE_PROP authentication-method pre-shared-keys; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@srx1# show security ike policy IKE_POL proposals IKE_PROP; pre-shared-key ascii-text "$9$z0C63/tp0Icrvz39p0Ihcs24aZjqmTn9p"; ## SECRET-DATA

user@srx1# show security ike gateway IKE_GW ike-policy IKE_POL; address [ 172.18.10.1 172.18.10.2 ]; external-interface ge-0/0/0.0; local-address 172.18.10.1; version v2-only; ppk-profile km_profile_1;

user@srx1# show security ipsec proposal IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc; lifetime-seconds 2400;

user@srx1# show security ipsec policy IPSEC_POL proposals IPSEC_PROP;

user@srx1# show security ipsec vpn IPSEC_VPN

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.90.0/24;

remote-ip 192.168.80.0/24;

}

establish-tunnels immediately;

SRX2

구성 모드에서 , show security key-manager, , show security zonesshow interfaces, show security ike gateway IKE_GWshow security ipsec vpn IPSEC_VPNshow security policiesshow security ipsec policy IPSEC_POLshow security ike proposal IKE_PROPshow security ipsec proposal IPSEC_PROPshow security ike policy IKE_POL및 명령을 입력하여 show security key-manager profiles구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@srx2# show security key-manager profiles

km_profile_1 {

static {

key-id ascii-text "$9$Hk5FCA0IhruOvWx-2gGDikT3IRhSrvQF"; ## SECRET-DATA

key ascii-text "$9$zDD33CuyrvNVY0BhreMN-jHqmQF/Ctu1R9A8X7V4oGDikT3uO1RSr69evMLN-jHqf5FtpBylMhSvL7N2gGDiqmTOBEylM9AMXxNY2UjH"; ## SECRET-DATA

}

}user@srx2# show security key-manager

profiles {

km_profile_1 {

static {

key-id ascii-text "$9$Hk5FCA0IhruOvWx-2gGDikT3IRhSrvQF"; ## SECRET-DATA

key ascii-text "$9$zDD33CuyrvNVY0BhreMN-jHqmQF/Ctu1R9A8X7V4oGDikT3uO1RSr69evMLN-jHqf5FtpBylMhSvL7N2gGDiqmTOBEylM9AMXxNY2UjH"; ## SECRET-DATA

}

}

}user@srx2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}user@srx2# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}user@srx2# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}user@srx2# show security ike proposal IKE_PROP authentication-method pre-shared-keys; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@srx2# show security ike policy IKE_POL proposals IKE_PROP; pre-shared-key ascii-text "$9$zTi03/tp0Icrvz39p0Ihcs24aZjqmTn9p"; ## SECRET-DATA

user@srx2# show security ike gateway IKE_GW ike-policy IKE_POL; address 172.18.10.1; external-interface ge-0/0/0.0; local-address 172.18.10.2; version v2-only; ppk-profile km_profile_1;

user@srx2# show security ipsec proposal IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc; lifetime-seconds 2400;

user@srx2# show security ipsec policy IPSEC_POL

proposals IPSEC_PROP;

[edit]

user@srx2# show security ipsec vpn IPSEC_VPN

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.80.0/24;

remote-ip 192.168.90.0/24;

}

establish-tunnels immediately;

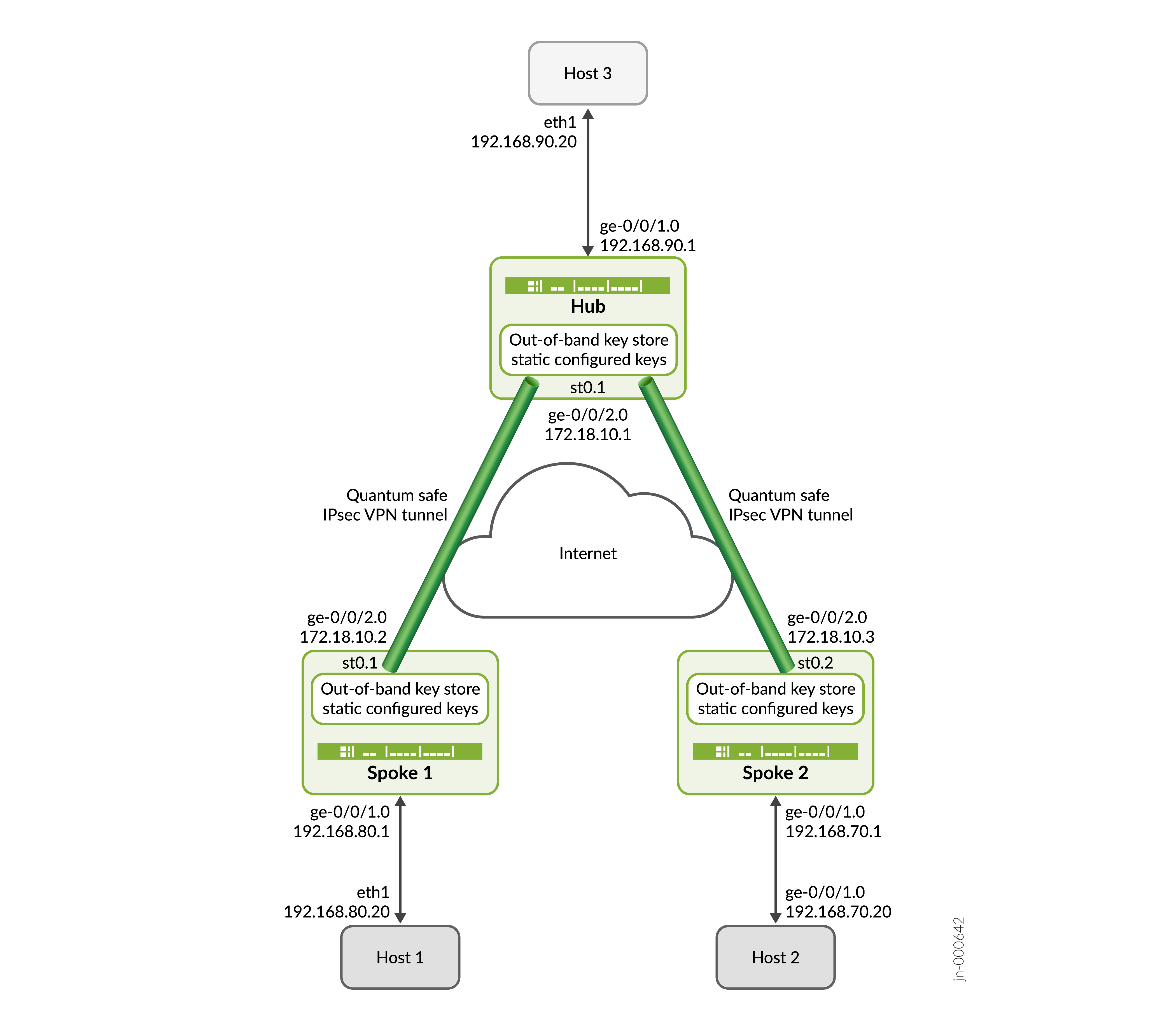

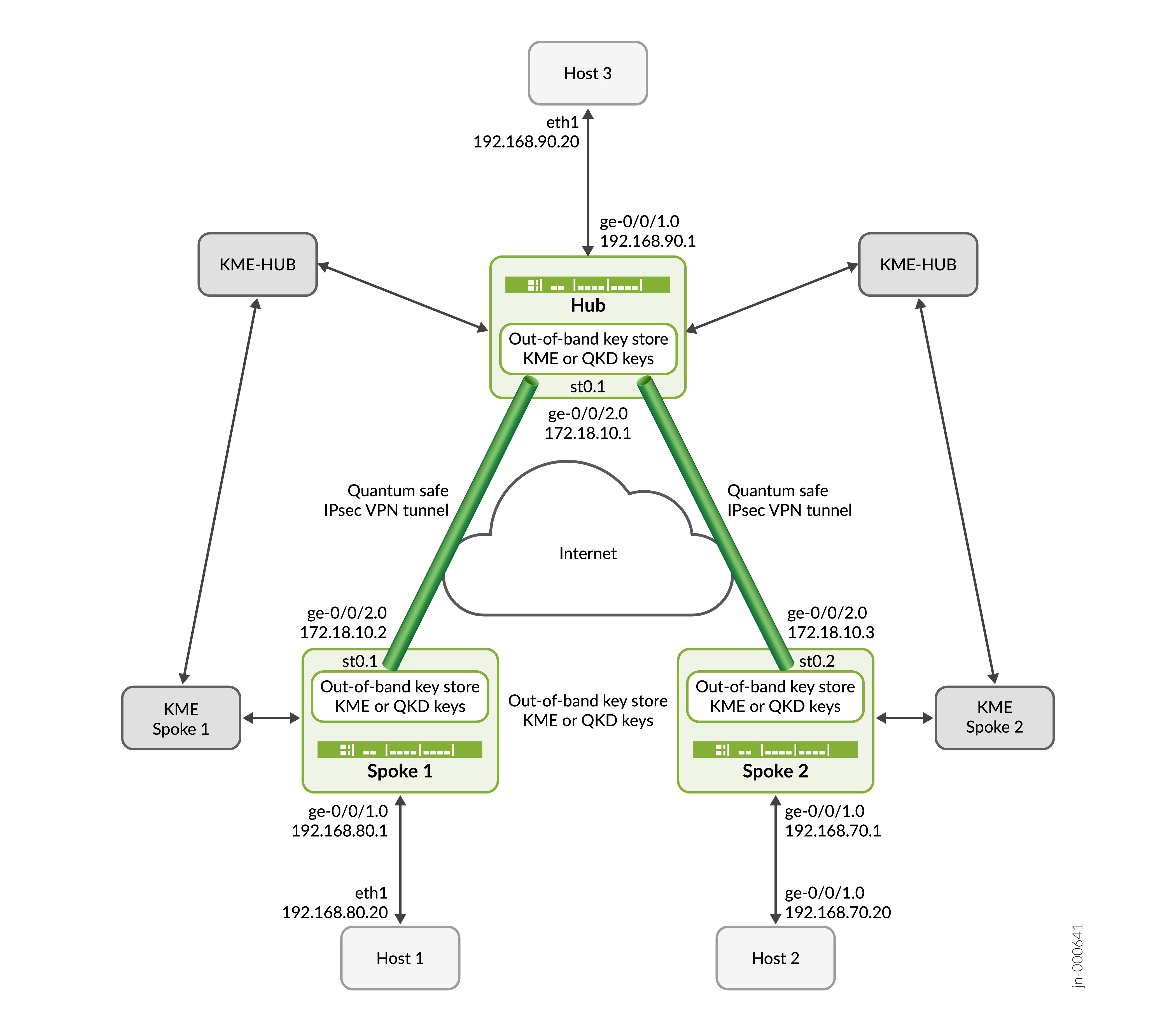

예: AutoVPN에 대한 정적 키 프로필 구성

이 구성 예에서는 정적 키 프로필을 구성하여 IPsec AutoVPN 인프라를 보호합니다.

정적 키 프로필을 구성하여 IPsec AutoVPN 인프라를 보호할 수 있습니다.

이 구성 예에서 허브, 스포크 1, 스포크 2는 정적 키 프로필을 사용하여 IPSec VPN에서 QKD 키를 가져옵니다. QKD 키를 사용하면 인터넷을 통해 트래픽을 안전하게 전송할 수 있습니다.

|

독서 시간 |

한 시간 미만 |

|

구성 시간 |

한 시간 미만 |

- 예제 사전 요구 사항

- 시작하기 전에

- 기능 개요

- 토폴로지 개요

- 토폴로지 그림

- 허브에서 단계별 구성

- 스포크 디바이스의 단계별 구성

- 검증

- 부록 1 : 모든 장치에 대한 명령 설정

- 부록 2 : DUT의 구성 출력 표시

예제 사전 요구 사항

|

하드웨어 요구 사항 |

|

|

소프트웨어 요구 사항 |

Junos OS 릴리스 22.4R1 이상. |

시작하기 전에

|

이점 |

|

|

유용한 자료 |

|

|

자세히 알아보기 |

|

|

실습 경험 |

|

|

자세히 보기 |

RFC 8784 - 포스트 퀀텀 보안을 위한 Internet Key Exchange 프로토콜 버전 2(IKEv2)에서 사전 공유 키 혼합 인증 기관(CA)의 주소와 필요한 정보(예: 챌린지 암호)를 얻은 다음 로컬 인증서에 대한 요청을 제출합니다. 로컬 인증서 요청 이해를 참조하십시오. 각 장치에 디지털 인증서를 등록합니다. 예: CA 및 로컬 인증서를 수동으로 로드합니다. |

기능 개요

| IPsec VPN |

허브를 통해 트래픽을 전송하는 VPN 터널로 스포크가 연결되는 허브 및 스포크 IPsec VPN 토폴로지를 구축합니다. 이러한 VPN 터널은 나중에 양자 키를 사용하도록 구성되어 양자 안전 VPN 터널이 됩니다. |

| IKE(Internet Key Exchange) 게이트웨이 |

보안 연결을 설정하면 IKE 게이트웨이는 IKE 정책을 사용하여 인증서를 검증하는 동안 구성된 CA 그룹(ca-profiles)으로 제한됩니다. |

| 제안 | |

| IKE(Internet Key Exchange) 제안 |

피어 보안 게이트웨이와의 보안 IKE 연결을 설정하는 데 사용되는 알고리즘 및 키를 정의합니다. IKE(Internet Key Exchange)는 동적 SA를 생성하고 IPsec을 위해 협상합니다. |

| IPsec 제안 |

원격 IPsec 피어와 협상할 프로토콜, 알고리즘 및 보안 서비스를 나열합니다. |

| 정책 | |

| IKE(Internet Key Exchange) 정책 |

IKE 협상 중에 사용할 보안 매개 변수(IKE 제안)의 조합을 정의합니다. |

| IPsec 정책 |

지정된 영역 간의 그룹 VPN 트래픽을 허용하는 규칙 및 보안 정책을 포함합니다. |

| 보안 정책 |

IPsec SA를 통해 보호할 데이터 트래픽 유형을 선택할 수 있습니다.

|

|

프로필 |

|

|

키 프로필 |

SRX 시리즈 방화벽 디바이스가 KME 디바이스와 통신하여 외부 KME 서버에서 QKD 키를 검색하는 방법을 정의합니다. 키 프로필은 허브(HUB_KM_PROFILE_1)와 스포크(SPOKE_1_KM_PROFILE_1 및 SPOKE_2_KM_PROFILE_1)에서 별도로 구성됩니다.

|

| PPK 프로필 |

IKE 게이트웨이 아래의 키 프로필을 참조하여 퀀텀 세이프 IKE(Internet Key Exchange) 또는 IPsec SA를 설정하는 데 사용할 키 프로필을 나타냅니다. |

| 인증서 | |

| CA 인증서 | 장치의 ID를 확인하고 장치 간의 통신 링크를 인증합니다. |

| 로컬 인증서 | PKI를 생성하고 확인을 위해 CA 인증서에 등록합니다. |

| KME 인증서 | 공급업체에서 생성한 타사 인증서입니다. |

| 보안 존(Security Zones) | |

| 신뢰 |

호스트 영역의 네트워크 세그먼트입니다. |

| untrust |

대상 서버 영역의 네트워크 세그먼트입니다. |

| VPN |

허브 앤 스포크가 상호 작용하는 네트워크 세그먼트. |

|

기본 확인 작업 |

설정된 IKE 및 IPsec SA가 양자 안전한지 확인합니다. |

토폴로지 개요

이 예에서 SPOKE 1과 SPOKE 2는 CLI로 구성된 정적 키를 사용하여 허브와 양자 안전 IPsec 터널의 협상을 시작합니다. 허브는 스포크 1과 스포크 2의 ID를 각각의 키와 함께 확인하여 요청에 응답하고 두 스포크로 안전한 양자 IPsec VPN을 설정합니다. 터널이 설정되면 호스트 1과 호스트 3 사이, 호스트 2와 호스트 3 사이의 데이터 트래픽은 설정된 IPsec 터널을 사용하여 보호됩니다.

|

호스트 이름 |

역할/롤 |

기능 |

|---|---|---|

| 허브 | IPsec 터널을 구축할 수 있는 SRX 시리즈 방화벽 | SPOKE 1 및 SPOKE 2에 의해 시작된 IKE 또는 IPsec SA 협상에 응답하고 허브 디바이스에 구성된 정적 키를 사용하여 안전한 양자 IPsec 터널을 설정합니다. |

| 스포크 1 | IPsec 터널을 구축할 수 있는 SRX 시리즈 방화벽 | IKE/IPsec SA 협상을 시작하고 스포크 1에 구성된 정적 키를 사용하여 허브와 양자 안전 IPsec 터널을 설정합니다. |

| 스포크 2 | IPsec 터널을 구축할 수 있는 SRX 시리즈 방화벽 | IKE 또는 IPsec SA 협상을 시작하고 스포크 2에 구성된 정적 키를 사용하여 허브와 양자 안전 IPsec 터널을 설정합니다. |

| 호스트 1 | 스포크 1의 신뢰할 수 있는 영역 또는 LAN 측 내에 있는 호스트 | 호스트 3에 대한 클라이언트 측 트래픽을 시작합니다. |

| 호스트 2 | 스포크 2의 신뢰할 수 있는 영역 또는 LAN 측 내에 있는 호스트 | 호스트 3에 대한 클라이언트 측 트래픽을 시작합니다. |

| 호스트 3 | HUB의 신뢰할 수 있는 영역 또는 LAN 쪽 내부 호스트 | 호스트 1 및 호스트 2의 클라이언트 측 트래픽에 응답합니다. |

토폴로지 그림

허브에서 단계별 구성

-

허브 인터페이스를 구성합니다.

[edit interfaces] user@hub# set ge-0/0/2 unit 0 family inet address 172.18.10.1/24 user@hub# set ge-0/0/1 unit 0 family inet address 192.168.90.1/24 user@hub# set st0 unit 1 family inet

-

CA(certificate authority) 프로필 및 CA(certificate authority) 인증서를 구성합니다.

[edit security pki] user@hub# set ca-profile Root-CA ca-identity Root-CA user@hub# set ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@hub# set ca-profile Root-CA revocation-check disable

-

운영 모드에서 CA 인증서를 CA 프로필에 바인딩합니다.

user@hub> request security pki ca-certificate enroll ca-profile Root-CA user@hub> request security pki generate-key-pair certificate-id HUB_CRT size 2048 type rsa user@hub> request security pki local-certificate enroll certificate-id HUB_CRT challenge-password <different> domain-name hub.juniper.net email hub@juniper.net subject DC=juniper,CN=hub.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA

-

정적 키 관리자 프로파일을 구성합니다.

[edit security key-manager profiles] user@hub# set HUB_KM_PROFILE_1 static key-id ascii-text test-key-id user@hub# set HUB_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

IPSec VPN에서 허브-스포크를 구성합니다. 여기에는 디바이스 ID 및 해당 통신 링크를 인증하기 위한 보안 영역, 보안 정책 및 관련 인증서 구성이 포함됩니다.

[edit security ike proposal] user@hub# set HUB_IKE_PROP authentication-method rsa-signatures user@hub# set HUB_IKE_PROP dh-group group14 user@hub# set HUB_IKE_PROP authentication-algorithm sha-256 user@hub# set HUB_IKE_PROP encryption-algorithm aes-256-cbc user@hub# set HUB_IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@hub# set HUB_IKE_POL proposals HUB_IKE_PROP user@hub# set HUB_IKE_POL certificate local-certificate HUB_CRT

[edit security ike gateway] user@hub# set HUB_IKE_GW local-address 172.18.10.1 user@hub# set HUB_IKE_GW ike-policy HUB_IKE_POL user@hub# set HUB_IKE_GW external-interface ge-0/0/2.0 user@hub# set HUB_IKE_GW local-identity distinguished-name user@hub# set HUB_IKE_GW dynamic ike-user-type group-ike-id user@hub# set HUB_IKE_GW dynamic distinguished-name wildcard C=us,DC=juniper user@hub# set HUB_IKE_GW ppk-profile HUB_KM_PROFILE_1 user@hub# set HUB_IKE_GW version v2-only

[edit security ipsec proposal] user@hub# set HUB_IPSEC_PROP protocol esp user@hub# set HUB_IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@hub# set HUB_IPSEC_PROP encryption-algorithm aes-256-cbc

[edit security ipsec policy] user@hub# set HUB_IPSEC_POL proposals HUB_IPSEC_PROP

[edit security ipsec vpn] user@hub# set HUB_IPSEC_VPN bind-interface st0.1 user@hub# set HUB_IPSEC_VPN ike gateway HUB_IKE_GW user@hub# set HUB_IPSEC_VPN ike ipsec-policy HUB_IPSEC_POL user@hub# set HUB_IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 user@hub# set HUB_IPSEC_VPN traffic-selector ts1 remote-ip 0.0.0.0/0

[edit security zones] user@hub# set security-zone untrust host-inbound-traffic system-services ike user@hub# set security-zone untrust interfaces ge-0/0/2.0 user@hub# set security-zone vpn interfaces st0.1 user@hub# set security-zone trust host-inbound-traffic system-services ping user@hub# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@hub# set from-zone trust to-zone vpn policy vpn_out match source-address any user@hub# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@hub# set from-zone trust to-zone vpn policy vpn_out match application any user@hub# set from-zone trust to-zone vpn policy vpn_out then permit user@hub# set from-zone vpn to-zone trust policy vpn_in match source-address any user@hub# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@hub# set from-zone vpn to-zone trust policy vpn_in match application any user@hub# set from-zone vpn to-zone trust policy vpn_in then permit

스포크 디바이스의 단계별 구성

DUT에 대한 전체 샘플 구성은 다음을 참조하십시오.

이 구성은 스포크 1 및 스포크 2 디바이스에 적용됩니다. 다른 디바이스의 경우, 디바이스별 구성을 적절하게 변경해야 합니다.

-

스포크 인터페이스를 구성합니다.

[edit interfaces] user@spoke# set ge-0/0/2 unit 0 family inet address 172.18.10.2/24 user@spoke# set ge-0/0/1 unit 0 family inet address 192.168.80.1/24 user@spoke# set st0 unit 1 family inet

-

IPSec VPN에서 허브-스포크를 구성합니다. 여기에는 디바이스 ID 및 해당 통신 링크를 인증하기 위한 보안 영역, 보안 정책 및 관련 인증서 구성이 포함됩니다.

[edit security ike proposal] user@spoke# set SPOKE_1_IKE_PROP authentication-method rsa-signatures user@spoke# set SPOKE_1_IKE_PROP dh-group group14 user@spoke# set SPOKE_1_IKE_PROP authentication-algorithm sha-256 user@spoke# set SPOKE_1_IKE_PROP encryption-algorithm aes-256-cbc user@spoke# set SPOKE_1_IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@spoke# set SPOKE_1_IKE_POL proposals SPOKE_1_IKE_PROP user@spoke# set SPOKE_1_IKE_POL certificate local-certificate SPOKE_1_CRT

[edit security ike gateway] user@spoke# set SPOKE_1_IKE_GW address 172.18.10.1 user@spoke# set SPOKE_1_IKE_GW local-address 172.18.10.2 user@spoke# set SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL user@spoke# set SPOKE_1_IKE_GW external-interface ge-0/0/2.0 user@spoke# set SPOKE_1_IKE_GW local-identity distinguished-name user@spoke# set SPOKE_1_IKE_GW remote-identity distinguished-name user@spoke# set SPOKE_1_IKE_GW ppk-profile SPOKE_1_KM_PROFILE_1 user@spoke# set SPOKE_1_IKE_GW version v2-only

[edit security ipsec proposal] user@spoke# set SPOKE_1_IPSEC_PROP protocol esp user@spoke# set SPOKE_1_IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@spoke# set SPOKE_1_IPSEC_PROP encryption-algorithm aes-256-cbc

[edit security ipsec policy] user@spoke# set SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP

[edit security ipsec vpn] user@spoke# set SPOKE_1_IPSEC_VPN bind-interface st0.1 user@spoke# set SPOKE_1_IPSEC_VPN ike gateway SPOKE_1_IKE_GW user@spoke# set SPOKE_1_IPSEC_VPN ike ipsec-policy SPOKE_1_IPSEC_POL user@spoke# set SPOKE_1_IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 user@spoke# set SPOKE_1_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24

[edit security zones] user@spoke# set security-zone untrust host-inbound-traffic system-services ike user@spoke# set security-zone untrust interfaces ge-0/0/2.0 user@spoke# set security-zone vpn interfaces st0.1 user@spoke# set security-zone trust host-inbound-traffic system-services ping user@spoke# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@spoke# set from-zone trust to-zone vpn policy vpn_out match source-address any user@spoke# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@spoke# set from-zone trust to-zone vpn policy vpn_out match application any user@spoke# set from-zone trust to-zone vpn policy vpn_out then permit user@spoke# set from-zone vpn to-zone trust policy vpn_in match source-address any user@spoke# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@spoke# set from-zone vpn to-zone trust policy vpn_in match application any user@spoke# set from-zone vpn to-zone trust policy vpn_in then permit

[edit security pki ] user@spoke# set ca-profile Root-CA ca-identity Root-CA user@spoke# set ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@spoke# set ca-profile Root-CA revocation-check disable

user@spoke> request security pki ca-certificate enroll ca-profile Root-CA user@spoke> request security pki generate-key-pair certificate-id SPOKE_1_CRT size 2048 type rsa user@spoke> request security pki local-certificate enroll certificate-id SPOKE_1_CRT challenge-password <different> domain-name spoke_1.juniper.net email spoke_1@juniper.net subject DC=juniper,CN=spoke_1.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA

-

정적 키 관리자 프로파일을 구성합니다.

[edit security key-manager profiles] user@spoke# set SPOKE_1_KM_PROFILE_1 static key-id ascii-text test-key-id user@spoke# set SPOKE_1_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

검증

이 섹션에서는 이 예에서 기능을 확인하는 데 사용할 수 있는 show 명령 목록을 제공합니다.

| 명령어 | 확인 작업 |

|---|---|

|

보안 ike 보안 관련 세부 정보 표시 |

|

|

보안 ipsec 보안 관련 세부 정보 표시 |

|

|

보안 ipsec 통계 표시 |

|

|

보안 키 관리자 프로필 세부 정보 표시 |

|

|

ping 192.168.90.20 소스 192.168.80.20 카운트 4 |

- IKE(Internet Key Exchange) SA 확인

- IPsec SA 확인

- IPsec 통계 확인

- 키 관리자 프로파일 확인

- 호스트 1에서 호스트 3으로 또는 그 반대로 ping

- 호스트 2에서 호스트 3으로 또는 그 반대로 ping

IKE(Internet Key Exchange) SA 확인

목적

IKE(Internet Key Exchange) SA를 확인합니다.

작업

작동 모드에서 명령을 입력하여 show security ike security-associations detail IKE(Internet Key Exchange) SA를 확인합니다.

user@hub> show security ike security-associations detail

IKE peer 172.18.10.2, Index 2123, Gateway Name: HUB_IKE_GW

Role: Responder, State: UP

Initiator cookie: 0e40ccdcee1b54bd, Responder cookie: 43964f5cc4d4491c

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/2.0

Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Lifetime: Expires in 2840 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke.juniper.net

AAA assigned IP: 0.0.0.0

PPK-profile: HUB_KM_PROFILE_1

Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 2610

Output bytes : 2571

Input packets: 5

Output packets: 5

Input fragmented packets: 4

Output fragmented packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500440

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Local identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=hub.juniper.net

Remote identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke.juniper.net

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

IKE peer 172.18.10.3, Index 2124, Gateway Name: HUB_IKE_GW

Role: Responder, State: UP

Initiator cookie: 651bf4a52a9375ec, Responder cookie: d9a9c95c27e3f929

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/2.0

Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.3:500

Lifetime: Expires in 2901 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke_2.juniper.net

AAA assigned IP: 0.0.0.0

PPK-profile: HUB_KM_PROFILE_1

Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 2610

Output bytes : 2571

Input packets: 5

Output packets: 5

Input fragmented packets: 4

Output fragmented packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500441

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.18.10.1:500, Remote: 172.18.10.3:500

Local identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=hub.juniper.net

Remote identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke_2.juniper.net

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

의미

, , PPK-profile: HUB_KM_PROFILE_1IPSec security associations: 2 created, 0 deletedFlags: IKE SA is created 및 필드는 Role: Responder, State: UPIKE SA가 성공적으로 생성되었음을 보여줍니다.

IPsec SA 확인

목적

IPsec SA를 확인합니다.

작업

작동 모드에서 명령을 입력하여 show security ipsec security-associations detail IPsec SA를 확인합니다.

user@hub> show security ipsec security-associations detail

ID: 500440 Virtual-system: root, VPN Name: HUB_IPSEC_VPN

Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.2

Traffic Selector Name: ts1

Local Identity: ipv4(192.168.90.0-192.168.90.255)

Remote Identity: ipv4(192.168.80.0-192.168.80.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: Yes

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: HUB_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Jul 20 2023 10:44:19: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x649d371f, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2840 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2183 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2123

Direction: outbound, SPI: 0xd5ef611e, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2840 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2183 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2123

ID: 500441 Virtual-system: root, VPN Name: HUB_IPSEC_VPN

Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.3

Traffic Selector Name: ts1

Local Identity: ipv4(192.168.90.0-192.168.90.255)

Remote Identity: ipv4(192.168.70.0-192.168.70.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: Yes

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: HUB_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Jul 20 2023 10:45:19: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0xa0d3ba32, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2901 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2258 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2124

Direction: outbound, SPI: 0xe54414e3, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2901 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2258 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2124

의미

, Passive mode tunneling: Disabled, Policy-name: HUB_IPSEC_POLIPsec SA negotiation succeeds (1 times) 및 필드는 Quantum Secured: YesIPsec SA가 성공적으로 생성되었음을 보여줍니다.

IPsec 통계 확인

목적

IPsec 통계를 확인합니다.

작업

작동 모드에서 명령을 입력하여 show security ipsec statistics IPsec 통계를 확인합니다.

user@hub> show security ipsec statistics ESP Statistics: Encrypted bytes: 1248 Decrypted bytes: 1248 Encrypted packets: 8 Decrypted packets: 8 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

의미

및 AH Statistics 필드에는 ESP Statistics IPsec 통계가 표시됩니다.

키 관리자 프로파일 확인

목적

키 관리자 프로파일을 확인하십시오.

작업

운영 모드에서 명령을 입력하여 show security key-manager profiles detail 키 관리자 프로파일을 보십시오.

user@hub> show security key-manager profiles detail

Name: HUB_KM_PROFILE_1, Index: 4, Type: Static

Configured-at: 20.07.23 (09:59:06)

Time-elapsed: 1 hrs 2 mins 7 secs

Request stats:

Received: 2

In-progress: 0

Success: 2

Failed: 0의미

및 Type: Static 필드는 Name: HUB_KM_PROFILE_1 키 관리자 프로파일을 표시합니다

호스트 1에서 호스트 3으로 또는 그 반대로 ping

목적

호스트 1에서 호스트 3으로의 연결을 확인합니다.

작업

작동 모드에서 명령을 입력하여 ping 192.168.90.20 source 192.168.80.20 count 4 Host 1에서 Host 3으로의 연결을 확인합니다.

user@HOST1# ping 192.168.90.20 source 192.168.80.20 count 4 PING 192.168.90.20 (192.168.90.20): 56 data bytes 64 bytes from 192.168.90.20: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.90.20: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.90.20: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.90.20: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.90.20 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

의미

HOST PING 192.168.80.20 (192.168.80.20): 56 data bytes 1에서 HOST 3으로의 연결을 확인합니다.

호스트 2에서 호스트 3으로 또는 그 반대로 ping

목적

호스트 2에서 호스트 3으로의 연결을 확인합니다.

작업

작동 모드에서 을(를 ping 192.168.90.20 source 192.168.80.20 count 4 ) 입력하여 Host 2에서 Host 3으로의 연결을 확인합니다.

user@HOST1# ping 192.168.90.20 source 192.168.70.20 count 4 PING 192.168.90.20 (192.168.90.20): 56 data bytes 64 bytes from 192.168.90.20: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.90.20: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.90.20: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.90.20: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.90.20 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

의미

HOST PING 192.168.80.20 (192.168.80.20): 56 data bytes 2에서 HOST 3으로의 연결을 확인합니다.

부록 1 : 모든 장치에 대한 명령 설정

모든 장치에서 명령 출력을 설정합니다.

허브에서 명령 설정

set security ike proposal HUB_IKE_PROP dh-group group14 set security ike proposal HUB_IKE_PROP authentication-algorithm sha-256 set security ike proposal HUB_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal HUB_IKE_PROP lifetime-seconds 3600 set security ike policy HUB_IKE_POL proposals HUB_IKE_PROP set security ike policy HUB_IKE_POL certificate local-certificate HUB_CRT set security ike gateway HUB_IKE_GW local-address 172.18.10.1 set security ike gateway HUB_IKE_GW ike-policy HUB_IKE_POL set security ike gateway HUB_IKE_GW external-interface ge-0/0/2.0 set security ike gateway HUB_IKE_GW local-identity distinguished-name set security ike gateway HUB_IKE_GW dynamic ike-user-type group-ike-id set security ike gateway HUB_IKE_GW dynamic distinguished-name wildcard C=us,DC=juniper set security ike gateway HUB_IKE_GW ppk-profile HUB_KM_PROFILE_1 set security ike gateway HUB_IKE_GW version v2-only set security ipsec proposal HUB_IPSEC_PROP protocol esp set security ipsec proposal HUB_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal HUB_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy HUB_IPSEC_POL proposals HUB_IPSEC_PROP set security ipsec vpn HUB_IPSEC_VPN bind-interface st0.1 set security ipsec vpn HUB_IPSEC_VPN ike gateway HUB_IKE_GW set security ipsec vpn HUB_IPSEC_VPN ike ipsec-policy HUB_IPSEC_POL set security ipsec vpn HUB_IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 set security ipsec vpn HUB_IPSEC_VPN traffic-selector ts1 remote-ip 0.0.0.0/0 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.1/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.90.1/24 set interfaces st0 unit 1 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

스포크 1에서 명령 설정

set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable request security pki ca-certificate enroll ca-profile Root-CA request security pki generate-key-pair certificate-id SPOKE_1_CRT size 2048 type rsa request security pki local-certificate enroll certificate-id SPOKE_1_CRT challenge-password <different> domain-name spoke_1.juniper.net email spoke_1@juniper.net subject DC=juniper,CN=spoke_1.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA set security key-manager profiles SPOKE_1_KM_PROFILE_1 static key-id ascii-text test-key-id set security key-manager profiles SPOKE_1_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set security ike proposal SPOKE_1_IKE_PROP authentication-method rsa-signatures set security ike proposal SPOKE_1_IKE_PROP dh-group group14 set security ike proposal SPOKE_1_IKE_PROP authentication-algorithm sha-256 set security ike proposal SPOKE_1_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal SPOKE_1_IKE_PROP lifetime-seconds 3600 set security ike policy SPOKE_1_IKE_POL proposals SPOKE_1_IKE_PROP set security ike policy SPOKE_1_IKE_POL certificate local-certificate SPOKE_1_CRT set security ike gateway SPOKE_1_IKE_GW address 172.18.10.1 set security ike gateway SPOKE_1_IKE_GW local-address 172.18.10.2 set security ike gateway SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL set security ike gateway SPOKE_1_IKE_GW external-interface ge-0/0/2.0 set security ike gateway SPOKE_1_IKE_GW local-identity distinguished-name set security ike gateway SPOKE_1_IKE_GW remote-identity distinguished-name set security ike gateway SPOKE_1_IKE_GW ppk-profile SPOKE_1_KM_PROFILE_1 set security ike gateway SPOKE_1_IKE_GW version v2-only set security ipsec proposal SPOKE_1_IPSEC_PROP protocol esp set security ipsec proposal SPOKE_1_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal SPOKE_1_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP set security ipsec vpn SPOKE_1_IPSEC_VPN bind-interface st0.1 set security ipsec vpn SPOKE_1_IPSEC_VPN ike gateway SPOKE_1_IKE_GW set security ipsec vpn SPOKE_1_IPSEC_VPN ike ipsec-policy SPOKE_1_IPSEC_POL set security ipsec vpn SPOKE_1_IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 set security ipsec vpn SPOKE_1_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.2/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.80.1/24 set interfaces st0 unit 1 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

스포크 2에서 명령 설정

set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable request security pki ca-certificate enroll ca-profile Root-CA request security pki generate-key-pair certificate-id SPOKE_2_CRT size 2048 type rsa request security pki local-certificate enroll certificate-id SPOKE_2_CRT challenge-password <different> domain-name spoke_2.juniper.net email spoke_2@juniper.net subject DC=juniper,CN=spoke_2.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA set security key-manager profiles SPOKE_2_KM_PROFILE_1 static key-id ascii-text test-key-id set security key-manager profiles SPOKE_2_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set security ike proposal SPOKE_2_IKE_PROP authentication-method rsa-signatures set security ike proposal SPOKE_2_IKE_PROP dh-group group14 set security ike proposal SPOKE_2_IKE_PROP authentication-algorithm sha-256 set security ike proposal SPOKE_2_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal SPOKE_2_IKE_PROP lifetime-seconds 3600 set security ike policy SPOKE_2_IKE_POL proposals SPOKE_IKE_PROP set security ike policy SPOKE_2_IKE_POL certificate local-certificate SPOKE_2_CRT set security ike gateway SPOKE_2_IKE_GW address 172.18.10.1 set security ike gateway SPOKE_2_IKE_GW local-address 172.18.10.3 set security ike gateway SPOKE_2_IKE_GW ike-policy SPOKE_2_IKE_POL set security ike gateway SPOKE_2_IKE_GW external-interface ge-0/0/2.0 set security ike gateway SPOKE_2_IKE_GW local-identity distinguished-name set security ike gateway SPOKE_2_IKE_GW remote-identity distinguished-name set security ike gateway SPOKE_2_IKE_GW ppk-profile SPOKE_2_KM_PROFILE_1 set security ike gateway SPOKE_2_IKE_GW version v2-only set security ipsec proposal SPOKE_2_IPSEC_PROP protocol esp set security ipsec proposal SPOKE_2_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal SPOKE_2_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy SPOKE_2_IPSEC_POL proposals SPOKE_2_IPSEC_PROP set security ipsec vpn SPOKE_2_IPSEC_VPN bind-interface st0.2 set security ipsec vpn SPOKE_2_IPSEC_VPN ike gateway SPOKE_2_IKE_GW set security ipsec vpn SPOKE_2_IPSEC_VPN ike ipsec-policy SPOKE_2_IPSEC_POL set security ipsec vpn SPOKE_2_IPSEC_VPN traffic-selector ts1 local-ip 192.168.70.0/24 set security ipsec vpn SPOKE_2_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.3/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.70.1/24 set interfaces st0 unit 2 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.2 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

부록 2 : DUT의 구성 출력 표시

허브

구성 모드에서 , show security ike policy HUB_IKE_POL, , show security ipsec proposal HUB_IPSEC_PROPshow security ike gateway HUB_IKE_GW, show security ipsec policy HUB_IPSEC_POL, show security ipsec vpn HUB_IPSEC_VPN, show interfaces, 및 show security zonesshow security policies 명령을 입력하여 show security ike proposal HUB_IKE_PROP구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@hub# show security ike proposal HUB_IKE_PROP dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@hub# show security ike policy HUB_IKE_POL

proposals HUB_IKE_PROP;

certificate {

local-certificate HUB_CRT;user@hub# show security ike gateway HUB_IKE_GW

ike-policy HUB_IKE_POL;

dynamic {

distinguished-name {

wildcard C=us,DC=juniper;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/2.0;

local-address 172.18.10.1;

version v2-only;

ppk-profile HUB_KM_PROFILE_1;user@hub# show security ipsec proposal HUB_IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc;

user@hub# show security ipsec policy HUB_IPSEC_POL proposals HUB_IPSEC_PROP;

user@hub# show security ipsec vpn HUB_IPSEC_VPN

bind-interface st0.1;

ike {

gateway HUB_IKE_GW;

ipsec-policy HUB_IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.90.0/24;

remote-ip 0.0.0.0/0;

}user@hub# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.18.10.1/24;

}

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}user@hub# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/2.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@hub# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}스포크 1

구성 모드에서 , show security key-manager profiles SPOKE_1_KM_PROFILE_1, show security ike policy SPOKE_1_IKE_POLshow security ipsec vpn SPOKE_1_IPSEC_VPNshow interfacesshow security ipsec policy SPOKE_1_IPSEC_POLshow security pkishow security ike proposal SPOKE_1_IKE_PROPshow security policiesshow security ike gateway SPOKE_1_IKE_GWshow security zonesshow security ipsec proposal SPOKE_1_IPSEC_PROP및 명령을 입력하여 show security pki ca-profile Root-CA구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@spoke1# show security pki ca-profile Root-CA

ca-identity Root-CA;

enrollment {

url https://ca-server.juniper.net/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

user@spoke1# show security key-manager profiles SPOKE_1_KM_PROFILE_1

static {

key-id ascii-text "$9$cJ5SvLdVYoZjs2qmTFAt1RhSMXoaZUjqWL"; ## SECRET-DATA

key ascii-text "$9$mfF/IRSWX-9AORhyW8aZUj.PQFn/tuz3lKMXbwgoJGqf/Ctu1RTzhSyeW8aZUHkPn6AIEyO1SeMWdVgoJUjqCA0IEyz3yKvW-d4aZ"; ## SECRET-DATA

}

user@spoke1# show security ike proposal SPOKE_1_IKE_PROP authentication-method rsa-signatures; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@spoke1# show security ike policy SPOKE_1_IKE_POL

proposals SPOKE_1_IKE_PROP;

certificate {

local-certificate SPOKE_1_CRT;

}

user@spoke1# show security ike gateway SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL; address 172.18.10.1; local-identity distinguished-name; remote-identity distinguished-name; external-interface ge-0/0/2.0; local-address 172.18.10.2; version v2-only; ppk-profile SPOKE_1_KM_PROFILE_1;

user@spoke1# show security ipsec proposal SPOKE_1_IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc;

user@spoke1# show security ipsec policy SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP;

user@spoke1# show security ipsec vpn SPOKE_1_IPSEC_VPN

bind-interface st0.1;

ike {

gateway SPOKE_1_IKE_GW;

ipsec-policy SPOKE_1_IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.80.0/24;

remote-ip 192.168.90.0/24;

}user@spoke1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}

user@spoke1# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}user@spoke1# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@spoke1# show security pki

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url https://ca-server.juniper.net/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}스포크 2

구성 모드에서 , show security key-manager, show security ike gateway SPOKE_2_IKE_GWshow security ipsec vpn SPOKE_2_IPSEC_VPNshow security policiesshow security ike proposal SPOKE_2_IKE_PROPshow security zonesshow security ike policy SPOKE_2_IKE_POLshow interfacesshow security ipsec proposal SPOKE_2_IPSEC_PROP및 명령을 입력하여 show security pki구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@spoke2# show security pki

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url https://ca-server.juniper.net/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

user@spoke2# show security key-manager

profiles {

SPOKE_2_KM_PROFILE_1 {

static {

key-id ascii-text "$9$C4Y8ABEleWx-wM8goGjPf369A1hx7-VwgIE"; ## SECRET-DATA

key ascii-text "$9$15SRyKdVYGjqvW7Vw2GUn/CtBIcylK8XSr4aZjPfz369ORKM8X-VhSwY2oGUn/Cu0IleWdb27-YoZG.mz36CtOMWxdb2Sr2aJGq.Fn/"; ## SECRET-DATA

}

}

}

user@spoke2# show security ike proposal SPOKE_2_IKE_PROP authentication-method rsa-signatures; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@spoke2# show security ike policy SPOKE_2_IKE_POL

proposals SPOKE_IKE_PROP;

certificate {

local-certificate SPOKE_2_CRT;

}

user@spoke2# show security ike gateway SPOKE_2_IKE_GW ike-policy SPOKE_2_IKE_POL; address 172.18.10.1; local-identity distinguished-name; remote-identity distinguished-name; external-interface ge-0/0/2.0; local-address 172.18.10.3; version v2-only; ppk-profile SPOKE_2_KM_PROFILE_1;

user@spoke2# show security ipsec proposal SPOKE_2_IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc;

user@spoke2# show security ipsec vpn SPOKE_2_IPSEC_VPN

bind-interface st0.2;

ike {

gateway SPOKE_2_IKE_GW;

ipsec-policy SPOKE_2_IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.70.0/24;

remote-ip 192.168.90.0/24;

}user@spoke2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

address 192.168.70.1/24;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

address 172.18.10.3/24;

}

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

unit 2 {

family inet;

}

}user@spoke2# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone vpn {

interfaces {

st0.2;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}user@spoke2# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}Junos Key Manager를 위한 Quantum Key Manager 키 프로필 구성

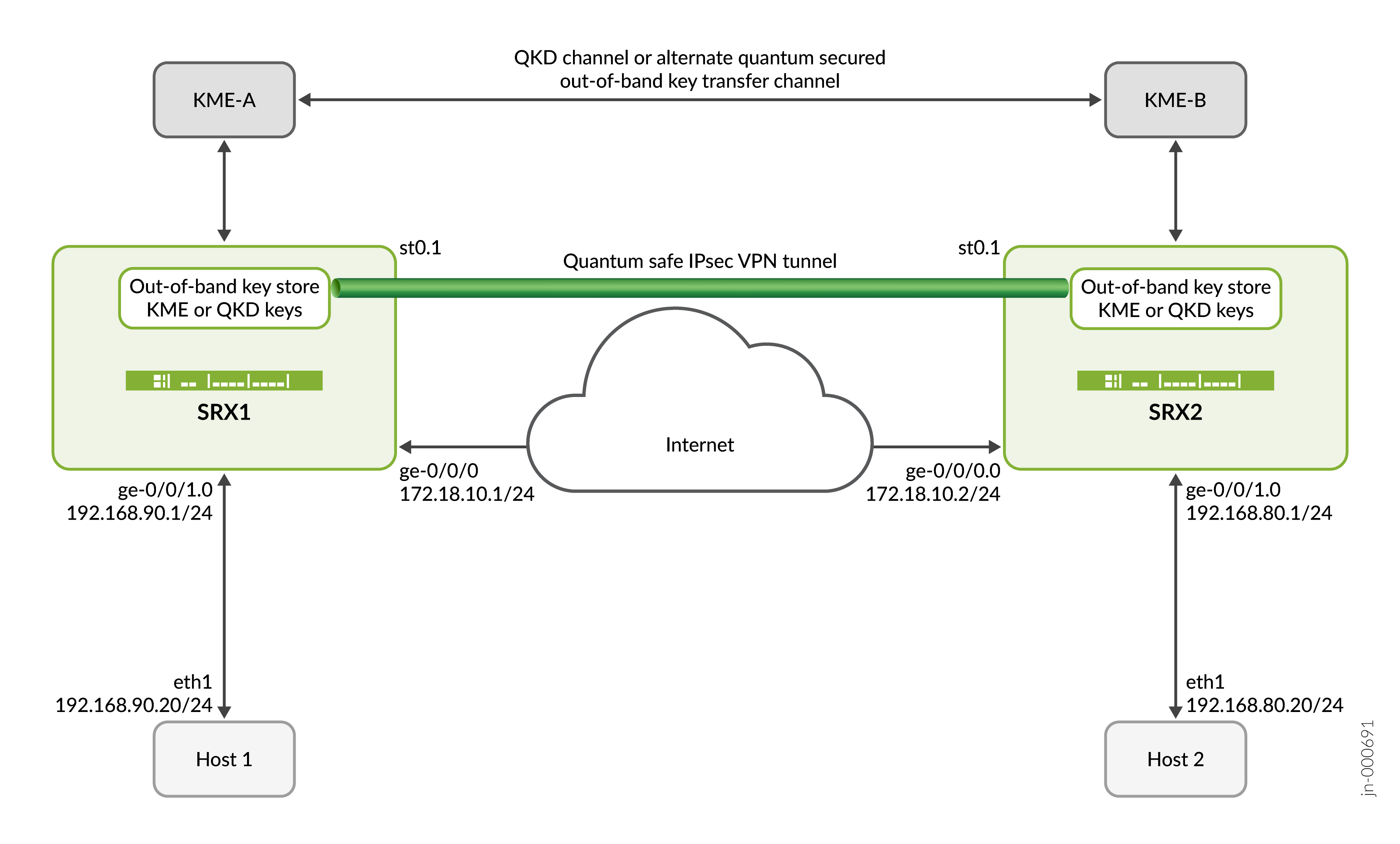

이 예에서는 Junos 키 관리자에 대한 양자 키 프로필을 구성하는 방법을 보여 줍니다. 양자 안전 IPSec VPN 터널을 구축하기 위해 생성된 키를 생성하고 전송할 양자 키 관리자 키 프로필을 구성합니다.

요구 사항

-

하드웨어 요구 사항 —주니퍼 네트웍스® SRX1500 방화벽 및 더 높은 번호의 디바이스 모델 또는 주니퍼 네트웍스® vSRX 가상 방화벽(vSRX3.0).

-

소프트웨어 요구 사항—Junos OS 릴리스 22.4R1 이상(및 JUNOS Key Manager 패키지 포함JUNOS ike).

-

통신을 위해 ETSI 양자 키 분배(QKD) Rest API 표준을 지원하는 모든 QKD 디바이스를 사용합니다.

-

디바이스에 로컬 인증서를 로드합니다. 인증서에 대한 전체 경로를 제공하는 것이 좋습니다.

개요

SRX 시리즈 방화벽 디바이스는 IPsec VPN을 사용하여 인터넷을 통해 트래픽을 안전하게 전송합니다. IPsec VPN에서 양자 키 관리자 키 프로필을 구성하여 기존 IKE(Internet Key Exchange) SA와 새 키 및 키를 재인증합니다.

양자 키 관리자 키 프로필은 QKD 기반의 보안 키 분배 방법을 사용하여 양자 안전 키를 생성하고 분배합니다. 이러한 키는 동적입니다.

구성

-

CA 인증서를 구성합니다.

user@host# set security pki ca-profile Root-CA ca-identity Root-CA user@host# set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@host# set security pki ca-profile Root-CA revocation-check disable

-

CA 인증서를 로드합니다.

user@host> request security pki local-certificate load certificate-id SAE_A filename SAE_A.cert key SAE_A.key

-

CA 인증서를 등록합니다.

user@host> request security pki ca-certificate enroll ca-profile Root-CA

-

양자 키 관리자 프로필을 구성합니다.

user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager url https://kme.juniper.net user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager local-sae-id SAE_A user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager local-certificate-id SAE_A_CERT user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager trusted-cas Root-CA

검증

목적

양자 키 관리자 키 프로필 및 키를 확인합니다.

작업

작동 모드에서 을(를 show security pki ca-certificate ca-profile Root-CA ) 입력하여 CA 프로필 및 CA 인증서를 확인합니다.

user@host> show security pki ca-certificate ca-profile Root-CA

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Issued to: Root-CA, Issued by: C = IN, ST = WestBengal, O = JuniperNetworks, CN = Root-CA

Validity:

Not before: 09-11-2023 09:03 UTC

Not after: 03-24-2044 09:03 UTC

Public key algorithm: rsaEncryption(4096 bits)

Keypair Location: Keypair generated locally작동 모드에서 을(를 show security pki local-certificate certificate-id SAE_A_CERT ) 입력하여 PKI 로컬 인증서를 확인합니다.

user@host> show security pki local-certificate certificate-id SAE_A_CERT

LSYS: root-logical-system

Certificate identifier: SAE_A_CERT

Issued to: SAE_A, Issued by: C = IN, ST = WestBengal, O = JuniperNetworks, CN = ROOT_CA

Validity:

Not before: 08-28-2023 04:54 UTC

Not after: 03-10-2044 04:54 UTC

Public key algorithm: rsaEncryption(2048 bits)

Keypair Location: Keypair generated locally작동 모드에서 을(를 request security key-manager profiles get profile-keys name km_profile_1 peer-sae-id SAE_B ) 입력하여 피어 디바이스 키 관리자 프로파일 및 키를 확인합니다.

user@host> request security key-manager profiles get profile-keys name km_profile_1 peer-sae-id SAE_B

- Response:

- Status: SUCCESS

- Name: km_profile_1

- Type: quantum-key-manager

- Key-size: 256 bits

- Key-count: 1

- Key-ids:

- 002420bd-7a03-4725-9c41-6969d8e1815a

- Keys:

- 728d21c4a05fe2f73c7b2f58d1e3631dc68fcfaca16be12ca3fc7715079db0f9작동 모드에서 을(를 show security key-manager profiles name KM_PROFILE_1 detail ) 입력하여 키 관리자 프로필 세부사항을 확인합니다.

user@host> show security key-manager profiles name KM_PROFILE_1 detail