이 페이지의 내용

Sophos 바이러스 차단 보호

Sophos 바이러스 차단 스캐너는 로컬 내부 캐시를 사용하여 외부 목록 서버의 쿼리 응답을 유지 관리하여 조회 성능을 향상시킵니다. Sophos 바이러스 백신 검사는 전체 파일 기반 바이러스 백신 기능에 대한 CPU 집약도가 낮은 대안으로 제공됩니다. 자세한 내용은 다음 항목을 참조하십시오.

Sophos 바이러스 차단 보호 개요

Sophos 바이러스 백신은 클라우드 바이러스 백신 솔루션입니다. 바이러스 패턴 및 맬웨어 데이터베이스는 Sophos(Sophos Extensible List) 서버에서 유지 관리하는 외부 서버에 있으므로 주니퍼 장치에 대규모 패턴 데이터베이스를 다운로드하여 유지 관리할 필요가 없습니다. Junos OS 릴리스 23.1R1 이전에는 Sophos 바이러스 차단 스캐너가 로컬 내부 캐시를 사용하여 외부 목록 서버의 쿼리 응답을 유지 관리하여 조회 성능을 향상했습니다.

주니퍼 컨텐츠 보안에서 처리하는 상당량의 트래픽은 HTTP 기반이므로 악성 콘텐츠가 엔드포인트 클라이언트 또는 서버에 도달하는 것을 효과적으로 방지하기 위해 URI(Uniform Resource Identifier) 검사를 사용합니다. HTTP 트래픽에 대해 URI 조회, 실제 파일 유형 탐지 및 파일 체크섬 조회와 같은 검사가 수행됩니다. 지원되는 애플리케이션 레이어 프로토콜은 HTTP, FTP, SMTP, POP3 및 IMAP입니다.

전체 파일 기반 바이러스 백신 기능은 Junos OS 릴리스 15.1X49-D10 및 Junos OS 릴리스 17.3R1부터는 지원되지 않습니다. 이전 릴리스의 경우 Sophos 바이러스 차단 검사는 전체 파일 기반 바이러스 차단 기능에 대한 CPU 집약도가 낮은 대안으로 제공되었습니다. Sophos는 전체 바이러스 백신과 동일한 프로토콜을 지원하며 거의 동일한 방식으로 작동합니다. 그러나 메모리 공간이 더 작고 메모리가 적은 저가형 장치와 호환됩니다.

Junos OS 릴리스 15.1X49-D100부터 Sophos 바이러스 차단, 웹 필터링 및 Content 보안의 콘텐츠 필터링 보안 기능에 대해 HTTP, HTTPS, FTP, SMTP, POP3, IMAP 프로토콜에 대한 IPv6 패스스루 트래픽이 지원됩니다.

Junos OS 릴리스 12.3X48-D35 및 Junos OS 릴리스 17.3R1부터는 TCP-프록시 전달을 최적화하기 위해 컨텐츠 보안 Sophos 바이러스 차단(SAV) 단일 세션 처리량이 증가합니다.

Junos OS 릴리스 19.4R1부터 바이러스 차단 기능은 암시적 및 명시적 SMTPS, IMAPS 및 POP3S 프로토콜을 지원하며, 명시적 패시브 모드 FTPS만 지원합니다.

암시적 모드 - 보안 채널을 사용하여 SSL/TLS 암호화 포트에 연결합니다.

명시적 모드 - 먼저 보안되지 않은 채널에 연결한 다음 STARTTLS 명령을 실행하여 통신을 보호합니다. POP3S의 경우 STLS 명령을 사용합니다.

Junos OS 릴리스 23.1R1부터 Content 보안은 새로운 바이러스 백신 Sophos Live Protection 버전 2.0을 지원합니다. 새 버전의 Sophos 바이러스 백신은 장치-서버 통신에 HTTPS 연결을 사용합니다. HTTPS 연결의 경우 SSL 시작 프로필을 생성하고 해당 프로필을 Sophos 엔진의 기본 구성에 추가해야 합니다.

Junos OS 릴리스 24.4R1부터 Content 보안 Sophos 2.0 바이러스 차단을 위한 웹 프록시 지원이 도입되었습니다. 또한 트래픽을 제어하고 보안에 대한 더 많은 제어를 제공하기 위해 파일 평판 값을 기반으로 파일 평판 그룹을 도입합니다.

또한보십시오

Sophos Antivirus 기능

Sophos 바이러스 차단에는 다음과 같은 주요 기능이 있습니다.

Sophos antivirus expanded MIME decoding support—Sophos 바이러스 차단은 HTTP, POP3, SMTP 및 IMAP에 대한 디코딩 지원을 제공합니다. MIME 디코딩 지원에는 지원되는 각 프로토콜에 대한 다음이 포함됩니다.

멀티파트 및 중첩 헤더 디코딩

제목 필드의 Base64 디코딩, 인쇄된 인용 디코딩 및 인코딩된 단어 디코딩

Sophos antivirus supports HTTPS traffic—Junos OS 릴리스 12.3X48-D25 및 Junos OS 릴리스 17.3R1부터 SSL 포워드 프록시를 통한 Sophos 바이러스 차단은 HTTPS 트래픽을 지원합니다. SSL 포워드 프록시를 통한 Sophos 바이러스 차단은 SRX 시리즈 방화벽을 통과하는 HTTPS 트래픽을 가로채는 방식으로 이를 수행합니다. SRX 시리즈 방화벽의 보안 채널은 클라이언트와 SRX 시리즈 방화벽 간의 하나의 SSL 채널과 SRX 시리즈 방화벽과 HTTPS 서버 간의 또 다른 SSL 채널로 나뉩니다. SSL 포워드 프록시는 두 채널 모두에 대한 터미널 역할을 하며 일반 텍스트 트래픽을 컨텐츠 보안으로 전달합니다. 콘텐츠 보안은 일반 텍스트 트래픽에서 URL 및 파일 체크섬 정보를 추출합니다. Sophos 바이러스 차단 스캐너는 요청을 차단할지 또는 허용할지 결정합니다.

SSL 포워드 프록시는 클라이언트 인증을 지원하지 않습니다. 서버에서 클라이언트 인증이 필요한 경우 Content 보안은 트래픽을 우회합니다. 콘텐츠 보안은 다음 조건에서 HTTPS 트래픽을 우회합니다.

SSL 프록시가 클라이언트의 첫 번째 핸드셰이크 패킷을 구문 분석하지 않으면 SSL 포워드 프록시는 트래픽을 우회합니다.

호환성 문제로 인해 클라이언트 및 서버와의 SSL 프록시 핸드셰이크가 불완전하면 연결이 끊어집니다.

시스템 리소스가 부족하면 SSL 전달 프록시가 새 연결을 처리할 수 없으며 Sophos 바이러스 차단은 트래픽을 우회합니다.

HTTPS 트래픽이 SSL 전달 프록시 허용 목록에 도달하면 SSL 전달 프록시 및 Sophos 바이러스 차단은 트래픽을 우회합니다.

Sophos antivirus scan result handling—Sophos 바이러스 차단 TCP를 사용하면 바이러스가 발견되고 데이터 콘텐츠가 삭제되면 트래픽이 정상적으로 닫힙니다.

지원되는 장애 모드 옵션은 content-size, default, engine-not-ready, out-of-resource, timeout 및 too-many-requests입니다. 차단, 로그 및 허용 및 허용 작업을 설정할 수 있습니다. Sophos에서 지원되는 옵션의 장애 모드 처리는 전체 바이러스 백신에서와 거의 동일합니다.

Sophos Uniform Resource Identifier checking—Sophos는 스팸 방지 실시간 RBL(Null Route List) 조회와 유사한 URI(Uniform Resource Identifier) 검사를 제공합니다. URI 검사는 Sophos 데이터베이스에 대해 HTTP 트래픽의 URI 콘텐츠를 분석하여 맬웨어 또는 악성 콘텐츠를 식별하는 방법입니다. 멀웨어는 주로 정적이므로 체크섬 메커니즘을 사용하여 멀웨어를 식별하여 성능을 개선합니다. 체크섬을 사용할 수 있는 파일에는 .exe, .zip, .rar, .swf, .pdf 및 .ole2(doc 및 xls)가 포함됩니다.

HTTP 트래픽이 없거나 외부에서 액세스할 수 없는 웹 서버가 있는 내부 네트워크를 보호하는 주니퍼 네트웍스 디바이스가 있는 경우 URI 검사를 끄는 것이 좋습니다. 웹 서버에 외부 환경에서 액세스할 수 없는 경우 Sophos URI 데이터베이스에 있는 URI 정보가 포함되어 있지 않을 것입니다. URI 검사는 기본적으로 켜져 있습니다.

Junos OS 릴리스 18.4R1부터는 기본적으로 URI 검사가 꺼져 있습니다.

또한보십시오

Sophos Antivirus 데이터 파일 업데이트 이해

Sophos 바이러스 차단은 주기적으로 업데이트해야 하는 작은 데이터 파일 세트를 사용합니다. 이러한 데이터 파일에는 스캔 로직 안내에 대한 정보만 포함되어 있으며 전체 패턴 데이터베이스는 포함하지 않습니다. 중요한 바이러스, URI 검사, 맬웨어, 웜, 트로이 목마 및 스파이웨어에 대한 보호를 포함하는 기본 패턴 데이터베이스는 Sophos에서 유지 관리하는 원격 Sophos Extensible List 서버에 있습니다.

Sophos 데이터 파일은 HTTP 또는 HTTPS를 통해 업데이트되며 수동으로 업데이트하거나 자동으로 업데이트하도록 예약할 수 있습니다. Sophos 바이러스 백신 사용:

서명 데이터베이스 자동 업데이트 간격은 기본적으로 하루에 한 번입니다. 이 간격은 변경할 수 있습니다.

데이터 파일을 업데이트하는 동안 바이러스 검사 기능이 중단되지 않습니다. 업데이트가 실패하면 기존 데이터 파일이 계속 사용됩니다.

기본적으로 Sophos 바이러스 백신 데이터 파일 업데이트의 URL은 http://update.juniper-updates.net/SAV/ 입니다.

Sophos 바이러스 차단 검사 기능은 별도로 라이선스가 부여된 구독 서비스입니다. 바이러스 백신 라이센스 키가 만료되면 패턴 조회 데이터베이스가 원격 Sophos 서버에 있으므로 기능이 더 이상 작동하지 않습니다. 라이선스를 업데이트할 수 있는 30일의 유예 기간이 있습니다.

또한보십시오

Sophos Antivirus와 Kaspersky Antivirus의 비교

Kaspersky 및 Express Antivirus 기능은 Junos OS 릴리스 15.1X49-D10 및 Junos OS 릴리스 17.3R1부터는 지원되지 않습니다. 이전 릴리스에서 Sophos Antivirus는 주니퍼 Express Antivirus와 매우 유사하며 전체 Antivirus 기능과 유사합니다.

주니퍼 익스프레스 및 전체 바이러스 차단 솔루션과 달리 Sophos의 바이러스 차단 및 맬웨어 데이터베이스는 원격 Sophos Extensible List 서버 그룹에 저장됩니다. 쿼리는 DNS 프로토콜을 사용하여 수행됩니다. Sophos는 이러한 서버를 유지 관리하므로 주니퍼 장치에 대규모 패턴 데이터베이스를 다운로드하여 유지 관리할 필요가 없습니다. 데이터베이스가 원거리에 있고 새로운 바이러스 발생에 더 빠르게 대응할 수 있기 때문입니다. 바이러스 백신 데이터베이스에는 크기 제한이 없지만 검사 파일 크기에는 제한이 있습니다.

참고:Sophos 바이러스 차단은 정기적으로 업데이트해야 하는 데이터 파일 세트를 사용합니다. 이는 일반적인 바이러스 패턴 파일이 아닙니다. 바이러스 검사 논리를 안내하는 데 도움이 되는 작은 파일 집합입니다. 데이터 파일을 수동으로 다운로드하거나 자동 다운로드를 설정할 수 있습니다.

Sophos는 Kaspersky Antivirus와 동일한 사전 검사 탐지 기능을 제공하지 않습니다. Sophos는 Sophos 엔진의 일부이며 켜고 끌 수 없는 유사한 솔루션을 제공합니다.

Sophos 바이러스 차단 검사 기능은 별도로 라이선스가 부여된 구독 서비스입니다. 또한 패턴 조회 데이터베이스는 Sophos에서 유지 관리하는 원격 서버에 있으므로 바이러스 백신 라이선스 키가 만료되면 기능이 더 이상 작동하지 않습니다. 라이선스를 업데이트할 수 있는 30일의 유예 기간이 있습니다.

또한보십시오

Sophos 바이러스 차단 구성 개요

Sophos 바이러스 차단은 컨텐츠 보안 기능 세트의 일부이므로 먼저 컨텐츠 보안 옵션(사용자 정의 개체)을 구성하고 Sophos 기능을 구성한 다음 컨텐츠 보안 정책 및 보안 정책을 생성합니다. 보안 정책은 디바이스가 전달하는 모든 트래픽을 제어하며, 콘텐츠 보안 정책은 트래픽 스캔에 사용할 매개 변수를 지정합니다. 콘텐츠 보안 정책은 프로토콜 세트를 하나 이상의 콘텐츠 보안 기능 프로필(이 경우 Sophos 바이러스 차단 포함)에 바인딩하는 데에도 사용됩니다.

Sophos 바이러스 차단을 구성하려면 다음 작업을 완료해야 합니다.

- 컨텐츠 보안 사용자 정의 개체 및 MIME 목록을 구성합니다. 예: Sophos Antivirus 사용자 정의 개체 구성,

- Sophos 바이러스 차단 기능 프로필을 구성합니다. 예: Sophos 바이러스 차단 기능 프로필 구성을 참조하십시오.

- 콘텐츠 보안 정책을 구성합니다. 예를 참조하십시오 : Sophos 바이러스 차단 콘텐츠 보안 정책 구성

- 보안 정책을 구성합니다. 예: Sophos 바이러스 차단 방화벽 보안 정책 구성을 참조하십시오.

Sophos Antivirus Live Protection 버전 2.0을 구성하려면 예: Sophos Antivirus Live Protection 버전 2.0 구성을 참조하십시오.

ISSU(In-Service Software Upgrade)를 수행하는 동안 Sophos 바이러스 백신을 사용하려면 다음 구성 옵션을 제거하십시오. 이 주의는 ISSU 업그레이드에만 적용되며 독립형 업그레이드에는 적용되지 않습니다. ISSU를 완료하면 구성을 다시 활성화할 수 있습니다. Sophos 바이러스 백신 기능은 두 장치가 모두 작동할 때 평소와 같이 작동합니다.

-

edit security utm default-configuration anti-virus forwarding-mode holdset -

edit security utm default-configuration anti-virus forwarding-mode inline-tap

HTTPS 트래픽을 지원하도록 SSL 포워드 프록시를 통한 Sophos 바이러스 차단을 구성하려면 컨텐츠 보안으로 SSL 프록시 구성을 참조하십시오.

예: Sophos Antivirus 사용자 정의 개체 구성

이 예에서는 Sophos 바이러스 백신과 함께 사용할 컨텐츠 보안 전역 사용자 지정 개체를 만드는 방법을 보여줍니다.

요구 사항

시작하기 전에 컨텐츠 보안 사용자 정의 개체에 대해 읽어보십시오. 컨텐츠 보안 개요를 참조하십시오.

개요

MIME 목록을 구성합니다. 여기에는 바이러스 차단 검사를 위한 MIME 허용 목록 및 MIME 예외 목록 만들기가 포함됩니다. 이 예에서는 MIME 유형 quicktime-inappropriate이 포함되어 있지 않는 한 QuickTime 비디오 검사를 생략합니다.

구성

절차

GUI 빠른 구성

단계별 절차

MIME 목록을 구성하려면:

작업 표시줄에서 구성 탭을 클릭한 다음 보안>UTM>사용자 지정 개체를 선택합니다.

MIME 패턴 목록 탭을 클릭한 다음 추가를 클릭합니다.

MIME 패턴 이름 상자에 avmime2를 입력합니다.

MIME 패턴 값 상자에 video/quicktime을 입력하고 추가를 클릭합니다.

MIME 패턴 값 상자에 image/x-portable-anympa를 입력하고 추가를 클릭합니다.

MIME 패턴 값 상자에 x-world/x-vrml을 입력하고 추가를 클릭합니다.

단계별 절차

MIME 예외 목록을 구성하는 방법:

작업 표시줄에서 구성 탭을 클릭한 다음 보안>UTM>사용자 지정 개체를 선택합니다.

MIME 패턴 목록 탭을 클릭한 다음 추가를 선택합니다.

MIME 패턴 이름 상자에 exception-avmime2를 입력합니다.

MIME 패턴 값 상자에 video/quicktime-inappropriate 을 입력하고 추가를 클릭합니다.

단계별 절차

바이러스 백신 검사에서 우회할 URL 또는 주소의 URL 패턴 목록(허용 목록)을 구성합니다. URL 패턴 목록을 만든 후 사용자 지정 URL 범주 목록을 만들고 패턴 목록을 추가합니다.

URL 패턴 목록을 사용하여 사용자 정의 URL 범주 목록을 작성하므로 사용자 정의 URL 범주 목록을 구성하기 전에 URL 패턴 목록 사용자 정의 객체를 구성해야 합니다.

URL 패턴 허용 목록을 구성하려면 다음을 수행합니다.

작업 표시줄에서 구성 탭을 클릭한 다음 보안>UTM>사용자 지정 개체를 선택합니다.

URL 패턴 목록 탭을 클릭한 다음 추가를 클릭합니다.

URL 패턴 이름 상자에 urlist2를 입력합니다.

URL 패턴 값 상자에 http://example.net 를 입력합니다. (URL 대신 서버의 IP 주소를 사용할 수도 있습니다.)

단계별 절차

구성 저장:

확인을 클릭하여 구성을 확인하고 후보 구성으로 저장합니다.

디바이스 구성을 마쳤으면 작업>커밋을 클릭합니다.

URL 패턴 와일드카드 지원 - 와일드카드 규칙은 다음과 같습니다: \*\.[]\?* 모든 와일드카드 URL 앞에 http:// 를 붙여야 합니다. "*"는 URL의 시작 부분에 있고 그 뒤에 "."가 오는 경우에만 사용할 수 있습니다. URL 끝에는 "?"만 사용할 수 있습니다.

지원되는 와일드카드 구문은 http://*입니다. example.net, http://www.example.ne?, http://www.example.n??. *.example.net , www.example.ne?, http://*example.net, http://* 와일드카드 구문은 지원되지 않습니다.

단계별 절차

CLI를 사용하여 바이러스 차단 보호를 구성하려면 다음 순서로 사용자 지정 개체를 생성해야 합니다.

-

MIME 허용 목록을 만듭니다.

[edit security utm] user@host# set custom-objects mime-pattern avmime2 value [video/quicktime image/x-portable-anymap x-world/x-vrml]

MIME 예외 목록을 만듭니다.

[edit security utm] user@host# set custom-objects mime-pattern exception-avmime2 value [video/quicktime-inappropriate]

우회하려는 URL 또는 주소의 URL 패턴 목록(허용 목록)을 구성합니다. URL 패턴 목록을 만든 후 사용자 정의 URL 범주 목록을 만들고 패턴 목록을 추가합니다. 목록 이름을 만들고 다음과 같이 값을 추가하여 URL 패턴 목록 사용자 지정 개체를 구성합니다. URL 패턴 목록을 사용하여 사용자 정의 URL 범주 목록을 작성할 때 사용자 정의 URL 범주 목록을 구성하기 전에 URL 패턴 목록 사용자 정의 객체를 구성해야 합니다.

[edit security utm] user@host# set custom-objects url-pattern urllist2 value [http://www. example.net 192.168.1.5]

참고:URL 패턴 와일드카드 지원 - 와일드카드 규칙은 다음과 같습니다: \*\.[]\?* 모든 와일드카드 URL 앞에 http:// 를 붙여야 합니다. URL의 시작 부분에 있고 그 뒤에 "."가 오는 경우에만 "*"를 사용할 수 있습니다. URL 끝에는 "?"만 사용할 수 있습니다.

지원되는 와일드카드 구문은 http://*입니다. example.net, http://www.example.ne?, http://www.example.n??. *.example.net , www.example.ne?, http://*example.net, http://* 와일드카드 구문은 지원되지 않습니다.

이전에 만든 URL 패턴 목록 urllist2를 사용하여 사용자 지정 URL 범주 목록 사용자 지정 개체를 구성합니다.

[edit security utm] user@host# set custom-objects custom-url-category custurl2 value urllist2

예: Sophos Antivirus 기능 프로필 구성

이 예는 바이러스 검사에 사용할 매개 변수를 정의하는 Sophos 바이러스 차단 프로필을 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에:

Sophos 바이러스 백신 라이센스를 설치합니다. 설치 및 업그레이드 가이드를 참조하십시오.

컨텐츠 보안에 대한 사용자 정의 개체를 구성합니다. 예: Sophos Antivirus 사용자 정의 개체 구성을 참조하십시오.

개요

다음 구성에서는 Sophos를 바이러스 백신 엔진으로 정의하고 데이터 파일 업데이트 간격, 관리자를 위한 알림 옵션, 대체 옵션 및 파일 크기 제한과 같은 매개 변수를 설정합니다.

계층 수준은 [edit security utm feature-profile] Junos OS 릴리스 18.2R1에서 더 이상 사용되지 않습니다. 자세한 내용은 컨텐츠 보안 개요를 참조하십시오.

구성

절차

GUI 빠른 구성

단계별 절차

다음 예는 사용자 지정 Sophos 프로필을 만드는 방법을 보여줍니다. 주니퍼 네트웍스 사전 구성된 프로필을 사용하려면 콘텐츠 보안 정책에서 junos-sophos-av-defaults라는 프로필을 사용합니다. 예: Sophos 바이러스 차단 콘텐츠 보안 정책 구성을 참조하십시오.

엔진 유형을 선택하고 구성합니다. Sophos 바이러스 차단을 구성하므로 sophos-engine을 구성합니다.

단계별 절차

작업 표시줄에서 구성 탭을 클릭한 다음 보안>UTM>Anti-Virus를 선택합니다.

전역 옵션 탭을 클릭한 다음 Sophos를 클릭합니다.

확인을 클릭하고 변경 내용을 커밋합니다.

1단계에서와 같이 바이러스 백신 전역 옵션 화면으로 돌아가서 다음 매개 변수를 설정합니다.

단계별 절차

MIME 허용 목록 목록에서 exception-avmime2를 선택합니다.

URL 허용 목록 목록에서 custurl2를 선택합니다.

패턴 업데이트 간격(초) 상자에 2880을 입력합니다.

상자에 SophosAdmin 이메일 데이터 파일 업데이트 알림을 받을 이메일 주소를 입력합니다. 예를 들어 - admin@ example.net.

사용자 지정 메시지 제목 상자에 Sophos Data File Updated를 입력합니다.

확인을 클릭하여 구성을 확인하고 후보 구성으로 저장합니다.

sophos-engine에 대한 프로필을 구성하고 매개 변수를 설정합니다.

단계별 절차

작업 표시줄에서 구성 탭을 클릭한 다음 보안>UTM>Anti-Virus를 선택합니다. 추가를 클릭합니다.

프로필 추가 상자에서 기본 탭을 클릭합니다.

프로필 이름 상자에 sophos-prof1을 입력합니다.

Trickling timeout 상자에 180을 입력합니다.

트리클링 옵션을 사용할 때 트리클링이 바이러스 백신 검사 중에 파일의 일부를 클라이언트로 보낼 수 있다는 점을 이해하는 것이 중요합니다. 파일이 완전히 검사되기 전에 클라이언트가 일부 콘텐츠를 수신하고 클라이언트가 감염될 수 있습니다.

URI 검사는 기본적으로 켜져 있습니다. 이 기능을 끄려면 URI 확인란에서 예 의 선택을 취소합니다.

콘텐츠 크기 제한 상자에 20000을 입력합니다.

스캔 엔진 시간 제한 상자에 1800을 입력합니다.

Fallback settings(폴백 설정) 탭을 클릭하여 폴백 설정을 구성합니다. 이 예에서 모든 폴백 옵션은 log 및 permit으로 설정됩니다. 로그 및 허용 항목을 클릭합니다: 기본 작업, 컨텐츠 크기, 엔진이 준비되지 않음, 시간 초과, 리소스 부족, 요청이 너무 많습니다.

알림 옵션 탭을 클릭하여 알림 옵션을 구성합니다. 폴백 차단 및 폴백 비차단 작업과 바이러스 탐지에 대한 알림을 모두 구성할 수 있습니다.

단계별 절차

대체 설정에 대한 알림을 구성하려면 다음을 수행합니다.

알림 유형에서 프로토콜을 클릭합니다.

메일 발신자 알림의 경우 예를 클릭합니다.

사용자 지정 메시지 상자에 Fallback block action occurred를 입력합니다.

사용자 지정 메시지 제목 상자에 바이러스 백신 대체 경고***를 입력합니다.

바이러스 탐지를 위한 알림 옵션을 구성하려면 알림 옵션 계속 탭을 클릭합니다.

단계별 절차

알림 유형 옵션 단추의 경우 프로토콜을 선택합니다.

메일 발신자 알림 옵션 버튼의 경우 예를 선택합니다.

사용자 지정 메시지 상자에 바이러스가 탐지되었습니다.

사용자 지정 메시지 제목 상자에 바이러스 감지***를 입력합니다.

확인을 클릭하여 구성을 확인하고 후보 구성으로 저장합니다.

디바이스 구성이 완료되면 Actions>Commit을 클릭합니다.

단계별 절차

CLI를 사용하여 Sophos 바이러스 차단 기능 프로필을 구성하려면 다음을 수행합니다.

다음 예는 사용자 지정 Sophos 프로필을 만드는 방법을 보여줍니다. 주니퍼 네트웍스 사전 구성된 프로필을 사용하려면 콘텐츠 보안 정책에서 junos-sophos-av-defaults라는 프로필을 사용합니다. 예: Sophos 바이러스 차단 콘텐츠 보안 정책 구성을 참조하십시오.

엔진 유형을 선택하고 구성합니다. Sophos 바이러스 차단을 구성하고 있으므로 sophos-engine을 구성합니다.

[edit] user@host# set security utm default-configuration anti-virus type sophos-engine

구성을 커밋합니다.

데이터 파일을 업데이트할 시간 간격을 선택합니다. 기본 바이러스 백신 패턴 업데이트 간격은 1440분(24시간마다)입니다. 이 기본값을 그대로 두거나 변경할 수 있습니다. 필요한 경우 수동 설정 업데이트를 강제로 적용할 수도 있습니다. 기본값을 24시간마다에서 48시간마다로 변경하려면 다음을 수행합니다.

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update interval 2880

프록시 서버 세부 정보를 사용하여 네트워크 디바이스를 구성하여 원격 서버에서 패턴 업데이트를 다운로드합니다.

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update proxy

선택적으로 Sophos 엔진이 프록시를 통해 외부 서버에 안전하게 연결되도록 활성화합니다. 또한 프록시 프로필 내에서 프록시 인증을 구성할 수 있습니다. 사용자 이름과 비밀번호를 설정하면 외부 피드 및 서비스에 안전하게 액세스할 수 있습니다.

[edit] user@host# set services proxy profile proxy-profile protocol http host x.x.x.x port xxxx user@host# set services proxy profile proxy-profile protocol http username <username> user@host# set services proxy profile proxy-profile protocol http password <password> user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile

대부분의 경우 패턴 데이터베이스를 업데이트하기 위해 URL을 변경할 필요가 없습니다. 이 옵션을 변경해야 하는 경우 다음 명령을 사용합니다.

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update url http://www.example.net/test-download

데이터 파일이 업데이트될 때 지정된 관리자에게 알리도록 디바이스를 구성할 수 있습니다. 사용자 지정 메시지와 사용자 지정 제목이 포함된 전자 메일 알림입니다.

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update email-notify admin-email admin@example.net custom-message “Sophos antivirus data file was updated” custom-message-subject “AV data file updated”

폴백 옵션 목록을 block, log and permit 또는 permit으로 구성합니다. 기본 설정은 log-and-permit입니다. 기본 설정을 사용하거나 변경할 수 있습니다.

콘텐츠 크기 작업을 구성합니다. 이 예에서 콘텐츠 크기를 초과하면 수행되는 작업은 차단입니다.

먼저 sophos-prof1이라는 프로필을 만듭니다.

[edit security utm feature-profile anti-virus] user@host# set profile sophos-prof1

콘텐츠 크기 fallback-옵션을 block으로 구성합니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options content-size block

기본 폴백 옵션을 log-and-permit으로 구성합니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options default log-and-permit

바이러스 차단 엔진이 준비되지 않은 경우 log-and-permit을 구성합니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options engine-not-ready log-and-permit

디바이스에 리소스가 부족한 경우 log-and-permit을 구성합니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options out-of-resources log-and-permit

바이러스 검사 시간 초과가 발생한 경우 log-and-permit을 구성합니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options timeout log-and-permit

바이러스 엔진이 처리할 요청이 너무 많은 경우 log-and-permit을 구성합니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options too-many-requests log-and-permit

알림 옵션을 구성합니다. 폴백 차단, 폴백 비차단 작업 및 바이러스 탐지에 대한 알림을 구성할 수 있습니다.

이 단계에서는 대체 차단 작업에 대한 사용자 지정 메시지를 구성하고 프로토콜 전용 작업에 대한 알림을 관리자와 발신자에게 보냅니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set notification-options fallback-block custom-message ***Fallback block action occurred*** custom-message-subject Antivirus Fallback Alert notify-mail-sender type protocol-only allow email administrator-email admin@example.net

프로토콜 전용 바이러스 탐지에 대한 알림을 구성하고 알림을 보냅니다.

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host#set notification-options virus-detection type protocol-only notify-mail-sender custom-message-subject ***Virus detected*** custom-message Virus has been detected

콘텐츠 크기 매개 변수를 구성합니다.

content-size 값을 구성할 때 특정 경우에는 프로토콜 헤더에서 콘텐츠 크기를 사용할 수 있으므로 스캔 요청이 전송되기 전에 max-content-size 폴백이 적용됩니다. 그러나 대부분의 경우 콘텐츠 크기는 프로토콜 헤더에 제공되지 않습니다. 이러한 경우 TCP 페이로드는 바이러스 백신 스캐너로 전송되어 페이로드가 끝날 때까지 누적됩니다. 누적된 페이로드가 최대 콘텐츠 크기 값을 초과하면 max-content-size 대체가 적용됩니다. 기본 폴백 작업은 log 및 permit이므로 이 옵션을 block으로 변경할 수 있으며, 이 경우 패킷이 삭제되고 block 메시지가 클라이언트로 전송됩니다.

이 예에서는 콘텐츠 크기가 20MB를 초과하면 패킷이 삭제됩니다.

[edit security utm default-configuration anti-virus] user@host# set scan-options content-size-limit 20000

URI 검사는 기본적으로 켜져 있습니다. URI 검사를 끄려면:

[edit security utm default-configuration anti-virus] user@host# set scan-options no-uri-check

스캔 작업에 대한 시간 제한 설정을 1800초로 구성합니다.

[edit security utm default-configuration anti-virus] user@host# set scan-options timeout 1800

Sophos Extensible List 서버에는 검사 작업을 위한 바이러스 및 맬웨어 데이터베이스가 포함되어 있습니다. 이러한 서버에 대한 응답 제한시간을 3초(기본값은 2초)로 설정하십시오.

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-timeout 3

Sophos Extensible List 서버 재시도 옵션을 2회 재시도(기본값은 1회로)로 구성합니다.

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-retry 2

물방울 설정을 180초로 구성합니다. 트리클링을 사용하는 경우 시간 제한 매개 변수를 설정할 수도 있습니다. 물방울은 HTTP에만 적용됩니다. HTTP 트리클링은 파일 전송 또는 바이러스 백신 검사 중에 HTTP 클라이언트 또는 서버의 시간 초과를 방지하는 데 사용되는 메커니즘입니다.

트리클링 옵션을 사용하도록 설정할 때 트리클링이 바이러스 백신 검사 중에 파일의 일부를 클라이언트로 보낼 수 있다는 점을 명심하십시오. 따라서 파일이 완전히 스캔되기 전에 클라이언트가 일부 콘텐츠를 수신할 수 있습니다.

[edit security utm default-configuration anti-virus] user@host# set trickling timeout 180

MIME 바이패스 목록 및 예외 목록을 사용하도록 바이러스 백신 모듈을 구성합니다. 사용자 지정 개체 목록을 사용하거나 junos-default-bypass-mime이라는 디바이스와 함께 제공되는 기본 목록을 사용할 수 있습니다. 이 예에서는 이전에 설정한 목록을 사용합니다.

[edit security utm default-configuration anti-virus] user@host# set mime-whitelist list avmime2 [edit security utm feature-profile anti-virus] user@host# set mime-whitelist list exception-avmime2

URL 바이패스 목록을 사용하도록 바이러스 백신 모듈을 구성합니다. URL 허용 목록을 사용하는 경우 이는 이전에 사용자 지정 개체로 구성한 사용자 지정 URL 범주입니다. URL 허용 목록은 HTTP 트래픽에만 유효합니다. 이 예에서는 이전에 설정한 목록을 사용합니다.

[edit security utm default-configuration anti-virus] user@host# set url-whitelist custurl2

검증

현재 바이러스 백신 상태에 대한 정보 얻기

목적

작업

운영 모드에서 명령을 입력하여 show security utm anti-virus status 바이러스 백신 상태를 확인합니다.

user@host>show security utm anti-virus status

의미

바이러스 백신 키 만료일 - 라이선스 키 만료 날짜입니다.

Update server—데이터 파일 업데이트 서버의 URL입니다.

간격 - 디바이스가 업데이트 서버에서 데이터 파일을 업데이트하는 시간(분)입니다.

패턴 업데이트 상태 - 데이터 파일이 다음에 업데이트될 시기는 분 단위로 표시됩니다.

Last result—마지막 업데이트의 결과입니다. 이미 최신 버전이 있는 경우 이 화면

already have latest database에 .

바이러스 백신 서명 버전 - 현재 데이터 파일의 버전입니다.

검사 엔진 유형 - 현재 실행 중인 바이러스 백신 엔진 유형입니다.

스캔 엔진 정보 - 현재 스캔 엔진에서 발생한 마지막 작업의 결과입니다.

예: Sophos Antivirus 콘텐츠 보안 정책 구성

이 예에서는 Sophos 바이러스 백신에 대한 콘텐츠 보안 정책을 만드는 방법을 보여줍니다.

요구 사항

컨텐츠 보안 정책을 생성하기 전에 사용자 정의 개체 및 Sophos 기능 프로필을 생성합니다.

-

컨텐츠 보안 사용자 정의 개체 및 MIME 목록을 구성합니다. 예: Sophos Antivirus 사용자 정의 개체 구성을 참조하십시오.

Sophos 바이러스 차단 기능 프로필을 구성합니다. 예: Sophos 바이러스 차단 기능 프로필 구성을 참조하십시오.

개요

바이러스 백신 기능 프로필을 생성한 후 바이러스 백신 검사 프로토콜에 대한 콘텐츠 보안 정책을 구성하고 이 정책을 기능 프로필에 연결합니다. 이 예에서는 명령문에 http-profile 표시된 대로 HTTP에서 바이러스를 검사합니다. 다른 프로필을 만들거나 프로필에 다른 프로토콜(예: imap-profile, pop3-profile, smtp-profile)을 추가하여 다른 프로토콜도 검사할 수 있습니다.

구성

절차

GUI 빠른 구성

단계별 절차

Sophos 바이러스 차단에 대한 콘텐츠 보안 정책을 구성하려면:

작업 표시줄에서 구성 탭을 클릭한 다음 보안>정책>UTM 정책을 선택합니다. 그런 다음 추가를 클릭합니다.

메인 탭을 클릭합니다. 정책 이름 상자에 utmp3을 입력합니다.

안티바이러스 프로필 탭을 클릭합니다. HTTP 프로필 목록에서 sophos-prof1을 선택합니다.

확인을 클릭하여 구성을 확인하고 후보 구성으로 저장합니다.

디바이스 구성을 마쳤으면 작업>커밋을 선택합니다.

단계별 절차

Sophos 바이러스 차단에 대한 콘텐츠 보안 정책을 구성하려면:

-

보안 콘텐츠 보안 계층 편집으로 이동합니다.

[edit] user@host# edit security utm

-

콘텐츠 보안 정책 utmp3을 생성하고 이를 http-profile sophos-prof1에 연결합니다. 위 문의 sophos-prof1을 junos-sophos-av-defaults로 대체하여 기본 Sophos 기능 프로필 설정을 사용할 수 있습니다.

[edit security utm] user@host# set utm-policy utmp3 anti-virus http-profile sophos-prof1

예: Sophos Antivirus Firewall 보안 정책 구성

이 예는 Sophos 바이러스 차단에 대한 보안 정책을 만드는 방법을 보여줍니다.

요구 사항

보안 정책을 생성하기 전에 사용자 정의 개체, Sophos 기능 프로필 및 콘텐츠 보안 정책을 생성합니다.

-

컨텐츠 보안 사용자 정의 개체 및 MIME 목록을 구성합니다. 예: Sophos Antivirus 사용자 정의 개체 구성을 참조하십시오.

Sophos 바이러스 차단 기능 프로필을 구성합니다. 예: Sophos 바이러스 차단 기능 프로필 구성을 참조하십시오.

-

콘텐츠 보안 정책을 구성합니다. 예: Sophos 바이러스 차단 콘텐츠 보안 정책 구성을 참조하십시오.

개요

예: Sophos Antivirus 기능 프로필 구성에 정의된 기능 프로필 설정을 사용하여 Sophos 바이러스 차단장치에서 신뢰할 수 없는 영역으로의 트래픽을 검사하도록 하는 방화벽 보안 정책을 만듭니다. 일치하는 애플리케이션 구성이 any로 설정되므로 모든 애플리케이션 유형이 검사됩니다.

구성

절차

GUI 빠른 구성

단계별 절차

Sophos 바이러스 차단에 대한 보안 정책을 구성하려면 다음을 수행합니다.

소스 주소 또는 대상 주소와 일치하도록 신뢰할 수 없음 정책을 구성하고 검사할

any응용 프로그램을 선택합니다.단계별 절차

작업 표시줄에서 구성 탭을 클릭한 다음 보안>정책>FW 정책을 선택합니다. 그런 다음 , 추가를 선택합니다.

정책 이름 상자에 p3을 입력합니다.

정책 작업 상자에서 허용을 선택합니다.

From Zone(영역에서) 목록에서 untrust(untrust)를 선택합니다.

To Zone(To Zone) 목록에서 trust를 선택합니다.

소스 주소 및 대상 주소 상자에서 일치가 any로 설정되어 있는지 확인합니다.

응용 프로그램 상자의 응용 프로그램/집합 목록에서 아무 것도 선택하고 일치 목록으로 이동합니다.

-

utmp3라는 컨텐츠 보안 정책을 방화벽 보안 정책에 연결합니다. 이렇게 하면 Sophos 바이러스 백신 기능으로 일치하는 트래픽을 검사합니다.

단계별 절차

-

정책 편집 상자에서 애플리케이션 서비스 탭을 클릭합니다.

-

콘텐츠 보안 정책 목록에서 utmp3을 선택합니다.

-

확인을 클릭하여 구성을 확인하고 후보 구성으로 저장합니다.

디바이스 구성이 완료되면 작업>커밋을 선택합니다.

단계별 절차

Sophos 바이러스 차단에 대한 보안 정책을 구성하려면 다음을 수행합니다.

모든 소스 주소와 일치하도록 신뢰할 수 없음 정책을 구성합니다.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match source-address any

모든 destination-address와 일치하도록 untrust to trust 정책을 구성합니다.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match destination-address any

모든 애플리케이션 유형과 일치하도록 신뢰할 수 없음 정책을 구성합니다.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match application any

-

utmp3라는 컨텐츠 보안 정책을 방화벽 보안 정책에 연결합니다. 이렇게 하면 Sophos 바이러스 백신 기능으로 일치하는 트래픽을 검사합니다.

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 then permit application-services utm-policy utmp3

예: Sophos Antivirus Live Protection 버전 2.0 구성

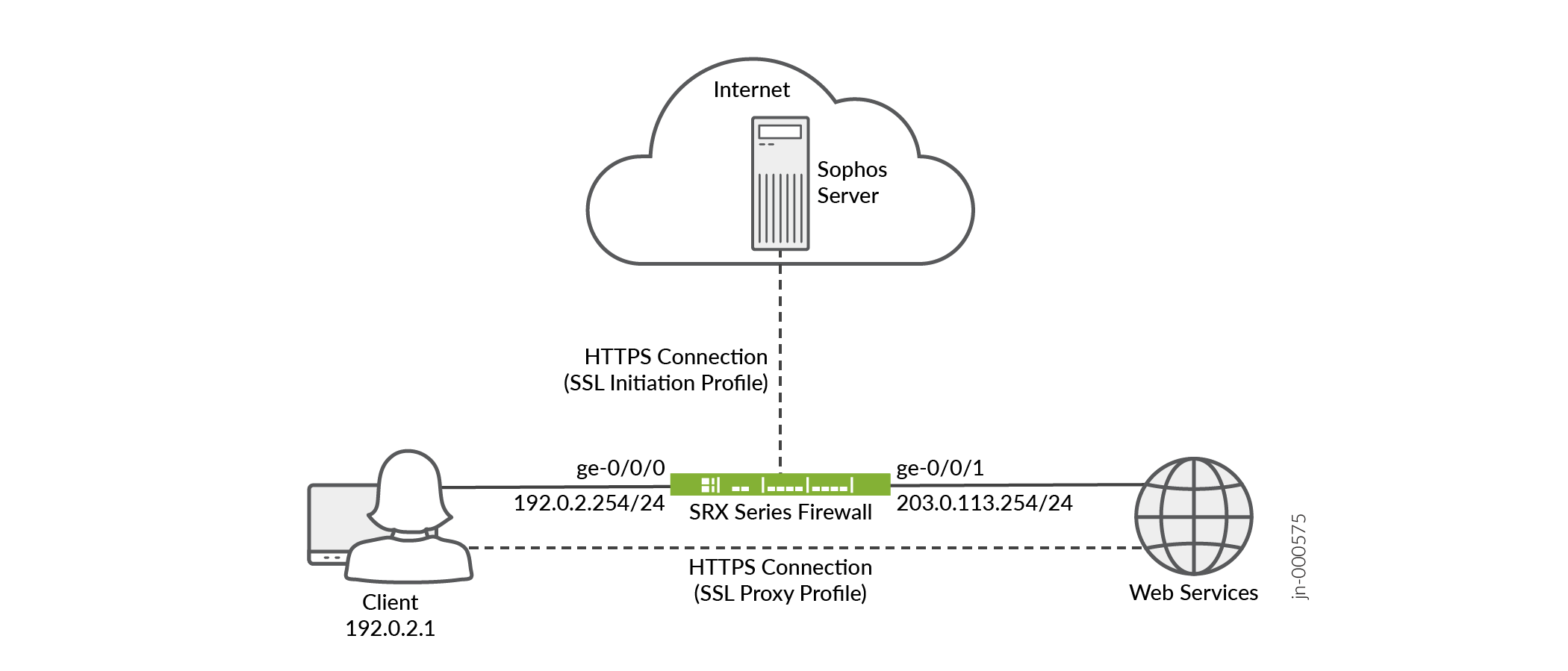

이 구성 예를 사용하여 장치에서 Sophos 바이러스 차단 Live Protection 버전 2.0을 구성하고 확인하십시오. Sophos 바이러스 백신은 클라우드 내 바이러스 백신 솔루션입니다. Sophos에서 유지 관리하는 외부 서버(Sophos Extensible List) 서버의 바이러스 패턴 및 맬웨어 데이터베이스는 장치를 격리하고 보호합니다. Junos OS 릴리스 23.1R1부터 컨텐츠 보안은 Sophos 바이러스 차단 Live Protection 버전 2.0을 지원합니다. 새로운 바이러스 백신 버전은 HTTPS 프로토콜을 사용하여 SRX 시리즈 방화벽과 Sophos 서버 간에 통신합니다.

| 읽기성 점수 |

|

| 읽기 시간 |

15분 이내에 완료됩니다. |

| 구성 시간 |

한 시간도 채 안 돼요. |

- 사전 요구 사항 예

- 시작하기 전에

- 기능 개요

- 토폴로지 개요

- 토폴로지 일러스트레이션

- DUT(Device-Under-Test)에서 단계별 구성

- 검증

- 부록 1: 모든 디바이스에서 명령 설정

- 부록 2: DUT에 구성 출력 표시

사전 요구 사항 예

| 하드웨어 요구 사항 | SRX 시리즈 방화벽 및 vSRX 가상 방화벽 |

| 소프트웨어 요구 사항 | Junos OS 릴리스 23.1R1 이상 |

| 라이선스 요구 사항 | Sophos 바이러스 차단 Live Protection 버전 2.0 라이선스 명령을 사용하여 |

시작하기 전에

| 이점 |

Sophos에서 유지 관리하는 외부 서버(Sophos Extensible List) 서버의 바이러스 패턴 및 맬웨어 데이터베이스는 장치를 격리하고 보호합니다. SRX 시리즈 방화벽과 Sophos 서버 간의 HTTPS 기반 보안 연결을 제공합니다. |

| 유용한 리소스: |

|

| 자세히 알아보기 |

|

| 실 습 경험 |

|

| 더 알아보세요 |

|

기능 개요

표 2 는 이 예에 구축된 구성 요소에 대한 간략한 요약을 제공합니다.

| 프로필 |

|

| 시작 프로필 | SRX 시리즈 방화벽의 Sophos 서버 구성에는 SSL 시작 프로필( 시작 프로필은 SRX 시리즈 방화벽이 패킷 확인을 위해 Sophos 서버와의 HTTPS 세션을 시작할 수 있도록 하는 데 필수입니다. SSL 시작 프로필은 또한 Sophos 서버에서 송수신되는 패킷을 암호화하고 해독합니다. |

| 프록시 프로필 | SSL 프록시 프로필 |

| 기능 프로필 |

기능 프로필 서로 다른 컨텐츠 보안 정책에 대해 둘 이상의 기능 프로필을 가질 수 있습니다. |

| 정책 |

|

| 컨텐츠 보안 정책 |

콘텐츠 보안 정책은 content_security_p1바이러스 차단 프로토콜(HTTP, FTP, SMTP, POP3 및 IMAP)을 정의하고 이 정책을 보안 기능 프로필에 |

| 보안 정책 |

두 개의 보안 정책( 컨텐츠 보안 정책과 프록시 프로필을 |

| 보안 존 |

|

|

|

호스트(클라이언트) 영역의 네트워크 세그먼트입니다. |

|

|

대상 서버(웹 서비스) 영역의 네트워크 세그먼트입니다. |

|

|

SRX 시리즈 방화벽이 Sophos 서버와 상호 작용하는 네트워크 세그먼트입니다. |

| 프로토콜 |

|

| HTTPS (영어) |

HTTPS 세션은 클라이언트와 웹 서버, SRX 시리즈 방화벽과 Sophos 서버 간에 설정됩니다. |

| 기본 검증 작업 |

|

토폴로지 개요

이 예에서 클라이언트는 SRX 시리즈 방화벽을 통해 웹 서비스에 대한 요청을 시작합니다. SRX 시리즈 방화벽은 요청을 수신하면 웹 서비스의 신뢰성을 확인하기 위해 Sophos 서버에 연결합니다. Sophos 바이러스 백신 버전 2.0은 SRX 시리즈 방화벽과 Sophos 서버 통신에 HTTPS 연결을 사용합니다. Sophos 서버에서 수신된 응답을 기반으로 SRX 시리즈 방화벽은 컨텐츠 보안 정책에 정의된 대로 트래픽을 허용하거나 차단합니다.

| 토폴로지 구성 요소 | 역할 | 기능 |

|---|---|---|

| 클라이언트 | 요청 웹 서비스 | SRX 시리즈 방화벽을 통해 웹 서버와의 HTTPS 세션을 시작합니다. |

| SRX 시리즈 방화벽 | 주니퍼 네트워크의 방화벽 | Sophos 바이러스 차단 서버와의 HTTPS 세션을 시작합니다. 또한 클라이언트에 대한 패킷을 암호화하고 복호화합니다. |

| Sophos 서버 | 바이러스 백신 서버 | SRX 시리즈 방화벽에서 수신한 콘텐츠를 인증합니다. |

| 웹 서버 | 웹 서비스 프로바이더 | 클라이언트의 요청에 응답합니다. |

토폴로지 일러스트레이션

DUT(Device-Under-Test)에서 단계별 구성

-

디바이스 인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 192.0.2.254/24 user@host# set ge-0/0/1 unit 0 family inet address 203.0.113.254/24 -

장치에서 Sophos 바이러스 차단을 활성화합니다. Sophos 바이러스 백신이 확인해야 하는 전달 모드와 트래픽 유형을 구성합니다.

[edit security] user@host# set utm default-configuration anti-virus type sophos-engine user@host# set utm default-configuration anti-virus forwarding-mode inline-tap user@host# set utm default-configuration anti-virus scan-options no-uri-check -

SRX 시리즈 방화벽에서 Sophos 서버 구성에 추가하기 위한 SSL 시작 프로필을 정의합니다.

[edit services] user@host# set ssl initiation profile ssl_init_prof client-certificate content_security_cert user@host# set ssl initiation profile ssl_init_prof actions ignore-server-auth-failure -

SSL 시작 프로필을 Sophos 서버 구성에 포함합니다. 이 구성은 SRX 시리즈 방화벽이 패킷 확인을 위해 Sophos 서버와의 HTTPS 세션을 시작할 수 있도록 하는 데 필수입니다. 또한 시작 프로필은 Sophos 서버와 주고받는 패킷을 암호화하고 해독합니다.

[edit security] user@host# set utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof -

보안 정책에 적용하기 위한 SSL 프록시 프로필을 정의합니다. SLL 프록시 프로필을 사용하면 SRX 시리즈 방화벽이 추가 애플리케이션 처리를 위해 패킷을 복호화할 수 있습니다.

[edit services] user@host# set ssl proxy profile ssl_pr1 root-ca content_security_cert user@host# set ssl proxy profile ssl_pr1 actions ignore-server-auth-failure -

기능 프로필을 정의하여 Sophos 바이러스 백신이 컨텐츠 보안 정책에 프로필을 연결하여 확인해야 하는 트래픽 유형을 나타냅니다. 서로 다른 컨텐츠 보안 정책에 대해 둘 이상의 기능 프로필을 정의할 수 있습니다.

[edit security] user@host# set utm feature-profile anti-virus profile content_security_sav_fp -

보안 영역을 정의합니다.

[edit security zones] user@host# set security-zone untrust description untrust user@host# set security-zone untrust host-inbound-traffic system-services all user@host# set security-zone untrust host-inbound-traffic protocols all user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone trust description trust user@host# set security-zone trust host-inbound-traffic system-services all user@host# set security-zone trust host-inbound-traffic protocols all user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone internet description internet -

컨텐츠 보안 정책을 정의하고 기능 프로필을 첨부하여 Sophos 서버가 확인해야 하는 트래픽 유형을 나타냅니다.

[edit security utm] user@host# set utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp -

보안 정책을 정의하고 일치 기준을 구성하여 서로 다른 보안 영역 간의 트래픽에 적용합니다.

[edit security policies] user@host# set from-zone trust to-zone untrust policy p1 match source-address any user@host# set from-zone trust to-zone trust policy p1 match destination-address any user@host# set from-zone trust to-zone trust policy p1 match application any user@host# set from-zone trust to-zone trust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 user@host# set from-zone trust to-zone trust policy p1 then permit application-services utm-policy content_security_p1 user@host# set from-zone trust to-zone trust policy trust_to_internet match source-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match destination-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match application any user@host# set from-zone trust to-zone trust policy trust_to_internet then permit user@host# set default-policy permit-all

검증

이 예에서 기능을 확인하는 데 사용되는 show 명령 목록을 제공합니다.

| 명령 | 확인 작업 |

|---|---|

| show security utm 바이러스 백신 상태 | 장치에 설치된 바이러스 백신의 종류와 상태를 표시합니다. |

| show security utm 바이러스 차단 통계 | 디바이스에 있는 바이러스 백신의 성능 통계를 표시합니다. |

바이러스 백신 검사 엔진 유형 확인

목적

디바이스에 설치된 바이러스 백신 검사 엔진 유형을 확인합니다.

작업

운영 모드에서 를 show security utm anti-virus status 입력하여 설치된 바이러스 백신의 상태를 확인합니다.

user@host> show security utm anti-virus status

UTM anti-virus status:

Anti-virus key expire date: 2024-02-23 16:00:00

Forwarding-mode: continuous delivery

Scan engine type: sophos-engine

Scan engine information: running

의미

샘플 출력은 장치에서 Sophos 바이러스 백신을 사용할 수 있음을 확인합니다.

바이러스 차단 검사 엔진 성능 검증

목적

장치에서 바이러스 백신 검사 엔진 성능을 확인합니다.

작업

운영 모드에서 를 show security utm anti-virus statistics 입력하여 디바이스에서 바이러스 백신의 성능 통계를 확인합니다.

user@host> show security utm anti-virus statistics

UTM Anti Virus statistics:

Intelligent-prescreening passed: 0

MIME-whitelist passed: 0

URL-whitelist passed: 0

Session abort: 0

Scan Request:

Total Clean Threat-found Fallback

2 1 1 0

Fallback:

Log-and-Permit Block Permit

Engine not ready: 0 0 0

Out of resources: 0 0 0

Timeout: 0 0 0

Maximum content size: 0 0 0

Too many requests: 0 0 0

Decompress error: 0 0 0

Others: 0 0 0

의미

샘플 출력 Threat-found 값은 바이러스 백신이 1개의 위협을 감지했음을 보여줍니다. 다른 통계 값은 안전합니다.

부록 1: 모든 디바이스에서 명령 설정

모든 디바이스에서 명령 출력을 설정합니다.

set security utm default-configuration anti-virus type sophos-engine set security utm default-configuration anti-virus forwarding-mode inline-tap set security utm default-configuration anti-virus scan-options no-uri-check set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof set security utm feature-profile anti-virus profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp set security zones security-zone untrust description untrust set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust description trust set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone internet description internet set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 set security policies from-zone trust to-zone untrust policy p1 then permit application-services utm-policy content_security_p1 set security policies from-zone trust to-zone internet policy trust_to_internet match source-address any set security policies from-zone trust to-zone internet policy trust_to_internet match destination-address any set security policies from-zone trust to-zone internet policy trust_to_internet match application any set security policies from-zone trust to-zone internet policy trust_to_internet then permit set security policies default-policy permit-all set services ssl initiation profile ssl_init_prof client-certificate content_security-cert set services ssl initiation profile ssl_init_prof actions ignore-server-auth-failure set services ssl proxy profile ssl_pr1 root-ca content_security-cert set services ssl proxy profile ssl_pr1 actions ignore-server-auth-failure

부록 2: DUT에 구성 출력 표시

DUT에서 명령 출력을 표시합니다.

구성 모드에서 , show interfaces, show security zones, show security policies및 show services ssl 명령을 show security utm입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show security utm

default-configuration {

anti-virus {

type sophos-engine;

forwarding-mode {

inline-tap;

}

scan-options {

no-uri-check;

}

sophos-engine {

server {

ssl-profile ssl_init_prof;

}

}

}

}

utm-policy P1 {

anti-virus {

http-profile junos-sophos-av-defaults;

}

}

utm-policy content_security_p1 {

anti-virus {

http-profile content_security_sav_fp;

ftp {

upload-profile content_security_sav_fp;

download-profile content_security_sav_fp;

}

smtp-profile content_security_sav_fp;

pop3-profile content_security_sav_fp;

imap-profile content_security_sav_fp;

}

}

user@host# show show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.254/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 203.0.113.254/24;

}

}

}

user@host# show security zones

security-zone untrust {

description untrust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

description trust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone internet {

description internet;

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl_pr1;

}

utm-policy content_security_p1;

}

}

}

}

}

from-zone trust to-zone internet {

policy trust_to_internet {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@host# show services ssl

initiation {

profile ssl_init_prof {

client-certificate content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

proxy {

profile ssl_pr1 {

root-ca content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

Sophos Antivirus 파일 평판 그룹 구성

Sophos 바이러스 백신은 수신 트래픽을 4개의 파일 평판 그룹으로 분류하여 트래픽을 제어하고 보안을 더 잘 제어할 수 있도록 해줍니다. 표 3에는 4개의 파일 평판 그룹이 나와 있습니다.

| 파일 평판 그룹 |

파일 평판 값 |

파일 평판 작업 |

|---|---|---|

| 멀웨어 |

≤19 |

차단 |

| 잠재적으로 원치 않는 애플리케이션 |

20일부터 29일까지 |

요구 사항에 따라 트래픽을 허용, 로그 및 허용 또는 차단하도록 구성할 수 있습니다. |

| 알 수 없음 |

30부터 69까지 |

요구 사항에 따라 트래픽을 허용, 로그 및 허용 또는 차단하도록 구성할 수 있습니다. |

| 정상 작동/클린 |

≥70 |

허가 |

파일 평판 작업을 구성하려면 다음 명령을 사용합니다.

-

잠재적으로 원치 않는 애플리케이션 트래픽에 대한 파일 평판 작업을 구성합니다.

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action potentially-unwanted-applications (block | log-and-permit | permit)

-

알 수 없는 트래픽에 대한 파일 평판 작업 구성:

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action unknown (block | log-and-permit | permit)

show security utm anti-virus statistics 명령을 사용하여 파일 평판 작업의 상태를 볼 수 있습니다.

또한보십시오

웹 프록시를 사용하여 Sophos Antivirus Live Protection 버전 2.0 구성

프록시 서버를 사용하여 보안 장치와 Sophos 서버 간에 보안 연결을 설정할 수 있습니다. 프록시 서버를 구성할 때 디바이스가 프록시 서버와의 연결을 설정한 다음 프록시 서버가 Sophos 서버와의 새 연결을 시작합니다.

프록시 서버를 구성하려면 다음을 수행합니다.

-

SSL 시작 프로필을 생성합니다. 프로필(SSL 시작)을 참조하십시오.

-

SSL 시작 프로필을 Sophos 기본 구성에 연결합니다.

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl-profile-name

-

프록시 프로필을 구성합니다.

[edit] user@host# set services proxy profile proxy-profile-name protocol http host host-name user@host# set services proxy profile proxy-profile-name protocol http port port-number

-

웹 프록시 프로필을 Sophos 기본 구성에 연결합니다.

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile-name

show security utm anti-virus status 명령을 사용하여 프록시 서버의 상태를 볼 수 있습니다.

또한보십시오

Sophos Antivirus 데이터 파일 관리

시작하기 전에:

Sophos 바이러스 백신 라이센스를 설치합니다. 를 참조하십시오.Installation and Upgrade Guide

Sophos를 디바이스의 바이러스 백신 기능으로 구성합니다. 예: Sophos 바이러스 차단 기능 프로필 구성을 참조하십시오. 바이러스 백신 엔진 유형을 설정하려면 문을 실행합니다.

set security utm feature-profile anti-virus type sophos-engine

이 예에서는 4320분마다(3일마다) 데이터 파일을 자동으로 업데이트하도록 보안 디바이스를 구성합니다. 기본 데이터 파일 업데이트 간격은 1440분(24시간마다)입니다.

Sophos 데이터 파일을 자동으로 업데이트하려면:

[edit security utm feature-profile anti-virus] user@host# set sophos-engine pattern-update interval 4320

다음 명령은 CLI 운영 모드에서 수행됩니다.

데이터 파일을 수동으로 업데이트하려면:

user@host> request security utm anti-virus sophos-engine pattern-update

데이터 파일을 수동으로 다시 로드하려면:

user@host> request security utm anti-virus sophos-engine pattern-reload

데이터 파일을 수동으로 삭제하려면:

user@host> request security utm anti-virus sophos-engine pattern-delete

데이터 파일 버전도 표시하는 바이러스 백신의 상태를 확인하려면:

user@host> show security utm anti-virus status

프록시 서버의 상태를 확인하려면:

user@host> show security utm anti-virus status

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.