예제: MSDP 구성

MSDP 이해

MSDP(Multicast Source Discovery Protocol)는 멀티캐스트 라우팅 도메인을 연결하는 데 사용됩니다. 일반적으로 PIM(Protocol Independent Multicast) RP(Sparse Mode Rendezvous Point)와 동일한 라우터에서 실행됩니다. 각 MSDP 라우터는 BGP가 피어를 설정하는 방식과 유사하게 내부 및 외부 MSDP 피어와 인접성을 설정합니다. 이러한 피어 라우터는 도메인 내의 활성 소스에 대해 서로에게 알립니다. 활성 소스를 탐지하면 라우터는 PIM 스파스 모드 명시적 조인 메시지를 활성 소스로 보낼 수 있습니다.

높은 IP 주소를 가진 피어는 잘 알려진 포트 번호를 수동적으로 수신하고 낮은 IP 주소를 가진 쪽이 TCP(Transmission Control Protocol) 연결을 설정할 때까지 기다립니다. MSDP를 실행하는 PIM 스파스 모드 RP가 새 로컬 소스를 인식하게 되면 소스 활성 TLV(유형, 길이 및 값)를 MSDP 피어로 보냅니다. 소스 활성 TLV가 수신되면 이 피어가 원래 RP로 다시 연결되는 경로에 있는지 확인하기 위해 peer-RPF(peer-reverse-path-forwarding) 검사(멀티캐스트 RPF 확인과 동일하지 않음)가 수행됩니다. 그렇지 않으면 소스 활성 TLV가 삭제됩니다. 이 TLV는 "거부된" 소스 활성 메시지로 계산됩니다.

MSDP peer-RPF 검사는 MSDP가 아닌 멀티캐스트 라우터에서 수행하는 일반 RPF 검사와 다릅니다. peer-RPF 검사의 목적은 소스 활성 메시지가 반복되는 것을 중지하는 것입니다. 라우터 R은 라우터 S가 이웃 라우터 N 또는 MSDP 메시 그룹 멤버로부터만 발신한 소스 액티브 메시지를 수신합니다.

S ------------------> N ------------------> R

라우터 R(활성 소스 메시지를 수락하거나 거부하는 라우터)은 MSDP 피어-RPF 이웃(라우터 N)을 결정적으로 찾습니다. 일련의 규칙이 수신된 소스 활성 메시지에 특정 순서로 적용되며, 적용되는 첫 번째 규칙이 피어-RPF 인접 라우터를 결정합니다. 다른 라우터의 모든 소스 활성 메시지는 거부됩니다.

라우터 N에서 라우터 R로 수신된 라우터 S에서 시작되는 소스 액티브 메시지에 적용되는 6가지 규칙은 다음과 같습니다.

라우터 N이 소스 활성 메시지를 생성하면(라우터 N은 라우터 S), 라우터 N은 피어 RPF 인접 라우터이기도 하며 소스 활성 메시지가 수락됩니다.

라우터 N이 라우터 R 메시 그룹의 멤버이거나 구성된 피어인 경우, 라우터 N은 피어-RPF 인접 라우터이며 소스 활성 메시지가 수락됩니다.

라우터 N이 라우터 S로 향하는 활성 멀티캐스트 RPF 경로의 BGP 다음 홉이면(라우터 N이 라우터 R에 경로를 설치함), 라우터 N은 피어-RPF 이웃이며 해당 소스-액티브 메시지가 수락됩니다.

라우터 N이 라우터 R의 외부 BGP(EBGP) 또는 내부 BGP(IBGP) 피어이고, 라우터 S에 대한 BGP AS 경로의 마지막 AS(Autonomous System) 번호가 라우터 N의 AS 번호와 동일한 경우, 라우터 N은 피어-RPF neighbor이며 소스 활성 메시지가 수락됩니다.

라우터 N이 라우터 S에 대한 다음 홉과 동일한 다음 홉을 사용하는 경우, 라우터 N은 피어-RPF 이웃이며 소스 활성 메시지가 수락됩니다.

라우터 N이 이러한 기준에 맞지 않으면 라우터 N은 MSDP 피어-RPF 인접 라우터가 아니며 소스 활성 메시지가 거부됩니다.

소스 활성 TLV를 수신하는 MSDP 피어는 BGP 연결성 정보에 의해 제한될 수 있습니다. NLRI(Network Layer Reachability Information)의 AS 경로에 마지막에서 두 번째로 앞에 붙은 수신 피어의 AS 번호가 포함되어 있는 경우 전송 피어는 수신 피어를 이 소스의 다음 홉으로 사용하고 있습니다. 분할 수평선 정보가 수신되지 않는 경우 소스 활성 TLV 배포 목록에서 피어를 정리할 수 있습니다.

MSDP 메시 그룹 구성에 대한 자세한 내용은 예: 활성 소스 제한 및 메시 그룹을 사용하여 MSDP 구성을 참조하십시오.

또한보십시오

MSDP 구성

MSDP(Multicast Source Discovery Protocol)를 구성하려면 문을 포함합니다.msdp

msdp { disable; active-source-limit { maximum number; threshold number; } data-encapsulation (disable | enable); export [ policy-names ]; group group-name { ... group-configuration ... } hold-time seconds; import [ policy-names ]; local-address address; keep-alive seconds; peer address { ... peer-configuration ... } rib-group group-name; source ip-prefix</prefix-length> { active-source-limit { maximum number; threshold number; } } sa-hold-time seconds; traceoptions { file filename <files number> <size size> <world-readable | no-world-readable>; flag flag <flag-modifier > <disable>; } group group-name { disable; export [ policy-names ]; import [ policy-names ]; local-address address; mode (mesh-group | standard); peer address { ... same statements as at the [edit protocols msdp peer address] hierarchy level shown just following ... } traceoptions { file filename <files number> <size size> <world-readable | no-world-readable>; flag flag <flag-modifier> <disable>; } } peer address { disable; active-source-limit { maximum number; threshold number; } authentication-key peer-key; default-peer; export [ policy-names ]; import [ policy-names ]; local-address address; traceoptions { file filename <files number> <size size> <world-readable | no-world-readable>; flag flag <flag-modifier> <disable>; } } }

다음 계층 수준에서 이 문을 포함할 수 있습니다.

[edit protocols][edit routing-instances routing-instance-name protocols][edit logical-systems logical-system-name protocols][edit logical-systems logical-system-name routing-instances routing-instance-name protocols]

기본적으로 MSDP는 사용하지 않도록 설정되어 있습니다.

또한보십시오

예: 라우팅 인스턴스에서 MSDP 구성

이 예에서는 VRF 인스턴스에서 MSDP를 구성하는 방법을 보여 줍니다.

요구 사항

시작하기 전에:

라우터 인터페이스를 구성합니다.

내부 게이트웨이 프로토콜 또는 정적 라우팅을 구성합니다. 라우팅 디바이스용 Junos OS 라우팅 프로토콜 라이브러리를 참조하십시오.

PIM을 사용하도록 설정합니다. PIM 개요를 참조하십시오.

개요

다음과 같은 유형의 인스턴스에서 MSDP를 구성할 수 있습니다.

전달

전달 안 함

가상 라우터

VPLS

증권 시세 표시기

라우팅 인스턴스에서 MSDP의 주요 용도는 네트워크에서 애니캐스트 RP를 지원하는 것이며, 이를 통해 중복 RP를 구성할 수 있습니다. 애니캐스트 RP 주소 지정을 위해서는 RP 간에 활성 소스를 동기화하기 위해 MSDP 지원이 필요합니다.

이 예제에는 다음과 같은 MSDP 설정이 포함되어 있습니다.

authentication-key—기본적으로 멀티캐스트 라우터는 구성된 피어 주소에서 올바른 형식의 MSDP 메시지를 수락하고 처리합니다. 이 기본 동작은 정의에 따라 MSDP 메시지가 멀티캐스트 라우터 조직의 보안 관행을 제어할 수 없는 다른 라우팅 도메인에서 오기 때문에 많은 조직의 보안 정책을 위반할 수 있습니다.

라우터는 MSDP 피어링 세션에 대해 TCP MD5(Message Digest 5) 서명 옵션을 사용하여 MSDP 메시지를 인증할 수 있습니다. 이 인증은 스푸핑된 패킷이 MSDP 피어링 세션에 도입되는 것을 방지합니다. MSDP 인증을 구현하는 두 조직은 두 피어 모두에서 사람이 읽을 수 있는 키를 결정해야 합니다. 이 키는 두 피어 간에 전송되는 각 MSDP 세그먼트에 대한 MD5 서명 계산에 포함됩니다.

MSDP 피어가 그룹으로 정의되든 개별적으로 정의되든 관계없이 피어별로 MSDP 인증 키를 구성합니다. 동일한 피어에 대해 그룹 내 인증 키와 개별적으로 서로 다른 인증 키를 구성하는 경우 개별 키가 사용됩니다.

피어 키는 최대 16자 및 자릿수 길이의 텍스트 문자열일 수 있습니다. 문자열에는 (,), & 및 [를 제외한 모든 ASCII 문자를 포함할 수 있습니다. MSDP 인증 키에 공백을 포함하는 경우 모든 문자를 따옴표(" ")로 묶습니다.

피어링 세션에서 MSDP 인증 키를 추가, 제거 또는 변경하면 기존 MSDP 세션이 다시 설정되고 영향을 받는 MSDP 피어 간에 새 세션이 설정됩니다. 이 즉각적인 세션 종료는 불일치된 키로 인한 과도한 재전송 및 최종 세션 시간 초과를 방지합니다.

가져오기 및 내보내기 - 모든 라우팅 프로토콜은 라우팅 테이블을 사용하여 학습한 경로를 저장하고 프로토콜 패킷에 보급할 경로를 결정합니다. 라우팅 정책을 사용하면 라우팅 프로토콜이 라우팅 테이블에 저장 및 검색되는 경로를 제어할 수 있습니다.

라우팅 정책은 전역적으로, 그룹 또는 개별 피어에 대해 구성할 수 있습니다. 이 예에서는 개별 피어에 대한 정책을 구성하는 방법을 보여 줍니다.

그룹 수준에서 라우팅 정책을 구성하는 경우, 그룹의 각 피어는 그룹의 라우팅 정책을 상속합니다.

import 문은 MSDP에서 원본-활성 캐시로 가져오는 원본-활성 메시지에 정책을 적용합니다. 내보내기 문은 원본-활성 캐시에서 MSDP로 내보내는 원본-활성 메시지에 정책을 적용합니다. 정책을 두 개 이상 지정하면 첫 번째부터 마지막까지 지정된 순서대로 평가되고 첫 번째 일치 정책이 경로에 적용됩니다. 가져오기 정책에 대해 일치하는 항목이 없으면 MSDP는 MSDP 라우터에서 학습한 경로만 라우팅 테이블과 공유합니다. 내보내기 정책에 대해 일치하는 항목이 발견되지 않으면 기본 MSDP 내보내기 정책이 원본-활성 캐시의 항목에 적용됩니다. 일치 조건 목록은 표 1을 참조하십시오.

표 1: MSDP 원본 활성 메시지 필터 일치 조건 일치 조건

일치 날짜

인터페이스

라우터 인터페이스 또는 이름 또는 IP 주소로 지정된 인터페이스

이웃사람

이웃 주소(소스 활성 메시지의 IP 헤더에 있는 소스 주소)

경로 필터

소스 활성 메시지에 포함된 멀티캐스트 그룹 주소

소스 주소 필터

소스 활성 메시지에 포함된 멀티캐스트 소스 주소

local-address - MSDP 라우터(로컬 라우터)로 구성 중인 라우터의 주소를 식별합니다. MSDP를 구성할 때는 local-address 문이 필요합니다. 또한 라우터는 PIM(Protocol Independent Multicast) RP(Sparse Mode Rendezvous Point)여야 합니다.

peer - MSDP 라우터는 어떤 라우터가 피어인지 알아야 합니다. 로컬 라우터의 MSDP 피어인 인접 라우터를 구성하여 피어 관계를 명시적으로 정의합니다. 피어 관계가 설정된 후 MSDP 피어는 메시지를 교환하여 활성 멀티캐스트 소스를 보급합니다. MSDP가 작동하려면 피어를 하나 이상 구성해야 합니다. MSDP를 구성할 때는 피어 문이 필요합니다. 또한 라우터는 PIM(Protocol Independent Multicast) RP(Sparse Mode Rendezvous Point)여야 합니다.

MSDP 피어를 그룹으로 정렬할 수 있습니다. 각 그룹에는 피어가 하나 이상 포함되어야 합니다. 피어를 그룹으로 정렬하는 것은 일부 피어의 소스를 차단하고 다른 피어의 소스를 수락하거나 한 그룹에만 추적 옵션을 설정하고 다른 그룹에서는 설정하지 않으려는 경우에 유용합니다. 이 예에서는 MSDP 피어를 그룹으로 구성하는 방법을 보여 줍니다. 그룹에서 MSDP 피어를 구성하는 경우 그룹의 각 피어는 모든 그룹 수준 옵션을 상속합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement sa-filter term bad-groups from route-filter 224.0.1.2/32 exact set policy-options policy-statement sa-filter term bad-groups from route-filter 224.77.0.0/16 orlonger set policy-options policy-statement sa-filter term bad-groups then reject set policy-options policy-statement sa-filter term bad-sources from source-address-filter 10.0.0.0/8 orlonger set policy-options policy-statement sa-filter term bad-sources from source-address-filter 127.0.0.0/8 orlonger set policy-options policy-statement sa-filter term bad-sources then reject set policy-options policy-statement sa-filter term accept-everything-else then accept set routing-instances VPN-100 instance-type vrf set routing-instances VPN-100 interface ge-0/0/0.100 set routing-instances VPN-100 interface lo0.100 set routing-instances VPN-100 route-distinguisher 10.255.120.36:100 set routing-instances VPN-100 vrf-target target:100:1 set routing-instances VPN-100 protocols ospf export bgp-to-ospf set routing-instances VPN-100 protocols ospf area 0.0.0.0 interface lo0.100 set routing-instances VPN-100 protocols ospf area 0.0.0.0 interface ge-0/0/0.100 set routing-instances VPN-100 protocols pim rp static address 11.11.47.100 set routing-instances VPN-100 protocols pim interface lo0.100 mode sparse-dense set routing-instances VPN-100 protocols pim interface lo0.100 version 2 set routing-instances VPN-100 protocols pim interface ge-0/0/0.100 mode sparse-dense set routing-instances VPN-100 protocols pim interface ge-0/0/0.100 version 2 set routing-instances VPN-100 protocols msdp export sa-filter set routing-instances VPN-100 protocols msdp import sa-filter set routing-instances VPN-100 protocols msdp group 100 local-address 10.10.47.100 set routing-instances VPN-100 protocols msdp group 100 peer 10.255.120.39 authentication-key “New York” set routing-instances VPN-100 protocols msdp group to_pe local-address 10.10.47.100 set routing-instances VPN-100 protocols msdp group to_pe peer 11.11.47.100

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

MSDP 라우팅 인스턴스를 구성하려면 다음을 수행합니다.

BGP 내보내기 정책을 구성합니다.

[edit policy-options] user@host# set policy-statement bgp-to-ospf term 1 from protocol bgp user@host# set policy-statement bgp-to-ospf term 1 then accept

특정 소스 및 그룹 주소를 필터링하고 다른 모든 소스 및 그룹 주소를 수락하는 정책을 구성합니다.

[edit policy-options] user@host# set policy-statement sa-filter term bad-groups from route-filter 224.0.1.2/32 exact user@host# set policy-statement sa-filter term bad-groups from route-filter 224.0.1.2/32 exact user@host# set policy-statement sa-filter term bad-groups from route-filter 224.77.0.0/16 orlonger user@host# set policy-statement sa-filter term bad-groups then reject user@host# set policy-statement sa-filter term bad-sources from source-address-filter 10.0.0.0/8 orlonger user@host# set policy-statement sa-filter term bad-sources from source-address-filter 127.0.0.0/8 orlonger user@host# set policy-statement sa-filter term bad-sources then reject user@host# set policy-statement sa-filter term accept-everything-else then accept

라우팅 인스턴스 유형 및 인터페이스를 구성합니다.

[edit routing-instances] user@host# set VPN-100 instance-type vrf user@host# set VPN-100 interface ge-0/0/0.100 user@host# set VPN-100 interface lo0.100

라우팅 인스턴스 경로 구분자 및 VRF 대상을 구성합니다.

[edit routing-instances] user@host# set VPN-100 route-distinguisher 10.255.120.36:100 user@host# set VPN-100 vrf-target target:100:1

라우팅 인스턴스에서 OSPF를 구성합니다.

[edit routing-instances] user@host# set VPN-100 protocols ospf export bgp-to-ospf user@host# set VPN-100 protocols ospf area 0.0.0.0 interface lo0.100 user@host# set VPN-100 protocols ospf area 0.0.0.0 interface ge-0/0/0.100

라우팅 인스턴스에서 PIM을 구성합니다.

[edit routing-instances] user@host# set VPN-100 protocols pim rp static address 11.11.47.100 user@host# set VPN-100 protocols pim interface lo0.100 mode sparse-dense user@host# set VPN-100 protocols pim interface lo0.100 version 2 user@host# set VPN-100 protocols pim interface ge-0/0/0.100 mode sparse-dense user@host# set VPN-100 protocols pim interface ge-0/0/0.100 version 2

라우팅 인스턴스에서 MSDP를 구성합니다.

[edit routing-instances] user@host# set VPN-100 protocols msdp export sa-filter user@host# set VPN-100 protocols msdp import sa-filter user@host# set VPN-100 protocols msdp group 100 local-address 10.10.47.100 user@host# set VPN-100 protocols msdp group 100 peer 10.255.120.39 authentication-key “New York” [edit routing-instances] user@host# set VPN-100 protocols msdp group to_pe local-address 10.10.47.100 [edit routing-instances] user@host# set VPN-100 protocols msdp group to_pe peer 11.11.47.100

디바이스 구성을 완료하면 구성을 커밋합니다.

[edit routing-instances] user@host# commit

결과

구성 모드에서 show policy-options 명령과 show routing-instances 명령을 입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@host# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

}

policy-statement sa-filter {

term bad-groups {

from {

route-filter 224.0.1.2/32 exact;

route-filter 224.77.0.0/16 orlonger;

}

then reject;

}

term bad-sources {

from {

source-address-filter 10.0.0.0/8 orlonger;

source-address-filter 127.0.0.0/8 orlonger;

}

then reject;

}

term accept-everything-else {

then accept;

}

}

user@host# show routing-instances

VPN-100 {

instance-type vrf;

interface ge-0/0/0.100; ## 'ge-0/0/0.100' is not defined

interface lo0.100; ## 'lo0.100' is not defined

route-distinguisher 10.255.120.36:100;

vrf-target target:100:1;

protocols {

ospf {

export bgp-to-ospf;

area 0.0.0.0 {

interface lo0.100;

interface ge-0/0/0.100;

}

}

pim {

rp {

static {

address 11.11.47.100;

}

}

interface lo0.100 {

mode sparse-dense;

version 2;

}

interface ge-0/0/0.100 {

mode sparse-dense;

version 2;

}

}

msdp {

export sa-filter;

import sa-filter;

group 100 {

local-address 10.10.47.100;

peer 10.255.120.39 {

authentication-key "Hashed key found - Replaced with $ABC123abc123"; ## SECRET-DATA

}

}

group to_pe {

local-address 10.10.47.100;

peer 11.11.47.100;

}

}

}

}

확인

구성을 확인하려면 다음 명령을 실행합니다.

msdp 인스턴스 VPN-100 표시

msdp 소스 액티브 VPN-100 표시

show multicast usage instance VPN-100

경로 테이블 VPN-100.inet.4 표시

원격 소스의 트래픽을 수락하도록 인터페이스 구성

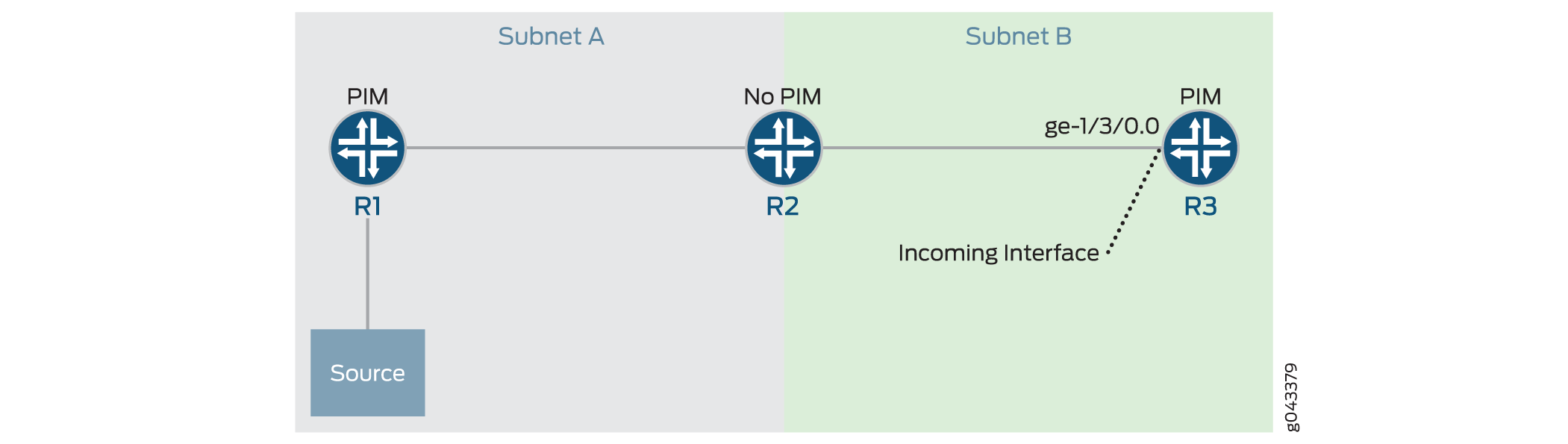

원격 소스에서 멀티캐스트 트래픽을 허용하도록 수신 인터페이스를 구성할 수 있습니다. 원격 소스는 수신 인터페이스와 동일한 서브넷에 있지 않은 소스입니다. 그림 2 는 이러한 토폴로지를 보여주며, 여기서 R2는 한 서브넷의 R1 소스에 연결되고 다른 서브넷의 R3(그림에서는 ge-1/3/0.0)의 수신 인터페이스에 연결됩니다.

에서 멀티캐스트 트래픽 수락

에서 멀티캐스트 트래픽 수락

이 토폴로지에서 R2는 PIM을 실행하지 않는 패스스루 디바이스이므로 R3은 R1에서 전송된 멀티캐스트 패킷의 첫 번째 홉 라우터입니다. R1과 R3은 서로 다른 서브넷에 있기 때문에 R3의 기본 동작은 R1을 원격 소스로 무시하는 것입니다. 그러나 대상 인터페이스에서 활성화 accept-remote-source 하여 R3가 R1의 멀티캐스트 트래픽을 허용하도록 할 수 있습니다.

원격 소스에서 오는 트래픽을 수락하려면 다음을 수행합니다.

또한보십시오

예: 활성 소스 제한 및 메시 그룹으로 MSDP 구성

이 예에서는 소스 활성 메시지를 필터링하고 소스 활성 메시지의 플러딩을 제한하도록 MSDP를 구성하는 방법을 보여 줍니다.

요구 사항

시작하기 전에:

라우터 인터페이스를 구성합니다.

내부 게이트웨이 프로토콜 또는 정적 라우팅을 구성합니다. 라우팅 디바이스용 Junos OS 라우팅 프로토콜 라이브러리를 참조하십시오.

PIM 스파스 모드를 활성화합니다. PIM 개요를 참조하십시오.

라우터를 PIM Sparse 모드 RP로 구성합니다. 로컬 PIM RP 구성을 참조하십시오.

개요

RP와 같은 MSDP 메시지에 관심이 있는 라우터는 다른 라우터에서 도착하는 많은 수의 MSDP 메시지, 특히 소스 활성 메시지를 처리해야 할 수 있습니다. 라우터가 많은 MSDP 패킷에 대한 상태 테이블을 검사, 처리 및 생성해야 할 가능성이 있기 때문에 MSDP를 실행하는 라우터에서 MSDP 기반 DoS(서비스 거부) 공격이 발생할 가능성이 있습니다. 이러한 가능성을 최소화하기 위해 라우터가 수락하는 소스 활성 메시지 수를 제한하도록 라우터를 구성할 수 있습니다. 또한 RED(Random Early Detection)를 적용하여 MSDP 활성 소스 메시지의 전부가 아닌 일부를 삭제하도록 임계값을 구성할 수 있습니다.

기본적으로 라우터는 25,000개의 소스 활성 메시지를 수락하고 나머지는 무시합니다. 한도는 1에서 1,000,000까지입니다. 이 제한은 메시지 수와 MSDP 피어 수 모두에 적용됩니다.

기본적으로 라우터는 가능한 DoS 공격을 방지하기 위해 RED 프로필을 적용하기 전에 24,000개의 소스 활성 메시지를 수락합니다. 이 숫자의 범위는 1에서 1,000,000까지입니다. 다음 1,000개의 메시지는 RED 프로필로 검사되고 수락된 메시지가 처리됩니다. 드롭 프로파일을 구성하지 않는 경우(이 예에서는 구성하지 않음) RED는 여전히 유효하며 혼잡을 관리하기 위한 기본 메커니즘으로 작동합니다. 기본 RED 드롭 프로파일에서 패킷 대기열 채우기 레벨이 0%일 때 드롭 확률은 0%입니다. 채우기 수준이 100%이면 삭제 확률은 100%입니다.

라우터는 캡슐화된 TCP 패킷이 있는 소스 활성 메시지를 무시합니다. 멀티캐스트는 TCP를 사용하지 않습니다. 소스 활성 메시지 내의 세그먼트는 WORM 활동의 결과일 가능성이 높습니다.

임계값에 대해 구성된 수는 최대 활성 MSDP 소스 수에 대해 구성된 수보다 작아야 합니다.

활성 소스 제한을 전역적으로, 그룹 또는 피어에 대해 구성할 수 있습니다. 활성 소스 제한이 계층의 여러 수준에서 구성된 경우(이 예에 표시된 대로) 모두 적용됩니다.

주소 범위와 특정 피어에 대한 활성 소스 제한을 구성할 수 있습니다. 소스당 활성 소스 제한은 특정 주소 대신 IP 접두사 및 접두사 길이를 사용합니다. 소스당 활성 소스 제한을 두 개 이상 구성할 수 있습니다. 가장 긴 일치 항목이 제한을 결정합니다.

소스별 활성 소스 제한은 피어, 그룹 및 전역(인스턴스) 계층 수준에서 활성 소스 제한과 결합할 수 있습니다. 소스당 제한은 다른 유형의 활성 소스 제한보다 먼저 적용됩니다. 제한은 다음 순서로 테스트됩니다.

소스별

피어 또는 그룹별

인스턴스당

활성 소스 메시지는 수락되기 전에 설정된 모든 제한을 "통과"해야 합니다. 예를 들어 소스가 활성 소스 제한인 10,000개의 활성 멀티캐스트 그룹으로 구성되고 인스턴스가 5,000개의 제한으로 구성된 경우(그리고 구성된 다른 소스 또는 제한이 없는 경우) 이 소스에서 5,000개의 활성 소스 메시지만 수락됩니다.

MSDP 메시 그룹은 소스 활성 메시지의 플러딩을 인접 피어로 제한하는 풀 메시 토폴로지에서 구성된 피어 그룹입니다. 모든 메시 그룹 멤버는 다른 모든 메시 그룹 멤버와 피어 연결을 가져야 합니다. 메시 그룹 멤버로부터 소스 활성 메시지가 수신되면 소스 활성 메시지는 항상 수락되지만 동일한 메시 그룹의 다른 멤버에게 플러딩되지 않습니다. 그러나 소스 활성 메시지는 비메시 그룹 피어 또는 다른 메시 그룹의 구성원에게 플러딩됩니다. 기본적으로 mesh-group 이 지정되지 않은 경우 표준 플러딩 규칙이 적용됩니다.

MSDP 메시 그룹을 구성할 때 모든 멤버를 동일한 방식으로 구성해야 합니다. 풀 메시를 구성하지 않으면 소스 활성 메시지의 과도한 플러딩이 발생할 수 있습니다.

MSDP 메시 그룹의 일반적인 애플리케이션은 peer-RPF(peer-reverse-path-forwarding) 검사 바이패스입니다. 예를 들어, AS(Autonomous System) 내부에 두 개의 MSDP 피어가 있고 그 중 하나만 다른 AS에 대한 외부 MSDP 세션을 가지고 있는 경우, 내부 MSDP 피어는 피어가 외부 링크를 통해 릴레이하는 수신 소스-액티브 메시지를 거부하는 경우가 많습니다. 거부는 외부 MSDP 피어가 다른 AS의 소스에 대한 다음 홉을 통해 내부 MSDP 피어에 의해 도달할 수 있어야 하고 이 다음 홉 조건이 확실하지 않기 때문에 발생합니다. 거부를 방지하려면 항상 소스 활성 메시지를 수락하도록 내부 MSDP 피어에 MSDP 메시 그룹을 구성합니다.

peer-RPF 검사를 우회하는 또 다른 방법은 기본 피어를 구성하는 것입니다. MSDP 피어가 하나만 있는 네트워크, 특히 스텁 네트워크에서는 원본 활성 메시지를 항상 수락해야 합니다. MSDP 기본 피어는 피어-RPF 검사를 수행하지 않고 모든 소스 활성 메시지가 수락되는 MSDP 피어입니다. 명령문을 default-peer 포함하여 피어 또는 그룹 수준에서 기본 피어를 설정할 수 있습니다.

표 2 는 이 예에서 피어가 플러딩을 처리하는 방법을 설명합니다. .

다음에서 받은 원본 활성 메시지 |

원본 활성 메시지가 플러딩됨 |

원본 활성 메시지가 플러딩되지 않음 |

|---|---|---|

피어 21 |

피어 11, 피어 12, 피어 13, 피어 31, 피어 32 |

피어 22 |

피어 11 |

피어 21, 피어 22, 피어 31, 피어 32 |

피어 12, 피어 13 |

피어 31 |

피어 21, 피어 22, 피어 11, 피어 12, 피어 13, 피어 32 |

– |

그림 3 은 서로 다른 메시 그룹과 동일한 메시 그룹 내 피어 간의 소스 활성 메시지 플러딩을 보여줍니다.

이 예제에는 다음 설정이 포함되어 있습니다.

active-source-limit maximum 10000—다른 모든 피어에 10,000개의 활성 소스 제한을 적용합니다.

data-encapsulation disable—MSDP를 사용하는 RP 라우터에서 MSDP 소스 활성 메시지 내의 MSDP 레지스터 메시지에서 수신된 멀티캐스트 데이터의 기본 캡슐화를 비활성화합니다.

MSDP 데이터 캡슐화는 주로 멀티캐스트 트래픽의 버스트 소스와 관련이 있습니다. 몇 분마다 하나의 패킷만 보내는 소스는 소스와 멀티캐스트 그룹(S, G) 간의 상태 관계 시간 초과에 문제가 있습니다. 라우터는 (S,G) 상태 테이블을 다시 설정하려고 시도하는 동안 데이터가 손실됩니다. 따라서 멀티캐스트 레지스터 메시지에는 데이터가 포함되며 MSDP 원본 활성 메시지의 이 데이터 캡슐화는 구성을 통해 켜거나 끌 수 있습니다.

기본적으로 MSDP 데이터 캡슐화는 사용하도록 설정되어 있습니다. MSDP를 실행하는 RP는 원본의 레지스터 메시지에 도착하는 데이터 패킷을 가져와서 MSDP 원본 활성 메시지 내에 데이터를 캡슐화합니다.

그러나 데이터 캡슐화는 inet.1 테이블(포워딩 테이블이기도 함)에 멀티캐스트 포워딩 캐시 엔트리와 inet.4 테이블에 라우팅 테이블 엔트리를 모두 생성합니다. 데이터 캡슐화가 없으면 MSDP는 inet.4 테이블에 라우팅 테이블 항목만 만듭니다. 인터넷 웜 또는 다른 형태의 DoS 공격과 같은 일부 상황에서는 라우터의 포워딩 테이블이 이러한 항목으로 채워질 수 있습니다. 포워딩 테이블이 MSDP 항목으로 채워지지 않도록 하려면 MSDP 데이터 캡슐화를 사용하지 않도록 라우터를 구성할 수 있습니다. 그러나 데이터 캡슐화를 비활성화하면 라우터는 캡슐화된 데이터를 무시하고 폐기합니다. 데이터 캡슐화가 없으면 전송 간격이 약 3분보다 큰 버스트 소스가 있는 멀티캐스트 애플리케이션이 제대로 작동하지 않을 수 있습니다.

group MSDP-group local-address 10.1.2.3—로컬 라우터(이 라우터)의 주소를 지정합니다.

group MSDP-group mode mesh-group— MSDP-group 그룹에 속한 모든 피어가 메시 그룹 멤버임을 지정합니다.

group MSDP-group peer 10.10.10.10—인접 피어 10.10.10.10으로 소스 활성 메시지를 전송하지 못하도록 합니다.

group MSDP-group peer 10.10.10.10 active-source-limit maximum 7500— 그룹 MSDP-group의 MSDP 피어 10.10.10.10에 7500개의 활성 소스 제한을 적용합니다.

피어 10.0.0.1 active-source-limit 최대 5000 임계값 4000 - MSDP 피어 10.0.0.1에 4000개의 활성 소스와 5,000개의 활성 소스 제한을 적용합니다.

source 10.1.0.0/16 active-source-limit maximum 500—10.1.0.0/16 네트워크의 모든 소스에 500개의 활성 소스 제한을 적용합니다.

위상수학

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 명령을 CLI로 [edit] 복사해 붙여 넣은 다음, 구성 모드에서 을 입력합니다 commit .

set protocols msdp data-encapsulation disable set protocols msdp active-source-limit maximum 10000 set protocols msdp peer 10.0.0.1 active-source-limit maximum 5000 set protocols msdp peer 10.0.0.1 active-source-limit threshold 4000 set protocols msdp source 10.1.0.0/16 active-source-limit maximum 500 set protocols msdp group MSDP-group mode mesh-group set protocols msdp group MSDP-group local-address 10.1.2.3 set protocols msdp group MSDP-group peer 10.10.10.10 active-source-limit maximum 7500

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. CLI 탐색에 대한 자세한 내용은 Junos OS CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

MSDP 소스 활성 경로 및 메시 그룹을 구성하려면 다음을 수행합니다.

(선택 사항) 데이터 캡슐화를 비활성화합니다.

[edit protocols msdp] user@host# set data-encapsulation disable

활성 소스 제한을 구성합니다.

[edit protocols msdp] user@host# set peer 10.0.0.1 active-source-limit maximum 5000 threshold 4000 user@host# set group MSDP-group peer 10.10.10.10 active-source-limit maximum 7500 user@host# set active-source-limit maximum 10000 user@host# set source 10.1.0.0/16 active-source-limit maximum 500

(선택 사항) 경고 메시지가 기록되는 임계값과 로그 메시지 사이의 시간을 구성합니다.

[edit protocols msdp] user@host# set active-source-limit log-warning 80 user@host# set active-source-limit log-interval 20

메시 그룹을 구성합니다.

[edit protocols msdp] user@host# set group MSDP-group mode mesh-group user@host# set group MSDP-group peer 10.10.10.10 user@host# set group MSDP-group local-address 10.1.2.3

디바이스 구성을 완료하면 구성을 커밋합니다.

[edit routing-instances] user@host# commit

결과

show protocols 명령을 입력하여 구성을 확인합니다.

user@host# show protocols

msdp {

data-encapsulation disable;

active-source-limit {

maximum 10000;

}

peer 10.0.0.1 {

active-source-limit {

maximum 5000;

threshold 4000;

}

}

source 10.1.0.0/16 {

active-source-limit {

maximum 500;

}

}

group MSDP-group {

mode mesh-group;

local-address 10.1.2.3;

peer 10.10.10.10 {

active-source-limit {

maximum 7500;

}

}

}

}

확인

구성을 확인하려면 다음 명령을 실행합니다.

msdp source-active 표시

msdp 통계 표시

MSDP 프로토콜 트래픽 추적

추적 작업은 보내고 받은 다양한 유형의 라우팅 프로토콜 패킷 및 라우팅 정책 작업과 같은 라우팅 프로토콜 작업에 대한 자세한 메시지를 기록합니다. 특정 추적 플래그를 포함하여 기록할 추적 작업을 지정할 수 있습니다. 다음 표에서는 포함할 수 있는 플래그에 대해 설명합니다.

기 |

묘사 |

|---|---|

모두 |

모든 작업을 추적합니다. |

일반 |

일반 이벤트를 추적합니다. |

킵얼라이브 |

keepalive 메시지를 추적합니다. |

보통 |

정상적인 이벤트를 추적합니다. |

패킷을 |

모든 MSDP 패킷을 추적합니다. |

정책 |

정책 처리를 추적합니다. |

경로 |

라우팅 테이블에 대한 MSDP 변경 내용을 추적합니다. |

소스 활성 |

소스 활성 패킷을 추적합니다. |

소스 활성 요청 |

소스 활성 요청 패킷을 추적합니다. |

소스-액티브-응답 |

소스 활성 응답 패킷을 추적합니다. |

상태 |

상태 전환을 추적합니다. |

과업 |

작업 처리를 추적합니다. |

타이머 |

타이머 처리를 추적합니다. |

모든 피어, 특정 그룹의 모든 피어 또는 특정 피어에 대해 MSDP 추적을 구성할 수 있습니다.

다음 예에서는 모든 라우팅 프로토콜 패킷에 대해 추적을 사용할 수 있습니다. 그런 다음 특정 그룹의 MSDP 피어에만 초점을 맞추도록 추적 범위가 좁혀집니다. MSDP에 대한 추적 작업을 구성하려면 다음을 수행합니다.

또한보십시오

MSDP 비활성화

라우터에서 MSDP를 비활성화하려면 문을 포함합니다.disable

disable;

모든 피어, 그룹의 모든 피어 또는 개별 피어에 대해 MSDP를 전역적으로 비활성화할 수 있습니다.

다음 계층 수준의 모든 MSDP 피어에 대해 전역적으로:

[edit protocols msdp][edit logical-systems logical-system-name protocols msdp][edit routing-instances routing-instance-name protocols msdp][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp]

다음 계층 수준에 있는 그룹의 모든 피어에 대해:

[edit protocols msdp group group-name][edit logical-systems logical-system-name protocols msdp group group-name][edit routing-instances routing-instance-name protocols msdp group group-name][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp group group-name]

다음 계층 수준의 개별 피어의 경우:

[edit protocols msdp peer address][edit protocols msdp group group-name peer address][edit logical-systems logical-system-name protocols msdp peer address][edit logical-systems logical-system-name protocols msdp group group-name peer address][edit routing-instances routing-instance-name protocols msdp peer address][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp peer address][edit logical-systems logical-system-name routing-instances routing-instance-name protocols msdp group group-name peer address]

그룹 수준에서 MSDP를 비활성화하면 그룹의 각 피어가 비활성화됩니다.

예: MSDP 구성

라우터를 PIM Sparse 모드 랑데부 포인트 및 MSDP 피어로 구성합니다.

[edit]

routing-options {

interface-routes {

rib-group ifrg;

}

rib-groups {

ifrg {

import-rib [inet.0 inet.2];

}

mcrg {

export-rib inet.2;

import-rib inet.2;

}

}

}

protocols {

bgp {

group lab {

type internal;

family any;

neighbor 192.168.6.18 {

local-address 192.168.6.17;

}

}

}

pim {

dense-groups {

224.0.1.39/32;

224.0.1.40/32;

}

rib-group mcrg;

rp {

local {

address 192.168.1.1;

}

}

interface all {

mode sparse-dense;

version 1;

}

}

msdp {

rib-group mcrg;

group lab {

peer 192.168.6.18 {

local-address 192.168.6.17;

}

}

}

}