보안 디바이스의 레이어 2 인터페이스

보안 디바이스에 대한 레이어 2 인터페이스 이해

레이어 2 논리적 인터페이스는 제품군 주소 유형의 ethernet-switching물리적 인터페이스에서 하나 이상의 논리적 단위를 정의하여 생성됩니다. 물리적 인터페이스에 ethernet-switching 패밀리 논리적 인터페이스가 있는 경우, 논리적 인터페이스에 다른 패밀리 유형을 가질 수 없습니다. 논리적 인터페이스는 다음 모드 중 하나로 구성할 수 있습니다.

액세스 모드 - 인터페이스는 태그 처리되지 않은 패킷을 수락하고, 지정된 VLAN 식별자를 패킷에 할당하며, 일치하는 VLAN 식별자로 구성된 VLAN 내에서 패킷을 전달합니다.

트렁크 모드 - 인터페이스는 지정된 VLAN 식별자 목록과 일치하는 VLAN 식별자로 태그가 지정된 모든 패킷을 수락합니다. 트렁크 모드 인터페이스는 일반적으로 스위치를 상호 연결하는 데 사용됩니다. 물리적 인터페이스에서 수신된 태그 없는 패킷에 대한 VLAN 식별자를

native-vlan-id구성하려면 옵션을 사용합니다.native-vlan-id옵션이 구성되지 않은 경우, 태그 없는 패킷은 드롭됩니다.

트렁크 인터페이스의 VLAN 식별자가 다른 트렁크 인터페이스의 VLAN 식별자와 겹치지 않는 한 여러 트렁크 모드 논리적 인터페이스를 정의할 수 있습니다. 은 native-vlan-id (는) 트렁크 인터페이스에 대해 구성된 VLAN 식별자 목록에 속해야 합니다.

참조

예: 보안 디바이스에 레이어 2 논리적 인터페이스 구성

이 예에서는 수신 패킷이 방화벽 또는 기타 보안 디바이스로 선택적으로 리디렉션될 수 있도록 레이어 2 논리적 인터페이스를 트렁크 포트로 구성하는 방법을 보여줍니다.

요구 사항

시작하기 전에 VLAN을 구성합니다. 예: 보안 디바이스의 VLAN 구성

개요

이 예에서는 논리적 인터페이스 ge-3/0/0.0을 VLAN 식별자 1에서 10까지 태그가 지정된 패킷에 대한 트래픽을 전달하는 트렁크 포트로 구성합니다. 이 인터페이스는 이전에 구성된 VLAN vlan-a 및 vlan-b에 암시적으로 할당됩니다. 그런 다음 물리적 인터페이스 ge-3/0/0에서 수신되는 태그 없는 패킷에 VLAN ID 10을 할당합니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-3/0/0 unit 0 family ethernet-switching interface-mode trunk vlan members 1–10 set interfaces ge-3/0/0 vlan-tagging native-vlan-id 10

절차

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

레이어 2 논리적 인터페이스를 트렁크 포트로 구성하려면:

논리적 인터페이스를 구성합니다.

[edit interfaces ge-3/0/0] user@host# set unit 0 family ethernet-switching interface-mode trunk vlan members 1–10

태그가 지정되지 않은 패킷에 대한 VLAN ID를 지정합니다.

[edit interfaces ge-3/0/0] user@host# set vlan-tagging native-vlan-id 10

디바이스 구성을 완료하면 해당 구성을 커밋합니다.

[edit] user@host# commit

검증

구성이 제대로 작동하는지 확인하려면 및 show interfaces ge-3/0/0.0 명령을 입력합니다show interfaces ge-3/0/0.

보안 디바이스의 혼합 모드(투명 및 경로 모드) 이해

혼합 모드는 투명 모드(레이어 2)와 경로 모드(레이어 3)를 모두 지원합니다. 기본 모드입니다. 별도의 보안 영역을 사용하여 레이어 2 및 레이어 3 인터페이스를 동시에 구성할 수 있습니다.

혼합 모드 구성의 경우, 변경 사항을 커밋한 후 디바이스를 재부팅해야 합니다. 그러나 SRX5000 라인 디바이스의 경우 재부팅이 필요하지 않습니다.

SRX4100 및 SRX4200 디바이스는 투명 모드와 경로 모드 모두에서 논리적 시스템을 지원합니다

SRX4600 디바이스는 경로 모드에서만 논리적 시스템을 지원합니다

혼합 모드(투명 및 경로 모드):

IRB 인터페이스 간에, 그리고 IRB 인터페이스와 레이어 3 인터페이스 간에는 라우팅이 없습니다.

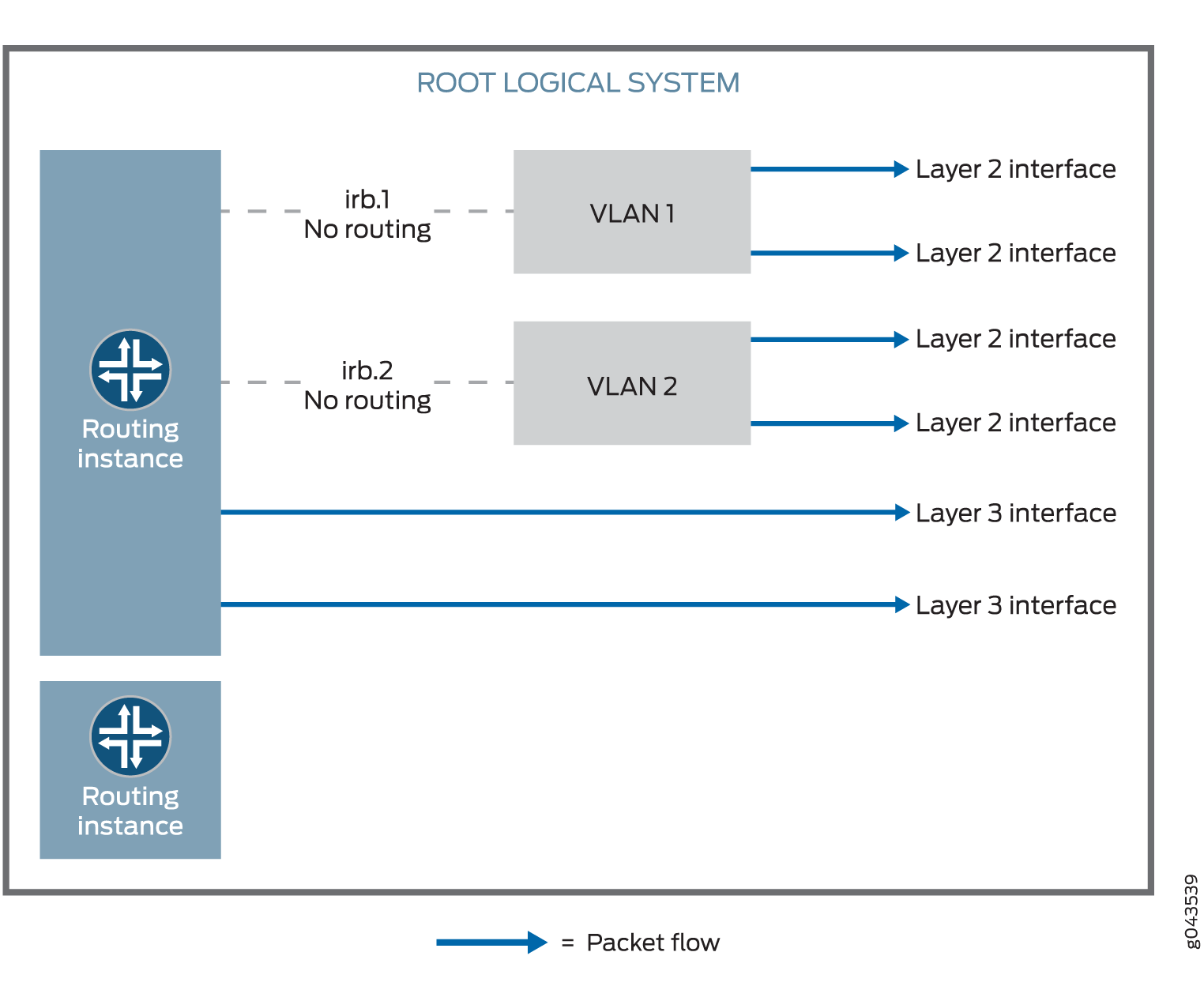

의 그림 1 디바이스는 두 개의 개별 디바이스처럼 보입니다. 한 디바이스는 레이어 2 투명 모드에서 실행되고 다른 디바이스는 레이어 3 라우팅 모드에서 실행됩니다. 그러나 두 장치는 독립적으로 실행됩니다. IRB 인터페이스 간, IRB 인터페이스와 레이어 3 인터페이스 간에는 라우팅이 없기 때문에 레이어 2와 레이어 3 인터페이스 간에 패킷을 전송할 수 없습니다.

혼합 모드에서 이더넷 물리적 인터페이스는 레이어 2 인터페이스 또는 레이어 3 인터페이스가 될 수 있지만 이더넷 물리적 인터페이스는 동시에 둘 다 될 수 없습니다. 그러나 레이어 2 및 레이어 3 제품군은 동일한 디바이스의 개별 물리적 인터페이스에 존재할 수 있습니다.

표 1 에는 이더넷 물리적 인터페이스 유형과 지원되는 제품군 유형이 나열되어 있습니다.

이더넷 물리적 인터페이스 유형 |

지원되는 제품군 유형 |

|---|---|

레이어 2 인터페이스 |

|

레이어 3 인터페이스 |

|

여러 라우팅 인스턴스가 지원됩니다.

기본 라우팅 인스턴스 또는 사용자 정의 라우팅 인스턴스를 사용하여 동일한 기본 라우팅 인스턴스에서 의사 인터페이스 irb.x 와 레이어 3 인터페이스를 모두 구성할 수 있습니다. 그림 2을(를) 참조하세요.

레이어 2 인터페이스의 패킷은 동일한 VLAN 내에서 스위칭되거나 IRB 인터페이스를 통해 호스트에 연결됩니다. 패킷은 자체 IRB 인터페이스를 통해 다른 IRB 인터페이스 또는 레이어 3 인터페이스로 라우팅될 수 없습니다.

레이어 3 인터페이스의 패킷은 다른 레이어 3 인터페이스로 라우팅됩니다. 패킷은 IRB 인터페이스를 통해 레이어 2 인터페이스로 라우팅될 수 없습니다.

표 2 은(는) 레이어 2 스위칭을 위해 혼합 모드에서 지원되는 보안 기능과 투명 모드에서 지원되지 않는 기능을 나열합니다.

모드 유형 |

지원됨 |

지원되지 않음 |

|---|---|---|

혼합 모드 |

|

— |

경로 모드(레이어 3 인터페이스) |

|

— |

투명 모드(레이어 2 인터페이스) |

|

|

Junos OS 릴리스 12.3X48-D10 및 Junos OS 릴리스 17.3R1부터 혼합 모드 작업에 몇 가지 조건이 적용됩니다. 여기에 조건을 유의하십시오.

SRX300, SRX320, SRX340, SRX345, SRX380, SRX550, SRX550HM 및 SRX1500 디바이스에서는 혼합 모드(레이어 2 및 레이어 3)를 사용하여 이더넷 스위칭 및 VPLS(Virtual Private LAN Service)를 구성할 수 없습니다.

SRX5400, SRX5600 및 SRX5800 디바이스에서는 VLAN을 구성할 때 디바이스를 재부팅할 필요가 없습니다.

참조

예: 혼합 모드(투명 및 경로 모드)를 사용하여 SRX 시리즈 방화벽을 구성하여 보안 서비스 개선

투명 모드(레이어 2)와 경로 모드(레이어 3)를 동시에 사용하여 SRX 시리즈 방화벽을 구성하면 구축을 간소화하고 보안 서비스를 개선할 수 있습니다.

이 예는 인터페이스 ge-0/0/1.0에서 인터페이스 ge-0/0/0.0으로 레이어 2 트래픽을 전달하고 인터페이스 ge-0/0/2.0에서 인터페이스 ge-0/0/3.0으로 레이어 3 트래픽을 전달하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

SRX 시리즈 방화벽

PC 4대

시작하기 전에:

레이어 2 및 레이어 3 인터페이스를 위한 별도의 보안 영역을 생성합니다. 레이어 2 보안 영역 이해를 참조하십시오.

개요

서로 다른 비즈니스 그룹에 레이어 2 또는 레이어 3 기반 보안 솔루션이 있는 기업에서는 단일 혼합 모드 구성을 사용하면 구축이 간소화됩니다. 혼합 모드 구성에서는 통합 스위칭 및 라우팅을 통해 보안 서비스를 제공할 수도 있습니다.

또한 혼합 모드를 사용하여 독립형 및 섀시 클러스터 모드 모두에서 SRX 시리즈 방화벽을 구성할 수 있습니다.

혼합 모드(기본 모드)에서는 별도의 보안 영역을 사용하여 레이어 2 및 레이어 3 인터페이스를 동시에 구성할 수 있습니다.

혼합 모드 구성의 경우, 변경 사항을 커밋한 후 디바이스를 재부팅해야 합니다. 그러나 SRX5000 라인 디바이스의 경우 재부팅이 필요하지 않습니다.

이 예에서는 먼저 레이어 2 인터페이스를 식별하기 위해 이더넷 스위칭이라는 레이어 2 제품군 유형을 구성합니다. IP 주소 10.10.10.1/24를 IRB 인터페이스로 설정합니다. 그런 다음 존 L2를 생성하고 레이어 2 인터페이스 ge-0/0/1.0 및 ge-0/0/0.0을 추가합니다.

다음으로, 레이어 3 인터페이스를 식별하기 위해 레이어 3 제품군 유형 inet을 구성합니다. 인터페이스 ge-0/0/2.0에 IP 주소 192.0.2.1/24를 설정하고 인터페이스 ge-0/0/3에 IP 주소 192.0.2.3/24를 설정합니다. 그런 다음 존 L3을 생성하고 레이어 3 인터페이스 ge-0/0/2.0 및 ge-0/0/3.0을 추가합니다.

토폴로지

그림 3 은(는) 혼합 모드 토폴로지를 보여줍니다.

표 3 은(는) 이 예에서 구성된 매개 변수를 표시합니다.

매개 변수 |

설명 |

|---|---|

L2 |

레이어 2 영역. |

ge-0/0/1.0 및 ge-0/0/0.0 |

레이어 2 영역에 추가된 레이어 2 인터페이스. |

L3 |

레이어 3 영역. |

ge-0/0/2.0 및 ge-0/0/3.0 |

레이어 3 영역에 추가된 레이어 3 인터페이스. |

10.10.10.1/24 |

IRB 인터페이스의 IP 주소입니다. |

192.0.2.1/24 및 192.0.2.3/24 |

레이어 3 인터페이스의 IP 주소입니다. |

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members 10 set protocols l2-learning global-mode transparent-bridge set interfaces irb unit 10 family inet address 10.10.10.1/24 set security zones security-zone L2 interfaces ge-0/0/1.0 set security zones security-zone L2 interfaces ge-0/0/0.0 set vlans vlan-10 vlan-id 10 set vlans vlan-10 l3-interface irb.10 set interfaces ge-0/0/2 unit 0 family inet address 192.0.2.1/24 set interfaces ge-0/0/3 unit 0 family inet address 192.0.2.3/24 set security policies default-policy permit-all set security zones security-zone L2 host-inbound-traffic system-services any-service set security zones security-zone L2 host-inbound-traffic protocols all set security zones security-zone L3 host-inbound-traffic system-services any-service set security zones security-zone L3 host-inbound-traffic protocols all set security zones security-zone L3 interfaces ge-0/0/2.0 set security zones security-zone L3 interfaces ge-0/0/3.0

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

레이어 2 및 레이어 3 인터페이스를 구성하려면 다음을 수행합니다.

레이어 2 패밀리 유형을 생성하여 레이어 2 인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/0 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/1 unit 0 family ethernet-switching vlan members 10

투명 브리지 모드에서 작동하도록 레이어 2 인터페이스를 구성합니다.

[edit protocols] user@host# set l2-learning global-mode transparent-bridge

IRB 인터페이스의 IP 주소를 구성합니다.

[edit interfaces] user@host# set irb unit 10 family inet address 10.10.10.1/24

레이어 2 인터페이스를 구성합니다.

[edit security zones security-zone L2 interfaces] user@host# set ge-0/0/1.0 user@host# set ge-0/0/0.0

VLAN을 구성합니다.

[edit vlans vlan-10] user@host# set vlan-id 10 user@host# set l3-interface irb.10

레이어 3 인터페이스의 IP 주소를 구성합니다.

[edit interfaces] user@host# set ge-0/0/2 unit 0 family inet address 192.0.2.1/24 user@host# set ge-0/0/3 unit 0 family inet address 192.0.2.3/24

트래픽을 허용하도록 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

레이어 3 인터페이스를 구성합니다.

[edit security zones security-zone] user@host# set L2 host-inbound-traffic system-services any-service user@host# set L2 host-inbound-traffic protocols all user@host# set L3 host-inbound-traffic system-services any-service user@host# set L3 host-inbound-traffic protocols all user@host# set L3 interfaces ge-0/0/2.0 user@host# set L3 interfaces ge-0/0/3.0

결과

구성 모드에서 show interfaces, show security policies, show vlans 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 192.0.2.1/24;

}

}

}

ge-0/0/3 {

unit 0 {

family inet {

address 192.0.2.3/24;

}

}

}

irb {

unit 10 {

family inet {

address 10.10.10.1/24;

}

}

}

[edit]

user@host# show security policies

default-policy {

permit-all;

}

[edit]

user@host# show vlans

vlan-10 {

vlan-id 10;

l3-interface irb.10;

}

[edit]

user@host# show security zones

security-zone L2 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

ge-0/0/0.0;

}

}

security-zone L3 {

host-inbound-traffic {

system-services {

any-service;

}

protocols {

all;

}

}

interfaces {

ge-0/0/2.0;

ge-0/0/3.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

레이어 2 및 레이어 3 인터페이스와 영역 확인

목적

레이어 2 및 레이어 3 인터페이스와 레이어 2 및 레이어 3 영역이 생성되었는지 확인합니다.

작업

운영 모드에서 show security zones 명령을 입력합니다.

user@host> show security zones

Security zone: HOST

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

Security zone: L2

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/0.0

ge-0/0/1.0

Security zone: L3

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 2

Interfaces:

ge-0/0/2.0

ge-0/0/3.0

Security zone: junos-host

Send reset for non-SYN session TCP packets: Off

Policy configurable: Yes

Interfaces bound: 0

Interfaces:

의미

출력에는 레이어 2(L2) 및 레이어 3(L3) 영역 이름과 L2 및 L3 영역에 바인딩된 레이어 2 및 레이어 3 인터페이스의 수와 이름이 표시됩니다.

레이어 2 및 레이어 3 세션 확인

목적

디바이스에 레이어 2 및 레이어 3 세션이 설정되었는지 확인합니다.

작업

운영 모드에서 show security flow session 명령을 입력합니다.

user@host> show security flow session Session ID: 1, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.75/54395 --> 228.102.70.76/9876;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 1209, Bytes: 1695018, Out: 228.102.70.76/9876 --> 10.102.70.75/54395;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0, Session ID: 2, Policy name: default-policy-logical-system-00/2, Timeout: 58, Valid In: 10.102.70.19/23364 --> 228.102.70.20/23364;udp, Conn Tag: 0x0, If: ge-0/0/0.0, Pkts: 401, Bytes: 141152, Out: 228.102.70.20/23364 --> 10.102.70.19/23364;udp, Conn Tag: 0x0, If: ge-0/0/1.0, Pkts: 0, Bytes: 0,

의미

출력에는 디바이스의 활성 세션과 각 세션의 관련 보안 정책이 표시됩니다.

Session ID 1- 레이어 2 세션을 식별하는 번호입니다. 이 ID를 사용하여 정책 이름 또는 들어오고 나가는 패킷 수와 같은 레이어 2 세션에 대한 자세한 정보를 얻을 수 있습니다.

default-policy-logical-system-00/2- 레이어 2 트래픽을 허용한 기본 정책 이름입니다.

In—수신 흐름(소스 및 대상 레이어 2 IP 주소와 각각의 소스 및 대상 포트 번호, 세션은 ICMP, 이 세션의 소스 인터페이스는 ge-0/0/0.0).

Out—역방향 흐름(소스 및 대상 레이어 2 IP 주소는 각각의 소스 및 대상 포트 번호, 세션은 ICMP, 이 세션의 대상 인터페이스는 ge-0/0/1.0).

Session ID 2- 레이어 2 세션을 식별하는 번호입니다. 이 ID를 사용하여 정책 이름 또는 들어오고 나가는 패킷 수와 같은 레이어 2 세션에 대한 자세한 정보를 얻을 수 있습니다.

default-policy-logical-system-00/2- 레이어 2 트래픽을 허용한 기본 정책 이름입니다.

In—수신 흐름(소스 및 대상 레이어 2 IP 주소와 각각의 소스 및 대상 포트 번호, 세션은 ICMP, 이 세션의 소스 인터페이스는 ge-0/0/0.0,).

Out—역방향 흐름(소스 및 대상 레이어 2 IP 주소, 각각의 소스 및 대상 포트 번호, 세션은 ICMP, 이 세션의 대상 인터페이스는 ge-0/0/1.0,).

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. Feature Explorer 를 사용하여 플랫폼에서 기능이 지원되는지 확인하세요.