보안 디바이스의 보안 유선

보안 디바이스의 Secure Wire 이해

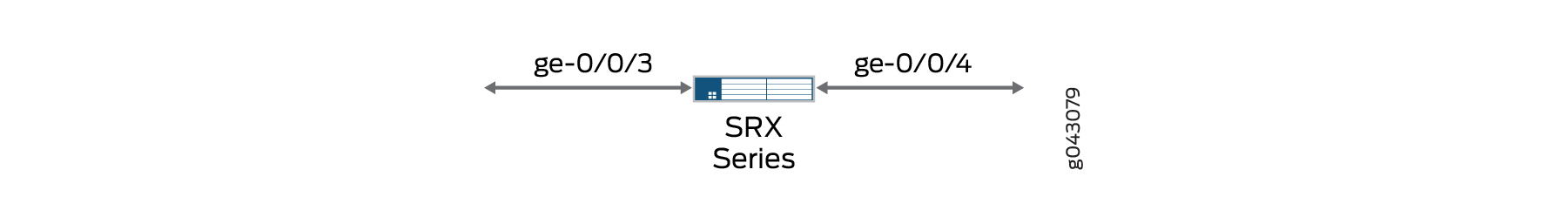

특정 인터페이스에 도착하는 트래픽은 변경 없이 다른 인터페이스를 통해 전달될 수 있습니다. 보안 와이어라고 하는 이러한 인터페이스 매핑을 통해 라우팅 테이블을 변경하거나 인접 디바이스를 재구성할 필요 없이 네트워크 트래픽 경로에 SRX 시리즈를 구축할 수 있습니다. 그림 1 은(는) 보안 와이어를 사용하는 SRX 시리즈의 일반적인 경로 내 구축을 보여줍니다.

보안 와이어는 두 개의 피어 인터페이스를 매핑합니다. 트래픽을 전달하기 위한 스위칭 또는 라우팅 조회가 없다는 점에서 투명 및 경로 모드와 다릅니다. 트래픽이 보안 정책에 의해 허용되는 한, 하나의 피어 인터페이스에 도착하는 패킷은 다른 피어 인터페이스에서 변경되지 않고 즉시 전달됩니다. 패킷에 대한 라우팅 또는 스위칭 결정은 없습니다. 반환 트래픽도 변경되지 않고 전달됩니다.

보안 와이어 매핑은 [edit security forwarding-options] 계층 수준에서 명령문으로 secure-wire 구성되며, 두 개의 이더넷 논리적 인터페이스를 지정해야 합니다. 이더넷 논리적 인터페이스는 로 family ethernet-switching 구성되어야 하며 각 인터페이스 쌍은 VLAN에 속해야 합니다. 인터페이스는 보안 영역과 영역 간의 트래픽을 허용하도록 구성된 보안 정책에 바인딩되어야 합니다.

이 기능은 이더넷 논리적 인터페이스에서만 사용할 수 있습니다. IPv4 및 IPv6 트래픽이 모두 지원됩니다. 액세스 또는 트렁크 모드에 대한 인터페이스를 구성할 수 있습니다. Secure Wire는 섀시 클러스터 중복 이더넷 인터페이스를 지원합니다. 이 기능은 NAT 및 IPsec VPN을 포함하여 투명 모드에서 지원되지 않는 보안 기능을 지원하지 않습니다.

Secure Wire는 AppSecure, SSL 프록시, 콘텐츠 보안, IPS/IDP와 같은 레이어 7 기능을 지원합니다.

Secure Wire는 포인트 투 포인트 연결을 제공하는 SRX 시리즈 방화벽의 레이어 2 투명 모드의 특별한 경우입니다. 즉, 보안 와이어의 두 인터페이스가 라우터 또는 호스트와 같은 레이어 3 엔터티에 직접 연결되는 것이 이상적입니다. 안전한 유선 인터페이스를 스위치에 연결할 수 있습니다. 그러나 보안 유선 인터페이스는 트래픽이 보안 정책에 의해 허용되는 경우에만 도착하는 모든 트래픽을 피어 인터페이스로 전달합니다.

보안 와이어는 레이어 3 모드와 공존할 수 있습니다. 레이어 2 및 레이어 3 인터페이스를 동시에 구성할 수 있지만 트래픽 포워딩은 레이어 2 및 레이어 3 인터페이스에서 독립적으로 발생합니다.

보안 와이어는 레이어 2 투명 모드와 공존할 수 있습니다. 두 기능이 동일한 SRX 시리즈 방화벽에 존재하는 경우 서로 다른 VLAN에서 구성해야 합니다.

통합 라우팅 및 브리징(IRB) 인터페이스는 보안 와이어로 지원되지 않습니다.

참조

예: 액세스 모드를 통한 보안 와이어(Secure Wire over Access) 모드로 SRX 시리즈 방화벽 구축 간소화

SRX 시리즈 방화벽을 다른 네트워크 디바이스에 연결하는 경우, Secure Wire를 사용하여 네트워크에서 디바이스 구축을 간소화할 수 있습니다. SRX 시리즈 방화벽에서 라우팅 또는 포워딩 테이블을 변경하거나 인접 디바이스를 재구성할 필요가 없습니다. Secure Wire를 사용하면 보안 정책 또는 기타 보안 기능에서 허용하는 한 SRX 시리즈 방화벽의 지정된 액세스 모드 인터페이스 간에 트래픽을 변경 없이 전달할 수 있습니다. 액세스 모드 인터페이스를 통해 SRX 시리즈 방화벽을 다른 네트워크 디바이스에 연결하는 경우 이 예를 따르십시오.

이 예는 두 액세스 모드 인터페이스에 대한 보안 와이어 매핑을 구성하는 방법을 보여줍니다. 이 구성은 사용자 트래픽이 VLAN 태그가 지정되지 않은 시나리오에 적용됩니다.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 인터페이스 ge-0/0/3.0을 인터페이스 ge-0/0/4.0에 매핑하는 보안 와이어 access-sw를 구성합니다. 두 피어 인터페이스는 액세스 모드로 구성됩니다. VLAN ID 10은 vlan-10 및 액세스 모드 인터페이스에 대해 구성됩니다.

VLAN에 대해 특정 VLAN ID를 구성해야 합니다.

구성

절차

CLI 빠른 구성

Junos OS 릴리즈 15.1X49-D10 및 Junos OS 릴리즈 17.3R1부터는 일부 계층 2 CLI 구성 문이 향상되고 일부 명령이 변경됩니다. 수정된 계층에 대한 자세한 내용은 을 참조하십시오 보안 장치를 위한 향상된 계층 2 CLI 구성 명령문 및 명령 변경 사항.

아래 표시된 구성 문은 Junos OS 릴리스 15.1X49-D10 이상 및 Junos OS 릴리스 17.3R1을 위한 것입니다.

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

스위칭 모드에서 이더넷 스위칭 인터페이스는 보안 영역에 있지 않아야 합니다. 명령을 사용하여 global-mode (Protocols) 보안 영역에서 허용될 이더넷 스위칭 인터페이스에 대해 투명 모드를 활성화해야 합니다.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/3 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/3 unit 0 family ethernet-switching vlan members 10 set interfaces ge-0/0/4 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/4 unit 0 family ethernet-switching vlan members 10 set security forwarding-options secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0] set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone untrust interfaces ge-0/0/4.0 set security address-book book1 address mail-untrust 203.0.113.1 set security address-book book1 attach zone untrust set security address-book book2 address mail-trust 192.168.1.1 set security address-book book2 attach zone trust set security policies from-zone trust to-zone untrust policy permit-mail match source-address mail-trust set security policies from-zone trust to-zone untrust policy permit-mail match destination-address mail-untrust set security policies from-zone trust to-zone untrust policy permit-mail match application junos-mail set security policies from-zone trust to-zone untrust policy permit-mail then permit

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

액세스 모드 인터페이스에 대한 보안 와이어 매핑 구성 방법:

VLAN을 구성합니다.

[edit vlans vlan-10] user@host# set vlan-id 10

액세스 모드 인터페이스를 구성합니다.

[edit interfaces ] user@host# set ge-0/0/3 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/4 unit 0 family ethernet-switching interface-mode access user@host# set ge-0/0/3 unit 0 family ethernet-switching vlan members 10 user@host# set ge-0/0/4 unit 0 family ethernet-switching vlan members 10

보안 와이어 매핑을 구성합니다.

[edit security forwarding-options] user@host# set secure-wire access-sw interface [ge-0/0/3.0 ge-0/0/4.0]

보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/3.0 user@host# set security-zone untrust interfaces ge-0/0/4.0

주소록 항목을 생성합니다. 주소록에 보안 영역을 연결합니다.

[edit security address-book book1] user@host# set address mail-untrust 203.0.113.1 user@host# set attach zone untrust

[edit security address-book book1] user@host# set address mail-trust 192.168.1.1 user@host# set attach zone trust

메일 트래픽을 허용하도록 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust] user@host# set policy permit-mail match source-address mail-trust user@host# set policy permit-mail match destination-address mail-untrust user@host# set policy permit-mail match application junos-mail user@host# set policy permit-mail then permit

결과

구성 모드에서 show vlans, show interfaces, show security forwarding-options 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/3 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

ge-0/0/4 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan {

members 10;

}

}

}

}

user@host# show security forwarding-options

secure-wire {

access-sw {

interface [ ge-0/0/3.0 ge-0/0/4.0 ];

}

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/3.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/4.0;

}

}

user@host# show security policies

from-zone trust to-zone untrust {

policy permit-mail {

match {

source-address mail-trust;

destination-address mail-untrust;

application junos-mail;

}

then {

permit;

}

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

보안 와이어 매핑 확인

목적

보안 와이어 매핑을 확인합니다.

작업

운영 모드에서 show security forwarding-options secure-wire 명령을 입력합니다.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link access-sw ge-0/0/3.0 down ge-0/0/4.0 down Total secure wires: 1

VLAN 확인

목적

VLAN을 확인합니다.

작업

운영 모드에서 show vlans vlan-10 명령을 입력합니다.

user@host> show vlans vlan-10

Routing instance VLAN name Tag Interfaces

default-switch vlan-10 10 ge-0/0/3.0

ge-0/0/4.0정책 구성 확인

목적

보안 정책에 대한 정보를 확인합니다.

작업

운영 모드에서 show security policies detail 명령을 입력합니다.

user@host> show security policies detail

Default policy: deny-all

Pre ID default policy: permit-all

Policy: permit-mail, action-type: permit, State: enabled, Index: 4, Scope Policy: 0

Policy Type: Configured

Sequence number: 1

From zone: trust, To zone: untrust

Source vrf group:

any

Destination vrf group:

any

Source addresses:

mail-trust(book2): 192.168.1.1/32

Destination addresses:

mail-untrust(book1): 203.0.113.1/32

Application: junos-mail

IP protocol: tcp, ALG: 0, Inactivity timeout: 1800

Source port range: [0-0]

Destination ports: 25

Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No예: 트렁크 모드 인터페이스를 통한 보안 와이어(Secure Wire)로 SRX 시리즈 방화벽 구축 간소화

SRX 시리즈 방화벽을 다른 네트워크 디바이스에 연결하는 경우, Secure Wire를 사용하여 네트워크에서 디바이스 구축을 간소화할 수 있습니다. SRX 시리즈 방화벽에서 라우팅 또는 포워딩 테이블을 변경하거나 인접 디바이스를 재구성할 필요가 없습니다. 보안 와이어를 사용하면 보안 정책 또는 기타 보안 기능에서 허용하는 한 SRX 시리즈 방화벽의 지정된 트렁크 모드 인터페이스 간에 트래픽을 변경하지 않고 전달할 수 있습니다. 트렁크 모드 인터페이스를 통해 SRX 시리즈 방화벽을 다른 네트워크 디바이스에 연결하는 경우 이 예를 따르십시오.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 인터페이스 ge-0/1/0.0을 인터페이스 ge-0/1/1.0에 매핑하는 보안 와이어 트렁크-sw를 구성합니다. 두 피어 인터페이스는 트렁크 모드로 구성되며 VLAN ID로 태그가 지정된 사용자 트래픽을 100에서 102까지 전달합니다. VLAN ID 목록 100-102는 VLAN vlan-100 및 트렁크 모드 인터페이스에 대해 구성됩니다.

VLAN에 대해 특정 VLAN ID를 구성해야 합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set vlans vlan-100 vlan members 100-102 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 set security forwarding-options secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

트렁크 모드 인터페이스에 대한 보안 와이어 매핑을 구성하려면 다음을 수행합니다.

VLAN을 구성합니다.

[edit vlans vlan-100] user@host# set vlan members 100-102

트렁크 모드 인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode trunk vlan members 100-102

보안 와이어 매핑을 구성합니다.

[edit security forwarding-options] user@host# set secure-wire trunk-sw interface [ge-0/1/0.0 ge-0/1/1.0]

보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

트래픽을 허용하도록 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

결과

구성 모드에서 show vlans, show interfaces, show security forwarding-options 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@host# show vlans

vlan-100 {

vlan members 100-102;

}

user@host# show interfaces

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

ge-0/1/1 {

unit 0 {

family ethernet-switching {

interface-mode trunk;

vlan members 100-102;

}

}

}

user@host# show security forwarding-options

secure-wire trunk-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/1/1.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

보안 와이어 매핑 확인

목적

보안 와이어 매핑을 확인합니다.

작업

운영 모드에서 show security forwarding-options secure-wire 명령을 입력합니다.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link trunk-sw ge-0/1/0.0 up ge-0/1/1.0 up Total secure wires: 1

VLAN 확인

목적

VLAN을 확인합니다.

작업

운영 모드에서 show vlans 명령을 입력합니다.

user@host> show vlans

Routing instance VLAN name VLAN ID Interfaces

default-switch vlan-100-vlan-0100 100 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0101 101 ge-0/1/0.0

ge-0/1/1.0

default-switch vlan-100-vlan-0102 102 ge-0/1/0.0

ge-0/1/1.0VLAN은 VLAN ID 목록의 각 VLAN ID에 대해 하나의 VLAN을 사용하여 자동으로 확장됩니다.

예: 어그리게이 션 인터페이스 멤버 링크를 통한 Secure Wire로 SRX 시리즈 방화벽 구축 간소화

SRX 시리즈 방화벽을 다른 네트워크 디바이스에 연결하는 경우, Secure Wire를 사용하여 네트워크에서 디바이스 구축을 간소화할 수 있습니다. SRX 시리즈 방화벽에서 라우팅 또는 포워딩 테이블을 변경하거나 인접 디바이스를 재구성할 필요가 없습니다. 보안 와이어를 사용하면 보안 정책 또는 기타 보안 기능에서 허용하는 한 SRX 시리즈 방화벽의 지정된 어그리게이션 인터페이스 멤버 링크 간에 트래픽을 변경 없이 전달할 수 있습니다. 어그리게이션 인터페이스 멤버 링크를 통해 SRX 시리즈 방화벽을 다른 네트워크 디바이스에 연결하는 경우 이 예를 따르십시오.

LACP는 지원되지 않습니다. 통합 이더넷 인터페이스를 직접 매핑하는 대신 링크 번들의 멤버 링크에 대해 보안 와이어 매핑을 구성할 수 있습니다. SRX 시리즈 방화벽의 포트 또는 인터페이스가 트렁크 모드인 경우 디바이스는 LACP PDU를 전송하지 않고 LACP에 실패합니다. LACP를 가동하려면 유선 인터페이스를 보호하기 위해 네이티브 VLAN을 추가해야 합니다.

SRX210, SRX220, SRX240, SRX300, SRX320, SRX340, SRX345, SRX550 및 SRX650 디바이스에서 두 개 이상의 포트가 있는 통합 인터페이스를 생성하고 제품군을 이더넷 스위칭으로 설정하면 번들의 링크가 다운되면 동일한 링크를 통해 전달된 트래픽이 2초 후에 다시 라우팅됩니다. 이로 인해 경로 변경이 완료될 때까지 링크로 전송되는 트래픽이 중단됩니다.

요구 사항

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

이 예에서는 각각 두 개의 링크가 있는 두 개의 어그리게이션 이더넷 인터페이스 링크 번들에 대해 보안 와이어를 구성합니다. 두 개의 개별 보안 와이어 ae-link1 및 ae-link2는 각 어그리게이션 이더넷 링크 번들에서 하나의 링크를 사용하여 구성됩니다. 이 정적 매핑을 사용하려면 두 링크 번들에 동일한 수의 링크가 있어야 합니다.

링크 번들의 경우, 보안 와이어 매핑의 모든 논리적 인터페이스가 동일한 VLAN에 속해야 합니다. VLAN ID 10은 VLAN vlan-10 및 논리적 인터페이스에 대해 구성됩니다. 링크 번들의 모든 논리적 인터페이스는 동일한 보안 영역에 속해야 합니다.

VLAN에 대해 특정 VLAN ID 또는 VLAN ID 목록을 구성해야 합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set security forwarding-options secure-wire ae-link1-sw interface [ge-0/1/0.0 ge-0/1/1.0] set security forwarding-options secure-wire ae-link2-sw interface [ge-0/0/0.0 ge-0/0/1.0] set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone trust interfaces ge-0/1/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/1/1.0 set security policies default-policy permit-all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

어그리게이션 인터페이스 멤버 링크에 대한 보안 와이어 매핑을 구성하려면:

VLAN을 구성합니다.

[edit vlans vlan-10] user@host# set vlan-id10

인터페이스를 구성합니다.

[edit interfaces ] user@host# set ge-0/0/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/0/1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set ge-0/1/1 unit 0 family ethernet-switching interface-mode access vlan-id 10

보안 와이어 매핑을 구성합니다.

[edit security forwarding-options] user@host# set secure-wire ae-link1-sw interface [ ge-0/1/0.0 ge-0/1/1.0 ] user@host# set secure-wire ae-link2-sw interface [ ge-0/0/0.0 ge-0/0/1.0 ]

보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone trust interfaces ge-0/1/0.0 user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone untrust interfaces ge-0/1/1.0

트래픽을 허용하도록 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

결과

구성 모드에서 show vlans, show interfaces, show security forwarding-options 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/0/1 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/0 {

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

ge-0/1/1{

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire ae-link1-sw {

interfaces [ge-0/1/0.0 ge-0/1/1.0];

}

secure-wire ae-link2-sw {

interfaces [ge-0/0/0.0 ge-0/0/1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

ge-0/0/0.0;

ge-0/1/0.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/1.0;

ge-0/1/1.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

보안 와이어 매핑 확인

목적

보안 와이어 매핑을 확인합니다.

작업

운영 모드에서 show security forwarding-options secure-wire 명령을 입력합니다.

user@host> show security forward-options secure-wire Secure wire Interface Link Interface Link ae-link1-sw ge-0/1/0.0 up ge-0/1/1.0 up ae-link2-sw ge-0/0/0.0 up ge-0/0/1.0 up Total secure wires: 2

예: 중복 이더넷 인터페이스를 통한 보안 와이어(Secure Wire)로 섀시 클러스터 구축 단순화

SRX 시리즈 섀시 클러스터를 다른 네트워크 디바이스에 연결하는 경우 Secure Wire를 사용하여 네트워크에서 클러스터 구축을 간소화할 수 있습니다. 클러스터의 라우팅 또는 포워딩 테이블을 변경할 필요가 없으며 인접 디바이스를 재구성할 필요도 없습니다. 보안 와이어를 사용하면 보안 정책 또는 기타 보안 기능에서 허용하는 한 SRX 시리즈 섀시 클러스터의 지정된 중복 이더넷 인터페이스 간에 트래픽을 변경 없이 전달할 수 있습니다. 중복 이더넷 인터페이스를 통해 SRX 시리즈 섀시 클러스터를 다른 네트워크 디바이스에 연결하는 경우 이 예를 따르십시오.

요구 사항

시작하기 전에:

섀시 클러스터에 동일한 SRX 시리즈 방화벽 한 쌍을 연결합니다.

섀시 클러스터 노드 ID 및 클러스터 ID를 구성합니다.

섀시 클러스터에서 중복 이더넷 인터페이스의 수를 설정합니다.

섀시 클러스터 패브릭을 구성합니다.

섀시 클러스터 이중화 그룹을 구성합니다(이 예에서는 이중화 그룹 1이 사용됨).

자세한 내용은 SRX 시리즈 디바이스용 섀시 클러스터 사용자 가이드를 참조하십시오.

개요

보안 와이어는 섀시 클러스터의 중복 이더넷 인터페이스를 통해 지원됩니다. 2개의 중복 이더넷 인터페이스는 동일한 중복 그룹에서 구성되어야 합니다. 페일오버가 발생하면 두 중복 이더넷 인터페이스가 함께 페일오버되어야 합니다.

중복 이더넷 링크 어그리게이션 그룹(LAG)의 보안 와이어 매핑은 지원되지 않습니다. LACP는 지원되지 않습니다.

이 예에서는 수신 인터페이스 reth0.0을 송신 인터페이스 reth1.0에 매핑하는 보안 와이어 reth-sw를 구성합니다. 각 중복 이더넷 인터페이스는 섀시 클러스터의 각 노드에 하나씩 두 개의 하위 인터페이스로 구성됩니다. 두 개의 중복 이더넷 인터페이스는 액세스 모드를 위해 구성됩니다. VLAN ID 10은 VLAN vlan-10 및 중복 이더넷 인터페이스에 대해 구성됩니다.

VLAN에 대해 특정 VLAN ID 또는 VLAN ID 목록을 구성해야 합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set vlans vlan-10 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth0 set interfaces ge-0/1/1 gigether-options redundant-parent reth1 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw interface [reth0.0 reth1.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone untrust interfaces reth1.0 set security policies default-policy permit-all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

섀시 클러스터 중복 이더넷 인터페이스에 대한 보안 와이어 매핑을 구성하려면:

VLAN을 구성합니다.

[edit vlans vlan-10] user@host# set vlan-id 10

중복 이더넷 인터페이스를 구성합니다.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth0 user@host# set ge-0/1/1 gigether-options redundant-parent reth1 user@host#set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host#set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1

보안 와이어 매핑을 구성합니다.

[edit security forwarding-options] user@host# set secure-wire reth-sw interface [reth0.0 reth1.0]

보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone untrust interfaces reth1.0

트래픽을 허용하도록 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

결과

구성 모드에서 show vlans, show interfaces, show security forwarding-options 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@host# show vlans

vlan-10 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth1;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw {

interfaces [reth0.0 reth1.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

보안 와이어 매핑 확인

목적

보안 와이어 매핑을 확인합니다.

작업

운영 모드에서 show security forwarding-options secure-wire 명령을 입력합니다.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw reth0.0 up reth1.0 up Total secure wires: 1

예: 통합 중복 이더넷 인터페이스를 통한 Secure Wire로 섀시 클러스터 구축 단순화

SRX 시리즈 섀시 클러스터를 다른 네트워크 디바이스에 연결하는 경우 Secure Wire를 사용하여 네트워크에서 클러스터 구축을 간소화할 수 있습니다. 클러스터의 라우팅 또는 포워딩 테이블을 변경할 필요가 없으며 인접 디바이스를 재구성할 필요도 없습니다. 보안 와이어를 사용하면 보안 정책 또는 기타 보안 기능에서 허용하는 한 SRX 시리즈 섀시 클러스터의 지정된 중복 이더넷 인터페이스 간에 트래픽을 변경 없이 전달할 수 있습니다. 어그리게이션된 중복 이더넷 인터페이스를 통해 SRX 시리즈 섀시 클러스터를 다른 네트워크 디바이스에 연결하는 경우 이 예를 따르십시오.

중복 이더넷 인터페이스 링크 어그리게이션 그룹(LAG)에 대해 보안 와이어를 구성할 수 없습니다. 이 예에 표시된 보안 와이어 매핑의 경우 SRX 시리즈 섀시 클러스터에는 LAG 구성이 없습니다. 각 중복 이더넷 인터페이스는 섀시 클러스터의 각 노드에 하나씩 두 개의 하위 인터페이스로 구성됩니다. SRX 시리즈 클러스터에 연결된 업스트림 또는 다운스트림 디바이스의 사용자는 LAG에서 중복 이더넷 인터페이스 하위 링크를 구성할 수 있습니다.

요구 사항

시작하기 전에:

섀시 클러스터에 동일한 SRX 시리즈 방화벽 한 쌍을 연결합니다.

섀시 클러스터 노드 ID 및 클러스터 ID를 구성합니다.

섀시 클러스터에서 중복 이더넷 인터페이스의 수를 설정합니다.

섀시 클러스터 패브릭을 구성합니다.

섀시 클러스터 이중화 그룹을 구성합니다(이 예에서는 이중화 그룹 1이 사용됨).

자세한 내용은 SRX 시리즈 디바이스용 섀시 클러스터 사용자 가이드를 참조하십시오.

개요

이 예에서는 4개의 중복 이더넷 인터페이스에 대한 보안 와이어를 구성합니다. reth0, reth1, reth2 및 reth3. 각 중복 이더넷 인터페이스는 섀시 클러스터의 각 노드에 하나씩 두 개의 하위 인터페이스로 구성됩니다. 4개의 중복 이더넷 인터페이스는 모두 동일한 VLAN에 있어야 하며, 이 예에서 VLAN은 vlan-0입니다. 중복 이더넷 인터페이스 중 두 개인 reth0.0 및 reth2.0은 트러스트 영역에 할당되고 다른 두 인터페이스인 reth1.0 및 reth3.0은 언트러스트 영역에 할당됩니다.

이 예는 다음과 같은 보안 와이어를 구성합니다.

RETH-SW1은 인터페이스 RETH0.0을 인터페이스 RETH1.0에 매핑합니다.

RETH-SW2는 인터페이스 RETH2.0에서 RETH3.0을 매핑합니다.

모든 중복 이더넷 인터페이스는 액세스 모드로 구성됩니다. VLAN ID 10은 VLAN vlan-0 및 중복 이더넷 인터페이스에 대해 구성됩니다.

VLAN에 대해 특정 VLAN ID 또는 VLAN ID 목록을 구성해야 합니다.

토폴로지

그림 6 은(는) 보안 와이어 구성 RETH-SW1 및 RETH-SW2에 매핑된 중복 이더넷 인터페이스 하위 링크를 보여줍니다. 각 중복 이더넷 인터페이스는 섀시 클러스터의 각 노드에 하나씩 두 개의 하위 인터페이스로 구성됩니다.

SRX 시리즈 클러스터에 연결된 업스트림 또는 다운스트림 디바이스의 사용자는 LAG가 섀시 클러스터 노드에 걸쳐 있지 않는 한 LAG에서 중복 이더넷 인터페이스 하위 링크를 구성할 수 있습니다. 예를 들어, 노드 0의 ge-0/0/0 및 ge-0/1/0 및 ge-0/0/1 및 ge-0/1/1은 연결된 디바이스에서 LAG로 구성될 수 있습니다. 같은 방식으로 노드 1의 ge-1/0/0 및 ge-1/1/0 및 ge-1/0/1 및 ge-1/1/1을 연결된 디바이스에서 LAG로 구성할 수 있습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 [edit] 계층 수준에서 명령을 CLI로 복사해 붙여 넣은 다음, 구성 모드에서 commit을(를) 입력합니다.

set vlans vlan-0 vlan-id 10 set interfaces ge-0/0/0 gigether-options redundant-parent reth0 set interfaces ge-0/0/1 gigether-options redundant-parent reth1 set interfaces ge-0/1/0 gigether-options redundant-parent reth2 set interfaces ge-0/1/1 gigether-options redundant-parent reth3 set interfaces ge-1/0/0 gigether-options redundant-parent reth0 set interfaces ge-1/0/1 gigether-options redundant-parent reth1 set interfaces ge-1/1/0 gigether-options redundant-parent reth2 set interfaces ge-1/1/1 gigether-options redundant-parent reth3 set interfaces reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 set interfaces reth0 redundant-ether-options redundancy-group 1 set interfaces reth1 redundant-ether-options redundancy-group 1 set interfaces reth2 redundant-ether-options redundancy-group 1 set interfaces reth3 redundant-ether-options redundancy-group 1 set security forwarding-options secure-wire reth-sw1 interface [reth0.0 reth1.0] set security forwarding-options secure-wire reth-sw2 interface [reth2.0 reth3.0] set security zones security-zone trust interfaces reth0.0 set security zones security-zone trust interfaces reth2.0 set security zones security-zone untrust interfaces reth1.0 set security zones security-zone untrust interfaces reth3.0 set security policies default-policy permit-all

단계별 절차

다음 예는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

어그리게이션 인터페이스 멤버 링크에 대한 보안 와이어 매핑을 구성하려면:

VLAN을 구성합니다.

[edit vlans vlan-0] user@host# set vlan-id 10

중복 이더넷 인터페이스를 구성합니다.

[edit interfaces ] user@host# set ge-0/0/0 gigether-options redundant-parent reth0 user@host# set ge-0/0/1 gigether-options redundant-parent reth1 user@host# set ge-0/1/0 gigether-options redundant-parent reth2 user@host# set ge-0/1/1 gigether-options redundant-parent reth3 user@host# set ge-1/0/0 gigether-options redundant-parent reth0 user@host# set ge-1/0/1 gigether-options redundant-parent reth1 user@host# set ge-1/1/0 gigether-options redundant-parent reth2 user@host# set ge-1/1/1 gigether-options redundant-parent reth3 user@host# set reth0 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth1 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth2 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth3 unit 0 family ethernet-switching interface-mode access vlan-id 10 user@host# set reth0 redundant-ether-options redundancy-group 1 user@host# set reth1 redundant-ether-options redundancy-group 1 user@host# set reth2 redundant-ether-options redundancy-group 1 user@host# set reth3 redundant-ether-options redundancy-group 1

보안 와이어 매핑을 구성합니다.

[edit security forwarding-options] user@host# set secure-wire reth-sw1 interface [reth0.0 reth1.0] user@host# set secure-wire reth-sw2 interface [reth2.0 reth3.0]

보안 영역을 구성합니다.

[edit security zones] user@host# set security-zone trust interfaces reth0.0 user@host# set security-zone trust interfaces reth2.0 user@host# set security-zone untrust interfaces reth1.0 user@host# set security-zone untrust interfaces reth3.0

트래픽을 허용하도록 보안 정책을 구성합니다.

[edit security policies] user@host# set default-policy permit-all

결과

구성 모드에서 show vlans, show interfaces, show security forwarding-options 및 show security zones 명령을 입력하여 구성을 확인합니다. 출력 결과가 의도한 구성대로 표시되지 않으면 이 예의 지침을 반복하여 구성을 수정하십시오.

user@host# show vlans

vlan-0 {

vlan-id 10;

}

user@host# show interfaces

ge-0/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-0/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-0/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-0/1/1 {

gigether-options {

redundant-parent reth3;

}

}

ge-1/0/0 {

gigether-options {

redundant-parent reth0;

}

}

ge-1/0/1 {

gigether-options {

redundant-parent reth1;

}

}

ge-1/1/0 {

gigether-options {

redundant-parent reth2;

}

}

ge-1/1/1 {

gigether-options {

redundant-parent reth3;

}

}

reth0 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth1 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth2 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

reth3 {

redundant-ether-options {

redundancy-group 1;

}

unit 0 {

family ethernet-switching {

interface-mode access;

vlan-id 10;

}

}

}

user@host# show security forwarding-options

secure-wire reth-sw1 {

interfaces [reth0.0 reth1.0];

}

secure-wire reth-sw2 {

interfaces [reth2.0 reth3.0];

}

user@host# show security zones

security-zone trust {

interfaces {

reth0.0;

reth2.0;

}

}

security-zone untrust {

interfaces {

reth1.0;

reth3.0;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 commit을(를) 입력합니다.

검증

구성이 올바르게 작동하고 있는지 확인합니다.

보안 와이어 매핑 확인

목적

보안 와이어 매핑을 확인합니다.

작업

운영 모드에서 show security forwarding-options secure-wire 명령을 입력합니다.

user@host> show security forward-options secure-wire node0: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2 node1: -------------------------------------------------------------------------- Secure wire Interface Link Interface Link reth-sw1 reth0.0 up reth1.0 up reth-sw2 reth2.0 up reth3.0 up Total secure wires: 2