네트워크 주소 변환 개요

Junos Address Aware 네트워크 주소 지정 개요

Junos Address Aware 네트워크 주소 지정은 IP 주소를 변환하기 위한 네트워크 주소 변환(NAT) 기능을 제공합니다. 이는 Internet Assigned Numbers Authority(IANA)가 2011년 초에 IPv4 주소의 마지막 대규모 블록을 할당했기 때문에 특히 중요합니다.

이 주제는 다음 섹션을 포함합니다.

- NAT의 이점

- 네트워크 주소 변환(NAT) 개념 및 시설 개요

- IPv4-IPv4 기본 NAT

- 결정론적 NAPT

- 정적 대상 NAT

- 두 번 NAT

- IPv6 NAT

- ALG(Application-Level Gateway) 지원

- DNS ALG를 사용하는 NAT-PT

- 동적 NAT

- 스테이트풀 NAT64

- 464XLAT

- 듀얼 스택 라이트

- Junos Address Aware 네트워크 주소 지정 라인 카드 지원

NAT의 이점

NAT는 다음을 포함하여 광범위한 네트워킹 목표를 지원합니다.

-

네트워크 공격의 직접적인 표적이 되지 않도록 호스트 주소를 보호하고 IPv4 주소 고갈을 방지하기 위해 개인 네트워크의 호스트 주소 집합을 공용 주소 풀 뒤에 숨기는 행위

-

비즈니스 요구 사항에 따라 IPv6로 전환하고 중단 없는 가입자 및 서비스 성장을 보장하기 위한 도구 제공

-

IPv4-IPv6 공존 제공

네트워크 주소 변환(NAT) 개념 및 시설 개요

Junos Address Aware 네트워크 주소 지정은 IPv4 및 IPv6 네트워크에 대한 서비스 프로바이더급 NAT(CGN)를 제공하고 서로 다른 유형의 네트워크 간 트래픽 전송을 용이하게 합니다.

Junos Address Aware 네트워크 주소 지정은 다양한 네트워크 주소 변환 옵션을 지원합니다.

-

정적 소스 변환—개인 네트워크를 숨길 수 있습니다. 원래 주소와 변환된 주소 간의 일대일 매핑이 특징입니다. 매핑은 정적으로 구성됩니다. 자세한 내용은 기본 NAT 를 참조하십시오.

-

확정적 NAPT—원래 소스 IPv4 또는 IPv6 주소와 포트가 항상 동일한 NAT 후 IPv4 주소 및 포트 범위에 매핑되도록 하여 주소 변환 로깅의 필요성을 제거합니다.

-

동적 소스 변환 - 동적 주소 전용 소스 변환 및 NAPT(Network Address Port Translation )의 두 가지 옵션을 포함합니다.

-

정적 대상 변환—선택한 프라이빗 서버에 액세스할 수 있도록 허용합니다. 변환된 주소와 대상 주소 간의 일대일 매핑이 특징입니다. 매핑은 정적으로 구성됩니다. 자세한 내용은 정적 대상 NAT를 참조하십시오.

-

프로토콜 변환 - IPv4 또는 IPv6 경계에서 세션이 시작될 때 정적 또는 동적으로 풀의 주소를 할당할 수 있습니다. 자세한 내용은 NAT-PT 구성, DNS ALG를 사용한 NAT-PT 및 스테이트풀 NAT64 구성을 참조하십시오.

-

소프트와이어를 사용하여 IPv4 패킷을 IPv6 패킷으로 캡슐화: 패킷이 소프트와이어를 통해 캐리어급 NAT 엔드포인트로 이동하여 원본 소스 주소를 숨기기 위해 소스 NAT 처리를 거칠 수 있도록 합니다. 자세한 내용은 IPv4에서 IPv6로의 전환을 위한 터널링 서비스 개요를 참조하십시오.

Junos Address Aware 네트워크 주소 지정은 표준 참조의 " 지원되는 NAT 및 SIP 표준"에 표시된 것처럼 IETF RFC 및 인터넷 초안에 설명된 NAT 기능을 지원합니다.

모든 유형의 네트워크 주소 변환(NAT)이 모든 인터페이스 유형에서 지원되는 것은 아닙니다. 지원되는 인터페이스에서 사용할 수 있는 기능을 나열하는 인터페이스 카드별 Junos Address Aware에 대한 캐리어급 NAT 기능 비교를 참조하십시오.

IPv4-IPv4 기본 NAT

기본 네트워크 주소 변환 또는 기본 NAT는 IP 주소가 한 그룹에서 다른 그룹으로 최종 사용자에게 투명하게 매핑되는 방법입니다. 네트워크 주소 포트 변환(NAPT)은 많은 네트워크 주소와 해당 TCP/UDP 포트를 단일 네트워크 주소와 해당 TCP/UDP 포트로 변환하는 방법입니다. 기존 NAT라고 하는 이 두 작업을 함께 사용하면 프라이빗 주소가 있는 영역을 전역적으로 고유한 등록 주소가 있는 외부 영역에 연결하는 메커니즘이 제공됩니다.

RFC 3022, 기존 IP 네트워크 주소 변환기에 지정된 기존 네트워크 주소 변환(NAT)은 Junos Address Aware 네트워크 주소 지정에서 완전히 지원됩니다. 또한 NAPT는 소스 주소에 대해 지원됩니다.

기본 NAT

기본 NAT를 사용하면 외부 도메인으로 세션을 시작할 때 프라이빗 도메인의 호스트 주소를 변환하기 위해 외부 주소 블록이 따로 설정됩니다. 프라이빗 네트워크에서 아웃바운드되는 패킷의 경우, 기본 NAT는 소스 IP 주소와 관련 필드(예: IP, TCP, UDP, ICMP 헤더 체크섬)를 변환합니다. 인바운드 패킷의 경우, 기본 NAT는 대상 IP 주소와 위에 나열된 체크섬을 변환합니다.

기본 NAT에는 헤어피닝이 지원됩니다.

냅

NAPT를 사용하여 프라이빗 네트워크의 구성 요소가 단일 외부 주소를 공유할 수 있습니다. NAPT는 프라이빗 네트워크의 전송 식별자(예: TCP 포트 번호, UDP 포트 번호 또는 ICMP 쿼리 ID)를 단일 외부 주소로 변환합니다. NAPT는 기본 NAT와 결합하여 포트 변환과 함께 외부 주소 풀을 사용할 수 있습니다.

프라이빗 네트워크에서 아웃바운드되는 패킷의 경우, NAPT는 소스 IP 주소, 소스 전송 식별자(TCP/UDP 포트 또는 ICMP 쿼리 ID) 및 관련 필드(예: IP, TCP, UDP, ICMP 헤더 체크섬)를 변환합니다. 인바운드 패킷의 경우, NAPT는 대상 IP 주소, 대상 전송 식별자, IP 및 전송 헤더 체크섬을 변환합니다.

MS-MIC 및 MS-MPC가 있는 MX 시리즈 라우터에서 NAPT44 네트워크 주소 변환(NAT) 규칙을 구성하고 스푸핑된 패킷의 소스 IP 주소가 네트워크 주소 변환(NAT) 풀과 같고 네트워크 주소 변환(NAT) 규칙 일치 조건이 실패하면 패킷은 서비스 PIC와 패킷 포워딩 엔진 간에 지속적으로 루프됩니다. 이러한 조건에서는 세션을 수동으로 지우고 필터를 생성하여 네트워크 주소 변환(NAT) 풀 IP 스푸핑을 차단하는 것이 좋습니다.

NAPT에 대해 머리핀이 지원됩니다.

결정론적 NAPT

결정적 NAPT44를 사용하여 원래 소스 IPv4 주소 및 포트가 항상 동일한 NAT 후 IPv4 주소 및 포트 범위에 매핑되고, 지정된 변환된 외부 IPv4 주소 및 포트의 역방향 매핑이 항상 동일한 내부 IP 주소에 매핑되도록 합니다. 따라서 주소 변환 로깅이 필요하지 않습니다. Junos OS 릴리스 17.4R1부터는 MS-MPC 및 MS-MIC에서 확정적 NAPT64가 지원됩니다. 결정론적 NAPT64는 원래 소스 IPv6 주소와 포트가 항상 동일한 NAT 후 IPv4 주소 및 포트 범위에 매핑되고, 지정된 변환된 외부 IPv4 주소 및 포트의 역방향 매핑이 항상 동일한 내부 IPv6 주소에 매핑되도록 합니다.

정적 대상 NAT

정적 대상 NAT를 사용하여 외부 트래픽의 대상 주소를 대상 풀에 지정된 주소로 변환합니다. 대상 풀에는 하나의 주소가 포함되며 포트 구성은 없습니다.

정적 대상 NAT에 대한 자세한 내용은 RFC 2663, IP 네트워크 주소 변환기(NAT) 용어 및 고려 사항을 참조하십시오.

두 번 NAT

Twice NAT에서는 패킷이 NAT 라우터를 통과할 때 소스 및 대상 주소 모두 변환 대상이 됩니다. 변환할 소스 정보는 주소 전용 또는 주소 및 포트일 수 있습니다. 예를 들어, 한 네트워크의 전체 또는 일부 주소가 다른 네트워크의 주소와 겹치는 두 네트워크를 연결할 때(네트워크가 프라이빗 또는 퍼블릭인지 관계없이) 두 번 NAT를 사용합니다. 기존 네트워크 주소 변환(NAT)에서는 주소 중 하나만 변환됩니다.

Twice NAT를 구성하려면 일치 방향, 풀 또는 접두사, 변환 유형에 대한 대상 주소와 소스 주소를 모두 지정해야 합니다.

동일한 서비스 집합에 Twice NAT가 구성된 경우 상태 저장 방화벽, NAT 또는 CoS(class-of-service) 규칙에 따라 ICMP 및 traceroute를 위한 ALG(application-level gateways)를 구성할 수 있습니다. 이러한 ALG는 패킷 게이트웨이 제어 프로토콜(PGCP)에 의해 생성된 플로우에 적용할 수 없습니다. 두 번 NAT는 다른 ALG를 지원하지 않습니다. 기본적으로 두 번 NAT 기능은 ICMP 오류 메시지의 페이로드에 포함된 IP, TCP 및 UDP 헤더에 영향을 줄 수 있습니다.

RFC 2663, IP 네트워크 주소 변환기(NAT) 용어 및 고려 사항에 명시된 두 번 NAT는 Junos Address Aware 네트워크 주소 지정에서 완전히 지원됩니다.

IPv6 NAT

인터넷 초안 draft-mrw-behave-nat66-01, IPv6-to-IPv6 네트워크 주소 변환(NAT66)에 정의된 IPv6-to-IPv6 NAT(NAT66)는 Junos Address Aware 네트워크 주소 지정에서 완전히 지원됩니다.

ALG(Application-Level Gateway) 지원

Junos Address Aware 네트워크 주소 지정은 여러 ALG를 지원합니다. 네트워크 주소 변환(NAT) 규칙을 사용하여 ALGS를 기반으로 수신 트래픽을 필터링할 수 있습니다. 자세한 내용은 네트워크 주소 변환 규칙 개요를 참조하십시오.

DNS ALG를 사용하는 NAT-PT

NAT-PT 및 DNS(Domain Name System) ALG는 IPv6 호스트와 IPv4 호스트 간의 통신을 용이하게 하는 데 사용됩니다. NAT-PT는 IPv4 주소 풀을 사용하여 IPv4 또는 IPv6 경계에서 세션이 시작될 때 동적으로 해당 풀의 주소를 IPv6 노드에 할당합니다. 인바운드 및 아웃바운드 세션은 해당 세션을 추적할 수 있도록 동일한 NAT-PT 라우터를 트래버스해야 합니다. RFC 2766, 네트워크 주소 변환 - 프로토콜 변환(NAT-PT)에서는 IPv6 노드 간 IPv6-to-IPv6 변환 또는 IPv4 노드 간 IPv4-to-IPv4 변환 이 아닌 IPv6 전용 노드와 IPv4 전용 노드 간의 변환에 NAT-PT를 사용할 것을 권장합니다.

DNS는 인터넷이나 개인 네트워크에 연결된 컴퓨터, 서비스 또는 모든 리소스를 위한 분산된 계층 명명 시스템입니다. DNS ALG는 IPv6 노드가 IPv4 노드와 통신하거나 그 반대로 통신할 수 있도록 하는 애플리케이션별 에이전트입니다.

DNS ALG가 NAT-PT와 함께 사용되면 DNS ALG는 DNS 쿼리 및 응답의 IPv6 주소를 해당 IPv4 주소로 또는 그 반대로 변환합니다. IPv4 이름-주소 매핑은 "A" 쿼리와 함께 DNS에 보관됩니다. IPv6 이름-주소 매핑은 "AAAA" 쿼리와 함께 DNS에 보관됩니다.

IPv6 DNS 쿼리의 경우, 계층 수준에서 [edit applications application application-name] 문을 do-not-translate-AAAA-query-to-A-query 사용합니다.

동적 NAT

동적 네트워크 주소 변환(NAT) 플로우는 그림 1에 나와 있습니다.

동적 NAT를 사용하면 사설 IP 주소(소스)를 등록된(공용) IP 주소 풀에서 그리는 공용 IP 주소에 매핑할 수 있습니다. 풀의 NAT 주소는 동적으로 할당됩니다. 또한 주소를 동적으로 할당하면 소스 정적 NAT에 필요한 동일한 크기의 풀과 달리 여러 프라이빗 호스트에서 몇 개의 공용 IP 주소를 사용할 수 있습니다.

동적 주소 변환에 대한 자세한 내용은 RFC 2663, IP 네트워크 주소 변환기(NAT) 용어 및 고려 사항을 참조하십시오.

스테이트풀 NAT64

스테이트풀 NAT64 플로우는 그림 2에 나와 있습니다.

스테이트풀 NAT64는 IPv6 네트워크로 이동하는 동시에 IPv4 주소 고갈을 처리하는 메커니즘입니다. IPv6 전용 클라이언트가 유니캐스트 UDP, TCP 또는 ICMP를 사용하여 IPv4 서버에 연결할 수 있도록 허용하면 여러 IPv6 전용 클라이언트가 동일한 공용 IPv4 서버 주소를 공유할 수 있습니다. IPv4 서버 주소의 공유를 허용하기 위해 NAT64는 수신 IPv6 패킷을 IPv4로 변환합니다(그 반대의 경우도 마찬가지입니다).

스테이트풀 NAT64가 DNS64와 함께 사용되는 경우 일반적으로 IPv6 클라이언트 또는 IPv4 서버에서 변경할 필요가 없습니다. DNS64는 일반적으로 현재 배포된 DNS 서버의 향상으로 구현되므로 이 문서의 범위를 벗어납니다.

RFC 6146, 스테이트풀 NAT64: IPv6 클라이언트에서 IPv4 서버로의 네트워크 주소 및 프로토콜 변환에 지정된 스테이트풀 NAT64는 Junos Address Aware 네트워크 주소 지정에서 완전히 지원됩니다.

464XLAT

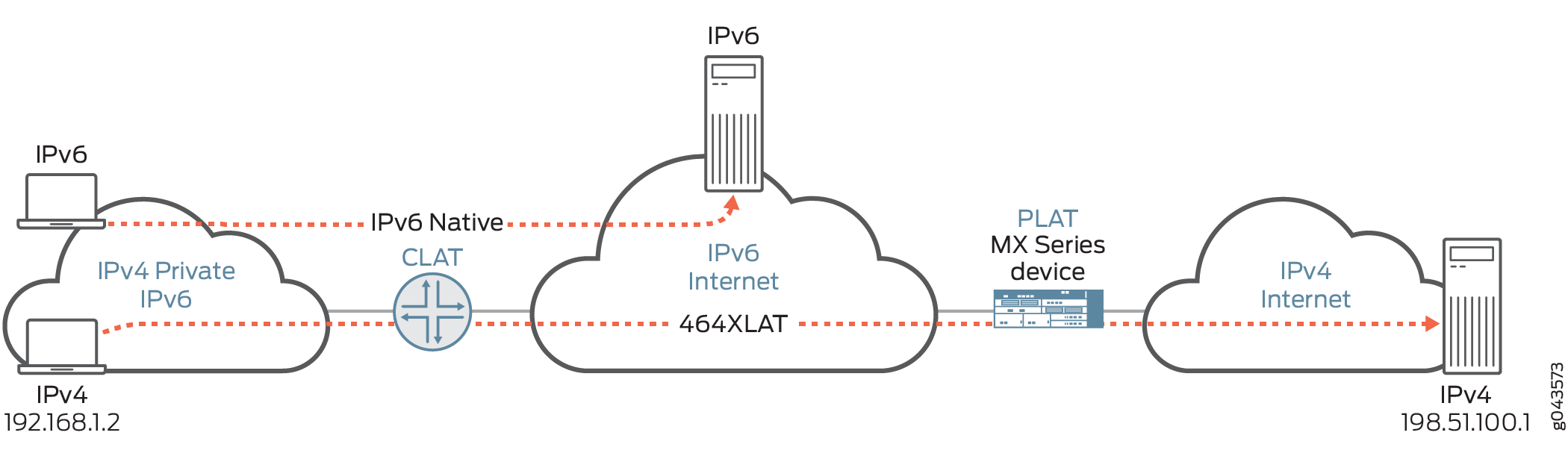

Junos OS 릴리스 17.1R1부터는 464XLAT PLAT(Provider-Side Translater)를 구성할 수 있습니다. 이는 MS-MIC 및 MS-MPC에서만 지원됩니다. 464XLAT는 프라이빗 주소가 있는 IPv4 클라이언트가 IPv6 네트워크를 통해 IPv4 호스트에 연결할 수 있는 간단하고 확장 가능한 기술을 제공합니다. 464XLAT은 클라이언트-서버 모델에서만 IPv4를 지원하므로 IPv4 피어 투 피어 통신 또는 인바운드 IPv4 연결을 지원하지 않습니다.

주니퍼 네트웍스 제품이 아닌 CLAT(Customer-Side Translator)는 IPv6 /96 접두사에 IPv4 소스 및 대상 주소를 포함하여 IPv4 패킷을 IPv6으로 변환하고 IPv6 네트워크를 통해 패킷을 PLAT로 보냅니다. PLAT는 패킷을 IPv4로 변환하고 IPv4 네트워크를 통해 패킷을 IPv4 호스트로 보냅니다( 그림 3 참조).

XLAT464는 IPv4 네트워크를 유지할 필요가 없고 추가 퍼블릭 IPv4 주소를 할당할 필요가 없다는 이점을 제공합니다.

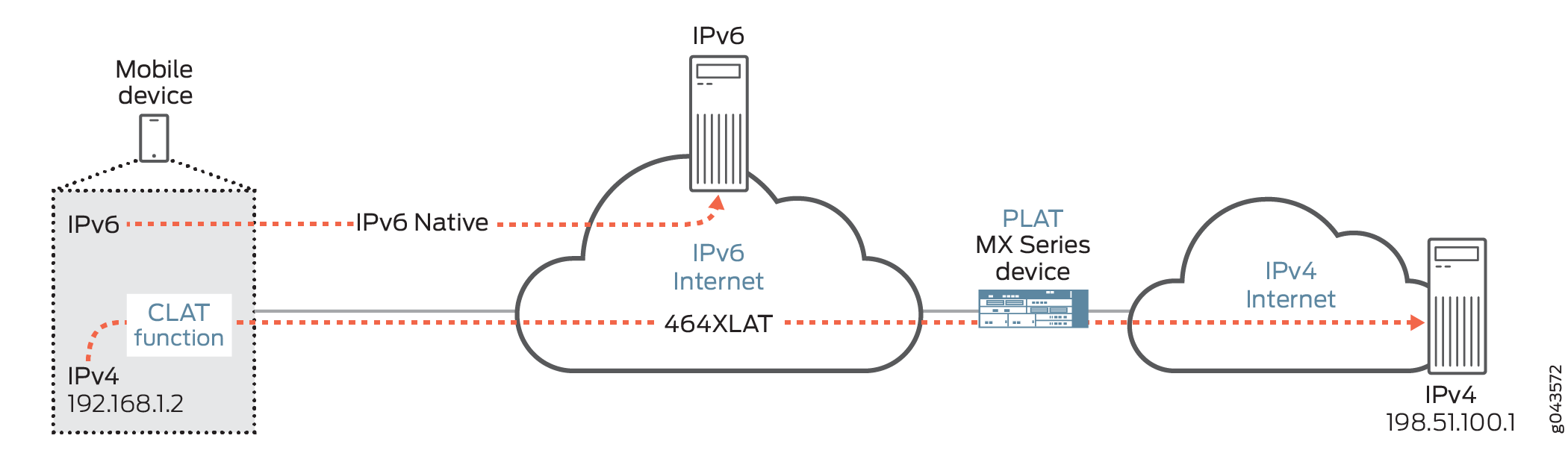

CLAT는 IPv6 전용 모바일 네트워크의 최종 사용자 모바일 디바이스에 상주할 수 있으므로 모바일 네트워크 프로바이더는 and 사용자가 모바일 디바이스에서 IPv4 전용 애플리케이션을 지원하는 IPv6를 위해 IPv6를 롤아웃할 수 있습니다( 그림 4 참조).

듀얼 스택 라이트

듀얼 스택 라이트(DS-Lite) 플로우는 그림 5에 나와 있습니다.

DS-Lite는 IPv4-over-IPv6 터널을 사용하여 IPv6 액세스 네트워크를 통과하여 서비스 프로바이더급 IPv4-IPv4 NAT에 도달합니다. 이는 IPv4와의 하위 호환성을 제공하여 인터넷에 IPv6를 단계적으로 도입할 수 있도록 지원합니다.

DS-Lite는 MS-DPC가 탑재된 MX 시리즈 라우터와 MS-100, MS-400 및 MS-500 멀티서비스 PIC가 탑재된 M Series 라우터에서 지원됩니다. Junos OS 릴리스 17.4R1부터 DS-Lite는 MS-MPC 및 MS-MIC가 있는 MX 시리즈 라우터에서 지원됩니다. Junos OS 릴리스 19.2R1부터 DS-Lite는 MX Virtual Chassis 및 MX BNG(Broadband Network Gateway) 라우터에서 지원됩니다.

Junos Address Aware 네트워크 주소 지정 라인 카드 지원

Junos Address Aware 네트워크 주소 지정 기술은 다음 라인 카드에서 사용할 수 있습니다.

-

MS-DPC(MultiServices Dense Port Concentrator)

-

MS-100, MS-400 및 MS-500 멀티서비스 PICS

-

MS-MPC(MultiServices Modular Port Concentrator) 및 MS-MIC(MultiServices Modular Interface Card)

-

Modular Port Concentrator(인라인 NAT).

각 카드 유형에서 지원되는 특정 네트워크 주소 변환(NAT) 유형 목록은 인터페이스 카드 유형별 Junos Address Aware에 대한 서비스 프로바이더급 NAT 기능 비교를 참조하십시오.

또한보십시오

샘플 IPv6 전환 시나리오

Junos OS는 Junos OS 고객이 필요로 하는 많은 IPv6 전환 시나리오를 지원합니다. 다음은 선택된 예입니다.

예 1: 비 IPv6 액세스 네트워크를 통한 IPv4 액세스 네트워크 감소

그림 6은 인터넷 서비스 프로바이더(ISP)가 IPv4 네트워크를 크게 변경하지 않은 시나리오를 보여줍니다. 이 접근 방식을 사용하면 IPv4 호스트가 IPv4 인터넷에 액세스하고 IPv6 호스트가 IPv6 인터넷에 액세스할 수 있습니다. 듀얼 스택 호스트는 IPv4 액세스 서비스를 사용할 때 IPv4 호스트로 취급할 수 있고, IPv6 액세스 서비스를 사용할 때 IPv6 호스트로 취급될 수 있습니다.

이 접근 방식에서는 두 가지 새로운 유형의 디바이스, 즉 듀얼 스택 홈 게이트웨이와 듀얼 스택 캐리어급 NAT(네트워크 주소 변환)를 구축해야 합니다. 듀얼 스택 홈 게이트웨이는 IPv4 포워딩 및 v6-over-v4 터널링 기능을 통합합니다. 또한 v4-v4 NAT 기능을 통합할 수 있습니다. 이중 스택 캐리어급 NAT(CGN)는 v6-over-v4 터널링 및 캐리어급 v4-v4 NAT 기능을 통합합니다.

예 2: IPv6 액세스 네트워크를 통한 IPv4 고갈

그림 7에 표시된 시나리오에서 ISP 네트워크는 IPv6 전용입니다.

DS-Lite(Dual-Stack Lite) 솔루션은 IPv6 전용 ISP를 지원합니다. 이러한 접근 방식에 가장 적합한 비즈니스 모델은 CPE(Customer Premises Equipment)가 IPv6를 IPv4 백본으로 터널링하고 IPv4를 IPv6 백본으로 터널링하는 기능을 통합하여 어떤 솔루션이 필요한지 자동으로 감지할 수 있다는 것입니다.

특정 ISP의 모든 고객이 IPv4 액세스에서 IPv6 액세스로 동시에 전환해야 하는 것은 아닙니다. 실제로 고객 그룹(예: 단일 접속 지점에 연결된 모든 고객)을 점진적으로 전환함으로써 전환을 더 잘 관리할 수 있습니다. 이러한 점진적 접근 방식은 전반적인 전환보다 계획, 일정 및 실행이 더 쉬워야 합니다.

예 3: 모바일 네트워크의 IPv4 고갈

모바일 네트워크의 복잡성으로 인해 전환 중 중단을 최소화하고 이전 버전과의 호환성을 극대화하기 위한 유연한 마이그레이션 접근 방식이 필요합니다. NAT64를 사용하여 IPv6 디바이스가 클라이언트를 수정하지 않고 IPv4 호스트와 통신할 수 있습니다.

Junos OS 캐리어급 NAT 구현 개요

Junos OS를 사용하면 구현에 사용되는 서비스 인터페이스 유형을 기반으로 CGNAT(Carrier-Grade 네트워크 주소 변환) 솔루션을 구현하고 확장할 수 있습니다.

MS-DPC(MultiServices Denser Port Concentrator) - 레이어 3 서비스 패키지는 MS-DPC 적응형 서비스 PIC에 대한 네트워크 주소 변환(NAT)을 구성하는 데 사용됩니다. 이 솔루션은 Junos Address Aware 네트워크 주소 지정 개요에 설명된 NAT 기능을 제공합니다.

MS-100, MS-400 및 MS-500 멀티서비스 PIC - 레이어 3 서비스 패키지는 멀티서비스 PIC에 대한 네트워크 주소 변환(NAT)을 구성하는 데 사용됩니다. 이 솔루션은 Junos Address Aware 네트워크 주소 지정 개요에 설명된 NAT 기능을 제공합니다.

MS-MPC(MultiServices Modular Port Concentrator) 및 MS-MIC(MultiServices Modular Interface Card) - MS-MPC 및 MS-MIC는 서비스 프로바이더급 NAT를 구성할 수 있도록 사전 구성됩니다. 이 솔루션은 Junos Address Aware 네트워크 주소 지정 개요에 설명된 NAT 기능을 제공합니다.

MPC(Modular Port Concentrator) 라인 카드에 대한 인라인 NAT) - 인라인 NAT는 MPC 라인 카드의 서비스 기능을 활용하여 인라인 네트워크 주소 변환 개요에 설명된 대로 데이터 플레인에서 NAT 기능을 비용 효율적으로 구현할 수 있습니다.

또한보십시오

인터페이스 카드 유형별 Junos Address Aware에 대한 캐리어급 NAT 기능 비교

표 1 에는 Junos OS 캐리어급 NAT 구현 간의 기능 차이가 요약되어 있습니다.

Junos OS 릴리스 17.2R1부터 인라인 NAT는 MPC5E 및 MPC6E에서 지원됩니다.

Junos OS 릴리스 17.4R1부터 인라인 NAT는 MPC7E, MPC8E 및 MPC9E에서 지원됩니다.

특징 |

MS-DPC MS-100 MS-400 MS-500 |

MS-MPC MS-MIC |

MPC1, MPC2, MPC3, MPC5E, MPC6E, MPC7E, MPC8E 및 MPC9E 인라인 NAT |

|---|---|---|---|

정적 소스 NAT |

예 |

예 |

예 |

동적 소스 NAT - 주소 전용 |

예 |

예 |

아니요 |

동적 소스 NAT - 보안 포트 블록 할당을 통한 NAPT 포트 변환 |

예 |

yes(동적 소스 NAT - Junos OS 릴리스 14.2R2부터 MS-MPC 및 MS-MIC에 대해 지원되는 보안 포트 블록 할당을 통한 NAPT 포트 변환) |

아니요 |

동적 소스 NAT - 결정적 포트 블록 할당을 통한 NAPT44 포트 변환 |

예 |

예(동적 소스 NAT - Junos OS 릴리스 17.3R1, Junos OS 릴리스 14.2R7 이상 14.2 릴리스, 15.1R3 이상 15.1 릴리스, 16.1R5 이상 16.1 릴리스에서 MS-MPC 및 MS-MIC에 대해 지원되는 결정적 포트 블록 할당을 통한 NAPT44 포트 변환) |

아니요 |

동적 소스 NAT - 명확한 포트 블록 할당을 통한 NAPT64 포트 변환 |

아니요 |

yes(동적 소스 NAT - Junos OS 릴리스 17.4R1부터 MS-MPC 및 MS-MIC에 대해 지원되는 결정적 포트 블록 할당을 통한 NAPT64 포트 변환) |

아니요 |

정적 대상 NAT |

예 |

예 |

예

참고:

대상 NAT는 간접적으로 구현할 수 있습니다. 인라인 네트워크 주소 변환 개요를 참조하십시오 |

두 번 NAT |

예 |

예(Junos OS 릴리스 15.1R1부터 MS-MPC 및 MS-MIC에 대해 두 번 NAT 지원) |

예

참고:

두 번 NAT를 간접적으로 구현할 수 있습니다. 인라인 네트워크 주소 변환 개요를 참조하십시오 |

NAPT - 패리티 및 범위 유지 |

예 |

yes(NAPT - Junos OS 릴리스 15.1R1부터 MS-MPC 및 MS-MIC에 지원되는 패리티 및 범위 유지) |

아니요 |

NAPT - APP/EIF/EIM |

예 |

예 |

아니요 |

IKE ALG |

아니요 |

예(Junos OS 릴리스 14.2R7, 15.1R5, 16.1R2 및 17.1R1부터) |

아니요 |

스테이트풀 NAT64 |

예 |

예 |

아니요 |

스테이트풀 NAT64(APP/EIM/EIF 포함) |

아니요 |

예 |

아니요 |

ALG를 포함하는 스테이트풀 NAT64

|

아니요 |

예 |

아니요 |

DS-라이트 |

예 |

예(Junos OS 릴리스 17.4R1부터 MS-MPC 및 MS-MIC에 대해 DS-Lite 지원) |

아니요 |

6위 |

예 |

아니요 |

아니요 |

6to4 |

예 |

아니요 |

아니요 |

464XLAT |

아니요 |

예(Junos OS 릴리스 17.1R1부터) |

아니요 |

NAT 풀 전체의 오버래핑 주소 |

예 |

예 |

아니요 |

| 과부하 풀 |

예 |

아니요 |

아니요 |

포트 제어 프로토콜 |

예 |

예(NAPT44를 포함하는 포트 제어 프로토콜은 Junos OS 릴리스 17.4R1부터 MS-MPC 및 MS-MIC에 대해 지원됩니다. Junos OS 릴리스 18.2R1부터 MS-MPC 및 MS-MIC의 포트 제어 프로토콜은 DS-Lite를 지원합니다. PCP는 NAT44 및 방화벽 디바이스와 같은 업스트림 디바이스에 의한 수신 패킷 전달을 제어하는 메커니즘과 애플리케이션 keepalive 트래픽을 줄이는 메커니즘을 제공합니다. |

아니요 |

CGN-PIC |

예 |

아니요 |

아니요 |

AMS 지원 |

아니요 |

예 |

아니요 |

포트 포워딩 |

예 |

예 (포트 포워딩은 Junos OS 릴리스 17.4R1부터 MS-MPC 및 MS-MIC에 대해 지원됩니다.) |

아니요 |

번역 없음 |

예 |

예(Junos OS 릴리스 15.1R1부터 MS-MPC 및 MS-MIC에 대해 지원되는 변환 없음) |

예 |

표 2에는 라인 카드 유형별 변환 유형의 가용성이 요약되어 있습니다.

번역 유형 |

MS-DPC MS-100 MS-400 MS-500 |

MS-MPC MS-MIC |

MPC1, MPC2, MPC3, MPC5E, MPC6E, MPC7E, MPC8E 및 MPC9E 인라인 NAT |

|---|---|---|---|

|

예 |

예 |

예 |

|

예 |

아니요 |

아니요 |

|

예 |

아니요 |

아니요 |

|

예 |

예( |

아니요 |

|

아니요 |

예( |

아니요 |

|

예 |

예 |

아니요 |

|

예 |

예 |

아니요 |

|

예 |

예 |

아니요 |

|

예 |

아니요 |

아니요 |

|

예 |

아니요 |

아니요 |

|

아니요 |

예(Junos OS 릴리스 17.1R1부터) |

아니요 |

|

예 |

예 |

아니요 |

|

예 |

예( |

예( |

|

예 |

예( |

아니요 |

|

예 |

예( |

아니요 |

Junos OS 주소 인식 NAT에 사용할 수 있는 ALG

표 3에 나열된 다음 ALG(Application Level Gateway)는 나열된 플랫폼에서 NAT 처리에 대해 지원됩니다.

이러한 Junos OS 기본 애플리케이션에 대한 구현 세부 정보(포트, 프로토콜 등)를 보려면 테이블에서 Junos OS 기본 ALG 이름을 찾은 다음 에서 나열된 이름을 조회합니다. groups 예를 들어, TFTP에 대한 자세한 내용은 그림과 같이 찾아보십시오 junos-tftp .

Junos OS junos-alg는 ALG 등록을 처리하고, 등록된 ALG를 통해 느린 경로 패킷을 흐르게 하며, ALG 이벤트를 ALG 플러그인으로 전송함으로써 다른 ALG가 작동할 수 있도록 합니다. ALG는 junos-alg MS-MPC 및 MS-MIC 플랫폼에서 자동으로 제공되며 추가 구성이 필요하지 않습니다.

원격 셸(RSH) 및 원격 로그인(rlogin) ALG(Application Layer Gateway)는 MS-MIC 및 MS-MPC가 있는 MX 시리즈 라우터의 네트워크 주소 포트 변환(NAPT)과 함께 지원되지 않습니다.

user@host# show groups junos-defaults applications application junos-tftp application-protocol tftp; protocol udp; destination-port 69;

표 3 에는 서비스 인터페이스 카드용 Junos OS 주소 인식 NAT에 사용할 수 있는 ALG가 요약되어 있습니다.

ALG |

MS-DPC |

MS-MPC, MS-MIC |

Junos OS 기본 ALG 이름 |

|---|---|---|---|

기본 TCP ALG |

예 |

예 |

참고:

특정 Junos OS ALG는 지원되지 않습니다. 그러나 기본적으로 사용 가능한 TCP 추적기라는 기능은 세그먼트 순서 지정, 재전송 및 연결 추적, TCP 연결에 대한 검증을 수행합니다. |

기본 UDP ALG |

예 |

예 |

참고:

TCP 추적기는 UDP에 대해 제한된 무결성 및 유효성 검사를 수행합니다. |

부트 |

예 |

아니요 |

|

DCE RPC 서비스 |

예 |

예 |

|

DNS |

예 |

예 |

|

DNS |

아니요 |

아니요 |

|

FTP |

예 |

예 |

|

게이트키퍼 RAS(Junos OS 릴리스 17.1R1부터) |

아니요 |

예 |

|

H323 |

아니요 |

예 |

|

ICMP |

예 |

예

참고:

Junos OS 릴리스 14.1 및 이전 버전에서는 ICMP 메시지가 기본적으로 처리되지만 PING ALG 지원은 제공되지 않습니다. Junos OS 14.2부터는 ICMP 메시지가 기본적으로 처리되며 PING ALG 지원이 제공됩니다. |

|

IIOP |

예 |

아니요 |

|

IKE ALG |

아니요 |

예

참고:

Junos OS 릴리스 14.2R7, 15.1R5, 16.1R2 및 17.1R1부터 IKE ALG ALG는 MS-MPC 및 MS-MIC에서 지원됩니다. |

|

IP |

예 |

이러한 플랫폼에서 기본적으로 사용할 수 있는 TCP 추적기는 제한된 무결성 및 검증 검사를 수행합니다. |

|

넷비오스 |

예 |

아니요 |

|

넷쇼 |

예 |

아니요 |

|

PPTP |

예 |

예 |

|

리얼오디오 |

예 |

아니요 |

|

Sun RPC 및 RPC 포트 맵 서비스 |

예 |

예 |

|

RTSP |

예 |

예 |

|

SIP |

예 |

예 |

SIP

참고:

SIP 세션은 MS-MIC 및 MS-MPC 인터페이스 카드에서 네트워크 주소 변환(NAT) 처리를 위해 12시간(720분)으로 제한됩니다. MS-DPC의 SIP 세션에는 시간 제한이 없습니다. |

SNMP |

예 |

아니요 |

|

SQLNET |

예 |

예 |

|

TFTP |

예 |

예 |

|

경로 추적 |

예 |

예 |

|

Unix 원격 쉘 서비스 |

예 |

예

참고:

원격 쉘(RSH) ALG는 네트워크 주소 포트 변환(NAPT)에 대해 지원되지 않습니다. |

|

윈프램 |

예 |

아니요 |

|

UDP 대화 |

아니요 |

예 |

|

MS RPC |

아니요 |

예 |

|

또한보십시오

ACX500 라우터에서 Junos OS 주소 인식 NAT에 기본적으로 사용 가능한 ALG

표 4에 나열된 다음 ALG(Application Level Gateway)는 ACX500 라우터에서 NAT 처리에 지원됩니다.

이러한 Junos OS 기본 애플리케이션에 대한 구현 세부 정보(포트, 프로토콜 등)를 보려면 테이블에서 Junos OS 기본 ALG 이름을 찾은 다음 에서 나열된 이름을 조회합니다. groups 예를 들어, TFTP에 대한 자세한 내용은 그림과 같이 찾아보십시오 junos-tftp .

네트워크 주소 변환(NAT)용 ALG는 ACX500 실내 라우터에서만 지원됩니다.

Junos OS junos-alg는 ALG 등록을 처리하고, 등록된 ALG를 통해 느린 경로 패킷을 흐르게 하며, ALG 이벤트를 ALG 플러그인으로 전송함으로써 다른 ALG가 작동할 수 있도록 합니다. ALG는 junos-alg ACX500 라우터에서 자동으로 제공되며 추가 구성이 필요하지 않습니다.

원격 로그인(rlogin) ALG(Application Layer Gateway)는 ACX500 라우터의 NAPT(네트워크 주소 포트 변환)와 함께 지원되지 않습니다.

| ALG |

ACX500 라우터 |

Junos OS 기본 ALG 이름 |

|---|---|---|

| 기본 TCP ALG |

예 |

참고:

특정 Junos OS ALG는 지원되지 않습니다. 그러나 기본적으로 사용 가능한 TCP 추적기라는 기능은 세그먼트 순서 지정, 재전송 및 연결 추적, TCP 연결에 대한 검증을 수행합니다. |

| 기본 UDP ALG |

예 |

참고:

TCP 추적기는 UDP에 대해 제한된 무결성 및 유효성 검사를 수행합니다. |

| DNS |

예 |

|

| FTP |

예 |

|

| ICMP |

예

참고:

ICMP 메시지는 기본적으로 처리되지만 PING ALG 지원은 제공되지 않습니다. |

|

| TFTP |

예 |

|

| Unix 원격 쉘 서비스 |

예

참고:

원격 쉘(RSH) ALG는 네트워크 주소 포트 변환(NAPT)에 대해 지원되지 않습니다. |

|

ALG 지원 세부 정보

이 섹션에는 ALG에 대한 세부 정보가 포함되어 있습니다. 여기에는 다음이 포함됩니다.

기본 TCP

이 ALG는 TCP 패킷에 대한 기본적인 온전성 검사를 수행합니다. 오류가 발견되면 다음과 같은 이상 이벤트 및 시스템 로그 메시지를 생성합니다.

-

TCP 소스 또는 대상 포트 0

-

TCP 헤더 길이 검사 실패

-

TCP 시퀀스 번호가 0이며 플래그가 설정되지 않았습니다

-

TCP 시퀀스 번호 0 및 FIN/PSH/RST 플래그가 설정됩니다

-

TCP FIN/RST 또는 SYN(URG|지느러미|RST) 플래그가 설정됩니다

TCP ALG는 다음 단계를 수행합니다.

-

라우터가 SYN 패킷을 수신하면 ALG는 TCP 순방향 및 역방향 흐름을 생성하고 대화에서 그룹화합니다. TCP 3방향 핸드셰이크를 추적합니다.

-

SYN 방어 메커니즘은 TCP 연결 설정 상태를 추적합니다. TCP 세션이 짧은 시간 간격(현재 4초) 내에 설정될 것으로 예상합니다. 해당 기간 동안 TCP 3방향 핸드셰이크가 설정되지 않으면 세션이 종료됩니다.

-

keepalive 메커니즘은 응답하지 않는 엔드포인트가 있는 TCP 세션을 감지합니다.

-

ICMP 오류는 플로우가 ICMP 데이터에 지정된 선택기 정보와 일치할 때만 허용됩니다.

기본 UDP

이 ALG는 UDP 헤더에 대한 기본적인 온전성 검사를 수행합니다. 오류가 발견되면 다음과 같은 이상 이벤트 및 시스템 로그 메시지를 생성합니다.

-

UDP 소스 또는 대상 포트 0

-

UDP 헤더 길이 검사 실패

UDP ALG는 다음 단계를 수행합니다.

-

첫 번째 패킷을 수신하면 ALG는 양방향 흐름을 생성하여 정방향 및 역방향 UDP 세션 트래픽을 수락합니다.

-

세션이 허용된 최대 유휴 시간(기본값은 30초)을 초과하여 유휴 상태인 경우 흐름이 삭제됩니다.

-

ICMP 오류는 플로우가 ICMP 데이터에 지정된 선택기 정보와 일치할 때만 허용됩니다.

DNS

DNS(Domain Name System) ALG는 도메인 이름을 찾아 IP 주소로 변환하는 것과 관련된 데이터를 처리합니다. ALG는 일반적으로 포트 53에서 실행됩니다. ALG는 DNS 쿼리 및 응답 패킷을 모니터링하고 UDP 트래픽만 지원합니다. ALG는 페이로드 변환을 지원하지 않습니다. DNS ALG는 응답이 수신되거나 유휴 타임아웃에 도달할 때만 세션을 닫습니다.

다음은 DNS ALG를 구성하는 예입니다:

-

네트워크 주소 변환(NAT) 인터페이스를 생성합니다.

[edit] services { service-set set-dns { nat-rules nat-dns; interface-service { service-interface ms-0/2/0; } } -

네트워크 주소 변환(NAT) 풀 구성.

[edit] services { nat { pool p-napt { address 10.1.1.1/32; } } } -

DNS ALG에 대한 네트워크 주소 변환(NAT) 규칙 정의.

[edit] services { nat { rule nat-dns { match-direction input; term term1 { from { source-address { 10.50.50.2/32; } applications junos-dns-udp;; } then { translated { source-pool p-napt; translation-type { basic-nat44; } } } } } } -

서비스 세트를 인터페이스에 바인딩합니다.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-dns; } output { service-set set-dns; } } address 10.50.50.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.60.60.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

FTP

FTP는 RFC 959에 명시된 파일 전송 프로토콜입니다. 주 제어 연결 외에도 클라이언트와 서버 간의 데이터 전송을 위해 데이터 연결도 이루어집니다. 호스트, 포트 및 방향은 제어 채널을 통해 협상됩니다.

비패시브 모드 FTP의 경우, Junos OS 스테이트풀 방화벽 서비스는 서버가 연결하는 IP 주소와 포트 번호를 제공하는 PORT 명령에 대한 클라이언트-서버 애플리케이션 데이터를 스캔합니다. 패시브 모드 FTP의 경우, Junos OS 스테이트풀 방화벽 서비스는 PASV 명령에 대한 클라이언트-서버 애플리케이션 데이터를 스캔한 다음 클라이언트가 연결하는 IP 주소 및 포트 번호가 포함된 227 응답에 대한 서버-클라이언트 응답을 스캔합니다.

추가적인 복잡성이 있습니다: FTP는 이러한 주소와 포트 번호를 ASCII로 나타냅니다. 그 결과, 주소와 포트가 다시 작성될 때 TCP 시퀀스 번호가 변경될 수 있으며, 이후 NAT 서비스는 모든 후속 패킷에서 시퀀스 NAT를 수행하여 SEQ 및 ACK 번호에서 이 델타를 유지해야 합니다.

스테이트풀 방화벽 및 네트워크 주소 변환(NAT) 서비스를 지원하려면 TCP 포트 21에서 FTP ALG를 구성하여 FTP 제어 프로토콜을 활성화해야 합니다. ALG는 다음 작업을 수행합니다.

-

동적 데이터 연결을 위한 데이터 포트 및 방화벽 권한을 자동으로 할당합니다.

-

동적으로 협상된 데이터 연결을 위한 플로우를 생성합니다

-

액티브 및 패시브 모드 모두에서 제어 연결을 모니터링합니다.

-

적절한 네트워크 주소 변환(NAT) 주소 및 포트 정보로 제어 패킷을 다시 작성합니다

ACX500에서 FTP ALG(application layer gateway)를 활성화하지 않고(계층 수준에서 문을 지정하지 않아도) passive FTP가 제대로 작동하려면(계층 수준에서 [edit services nat rule rule-name term term-name from] [edit services nat rule rule-name term term-name then translated] 문을 포함 application junos-ftp address-pooling 하여) APP(address pooling paired) 기능을 활성화해야 합니다. 이러한 구성으로 인해 데이터 및 제어 FTP 세션이 동일한 네트워크 주소 변환(NAT) 주소를 수신하게 됩니다.

다음은 FTP ALG를 구성하는 예입니다.

-

네트워크 주소 변환(NAT) 인터페이스를 생성합니다.

[edit] services { service-set set-ftp { nat-rules nat-ftp; interface-service { service-interface ms-0/2/0; } } -

네트워크 주소 변환(NAT) 풀 구성.

[edit] services { nat { pool p-napt { address 10.30.30.0/24; port { range low 9000 high 9010; } } } -

FTP ALG에 대한 네트워크 주소 변환(NAT) 규칙 정의.

[edit] services { nat { rule nat-ftp { match-direction input; term term1 { from { source-address { 10.10.10.0/24; } applications junos-ftp; } then { translated { source-pool p-napt; translation-type { napt-44; } } } } } } -

서비스 세트를 인터페이스에 바인딩합니다.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-ftp; } output { service-set set-ftp; } } address 10.10.10.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.10.10.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

ICMP

인터넷 제어 메시지 프로토콜(ICMP)은 RFC 792에 정의되어 있습니다. Junos OS를 사용하면 ICMP 메시지를 특정 유형 또는 특정 유형 코드 값으로 필터링할 수 있습니다. 구체적으로 구성된 유형과 코드가 없는 ICMP 오류 패킷은 반대 방향의 기존 플로우와 매칭되어 오류 패킷의 적법성을 확인합니다. 필터 일치를 통과하는 ICMP 오류 패킷은 네트워크 주소 변환(NAT) 변환 대상이 됩니다.

ICMP ALG는 항상 ICMP 시퀀스 번호를 사용하여 Ping 트래픽을 스테이트풀로 추적합니다. 각 에코 응답은 해당 시퀀스 번호를 가진 에코 요청이 있는 경우에만 전달됩니다. 모든 ping 플로우의 경우, 에코 응답을 수신하지 않고 20개의 에코 요청만 전달할 수 있습니다. 동적 네트워크 주소 변환(NAT)을 구성할 때, 네트워크 주소 변환(NAT) 풀의 추가 호스트가 동일한 식별자를 사용할 수 있도록 PING 패킷 식별자가 변환됩니다.

네트워크 주소 변환(NAT) 서비스를 지원하려면 프로토콜이 필요한 경우 ICMP ALG를 구성해야 합니다. 추가 필터링을 위해 ICMP 유형 및 코드를 구성할 수 있습니다.

TFTP

트리비얼 파일 전송 프로토콜(TFTP)은 RFC 1350에 명시되어 있습니다. 초기 TFTP 요청은 UDP 대상 포트 69로 전송됩니다. 개별 파일을 가져오 거나 넣 기 위해 추가 플로우를 만들 수 있습니다. 네트워크 주소 변환(NAT) 서비스를 지원하려면 UDP 대상 포트 69에 대한 TFTP ALG를 구성해야 합니다.

다음은 TFTP ALG를 구성하는 예입니다.

-

네트워크 주소 변환(NAT) 인터페이스를 생성합니다.

[edit] services { service-set set-tftp { nat-rules nat-tftp; interface-service { service-interface ms-0/2/0; } } -

네트워크 주소 변환(NAT) 풀 구성.

[edit] services { nat { pool p-napt { address 10.1.1.1/32; } } } -

TFTP ALG에 대한 네트워크 주소 변환(NAT) 규칙 정의.

[edit] services { nat { rule nat-tftp { match-direction input; term term1 { from { source-address { 10.50.50.2/32; } applications junos-tftp; } then { translated { source-pool p-napt; translation-type { dynamic-nat44; } } } } } } -

서비스 세트를 인터페이스에 바인딩합니다.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-tftp; } output { service-set set-tftp; } } address 10.50.50.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.60.60.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

UNIX 원격 쉘 서비스

UNIX 원격 쉘 서비스의 기반을 형성하는 세 가지 프로토콜:

-

Exec - 원격 명령 실행; 클라이언트 시스템의 사용자가 원격 시스템에서 명령을 실행할 수 있도록 합니다. 클라이언트(

rcmd)에서 서버(rshd)로의 첫 번째 명령은 잘 알려진 TCP 포트 512를 사용합니다. 의 요청rcmd에 따라 두 번째 TCP 연결을 열 수 있습니다. 두 번째 연결을 위한 클라이언트 포트 번호는 ASCII 문자열로 서버로 전송됩니다. -

로그인 - 잘 알려진

rloginTCP 포트 513을 사용합니다. 자세한 내용은 RFC 1282를 참조하십시오. 특별한 방화벽 처리가 필요하지 않습니다. -

쉘 - 원격 명령 실행; 클라이언트 시스템의 사용자가 원격 시스템에서 명령을 실행할 수 있도록 합니다. 클라이언트(

rcmd)에서 서버(rshd)로의 첫 번째 명령은 잘 알려진 TCP 포트 514를 사용합니다. 의 요청rcmd에 따라 두 번째 TCP 연결을 열 수 있습니다. 두 번째 연결을 위한 클라이언트 포트 번호는 ASCII 문자열로 서버로 전송됩니다.

네트워크 주소 변환(NAT) 원격 쉘 서비스를 사용하려면 할당된 모든 동적 소스 포트가 포트 범위 512에서 1023 사이에 있어야 합니다. 네트워크 주소 변환(NAT) 풀을 구성하는 경우, 이 포트 범위는 원격 쉘 애플리케이션 전용으로 예약됩니다.

다음은 RSH ALG를 구성하는 예입니다.

-

네트워크 주소 변환(NAT) 인터페이스를 생성합니다.

[edit] services { service-set set-rsh { nat-rules nat-rsh; interface-service { service-interface ms-0/2/0; } } -

네트워크 주소 변환(NAT) 풀 구성.

[edit] services { nat { pool p-napt { address 10.1.1.1/32; } } } -

RSH ALG에 대한 네트워크 주소 변환(NAT) 규칙 정의.

[edit] services { nat { rule nat-rsh { match-direction input; term term1 { from { source-address { 510.0.50.2/32; } applications junos-rsh; } then { translated { source-pool p-napt; translation-type { dynamic-nat44; } } } } } } -

서비스 세트를 인터페이스에 바인딩합니다.

[edit] interfaces { ge-0/1/0 { media-type copper; unit 0 { family inet { service { input { service-set set-rsh; } output { service-set set-rsh; } } address 10.50.50.1/24; } } } ge-0/1/1 { media-type copper; unit 0 { family inet { address 10.60.60.1/24; } } } ms-0/2/0 { unit 0 { family inet; } } }

또한보십시오

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.

deterministic-napt64 MS-MPC 및 MS-MIC 지원

stateful-nat464

twice-dynamic-nat-44 MS-MPC 및 MS-MIC 지원

twice-basic-nat-44 인라인 NAT 지원

twice-dynamic-nat-44 MS-MPC 및 MS-MIC 지원

twice-dynamic-napt-44 MS-MPC 및 MS-MIC 지원

deterministic-napt44 MS-MPC 및 MS-MIC 지원