Active Directory를 ID 소스로 구성

SRX 시리즈 방화벽에서 Active Directory를 ID 소스로 구성하는 방법을 알아보십시오.

예: SRX 시리즈 방화벽에서 Active Directory를 ID 소스로 구성

이 예는 Windows Active Directory 도메인, LDAP 기반, 캡티브 포털로 안내될 인증되지 않은 사용자, 소스 ID 기반의 보안 정책을 구성하여 통합 사용자 방화벽 기능을 구현하는 방법을 보여줍니다. 캡티브 포털에 대한 이 예제의 모든 컨피그레이션은 TLS(전송 레이어 보안)를 통해 이루어집니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

SRX 시리즈 방화벽 1개

-

SRX 시리즈 방화벽용 Junos OS 릴리스 12.1X47-D10 또는 이후 버전

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

인증서를 등록하는 방법에 대한 자세한 내용은 인증서 등록을 참조하십시오.

개요

통합 사용자 방화벽 기능의 일반적인 시나리오에서 도메인 및 비도메인 사용자는 SRX 시리즈 방화벽을 통해 인터넷에 액세스하려고 합니다. SRX 시리즈 방화벽은 도메인에 구성된 도메인 컨트롤러의 이벤트 로그를 읽고 분석합니다. 따라서 SRX 시리즈 방화벽은 Active Directory 도메인 컨트롤러에서 도메인 사용자를 감지합니다. Active Directory 도메인은 통합 사용자 방화벽에 대한 Active Directory 인증 소스로 인증 테이블을 생성합니다. SRX 시리즈 방화벽은 이 정보를 사용하여 사용자 기반 또는 그룹 기반 액세스 제어를 달성하기 위한 정책을 실행합니다.

도메인이 아닌 사용자 또는 비도메인 디바이스의 도메인 사용자에 대해 네트워크 관리자는 캡티브 포털을 지정하여 사용자가 방화벽 인증에 복종하도록 강제할 수 있습니다(SRX 시리즈 방화벽이 트래픽 유형에 대한 캡티브 포털을 지원하는 경우). 예: HTTP). 사용자가 이름과 암호를 입력하고 방화벽 인증을 통과하면 SRX 시리즈 방화벽은 LDAP 서버로부터 방화벽 인증 사용자-그룹 매핑 정보를 가져오고 그에 따라 사용자에 대해 사용자 방화벽 정책 제어를 시행할 수 있습니다.

Junos OS 릴리스 17.4R1부터 IPv4 주소 외에 Active Directory 도메인 컨트롤러에 IPv6 주소를 사용할 수 있습니다. 이 지원을 설명하기 위해 이 예제에서는 2001:db8:0:1:2a0:a502:0:1da를 도메인 컨트롤러의 주소로 사용합니다.

기본 그룹의 기본 이름인 Domain Users(도메인 사용자) 또는 다른 이름(변경한 경우)에 관계없이 통합 사용자 방화벽 구성에서는 기본 그룹을 사용할 수 없습니다.

AD(Active Directory)에서 새 사용자가 생성되면 해당 사용자는 기본적으로 도메인 사용자인 글로벌 보안 그룹 기본 그룹에 추가됩니다. 기본 그룹은 모든 사용자가 속하기 때문에 AD에서 생성된 다른 그룹보다 덜 구체적입니다. 또한 매우 커질 수 있습니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음의 명령을 텍스트 파일에 복사하고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 명령을 복사하여 [edit] 계층 수준에서 CLI에 붙여 넣은 다음, 구성 모드에서 을 입력 commit 하시면 됩니다.

set services user-identification active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123 set services user-identification active-directory-access domain example.net user administrator password $ABC123 set services user-identification active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da set access profile profile1 authentication-order ldap set access profile profile1 authentication-order password set access profile profile1 ldap-options base-distinguished-name CN=Users,DC=example,DC=net set access profile profile1 ldap-options search search-filter sAMAccountName= set access profile profile1 ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net set access profile profile1 ldap-options search admin-search password $ABC123 set access profile profile1 ldap-server 192.0.2.3 set access profile profile1 ldap-server 192.0.2.3 tls-type start-tls set access profile profile1 ldap-server 192.0.2.3 tls-peer-name peername set access profile profile1 ldap-server 192.0.2.3 tls-timeout 3 set access profile profile1 ldap-server 192.0.2.3 tls-min-version v1.2 set access profile profile1 ldap-server 192.0.2.3 no-tls-certificate-check set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain example.net set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application any set security policies from-zone trust to-zone untrust policy p2 match source-identity “example.net\user1” set security policies from-zone trust to-zone untrust policy p2 then permit set security user-identification authentication-source active-directory-authentication-table priority 125

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

Windows Active Directory 도메인을 설정하고, 캡티브 포털을 구성하고, 다른 보안 정책을 구성하려면 이 섹션의 단계를 수행합니다.

일단 구성이 완료되면 트래픽이 도착하면 SRX 시리즈 방화벽은 사용자 방화벽 프로세스를 참조하고, 이 프로세스는 다시 Active Directory 인증 원본을 참조하여 원본이 인증 테이블에 있는지 여부를 확인합니다. 사용자 방화벽이 인증 항목에 적중하면 SRX 시리즈 방화벽은 4단계에서 구성한 정책을 점검하여 추가 조치를 취합니다. 사용자 방화벽이 인증 항목에 도달하지 않으면 SRX 시리즈 방화벽은 3단계에서 구성된 정책을 검사하여 사용자가 캡티브 포털을 수행하도록 실행합니다.

LDAP 기본 고유 이름을 구성합니다.

[edit services user-identification] user@host# set active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123

도메인 이름, 도메인의 사용자 이름 및 암호, 도메인에 있는 도메인 컨트롤러의 이름 및 IP 주소를 구성합니다.

[edit services user-identification] user@host# set active-directory-access domain example.net user administrator password $ABC123 user@host# set active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da

-

액세스 프로필을 구성하고 인증 순서 및 LDAP 옵션을 설정합니다.

[edit access profile profile1] user@host# set authentication-order ldap user@host# set authentication-order password user@host# set ldap-options base-distinguished-name CN=Users,DC=example,DC=net user@host# set ldap-options search search-filter sAMAccountName= user@host# set ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net user@host# set ldap-options search admin-search password $ABC123 user@host# set ldap-server 192.0.2.3 user@host# set ldap-server 192.0.2.3 tls-type start-tls user@host# set ldap-server 192.0.2.3 tls-peer-name peername user@host# set ldap-server 192.0.2.3 tls-timeout 3 user@host# set ldap-server 192.0.2.3 tls-min-version v1.2 user@host# set ldap-server 192.0.2.3 no-tls-certificate-check

no-tls-certificate-check옵션이 구성되면 SRX 시리즈 방화벽은 서버 인증서의 검증을 무시하고 확인하지 않고 인증서를 수락합니다. 소스 ID "unauthenticated-user" 및 "unknown-user"에 대한 정책을 구성하고 방화벽 인증 캡티브 포털을 활성화합니다. 구성된 인증 소스가 없는 경우 소스 ID를 구성해야 하며 연결이 끊어집니다.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user user@host# set then permit firewall-authentication user-firewall access-profile profile1 user@host#set then permit firewall-authentication user-firewall domain example.net

특정 사용자를 사용하도록 두 번째 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust policy p2] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity “example.net\user1” user@host# set then permit

정책 설명에서 소스 자격 증명을 지정할 때 그룹 이름 또는 사용자 이름 앞에 도메인 이름과 백슬래시를 추가합니다. 조합을 따옴표로 묶습니다.

Active Directory 인증 테이블을 통합 사용자 방화벽 정보 검색을 위한 인증 소스로 설정하고 사용자 정보 테이블을 확인하는 순서를 지정합니다.

[edit security] user@host#

set user-identification authentication-source active-directory-authentication-table priority 125통합 사용자 방화벽 정보 검색을 위한 인증 소스로 Active Directory 인증 테이블을 설정하고 명령을

set security user-identification authentication-source active-directory-authentication-table priority value사용하여 사용자 정보 테이블을 확인하는 순서를 지정해야 합니다.이 옵션의 기본값은 125입니다. 모든 인증 소스의 기본 우선 순위는 다음과 같습니다.

로컬 인증: 100

통합 사용자 방화벽: 125

사용자 역할 방화벽: 150

UAC(통합 액세스 제어): 200

이 필드

priority는 Active Directory 인증 테이블의 소스를 지정합니다. 값 집합은 사용자 역할을 검색하기 위해 지원되는 다양한 인증 테이블 중에서 검색하는 순서를 결정합니다. 이러한 값은 현재 지원되는 유일한 값입니다. 0에서 65,535 사이의 값을 입력할 수 있습니다. Active Directory 인증 테이블의 기본 우선 순위는 125입니다. 즉, 우선 순위 값을 지정하지 않더라도 Active Directory 인증 테이블은 값 125(통합 사용자 방화벽)의 시퀀스부터 검색됩니다.고유한 우선 순위 값은 각 인증 테이블에 할당됩니다. 값이 낮을수록 우선 순위가 높습니다. 예를 들어, 우선순위가 120인 테이블은 우선순위가 200인 테이블보다 먼저 검색됩니다. 테이블의 우선 순위 값을 0으로 설정하면 테이블이 비활성화되고 검색 순서에서 우선 순위 값이 제거됩니다.

자세한 내용은 Active Directory 인증 테이블 이해를 참조하십시오 .

결과

구성 모드에서 명령을 입력하여 show services user-identification active-directory-access 통합 사용자 방화벽 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show services user-identification active-directory-access

domain example.net {

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

domain-controller ad1 {

address 2001:db8:0:1:2a0:a502:0:1da;

}

user-group-mapping {

ldap {

base DC=example,DC=net;

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

}

}

}

구성 모드에서 명령을 입력하여 show security policies 정책 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity [ unauthenticated-user unknown-user ];

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

domain example.net;

}

}

}

}

}

policy p2 {

match {

source-address any;

destination-address any;

application any;

source-identity “example.net\user1”;

}

then {

permit;

}

}

}

구성 모드에서 명령을 입력하여 show access profile profile1 액세스 프로필 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show access profile profile1

authentication-order [ ldap password ];

ldap-options {

base-distinguished-name CN=Users,DC=example,DC=net;

search {

search-filter sAMAccountName=;

admin-search {

distinguished-name CN=Administrator,CN=Users,DC=example,DC=net;

password "$ABC123"; ## SECRET-DATA

}

}

}

ldap-server {

192.0.2.3 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.2;

no-tls-certificate-check;

tls-peer-name peername;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

구성이 올바르게 작동하고 있는지 확인합니다.

도메인 컨트롤러에 대한 연결 확인

목적

하나 이상의 도메인 컨트롤러가 구성되고 연결되어 있는지 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show services user-identification active-directory-access domain-controller status .

의미

도메인 컨트롤러가 연결되었거나 연결이 끊어진 것으로 표시됩니다.

LDAP 서버 확인

목적

LDAP 서버가 사용자-그룹 매핑 정보를 제공하는지 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show services user-identification active-directory-access user-group-mapping status .

의미

LDAP 서버 주소, 포트 번호 및 상태가 표시됩니다.

인증 테이블 항목 확인

목적

사용자가 속한 그룹과 도메인의 사용자, 그룹 및 IP 주소를 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show services user-identification active-directory-access active-directory-authentication-table all .

의미

각 도메인에 대해 IP 주소, 사용자 이름 및 그룹이 표시됩니다.

IP-사용자 매핑 확인

목적

이벤트 로그가 검색되고 있는지 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show services user-identification active-directory-access statistics ip-user-mapping .

의미

쿼리 및 실패한 쿼리 수가 표시됩니다.

IP 프로브 카운트 확인

목적

IP 프로브가 발생하는지 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show services user-identification active-directory-access statistics ip-user-probe .

의미

IP 프로브 및 실패한 IP 프로브의 수가 표시됩니다.

예: SRX 시리즈 방화벽에서 Active Directory를 ID 소스로 구성하여 인증되지 않은 사용자 및 알 수 없는 사용자에 대한 웹 리디렉션 사용

이 예는 인증되지 않은 사용자 및 알 수 없는 사용자에 대해 웹 리디렉션을 사용하여 http를 통해 인증 페이지로 리디렉션하는 방법을 보여줍니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

SRX 시리즈 방화벽 1개

SRX 시리즈 방화벽용 Junos OS 릴리스 15.1X49-D70 또는 이후 버전

이 기능을 구성하기 전에 디바이스 초기화 이외의 특별한 구성은 필요하지 않습니다.

개요

fwauth 액세스 프로필은 패스스루 트래픽 요청을 HTTP webauth(JWEB httpd 서버)로 리디렉션 web-redirect 합니다. 인증에 성공하면 fwauth는 사용자 방화벽에 대한 방화벽 인증을 만듭니다.

구성

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음의 명령을 텍스트 파일에 복사하고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set system services web-management http set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain ad03.net

절차

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

HTTP 기반 리소스에 대한 액세스를 요청하는 인증되지 않은 사용자에 대해 웹 리디렉션을 사용하도록 통합 사용자 방화벽을 구성하려면 다음 단계를 따르십시오.

HTTP 트래픽에 대한 웹 관리 지원을 활성화합니다.

[edit system services] user@host# set system services web-management http

인터페이스를 구성하고 IP 주소를 할당합니다. ge-0/0/1 인터페이스에서 웹 인증을 활성화합니다.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http

인증되지 않은 사용자 또는 알 수 없는 사용자를 소스 ID로 지정하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

Junos OS 17.4R1부터는 소스 주소를 구성할 때 IPv4 주소 외에 IPv6 주소도 할당할 수 있습니다. IPv6 소스 주소를 구성하려면 [edit security policies from-zone trust to-zone untrust policy policy-name match source-address] 계층 수준에서 또는 명령을 실행합니다

anyany-IPv6.로 을 사용하여 사용자 방화벽

web-redirect의 방화벽 인증을 허용하고 사용자에 대해 사전 구성된 액세스 프로필을 지정하는 보안 정책을 구성합니다.[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect

도메인 이름을 지정하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain ad03.net

결과

구성 모드에서 명령을 입력하여 show system services 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show system services

web-management {

http {

port 123;

}

}

구성 모드에서 명령을 입력하여 show interfaces 통합 사용자 방화벽 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication http;

}

}

}

}

구성 모드에서 명령을 입력하여 show security policies 통합 사용자 방화벽 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect;

domain ad03.net;

}

}

}

}

}

}

구성 모드에서 명령을 입력하여 show security policies 정책 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

확인

구성을 확인합니다.

목적

구성이 올바른지 확인합니다.

행동

운영 모드에서 명령을 입력합니다 show security policies .

샘플 출력

user@host> show security policies

Default policy: permit-all

From zone: PCzone, To zone: Tunnelzone

Policy: p1, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ftp, junos-tftp, junos-dns-tcp, junos-dns-udp

Action: permit

의미

웹 리디렉션을 작업으로 사용하여 사용자 방화벽의 방화벽 인증을 허용하는 보안 정책을 표시합니다.

예: SRX 시리즈 방화벽에서 Active Directory를 ID 소스로 구성하여 Web-redirect-to-HTTPS를 사용하여 인증되지 않은 사용자 및 알 수 없는 사용자를 인증합니다

이 예는 HTTPS 사이트에 액세스하려는 인증되지 않은 사용자 및 알 수 없는 사용자에 대해 web-redirect-to-https를 사용하여 SRX 시리즈 방화벽의 내부 웹 인증 서버를 통해 인증할 수 있도록 하는 방법을 보여줍니다.

web-redirect-https를 사용하여 HTTP 사이트에 액세스하려는 사용자를 인증할 수도 있습니다(이 예제에는 나와 있지 않음).

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

SRX 시리즈 방화벽 1개

SRX 시리즈 방화벽용 Junos OS 릴리스 15.1X49-D70 또는 이후 버전

개요

web-redirect-https 기능을 사용하면 인증을 위해 사용자의 브라우저를 SRX 시리즈 서비스 게이트웨이의 내부 HTTPS 웹 인증 서버로 리디렉션하여 HTTP 또는 HTTPS 리소스에 액세스하려는 알 수 없거나 인증되지 않은 사용자를 안전하게 인증할 수 있습니다. 즉, webauth 서버는 사용자 인증을 위해 webauth 서버에 연결하도록 브라우저를 리디렉션하는 HTTPS 응답을 클라이언트 시스템에 보냅니다. 클라이언트의 요청이 도착하는 인터페이스는 리디렉션 응답이 전송되는 인터페이스입니다. 이 경우 HTTPS는 사용자의 트래픽이 아닌 인증 프로세스를 보호합니다.

사용자가 인증되면 사용자에게 성공적인 인증에 대해 알리는 메시지가 표시됩니다. 브라우저는 사용자가 해당 URL을 다시 입력할 필요 없이 HTTP 또는 HTTPS 사이트에 대한 사용자의 원래 대상 URL을 시작하도록 리디렉션됩니다. 다음 메시지가 표시됩니다.

Redirecting to the original url, please wait.

사용자의 대상 리소스가 HTTPS URL에 대한 것인 경우, 이 프로세스가 성공하려면 해당 보안 정책에서 참조되는 SSL 종료 프로파일이 구성에 포함되어야 합니다. 대상이 HTTP URL인 경우 SSL 종료 프로파일이 필요하지 않습니다.

이 기능을 사용하면 보다 풍부한 사용자 로그인 환경을 구현할 수 있습니다. 예를 들어, 사용자에게 사용자 이름과 암호를 입력하라는 팝업 프롬프트 대신 브라우저에 로그인 페이지가 표시됩니다. web-redirect-https를 사용하면 사용자가 클라이언트 브라우저에 웹 인증 IP 주소를 입력한 것과 동일한 효과가 있습니다. 그런 의미에서 web-redirect-https는 원활한 인증 경험을 제공합니다. 사용자는 웹 인증 소스의 IP 주소를 알 필요가 없으며 액세스하려는 리소스의 IP 주소만 알 필요가 있습니다.

통합 사용자 방화벽의 경우, 보안 정책 구성 문에는 source-identity 튜플이 포함되어 보안 정책이 적용되는 사용자 범주(이 경우 인증되지 않은 사용자 및 알 수 없는 사용자)를 지정할 수 있습니다. source-address 튜플의 값으로 "any"를 지정하면 source-identity 튜플 값이 일치를 제어할 수 있습니다.

보안상의 이유로 지원되는 web-redirect 대신 web-redirect-https를 인증에 사용하는 것이 좋습니다. 웹 리디렉션 인증 기능은 인증 프로세스에 HTTP를 사용하며, 이 경우 인증 정보가 암호화되지 않은 상태로 전송되므로 읽을 수 있습니다.

이 예제에서는 사용자가 https://mymailsite.com 와 같은 HTTPS 리소스에 액세스하려고 시도한다고 가정합니다.

구성

절차

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음의 명령을 텍스트 파일에 복사하고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 명령을 복사하여 [edit] 계층 수준의 CLI에 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set system services web-management https pki-local-certificate my-test-cert set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain mydomain.net set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile set services ssl termination profile my-ssl-profile server-certificate my-test-cert set access profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1 set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3 set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

인증되지 않은 사용자 또는 HTTPS 기반 리소스에 대한 액세스를 요청하는 알 수 없는 사용자에 대해 web-redirect-to-https를 구성하려면 다음 문을 입력합니다.

HTTPS 트래픽에 대한 웹 관리 지원을 활성화합니다.

[edit system services] user@host# set system services web-management https pki-local-certificate my-test-cert

이 예제는 HTTPS 사용자 트래픽에 적용되지만, 여기에 구체적인 시나리오가 나와 있지는 않지만 트래픽이 HTTP URL 사이트인 인증된 사용자에 대해서도 web-redirect-to-https 인증이 지원됩니다. 이 경우 SSL 종료 프로파일이 필요하지 않습니다.

인터페이스를 구성하고 IP 주소를 할당합니다. ge-0/0/1 인터페이스에서 웹 인증을 활성화합니다.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https

unauthenticated-user 및 unknown-user를 source-identity 튜플 값으로 지정하는 보안 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

Junos OS 17.4R1부터는 소스 주소를 구성할 때 IPv4 주소 외에 IPv6 주소도 할당할 수 있습니다. IPv6 소스 주소를 구성하려면 [edit security policies from-zone trust to-zone untrust policy policy-name match source-address] 계층 수준에서 또는 명령을 실행합니다

anyany-IPv6.로 을(를) 동작으로 사용하고

web-redirect-to-https사용자에 대해 사전 구성된 액세스 프로필을 지정하는 사용자 방화벽의 방화벽 인증을 허용하도록 보안 정책을 구성합니다.[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https

보안 정책에 대한 도메인 이름을 구성합니다.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain mydomain.net

사용할 SSL 종료 프로파일을 참조하도록 보안 정책을 구성합니다.

구현에 필요한 서비스를 제공하는 적절한 기존 SSL 종료 프로파일이 있는 경우 이를 사용할 수 있습니다. 그렇지 않으면 7단계에 따라 만듭니다.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile

SSL 종료 서비스에 사용할 프로필을 지정합니다.

[edit services] user@host# set ssl termination profile my-ssl-profile server-certificate my-cert-type

TLS 유형을 정의하여 StartTLS를 통해 LDAP를 구성합니다.

[edit access] user@host# set profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls

인증할 피어 호스트 이름을 구성합니다.

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1

TLS 핸드셰이크에서 시간 제한 값을 지정합니다. 3초에서 90초까지 입력할 수 있습니다.

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3

TLS 버전(v1.1 및 v1.2가 지원됨)을 연결에서 사용할 수 있는 최소 프로토콜 버전으로 지정합니다.

[edit ] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

결과

구성 모드에서 명령을 입력하여 show system services 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show system services

web-management {

https {

pki-local-certificate my-test-cert;

}

구성 모드에서 명령을 입력하여 show services ssl 통합 사용자 방화벽 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show services ssl

termination {

profile my-ssl-profile {

server-certificate my-cert-type;

}

}

구성 모드에서 명령을 입력하여 show interfaces 통합 사용자 방화벽 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication {

https;

}

}

}

}

구성 모드에서 명령을 입력하여 show security policies 통합 사용자 방화벽 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect-to-https;

domain mydomain.net;

ssl-termination-profile my-ssl-profile;

}

}

}

}

}

구성 모드에서 명령을 입력하여 show access profile profile1 액세스 프로필 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

user@host# show access profile profile1

ldap-server {

198.51.100.0/24 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.1;

tls-peer-name peer1;

}

}

디바이스 구성을 마쳤으면 구성 모드에서 을(를) 입력합니다 commit .

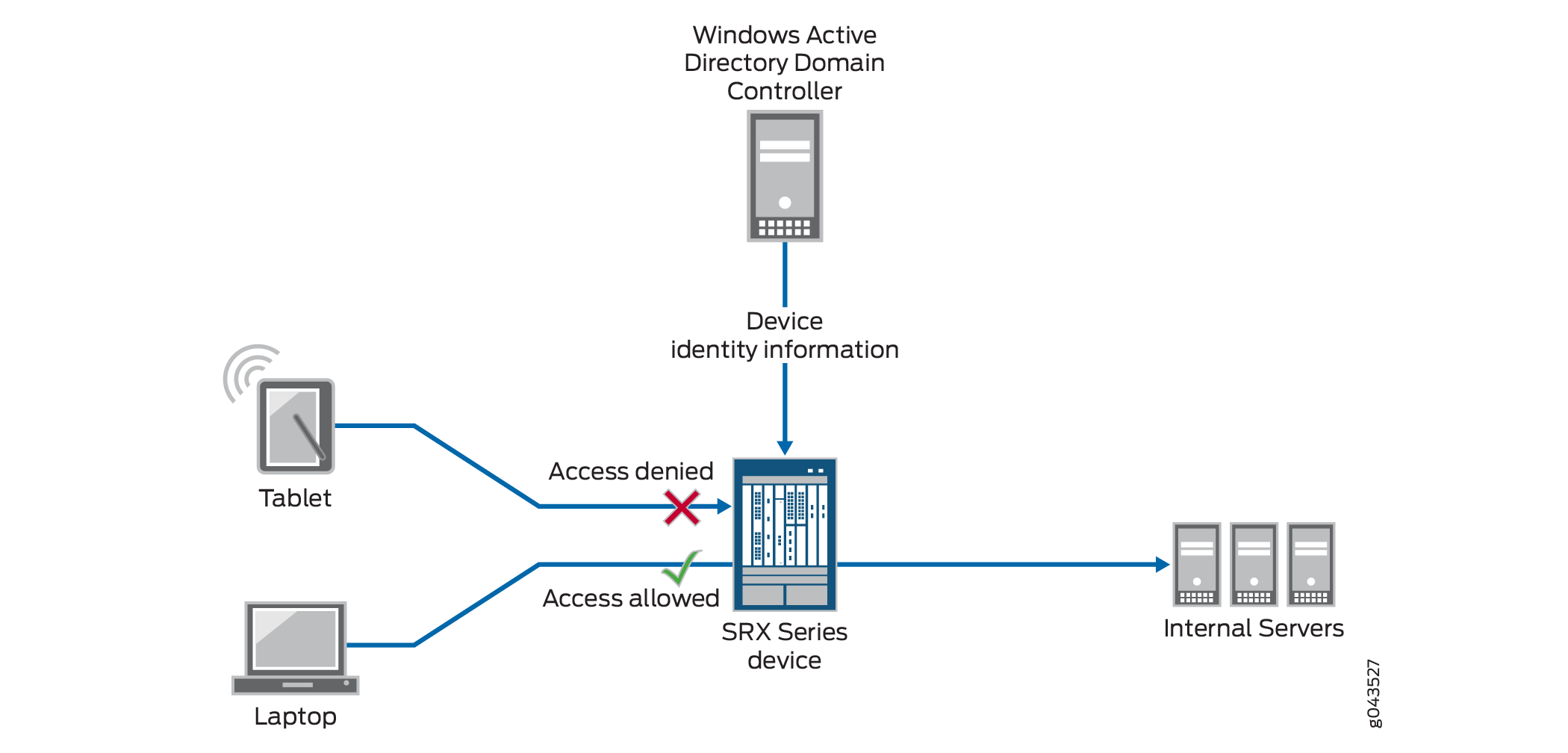

예: 디바이스 ID 인증 기능 구성

이 예는 디바이스 ID 인증 기능을 구성하여 사용자가 아닌 인증된 디바이스의 ID를 기반으로 네트워크 리소스에 대한 액세스를 제어하는 방법을 보여줍니다. 이 예에서는 Microsoft Active Directory를 인증 소스로 사용합니다. 디바이스 또는 디바이스 집합을 특징짓는 디바이스 ID 프로필을 구성하는 방법과 보안 정책에서 해당 프로필을 참조하는 방법을 다룹니다. 디바이스가 디바이스 ID 및 보안 정책 매개 변수와 일치하는 경우, 보안 정책의 작업이 해당 디바이스에서 발생하는 트래픽에 적용됩니다.

여러 가지 이유로 리소스 액세스 제어를 위해 디바이스의 ID를 사용할 수 있습니다. 예를 들어 사용자의 ID를 모를 수 있습니다. 또한 일부 회사에는 802.1을 지원하지 않는 구형 스위치가 있거나 NAC(Network Access Control) 시스템이 없을 수도 있습니다. 장치 ID 인증 기능은 장치 ID를 기반으로 네트워크 액세스를 제어할 수 있도록 하여 이러한 상황 및 기타 유사한 상황에 대한 솔루션을 제공하도록 설계되었습니다. 장치 ID 사양 또는 개별 장치에 맞는 장치 그룹에 대한 액세스를 제어할 수 있습니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

Junos OS 릴리스 15.1X49-D70 이상에서 실행되는 SRX 시리즈 서비스 게이트웨이 디바이스.

-

도메인 컨트롤러 및 LDAP(Lightweight Directory Access Protocol) 서버가 있는 Microsoft Active Directory

Active Directory 도메인 컨트롤러에는 4개의 코어와 8GB의 메모리로 구성된 고성능 구성이 있습니다.

메모:SRX 시리즈는 도메인 컨트롤러 이벤트 로그를 읽어 디바이스의 IP 주소를 가져옵니다. 이벤트 로그를 읽는 프로세스는 도메인 컨트롤러 CPU 리소스를 사용하므로 CPU 사용량이 높아질 수 있습니다. 이러한 이유로 Active Directory 도메인 컨트롤러에는 최소 4개의 코어와 8GB의 메모리로 구성된 고성능 구성이 있어야 합니다.

-

내부 회사 네트워크의 서버입니다.

개요

Junos OS 릴리즈 15.1X49-D70 및 Junos OS 릴리즈 17.3R1부터 SRX 시리즈는 Active Directory 또는 타사 NAC(Network Access Control) 시스템에 의해 인증된 디바이스의 ID를 기반으로 네트워크 리소스에 대한 액세스를 제어하기 위한 지원을 제공합니다. 이 예에서는 Active Directory를 인증 소스로 사용합니다.

이 기능이 작동하려면 인증 소스를 구성해야 합니다.

이 예는 다음과 같은 구성 부분을 다룹니다.

-

영역 및 해당 인터페이스

보안 정책에 지정된 소스 및 대상 엔티티가 속한 영역을 구성해야 합니다. 구성하지 않으면 디바이스 ID 프로필을 참조하는 보안 정책이 무효화됩니다.

-

디바이스 ID 프로필

디바이스 ID 프로필은 보안 정책과는 별도로 구성합니다. 보안 정책에서 참조합니다. 디바이스 ID 프로필은 하나 이상의 디바이스에서 일치시킬 수 있는 디바이스 ID를 지정합니다. Active Directory의 경우 프로필에서 device-identity 특성만 지정할 수 있습니다.

이 예에서 디바이스 ID 특성 사양은 company-computers입니다.

메모:디바이스 ID 프로필은 CLI에서 라고

end-user-profile합니다. -

보안 정책

디바이스 ID 프로파일 속성 및 나머지 보안 정책 매개 변수와 일치하는 모든 디바이스에서 발생하는 트래픽에 작업이 적용되는 보안 정책을 구성합니다.

메모:보안 정책

source-end-user-profile필드에 디바이스 ID 프로필의 이름을 지정합니다. -

인증 소스

디바이스를 인증하는 데 사용할 인증 소스를 구성합니다. 이 예에서는 Active Directory를 디바이스 ID 인증 소스로 사용합니다.

Active Directory가 인증 소스인 경우, SRX 시리즈는 Active Directory 도메인의 이벤트 로그를 읽어 인증 디바이스에 대한 ID 정보를 획득합니다. 그런 다음 디바이스는 Active Directory의 LDAP 인터페이스를 쿼리하여 디바이스의 IP 주소를 쿼리에 사용하여 디바이스가 속한 그룹을 식별합니다.

이를 위해 디바이스는 Microsoft 분산 COM/Microsoft RPC 스택을 사용하여 WMI(Windows Management Instrumentation) 클라이언트와 Active Directory 도메인의 Windows Active Directory 컨트롤러와 통신하는 인증 메커니즘을 구현합니다. Active Directory 도메인의 이벤트 로그에서 장치 정보를 추출하는 장치 wmic 데몬입니다.

또한 wmic 데몬은 동일한 WMI DCOM 인터페이스를 사용하여 Active Directory 이벤트 로그에서 변경 내용을 모니터링합니다. 변경 사항이 발생하면 디바이스는 로컬 디바이스 ID 인증 테이블을 조정하여 해당 변경 사항을 반영합니다.

Junos OS 릴리스 17.4R1부터 Active Directory 도메인 컨트롤러 및 LDAP 서버에 IPv6 주소를 할당할 수 있습니다. Junos OS 릴리스 17.4R1 이전에는 IPv4 주소만 할당할 수 있었습니다.

위상수학

이 예에서 마케팅 영역 영역에 속한 사용자는 내부 회사 서버의 리소스에 액세스하려고 합니다. 액세스 제어는 디바이스의 ID를 기반으로 합니다. 이 예에서 회사 컴퓨터는 디바이스 ID로 지정됩니다. 따라서 보안 정책 작업은 해당 사양에 맞고 보안 정책 기준과 일치하는 디바이스에만 적용됩니다. 서버 리소스에 대한 액세스 권한이 부여되거나 거부된 디바이스입니다. 액세스는 사용자 ID에 따라 제어되지 않습니다.

네트워크 디바이스(marketing-zone)를 포함하는 영역과 내부 서버(servers-zone)를 포함하는 영역, 이렇게 두 개의 SRX 시리즈 영역이 설정됩니다. IP 주소가 192.0.2.18/24인 SRX 시리즈 방화벽 인터페이스 ge-0/0/3.1은 마케팅 영역 영역에 할당됩니다. IP 주소가 192.0.2.14/24인 SRX 시리즈 방화벽 인터페이스 ge-0/0/3.2는 servers-zone 존에 할당됩니다.

이 예에서는 다음 작업에 대해 설명합니다.

-

SRX 시리즈 방화벽은 WMI DCOM 인터페이스를 통해 Active Directory 도메인 컨트롤러에 연결하여 Active Directory에서 인증한 디바이스에 대한 정보를 얻습니다.

사용자가 네트워크에 로그인하고 인증되면 사용자의 디바이스에 대한 정보가 이벤트 로그에 기록됩니다.

-

SRX 시리즈는 Active Directory 도메인 컨트롤러의 이벤트 로그에서 디바이스 정보를 추출합니다.

-

SRX 시리즈는 추출된 정보를 사용하여 Active Directory LDAP 서버에서 디바이스가 속한 그룹 목록을 가져옵니다.

-

SRX 시리즈는 로컬 디바이스 ID 인증 테이블을 생성하고 도메인 컨트롤러 및 LDAP 서버에서 얻은 디바이스 ID 정보를 테이블에 저장합니다.

-

디바이스의 트래픽이 SRX 시리즈 방화벽에 도착하면 SRX 시리즈는 디바이스 ID 인증 테이블에서 트래픽을 발생시킨 디바이스와 일치하는 항목이 있는지 확인합니다.

-

SRX 시리즈가 액세스를 요청하는 디바이스에 대해 일치하는 항목을 찾으면 보안 정책 테이블에서 액세스를 요청하는 디바이스와 일치하는 디바이스 ID 사양을 가진 디바이스 ID 프로파일을 지정하는 보안 정책을

source-end-user-profile확인합니다. -

디바이스에서 발급되는 트래픽에는 일치하는 보안 정책이 적용됩니다.

그림 1 은 이 예제의 토폴로지입니다.

로 사용하는 디바이스 ID 기능의 토폴로지

로 사용하는 디바이스 ID 기능의 토폴로지

구성

Active Directory 환경에서 장치 ID 기능을 구성하려면 다음 작업을 수행합니다.

CLI 빠른 구성

이 예를 빠르게 구성하려면 다음의 명령을 텍스트 파일에 복사하고, 줄 바꿈을 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 명령을 복사하여 [edit] 계층 수준에서 CLI에 붙여 넣은 다음, 구성 모드에서 을 입력 commit 하시면 됩니다.

set interfaces ge-0/0/3.1 family inet address 192.0.2.18/24

set interfaces ge-0/0/3.2 family inet address 192.0.2.14/24

set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all

set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all

set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all

set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all

set services user-identification device-information authentication-source active-directory

set services user-identification device-information end-user-profile profile-name marketing-west-coast domain-name example.net

set services user-identification device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit

set services user-identification active-directory-access domain example.net user user1 password pswd

set services user-identification active-directory-access domain example.net domain-controller dc-example address 203.0.113.0

set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30

set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1

set services user-identification active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple

set services user-identification active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389

set services user-identification active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net

set services user-identification active-directory-access authentication-entry-timeout 100

set services user-identification active-directory-access wmi-timeout 60

Active Directory 환경에서 통합 사용자 방화벽 디바이스 ID 인증 기능 구성

단계별 절차

이 절차에는 Active Directory 환경에서 디바이스 ID 인증 기능을 지원하도록 SRX 시리즈 방화벽을 구성하는 데 필요한 구성 문이 포함되어 있습니다.

-

marketing-zone 및 servers-zone에 사용할 인터페이스를 구성합니다.

[edit interfaces] user@host# set ge-0/0/3.1 family inet address 192.0.2.18/24 user@host# set ge-0/0/3.2 family inet address 192.0.2.14/24 -

marketing-zone 및 servers-zone을 구성하고 인터페이스를 할당합니다.

[edit security zones] user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all -

Microsoft Active Directory를 지정하도록 인증 소스를 구성합니다. 장치 ID 기능이 작동하려면 인증 소스를 지정해야 합니다. 이 값은 필수 값입니다.

[edit services user-identification] user@host# set device-information authentication-source active-directory -

디바이스 ID 프로필에 대한 디바이스 ID 사양을 구성하며, 이를 라고도

end-user-profile합니다.[edit services user-identification] user@host# set device-information end-user-profile profile-name marketing-west-coast domain-name example.net user@host#set device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers -

marketing-west-coast라는 디바이스 ID 프로필을 참조하는 mark-server-access라는 보안 정책을 구성합니다. 보안 정책은 마케팅 영역 영역에 속하고 디바이스 ID 프로필 사양과 일치하는 모든 디바이스가 대상 서버의 리소스에 액세스할 수 있도록 허용합니다.

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit -

Active Directory와 통신하고 LDAP 서비스를 사용하도록 SRX 시리즈 방화벽을 구성합니다.

디바이스 ID 인증 기능을 구현하는 데 필요한 그룹 정보를 얻기 위해 SRX 시리즈 방화벽은 LDAP(Lightweight Directory Access Protocol)를 사용합니다. SRX 시리즈는 LDAP 서버와 통신하는 LDAP 클라이언트 역할을 합니다. 일반적으로 Active Directory 도메인 컨트롤러는 LDAP 서버 역할을 합니다. 디바이스의 LDAP 모듈은 기본적으로 도메인 컨트롤러의 Active Directory를 쿼리합니다.

[edit services user-identification] user@host# set active-directory-access domain example.net user user1 password pswd user@host# set active-directory-access domain example.net domain-controller dc-example address 203.0.113.0 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1 user@host set active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389 user@host# set active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net user@host# set active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple user@host# set active-directory-access authentication-entry-timeout 100 user@host# set active-directory-access wmi-timeout 60

결과

구성 모드에서 을(를) 입력합니다 show interfaces .

user@host#show interfaces

ge-0/0/3 {

unit 1 {

family inet {

address 192.0.2.18/24;

}

}

unit 2 {

family inet {

address 192.0.2.14/24;

}

}

}

구성 모드에서 을(를) 입력합니다 show security zones .

user@host#show security zones

security-zone marketing-zone {

interfaces {

ge-0/0/3.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone servers-zone {

interfaces {

ge-0/0/3.2 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

구성 모드에서 을(를) 입력합니다 show services user-identification device-information end-user-profile .

user@host#show services user-identification device-information end-user-profile

domain-name example.net

attribute device-identity {

string company-computers;

}

구성 모드에서 을(를) 입력합니다 show services user-identification device-information authentication-source .

user@host#show services user-identification device-information authentication-source active-directory;

구성 모드에서 을(를) 입력합니다 show security policies .

user@host#show security policies

from-zone marketing-zone to-zone servers-zone {

policy mark-server-access {

match {

source-address any;

destination-address any;

application any;

source-end-user-profile {

marketing-west-coast;

}

}

then {

permit;

}

}

}

구성 모드에서 을(를) 입력합니다 show services user-identification active-directory-access .

user@host#show services user-identification active-directory-access

domain example-net {

user {

user1;

password $ABC123; ## SECRET-DATA

}

ip-user-mapping {

discovery-method {

wmi {

event-log-scanning-interval 30;

initial-event-log-timespan 1;

}

}

}

user-group-mapping {

ldap {

base dc=example,DC=net;

address 198.51.100.9 {

port 389;

}

}

}

}

구성 모드에서 을(를) 입력합니다 show services user-identification active-directory-access domain example-net .

user@host#show services user-identification active-directory-access domain example-net

user {

user1;

password $ABC123 ## SECRET-DATA

}

domain-controller dc-example {

address 203.0.113.0;

}

확인

디바이스 ID 인증 테이블 내용 확인

목적

디바이스 ID 인증 테이블에 예상 항목과 해당 그룹이 포함되어 있는지 확인합니다.

행동

이 경우, 디바이스 ID 인증 테이블에는 세 개의 항목이 포함됩니다. 다음 명령은 세 항목 모두에 대한 광범위한 정보를 표시합니다.

작동 모드에서 command를 입력하여 show services user-identification device-information table all extensive 테이블의 내용을 표시합니다.

샘플 출력

명령 이름

Domain: example.net

Total entries: 3

Source IP: 192.0.2.19

Device ID: example-dev1

Device-Groups: device_group1,

device_group2,device_group3,

device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.22

Device ID: example-dev2

Device-Groups: device_group06,

device_group7, device_group8,

device_group9, device_group10

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.19

Device ID: example-dev3

Device-Groups: device_group1, device_group2,

device_group3, device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

의미

테이블에는 인증된 모든 디바이스 및 해당 디바이스가 속한 그룹에 대한 정보가 포함된 항목이 포함되어야 합니다.

예: 소스 영역을 기반으로 세션 로그에 대한 사용자 ID 정보 구성

이 예에서는 보안 정책에서 구성된 소스 영역(from-zone)을 기반으로 사용자 ID 정보를 기록하도록 시스템에 지시하는 통합 사용자 방화벽 영역 기반 사용자 ID 기능을 구성하는 방법을 보여줍니다. 영역 기반 사용자 ID 기능은 트래픽이 보안 정책과 일치하는 영역에 속한 모든 사용자를 포함하도록 ID 정보가 로그에 기록되는 사용자의 범위를 넓힙니다.

요구 사항

이 기능은 Junos OS 15.1X49-D60 및 Junos OS 릴리스 17.3R1부터 지원됩니다. Junos OS 15.1X49-D60부터 현재 지원되는 모든 SRX 시리즈 방화벽에서 이 기능을 구성하고 실행할 수 있습니다.

개요

이 예에서는 보안 정책의 소스 영역을 기반으로 세션 로그에 사용자 ID 정보를 기록하도록 통합 사용자 방화벽을 구성하는 방법을 보여 줍니다. 이렇게 하려면 소스 영역으로 지정된 영역이 소스 ID 로깅에 대해 구성되어야 합니다. 영역 기반 사용자 ID 로깅의 경우, 보안 정책 조치에 세션 생성(session-init) 및 세션 종료(session-close) 이벤트가 포함되어야 합니다.

모든 조건이 충족되면 세션 시작(또는 세션 초기화) 및 세션 종료 시작(또는 세션 삭제) 시 사용자 이름이 로그에 기록됩니다. 보안 정책이 리소스에 대한 사용자 액세스를 거부하는 경우, 이름으로 사용자를 식별하는 항목이 로그에 기록됩니다(즉, 세션 닫기가 구성된 경우).

영역 기반 사용자 ID 기능을 사용하는 경우 보안 정책의 소스 영역(from-zone)에서 사용자 ID 로깅 이벤트를 시작합니다.

이 기능을 도입하기 전에는 보안 정책에 소스 ID 튜플(source-identity)을 포함하여 시스템이 사용자 ID 정보(즉, 사용자 이름 또는 그룹 이름)를 로그에 쓰도록 지시해야 했습니다. 사용자 ID는 source-identity 튜플이 사용자의 트래픽과 일치하는 영역 쌍의 정책에 구성되고 세션 닫기 로그가 구성된 경우 로그에 기록됩니다.

그러나 소스 ID 기능은 개별 사용자 또는 사용자 그룹에 따라 다르며, 이와 관련된 보안 정책의 적용을 제약합니다.

이 이름은 로컬 Active Directory 테이블에 저장되는 사용자 이름이며, 정책의 소스 영역이 사용자 ID 로깅을 위해 구성될 때 시스템에서 로그에 기록합니다. SRX 시리즈 방화벽은 이전에 도메인 컨트롤러 이벤트 로그를 읽어 사용자 ID 정보를 얻었습니다. SRX 시리즈 방화벽은 해당 정보를 Active Directory 테이블에 저장했습니다.

사용자 ID 로깅을 위해 구성된 영역을 소스 영역으로 지정하는 보안 정책에서 source-identity 튜플을 사용할 수 있습니다. 통합 사용자 방화벽은 통합 사용자 방화벽이 원본 ID 튜플을 사용하는 경우에만 사용자가 속한 그룹의 이름을 Microsoft Domain Controller에서 수집하므로 원본 ID를 구성하지 않고 영역 기반 사용자 ID 로깅 기능을 사용하는 경우 로그에는 액세스를 요청하는 사용자의 이름만 포함되고 사용자가 속한 그룹은 포함되지 않습니다.

소스 ID 로깅을 지원하도록 영역을 구성한 후에는 사용자 ID 정보를 기록하려는 모든 보안 정책에서 영역을 시작 영역 사양으로 재사용할 수 있습니다.

요약하자면, 다음과 같은 경우 사용자의 이름이 로그에 기록됩니다.

사용자는 소스 ID 로깅을 위해 구성된 영역에 속합니다.

사용자가 생성된 트래픽이 소스 영역(from-zone) 튜플이 적격 영역을 지정하는 보안 정책과 일치하는 리소스 액세스 요청을 발행합니다.

보안 정책에는 작업의 일부로 세션 초기화(session-init) 및 세션 종료(session-close) 이벤트가 포함됩니다.

소스 ID 로그 기능의 이점에는 다음과 같은 기능이 포함됩니다.

단일 규격에서 광범위한 사용자, 즉 소스 ID 로깅을 위해 구성된 영역에 속한 모든 사용자를 다룹니다.

사용자 ID 로깅을 상실하지 않고 보안 정책에서 소스 주소에 대한 주소 범위를 계속 사용합니다.

둘 이상의 보안 정책에서 소스 ID 로깅에 대해 구성된 영역을 재사용합니다.

보안 정책과 독립적으로 구성되기 때문에 하나 이상의 정책에서 영역을 소스 영역으로 지정할 수 있습니다.

영역 기반 사용자 ID 로깅을 위해 구성된 영역을 소스 영역이 아닌 대상 영역으로 지정하는 경우 사용자 ID가 기록되지 않습니다.

이 기능이 작동하려면 다음 정보를 구성해야 합니다.

의도한 보안 정책에서 소스 영역(from-zone)으로 사용되는 영역에 대해 구성된 소스 ID 로그 문입니다.

다음을 지정하는 보안 정책:

원본 영역으로서의 적격 영역입니다.

작업의 일부인 session-init 및 session-close 이벤트.

구성

소스 ID 로깅 기능을 구성하려면 다음 작업을 수행하십시오.

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 바꾸고 계층 수준에서 명령을 CLI [edit] 로 복사해 붙여 넣은 다음, 구성 모드에서 을(를) 입력합니다 commit .

set security zones security-zone trust source-identity-log set security policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp set security policies from-zone trust to-zone untrust policy appfw-policy1 then permit set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

소스 ID 로깅을 지원하도록 영역 구성 및 보안 정책에서의 사용

단계별 절차

다음 예제에서는 구성 계층에서 다양한 수준의 탐색이 필요합니다. 자세한 내용은 구성 모드에서 CLI 편집기 사용을 참조하십시오.

트러스트 영역에 대한 소스 ID 로깅을 구성합니다. 이 영역이 보안 정책에서 소스 영역으로 사용되는 경우 시스템은 보안 정책이 적용되는 모든 사용자의 세션 로그에 사용자 ID 정보를 기록합니다.

[edit security] user@host# set zones security-zone trust source-identity-log

영역 트러스트를 소스 영역에 대한 용어로 지정하는 appfw-policy1이라는 보안 정책을 구성합니다. 소스 ID 로깅은 트래픽이 보안 정책의 튜플과 일치하는 모든 사용자에게 적용됩니다.

이 보안 정책을 통해 사용자는 junos-ftp 서비스에 액세스할 수 있습니다. 사용자에 대한 세션이 설정되면 사용자의 ID가 기록됩니다. 또한 세션 종료 시에도 기록됩니다.

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then permit

appfw-policy1 보안 정책의 작업을 구성하여 세션 시작 및 세션 닫기 이벤트의 로깅을 포함합니다.

메모:소스 ID 로그 기능을 적용하려면 세션 시작 및 세션 종료 이벤트를 기록하도록 보안 정책을 구성해야 합니다. 사용자 ID 정보는 이러한 이벤트와 함께 로그에 기록됩니다.

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

결과

구성 모드에서 명령을 입력하여 show security zones 구성을 확인합니다. 출력이 의도된 구성을 표시하지 않으면, 이 예의 구성 지침을 반복하여 수정합니다.

확인

이 섹션은 사용자 세션에 대해 생성된 세션 로그를 보여줍니다. 로그 출력:

세션 열기 시작 시 및 세션 닫기 시작 시 다시 표시되는 사용자 이름 user1을 표시합니다.

사용자 이름이 로그에 기록되도록 한 보안 정책 구성은 영역 트러스트를 소스 영역으로 지정합니다. 소스 ID 로깅에 대해 영역 트러스트가 구성되었습니다.

사용자의 요청 트래픽, 정책 일치 기준 및 NAT 설정에서 얻은 정보를 포함합니다.

Active Directory 데이터베이스에서 가져온 사용자에 대한 ID 정보를 포함합니다. 이 정보에는 사용자가 속한 그룹을 표시하는 "MyCompany/Administrator"에 대한 역할 매개 변수가 포함됩니다.

이 시나리오에서 사용자는 주니퍼 네트웍스 junos-ftp 서비스에 대한 액세스를 요청했으며, 이 서비스도 로그에 기록됩니다. 표 1 에서는 소스 ID 로그 기능 구성과 관련된 로그 부분을 호출합니다.

세션 생성 세션 설정 정보를 기록하는 로그의 첫 번째 섹션을 시작하는 세션 시작입니다. 사용자 이름인 user1은 세션 생성 로그 기록의 시작 부분에 표시됩니다. |

user1 RT_FLOW_SESSION_CREATE |

세션 생성 다음에는 보안 정책 튜플과 일치하는 사용자의 트래픽을 기반으로 세션을 정의하는 표준 정보가 옵니다. |

|

소스 주소, 소스 포트, 대상 주소, 대상 포트. |

소스 주소 = "198.51.100.13 / 24"소스 포트 = "635"대상 주소 = "198.51.100.10 / 24"대상 포트 = "51" |

애플리케이션 서비스 사용자가 액세스를 요청하고 보안 정책에서 허용한 애플리케이션 서비스입니다. |

서비스 이름="junos-ftp" |

소스 영역, 대상 영역 로그 아래쪽에는 트러스트를 소스 영역으로, 언트러스트를 대상 영역으로 표시하는 영역 사양이 있습니다. |

source-zone-name="신뢰" destination-zone-name="신뢰할 수 없음" |

세션 닫기 이는 세션 종료 시작으로, 세션 삭제 및 닫기를 다루는 로그 레코드의 두 번째 부분을 시작합니다. 사용자 이름인 user1은 세션 닫기 레코드의 시작 부분에 표시됩니다. |

user1 RT_FLOW - RT_FLOW_SESSION_CLOSE |

사용자 ID 정보가 기록되었는지 확인합니다

목적

통합 사용자 방화벽은 Microsoft Domain Controller에서만 source-identity로 구성된 그룹을 수집합니다. 소스 ID를 구성하지 않고 영역 기반 사용자 ID 기능을 사용하는 경우 로그에는 사용자 이름만 포함됩니다. 즉, 그룹 정보는 기록되지 않습니다. 이 경우 로그의 "roles=" 섹션에 "N/A"가 표시됩니다. 다음 예제에서는 소스 ID 튜플이 사용되었다고 가정하고 "roles=" 섹션에 사용자 "Administrator"가 속한 그룹의 긴 목록이 표시됩니다.

행동

로그 정보를 표시합니다.

샘플 출력

명령 이름

<14>1 2015-01-19T15:03:40.482+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CREATE [user@host2636 192.0.2.123 source-address=”198.51.100.13“ source-port=”635” destination-address=”198.51.100.10” destination-port=”51” service-name=”junos-ftp” nat-source-address=”203.0.113.10” nat-source-port=”12349” nat-destination-address ="198.51.100.13" nat-destination-port="3522" nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust" session-id-22="12245" username="MyCompany/Administrator " roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" application="UNKNOWN" nested-application="UNKNOWN" encrypted="UNKNOWN"] session created 192.0.2.1/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 junos-ftp 10.1.1.1/547798->10.1.2.10/21 None None 6 appfw-policy1 trust untrust 20000025 MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Ownersexample-team, Domain Admins) ge-0/0/0.0 UNKNOWN UNKNOWN UNKNOWN <14>1 2015-01-19T15:03:59.427+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CLOSE [user@host2636 192.0.2.123 reason="idle Timeout” source-address=”198.51.100.13“ source-port=”635”" destination-address=”198.51.100.10” destination-port=”51" service-name="junos-ftp" nat-source-address="203.0.113.10" nat-source-port="12349" nat-destination-address ="198.51.100.13" "nat-destination-port="3522" src-nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust"session-id-32="20000025" packets-from-client="3" bytes-from-client="180" packets-from-server="0" bytes-from-server="0" elapsed-time="19" application="INCONCLUSIVE" nested-application="INCONCLUSIVE" username=" J “MyCompany /Administrator” roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" encrypted="UNKNOWN"] session closed idle Timeout: 111.1.1.10/1234>10.1.1.11/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 1 None None 6 appfw-policy1 trust untrust 20000025 3(180) 0(0) 19 INCONCLUSIVE INCONCLUSIVE MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins) ge-0/0/0.1 UNKNOWN

방화벽에서 Active Directory를 ID 소스로 구성

표 2 에서는 방화벽에서 Active Directory를 ID 소스로 구성하는 단계를 설명합니다.

| 구성 단계 |

명령 |

|---|---|

| 1단계: authentication-table 구성 Active Directory 인증 테이블을 구성할 수 있습니다. 우선 순위 옵션을 구성할 수 있습니다. |

인증 테이블

인증 테이블 우선 순위

|

| 2단계: 시간 제한 구성 인증 테이블의 항목에 대해 유효한 인증 항목 및 잘못된 인증 항목 시간 제한을 구성할 수 있습니다. 기본 인증 테이블 항목에 대한 시간 초과 정보를 볼 수 있습니다. |

유효한 인증 항목

잘못된 인증 항목

시간 제한 정보 보기

|

| 3단계: Windows 이벤트 로그 확인 및 통계 구성 인증 테이블이 IP 주소 및 사용자 정보를 가져오는지 확인할 수 있습니다. 이벤트 로그 읽기에 대한 통계를 볼 수 있습니다. 방화벽 인증을 WMIC에 대한 백업으로 구성할 수 있습니다 |

Windows 이벤트 로그 확인

Windows 이벤트 로그 통계

WMIC에 대한 백업으로 방화벽 인증

|

| 4단계: 도메인 PC 검색 구성 주문형 검색은 기본적으로 사용하도록 설정됩니다. 온디맨드 프로빙을 비활성화할 수 있습니다. 온디맨드 프로빙이 비활성화되면 수동 프로빙을 사용할 수 있습니다. 프로브 시간 제한 값을 구성할 수 있습니다. 기본 제한 시간은 10초입니다. 프로브 통계를 표시할 수 있습니다. |

온디맨드 프로빙 비활성화

수동 프로빙 사용

프로브 시간 제한 값

프로브 통계 표시

|

| 5단계: LDAP 서버 상태 및 통계 구성 LDAP 연결 상태를 확인할 수 있습니다. LDAP 서버에 대한 쿼리 수를 볼 수 있습니다. |

LDAP 서버 상태

LDAP 서버 통계

|

NFX 디바이스에서 Active Directory를 ID 소스로 구성

통합 사용자 방화벽 기능의 일반적인 시나리오에서 도메인 사용자는 NFX 디바이스를 통해 인터넷에 액세스하려고 합니다. 장치는 도메인에 구성된 도메인 컨트롤러의 이벤트 로그를 읽고 분석합니다. 따라서 디바이스는 Active Directory 도메인 컨트롤러에서 도메인 사용자를 검색합니다. Active Directory 도메인은 통합 사용자 방화벽에 대한 Active Directory 인증 소스로 인증 테이블을 생성합니다. 디바이스는 이 정보를 사용하여 사용자 기반 또는 그룹 기반 액세스 제어를 달성하기 위한 정책을 시행합니다.

AD(Active Directory)에서 새 사용자가 생성되면 해당 사용자는 기본적으로 도메인 사용자인 글로벌 보안 그룹 기본 그룹에 추가됩니다. 기본 그룹은 모든 사용자가 속하기 때문에 AD에서 생성된 다른 그룹보다 덜 구체적입니다. 또한 매우 커질 수 있습니다.

기본 그룹의 기본 이름인 Domain Users(도메인 사용자) 또는 다른 이름(변경한 경우)에 관계없이 통합 사용자 방화벽 구성에서는 기본 그룹을 사용할 수 없습니다.

Windows Active Directory 도메인을 설정하고 다른 보안 정책을 구성하려면 다음을 수행합니다.

구성이 제대로 작동하고 있는지 확인하려면,

명령을 입력하여 show services user-identification active-directory-access domain-controller status 하나 이상의 도메인 컨트롤러가 구성되고 연결되어 있는지 확인합니다.

명령을 입력하여 show services user-identification active-directory-access user-group-mapping status LDAP 서버가 사용자-그룹 매핑 정보를 제공하는지 확인합니다.

명령을 입력하여 show services user-identification active-directory-access active-directory-authentication-table all 인증 테이블 항목을 확인합니다. 각 도메인에 대해 IP 주소, 사용자 이름 및 그룹이 표시됩니다.

명령을 입력하여 IP-사용자 매핑 확인. show services user-identification active-directory-access statistics ip-user-mapping 쿼리 및 실패한 쿼리 수가 표시됩니다.

명령을 입력하여 IP 프로브가 show services user-identification active-directory-access statistics ip-user-probe 발생하는지 확인합니다.

명령을 입력하여 사용자-그룹 매핑이 show services user-identification active-directory-access statistics user-group-mapping 쿼리되고 있는지 확인합니다.