이 페이지의 내용

2노드 멀티노드 고가용성

2노드 멀티노드 고가용성 솔루션에 대해 알아보십시오.

2노드 멀티노드 고가용성은 2개의 SRX 시리즈 방화벽을 지원하며 네트워크의 나머지 부분에 독립적인 노드로 표시됩니다. 노드는 구축 모드에 따라 동일하거나 다른 네트워크에 속하는 인접 인프라에 연결됩니다. 이러한 노드는 지역에 걸쳐 배치되거나 분리될 수 있습니다. 참여 노드는 시스템 또는 하드웨어 실패 시 빠른 동기화된 페일오버를 보장하기 위해 서로를 백업합니다.

주니퍼는 액티브/백업 모드 및 액티브-액티브 모드(여러 서비스 중복 그룹(SRG) 지원)에서 멀티노드 고가용성을 지원합니다. 지원되는 기능 및 플랫폼의 전체 목록은 기능 탐색기의 멀티노드 고가용성을 참조하십시오.

구축 시나리오

멀티노드 고가용성을 위해 다음과 같은 유형의 네트워크 구축 모델을 지원합니다.

- 경로 모드(레이어 3 토폴로지를 사용하여 연결된 모든 인터페이스)

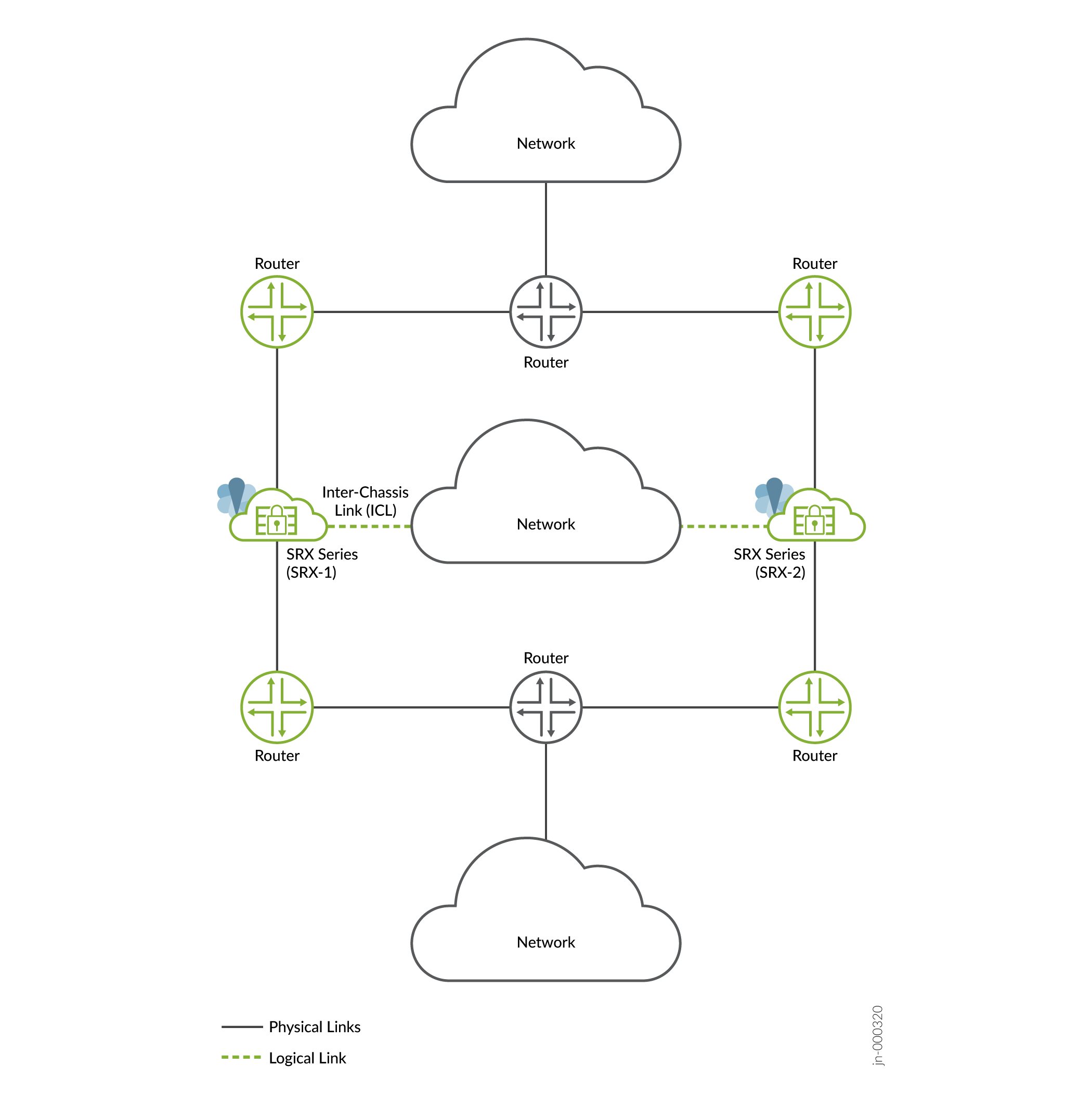

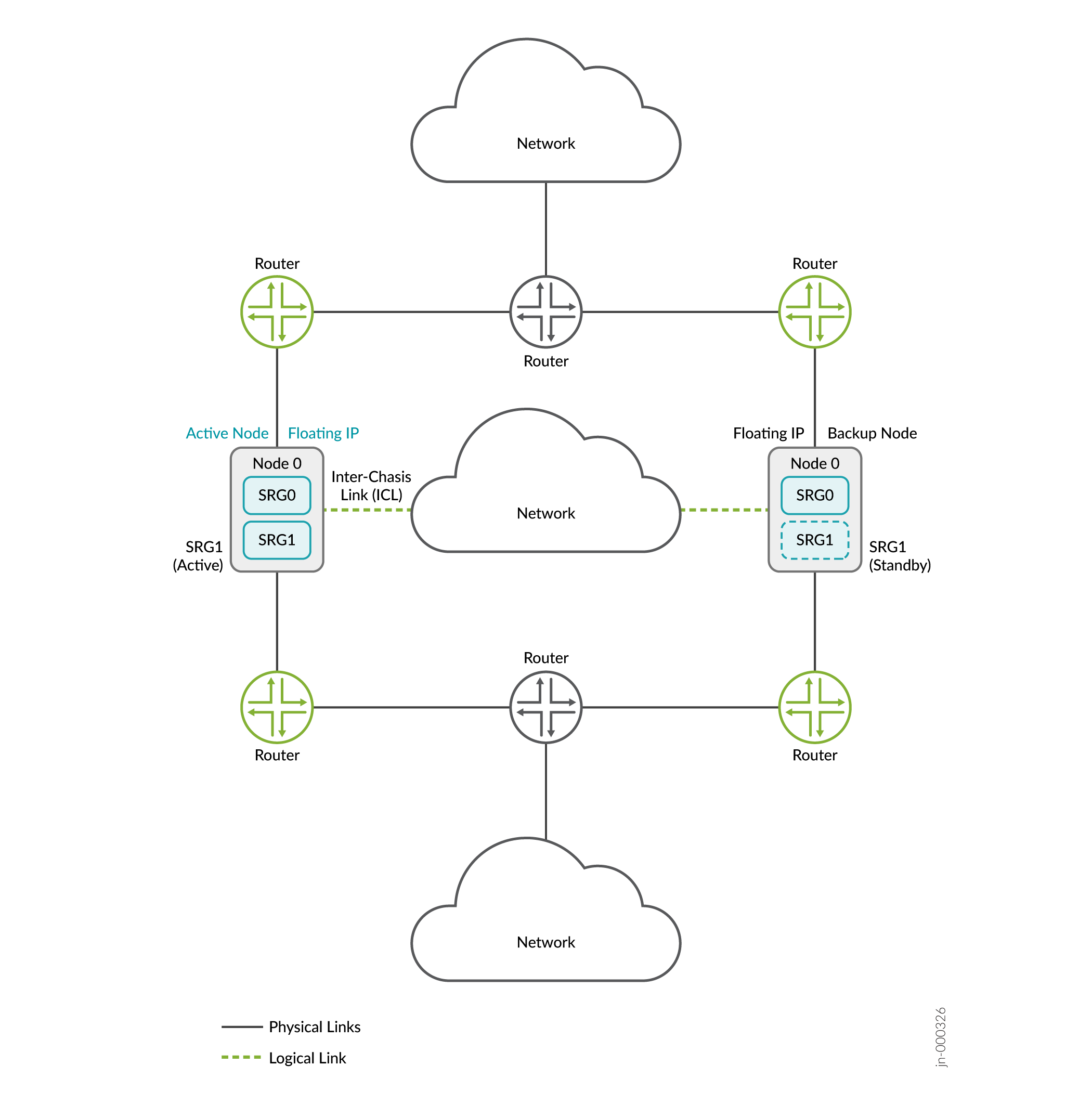

그림 1: 레이어 3 모드

- 보다 전통적인 환경에서 사용되는 기본 게이트웨이 모드(레이어 2 토폴로지를 사용하여 연결된 모든 인터페이스). 방화벽 디바이스가 동일한 세그먼트에서 호스트 및 애플리케이션의 기본 게이트웨이 역할을 하는 DMZ 네트워크의 일반적인 구축.

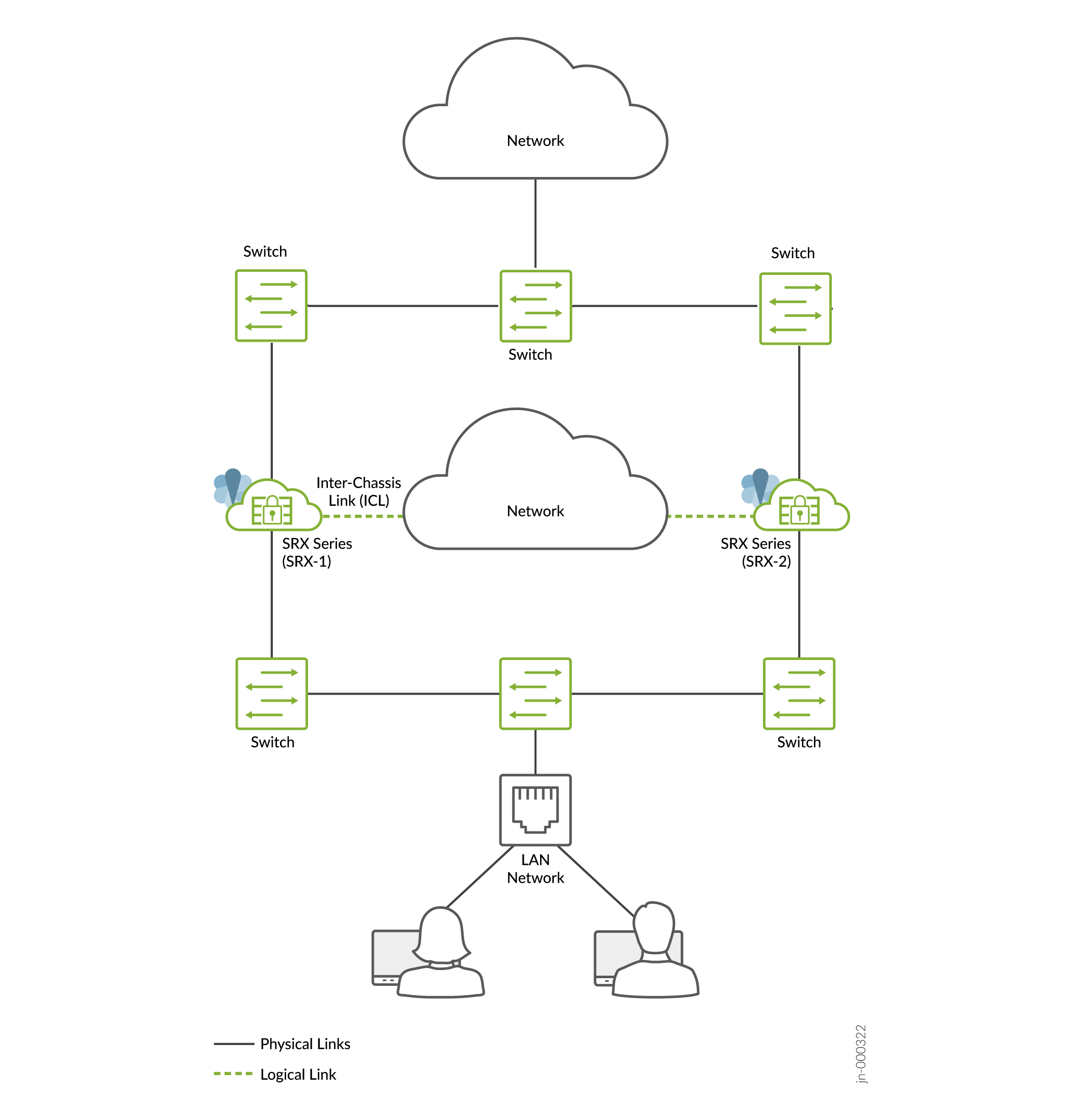

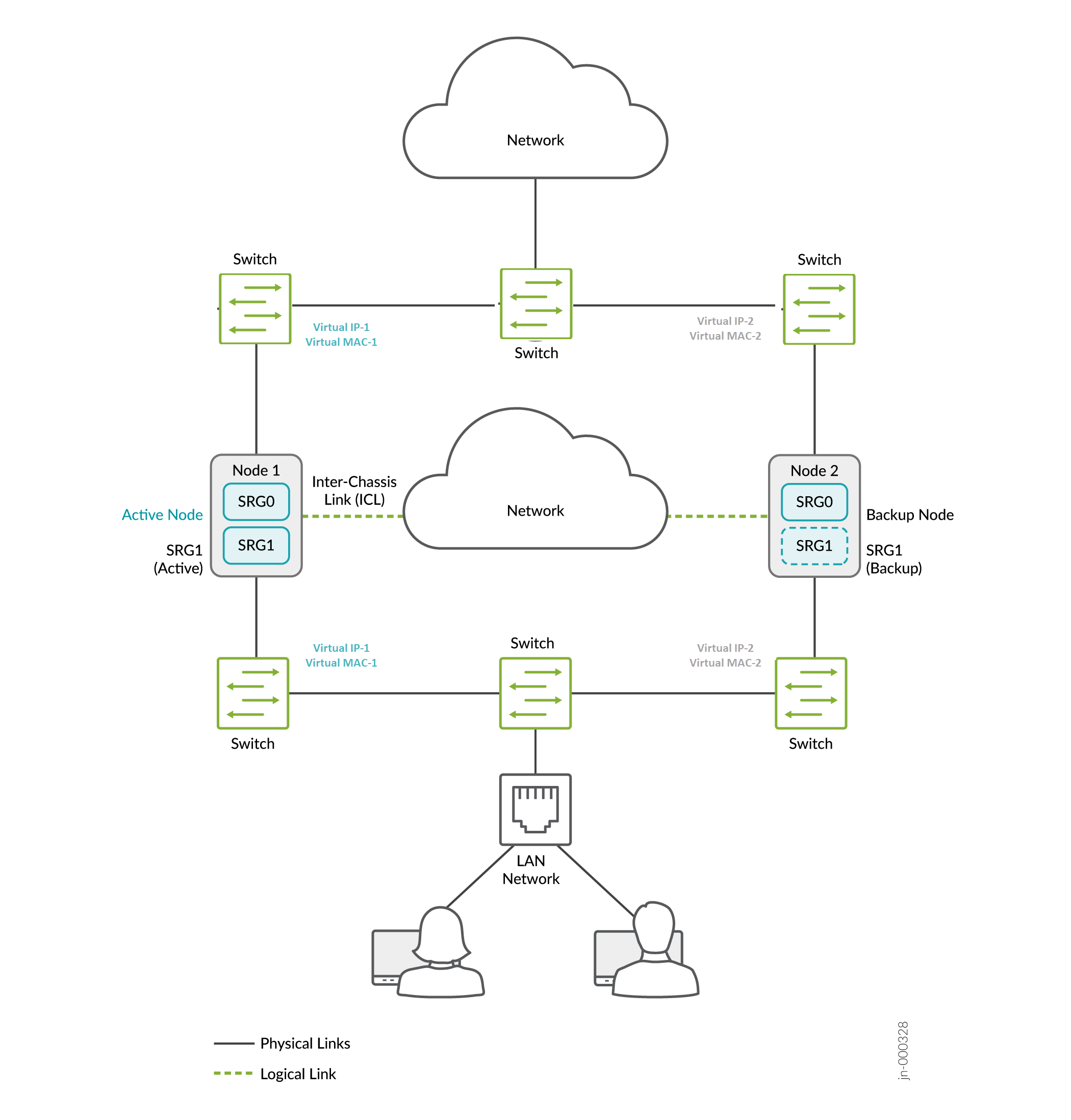

그림 2: 기본 게이트웨이 모드

- 하이브리드 모드(하나 이상의 인터페이스가 레이어 3 토폴로지를 사용하여 연결되고 하나 이상의 인터페이스가 레이어 2 토폴로지를 사용하여 연결됨)

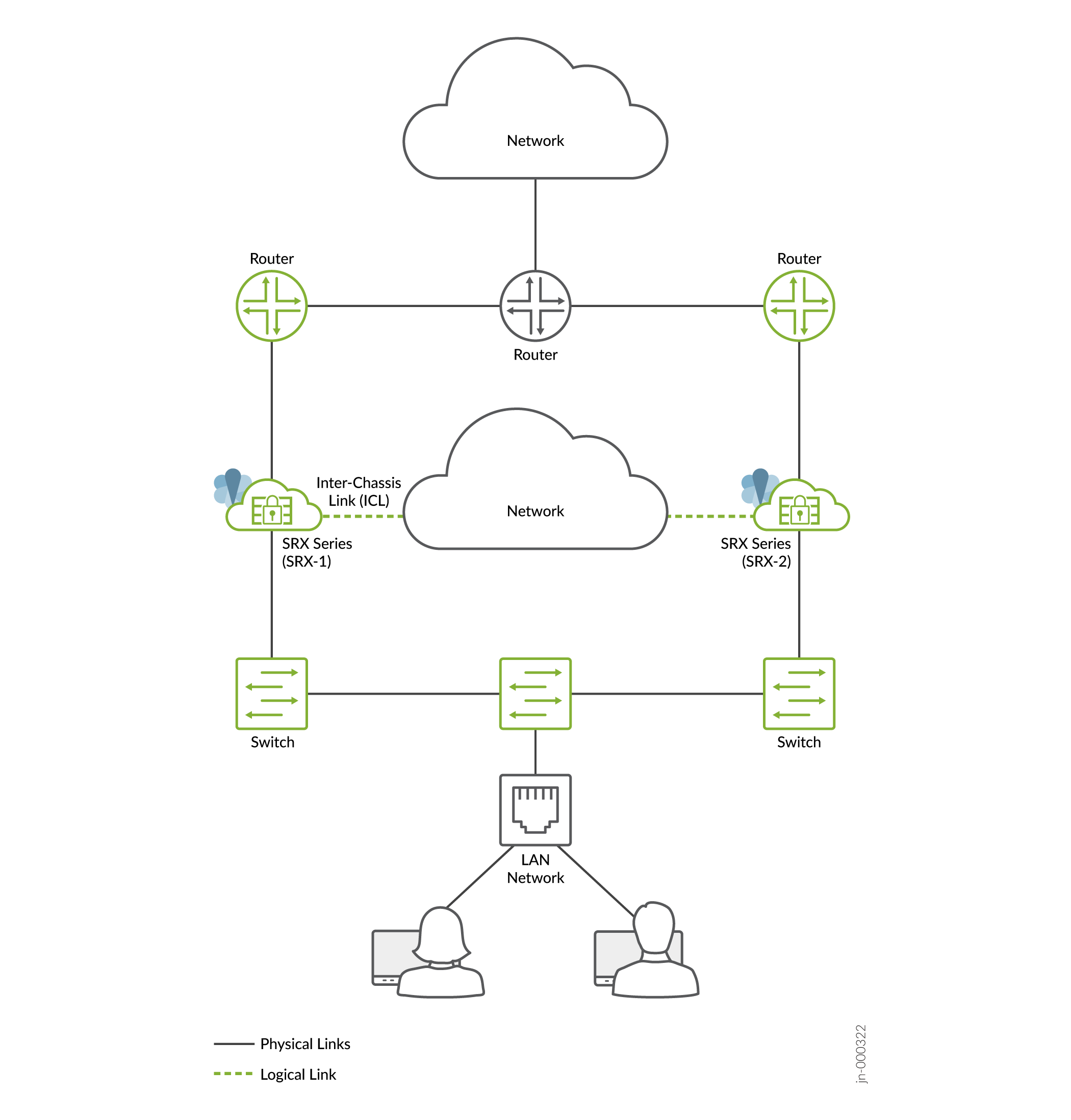

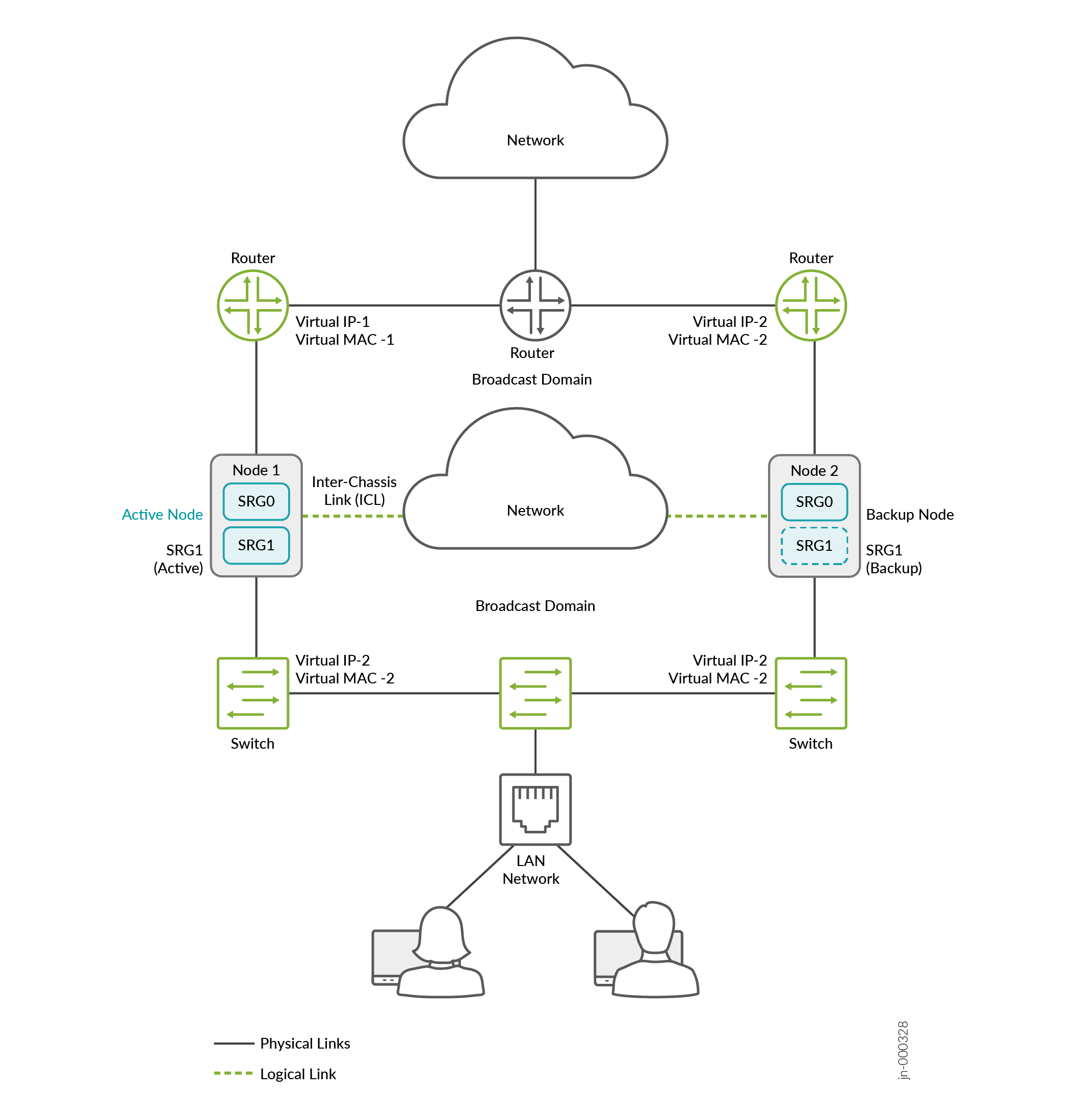

그림 3: 하이브리드 모드

- 퍼블릭 클라우드 구축

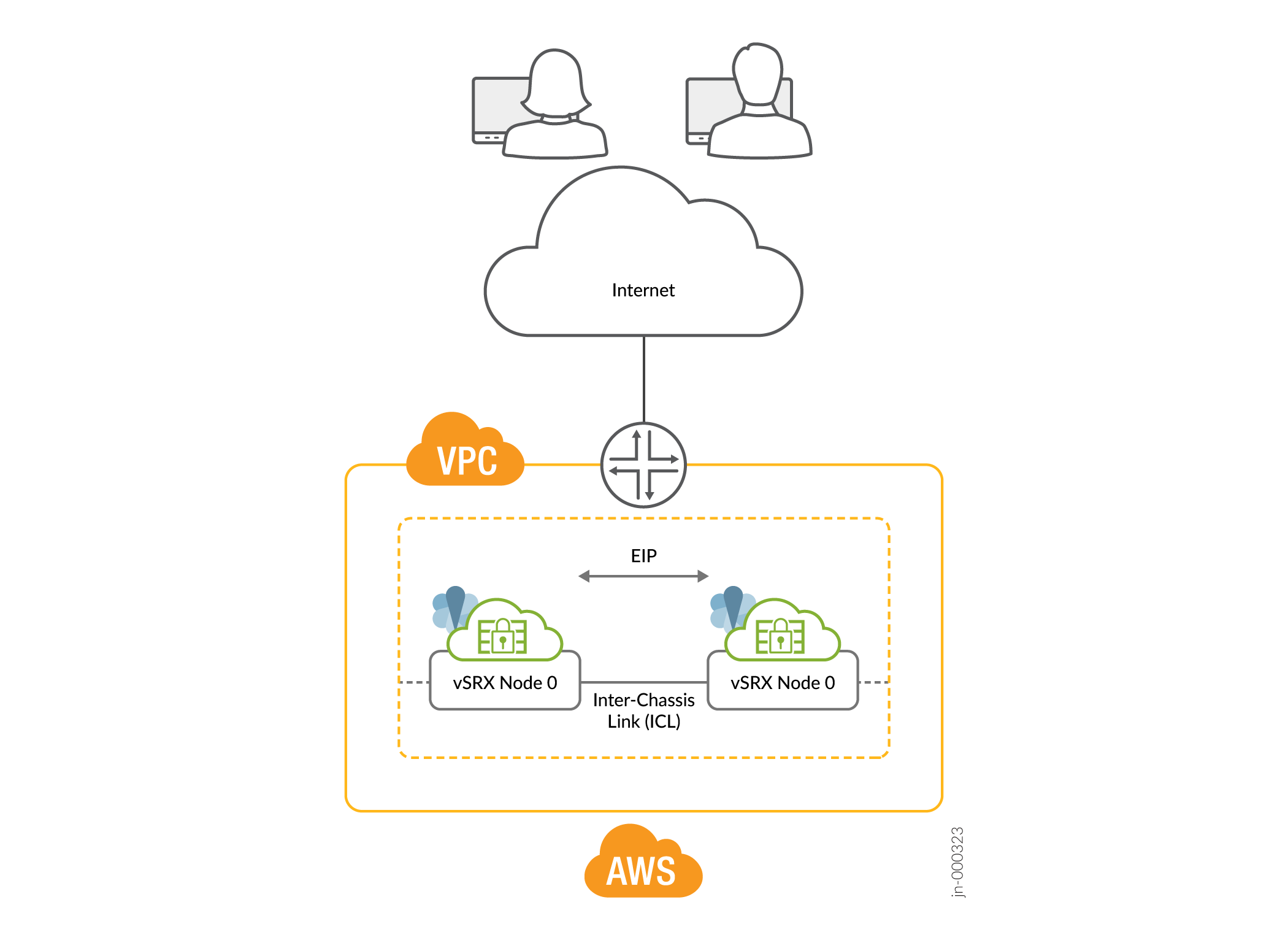

그림 4: 퍼블릭 클라우드 구축(예: AWS)

2노드 멀티노드 고가용성 작동 방식

주니퍼는 멀티노드 고가용성 솔루션을 위한 2노드 구성을 지원합니다.

멀티노드 고가용성 설정에서는 수익 인터페이스를 사용하여 두 개의 SRX 시리즈 방화벽을 인접한 업스트림 및 다운스트림 라우터(레이어 3 구축용), 라우터 및 스위치(하이브리드 구축) 또는 스위치(기본 게이트웨이 구축)에 연결합니다.

노드는 섀시 간 링크(ICL)를 사용하여 서로 통신합니다. ICL 링크는 레이어 3 연결을 사용하여 서로 통신하며, 이 통신은 라우팅된 네트워크(레이어 3) 또는 직접 연결된 레이어 2 경로를 통해 발생할 수 있습니다. ICL을 루프백 인터페이스에 바인딩하고 둘 이상의 물리적 링크(LAG/LACP)를 보유하여 최고의 복원력을 위한 경로 다양성을 보장하는 것이 좋습니다.

멀티노드 고가용성은 데이터 플레인의 경우 액티브/액티브 모드, 컨트롤 플레인 서비스의 경우 액티브/백업 모드에서 작동합니다. 활성 SRX 시리즈 방화벽은 유동 IP 주소를 호스팅하고 유동 IP 주소를 사용하여 트래픽을 유도합니다

멀티노드 고가용성은 다음에서 작동합니다.

- 보안 서비스를 위한 액티브/액티브 모드(SRG0)

- 보안 및 시스템 서비스를 위한 액티브/백업 모드(SRG1 이상)

SRG1 이상으로 제어되는 유동 IP 주소는 노드 간에 이동합니다. 활성 SRG1+는 유동 IP 주소를 호스팅하고 제어합니다. 페일오버 시나리오에서 이 IP 주소는 구성, 시스템 상태 또는 경로 모니터링 결정에 따라 다른 활성 SRG1로 '부동'합니다. 새로 활성화된 SRG1+는 현재 대기 중인 SRG1의 기능을 수행할 수 있으며 들어오는 요청에 응답하기 시작합니다.

그림 5, 그림 6 및 그림 7은 레이어 3, 하이브리드 및 기본 게이트웨이 모드의 구축을 보여줍니다.

이 토폴로지에서는 두 개의 SRX 시리즈 방화벽이 멀티노드 고가용성 설정의 일부입니다. 이 설정은 SRX 시리즈 방화벽과 인접 라우터 간의 레이어 3 연결을 갖습니다. 디바이스는 별도의 물리적 레이어 3 네트워크에서 실행되며 두 개의 독립적인 노드로 작동합니다. 그림에 표시된 노드는 토폴로지에 함께 배치됩니다. 노드는 지리적으로 분리될 수도 있습니다.

일반적인 기본 게이트웨이 구축에서 LAN의 호스트와 서버는 보안 디바이스의 기본 게이트웨이로 구성됩니다. 따라서 보안 디바이스는 활성 상태에 따라 노드 간에 이동하는 가상 IP(VIP) 주소를 호스팅해야 합니다. 호스트의 구성은 정적으로 유지되며 보안 디바이스 페일오버는 호스트의 관점에서 원활하게 이루어집니다.

직접 연결되지 않은 다른 네트워크에 도달하려면 SRX 시리즈 방화벽에서 정적 경로 또는 동적 라우팅을 생성해야 합니다.

하이브리드 모드에서 SRX 시리즈 방화벽은 레이어 2 측의 VIP 주소를 사용하여 트래픽을 끌어들입니다. 선택적으로 VMAC 주소를 사용하여 VIP에 대한 고정 ARP를 구성하여 장애 조치 중에 IP 주소가 변경되지 않도록 할 수 있습니다

이제 멀티노드 고가용성의 구성 요소와 기능을 자세히 이해해 보겠습니다.

서비스 중복 그룹

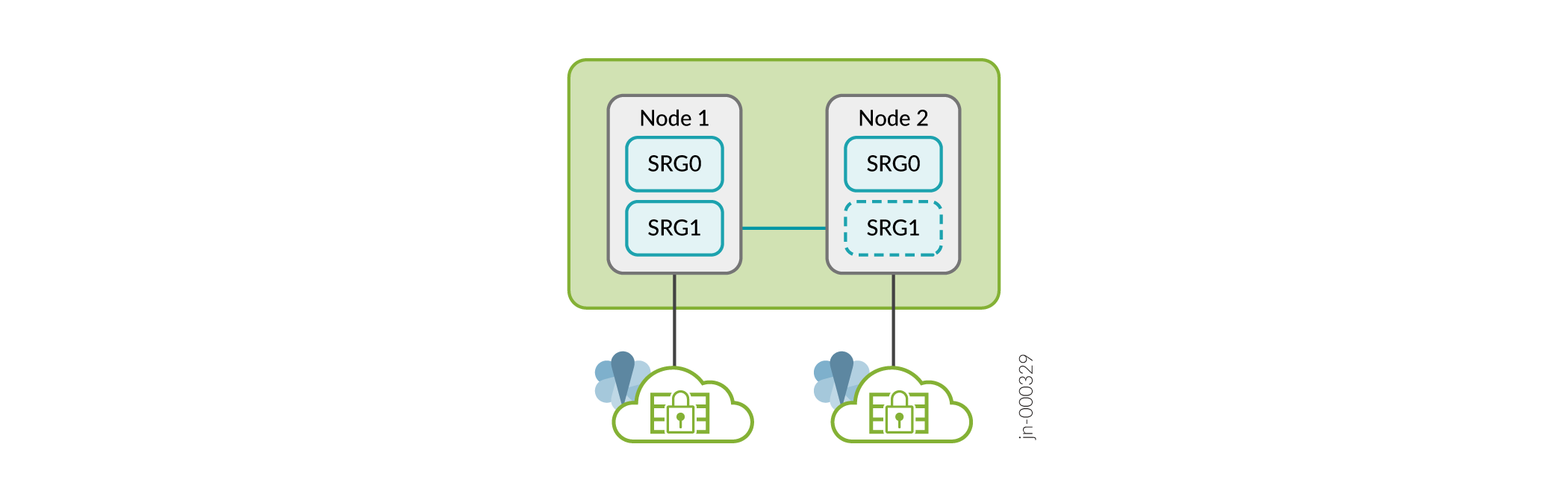

서비스 중복 그룹(SRG)은 멀티노드 고가용성 설정에서 페일오버 유닛입니다. SRG에는 두 가지 유형이 있습니다.

- SRG0 - IPsec VPN 서비스를 제외한 레이어 4-레이어 7의 보안 서비스를 관리합니다. SRG0은 어떤 시점에서든 두 노드에서 활성 모드로 작동합니다. SRG0에서 각 보안 세션은 대칭 플로우에서 노드를 트래버스해야 하며, 이러한 플로우의 백업은 다른 노드와 완전히 상태 동기화됩니다.

- SRG1+ - 하이브리드 및 기본 게이트웨이 모드용 IPsec 서비스 및 가상 IP를 관리하고 다른 노드에 백업됩니다. SRG1은 한 노드의 활성 모드와 다른 노드의 백업 노드에서 작동합니다.

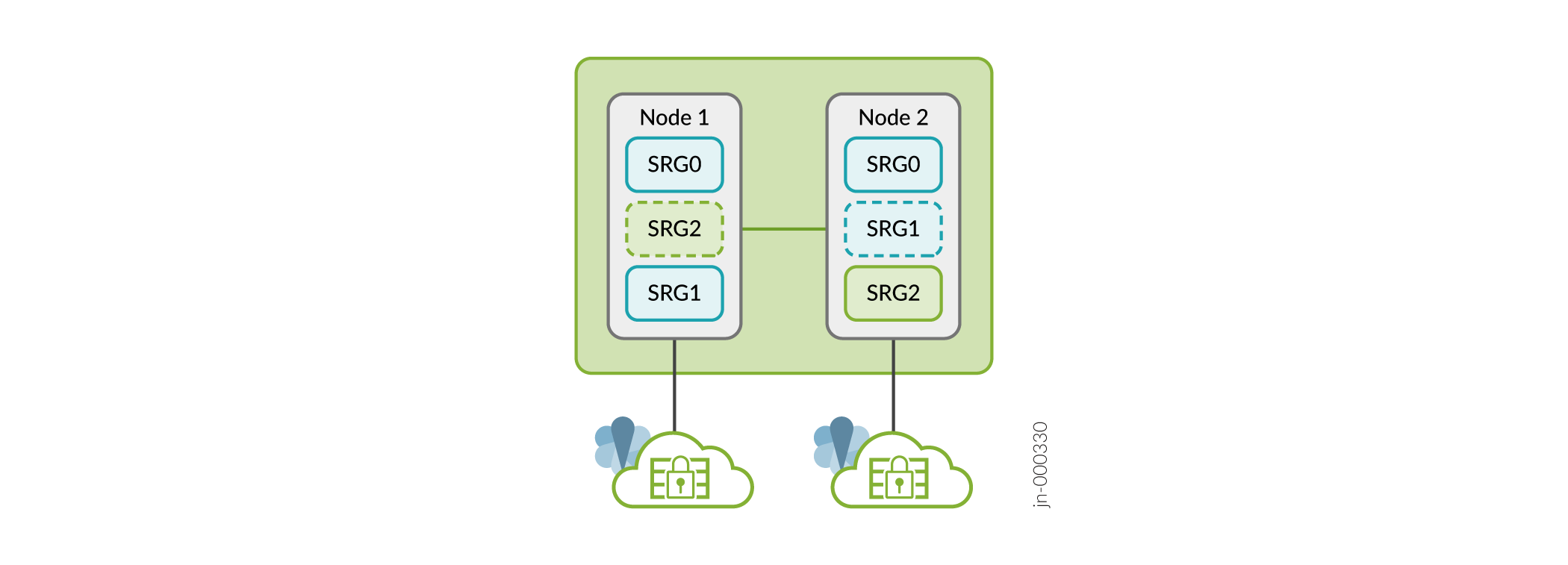

그림 8은 멀티노드 고가용성 설정의 SRG0 및 SRG1을 보여줍니다.

에서 단일 SRG 지원

에서 단일 SRG 지원

그림 9 는 멀티노드 고가용성 설정의 SRG0 및 SRG1+를 보여줍니다.

에서의 다중 SRG 지원

에서의 다중 SRG 지원

Junos OS 릴리스 22.4R1부터 멀티노드 고가용성을 구성하여 멀티 SRG1(SRG1+)을 지원하는 액티브-액티브 모드에서 작동할 수 있습니다. 이 모드에서 일부 SRG는 한 노드에서 활성 상태로 유지되고 일부 SRG는 다른 노드에서 활성 상태로 유지됩니다. 특정 SRG는 항상 액티브 백업 모드에서 작동합니다. 한 노드에서는 활성 모드로 작동하고 다른 노드에서는 백업 모드로 작동합니다. 이 경우 두 노드 모두 활성 SRG1 포워딩 스테이트풀 서비스를 가질 수 있습니다. 각 노드에는 SRG1+에 할당된 서로 다른 유동 IP 주소 집합이 있습니다.

Junos OS 릴리스 22.4R1부터는 멀티노드 고가용성 설정에서 최대 20개의 SRG를 구성할 수 있습니다.

표 1 은 멀티노드 고가용성 설정에서 SRG의 동작을 설명합니다.

| 관련 서비스 중복 그룹(SRG) | 매니지드 서비스 | 는활성 노드가 실패할 때 | 동기화 유형 | 으로 작동합니다 | .구성 옵션 |

|---|---|---|---|---|---|

| SRG0 | IPsec VPN을 제외한 보안 서비스 L4-L7을 관리합니다. | 액티브/액티브 모드 | 보안 서비스의 스테이트풀 동기화 | 실패한 노드에서 처리된 트래픽은 상태 저장 방식으로 정상 노드로 전환됩니다. |

|

| SRG1+ | 관련 보안 서비스와 함께 IPsec 및 가상 IP 주소를 관리합니다 | 액티브/백업 모드 | 보안 서비스의 스테이트풀 동기화 | 실패한 노드에서 처리된 트래픽은 상태 저장 방식으로 정상 노드로 전환됩니다. |

|

SRG1+에서 모니터링(BFD 또는 IP 또는 인터페이스) 옵션을 구성할 때, SRG0에서 실패 시 shutdown-옵션을 구성하지 않는 것이 좋습니다.

Junos OS 릴리스 23.4R1부터 멀티노드 고가용성 설정은 결합 모드에서 작동합니다. SRG(SRG0 또는 SRG1+) 구성을 추가하거나 삭제할 때 시스템을 재부팅할 필요가 없습니다.

활성도 확인 및 실행

멀티노드 고가용성 설정에서 활성은 노드 수준이 아닌 서비스 수준에서 결정됩니다. 활성/백업 상태는 SRG 수준이고 트래픽은 활성 SRG로 조정됩니다. SRG0은 두 노드 모두에서 활성 상태를 유지하는 반면, SRG1은 각 노드에서 활성 또는 백업 상태로 유지될 수 있습니다

부팅 시 특정 노드가 활성 노드로 인계받기를 원할 경우, 다음 중 하나를 수행할 수 있습니다.

- 노드가 위치한 경로에 대한 기본 설정을 포함하도록 업스트림 라우터를 구성합니다.

- 활성 우선 순위를 구성합니다.

- 노드 ID가 더 높은 노드(위의 두 옵션이 구성되지 않은 경우)가 활성 역할을 수행하도록 허용합니다.

멀티노드 고가용성 설정에서 두 SRX 시리즈 방화벽 모두 처음에 업스트림 라우터에 유동 IP 주소의 경로를 보급합니다. SRX 시리즈 방화벽에서 보급하는 두 경로 사이에는 특정한 선호가 없습니다. 그러나 라우터는 구성된 메트릭에 따라 경로 중 하나에 대한 자체 기본 설정을 가질 수 있습니다.

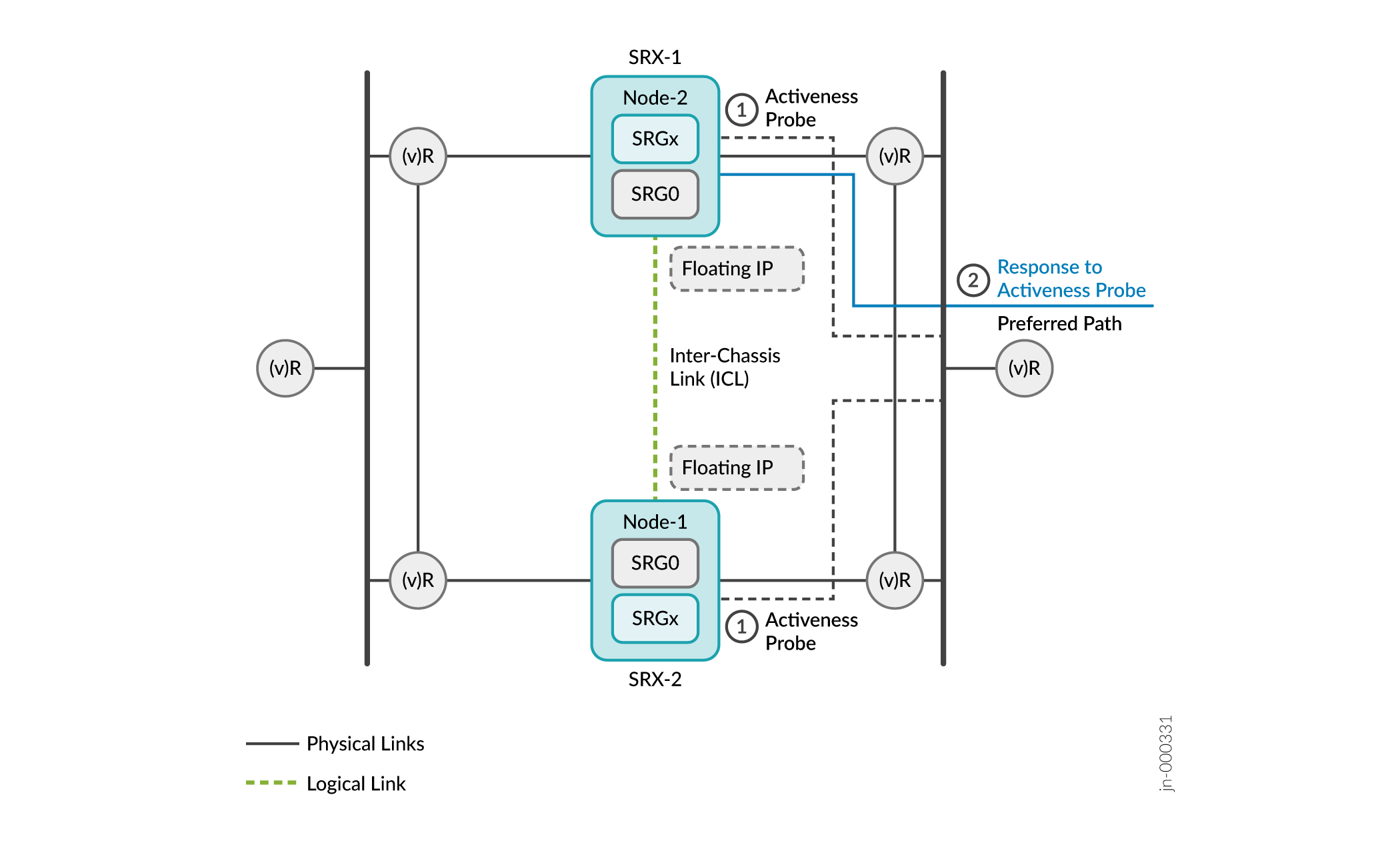

그림 10은 활성성 결정 및 활성성 적용을 위한 일련의 이벤트를 나타냅니다.

- 부팅 시 디바이스는 보류 상태로 전환되고 지속적으로 프로빙을 시작합니다. 디바이스는 유동 IP 주소(활성성 프로브 소스 IP 주소)를 소스 IP 주소로, 업스트림 라우터의 IP 주소를 활성 상태 확인 프로브의 대상 IP 주소로 사용합니다.

-

프로브 대상 IP 주소를 호스팅하는 라우터는 기본 라우팅 경로에서 사용할 수 있는 SRX 시리즈 방화벽에 응답합니다. 다음 예에서 SRX-1은 업스트림 라우터로부터 응답을 받습니다.

그림 11: 활성도 확인 및 적용

-

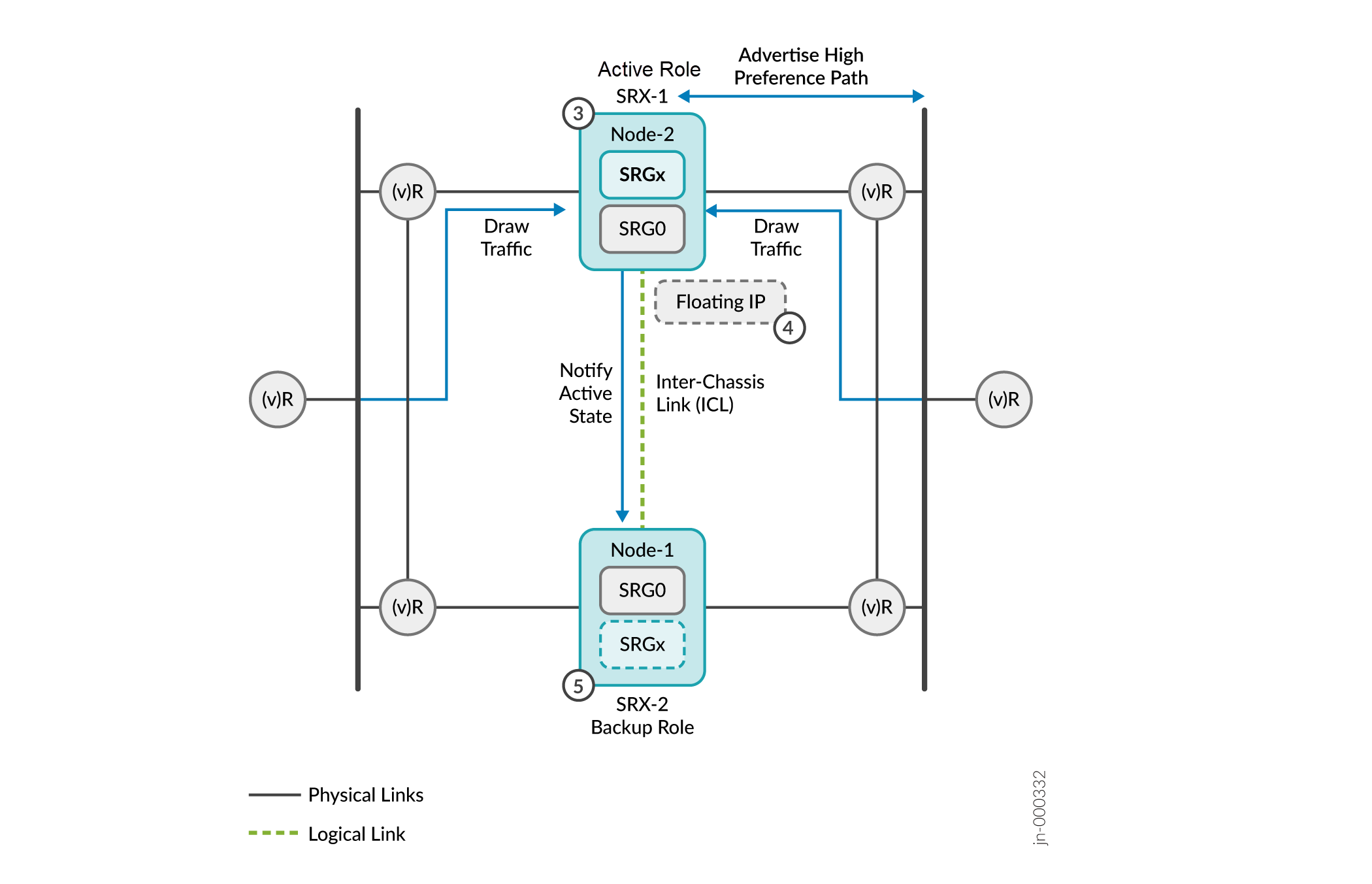

SRX-1은 프로브 응답을 받은 이후 활성 역할로 승격됩니다. SRX-1은 역할 변경을 다른 디바이스에 전달하고 활성 역할을 맡습니다.

-

활성도가 결정된 후, 액티브 노드(SRX-1):

- 할당된 유동 IP 주소를 호스팅합니다.

- 인접한 BGP 인접 라우터에 높은 선호도 경로를 보급합니다.

- 트래픽을 끌어오기 위해 모든 원격 및 로컬 경로에 대해 활성(더 높은) 선호 경로를 계속 보급합니다.

- ICL을 통해 다른 노드에 활성 노드 상태를 알립니다.

-

다른 디바이스(SRX-2)는 프로빙을 중단하고 백업 역할을 인계받습니다. 백업 노드는 기본(낮은) 우선 순위를 광고하여 업스트림 라우터가 백업 노드로 패킷을 전달하지 않도록 합니다.

멀티노드 고가용성 모듈은 노드가 활성 역할로 이동할 때 SRG에 대한 활성 및 백업 신호 경로를 라우팅 테이블에 추가합니다. 노드 실패의 경우 ICL이 다운되고 현재 활성 노드가 활성 역할을 해제하고 활성 신호 경로를 제거합니다. 이제 백업 노드는 프로브를 통해 상태를 감지하고 활성 역할로 전환합니다. 모든 트래픽을 새 활성 노드로 이동하도록 경로 기본 설정이 전환됩니다.

경로 선호 보급의 스위치는 SRX 시리즈 방화벽에서 구성된 라우팅 정책의 일부입니다. 조건과 함께 활성 신호 경로를 포함하도록 라우팅 정책을 구성해야 합니다.if-route-exists

기본 게이트웨이 구축의 경우

두 노드가 동시에 부팅되는 경우, 멀티노드 고가용성 시스템은 SRG의 구성된 우선 순위 값을 사용하여 활성성을 판별합니다. 활성 SRG1+가 있는 노드가 가상 IP(VIP) 주소와 가상 MAC(VMAC) 주소를 소유할 때 활성 적용이 이루어집니다. 이 작업은 양쪽의 스위치를 향해 Gratuitous ARP(GARP)를 트리거하고 스위치의 MAC 테이블을 업데이트합니다.

하이브리드 구축의 경우

활성 적용은 구성된 신호 경로가 해당 경로 보급을 통해 활성 상태를 적용할 때 레이어 3 측에서 발생합니다. 레이어 2 측에서 SRX 시리즈 방화벽은 스위치 레이어에 대한 Gratuitous ARP(GARP)를 트리거하고 VIP 및 VMAC 주소를 소유합니다

페일오버가 발생하고 이전 백업 노드가 활성 역할로 전환되면 경로 기본 설정이 스왑되어 모든 트래픽을 새 활성 노드로 이동시킵니다.

활성, 우선 순위 및 선점

SRG1+에 대한 선점 우선 순위(1-254)를 구성합니다. 두 노드 모두에서 선점 값을 구성해야 합니다. 이 preempt 옵션은 노드가 페일오버에서 복구될 때 트래픽이 항상 지정된 노드로 폴백되도록 합니다.

다음 샘플과 같이 SRG1+에 대한 활성, 우선 순위 및 선점을 구성할 수 있습니다.

[edit]

user@host# show chassis high-availability

services-redundancy-group 1 {

preemption;

activeness-priority 200;

}

전체 구성 예제는 레이어 3 네트워크에서 멀티노드 고가용성 구성을 참조하십시오.

노드가 ICL을 통해 서로 통신할 수 있는 한 활성 우선 순위가 적용됩니다.

활성 프로브 설정 구성

Junos OS 22.4R1부터 기본 게이트웨이(스위칭) 및 멀티노드 고가용성의 하이브리드 구축에서는 다음 문을 사용하여 활성 프로브 매개 변수를 선택적으로 구성할 수 있습니다.

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-probe multiplier <> user@host# set chassis high-availability services-redundancy-group 1 activeness-probe minimal-interval <>

프로브 간격은 대상 IP 주소로 전송되는 프로브 사이의 기간을 설정합니다. 프로브 간격을 1000밀리초로 설정할 수 있습니다.

승수 값은 백업 노드가 피어 노드로부터 활성 프로브에 대한 응답을 수신하지 못할 경우 백업 노드가 활성 상태로 전환되는 기간을 결정합니다.

기본값은 2, 최소값은 2, 최대값은 15입니다.

예: 승수 값을 2로 구성하는 경우, 백업 노드는 2초 후에 피어 노드로부터 활성 프로빙 요청에 대한 응답을 받지 않으면 활성 상태로 전환됩니다.

스위칭 및 하이브리드 구축에서 및 minimal-interval 구성을 multiplier 수행할 수 있습니다.

하이브리드 모드 배포에서 (문을 사용 activeness-probe dest-ip 하여) 활성도 확인을 위해 프로브 대상 IP 세부 정보를 구성한 경우 and minimal-interval 값을 구성 multiplier 하지 마십시오. VIP 기반 활성성 프로빙을 사용할 때 이러한 매개 변수를 구성합니다.

복원력 및 페일오버

멀티노드 고가용성 솔루션은 서비스 수준에서 중복을 지원합니다. 서비스 레벨 중복은 노드 전반에 걸쳐 컨트롤 플레인을 동기화하는 데 필요한 노력을 최소화합니다.

멀티노드 고가용성 설정이 활성 상태를 판별한 후 ICL을 통해 후속 고가용성(HA) 상태를 협상합니다. 백업 노드는 유동 IP 주소를 사용하여 ICMP 프로브를 보냅니다. ICL이 작동 중이면 노드는 프로브에 대한 응답을 받고 백업 노드로 유지됩니다. ICL이 다운되고 프로브 응답이 없으면 백업 노드가 활성 노드로 전환됩니다.

이전 백업 노드의 SRG1은 이제 활성 상태로 전환되고 원활하게 계속 작동합니다. 전환이 발생하면 유동 IP 주소가 활성 SRG1에 할당됩니다. 이러한 방식으로 IP 주소는 활성 노드와 백업 노드 사이에 떠 있으며 연결된 모든 호스트에 도달 가능한 상태를 유지합니다. 따라서 트래픽은 중단 없이 계속 흐릅니다.

컨트롤 플레인과 데이터 플레인 상태를 모두 필요로 하는 IPsec VPN과 같은 서비스는 노드 간에 동기화됩니다. 이 서비스 기능에 대해 활성 노드에 장애가 발생할 때마다 컨트롤 플레인과 데이터 플레인이 동시에 백업 노드로 페일오버됩니다.

노드는 다음 메시지를 사용하여 데이터를 동기화합니다.

- 라우팅 엔진에서 라우팅 엔진 제어 애플리케이션 메시지

- 라우팅 엔진 구성 관련 메시지

- 데이터 플레인 RTO 메시지

섀시 간 링크(ICL) 암호화

멀티노드 고가용성에서 활성 노드와 백업 노드는 라우팅된 네트워크를 통해 연결되거나 직접 연결된 섀시 간 링크(ICL)를 사용하여 서로 통신합니다. ICL은 논리적 IP 링크이며 네트워크에서 라우팅 가능한 IP 주소를 사용하여 설정됩니다.

노드는 ICL을 사용하여 컨트롤 플레인과 데이터 플레인 상태를 동기화합니다. ICL 통신은 공유 네트워크나 신뢰할 수 없는 네트워크를 통해 전송될 수 있으며 ICL을 통해 전송된 패킷은 항상 신뢰할 수 없는 경로를 통과할 수 있습니다. 따라서 IPsec 표준을 사용하여 트래픽을 암호화하여 ICL을 통과하는 패킷을 보호해야 합니다.

IPsec은 ICL에 대한 암호화 터널을 설정하여 트래픽을 보호합니다. HA 링크 암호화를 적용하면 HA 트래픽은 안전하고 암호화된 터널을 통해서만 노드 간에 흐릅니다. HA 링크 암호화가 없으면 노드 간의 통신이 안전하지 않을 수 있습니다.

ICL에 대한 HA 링크를 암호화하려면:

- 다음 명령을 사용하여 SRX 시리즈 방화벽에 Junos IKE 패키지를 설치합니다.

request system software add optional://junos-ike.tgz입니다. - HA 트래픽에 대한 VPN 프로필을 구성하고 두 노드 모두에 프로필을 적용합니다. SRX 시리즈 방화벽 간에 협상된 IPsec 터널은 IKEv2 프로토콜을 사용합니다.

-

IPsec VPN 구성에 ha-link-encryption 문을 포함했는지 확인합니다. 예: user@host# 보안 ipsec vpn vpn-name ha-link-encryption을 설정합니다.

ICL을 설정하려면 다음을 권장합니다.

-

포화 상태가 될 가능성이 낮은 포트와 네트워크를 사용합니다.

-

전용 HA 포트(SRX 시리즈 방화벽에서 사용 가능한 경우 제어 및 패브릭 포트)를 사용하지 않음

-

ICL을 루프백 인터페이스(lo0) 또는 어그리게이션 이더넷 인터페이스(ae0)에 바인딩하고 최고의 복원력을 위해 경로 다양성을 보장하는 둘 이상의 물리적 링크(LAG/LACP)를 보유합니다.

-

SRX 시리즈 방화벽의 수익 이더넷 포트를 사용하여 ICL 연결을 설정할 수 있습니다. 수익 인터페이스의 전송 트래픽을 고가용성(HA) 트래픽과 분리해야 합니다.

-

멀티노드 고가용성 설정에서 HA 링크 암호화 터널에 대한 터널 최대 전송 단위(MTU) 구성을 제한하기 위한 검증 검사가 도입되었습니다. 검증 검사는 IPv6 암호화를 사용하는 HA 링크의 엔드투엔드 MTU가 최소 요구 사항인 2000바이트를 충족하는지 확인하여 고가용성 운영 중에 최적의 성능과 안정성을 유지하는 데 도움이 됩니다.

예를 들어 구성에 터널-mtu가 2000 미만인 다음 스탠자가 포함된 경우 커밋 확인 오류가 발생합니다. user@host# set security ipsec vpn L3HA_IPSEC_VPN 터널-mtu <bytes>

자세한 내용은 멀티노드 고가용성 구성을 참조하십시오.

ICL을 위한 PKI 기반 링크 암호화

Junos OS 릴리스 22.3R1부터는 멀티노드 고가용성에서 섀시 간 링크(ICL)를 위한 PKI 기반 링크 암호화를 지원합니다. 이 지원의 일환으로 이제 로컬 키 쌍, 로컬 인증서 및 인증서 서명 요청과 같은 노드별 PKI 개체를 생성하고 저장할 수 있습니다. 개체는 로컬 노드에 따라 다르며 두 노드의 특정 위치에 저장됩니다.

노드 로컬 개체를 사용하면 ICL 암호화에 사용되는 PKI 개체와 두 엔드포인트 사이에 생성된 IPsec VPN 터널에 사용되는 PKI 개체를 구별할 수 있습니다.

로컬 노드에서 실행되는 다음 명령을 사용하여 노드별 PKI 개체에 대해 작업할 수 있습니다.

| 로컬 노드에 대한 비공개/공개 키 쌍 생성 | |

| 로컬 노드에서 로컬 디지털 인증서 생성 및 등록 | |

| 노드별 인증서 삭제 | |

| 노드별 로컬 인증서 및 인증서 요청을 표시합니다. |

멀티노드 고가용성의 보안 디바이스에서 자동 재등록 옵션을 구성한 경우 재등록 트리거 시 ICL이 다운되면 두 디바이스 모두 CA 서버에 동일한 인증서를 별도로 등록하기 시작하고 동일한 CRL 파일을 다운로드합니다. 멀티노드 고가용성이 ICL을 다시 설정하면 설정에서는 하나의 로컬 인증서만 사용됩니다. 백업 노드의 명령을 사용하여 user@host> request security pki sync-from-peer 활성 노드에서 백업 노드로 인증서를 동기화해야 합니다.

인증서를 동기화하지 않으면 피어 노드 간의 인증서 불일치 문제가 다음 재등록까지 지속됩니다.

선택적으로 노드에서 키 쌍을 생성하기 전에 두 노드에서 TPM(신뢰할 수 있는 플랫폼 모듈)을 활성화할 수 있습니다. 신뢰할 수 있는 플랫폼 모듈을 사용하여 SRX 시리즈 디바이스에서 비밀 바인딩을 참조하십시오.

분할 뇌 탐지 및 방지

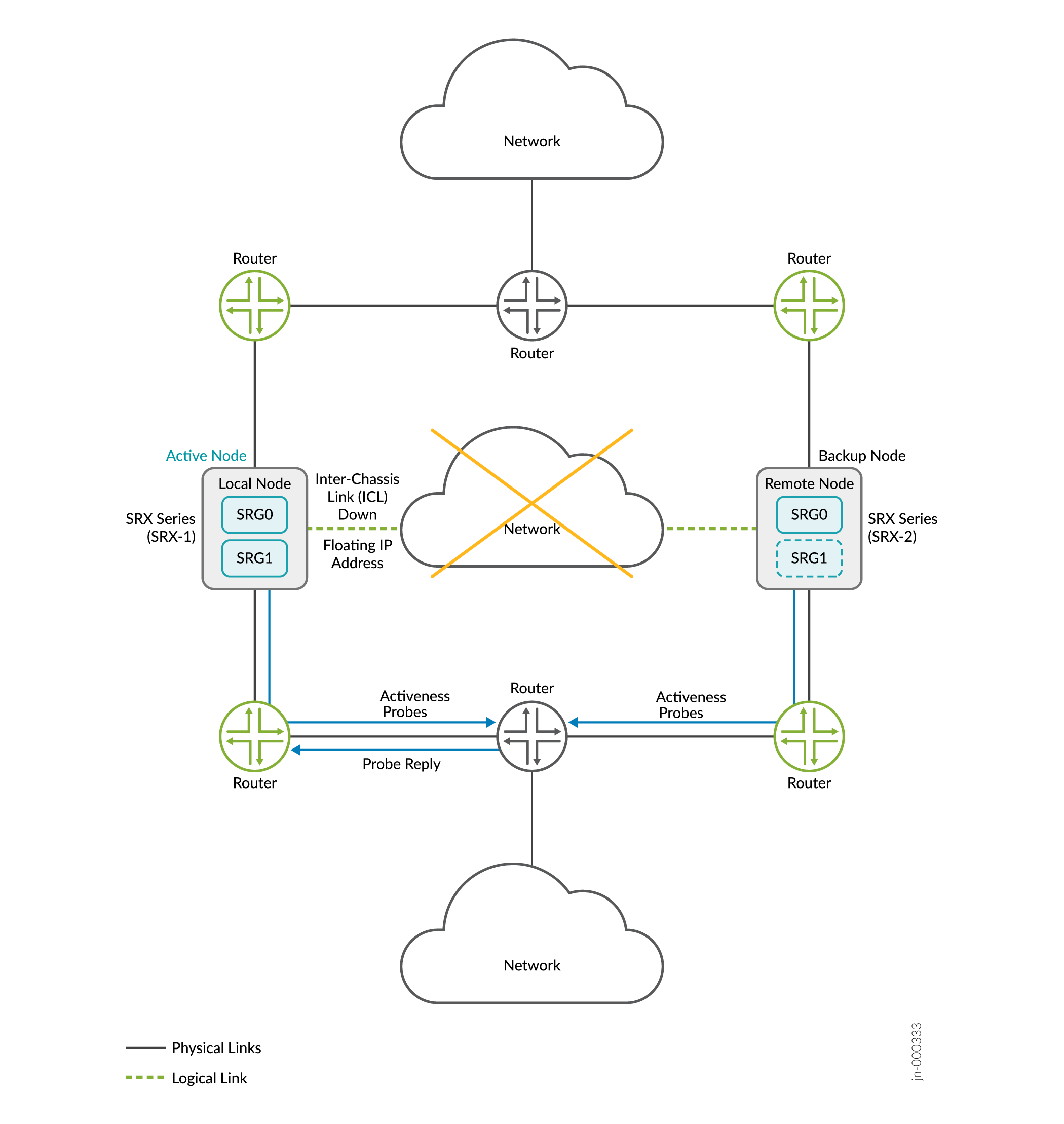

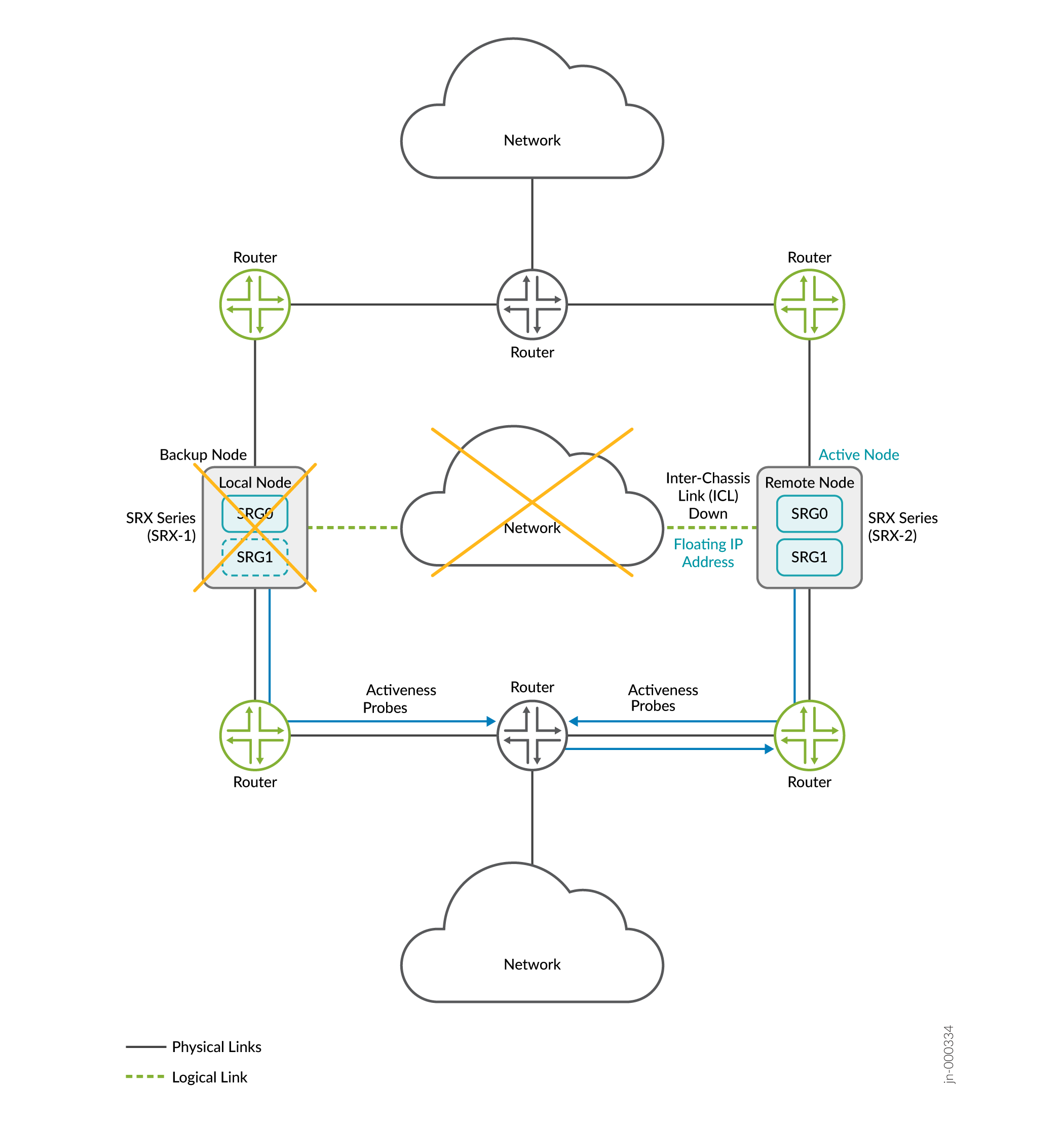

스플릿 브레인 탐지 또는 활성 충돌은 두 멀티노드 고가용성 노드 간의 ICL이 중단되고 두 노드 모두 더 이상 피어 노드의 상태를 수집하기 위해 서로 연결할 수 없을 때 발생합니다.

ICMP 기반 스플릿 브레인 프로빙

두 개의 SRX 시리즈 디바이스가 멀티노드 고가용성 설정의 일부인 시나리오를 생각해보십시오. SRX-1을 로컬 노드로, SRX-2 원격 노드로 생각해 보겠습니다. 로컬 노드는 현재 활성 역할에 있으며 트래픽을 유도하기 위해 유동 IP 주소를 호스팅하고 있습니다. 업스트림 라우터는 로컬 노드에 대한 우선 순위가 더 높은 경로를 가집니다.

노드 간의 ICL이 다운되면 두 노드 모두 활성 상태 결정 프로브(ICMP 프로브)를 시작합니다. 노드는 플로팅 IP 주소(활성도 결정 IP 주소)를 소스 IP 주소로 사용하고 업스트림 라우터의 IP 주소를 프로브의 대상 IP 주소로 사용합니다.

사례 1: 활성 노드가 작동 중인 경우

- 프로브 대상 IP 주소를 호스팅하는 업스트림 라우터는 두 노드에서 ICMP 프로브를 수신합니다.

- 업스트림 라우터는 활성 노드에만 응답합니다. 구성이 활성 노드에 대한 선호 경로가 더 높기 때문입니다

- 활성 노드는 활성 역할을 유지합니다.

활성 노드가 다운된 경우:

됨

됨

- 원격 노드가 활성성 판별 프로브를 다시 시작합니다.

- 프로브 대상 IP 주소를 호스팅하는 라우터가 (이전 활성 노드의) 상위 선호 경로를 잃어버렸고 원격 노드에 응답합니다.

- 프로브 결과는 원격 노드에 대해 성공하고 원격 노드가 활성 상태로 전환됩니다.

- 위의 사례에서 나타난 바와 같이, 업스트림 라우터에서 활성 상태 결정 프로브와 더 높은 경로 기본 설정을 구성하면 하나의 노드가 항상 활성 역할을 유지하고 스플릿 브레인이 발생하는 것을 방지할 수 있습니다.

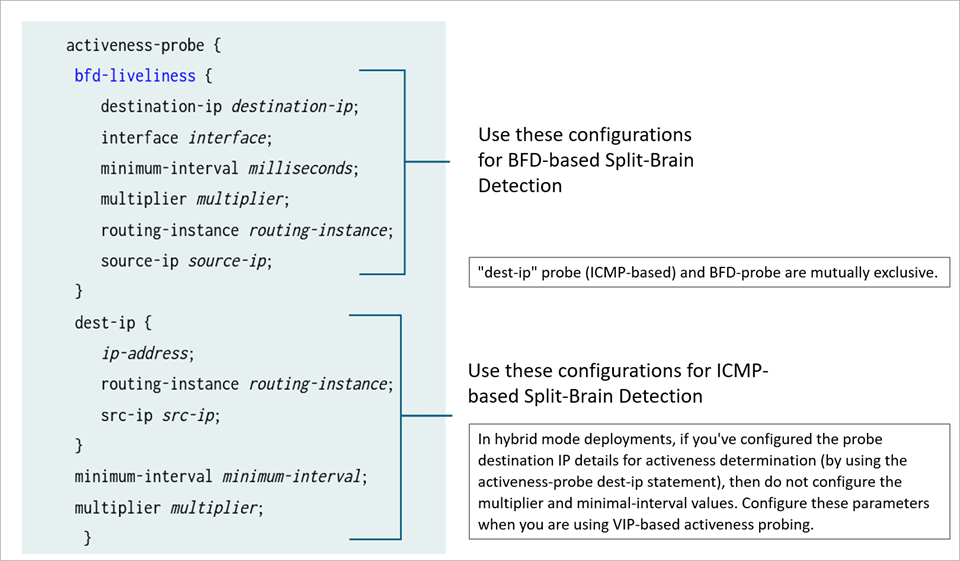

BFD 기반 스플릿 브레인 프로빙

Junos OS 릴리스 23.4R1에서는 기본 게이트웨이를 위한 BFD 기반 스플릿 브레인 프로빙과 멀티노드 고가용성을 위한 하이브리드 모드 구축을 지원합니다.

섀시 간 링크(ICL) 장애는 종종 네트워크 중단 또는 일관되지 않은 구성이라는 두 가지 주요 요인에 기인할 수 있습니다. 활성 프로브를 사용하여 각 SRG1+에 대해 활성 역할을 수행할 수 있는 노드를 결정할 수 있습니다. 프로브 결과에 따라 노드 중 하나가 활성 상태로 전환되고 이 작업은 스필르트 브레인 시나리오를 방지합니다.

BFD 기반 스플릿 브레인 프로빙을 사용하면 이제 인터페이스, 최소 간격 및 승수를 정의할 수 있으므로 프로브를 보다 세밀하게 제어할 수 있습니다. BFD 기반 스플릿 브레인 프로빙에서는 SRG가 구성되어 기능을 시작한 직후 프로빙이 시작됩니다. 기본 ICMP 기반 스플릿 브레인 프로빙에서는 ICL 링크가 다운된 후에만 프로빙이 시작됩니다.

이에 비해 BFD 기반 프로빙은 스플릿 브레인 시나리오를 방지하기 위해 더 빠른 응답을 보장하기 위해 다음과 같은 방법으로 훨씬 더 사전 예방적입니다.

-

프로빙은 SRG 구성을 포스트하여 직접 시작합니다.

-

ICL BFD와 스플릿 브레인 프로브가 동시에 중단되면 백업 노드가 즉시 활성 역할을 맡아 VIP를 인계받습니다.

이를 통해 더 빠른 응답을 보장하여 분할 뇌 시나리오를 방지할 수 있습니다.

작동 방식

ICL이 다운되고 두 디바이스가 모두 시작되면 노드는 처음에 HOLD 상태로 전환되고 피어 노드가 올라와 연결을 기다립니다. 어떤 이유로든 다른 노드가 실행되지 않으면 시스템은 네트워크의 다른 디바이스에서 호스팅되는 IP 주소에 대한 스플릿 브레인 프로브를 시작합니다. 프로세스가 성공적으로 완료되면 한 노드는 활성으로 전환되고 다른 노드는 백업으로 전환됩니다. 프로브가 성공하기 전에 경로 모니터링 실패/내부 하드웨어 모니터 실패가 발생하면 두 노드 모두 분할 브레인 시나리오를 방지할 수 없게 됩니다.

어떤 이유로든 스플릿 브레인 프로브가 실패하면 노드는 HOLD 상태로 유지되고 프로브를 계속합니다. 스플릿 브레인 프로브 IP는 네트워크에서 항상 사용할 수 있어야 합니다. IPsec을 제외한 다른 모든 애플리케이션 트래픽은 HOLD 상태에서도 라우팅을 사용할 수 있는 한 SRX에서 손실되지 않습니다.

두 노드가 모두 보류 또는 부적합 상태인 경우 노드가 다시 활성/백업이 될 때까지 트래픽이 전달되지 않습니다.

참고:

- 스플릿 브레인은 경로 모니터 프로브와는 다른 활성성 프로브를 기반으로 합니다. ICL/통신이 중단된 경우에만 트리거됩니다. MNHA 노드

- 노드 간의 ICL(Interchassis Link)이 끊어지면 두 노드 모두 스플릿 브레인 프로브를 시작합니다. 활성 노드는 프로브가 실패하지 않는 한 마스터십을 유지합니다. SRX 시리즈 노드가 정상일 경우 지속적인 도달 가능성을 보장하는 경로에서 프로빙 IP를 호스팅하는 것이 좋습니다. 상태 변경은 현재 활성 노드의 프로브가 실패하고 현재 백업 노드의 프로브가 성공하는 경우에만 트리거됩니다.

- 스위칭 및 하이브리드 모드에서 트래픽 스티어링은 ACTIVE 상태에서만 작동하는 가상 IP(VIP)를 사용합니다. 시스템은 MNHA 피어를 조사하여 분할 브레인 상황을 해결하므로 보류 타이머가 만료된 후 HOLD 상태로 유지되어서는 안 됩니다.

ICMP 기반 및 BFD 기반 프로빙의 차이

다음 표는 분할 뇌 감지를 위한 ICMP 기반 프로빙과 BFD 기반 프로빙의 차이점을 보여줍니다.

| 매개 변수 |

ICMP 기반 프로빙 |

BFD 기반 프로빙 |

|---|---|---|

| 프로브 유형 | ICMP 패킷 | BFD 패킷, 단일 홉 BFD |

| 최소 간격 | 1000밀리초 | SRX 시리즈 방화벽의 최소 BFD 간격은 플랫폼에 따라 다릅니다. 예를 들어: SPC3의 SRX5000선 방화벽, 간격은 100ms입니다. SRX4200의 경우 간격은 300ms입니다. |

| SRG 백업 노드 프로브 | 예 | 예 |

| SRG 액티브 노드 프로브 | 아니요 | 예 |

| ICL이 다운되었을 때 SRG 분할 브레인 해결 | ICL이 다운될 때만 가능합니다. | SRG가 구성된 후. |

| 불가 | 가능 | |

| 구성 옵션 |

show chassis

high-availability services-redundancy-group 1

activeness-probe

dest-ip {

192.168.21.1;

src-ip 192.168.21.2;

} |

show chassis

high-availability services-redundancy-group 1

activeness-probe

bfd-liveliness {

source-ip 192.168.21.1; (inet address of the local SRX sub interface)

destination-ip 192.168.21.2; (inet address of the peers SRX sub interface)

interface xe-0/0/1.0;

} |

다음 그림은 분할 뇌 감지를 위한 ICMP 기반 프로빙 및 BFD 기반 프로빙에 대한 구성 옵션을 보여줍니다.

ICMP 기반 프로빙과 BFD 기반 프로브는 상호 배타적입니다.

하이브리드 모드 및 기본 게이트웨이 구축에서 다음 두 수준에서 활성-프로브 간격 및 임계값을 구성할 수 있습니다.

-

ICMP 기반 스플릿 브레인 프로빙에 적용 가능한 글로벌 수준

-

BFD-BFD 분할 뇌 프로브에 특정한 활성도 수준. BFD 기반 프로빙을 구성할 때 문 아래

activeness-probe에서 전역minimum-interval및multiplier옵션을 구성하지 마십시오.

기본 게이트웨이 구축을 위한 활성 프로브를 구성하려면 두 노드(로컬 및 피어) 모두에서 기본 가상 IP(VIP1) 주소 인터페이스를 사용하여 활성 프로브를 설정합니다. 대상 IP는 피어 노드에서, 소스 IP는 로컬 노드에서 가져온 것입니다. 두 VIP 모두 동일한 인덱스 값을 가져야 합니다. IP 주소는 SRX 시리즈 방화벽의 LAN 인터페이스에 할당된 inet 주소여야 합니다.

분할 브레인 프로빙 구성

다음 방법으로 멀티노드 노드 고가용성 설정에서 스플릿 브레인 프로빙을 구성할 수 있습니다.-

라우팅 및 하이브리드 모드 —(문을 사용

activeness-probe dest-ip하여) 활성 상태를 결정하기 위해 프로브 대상 IP 세부 정보를 구성한 경우, 승수 및 최소 간격 값을 구성하지 마십시오. VIP 기반 활성성 프로빙을 사용할 때 이러한 매개 변수를 구성합니다.[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip <neighbor_ip_address> src-ip <srx_anycast_IP>]

-

하이브리드 및 스위칭 모드 - ICMP를 사용한 레이어 2 스플릿 브레인 프로빙. 프로브 유형 ICMP를 사용하고 다음 문을 사용하여 간격 및 시간 초과 임계값을 설정합니다.

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe minimum-interval <interval> multiplier <integer>

-

하이브리드 및 스위칭 모드 - BFD를 사용한 레이어 2 스플릿 브레인 프로빙. 프로브 유형 BFD를 사용하고 구성된 BFD 최소 간격을 기준으로 초 미만이 될 수 있는 시간 제한 임계값을 설정합니다.

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip <ip-address> destination-ip <ip-address> interface <vip1_ifl_interface> minimum-interval <interval> multiplier <integer>

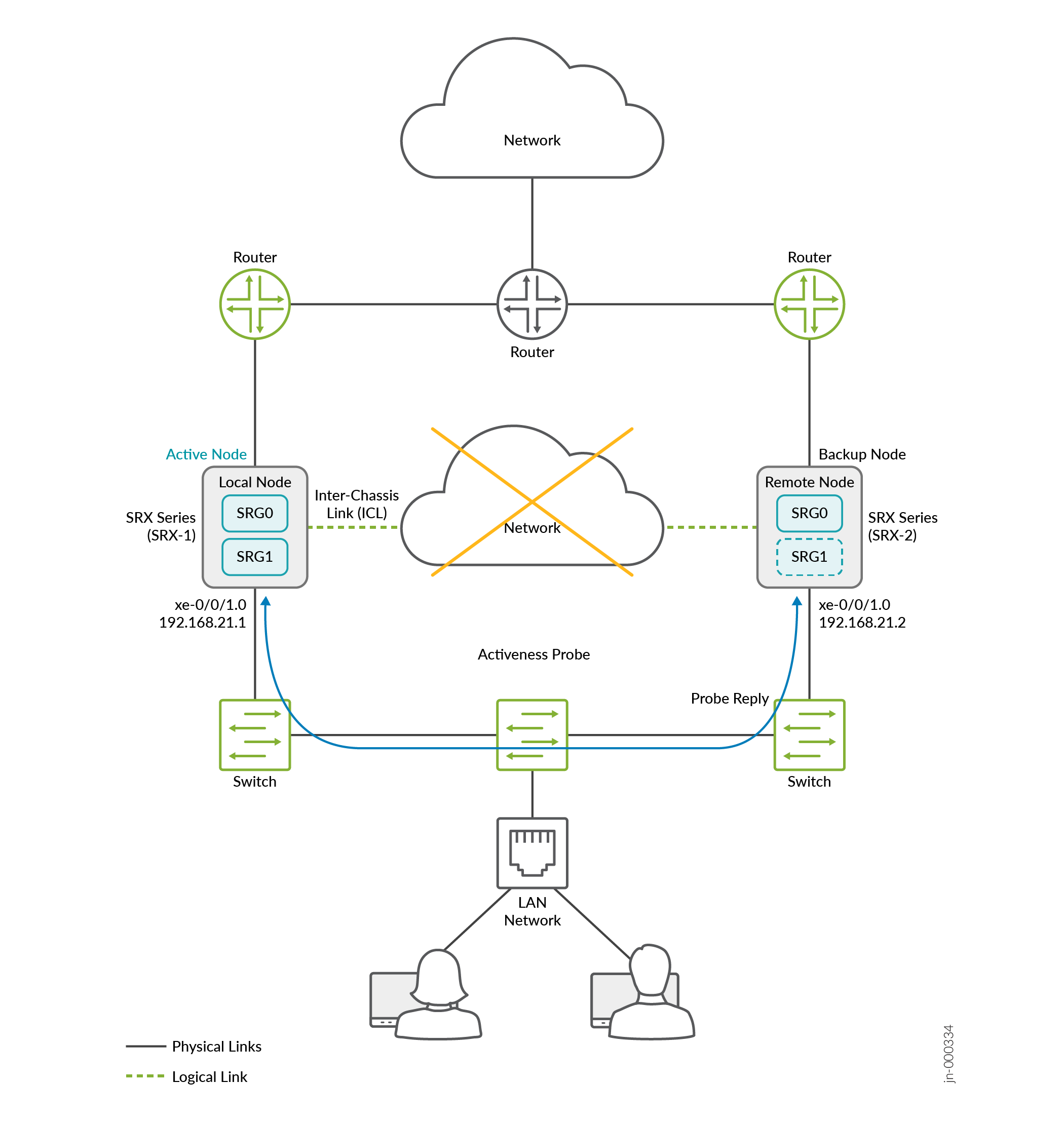

그림 15는 샘플 토폴로지를 보여줍니다. 두 개의 SRX 시리즈 방화벽이 신뢰 및 신뢰할 수 없는 측의 인접 라우터에 연결되어 BGP 인접 관계를 형성합니다. 암호화된 논리적 섀시 간 링크(ICL)는 라우팅된 네트워크를 통해 노드를 연결합니다. 노드는 네트워크를 통해 라우팅 가능한 IP 주소(유동 IP 주소)를 사용하여 서로 통신합니다.

을 위한 멀티노드 고가용성 구성

을 위한 멀티노드 고가용성 구성

SRX-1을 로컬 노드로, SRX-2를 원격 노드로 생각해 보겠습니다. 로컬 노드는 현재 활성 역할에 있으며 업스트림 라우터는 로컬 노드에 대한 우선 순위가 더 높은 경로를 가지고 있습니다.

activeness-probe의 경우, 다음 옵션을 구성해야 합니다:

-

소스 IP 주소: 로컬 노드의 SRG1에 대한 가상 IP 주소 1(VIP1)을 사용합니다.

-

대상 IP 주소: 피어 노드의 SRG1의 VIP1을 사용합니다.

-

인터페이스: VIP1과 연결된 인터페이스

이 예에서는 BFD 활성을 위해 가상 IP(VIP) 주소(192.168.21.1)와 인터페이스 xe-0/0/1.0을 할당합니다. 여기서는 소스 및 대상 IP 주소와 인터페이스를 지정하여 BFD 기반 스플릿 브레인 프로빙을 구성합니다.

노드는 SRG1의 가상 IP 주소(VIP1)와 연결된 인터페이스의 패밀리 inet 주소를 사용합니다.

두 노드 모두 SRG가 작동을 시작하자마자 능동성 결정 프로브(BFD 기반 프로브)를 시작합니다.

BFD 기반 분할 브레인 프로빙의 경우 다음을 수행해야 합니다.

- 두 노드에서 동일한 SRG에 대해 일치하는 소스 및 대상 IP 주소를 구성합니다.

- 스플릿 브레인 프로빙의 결과로 활성 노드를 결정하는 옵션을 구성

activeness-priority합니다.

다음 표는 멀티노드 고가용성 설정이 ICL이 다운될 때 BFD 기반 프로빙으로 분할 브레인 상황을 해결하는 방법을 보여줍니다. 노드 상태 및 프로브 결과에 따라 멀티노드 고가용성 시스템은 활성 역할을 수행할 노드를 선택합니다.

표 4는 멀티노드 고가용성 설정이 ICL이 다운되었을 때 BFD 기반 프로빙으로 분할 브레인 상황을 해결하는 방법을 보여줍니다. 노드 상태 및 프로브 결과에 따라 멀티노드 고가용성 시스템은 활성 역할을 수행할 노드를 선택합니다.

이 예에서는 노드 1의 SRG1이 더 높은 활성 우선 순위를 갖는다고 가정합니다.

| 노드 1의 상태 | 노드 1의 상태 프로빙 | 노드 2 상태 | 노드 2의 상태 프로빙 | SRG1 활성 상태로 전환되는 노드 |

| 활성 | 다운 | 부적격 | 프로빙 없음 | 노드 1 |

| 활성 | 위로 | 백업 | 위로 | 노드 1 |

| 활성 | 위로 | 활성 | 위로 | 노드 1(타이 브레이커) |

| 백업 | 다운 | 부적격 | 프로빙 없음 | 노드 1 |

| 백업 | 위로 | 백업 | 위로 | 노드 1(타이 브레이커) |

| 백업 | 위로 | 활성 | 위로 | 노드 2 |

| 부적격 | 프로빙 없음 | 부적격 | 프로빙 없음 | 어느 노드도 아님 |

| 부적격 | 프로빙 없음 | 백업 | 다운 | 노드 2 |

| 부적격 | 프로빙 없음 | 활성 | 다운 | 노드 2 |

샘플 구성

노드 1:

set chassis high-availability services-redundancy-group 1 activeness-priority 1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

노드 2:

set chassis high-availability services-redundancy-group 1 activeness-priority 200 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

검증

-

명령을 사용하여

(BFD 기반 프로빙)show chassis high-availability services-redundancy-group 1디바이스에 구성된 분할 브레인 프로브 유형을 확인합니다.user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: N/A Routing Instance: default Type: BFD Probe Interval: 300ms Multiplier: 3 Status: RUNNING Result: REACHABLE Reason: N/A ..user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: 192.168.21.1 Routing Instance: default Type: ICMP Probe Status: NOT RUNNING Result: N/A Reason: N/A .. -

명령을 사용하여

show bfd sessionBFD 기반 프로브 상태를 확인합니다.user@host> show bfd session Detect Transmit Address State Interface Time Interval Multiplier 192.168.0.2 Up 0.300 0.100 3 192.168.21.2 Up xe-0/0/1.0 0.300 0.100 3 1 sessions, 1 clients Cumulative transmit rate 0.5 pps, cumulative receive rate 0.0 pps샘플에서 인터페이스 xe-0/0/1.0에 대해 BFD 기반 스플릿 브레인 프로빙이 실행되고 있음을 알 수 있습니다.

-

명령을 사용하여

show chassis high-availability services-redundancy-group 1BFD 기반 프로브의 세부 정보를 가져옵니다.user@host> show chassis high-availability services-redundancy-group 1 SRG failure event codes: BF BFD monitoring IP IP monitoring IF Interface monitoring CP Control Plane monitoring Services Redundancy Group: 1 Deployment Type: ROUTING Status: ACTIVE Activeness Priority: 200 Preemption: ENABLED Process Packet In Backup State: NO Control Plane State: READY System Integrity Check: N/A Failure Events: NONE Peer Information: Peer Id: 1 Status : N/A Health Status: SRG NOT CONFIGURED Failover Readiness: UNKNOWN Activeness Remote Priority: 100

논리적 시스템 및 테넌트 시스템 지원

SRX 시리즈 방화벽을 위한 논리적 시스템을 사용하면 단일 디바이스를 보안 컨텍스트로 분할할 수 있으며, 테넌트 시스템은 물리적 방화벽을 별도의 격리된 논리적 방화벽으로 논리적으로 분할합니다.

테넌트 시스템은 물리적 방화벽을 별도의 격리된 논리적 방화벽으로 논리적으로 분할합니다. 논리적 시스템과 비슷하지만 테넌트 시스템은 확장성이 훨씬 높고 라우팅 기능은 적습니다.

멀티노드 고가용성 설정의 SRX 시리즈 방화벽은 SRG0(Services 중복 Group 0)에서 논리적 시스템과 테넌트 시스템을 지원합니다.

논리적 시스템을 실행하는 SRX 시리즈 방화벽으로 설정된 멀티노드 고가용성 설정의 동작은 SRX 시리즈 노드가 논리적 시스템을 실행하지 않는 설정의 동작과 동일합니다. 노드 장애 조치를 트리거하는 이벤트에는 차이가 없습니다. 특히, 인터페이스 모니터링이 SRG0에서 활성화되고 단일 논리적 시스템과 연결된 링크가 실패하면(모니터링 중) 디바이스가 다른 노드로 페일오버됩니다. 이 페일오버는 멀티노드 고가용성 설정에서 경로 선호 보급을 통해 발생합니다.

논리적 또는 테넌트 시스템을 설정하기 전에 멀티노드 고가용성을 구성해야 합니다. 고가용성 설정의 각 노드는 동일한 구성을 가져야 합니다. 논리적 시스템 또는 테넌트 시스템의 이름, 프로필 및 해당 보안 기능, 또는 논리적 시스템 또는 테넌트 시스템 내의 인터페이스가 동일한지 확인합니다. 모든 논리적 또는 테넌트 시스템 구성은 두 노드 간에 동기화되고 복제됩니다.

Junos 구성 그룹을 사용하여 기능을 구성하고 멀티노드 고가용성 설정의 옵션을 사용하여 [edit system commit peers-synchronize] 구성을 동기화합니다. 멀티노드 고가용성 노드 간의 구성 동기화를 참조하십시오.

멀티노드 고가용성에서 논리적 시스템과 함께 SRX 시리즈 방화벽을 사용하는 경우, 설정의 각 노드에 대해 동일한 수의 라이선스를 구매하고 설치해야 합니다.

자세한 정보는 보안 디바이스에 대한 논리적 시스템 및 테넌트 시스템 사용자 가이드를 참조하십시오.

변경 내역 표

기능 지원은 사용 중인 플랫폼과 릴리스에 따라 결정됩니다. 기능 탐색기를 사용하여 플랫폼에서 기능이 지원되는지 확인합니다.