예: 레이어 3 네트워크에서 멀티노드 고가용성 구성

SRX 시리즈 방화벽에서 멀티노드 고가용성 솔루션을 구성하는 방법을 이해하려면 이 주제를 읽어보십시오. 이 예에서는 SRX 시리즈 방화벽이 양쪽의 라우터에 연결되어 있을 때 액티브/백업 모드에서의 구성을 다룹니다.

개요

멀티노드 고가용성에서는 참여하는 SRX 시리즈 방화벽이 레이어 3 네트워크에서 독립적인 노드로 작동합니다. 노드는 서로 다른 네트워크에 속한 인접 인프라에 연결됩니다. 암호화된 논리적 섀시 간 링크(ICL)는 라우팅된 네트워크를 통해 노드를 연결합니다. 참여 노드는 시스템 또는 하드웨어 장애 발생 시 빠른 동기화된 페일오버를 보장하기 위해 서로 백업합니다.

멀티노드 고가용성에서 활성은 서비스 중복 그룹(SRG) 수준에서 결정됩니다. SRG1이 활성화된 SRX 시리즈 방화벽은 유동 IP 주소를 호스팅하고 유동 IP 주소를 사용하여 트래픽을 유도합니다. 페일오버 중에 유동 IP 주소는 이전 활성 노드에서 새 활성 노드로 이동하고 통신 클라이언트 디바이스를 계속합니다.

멀티노드 고가용성 솔루션에서는 2노드 구성을 지원합니다.

요구 사항

이 예에서 사용되는 하드웨어 및 소프트웨어 구성 요소는 다음과 같습니다.

-

SRX 시리즈 방화벽 또는 vSRX 가상 방화벽 인스턴스 2개

-

주니퍼 네트웍스(R) MX960 유니버설 라우팅 플랫폼 2개

-

Junos OS 릴리스 22.3R1

토폴로지

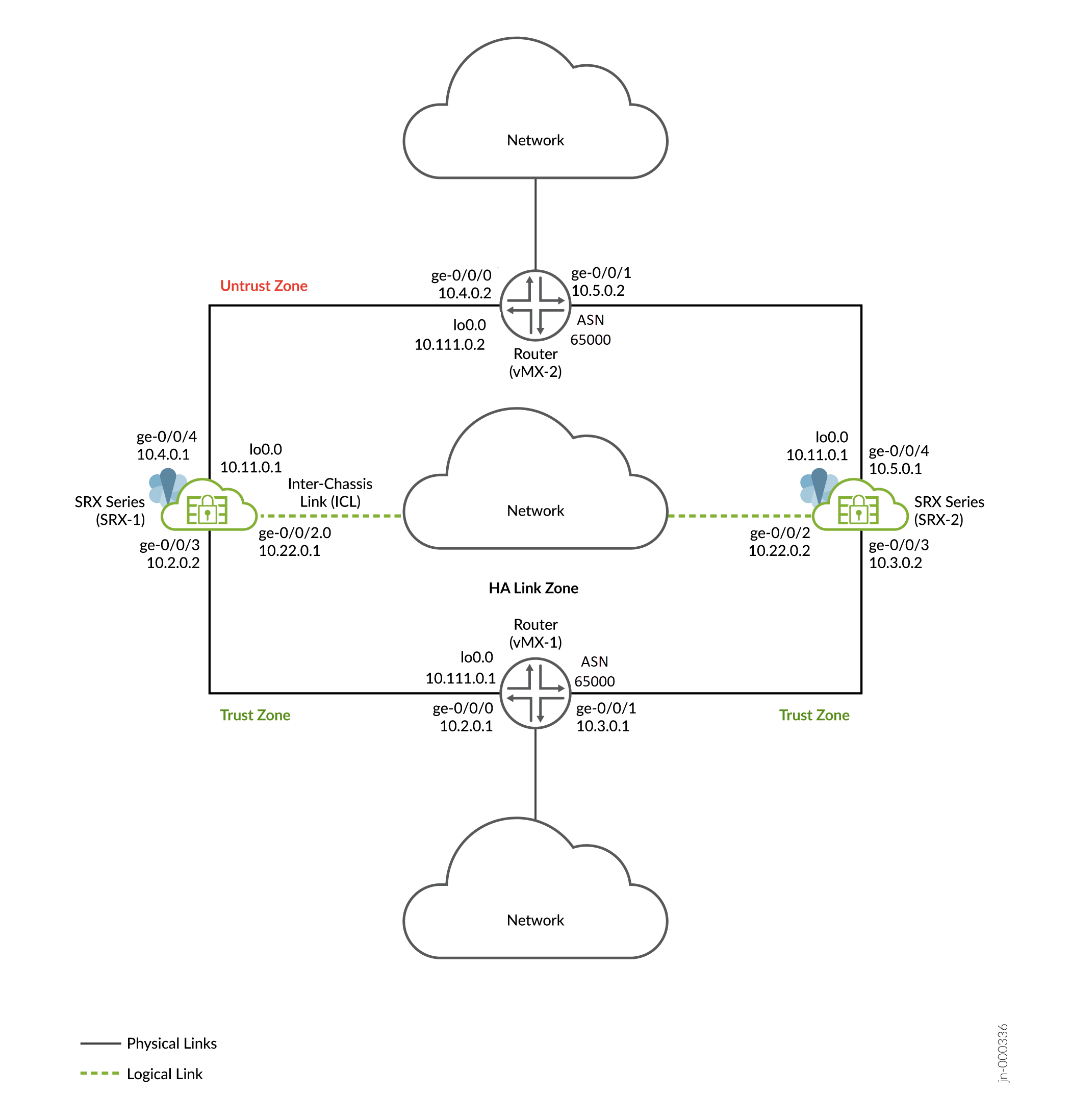

그림 1 은 이 예에서 사용되는 토폴로지를 보여줍니다.

의 멀티노드 고가용성

의 멀티노드 고가용성

토폴로지에서 볼 수 있듯이, 두 개의 SRX 시리즈 방화벽은 신뢰 및 신뢰할 수 없는 측의 인접 라우터에 연결되어 BGP 인접 관계를 형성합니다. 암호화된 논리적 섀시 간 링크(ICL)는 라우팅된 네트워크를 통해 노드를 연결합니다. 노드는 네트워크를 통해 라우팅 가능한 IP 주소(유동 IP 주소)를 사용하여 서로 통신합니다. 루프백 인터페이스는 SRX 시리즈 및 라우터에서 IP 주소를 호스팅하는 데 사용됩니다.

일반적으로 SRX 시리즈 방화벽에서 AE(Aggregated Ethernet) 또는 수익 이더넷 포트를 사용하여 ICL 연결을 설정할 수 있습니다. 이 예에서는 ICL에 GE 포트를 사용했습니다. 또한 최대의 세그멘테이션을 보장하기 위해 ICL 경로에 대한 라우팅 인스턴스를 구성했습니다.

일반적인 고가용성 구축에서는 네트워크의 노스바운드 및 사우스바운드 양에 여러 라우터와 스위치가 있습니다. 이 예시에서는 SRX 시리즈 방화벽의 양쪽에 있는 두 개의 라우터를 사용하고 있습니다.

이 예시에서는 SRX 시리즈 방화벽 간에 고가용성을 구축하고 HA 링크 암호화를 활성화하여 터널 트래픽을 보호합니다.

다음 작업을 수행하여 멀티노드 고가용성 설정을 빌드합니다.

- ID를 할당하여 한 쌍의 SRX 시리즈 방화벽을 로컬 및 피어 노드로 구성합니다.

- 서비스 중복 그룹을 구성합니다.

- 유동 IP 주소를 호스트하도록 루프백 인터페이스(lo0.0)를 구성합니다.

- 활성 상태 확인 및 적용을 위한 IP 프로브를 구성합니다

- 활성 적용에 필요한 신호 경로를 구성하고 경로 존재 정책과 함께 사용합니다.

- IKEv2를 사용하여 고가용성(ICL) 트래픽에 대한 VPN 프로필을 구성합니다.

- BFD 모니터링 옵션 구성

- 라우팅 정책 및 라우팅 옵션 구성

- 적절한 보안 정책을 구성하여 네트워크의 트래픽 관리

-

네트워크 요구 사항에 따라 무상태 방화벽 필터링 및 QoS(Quality of Service)를 구성합니다.

-

네트워크 요구 사항에 따라 인터페이스와 영역을 구성합니다. 링크 암호화를 위한 IKE(Internet Key Exchange) 및 구성 동기화를 위한 SSH와 같은 서비스를 ICL과 연결된 보안 영역에서 호스트-인바운드 시스템 서비스로 허용해야 합니다.

이 예에서는 SRX-1 및 SRX-2에서 정적 경로를 사용하고 이러한 경로를 BGP에 보급하여 선호 경로에 어떤 SRX 시리즈 방화벽이 있는지 결정하는 메트릭을 추가합니다. 또는 SRX 시리즈 방화벽에서 경로 리플렉터를 사용하여 BGP를 통해 학습한 경로를 보급하고 그에 따라 BGP에서 일치하도록 라우팅 정책을 구성할 수 있습니다.

SRG0 및 SRG1에서 다음 옵션을 구성할 수 있습니다.

-

SRG1: 활성/백업 신호 경로, 구축 유형, 활성성 우선순위, 선점, 가상 IP 주소(기본 게이트웨이 구축용), 활성성 프로빙 및 백업 패킷 프로세스.

-

SRG1: SRG1의 BFD 모니터링, IP 모니터링 및 인터페이스 모니터링 옵션.

-

SRG0: 실패 시 종료 및 실패 시 설치 경로 옵션.

SRG1에서 모니터링(BFD 또는 IP 또는 인터페이스) 옵션을 구성할 때, SRG0에서 실패 시 shutdown이라는 옵션을 구성하지 않는 것이 좋습니다.

섀시 간 링크(ICL)의 경우 다음 구성 설정을 권장합니다.

- 어그리게이션 이더넷 인터페이스(ae0)를 사용하는 루프백(lo0) 인터페이스 또는 수익 이더넷 인터페이스를 사용하여 ICL을 설정합니다. SRX 시리즈 방화벽에서 사용 가능한 경우 전용 HA 포트(제어 및 패브릭 포트)를 사용하지 마십시오.

- 최대 전송 단위(MTU)를 1514로 설정

- ICL에 사용되는 인터페이스와 연관된 보안 영역에서 다음 서비스를 허용합니다

-

IKE, 고가용성, SSH

-

필요한 라우팅 프로토콜에 따른 프로토콜.

-

BFD를 사용하여 이웃 경로를 모니터링합니다.

-

st0.16000에서 st0.16385까지의 보안 터널 인터페이스(st0)는 멀티노드 고가용성을 위해 예약되어 있습니다. 이러한 인터페이스는 사용자가 구성할 수 있는 인터페이스가 아닙니다. st0.0에서 st0.15999 사이의 인터페이스만 사용할 수 있습니다.

구성

시작하기 전에

멀티노드 고가용성 구성을 위한 SRX 시리즈 방화벽에는 Junos IKE 패키지가 필요합니다. 이 패키지는 SRX 시리즈 방화벽에서 기본 패키지 또는 옵션 패키지로 제공됩니다. 자세한 내용은 Junos IKE 패키지 지원을 참조하십시오.

패키지가 SRX 시리즈 방화벽에 기본적으로 설치되지 않는 경우 다음 명령을 사용하여 설치합니다. ICL 암호화를 위해 이 단계가 필요합니다.

user@host> request system software add optional://junos-ike.tgz Verified junos-ike signed by PackageProductionECP256_2022 method ECDSA256+SHA256 Rebuilding schema and Activating configuration... mgd: commit complete Restarting MGD ... WARNING: cli has been replaced by an updated version: CLI release 20220208.163814_builder.r1239105 built by builder on 2022-02-08 17:07:55 UTC Restart cli using the new version ? [yes,no] (yes)

CLI 빠른 구성

이 예를 빠르게 구성하려면, 아래 명령을 복사하여 텍스트 파일로 붙여 넣은 다음 모든 라인브레이크를 제거하고, 네트워크 구성을 일치하는 데 필요한 세부 사항을 변경하고, 계층 수준에서 [edit] 명령을 복사하여 CLI에 붙여 넣은 다음, 구성 모드에서 들어갑니다 commit .

SRX-1 디바이스에서

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.22.0.1 set chassis high-availability peer-id 2 peer-ip 10.22.0.2 set chassis high-availability peer-id 2 interface ge-0/0/2.0 set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 2 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.2.0.2/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.4.0.1/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/16 next-hop 10.2.0.1 set routing-options static route 10.6.0.0/16 next-hop 10.4.0.2 set routing-options static route 10.111.0.1 next-hop 10.2.0.1 set routing-options static route 10.111.0.2 next-hop 10.4.0.2 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then accept metric 30 set policy-options policy-statement mnha-route-policy term default then reject set protocols bgp group trust type internal set protocols bgp group trust local-address 10.2.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust neighbor 10.2.0.1 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust local-as 65000 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.4.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust neighbor 10.4.0.2 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust local-as 65000

SRX-2 디바이스에서

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.22.0.2 set chassis high-availability peer-id 1 peer-ip 10.22.0.1 set chassis high-availability peer-id 1 interface ge-0/0/2.0 set chassis high-availability peer-id 1 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 1 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 src-ip 10.5.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 activeness-priority 1 set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.3.0.2/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.5.0.1/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.2/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/16 next-hop 10.3.0.1 set routing-options static route 10.6.0.0/16 next-hop 10.5.0.2 set routing-options static route 10.111.0.1 next-hop 10.3.0.1 set routing-options static route 10.111.0.2 next-hop 10.5.0.2 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh set policy-options route-filter-list loopback 10.11.0.0/24 orlonger set policy-options route-filter-list ipsec 10.6.0.0/16 orlonger set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then accept metric 35 set policy-options policy-statement mnha-route-policy term default then reject set protocols bgp group trust type internal set protocols bgp group trust local-address 10.3.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust neighbor 10.3.0.1 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust local-as 65000 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.5.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust neighbor 10.5.0.2 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust local-as 65000

다음 섹션에서는 네트워크에서 멀티노드 고가용성 설정을 설정하는 데 필요한 라우터의 구성 코드 조각을 보여줍니다.

라우터(VMX-1)

set interfaces ge-0/0/2 description lan unit 0 family inet address 10.1.0.1/16 set interfaces ge-0/0/0 description ha unit 0 family inet address 10.2.0.1/16 set interfaces ge-0/0/1 description ha unit 0 family inet address 10.3.0.1/16 set interfaces lo0 description "loopback" unit 0 family inet address 10.111.0.1 primary preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.2.0.1 set protocols bgp group mnha_r0 neighbor 10.2.0.2 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.3.0.1 set protocols bgp group mnha_r0_b neighbor 10.3.0.2 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b local-as 65000

라우터(VMX-2)

set interfaces ge-0/0/0 description HA unit 0 family inet address 10.4.0.2/16 set interfaces ge-0/0/1 description HA unit 0 family inet address 10.5.0.2/16 set interfaces ge-0/0/2 description trust unit 0 family inet address 10.6.0.1/16 set interfaces lo0 description "loopback" unit 0 family inet address 10.111.0.2 primary preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.4.0.2 set protocols bgp group mnha_r0 neighbor 10.4.0.1 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.5.0.2 set protocols bgp group mnha_r0_b neighbor 10.5.0.1 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b local-as 65000

구성

단계별 절차

단계별 절차에서 SRX-1의 구성을 보여드리고 있습니다.

다음 예에서는 구성 계층에서 다양한 수준을 탐색해야 합니다. 이를 수행하는 방법에 대한 지침은 CLI 사용자 가이드의 구성 모드에서 CLI 편집기 사용을 참조하십시오.

-

인터페이스를 구성합니다.

[edit] user@host# set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.2.0.2/16 user@host# set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.4.0.1/16 user@host# set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24

ge-0/0/3 및 ge-0/0/4 인터페이스를 사용하여 업스트림 및 다운스트림 라우터에 연결하고 ge-0/0/2 인터페이스를 사용하여 ICL을 설정하고 있습니다.

-

루프백 인터페이스를 구성합니다.

[edit] user@host# set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32

루프백 인터페이스에 할당된 IP 주소(10.11.0.1)가 유동 IP 주소로 사용됩니다.

루프백 인터페이스를 사용하면 특정 지점에서 인접 라우터의 트래픽이 유동 IP 주소(즉, 활성 노드)로 전달됩니다.

-

보안 영역을 구성하고, 영역에 인터페이스를 할당하고, 보안 영역에 허용되는 시스템 서비스를 지정합니다.

[edit] user@host# set security zones security-zone untrust host-inbound-traffic system-services ike user@host# set security zones security-zone untrust host-inbound-traffic system-services ping user@host# set security zones security-zone untrust host-inbound-traffic protocols bfd user@host# set security zones security-zone untrust host-inbound-traffic protocols bgp user@host# set security zones security-zone untrust interfaces ge-0/0/4 user@host# set security zones security-zone untrust interfaces lo0.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/3 user@host# set security zones security-zone halink host-inbound-traffic system-services ike user@host# set security zones security-zone halink host-inbound-traffic system-services ping user@host# set security zones security-zone halink host-inbound-traffic system-services high-availability user@host# set security zones security-zone halink host-inbound-traffic system-services ssh user@host# set security zones security-zone halink host-inbound-traffic protocols bfd user@host# set security zones security-zone halink host-inbound-traffic protocols bgp user@host# set security zones security-zone halink interfaces ge-0/0/2

인터페이스 ge-0/0/3 및 ge-0/0/4에 각각 신뢰 및 신뢰할 수 없는 영역을 할당합니다. 공용 IP 네트워크를 통해 연결하기 위해 신뢰할 수 없는 영역에 lo0.0 인터페이스를 할당합니다. 인터페이스 ge-0/0/2를 halink 영역에 할당합니다. 이 영역을 사용하여 ICL을 설정할 수 있습니다.

-

라우팅 옵션을 구성합니다.

[edit] user@host# set routing-options autonomous-system 65000 user@host# set routing-options static route 10.1.0.0/16 next-hop 10.2.0.1 user@host# set routing-options static route 10.6.0.0/16 next-hop 10.4.0.2 user@host# set routing-options static route 10.111.0.1 next-hop 10.2.0.1 user@host# set routing-options static route 10.111.0.2 next-hop 10.4.0.2

- 노드 ID, 로컬 노드 및 피어 노드의 lP 주소, 피어 노드의 인터페이스와 같은 로컬 노드 및 피어 노드 세부 정보를 모두 구성합니다.

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.22.0.1 user@host# set chassis high-availability peer-id 2 peer-ip 10.22.0.2 user@host# set chassis high-availability peer-id 2 interface ge-0/0/2.0 user@host# set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL

ICL을 사용하여 피어 노드와 통신하기 위해 ge-0/0/2 인터페이스를 사용합니다.

-

IPSEC_VPN_ICL IPSec VPN 프로필을 피어 노드에 연결합니다.

[edit] user@host# set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL

노드 간에 보안 ICL 링크를 설정하려면 이 구성이 필요합니다.

-

피어 노드에 대한 BFD(Bidirectional Forwarding Detection) 프로토콜 옵션을 구성합니다.

[edit] user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

피어 노드 ID 2를 서비스 중복 그룹 0(SRG0)에 연결합니다.

[edit] user@host# set chassis high-availability services-redundancy-group 0 peer-id 2

-

서비스 중복 그룹 1(SRG1)을 구성합니다.

[edit] user@host# set chassis high-availability services-redundancy-group 0 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 deployment-type routing user@host# set chassis high-availability services-redundancy-group 1 peer-id 2

.

-

SRG1에 대한 활성 결정 매개 변수를 설정합니다.

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 user@host# set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1

유동 IP 주소를 소스 IP 주소(10.11.0.1)로 사용하고 업스트림 라우터의 IP 주소를 활성 성 결정 프로브를 위한 대상 IP 주소(10.111.0.1)로 사용합니다.

IP 모니터링 및 활성 프로빙을 위해 최대 64개의 IP 주소를 구성할 수 있습니다. 총 64개의 IP 주소는 IPv4와 IPv6 주소 수의 합계입니다)

-

SRG1에 대한 BFD 모니터링 매개 변수를 구성하여 네트워크 장애를 탐지합니다.

[edit] user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0

-

활성 적용에 필요한 활성 신호 경로를 구성합니다.

[edit] user@host# set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 user@host# set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 user@host# set chassis high-availability services-redundancy-group 1 preemption user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

할당한 활성 신호 경로 IP 주소는 경로 선호 보급에 사용됩니다.

참고: 정책-옵션 문에서 route-exists 정책과 함께 활성 신호 경로를 지정해야 합니다. withif-route-exists조건을 구성할active-signal-route때 HA 모듈은 이 경로를 라우팅 테이블에 추가합니다. -

정책 옵션을 구성합니다.

[edit] user@host# set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 user@host# set policy-options policy-statement mnha-route-policy term 1 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 1 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists user@host# set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 user@host# set policy-options policy-statement mnha-route-policy term 2 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 2 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists user@host# set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 user@host# set policy-options policy-statement mnha-route-policy term 3 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 3 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 3 then accept metric 30 user@host# set policy-options policy-statement mnha-route-policy term default then reject

경로 일치 조건(

if-route-exists)을 사용하여 활성 신호 경로 10.39.1.1을 구성합니다. -

보안 정책을 구성합니다.

[edit] user@host# set security policies default-policy permit-all

네트워크 요구 사항에 따라 보안 정책을 구성했는지 확인합니다.

-

멀티노드 고가용성을 위한 IKE(Internet Key Exchange) 구성을 정의합니다. IKE(Internet Key Exchange) 구성은 보안 연결을 설정하는 데 사용되는 알고리즘과 키를 정의합니다.

[edit] user@host# set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel user@host# set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys user@host# set security ike proposal MNHA_IKE_PROP dh-group group14 user@host# set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 user@host# set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc user@host# set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 user@host# set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel user@host# set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP user@host# set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" user@host# set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL user@host# set security ike gateway MNHA_IKE_GW version v2-only

멀티노드 고가용성 기능의 경우, IKE 버전을 다음과 같이 구성해야 합니다.

v2-only -

IPsec 제안 프로토콜 및 암호화 알고리즘을 지정합니다. IPsec 옵션을 지정하여 두 참가자 디바이스 사이에 IPsec 터널을 생성하여 VPN 통신을 보호합니다.

[edit] user@host# set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel user@host# set security ipsec proposal MNHA_IPSEC_PROP protocol esp user@host# set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm user@host# set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 user@host# set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel user@host# set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP user@host# set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption user@host# set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW user@host# set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL

ha-link-encryption노드 간의 고가용성 트래픽 플로우를 보호하기 위해 ICL이 암호화됩니다.섀시 고가용성 구성에 대해 동일한 VPN 이름을 언급 vpn_profile 해야 IPSEC_VPN_ICL.

-

BFD 피어링 세션 옵션을 구성하고 활성 감지 타이머를 지정합니다.

[edit] user@host# set protocols bgp group trust type internal user@host# set protocols bgp group trust local-address 10.2.0.2 user@host# set protocols bgp group trust export mnha-route-policy user@host# set protocols bgp group trust neighbor 10.2.0.1 user@host# set protocols bgp group trust bfd-liveness-detection minimum-interval 500 user@host# set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 user@host# set protocols bgp group trust bfd-liveness-detection multiplier 3 user@host# set protocols bgp group trust local-as 65000 user@host# set protocols bgp group untrust type internal user@host# set protocols bgp group untrust local-address 10.4.0.1 user@host# set protocols bgp group untrust export mnha-route-policy user@host# set protocols bgp group untrust neighbor 10.4.0.2 user@host# set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 user@host# set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 user@host# set protocols bgp group untrust bfd-liveness-detection multiplier 3 user@host# set protocols bgp group untrust local-as

소프트웨어 업그레이드를 위한 구성 옵션(선택 사항)

멀티노드 고가용성에서는 소프트웨어 업그레이드 중에 경로를 변경하여 트래픽을 우회할 수 있습니다. 다음 단계를 사용하여 실패 시 설치 경로를 추가합니다. 여기에서도 트래픽은 여전히 노드를 통과할 수 있으며 인터페이스는 작동 상태를 유지합니다.

자세한 내용은 멀티노드 고가용성의 소프트웨어 업그레이드를 확인하십시오.

-

업그레이드 중 트래픽 우회에 사용되는 경로에 대한 전용 사용자 지정 가상 라우터를 생성합니다.

user@host# set routing-instances MNHA-signal-routes instance-type virtual-router

- SRG0에 대한 실패 시 설치 경로를 구성합니다.

user@host# set chassis high-availability services-redundancy-group 0 install-on-failure-route 10.39.1.3 routing-instance MNHA-signal-routes user@host# set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 routing-instance MNHA-signal-routes user@host# set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 routing-instance MNHA-signal-routes

라우팅 테이블은 노드가 실패할 때 문에 언급된 경로를 설치합니다.

- 경로를 속성이 있는 조건으로 참조하는 일치하는 라우팅 정책을 생성합니다.

route-exists예: 다음 구성 코드 조각은 실패 시 설치 경로로 SRG0에 대해 IP 주소 10.39.1.3으로 경로를 구성했음을 보여줍니다. 라우팅 정책 문은 경로 10.39.1.3을 조건으로

if-route-exists포함하고, 정책 문은 조건을 일치하는 용어 중 하나로 참조합니다.user@host# set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1/32 user@host# set policy-options condition active_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2/32 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0 user@host# set policy-options condition failure_route_exists if-route-exists address-family inet 10.39.1.3/32 user@host# set policy-options condition failure_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0

user@host# set policy-options policy-statement mnha-route-policy term 4 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 4 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 4 from condition failure_route_exists user@host# set policy-options policy-statement mnha-route-policy term 4 then metric 100 user@host# set policy-options policy-statement mnha-route-policy term 4 then accept

결과(SRX-1)

구성 모드에서 다음 명령을 입력하여 구성을 확인합니다.

출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.22.0.1;

peer-id 2 {

peer-ip 10.22.0.2;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

2;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

2;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.4.0.2 {

src-ip 10.4.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit]

user@host# show policy-options

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 30;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

[edit]

user@host# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/16 next-hop 10.2.0.1;

route 10.6.0.0/16 next-hop 10.4.0.2;

route 10.111.0.1/32 next-hop 10.2.0.1;

route 10.111.0.2/32 next-hop 10.4.0.2;

}

[edit]

user@host# show security zones security-zone

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.1/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.2.0.2/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.4.0.1/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

결과(SRX-2)

구성 모드에서 다음 명령을 입력하여 구성을 확인합니다. 출력에 의도한 구성이 표시되지 않으면 이 예의 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.22.0.2;

peer-id 1 {

peer-ip 10.22.0.1;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

1;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

1;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.5.0.2 {

src-ip 10.5.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

activeness-priority 1;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit]

user@host# show policy-options

route-filter-list loopback {

10.11.0.0/24 orlonger;

}

route-filter-list ipsec {

10.6.0.0/16 orlonger;

}

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 35;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

[edit]

user@host# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/16 next-hop 10.3.0.1;

route 10.6.0.0/16 next-hop 10.5.0.2;

route 10.111.0.1/32 next-hop 10.3.0.1;

route 10.111.0.2/32 next-hop 10.5.0.2;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

root@10.52.45.4# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.2/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.3.0.2/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.5.0.1/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

디바이스 구성이 완료되면 구성 모드에서 들어갑니다 commit .

user@host# commit warning: High Availability Mode changed, please reboot the device to avoid undesirable behavior commit complete

검증

구성이 제대로 작동하고 있는지 확인합니다.

- 멀티노드 고가용성 세부 정보 확인

- 멀티노드 고가용성 피어 노드 상태 확인

- 멀티노드 고가용성 서비스 중복 그룹 확인

- 페일오버 전후의 멀티노드 고가용성 상태 확인

- 섀시 간 링크(ICL) 암호화 상태 확인

- 링크 암호화 터널 통계 확인

- 섀시 간 링크 활성 피어 확인

멀티노드 고가용성 세부 정보 확인

목적

보안 디바이스에 구성된 멀티노드 고가용성 설정의 세부 정보를 보고 확인합니다.

작업

운영 모드에서 다음 명령을 실행합니다.

SRX-1에서

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.22.0.1

HA Peer Information:

Peer Id: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

SRX-2에서

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

의미

명령 출력에서 다음 세부 사항을 확인합니다.

-

IP 주소 및 ID와 같은 로컬 노드 및 피어 노드 세부 정보.

-

필드

Encrypted: YES는 트래픽이 보호되고 있음을 나타냅니다. -

필드

Deployment Type: ROUTING는 레이어 3 모드 구성, 즉 네트워크의 양쪽에 라우터가 있음을 나타냅니다. -

필드

Services Redundancy Group: 1는 해당 노드에서 SRG1의 상태(ACTIVE 또는 BACKUP)를 나타냅니다.

멀티노드 고가용성 피어 노드 상태 확인

목적

피어 노드 세부 정보를 보고 확인합니다.

작업

운영 모드에서 다음 명령을 실행합니다.

SRX-1

user@host> user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.1

Internal Peer-IP: 180.100.1.2

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 4 4

SRG Status Ack 4 3

Attribute Msg 4 2

Attribute Ack 2 2

SRX-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.2

Internal Peer-IP: 180.100.1.1

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 4 3

SRG Status Ack 3 4

Attribute Msg 3 2

Attribute Ack 2 2

의미

명령 출력에서 다음 세부 사항을 확인합니다.

-

사용된 인터페이스, IP 주소, ID와 같은 피어 노드 세부 정보

-

암호화 상태, 연결 상태 및 콜드 동기화 상태

-

노드 전반의 패킷 통계.

멀티노드 고가용성 서비스 중복 그룹 확인

목적

SRG가 구성되고 올바르게 작동하는지 확인합니다.

작업

운영 모드에서 다음 명령을 실행합니다.

SRG0의 경우:

user@host> show chassis high-availability services-redundancy-group 0

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG1의 경우:

user@host> show chassis high-availability services-redundancy-group 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Signal Route Info:

Active Signal Route:

IP: 10.39.1.1

Routing Instance: default

Status: INSTALLED

Backup Signal Route:

IP: 10.39.1.2

Routing Instance: default

Status: NOT INSTALLED

Split-brain Prevention Probe Info:

DST-IP: 10.111.0.1

SRC-IP: 10.11.0.1

Routing Instance: default

Status: NOT RUNNING

Result: N/A Reason: N/A

BFD Monitoring:

Status: UP

SRC-IP: 10.4.0.1 DST-IP: 10.4.0.2

Routing Instance: default

Type: SINGLE-HOP

IFL Name: ge-0/0/4.0

State: UP

의미

명령 출력에서 다음 세부 사항을 확인합니다.

-

구축 유형, 상태, 활성 및 백업 신호 경로와 같은 피어 노드 세부 정보.

-

IP 주소 및 가상 MAC 주소와 같은 가상 IP 정보.

-

IP 모니터링 및 BFD 모니터링 상태.

페일오버 전후의 멀티노드 고가용성 상태 확인

목적

멀티노드 고가용성 설정에서 페일오버 전후의 노드 상태 변화를 확인합니다.

작업

백업 노드(SRX-2)에서 멀티노드 고가용성 상태를 확인하려면 운영 모드에서 다음 명령을 실행합니다.

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

섹션 아래 Services Redundancy Group: 1 에서 필드를 Status: BACKUP 볼 수 있습니다. 이 필드 값은 SRG 1의 상태가 백업임을 나타냅니다.

활성 노드(SRX-1 디바이스)에서 페일오버를 시작하고 백업 노드(SRX-2 디바이스)에서 명령을 다시 실행합니다.

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: DOWN

Cold Sync Status: IN PROGRESS

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

섹션 Services Redundancy Group: 1 아래에서 SRG1의 상태가 BACKUP 에서 ACTIVE로 변경되었습니다.

섹션 아래에서 피어 노드 세부 정보를 볼 수도 있습니다. Peer Information 출력은 BACKUP으로 피어의 상태를 보여줍니다.

섀시 간 링크(ICL) 암호화 상태 확인

목적

섀시 간 링크(ICL) 상태를 확인합니다.

작업

운영 모드에서 다음 명령을 실행합니다.

user@host> show security ipsec security-associations ha-link-encryption detail

ID: 495001 Virtual-system: root, VPN Name: IPSEC_VPN_ICL

Local Gateway: 10.22.0.1, Remote Gateway: 10.22.0.2

Traffic Selector Name: __IPSEC_VPN_ICL__multi_node__

Local Identity: ipv4(180.100.1.1-180.100.1.1)

Remote Identity: ipv4(180.100.1.2-180.100.1.2)

TS Type: traffic-selector

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.16000, Tunnel MTU: 0, Policy-name: MNHA_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

HA Link Encryption Mode: Multi-Node

Location: FPC -, PIC -, KMD-Instance -

Anchorship: Thread -

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x0005a7ec, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3597 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2900 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966273

Direction: outbound, SPI: 0x000a2aba, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3597 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2900 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966273

의미

명령 출력은 다음 정보를 제공합니다.

-

로컬 게이트웨이 및 원격 게이트웨이 세부 정보입니다.

-

PIC의 각 스레드에 대한 IPsec SA 쌍입니다.

-

HA 링크 암호화 모드(다음 줄 참조):

HA Link Encryption Mode: Multi-Node -

사용된 인증 및 암호화 알고리즘

주의:명령 출력에 표시된 IP 범위(180.100.1.x)는 ICL IPsec 트래픽 선택기 역할을 합니다. 시스템은 이 IP 범위를 동적으로 할당하므로 변경하거나 수정하지 않는 것이 중요합니다. 또한 더 넓은 180.x.x.x IP 범위에 대해 BFD(Bidirectional Forwarding Detection)가 자동으로 활성화됩니다.

링크 암호화 터널 통계 확인

목적

활성 노드와 백업 노드 모두에서 링크 암호화 터널 통계를 확인합니다.

작업

운영 모드에서 다음 명령을 실행합니다.

user@host> show security ipsec statistics ha-link-encryption ESP Statistics: Encrypted bytes: 984248 Decrypted bytes: 462519 Encrypted packets: 9067 Decrypted packets: 8797 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

의미

VPN 전반에서 패킷 손실 문제가 발견되면 명령을 여러 번 실행 show security ipsec statistics ha-link-encryption 하여 암호화 및 복호화된 패킷 카운터가 증가하고 있는지 확인할 수 있습니다. 또한 다른 오류 카운터가 증가하는지 확인해야 합니다.

이 명령을 사용하여 clear security ipsec security-associations ha-link-encryption 모든 IPsec 통계를 지웁니다.

섀시 간 링크 활성 피어 확인

목적

ICL 활성 피어만 볼 수 있고 일반 IKE 활성 피어는 볼 수 없습니다.

작업

운영 모드에서 다음 명령을 실행합니다.

SRX-1

user@host> show security ike active-peer ha-link-encryption

Remote Address Port Peer IKE-ID AAA username Assigned IP

10.22.0.2 500 10.22.0.2 not available 0.0.0.0

SRX-2

user@host> show security ike active-peer ha-link-encryption Remote Address Port Peer IKE-ID AAA username Assigned IP 10.22.0.1 500 10.22.0.1 not available 0.0.0.0

의미

명령 출력에는 활성 피어가 사용 중인 피어 주소 및 포트와 같은 세부 정보와 함께 ICL의 활성 피어만 표시됩니다.