애플리케이션 방화벽

AppFW(Application Firewall)는 애플리케이션 시그니처를 기반으로 트래픽에 대한 정책 기반 적용 및 제어를 제공합니다. AppFW를 사용하면 기업이 제재하지 않는 애플리케이션 트래픽을 차단할 수 있습니다. 자세한 내용은 다음 항목을 참조하십시오.

애플리케이션 방화벽 개요

이 주제에는 다음 섹션이 포함되어 있습니다.

Stateful 방화벽의 제한 사항

전통적으로 stateful 방화벽은 HTTP, SMTP 및 DNS와 같은 애플리케이션을 제어하는 데 사용되었습니다. 이러한 애플리케이션은 잘 알려진 표준 포트만 사용했습니다. 그러나 이제 클라이언트와 서버가 동일한 프로토콜과 동일한 포트를 사용하는 한 모든 포트에서 이러한 애플리케이션을 실행할 수 있습니다. 이 표준 stateful 방화벽으로 인하여 일반 애플리케이션을 탐지할 수 없습니다. 또한 웹 애플리케이션의 인기가 증가하고 기존 전체 클라이언트 기반 애플리케이션에서 웹으로 이동하는 추세가 확대되고 있으며, HTTP를 통해 트래픽이 전송되는 트래픽도 증가하고 있습니다.

방화벽이 레이어 3 및 레이어 4를 기반으로 트래픽을 검사하는 Stateful 방화벽의 제한은 애플리케이션 계층 익스용을 허용할 수 있도록 개방형으로 남겨 좌측면됩니다.

애플리케이션 방화벽

주니퍼 네트웍스 애플리케이션 방화벽(AppFW)은 애플리케이션 식별 결과를 활용하여 애플리케이션을 기반으로 트래픽을 허용, 거부, 거부 또는 리디렉션하는 정보를 바탕으로 의사 결정을 내릴 수 있습니다. AppFW를 사용하면 레이어 7 트래픽에 대한 정책 제어를 적용할 수 있습니다.

사전 정의한 서명 데이터베이스는 보안 엔지니어링 웹 사이트 주니퍼 네트웍스 사용할 수 있습니다. 이 데이터베이스에는 애플리케이션 시그니처 라이브러리가 포함되어 있습니다. 자세한 내용은 애플리케이션 서명을 참조하십시오. 이러한 서명 페이지는 애플리케이션 범주, 그룹, 위험 수준, 포트에 대한 가시성을 제공합니다.

AppFW를 사용하면 애플리케이션 서명을 기반으로 애플리케이션을 차단하는 동시에 다른 HTTP 트래픽이 방화벽을 통과할 수 있습니다. 예를 들어, 애플리케이션 방화벽 규칙은 Facebook의 HTTP 트래픽을 차단할 수 있지만 MS Outlook의 HTTP 트래픽에 대한 웹 액세스를 허용합니다.

애플리케이션 방화벽의 이점

사용자 정의 정책에 따라 고위험 애플리케이션에 대한 세분적인 보안 제어를 제공합니다.

요구 사항에 따라 애플리케이션 액세스에 대한 정책 제어를 제공함으로써 유연성을 강화합니다.

통합된 정책을 적용한 애플리케이션 방화벽

릴리즈 Junos OS 18.2R1 통합 정책을 사용하여 AppFW 구성의 동일한 기능을 사용할 수 있습니다. 통합 정책은 AppID(Application Identification) 서비스의 애플리케이션 아이덴티티 정보를 활용하여 트래픽을 허용, 거부, 거부 또는 리디렉션합니다. 통합 정책 구성은 모든 애플리케이션 방화벽 기능을 처리하고 방화벽 정책을 구성하는 작업을 간소화합니다.

AppFW 구성을 위한 다음 주제 중 하나를 읽어 보시게 됩니다.

18.Junos OS 이상 릴리스를 사용하고 있는 경우 기존 AppFW와 동일한 이점을 얻도록 통합 정책을 구성해야 합니다. 통합 정책으로 애플리케이션 방화벽 지원을 참조하십시오.

18.2 Junos OS 버전 이전에 Junos OS 경우 기존 AppFW를 구성할 수 있습니다. 애플리케이션 방화벽 개요를 참조하십시오.

통합 정책으로 애플리케이션 방화벽 지원

릴리스 Junos OS 릴리스부터 18.2R1 및 vSRX 인스턴스는 통합 정책을 지원하기 때문에 기존 보안 정책 내에서 Layer 7 동적 애플리케이션을 세부적으로 제어하고 적용할 수 있습니다.

통합 정책은 동적 애플리케이션을 기존 5-tuple 또는 6-tuple(사용자 방화벽과 함께 5-tuple) 조건의 일부로 일치 조건으로 동적 애플리케이션을 사용하여 시간이 경과에 따라 애플리케이션 변경을 탐지할 수 있도록 하는 보안 정책입니다.

릴리스 날짜와 이후 릴리스로 Junos OS 18.2R1 APPFW 기능 사용과 관련한 다음 사항에 유의하십시오.

모든 기존 AppFW 관련 CLI 명령어는 사용 안 됩니다. 즉,

AppFW(Junos OS Release 18.2R1 Application Firewall) 기능은 즉시 제거되는 것이 아니라, 새로운 구성을 준수하도록 구성을 준수할 수 있는 역호화(backward compatibility)와 기회를 제공합니다. 이러한 변경의 일부로 이 계층에 있는 계층 및 모든 구성 옵션은

[edit security application-firewall]사용되지 않습니다.AppFW 기능은 사용되지 않은 계층에서 계속 구성하는 경우 작동합니다. 수동 입력만이 지원되지 CLI 계층에서 AppFW를 구성할 수 있습니다.

동일한 보안 정책에서 기존 AppFW 정책 및 통합 정책 구성은 지원되지 않습니다. 이를 시도하는 경우 시스템은 다음과 같은 오류 메시지를 표시합니다.

Traditional AppFW and dynamic-application can't be applied to same policy

Junos OS Release에서 이전 18.2R1 버전으로 다운그레이 Junos OS:

다운그레이드 이후 커밋 체크 실패를 방지하려면 모든 통합 정책을 삭제해야 합니다.

통합 정책 구성의 예는 통합 보안 정책 구성 을 참조합니다.

다음 참조

예: 통합 정책으로 애플리케이션 방화벽 구성

이 예에서는 애플리케이션을 기반으로 트래픽을 허용하거나 차단하기 위한 통합 정책을 구성하는 방법을 설명하고 있습니다.

시스템 요구 사항

시스템 요구 사항

이 예에서는 다음과 같은 하드웨어 및 소프트웨어 구성 요소를 활용합니다.

SRX 시리즈 디바이스가 Junos OS 릴리스 18.2R1. 이 구성 예는 릴리스 릴리스와 함께 Junos OS 테스트 19.1R1.

시작하기 전

SRX 시리즈 디바이스에 유효한 애플리케이션 식별 기능 라이선스를 설치하십시오. 라이선스 관리 Junos OS 를 참조합니다.

애플리케이션 서명 패키지를 Junos OS 다운로드하여 설치합니다. 애플리케이션 서명 패키지를 다운로드하고 Junos OS 설치합니다.

개요

이 예에서는 Yahoo-Mail 및 Facebook-Access와 같은 특정 애플리케이션 및 애플리케이션 그룹을 차단하는 매우 일반적인 시나리오를 작성합니다.

토폴로지

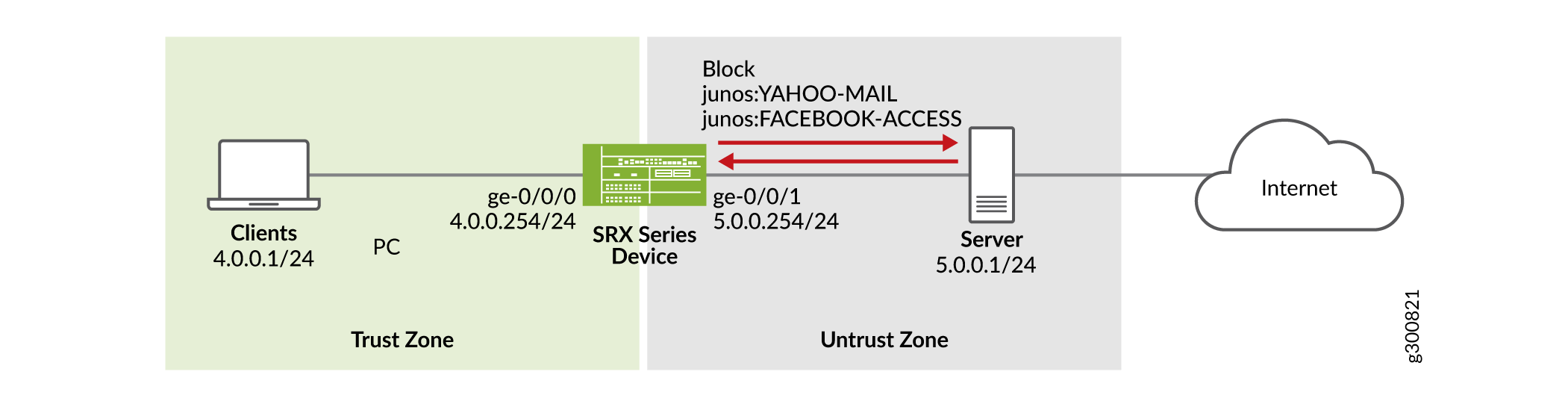

이 예에서는 그림 1 에서와 같이 토폴로지 를 사용했습니다.

이 예에서는 다음 존 및 인터페이스 구성을 사용합니다.

클라이언트 시스템은 IP 주소 4.0.0.254/24를 사용하는 ge-0/0/0.0 인터페이스에 연결됩니다. 이는 트러스트 존(trust zone)의 일부입니다.

서버 시스템은 IP 주소 5.0.0.254/24를 사용하는 ge-0/0/1.0 인터페이스에 연결됩니다. 언트러스트 존의 일부입니다.

보안 정책 구성을 생성하여 다음 단계를 사용하여 특정 애플리케이션을 차단합니다.

존 트러스트(zone trust)에서 신뢰할 수 없는 트래픽에 대한 보안 정책을 생성하여 Yahoo-Mail 또는 Facebook-Access 애플리케이션에 대한 액세스를 차단합니다.

거부되거나 거부된 트래픽에 대한 리디렉션 메시지를 생성하여 요청 상태에 대해 사용자에게 알릴 수 있습니다.

나머지 트래픽을 허용하는 기본 정책을 생성합니다.

구성

CLI 빠른 구성

이 예제를 신속하게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여넣기하고, 라인 끊기를 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 계층 수준에서 명령어를 CLI 입력한 다음 구성 모드에서 [edit] commit 입력합니다.

set security dynamic-application profile profile1 redirect-message type custom-text content "THIS APPLICATION IS BLOCKED" set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:YAHOO-MAIL set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.254/24 set interfaces ge-0/0/1 unit 0 family inet address 5.0.0.254/24

절차

단계별 절차

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이러한 작업을 하는 방법에 대한 지침은 CLI 사용자 가이드의 CLI 편집기 사용 CLI 참조하십시오.

동적 애플리케이션을 사용하는 통합 정책을 구성하는 경우:

보안 존 및 인터페이스를 구성합니다.

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/0.0user@host#set security zones security-zone untrust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust interfaces ge-0/0/1.0user@host#set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.254/24user@host#set interfaces ge-0/0/1 unit 0 family inet address 5.0.0.254/24리디렉션 프로필을 생성합니다.

[edit]

user@host#set security dynamic-application profile profile1 redirect-message type custom-text content "THIS APPLICATION IS BLOCKED"동적 애플리케이션을 일치 기준으로 사용하여 보안 정책을 생성합니다.

[edit]

user@host#set security policies from-zone trust to-zone untrust policy policy-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:YAHOO-MAILuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESSuser@host#set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1남은 트래픽을 허용하는 기본 정책을 생성합니다.

[edit]

user@host#set security policies default-policy permit-all

결과

구성 모드에서 명령을 입력하여 구성을 show security policies 확인 출력이 의도한 구성을 표시하지 않는 경우 이 예제에서 구성 지침을 반복하여 수정합니다.

[edit]user@host#show security dynamic-application { profile profile1 { redirect-message { type { custom-text { content "THIS APPLICATION IS BLOCKED"; } } } } } policies { from-zone trust to-zone untrust { policy policy-1 { match { source-address any; destination-address any; application any; dynamic-application [junos:YAHOO-MAIL junos:FACEBOOK-ACCESS ]; } then { reject { profile profile1; } } } } default-policy { permit-all; } } zones { security-zone trust { host-inbound-traffic { system-services { ping; } } interfaces { ge-0/0/0.0; } } security-zone untrust { host-inbound-traffic { system-services { ping; } } interfaces { ge-0/0/1.0; } } }

[edit]user@host#show interfaces ge-0/0/0 { unit 0 { family inet { address 4.0.0.254/24; } } } ge-0/0/1 { unit 0 { family inet { address 5.0.0.254/24; } } } fxp0 { unit 0 { family inet { address 10.102.70.185/24; } } }

디바이스 구성이 완료되면 commit 구성 모드에서 입력합니다.

확인

다음 절차를 사용하여 정책 구성이 있는지 검증합니다.

정책 작업 검증

목적

통합 정책이 구성된 애플리케이션을 차단한지 검증합니다.

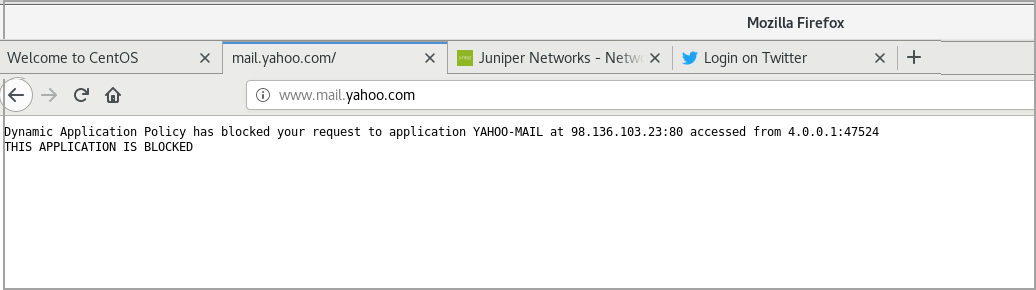

작업

웹 브라우저에서 애플리케이션에 액세스하십시오. 예를 들어 Yahoo-Mail을 들 수 있습니다. 시스템은 다음 이미지와 같이 리디렉션 메시지를 표시합니다.

의미

보안 정책이 동적 애플리케이션을 기반으로 트래픽을 거부할 때마다 출력은 동적 애플리케이션 프로파일에서 사용자가 구성한 리다이 리디렉션 메시지를 표시합니다.

통합 정책 구성 검증

목적

통합 정책 구성이 올바른지 확인합니다.

작업

작동 모드에서 명령을 입력하여 장치에 있는 모든 보안 정책의 세부 show security policies detail 요약을 표시합니다.

user@host>show security policies detail Default policy: permit-all Pre ID default policy: permit-allPolicy: policy-1, action-type: reject,State: enabled, Index: 7, Scope Policy: 0 Policy Type: Configured Sequence number: 1 From zone: trust, To zone: untrust Source vrf group: any Destination vrf group: any Source addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Destination addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Application: any IP protocol: 0, ALG: 0, Inactivity timeout: 0 Source port range: [0-0] Destination ports: [0-0] Dynamic Application:junos:FACEBOOK-ACCESS: 244junos:YAHOO-MAIL: 236dynapp-redir-profile: profile1(1)Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

의미

출력은 보안 정책에 대한 정보를 표시합니다. 다음 정보를 검증합니다.

구성된 정책 이름 policy-1 및 정책 작업 거부.

구성된 동적 애플리케이션 junos:FACEBOOK-ACCESS 및 junos:YAHOO-MAIL.

리디렉션 프로필1.

기존 애플리케이션 방화벽

이 주제에는 다음 섹션이 포함되어 있습니다.

- 애플리케이션 방화벽의 작동 방식 이해

- 애플리케이션 방화벽 규칙 설정 및 규칙

- ALG를 적용한 애플리케이션 방화벽

- 알 수 없는 애플리케이션

- 애플리케이션 방화벽을 위한 세션 로깅

- 섀시 클러스터의 애플리케이션 방화벽 지원

애플리케이션 방화벽의 작동 방식 이해

기존 보안 정책을 사용하여 트래픽에 대한 기존 방화벽 제어를 적용할 수 있는 경우, AppFW 모듈을 사용하여 애플리케이션 서명을 기반으로 특정 애플리케이션 트래픽을 차단하는 동시에 다른 HTTP 트래픽이 방화벽을 통과할 수 있도록 허용할 수 있습니다.

보안 디바이스는 AppFW를 구성한 경우 다음 순서로 트래픽을 처리합니다.

보안 정책은 정책에 지정된 존 쌍과 일치합니다.

보안 정책은 패킷과 일치하는 조건(소스 및 대상 IP 주소, 소스 및 대상 포트, 애플리케이션 유형)과 일치

보안 정책은 다음 중 하나를 일치하는 트래픽에 적용합니다.

거부—클라이언트에 알리고 트래픽을 삭제하며 이벤트를 기록합니다.

거부—트래픽을 삭제하고 이벤트를 기록합니다.

허용—세션을 열고 이벤트를 기록하며 지정된 경우 서비스를 적용합니다.

트래픽에 대한 애플리케이션 ID를 검색하기 위해 애플리케이션 서비스를 호출합니다.

지정된 애플리케이션 방화벽 규칙 집합을 적용합니다.

참고:Junos OS Release 20.1 이상 릴리스를 사용하고 있으며 HTTP 기반 사용자 지정 애플리케이션 시그니처를 구성한 경우, 레거시 애플리케이션 방화벽 리디렉션 조치가 HTTPS 트래픽에 작동하지 않을 수 있습니다. 보안 디바이스는 HTTPS 트래픽을 리디렉션하는 대신 트래픽을 거부하거나 거부합니다.

참고:보안 장비에서 수신되는 모든 IP 단편화 패킷은 전송 전에 재조직되어야 합니다.

애플리케이션 방화벽 규칙 설정 및 규칙

애플리케이션 방화벽 구성 시 다음을 고려하십시오.

하나의 AppFW 규칙을 여러 다른 보안 정책에 적용할 수 있습니다.

논리적 시스템 내에서 AppFW를 구성할 수 있습니다.

규칙에서 여러 동적 애플리케이션과 규칙 세트에 여러 규칙을 구성할 수 있습니다. 그러나 전체 규칙 집합 수와 규칙에는 제한이 있습니다.

규칙에서 동적 애플리케이션 그룹을 일치 조건으로 구성할 수 있습니다. 애플리케이션 그룹에는 여러 관련 애플리케이션이 포함되어 있습니다. 자세한 내용은 애플리케이션 식별을 위한 사전 정의 및 사용자 지정 애플리케이션 그룹을 참조하십시오.

기본 규칙은 규칙과 일치하지 않는 모든 트래픽에 필요한 조치를 정의합니다. 따라서 AppFW 규칙 집합에는 기본 규칙이 포함되어야 합니다.

ALG를 적용한 애플리케이션 방화벽

보안 장비에서 ALG를 활성화하면 애플리케이션 식별에 제어 세션에서 애플리케이션을 식별할 수 있는 ALG 결과가 포함됩니다. AppFW는 제어 세션이 허용된 경우 ALG 데이터 세션을 허용합니다. 제어 세션이 거부된 경우 데이터 세션이 없습니다. ALG를 비활성화하면 애플리케이션 식별은 제어 및 데이터 세션에서 애플리케이션을 식별하기 위해 시그니처에 의존합니다. 시그니처 매치(signature match)를 찾지 못하면 애플리케이션은 알려지지 않은 것으로 간주됩니다. AppFW는 애플리케이션 식별 결과에 따라 애플리케이션을 처리합니다.

알 수 없는 애플리케이션

애플리케이션 식별은 ID junos:UNKNOWN로 알려지지 않은 동적 애플리케이션을 분류합니다. AppID는 다음 케이스에서 예약된 키워드 junos:UNKNOWN를 사용

트래픽은 데이터베이스에 있는 애플리케이션 시그니처와 일치하지 않습니다.

시스템에서 애플리케이션을 식별할 때 오류가 발생합니다.

세션이 다른 디바이스로 장애가 발생했습니다.

junos:UNKNOWN의 애플리케이션 ID가 있는 트래픽은 junos:UNKNOWN의 동적 애플리케이션과 규칙과 일치합니다. junos:UNKNOWN에 대해 정의된 규칙이 없는 경우 기본 규칙이 적용됩니다.

애플리케이션 방화벽을 위한 세션 로깅

보안 정책 하에서 로그 옵션을 활성화하여 트래픽을 로그할 수 있습니다. 표 1에 설명된 따라 AppFW가 구성되면 로그 메시지를 검사하는 동안 다음을 참고하십시오.

보안 정책 조치 |

로그 생성 |

자세한 내용 |

|---|---|---|

허용 |

세션 생성 및 세션 생성 메시지 로그 생성 |

보안 정책 허용 조치가 AppFW 규칙이 적용되기도 전에 세션을 생성하면 로그 메시지에는 다음 업데이트 중 하나가 포함됩니다.

|

거부/거부 |

로그는 메시지를 거부하거나 거부하지만 세션을 생성하지 않습니다. |

AppFW 규칙이 트래픽을 거부하거나 거부하면 로그 메시지에는 이유 필드에 다음 구문이 포함됩니다.

|

섀시 클러스터의 애플리케이션 방화벽 지원

보안 디바이스가 섀시 클러스터 모드인 경우, 장애 이전 이전과 이후의 AppFW 작업은 표 2와 같이 애플리케이션 식별 상황에 따라 달라지기 합니다.

장애 조치 이전 |

장애 조치 이후 |

||

|---|---|---|---|

| 애플리케이션 ID 상태 | 애플리케이션 방화벽 작업 | 애플리케이션 ID 상태 | 애플리케이션 방화벽 작업 |

성공 |

거부 |

성공 |

거부 |

성공 |

허용 |

성공 |

허용 |

보류 중인 |

— |

알려지지 않은 |

알려지지 않은 애플리케이션에 대해 정의된 규칙에 기반한 조치 알 수 없는 규칙이 없는 경우 기본 규칙이 적용됩니다. |

섀시 클러스터 모드의 보안 디바이스가 있는 경우 다음을 참고하십시오.

애플리케이션 식별을 활성화하면 사전 일치 상태 애플리케이션 ID는 다른 노드와 동기화되지 않습니다. 여전히 분류 중이던 장애 조치 세션이 있는 경우 애플리케이션 신원을 할당하지 않습니다. 이로 인해 애플리케이션 통계와 카운터 미스매치가 나타날 수 있습니다.

섀시 클러스터 인프라 지원 부족으로 인해 서비스 중 소프트웨어 업그레이드(ISSU)가 지원되지 않습니다. 따라서, 알려지지 않은 동적 애플리케이션을 허용 또는 거부하여 애플리케이션 방화벽 정책을 통해 장애 조치가 제어됩니다.

다음 참조

애플리케이션 방화벽의 리디렉션 생성

AppFW는 트래픽을 거부하거나 거부할 때 이러한 조치가 취해졌다는 사실을 클라이언트에 알리지 않습니다. 요청이 거부되는 것을 인식하지 못하고 있는 클라이언트는 웹 페이지에 계속 액세스하려고 시도할 수 있습니다. 이러한 불편을 해소하기 위해 이 Junos OS 설명을 제공하거나 클라이언트를 정보 웹 페이지로 리디렉션할 수 있습니다. 다음 예에서는 리디렉션 메시지를 생성하는 방법을 설명합니다.

차단 메시지를 통해 리디렉션

block-messageAppFW 규칙에 있는 옵션 또는 reject deny 조치를 사용합니다.

.....

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT

}

then {

reject {

block-message;

}

}

}

.....

AppFW가 트래픽을 거부하면 시작 화면이 사용자에게 다음 기본 메시지를 표시합니다.

user-name, Application Firewall has blocked your request to application FACEBOOK-CHAT at dst-ip:dst-port accessed from src-ip:src-port.

리디렉션 메시지 사용자 지정

시작 화면에 추가 텍스트를 포함하거나 사용자를 리디렉션할 수 있는 URL을 지정하여 리디렉션 작업을 사용자 정의할 수 있습니다. 차단 메시지를 사용자 정의하려면 계층 수준에서 차단 메시지 프로필을 생성하고 다음 샘플과 같이 유형과 컨텐츠를 [edit security application-firewall] 정의해야 합니다.

...

profile Redirect-Profile {

block-message {

type {

custom-text {

content "YOUR APPLICATION IS BLOCKED AS PER THE ORGANIZATION POLICY";

}

}

}

}

...

다음으로 AppFW 규칙 세트에서 차단 메시지 프로필을 참조하고 이 옵션을 사용하여 하나 이상의 규칙에 block-message 적용합니다.

rule-sets Ruleset-1 {

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT;

}

then {

reject {

block-message;

}

}

}

profile Redirect-Profile;

}

이 경우, AppFW는 구성된 규칙에 따라 트래픽을 거부할 때마다 구성된 차단 메시지를 표시합니다.

URL을 사용하여 리디렉션 메시지 사용자 지정

AppFW가 트래픽을 거부하거나 리디렉션하면 추가 조치를 위해 클라이언트를 지정된 웹 페이지로 리디렉션할 수 있습니다. URL은 SRX 시리즈 디바이스 또는 외부 서버에서 호스팅될 수 있습니다.

아래 샘플과 같이 블록 메시지 유형을 사용자 지정 리디렉션-url로 구성하여 다른 서버로 리디렉션을 설정할 수 있습니다.

profile Redirect-Profile {

block-message {

type {

custom-redirect-url {

content http://abc.company.com/information;

}

}

}

}

다음 예제에서와 같이 AppFW 규칙 세트에서 차단 메시지 프로필을 참조하고 다음 샘플과 같이 옵션을 사용하여 하나 이상의 규칙에 block-message 적용합니다.

rule-sets Ruleset-1 {

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT;

}

then {

reject {

block-message;

}

}

}

profile Redirect-Profile;

}

이 경우 AppFW는 구성된 규칙에 따라 트래픽을 거부할 때마다 http://abc.company.com/information URL로 리디렉션합니다.

예: 애플리케이션 방화벽 구성

이 예에서는 보안 정책 내에서 애플리케이션 방화벽 규칙 집합을 구성하는 방법을 보여줍니다.

시작하기 전

SRX 시리즈 디바이스에 설치된 유효한 애플리케이션 식별 기능 라이선스입니다. 라이선스 관리 Junos OS 를 참조합니다.

애플리케이션 서명 패키지를 Junos OS 다운로드하여 설치합니다. 애플리케이션 서명 패키지를 다운로드하고 Junos OS 설치합니다.

시스템 요구 사항

SRX 시리즈 디바이스(Junos OS 릴리스 15.1X49-D60 디바이스). 이 구성 예는 Junos OS Release 15.1X49-D60.

개요

이 예에서는 표 3에 설명되어 있는 다음과 같은 2개의 공통 시나리오에 대해 애플리케이션 방화벽을 생성합니다.

목표 |

다음 단계 |

결과 |

|---|---|---|

특정 애플리케이션을 차단하고 다른 애플리케이션을 허용 |

HTTP 트래픽을 허용하도록 보안 정책을 구성합니다. |

보안 정책은 지정된 Layer 3 또는 Layer 4 기준에 따라 트래픽을 허용하거나 삭제합니다. |

AppFW 규칙 세트를 다음과 같은 옵션으로 구성합니다.

|

AppFW는 애플리케이션 ID를 기반으로 허용된 트래픽을 Layer 7에서 평가합니다. |

|

보안 정책에 설정된 AppFW 규칙을 참조합니다. |

|

|

특정 애플리케이션을 허용하고 다른 애플리케이션을 차단 |

HTTP 트래픽을 허용하도록 보안 정책을 구성합니다. |

보안 정책은 지정된 Layer 3 또는 Layer 4 기준에 따라 트래픽을 허용하거나 삭제합니다. |

AppFW 규칙 세트를 다음과 같은 옵션으로 구성합니다.

|

AppFW는 애플리케이션 ID를 기반으로 허용된 트래픽을 Layer 7에서 평가합니다. |

|

보안 정책에 설정된 AppFW 규칙을 참조합니다. |

|

모든 SRX 시리즈 디바이스에서 AppSecure J-Web 페이지가 준비되어 있습니다. 구성을 위해 CLI 구성을 위한 AppSecure 것이 좋습니다.

구성

- 특정 애플리케이션을 명시적으로 거부하고 다른 모든 애플리케이션을 허용하는 애플리케이션 방화벽 규칙

- 특정 애플리케이션을 명시적으로 허용하고 다른 모든 것을 거부하는 애플리케이션 방화벽 규칙

특정 애플리케이션을 명시적으로 거부하고 다른 모든 애플리케이션을 허용하는 애플리케이션 방화벽 규칙

이 예에서는 동적 애플리케이션 junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE을 차단하고 나머지 트래픽을 허용합니다.

CLI 빠른 구성

이 예제를 신속하게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여넣기하고, 라인 끊기를 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 계층 수준에서 명령어를 CLI 입력한 다음 구성 모드에서 [edit] commit 입력합니다.

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE ] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 해당 방법에 대한 지침은 CLI.

서로 다른 동적 애플리케이션에서 트래픽을 허용 또는 거부하는 애플리케이션 방화벽 규칙 세트를 사용하는 두 보안 정책을 구성하는 경우:

선택한 동적 애플리케이션에서 트래픽을 거부하기 위한 애플리케이션 방화벽 규칙을 정의합니다.

[edit security application-firewall rule-sets rs1] user@host# set rule r1 match dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE] user@host# set rule r1 then deny user@host# set default-rule permit

HTTP 트래픽을 허용하고 애플리케이션 방화벽 규칙 세트 rs1을 호출하도록 보안 정책을 구성합니다.

[edit security policies from-zone untrust to-zone trust policy policy1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http user@host# set then permit application-services application-firewall rule-set rs1

결과

구성 모드에서 명령어를 입력하여 show security policies show security application-firewall 구성을 확인 출력이 의도한 구성을 표시하지 않는 경우 이 예제에서 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set rs1;

}

}

}

}

}

}

user@host# show security application-firewall

rule-sets rs1 {

rule r1 {

match {

dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE];

}

then {

deny;

}

}

default-rule {

permit;

}

}

디바이스 구성이 완료되면 commit 구성 모드에서 입력합니다.

특정 애플리케이션을 명시적으로 허용하고 다른 모든 것을 거부하는 애플리케이션 방화벽 규칙

이 예에서는 동적 애플리케이션 junos:FACEBOOK-ACCESS를 허용하고 남은 트래픽을 차단합니다.

CLI 빠른 구성

이 예제를 신속하게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여넣기하고, 라인 끊기를 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 계층 수준에서 명령어를 CLI 입력한 다음 구성 모드에서 [edit] commit 입력합니다.

set security policies from-zone untrust to-zone trust policy policy2 match source-address any set security policies from-zone untrust to-zone trust policy policy2 match destination-address any set security policies from-zone untrust to-zone trust policy policy2 match application any set security policies from-zone untrust to-zone trust policy policy2 then permit application-services application-firewall rule-set rs2 set security application-firewall rule-sets rs2 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS junos:UNKNOWN] set security application-firewall rule-sets rs2 rule r1 then permit set security application-firewall rule-sets rs2 default-rule deny

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 해당 방법에 대한 지침은 CLI.

서로 다른 동적 애플리케이션에서 트래픽을 허용 또는 거부하는 애플리케이션 방화벽 규칙 세트를 사용하는 두 보안 정책을 구성하는 경우:

애플리케이션 방화벽 규칙 세트 rs2를 통해 HTTP 정적 포트로 이동하지 않는 트래픽을 처리하도록 보안 정책을 구성합니다.

[edit security policies from-zone untrust to-zone trust policy policy2] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos:http user@host# set then permit application-services application-firewall rule-set rs2

선택한 동적 애플리케이션의 트래픽을 허용하는 애플리케이션 방화벽 규칙을 정의합니다.

[edit security application-firewall rule-sets rs2] user@host# set rule r1 match dynamic-application [junos:FACEBOOK-ACCESS, junos:UNKNOWN] user@host# set rule r1 then permit user@host# set default-rule deny

결과

구성 모드에서 명령어를 입력하여 show security policies show security application-firewall 구성을 확인 출력이 의도한 구성을 표시하지 않는 경우 이 예제에서 구성 지침을 반복하여 수정합니다.

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy 2 {

match {

source-address any;

destination-address any;

application junos:http;

}

then {

permit {

application-services {

application-firewall {

rule-set rs2;

}

}

}

}

}

}

user@host# show security application-firewall

rule-sets rs2 {

rule r1 {

match {

dynamic-application [junos:FACEBOOK-ACCESS, junos:UNKNOWN];

}

then {

permit;

}

}

default-rule {

deny;

}

}

디바이스 구성이 완료되면 commit 구성 모드에서 입력합니다.

확인

구성이 제대로 작동하고 있는지 확인하려면 다음 작업을 수행합니다.

애플리케이션 방화벽 구성 검증

목적

보안 정책에 따라 활성화된 애플리케이션 방화벽 지원에 대한 정보를 검증합니다.

작업

애플리케이션 방화벽과 함께 활성화된 보안 정책 구성을 확인하려면 show security policies and show security policies detail command를 입력합니다. 디바이스에서 구성된 모든 애플리케이션 방화벽 규칙 집합을 확인하려면 명령을 show security application-firewall rule-set all 입력합니다.

의미

출력은 시스템에 구성된 애플리케이션 방화벽 지원 정책에 대한 정보를 표시합니다. 다음 정보를 검증합니다.

규칙 세트

규칙

일치 조건

예: 애플리케이션 그룹을 통해 애플리케이션 방화벽 구성

AppID(Application Identification) 모듈은 사전 정의한 애플리케이션 그룹을 관리합니다. 애플리케이션 그룹은 모든 애플리케이션 서비스에서 사용 시 단순하고 일관된 재사용을 위해 단일 이름의 관련 애플리케이션을 포함합니다. 애플리케이션 그룹은 여러 애플리케이션과 애플리케이션 그룹을 동시에 포함할 수 있습니다. 하나의 애플리케이션을 여러 그룹에 할당할 수 있습니다.

사전 정의한 애플리케이션 그룹을 일치 조건으로 지정하여 트래픽을 허용하거나 거부하도록 AppFW 규칙을 구성할 수 있습니다.

사전 정의된 애플리케이션 그룹을 사용할 경우의 이점 - 애플리케이션 서명 데이터베이스가 변경될 때 사전 정의한 애플리케이션 그룹이 자동으로 수정되어 새로운 시그니처를 포함합니다. 이 경우 사전 정의된 애플리케이션 그룹에 AppFW 규칙이 이미 있는 경우 애플리케이션 그룹에 새 시그니처를 포함하지 않는 것이 기존 AppFW 규칙에 영향을 미치지 않습니다.

이 예에서는 AppFW 규칙 세트에서 애플리케이션 그룹을 구성하는 방법을 보여줍니다.

시작하기 전

SRX 시리즈 디바이스에 유효한 애플리케이션 식별 기능 라이선스를 설치하십시오. 라이선스 관리 Junos OS 를 참조합니다.

애플리케이션 서명 패키지를 Junos OS 다운로드하여 설치합니다. 애플리케이션 서명 패키지를 다운로드하고 Junos OS 설치합니다.

시스템 요구 사항

릴리스가 Junos OS SRX 시리즈 15.1X49-D60 디바이스. 이 구성 예는 Junos OS Release 15.1X49-D60.

개요

이 예에서는 트러스트 존에서 언트러스트 존으로 아웃바운드 트래픽을 제어하도록 보안 정책을 구성합니다. 다음으로 특정 애플리케이션 트래픽(junos:GOOGLETALK)을 허용하지만, 애플리케이션 그룹을 사용하여 알려진 다른 알려진 모든 유사한 애플리케이션 트래픽(소셜 네트워킹 트래픽)을 거부하는 AppFW 규칙을 생성합니다.

미리 정의한 그룹 junos:소셜 네트워킹에는 junos:GOOGLETALK 애플리케이션이 포함되어 있기 때문에 AppFW 규칙의 순서를 유의하는 것이 매우 중요합니다. junos:GOOGLETALK 트래픽을 허용하고 나머지 그룹의 그룹을 거부하려면 규칙이 그룹의 나머지 애플리케이션의 트래픽을 거부하기 전에 junos:GOOGLETALK 트래픽을 허용하는 규칙을 설치해야 합니다.

구성

절차

CLI 빠른 구성

이 예제를 신속하게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여넣기하고, 라인 끊기를 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 계층 수준에서 명령어를 CLI 입력한 다음 구성 모드에서 [edit] commit 입력합니다.

set security application-firewall rule-sets social-network rule google-rule match dynamic-application junos:GOOGLETALK set security application-firewall rule-sets social-network rule google-rule then permit set security application-firewall rule-sets social-network rule denied-sites match dynamic-application-groups junos:social-networking set security application-firewall rule-sets social-network rule denied-sites match dynamic-application junos:UNKNOWN set security application-firewall rule-sets social-network rule denied-sites then deny set security application-firewall rule-sets social-network default-rule permit set security policies from-zone trust to-zone untrust policy outbound-traffic match source-address any set security policies from-zone trust to-zone untrust policy outbound-traffic match destination-address any set security policies from-zone trust to-zone untrust policy outbound-traffic match application junos:HTTP set security policies from-zone trust to-zone untrust policy outbound-traffic then permit application-services application-firewall rule-set social-network

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 이를 위한 지침은 Configuration Mode의 CLI 를 참조하십시오.

아웃바운드 트래픽에 대한 애플리케이션 방화벽 규칙 세트 및 보안 정책을 구성하는 방법:

규칙 설정 소셜 네트워크를 생성합니다.

[edit] user@host# set security application-firewall rule-sets social-network

Google-Talk 트래픽을 허용하는 규칙을 정의합니다.

[edit security application-firewall rule-sets social-network] user@host# set rule google-rule match dynamic-application junos:GOOGLETALK user@host# set rule google-rule then permit

알려지지 않은 애플리케이션으로부터 다른 모든 소셜 네트워킹 트래픽과 트래픽을 거부하는 두 번째 규칙을 정의합니다.

[edit security application-firewall rule-sets social-network] user@host# set rule denied-sites match dynamic-application-groups junos:social-networking user@host# set rule denied-sites match dynamic-application junos:UNKNOWN user@host# set rule denied-sites then deny

규칙 순서는 매우 중요합니다. junos:소셜 네트워킹 규칙이 규칙에 앞서 junos:GOOGLETALK로 규칙을 설정해야 합니다. 그렇지 않으면 AppFW 규칙은 junos:소셜 네트워킹을 통해 GOOGLETALK 트래픽도 거부합니다.

다른 모든 트래픽을 허용하는 기본 규칙을 정의합니다.

[edit security application-firewall rule-sets social-network] user@host# user@host# set default-rule permit

모든 아웃바운드 트래픽에 소셜 네트워크 규칙 세트를 적용하도록 아웃바운드 트래픽 정책을 구성합니다.

[edit security policies from-zone trust to-zone untrust policy outbound-traffic] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos:HTTP user@host# set then permit application-services application-firewall rule-set social-network

결과

구성 모드에서 명령어를 입력하여 show security application-firewall show security policies 구성을 확인 출력이 의도한 구성을 표시하지 않는 경우 이 예제의 지침을 반복하여 구성을 수정합니다.

[edit]

user@host# show security application-firewall

...

rule-sets social-network {

rule google-rule {

match {

dynamic-application junos:GOOGLETALK;

}

}

then {

permit ;

}

rule denied-sites {

match {

dynamic-application-groups junos:social-networking

dynamic-application junos:UNKNOWN;

}

then {

deny ;

}

}

default-rule {

permit;

}

}

...

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

...

policy outbound-traffic {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set social-network

}

}

}

}

}

...

}

디바이스 구성이 완료되면 commit 구성 모드에서 입력합니다.

확인

애플리케이션 방화벽 구성 검증

목적

애플리케이션 방화벽 정책 하에서 애플리케이션 그룹화 지원에 대한 정보를 검증합니다.

작업

운영 모드에서 애플리케이션 그룹화가 지원되는 애플리케이션 방화벽 정책 구성을 확인하려면 and

show security policiesshow security policies detailcommand를 입력합니다.작동 모드에서 디바이스에서 구성된 모든 애플리케이션 방화벽 규칙 세트를 확인하려면 명령을

show security application-firewall rule-set all입력합니다.작동 모드에서 애플리케이션 그룹 내에 정의된 애플리케이션 목록을 확인하다가 명령어를

show services application-identification application-group application-group-name입력합니다.

예: SSL 프록시를 사용할 수 있는 경우 애플리케이션 방화벽 구성

이 예에서는 SSL 프록시를 활성화한 경우 AppFW를 구성하는 방법을 설명합니다.

의 경우, SSL 프록시는 세션에서 확인된 동적 애플리케이션을 기반으로 application junos-https SSL 세션을 탐지합니다. 알려진 웹 서버가 비스탠드 포트를 실행하는 경우 사용자 지정 Junos OS 애플리케이션을 사용할 수 있습니다. 그러나 예를 들어 웹 서버를 알지 못하면 을 사용할 수 application any 있습니다. 정책 규칙에 따라 오는 비SSL 세션은 SSL 프록시에서 무시됩니다. syslog SSL_PROXY_SESSION_IGNORE 세션에 대해 전송됩니다. 주니퍼 네트웍스 많은 트래픽이 생성되어 초기 SSL 프록시 프로세싱이 처리되어 성능에 영향을 미칠 수 있기 때문에 애플리케이션 "any"를 주의하여 사용하는 것이 좋습니다.

보안 장비는 SSL 프록시 프로파일이 보안 규칙에 연결되어 있는 경우, 서비스(AppFW, 침입 탐지 및 방지(IDP) 또는 AppTrack)가 구성되지 않은 경우 SSL 프록시 서비스를 우회합니다.

요구 사항

시작하기 전에 다음을 할 수 있습니다.

SRX 시리즈 디바이스에 유효한 애플리케이션 식별 기능 라이선스를 설치하십시오. 라이선스 관리 Junos OS 를 참조합니다.

애플리케이션 서명 패키지를 Junos OS 다운로드하여 설치합니다. Junos OS 애플리케이션 서명 패키지를 다운로드하고 설치합니다.

정책이 해당 유형의 트래픽에 적용된다고 나타내는 애플리케이션(또는 애플리케이션 세트)을 생성합니다. 예제: 보안 정책 애플리케이션 및 애플리케이션 세트 구성

정책을 통해 SSL 프록시를 사용하는 SSL 프록시 프로필을 생성합니다. SSL 포드 프록시 구성을 참조합니다.

시스템 요구 사항

릴리스가 Junos OS SRX 시리즈 15.1X49-D60 디바이스. 이 구성 예는 Junos OS Release 15.1X49-D60.

개요

이 예에서는 일반 텍스트 또는 암호화된 트래픽에서 트래픽을 허용하거나 거부하도록 AppFW 규칙 집합이 있는 2개의 보안 정책을 구성합니다.

Oracle의 암호화된 버전을 허용하고 다른 암호화된 트래픽은 거부합니다.

Hulu를 제외한 모든 HTTP 트래픽을 허용합니다.

구성

CLI 빠른 구성

이 예제를 신속하게 구성하려면 다음 명령을 복사하여 텍스트 파일에 붙여넣기하고, 라인 끊기를 제거하고, 네트워크 구성과 일치하는 데 필요한 세부 정보를 변경하고, 계층 수준에서 명령어를 CLI 입력한 다음 구성 모드에서 [edit] commit 입력합니다.

set security policies from-zone Z_1 to-zone Z_2 policy policy1 match source-address any set security policies from-zone Z_1 to-zone Z_2 policy policy1 match destination-address any set security policies from-zone Z_1 to-zone Z_2 policy policy1 match application junos-https set security policies from-zone Z_1 to-zone Z_2 policy policy1 then permit application-services application-firewall rule-set appfw-rs-1 set security policies from-zone Z_1 to-zone Z_2 policy policy1 then permit application-services ssl-proxy profile-name ssl-profile-1 set security policies from-zone Z_1 to-zone Z_2 policy policy2 match source-address any set security policies from-zone Z_1 to-zone Z_2 policy policy2 match destination-address any set security policies from-zone Z_1 to-zone Z_2 policy policy2 match application junos-http set security policies from-zone Z_1 to-zone Z_2 policy policy2 then permit application-services application-firewall rule-set appfw-rs-2 set security application-firewall rule-sets appfw-rs-1 rule rule1 match dynamic-application [junos:ORACLE] set security application-firewall rule-sets appfw-rs-1 rule rule1 then permit set security application-firewall rule-sets appfw-rs-1 default-rule deny set security application-firewall rule-sets appfw-rs-2 rule rule1 match dynamic-application [junos:HULU] set security application-firewall rule-sets appfw-rs-2 rule rule1 then deny set security application-firewall rule-sets appfw-rs-2 default-rule permit

절차

단계별 절차

다음 예제에서는 구성 계층의 다양한 수준을 탐색해야 합니다. 해당 방법에 대한 지침은 CLI.

AppFW 규칙 세트 및 SSL 프록시 프로파일을 사용하여 트래픽을 처리하도록 보안 정책을 구성합니다.

[edit security policies from-zone Z_1 to-zone Z_2 policy policy1 user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-https user@host# set then permit application-services application-firewall rule-set appfw-rs-1 user@host# set then permit application-services ssl-proxy profile-name ssl-profile-1

AppFW 규칙 세트를 통해 또 다른 보안 정책을 구성합니다.

[edit security policies from-zone Z_1 to-zone Z_2 policy policy2 user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http user@host# set then permit application-services application-firewall rule-set appfw-rs-2

암호화된 버전의 Oracle Traffic을 허용하고 다른 암호화된 트래픽을 거부하기 위한 AppFW 규칙을 정의합니다.

[edit security application-firewall rule-sets appfw-rs1] user@host# set rule rule1 match dynamic-application [junos:ORACLE] user@host# set rule rule1 then permit user@host# set default-rule deny

Hulu를 제외한 모든 일반 텍스트 트래픽을 허용하도록 설정된 또 다른 AppFW 규칙을 정의합니다.

[edit security application-firewall rule-sets appfw-rs2] user@host# set rule rule1 match dynamic-application [junos:HULU] user@host# set rule rule1 then deny user@host# set default-rule permit

결과

구성 모드에서 명령어를 입력하여 show security policies show security application-firewall 구성을 확인 출력이 의도한 구성을 표시하지 않는 경우 이 예제에서 구성 지침을 반복하여 수정합니다.

디바이스 구성이 완료되면 commit 구성 모드에서 입력합니다.

SSL 프록시 기반 정책에서 애플리케이션 방화벽 검증

목적

SSL 프록시가 정책에서 실행되면 애플리케이션이 올바르게 구성되어 있는지 검증합니다.

작업

작동 모드에서 명령어를 show security policies 입력합니다.

다음 출력에는 명령에 대한 옵션이 show security flow session 표시됩니다.

user@host> show security flow session ?

Possible completions:

<[Enter]> Execute this command

application Application protocol name

application-firewall Show application-firewall sessions

application-firewall-rule-set Show application firewall sessions matching rule-set name

brief Show brief output (default)

destination-port Destination port (1..65535)

destination-prefix Destination IP prefix or address

dynamic-application Dynamic application name

extensive Show detailed output

+ encrypted Show encrypted traffic

family Show session by family

idp Show idp sessions

interface Name of incoming or outgoing interface

nat Show sessions with network address translation

protocol IP protocol number

resource-manager Show sessions with resource manager

session-identifier Show session with specified session identifier

source-port Source port (1..65535)

source-prefix Source IP prefix or address

summary Show output summary

tunnel Show tunnel sessions

| Pipe through a command

SSL 암호화된 UNKNOWN 세션을 표시하기 위해 해당 명령을 show security flow session application-firewall dynamic-application junos:SSL extensive 사용하여

모든 HTTPS 세션을 표시하기 위해 해당 명령을 show security flow session application-firewall dynamic-application junos:HTTP encrypted extensive 사용하여