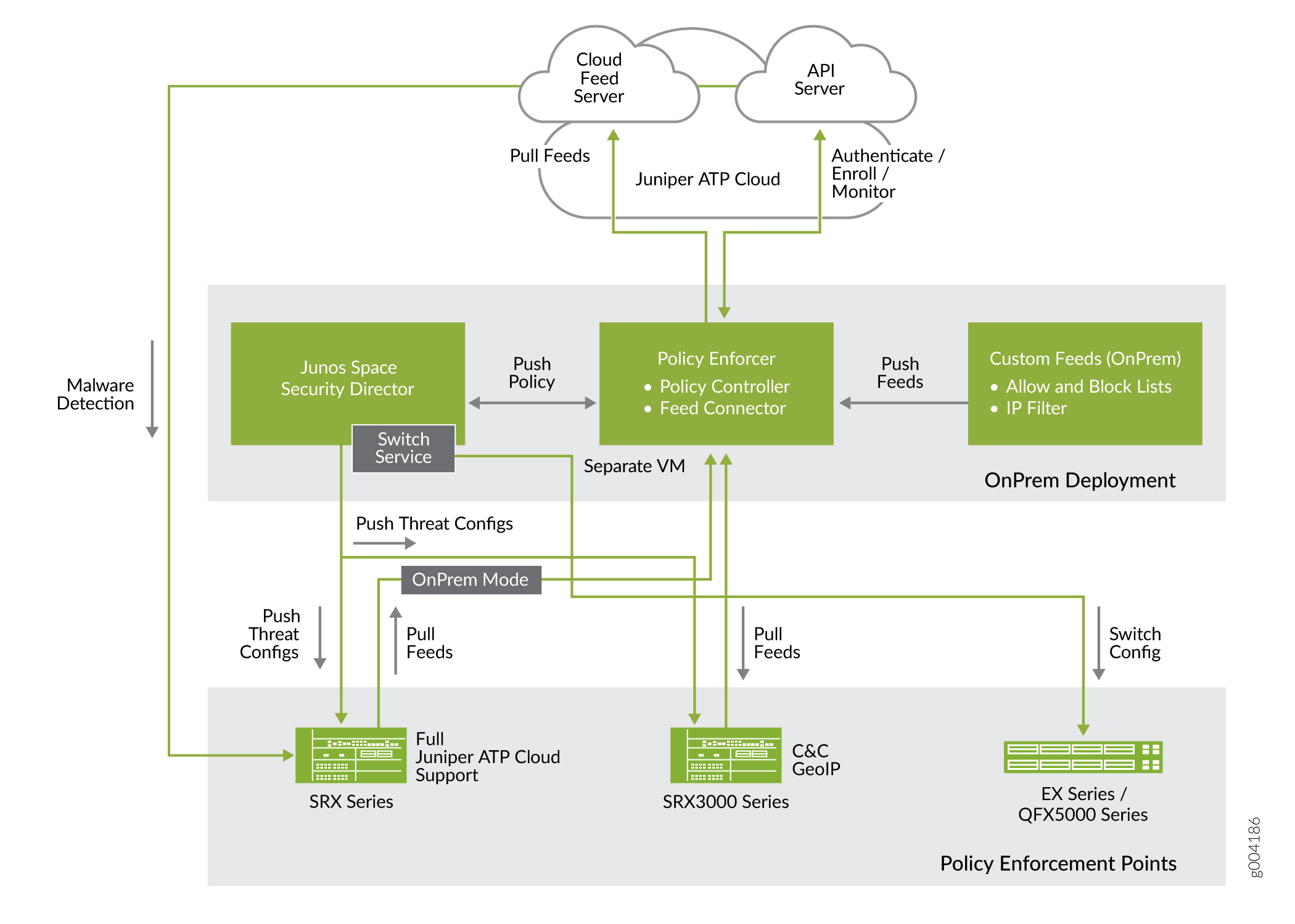

Policy Enforcerのコンポーネントと依存関係

Policy Enforcer管理インターフェイスは、Junos Space Security Directorのコンポーネントであり、以下の設定と導入が必要です。

-

Junos Spaceプラットフォーム:Junos Spaceは、ジュニパーネットワークスのスイッチング、ルーティング、セキュリティデバイスの管理を簡素化し、自動化する包括的なネットワーク管理ソリューションです。Junos Spaceバーチャルアプライアンスには、Junos OSオペレーティングシステムだけでなく、Junos Spaceソフトウェアパッケージ一式が含まれています。アプライアンスを展開するためには、ユーザーが仮想マシン(VM)を作成する必要があります。

-

Security Director:Junos Space Security Directorは、Webベースのインターフェイスを介して、一元化されたオーケストレーションされたセキュリティポリシー管理を提供します。セキュリティ管理者はSecurity Directorを使用して、すべてのSRXシリーズ物理デバイスおよび仮想デバイスのセキュリティポリシーライフサイクルのすべての段階を管理できます。

-

Policy Enforcer—Policy Enforcer自体はVMにインストールされ、RESTful APIを使用してSecurity DirectorおよびJuniper Networks Advanced Threat Prevention Cloud(Juniper ATP Cloud)の両方と通信します。Policy Enforcerには、2つのコンポーネントが含まれています。

-

ポリシーコントローラ:セキュアファブリックへのネットワークの論理グループを定義し、SRXシリーズデバイスのJuniper ATP Cloudへの登録を自動化し、SRXファイアウォールポリシーを設定します。

-

フィードコネクター:クラウドフィードとカスタマーフィードを集約し、SRXシリーズデバイスがフィードをダウンロードするためのサーバーとなります。

-

-

Juniper ATP Cloud—Juniper ATP Cloudは、クラウド内のテクノロジーのパイプラインを採用して、さまざまなレベルのリスクを特定し、より高い精度の脅威からの保護を実現します。SRXシリーズゲートウェイと統合して、詳細な検査、インラインマルウェアブロック、実用的なレポートを提供します。

Juniper ATP Cloudの識別技術は、以下のようなさまざまな技術を使用して脅威を迅速に特定し、差し迫った攻撃を防止します。

-

既知のファイルを特定するための迅速なキャッシュ検索。

-

サンドボックス内で独自の欺瞞技術を適用して、マルウェアをだまして起動させ、自己識別させる動的分析。

-

機械学習アルゴリズムにより、新しいマルウェアに適応して特定します。

-

-

SRXシリーズデバイス—SRXシリーズゲートウェイは、すべてのネットワーク層とアプリケーションにわたってセキュリティの適用と詳細な検査を提供します。ユーザーは、アプリケーションの送信に使用されるネットワーク ポートやプロトコルに関係なく、特定のビジネス アプリケーションや Web アプリケーションへのアクセスを許可または禁止できます。

図1は、Policy Enforcer導入モデルのコンポーネントがどのように相互作用するかを示しています。

のコンポーネント

のコンポーネント

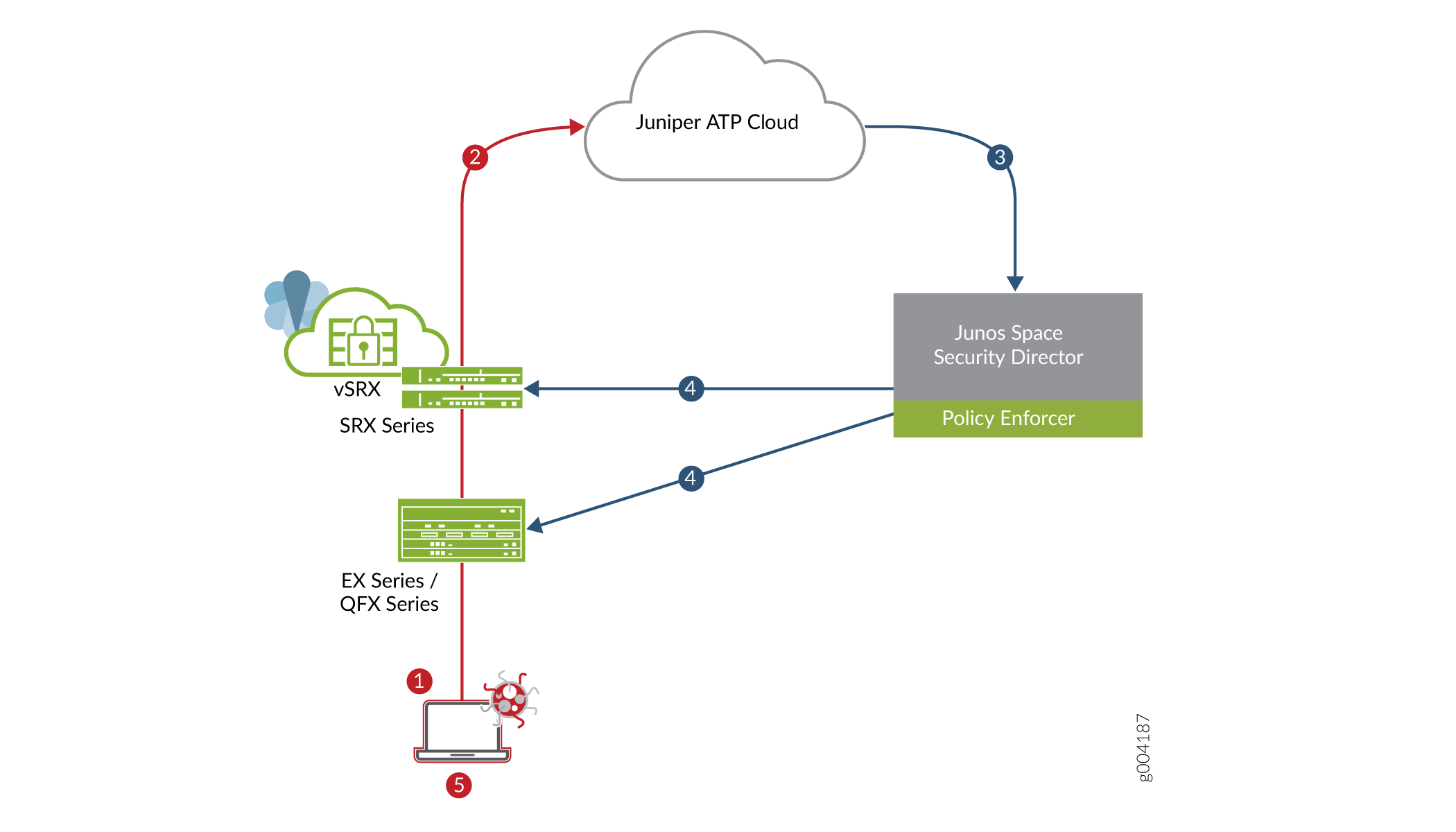

図2は、感染したエンドポイントのシナリオ例を示しており、一部のコンポーネントがどのように連携するかを示しています。

のブロック

のブロック

| 歩 |

アクション |

|---|---|

| 1 |

ユーザーがインターネットからファイルをダウンロードします。 |

| 2 |

ファイルがユーザー定義のポリシーに基づいて、マルウェア検査のためにJuniper ATP Cloudに送信されます。 |

| 3 |

インスペクションは、このファイルがマルウェアであると判断し、結果を Policy Enforcer に通知します。 |

| 4 |

適用ポリシーは、SRXシリーズデバイスとスイッチに自動的に導入されます。 |

| 5 |

感染したエンドポイントは隔離されます。 |

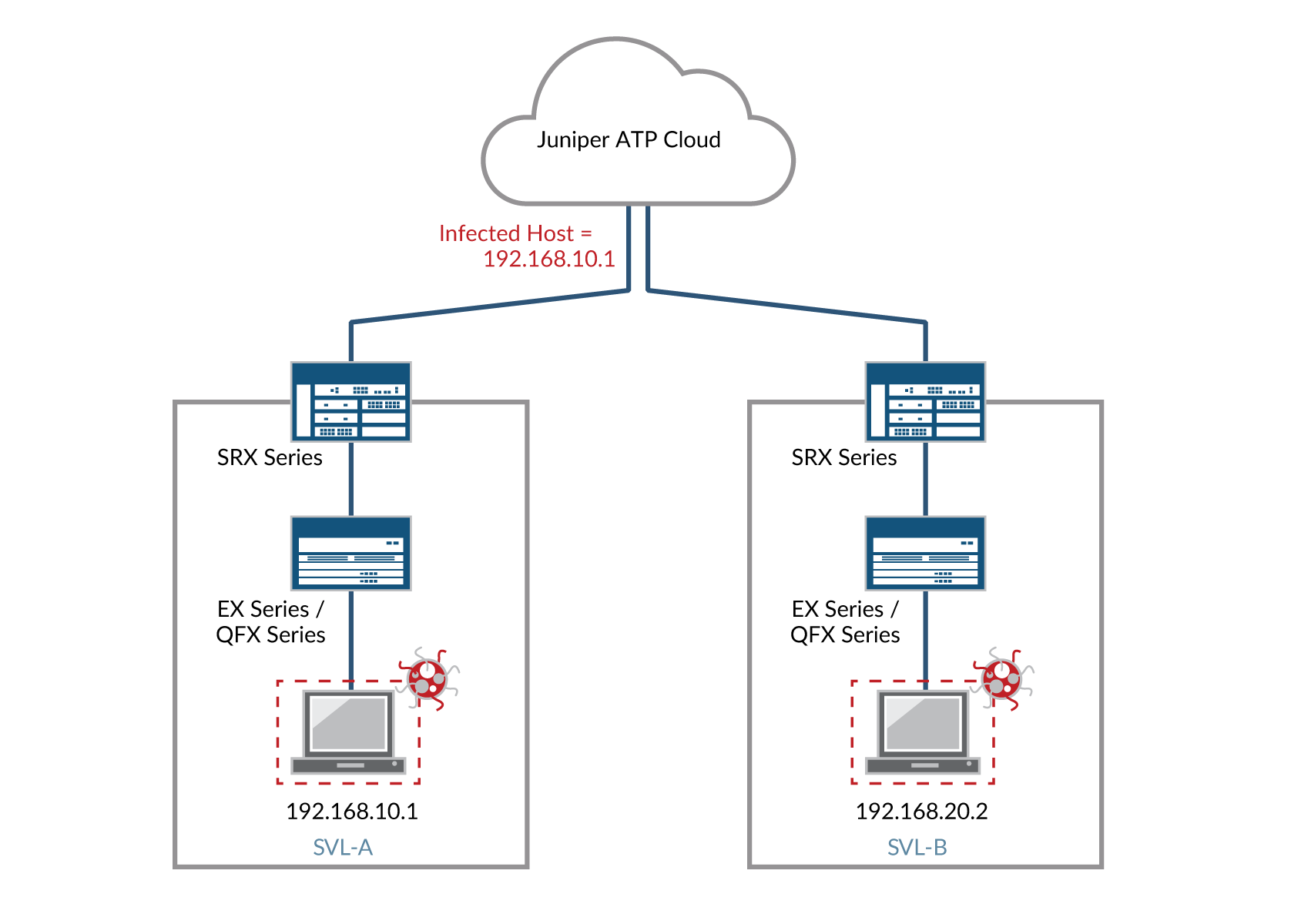

Policy Enforcerは、感染したエンドポイントを追跡し、ユーザーがキャンパスの場所を移動した場合に、自動的に隔離するか、インターネットへのアクセスをブロックすることができます。 図 3 を参照してください。

の追跡

の追跡

この例では、Juniper ATP Cloudは、エンドポイントが192.168.10.1のIPアドレスを持ち、SVL-Aに存在するものとして識別します。Juniper ATP Cloudによって感染したホストとしてラベル付けされたため、EXシリーズスイッチがそれを隔離します。感染したホストが物理的にSVL-AからSVL-Bに移動したとします。EXシリーズスイッチ(SVL-B内)マイクロサービスは、MACアドレスを新しいIPアドレスまで追跡し、自動的に隔離します。次に、Policy Enforcerは、新しいMACアドレスとIPアドレスのバインディングをJuniper ATP Cloudに通知します。

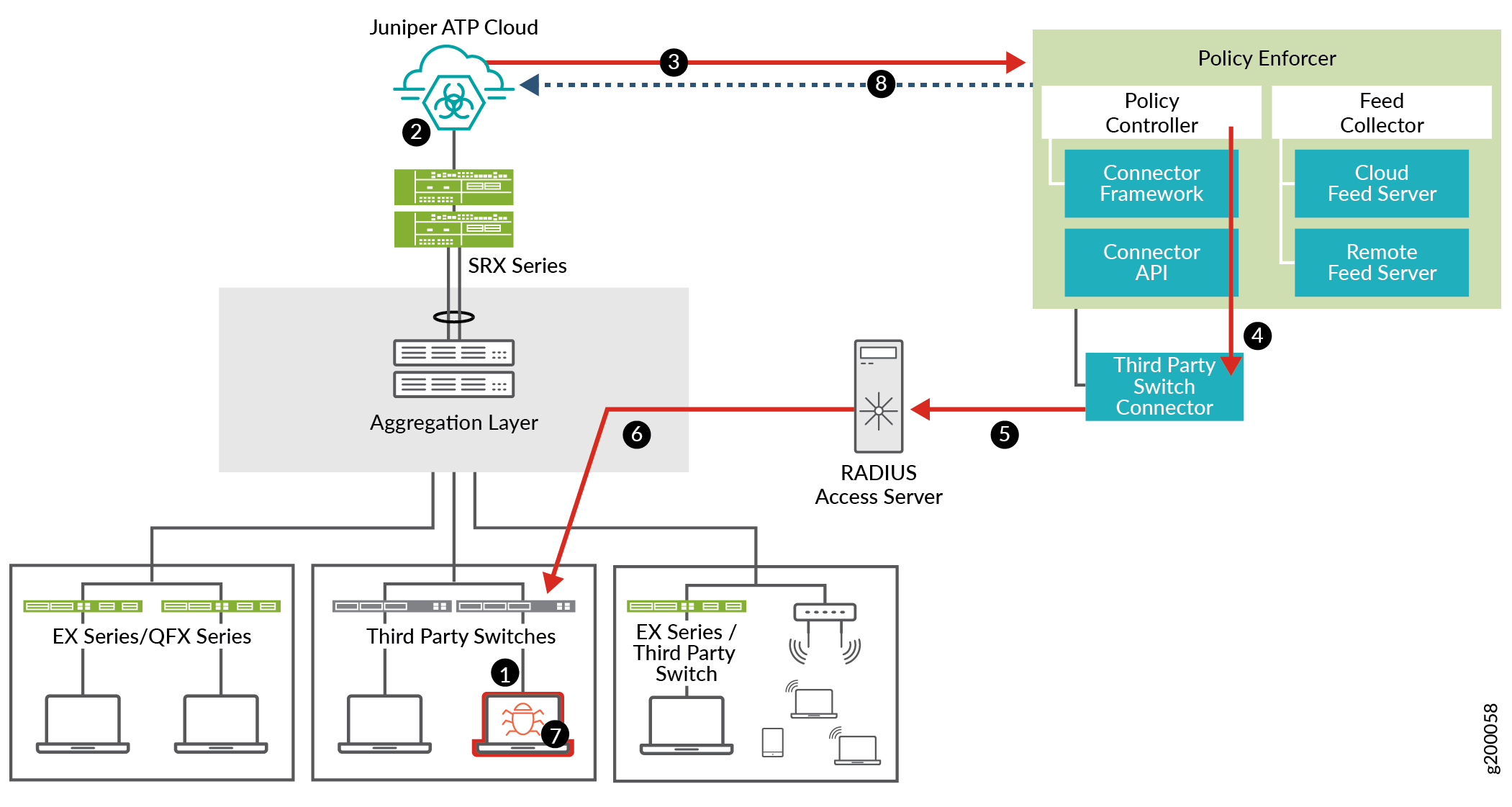

図4に示すように、Policy Enforcerは、感染したホストがサードパーティのスイッチに接続されている場合でも、感染したホストを隔離できます。

Policy Enforcerがサードパーティデバイスを介して接続するエンドポイントに脅威の修復を提供するためには、それらのデバイスを認証し、その状態を判断できる必要があります。これは、トラッキングとアカウンティングの脅威修復プラグインを使用して行われ、RADIUSサーバーから情報を収集し、セッションの終了や隔離などのポリシーを適用します。詳細については、「Policy Enforcer コネクターの概要」を参照してください

| 歩 |

アクション |

|---|---|

| 1 |

エンドユーザーは、IEEE 802.1XまたはMACベースの認証によってネットワークに対して認証を行います。 |

| 2 |

Juniper ATP Cloudは、エンドポイントがマルウェアに感染していることを検出し、感染したホストフィードに追加します。 |

| 3 |

Policy Enforcer は、感染したホストフィードをダウンロードします。 |

| 4 |

Policy Enforcerは、コネクタを使用して感染したホストポリシーを適用します。 「Policy Enforcer コネクタの概要」を参照してください。 |

| 5 |

コネクターは、感染したホストのエンドポイントの詳細をRADIUSサーバーに照会し、感染したホストの認可変更(CoA)を開始します。 |

| 6 |

CoAは、感染したホストをブロックまたは隔離することができます。 |

| 7 |

適用は、感染したホストが認証される NAC デバイスで行われます。 |

| 8 |

Policy Enforcerは、感染したホストの詳細をJuniper ATP Cloudに伝えます。 |