パート 1:インターネット接続の初期構成

例の概要

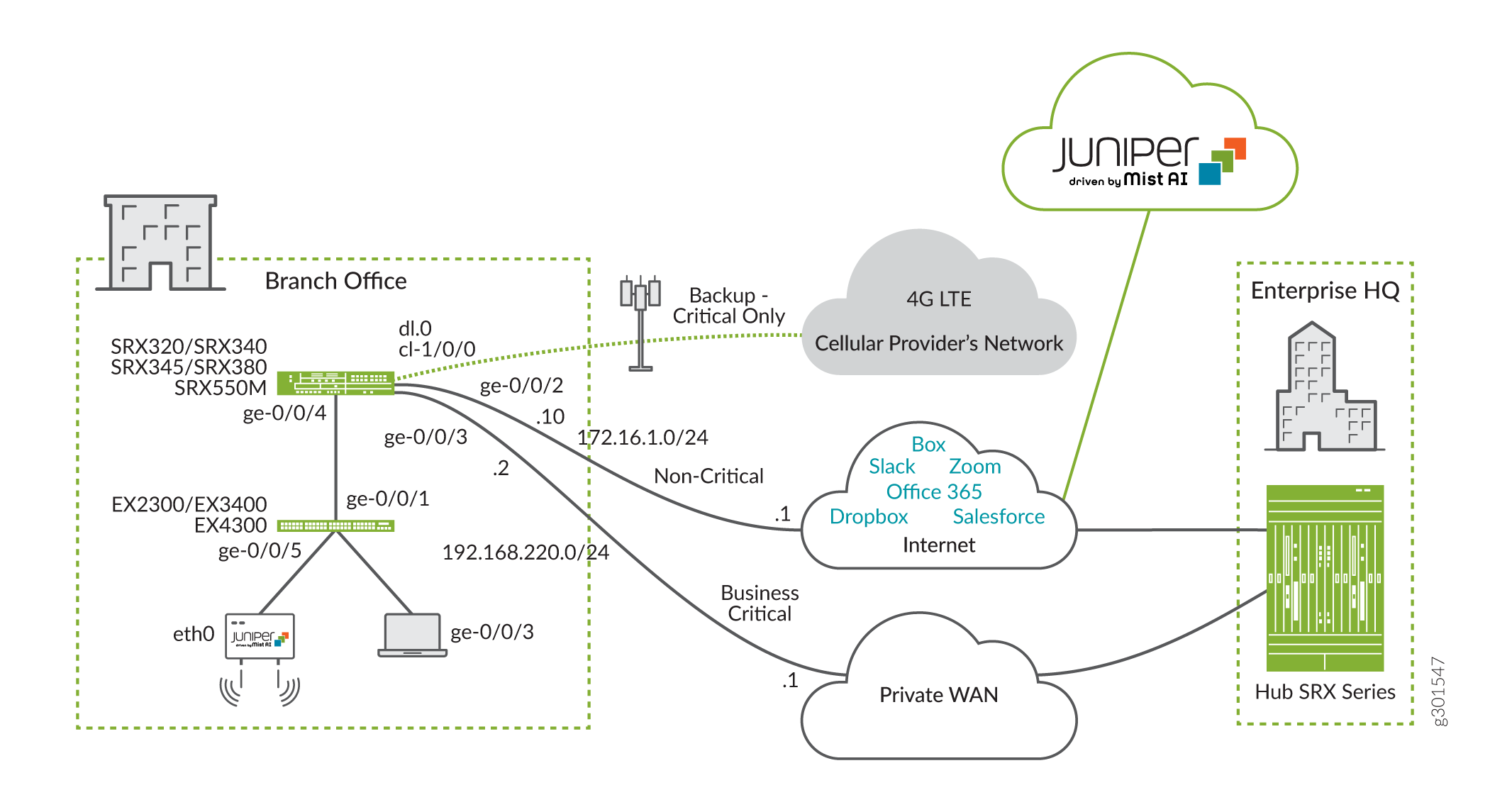

この設定例では、SRXサービスゲートウェイ、スイッチ、APをサポートする小規模から中規模の支社環境をEX シリーズ方法Mistしています。この例では、LTEバックアップリンクを備え、アクティブ/アクティブ モードで2つのWANリンクを使用しています。さらに、EX スイッチジュニパー Mist クラウド、有線保証の一部Mist AP EX スイッチとスイッチの設定に使用されます。

この例では、パフォーマンス監視とポリシー ベースのルーティングを使用して、AppQoE(Application Quality of Experience)を提供する方法も示しています。AppQoE は、1 つ以上のリンクに障害が発生した場合に、ビジネス クリティカルなトラフィックの優先度をインテリジェントに設定します。

要件

この例を設定するには、次のハードウェアとソフトウェアが必要です。

SRX300 シリーズ デバイス(SRX320、SRX340、SRX345、SRX380)または SRX5000 シリーズ デバイス(SRX550M)の 1 台: ソフトウェア バージョン: Junos OS バージョン 19.4R1 以上。

この例では、アプリケーション識別ライセンスをインストールし、アプリケーション識別パッケージをダウンロードしてインストールする必要があります。詳細 については、「 ライセンス 」SRX シリーズ を参照してください。および コマンド

show system licenseを使用show services application-identification statusします。注:アプリケーション 署名パッケージJunos OSの更新は、個別にライセンスされたサブスクリプション サービスによって承認されます。アプリケーション識別アプリケーション署名更新ライセンス キーをデバイスにインストールして、デバイスから提供された署名データベースの更新をダウンロードしてインストールジュニパーネットワークス。ライセンス キーの期限が切れると、ローカルに保存されたアプリケーション署名パッケージの内容を引き続き使用できますが、パッケージを更新することはできません。

1 EX シリーズ イーサネット スイッチ(EX2300、EX3400、EX4300): ソフトウェア バージョン:Junos OS 19.4R1以上。

1 つ以上の MIST アクセス ポイント(AP12、ap12、AP41、AP43、AP61 AP32)。

SRX ネットワーク向け LTE Mini-PIM サービスゲートウェイ。

データ サービス用サブスクリプションを含む 1 枚の SIM カード。

ログインジュニパー Mist クラウド必要があります。アカウントを作成する:ジュニパー Mist クラウド.

導入の詳細

この例では、DHCP と SNAT を提供SRX550を設定します。SRX は、EX スイッチ、デバイス間、オンサイト クライアント デバイスMist AP送信するセキュアなインターネット アクセスを提供します。プライマリ リンクはプライベート WAN ネットワーク(VPLS(仮想プライベート LAN サービス)など)に接続し、セカンダリ リンクではブロードバンド インターネット オーバー イーサネット アクセスを使用します。バックアップ リンクは LTE セルラー ネットワークを使用します。

プライマリ リンクとセカンダリ リンクは、アクティブ/アクティブ モードで動作します。プライマリ リンクとセカンダリ リンクの両方がダウンしない限り、LTE モデムは使用されません。

この例で使用する EX4300-24P スイッチは SRX デバイスに接続され、支社/支店向け有線レイヤー 2 機能(ブリッジング)を提供します。複数のスイッチ、デバイス、スイッチEX2300 VC(バーチャル シャーシEX3400、EX4300)は、大規模な支社環境向けにより高いポート密度をサポートします。無線アクセスについては アクセス ポイントジュニパー Mist AP61 EXスイッチに接続します

支社/ジュニパー Mist クラウドが必要なインターネット アクセスを確立すると、EX シリーズ スイッチMist APおよびスイッチを目的の支社/支店接続用に迅速にプロビジョニングできます。

この例では、さまざまなSRXサービスゲートウェイがサポートされています。最初に、デバイスの工場出荷時のデフォルト設定を修正SRX550。工場出荷時のデフォルト設定は、SRXモデルによって異なります。読者は、SRX 設定がトポロジの詳細と一致する必要があります。

この例では、3 つの主要なセクションを示しています。

1 つ目は、SRX と EX で初期設定を実行します。この設定では、EX、MIST AP、支社の VLAN に対して、支社サイト(S-NAT)へのインターネット アクセスを提供します。

次に、ex スイッチジュニパー Mist クラウドを使用して、支社の VLAN Mist AP無線接続をプロビジョニングします。

最後のパートでは、AppQoE(Application Quality of Experience)をサポートするためのAPBR(高度なポリシーベースのルーティング)を提供するSRXサービスゲートウェイを設定します。この構成では、ビジネス トラフィックを目的のリンクにマッピングし、SLA プローブを実装して、トラフィックがバックアップ リンクに転じるべきかどうかを決定します。また、プライマリ リンクとセカンダリ リンクの両方が関連する SLA を満たさない場合、LTE モデムもアクティブになります。

図 1 は 、支社のトポロジーを示しています。

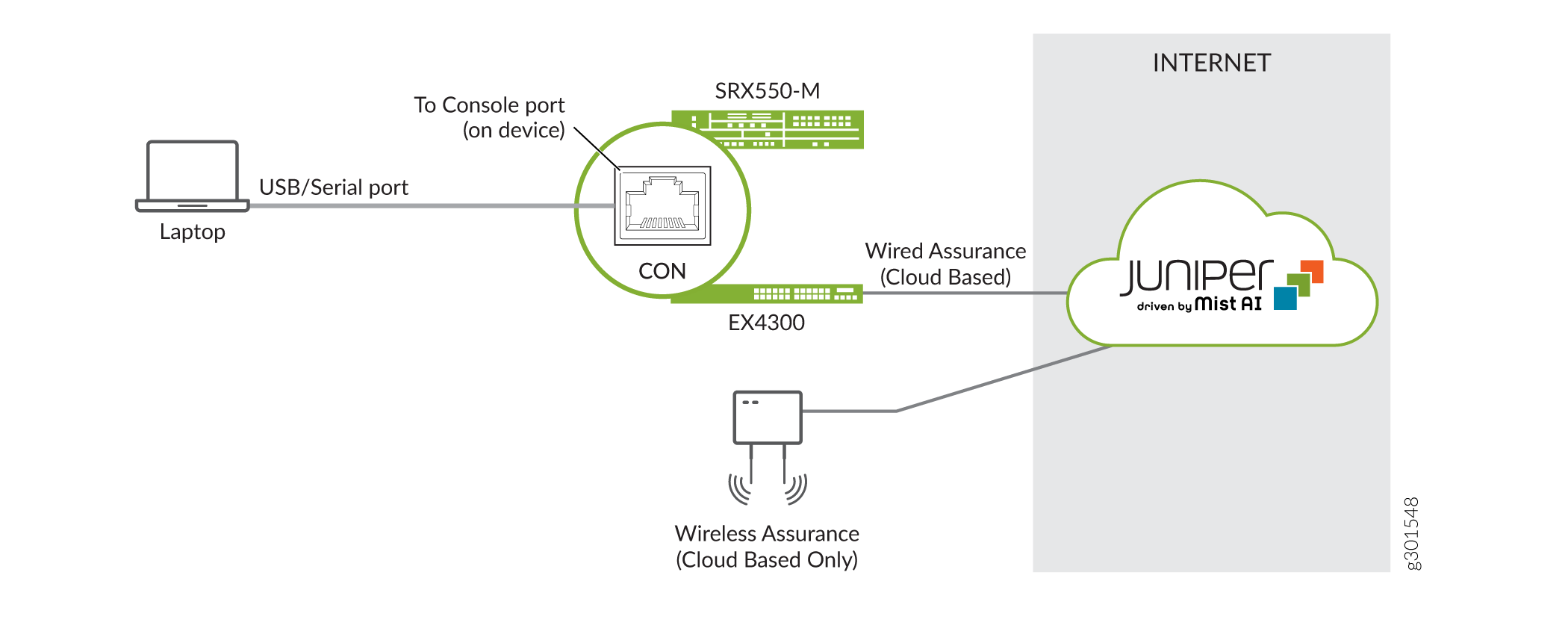

図 2 は 、支社の管理ネットワークの例を示しています。この例ではコンソールアクセスを使用していますSRXおよびEXデバイスは、イーサネットベースの管理ネットワークをサポートしています。このMist APを管理できるのは、そのデバイスをクラウド。

トポロジーには、デバイス上に次のハードウェアのSRX シリーズがあります。

最小限のベースライン設定が SRX にロードされます。後のセクションでは、開始ベースラインを示します。

デバイスのスロット 1 SRX シリーズ LTE Mini-PIM が含まれている。

LTE Mini-PIM のスロット 1 には SIM カードがインストールされています。

ge-0/0/3インターフェイスはプライマリWANリンクに接続します。

ge-0/0/2 インターフェイスは、ブロードバンド インターネット リンクに接続されています。

インターフェイス cl-1/0/0 は、モデム Mini-PIM のスロットを識別します。

セルラー ネットワーク上のリンクはインターフェイス dl0.0 で終了します。

ge-0/0/2 インターフェイスは、IP アドレス、ネットワーク マスク、デフォルト ゲートウェイを DHCP を介して受信します。プライベート WAN インターフェイス(ge-0/0/3)で、WAN プロバイダと互換性のある静的 IP アドレスとデフォルト ルートを設定します。

セルラー サービス プロバイダは、IP アドレス、ネットワーク マスク、デフォルト ゲートウェイを LTE インターフェイス(cl-1/0/0)に割り当てします。

EXスイッチには、次のレイアウトがあります。

工場出荷時のデフォルト設定は、rootパスワードでロードおよび変更され、デフォルト設定をコミットできます。

EXスイッチ上のインターフェイスge-0/0/1は、SRXのインターフェイスge-0/0/4に接続します。

スイッチMist ETH0 インターフェイスは、EXスイッチのge-0/0/5に接続します。

画面Mist AP、以下のレイアウトがあります。

アクセス ポイント ETH0 インターフェイスは、EX スイッチの ge-0/0/5 に接続します。

仮想ネットワークを通じて構成および管理Mist AP必要ジュニパー Mist クラウド。この例の2 Mist APで、ジュニパー Mist クラウドを使用して設定します。

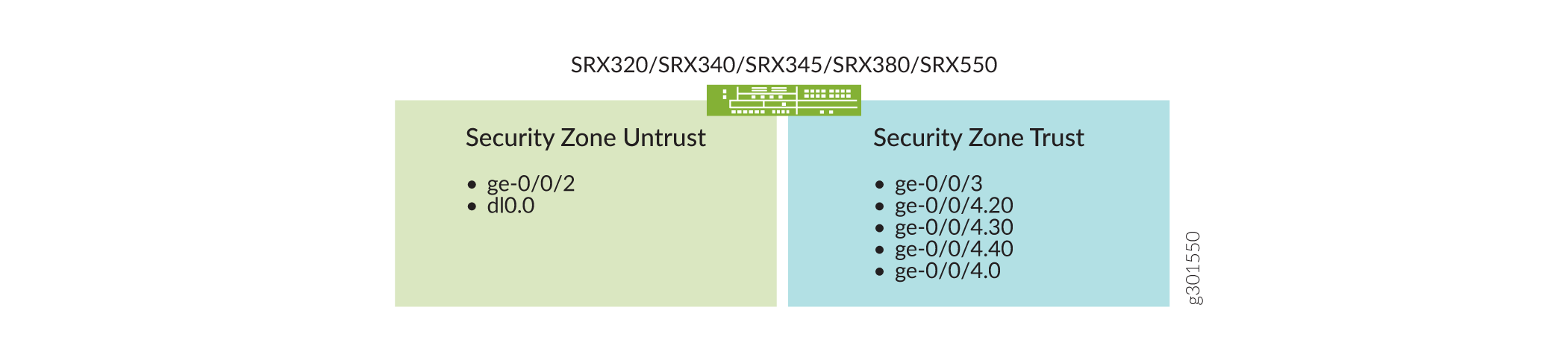

SRX デバイスで 2 つのセキュリティ ゾーンを設定します。SRX デバイスでは、信頼できるセキュリティ ゾーンセキュリティ ゾーン、という名前の信頼できないセキュリティ trust ゾーンセキュリティ ゾーンします untrust 。異なるセキュリティ ゾーンにインターフェイスを使用することで、トラフィックを分離して、企業イントラネットに対するリスクを緩和します。セキュリティ ゾーンは、明確で簡素化されたセキュリティ ポリシーの実装に使用されます。ゾーン内でインターネットへのアクセスをインターフェイスでホスト untrust します。プライベートWANリンクと、企業イントラネット上のその他の内部インターフェイスはゾーン trust 内にあります。5 つの VLAN が存在する一方で、ブランチ サイトからルーティングできるのはわずか 3 つの VLAN です。また、制限されたデフォルト VLAN も設定します。VLANの数は次のとおりです。

VLAN 1 は、SRX デバイスのデフォルト VLAN です。この設定は、SRXとEXスイッチの工場出荷時のデフォルトVLANを一致します。

スイッチ デバイスIoT VLAN 20を使用します。IoTは通常、照明や HVAC コントローラに使用されます。

監視カメラはVLAN 30を使用しています。

有線コーポレート デバイスでは VLAN 40 を使用します。

VLAN 99 は、使用されていないすべての有線ポートおよび動的プロファイリングを使用するポートに対して、制限されたVLANとして機能します。SRXデバイスにこのVLANは設定されていません。その結果、サイトローカルの範囲のみを持つ、Routable非対応のVLANが発生します。

この例では動的プロファイリングを使用しています設定されていないポートは VLAN 99 から始まる。スイッチ ポートは、デバイスを認識するときに、関連する VLAN ジュニパー Mist クラウド再構成されます。

この 例で SRX で 設定されているインターフェイス、セキュリティ ゾーン、セキュリティ ポリシーについては、図 3 と表 1 を参照してください。

表 1 に、SRX セキュリティ ポリシーと、信頼できるゾーンと信頼できないゾーン間のトラフィック フローで想定される動作の詳細を示します。

ゾーンから |

ゾーンへ |

トラフィックを許可するセキュリティ ポリシーの動作 |

|---|---|---|

信頼 |

信頼 |

いいえ |

Untrust |

Untrust |

いいえ |

信頼 |

Untrust |

はい |

Untrust |

信頼 |

Trust 開始のみ。 |

表 2 は 、SRX 上のインターフェイスの VLAN と IP アドレス情報を示しています。

インターフェイス |

VLAN ID |

IP アドレス |

ネットワーク マスク |

|---|---|---|---|

cl-1/0/0 |

— |

サービス プロバイダによって割り当て |

— |

ge-0/0/2 |

— |

172.16.1.10(DHCP) |

255.255.255.0 |

ge-0/0/3 |

— |

192.168.220.2 |

255.255.255.0 |

ge-0/0/4.0 |

1 |

192.168.1.1 |

255.255.255.0 |

ge-0/0/4.20 |

20 |

10.10.20.1 |

255.255.255.0 |

ge-0/0/4.30 |

30 |

10.10.30.1 |

255.255.255.0 |

ge-0/0/4.40 |

40 |

10.10.40.1 |

255.255.255.0 |

表 3 は、 この例で使用されている VLAN、使用量、ポート タイプを示しています。デバイスのデバイスおよびEX SRX シリーズのその他のすべてのポートは、タグ付けされていないVLANポートです。

VLAN |

VLAN ID |

名前 |

SRX から EX ポート タイプ |

使用 |

|---|---|---|---|---|

vlan1 |

1 |

既定 |

タグ付けされていない/ネイティブ |

SRX デバイス、EX スイッチ、および管理用アクセス ポイントで使用されます。 |

vlan20 |

20 |

IoT |

付き |

一部のIoTで使用されます。 |

vlan30 |

30 |

セキュリティ |

付き |

監視カメラで使用。 |

vlan40 |

40 |

企業 |

付き |

従業員による使用。 |

vlan99 |

99 |

制限 |

付き |

他のすべてのポートのデフォルト。動的プロファイリングをサポートして、認識したデバイスをアウトアウト可能なVLANに再割り当てします。 |

初期構成

EX スイッチとスイッチへのインターネット アクセスを提供する SRX を設定Mist AP

このセクションでは、スイッチとスイッチへのインターネット アクセスSRX シリーズ提供するデバイスを設定するEX シリーズについてMist AP。このインターネット接続により、EX シリーズ MIST デバイスは、AP デバイスに登録してから、デバイスを経由して構成ジュニパー Mist クラウド。後半セクションでは、SRX を再検討して AppQoE の設定を追加します。

この例は、さまざまなSRXサービスゲートウェイデバイスに導入できます。最初に、以下に示す機能ベースラインから始めます。工場出荷時のデフォルト設定は、SRXモデルによって異なります。読者は、SRX ベースラインがトポロジの詳細と一致する必要があります。

SRX の負荷開始ベースライン構成

使用している SRX ネットワークにサービスゲートウェイトポロジーの例と互換性がある機能ベースラインが必要です。工場出荷時のデフォルト設定は、SRXモデルによって異なる可能性があります。この例では、多くのSRXデバイスがサポートされています。この差異を考えると、以下に示す機能ベースラインを仮定すると、ソリューションを文書化する方が容易になります。

以下の手順に従って、SRX ベースライン設定をロードします。

-

既存の設定を保存した後、既存の設定を削除して、この例で新しく開始します。

[edit] root@srx# save backup Wrote 599 lines of configuration to 'backup' [edit] root@srx# delete This will delete the entire configuration Delete everything under this level? [yes,no] (no) yes

-

強力な root パスワードを割り当てる。以下に示すのは、ドキュメントのみを目的とします。

[edit] root@srx# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

-

以下のベースライン設定コマンドをコピーしてテキスト エディターに貼り付け、必要に応じて変更して使用環境に合わせて変更します。設定モード コマンドを使用して、編集CLIを

load set terminalサーバーにロードします。set system host-name Mist-SRX-GW set system name-server 8.8.8.8 set system ntp server 216.239.35.12 set system time-zone America/Los_Angeles set system syslog archive size 100k set system syslog archive files 3 set system syslog user * any emergency set system syslog file messages any notice set system syslog file messages authorization info set system syslog file LOG-Accepted-Traffic any any set system syslog file LOG-Accepted-Traffic match RT_FLOW_SESSION_CREATE set system syslog file LOG-Accepted-Traffic archive size 1m set system syslog file LOG-Accepted-Traffic archive files 3 set system syslog file LOG-Blocked-Traffic any any set system syslog file LOG-Blocked-Traffic match RT_FLOW_SESSION_DENY set system syslog file LOG-Blocked-Traffic archive size 1m set system syslog file LOG-Blocked-Traffic archive files 3 set system syslog file LOG-Sessions any any set system syslog file LOG-Sessions match RT_FLOW set system syslog file LOG-Sessions archive size 1m set system syslog file LOG-Sessions archive files 3 set security nat source rule-set trust-to-untrust from zone trust set security nat source rule-set trust-to-untrust to zone untrust set security nat source rule-set trust-to-untrust rule source-nat-rule match source-address 0.0.0.0/0 set security nat source rule-set trust-to-untrust rule source-nat-rule then source-nat interface set security policies from-zone trust to-zone trust policy trust-to-trust match source-address any set security policies from-zone trust to-zone trust policy trust-to-trust match destination-address any set security policies from-zone trust to-zone trust policy trust-to-trust match application any set security policies from-zone trust to-zone trust policy trust-to-trust then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone untrust interfaces dl0.0 set interfaces cl-1/0/0 dialer-options pool 1 priority 100 set interfaces dl0 unit 0 family inet negotiate-address set interfaces dl0 unit 0 family inet6 negotiate-address set interfaces dl0 unit 0 dialer-options pool 1 set protocols l2-learning global-mode switching

-

ベースライン設定をコミットします。

[edit] root@srx# commit commit complete [edit] root@Mist-SRX-GW#

システム認証や管理アクセスを変更する場合は、 を使用して検討してください commit confirmed 。設定は自動的にロール バックしてリモート アクセスを復元すると、変更はデバイスから分離されます。

開始ベースラインは、次の機能を提供します。

-

システム ホスト名と root ユーザー認証。

-

LTE Mini-PIM(cl-1/0/0)とdl0.0ダイアラー インターフェイスの工場出荷時のデフォルト設定を保持します。

-

パブリックにアクセス可能なドメイン名とNTPサーバーと、ローカルのタイム ゾーンを設定します。

-

セッション関連情報を含むデフォルトのシステム ロギング スタンザを変更します。ブロックされたセッションと受け入れられるセッションの詳細は、SRX デバイスで接続の問題をデバッグする必要がある場合にサービスゲートウェイ。

-

信頼セキュリティ ゾーンおよび Untrust ゾーンの定義を含む基本的なセキュリティ 設定。この例の一NATソースソースを使用します。工場出荷時のデフォルトのNATはベースラインに残り、後で入力する必要があります。

初期 SRX 設定の実行

-

企業イントラネットに接続する 4 種類の支社デバイス用 VLAN を作成します。また、EX スイッチおよびスイッチへの DHCP ベースのアドレス割り当てをサポートするために使用するインフラストラクチャ VLAN Mist AP。ge-0/0/4インターフェイスはインフラストラクチャVLANに割り当てられます。表 3 を参照してください。

set vlans vlan-infra vlan-id 1 set vlans vlan20 vlan-id 20 set vlans vlan30 vlan-id 30 set vlans vlan40 vlan-id 40

-

EX スイッチおよびスイッチに DHCP サービスを提供するために使用する ge-0/0/4 インターフェイスをMist AP。この設定では、タグ付きトラフィックとタグ付きトラフィックの混在をサポートするために、柔軟な VLAN タギングを使用してインターフェイスをトランクとして設定します。この例では、VLANタグを持らないネイティブVLANとしてVLAN 1が使用されています。

set interfaces ge-0/0/4 flexible-vlan-tagging set interfaces ge-0/0/4 native-vlan-id 1 set interfaces ge-0/0/4 unit 0 vlan-id 1 set interfaces ge-0/0/4 unit 0 family inet address 192.168.1.1/24

-

表 2 に示す SRX トランク インターフェイス上の各 VLAN の IP サブネット を設定します。

set interfaces ge-0/0/4 unit 20 vlan-id 20 set interfaces ge-0/0/4 unit 20 family inet address 10.10.20.1/24 set interfaces ge-0/0/4 unit 30 vlan-id 30 set interfaces ge-0/0/4 unit 30 family inet address 10.10.30.1/24 set interfaces ge-0/0/4 unit 40 vlan-id 40 set interfaces ge-0/0/4 unit 40 family inet address 10.10.40.1/24

-

EX スイッチおよび Mist AP に IP アドレスを割り当てるのに使用する DHCP アドレス プールを設定します。 インターフェイス ge-0/0/4.0 を DHCP サーバーとして設定します。

set system services dhcp-local-server group InfraPool interface ge-0/0/4.0 set access address-assignment pool InfraPool family inet network 192.168.1.0/24 set access address-assignment pool InfraPool family inet range junosRange low 192.168.1.2 set access address-assignment pool InfraPool family inet range junosRange high 192.168.1.254 set access address-assignment pool InfraPool family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool InfraPool family inet dhcp-attributes router 192.168.1.1

-

VLAN20 上のデバイスに割り当てる DHCP サーバーと IP アドレス プールを作成します。インターフェイス ge-0/0/4.20 を DHCP サーバー アドレスとして設定します。

set system services dhcp-local-server group IOT-NET_DHCP-POOL interface ge-0/0/4.20 set access address-assignment pool IOT-NET_DHCP-POOL family inet network 10.10.20.0/24 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE low 10.10.20.10 set access address-assignment pool IOT-NET_DHCP-POOL family inet range IOT-NET_DHCP-POOL---IP-RANGE high 10.10.20.100 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool IOT-NET_DHCP-POOL family inet dhcp-attributes router 10.10.20.1

-

DHCP サーバーと、vlan30 上のデバイスに割り当てる IP アドレス プールを作成します。インターフェイス ge-0/0/4.30 を DHCP サーバー アドレスとして設定します。

set system services dhcp-local-server group CAMERA-NET_DHCP-POOL interface ge-0/0/4.30 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet network 10.10.30.0/24 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE low 10.10.30.10 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet range CAMERA-NET_DHCP-POOL---IP-RANGE high 10.10.30.100 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CAMERA-NET_DHCP-POOL family inet dhcp-attributes router 10.10.30.1

-

DHCP サーバーと、vlan40 のデバイスに割り当てる IP アドレス プールを作成します。インターフェイス ge-0/0/4.40 を DHCP サーバー アドレスとして設定します。

set system services dhcp-local-server group CORPORATE-NET_DHCP-POOL interface ge-0/0/4.40 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet network 10.10.40.0/24 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE low 10.10.40.10 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet range CORPORATE-NET_DHCP-POOL---IP-RANGE high 10.10.40.100 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes domain-name MyMistLAB.com set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes name-server 8.8.8.8 set access address-assignment pool CORPORATE-NET_DHCP-POOL family inet dhcp-attributes router 10.10.40.1

-

ge-0/0/3 と ge-0/0/4 インターフェイスを trust ゾーンに配置します。ge-0/0/4インターフェイスはトランクとして機能します。設定済みの論理ユニットはすべて必ず含める必要があります。

set security zones security-zone trust interfaces ge-0/0/3.0 set security zones security-zone trust interfaces ge-0/0/4.0 set security zones security-zone trust interfaces ge-0/0/4.20 set security zones security-zone trust interfaces ge-0/0/4.30 set security zones security-zone trust interfaces ge-0/0/4.40

注:この例では、ベースラインSRXの設定に、すべてのホスト インバウンド プロトコルとサービスを許可する trust ゾーンが設定されているのを思い出してください。必要に応じて、ホスト インバウンド サービスを DHCP と ICMP に限定できます。これにより、DHCP アドレスの割り当てと、EX スイッチと SRX デバイス間のその後の ping テストをサービスゲートウェイ。

-

Untrust ゾーンのブロードバンド インターネットへのアクセスに使用される ge-0/0/2 インターフェイスを配置します。

set security zones security-zone untrust interfaces ge-0/0/2.0

-

プライベート WAN プロバイダに接続する ge-0/0/3 インターフェイスを設定します。ビジネス クリティカルなトラフィックに主に使用するプライベート WAN へのリンクとしての役割を示す説明を含める。

set interfaces ge-0/0/3 unit 0 description "Private WAN Link-Business Critical and broadband internet backup" set interfaces ge-0/0/3 unit 0 family inet address 192.168.220.2/24

-

非ローカル トラフィックのプライベート WAN を参照するプライベート WAN リンクの静的デフォルト ルートを設定します。このルートの設定は変更され、ブロードバンドインターネット リンクで DHCP を介して学習されるデフォルト ルートよりも優先されません。設定を変更すると、SRX の運用時に、未分類のトラフィックをブロードバンド インターネット リンクを使用してルーティングします。必要に応じて、12 の設定で 2 つのデフォルト ルートをコストに等しくしてから、未分類のトラフィックの負荷分散を行います。

set routing-options static route 0.0.0.0/0 next-hop 192.168.220.1 preference 13

-

ge-0/0/2 インターフェイスを Untrust ゾーンに配置します。

set security zones security-zone untrust interfaces ge-0/0/2.0

-

ブロードバンド インターネット プロバイダに接続する ge-0/0/2 インターフェイスを設定します。ブロードバンド インターネット リンクとしての役割を示す説明を含め、インターフェイスを DHCP クライアントとして設定します。このインターフェイスは、インターネット プロバイダの DHCP サーバーを介して IP アドレスとデフォルト ルートの両方を受信します。

set interfaces ge-0/0/2 unit 0 description "Broadband Internet Interface - Primary for business, backup for critical" set interfaces ge-0/0/2 unit 0 family inet dhcp vendor-id Juniper-srx550

-

UNTRUST ゾーンを設定して、DHCP と ping をサポートします。DHCP ベースのアドレス割り当ては、ブロードバンド インターネット リンクで使用されます。

set security zones security-zone untrust host-inbound-traffic system-services dhcp set security zones security-zone untrust host-inbound-traffic system-services ping

注:Untrust インターフェイスは、DHCP 経由または LTE リンク用のセルラー サービス プロバイダ経由でデフォルト ルートを受信します。

-

trustゾーン内のNAT間を流れるトラフィックに対して、クライアント ポリシーを設定します。このポリシーは、プライベート WAN リンク上の VLAN トラフィックをサポートします。SRXの開始ベースラインには、信頼できるゾーンと untrustゾーン間のNATに対する工場出荷時のデフォルト設定ルールが含まれます。このデフォルト ポリシーでは、ブロードバンド インターネットまたは LTE インターフェイスに送信される VLAN トラフィックをサポートします。

set security nat source rule-set trust-to-trust from zone trust set security nat source rule-set trust-to-trust to zone trust set security nat source rule-set trust-to-trust rule source-nat-rule1 match source-address 0.0.0.0/0 set security nat source rule-set trust-to-trust rule source-nat-rule1 then source-nat interface

-

信頼できるゾーンと信頼できないゾーン間のトラフィックを許可するアドレス ブックとセキュリティ ポリシーを作成します。4 つの VLAN すべてのネットワーク サブネットをポリシーに含め、サポートされるアプリケーションをポリシーに含める必要があります。トラフィックがブランチ サイトの VLAN の 1 つから発生している限り、すべてのアプリケーションを許可します。

set security address-book global address Default 192.168.1.0/24 set security address-book global address IoT 10.10.20.0/24 set security address-book global address Security 10.10.30.0/24 set security address-book global address Corporate 10.10.40.0/24 set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Default set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address IoT set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Security set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match source-address Corporate set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match destination-address any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust match application any set security policies from-zone trust to-zone untrust policy trust_vlan-to-untrust then permit

-

LTE-MPIM(モデム インターフェイス)を設定し、SIM カードを挿入した状態でスロットをアクティブにします。

注:SRXベースラインは、工場出荷時のデフォルト設定から一部のモデム インターフェイス設定を保持しました。

set interfaces cl-1/0/0 description "LTE Backup Internet Interface - Critical Only" set interfaces cl-1/0/0 act-sim 1 set interfaces cl-1/0/0 cellular-options sim 1 radio-access automatic

-

ダイアラー インターフェイスを設定します。工場出荷時のデフォルト ダイアラー オプションを設定

always-onから削除してください。LTE リンクのダイヤル オン デマンド アクティベーションは、プライベート WAN とブロードバンド インターネット リンクの両方がダウンしている場合にのみ有効と見なされます。set interfaces dl0 unit 0 dialer-options dial-string "*99" delete interfaces dl0 unit 0 dialer-options always-on

注:SRXのベースライン設定で工場出荷時のデフォルトダイアラー設定の一部を保持します。ダイアラー オプションは、開始

always-onベースラインから必ず削除してください。存在しない設定ステートメントを削除しようとする損害はありません。このオプションを明示的に削除すると、LTE モデム リンクの不要なアクティベーションを防止できます。LTE モデムをアクティブ化すると、課金が影響する場合があります。 -

SRXデバイスで設定をコミットします。

[edit] root@Mist-SRX-GW# commit commit complete

-

モデム(LTE-MPIM)の SIM のアクセス ポイント名(APN)を設定します。

request modem wireless create-profile profile-id 10 access-point-name broadband cl-1/0/0 slot 1

EXスイッチの工場出荷時のデフォルト設定をロード

このセクションでは、EXスイッチ上で工場出荷時のデフォルト設定をロードしてコミットします。この設定の結果、すべてのスイッチ ポートがデフォルト VLAN(VLAN ID 1)に属するすべてのスイッチ ポートを持つ、DHCP クライアントとして設定された IRB インターフェイスが作成されます。この設定では、EX スイッチとスイッチのMist AP SRX から DHCP 割り当てられたアドレスを取得できます。IP アドレスは、192.168.1.2-254/24 アドレス プールから取得されます。

必要に応じて、工場出荷時のデフォルト設定をロードするのではなく、EXスイッチをゼロにできます。デバイスをゼロにした場合、root パスワードは必要ありません。zeroize 方法を選択すると、コンソールに ZTP(ゼロ タッチ プロビジョニング)メッセージが表示されます。設定モードに入り、メッセージの続き delete chassis auto-image-upgrade を発行 commit してこれらのメッセージを防ぐ場合があります。

どの方法を使用した場合でも、後で root パスワードを制御ジュニパー Mist クラウド root パスワードを(re)設定します。

-

コンソールを使用してEXスイッチにアクセスし、工場出荷時のデフォルト設定をロードします。

[edit] root@ex# load factory-default warning: activating factory configuration

-

強力な root パスワードを割り当てる。以下に示すのは、ドキュメントのみを目的とします。

[edit] root@ex# set system root-authentication plain-text-password New password: Enter_a_strong_root_password_h3re Retype new password: Enter_a_strong_root_password_h3re

-

修正された工場出荷時のデフォルト設定をコミットします。

[edit] root@ex# commit commit complete [edit] root@ex#

注:工場出荷時のデフォルトをロードした後でも、EXスイッチを再起動するまで、以前割り当てられたホスト名は引き続き有効です。

この時点で、SRX はプライベート WAN とブロードバンド インターネット プロバイダの両方で接続する必要があります。さらに、192.168.1.0/24 アドレス プールの EX スイッチおよび Mist AP に IP アドレスを割り当てる必要があります。EX および EX に提供される DCHP 設定APドメイン名サーバーとデフォルト ルートが含まれています。

信頼ゾーンと Untrust ゾーン間のトラフィック、および trust ゾーン内のインターフェイス間のトラフィックに対して SNAT を設定します。

SRX による初期インターネット接続を検証

目的

SRX がプライベート WAN とブロードバンド リンクの両方を通じてインターネットに接続しているのを確認します。また、SRX が(SNAT を使用して)EX スイッチ(およびデバイス間)にインターネット アクセスMist AP。

アクション

root@mist-SRX-GW> show dhcp client binding

IP address Hardware address Expires State Interface

172.16.1.22 f0:4b:3a:09:ca:02 68649 BOUND ge-0/0/2.0

root@mist-SRX-GW> show route

inet.0: 10 destinations, 11 routes (10 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:27:07, metric 0

> to 172.16.1.1 via ge-0/0/2.0

[Static/13] 01:04:13

> to 192.168.220.1 via ge-0/0/3.0

. . .

root@mist-SRX-GW> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (184.30.231.148): 56 data bytes

64 bytes from 184.30.231.148: icmp_seq=0 ttl=49 time=3.138 ms

64 bytes from 184.30.231.148: icmp_seq=1 ttl=49 time=3.292 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 3.138/3.215/3.292/0.077 ms

.

どちらのデフォルト ルートも SRX デバイスに存在します。WAN プロバイダへの静的なデフォルト ルートに対するルート設定が変更された場合、動作時にはすべてのトラフィックがブロードバンド インターネット リンクを越える必要があります。SRC では、ブロードバンド インターネット リンクがダウンした場合、トラフィックをプライベート WAN リンクから送信します。SRX がブロードバンド インターネット プロバイダから DHCP を介して IP アドレスとデフォルト ルートを受信したという出力も確認されます。

この出力はまた、SRX がインターネット アクセスおよびワーキング名解決を行うことも確認します。どちらの転送パスも、プライベート WAN またはブロードバンド インターネット リンクを交互に無効化することでテストできます(詳細は表示されません)。

この NCE のパート 3 では、APBR(高度なポリシーベースのルーティング)、パフォーマンス監視プローブ、ルーティング インスタンスを追加します。この設定では、一致するアプリケーション トラフィックをルーティング インスタンスに送り、プライベート WAN の現在の状態に基づいて転送ネクスト ホップを選択し、ブロードバンド インターネット リンクを AppQoE の一部として選択します。APBR を設定すると、メイン インスタンスのルート設定よりも低いにもかかわらず、重要なトラフィックがプライベート WAN リンクを利用する必要があります。

EX スイッチおよび EX スイッチへの DHCP アドレスの割り当てを確認Mist AP。

SRX が EX スイッチと接続されたスイッチに IP アドレスを割り当てMist AP。EXのMAC アドレス コマンドを使用して取得 show interfaces irb できます。シャーシのMAC アドレスのMist APを確認し、その内容を確認します。この例では、EXスイッチのMAC アドレス、スイッチの A2:01 MAC Mist APで終わります C3:37 。

EX スイッチ上の他の有線クライアントに、192.168.1.0/24 プールの DHCP アドレスが割り当てされている場合があります。有線コーポレートデバイスの場合、ここで示すように、MAC アドレス80:84で終了します。この例の後半では、有線および無線クライアントが使用する VLAN トランキングおよび VLAN ごとの DHCP アドレス プールを設定します。

root@mist-SRX-GW> show dhcp server binding IP address Session Id Hardware address Expires State Interface 192.168.1.5 44 20:4e:71:a6:a7:01 85013 BOUND ge-0/0/4.0 192.168.1.2 41 d4:20:b0:00:c3:37 78301 BOUND ge-0/0/4.0 192.168.1.7 45 ec:3e:f7:c6:80:84 64379 BOUND ge-0/0/4.0

出力では、SRX デバイスが EX スイッチ、有線コーポレート クライアントに IP アドレスMist AP指定済みである必要があります。

DHCP リースが数時間持続する場合があります。ラボ環境では、SRX と EX スイッチの DHCP プロセスを再起動して時間を高速化すると役に立ちます。コマンドを restart dhcp-service immediately 使用して、このアクションを実行します。また、DHCP の状態を更新 clear dhcp [server|client] binding all するコマンドを使用することもできます。

EXスイッチからインターネット接続を検証します。

デバイスから ping を生成Mist AP。LED点滅パターンを LED点滅パターンクラウドして、インターネット接続と接続状態 を判断します。

{master:0}

root> show route

inet.0: 3 destinations, 3 routes (3 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

0.0.0.0/0 *[Access-internal/12] 00:00:07, metric 0

> to 192.168.1.1 via irb.0

192.168.1.0/24 *[Direct/0] 00:03:55

> via irb.0

192.168.1.3/32 *[Local/0] 00:03:55

Local via irb.0

{master:0}

root> ping www.juniper.net inet count 2

PING e1824.dscb.akamaiedge.net (104.86.1.14): 56 data bytes

64 bytes from 104.86.1.14: icmp_seq=0 ttl=43 time=4.064 ms

64 bytes from 104.86.1.14: icmp_seq=1 ttl=43 time=4.315 ms

--- e1824.dscb.akamaiedge.net ping statistics ---

2 packets transmitted, 2 packets received, 0% packet loss

round-trip min/avg/max/stddev = 4.064/4.190/4.315/0.125 ms

出力には、EX スイッチに 192.168.1.0/24 アドレス プールからの IP アドレスが割り当てられていないと、DHCP に割り当てられたデフォルト ルートが存在すると示されています。インターネット アクセスとドメイン名の解決が成功し、ping が正常に終了 www.juniper.net。

デバイスでインターネット接続をMist AP。LED点滅パターンを LED点滅パターンクラウドすることで、インターネット接続とインターネット接続ステータス を判断できます。

この例の段階で、サーバーはMist APアクセスできる必要があります。デバイスに接続ジュニパー Mist クラウド。そのため、白いソリッド LED が必要な場合があります。後の手順APを通してジュニパー Mist クラウドを設定します。その後、LED が緑色に変わります。

EX スイッチと接続されたスイッチ間で LLDP が動作しているMist AP。この例では、LLDPで学習したシャーシID(MAC アドレス)を使用して、接続されたMIST APでポートを自動的にプロファイルします。トランキング プロファイルは、MAC アドレスが一致するデバイスのポートに適用されます。

{master:0}

root> show lldp neighbors

Local Interface Parent Interface Chassis Id Port info System Name

ge-0/0/5 - d4:20:b0:00:c3:37 ETH0 Mist

この出力は、EX スイッチとスイッチのMist APが LLDP メッセージの交換に成功している様子を確認します。出力内MAC アドレスのMist APの詳細に注意してください。このMAC アドレスは、後のセクションで動的プロファイリングをサポートするために使用します。

意味

検証手順では、すべてが期待通り動作しているのが確認されます。どちらのデフォルト ルートも SRX に存在します。また、EX、プロトコル、および有線コーポレート クライアントへの DHCP ベースのアドレス割りMist APも検証しました。EX スイッチとスイッチのMist APを通じて、設定および管理が必要なインターネット アクセスがジュニパー Mist クラウド。

Mini-PIM モジュールの検出を検証する方法(Junos OS

目的

各インターフェイスが mini-PIM Junos OSを検知しているか検証します。

アクション

SRXデバイスへのLTE Mini-PIMのインストールを検証します。

user@host> show chassis hardware

root@Mist-SRX-GW> show chassis hardware

Hardware inventory:

Item Version Part number Serial number Description

Chassis DA4018AK0020 SRX550M

Midplane REV 12 750-063950 BCAL7302

Routing Engine REV 07 711-062269 BCAH4029 RE-SRX550M

FPC 0 FPC

PIC 0 6x GE, 4x GE SFP Base PIC

FPC 1 REV 03 650-096889 EV2619AF0085 FPC

PIC 0 LTE for AE

FPC 2 REV 08 750-032730 ACPX8538 FPC

PIC 0 1x GE High-Perf SFP mPIM

FPC 5 REV 04 750-064615 BCAH7052 FPC

PIC 0 8x GE SFP gPIM

FPC 7 REV 13 750-030454 ACLZ9488 FPC

Power Supply 0 Rev 05 740-024283 CI03052 PS 645W AC

意味

出力は、LTE Mini-PIM のインストールと認識を確認します。

Mini-PIMのファームウェア バージョンの検証

目的

Mini-PIM のファームウェア バージョンを確認します。

アクション

デバイスのSRX シリーズ、LTE Mini-PIM モジュールのファームウェア バージョンを検証します。

user@host>show system firmware

Part Type Tag Current Available Status

version version

FPC 1

PIC 0 MLTE_FW 1 17.1.80 0 OK

FPC 2

PIC 0 SFPI2CMFPGA 13 0.9.0 0 OK

Routing Engine 0 RE BIOS 0 2.10 2.10 OK

Routing Engine 0 RE BIOS Backup 1 2.10 2.10 OK

意味

出力は、Mini-PIM のファームウェア バージョンを 17.1.80 として示しています。必要に応じてファームウェアを更新します。LTE 上のファームウェアのアップグレードの詳細については、「 LTE Mini-Physical Interface Module 」を参照してください。