Advanced Threat Prevention機能を設定する(SRXのみ)

セキュリティインテル(SecIntel)プロファイルと高度なマルウェア対策プロファイルを作成し、WANエッジデバイス上のアプリケーションポリシーに適用します。

ジュニパーネットワークスのSRXシリーズファイアウォール向けAdvanced Threat Prevention(ATP)は、高度なサイバー脅威を検出、分析、防止するために設計された包括的な機能スイートを提供します。ジュニパー Mistは、以下の機能をサポートしています。

- SecIntel脅威インテリジェンスフィード—ジュニパーの厳選されたセキュリティインテリジェンスフィードであるSecIntelは、悪意のあるドメイン、URL、IPアドレスを特定してブロックするための動的かつ自動的な更新を提供します。ジュニパー Mistでは、SecIntelプロファイルを使用して、コマンドアンドコントロール(C&C)通信、侵害されたIPアドレスまたはIPサブネット、悪意のあるアクティビティに関連するドメインなど、悪意のあるトラフィックや望ましくないトラフィックをブロックできます。

- 高度なマルウェア対策(AAMW)—ジュニパーネットワークスのマルウェア対策は、クラウドから取得したデータを使用して高度なサイバーセキュリティの脅威から保護するセキュリティソリューションです。この機能は、マルウェアや望ましくないファイルがエンドポイントに到達する前に、ネットワーク上のマルウェアや不要なファイルを検出してブロックします。ジュニパー Mist では、WAN Edge デバイス用のアンチマルウェア プロファイルを作成し、クラウド分析が必要なファイルと、マルウェアが検出された場合に実行する手順を詳細に説明できます。

-

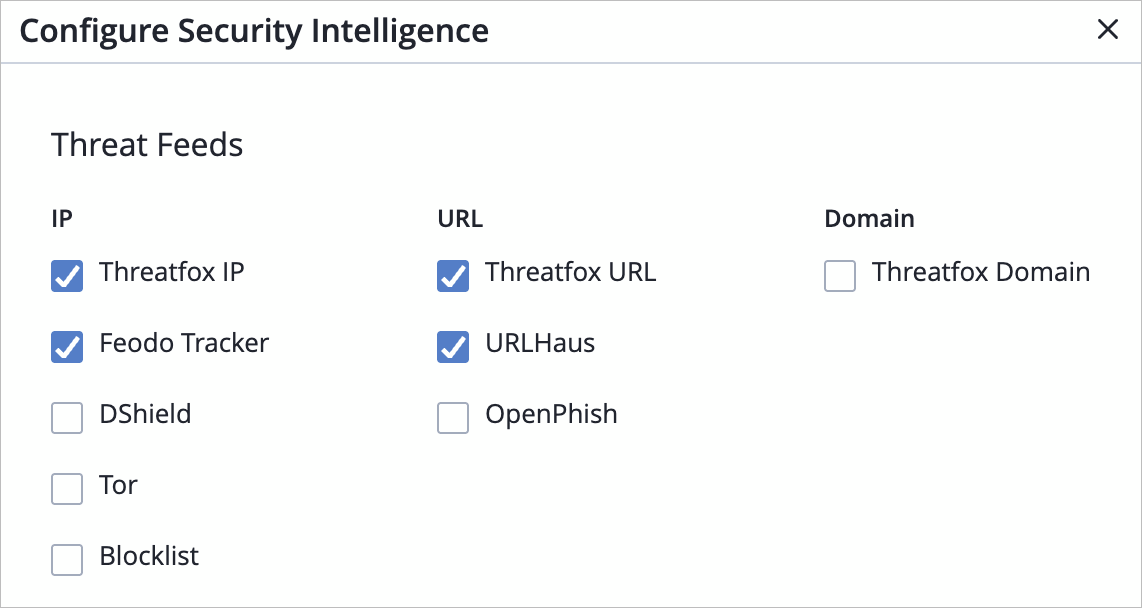

サードパーティ脅威フィード—Sky ATPを使用すると、外部ベンダーからの追加の脅威インテリジェンスフィード(既知の悪意のあるIP、ドメイン、URL)を有効にすることができます。有効にすると、これらのフィードはデバイス上のセキュリティインテルCCカテゴリの一部になります。サポートされているフィードタイプは次のとおりです。

-

IPベース—Threatfox IP、Feodo Tracker、DShield、Tor、ブロックリスト

-

URLベース—Threatfox URL、URLHaus、OpenPhish

-

ドメインベース—Threatfoxドメイン

-

-

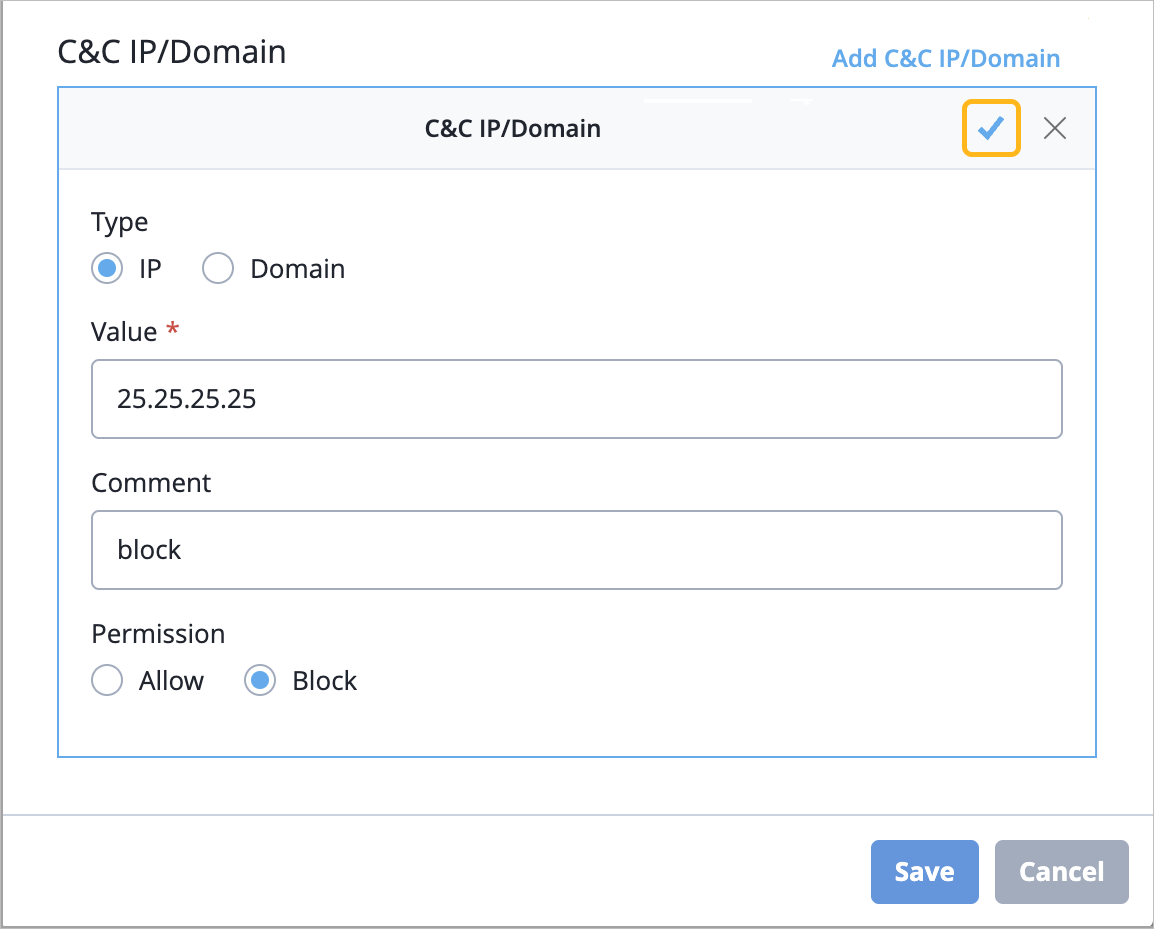

SecIntelカスタム許可リストとブロックリスト—カスタムIPアドレスとドメインを許可リストとブロックリストの2つのカテゴリで定義できます。これらのユーザー定義のIPアドレスまたはドメインは、デバイスのセキュリティIntel CCカテゴリに含まれています。

Advanced Threat Prevention機能は、SRXシリーズファイアウォールでサポートされています。

始める前に

以下が利用可能であることを確認します。

- ジュニパー Advanced Threat Prevention Cloudアカウントと、アカウントから作成されたATPクラウドレルム。「 ジュニパー ATP クラウド Web ポータルを使用して SRXシリーズ ファイアウォールを登録する」を参照してください。

- ライセンスに関連付けられているATPクラウドアカウント。詳細については、 ATPクラウドのソフトウェアライセンスを参照してください。

ATPクラウドへのWANエッジデバイスの登録は、レルムが作成され、SecIntelまたはAAMWプロファイルのいずれかがそのデバイスのセキュリティポリシーに関連付けられると行われます。

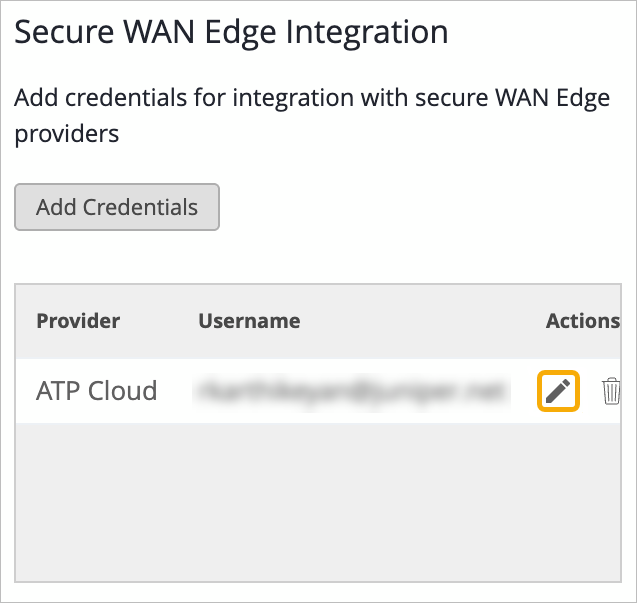

ATP資格情報の詳細を組織に追加し、機能を指定します

ジュニパーMistは、必要に応じて、クラウドATPサービスにデバイスを自動的に登録します。Juniper Mist CloudをATP Cloudと統合するには、ジュニパー MistポータルでATP資格の詳細を入力する必要があります。

拡張サービスモードを有効にするには、クラウドATPサービスに登録されている個別またはクラスター化されたデバイスを再起動する必要があります。これにより、L7サービス処理の最大サービス数が増加します。

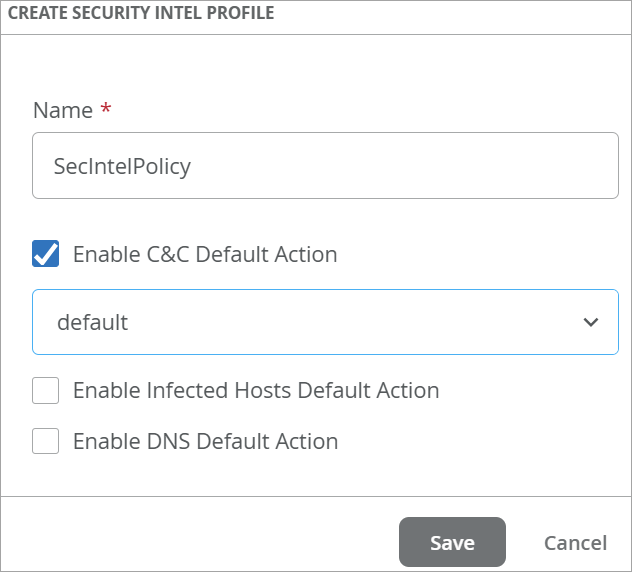

セキュリティインテリジェンス(SecIntel)プロファイルの作成

SecIntelは、ジュニパーネットワークスのAdvanced Threat Prevention(ATP)クラウドから得られた、綿密に厳選され検証済みの脅威インテリジェンスを提供します。このインテリジェンスはWANエッジデバイスに配信され、ラインレートでのコマンドアンドコントロール(C&C)通信を効果的にブロックします。自動で応答性の高いトラフィック フィルタリングを有効にすることで、SecIntel はリアルタイムの脅威インテリジェンスを提供します。

多くのフィードには関連する脅威スコアが含まれており、お客様はデバイスを通過するトラフィックに適用されるセキュリティルールと制御を定義できます。SecIntelセキュリティサービスは、C&C通信、悪意のあるドメイン、感染したホストのフィードなど、ジュニパーの脅威フィードを統合します。参照: SecIntelフィードの概要とメリット。

アプリケーションポリシーに組み込むことができるSecIntelプロファイルにより、C&C通信、侵害されたIPアドレスまたはサブネット、悪意のあるアクティビティに関連するドメインなどの悪意のあるトラフィックや望ましくないトラフィックをブロックできます。

SecIntelプロファイルを作成するには:

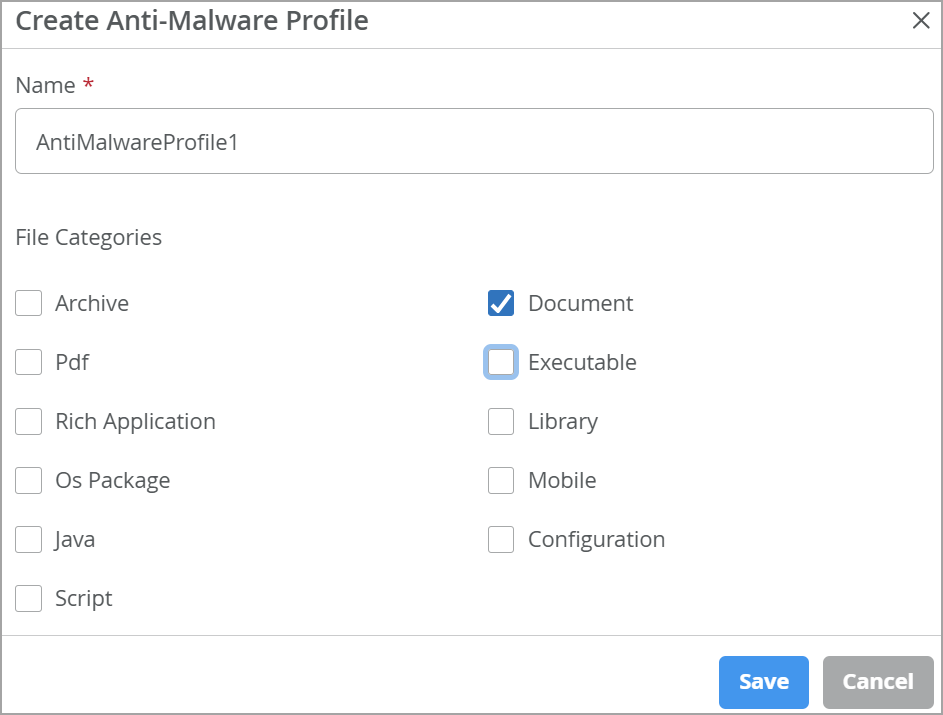

高度なマルウェア対策プロファイルの作成

この機能は、マルウェアや望ましくないファイルがエンドポイントに到達する前に、ネットワーク上のマルウェアや不要なファイルを検出してブロックします。SecIntelと同様に、マルウェア対策プロファイルはアプリケーションポリシー画面から作成し、アプリケーションポリシーに含めることができます。

アンチマルウェアプロファイルを作成するには:

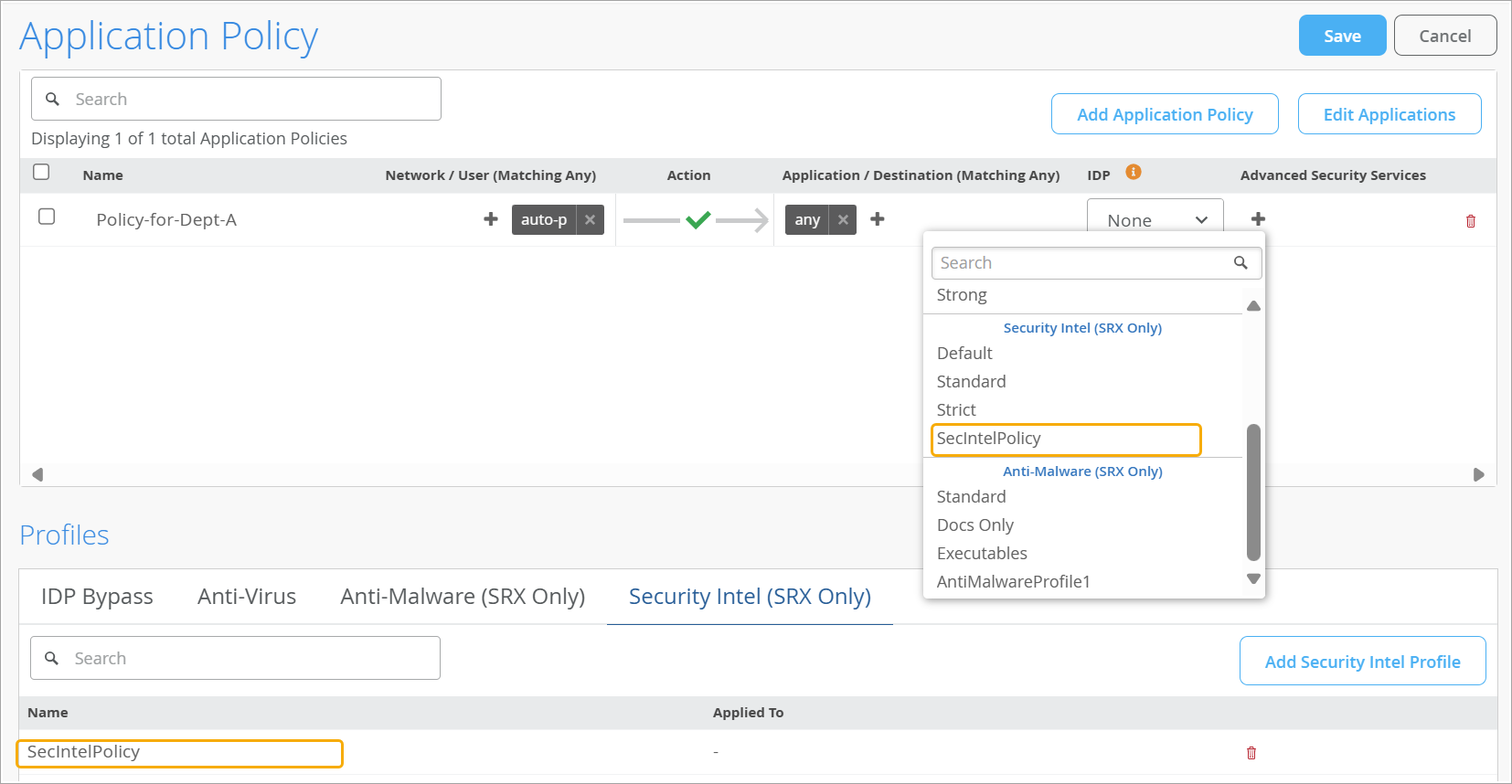

アプリケーションポリシーにプロファイルを適用する

始める前に

この手順では、セキュリティプロファイルをアプリケーションポリシーに適用します。まず、以下のタスクを完了する必要があります。

-

アプリケーションポリシーを作成します。ヘルプについては、「 アプリケーションポリシー」を参照してください。

-

セキュリティプロファイルを作成します。ヘルプについては、このトピックの前のセクションを参照してください。

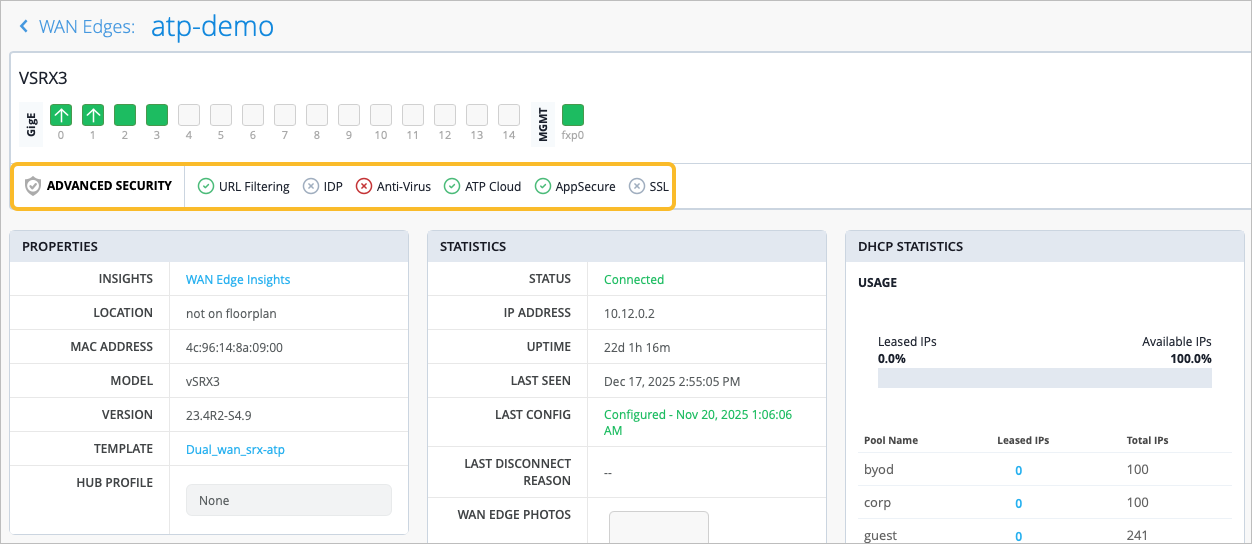

ステータス情報

WANエッジページで基本的なデバイス監視情報を表示できます。左側のメニューから、[ WAN Edges ]> [ WAN Edges]に移動します。

WANエッジページでデバイスをクリックすると、デバイスの詳細が表示されます。詳細ページには、次の情報が表示されます。

-

高度なセキュリティ—セキュリティサービスのステータス。緑色のチェックマークは、このデバイスでサービスがアクティブであることを示します。

図1:高度なセキュリティステータスの詳細

-

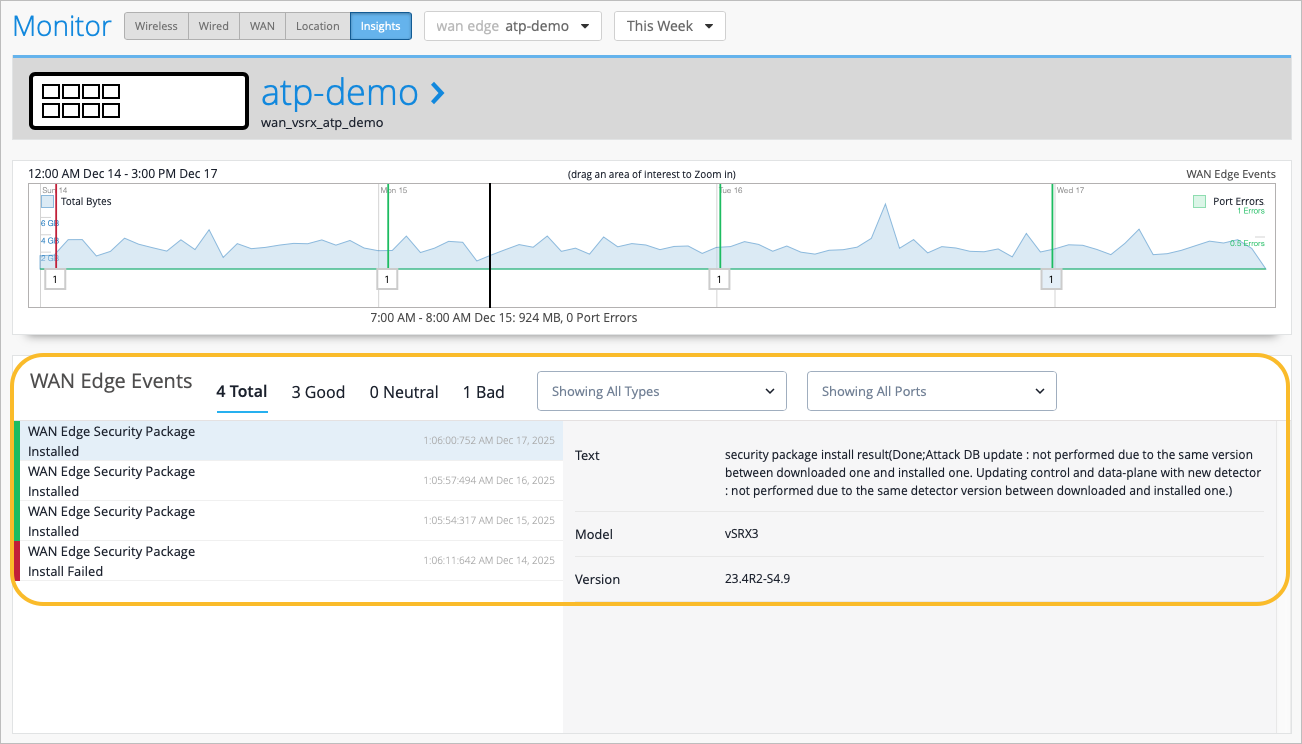

プロパティ—WANエッジインサイトをクリックすると、インサイトページに最近のイベントやその他の情報が表示されます。

図2:WANエッジイベントの詳細 ヒント:

ヒント:-

デフォルトでは、インサイトページには今日のイベントのみが表示されますが、ページの右上隅付近にあるドロップダウンメニューから期間を選択できます。

-

WANエッジイベントリストでイベントをクリックすると、ページの右側に概要が表示されます。

-

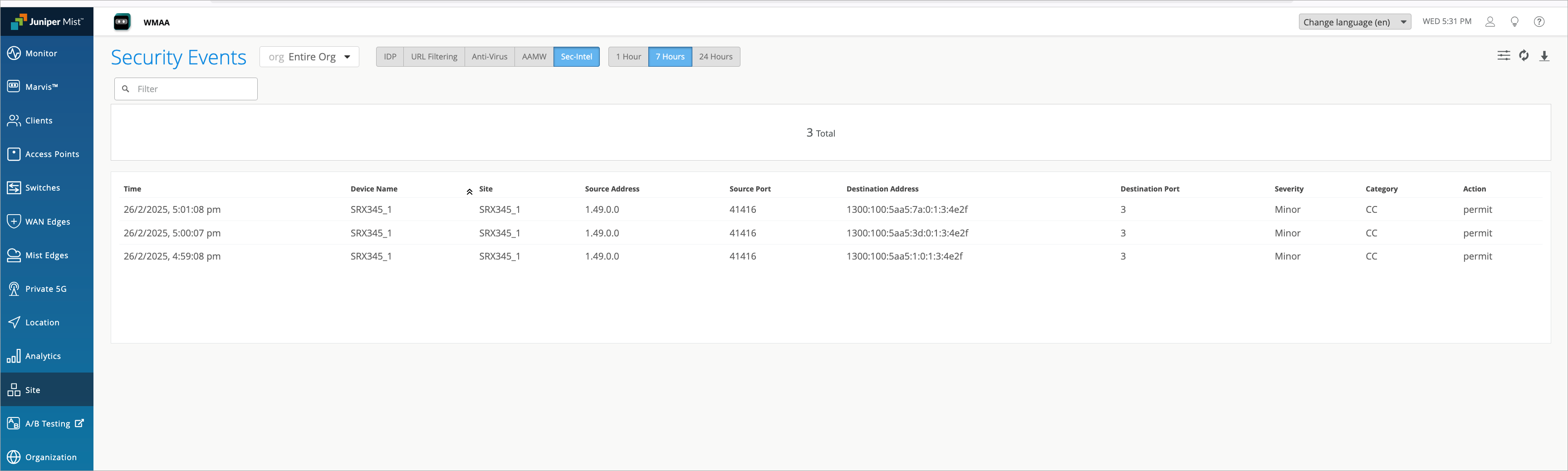

セキュリティイベントの表示

サイト > WAN Edge > セキュリティ イベントからアクセスできる ジュニパー Mist セキュリティ イベントページには、セキュリティ関連イベントを一元的に表示できます。ジュニパー Mist が検出したセキュリティ イベントのログを表示し、ネットワークのセキュリティ態勢を監視します。ユーザーは詳細をフィルタリングして表示することができ、事前対応型のセキュリティ対応と分析が可能になります。

AAMW(Advanced Anti-Malware)またはSecIntelタブのいずれかをクリックして、関連するセキュリティイベントの詳細を確認します。上記の例では、重大度レベルがMinorのコマンドアンドコントロール(C&C)のインシデントの詳細が表示されています。また、実行されたアクション(この場合は許可)も示されます。さらに、デバイス名、サイト、送信元と宛先アドレス、送信元と宛先ポート情報などのその他の情報を表示することもできます。