Juniper Secure EdgeでSecure Edge Connectorをセットアップする(手動プロビジョニング)

このワークフローに従って、Juniper® Secure Edgeを手動でプロビジョニングするワークフローの各ステップをサポートします。

Juniper Mist™クラウドはJuniper® Secure Edgeと連携し、Secure Edgeコネクター機能を使用してエッジデバイスからのトラフィック検査を実行します。この機能により、WANエッジデバイスとして導入されたジュニパー®のセッションセッションスマート™ ルーターが、トラフィックの一部をJuniper Secure Edgeに送信して検査することができます。

Secure Edgeの機能はすべて、シングルユーザーインターフェイス(UI)で提供されるジュニパーのシンプルでシームレスな管理エクスペリエンスであるJuniper Security Director Cloudによって管理されます。

詳細については、 Juniper Secure Edgeをご覧ください。

構成の概要

このタスクでは、スポークまたはハブデバイスのLAN側からインターネットに向かうトラフィックをSecure Edgeに送信し、トラフィックがインターネットに到達する前に検査を依頼します。

Secure Edgeでトラフィック検査を実施するには:

-

Juniper Security Director Cloudで、Secure Edgeのサービスの場所、IPsecプロファイル、サイト、ポリシーを作成および構成します。これらは、WANエッジデバイスにセキュリティサービスと接続性を提供するクラウドベースのリソースです。

-

Mist Cloudで、LANネットワークに接続するWANエッジデバイス(セッションスマートルーターまたはSRXシリーズファイアウォール)を作成して設定します。これらは、支社/拠点やキャンパスにルーティング、スイッチング、SD-WAN機能を提供する物理デバイスです。

-

Mist WANエッジで、WANエッジデバイスをサービスロケーションに接続するSecure Edgeトンネルを作成および構成します。これらは、Secure Edgeによる検査が必要なトラフィックに安全で信頼性の高いトランスポートを提供するIPsecトンネルです。

-

Mist Cloudで、WANエッジデバイスに対応するサイトまたはデバイスプロファイルにSecure Edgeトンネルを割り当てます。これにより、定義されたデータポリシーやその他の一致条件に基づいて、LANネットワークからSecure Edge Cloudへのトラフィックステアリングが可能になります。

次の表のトピックでは、Juniper Mist™ クラウドで Secure Edge のクラウドベースのセキュリティを使用するために必要な概要情報を示します。

| 歩 | タスク | 形容 |

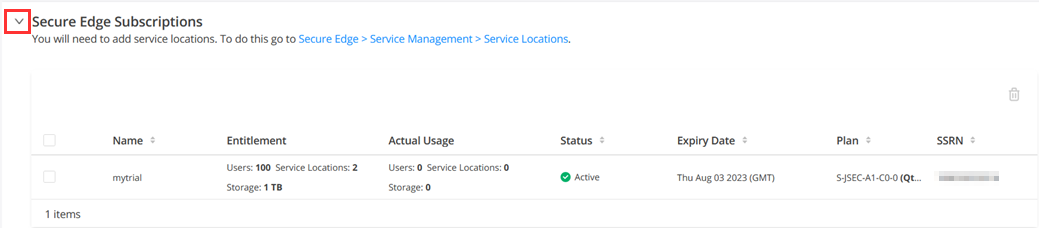

| 1 | Juniper Security Director Cloudにアクセスし、アクティブなサブスクリプションを確認 | Juniper Security Director Cloudにアクセスし、組織のアカウントに移動して、Secure Edgeサブスクリプションを確認します。このサブスクリプションでは、導入環境に合わせてSecure Edgeサービスを設定できます。 |

| 2 | Juniper Security Director Cloudでサービスのサービスロケーションを構成する | サービスの場所を作成します。ここで、vSRXベースのVPNゲートウェイが、異なるネットワーク間の安全な接続を作成します。 |

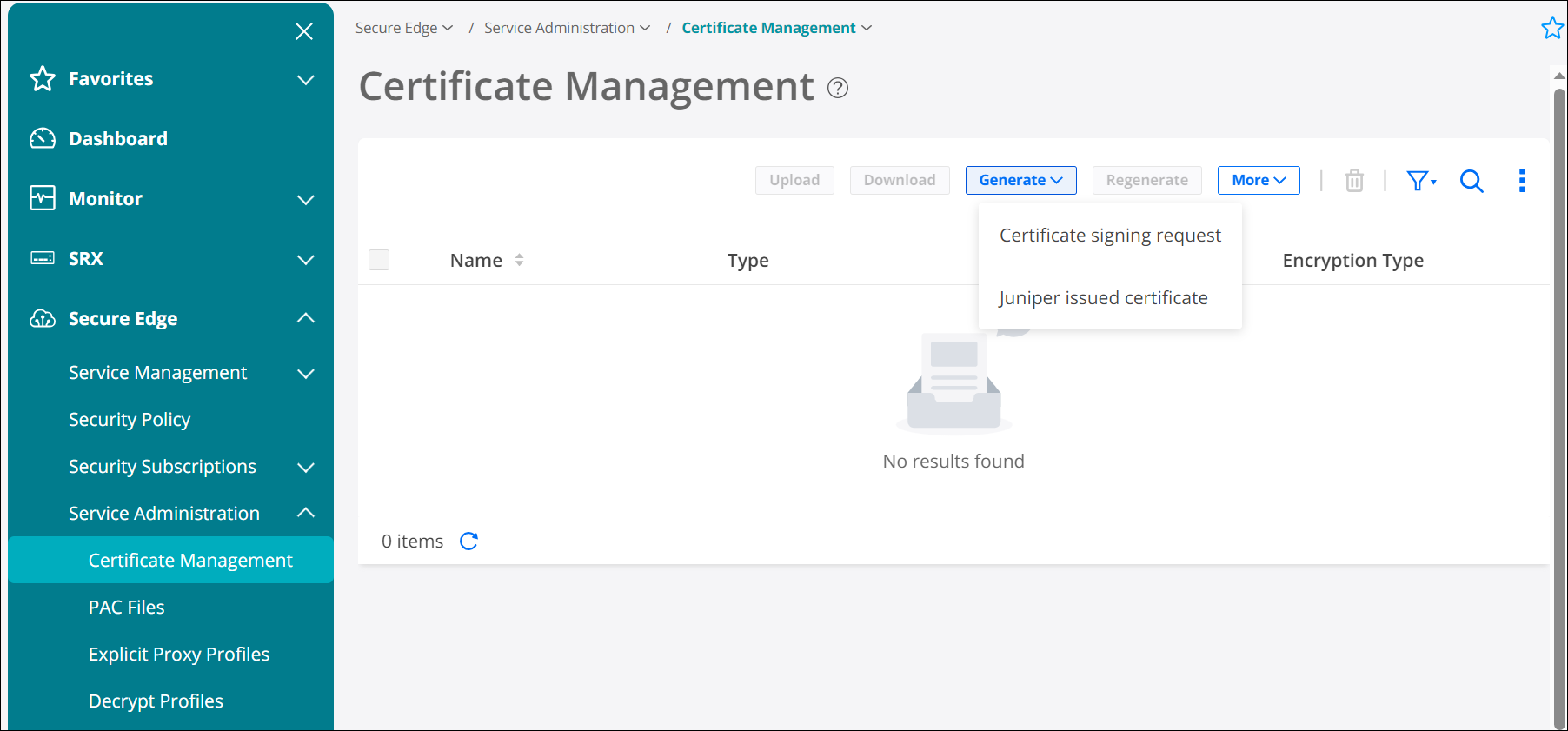

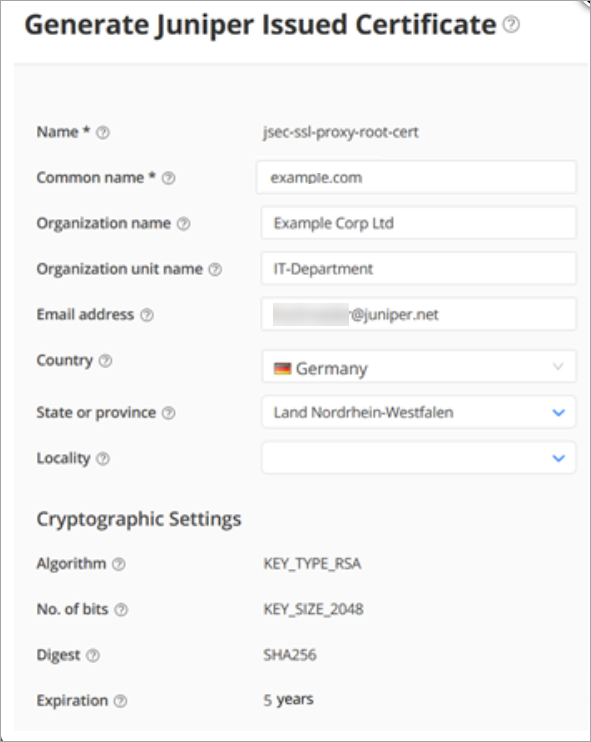

| 3 | Juniper Security Director Cloudでデバイス証明書を生成する | Juniper Secure Edge用のデジタル証明書を生成して、Secure Edgeとユーザーエンドポイント間のセキュアな通信を確立します。 |

| 4 | Juniper Security Director CloudでIPsecプロファイルを作成する | IPsecプロファイルを作成して、Juniper Mistクラウドネットワーク上のWANエッジデバイスとSecure Edgeインスタンス間の通信用のIPsecトンネルを確立します。 |

| 5 | Juniper Security Director Cloudでサイトを作成する | WANエッジデバイス(セッションスマートルーターまたはSRXシリーズファイアウォール)をホストするサイトを作成します。デバイスからのトラフィックは、検査のためにセキュアトンネルを介してSecure Edgeインスタンスに転送されます。 |

| 6 | Juniper Security Director Cloudへのルールを Secure Edgeの導入 | サイトから発信またはサイトを宛先とするトラフィックのセキュリティルールとアクションを定義するポリシーを設定します。 |

| 7 | Juniper Security Director Cloudで適用するIPsecトンネル設定パラメーターの取得 | サービスロケーションのIPまたはホスト名、IPsecプロファイル名、事前共有キーなどの詳細を書き留めます。Juniper Mist側からIPsecトンネルを設定するには、これらの詳細が必要です。 |

| 8 | Juniper Mist CloudポータルでSecure Edgeコネクターを作成する | Juniper MistクラウドポータルでSecure Edgeコネクタを作成します。このタスクでは、Mistによって管理されるWANエッジデバイスとSecure Edgeインスタンス間のIPsec トンネルを確立するための、トンネルのMistクラウド側での設定を完了します。 |

| 9 | アプリケーション ポリシーの変更 | 新しいアプリケーションポリシーを作成するか、既存のアプリケーションポリシーを変更して、一元的なアクセスのためにハブを経由するのではなく、Juniper Security Director Cloudを介してWANエッジデバイスからインターネットにトラフィックを誘導します。 |

| 10 | 設定の確認 | で確立されたIPsecトンネルを確認して、設定が機能しているかどうかを確認します。

|

始める前に

-

Juniper® Secure Edge サブスクリプションの要件をご確認ください。 「Juniper Secure Edgeサブスクリプションの概要」を参照してください。

-

Juniper Security Director Cloudポータルにアクセスするための前提条件を満たしていることを確認します。「前提条件」を参照してください。

- Secure Edge テナントを作成します。 「Secure Edge テナントの作成」を参照してください。

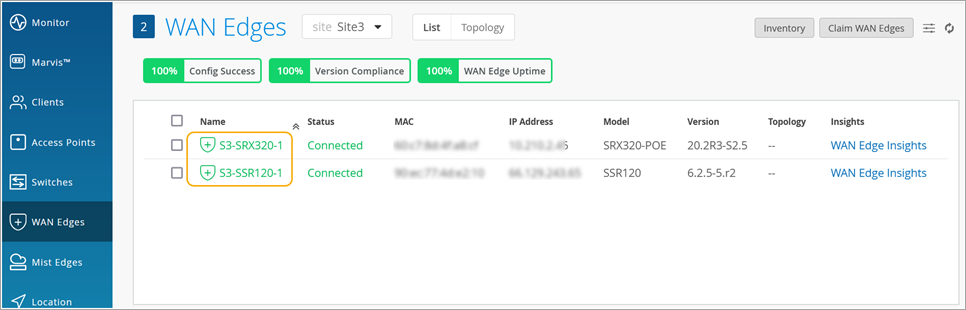

- ここでは、セッションスマートルーターまたはSRXシリーズファイアウォールが、Juniper Mist CloudのWANエッジデバイスとして導入され、設定されていることを前提としています。

Juniper Security Director Cloudにアクセスし、アクティブなサブスクリプションを確認

Juniper Secure Edgeのテナントは、Juniper Security Director Cloudポータルにアクセスし、Secure Edgeサービスを管理するために作成する組織アカウントです。テナントは、一意の電子メール アドレスとサブスクリプション プランに関連付けられます。テナントには複数のサービスロケーションを持つことができます。これは、組織のパブリッククラウドでホストされるvSRXベースのVPNゲートウェイです。

テナントには、エンド ユーザーの接続ポイントである 1 つ以上のサービス ロケーションを含めることができます。テナントを作成するには、Juniper Security Director Cloudのアカウントが必要です。詳細については、「 Secure Edge テナントの作成 」を参照してください。

Juniper Security Director CloudポータルでSecure Edgeテナントを作成した後、ポータルにアクセスしてサブスクリプションを確認します。

Juniper Security Director Cloudにアクセスし、アクティブなサブスクリプションを確認するには、以下を実行してください。

サービスの場所の構成

Juniper Security Director Cloudの有効なライセンスがあることを確認した後、サービスの場所を設定します。このステップは、セッションスマートルーター用のSecure Edgeコネクターを設定する最初のメインタスクです。

Juniper Security Director Cloud内のサービスロケーションは、POP(Point of Presence)とも呼ばれ、クラウドロケーションにあるJuniper® Secure Edgeインスタンスを表します。サービスの場所は、オンプレミス ユーザーとローミング ユーザーの両方の接続 (アクセス) ポイントです。

サービスロケーションは、vSRXがパブリッククラウドサービスを使用して異なるネットワーク間にセキュアな接続を作成する場所です。パブリック IP アドレス (テナントおよびサービスの場所ごとに一意) は、次の目的で使用されます。

-

支社/拠点デバイスとJuniper Security Director Cloudの間にIPsec トンネルを設定します。

-

宛先がインターネット上にある場合に、トラフィックを一元的に分散します。

Juniper Security Director Cloudでサービスの場所を設定するには、次の手順に従います。

Juniper Security Director Cloudでデバイス証明書を生成する

Juniper Security Director Cloudでサービスの場所を設定したので、次はデバイス証明書を生成してネットワークトラフィックを保護します。

トランスポート層セキュリティ/セキュアソケット層(TLS/SSL)証明書を使用して、Secure EdgeとWANエッジデバイス間のセキュアな通信を確立します。ネットワーク上のすべてのクライアントブラウザは、ジュニパーネットワークスとSRXシリーズファイアウォールがSSLプロキシを使用するために署名した証明書を信頼する必要があります。

Juniper Security Director Cloudでは、証明書を生成するために以下の選択肢があります。

-

新しい証明書署名要求 (CSR) を作成すると、独自の認証局 (CA) が CSR を使用して新しい証明書を生成できます。

-

ジュニパーネットワークスに証明書を作成させるオプションを選択します。

このトピックでは、TLS/SSL 証明を生成する方法について説明します。証明書をインポートして使用する方法は、会社のクライアント管理要件によって異なり、このトピックの範囲外です。

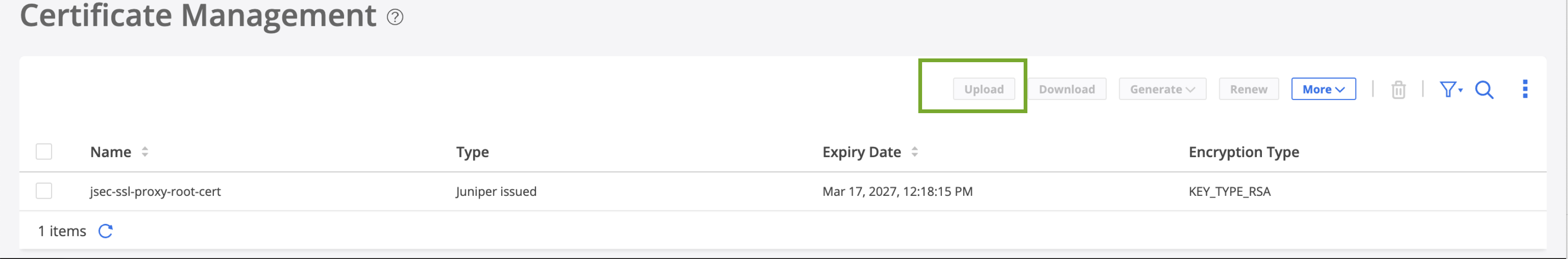

Juniper Security Director Cloudでデバイス証明書を生成するには:

Juniper Security Director CloudでIPsecプロファイルを作成する

証明書を生成して、Secure EdgeとWANエッジデバイス間で安全な通信を確立したら、IPsecプロファイルを作成する準備が整います。

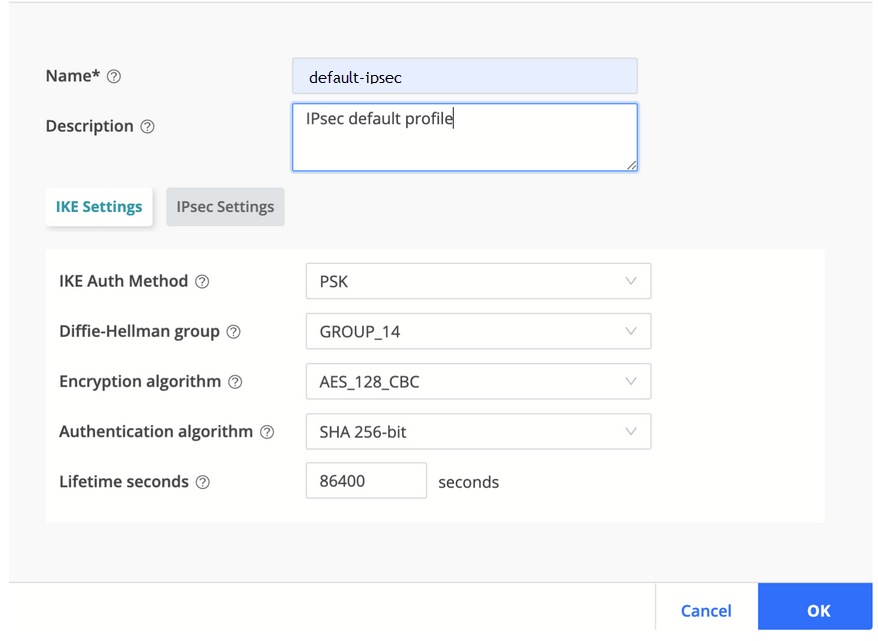

IPsecプロファイルは、Juniper Mist™クラウドネットワーク上のWANエッジデバイスがSecure Edgeインスタンスとの通信を開始したときにIPsec トンネルが確立されるパラメータを定義します。

Juniper Security Director CloudでIPsecプロファイルを作成するには、以下を行います。

Juniper Secure Edge Cloudでサイトを作成する

これで、IPsecプロファイルが作成されました。これらのプロファイルは、Juniper Mistクラウドネットワーク上のWANエッジデバイスとSecure Edgeインスタンス間のIPsec トンネル™パラメータを定義します。

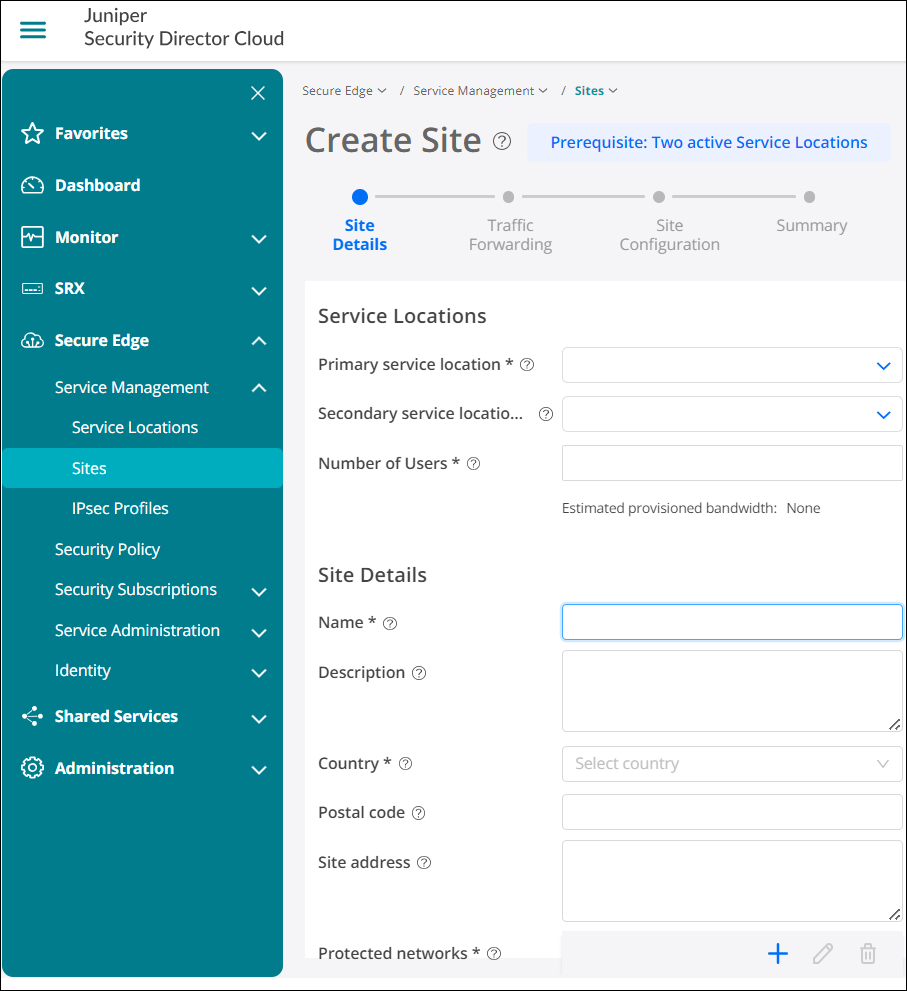

この時点で、Juniper Security Director Cloudでサイトを作成する必要があります。サイトは、WANエッジデバイスをホストする場所を表します。WANエッジデバイスからのトラフィックは、セキュアトンネルを介してSecure Edgeインスタンスに転送され、Secure Edgeクラウドサービスによって検査および適用されます。

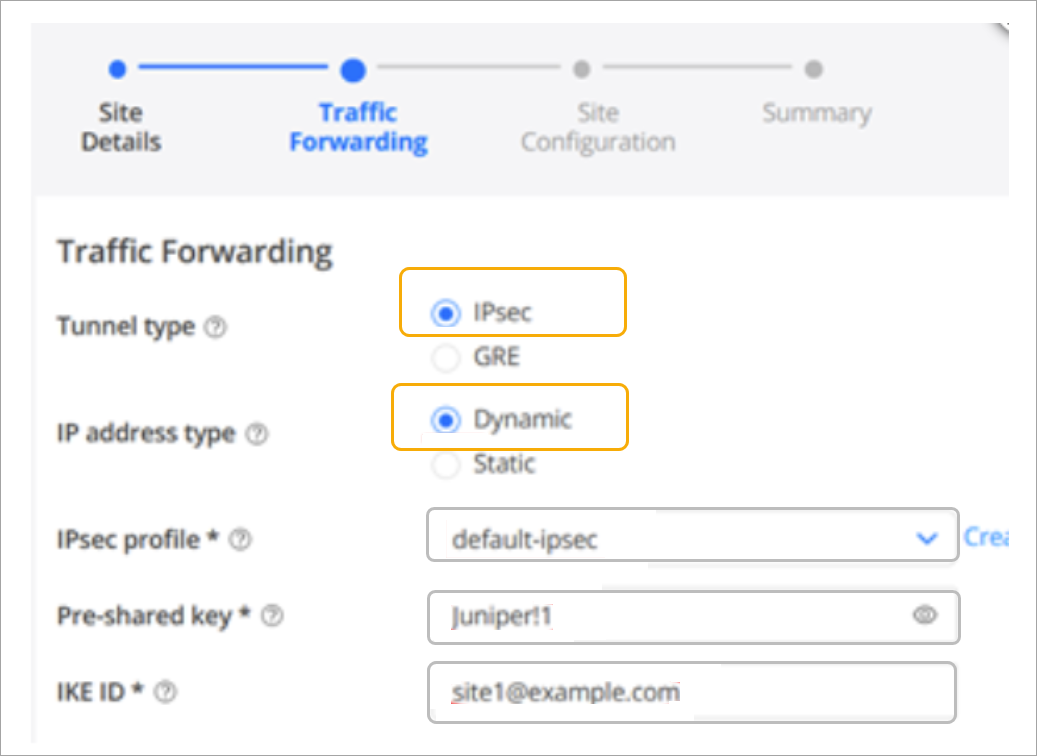

お客様のサイトからのインターネットに向かうトラフィックの一部または全部を、サイトのWANエッジデバイスからのGRE(汎用ルーティングのカプセル化)またはIPsecトンネルを介してJuniper Secure Edgeクラウドに転送するように設定できます。

支社でステートフルファイアウォールを使用する場合、Secure Edge内の同じPOPで重複する支社/拠点アドレスはサポートされません。これらの重複する IP へのリバース パス トラフィックは、すべての接続で等価コスト マルチパス (ECMP) を使用してルーティングされます。トラフィックは、トラフィックの送信元のインターフェイスへのセッションごとのルーティングではなく、ECMPを使用してルーティングされます。サイトに対して保護されたネットワークを構成する際には、ECMP を経由するリバース パス トラフィックを考慮してください。

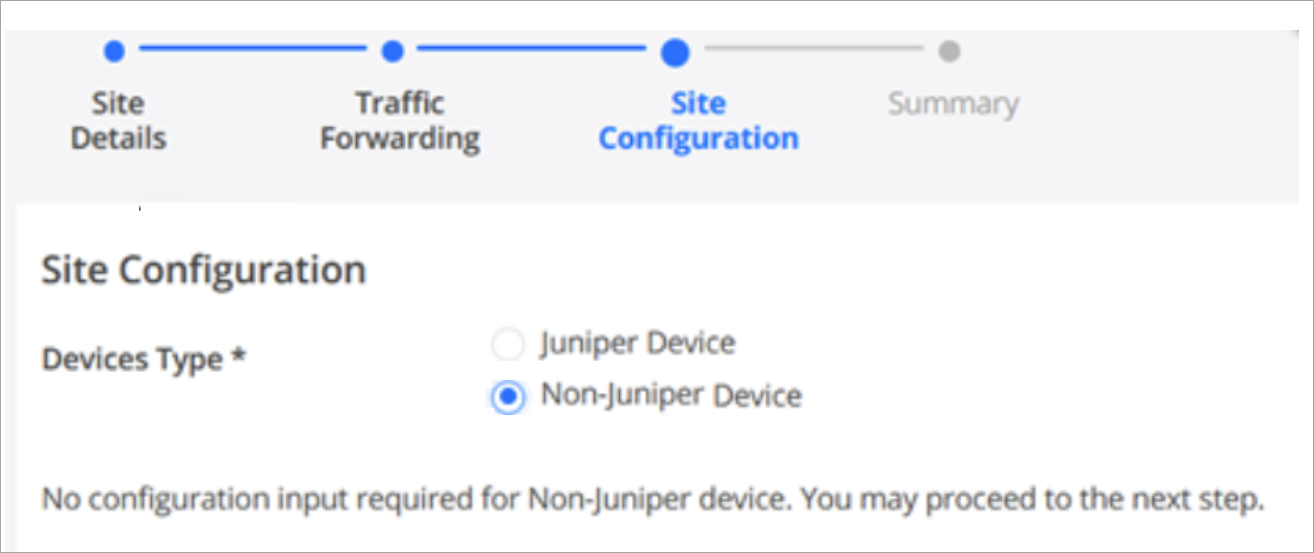

Juniper Security Director Cloudでサイトを作成するには:

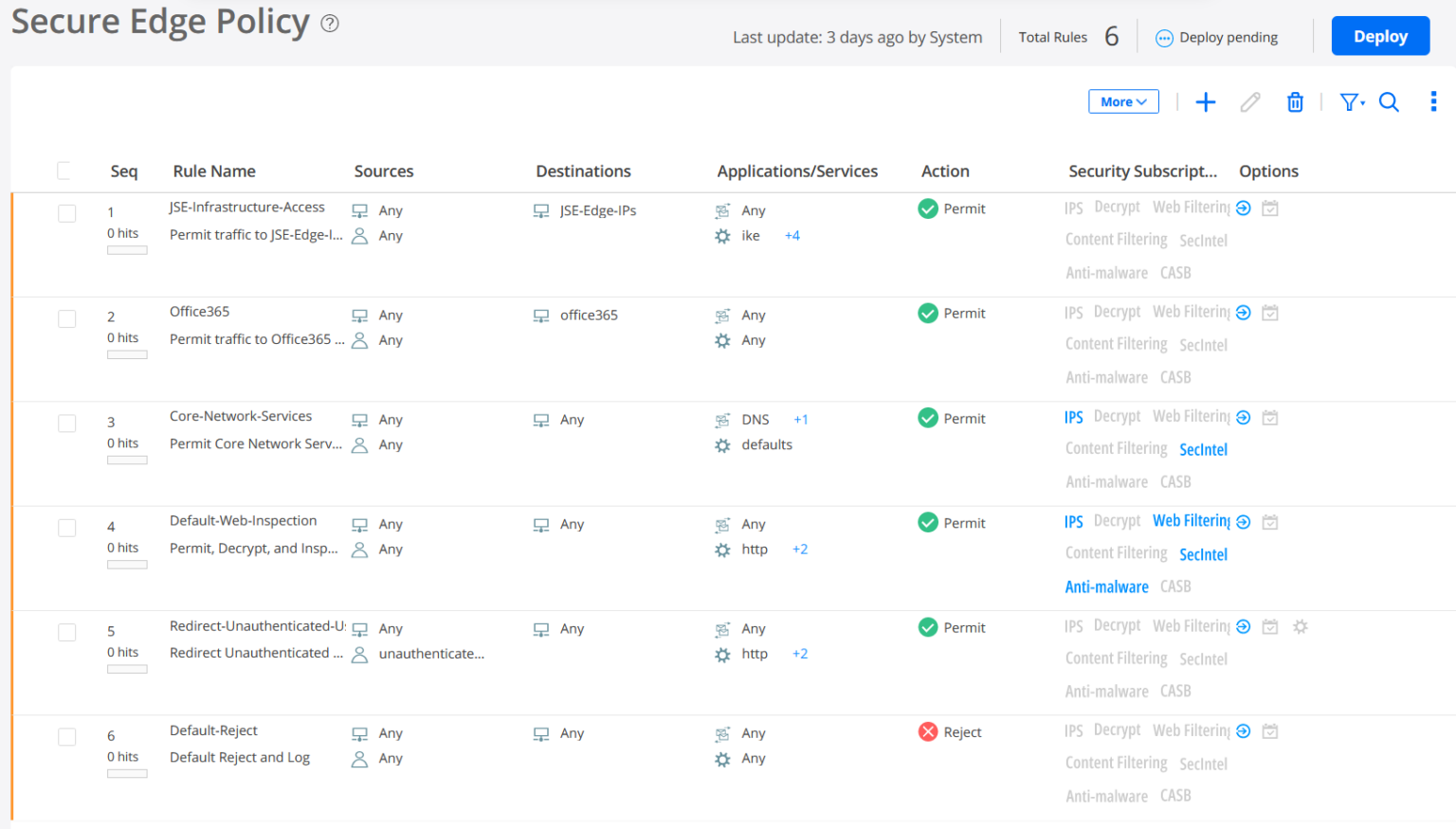

Juniper Security Director Cloudへのルールを Secure Edgeの導入

Juniper Security Director Cloudでサイトを作成したので、次は1つ以上のJuniper® Secure Edgeポリシーを展開します。

Secure Edgeポリシーは、ネットワークがトラフィックをルーティングする方法を指定します。デフォルトでは、新しいテナントを作成すると、Security Director Cloudは事前定義されたルールを使用してSecure Edgeポリシールールセットを作成します。

既定のルール セットを変更しない場合でも、[ 展開] オプションを使用して、サービスの場所にルールを読み込む必要があります。

Juniper Security Director CloudにSecure Edgeポリシーを展開するには:

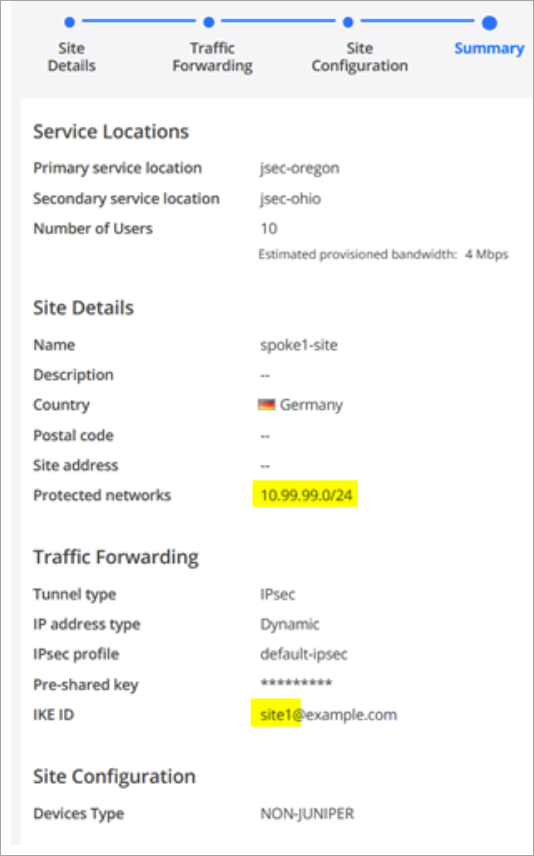

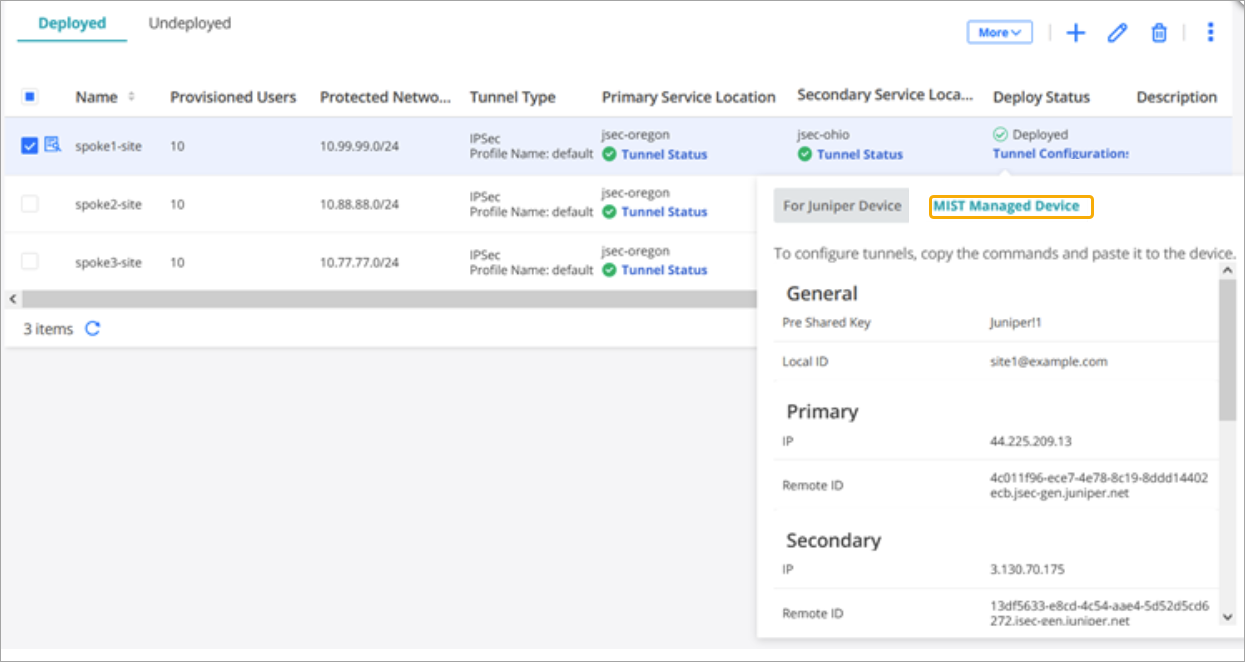

Juniper Security Director Cloudで適用するIPsecトンネル設定パラメーターの取得

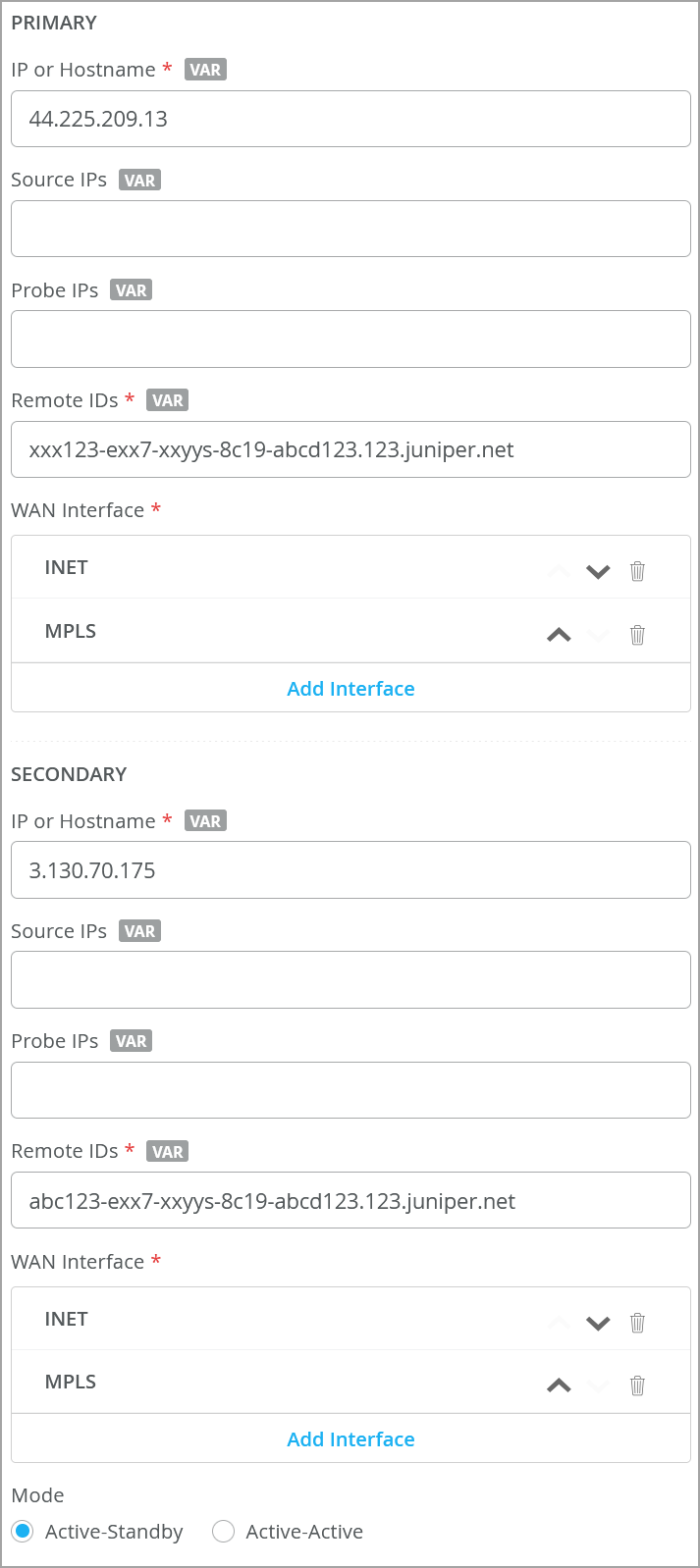

前のタスクでは、Juniper Secure EdgeでIPsecトンネルを設定するためのいくつかのアクションを完了し、Juniper Security Director CloudにSecure Edgeポリシーを展開しました。Security Director Cloudの最後のステップは、各サイトの構成データを収集することです。Juniper Mist™ クラウドで Secure Edge コネクタの構成 (Juniper Mist ポータルで Secure Edge コネクタの作成) を完了して IPsec トンネル を設定するには、これらの詳細が必要です。この手順では、作成したサイトの詳細を書き留めます。

Juniper Security Director CloudとJuniper Mistクラウド間で同期するための自動構成プッシュオプションは使用できません。

Juniper Security Director Cloudで適用するIPsec トンネル構成パラメーターを取得するには、次のようにします。

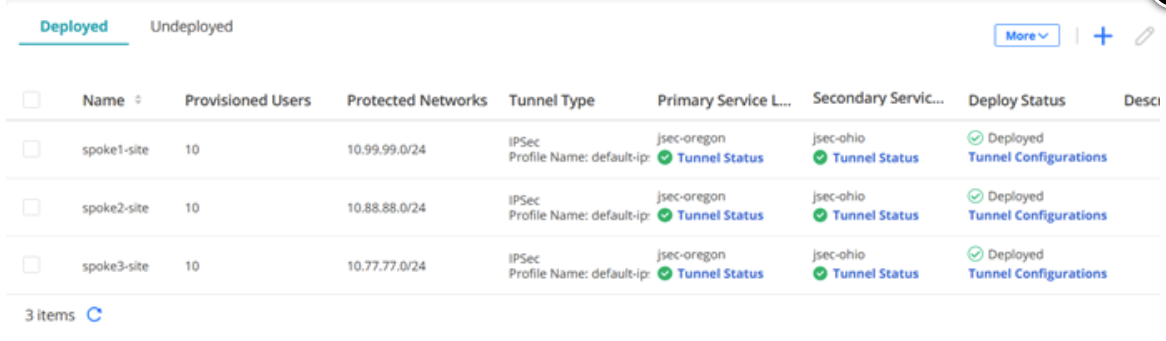

Juniper MistポータルでSecure Edgeコネクタを作成するCreate Connectors in the Portal

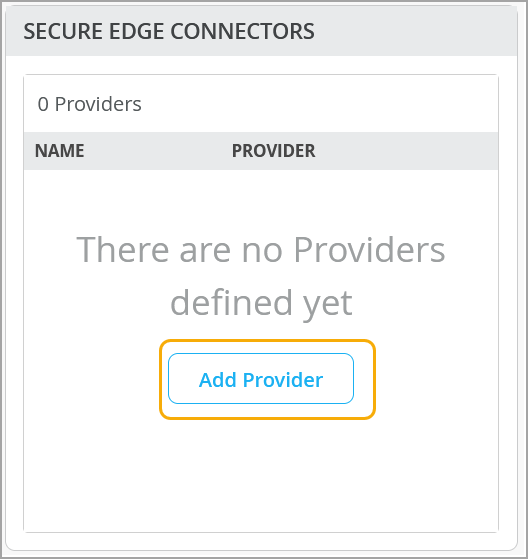

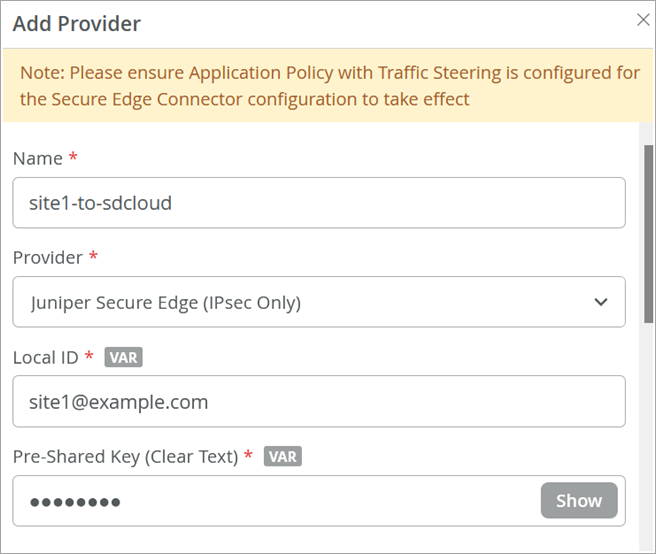

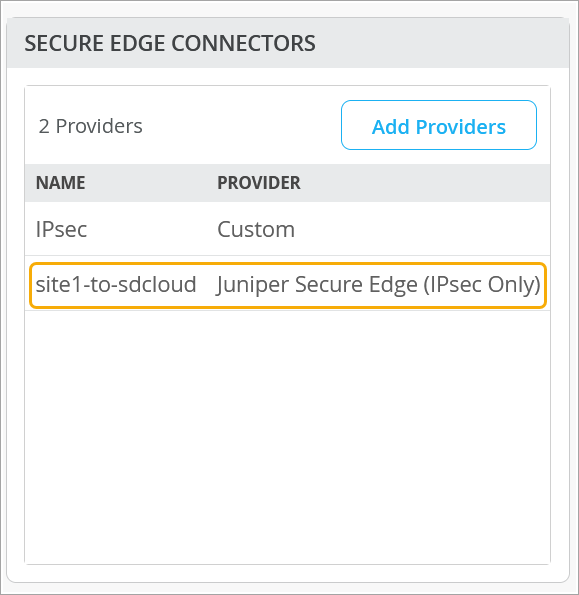

セッションスマートルーターまたはSRXシリーズファイアウォール用のSecure EdgeコネクターをJuniper Mist™で設定するという最終的な目標の達成は、ほぼ半分達成できました。

Secure Edgeコネクタは、Juniper Mist ポータルで作成します。このタスクでは、MistとSecurity Director Cloudが管理するWANエッジデバイス間にIPsec トンネルを確立するための、トンネルのMistクラウド側での設定を完了します。コネクタを作成する前に、サイトに WAN エッジ デバイスがデプロイされていることを確認します。

Juniper Mist ポータルでSecure Edgeコネクタを作成するには、次のようにします。

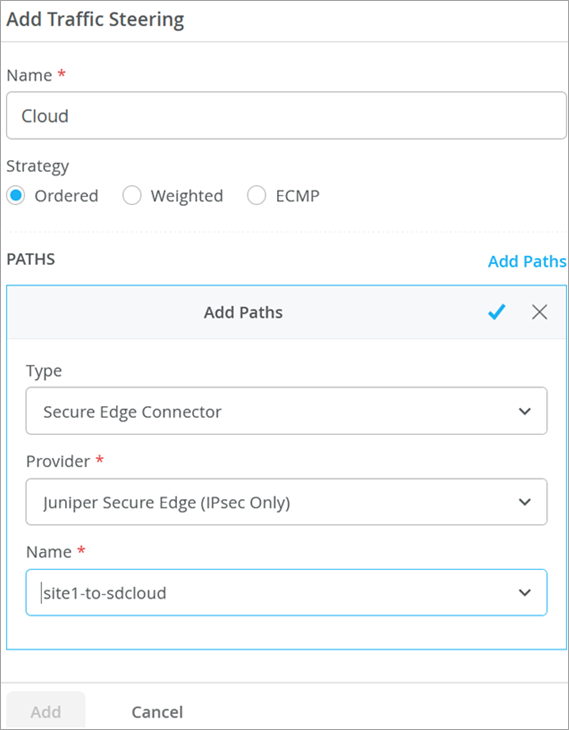

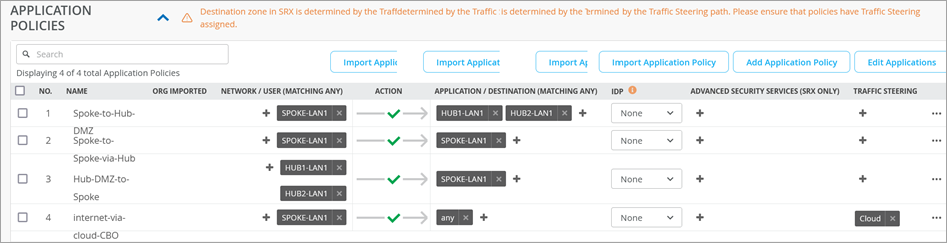

アプリケーション ポリシーの変更

Juniper Mist™クラウドポータルでSecure Edgeコネクターを作成したら、次のステップはブランチデバイスのアプリケーションポリシーを変更することです。例えば、スポーク デバイスからハブデバイスへのトラフィックを許可できます。また、スポーク デバイスから VPN トンネル内の別のスポーク デバイスへのトラフィックを許可することもできます。その後は、スポークから中央ブレイクアウト用のハブにトラフィックを送信する代わりに、Juniper Security Director Cloudを介してスポークからインターネットにトラフィックを送信できます。

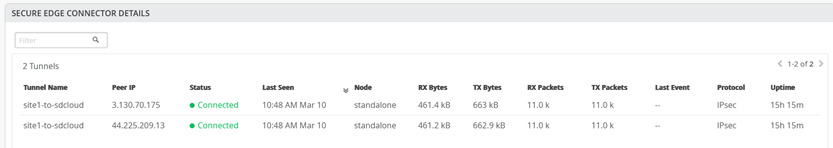

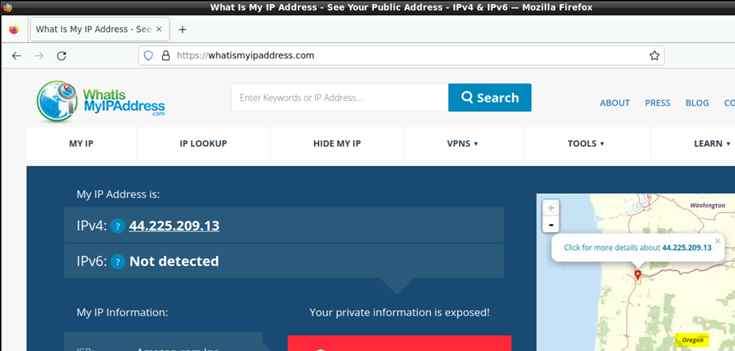

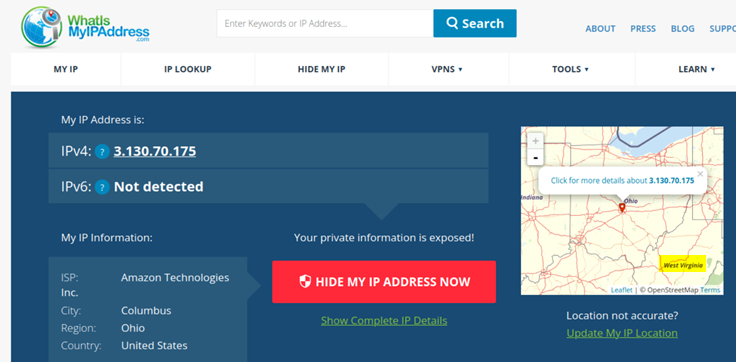

次の手順を使用して、構成が機能しているかどうかを確認します。

設定の確認

設定を検証するには: