Juniper Mist在宅勤務者を構成する方法

この章ではJuniper Mist™企業ネットワークをリモート オフィス ワーカーに拡張するテレワーカー ソリューションについて説明します。

Juniper Mist在宅勤務者の概要

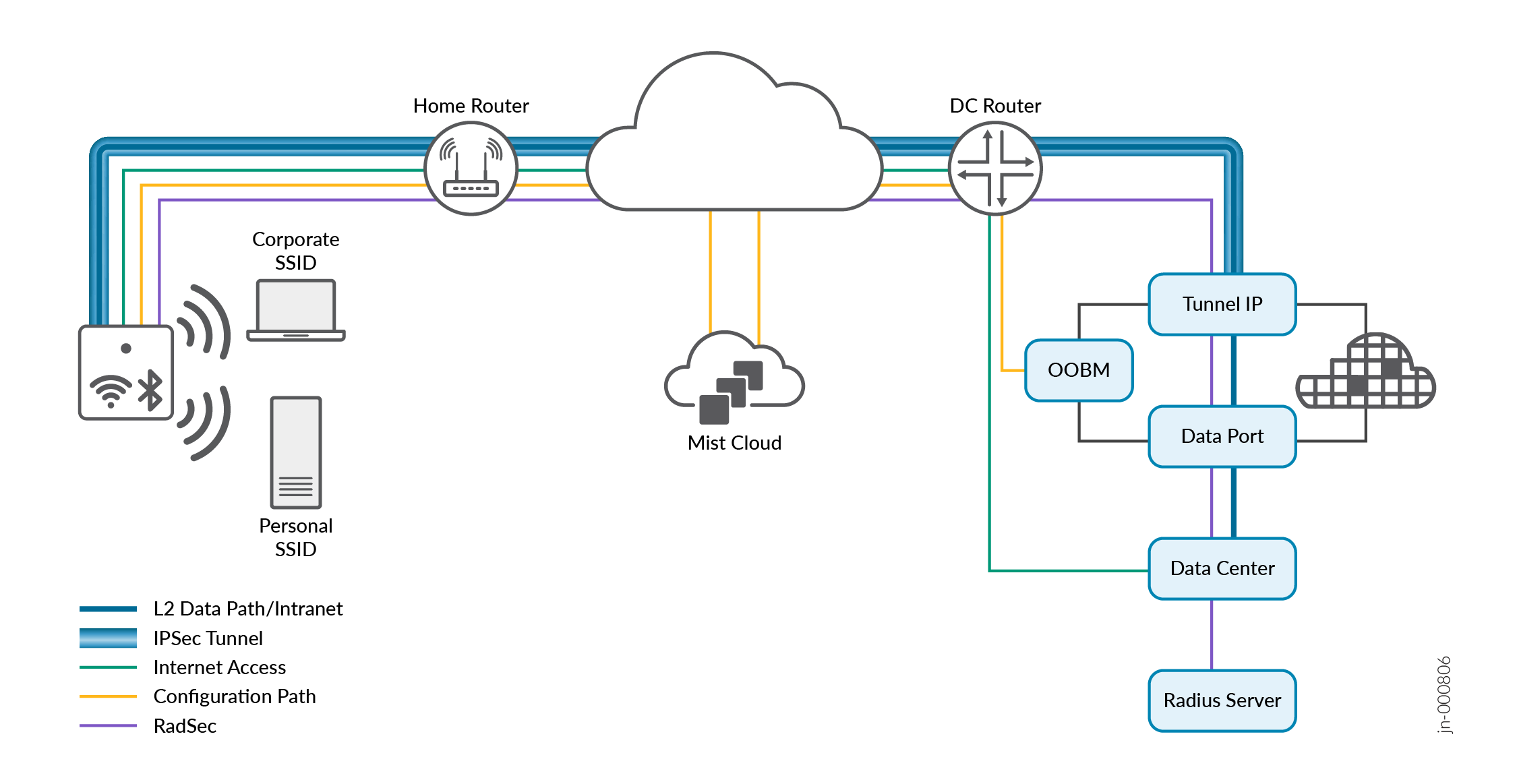

Juniper Mist™テレワーカーソリューションは、Juniper Mist Edgeアーキテクチャを活用して、企業ネットワークをリモートオフィスワーカーにまで拡張します。Juniper Mistは、リモートアクセスポイント(AP)からIPsecで保護されたL2TPv3トンネルを使用してネットワークを拡張します。さらに、Juniper Mist Edge は追加の RadSec サービスを提供して、リモート AP からの認証済みリクエストを安全にプロキシします。この機能により、リモートワーカーでもオフィス内の他のワーカーと同じユーザーエクスペリエンスが容易になります。

Mist AIを活用したジュニパー®のクラウドサービスは、以下を提供します。

-

かつてないユーザーエクスペリエンスの可視性を提供するSLE(サービスレベル期待値)フレームワーク

-

トラブルシューティングと根本原因分析のための自然言語処理を備えたAIドリブンのMarvisエンジン。

-

Marvis Actionsは、IT部門が追加のリソースを費やすことなく、ユーザーの問題のリモートトラブルシューティングに活用できます。

次の図は、Juniper Mist Teleworker ソリューションを示しています。

Juniper Mistテレワーカーソリューションのコンポーネントは次のとおりです。

-

Juniper Mistアクセスポイント(AP)

-

Juniper Mist Edge アプライアンス

-

Juniper Mist Wireless Assuranceサブスクリプション(APあたり1倍)。SUB-1S-<X>Y、ここで X は 1 年、3 年、または 5 年の勤続年数です。

-

Juniper Mist Edge サブスクリプション(AP ごとに 1 倍)。SUB-ME-1S-<X>Y、ここで X は 1 年、3 年、または 5 年のサービスです。

-

(オプション)Juniper Mist Marvisサブスクリプション(APあたり1倍)。SUB-1S-<X>Y、ここで X は 1 年、3 年、または 5 年の勤続年数です。

Mist在宅勤務者ソリューションのメリット

Juniper Mistテレワーカーソリューションには、以下のメリットがあります。

-

敏捷

-

ゼロタッチプロビジョニング:APの事前ステージング要件を取り除きます。

-

最小限の労力でネットワークを管理—仮想ネットワークアシスタント「Marvis®」を活用し、SLE(サービスレベル期待値)メトリクスを分析しJuniper Mistネットワークパフォーマンスを管理します。

-

ファームウェアの独立性:AP と Juniper Mist Edge 間のファームウェアの依存関係を解消します。Juniper Mist Edge サービスは、3 秒未満で個別に更新できます。

-

-

安全

-

トラフィック分離:トラフィック制御のレベルは、元の無線LANコントローラアーキテクチャのレベルと同様です。ユーザートラフィックを単一の中央の場所に透過的に移動させ、アクセススイッチから分離します。

-

自動化されたセキュリティ:認証情報を漏洩させることなく、マシンドリブンのサイト展開を可能にします。

-

クラウドと通信するためのセキュアなWebSocket。

-

エンドポイント保護—PoE出力を通じて無線および有線エンドポイントを保護します。

-

-

柔軟性

-

ハードウェアを再利用します。

-

セキュアメッシュ機能により、柔軟なオールホームカバレッジをサポートします。

-

従業員が自宅のSSIDを自己管理できるようにします。

-

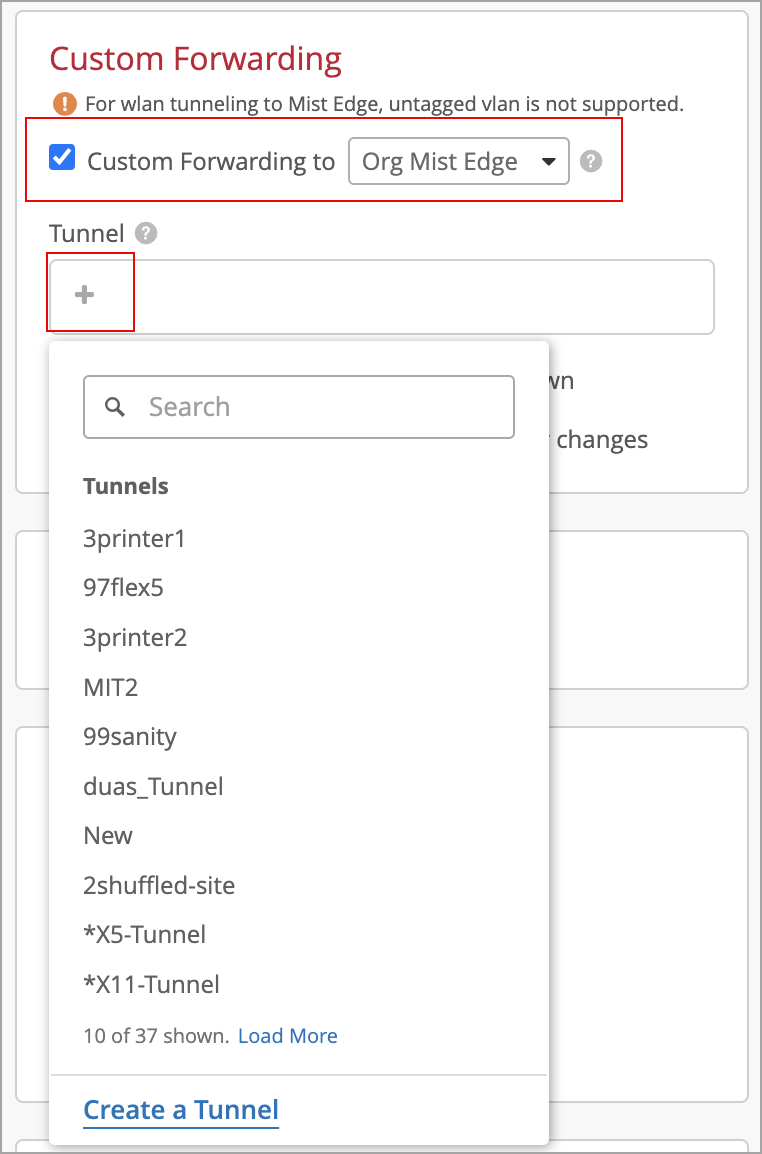

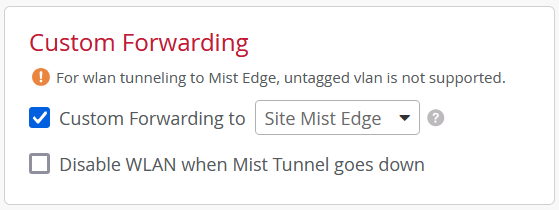

Juniper Mist Edge の設定と WLAN テンプレートの設定

Juniper Mist™の初期設定が完了したら、アクセスポイント(AP)を事前設定する必要はありません。APを従業員の自宅に直接発送して、20秒以内にクライアントにサービスを提供する準備が整います。

Juniper Mist Edge は通常、DMZ 内にあり、一方のアームがインターネットに接続し、もう一方のアームが信頼できる企業ネットワークに接続されます。企業 SSID を有効にするように WLAN テンプレートを設定する前に、以下で説明するいくつかの初期セットアップ タスクを実行する必要があります。

| タスク | : 参照: |

|---|---|

| ポート接続の設定と Juniper Mist Edge のセットアップ |

はじめ |

| Juniper Mist Edge クラスターを作成する |

Mist クラスターの作成 |

| Mistトンネルの作成 |

Mistトンネルの作成(組織レベル) |

| RADIUSプロキシサービスを有効にする |

組織レベルでの RADIUS サーバーの設定 |

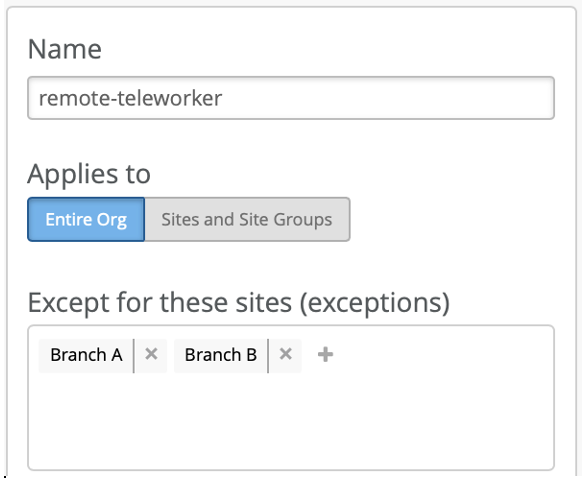

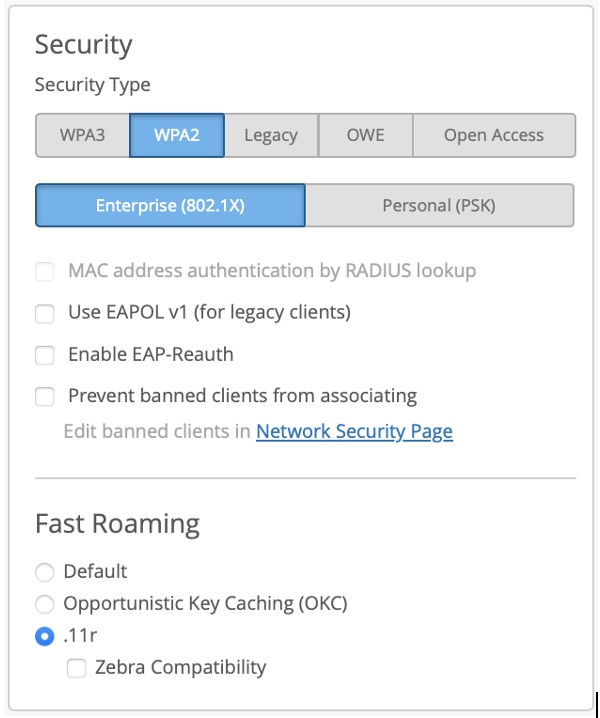

WLAN テンプレートを設定するには、次の手順に従います。

ETH1 または AP のモジュール ポートを介した有線クライアント接続

会社のJuniper Mistネットワークをリモートオフィスワーカーに拡張するだけでなく、有線デバイスを会社のネットワークに接続する必要もあります。たとえば、セキュリティ カメラや IP 電話などのデバイスでは、オンボーディング後にファイアウォールで厳格なセキュリティ ポリシングが必要です。したがって、これらのデバイスは一意のVLANに配置する必要があります。デバイスのアクセスポイント(AP)は、APごと、またはAPオーバーライドを介して設定できます。必要に応じて、デバイスプロファイルを作成し、デバイスに割り当てることができます。どちらの場合も、構成はまったく同じです。

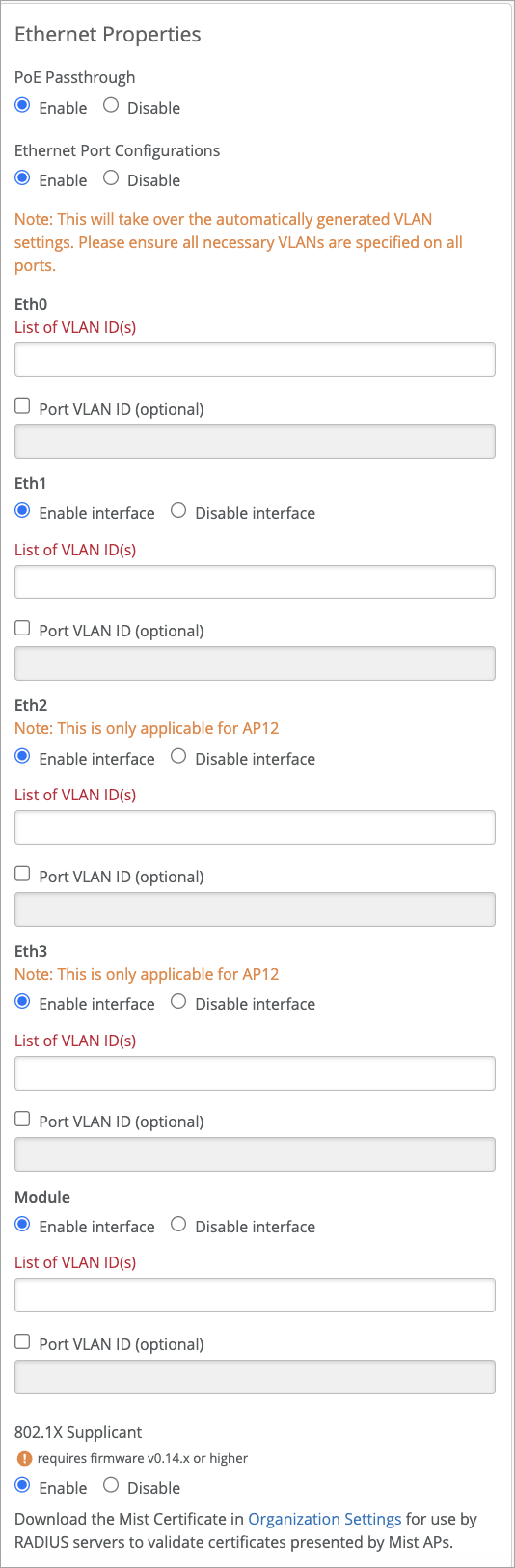

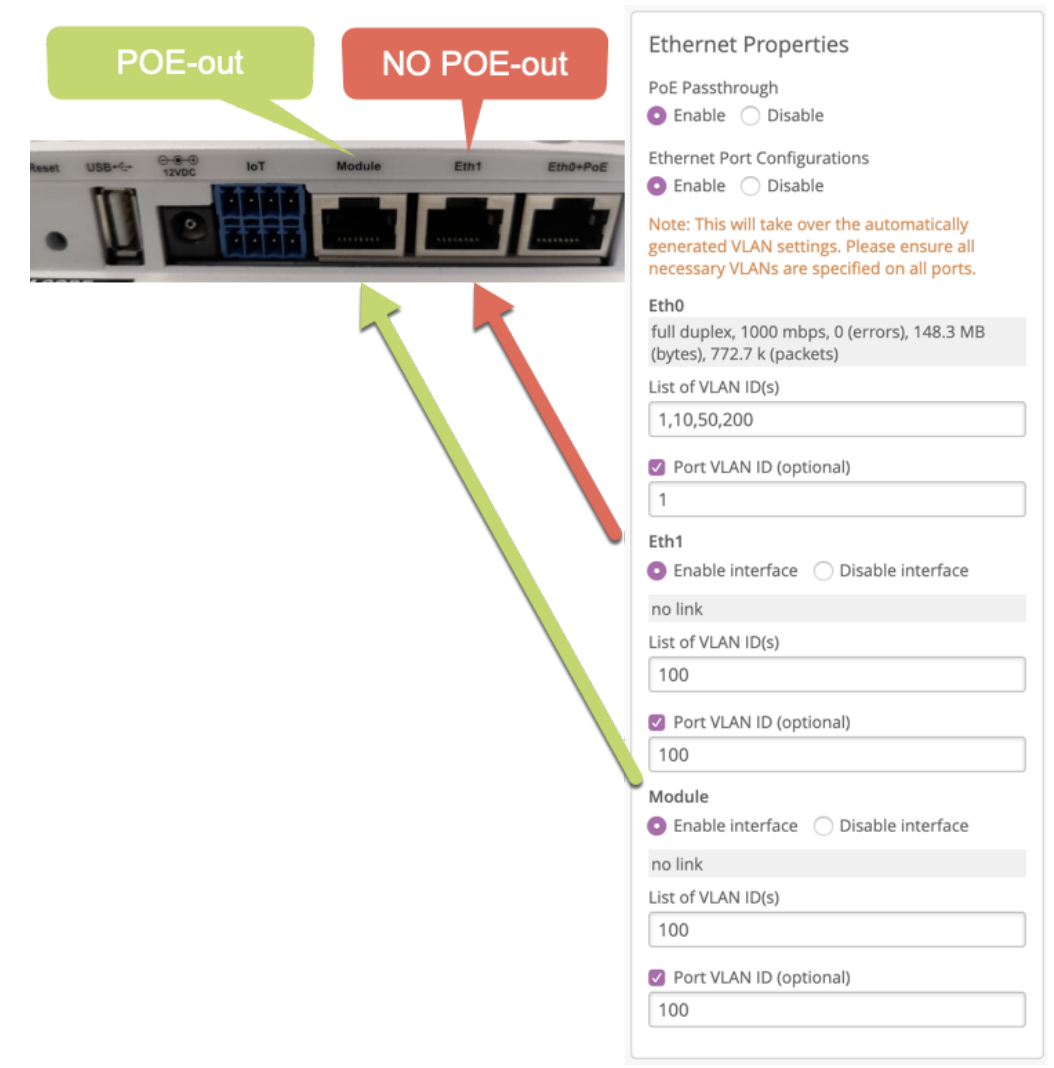

Mist AP で有線ポート(Eth1+)を構成するには、Mist ポータル内でデバイス プロファイルを作成し、イーサネット プロパティを構成します。PoEパススルーなどの機能を有効にし、各ポート(Eth1、Eth2など)のVLANを設定できます。

デバイスプロファイルでのイーサネット設定

デバイスプロファイルにアタッチされたAPのイーサネットポートを設定するには:

Mist ポータルで [Organization > Device Profiles ] をクリックし、[ Ethernet Properties ] セクションまで下にスクロールします。

手記:また、個々の AP デバイスの設定を行うこともできます。Mist ポータルで、 アクセス ポイントをクリックし、AP をクリックして、AP 構成ページの イーサネット プロパティ セクションまでスクロールします。

- AP から有効なイーサネット ポートに電力を拡張する場合は、 PoE パススルー を有効にします。

イーサネット ポートを設定します。ここで設定したVLAN設定は、デバイスプロファイルと個々のAPレベルの両方で、VLAN IDの「 IP アドレス 」セクションで行った設定よりも優先されることに注意してください。

- VLAN ID のリスト(Eth0 ポート)—AP がスイッチへの Eth0 接続を介して接続できる VLAN を指定します。Eth0 トラフィックは、AP 管理パケットとワイヤレス クライアント データパケットの両方で構成されます。この設定は、AP スイッチ ポート上のアクティブな VLAN を明示的に制御する場合に使用します。たとえば、WLAN VLAN に含まれていない AP12 の有線ポートに VLAN を追加する場合などです。

ポートVLAN ID—これはポート上のタグなしVLANです。通常は、IP アドレス セクションで管理 VLAN を指定しない限り、VLAN 1 を入力します。

VLAN ID のリスト(Eth1、Eth2、Eth3、およびモジュールポート)—利用可能な場合、AP 上の個々のイーサネットポートを有効または無効にします。接続に必要な任意の VLAN ID を指定できます。

- Eth0 トランクと Eth1 〜 Eth3 ポートのいずれかで VLAN 識別子が設定されている場合、アクセスポイント(AP)はトラフィックを Eth1〜Eth3 から Eth0 に転送し、ローカル転送を有効にします。

ポート Eth1 〜 Eth3 の VLAN ID がMist Edgeデバイス上の Mist トンネルで指定されたものと一致する場合、Eth1〜Eth3 からのトラフィックはトンネルを通過します。このシナリオでは、これらの VLAN を Eth0 で設定しないでください。

[802.1X サプリカント(802.1X Supplicant)]:AP が接続しているネットワークで既存の 802.1X 認証をサポートするには、このオプションを有効にします。使用される認証方法は EAP-TLS です。この機能を利用するには、AP のファームウェア バージョン 0.14 以降が必要です。詳細については、アクセスポイントをIEEE 802.1Xサプリカントとして設定するを参照してください

-

画面の右上隅にある [ 保存 ] をクリックします。

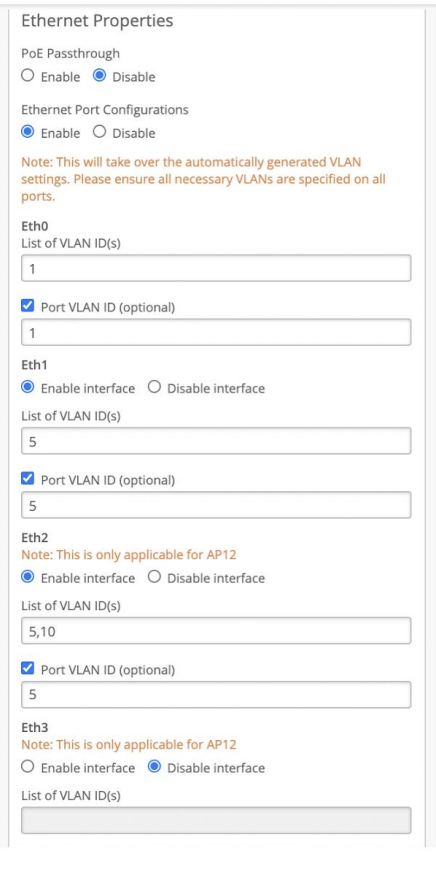

例:トンネリング用のAP12有線ポートの設定

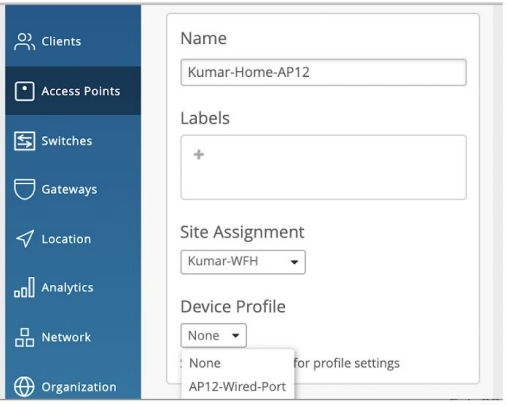

複数のリモートユーザーAPが同じポート設定を必要とする場合、デバイスプロファイルを作成し、そのデバイスプロファイルをAPにマッピングすることができます。また、個々のAPを設定することもできます。

ポート構成は次のとおりです。

ポート0—AP管理トラフィックはタグなしで送信されます。すべてのローカルWLANとVLANは、 Eth0で自動タグ付けされます。したがって、 Eth0 を List of VLAN ID(s) で構成し、 Port VLAN ID を 1 に設定できます。

その他のポート:図のように、他のポートを単一VLANまたは複数のVLANにマッピングします。他のポートを単一 VLAN にマッピングすると、有線ホストはその VLAN から IP アドレスを受信します。他のポートを複数の許可VLANを持つトランクとして設定し、そのうちの1つをネイティブVLANとして設定すると、トランクとして動作します。

追加の有線ポートを使用して、トンネリングされたVLANを有線ポートに拡張します。

注:有線ポートはスプリットトンネリングをサポートしていません。したがって、VLAN 1726 は設定から除外します。VLAN110がトンネル化された VLAN で、トンネル化された有線イーサネット ポート(Eth1/Eth2/Eth3)を設定する場合は、必要なイーサネット ポートにローカルにブリッジされた VLAN とともに VLAN110 を含めます。ただし、Eth0 はローカルにブリッジされた VLAN のみを含むアップリンクであるため、VLAN110 を含めないでください。

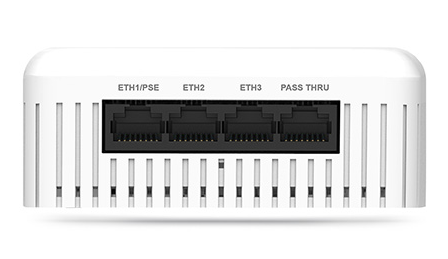

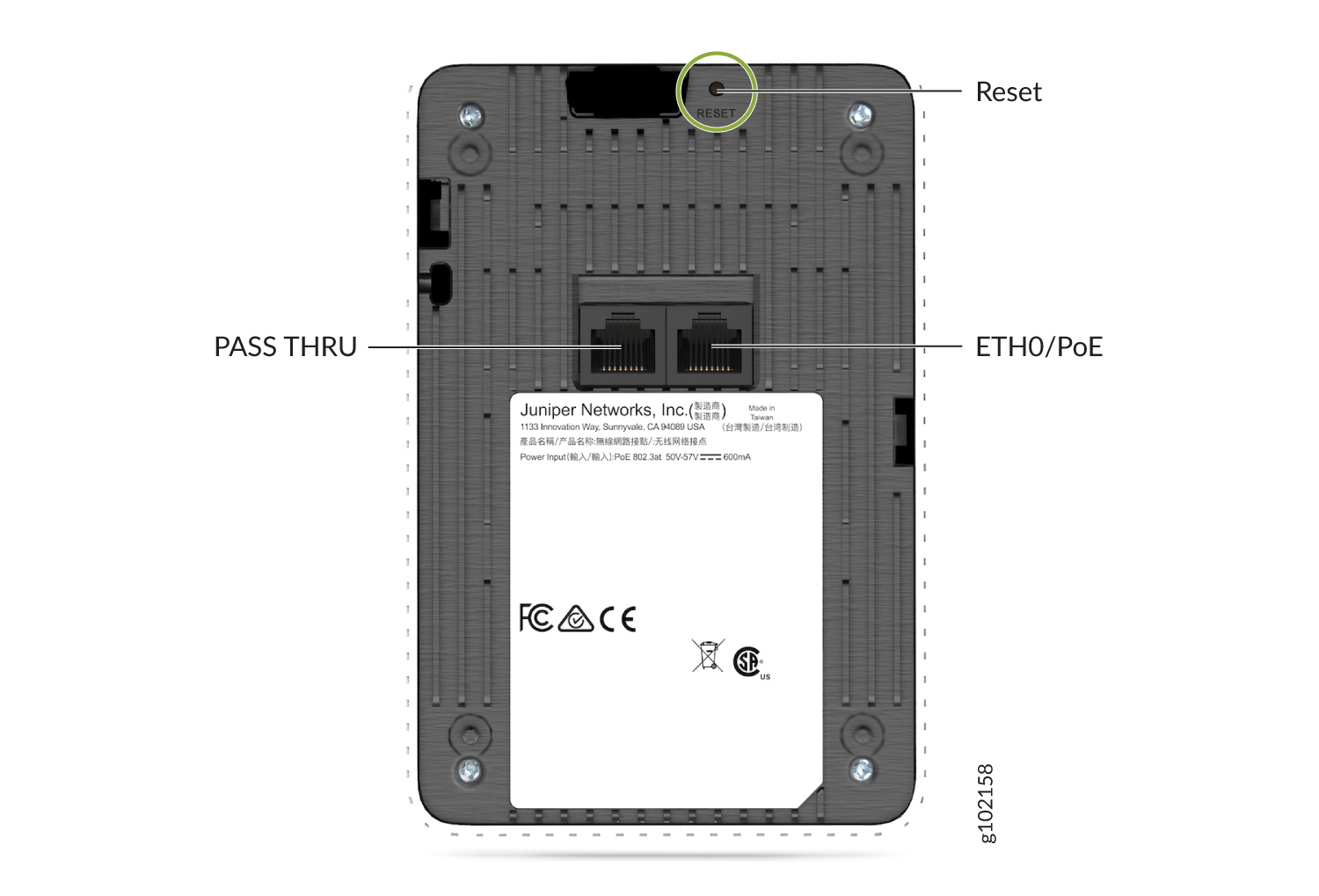

次の図は、Eth0+PoE ポートとパススルー(パススルー)ポートを示しています。

Eth0+PoEポートをPoEスイッチまたはPoEブリックに接続して、AP12の電源を入れることができます。ポートは、管理にDHCPのIPアドレスを使用します。パススルーとマークされたパススルーポートは、背面ポートからサイドポートへのパッチとして機能します。パススルーポートは、ホテルのテレビなど、壁掛け金具の後ろにあるデバイスを接続する必要がある場合に使用できます。

ポート Eth1、 Eth2、 および Eth3 は、Juniper Mist ポータルの AP の詳細または デバイスプロファイル ページで設定できます。ポートを管理 VLAN またはトンネリング VLAN にマッピングできます。

例:AP41 の 2 番目のポート設定

次の図は、AP41 の 2 番目のポート設定を示しています。

この例では、 Port VLAN ID は Native VLAN ID または Untagged VLAN と同じです。IP 電話などの低電力デバイスに電力を供給するために PoE(Power over Ethernet)出力を提供できるのは、モジュール ポートだけです。 POE Passthrough は、DC 電源ではなく PoE インジェクタが AP に電力を供給する場合にのみサポートされます。

AP12、AP41、AP43、AP45はPoE出力を提供できます。次のポートは、異なる AP で PoE(Power over Ethernet)出力を提供します。

-

AP41のモジュールポート

-

AP41およびAP43上のETH1

-

AP12のパススルーポート

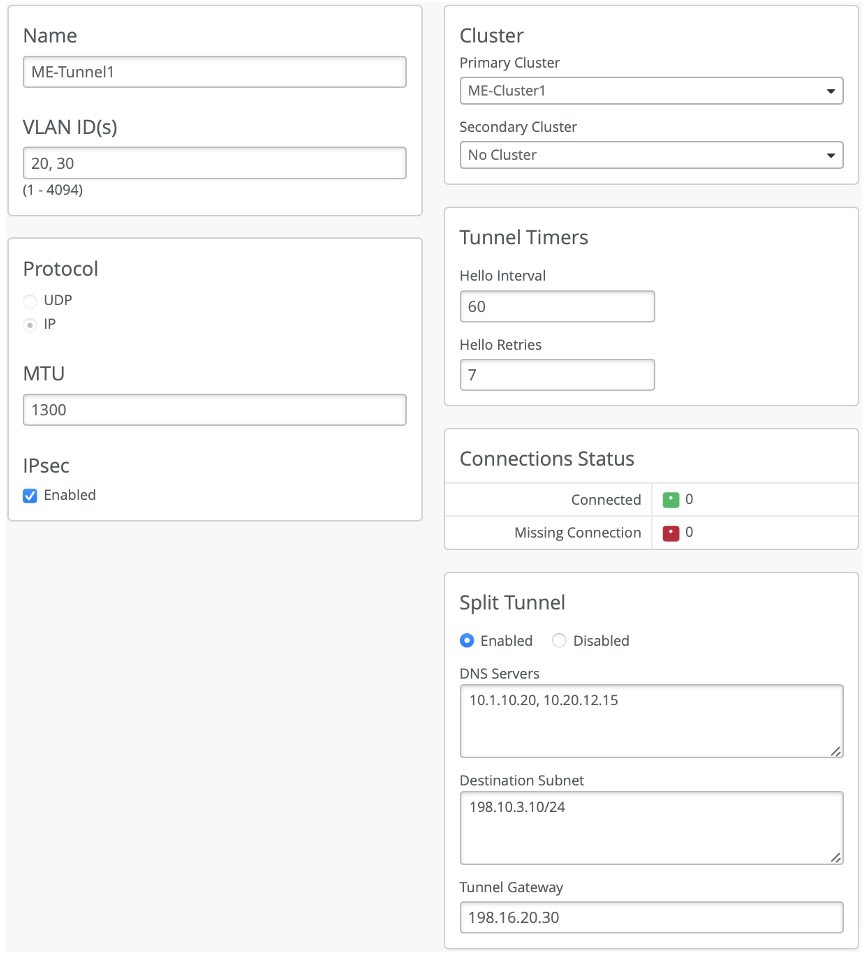

企業 SSID のスプリットトンネリング

Juniper Mist Edge は、スプリット トンネル機能を提供します。この機能により、企業クライアントは、企業ネットワークに接続したまま、ローカルのホームデバイス(プリンターやメディアシステムなど)に接続できます。この機能は、Mist トンネル設定で有効にできます。

スプリットトンネル機能は、1つのサイトにある単一のリモートAPに適用できます。

分割トンネリングを有効にすると、[ 宛先サブネット (Destination Subnet)] フィールドにリストされている IP アドレスが Juniper Mist Edge にトンネリングされます。残りの IP アドレスはローカルにブリッジされます。さらに、[ DNS Servers ] フィールドが設定されている場合、企業の DNS サーバを使用して、トンネリングされたトラフィックとローカルにブリッジされたトラフィックの両方の URL/FQDN を解決する方法が提供されます。

分割トンネリングを有効にすると、APはクライアント向けに実行するプライベートサブネットから192.168.157.X/27 IPアドレスを提供します。 宛先サブネットで定義された本社宛てのトラフィックは、企業IPに変換されます。企業 IP は、AP が企業 WLAN の VLAN から受信する IP です。残りの無線クライアント トラフィックは、AP の管理 VLAN IP アドレスに変換されます。

クライアント サブネット ゲートウェイを使用して [トンネル ゲートウェイ ] 設定を構成します。これは、WLAN にマッピングされた VLAN のゲートウェイです。複数の宛先サブネットを構成できることに注意してください。IPアドレスを追加して、カンマで区切ることもできます。

企業 DNS サーバーを宛先サブネットの一部にするか、サーバーを /32 エントリとして追加します。

リモート オフィス ワーカー向けのサイトを作成する

Juniper Mistを使用してリモートワーカーをサポートすることで、従業員がリモートで作業しているときはいつでも、会社のWLANを従業員の自宅に拡張できます。

サイトは、組織>サイト構成メニューからJuniper Mistポータルで作成できます。

-

AP41 および AP43 の場合、IPsec およびスプリット トンネリングをサポートするために必要な最小 AP ファームウェア バージョンは 0.7.20289 です。

-

AP32/33およびAP12では、分割トンネリングによるIPsecをサポートするために必要なAPファームウェアの最小バージョンは0.8.21022です。

AP の要求と従業員の場所への発送

Juniper Mist™ AI アプリを使用して、従業員の遠隔地のホーム オフィスに送付する前に AP を要求できます。 Juniper Mist AIモバイルアプリのデバイス管理をご覧ください。

Mist AI アプリでサイトを選択し、AP の背面にある QR コードを使用してそのサイトに AP を請求 します。次に、アプリから AP を従業員の場所に発送します。出荷前にネットワークに接続する必要はありません!

リモートテレワーカーソリューションの場合は、リモートAPからの接続を許可するようにファイアウォールが設定されていることを確認します。 次のガイドラインを考慮してください。

-

IPSec 用ポート 500/4500 とリモート AP からの RadSec 用ポート 2083 を許可します。

-

ファイアウォールは、リモート AP からのパケットの宛先 IP をトンネル IP に変換する必要があります

-

リモートAPが接続するMist EdgeトンネルIP(通常はファイアウォールIP)の外部IP(通常はファイアウォールIP)を取得し、トンネル終端サービスの下のホスト名にそのIPを追加します。

Mist EdgeまたはAPでは、トンネルタイプとしてIPSecを選択し、Mist Edge経由でプロキシするRadiusを選択する以外に、追加の設定は必要ありません

APを受け取った従業員は、APをローカルホームルーターの任意のイーサネットポートに(PoEインジェクターまたはDC電源を使用して)接続できるようになります。APは、20秒以内に新しいリモートオフィスにサービスを提供する準備が整います。