OktaをIDプロバイダとして統合する

以下の手順に従って、前提条件を完了し、Oktaで資格アプリを設定し、IDプロバイダーをジュニパーMist組織に追加します。

ジュニパーのMistダッシュボードからOkta Workforce Identity Cloudを使用して、ネットワークへのアクセスを試みるエンドユーザーを認証できます。ジュニパー Mist Access Assuranceは、OktaをIDプロバイダ(IdP)として使用し、さまざまな認証タスクを実行します。

- 資格ベース(EAP-TTLS)認証の場合、Oktaは以下を行います。

- 委任された認証、つまり、OAuthを使用してユーザー名とパスワードをチェックします。

- このユーザーIDに基づく認証ポリシーをサポートするために、ユーザーグループのメンバーシップ情報を取得します。

- ユーザーアカウントのステータス(アクティブまたは中断)を取得します

- 証明書ベース(EAP-TLSまたはEAP-TTLS)認証の場合、Oktaは以下を行います。

- このユーザーIDに基づく認証ポリシーをサポートするために、ユーザーグループのメンバーシップ情報を取得します

- ユーザーアカウントのステータス(アクティブまたは中断)を取得します

前提条件

-

Oktaのサブスクリプションを作成し、テナントIDを取得します。サブスクリプションの作成時に、OktaダッシュボードにアクセスするためのURLを作成するために使用するテナントを指定します。テナントIDは、Oktaダッシュボードの右上隅にあります。テナントIDには okta.com を含めることはできません。

注:OktaのログインURLの形式は以下のとおりです。

https://{your-okta-account-id}-admin.okta.com/admin/getting-started。{your-okta-account-id}をOktaテナントIDに置き換えます。 - ジュニパーMistポータルに対するスーパーユーザー権限が必要です。

Oktaリソース所有者パスワード資格情報アプリの統合

サードパーティ製アプリケーションのスクリーンショットは、公開時点のものです。スクリーンショットがいつ、または将来正確になるかを知る方法はありません。これらの画面の変更や関連するワークフローのガイダンスについては、サードパーティーのWebサイトを参照してください。

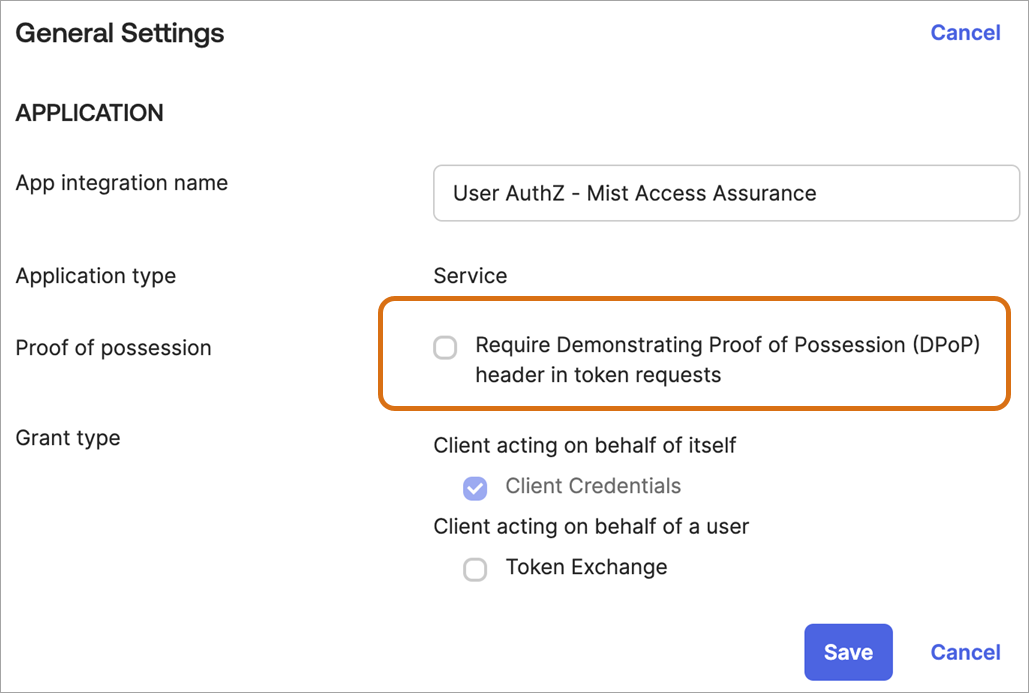

Oktaクライアント資格情報アプリの統合

Juniper Mistダッシュボード上の設定

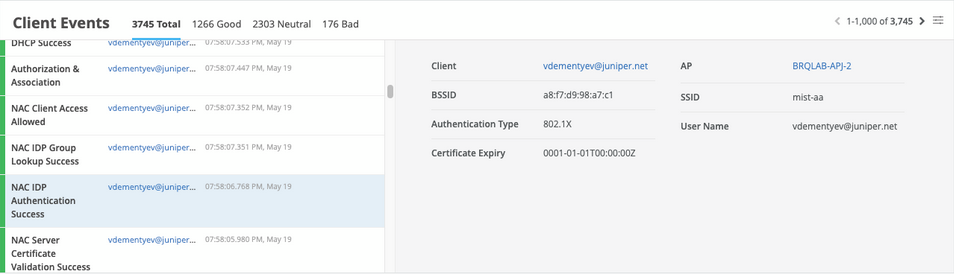

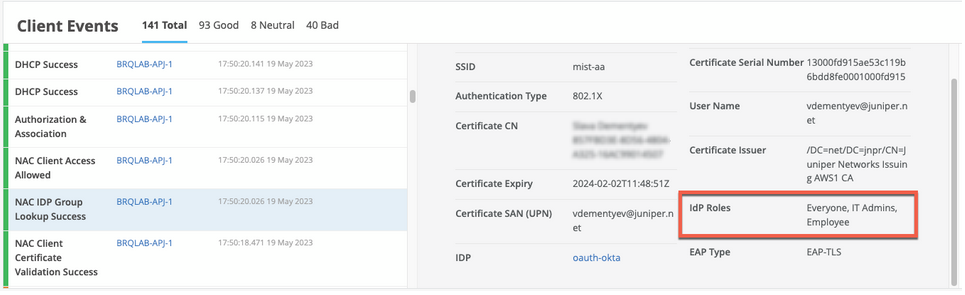

ジュニパー Mistポータルで、クライアントイベント>> インサイトの監視に移動します。

ユーザーがOktaでEAP-TLSを使用して認証すると、以下に示すように NAC IDPグループルックアップ成功 というイベントを確認できます。

EAP-TTLS認証の場合は、 NAC IDP認証成功 イベントを確認できます。このイベントは、Azure AD がユーザーの資格情報を検証したことを示します。ユーザーグループのメンバーシップを取得する NAC IDPグループルックアップ成功 イベントも確認できます。