Microsoft Entra ID を ID プロバイダーとして統合する

以下の手順に従って、Entra IDオプションを理解し、Entra IDに新しい登録としてMistを追加し、IDプロバイダーをジュニパーMist組織に追加します。

Microsoft Azure Active Directory(Azure AD)(現在はMicrosoft Entra IDとして知られる)は、IDおよびアクセス管理ソリューションです。ジュニパー Mist Access Assuranceでは、OAuthを使用して認証サービスをEntra IDに統合し、以下を実行できます。

- 拡張認証プロトコルトンネルTLS(EAP-TTLS)によるユーザー認証

- 委任された認証、つまり、OAuthを使用してユーザー名とパスワードをチェックします。

- このユーザーIDに基づく認証ポリシーをサポートするために、ユーザーグループのメンバーシップ情報を取得します。

- ユーザーアカウントのステータス(アクティブまたは中断)を取得します。

- 拡張認証プロトコル - トランスポート層セキュリティ(EAP-TLS)およびEAP-TTLSによるユーザー認証

- このユーザーIDに基づく認証ポリシーをサポートするために、ユーザーグループのメンバーシップ情報を取得します。

- ユーザーアカウントのステータス(アクティブまたは中断)を取得します

-

パスワード認証プロトコル(PAP)を使用したEAP-TTLS

- 委任された認証、つまり、OAuthまたはリソース所有者パスワード資格情報(ROPC)を使用して、ユーザー名とパスワードをチェックします。

- このユーザーIDに基づく認証ポリシーをサポートするために、ユーザーグループのメンバーシップ情報を取得します。

- ユーザーアカウントのステータス(アクティブまたは中断)を取得します

Entra IDポータルでの設定

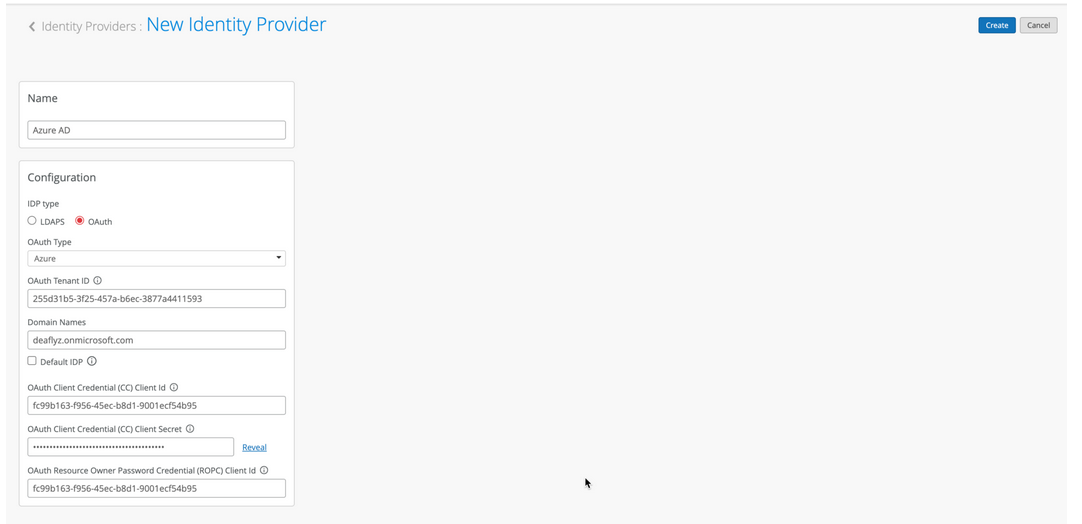

Entra IDをジュニパー Mist Access Assuranceと統合するには、Entra IDポータルが生成する値であるクライアントID、クライアントシークレット、テナントIDが必要です。

サードパーティ製アプリケーションのスクリーンショットは、公開時点のものです。スクリーンショットがいつ、または将来正確になるかを知る方法はありません。これらの画面の変更や関連するワークフローのガイダンスについては、サードパーティーのWebサイトを参照してください。

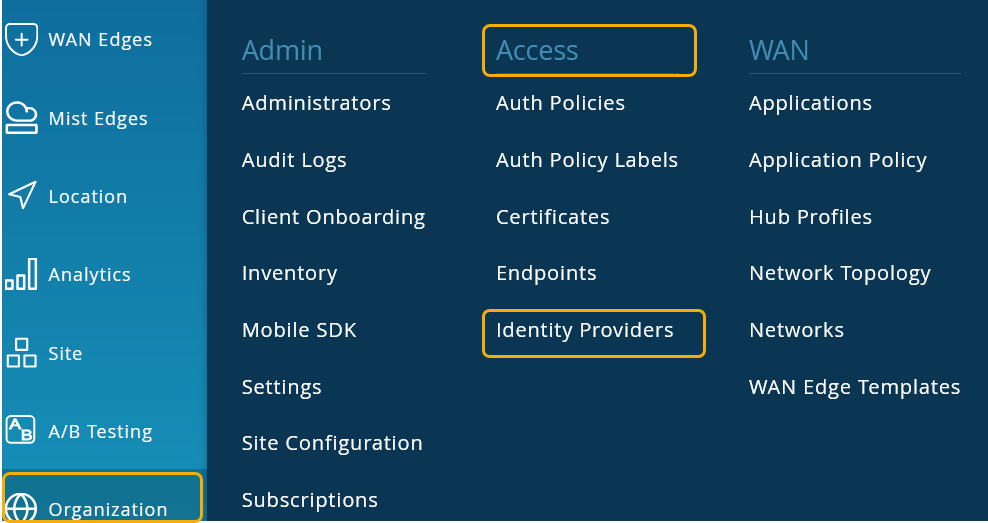

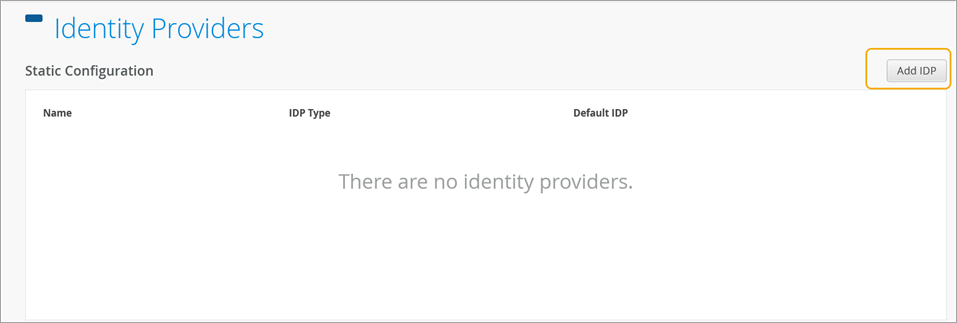

Juniper Mistダッシュボード上の設定

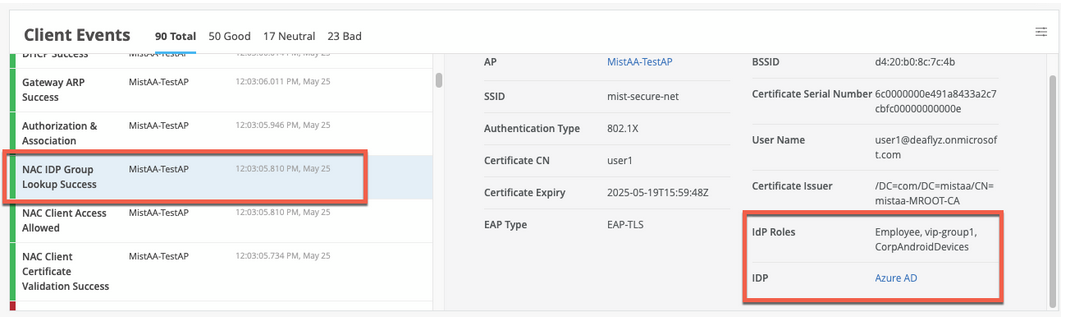

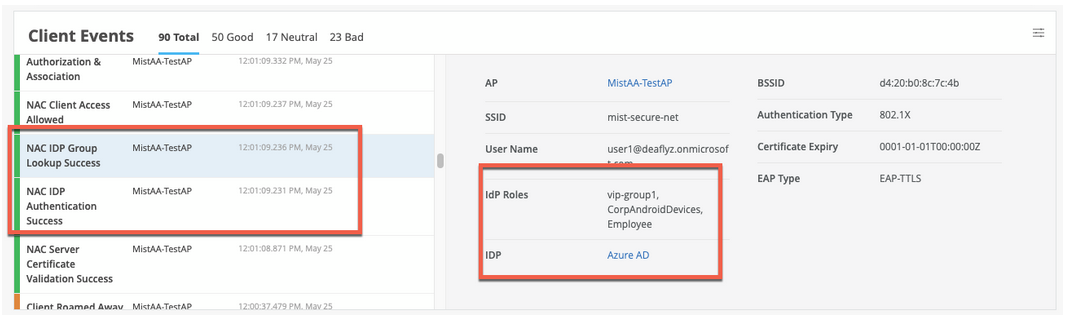

ジュニパー Mistポータルで、 >インサイト>クライアントイベントの監視に移動します。

ジュニパー Mist Access Assurance が Azure AD で EAP-TLS を使用してユーザーを認証すると、以下に示すように NAC IDP グループ ルックアップ成功 イベントを確認できます。

EAP-TTLS認証には、NAC IDP認証成功イベントが表示されます。このイベントは、Azure AD がユーザーの資格情報を検証したことを示します。この認証では、ユーザーグループのメンバーシップを取得するNAC IDPグループルックアップ成功イベントも表示されます。

Azure ADとROPCを使用したEAP-TTLS認証

EAP-TTLS は、Azure AD でのリソース所有者パスワード資格情報 (ROPC) OAuth フローを利用して、ユーザーを認証し、ユーザー グループ情報を取得します。ユーザー名とパスワードのみを検証し、多要素認証(MFA)をスキップするROPCフローなどのレガシー認証を使用する場合は、いくつかの要素を考慮する必要があります。

- モバイルデバイス管理(MDM)またはグループポリシーオブジェクト(GPO)を使用して、正しい無線プロファイルを使用してクライアントデバイスを構成する必要があります。ログイン プロンプトでユーザー名とパスワードのみを指定した場合、一部のオペレーティング システムではレガシー認証が機能しません。

- ユーザーが入力するユーザー名は、ユーザー プリンシパル名 (UPN) 形式 (username@domain) である必要があります。

- サーバー証明書を信頼するようにクライアントを設定する必要があります。

- ユーザーは、ROPC 認証を使用してアクセスを試みる前に、Azure portal に少なくとも 1 回ログインする必要があります。このステップは、ユーザーアカウントをテストするために重要です。

- Azure portal では、フル クラウド アカウント、または Azure AD Connect でパスワード同期が有効になっているローカル AD にユーザー パスワードを格納する必要があります。フェデレーテッド認証ユーザーはサポートされていません。

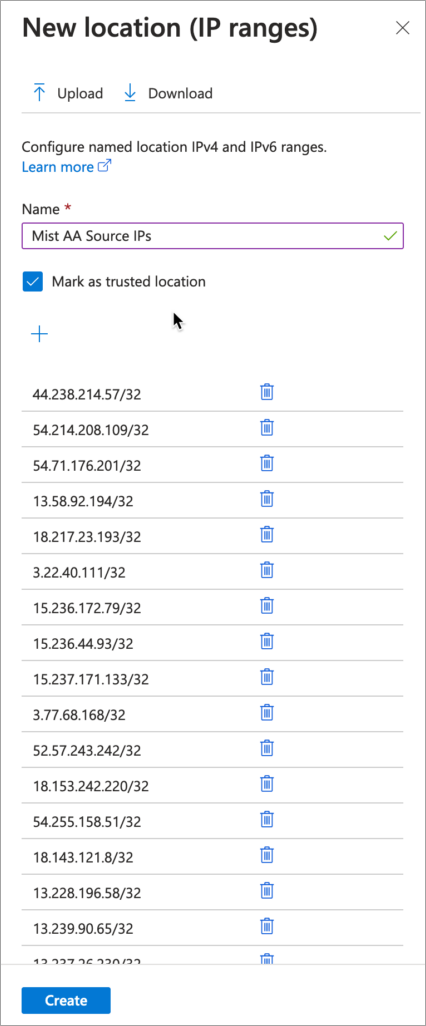

- ROPC 認証を選択するユーザーに対しては MFA を無効にする必要があります。EAP-TTLSのMFAバイパスを実現する1つの方法は、次の手順を使用して 、Mist Access Assuranceの送信元IPアドレス を信頼できる場所としてマークすることです。

- Microsoft Entra ポータルで、[ 保護>条件付きアクセス] > [名前付き場所] に移動し、[ 新しい場所] を選択します。

- 新しい場所(IP範囲)に、詳細を入力します。

図5:信頼できるIPアドレス範囲からサインインするためにMFAをバイパスする

- ロケーションの名前を入力します。

- 信頼できる場所としてマークを選択します。

- ジュニパー Mist Access Assurance IPアドレスのIP範囲を入力します。

- 作成をクリックします。

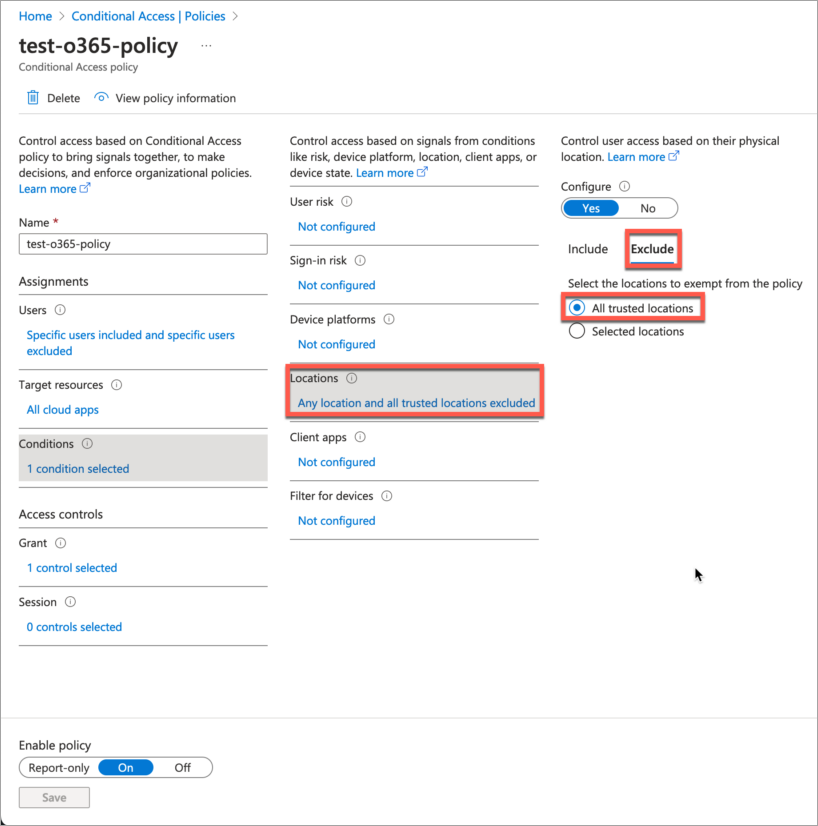

- 条件付きアクセス MFA ポリシーで、信頼できる IP ソースを除外条件として参照します。

図6:アクセスポリシーから名前付きロケーションを除外する