EAP-TTLS認証のためのクライアントデバイスの設定

EAP-TTLS 認証でネットワークを保護するには、クライアント デバイスで以下の構成手順を実行します。

Juniper Mist Access Assuranceは、内部方式 としてPAPを使用したEAP-TTLS認証のみ をサポートします。デフォルトでは、Apple iOS/macOS や Windows などのほとんどのクライアント デバイスは、ユーザが SSID ログイン プロンプトでクレデンシャルを入力すると、PEAP-MSCHAPv2 または EAP-TTLS/MSCHAPv2 の使用を試みます。これらの方式はパスワードのハッシュ化(MSCHAPv2など)に依存しており、最新のクラウドベースのIDプロバイダー(IdP)ではサポートされていません。オンボーディングを正常に行うには、 PAP で EAP-TTLS を使用するようにクライアント デバイスを明示的に構成する必要があります。運用環境の展開では、通常、この構成はモバイル デバイス管理 (MDM) ソリューションによって適用されます。ただし、検証またはラボテストの場合は、次の手順に従って、デバイス上でメソッドを手動で構成することもできます

前提 条件

- Juniper Mist Org CA 証明書をダウンロードします。

クライアントデバイスは、Mist Access Assuranceサーバーを信頼する必要があります。Mist Org CA 証明書は、構成するワイヤレス プロファイルに含まれている必要があります。

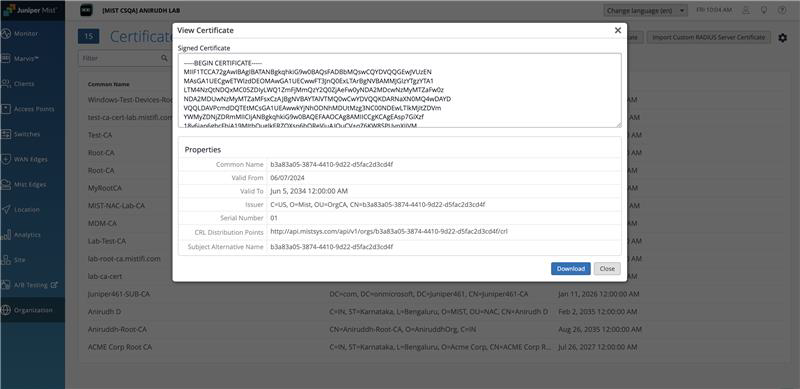

- Juniper Mist ポータルで、[ Organization > Access > Certificates] に移動します。「認証局」ページで、「 Mist証明書の表示 」をクリックして、証明書の詳細を表示します。

図 1: CA 証明書Juniper Mist

のダウンロード

のダウンロード

「 証明書のダウンロード 」をクリックして、クライアントデバイスに証明書をダウンロードします。

手記:カスタムサーバー証明書を使用している場合は、Mist組織CAではなく、サーバー証明書の ルートCAを使用します。

- Juniper Mist ポータルで、[ Organization > Access > Certificates] に移動します。「認証局」ページで、「 Mist証明書の表示 」をクリックして、証明書の詳細を表示します。

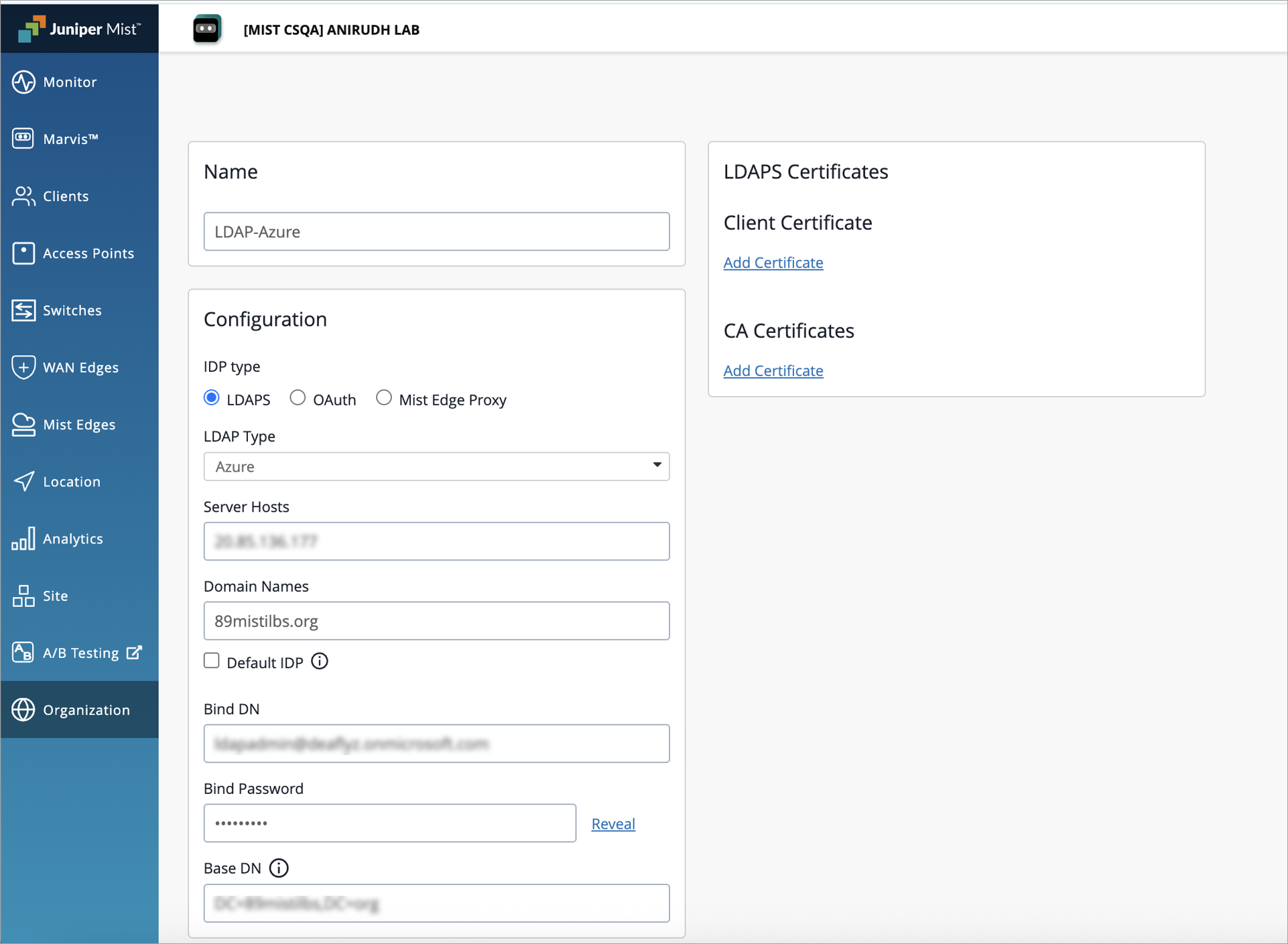

- ID プロバイダー (IdP) を構成する: ダッシュボードJuniper Mist、 [組織>アクセス > ID プロバイダー] > [IDP の追加 ] に移動し、必要な IdP の詳細を構成します。詳細については、「 Juniper Mist Access Assuranceのアイデンティティプロバイダの追加」を参照してください。

図 2: ID プロバイダー

を構成する

を構成する

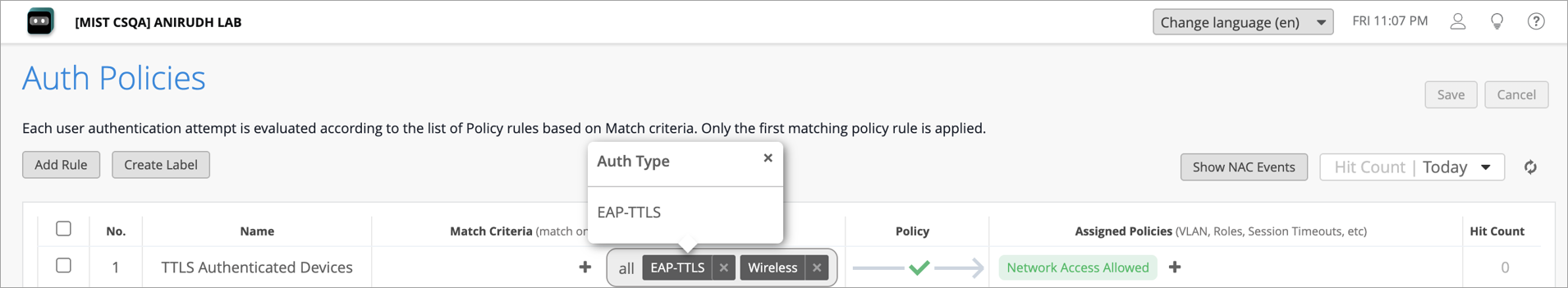

- 認証ポリシー ルールの作成: [Organization> Access> Auth Policies] で、EAP-TTLS クライアント デバイスがネットワークに接続できるようにする適切な認証ポリシー ルールを定義します。詳細については、「 認証ポリシーの構成」を参照してください。

図 3: 認証ポリシー

を作成する

を作成する

EAP-TTLS認証用のAppleデバイスの構成

Apple macOSデバイスを使用した構成を説明しました。

このタスクでは、無料の Apple Configurator ツールを使用して EAP-TTLS ネットワーク プロファイルを作成します。

Appleクライアントデバイスでプロファイルを作成します。

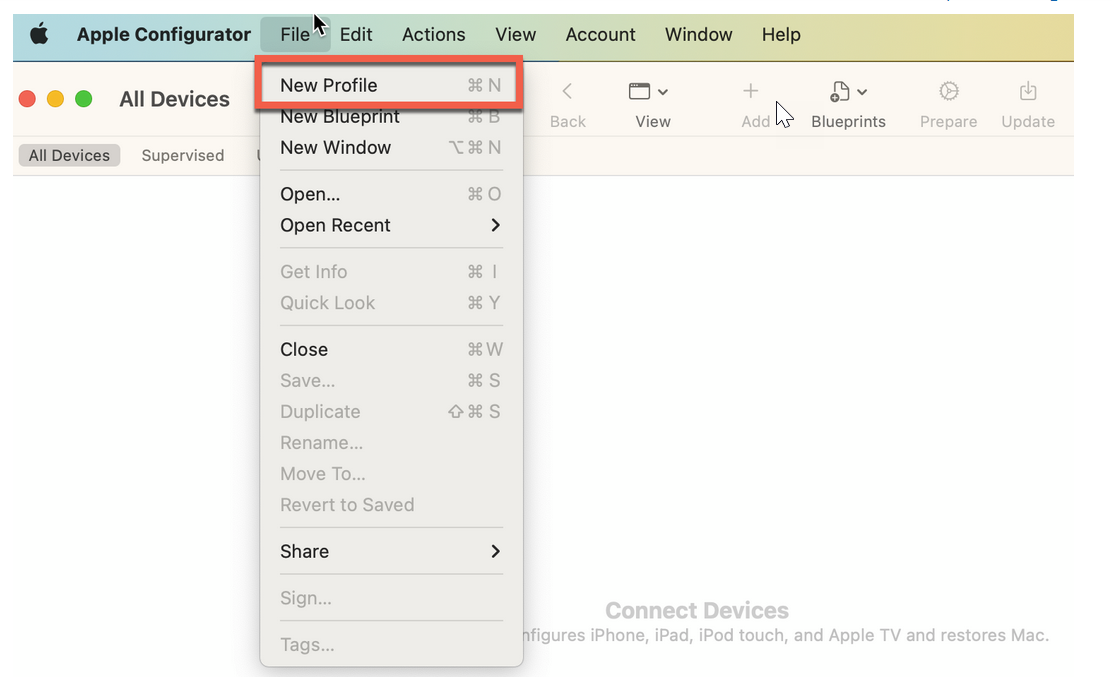

- macOSクライアントで、Apple Configuratorツールを開き、[ファイル]>[新しいプロファイル]をクリックします

図4:Appleクライアント

のWi-Fiプロファイル構成

のWi-Fiプロファイル構成

新しい設定プロファイル文書が開きます。

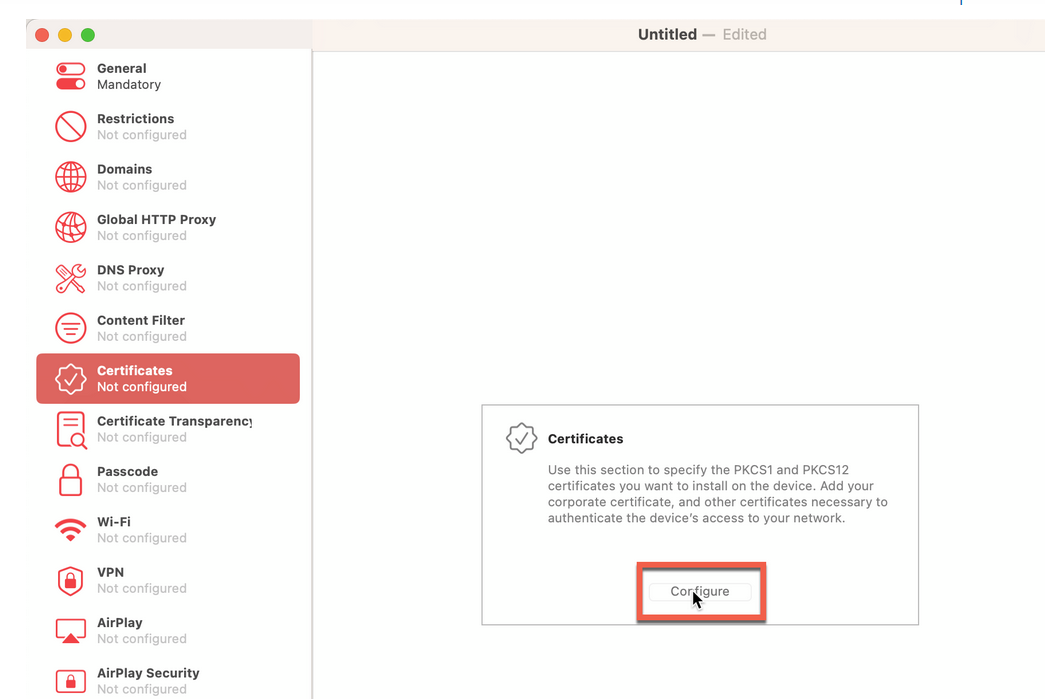

- Apple Configurator ページの左側のナビゲーション バーで、[ 証明書] > [構成] をクリックします。ダウンロードした Mist 証明書を選択してアップロードします ( 前提条件を参照)。クライアントデバイスがJuniper Mist Access Assuranceサーバーを信頼するには、無線プロファイルに含める必要があります。

図5:Wi-Fiプロファイル構成Juniper Mist

でのCA証明書のアップロード

でのCA証明書のアップロード

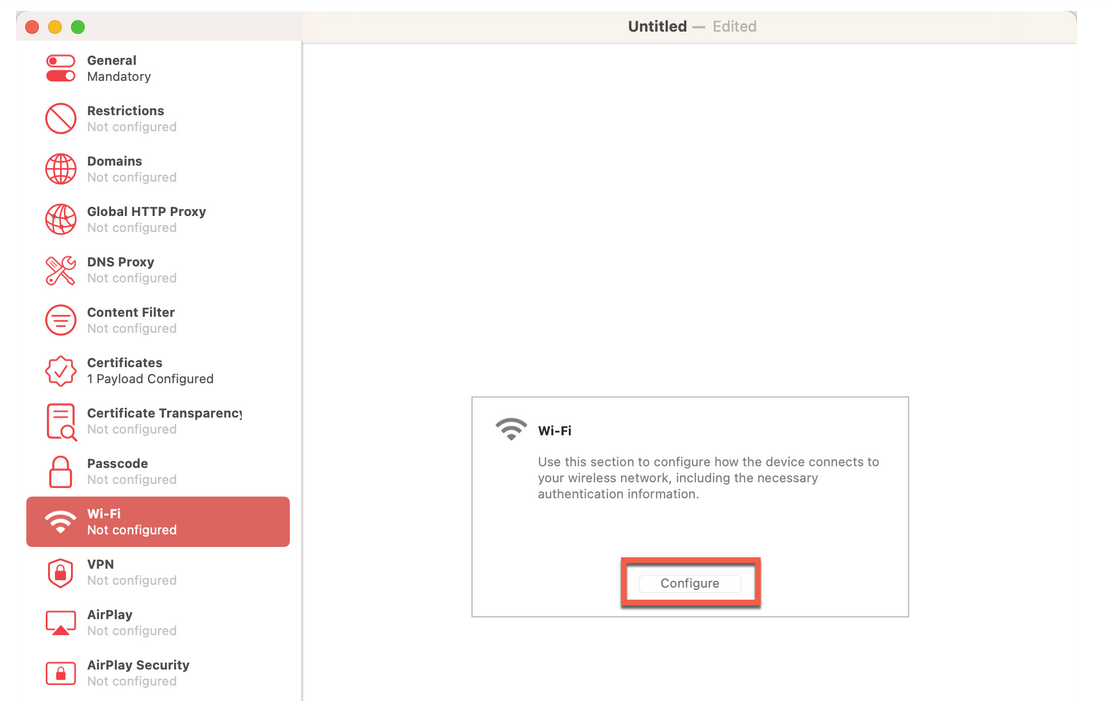

- Apple Configurator ツールの左側のナビゲーションバーから、「 Wi-Fi 」を選択し、「 構成」をクリックします。

図 6:Wi-Fi プロファイル構成

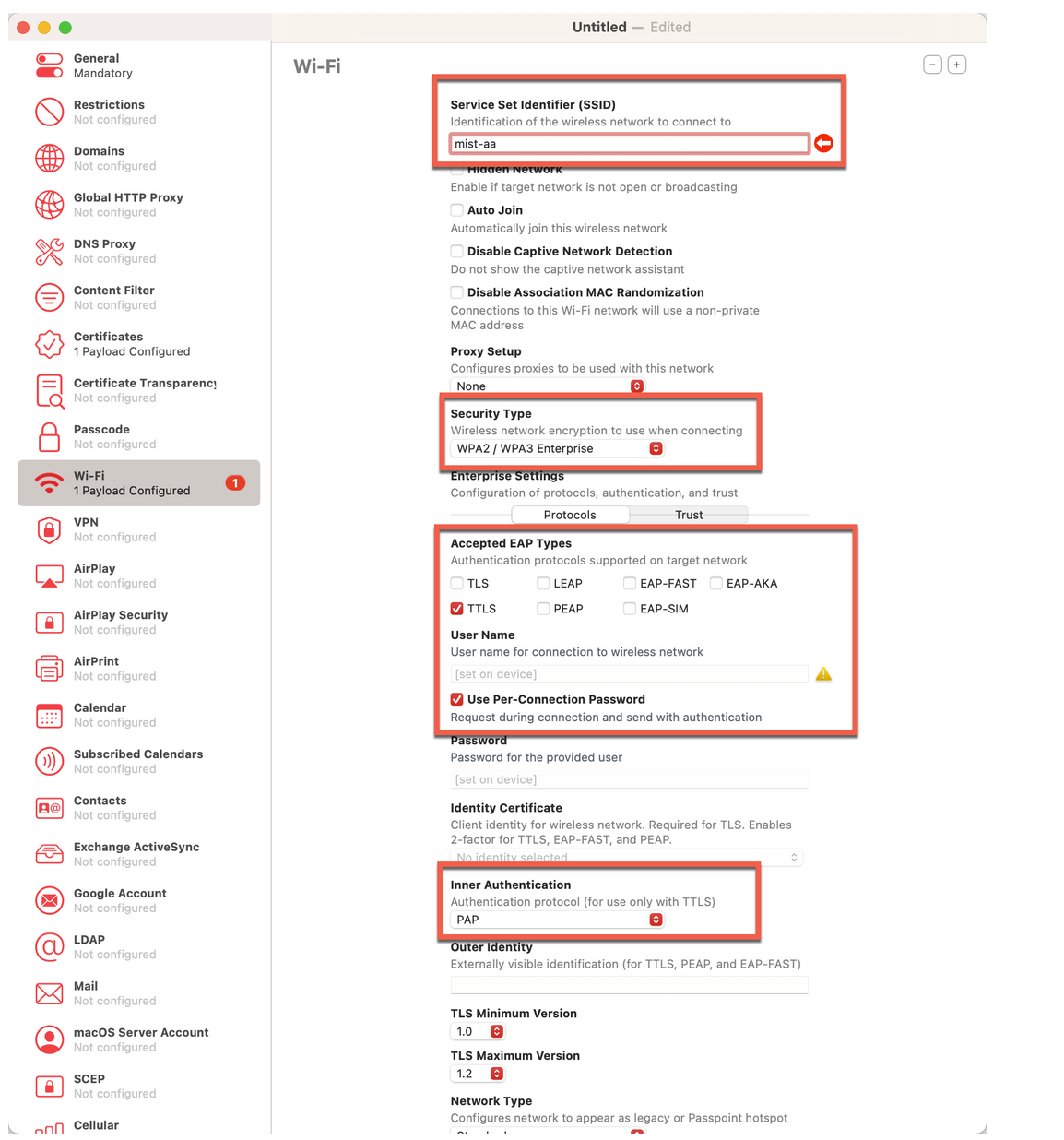

Wi-Fi設定に次のオプションを入力します。

- SSID - ネットワークの SSID。大文字を含む正しい SSID を入力していることを確認します。

- セキュリティ タイプ - WPA2/WPA 3 エンタープライズ

- [Accepted EAP Types]:[TTLS ] をクリックし、[ Per-connection Password] を選択します。

- 内部認証:PAP

図 7:Wi-Fi プロファイルの構成設定

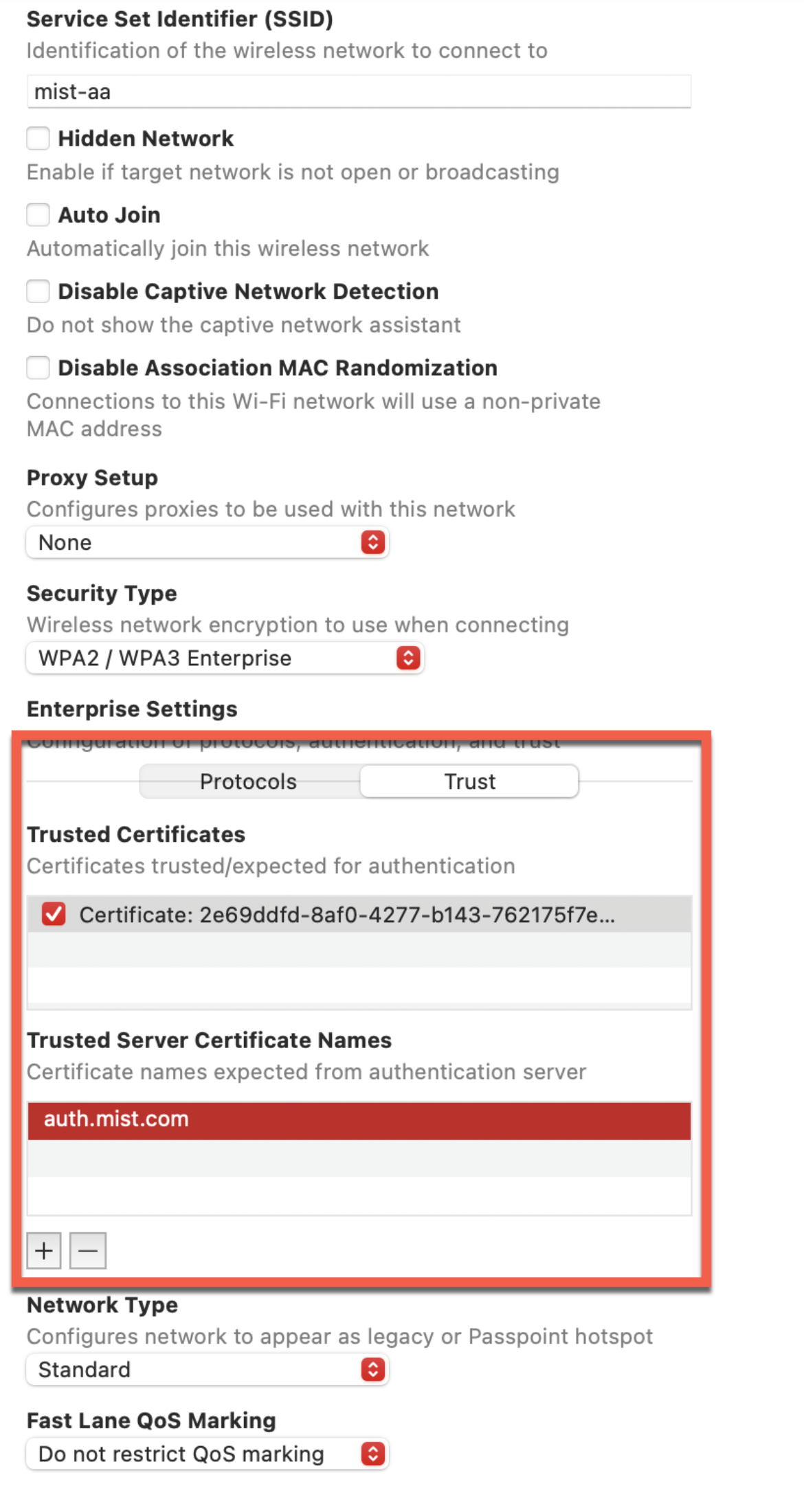

- 同じページの [プロトコル] の横にある [Enterprise 設定] で、[信頼] をクリックします。このページには、アップロードされた証明書のリストが表示されます。

Juniper Mist CA 証明書を選択し、[信頼されたサーバー証明名] に「auth.mist.com」と入力します。この手順により、クライアントデバイスはJuniper Mist Access Assuranceサーバーを信頼できるようになります。

図 8:Wi-Fi プロファイル で CA 証明書Juniper Mist信頼 する

で CA 証明書Juniper Mist信頼 する

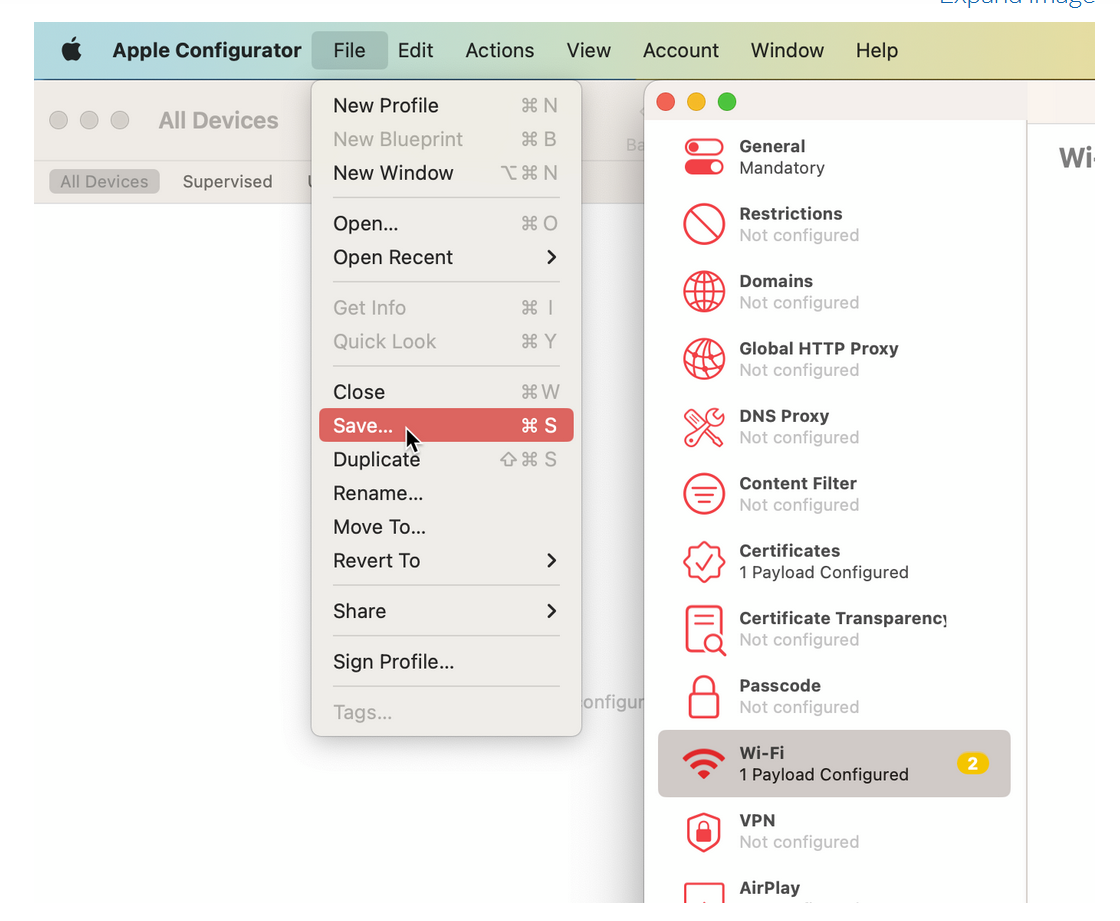

- プロファイル設定を保存します。

図9:Wi-Fiプロファイル構成

の保存

の保存

- プロファイルに署名するには、Apple の信頼できる証明書が必要です。このステップは、実稼働環境での使用に必要です。

これで、プロファイルをmacOSデバイスにインストールし、EAP-TTLSを介してSSIDに接続できます。

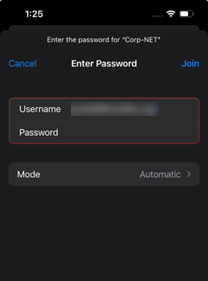

iOSおよびiPadOSの場合

iPhoneまたはiPadでEAP-TTLSをテストするには、構成済みのWi-FiプロファイルをmacOSデバイスからエクスポートし、AirDropを介して共有します。受信したら、これらのプロファイルをiOSデバイスにインストールして、PAP認証でEAP-TTLSを使用して接続します。

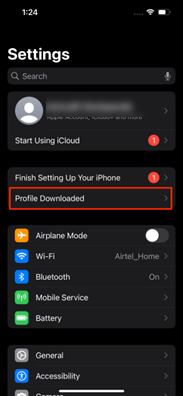

- iOSデバイスで、設定アプリを開き、[ ダウンロードされたプロファイル]をタップします。

図 10: プロファイル

の場所を確認する

の場所を確認する

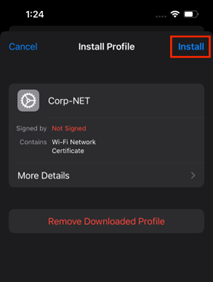

- 画面の右上隅にある[ インストール ]をタップします。

図 11: プロファイルのインストール

画面の指示に従って、インストールプロセスを完了します。

ユーザー名とパスワードを入力し、[ワイヤレスネットワーク に接続 ]をクリックします。

図12:[Connect Wireless Network](ワイヤレスネットワークの接続)

EAP-TTLS 認証のための Windows デバイスの構成

EAP-TTLS 認証用に Windows デバイスを構成するには、次の手順に従います。

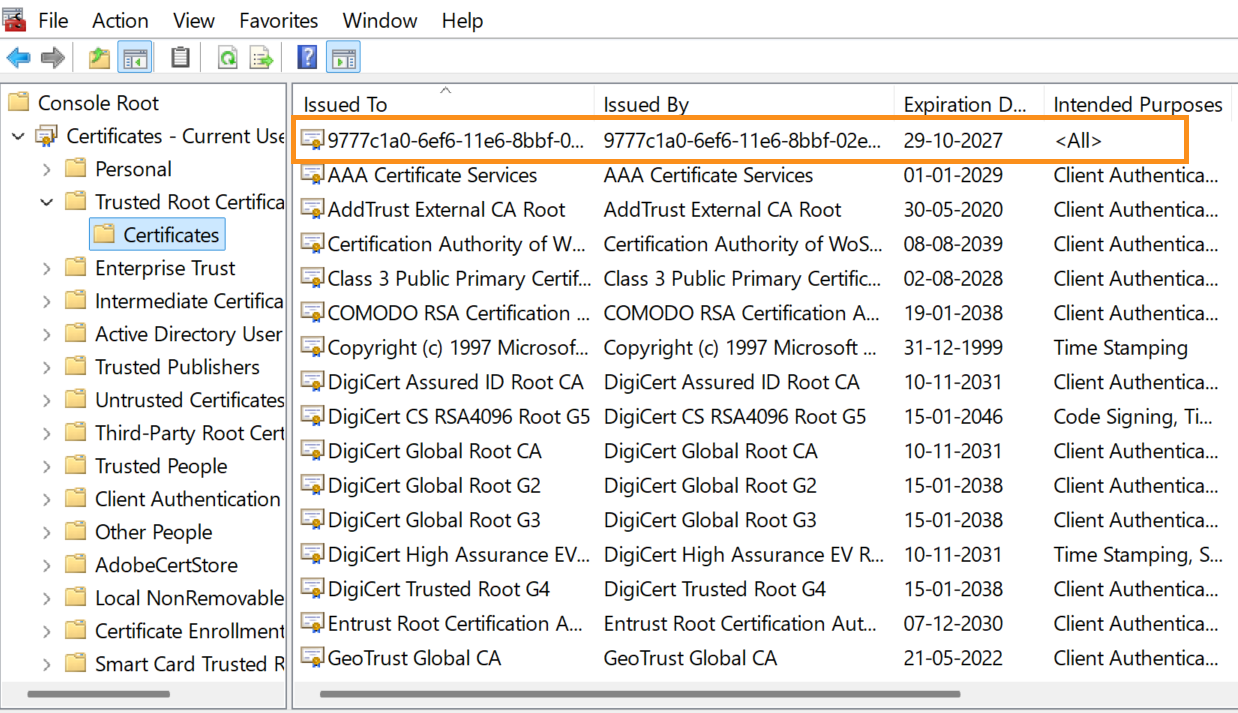

- Juniper Mist Org CA 証明書 ( 「前提条件」を参照) をダウンロードし、Mist Org CA 証明書を Windows デバイスの [ 信頼されたルート証明機関>コンピューター証明書を管理する] にインポートします。

図 13: Windows デバイス

上の信頼されたルート証明書

上の信頼されたルート証明書

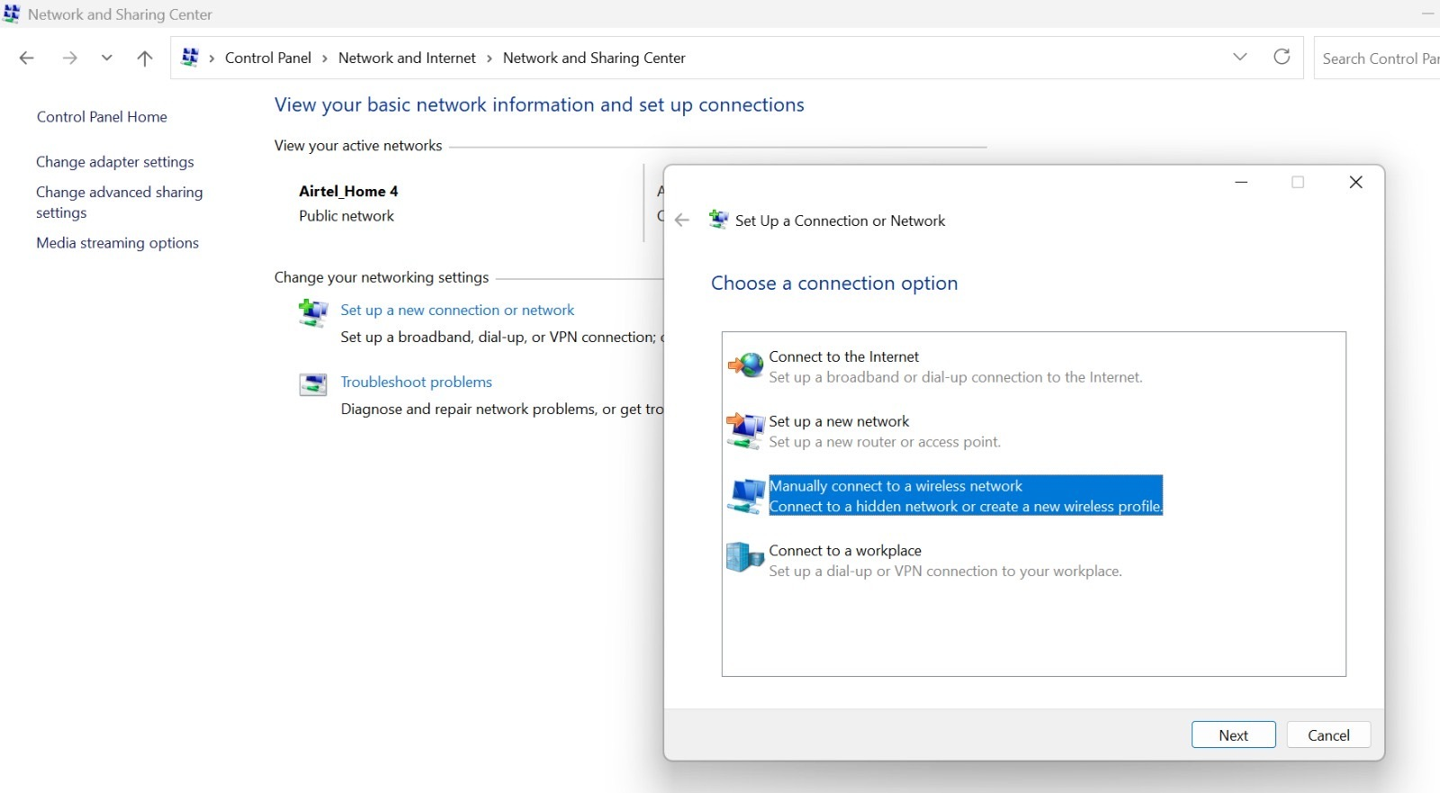

- Windowsデバイスで、[ コントロールパネル]>[ネットワークと共有センター]に移動し>新しい接続またはネットワークを設定し 、[ ワイヤレスネットワークに手動で接続 する]を選択して[ 次へ]をクリックします。

図 14: 新しい接続

のセットアップ

のセットアップ

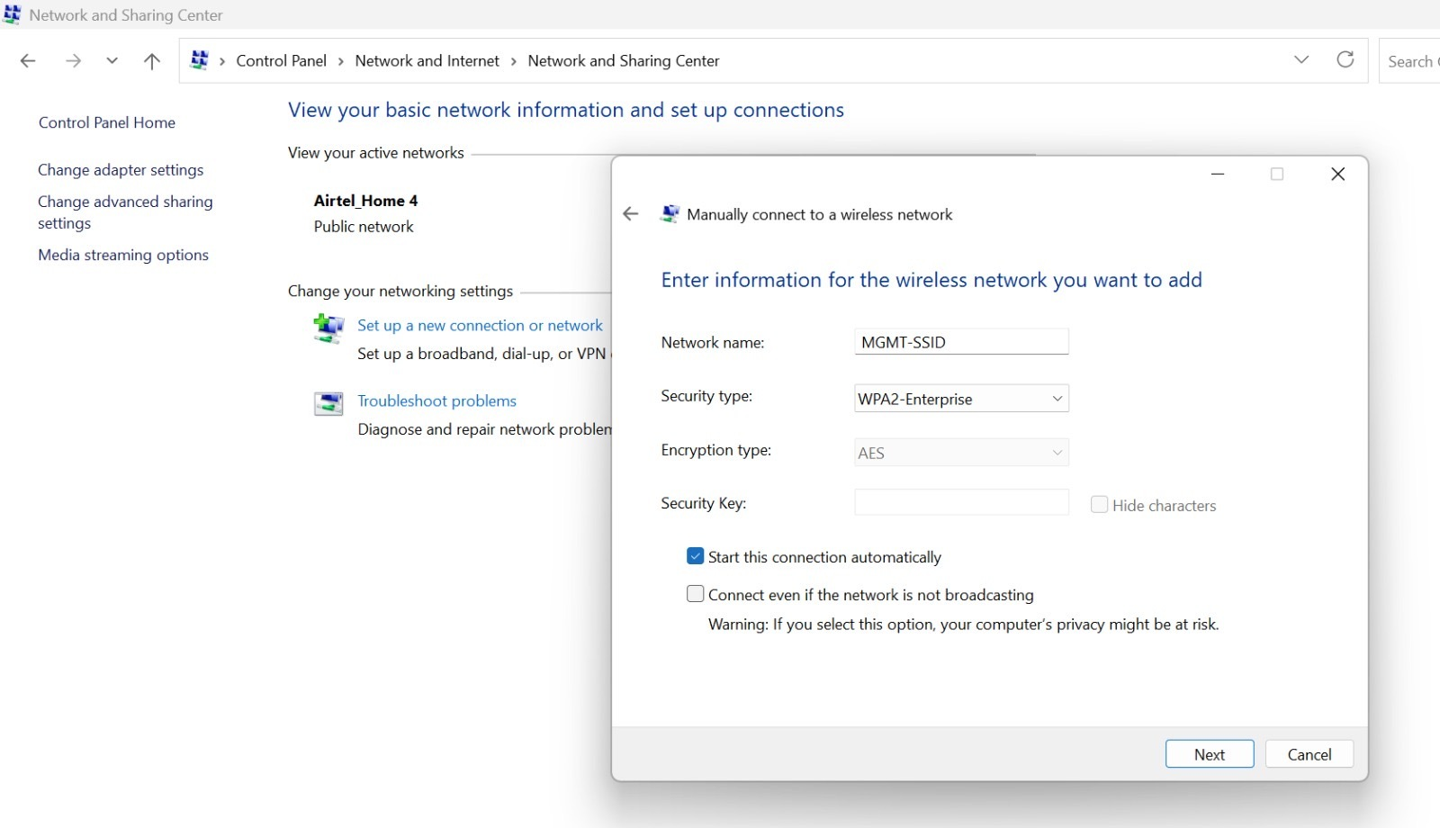

- 追加するワイヤレス ネットワークの [情報の入力] で、次の詳細を入力します。

[ネットワーク名(Network name)]:SSID 名を指定します。

セキュリティ タイプ - [WPA2 - エンタープライズ(WPA2 - エンタープライズ)] または [WPA3 - エンタープライズ(WPA3 - エンタープライズ)] オプションを選択します。

図15:ワイヤレスネットワーク の情報の入力

の情報の入力

[ Next] をクリックすると、SSID が正常に追加されたことを示す確認メッセージが表示されます。

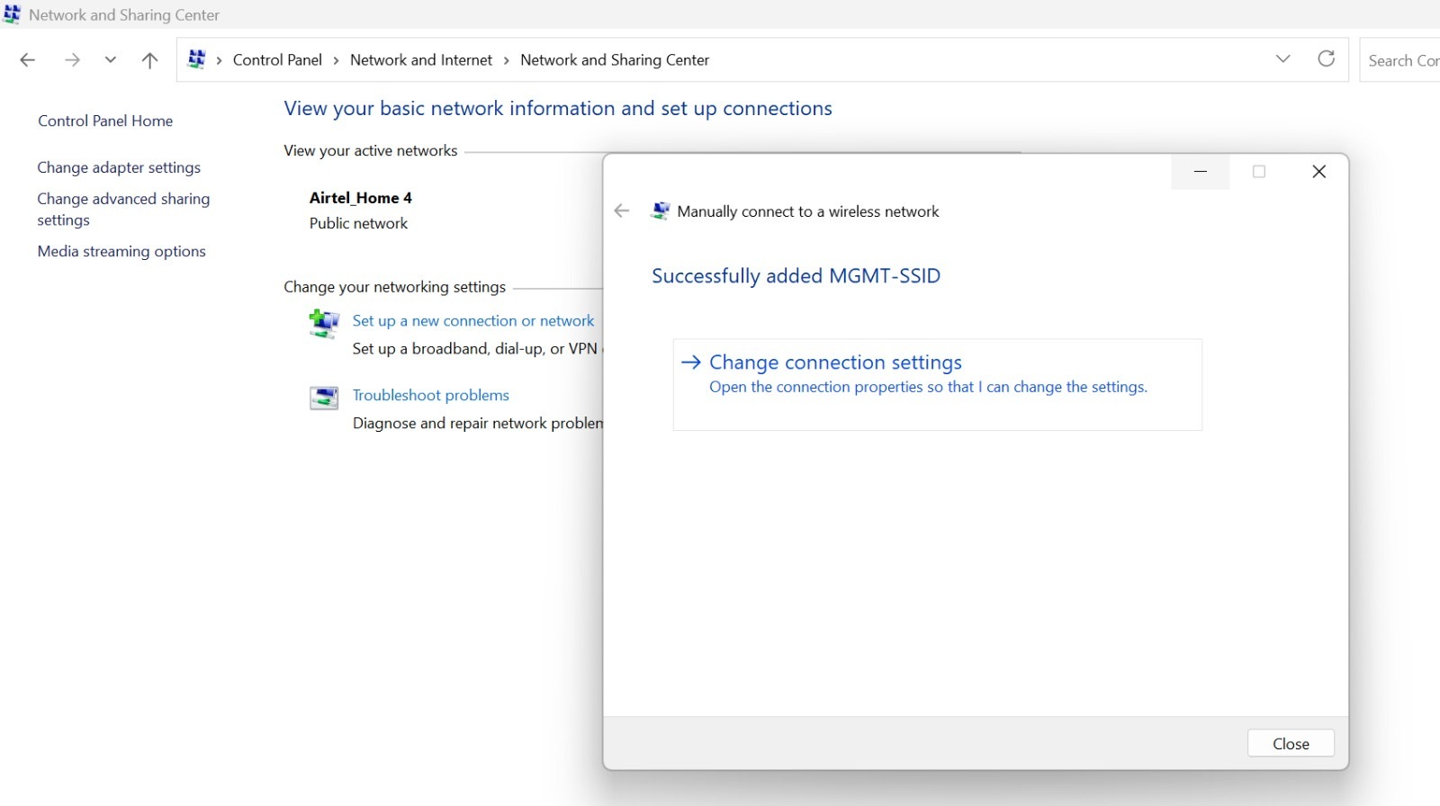

図16:ワイヤレスネットワークの設定:接続設定

[ 接続設定の変更] をクリックします。

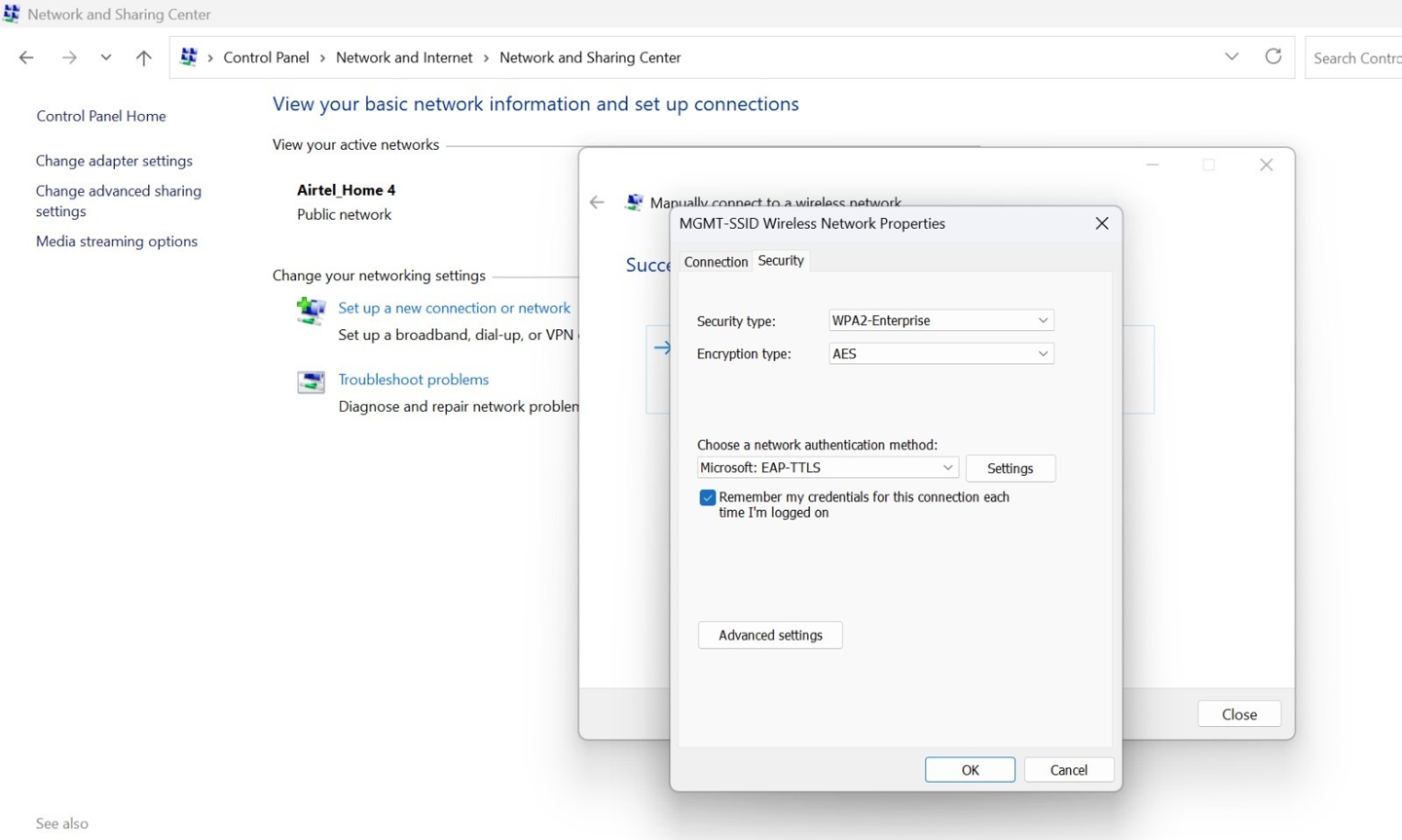

- [セキュリティ] タブに移動し、[ ネットワーク認証方法の選択] で [Microsoft: EAP-TTLS ] を選択し、[設定] をクリックします。

図 17: ワイヤレス ネットワークのプロパティの構成

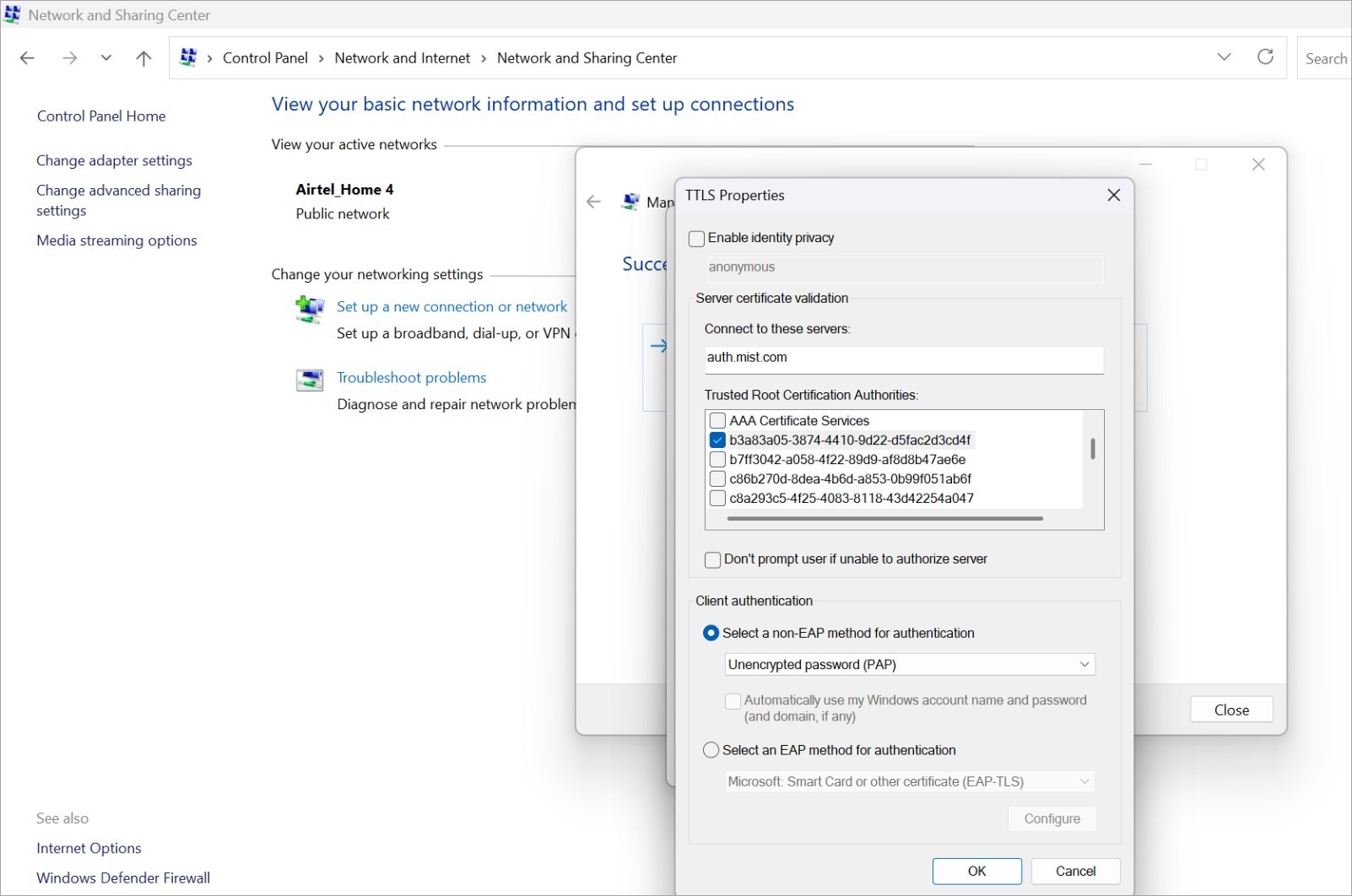

[TTLS Properties] ウィンドウで、次の操作を実行します。

[ ID プライバシーを有効にする ] オプションを無効にします。

[ Connect to these servers] に次のように入力します

auth.mist.com[信頼されたルート証明機関] で、カスタム RADIUS サーバー証明書の Mist 組織 CA 証明書またはルート CA を選択します。

[認証に EAP 以外の方法を選択する] で、[暗号化されていないパスワード (PAP)] を選択します

.

図18:ワイヤレスネットワークの設定:TTLSプロパティ

[ OK] をクリックします。

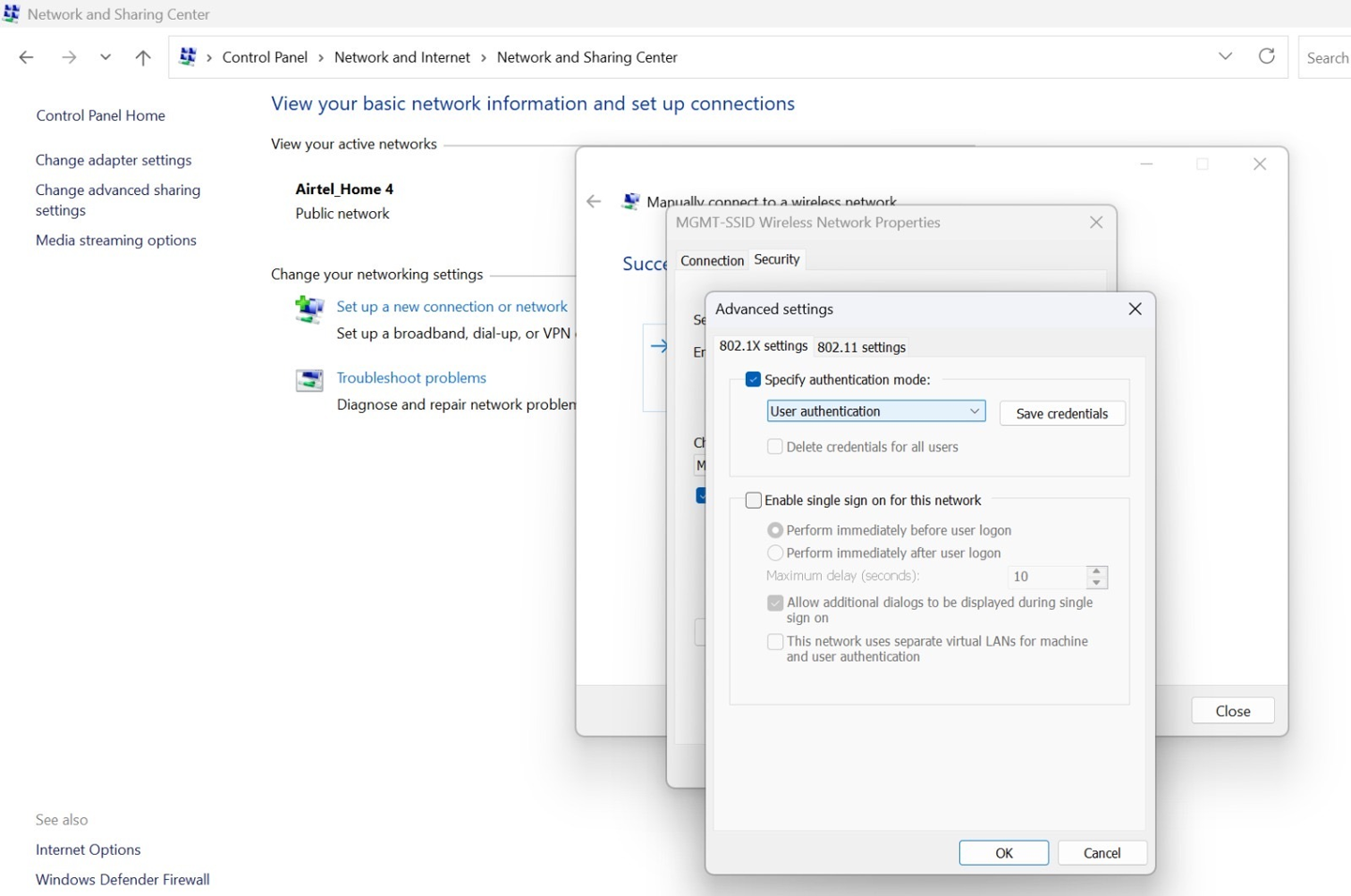

「セキュリティ」タブに戻り、「 詳細設定」をクリックします。

- [ 認証モードの指定 ] をオンにして 、[ユーザー認証 オプション] を選択します。

- 「 OK」をクリックし、「 閉じる 」をクリックして構成を完了します。

図19:ワイヤレスネットワークの設定:詳細設定

EAP-TTLS 認証のための Android デバイスの設定

EAP-TTLS 認証用に Android デバイスを構成するには、次の手順を使用します。ナビゲーション手順は、デバイスのモデルによって若干異なる場合があります。ここで紹介する例は、Google Pixel 9 に基づいています。

- Mist組織CA証明書をダウンロードして、デバイスのストレージに保存します。

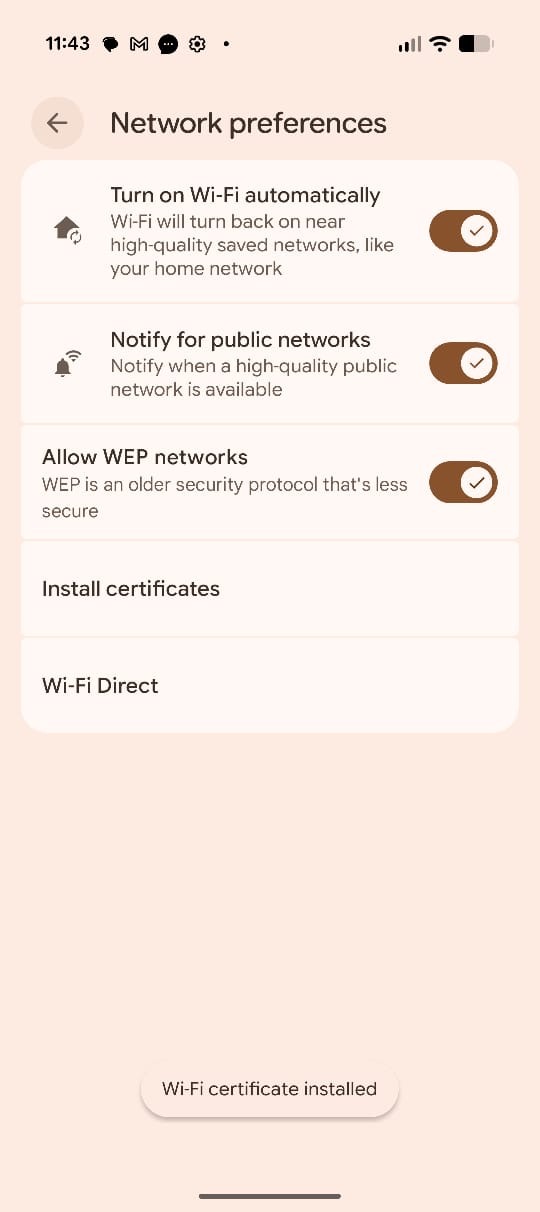

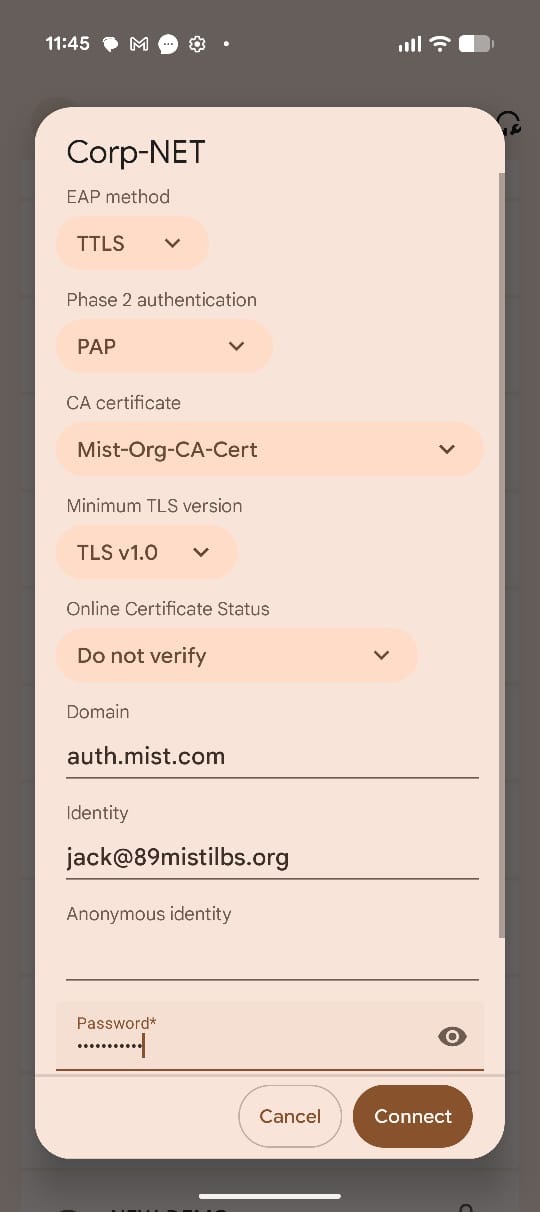

- Androidデバイスで 設定 アプリを開き、[ 設定]>[ネットワークとインターネット]>[インターネット]>[ネットワーク設定]に移動します。[ Install Certificates] をクリックします。

図 20: 証明書

のインストール

のインストール

内部ストレージから、Mist Org CA 証明書をアップロードし、証明書の名前を入力します。カスタムRADIUSサーバ証明書を使用している場合は、Mist組織CAではなく、そのサーバに対応するルートCAを選択します。

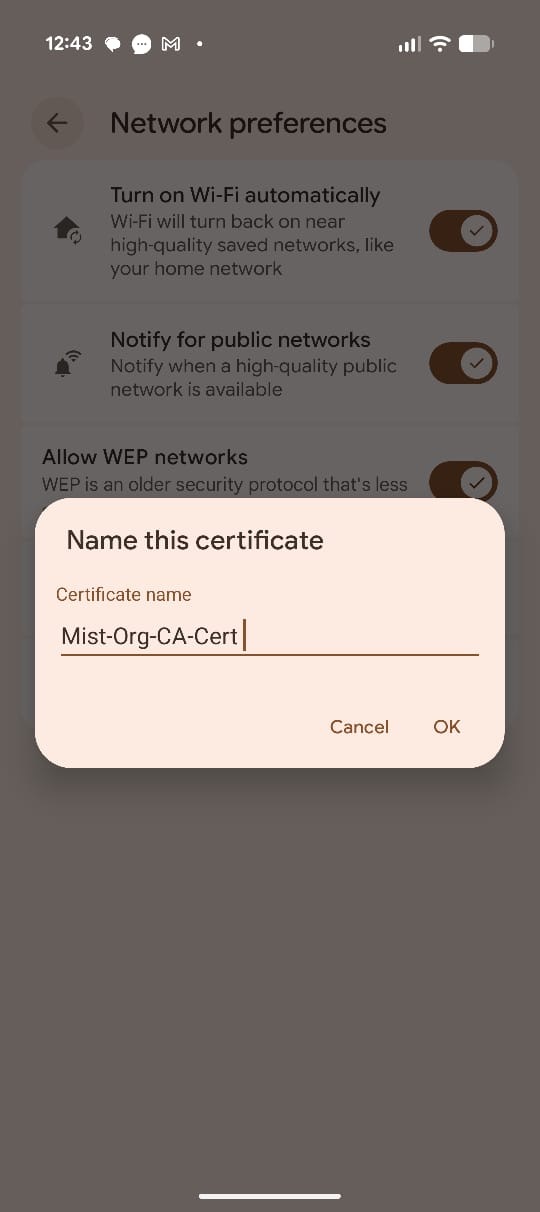

図 21: 証明書名の入力

CA 証明書をダウンロードしてインストールしたら、SSID をクリックし、接続を次のように構成します。

- EAP方式:TTLS

- フェーズ 2 認証:PAP

- CA 証明書:[Org CA Certificate] を選択します。

- ドメイン: 「

auth.mist.com」と入力します。 - 資格情報: ユーザー名 と パスワードを入力します。

図 22: ワイヤレス ネットワーク

を構成する

を構成する

[接続] をクリックして構成を完了します。

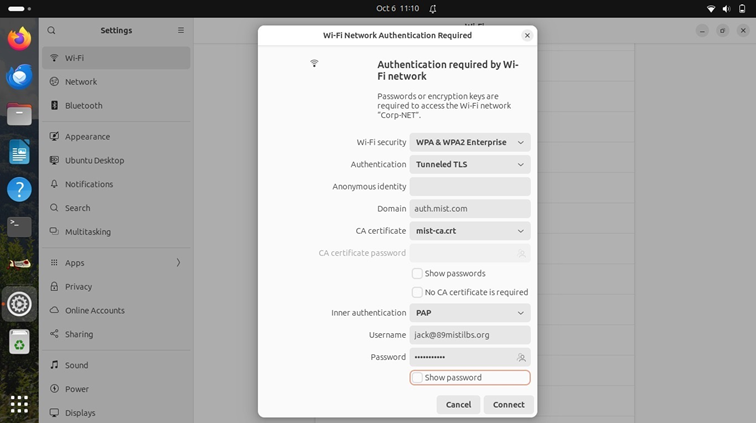

EAP-TTLS 認証のための Linux デバイスの構成

Linux(Ubuntu)デバイスで EAP-TTLS 認証を構成するには、次の手順に従います。

- ネットワーク設定を開き、接続するSSIDをクリックします。

図 23: ワイヤレス ネットワーク構成

- [ Wi-Fi Security] で [ WPA & WPA2 Enterprise] を選択します。

- [認証] で、[トンネル化された TLS (EAP-TTLS)] を選択します。

- [ドメイン] フィールドを [auth.mist.com] に設定します。

- CA 証明書の場合は、以前にダウンロードしたMist組織 CA 証明書を選択します。カスタムRADIUSサーバ証明書を使用している場合は、Mist組織CAではなく、そのサーバに対応するルートCAを選択します。

- [内部認証 (またはフェーズ 2 認証)] を [PAP] に設定します。

- 認証用に提供された [ユーザー名 ] と [パスワード ] を入力します。

- [接続] をクリックして構成を完了します。

クライアント接続と検証

- ユーザー名とパスワードを使用して、クライアントデバイスをネットワークに接続します。

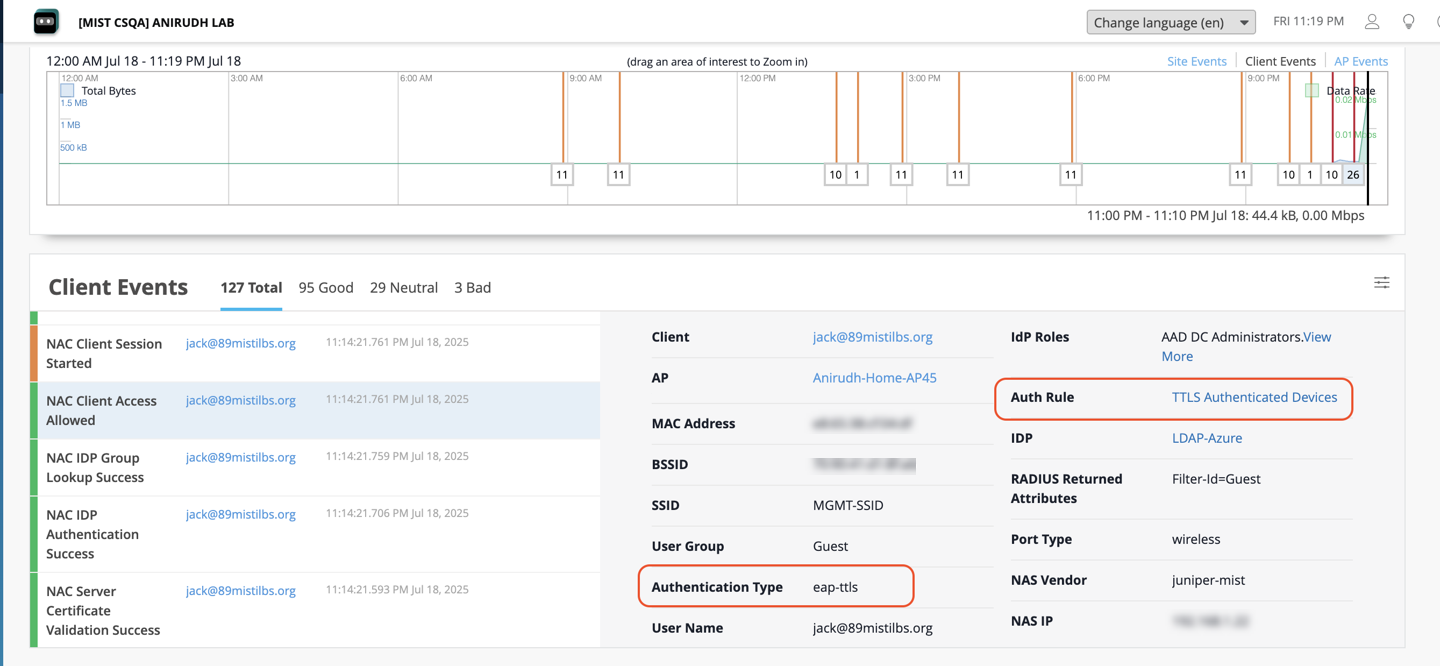

- Juniper Mist ポータルで、[Monitor > Service Levels > Insights] に移動します。[Client Events] セクションで、[NAC Client Authentication Events] を表示します。

図 24: [NAC Client Authentication Events]