仮想ルーターのセキュアトンネルインターフェイス

このトピックでは、仮想ルーターのセキュア トンネル(st0)インターフェイスについて説明します。

セキュア トンネル インターフェイス(st0)は、ルートベース VPN がクリアテキスト トラフィックを IPsec VPN トンネルにルーティングするために使用する内部インターフェイスです。

ルートベース VPN の仮想ルーターサポートについて

この機能には、ルートベースVPNのルーティングインスタンスのサポートが含まれます。以前のリリースでは、st0インターフェイスがデフォルト以外のルーティング インスタンスに配置されると、このインターフェイスのVPNトンネルが正しく機能しませんでした。st0インターフェイスをルーティング インスタンスに配置し、各ユニットをポイントツーポイントモードまたはマルチポイントモードに設定できます。 そのため、VPN トラフィックがデフォルト以外の VR で正しく動作するようになりました。st0インターフェイスの異なるサブユニットを異なるルーティングインスタンスに設定できるようになりました。以下の関数は、デフォルト以外のルーティングインスタンスでサポートされています。

手動鍵管理

トランジットトラフィック

セルフトラフィック

VPN 監視

ハブアンドスポーク方式VPN

カプセル化セキュリティペイロード(ESP)プロトコル

AH(認証ヘッダー)プロトコル

アグレッシブ モードまたはメイン モード

ループバック(lo0)インターフェイスに固定されたst0

SRXシリーズファイアウォールでサポートされる仮想ルーター(VR)の最大数

アプリケーション層ゲートウェイ(ALG)、侵入検出および防止(IDP)、コンテンツセキュリティなどのアプリケーション

デッドピア検出(DPD)

シャーシ クラスタ アクティブ/バックアップ

st0 上のオープン最短パス ファースト(OSPF)

st0を介したRIP(Routing Information Protocol)

VR内のポリシーベースのVPN

仮想ルーターの制限について

SRXシリーズファイアウォールでVPNを設定する場合、以下の制限のもと、仮想ルーター間でIPアドレスの重複がサポートされます。

IKE 外部インターフェイス アドレスを他の仮想ルーターと重複させることはできません。

内部インターフェイスまたは信頼できるインターフェイスのアドレスは、他の仮想ルーター間で重複できます。

St0 のインターフェイス アドレスは、NHTB などのポイントツーマルチポイント トンネルのルートベースの VPN で重複させることはできません。

St0 のインターフェイス アドレスは、ポイントツーポイント トンネルのルートベースの VPN で重複させることができます。

関連項目

例:仮想ルーターでのst0インターフェイスの設定

この例では、仮想ルーターでst0インターフェイスを設定する方法を示します。

要件

開始する前に、インターフェイスを設定し、セキュリティ ゾーンにインターフェイスを割り当てます。「セキュリティ ゾーンの概要」を参照してください。

概要

この例では、次の操作を実行します。

インターフェイスを設定します。

IKEフェーズ1プロポーザルを設定します。

IKEポリシーを設定し、プロポーザルを参照します。

IKEゲートウェイを構成し、ポリシーを参照します。

フェーズ 2 のプロポーザルを設定します。

ポリシーを設定し、プロポーザルを参照します。

AutoKey IKE を設定し、ポリシーとゲートウェイを参照します。

セキュリティポリシーを構成します。

ルーティングインスタンスを設定します。

トンネルインターフェイスへのVPNバインドを設定します。

ルーティング オプションを設定します。

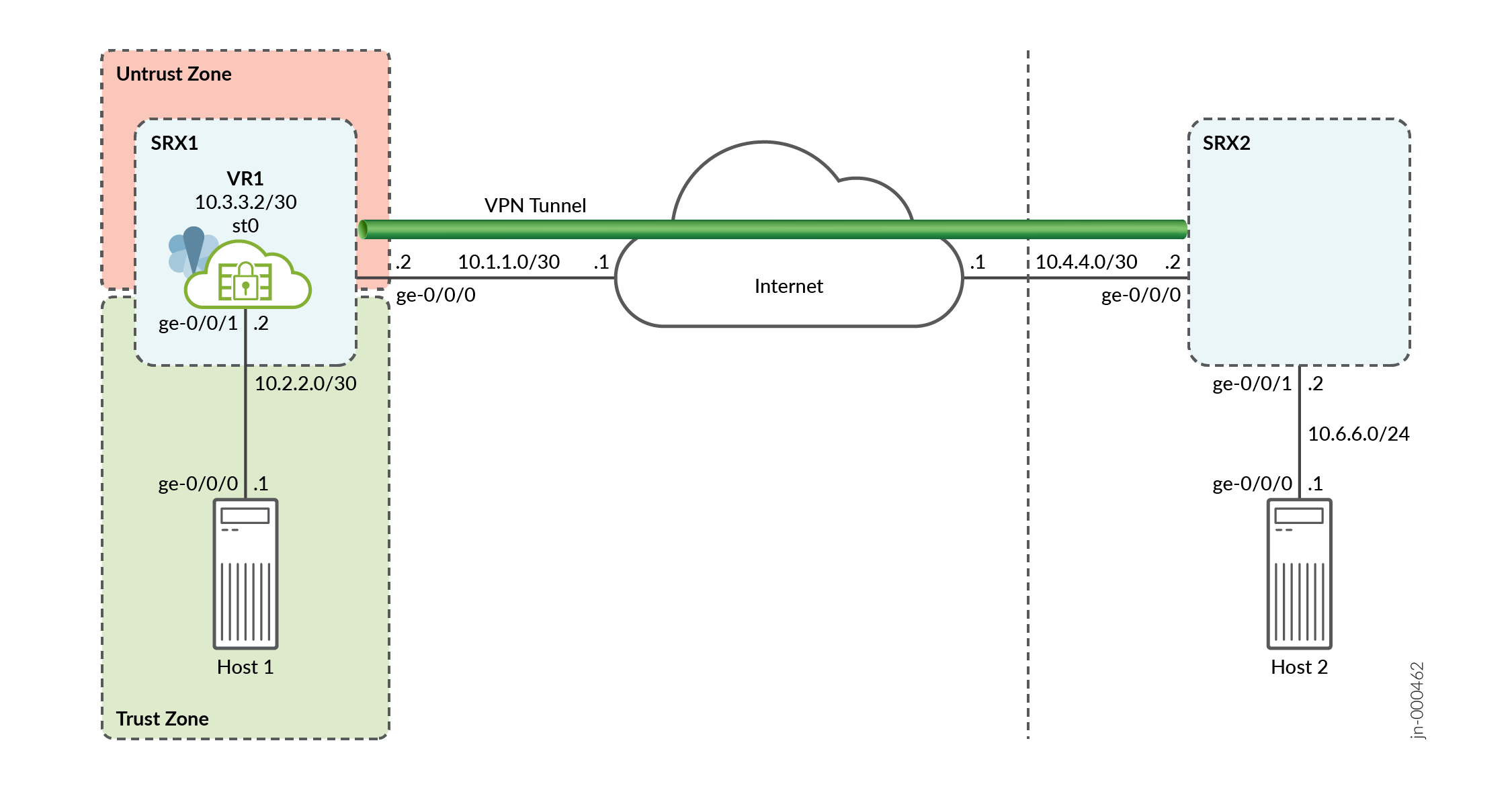

図 1 この例で使用されているトポロジーを示しています。

次の表に、構成パラメーターを示します。

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

インターフェイス |

ge-0/0/0.0 |

10.1.1.2/30 |

|

ge-0/0/1.0 |

10.2.2.2/30 |

|

|

st0.0(トンネル インターフェイス) |

10.3.3.2/30 |

|

|

ルーティングインスタンス(仮想ルーター) |

VR1 |

ge-0/0/1.0 st0.0 |

|

静的ルート |

10.6.6.0/24 |

ネクスト ホップはst0.0です。 |

|

セキュリティ ゾーン |

trust |

|

|

untrust |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

first_ikeprop |

|

|

ポリシー |

first_ikepol |

|

|

ゲートウェイ |

まずは |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

first_ipsecprop |

|

|

ポリシー |

first_ipsecpol |

|

|

VPN |

first_vpn |

|

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 set interfaces ge-0/0/1 unit 0 family inet address 10.2.2.2/30 set interfaces st0 unit 0 family inet address 10.3.3.2/30 set security zones security-zone trust interfaces ge-0/0/1 set security zones security-zone untrust interfaces ge-0/0/0 set security zones security-zone untrust interfaces st0.0 set security ike proposal first_ikeprop authentication-method pre-shared-keys set security ike proposal first_ikeprop dh-group group2 set security ike proposal first_ikeprop authentication-algorithm md5 set security ike proposal first_ikeprop encryption-algorithm 3des-cbc set security ike policy first_ikepol mode main set security ike policy first_ikepol proposals first_ikeprop set security ike policy first_ikepol pre-shared-key ascii-text "$ABC123" set security ike gateway first ike-policy first_ikepol set security ike gateway first address 10.4.4.2 set security ike gateway first external-interface ge-0/0/0.0 set security ipsec proposal first_ipsecprop protocol esp set security ipsec proposal first_ipsecprop authentication-algorithm hmac-md5-96 set security ipsec proposal first_ipsecprop encryption-algorithm 3des-cbc set security ipsec policy first_ipsecpol perfect-forward-secrecy keys group1 set security ipsec policy first_ipsecpol proposals first_ipsecprop set security ipsec vpn first_vpn bind-interface st0.0 set security ipsec vpn first_vpn ike gateway first set security ipsec vpn first_vpn ike ipsec-policy first_ipsecpol set security ipsec vpn first_vpn establish-tunnels immediately set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit set security policies from-zone untrust to-zone trust policy p2 match source-address any set security policies from-zone untrust to-zone trust policy p2 match destination-address any set security policies from-zone untrust to-zone trust policy p2 match application any set security policies from-zone untrust to-zone trust policy p2 then permit set routing-instances VR1 instance-type virtual-router set routing-instances VR1 interface ge-0/0/1.0 set routing-instances VR1 interface st0.0 set routing-instances VR1 routing-options static route 10.6.6.0/24 next-hop st0.0

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、Junos OS CLI ユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

VR で st0 を設定するには:

インターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 10.1.1.2/30 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.2.2.2/30 user@host# set interfaces st0 unit 0 family inet address 10.3.3.2/30

-

セキュリティ ゾーンを構成します。

[edit] user@host# set security zones security-zone trust interfaces ge-0/0/1 user@host# set security zones security-zone untrust interfaces ge-0/0/0 user@host# set security zones security-zone untrust interfaces st0.0

IPsecトンネルのフェーズ1を設定します。

[edit security ike] user@host# set proposal first_ikeprop authentication-method pre-shared-keys user@host# set proposal first_ikeprop dh-group group2 user@host# set proposal first_ikeprop authentication-algorithm md5 user@host# set proposal first_ikeprop encryption-algorithm 3des-cbc

IKEポリシーを設定し、プロポーザルを参照します。

[edit security ike] user@host# set policy first_ikepol mode main user@host# set policy first_ikepol proposals first_ikeprop user@host# set policy first_ikepol pre-shared-key ascii-text "$ABC123"

IKEゲートウェイを設定し、ポリシーを参照します。

[edit security ike] user@host# set gateway first ike-policy first_ikepol user@host# set gateway first address 10.4.4.2 user@host# set gateway first external-interface ge-0/0/0.0

IPsecトンネルのフェーズ2を設定します。

[edit security ipsec] user@host# set proposal first_ipsecprop protocol esp user@host# set proposal first_ipsecprop authentication-algorithm hmac-md5-96 user@host# set proposal first_ipsecprop encryption-algorithm 3des-cbc

ポリシーを設定し、プロポーザルを参照します。

[edit security ipsec] user@host# set policy first_ipsecpol perfect-forward-secrecy keys group1 user@host# set policy first_ipsecpol proposals first_ipsecprop

AutoKey IKE を設定し、ポリシーとゲートウェイを参照します。

[edit security ipsec] user@host# set vpn first_vpn ike gateway first user@host# set vpn first_vpn ike ipsec-policy first_ipsecpol user@host# set vpn first_vpn establish-tunnels immediately

トンネルインターフェイスへのVPNバインドを設定します。

[edit security ipsec] user@host# set vpn first_vpn bind-interface st0.0

セキュリティポリシーを構成します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p1 match source-address any user@host# set from-zone trust to-zone untrust policy p1 match destination-address any user@host# set from-zone trust to-zone untrust policy p1 match application any user@host# set from-zone trust to-zone untrust policy p1 then permit user@host# set from-zone untrust to-zone trust policy p2 match source-address any user@host# set from-zone untrust to-zone trust policy p2 match destination-address any user@host# set from-zone untrust to-zone trust policy p2 match application any user@host# set from-zone untrust to-zone trust policy p2 then permit

ルーティングインスタンスでst0を設定します。

[edit routing-instances] user@host# set VR1 instance-type virtual-router user@host# set VR1 interface ge-0/0/1.0 user@host# set VR1 interface st0.0

ルーティング オプションを設定します。

[edit routing-instances VR1 routing-options] user@host# set static route 10.6.6.0/24 next-hop st0.0

結果

設定モードから、show security および show routing-instances コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@host# show security

ike {

proposal first_ikeprop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy first_ikepol {

mode main;

proposals first_ikeprop;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway first {

ike-policy first_ikepol;

address 10.4.4.2;

external-interface ge-0/0/0.0;

}

}

ipsec {

proposal first_ipsecprop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy first_ipsecpol {

perfect-forward-secrecy {

keys group1;

}

proposals first_ipsecprop;

}

vpn first_vpn {

bind-interface st0.0;

ike {

gateway first;

ipsec-policy first_ipsecpol;

}

establish-tunnels immediately;

}

}

policies {

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy p2 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

zones {

security-zone trust {

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

interfaces {

ge-0/0/0.0;

st0.0;

}

}

}

user@host# show routing-instances

VR1 {

instance-type virtual-router;

interface ge-0/0/1.0;

interface st0.0;

routing-options {

static {

route 10.6.6.0/24 next-hop st0.0;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

変更履歴

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 特定の機能がお使いのプラットフォームでサポートされているかどうかを確認するには、 Feature Explorer をご利用ください。