IPv6 IPsec VPN

このトピックでは、IPv6 IPsec VPN について説明します。

ジュニパーネットワークスは、IPv6 IPsec VPN の事前共有鍵設定による手動および自動鍵 IKE をサポートしています。

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

プラットフォームに関連する注意点については、プラットフォーム固有の IPv6 トンネルの動作セクションを参照してください。

IPv6 アドレスの VPN 機能サポート

ポイントツーポイントのセキュアトンネルインターフェイスを備えたルートベースのサイト間VPNトンネルは、IPv4-in-IPv4、IPv6-in-IPv6、IPv6-in-IPv4、またはIPv4-in-IPv6トンネルモードで動作できます。IPv6 アドレスは、トンネルのエンドポイントを表す外部 IP ヘッダー、またはパケットの最終的な送信元アドレスと宛先アドレスを表す内部 IP ヘッダーに含めることができます。

表 1 は、VPN 機能での IPv6 アドレスのサポートを定義します。

機能 |

対応 |

例外 |

|---|---|---|

IKE および IPsec のサポート: |

||

IKEv1 および IKEv2 |

◯ |

指定されていない限り、サポートされているすべての機能は IKEv1 および IKEv2 に適用されます。 |

ルートベース VPN |

◯ |

– |

ポリシーベース VPN |

◯ |

IPv6ポリシーベースのVPNは、シャーシクラスター設定のSRXシリーズファイアウォールではサポートされていません。 |

サイトツーサイト VPN |

◯ |

1 対 1、サイトツーサイト VPN のみがサポートされています。多対1のサイトツーサイトVPN(NHTB)には対応していません。IPv4-in-IPv4 トンネル以外のトンネル モードには、NHTB 設定をコミットできません。 |

動的エンドポイント VPN |

◯ |

– |

ダイヤルアップ VPN |

◯ |

– |

AutoVPN |

◯ |

ポイントツーポイント モードでセキュア トンネル インターフェイスを使用する AutoVPN ネットワークは、トラフィック セレクターと IKE ピアに IPv6 アドレスをサポートします。ポイントツーマルチポイントモードのAutoVPNは、IPv6トラフィックをサポートしていません。 |

グループ VPN |

いいえ |

– |

ポイントツーポイント トンネル インターフェイス |

◯ |

– |

ポイントツーマルチポイント トンネル インターフェイス |

いいえ |

– |

サイトツーサイト VPN のハブアンドスポーク シナリオ |

◯ |

– |

番号ありおよび番号なしのトンネル インターフェイス |

◯ |

– |

ユニキャストの静的および動的(RIP、OSPF、BGP)ルーティング |

◯ |

– |

マルチキャスト動的ルーティング(PIM) |

いいえ |

– |

仮想ルーター |

◯ |

– |

論理システム |

いいえ |

– |

自動および手動の SA および鍵管理 |

◯ |

– |

複数の SPU |

◯ |

– |

シャーシ クラスタ |

◯ |

- |

統計、ログ、トンネル単位のデバッグ |

◯ |

– |

SNMP MIB |

◯ |

– |

ローカルアドレスの選択 |

◯ |

VPN ピアへの物理外部インターフェイスで同じアドレスファミリーの複数のアドレスが設定されている場合、 |

ループバック アドレスの終端 |

◯ |

– |

IPv6 による Xauth または modecfg |

いいえ |

– |

SPCインサート |

◯ |

– |

ISSU |

◯ |

– |

IKE ゲートウェイ アドレスとしての DNS 名 |

◯ |

IPv4 トンネルと同様に、DNS 名でのピア ゲートウェイ アドレスの変更は、IPv6 トンネルではサポートされていません。 |

事前共有鍵または証明書の認証 |

◯ |

– |

IPv4 IKE ピアの NAT-T(NAT トラバーサル) |

◯ |

NAT-T は、IKEv1 を使用した IPv6-in-IPv4 および IPv4-in-IPv4 トンネル モードでのみサポートされます。IPv6-in-IPv6 および IPv4-in-IPv6 トンネル モードはサポートされていません。IKEv2 は NAT-T 向けにはサポートされていません。IPv6 から IPv4 へ、または IPv4 から IPv6 への NAT-T はサポートされていません。 |

デッドピア検出(DPD)とDPDゲートウェイフェイルオーバー |

◯ |

DPD ゲートウェイ フェイルオーバーは、同じファミリ内の異なるゲートウェイ アドレスに対してのみサポートされます。IPv6 ゲートウェイ アドレスから IPv4 ゲートウェイ アドレスへ、またはその逆のフェイルオーバーはサポートされていません。 |

SRXシリーズファイアウォールのJunos OSリリース12.1X45-D10リリースでサポートされている暗号化セット、認証アルゴリズム、DHグループ。 |

◯ |

– |

IPv6 および IPv4 の汎用プロポーザルとポリシー |

◯ |

– |

一般的な IKE ID |

◯ |

– |

ESP および AH トランスポート モード |

いいえ |

これらのモードは IPv4 ではサポートされていません。 |

ESP および AH トンネル モード |

◯ |

変更可能な拡張ヘッダーとオプションを使用した AH トンネル モードはサポートされていません。 |

拡張シーケンス番号 |

いいえ |

– |

1 つのプロキシ ID ペア |

◯ |

– |

複数のトラフィックセレクターペア |

◯ |

IKEv1 でのみサポートされています。 |

IKE または IPsec SA の有効期間(秒) |

◯ |

– |

IKE SA の有効期間(キロバイト) |

◯ |

– |

VPN 監視 |

いいえ |

IPv6 トンネルを使用した設定はコミットできません。 |

DF ビット |

◯ |

IPv6-in-IPv6 トンネルの場合、[ |

1 つの物理インターフェイスを介したデュアルスタック(パラレル IPv4 および IPv6 トンネル) |

◯ |

ルートベースのサイトツーサイト VPN の場合。1 つの IPv4 トンネルは IPv4-in-IPv4 および IPv6-in-IPv4 の両方のトンネル モードで動作でき、1 つの IPv6 トンネルは IPv4-in-IPv6 および IPv6-in-IPv6 の両方のトンネル モードで動作できます。 |

IPv6 拡張ヘッダー |

◯ |

IKEおよびIPsecパケットのIPv6拡張ヘッダーとIPv4オプションは受け入れられますが、処理されません。変更可能な EH とオプションを持つ AH はサポートされていません。 |

フラグメント化と再アセンブリ |

◯ |

– |

VPN セッション アフィニティ |

◯ |

– |

マルチキャスト トラフィック |

いいえ |

– |

トンネル IP サービス(Screen、NAT、ALG、IPS、AppSecure) |

◯ |

– |

トンネル経由の IPv6 フラグメントのためのパケット並べ替え |

いいえ |

– |

St0 インターフェイス上の OSPFv3 ルート経由 BFD(双方向フォワーディング検出) |

いいえ |

– |

St0インターフェイスを介したNDP(近隣探索プロトコル) |

いいえ |

– |

PKI サポート: |

||

仮想ルーターの PKI |

◯ |

– |

RSA 署名認証 (512、1024、2048、または 4096 ビットの鍵サイズ) |

◯ |

– |

DSA 署名認証(1024、2048、または 4096 ビットの鍵サイズ) |

◯ |

– |

ECDSA シグネチャ |

◯ |

– |

証明書チェーン認証 |

いいえ |

– |

IPv4 による自動または手動登録 |

◯ |

– |

IPv4 による自動または手動取り消し |

◯ |

– |

IPv6 による自動または手動登録 |

いいえ |

– |

IPv6 による自動または手動取り消し |

いいえ |

– |

PKI 証明書フィールド内の IPv6 アドレス |

いいえ |

– |

関連項目

IPv6 IKE と IPsec パケット処理について

このトピックでは、次のセクションについて説明します。

IPv6 IKE パケット処理

インターネット鍵交換(IKE)は、プロトコルのIPsecスイートの一部です。これにより、自動的に2つのトンネルエンドポイントでセキュリティアソシエーション(SA)を設定し、相互に秘密鍵をネゴシエートできるようになります。セキュリティパラメータを手動で設定する必要はありません。IKE は、通信ピアの認証も提供します。

IPv6 ネットワークでの IKE パケット処理には、以下の要素が含まれます。

インターネット セキュリティ アソシエーションとキー管理プロトコル(ISAKMP)識別ペイロード

ISAKMP 識別ペイロードは、通信する IPv6 ピアの識別と認証に使用されます。IPv6では、2つのIDタイプ(ID_IPV6_ADDRとID_IPV6_ADDR_SUBNET)が有効になっています。ID タイプは、使用する ID のタイプを示します。ID_IPV6_ADDR タイプは、単一の 16 オクテット IPv6 アドレスを指定します。この ID タイプは IPv6 アドレスを表します。ID_IPV6_ADDR_SUBNET タイプは、2 つの 16 オクテット値で表される IPv6 アドレスの範囲を指定します。この ID タイプは、IPv6 ネットワーク マスクを表します。 表 2 、ID ペイロード内の ID タイプとそれに割り当てられた値をリストします。

表 2: ISAKMP ID の型とその値 IDタイプ

値

引っ込み思案

0

ID_IPV4_ADDR

1

ID_FQDN

2

ID_USER_FQDN

3

ID_IPV4_ADDR_SUBNET

4

ID_IPV6_ADDR

5

ID_IPV6_ADDR_SUBNET

6

ID_IPV4_ADDR_RANGE

7

ID_IPV6_ADDR_RANGE

8

ID_DER_ASN1_DN

9

ID_DER_ASN1_GN

10

ID_KEY_ID

11

ID_LIST

12

ID_IPV6_ADDR_RANGE タイプは、2 つの 16 オクテット値で表される IPv6 アドレスの範囲を指定します。最初のオクテット値は IPv6 の開始アドレスを表し、2 番目のオクテット値は範囲内の終了 IPv6 アドレスを表します。最初の IPv6 アドレスと最後の IPv6 アドレスの間にあるすべての IPv6 アドレスは、リストの一部と見なされます。

ISAKMP 識別ペイロードの 2 つの ID タイプ(ID_IPV6_ADDR_RANGE と ID_IPV4_ADDR_RANGE)は、このリリースではサポートされていません。

プロキシー ID

プロキシ ID は、IKE ネゴシエーションのフェーズ 2 で使用されます。IPsec トンネルが確立される前に生成されます。プロキシ ID は、VPN に使用する SA を識別します。ローカルとリモートの 2 つのプロキシ ID が生成されます。ローカルプロキシIDは、ローカルIPv4またはIPv6アドレス/ネットワークおよびサブネットマスクを参照します。リモート プロキシ ID は、リモート IPv4 または IPv6 アドレス/ネットワークとサブネット マスクを参照します。

セキュリティ アソシエーション

SA は、セキュアな通信をサポートするための VPN 参加者間の契約です。SA は、SPI(セキュリティ パラメーター インデックス)、宛先 IPv6 アドレス、セキュリティ プロトコル(AH または ESP)の 3 つのパラメーターに基づいて区別されます。SPI は、複数の SA の中から SA を識別するために SA に割り当てられる一意の値です。IPv6 パケットでは、SA は外側の IPv6 ヘッダーの宛先アドレスから識別され、セキュリティ プロトコルは AH または ESP ヘッダーのいずれかから識別されます。

IPv6 IPsec パケット処理

IKE ネゴシエーションが完了し、2 つの IKE ゲートウェイがフェーズ 1 およびフェーズ 2 の SA を確立した後、IPv6 IPsec は認証および暗号化技術を使用して IPv6 パケットを保護します。IPv6 アドレスは 128 ビット長で、IPv4 アドレスは 32 ビット長であるため、IPv6 IPsec パケット処理にはより多くのリソースが必要です。

トンネル経由の IPv6 フラグメントのパケット並べ替えはサポートされていません。

IPv6 アドレッシングを使用するデバイスは、フラグメンテーションを実行しません。IPv6 ホストは、パス MTU 検出を実行するか、IPv6 の最小 MTU サイズである 1280 バイトより小さいパケットを送信する必要があります。

このトピックでは、次のセクションについて説明します。

- IPv6 の AH プロトコル

- IPv6 の ESP プロトコル

- IPv4 オプションと IPv6 拡張ヘッダー(AH および ESP 付き)

- IPv6 での変更チェック値の計算

- トンネルモードでのヘッダー構築

IPv6 の AH プロトコル

AH プロトコルは、IPv6 パケットのデータ整合性とデータ認証を提供します。IPv6 IPsec は、IPv6 データグラムで特定の方法で配置する必要がある拡張ヘッダー (ホップバイホップやルーティング オプションなど) を使用します。AH トンネル モードでは、AH ヘッダーは、IPv4 AH トンネル モードの場合と同様に、新しい外部 IPv6 ヘッダーの直後に続きます。拡張ヘッダーは、元の内部ヘッダーの後に配置されます。したがって、AHトンネルモードでは、 図 1に示すように、新しい外部IPv6ヘッダーを追加し、その後に認証ヘッダー、内部ヘッダー、拡張ヘッダー、および元のデータグラムの残りの部分を追加することで、パケット全体がカプセル化されます。

ESP とは異なり、AH 認証アルゴリズムは、外部ヘッダーと、新しい拡張ヘッダーおよびオプションをカバーします。

SRXシリーズファイアウォールのAHトンネルモードでは、IPv4可変オプションまたはIPv6可変拡張ヘッダーはサポートされていません。「表 3」を参照してください。

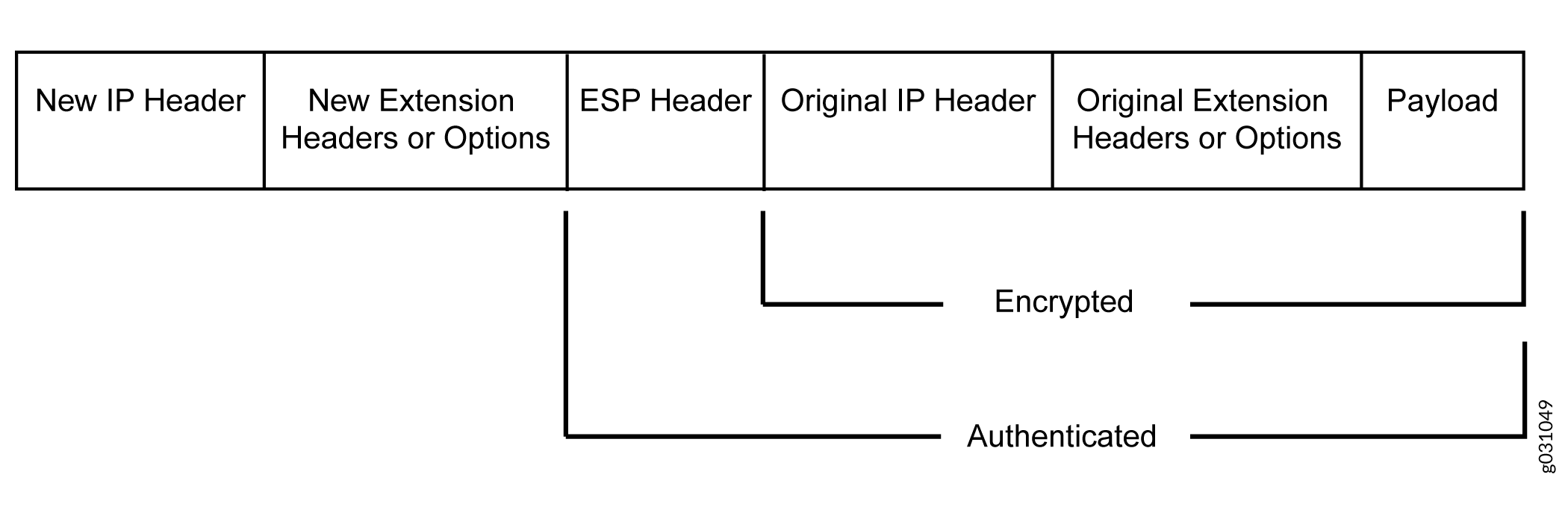

IPv6 の ESP プロトコル

ESP プロトコルは、IPv6 パケットの暗号化と認証の両方を提供します。IPv6 IPsec は IPv6 データグラムで拡張ヘッダー (ホップバイホップやルーティング オプションなど) を使用するため、IPv6 ESP トンネル モードと IPv4 ESP トンネル モードの最も重要な違いは、パケット レイアウトでの拡張ヘッダーの配置です。ESP トンネル モードでは、ESP ヘッダーは、IPv4 ESP トンネル モードの場合と同様に、新しい外部 IPv6 ヘッダーの直後に続きます。したがって、ESP トンネル モードでは、 図 2 に示すように、新しい外部 IPv6 ヘッダー、その後に ESP ヘッダー、内部ヘッダー、拡張ヘッダー、および元のデータグラムの残りの部分を追加することで、パケット全体がカプセル化されます。

IPv4 オプションと IPv6 拡張ヘッダー(AH および ESP 付き)

IPv4オプションまたはIPv6拡張ヘッダーを含むIPsecパケットを受信して、SRXシリーズファイアウォールでカプセル化を解除できます。 表 3 、SRXシリーズファイアウォール上のESPまたはAHプロトコルでサポートされているIPv4オプションまたはIPv6拡張ヘッダーを示しています。サポートされていない IPsec パケットを受信すると、ICV 計算に失敗し、パケットはドロップされます。

オプションまたは拡張ヘッダー |

SRX300、SRX320、SRX340、SRX345、およびSRX550HMデバイス |

SRX5400、SRX5600、および SRX5800 デバイス |

|---|---|---|

ESP with IPv4 オプション |

対応 |

対応 |

IPv6 拡張ヘッダーを持つ ESP |

対応 |

対応 |

AH と IPv4 不変オプション |

対応 |

対応 |

AH と IPv6 不変拡張ヘッダー |

対応 |

対応 |

AH と IPv4 可変オプション |

未対応 |

未対応 |

AH と IPv6 可変拡張ヘッダー |

未対応 |

未対応 |

IPv6 での変更チェック値の計算

AH プロトコルは、パケットの内容に対して整合性チェック値(ICV)を計算することによって、IPv6 パケットの整合性を検証します。ICV は通常、MD5 や SHA-1 などの認証アルゴリズムの上に構築されます。IPv6 の ICV 計算は、可変ヘッダーとオプションの拡張ヘッダーという 2 つのヘッダー フィールドがある点で IPv4 の計算とは異なります。

転送中に不変であるか、トンネルのエンドポイントに到着したときに値が予測可能なIPv6ヘッダーフィールドを介してAH ICVを計算できます。また、AH ヘッダーおよび上位プロトコル データ(転送中は不変と見なされる)を介して AH ICV を計算することもできます。新しい外部 IPv6 ヘッダーとオプションの拡張ヘッダーを除く IPv6 パケット全体の ESP ICV を計算できます。

IPv4 とは異なり、IPv6 には、転送中に変更可能としてオプションにタグを付ける方法があります。IPv6 オプションの拡張ヘッダーには、変更可能性を示すフラグが含まれています。このフラグは、適切な処理を決定します。

IPv4 可変オプションと IPv6 拡張ヘッダーは、AH プロトコルではサポートされていません。

トンネルモードでのヘッダー構築

トンネル モードでは、外側の IPv4 または IPv6 ヘッダーの送信元アドレスと宛先アドレスはトンネルのエンドポイントを表し、内側 IPv4 または IPv6 ヘッダーの送信元アドレスと宛先アドレスは最終的な送信元アドレスと宛先アドレスを表します。 表 4 、IPv6-in-IPv6 または IPv4-in-IPv6 トンネルモードの内部 IPv6 または IPv4 ヘッダーと外部 IPv6 ヘッダーの関係を要約したものです。外部ヘッダー フィールドでは、"構築済み" とは、外部ヘッダー フィールドの値が内部ヘッダー フィールドの値とは独立して構築されることを意味します。

ヘッダーフィールド |

カプセル化子の外側ヘッダー |

デカプスレータの内部ヘッダー |

|---|---|---|

バージョン |

6. |

変更なし。 |

DS フィールド |

内部ヘッダーからコピーされます。 |

変更なし。 |

ECNフィールド |

内部ヘッダーからコピーされます。 |

構築。 |

フロー ラベル |

0. |

変更なし。 |

ペイロードの長さ |

構築。 |

変更なし。 |

次のヘッダー |

AH、ESP およびルーティング ヘッダー |

変更なし。 |

ホップ制限 |

64. |

デクリメント。 |

送信元アドレス |

構築。 |

変更なし。 |

宛先アドレス |

構築。 |

変更なし。 |

拡張ヘッダー |

コピーされたことはありません。 |

変更なし。 |

表 5 は、IPv6-in-IPv4 または IPv4-in-IPv4 トンネルモードの内部 IPv6 または IPv4 ヘッダーと外部 IPv4 ヘッダーの関係を要約しています。外部ヘッダー フィールドでは、"構築済み" とは、外部ヘッダー フィールドの値が内部ヘッダー フィールドの値とは独立して構築されることを意味します。

ヘッダーフィールド |

アウターヘッダー |

内部ヘッダー |

|---|---|---|

バージョン |

4. |

変更なし。 |

ヘッダーの長さ |

構築。 |

変更なし。 |

DS フィールド |

内部ヘッダーからコピーされます。 |

変更なし。 |

ECNフィールド |

内部ヘッダーからコピーされます。 |

構築。 |

全長 |

構築。 |

変更なし。 |

ID |

構築。 |

変更なし。 |

フラグ (DF, MF) |

構築。 |

変更なし。 |

フラグメントオフセット |

構築。 |

変更なし。 |

ティッカー |

64. |

デクリメント。 |

protocol |

ああ、特に |

変更なし。 |

チェックサム |

構築。 |

構築。 |

送信元アドレス |

構築。 |

変更なし。 |

宛先アドレス |

構築。 |

変更なし。 |

オプション |

コピーされたことはありません。 |

変更なし。 |

IPv6-in-IPv4 トンネル モードでは、DF(Don't Fragment)ビットはデフォルトでクリアされます。対応するIPv4 VPNに対して、 df-bit set または df-bit copy オプションが[edit security ipsec vpn vpn-name]階層レベルで設定されている場合、DFビットはIPv4の外側ヘッダーに設定されます。

IPv4-in-IPv4 トンネル モードの場合、外側 IPv4 ヘッダーの DF ビットは、内側 IPv4 ヘッダーに設定された df-bit オプションに基づきます。df-bit が内側 IPv4 ヘッダーに設定されていない場合、外側 IPv4 ヘッダーの DF ビットはクリアされます。

関連項目

IPv6 IPsec 構成の概要

ジュニパーネットワークスは、IPv6 IPsec VPN の事前共有鍵設定による手動および自動鍵 IKE をサポートしています。

AutoKey IKE VPN:AutoKey IKE VPN構成では、AutoKey IKEメカニズムを使用して秘密鍵とSAが自動的に作成されます。IPv6 autoKey IKE VPNをセットアップするには、ネゴシエーションの2つのフェーズ(フェーズ1とフェーズ2)が必要です。

フェーズ 1 - このフェーズでは、参加者が IPsec SA をネゴシエートするためのセキュアなチャネルを確立します。

フェーズ 2 - このフェーズでは、参加者が IPv6 データ パケットの認証と暗号化のために IPsec SA をネゴシエートします。

フェーズ 1 およびフェーズ 2 のネゴシエーションの詳細については、「インターネット鍵交換」を参照してください。

関連項目

例:IPv6 IPsec 手動 VPN を構成する

この例では、IPv6 IPsec 手動 VPN を設定する方法を示します。

要件

始める前に:

VPNの仕組みを理解する。「IPsec の概要」を参照してください。

IPv6 IPsec パケット処理について理解している。IPv6 IKEとIPsecパケット処理についてを参照してください。

概要

手動 VPN 構成では、秘密キーは 2 つの IPsec エンドポイントで手動で構成されます。

この例では、次のことを行います。

vpn-sunnyvaleという名前のVPNの認証パラメーターを設定します。

vpn-sunnyvaleの暗号化パラメーターを設定します。

SAの送信インターフェイスを指定します。

ピアの IPv6 アドレスを指定します。

IPsec プロトコルを定義します。構成に認証と暗号化の両方が含まれているため、ESP プロトコルを選択します。

SPI(セキュリティ パラメーター インデックス)を設定します。

設定

手順

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ipsec vpn vpn-sunnyvale manual authentication algorithm hmac-md5–96 key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual encryption algorithm 3des-cbc key ascii-text “$ABC123” set security ipsec vpn vpn-sunnyvale manual external-interface ge-0/0/14.0 set security ipsec vpn vpn-sunnyvale manual gateway 2001:db8:1212::1112 set security ipsec vpn vpn-sunnyvale manual protocol esp set security ipsec vpn vpn-sunnyvale manual spi 12435

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

セキュリティ アルゴリズムを設定するには:

認証パラメーターを構成します。

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set authentication algorithm hmac-md5–96 key ascii-text “$ABC123”

暗号化パラメータを設定します。

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set encryption algorithm 3des-cbc key ascii-text “$ABC123”

SAの送信インターフェイスを指定します。

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set external-interface ge-0/0/14.0

ピアの IPv6 アドレスを指定します。

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set gateway 2001:db8:1212::1112

IPsec プロトコルを定義します。

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set protocol esp

SPIを設定します。

[edit security ipsec vpn vpn-sunnyvale manual] user@host# set spi 12435

結果

設定モードから、show security ipsec vpn vpn-sunnyvaleコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

[user@host]show security ipsec vpn vpn-sunnyvale

manual {

gateway 2001:db8:1212::1112 ;

external-interface ge-0/0/14.0 ;

protocol esp ;

spi 12435 ;

authentication {

algorithm hmac-md5-96 ;

key ascii-text $ABC123” ;## SECRET DATA

}

encryption {

algorithm 3des-cbc ;

key ascii-text $ABC123”; ## SECRET DATA

}

}

例:IPv6 AutoKey IKEポリシーベースVPNの設定

この例では、ポリシーベースのIPv6 AutoKey IKE VPNを設定して、支社と本社の間でIPv6データを安全に転送できるようにする方法を示しています。

IPv6ポリシーベースのVPNは、スタンドアロンのSRX300、SRX320、SRX340、SRX345、SRX550HMデバイスでのみサポートされています。

要件

この例では、次のハードウェアを使用しています。

-

SRX300デバイス

始める前に:

-

VPNの仕組みを理解する。「IPsec の概要」を参照してください。

-

IPv6 IKE および IPsec パケット処理について理解している。IPv6 IKEとIPsecパケット処理についてを参照してください。

概要

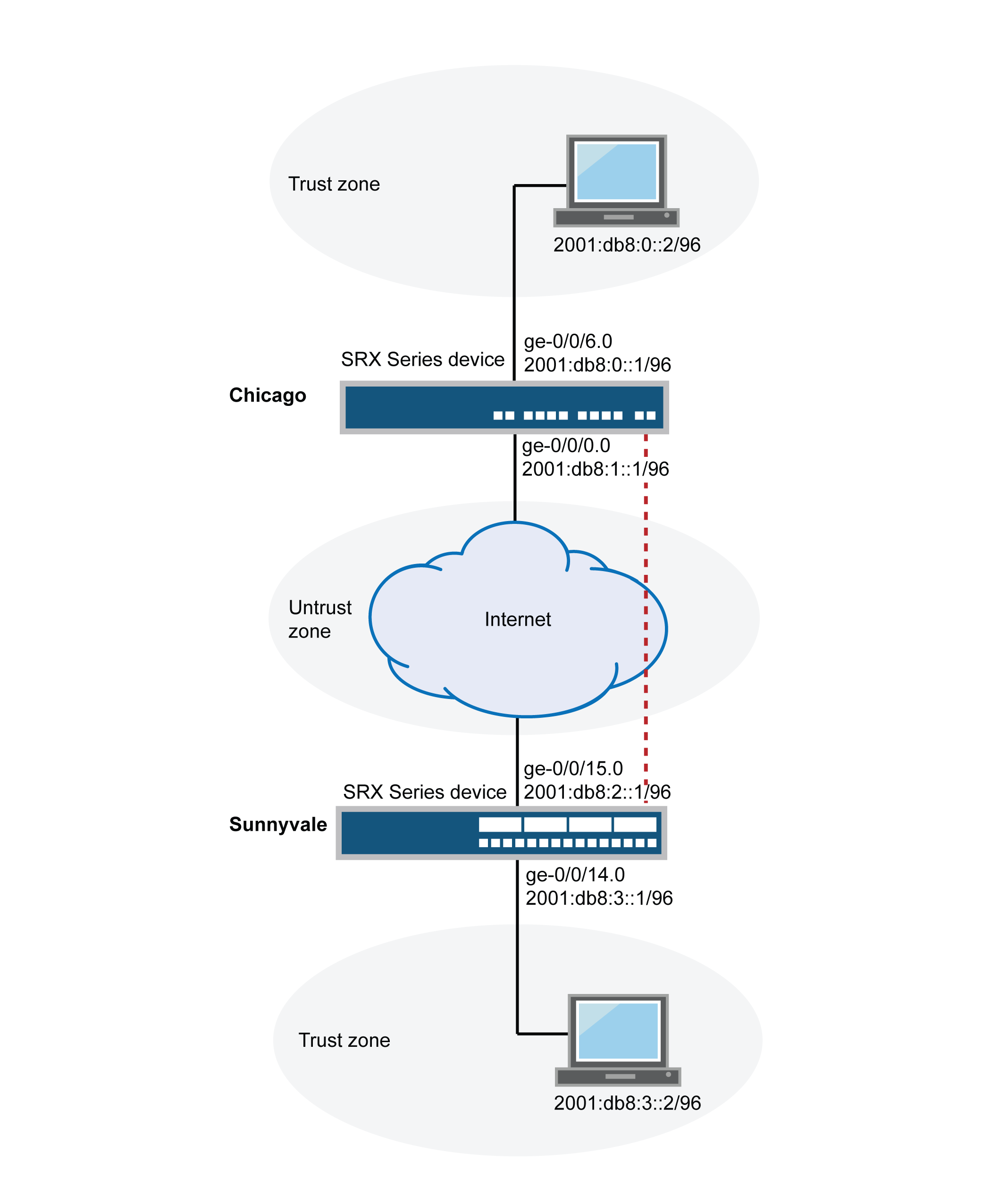

この例では、トンネル リソースを節約したり、トンネルを介してトラフィックをフィルタリングするために多くのセキュリティ ポリシーを設定したりする必要がないため、イリノイ州シカゴの支店に IPv6 IKE ポリシーベースの VPN を設定します。シカゴ支店のユーザーは、このVPNを使用してカリフォルニア州サニーベールの本社に接続します。

図 3 は、IPv6 IKE ポリシーベース VPN トポロジーの例を示しています。このトポロジーでは、1台のSRXシリーズファイアウォールがサニーベールにあり、もう1台のSRXシリーズファイアウォール(2台目のSRXシリーズファイアウォールまたはサードパーティ製デバイス)がシカゴにあります。

この例では、インターフェイス、IPv6 のデフォルト ルート、セキュリティ ゾーン、アドレス ブックを設定します。次に、IKEフェーズ1、IPsecフェーズ2、セキュリティポリシー、およびTCP-MSSパラメータを設定します。「 表 6 から 表 10」を参照してください。

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

インターフェース |

ge-0/0/14.0 |

2001:db8:3::1/96 |

|

ge-0/0/15.0 |

2001:db8:0:2::1/96 |

|

|

セキュリティ ゾーン |

T錆 |

|

|

Untrust |

|

|

|

アドレス帳エントリー |

Sunnyvale |

|

|

Cヒカゴ |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

IPv6-IKE-フェーズ1-プロポーザル |

|

|

ポリシー |

IPv6-IKE-Phase1-Policy |

|

|

ゲートウェイ |

gw-Chicago |

|

|

機能 |

お名前 |

設定パラメータ |

|---|---|---|

|

プロポーザル |

IPv6-ipsec-フェーズ2-プロポーザル |

|

|

ポリシー |

IPv6-IPsec-Phase2-Policy |

|

|

VPN |

IPv6-IKE-VPN-chicago |

|

|

目的 |

お名前 |

設定パラメータ |

|---|---|---|

|

このセキュリティ ポリシーは、 Trust ゾーンから Untrust ゾーンへのトラフィックを許可します。 |

IPv6-VPN-tr-untr |

|

|

このセキュリティ ポリシーは、 Untrust ゾーンから Trust ゾーンへのトラフィックを許可します。 |

IPv6-VPN-untr-tr |

|

|

このセキュリティ ポリシーは、 Trust ゾーンから Untrust ゾーンへのすべてのトラフィックを許可します。 ipv6-vpn-tr-untr ポリシーは、許可されたセキュリティ ポリシーの前に設定する必要があります。Junos OSは、リストの一番上からセキュリティポリシーの検索を実行します。許可ポリシーが ipv6-vpn-tr-untr ポリシーの前にある場合、 Trust ゾーンからのすべてのトラフィックが permit-any ポリシーに一致し、許可されます。そのため、どのトラフィックも ipv6-vpn-tr-untr ポリシーに一致することはありません。 |

permit-any |

|

|

目的 |

設定パラメータ |

|---|---|

|

TCP-MSSは、TCPスリーウェイ ハンドシェイクの一部としてネゴシエートされ、TCPセグメントの最大サイズをネットワークのMTU制限に適応するよう制限します。IPsecカプセル化のオーバーヘッドと、IPおよびフレームのオーバーヘッドにより、物理インターフェイスのMTUを超えるESPパケットが発生し、フラグメント化が発生する可能性があるため、これはVPNトラフィックにとって特に重要です。フラグメント化は、帯域幅とデバイスリソースの使用増加の原因となります。 MTUが1500以上のイーサネットベース ネットワークでは、ほとんどの場合で1350を開始値としてお勧めします。最適なパフォーマンスを実現するためには、さまざまなTCP-MSS値を試す必要があるかもしれません。たとえば、パス内にMTUが小さいデバイスが存在したり、PPPやフレーム リレーなどの追加オーバーヘッドがあったりすると、値を変更する必要がある場合もあります。 |

MSS値:1350 |

設定

基本的なネットワーク、セキュリティゾーンおよびアドレス帳情報の設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96 set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1 set security zones security-zone Untrust interfaces ge-0/0/15.0 set security zones security-zone Untrust host-inbound-traffic system-services ike set security zones security-zone Trust interfaces ge-0/0/14.0 set security zones security-zone Trust host-inbound-traffic system-services all set security address-book book1 address Sunnyvale 2001:db8:3::2/96 set security address-book book1 attach zone Trust set security address-book book2 address Chicago 2001:db8:0::2/96 set security address-book book2 attach zone Untrust

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

基本的なネットワーク、セキュリティゾーン、アドレス帳情報を設定するには、次の手順に従います。

-

イーサネット インターフェイス情報を設定します。

[edit] user@host# set interfaces ge-0/0/14 unit 0 family inet6 address 2001:db8:3::1/96 user@host# set interfaces ge-0/0/15 unit 0 family inet6 address 2001:db8:2::1/96

-

静的ルートの情報を設定します。

[edit] user@host# set routing-options static route 0.0.0.0/0 next-hop 10.1.1.1

-

Untrustセキュリティ ゾーンを設定します。

[edit] user@host# edit security zones security-zone Untrust

-

インターフェイスを Untrust セキュリティ ゾーンに割り当てます。

[edit security zones security-zone Untrust] user@host# set interfaces ge-0/0/15.0

-

Untrustセキュリティ ゾーンで許可されたシステム サービスを指定します。

[edit security zones security-zone Untrust] user@host# set host-inbound-traffic system-services ike

-

Trustセキュリティ ゾーンを設定します。

[edit] user@host# edit security zones security-zone Trust

-

Trustセキュリティ ゾーンにインターフェイスを割り当てます。

[edit security zones security-zone Trust] user@host# set interfaces ge-0/0/14.0

-

Trustセキュリティ ゾーンで許可されたシステム サービスを指定します。

[edit security zones security-zone Trust] user@host# set host-inbound-traffic system-services all

-

アドレス帳を作成し、そのアドレス帳にゾーンをアタッチします。

[edit security address-book book1] user@host# set address Sunnyvale 2001:db8:3::2/96 user@host# set attach zone Trust

-

アドレス帳をもう1つ作成し、そのアドレス帳にゾーンをアタッチします。

[edit security address-book book2] user@host# set address Chicago 2001:db8:0::2/96 user@host# set attach zone Untrust

結果

設定モードから、show interfaces 、show routing-options、show security zones、およびshow security address-book のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show interfaces

ge-0/0/14 {

unit 0 {

family inet6 {

address 2001:db8:3::1/96;

}

}

}

ge-0/0/15 {

unit 0 {

family inet6 {

address 2001:db8:2::1/96;

}

}

}

[edit]

user@host# show routing-options

static {

route 0.0.0.0/0 next-hop 10.1.1.1;

}

[edit]

user@host# show security zones

security-zone Untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/15.0;

}

}

security-zone Trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/14.0;

}

}

[edit]

user@host# show security address-book

book1 {

address Sunnyvale 2001:db8:3::2/96;

attach {

zone Trust;

}

}

book2 {

address Chicago 2001:db8:0::2/96;

attach {

zone Untrust;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

IKEの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ike proposal ipv6-ike-phase1-proposal authentication-method pre-shared-keys set security ike proposal ipv6-ike-phase1-proposal dh-group group2 set security ike proposal ipv6-ike-phase1-proposal authentication-algorithm sha1 set security ike proposal ipv6-ike-phase1-proposal encryption-algorithm aes-128-cbc set security ike policy ipv6-ike-phase1-policy mode aggressive set security ike policy ipv6-ike-phase1-policy proposals ipv6-ike-phase1-proposal set security ike policy ipv6-ike-phase1-policy pre-shared-key ascii-text 1111111111111111 set security ike gateway gw-chicago external-interface ge-0/0/15.0 set security ike gateway gw-chicago ike-policy ipv6-ike-phase1-policy set security ike gateway gw-chicago address 2001:db8:0:1::1/96

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IKEを設定するには、次の手順に従います。

-

IKEフェーズ1のプロポーザルを作成します。

[edit security ike] user@host# set proposal ipv6-ike-phase1-proposal

-

IKEプロポーザルの認証方法を定義します。

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-method pre-shared-keys

-

IKEプロポーザルのDiffie-hellmanグループを定義します。

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set dh-group group2

-

IKEプロポーザルの認証アルゴリズムを定義します。

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set authentication-algorithm sha1

-

IKEプロポーザルの暗号化アルゴリズムを定義します。

[edit security ike proposal ipv6-ike-phase1-proposal] user@host# set encryption-algorithm aes-128-cbc

-

IKEポリシー1のポリシーを作成します。

[edit security ike] user@host# set policy ipv6-ike-phase1-policy

-

IKEフェーズ1ポリシーモードを設定します。

[edit security ike policy ipv6-ike-phase1-policy] user@host# set mode aggressive

-

IKEプロポーザルへのリファレンスを指定します。

[edit security ike policy ipv6-ike-phase1-policy] user@host# set proposals ipv6-ike-phase1-proposal

-

IKEフェーズ1ポリシー認認証方法を定義します。

[edit security ike policy ipv6-ike-phase1-policy] user@host# set pre-shared-key ascii-text 1111111111111111

-

IKE フェーズ 1 ゲートウェイを作成し、その外部インターフェイスを定義します。

[edit security ike] user@host# set gateway gw-chicago external-interface ge-0/0/15.0

-

IKEフェーズ1のポリシーリファレンスを定義します。

[edit security ike gateway gw-chicago] user@host# set ike-policy ipv6-ike-phase1-policy

-

IKE フェーズ 1 ゲートウェイに IP アドレスを割り当てます。

[edit security ike gateway gw-chicago] user@host# set address 2001:db8:1::1

結果

設定モードから、show security ikeコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security ike

proposal ipv6-ike-phase1-proposal {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ike-phase1-policy {

mode ;

proposals ipv6-ike-phase1-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway gw-chicago {

ike-policy ipv6-ike-phase1-policy;

address 2001:db8:1::1;

external-interface ge-0/0/15.0;

}

デバイスの設定が完了したら、設定モードから commit を入力します。

IPsecの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security ipsec proposal ipv6-ipsec-phase2-proposal protocol esp set security ipsec proposal ipv6-ipsec-phase2-proposal authentication-algorithm hmac-sha1-96 set security ipsec proposal ipv6-ipsec-phase2-proposal encryption-algorithm aes-128-cbc set security ipsec policy ipv6-ipsec-phase2-policy proposals ipv6-ipsec-phase2-proposal set security ipsec policy ipv6-ipsec-phase2-policy perfect-forward-secrecy keys group2 set security ipsec vpn ipv6-ike-vpn-chicago ike gateway gw-chicago set security ipsec vpn ipv6-ike-vpn-chicago ike ipv6-ipsec-policy ipsec-phase2-policy

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

IPsecを設定するには、次の手順に従います。

-

IPsecフェーズ2のプロポーザルを作成します。

[edit] user@host# set security ipsec proposal ipv6-ipsec-phase2-proposal

-

IPsecフェーズ2のプロポーザルプロトコルを指定します。

[edit security ipsec proposal ipv6- ipsec-phase2-proposal] user@host# set protocol esp

-

IPsecフェーズ2のプロポーザル認証アルゴリズムを指定します。

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set authentication-algorithm hmac-sha1-96

-

IPsecフェーズ2のプロポーザルの暗号化アルゴリズムを指定します。

[edit security ipsec proposal ipv6-ipsec-phase2-proposal] user@host# set encryption-algorithm aes-128-cbc

-

IPsecフェーズ2のポリシーを作成します。

[edit security ipsec] user@host# set policy ipv6-ipsec-phase2-policy

-

IPsecフェーズ2のプロポーザルリファレンスを指定します。

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set proposals ipv6-ipsec-phase2-proposal

-

IPsecフェーズ2のPFSがDiffie-Hellman group 2を使用するよう指定します。

[edit security ipsec policy ipv6-ipsec-phase2-policy] user@host# set perfect-forward-secrecy keys group2

-

IKEゲートウェイを指定します。

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike gateway gw-chicago

-

IPsecフェーズ2ポリシーを指定します。

[edit security ipsec] user@host# set vpn ipv6-ike-vpn-chicago ike ipsec-policy ipv6-ipsec-phase2-policy

結果

設定モードから、show security ipsecコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security ipsec

proposal ipv6-ipsec-phase2-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm aes-128-cbc;

}

policy ipv6-ipsec-phase2-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipv6-ipsec-phase2-proposal;

}

vpn ipv6-ike-vpn-chicago {

ike {

gateway gw-chicago;

ipsec-policy ipv6-ipsec-phase2-policy;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

セキュリティ ポリシーの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match source-address Sunnyvale set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match destination-address Chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr match application any set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match source-address Chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match destination-address Sunnyvale set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr match application any set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago set security policies from-zone Untrust to-zone Trust policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr set security policies from-zone Trust to-zone Untrust policy permit-any match source-address any set security policies from-zone Trust to-zone Untrust policy permit-any match destination-address any set security policies from-zone Trust to-zone Untrust policy permit-any match application any set security policies from-zone Trust to-zone Untrust policy permit-any then permit insert security policies from-zone Trust to-zone Untrust policy ipv6-vpn-tr-untr before policy permit-any

ステップバイステップでの手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの設定モードにおけるCLIエディターの使用を参照してください。

セキュリティ ポリシーを設定するには、次の手順に従います。

-

Trust ゾーンから Untrust ゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy ipv6-vpn-tr-untr match source-address Sunnyvale user@host# set policy ipv6-vpn-tr-untr match destination-address Chicago user@host# set policy ipv6-vpn-tr-untr match application any user@host# set policy ipv6-vpn-tr-untr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-tr-untr then permit tunnel pair-policy ipv6-vpn-untr-tr

-

Untrust ゾーンから Trust ゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone Untrust to-zone Trust] user@host# set policy ipv6-vpn-untr-tr match source-address Sunnyvale user@host# set policy ipv6-vpn-untr-tr match destination-address Chicago user@host# set policy ipv6-vpn-untr-tr match application any user@host# set policy ipv6-vpn-untr-tr then permit tunnel ipsec-vpn ipv6-ike-vpn-chicago user@host# set policy ipv6-vpn-untr-tr then permit tunnel pair-policy ipv6-vpn-tr-untr

-

Trust ゾーンから Untrust ゾーンへのトラフィックを許可するセキュリティ ポリシーを作成します。

[edit security policies from-zone Trust to-zone Untrust] user@host# set policy permit-any match source-address any user@host# set policy permit-any match destination-address any user@host# set policy permit-any match application any user@host# set policy permit-any then permit

-

vpn-tr-untrセキュリティポリシーがallowed-anyセキュリティポリシーの上に配置されるように、セキュリティポリシーの順序を変更します。

[edit security policies from-zone Trust to-zone Untrust] user@host# insert policy ipv6-vpn-tr-untr before policy permit-any

結果

設定モードから、show security policiesコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security policies

from-zone Trust to-zone Untrust {

policy ipv6-vpn-tr-untr {

match {

source-address Sunnyvale;

destination-address Chicago;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-untr-tr;

}

}

}

}

policy permit-any {

match {

source-address any;

destination-address any;

application any;

}

then {

permit

}

}

}

from-zone Untrust to-zone Trust {

policy ipv6-vpn-untr-tr {

match {

source-address Chicago;

destination-address Sunnyvale;

application any;

}

then {

permit {

tunnel {

ipsec-vpn ipv6-ike-vpn-chicago;

pair-policy ipv6-vpn-tr-untr;

}

}

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

TCP-MSSの設定

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

set security flow tcp-mss ipsec-vpn mss 1350

ステップバイステップでの手順

TCP-MSS情報を設定するには、次の手順に従います。

-

TCP-MSS情報を設定します。

[edit] user@host# set security flow tcp-mss ipsec-vpn mss 1350

結果

設定モードから、show security flowコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

検証

設定が正常に機能していることを確認するには、次のタスクを実行します。

IKEフェーズ1のステータスの確認

目的

IKEフェーズ1ステータスを確認します。

アクション

検証プロセスを開始する前に、サニーベールのホストからシカゴのホストにトラフィックを送信する必要があります。ポリシーベースのVPNの場合、別のホストがトラフィックを生成する必要があります。SRXシリーズファイアウォールから開始されたトラフィックは、VPNポリシーに一致しません。テスト トラフィックは、VPN の片側にある別のデバイスから VPN の反対側にある別のデバイスに移動することをお勧めします。例えば、2001:db8:3::2/96 から 2001:db8:0::2/96 まで ping を開始します。

動作モードからshow security ike security-associationsコマンドを入力します。コマンドからインデックス番号を取得した後、show security ike security-associations index index_number detailコマンドを使用します。

user@host> show security ike security-associations Index Remote Address State Initiator cookie Responder cookie Mode 5 2001:db8:1::1 UP e48efd6a444853cf 0d09c59aafb720be Aggressive

user@host> show security ike security-associations index 5 detail

IKE peer 2001:db8:1::1, Index 5,

Role: Initiator, State: UP

Initiator cookie: e48efd6a444853cf, Responder cookie: 0d09c59aafb720be

Exchange type: Aggressive, Authentication method: Pre-shared-keys

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Lifetime: Expires in 19518 seconds

Peer ike-id: not valid

Xauth assigned IP: 0.0.0.0

Algorithms:

Authentication : sha1

Encryption : aes-128-cbc

Pseudo random function: hmac-sha1

Traffic statistics:

Input bytes : 1568

Output bytes : 2748

Input packets: 6

Output packets: 23

Flags: Caller notification sent

IPSec security associations: 5 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 2900338624

Local: 2001:db8:2::1:500, Remote: 2001:db8:1::1:500

Local identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Flags: Caller notification sent, Waiting for done意味

show security ike security-associations コマンドは、すべてのアクティブな IKE フェーズ 1 セキュリティー アソシエーション(SA)を一覧表示します。SAが表示されない場合は、フェーズ1の確立に問題があったことを示しています。設定でIKEポリシー パラメータと外部インターフェイスの設定を確認してください。

SAが表示される場合は、次の情報を確認します。

-

インデックス—この値は、各IKE SAに固有のもので、

show security ike security-associations index index_number detailコマンドで使用すると、SAの詳細な情報を得ることができます。 -

Remote Address - リモート IP アドレスが正しいかどうかを確認します。

-

State

-

UP - フェーズ1のSAが確立されました。

-

DOWN - フェーズ1のSAの確立に問題がありました。

-

-

Mode:正しいモードが使用されていることを確認してください。

設定で以下が適切か検証します。

-

外部インターフェイス(IKEパケットを受信するインターフェイスが必要です)

-

IKEポリシー パラメータ

-

事前共有鍵情報

-

フェーズ1のプロポーザルパラメーター(両ピアで一致する必要があります)

show security ike security-associations index 5 detailコマンドは、インデックス番号5のセキュリティ アソシエーションに関する追加情報を表示します。

-

使用している認証および暗号化アルゴリズム

-

フェーズ1のライフタイム

-

トラフィック統計情報(トラフィックが双方向へ正しく流れていることを検証するために使用できます)

-

開始側と応答側のロール情報

トラブルシューティングは、レスポンダ ロールを使用してピア上で実行することが最適です。

-

作成されたIPsec SAの数

-

進行中のフェーズ2ネゴシエーションの数

IPsecフェーズ2のステータスの確認

目的

IPsec フェーズ 2 のステータスを確認します。

アクション

動作モードからshow security ipsec security-associationsコマンドを入力します。コマンドからインデックス番号を取得した後、show security ipsec security-associations index index_number detailコマンドを使用します。

user@host> show security ipsec security-associations total configured sa: 2 ID Algorithm SPI Life:sec/kb Mon vsys Port Gateway 2 ESP:aes-128/sha1 14caf1d9 3597/ unlim - root 500 2001:db8:1::1 2 ESP:aes-128/sha1 9a4db486 3597/ unlim - root 500 2001:db8:1::1

user@host> show security ipsec security-associations index 2 detail

Virtual-system: Root

Local Gateway: 2001:db8:2::1, Remote Gateway: 2001:db8:1::1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

DF-bit: clear

Direction: inbound, SPI: 14caf1d9, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 9a4db486, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3440 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2813 seconds

Mode: tunnel, Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: aes-cbc (128 bits)

Anti-replay service: counter-based enabled, Replay window size: 64意味

show security ipsec security-associationsコマンドからの出力には、次の情報が表示されます。

-

ID番号は2です。この値を

show security ipsec security-associations indexコマンドと併用して、この特定の SA に関する詳細情報を取得します。 -

ポート500を使用する1つのIPsec SAペアがあり、NATトラバーサルが未実装であることを示しています。(NATトラバーサルは、ポート4500またはその他のランダムな数字の大きいポートを使用します。)

-

両方向のSPI、ライフタイム(秒)、使用制限(またはKBで示したライフサイズ)が表示されます。3597/unlim 値は、フェーズ 2 のライフタイムの期限が 3597 秒であり、ライフサイズが指定されていないことを示しており、ライフタイムが無制限であることを示しています。フェーズ2のライフタイムは フェーズ1のライフタイムと異なる場合があります。これはVPNが起動した後にフェーズ2はフェーズ1に依存しなくなるからです。

-

月曜の列にあるハイフンが示すとおり、このSAでVPN監視は有効化されていません。VPN監視が有効になっている場合、U(アップ)またはD(ダウン)が表示されます。

-

仮想システム(vsys)はルート システムであり、常に0が表示されます。

show security ipsec security-associations index 2 detailコマンドからの出力には、次の情報が表示されます。

-

ローカルおよびリモートの ID により、SA のプロキシ ID が構成されます。

プロキシIDの不一致は、フェーズ2の失敗で最もよくある理由の1つです。ポリシーベース VPN の場合、プロキシー ID はセキュリティ ポリシーから取得されます。ローカルアドレスとリモートアドレスはアドレス帳エントリから派生し、サービスはポリシー用に構成されたアプリケーションから派生します。プロキシIDが一致しないためにフェーズ2が失敗した場合は、ポリシーを使用して、設定されているアドレス帳エントリを確認できます。アドレスが送信する情報と一致することを確認します。サービスをチェックして、ポートが送信される情報と一致していることを確認します。

一部のサードパーティー ベンダーでは、プロキシIDを手動で入力して照合する必要があります。

プラットフォーム固有の IPv6 トンネルの動作

特定の機能のプラットフォームおよびリリースサポートを確認するには、機能エクスプローラーを使用します。

次の表を使用して、プラットフォームのプラットフォーム固有の動作を確認します。

| プラットフォーム | 違い |

|---|---|

| SRXシリーズ |

|