量子安全IPsec VPN

IKED プロセスで帯域外キー取得メカニズムを使用および構成して、量子セキュリティで保護された IKE および IPsec SA とネゴシエートする方法について説明します。

量子セキュリティの概要

IPsec 通信チャネルは、IKE(インターネット鍵交換)プロトコルに依存しています。IKEは、データトラフィックを保護するためのセキュリティパラメータを維持します。セキュリティ パラメーターには、暗号化アルゴリズムと認証アルゴリズム、および関連するキーが含まれます。

セキュリティプロトコルは、Diffie Hellman(DH)や楕円曲線Diffie Hellman(ECDH)などの非対称暗号アルゴリズムに依存して、攻撃に対して脆弱な鍵を確立します。

セキュリティ攻撃を回避するために、 RFC8784 ではメソッド アウトオブバンド方式が導入されています。アウトオブバンド方式では、イニシエーターとレスポンダーに秘密鍵が追加されます。秘密鍵は、ポスト量子事前共有鍵(PPK)です。

-

IKEv2 の認証方法に加えて PPK を使用できます。

-

PPK は、最初にネゴシエートされた IPsec SA と、その後に再 IKED IPsec SA 内の子 SA に量子耐性を提供します。

-

PPKとピア認証キーを使用することで、イニシエーターとレスポンダーはキーの不一致を検出できます。

Junos キー マネージャーの概要

Junos Key Manager(JKM)を使用して、静的キーまたは動的キーを設定し、データプレーンとコントロールプレーンを保護することができます。

JKM プロセスは、クライアントまたは暗号アプリケーション間の鍵ストアおよびプロキシーとして機能します。クライアントまたは暗号アプリケーションは、ピアまたはアプリケーションとの暗号化および認証された量子安全セッションを確立するためのキーを必要とします。量子金庫は、2 つのピアがキーを持つことを可能にする帯域外キー取得メカニズムを使用します。帯域外メカニズムが異なれば、通信するプロトコルや方法も異なります。JKM は、クライアントまたは暗号アプリケーションが通信するための共通の統一インターフェイスを提供します。

鍵取得メカニズム

量子セキュリティ保護されたIKEおよびIPsec SAとネゴシエートするための、IKEDプロセスにおける2つの帯域外鍵取得メカニズム。

-

静的キー:静的キー プロファイルを使用すると、静的キー ID と対応するキーを設定できます。静的キープロファイルを介してJKMにリクエストするたびに、同じ静的キーIDとキーが生成されます。

-

量子キー マネージャー:量子キー マネージャーのキー プロファイルを使用すると、量子キー配布 (QKD) デバイスと量子ネットワークにアクセスできます。量子ネットワークは、ピア間で量子キーを生成して交換します。クォンタムキーマネージャーキープロファイルを介してJKMへの要求に応じて、毎回異なるキーIDとキーを生成します。

量子安全IPsec VPNにキープロファイルを使用

静的キープロファイルを使用すると、静的キー ID と対応するキーを設定できます。量子安全 IPsec SA を確立するには、IPsec-VPN 構成で、静的キー プロファイルをポスト量子事前共有キー (PPK) プロファイルとして使用します。同じキーとキー ID を使用して、既存の IKE SA を再認証します。

量子キー マネージャーのキー プロファイル プロファイルを使用して、量子ネットワークにアクセスするには、QKD デバイスにアクセスする必要があります。量子ネットワークは、ピア間で量子キーを生成および交換します。ローカルSAE ID、QKD デバイスへの URL など、必要なすべてのパラメーターを構成できます。IPsec SAを確立するには、IPsec VPN構成で、量子キーマネージャーのキープロファイルをポスト量子事前共有キー(PPK)プロファイルとして使用します。異なるキーとキー ID を使用して、既存の IKE SA を再認証します。

量子鍵配送

量子鍵配送 (QKD) は、量子を使用する安全な鍵配送方法です。ネットワークでは、量子チャネルを使用して両端で同じキーを生成し、ピア間の量子チャネルを監視します。これらのキーは動的で、データプレーンとコントロールプレーンを保護します。

キー管理エンティティ(KME)は、管理レイヤーまたは制御レイヤー上のQKDデバイスを指すために使用する用語です。QKDデバイスは、量子ネットワークまたはQKDネットワークを介して相互に接続します。KME は、制御メッセージを交換するためのセキュリティで保護されたチャネルを介してパブリック ネットワークに接続します。アプリケーション、セキュア アプリケーション エンティティ(SAE)、およびデバイスは、ETSI 仕様に従って、セキュリティで保護されたチャネルを介して KME と対話します。HTTPSは相互TLS認証と組み合わされ、QKDネットワーク上でのセキュアな運用を可能にします。

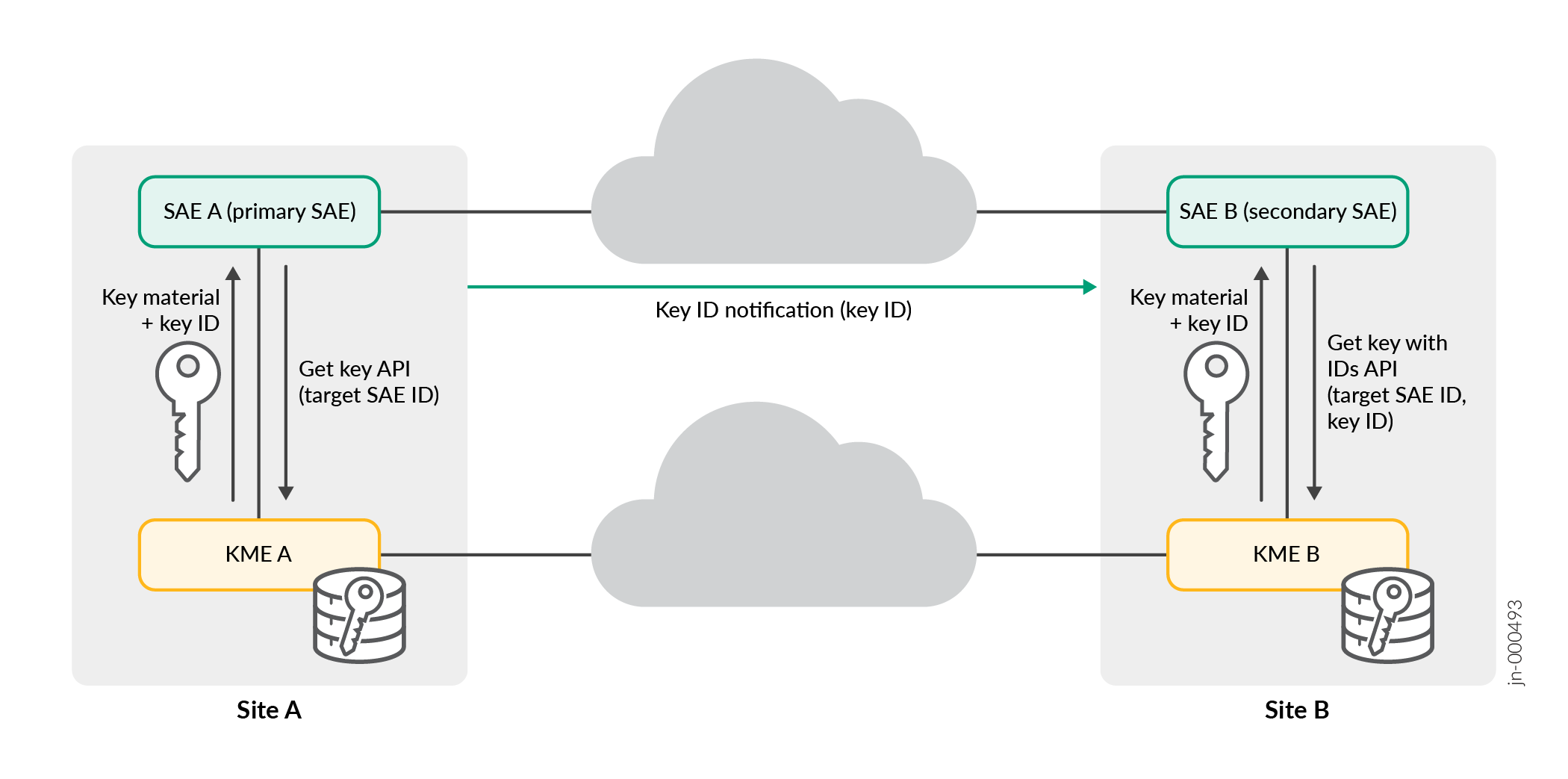

図 1では、2 つのデバイスが対応する QKD デバイスと対話して、量子セキュリティで保護されたセッションを確立する方法について説明します

-

SAE ロールはプライマリです。SAE A は、SAE B との量子セキュリティで保護されたセッションを確立するイニシエーターとして機能します。

-

SAE B の役割は二次的なものです。SAE B はレスポンダとして機能します。

-

SAE A は、キーの取得 API を介して KME A に、ターゲット SAE ID を持つ新しい量子キーを生成して SAE B と共有するように要求します。

-

KME A は操作を実行し、生成されたキー ID とキーマテリアルを使用して SAE A に応答します。

-

KME B は、QKD ネットワーク経由でキーマテリアルと生成された ID キーを受信します。

-

SAE A は、同じキーとキー ID を使用して、SAE B とのセキュリティで保護されたセッションを直接開始します。

-

メッセージ交換により、SAE B とのセキュア・セッションが確立されます。

-

SAE A は、SAE B とのセッションをセキュリティで保護するために使用される対応する量子キーに対して、プレーンテキストまたは暗号化されたキー ID を送信します。

-

SAE B がキー ID を受信すると、SAE B は ID でキーを取得する API を介して KME B に接続し、指定されたキー ID とターゲット SAE ID または SAE A に対応するクォンタムキーを取得します。

-

SAE B がキーを取得すると、SAE A と SAE B の間に完全に量子セキュリティで保護されたセッションが確立されます。

Junos Key Managerの静的キープロファイルを設定する

この例では、Junos キーマネージャーの静的キープロファイルを設定する方法を示しています。関係するゲートウェイで静的キーを設定し、IPsec トンネルを確立するためにインターネット上で静的キーを共有する必要はありません。

要件

-

ハードウェア要件:ジュニパーネットワーク®スSRX1500ファイアウォールおよびそれ以降の番号のデバイスモデルまたはジュニパーネットワーク®スvSRX仮想ファイアウォール(vSRX3.0)。

-

ソフトウェア要件—Junos OS リリース 22.4R1以降( JUNOS ike および JUNOS Key Manager パッケージ付き)。

概要

静的キーベースのプロファイルでは、静的キーIDと対応するキーを設定する必要があります。IPSec VPN オブジェクトで静的キープロファイルを使用する場合、既存のIKE SAの再認証時に同じキーとキーIDが使用されます。

設定

Junos Key Manager の静的キープロファイルを設定します。

user@host# set security key-manager profiles km_profile_1 static key-id ascii-text test-ppk-id user@host# set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

検証

目的

静的キープロファイルとキーを確認します。

アクション

動作モードから、 request security key-manager profiles get profile-keys name km_profile_1 を入力して静的キープロファイルとキーを表示します。

user@host> request security key-manager profiles get profile-keys name km_profile_1

- Response:

- Status: SUCCESS

- Name: km_profile_1

- Type: Static

- Key-size: 280 bits

- Key-count: 1

- Key-ids:

- test-ppk-id

- Keys:

- 716a776264697031333975356d637938396d32387063676f77657265666e6b6a736467動作モードから、 show security key-manager profiles name km_profile_1 detail を入力して静的キープロファイルの詳細を表示します。

user@host> show security key-manager profiles name km_profile_1 detail

Name: km_profile_1, Index: 1, Type: Static

Configured-at: 10.09.23 (20:16:34)

Time-elapsed: 0 hrs 2 mins 21 secs

Request stats:

Received: 1

In-progress: 0

Success: 1

Failed: 0

意味

request security key-manager profiles get profile-keys name km_profile_1には、ステータス、静的キープロファイル名、タイプ、キーサイズ、キーID、およびキーが表示されます。

show security key-manager profiles name km_profile_1 detailには、静的キー プロファイルの名前、タイプ、および要求ステータスが表示されます。

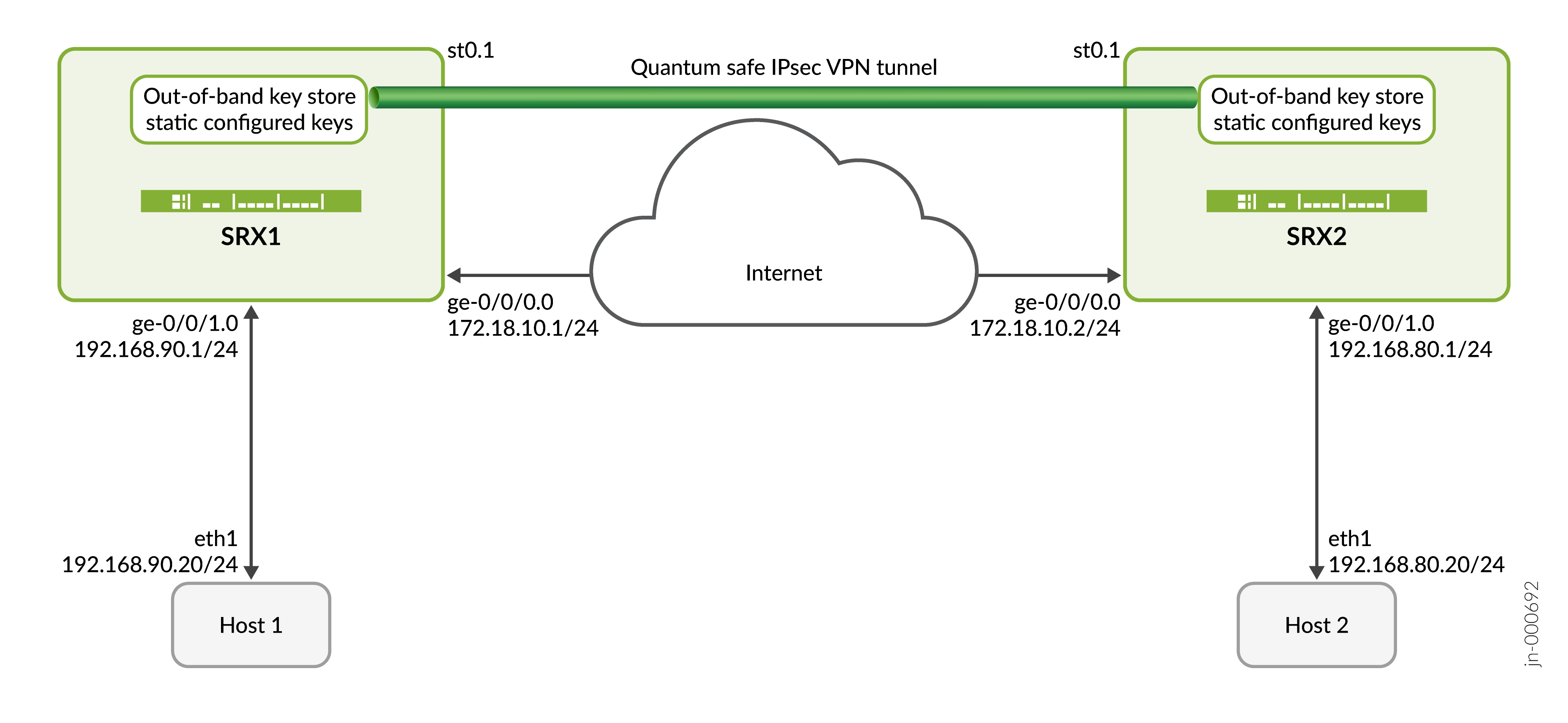

例:サイト間VPNの静的キープロファイルの設定

この設定例を使用して、静的キープロファイルを設定します。静的キープロファイルを使用して、IPsecサイト間VPNインフラストラクチャを保護できます。

静的キープロファイルを設定することで、IPsecサイト間VPNインフラストラクチャを保護できます。

この設定例では、SRX1 および SRX2 デバイスが静的キープロファイルを使用して、IPSec VPN 上の QKD キーを取得します。QKDキーは、インターネット上でトラフィックを安全に送信するのに役立ちます。

|

読書の時間 |

1時間未満 |

|

設定時間 |

1時間未満 |

- 前提条件の例

- 始める前に

- 機能概要

- トポロジの概要

- トポロジーの図

- SRXシリーズファイアウォールデバイスのステップバイステップの設定

- 検証

- 付録1: すべてのデバイスでコマンドを設定

- 付録2: DUTの設定出力を表示

前提条件の例

|

ハードウェア要件 |

ジュニパーネットワーク®スSRX1500ファイアウォールまたはそれ以上の番号のデバイスモデルまたはジュニパーネットワーク®スvSRX仮想ファイアウォール(vSRX3.0) |

|

ソフトウェア要件 |

Junos OS リリース 22.4R1 以降 |

始める前に

|

メリット |

|

|

参考資料 |

|

|

もっと知る |

|

|

ハンズオン体験 |

|

|

詳細はこちら |

RFC 8784 - ポスト量子セキュリティのためのインターネット鍵交換プロトコル バージョン 2(IKEv2)における事前共有鍵の混在 |

機能概要

| IPsec VPN |

IPSec VPN トンネルを介してトラフィックを送信する VPN トンネルで SRXシリーズ ファイアウォール デバイスが接続されている IPSec VPN トポロジーを導入します。VPNトンネルは、後で量子鍵を使用するように設定され、耐量子VPNトンネルになります。 |

| IKE ゲートウェイ |

セキュアな接続を確立すると、IKE ゲートウェイは IKE ポリシーを使用して、証明書の検証中に構成された CA のグループ(ca-profiles)に制限します。 |

| 提案 | |

| IKEプロポーザル |

ピア・セキュリティー・ゲートウェイとのセキュアな IKE 接続を確立するために使用するアルゴリズムと鍵を定義します。 IKE は動的 SA を作成し、IPsec 用にネゴシエートします。 |

| IPsecプロポーザル |

リモートIPsecピアとネゴシエートするプロトコル、アルゴリズム、セキュリティサービスを一覧表示します。 |

| ポリシー | |

| IKEポリシー |

IKE ネゴシエーション時に使用するセキュリティ パラメーター(IKE プロポーザル)の組み合わせを定義します。 |

| IPsecポリシー |

指定したゾーン間のグループ VPN トラフィックを許可するルールとセキュリティ ポリシーが含まれます。 |

| セキュリティポリシー |

IPsec SA を介して保護するデータ トラフィックのタイプを選択できます。

|

|

プロファイル |

|

|

キープロファイル |

SRXシリーズファイアウォールデバイスが静的キープロファイルを使用してIPSec VPN上のQKDキーを取得し、インターネット経由で安全にトラフィックを送信する方法を定義します。

|

| PPKプロファイル |

IKEゲートウェイ配下のキープロファイルを参照することで、耐量子IKEまたはIPsec SAの確立に使用するキープロファイルを指定します。 |

| 証明書 | |

| CA証明書 | デバイスのIDを検証し、デバイス間の通信リンクを認証します。 |

| ローカル証明書 | PKI を生成し、検証のために CA 証明書に登録します。 |

| KME証明書 | ベンダーが生成したサードパーティー証明書 |

| セキュリティーゾーン | |

| trust |

ホストゾーンのネットワークセグメント |

| untrust |

宛先サーバーゾーンのネットワークセグメント |

| vpn |

SRX1およびSRX2デバイスが相互作用するネットワークセグメント。 |

|

一次検証タスク |

確立したIKEおよびIPsec SAが耐量子であることを確認します。 |

トポロジの概要

この例では、SRX1がCLIで構成された静的キーを使用して、SRX2との耐量子IPsecトンネルのネゴシエーションを開始します。SRX2 はこの要求に応えて、SRX1 の身元と鍵を検証し、耐量子 IPSec VPN を確立します。トンネルが確立されると、Host1とHost2間のデータトラフィックは、確立されたIPsec トンネルを使用して保護されます。

|

ホスト名 |

役職 |

機能 |

|---|---|---|

| SRX1 |

IPsecトンネルを確立できるSRXシリーズファイアウォール |

IKE または IPsec SA のネゴシエーションを開始し、SRX1 に設定された静的キーを使用して SRX2 と耐量子 IPsec トンネルを確立します。 |

| SRX2 | IPsecトンネルを確立できるSRXシリーズファイアウォール | SRX1 によって開始された IKE または IPsec SA ネゴシエーションに応答し、SRX2 に設定された静的キーを使用して耐量子 IPsec トンネルを確立します。 |

| ホスト1 | SRX1の信頼ゾーンまたはLANサイド内のホスト | Host2に向けてクライアント側のトラフィックを開始します。 |

| ホスト2 | SRX2の信頼ゾーンまたはLAN側にあるホスト | Host1からのクライアント側トラフィックに応答します |

トポロジーの図

SRXシリーズファイアウォールデバイスのステップバイステップの設定

DUTの構成例については、以下を参照してください。

この設定は、SRX1およびSRX2のデバイスにのみ適用されます。デバイス固有の設定変更を適切に行う必要があります。

-

インターフェイスを設定します。

[edit interfaces] user@srx# set ge-0/0/0 unit 0 family inet address 172.18.10.1/24 user@srx# set st0 unit 1 family inet user@srx# set ge-0/0/1 unit 0 family inet address 192.168.90.1/24

-

キーIDと対応するキーで、タイプ静的のキープロファイルを設定します。

[edit security key-manager profiles] user@srx# set km_profile_1 static key-id ascii-text test-key-id user@srx# set km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

-

セキュリティ ゾーンを設定します。

[edit security zones] user@srx# set security-zone untrust host-inbound-traffic system-services ike user@srx# set security-zone untrust interfaces ge-0/0/0.0 user@srx# set security-zone vpn interfaces st0.1 user@srx# set security-zone trust host-inbound-traffic system-services ping user@srx# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@srx# set from-zone trust to-zone vpn policy vpn_out match source-address any user@srx# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@srx# set from-zone trust to-zone vpn policy vpn_out match application any user@srx# set from-zone trust to-zone vpn policy vpn_out then permit user@srx# set from-zone vpn to-zone trust policy vpn_in match source-address any user@srx# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@srx# set from-zone vpn to-zone trust policy vpn_in match application any user@srx# set from-zone vpn to-zone trust policy vpn_in then permit

[edit security ike proposal] user@srx# set IKE_PROP authentication-method pre-shared-keys user@srx# set IKE_PROP dh-group group14 user@srx# set IKE_PROP authentication-algorithm sha-256 user@srx# set IKE_PROP encryption-algorithm aes-256-cbc user@srx# set IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@srx# set IKE_POL proposals IKE_PROP user@srx# set IKE_POL pre-shared-key ascii-text ipsec-test

[edit security ike gateway] user@srx# set IKE_GW ike-policy IKE_POL user@srx# set IKE_GW address 172.18.10.2 user@srx# set IKE_GW external-interface ge-0/0/0.0 user@srx# set IKE_GW local-address 172.18.10.1 user@srx# set IKE_GW version v2-only user@srx# set IKE_GW ppk-profile km_profile_1

[edit security ipsec proposal] user@srx# set IPSEC_PROP protocol esp user@srx# set IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srx# set IPSEC_PROP encryption-algorithm aes-256-cbc user@srx# set IPSEC_PROP lifetime-seconds 2400

[edit security ipsec policy] user@srx# set IPSEC_POL proposals IPSEC_PROP

[edit security ipsec vpn] user@srx# set IPSEC_VPN bind-interface st0.1 user@srx# set IPSEC_VPN ike gateway IKE_GW user@srx# set IPSEC_VPN ike ipsec-policy IPSEC_POL user@srx# set IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 user@srx# set IPSEC_VPN traffic-selector ts1 remote-ip 192.168.80.0/24 user@srx# set IPSEC_VPN establish-tunnels immediately

検証

このセクションでは、この例の機能を確認するために使用できる表示コマンドの一覧を示します。

|

コマンド |

検証タスク |

|---|---|

|

show security ike security-associationsの詳細 |

|

|

show security ipsec security-associationsの詳細 |

|

|

show security ipsec statistics |

|

|

show security key-manager profilesの詳細 |

|

|

ping 192.168.80.20 source 192.168.90.20 count 4 |

IKE SAの確認

目的

IKE SAの確認

アクション

動作モードから、 show security ike security-associations detail コマンドを入力してIKE SAを表示します。

user@srx> show security ike security-associations detail IKE peer 172.18.10.2, Index 1, Gateway Name: IKE_GW

Role: Initiator, State: UP

Initiator cookie: dee592254e808a2b, Responder cookie: 51f6b1d4a8618332 Exchange type: IKEv2, Authentication method: Pre-shared-keys

Local gateway interface: ge-0/0/2.0 Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Lifetime: Expires in 1286 seconds Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576 SRG ID: 0

Remote Access Client Info: Unknown Client Peer ike-id: 172.18.10.2

AAA assigned IP: 0.0.0.0

PPK-profile: km_profile_1 Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc Pseudo random function: hmac-sha256 Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 1058

Output bytes : 1074

Input packets: 4

Output packets: 4

Input fragmented packets: 0

Output fragmented packets: 0

IPSec security associations: 4 created, 1 deleted Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500002

Negotiation type: Quick mode, Role: Initiator, Message ID: 0 Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Local identity: 172.18.10.1

Remote identity: 172.18.10.2 Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 1

Response In : 0 Response Out : 1

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0 Res Verify SA Fail : 0

Res Verify DH Group Fail: 0 Res Verify TS Fail : 0

意味

Role: Initiator, State: UP、PPK-profile: km_profile_1 Optional: No、IPSec security associations: 4 created、およびFlags: IKE SA is createdフィールドは、IKE SAが正常に作成されたことを示しています。

IPsec SAの確認

目的

IPsec SAを確認します。

アクション

動作モードから、 show security ipsec security-associations detail コマンドを入力してIPsec SAを表示します。

user@srx> show security ipsec security-associations detail ID: 500002 Virtual-system: root, VPN Name: IPSEC_VPN Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.2 Traffic Selector Name: ts1 Local Identity: ipv4(192.168.90.0-192.168.90.255) Remote Identity: ipv4(192.168.80.0-192.168.80.255) TS Type: traffic-selector Version: IKEv2 Quantum Secured: Yes PFS group: N/A SRG ID: 0 DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: IPSEC_POL Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0 Multi-sa, Configured SAs# 0, Negotiated SAs#: 0 Tunnel events: Thu Mar 30 2023 23:43:42: IPsec SA negotiation succeeds (1 times) Location: FPC 0, PIC 0, KMD-Instance 0 Anchorship: Thread 1 Distribution-Profile: default-profile Direction: inbound, SPI: 0x983a0221, AUX-SPI: 0 , VPN Monitoring: - Hard lifetime: Expires in 1330 seconds Lifesize Remaining: Unlimited Soft lifetime: Expires in 662 seconds Mode: Tunnel(0 0), Type: dynamic, State: installed Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits) Anti-replay service: counter-based enabled, Replay window size: 64 Extended-Sequence-Number: Disabled tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1 Direction: outbound, SPI: 0x4112746b, AUX-SPI: 0 , VPN Monitoring: - Hard lifetime: Expires in 1330 seconds Lifesize Remaining: Unlimited Soft lifetime: Expires in 662 seconds Mode: Tunnel(0 0), Type: dynamic, State: installed Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits) Anti-replay service: counter-based enabled, Replay window size: 64 Extended-Sequence-Number: Disabled tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1

意味

Version: IKEv2 Quantum Secured: Yesフィールドとtunnel-establishment: establish-tunnels-immediately IKE SA Index: 1フィールドは、IPsec SAが正常に作成されたことを示しています。

サンプル出力では、IPsec SAが確認されています。

IPsec統計情報の確認

目的

IPsecの統計情報を確認します。

アクション

動作モードから、 show security ipsec statistics コマンドを入力して IPsec の統計情報を表示します。

user@srx> show security ipsec statistics ESP Statistics: Encrypted bytes: 624 Decrypted bytes: 624 Encrypted packets: 4 Decrypted packets: 4 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

意味

ESP Statistics フィールドと AH Statistics フィールドには、IPsec の統計情報が表示されます。

Key Manager プロファイルの確認

目的

キーマネージャープロファイルを確認します。

アクション

動作モードから、 show security key-manager profiles detailを入力してキーマネージャプロファイルを表示します。

user@srx> show security key-manager profiles detail Name: km_profile_1, Index: 1, Type: Static Configured-at: 30.03.23 (23:22:43) Time-elapsed: 1 hrs 16 mins 3 secs Request stats: Received: 1 In-progress: 0 Success: 1 Failed: 0

意味

[ Name: km_profile_1 ] フィールドと [ Type: Static ] フィールドには、キー マネージャのプロファイルが表示されます。

HOST 1 から HOST 2 への ping

目的

HOST 1 から HOST 2 への接続を確認します。

アクション

動作モードから、ping 192.168.80.20 source 192.168.90.20 count 4を入力して、HOST 1からHOST 2への接続を表示します。

user@HOST1# ping 192.168.80.20 source 192.168.90.20 count 4 PING 192.168.80.20 (192.168.80.20): 56 data bytes 64 bytes from 192.168.80.1: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.80.1: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.80.1: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.80.1: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.80.1 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

意味

PING 192.168.80.20 (192.168.80.20): 56 data bytes は、HOST 1 から HOST 2 への接続を確認します。

付録1: すべてのデバイスでコマンドを設定

すべてのデバイスでコマンド出力を設定します。

SRX1でコマンドを設定する

set security key-manager profiles km_profile_1 static key-id ascii-text test-key-id set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set interfaces ge-0/0/0 unit 0 family inet address 172.18.10.1/24 set interfaces st0 unit 1 family inet set interfaces ge-0/0/1 unit 0 family inet address 192.168.90.1/24 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit set security ike proposal IKE_PROP authentication-method pre-shared-keys set security ike proposal IKE_PROP dh-group group14 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 3600 set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL pre-shared-key ascii-text ipsec-test set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 172.18.10.2 set security ike gateway IKE_GW external-interface ge-0/0/0.0 set security ike gateway IKE_GW local-address 172.18.10.1 set security ike gateway IKE_GW version v2-only set security ike gateway IKE_GW ppk-profile km_profile_1 set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 2400 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 set security ipsec vpn IPSEC_VPN traffic-selector ts1 remote-ip 192.168.80.0/24 set security ipsec vpn IPSEC_VPN establish-tunnels immediately

SRX2でコマンドを設定する

set security key-manager profiles km_profile_1 static key-id ascii-text test-key-id set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set interfaces ge-0/0/0 unit 0 family inet address 172.18.10.2/24 set interfaces st0 unit 1 family inet set interfaces ge-0/0/1 unit 0 family inet address 192.168.80.1/24 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit set security ike proposal IKE_PROP authentication-method pre-shared-keys set security ike proposal IKE_PROP dh-group group14 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 3600 set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL pre-shared-key ascii-text “ipsec-test” set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 172.18.10.1 set security ike gateway IKE_GW external-interface ge-0/0/0.0 set security ike gateway IKE_GW local-address 172.18.10.2 set security ike gateway IKE_GW version v2-only set security ike gateway IKE_GW ppk-profile km_profile_1 set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 2400 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 set security ipsec vpn IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set security ipsec vpn IPSEC_VPN establish-tunnels immediately

付録2: DUTの設定出力を表示

SRX1

設定モードから、 show security key-manager profiles、 show security key-manager、 show interfaces、 show security zones、 show security policies、 show security ike proposal IKE_PROP、 show security ike policy IKE_POL、 show security ike gateway IKE_GW、 show security ipsec proposal IPSEC_PROP、 show security ipsec policy IPSEC_POL、 show security ipsec vpn IPSEC_VPN コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@srx1# show security key-manager profiles

km_profile_1 {

static {

key-id ascii-text "$9$.mz6pu1hyKBI8X-boajHqmF/hcylK836"; ## SECRET-DATA

key ascii-text "$9$5Q6AhclXNbtuIcyeXxGDikfT369A0Bn/vWLNY2aZUjPQAp0BEcFnyleMXxGDi.mT9CuhSeIElMLXwsaZUikPpu1hSen/eW8XbwJGD"; ## SECRET-DATA

}

}

user@srx1# show security key-manager

profiles {

km_profile_1 {

static {

key-id ascii-text "$9$.mz6pu1hyKBI8X-boajHqmF/hcylK836"; ## SECRET-DATA

key ascii-text "$9$5Q6AhclXNbtuIcyeXxGDikfT369A0Bn/vWLNY2aZUjPQAp0BEcFnyleMXxGDi.mT9CuhSeIElMLXwsaZUikPpu1hSen/eW8XbwJGD"; ## SECRET-DATA

}

}

}

user@srx1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.2/24;

address 172.18.10.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.80.1/24;

address 192.168.90.1/24;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}

user@srx1# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@srx1# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@srx1# show security ike proposal IKE_PROP authentication-method pre-shared-keys; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@srx1# show security ike policy IKE_POL proposals IKE_PROP; pre-shared-key ascii-text "$9$z0C63/tp0Icrvz39p0Ihcs24aZjqmTn9p"; ## SECRET-DATA

user@srx1# show security ike gateway IKE_GW ike-policy IKE_POL; address [ 172.18.10.1 172.18.10.2 ]; external-interface ge-0/0/0.0; local-address 172.18.10.1; version v2-only; ppk-profile km_profile_1;

user@srx1# show security ipsec proposal IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc; lifetime-seconds 2400;

user@srx1# show security ipsec policy IPSEC_POL proposals IPSEC_PROP;

user@srx1# show security ipsec vpn IPSEC_VPN

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.90.0/24;

remote-ip 192.168.80.0/24;

}

establish-tunnels immediately;

SRX2

設定モードから、 show security key-manager profiles、 show security key-manager、 show interfaces、 show security zones、 show security policies、 show security ike proposal IKE_PROP、 show security ike policy IKE_POL、 show security ike gateway IKE_GW、 show security ipsec proposal IPSEC_PROP、 show security ipsec policy IPSEC_POL、 show security ipsec vpn IPSEC_VPN コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@srx2# show security key-manager profiles

km_profile_1 {

static {

key-id ascii-text "$9$Hk5FCA0IhruOvWx-2gGDikT3IRhSrvQF"; ## SECRET-DATA

key ascii-text "$9$zDD33CuyrvNVY0BhreMN-jHqmQF/Ctu1R9A8X7V4oGDikT3uO1RSr69evMLN-jHqf5FtpBylMhSvL7N2gGDiqmTOBEylM9AMXxNY2UjH"; ## SECRET-DATA

}

}user@srx2# show security key-manager

profiles {

km_profile_1 {

static {

key-id ascii-text "$9$Hk5FCA0IhruOvWx-2gGDikT3IRhSrvQF"; ## SECRET-DATA

key ascii-text "$9$zDD33CuyrvNVY0BhreMN-jHqmQF/Ctu1R9A8X7V4oGDikT3uO1RSr69evMLN-jHqf5FtpBylMhSvL7N2gGDiqmTOBEylM9AMXxNY2UjH"; ## SECRET-DATA

}

}

}user@srx2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}user@srx2# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}user@srx2# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}user@srx2# show security ike proposal IKE_PROP authentication-method pre-shared-keys; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@srx2# show security ike policy IKE_POL proposals IKE_PROP; pre-shared-key ascii-text "$9$zTi03/tp0Icrvz39p0Ihcs24aZjqmTn9p"; ## SECRET-DATA

user@srx2# show security ike gateway IKE_GW ike-policy IKE_POL; address 172.18.10.1; external-interface ge-0/0/0.0; local-address 172.18.10.2; version v2-only; ppk-profile km_profile_1;

user@srx2# show security ipsec proposal IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc; lifetime-seconds 2400;

user@srx2# show security ipsec policy IPSEC_POL

proposals IPSEC_PROP;

[edit]

user@srx2# show security ipsec vpn IPSEC_VPN

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.80.0/24;

remote-ip 192.168.90.0/24;

}

establish-tunnels immediately;

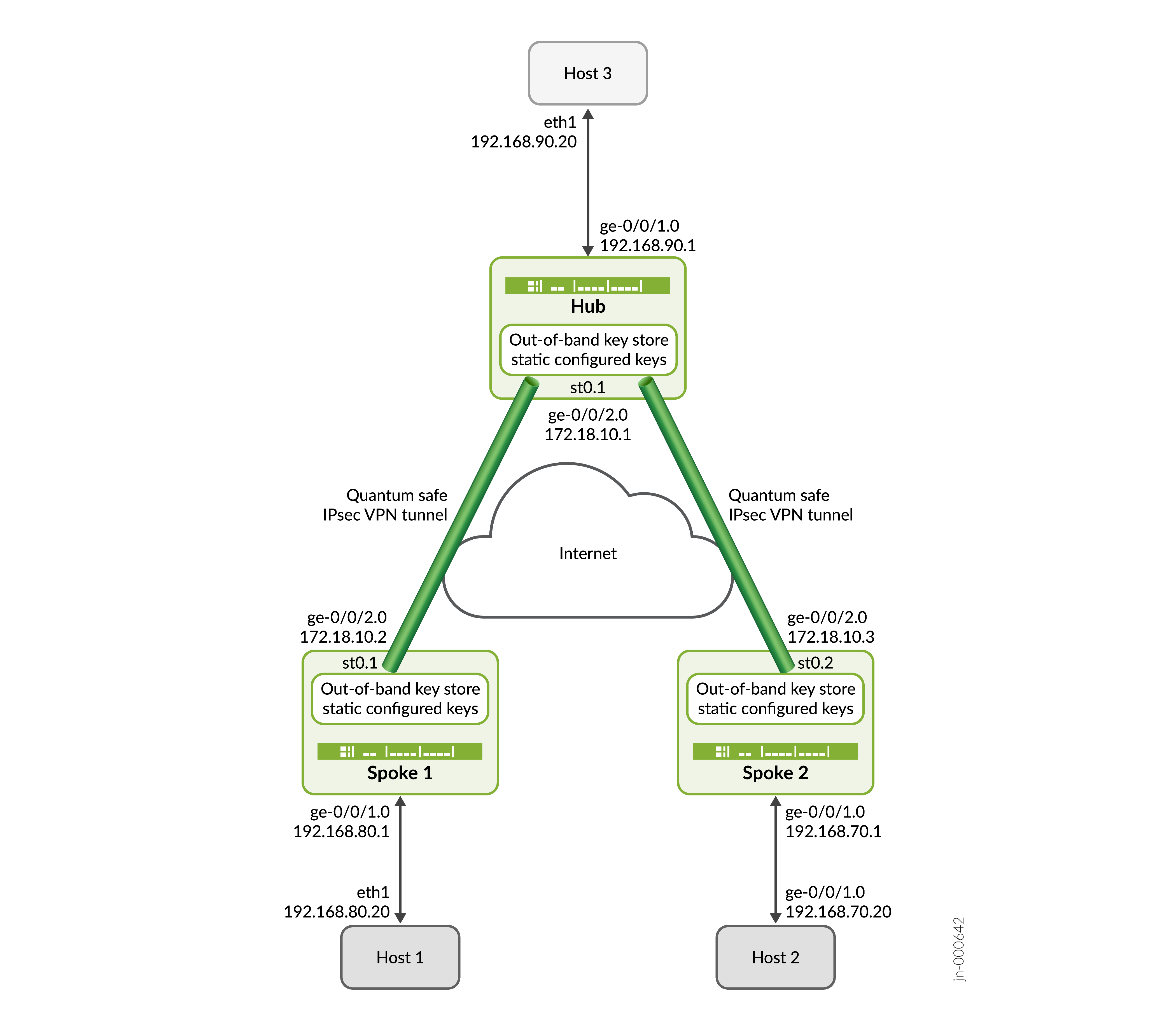

例:AutoVPN の静的キー プロファイルの設定

この設定例では、静的キープロファイルを設定することで、IPsec AutoVPNインフラストラクチャを保護します。

静的キープロファイルを設定することで、IPsec AutoVPNインフラストラクチャを保護できます。

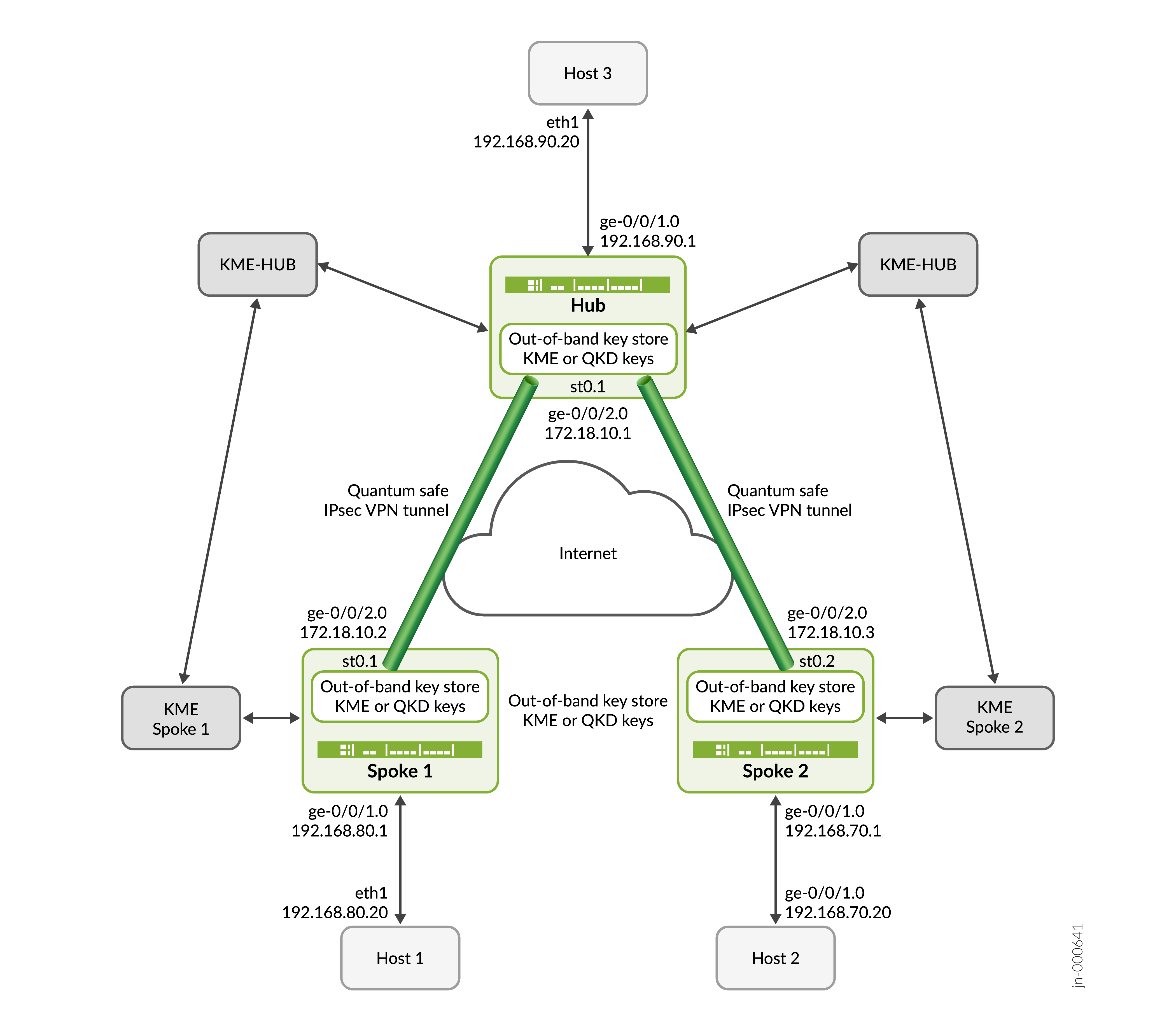

この設定例では、ハブ、スポーク 1、スポーク 2 が静的キー プロファイルを使用して IPSec VPN 上の QKD キーを取得します。QKD キーは、インターネット経由でトラフィックを安全に送信するのに役立ちます。

|

読書の時間 |

1時間未満 |

|

設定時間 |

1時間未満 |

- 前提条件の例

- 始める前に

- 機能概要

- トポロジの概要

- トポロジーの図

- Hubの構成手順

- スポーク デバイスのステップバイステップ設定

- 検証

- 付録1: すべてのデバイスでコマンドを設定

- 付録2: DUTの設定出力を表示

前提条件の例

|

ハードウェア要件 |

|

|

ソフトウェア要件 |

Junos OS リリース 22.4R1 以降 |

始める前に

|

メリット |

|

|

参考資料 |

|

|

もっと知る |

|

|

ハンズオン体験 |

|

|

詳細はこちら |

RFC 8784 - ポスト量子セキュリティのためのインターネット鍵交換プロトコル バージョン 2(IKEv2)における事前共有鍵の混在 認証局(CA)のアドレスと必要な情報(チャレンジパスワードなど)を取得してから、ローカル証明書の要求を送信します。ローカル証明書要求についてを参照してください。 各デバイスにデジタル証明書を登録します。変更された手順については、「例:CA 証明書とローカル証明書を手動で読み込む。 |

機能概要

| IPsec VPN |

ハブアンドスポーク方式の IPSec VPN トポロジーを導入します。このトポロジーでは、ハブを介してトラフィックを送信する VPN トンネルでスポークが接続されます。これらのVPNトンネルは、後に量子鍵を使用するよう設定され、耐量子VPNトンネルとなります。 |

| IKE ゲートウェイ |

安全な接続を確立すると、IKE ゲートウェイは IKE ポリシーを使用して、証明書を検証しながら、構成された CA のグループ(caプロファイル)に制限します。 |

| 提案 | |

| IKEプロポーザル |

ピア セキュリティ ゲートウェイとのセキュア IKE 接続を確立するために使用するアルゴリズムと鍵を定義します。 IKE は動的 SA を作成し、IPsec 用にネゴシエートします。 |

| IPsecプロポーザル |

リモート IPsec ピアとネゴシエートするプロトコル、アルゴリズム、セキュリティ サービスを一覧表示します。 |

| ポリシー | |

| IKEポリシー |

IKE ネゴシエーション時に使用するセキュリティ パラメーター(IKE プロポーザル)の組み合わせを定義します。 |

| IPsecポリシー |

指定したゾーン間のグループ VPN トラフィックを許可するためのルールとセキュリティ ポリシーが含まれます。 |

| セキュリティポリシー |

IPsec SA を介して保護するデータ トラフィックのタイプを選択できます。

|

|

プロファイル |

|

|

キープロファイル |

SRXシリーズファイアウォールデバイスがKMEデバイスと通信して、外部のKMEサーバーからQKDキーを取得する方法を定義します。キープロファイルは、ハブ(HUB_KM_PROFILE_1)とスポーク(SPOKE_1_KM_PROFILE_1およびSPOKE_2_KM_PROFILE_1)で個別に設定されます。

|

| PPKプロファイル |

IKEゲートウェイ配下のキープロファイルを参照することで、耐量子IKEまたはIPsec SAの確立に使用するキープロファイルを示します。 |

| 証明書 | |

| CA証明書 | デバイスのIDを検証し、デバイス間の通信リンクを認証します。 |

| ローカル証明書 | PKI を生成し、検証のために CA 証明書に登録します。 |

| KME証明書 | ベンダーによって生成されたサードパーティの証明書。 |

| セキュリティーゾーン | |

| trust |

ホストゾーンのネットワークセグメント。 |

| untrust |

宛先サーバー ゾーンのネットワーク セグメント。 |

| vpn |

ハブアンドスポークが相互作用するネットワーク セグメント。 |

|

一次検証タスク |

確立したIKEおよびIPsec SAが耐量子であることを確認します。 |

トポロジの概要

この例では、スポーク 1 とスポーク 2 は、CLI で構成された静的キーを使用して、ハブとの耐量子 IPsec トンネルのネゴシエーションを開始します。ハブは、スポーク1とスポーク2のIDをそれぞれのキーとともに検証することで要求に応答し、両方のスポークで耐量子IPSec VPNを確立します。トンネルが確立されると、ホスト1とホスト3間、およびホスト2とホスト3間のデータトラフィックは、確立されたIPsecトンネルを使用して保護されます。

|

ホスト名 |

役職 |

機能 |

|---|---|---|

| ハブ | IPsecトンネルを確立できるSRXシリーズファイアウォール | スポーク 1 およびスポーク 2 によって開始された IKE または IPsec SA ネゴシエーションに応答し、ハブ デバイスに設定された静的キーを使用して耐量子 IPsec トンネルを確立します。 |

| スポーク 1 | IPsecトンネルを確立できるSRXシリーズファイアウォール | IKE/IPsec SA ネゴシエーションを開始し、スポーク 1 に設定された静的キーを使用して、ハブと耐量子 IPsec トンネルを確立します。 |

| スポーク 2 | IPsecトンネルを確立できるSRXシリーズファイアウォール | IKE または IPsec SA ネゴシエーションを開始し、スポーク 2 に設定された静的キーを使用して、ハブとの耐量子 IPsec トンネルを確立します。 |

| ホスト1 | スポーク1の信頼ゾーンまたはLAN側内のホスト | ホスト3に向けてクライアント側のトラフィックを開始します。 |

| ホスト2 | 信頼ゾーン内またはスポーク 2 の LAN 側のホスト | ホスト3に向けてクライアント側のトラフィックを開始します。 |

| ホスト3 | HUBの信頼ゾーンまたはLAN側内のホスト | ホスト1およびホスト2からのクライアント側トラフィックに応答します。 |

トポロジーの図

Hubの構成手順

-

ハブ インターフェイスを設定します。

[edit interfaces] user@hub# set ge-0/0/2 unit 0 family inet address 172.18.10.1/24 user@hub# set ge-0/0/1 unit 0 family inet address 192.168.90.1/24 user@hub# set st0 unit 1 family inet

-

CA プロファイルと CA 証明書を設定します。

[edit security pki] user@hub# set ca-profile Root-CA ca-identity Root-CA user@hub# set ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@hub# set ca-profile Root-CA revocation-check disable

-

動作モードから、CA 証明書を CA プロファイルにバインドします。

user@hub> request security pki ca-certificate enroll ca-profile Root-CA user@hub> request security pki generate-key-pair certificate-id HUB_CRT size 2048 type rsa user@hub> request security pki local-certificate enroll certificate-id HUB_CRT challenge-password <different> domain-name hub.juniper.net email hub@juniper.net subject DC=juniper,CN=hub.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA

-

静的鍵マネージャープロファイルを設定します。

[edit security key-manager profiles] user@hub# set HUB_KM_PROFILE_1 static key-id ascii-text test-key-id user@hub# set HUB_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

IPSec VPNでハブスポークを設定します。これには、デバイスIDとその通信リンクを認証するためのセキュリティゾーン、セキュリティポリシー、および関連する証明書の設定が含まれます。

[edit security ike proposal] user@hub# set HUB_IKE_PROP authentication-method rsa-signatures user@hub# set HUB_IKE_PROP dh-group group14 user@hub# set HUB_IKE_PROP authentication-algorithm sha-256 user@hub# set HUB_IKE_PROP encryption-algorithm aes-256-cbc user@hub# set HUB_IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@hub# set HUB_IKE_POL proposals HUB_IKE_PROP user@hub# set HUB_IKE_POL certificate local-certificate HUB_CRT

[edit security ike gateway] user@hub# set HUB_IKE_GW local-address 172.18.10.1 user@hub# set HUB_IKE_GW ike-policy HUB_IKE_POL user@hub# set HUB_IKE_GW external-interface ge-0/0/2.0 user@hub# set HUB_IKE_GW local-identity distinguished-name user@hub# set HUB_IKE_GW dynamic ike-user-type group-ike-id user@hub# set HUB_IKE_GW dynamic distinguished-name wildcard C=us,DC=juniper user@hub# set HUB_IKE_GW ppk-profile HUB_KM_PROFILE_1 user@hub# set HUB_IKE_GW version v2-only

[edit security ipsec proposal] user@hub# set HUB_IPSEC_PROP protocol esp user@hub# set HUB_IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@hub# set HUB_IPSEC_PROP encryption-algorithm aes-256-cbc

[edit security ipsec policy] user@hub# set HUB_IPSEC_POL proposals HUB_IPSEC_PROP

[edit security ipsec vpn] user@hub# set HUB_IPSEC_VPN bind-interface st0.1 user@hub# set HUB_IPSEC_VPN ike gateway HUB_IKE_GW user@hub# set HUB_IPSEC_VPN ike ipsec-policy HUB_IPSEC_POL user@hub# set HUB_IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 user@hub# set HUB_IPSEC_VPN traffic-selector ts1 remote-ip 0.0.0.0/0

[edit security zones] user@hub# set security-zone untrust host-inbound-traffic system-services ike user@hub# set security-zone untrust interfaces ge-0/0/2.0 user@hub# set security-zone vpn interfaces st0.1 user@hub# set security-zone trust host-inbound-traffic system-services ping user@hub# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@hub# set from-zone trust to-zone vpn policy vpn_out match source-address any user@hub# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@hub# set from-zone trust to-zone vpn policy vpn_out match application any user@hub# set from-zone trust to-zone vpn policy vpn_out then permit user@hub# set from-zone vpn to-zone trust policy vpn_in match source-address any user@hub# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@hub# set from-zone vpn to-zone trust policy vpn_in match application any user@hub# set from-zone vpn to-zone trust policy vpn_in then permit

スポーク デバイスのステップバイステップ設定

DUTの構成例については、以下を参照してください。

この設定は、スポーク 1 およびスポーク 2 デバイスに適用されます。その他のデバイスについては、デバイス固有の適切な設定変更を行う必要があります。

-

スポーク インターフェイスを設定します。

[edit interfaces] user@spoke# set ge-0/0/2 unit 0 family inet address 172.18.10.2/24 user@spoke# set ge-0/0/1 unit 0 family inet address 192.168.80.1/24 user@spoke# set st0 unit 1 family inet

-

IPSec VPNでハブスポークを設定します。これには、デバイスIDとその通信リンクを認証するためのセキュリティゾーン、セキュリティポリシー、および関連する証明書の設定が含まれます。

[edit security ike proposal] user@spoke# set SPOKE_1_IKE_PROP authentication-method rsa-signatures user@spoke# set SPOKE_1_IKE_PROP dh-group group14 user@spoke# set SPOKE_1_IKE_PROP authentication-algorithm sha-256 user@spoke# set SPOKE_1_IKE_PROP encryption-algorithm aes-256-cbc user@spoke# set SPOKE_1_IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@spoke# set SPOKE_1_IKE_POL proposals SPOKE_1_IKE_PROP user@spoke# set SPOKE_1_IKE_POL certificate local-certificate SPOKE_1_CRT

[edit security ike gateway] user@spoke# set SPOKE_1_IKE_GW address 172.18.10.1 user@spoke# set SPOKE_1_IKE_GW local-address 172.18.10.2 user@spoke# set SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL user@spoke# set SPOKE_1_IKE_GW external-interface ge-0/0/2.0 user@spoke# set SPOKE_1_IKE_GW local-identity distinguished-name user@spoke# set SPOKE_1_IKE_GW remote-identity distinguished-name user@spoke# set SPOKE_1_IKE_GW ppk-profile SPOKE_1_KM_PROFILE_1 user@spoke# set SPOKE_1_IKE_GW version v2-only

[edit security ipsec proposal] user@spoke# set SPOKE_1_IPSEC_PROP protocol esp user@spoke# set SPOKE_1_IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@spoke# set SPOKE_1_IPSEC_PROP encryption-algorithm aes-256-cbc

[edit security ipsec policy] user@spoke# set SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP

[edit security ipsec vpn] user@spoke# set SPOKE_1_IPSEC_VPN bind-interface st0.1 user@spoke# set SPOKE_1_IPSEC_VPN ike gateway SPOKE_1_IKE_GW user@spoke# set SPOKE_1_IPSEC_VPN ike ipsec-policy SPOKE_1_IPSEC_POL user@spoke# set SPOKE_1_IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 user@spoke# set SPOKE_1_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24

[edit security zones] user@spoke# set security-zone untrust host-inbound-traffic system-services ike user@spoke# set security-zone untrust interfaces ge-0/0/2.0 user@spoke# set security-zone vpn interfaces st0.1 user@spoke# set security-zone trust host-inbound-traffic system-services ping user@spoke# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@spoke# set from-zone trust to-zone vpn policy vpn_out match source-address any user@spoke# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@spoke# set from-zone trust to-zone vpn policy vpn_out match application any user@spoke# set from-zone trust to-zone vpn policy vpn_out then permit user@spoke# set from-zone vpn to-zone trust policy vpn_in match source-address any user@spoke# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@spoke# set from-zone vpn to-zone trust policy vpn_in match application any user@spoke# set from-zone vpn to-zone trust policy vpn_in then permit

[edit security pki ] user@spoke# set ca-profile Root-CA ca-identity Root-CA user@spoke# set ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@spoke# set ca-profile Root-CA revocation-check disable

user@spoke> request security pki ca-certificate enroll ca-profile Root-CA user@spoke> request security pki generate-key-pair certificate-id SPOKE_1_CRT size 2048 type rsa user@spoke> request security pki local-certificate enroll certificate-id SPOKE_1_CRT challenge-password <different> domain-name spoke_1.juniper.net email spoke_1@juniper.net subject DC=juniper,CN=spoke_1.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA

-

静的鍵マネージャープロファイルを設定します。

[edit security key-manager profiles] user@spoke# set SPOKE_1_KM_PROFILE_1 static key-id ascii-text test-key-id user@spoke# set SPOKE_1_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

検証

このセクションでは、この例の機能を確認するために使用できる表示コマンドの一覧を示します。

| コマンド | 検証タスク |

|---|---|

|

show security ike security-associationsの詳細 |

|

|

show security ipsec security-associationsの詳細 |

|

|

show security ipsec statistics |

|

|

show security key-manager profilesの詳細 |

|

|

ping 192.168.90.20 source 192.168.80.20 count 4 |

- IKE SAの確認

- IPsec SAの確認

- IPsec統計情報の確認

- Key Manager プロファイルの確認

- ホスト1からホスト3へ、またはその逆にpingを実行します。

- ホスト2からホスト3へ、またはその逆にpingを実行します。

IKE SAの確認

目的

IKE SAを確認します。

アクション

動作モードから、 show security ike security-associations detail コマンドを入力してIKE SAを表示します。

user@hub> show security ike security-associations detail

IKE peer 172.18.10.2, Index 2123, Gateway Name: HUB_IKE_GW

Role: Responder, State: UP

Initiator cookie: 0e40ccdcee1b54bd, Responder cookie: 43964f5cc4d4491c

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/2.0

Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Lifetime: Expires in 2840 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke.juniper.net

AAA assigned IP: 0.0.0.0

PPK-profile: HUB_KM_PROFILE_1

Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 2610

Output bytes : 2571

Input packets: 5

Output packets: 5

Input fragmented packets: 4

Output fragmented packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500440

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Local identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=hub.juniper.net

Remote identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke.juniper.net

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

IKE peer 172.18.10.3, Index 2124, Gateway Name: HUB_IKE_GW

Role: Responder, State: UP

Initiator cookie: 651bf4a52a9375ec, Responder cookie: d9a9c95c27e3f929

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/2.0

Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.3:500

Lifetime: Expires in 2901 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke_2.juniper.net

AAA assigned IP: 0.0.0.0

PPK-profile: HUB_KM_PROFILE_1

Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 2610

Output bytes : 2571

Input packets: 5

Output packets: 5

Input fragmented packets: 4

Output fragmented packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500441

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.18.10.1:500, Remote: 172.18.10.3:500

Local identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=hub.juniper.net

Remote identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke_2.juniper.net

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

意味

Role: Responder, State: UP、PPK-profile: HUB_KM_PROFILE_1、IPSec security associations: 2 created, 0 deleted、およびFlags: IKE SA is createdフィールドは、IKE SAが正常に作成されたことを示しています。

IPsec SAの確認

目的

IPsec SAを確認します。

アクション

動作モードから、 show security ipsec security-associations detail コマンドを入力してIPsec SAを表示します。

user@hub> show security ipsec security-associations detail

ID: 500440 Virtual-system: root, VPN Name: HUB_IPSEC_VPN

Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.2

Traffic Selector Name: ts1

Local Identity: ipv4(192.168.90.0-192.168.90.255)

Remote Identity: ipv4(192.168.80.0-192.168.80.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: Yes

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: HUB_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Jul 20 2023 10:44:19: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x649d371f, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2840 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2183 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2123

Direction: outbound, SPI: 0xd5ef611e, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2840 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2183 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2123

ID: 500441 Virtual-system: root, VPN Name: HUB_IPSEC_VPN

Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.3

Traffic Selector Name: ts1

Local Identity: ipv4(192.168.90.0-192.168.90.255)

Remote Identity: ipv4(192.168.70.0-192.168.70.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: Yes

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: HUB_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Jul 20 2023 10:45:19: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0xa0d3ba32, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2901 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2258 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2124

Direction: outbound, SPI: 0xe54414e3, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2901 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2258 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2124

意味

Quantum Secured: Yes、Passive mode tunneling: Disabled、Policy-name: HUB_IPSEC_POL、およびIPsec SA negotiation succeeds (1 times)フィールドは、IPsec SAが正常に作成されたことを示しています。

IPsec統計情報の確認

目的

IPsecの統計情報を確認します。

アクション

動作モードから、 show security ipsec statistics コマンドを入力して IPsec の統計情報を表示します。

user@hub> show security ipsec statistics ESP Statistics: Encrypted bytes: 1248 Decrypted bytes: 1248 Encrypted packets: 8 Decrypted packets: 8 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

意味

ESP Statistics フィールドと AH Statistics フィールドには、IPsec の統計情報が表示されます。

Key Manager プロファイルの確認

目的

キーマネージャープロファイルを確認します。

アクション

動作モードから、 show security key-manager profiles detail コマンドを入力して、キーマネージャープロファイルを表示します。

user@hub> show security key-manager profiles detail

Name: HUB_KM_PROFILE_1, Index: 4, Type: Static

Configured-at: 20.07.23 (09:59:06)

Time-elapsed: 1 hrs 2 mins 7 secs

Request stats:

Received: 2

In-progress: 0

Success: 2

Failed: 0意味

[ Name: HUB_KM_PROFILE_1 ] フィールドと [ Type: Static ] フィールドには、キー マネージャのプロファイルが表示されます

ホスト1からホスト3へ、またはその逆にpingを実行します。

目的

ホスト1からホスト3への接続を確認します。

アクション

動作モードから、 ping 192.168.90.20 source 192.168.80.20 count 4 コマンドを入力して、ホスト 1 からホスト 3 への接続を表示します。

user@HOST1# ping 192.168.90.20 source 192.168.80.20 count 4 PING 192.168.90.20 (192.168.90.20): 56 data bytes 64 bytes from 192.168.90.20: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.90.20: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.90.20: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.90.20: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.90.20 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

意味

PING 192.168.80.20 (192.168.80.20): 56 data bytes は、HOST 1 から HOST 3 への接続を確認します。

ホスト2からホスト3へ、またはその逆にpingを実行します。

目的

ホスト2からホスト3への接続を確認します。

アクション

動作モードから、 ping 192.168.90.20 source 192.168.80.20 count 4 を入力してホスト2からホスト3への接続を表示します。

user@HOST1# ping 192.168.90.20 source 192.168.70.20 count 4 PING 192.168.90.20 (192.168.90.20): 56 data bytes 64 bytes from 192.168.90.20: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.90.20: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.90.20: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.90.20: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.90.20 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

意味

PING 192.168.80.20 (192.168.80.20): 56 data bytes は、HOST 2 から HOST 3 への接続を確認します。

付録1: すべてのデバイスでコマンドを設定

すべてのデバイスでコマンド出力を設定します。

ハブでコマンドを設定する

set security ike proposal HUB_IKE_PROP dh-group group14 set security ike proposal HUB_IKE_PROP authentication-algorithm sha-256 set security ike proposal HUB_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal HUB_IKE_PROP lifetime-seconds 3600 set security ike policy HUB_IKE_POL proposals HUB_IKE_PROP set security ike policy HUB_IKE_POL certificate local-certificate HUB_CRT set security ike gateway HUB_IKE_GW local-address 172.18.10.1 set security ike gateway HUB_IKE_GW ike-policy HUB_IKE_POL set security ike gateway HUB_IKE_GW external-interface ge-0/0/2.0 set security ike gateway HUB_IKE_GW local-identity distinguished-name set security ike gateway HUB_IKE_GW dynamic ike-user-type group-ike-id set security ike gateway HUB_IKE_GW dynamic distinguished-name wildcard C=us,DC=juniper set security ike gateway HUB_IKE_GW ppk-profile HUB_KM_PROFILE_1 set security ike gateway HUB_IKE_GW version v2-only set security ipsec proposal HUB_IPSEC_PROP protocol esp set security ipsec proposal HUB_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal HUB_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy HUB_IPSEC_POL proposals HUB_IPSEC_PROP set security ipsec vpn HUB_IPSEC_VPN bind-interface st0.1 set security ipsec vpn HUB_IPSEC_VPN ike gateway HUB_IKE_GW set security ipsec vpn HUB_IPSEC_VPN ike ipsec-policy HUB_IPSEC_POL set security ipsec vpn HUB_IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 set security ipsec vpn HUB_IPSEC_VPN traffic-selector ts1 remote-ip 0.0.0.0/0 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.1/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.90.1/24 set interfaces st0 unit 1 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

スポーク 1 のセットコマンド

set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable request security pki ca-certificate enroll ca-profile Root-CA request security pki generate-key-pair certificate-id SPOKE_1_CRT size 2048 type rsa request security pki local-certificate enroll certificate-id SPOKE_1_CRT challenge-password <different> domain-name spoke_1.juniper.net email spoke_1@juniper.net subject DC=juniper,CN=spoke_1.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA set security key-manager profiles SPOKE_1_KM_PROFILE_1 static key-id ascii-text test-key-id set security key-manager profiles SPOKE_1_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set security ike proposal SPOKE_1_IKE_PROP authentication-method rsa-signatures set security ike proposal SPOKE_1_IKE_PROP dh-group group14 set security ike proposal SPOKE_1_IKE_PROP authentication-algorithm sha-256 set security ike proposal SPOKE_1_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal SPOKE_1_IKE_PROP lifetime-seconds 3600 set security ike policy SPOKE_1_IKE_POL proposals SPOKE_1_IKE_PROP set security ike policy SPOKE_1_IKE_POL certificate local-certificate SPOKE_1_CRT set security ike gateway SPOKE_1_IKE_GW address 172.18.10.1 set security ike gateway SPOKE_1_IKE_GW local-address 172.18.10.2 set security ike gateway SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL set security ike gateway SPOKE_1_IKE_GW external-interface ge-0/0/2.0 set security ike gateway SPOKE_1_IKE_GW local-identity distinguished-name set security ike gateway SPOKE_1_IKE_GW remote-identity distinguished-name set security ike gateway SPOKE_1_IKE_GW ppk-profile SPOKE_1_KM_PROFILE_1 set security ike gateway SPOKE_1_IKE_GW version v2-only set security ipsec proposal SPOKE_1_IPSEC_PROP protocol esp set security ipsec proposal SPOKE_1_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal SPOKE_1_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP set security ipsec vpn SPOKE_1_IPSEC_VPN bind-interface st0.1 set security ipsec vpn SPOKE_1_IPSEC_VPN ike gateway SPOKE_1_IKE_GW set security ipsec vpn SPOKE_1_IPSEC_VPN ike ipsec-policy SPOKE_1_IPSEC_POL set security ipsec vpn SPOKE_1_IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 set security ipsec vpn SPOKE_1_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.2/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.80.1/24 set interfaces st0 unit 1 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

スポーク2のセットコマンド

set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable request security pki ca-certificate enroll ca-profile Root-CA request security pki generate-key-pair certificate-id SPOKE_2_CRT size 2048 type rsa request security pki local-certificate enroll certificate-id SPOKE_2_CRT challenge-password <different> domain-name spoke_2.juniper.net email spoke_2@juniper.net subject DC=juniper,CN=spoke_2.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA set security key-manager profiles SPOKE_2_KM_PROFILE_1 static key-id ascii-text test-key-id set security key-manager profiles SPOKE_2_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set security ike proposal SPOKE_2_IKE_PROP authentication-method rsa-signatures set security ike proposal SPOKE_2_IKE_PROP dh-group group14 set security ike proposal SPOKE_2_IKE_PROP authentication-algorithm sha-256 set security ike proposal SPOKE_2_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal SPOKE_2_IKE_PROP lifetime-seconds 3600 set security ike policy SPOKE_2_IKE_POL proposals SPOKE_IKE_PROP set security ike policy SPOKE_2_IKE_POL certificate local-certificate SPOKE_2_CRT set security ike gateway SPOKE_2_IKE_GW address 172.18.10.1 set security ike gateway SPOKE_2_IKE_GW local-address 172.18.10.3 set security ike gateway SPOKE_2_IKE_GW ike-policy SPOKE_2_IKE_POL set security ike gateway SPOKE_2_IKE_GW external-interface ge-0/0/2.0 set security ike gateway SPOKE_2_IKE_GW local-identity distinguished-name set security ike gateway SPOKE_2_IKE_GW remote-identity distinguished-name set security ike gateway SPOKE_2_IKE_GW ppk-profile SPOKE_2_KM_PROFILE_1 set security ike gateway SPOKE_2_IKE_GW version v2-only set security ipsec proposal SPOKE_2_IPSEC_PROP protocol esp set security ipsec proposal SPOKE_2_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal SPOKE_2_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy SPOKE_2_IPSEC_POL proposals SPOKE_2_IPSEC_PROP set security ipsec vpn SPOKE_2_IPSEC_VPN bind-interface st0.2 set security ipsec vpn SPOKE_2_IPSEC_VPN ike gateway SPOKE_2_IKE_GW set security ipsec vpn SPOKE_2_IPSEC_VPN ike ipsec-policy SPOKE_2_IPSEC_POL set security ipsec vpn SPOKE_2_IPSEC_VPN traffic-selector ts1 local-ip 192.168.70.0/24 set security ipsec vpn SPOKE_2_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.3/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.70.1/24 set interfaces st0 unit 2 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.2 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

付録2: DUTの設定出力を表示

ハブ

設定モードから、 show security ike proposal HUB_IKE_PROP、 show security ike policy HUB_IKE_POL、 show security ike gateway HUB_IKE_GW、 show security ipsec proposal HUB_IPSEC_PROP、 show security ipsec policy HUB_IPSEC_POL、 show security ipsec vpn HUB_IPSEC_VPN、 show interfaces、 show security zones、および show security policies コマンドを入力して、設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@hub# show security ike proposal HUB_IKE_PROP dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@hub# show security ike policy HUB_IKE_POL

proposals HUB_IKE_PROP;

certificate {

local-certificate HUB_CRT;user@hub# show security ike gateway HUB_IKE_GW

ike-policy HUB_IKE_POL;

dynamic {

distinguished-name {

wildcard C=us,DC=juniper;

}

ike-user-type group-ike-id;

}

local-identity distinguished-name;

external-interface ge-0/0/2.0;

local-address 172.18.10.1;

version v2-only;

ppk-profile HUB_KM_PROFILE_1;user@hub# show security ipsec proposal HUB_IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc;

user@hub# show security ipsec policy HUB_IPSEC_POL proposals HUB_IPSEC_PROP;

user@hub# show security ipsec vpn HUB_IPSEC_VPN

bind-interface st0.1;

ike {

gateway HUB_IKE_GW;

ipsec-policy HUB_IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.90.0/24;

remote-ip 0.0.0.0/0;

}user@hub# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.18.10.1/24;

}

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}user@hub# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

ge-0/0/2.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@hub# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}スポーク 1

設定モードから、 show security pki ca-profile Root-CA、 show security key-manager profiles SPOKE_1_KM_PROFILE_1、 show security ike proposal SPOKE_1_IKE_PROP、 show security ike policy SPOKE_1_IKE_POL、 show security ike gateway SPOKE_1_IKE_GW、 show security ipsec proposal SPOKE_1_IPSEC_PROP、 show security ipsec policy SPOKE_1_IPSEC_POL、 show security ipsec vpn SPOKE_1_IPSEC_VPN、 show interfaces、 show security zones、 show security policies、 show security pki コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@spoke1# show security pki ca-profile Root-CA

ca-identity Root-CA;

enrollment {

url https://ca-server.juniper.net/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

user@spoke1# show security key-manager profiles SPOKE_1_KM_PROFILE_1

static {

key-id ascii-text "$9$cJ5SvLdVYoZjs2qmTFAt1RhSMXoaZUjqWL"; ## SECRET-DATA

key ascii-text "$9$mfF/IRSWX-9AORhyW8aZUj.PQFn/tuz3lKMXbwgoJGqf/Ctu1RTzhSyeW8aZUHkPn6AIEyO1SeMWdVgoJUjqCA0IEyz3yKvW-d4aZ"; ## SECRET-DATA

}

user@spoke1# show security ike proposal SPOKE_1_IKE_PROP authentication-method rsa-signatures; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@spoke1# show security ike policy SPOKE_1_IKE_POL

proposals SPOKE_1_IKE_PROP;

certificate {

local-certificate SPOKE_1_CRT;

}

user@spoke1# show security ike gateway SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL; address 172.18.10.1; local-identity distinguished-name; remote-identity distinguished-name; external-interface ge-0/0/2.0; local-address 172.18.10.2; version v2-only; ppk-profile SPOKE_1_KM_PROFILE_1;

user@spoke1# show security ipsec proposal SPOKE_1_IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc;

user@spoke1# show security ipsec policy SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP;

user@spoke1# show security ipsec vpn SPOKE_1_IPSEC_VPN

bind-interface st0.1;

ike {

gateway SPOKE_1_IKE_GW;

ipsec-policy SPOKE_1_IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.80.0/24;

remote-ip 192.168.90.0/24;

}user@spoke1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}

user@spoke1# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}user@spoke1# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@spoke1# show security pki

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url https://ca-server.juniper.net/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}スポーク 2

設定モードから、 show security pki、 show security key-manager、 show security ike proposal SPOKE_2_IKE_PROP、 show security ike policy SPOKE_2_IKE_POL、 show security ike gateway SPOKE_2_IKE_GW、 show security ipsec proposal SPOKE_2_IPSEC_PROP、 show security ipsec vpn SPOKE_2_IPSEC_VPN、 show interfaces、 show security zones、 show security policies コマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

user@spoke2# show security pki

ca-profile Root-CA {

ca-identity Root-CA;

enrollment {

url https://ca-server.juniper.net/certsrv/mscep/mscep.dll;

}

revocation-check {

disable;

}

}

user@spoke2# show security key-manager

profiles {

SPOKE_2_KM_PROFILE_1 {

static {

key-id ascii-text "$9$C4Y8ABEleWx-wM8goGjPf369A1hx7-VwgIE"; ## SECRET-DATA

key ascii-text "$9$15SRyKdVYGjqvW7Vw2GUn/CtBIcylK8XSr4aZjPfz369ORKM8X-VhSwY2oGUn/Cu0IleWdb27-YoZG.mz36CtOMWxdb2Sr2aJGq.Fn/"; ## SECRET-DATA

}

}

}

user@spoke2# show security ike proposal SPOKE_2_IKE_PROP authentication-method rsa-signatures; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@spoke2# show security ike policy SPOKE_2_IKE_POL

proposals SPOKE_IKE_PROP;

certificate {

local-certificate SPOKE_2_CRT;

}

user@spoke2# show security ike gateway SPOKE_2_IKE_GW ike-policy SPOKE_2_IKE_POL; address 172.18.10.1; local-identity distinguished-name; remote-identity distinguished-name; external-interface ge-0/0/2.0; local-address 172.18.10.3; version v2-only; ppk-profile SPOKE_2_KM_PROFILE_1;

user@spoke2# show security ipsec proposal SPOKE_2_IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc;

user@spoke2# show security ipsec vpn SPOKE_2_IPSEC_VPN

bind-interface st0.2;

ike {

gateway SPOKE_2_IKE_GW;

ipsec-policy SPOKE_2_IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.70.0/24;

remote-ip 192.168.90.0/24;

}user@spoke2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

address 192.168.70.1/24;

}

family mpls;

}

}

ge-0/0/2 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

address 172.18.10.3/24;

}

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

unit 2 {

family inet;

}

}user@spoke2# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/2.0;

}

}

security-zone vpn {

interfaces {

st0.2;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}user@spoke2# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}Junos Key ManagerのQuantum Key Managerキープロファイルの設定

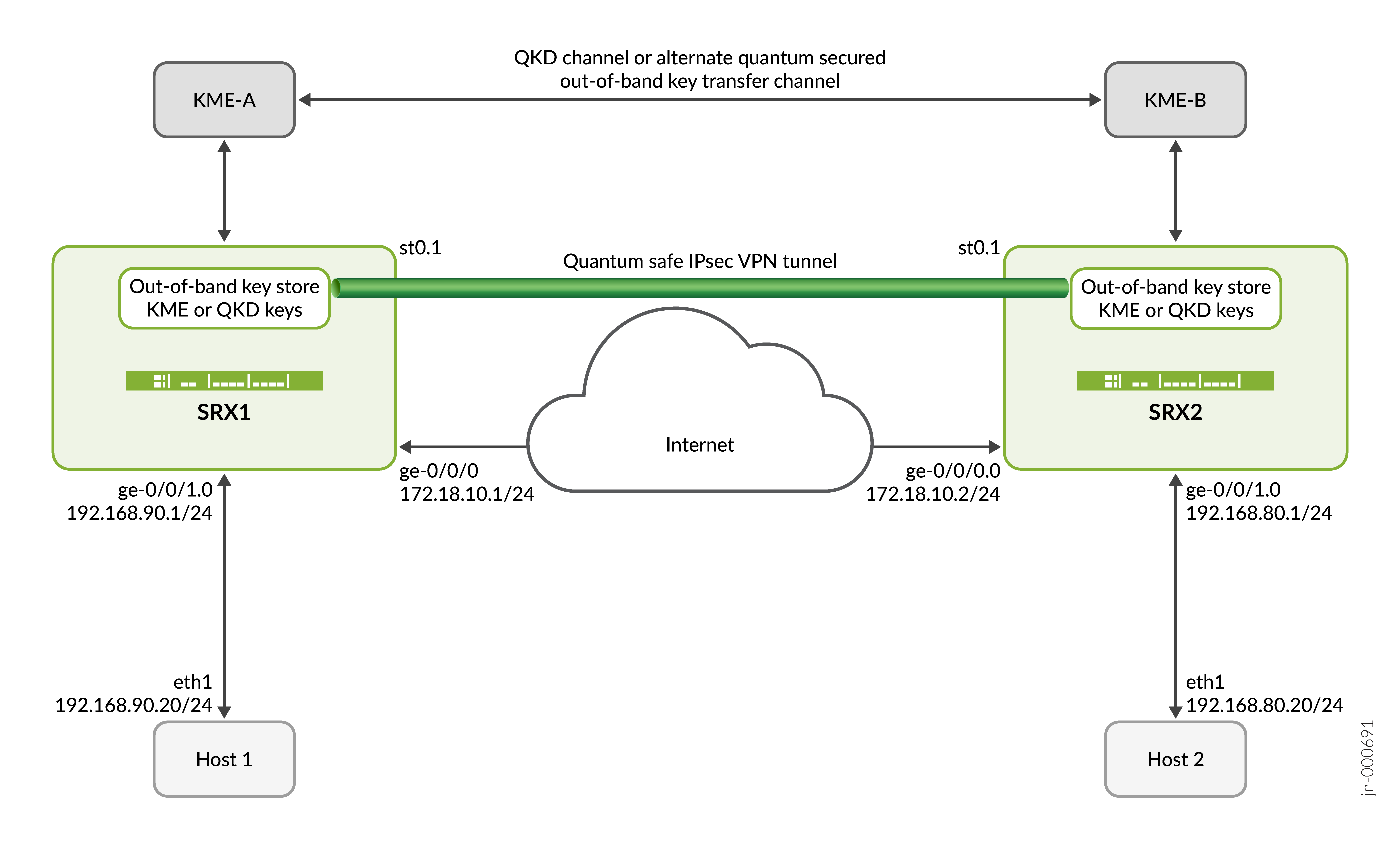

この例では、Junosキーマネージャー用に量子鍵プロファイルを設定する方法を示しています。量子鍵マネージャーの鍵プロファイルを構成して、生成された鍵を生成して送信し、耐量子IPSec VPNトンネルを確立します。

要件

-

ハードウェア要件:ジュニパーネットワーク®スSRX1500ファイアウォールおよびそれ以降の番号のデバイスモデルまたはジュニパーネットワーク®スvSRX仮想ファイアウォール(vSRX3.0)。

-

ソフトウェア要件—Junos OS リリース 22.4R1以降( JUNOS ike および JUNOS Key Manager パッケージ付き)。

-

通信には、ETSI QKD(量子鍵配送)Rest API標準をサポートするQKDデバイスを使用します。

-

デバイスにローカル証明書を読み込みます。証明書へのフルパスを指定することをお勧めします。

概要

SRXシリーズファイアウォールデバイスは、IPSec VPNを使用して、インターネット経由でトラフィックを安全に送信します。IPSec VPNで量子鍵マネージャーの鍵プロファイルを構成して、既存のIKE SAと新しい鍵および鍵を再認証します。

量子鍵マネージャーの鍵プロファイルは、QKDに基づくセキュアな鍵配布方法を使用して、量子的に安全な鍵を生成して配布します。これらのキーは動的です。

設定

-

CA 証明書を設定します。

user@host# set security pki ca-profile Root-CA ca-identity Root-CA user@host# set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@host# set security pki ca-profile Root-CA revocation-check disable

-

CA 証明書を読み込みます。

user@host> request security pki local-certificate load certificate-id SAE_A filename SAE_A.cert key SAE_A.key

-

CA 証明書を登録します。

user@host> request security pki ca-certificate enroll ca-profile Root-CA

-

量子鍵マネージャープロファイルを設定します。

user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager url https://kme.juniper.net user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager local-sae-id SAE_A user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager local-certificate-id SAE_A_CERT user@host# set security key-manager profiles KM_PROFILE_1 quantum-key-manager trusted-cas Root-CA

検証

目的

クォンタムキーマネージャーのキープロファイルとキーを確認します。

アクション

動作モードから、 show security pki ca-certificate ca-profile Root-CA を入力してCAプロファイルとCA 証明を表示します。

user@host> show security pki ca-certificate ca-profile Root-CA

LSYS: root-logical-system

CA profile: Root-CA

Certificate identifier: Root-CA

Issued to: Root-CA, Issued by: C = IN, ST = WestBengal, O = JuniperNetworks, CN = Root-CA

Validity:

Not before: 09-11-2023 09:03 UTC

Not after: 03-24-2044 09:03 UTC

Public key algorithm: rsaEncryption(4096 bits)

Keypair Location: Keypair generated locally動作モードから、 show security pki local-certificate certificate-id SAE_A_CERT を入力してPKIローカル証明書を表示します。

user@host> show security pki local-certificate certificate-id SAE_A_CERT

LSYS: root-logical-system

Certificate identifier: SAE_A_CERT

Issued to: SAE_A, Issued by: C = IN, ST = WestBengal, O = JuniperNetworks, CN = ROOT_CA

Validity:

Not before: 08-28-2023 04:54 UTC

Not after: 03-10-2044 04:54 UTC

Public key algorithm: rsaEncryption(2048 bits)

Keypair Location: Keypair generated locally動作モードから、 request security key-manager profiles get profile-keys name km_profile_1 peer-sae-id SAE_B を入力してピア デバイスのキー マネージャー プロファイルとキーを表示します。

user@host> request security key-manager profiles get profile-keys name km_profile_1 peer-sae-id SAE_B

- Response:

- Status: SUCCESS

- Name: km_profile_1

- Type: quantum-key-manager

- Key-size: 256 bits

- Key-count: 1

- Key-ids:

- 002420bd-7a03-4725-9c41-6969d8e1815a

- Keys:

- 728d21c4a05fe2f73c7b2f58d1e3631dc68fcfaca16be12ca3fc7715079db0f9動作モードから、 show security key-manager profiles name KM_PROFILE_1 detail を入力してキーマネージャプロファイルの詳細を表示します。

user@host> show security key-manager profiles name KM_PROFILE_1 detail

Name: KM_PROFILE_1, Index: 2, Type: quantum-key-manager

Configured-at: 11.09.23 (02:04:32)

Time-elapsed: 0 hrs 20 mins 23 secs

Url: https://kme.juniper.net

Local-sae-id: SAE_A

Local-certificate-id: SAE_A_CERT

Trusted-cas: [ Root-CA ]

Peer-sae-ids: N/A