Sophosアンチウィルス保護

Sophos アンチウィルススキャナは、ローカルの内部キャッシュを使用して外部リストサーバーからのクエリ応答を維持し、ルックアップのパフォーマンスを向上させます。Sophos アンチウィルススキャンは、完全なファイルベースのアンチウィルス機能に代わる CPU 負荷の少ない代替手段として提供されます。詳細については、次のトピックを参照してください。

Sophos Antivirus Protection の概要

Sophosアンチウィルスは、クラウド内のアンチウィルスソリューションです。ウイルスパターンおよびマルウェアデータベースは、ソフォス(Sophos Extensible List)サーバーが管理する外部サーバー上に存在するため、ジュニパーデバイスに大規模なパターンデータベースをダウンロードして維持する必要はありません。Junos OS リリース 23.1R1 以前は、Sophos アンチウィルススキャナはローカル内部キャッシュを使用して外部リストサーバーからのクエリ応答を維持し、ルックアップパフォーマンスを向上させていました。

ジュニパーコンテンツセキュリティが処理するトラフィックの大部分はHTTPベースであるため、悪意のあるコンテンツがエンドポイントクライアントまたはサーバーに到達するのを効果的に防止するために、統一リソース識別子(URI)チェックが使用されます。HTTPトラフィックに対して、URIルックアップ、真のファイルタイプ検出、ファイルチェックサムルックアップのチェックが実行されます。次のアプリケーション層プロトコルがサポートされています:HTTP、FTP、SMTP、POP3、IMAP。

完全なファイルベースのアンチウィルス機能は、Junos OSリリース15.1X49-D10およびJunos OSリリース17.3R1以降ではサポートされていません。以前のリリースでは、完全なファイルベースのアンチウィルス機能に代わる、CPU 負荷の少ない代替手段として Sophos アンチウィルススキャンが提供されています。ソフォスはフルアンチウィルスと同じプロトコルをサポートし、ほぼ同じ方法で機能します。ただし、メモリ フットプリントが小さく、メモリが少ないローエンド デバイスと互換性があります。

リリース 15.1X49-D100 以降Junos OS、HTTP、HTTPS、FTP、SMTP、POP3、IMAP プロトコルの IPv6 パススルー トラフィックが、Sophos のアンチウィルス、Webフィルタリング、およびコンテンツ セキュリティ のコンテンツ フィルタリング セキュリティ機能でサポートされます。

Junos OSリリース12.3X48-D35およびJunos OSリリース17.3R1以降、TCPプロキシ転送を最適化するために、コンテンツセキュリティソフォスアンチウィルス(SAV)シングルセッションスループットが向上しました。

Junos OSリリース19.4R1以降、アンチウィルス機能は、暗黙的および明示的なSMTPS、IMAPS、POP3Sプロトコルをサポートし、明示的パッシブモードFTPSのみをサポートします。

暗黙的モード—セキュアチャネルを使用してSSL/TLS暗号化ポートに接続します。

明示的モード:まず安全でないチャネルに接続し、次にSTARTTLSコマンドを発行して通信を保護します。POP3Sの場合は、STLSコマンドを使用します。

Junos OS リリース 23.1R1 以降、コンテンツセキュリティは新しいアンチウィルス Sophos Live Protection バージョン 2.0 をサポートします。新しいバージョンの Sophos アンチウィルスは、デバイスとサーバー間の通信に HTTPS 接続を使用します。HTTPS 接続の場合、SSL 開始プロファイルを作成し、そのプロファイルを Sophos エンジンのデフォルト設定に追加する必要があります。

Junos OSリリース24.4R1以降、コンテンツセキュリティSophos 2.0アンチウィルス向けのWebプロキシサポートが導入されています。さらに、ファイルレピュテーション値に基づいてファイルレピュテーショングループを導入することで、トラフィックを制御し、セキュリティをより細かく制御できます。

関連項目

Sophosアンチウイルス機能

Sophosアンチウィルスには、次の主な機能があります。

Sophos antivirus expanded MIME decoding support—Sophosアンチウィルスは、HTTP、POP3、SMTP、およびIMAPのデコードサポートを提供しています。MIMEデコードのサポートには、サポートされているプロトコルごとに以下が含まれます。

マルチパートおよびネストされたヘッダーのデコード

件名フィールドのBase64デコード、印刷された引用符のデコード、エンコードされた単語のデコード

Sophos antivirus supports HTTPS traffic—Junos OSリリース12.3X48-D25およびJunos OSリリース17.3R1以降、SSLフォワードプロキシ上のSophosアンチウィルスはHTTPSトラフィックをサポートします。SSLフォワードプロキシ上のSophosアンチウィルスは、SRXシリーズファイアウォールを通過するHTTPSトラフィックを傍受することによってこれを実現します。SRXシリーズファイアウォールからのセキュリティチャネルは、クライアントとSRXシリーズファイアウォールの間のSSLチャネルと、SRXシリーズファイアウォールとHTTPSサーバーの間の別のSSLチャネルとして分割されます。SSLフォワードプロキシは、両方のチャネルの端末として機能し、クリアテキストトラフィックをコンテンツセキュリティに転送します。コンテンツセキュリティは、クリアテキストトラフィックからURLとファイルのチェックサム情報を抽出します。Sophos アンチウィルススキャナは、リクエストをブロックするか許可するかを判断します。

SSLフォワードプロキシは、クライアント認証をサポートしていません。サーバーでクライアント認証が必要な場合、コンテンツセキュリティはトラフィックをバイパスします。コンテンツセキュリティは、以下の条件下でHTTPSトラフィックをバイパスします。

SSLプロキシがクライアントからの最初のハンドシェイクパケットを解析しない場合、SSLフォワードプロキシはトラフィックをバイパスします。

互換性の問題によりクライアントおよびサーバーとのSSLプロキシハンドシェイクが不完全な場合、接続が切断されます。

システムリソースが少ない場合、SSL フォワードプロキシは新しい接続を処理できず、Sophos アンチウィルスがトラフィックをバイパスします。

HTTPSトラフィックがSSLフォワードプロキシの許可リストにヒットした場合、SSLフォワードプロキシとSophosアンチウィルスがトラフィックをバイパスします。

Sophos antivirus scan result handling—SophosアンチウィルスであるTCPでは、ウイルスが検出され、データコンテンツがドロップされると、トラフィックが正常に閉じられます。

次のフェイル モード オプションがサポートされています: content-size、default、engine-not-ready、out-of-resource、timeout、too-many-requests。ブロック、ログに記録して許可、許可のアクションを設定できます。ソフォスでサポートされているオプションのフェイルモードの処理は、フルアンチウィルスの場合とほぼ同じです。

Sophos Uniform Resource Identifier checking—Sophosは、アンチスパムリアルタイムNULLルートリスト(RBL)ルックアップに類似したUniform Resource Identifier(URI)チェックを提供します。URI チェックは、HTTP トラフィックの URI コンテンツを Sophos データベースと照合して分析し、マルウェアや悪意のあるコンテンツを特定する方法です。マルウェアは主に静的であるため、チェックサムメカニズムを使用してマルウェアを特定し、パフォーマンスを向上させます。チェックサムを使用できるファイルには、.exe、.zip、.rar、.swf、.pdf、および.ole2(docおよびxls)が含まれます。

HTTPトラフィックがない内部ネットワークを保護しているジュニパーネットワークスのデバイスがある場合や、外部からアクセスできないWebサーバーがある場合は、URIチェックをオフにすることをお勧めします。Web サーバーが外部からアクセスできない場合、Sophos URI データベースにある URI 情報が含まれている可能性は低いです。URIチェックはデフォルトでオンになっています。

Junos OSリリース18.4R1以降では、URIチェックはデフォルトでオフになっています。

関連項目

Sophos Antivirus データファイルの更新について

Sophosアンチウィルスは、定期的に更新する必要がある小さなデータファイルのセットを使用します。これらのデータファイルには、ガイドスキャンロジックに関する情報のみが含まれており、完全なパターンデータベースは含まれていません。重要なウイルス、URI チェック、マルウェア、ワーム、トロイの木馬、スパイウェアに対する保護を含むメインのパターンデータベースは、ソフォスが管理するリモートの Sophos Extensible List サーバーにあります。

Sophos のデータファイルは HTTP または HTTPS 経由で更新され、手動で更新することも、自動的に更新するようにスケジュールすることもできます。Sophosアンチウィルスを使用:

シグネチャデータベースの自動更新間隔は、デフォルトで1日1回です。この間隔は変更できます。

データファイルの更新中にウイルススキャン機能が中断することはありません。更新に失敗した場合、既存のデータファイルは引き続き使用されます。

デフォルトでは、ソフォスのアンチウィルスデータファイルを更新するためのURLは http://update.juniper-updates.net/SAV/ です。

Sophos のアンチウィルススキャン機能は、別途ライセンスを取得したサブスクリプションサービスです。アンチウィルスライセンスキーの有効期限が切れると、パターン検索データベースがリモートのソフォスサーバー上にあるため、機能は機能しなくなります。ライセンスを更新するための30日間の猶予期間があります。

関連項目

Sophos Antivirus と Kaspersky Antivirus の比較

カスペルスキーおよびエクスプレスのアンチウイルス機能は、Junos OS リリース 15.1X49-D10 および Junos OS リリース 17.3R1 以降ではサポートされていません。以前のリリースでは、Sophos Antivirus はジュニパー Express アンチウイルスとよく似ており、フル アンチウィルス機能とも類似点があります。

ジュニパーエクスプレスおよびフルアンチウィルスソリューションとは異なり、ソフォスのアンチウィルスおよびマルウェアデータベースは、リモートのSophos Extensible Listサーバーのグループに保存されます。クエリーは、DNSプロトコルを使用して実行されます。ソフォスがこれらのサーバーを管理するため、ジュニパーデバイスに大規模なパターンデータベースをダウンロードして維持する必要はありません。データベースがリモートにあり、新しいウイルスの発生に迅速に対応できるためです。アンチウイルスデータベースにはサイズ制限はありませんが、スキャンファイルのサイズに制限があります。

注:Sophos アンチウィルスは、定期的に更新する必要がある一連のデータファイルを使用します。これらは典型的なウイルスパターンファイルではありません。これらは、ウイルススキャンロジックをガイドするのに役立つ小さなファイルのセットです。データファイルを手動でダウンロードするか、自動ダウンロードを設定できます。

ソフォスは、Kaspersky Antivirus と同じ事前スクリーニング検出を提供しません。Sophosは、Sophosエンジンの一部であり、オン/オフできない同様のソリューションを提供しています。

Sophos のアンチウィルススキャン機能は、別途ライセンスを取得したサブスクリプションサービスです。また、パターンルックアップデータベースはソフォスが管理するリモートサーバー上にあるため、ウイルス対策ライセンスキーの有効期限が切れると機能は機能しなくなります。ライセンスを更新するための30日間の猶予期間があります。

関連項目

Sophos Antivirus 設定の概要

Sophos アンチウィルスはコンテンツセキュリティ機能セットの一部です。そのため、最初にコンテンツセキュリティオプション(カスタムオブジェクト)を設定し、ソフォス機能を設定してから、コンテンツセキュリティポリシーとセキュリティポリシーを作成します。セキュリティポリシーは、デバイスによって転送されるすべてのトラフィックを制御し、コンテンツセキュリティポリシーは、トラフィックのスキャンに使用するパラメーターを指定します。コンテンツセキュリティポリシーは、一連のプロトコルを1つ以上のコンテンツセキュリティ機能プロファイル(このケースではSophosアンチウィルスを含む)にバインドするためにも使用されます。

Sophosアンチウイルスを設定するには、次のタスクを完了する必要があります。

- コンテンツセキュリティのカスタムオブジェクトとMIMEリストを設定します。例:Sophos Antivirusカスタムオブジェクトの設定を参照してください。

- ソフォスのアンチウィルス機能プロファイルを設定します。 例:ソフォスアンチウィルス機能プロファイルの設定を参照してください。

- コンテンツセキュリティポリシーを設定します。例を参照してください : ソフォス アンチウィルス コンテンツ セキュリティ ポリシーの設定

- セキュリティポリシーを設定します。 例:ソフォスアンチウィルスファイアウォールのセキュリティポリシーの設定を参照してください。

Sophos Antivirus Live Protection バージョン 2.0 を設定するには、「 例: Sophos Antivirus Live Protection バージョン 2.0 を設定する」を参照してください。

インサービスソフトウェアアップグレード(ISSU)の実行中にSophosアンチウィルスを使用するには、次の設定オプションを削除します。この注意は、ISSUアップグレードにのみ適用され、スタンドアロンアップグレードには適用されません。ISSUを完了したら、設定を再度有効にできます。両方のデバイスが起動すると、Sophosのアンチウイルス機能は通常通りに実行されます。

-

edit security utm default-configuration anti-virus forwarding-mode holdset -

edit security utm default-configuration anti-virus forwarding-mode inline-tap

HTTPS トラフィックをサポートするように SSL フォワードプロキシを介した Sophos アンチウィルスを設定するには、「 コンテンツセキュリティを備えた SSL プロキシの設定」を参照してください。

例:Sophos Antivirusカスタムオブジェクトの設定

この例では、Sophos アンチウィルスで使用するコンテンツセキュリティのグローバルカスタムオブジェクトを作成する方法を示します。

要件

開始する前に、コンテンツセキュリティカスタムオブジェクトについて読んでください。 コンテンツセキュリティの概要を参照してください。

概要

MIMEリストを設定します。これには、アンチウィルススキャン用のMIME許可リストとMIME例外リストの作成が含まれます。この例では、MIME タイプ quicktime-inappropriate が含まれていない限り、QuickTime ビデオのスキャンをバイパスします。

設定

手順

GUIクイックコンフィグレーション

ステップバイステップの手順

MIMEリストを設定するには:

タスクバーの [設定 ] タブをクリックし、[ セキュリティ>UTM>カスタム オブジェクト] を選択します。

MIMEパターンリストタブをクリックし、追加をクリックします。

「MIME パターン名」ボックスに「 avmime2」と入力します。

MIMEパターン値ボックスにvideo /quicktimeと入力し、 追加をクリックします。

MIMEパターン値ボックスにimage /x-portable-anympaと入力し、 追加をクリックします。

MIMEパターン値ボックスに x-world/x-vrmlと入力し、 追加をクリックします。

ステップバイステップの手順

MIME例外リストを設定するには:

タスクバーの 「設定 」タブをクリックし、「 セキュリティ>UTM>カスタムオブジェクト」を選択します。

MIMEパターンリストタブをクリックし、追加を選択します。

MIMEパターン名ボックスに exception-avmime2と入力します。

MIMEパターン値ボックスにvideo /quicktime-inappropriate と入力し、 追加をクリックします。

ステップバイステップの手順

アンチウイルススキャンによってバイパスされるURLまたはアドレスのURLパターンリスト(許可リスト)を設定します。URLパターンリストを作成したら、カスタムURLカテゴリリストを作成し、それにパターンリストを追加します。

URLパターンリストを使用してカスタムURLカテゴリリストを作成するため、カスタムURLカテゴリリストを設定する前にURLパターンリストカスタムオブジェクトを設定する必要があります。

URLパターン許可リストを設定するには:

タスク バーの [構成] タブをクリックし、[ セキュリティ>UTM>カスタム オブジェクト] を選択します。

URLパターンリストタブをクリックし、追加をクリックします。

URLパターン名ボックスに urlist2と入力します。

URLパターン値ボックスに http://example.net を入力します。(URLの代わりにサーバーのIPアドレスを使用することもできます。

ステップバイステップの手順

設定を保存します。

OKをクリックして設定を確認し、設定の候補として保存します。

デバイスの設定が完了したら、 アクション>コミットをクリックします。

URLパターンのワイルドカードサポート—ワイルドカードルールは次のとおりです: \*\.[]\?* すべてのワイルドカードURLの前に http:// を付ける必要があります。「*」は、URLの先頭にあり、その後に「.」が続く場合にのみ使用できます。URLの末尾に「?」のみを使用できます。

次のワイルドカード構文がサポートされています: http://*。example.net、 http://www.example.ne?、 http://www.example.n??。*.example.net、www.example.ne?、http://*example.net、http://*のワイルドカード構文はサポートされていません。

ステップバイステップの手順

CLIを使用してアンチウィルス保護を設定するには、以下の順序でカスタムオブジェクトを作成する必要があります。

-

MIME許可リストを作成します。

[edit security utm] user@host# set custom-objects mime-pattern avmime2 value [video/quicktime image/x-portable-anymap x-world/x-vrml]

MIME例外リストを作成します。

[edit security utm] user@host# set custom-objects mime-pattern exception-avmime2 value [video/quicktime-inappropriate]

迂回するURLまたはアドレスのURLパターンリスト(許可リスト)を設定します。URLパターンリストを作成した後、カスタムURLカテゴリリストを作成し、それにパターンリストを追加します。リスト名を作成し、以下のように値を追加して、URLパターンリストカスタムオブジェクトを設定します。URLパターンリストを使用してカスタムURLカテゴリリストを作成する場合、カスタムURLカテゴリリストを設定する前にURLパターンリストカスタムオブジェクトを設定する必要があります。

[edit security utm] user@host# set custom-objects url-pattern urllist2 value [http://www. example.net 192.168.1.5]

注:URLパターンのワイルドカードサポート—ワイルドカードルールは次のとおりです: \*\.[]\?* すべてのワイルドカードURLの前に http:// を付ける必要があります。「*」は、URLの先頭にあり、その後に「.」が続く場合にのみ使用できます。URLの末尾に「?」のみを使用できます。

次のワイルドカード構文がサポートされています: http://*。example.net、 http://www.example.ne?、 http://www.example.n??。*.example.net、www.example.ne?、http://*example.net、http://*のワイルドカード構文はサポートされていません。

前に作成したURLパターンリストurllist2を使用して、カスタムURLカテゴリリストカスタムオブジェクトを設定します。

[edit security utm] user@host# set custom-objects custom-url-category custurl2 value urllist2

例:Sophos アンチウィルス機能プロファイルの設定

この例では、ウイルススキャンに使用するパラメータを定義する Sophos アンチウィルスプロファイルを設定する方法を示します。

要件

始める前に:

Sophosアンチウィルスライセンスをインストールします。 「インストールおよびアップグレードガイド」を参照してください。

コンテンツセキュリティ用のカスタムオブジェクトを設定します。 例:Sophos Antivirusカスタムオブジェクトの設定を参照してください。

概要

以下の設定では、Sophos をアンチウィルスエンジンとして定義し、データファイルの更新間隔、管理者への通知オプション、フォールバックオプション、ファイルサイズ制限などのパラメータを設定します。

[edit security utm feature-profile]階層レベルは、Junos OSリリース18.2R1で非推奨になりました。詳細については、「コンテンツセキュリティの概要」を参照してください。

設定

手順

GUIクイックコンフィグレーション

ステップバイステップの手順

次の例は、カスタムソフォスプロファイルを作成する方法を示しています。ジュニパーネットワークスの設定済みプロファイルを使用する場合は、コンテンツセキュリティポリシーでjunos-sophos-av-defaultsという名前のプロファイルを使用します。 例:ソフォスアンチウィルスコンテンツセキュリティポリシーの設定を参照してください。

エンジンタイプを選択して設定します。Sophosアンチウィルスを設定する際には、sophos-engineを設定します。

ステップバイステップの手順

タスクバーから 設定 タブをクリックし、 セキュリティ>UTM>アンチウイルスを選択します。

グローバルオプションタブをクリックし、ソフォスをクリックします。

OKをクリックして変更をコミットします。

手順1と同じようにアンチウイルスのグローバルオプション画面に戻り、以下のパラメーターを設定します。

ステップバイステップの手順

MIME許可リストリストで、 exception-avmime2を選択します。

URL許可リストリストで、 custurl2を選択します。

パターン更新間隔(秒)ボックスに「 2880」と入力します。

ボックスに、SophosAdmin の電子メールデータファイルの更新通知を受信する電子メールアドレスを入力します。たとえば、admin@ example.net。

カスタムメッセージの件名ボックスに、「 Sophos Data File Updated」と入力します。

OKをクリックして設定を確認し、設定の候補として保存します。

sophos-engineのプロファイルを設定し、パラメータを設定します。

ステップバイステップの手順

タスクバーから 設定 タブをクリックし、 セキュリティ>UTM>アンチウイルスを選択します。 追加をクリックします。

プロファイルの追加ボックスで、 メイン タブをクリックします。

プロファイル名ボックスに sophos-prof1と入力します。

[トリクル タイムアウト] ボックスに「 180」と入力します。

トリクルオプションを有効にする場合は、トリクルがアンチウイルススキャン中にファイルの一部をクライアントに送信する可能性があることを理解しておくことが重要です。コンテンツの一部がクライアントによって受信され、ファイルが完全にスキャンされる前にクライアントが感染する可能性があります。

URIチェックはデフォルトでオンになっています。オフにするには、[URI] チェック ボックスの [はい ] をオフにします。

[コンテンツ サイズ制限] ボックスに「 20000」と入力します。

「スキャン・エンジン・タイムアウト」ボックスに「 1800」と入力します。

フォー ルバック設定 タブをクリックして、フォールバック設定を構成します。この例では、すべてのフォールバックオプションが「ログ」と「許可」に設定されています。ログをクリックして、次の項目を 許可 します:デフォルトのアクション、コンテンツサイズ、エンジンの準備ができていません、タイムアウト、リソース不足、リクエストが多すぎます。

通知オプションタブをクリックして、通知 オプション を設定します。フォールバックブロックとフォールバックノンブロッキングアクションの両方、およびウイルス検出の通知を設定できます。

ステップバイステップの手順

フォールバック設定の通知を構成するには:

通知タイプで、 プロトコルをクリックします。

[メール送信者に通知] で、[ はい] をクリックします。

カスタムメッセージボックスに、「 フォールバックブロックアクションが発生しました」と入力します。

[カスタム メッセージの件名] ボックスに、「 ウイルス対策フォールバック アラート***」と入力します。

ウイルス検出の通知オプションを設定するには、 通知オプションの続き タブをクリックします。

ステップバイステップの手順

通知タイプオプションボタンで、 プロトコルを選択します。

[メール送信者に通知] オプション ボタンで、[ はい] を選択します。

カスタムメッセージボックスに、「 ウイルスが検出されました」と入力します。

[カスタム メッセージの件名] ボックスに、「 ウイルスが検出されました***」と入力します。

OKをクリックして設定を確認し、設定の候補として保存します。

デバイスの設定が完了したら、 アクション>コミットをクリックします。

ステップバイステップの手順

CLI を使用してソフォスのアンチウィルス機能プロファイルを設定するには:

次の例は、カスタムソフォスプロファイルを作成する方法を示しています。ジュニパーネットワークスの設定済みプロファイルを使用する場合は、コンテンツセキュリティポリシーでjunos-sophos-av-defaultsという名前のプロファイルを使用します。 例:ソフォスアンチウィルスコンテンツセキュリティポリシーの設定を参照してください。

エンジンタイプを選択して設定します。Sophosアンチウィルスを設定する際には、sophos-engineを設定します。

[edit] user@host# set security utm default-configuration anti-virus type sophos-engine

設定をコミットします。

データファイルを更新する時間間隔を選択します。デフォルトのアンチウイルスパターンの更新間隔は1440分(24時間ごと)です。このデフォルトのままにすることも、変更することもできます。必要に応じて、手動更新を強制することもできます。デフォルトを24時間ごとから48時間ごとに変更するには:

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update interval 2880

プロキシサーバーの詳細でネットワークデバイスを構成し、リモートサーバーからパターンアップデートをダウンロードします。

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update proxy

オプションで、Sophosエンジンがプロキシを介して外部サーバーに安全に接続できるようにします。さらに、プロキシプロファイル内でプロキシ認証を設定できます。ユーザー名とパスワードを設定することで、外部フィードやサービスへの安全なアクセスを有効にすることができます。

[edit] user@host# set services proxy profile proxy-profile protocol http host x.x.x.x port xxxx user@host# set services proxy profile proxy-profile protocol http username <username> user@host# set services proxy profile proxy-profile protocol http password <password> user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile

ほとんどの場合、パターンデータベースを更新するためにURLを変更する必要はありません。このオプションを変更する必要がある場合は、次のコマンドを使用します。

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update url http://www.example.net/test-download

データファイルが更新されたときに、指定された管理者に通知するようにデバイスを設定できます。これは、カスタムメッセージとカスタム件名を含む電子メール通知です。

[edit security utm default-configuration anti-virus] user@host# set sophos-engine pattern-update email-notify admin-email admin@example.net custom-message “Sophos antivirus data file was updated” custom-message-subject “AV data file updated”

フォールバックオプションのリストをブロック、ログに記録して許可、または許可として設定します。デフォルト設定は log-and-permit です。デフォルト設定を使用することも、変更することもできます。

コンテンツサイズアクションを設定します。この例では、コンテンツサイズを超えた場合、実行されるアクションはブロックです。

まず、sophos-prof1 という名前のプロファイルを作成します。

[edit security utm feature-profile anti-virus] user@host# set profile sophos-prof1

コンテンツサイズのfallback-optionをブロックに設定します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options content-size block

デフォルトのフォールバックオプションをlog-and-permitに設定します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options default log-and-permit

アンチウィルスエンジンの準備ができていない場合は、log-and-permitを設定します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options engine-not-ready log-and-permit

デバイスにリソースが不足している場合に、log-and-permitを設定します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options out-of-resources log-and-permit

ウイルススキャンのタイムアウトが発生した場合に、log-and-permitを設定します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options timeout log-and-permit

ウイルスエンジンが処理できないリクエストが多すぎる場合は、log-and-permitを設定します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set fallback-options too-many-requests log-and-permit

通知オプションを設定します。フォールバックブロック、フォールバックノンブロッキングアクション、ウイルス検出の通知を設定できます。

このステップでは、フォールバックブロックアクション用のカスタムメッセージを設定し、プロトコルのみのアクション用の通知を管理者と送信者に送信します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host# set notification-options fallback-block custom-message ***Fallback block action occurred*** custom-message-subject Antivirus Fallback Alert notify-mail-sender type protocol-only allow email administrator-email admin@example.net

プロトコルのみのウイルス検出の通知を設定し、通知を送信します。

[edit security utm feature-profile anti-virus profile sophos-prof1] user@host#set notification-options virus-detection type protocol-only notify-mail-sender custom-message-subject ***Virus detected*** custom-message Virus has been detected

コンテンツサイズパラメータを設定します。

content-size 値を設定する際、場合によってはプロトコル ヘッダーでコンテンツ サイズを使用できるため、スキャン要求が送信される前に max-content-size フォールバックが適用されることに注意してください。ただし、多くの場合、コンテンツ サイズはプロトコル ヘッダーで指定されません。このような場合、TCPペイロードはアンチウィルススキャナーに送信され、ペイロードの最後まで蓄積されます。累積ペイロードが最大コンテンツサイズ値を超えると、max-content-sizeフォールバックが適用されます。デフォルトのフォールバックアクションはログと許可です。そのため、このオプションをブロックに変更することをお勧めします。その場合、そのようなパケットはドロップされ、ブロックメッセージがクライアントに送信されます。

この例では、コンテンツサイズが20MBを超えるとパケットがドロップされます。

[edit security utm default-configuration anti-virus] user@host# set scan-options content-size-limit 20000

URIチェックはデフォルトでオンになっています。URIチェックをオフにするには:

[edit security utm default-configuration anti-virus] user@host# set scan-options no-uri-check

スキャン操作のタイムアウト設定を1800秒に設定します。

[edit security utm default-configuration anti-virus] user@host# set scan-options timeout 1800

Sophos Extensible List サーバーには、スキャン操作用のウイルスとマルウェアのデータベースが含まれています。これらのサーバーの応答タイムアウトを 3 秒(デフォルトは 2 秒)に設定します。

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-timeout 3

Sophos Extensible List サーバーの再試行オプションを 2 回(デフォルトは 1 回)に設定します。

[edit security utm default-configuration anti-virus] user@host# set scan-options sxl-retry 2

トリクル設定を180秒に設定します。トリクルを使用する場合は、タイムアウトパラメーターを設定することもできます。トリクルはHTTPにのみ適用されます。HTTPトリクルは、ファイル転送中やアンチウィルススキャン中にHTTPクライアントまたはサーバーがタイムアウトするのを防ぐために使用されるメカニズムです。

トリクルオプションを有効にする場合、トリクルはアンチウイルススキャン中にファイルの一部をクライアントに送信する可能性があることに注意してください。そのため、ファイルが完全にスキャンされる前に、コンテンツの一部がクライアントによって受信される可能性があります。

[edit security utm default-configuration anti-virus] user@host# set trickling timeout 180

MIMEバイパスリストと例外リストを使用するようにアンチウィルスモジュールを設定します。独自のカスタムオブジェクトリストを使用することも、デバイスに同梱されているjunos-default-bypass-mimeと呼ばれるデフォルトリストを使用することもできます。この例では、前に設定したリストを使用します。

[edit security utm default-configuration anti-virus] user@host# set mime-whitelist list avmime2 [edit security utm feature-profile anti-virus] user@host# set mime-whitelist list exception-avmime2

URLバイパスリストを使用するようにアンチウィルスモジュールを設定します。URL許可リストを使用している場合、これは以前にカスタムオブジェクトとして設定したカスタムURLカテゴリです。URL許可リストは、HTTPトラフィックに対してのみ有効です。この例では、前に設定したリストを使用します。

[edit security utm default-configuration anti-virus] user@host# set url-whitelist custurl2

検証

現在のアンチウィルスステータスに関する情報の取得

目的

アクション

動作モードから、 show security utm anti-virus status コマンドを入力してアンチウィルスステータスを表示します。

user@host>show security utm anti-virus status

意味

アンチウィルスキーの有効期限—ライセンスキーの有効期限。

更新サーバー—データファイル更新サーバーのURL。

間隔—デバイスがアップデートサーバーからデータファイルを更新する期間(分単位)。

パターン更新ステータス—データファイルが次に更新される日時(数分以内)

最終結果—最終更新の結果。すでに最新バージョンをお持ちの場合は、

already have latest databaseが表示されます。

アンチウイルスシグネチャバージョン—現在のデータファイルのバージョン。

スキャンエンジンタイプ—現在実行されているアンチウィルスエンジンタイプ。

スキャンエンジン情報—現在のスキャンエンジンで発生した最後のアクションの結果。

例:Sophosアンチウィルスコンテンツセキュリティポリシーの設定

この例では、Sophosアンチウィルスのコンテンツセキュリティポリシーを作成する方法を示しています。

要件

コンテンツセキュリティポリシーを作成する前に、カスタムオブジェクトとソフォス機能プロファイルを作成します。

-

コンテンツセキュリティのカスタムオブジェクトとMIMEリストを設定します。 例:Sophos Antivirusカスタムオブジェクトの設定を参照してください。

ソフォスのアンチウィルス機能プロファイルを設定します。 例:ソフォスアンチウィルス機能プロファイルの設定を参照してください。

概要

アンチウィルス機能プロファイルを作成したら、アンチウィルススキャンプロトコルのコンテンツセキュリティポリシーを設定し、このポリシーを機能プロファイルにアタッチします。この例では、 http-profile ステートメントで示されているように、HTTPのウイルスがスキャンされます。異なるプロファイルを作成したり、imap-profile、pop3-profile、smtp-profileなどの他のプロトコルを追加したりすることで、他のプロトコルをスキャンすることもできます。

設定

手順

GUIクイックコンフィグレーション

ステップバイステップの手順

Sophosアンチウィルスのコンテンツセキュリティポリシーを設定するには:

タスクバーの 設定 タブをクリックし、 セキュリティ>ポリシー>UTM ポリシーを選択します。次に 、追加をクリックします。

メインタブをクリックします。ポリシー名ボックスにutmp3と入力します。

アンチウイルスプロファイルタブをクリックします。HTTPプロファイルリストで、sophos-prof1を選択します。

OKをクリックして設定を確認し、設定の候補として保存します。

デバイスの設定が完了したら、 アクション>コミットを選択します。

ステップバイステップの手順

Sophosアンチウィルスのコンテンツセキュリティポリシーを設定するには:

-

セキュリティコンテンツセキュリティ階層の編集に移動します。

[edit] user@host# edit security utm

-

コンテンツセキュリティポリシーutmp3を作成し、httpプロファイルsophos-prof1に添付します。上記のステートメントのsophos-prof1をjunos-sophos-av-defaultsに置き換えることで、デフォルトのソフォス機能プロファイル設定を使用できます。

[edit security utm] user@host# set utm-policy utmp3 anti-virus http-profile sophos-prof1

例:Sophos Antivirus Firewall のセキュリティポリシーの設定

この例では、Sophosアンチウィルスのセキュリティポリシーを作成する方法を示しています。

要件

セキュリティポリシーを作成する前に、カスタムオブジェクト、ソフォス機能プロファイル、およびコンテンツセキュリティポリシーを作成します。

-

コンテンツセキュリティのカスタムオブジェクトとMIMEリストを設定します。 例:Sophos Antivirusカスタムオブジェクトの設定を参照してください。

ソフォスのアンチウィルス機能プロファイルを設定します。 例:ソフォスアンチウィルス機能プロファイルの設定を参照してください。

-

コンテンツセキュリティポリシーを設定します。 例:ソフォスアンチウィルスコンテンツセキュリティポリシーの設定を参照してください。

概要

例: Sophos Antivirus 機能プロファイルの設定で定義された機能プロファイル設定を使用して、untrust ゾーンから trust ゾーンへのトラフィックを Sophos Antivirus がスキャンするファイアウォールセキュリティポリシーを作成します。一致するアプリケーション構成がanyに設定されているため、すべてのアプリケーションタイプがスキャンされます。

設定

手順

GUIクイックコンフィグレーション

ステップバイステップの手順

Sophosアンチウィルスのセキュリティポリシーを設定するには:

送信元アドレスまたは宛先アドレスに一致するように信頼できないポリシーを設定し、スキャンするアプリケーションを選択して

anyします。ステップバイステップの手順

タスクバーの [設定 ]タブをクリックし、 セキュリティ>ポリシー>FWポリシーを選択します。次に、 追加を選択します。

ポリシー名ボックスに p3と入力します。

ポリシーアクションボックスで、 許可を選択します。

[From Zone]リストで、[ untrust]を選択します。

[To Zone] リストで、[ trust] を選択します。

送信元アドレスと宛先アドレスボックスで、一致が 任意に設定されていることを確認します。

アプリケーションボックスで、アプリケーション/セットリストから いずれか を選択し、一致リストに移動します。

-

utmp3という名前のコンテンツセキュリティポリシーをファイアウォールセキュリティポリシーに添付します。これにより、一致したトラフィックがソフォスのアンチウィルス機能によってスキャンされます。

ステップバイステップの手順

-

ポリシーの編集ボックスから、 アプリケーションサービス タブをクリックします。

-

コンテンツセキュリティポリシーリストで、 utmp3を選択します。

-

OKをクリックして設定を確認し、設定の候補として保存します。

デバイスの設定が完了したら、 アクション>コミットを選択します。

ステップバイステップの手順

Sophosアンチウィルスのセキュリティポリシーを設定するには:

任意の送信元アドレスに一致するようにuntrust to trustポリシーを設定します。

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match source-address any

任意の宛先アドレスに一致するようにuntrust to trustポリシーを設定します。

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match destination-address any

信頼できないポリシーを設定し、任意のアプリケーションタイプに一致するようにします。

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 match application any

-

utmp3という名前のコンテンツセキュリティポリシーをファイアウォールセキュリティポリシーに添付します。これにより、一致したトラフィックがソフォスのアンチウィルス機能によってスキャンされます。

[edit security] user@host# set policies from-zone untrust to-zone trust policy p3 then permit application-services utm-policy utmp3

例:Sophos Antivirus Live Protection バージョン 2.0 の設定

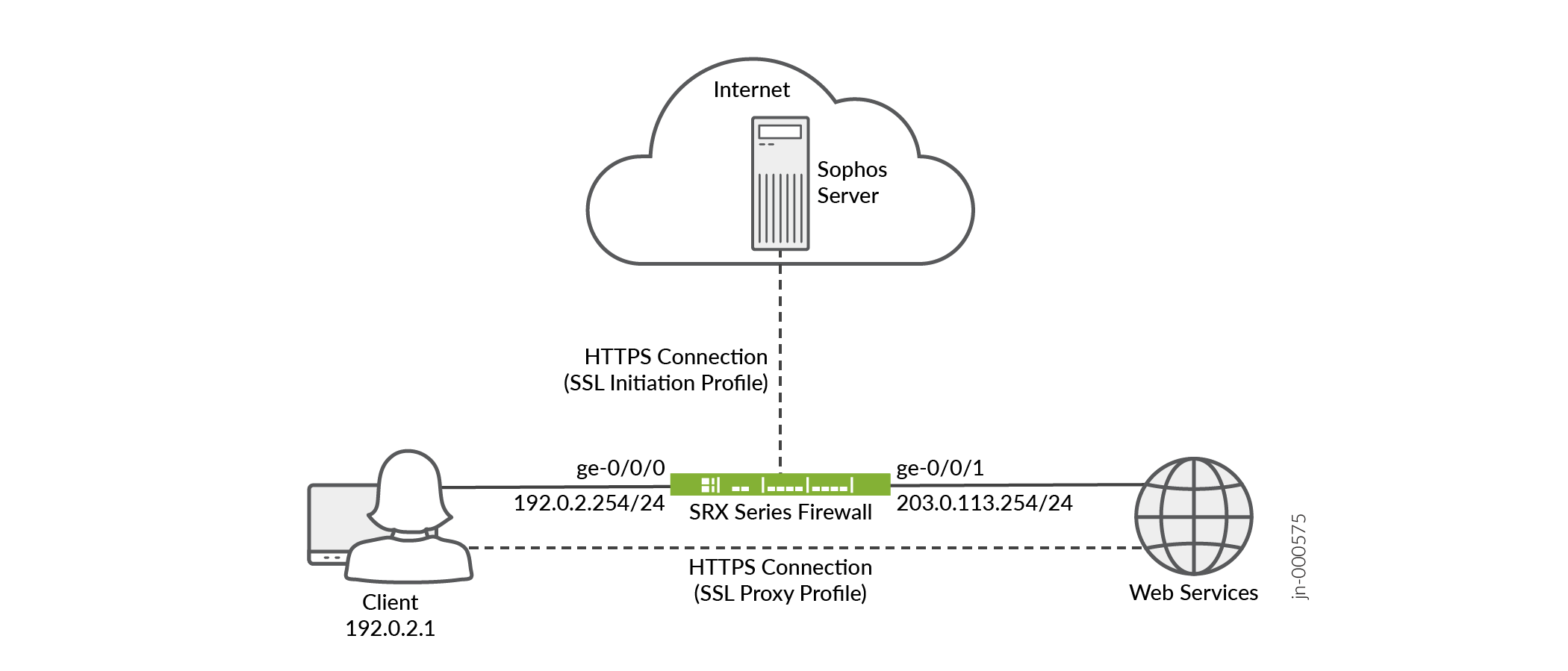

この設定例を使用して、デバイスでSophosアンチウィルスライブプロテクションバージョン2.0を設定および検証します。Sophosアンチウィルスは、クラウド内のアンチウィルスソリューションです。Sophos(Sophos Extensible List)サーバーが管理する外部サーバー上のウイルスパターンとマルウェアデータベースは、デバイスを分離して保護します。Junos OSリリース23.1R1以降、コンテンツセキュリティはSophosアンチウィルスライブプロテクションバージョン2.0をサポートします。新しいアンチウィルスバージョンは、HTTPSプロトコルを使用してSRXシリーズファイアウォールとソフォスサーバー間の通信を行います。

| 可読性スコア |

|

| 読書時間 |

所要時間は15分未満。 |

| 設定時間 |

1時間足らず。 |

前提条件の例

| ハードウェア要件 | SRXシリーズファイアウォールとvSRX仮想ファイアウォール |

| ソフトウェア要件 | Junos OSリリース23.1R1以降 |

| ライセンス要件 | Sophos アンチウィルス ライブプロテクション バージョン 2.0 ライセンス

|

始める前に

| 利点 |

Sophos(Sophos Extensible List)サーバーが管理する外部サーバー上のウイルスパターンとマルウェアデータベースは、デバイスを分離して保護します。 SRXシリーズファイアウォールとソフォスサーバーの間にHTTPSベースのセキュアな接続を提供します。 |

| 役立つリソース: |

|

| 詳細はこちら |

|

| ハンズオンエクスペリエンス |

|

| 詳細情報 |

|

機能の概要

表2は、この例で導入された設定コンポーネントの概要を示しています。

| プロフィール |

|

| 開始プロファイル | SRXシリーズファイアウォール上のソフォスサーバー設定には、SSL開始プロファイル( 開始プロファイルは、SRXシリーズファイアウォールがソフォスサーバーとのHTTPSセッションを開始してパケットをチェックできるようにするために必須です。SSL開始プロファイルは、Sophosサーバーとの間で送受信されるパケットの暗号化と復号化も行います。 |

| プロキシプロファイル | SSLプロキシプロファイル |

| 機能プロファイル |

機能プロファイル コンテンツセキュリティポリシーごとに、複数の機能プロファイルを作成できます。 |

| ポリシー |

|

| コンテンツセキュリティポリシー |

コンテンツセキュリティポリシー content_security_p1は、アンチウィルスプロトコル(HTTP、FTP、SMTP、POP3、IMAP)を定義し、このポリシーをセキュリティ機能プロファイル |

| セキュリティポリシー |

2つのセキュリティポリシー(

|

| セキュリティゾーン |

|

|

|

ホスト(クライアント)ゾーンのネットワークセグメント。 |

|

|

宛先サーバー(Webサービス)ゾーンのネットワークセグメント。 |

|

|

SRXシリーズファイアウォールがソフォスサーバーと対話するためのネットワークセグメント。 |

| プロトコル |

|

| HTTPS |

HTTPSセッションは、クライアントとWebサーバー、およびSRXシリーズファイアウォールとソフォスサーバーの間で確立されます。 |

| 一次検証タスク |

|

トポロジーの概要

この例では、クライアントがSRXシリーズファイアウォールを介してWebサービスへのリクエストを開始します。SRXシリーズファイアウォールは、リクエストを受信すると、Webサービスの信頼性を確認するためにSophosサーバーに接続します。Sophos アンチウィルスバージョン 2.0 では、SRXシリーズファイアウォールとSophosサーバーの通信にHTTPS接続を使用します。ソフォスサーバーから受信した応答に基づいて、SRXシリーズファイアウォールは、コンテンツセキュリティポリシーで定義されたトラフィックを許可またはブロックします。

| トポロジーコンポーネント | の役割 | 関数 |

|---|---|---|

| クライアント | Webサービスのリクエスト | SRXシリーズファイアウォールを介してWebサーバーとのHTTPSセッションを開始します。 |

| SRXシリーズファイアウォール | ジュニパーネットワークのファイアウォール | ソフォスアンチウイルスサーバーとのHTTPSセッションを開始します。また、クライアント向けのパケットの暗号化と復号化も行います。 |

| ソフォスサーバー | アンチウイルスサーバー | SRXシリーズファイアウォールから受信したコンテンツを認証します。 |

| Webサーバー | Webサービスプロバイダ | クライアントの要求に応答します。 |

トポロジー図

DUT(テスト対象デバイス)の手順設定

-

デバイスインターフェイスを設定します。

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 192.0.2.254/24 user@host# set ge-0/0/1 unit 0 family inet address 203.0.113.254/24 -

デバイスでSophosアンチウィルスを有効にします。Sophosアンチウィルスがチェックするトラフィックの転送モードとタイプを設定します。

[edit security] user@host# set utm default-configuration anti-virus type sophos-engine user@host# set utm default-configuration anti-virus forwarding-mode inline-tap user@host# set utm default-configuration anti-virus scan-options no-uri-check -

SRXシリーズファイアウォール上のソフォスサーバー設定に追加するためのSSL開始プロファイルを定義します。

[edit services] user@host# set ssl initiation profile ssl_init_prof client-certificate content_security_cert user@host# set ssl initiation profile ssl_init_prof actions ignore-server-auth-failure -

SSL 開始プロファイルを Sophos サーバー設定に含めます。この設定は、SRXシリーズファイアウォールがソフォスサーバーとのHTTPSセッションを開始してパケットをチェックできるようにするために必須です。また、開始プロファイルは、Sophosサーバーとの間で送受信されるパケットを暗号化および復号化します。

[edit security] user@host# set utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof -

セキュリティポリシーに適用するためのSSLプロキシプロファイルを定義します。SLLプロキシプロファイルにより、SRXシリーズファイアウォールはパケットを復号化してさらにアプリケーション処理を行うことができます。

[edit services] user@host# set ssl proxy profile ssl_pr1 root-ca content_security_cert user@host# set ssl proxy profile ssl_pr1 actions ignore-server-auth-failure -

コンテンツセキュリティポリシーにプロファイルを添付することで、ソフォスアンチウィルスがチェックする必要があるトラフィックのタイプを示す機能プロファイルを定義します。コンテンツセキュリティポリシーごとに複数の機能プロファイルを定義できます。

[edit security] user@host# set utm feature-profile anti-virus profile content_security_sav_fp -

セキュリティゾーンを定義します。

[edit security zones] user@host# set security-zone untrust description untrust user@host# set security-zone untrust host-inbound-traffic system-services all user@host# set security-zone untrust host-inbound-traffic protocols all user@host# set security-zone untrust interfaces ge-0/0/1.0 user@host# set security-zone trust description trust user@host# set security-zone trust host-inbound-traffic system-services all user@host# set security-zone trust host-inbound-traffic protocols all user@host# set security-zone trust interfaces ge-0/0/0.0 user@host# set security-zone internet description internet -

コンテンツセキュリティポリシーを定義し、それに機能プロファイルを添付して、ソフォスサーバーがチェックするトラフィックのタイプを示します。

[edit security utm] user@host# set utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp user@host# set utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp -

セキュリティポリシーを定義し、異なるセキュリティゾーン間のトラフィックに適用する一致基準を設定します。

[edit security policies] user@host# set from-zone trust to-zone untrust policy p1 match source-address any user@host# set from-zone trust to-zone trust policy p1 match destination-address any user@host# set from-zone trust to-zone trust policy p1 match application any user@host# set from-zone trust to-zone trust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 user@host# set from-zone trust to-zone trust policy p1 then permit application-services utm-policy content_security_p1 user@host# set from-zone trust to-zone trust policy trust_to_internet match source-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match destination-address any user@host# set from-zone trust to-zone trust policy trust_to_internet match application any user@host# set from-zone trust to-zone trust policy trust_to_internet then permit user@host# set default-policy permit-all

検証

この例で機能の検証に使用するshowコマンドのリストを提供します。

| コマンド | 検証タスク |

|---|---|

| show security utm anti-virus status | デバイスにインストールされているアンチウィルスの種類とステータスを表示します。 |

| show security utmアンチウィルス統計 | デバイス上のアンチウィルスのパフォーマンス統計を表示します。 |

アンチウイルススキャンエンジンタイプの検証

目的

デバイスにインストールされているアンチウィルススキャンエンジンの種類を確認します。

アクション

動作モードから、 show security utm anti-virus status を入力して、インストールされているアンチウィルスのステータスを表示します。

user@host> show security utm anti-virus status

UTM anti-virus status:

Anti-virus key expire date: 2024-02-23 16:00:00

Forwarding-mode: continuous delivery

Scan engine type: sophos-engine

Scan engine information: running

意味

サンプル出力は、お使いのデバイスで Sophos アンチウィルスが利用可能であることを確認します。

アンチウイルススキャンエンジンのパフォーマンス検証

目的

デバイスのアンチウィルススキャンエンジンのパフォーマンスを確認します。

アクション

動作モードから、デバイス上のアンチウィルスのパフォーマンス統計を表示する show security utm anti-virus statistics を入力します。

user@host> show security utm anti-virus statistics

UTM Anti Virus statistics:

Intelligent-prescreening passed: 0

MIME-whitelist passed: 0

URL-whitelist passed: 0

Session abort: 0

Scan Request:

Total Clean Threat-found Fallback

2 1 1 0

Fallback:

Log-and-Permit Block Permit

Engine not ready: 0 0 0

Out of resources: 0 0 0

Timeout: 0 0 0

Maximum content size: 0 0 0

Too many requests: 0 0 0

Decompress error: 0 0 0

Others: 0 0 0

意味

サンプル出力 Threat-found 値は、アンチウィルスが1つの脅威を検出したことを示しています。その他の統計値は安全です。

付録1:すべてのデバイスでコマンドを設定する

すべてのデバイスでコマンド出力を設定します。

set security utm default-configuration anti-virus type sophos-engine set security utm default-configuration anti-virus forwarding-mode inline-tap set security utm default-configuration anti-virus scan-options no-uri-check set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl_init_prof set security utm feature-profile anti-virus profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus http-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp upload-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus ftp download-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus smtp-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus pop3-profile content_security_sav_fp set security utm utm-policy content_security_p1 anti-virus imap-profile content_security_sav_fp set security zones security-zone untrust description untrust set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust host-inbound-traffic protocols all set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust description trust set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone internet description internet set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 then permit application-services ssl-proxy profile-name ssl_pr1 set security policies from-zone trust to-zone untrust policy p1 then permit application-services utm-policy content_security_p1 set security policies from-zone trust to-zone internet policy trust_to_internet match source-address any set security policies from-zone trust to-zone internet policy trust_to_internet match destination-address any set security policies from-zone trust to-zone internet policy trust_to_internet match application any set security policies from-zone trust to-zone internet policy trust_to_internet then permit set security policies default-policy permit-all set services ssl initiation profile ssl_init_prof client-certificate content_security-cert set services ssl initiation profile ssl_init_prof actions ignore-server-auth-failure set services ssl proxy profile ssl_pr1 root-ca content_security-cert set services ssl proxy profile ssl_pr1 actions ignore-server-auth-failure

付録2:DUTで設定出力を表示する

DUTのShowコマンド出力

設定モードから、 show security utm、 show interfaces、 show security zones、 show security policies、 show services ssl コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

user@host# show security utm

default-configuration {

anti-virus {

type sophos-engine;

forwarding-mode {

inline-tap;

}

scan-options {

no-uri-check;

}

sophos-engine {

server {

ssl-profile ssl_init_prof;

}

}

}

}

utm-policy P1 {

anti-virus {

http-profile junos-sophos-av-defaults;

}

}

utm-policy content_security_p1 {

anti-virus {

http-profile content_security_sav_fp;

ftp {

upload-profile content_security_sav_fp;

download-profile content_security_sav_fp;

}

smtp-profile content_security_sav_fp;

pop3-profile content_security_sav_fp;

imap-profile content_security_sav_fp;

}

}

user@host# show show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 192.0.2.254/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 203.0.113.254/24;

}

}

}

user@host# show security zones

security-zone untrust {

description untrust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone trust {

description trust;

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone internet {

description internet;

}

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

application-services {

ssl-proxy {

profile-name ssl_pr1;

}

utm-policy content_security_p1;

}

}

}

}

}

from-zone trust to-zone internet {

policy trust_to_internet {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

default-policy {

permit-all;

}

user@host# show services ssl

initiation {

profile ssl_init_prof {

client-certificate content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

proxy {

profile ssl_pr1 {

root-ca content_security-cert;

actions {

ignore-server-auth-failure;

}

}

}

Sophosアンチウィルスファイルレピュテーショングループを設定する

Sophosアンチウィルスは、受信トラフィックを4つのファイルレピュテーショングループに分類するため、トラフィックを制御し、セキュリティをより細かく制御できます。 表3は 、4つのファイルレピュテーショングループを示しています。

| ファイルレピュテーショングループ |

ファイルレピュテーション値 |

ファイルレピュテーションアクション |

|---|---|---|

| マルウェア |

≤19 |

ブロック |

| 望ましくない可能性のあるアプリケーション |

20日〜29日 |

要件に応じて、トラフィックを許可、ログに記録して許可、またはブロックするように設定できます。 |

| 不明 |

30〜69 |

要件に応じて、トラフィックを許可、ログに記録して許可、またはブロックするように設定できます。 |

| 良好/クリーン |

≥70 |

許可 |

ファイルレピュテーションアクションを設定するには、以下のコマンドを使用します。

-

望ましくない可能性のあるアプリケーショントラフィックに対するファイルレピュテーションアクションを設定します。

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action potentially-unwanted-applications (block | log-and-permit | permit)

-

不明なトラフィックに対するファイルレピュテーションアクションを設定します。

[edit] user@host# set security utm default-configuration anti-virus sophos-engine file-reputation-action unknown (block | log-and-permit | permit)

ファイルレピュテーションアクションのステータスは、 show security utm anti-virus statistics コマンドを使用して表示できます。

関連項目

Web プロキシを使用して Sophos Antivirus Live Protection バージョン 2.0 を設定する

プロキシサーバーを使用して、セキュリティデバイスとSophosサーバーの間に安全な接続を確立できます。プロキシサーバーを設定すると、デバイスがプロキシサーバーとの接続を確立し、プロキシサーバーがソフォスサーバーとの新しい接続を開始します。

プロキシサーバーを設定するには:

-

SSL開始プロファイルを作成します。プロファイル (SSL開始)を参照してください。

-

SSL開始プロファイルをSophosのデフォルト設定にアタッチします。

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server ssl-profile ssl-profile-name

-

プロキシプロファイルを設定します。

[edit] user@host# set services proxy profile proxy-profile-name protocol http host host-name user@host# set services proxy profile proxy-profile-name protocol http port port-number

-

Web プロキシプロファイルを Sophos のデフォルト設定にアタッチします。

[edit] user@host# set security utm default-configuration anti-virus sophos-engine server proxy-profile proxy-profile-name

プロキシサーバーのステータスは、 show security utm anti-virus status コマンドを使用して表示できます。

関連項目

ソフォスアンチウィルスデータファイルの管理

始める前に:

Sophosアンチウィルスライセンスをインストールします。 Installation and Upgrade Guideをご覧ください。

デバイスのアンチウィルス機能としてSophosを設定します。 例:ソフォスアンチウィルス機能プロファイルの設定を参照してください。アンチウィルスエンジンタイプを設定するには、

set security utm feature-profile anti-virus type sophos-engineステートメントを実行します。

この例では、データファイルを4320分ごと(3日ごと)自動的に更新するようにセキュリティデバイスを設定します。デフォルトのデータファイルの更新間隔は1440分(24時間ごと)です。

ソフォスのデータファイルを自動的に更新するには:

[edit security utm feature-profile anti-virus] user@host# set sophos-engine pattern-update interval 4320

CLI動作モードから以下のコマンドを実行します。

データファイルを手動で更新するには:

user@host> request security utm anti-virus sophos-engine pattern-update

データファイルを手動でリロードするには:

user@host> request security utm anti-virus sophos-engine pattern-reload

データファイルを手動で削除するには:

user@host> request security utm anti-virus sophos-engine pattern-delete

データファイルのバージョンも表示するアンチウィルスのステータスを確認するには:

user@host> show security utm anti-virus status

プロキシサーバーのステータスを確認するには:

user@host> show security utm anti-virus status

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。