証明書の登録

さまざまな PKI 証明書を登録および管理する方法について説明します。

CA はデジタル証明書を発行し、証明書の検証によって 2 つのエンドポイント間のセキュアな接続を確立するのに役立ちます。次のトピックでは、SCEP を使用して CA 証明をオンラインまたはローカルで設定する方法について説明します。

デジタル証明書のオンライン登録:構成の概要

CMPv2 または SCEP を使用して、デジタル証明書を登録できます。オンラインで証明書を登録するには:

デバイス上でキーペアを生成します。 「自己署名デジタル証明書」を参照してください。

CA プロファイルまたは CA に固有の情報を含むプロファイルを作成します。 例:CA プロファイルの設定を参照してください。

SCEP の場合のみ、CA 証明書を登録します。 「SCEP を使用した CA 証明書のオンライン登録」を参照してください。

以前にロードした CA 証明書を持つ CA からローカル証明書を登録します。 「例:SCEP を使用したローカル証明書のオンライン登録」を参照してください。

自動再登録を構成します。 「例:SCEP を使用したローカル証明書の自動更新」を参照してください。

証明書の登録

- オンライン CA 証明書登録

- ローカル証明書要求

- CMPv2およびSCEP証明書の登録

- 例:ローカル証明書の CSR の手動生成

- 例:CA 証明書とローカル証明書の手動ロード

- ユーザーを認証するためのPKIおよびSSLフォワードプロキシの設定

- 適応サービスインターフェイスのデジタル証明書の設定

オンライン CA 証明書登録

SCEP を使用すると、CA 証明書をオンラインで取得し、指定された証明書IDのオンライン登録を開始するようにジュニパーネットワークス デバイスを設定できます。CA 公開鍵は、リモート ピアからの証明書を検証します。

ローカル証明書要求

ローカル証明書要求を作成すると、デバイスは、同じ証明書IDを使用して以前に生成したキーペアから、PKCS #10形式のEE証明書を生成します。

サブジェクト名は、共通名(CN)、組織単位(OU)、組織名(O)、地域(L)、都道府県(ST)、国(C)、およびドメイン コンポーネント(DC)の形式でローカル証明書要求に関連付けられます。また、SANは以下の形式で関連付けられます。

-

IP アドレス

-

メルアド

-

FQDN

ドメインコンポーネント(DC)、共通名(CN)、シリアル番号(SN)、組織単位名(OU)、組織名(O)、地域(L)、都道府県(ST)、国(C)など、サブジェクト名を引用符で囲んでDN形式で指定します。

一部の CA は、証明書のドメイン名として電子メール アドレスをサポートしていません。ローカル証明書要求に電子メールアドレスを含めない場合、デバイスを動的ピアとして構成するときに、ローカルIKE IDとして電子メールアドレスを使用することはできません。代わりに、FQDN (ローカル証明書にある場合) を使用するか、ローカル ID フィールドを空のままにすることができます。動的ピアにローカルIDを指定しない場合は、ピアIDフィールドに、IPsec トンネルのもう一方の端にあるデバイス上のそのピアの hostname.domain-name を入力します。

CMPv2およびSCEP証明書の登録

展開環境に基づいて、オンライン証明書登録に CMPv2 または SCEP を使用できます。このトピックでは、2 つのプロトコルの基本的な違いについて説明します。

表 1 では、CMPv2 と SCEP 証明書登録プロトコルの違いについて説明します。

属性 |

CMPv2 |

SCEP |

|---|---|---|

サポートされている証明書の種類: |

DSA、ECDSA、および RSA |

RSA のみ |

対応規格 |

RFC 4210 および 4211 |

IETF草案 |

証明書の登録、再登録要求、および応答は、CMPv2 と SCEP で異なります。CMPv2 では、CA 証明を登録するための個別のコマンドはありません。SCEP では、 request security pki ca-certificate enroll コマンドでCA 証明を登録し、CA プロファイルを指定します。CA プロファイルは、CMPv2 または SCEP のいずれかで設定する必要があります。

例:ローカル証明書の CSR の手動生成

この例では、CSR を手動で生成する方法を示します。

必要条件

公開鍵と秘密鍵を生成します。 「自己署名デジタル証明書」を参照してください。

概要

この例では、以前に生成した公開鍵と秘密鍵のペア(ca-ipsec)の証明書IDを使用して、証明書要求を生成します。次に、ドメイン名 (example.net) と関連する共通名 (abc) を指定します。証明書要求は PEM 形式で表示されます。

生成された証明書要求をコピーし、CA Web サイトの適切なフィールドに貼り付けて、ローカル証明書を取得します(証明書要求を貼り付ける場所を決定するには、CA サーバーのドキュメントを参照してください)。PKCS #10 コンテンツが表示されると、PKCS #10 ファイルの MD5 ハッシュと SHA-1 ハッシュも表示されます。

構成

プロシージャ

手順

ローカル証明書を手動で生成するには、次のようにします。

-

証明書ID、ドメイン名、および共通名を指定します。

user@host> request security pki generate-certificate-request certificate-id ca-ipsec domain-name example.net subject CN=abc

検証

CSR を表示するには、 show security pki certificate-request detail コマンドを入力します。

Certificate identifier: ca-ipsec Certificate version: 1 Issued to: CN = abc Public key algorithm: rsaEncryption(1024 bits) 30:81:89:02:81:81:00:da:ea:cd:3a:49:1f:b7:33:3c:c5:50:fb:57 de:17:34:1c:51:9b:7b:1c:e9:1c:74:86:69:a4:36:77:13:a7:10:0e 52:f4:2b:52:39:07:15:3f:39:f5:49:d6:86:70:4b:a6:2d:73:b6:68 39:d3:6b:f3:11:67:ee:b4:40:5b:f4:de:a9:a4:0e:11:14:3f:96:84 03:3c:73:c7:75:f5:c4:c2:3f:5b:94:e6:24:aa:e8:2c:54:e6:b5:42 c7:72:1b:25:ca:f3:b9:fa:7f:41:82:6e:76:8b:e6:d7:d2:93:9b:38 fe:fd:71:01:2c:9b:5e:98:3f:0c:ed:a9:2b:a7:fb:02:03:01:00:01 Fingerprint: 0f:e6:2e:fc:6d:52:5d:47:6e:10:1c:ad:a0:8a:4c:b7:cc:97:c6:01 (sha1) f8:e6:88:53:52:c2:09:43:b7:43:9c:7a:a2:70:98:56 (md5)

例:CA 証明書とローカル証明書の手動ロード

この例では、CA 証明書とローカル証明書を手動でロードする方法を示しています。

必要条件

開始する前に、以下を実行します。

-

公開鍵と秘密鍵のペアを生成します。 「自己署名デジタル証明書」を参照してください。

-

CA プロファイルを作成します。「認証局」を参照してください。

CA プロファイルは CA 証明書にのみ必要であり、ローカル証明書には必要ありません。

-

証明書要求を生成します。 例:ローカル証明書の CSR を手動で生成して CA サーバに送信するを参照してください。

概要

この例では、local.cert 証明書と ca.cert 証明書をダウンロードし、証明書をデバイスの /var/tmp/ディレクトリに保存します。

CA から証明書をダウンロードした後、(FTP などを使用して)証明書をデバイスに転送します。

次に、次の証明書ファイルを Junos OS を実行しているデバイスに読み込むことができます。

ローカル・デバイスを識別するローカル証明書または EE 証明書。この証明書は公開鍵です。

CA の公開キーを含む CA 証明書。

CA によって取り消された証明書を一覧表示する CRL。

複数の EE 証明書をデバイスにロードできます。

構成

プロシージャ

手順

証明書ファイルをデバイスに読み込むには、次の手順に従います。

ローカル証明書を読み込みます。

[edit] user@host> request security pki local-certificate load certificate-id local.cert filename /var/tmp/local.cert

CA 証明書を読み込みます。

[edit] user@host> request security pki ca-certificate load ca-profile ca-profile-ipsec filename /var/tmp/ca.cert

CA 証明書のフィンガープリントを調べます。この CA 証明書が正しい場合は、 [はい] を選択して受け入れます。

検証

正しく読み込まれた証明書を確認するには、運用モードで show security pki local-certificate コマンドと show security pki ca-certificate コマンドを入力します。

Fingerprint: e8:bf:81:6a:cd:26:ad:41:b3:84:55:d9:10:c4:a3:cc:c5:70:f0:7f (sha1) 19:b0:f8:36:e1:80:2c:30:a7:31:79:69:99:b7:56:9c (md5) Do you want to load this CA certificate ? [yes,no] (no) yes

ユーザーを認証するためのPKIおよびSSLフォワードプロキシの設定

非ドメイン ユーザーは、PKI を構成して、トラフィックの整合性、機密性、および信頼性を検証できます。PKI には、CA によって発行されたデジタル証明書、証明書の有効性と有効期限、証明書の所有者と発行者に関する詳細、およびセキュリティ ポリシーが含まれます。

非ドメインユーザーまたは非ドメインマシン上のドメインユーザーの場合、管理者はキャプティブポータルを指定して、ユーザーにファイアウォール認証を強制します(ファイアウォールがトラフィックタイプのキャプティブポータルをサポートしている場合)。ユーザーが名前とパスワードを入力してファイアウォール認証に合格すると、デバイスはファイアウォール認証のユーザーまたはグループの情報を取得し、それに応じてユーザー ファイアウォール ポリシーを適用してユーザーを制御できます。キャプティブポータルに加えて、IPアドレスまたはユーザー情報がイベントログから利用できない場合、ユーザーはWindows PCに再度ログインしてイベントログエントリを生成できます。次に、それに応じてユーザーの認証エントリが生成されます。

デバイスがHTTPS経由でユーザーを認証できるようにするには、ユーザーはSSLフォワードプロキシを設定して有効にする必要があります。ローカル証明書を生成し、SSL 終端プロファイルを追加し、SSL プロキシー・プロファイルを追加し、セキュリティー・ポリシーで SSL プロキシー・プロファイルを参照する必要があります。SSL フォワード プロキシが有効になっていない場合、ファイアウォールは HTTPS を使用しているユーザーを認証できませんが、HTTP、FPT、および Telnet を使用しているユーザーの場合、認証は期待どおりに実行できます。

PKIを生成し、SSLフォワードプロキシを有効にするには:

ローカルデジタル証明書のPKI公開鍵と秘密鍵のペアを生成します。

user@host# request security pki generate-key-pair certificate-id ssl-inspect-ca size 2048 type rsa

特定のDNの自己署名証明書を手動で生成します。

user@host# request security pki local-certificate generate-self-signed certificate-id ssl-inspect-ca domain-name www.mycompany.net subject "CN=www.mycompany.com,OU=IT,O=MY COMPANY,L=Sunnyvale,ST=CA,C=US" email security-admin@mycompany.net

SSL ターミネーションサービスに使用するアクセスプロファイルを定義します。

user@host# set services ssl termination profile for_userfw server-certificate ssl-inspect-ca

読み込まれた証明書を SSL プロキシ プロファイルで root-ca として構成します。

user@host# set services ssl proxy profile ssl-inspect-profile root-ca ssl-inspect-ca

CA リスト全体をインポートせず、セッションをドロップしない場合は、

ignore-server-auth-failureオプションを指定します。user@host# set services ssl proxy profile ssl-inspect-profile actions ignore-server-auth-failure

セキュリティポリシーにSSLターミネーションプロファイルを追加します。

user@host# set security policies from-zone untrust to-zone trust policy p1 then permit firewall-authentication user-firewall ssl-termination-profile for_userfw

設定をコミットします。

user@hot# commit

Feature Explorerを使用して、特定の機能に対するプラットフォームとリリースのサポートを確認します。

プラットフォームに関連する注意事項については、 プラットフォーム固有の SSL ターミネーションサービスの動作 の節を参照してください。

適応サービスインターフェイスのデジタル証明書の設定

デジタル証明書の実装では PKI を使用するため、公開鍵と秘密鍵で構成される鍵ペアを生成する必要があります。キーは乱数ジェネレーターで作成され、データの暗号化と復号化に使用されます。デジタル証明書を使用しないネットワークでは、IPsec 対応デバイスが秘密キーでデータを暗号化し、IPsec ピアが公開キーでデータを復号化します。

デジタル証明書を使用すると、鍵共有プロセスにさらに複雑なレベルが必要になります。まず、ユーザーとIPsecピアが、CAの公開キーを含むCA 証明書を送信するよう 要求します。次に、公開鍵と追加情報を含むローカルのデジタル証明書を割り当てるよう CA に要求します。CA は、要求を処理するときに、CA の秘密キーを使用してローカル証明書に署名します。次に、CA証明書とローカル証明書をルーターにインストールし、CAをリモートデバイスにロードしてから、ピアとのIPsecトンネルを確立します。

デジタル証明書の場合、Junos OSは、適応サービス(AS)およびマルチサービスPIC向けに、VeriSign、Entrust、Cisco Systems、Microsoft Windows CAをサポートしています。

以下のタスクにより、デジタル証明書を実装できます。

認証局のプロパティを設定する

CA は、デジタル証明書の作成、登録、検証、および失効を行う信頼できる第三者組織です。

ASおよびマルチサービスPIC用にCAとそのプロパティを設定するには、 [edit security pki] 階層レベルで以下のステートメントを含めます。

[edit security pki] ca-profile ca-profile-name { ca-identity ca-identity; enrollment { url url-name; retry number-of-attempts; retry-interval seconds; } }

CA プロパティを設定するためのタスクは、以下のとおりです。

CA プロファイル名を指定します

CA プロファイルには、CA または RA の名前と URL、およびいくつかの再試行タイマー設定が含まれます。Entrust、VeriSign、Cisco Systems、および Microsoft によって発行された CA 証明は互換性があります。

CA プロファイル名を指定するには、[edit security pki] セキュリティ レベルで ca-profile statement を含めます。

[edit security pki] ca-profile ca-profile-name;

また、証明書要求で使用される CA ID の名前も指定する必要があります。通常、この名前はドメイン名です。CA ID の名前を指定するには、[edit security pki ca-profile ca-profile-name] レベルで ca-identity ステートメントを含めます。

[edit security pki ca-profile ca-profile-name]

ca-identity ca-identity;

登録 URL の指定

ルーターが SCEP ベースの証明書登録要求を送信する CA の場所を指定します。CA URLに名前を付けてCAの場所を指定するには、[edit security pki enrollment]階層レベルでurlステートメントを含めます。

[edit security pki ca-profile ca-profile-name enrollment]

url url-name;

url-name は CA の場所です。形式は http://CA_name で、 CA_name は CA ホスト DNS名または IP アドレスです。

登録プロパティの指定

ルーターが証明書要求を再送信する回数と、ルーターが登録の試行の間に待機する時間(秒単位)を指定できます。

デフォルトでは、登録の再試行回数は 0 に設定されており、再試行回数は無限です。ルーターが証明書要求を再送信する回数を指定するには、[edit security pki ca-profile ca-profile-name enrollment]階層レベルで retry number-of-attempts ステートメントを含めます。

[edit security pki ca-profile ca-profile-name enrollment]

retry number-of-attempts;

number-of-attempts の範囲は 0 から 100 からです。

ルーターが登録試行の間に待機する時間を秒単位で指定するには、[edit security pki ca-profile ca-profile-name enrollment]階層レベルでretry-interval secondsステートメントを含めます。

[edit security pki ca-profile ca-profile-name enrollment]

retry-interval seconds;

seconds の範囲は 0 から 3600 からです。

証明書失効リストを構成する

CRL を設定するタスクは次のとおりです。

LDAP URL の指定

CA が現在の CRL を保存する LDAP サーバーの URL を指定できます。CA のデジタル証明書に証明書配布ポイント (CDP) が含まれている場合は、LDAP サーバーの URL を指定する必要はありません。CDP は、証明書の CRL を取得する方法に関する情報を含む証明書内のフィールドです。ルーターはこの情報を使用して CRL を自動的にダウンロードします。

証明書で指定されているものとは異なる CDP を使用する場合は、LDAP URL を設定します。設定した LDAP URL は、証明書に含まれる CDP よりも優先されます。

CA プロファイルごとに最大 3 つの URL を設定できます。

LDAP サーバー CRL にアクセスするためにパスワードが必要な場合は、 password ステートメントを含める必要があります。

LDAP サーバーからCRLを取得するようにルーターを設定するには、 url ステートメントを含め、 [edit security pki ca-profile ca-profile-name revocation-check crl] 階層レベルでURL名を指定します。

[edit security pki ca-profile ca-profile-name revocation-check crl]

url {

url-name;

}

url-name は、CA LDAP サーバー名です。形式は ldap://server-name で、 server-name は CA ホスト DNS名または IP アドレスです。

CRL へのアクセスにパスワードを使用するように指定するには、[edit security pki ca-profile ca-profile-name revocation-check crl url] 階層レベルで password ステートメントを含めます。

[edit security pki ca-profile ca-profile-name revocation-check crl url] password password;

password は、LDAP サーバーがアクセスに必要とする秘密のパスワードです。

CRL 更新の間隔を設定する

既定では、CRL の更新間隔は 24 時間です。CRL の更新間隔を設定するには、[edit security pki ca-profile ca-profile-name revocation-check crl] 階層レベルで refresh-interval ステートメントを含めます。

[edit security pki ca-profile ca-profile-name revocation-check crl]

refresh-interval number-of-hours;

時間数の範囲は 0 から 8784 です。

CRL のダウンロードに失敗した場合の証明書検証の上書き

デフォルトでは、ルーターが LDAP URL にアクセスできない場合、または有効な CRL を取得できない場合、証明書の検証に失敗し、IPsec トンネルは確立されません。CRL がダウンロードされないときにこの動作をオーバーライドし、IPsec ピアの認証を許可するには、[edit security pki ca-profile ca-profile-name revocation-check crl] 階層レベルで disable on-download-failure ステートメントを含めます。

[edit security pki ca-profile ca-profile-name revocation-check crl] disable on-download-failure;

デジタル証明書の管理

CA プロファイルを構成した後、信頼できる CA から CA 証明書を要求できます。次に、公開鍵と秘密鍵のペアを生成する必要があります。キーペアが使用可能な場合は、オンラインまたは手動でローカル証明書を生成できます。

デジタル証明書を管理するタスクは、以下のとおりです。

ASおよびマルチサービスPICのCAデジタル証明書を要求する

CA プロファイルの設定方法については、「 認証局のプロパティの設定」を参照してください。

この例では、証明書はオンラインで登録され、ルーターに自動的にインストールされます。

user@host> request security pki ca-certificate enroll ca-profile entrust

Received following certificates: Certificate: C=us, O=juniper Fingerprint:00:8e:6f:58:dd:68:bf:25:0a:e3:f9:17:70:d6:61:f3:53:a7:79:10 Certificate: C=us, O=juniper, CN=First Officer Fingerprint:bc:78:87:9b:a7:91:13:20:71:db:ac:b5:56:71:42:ad:1a:b6:46:17 Certificate: C=us, O=juniper, CN=First Officer Fingerprint:46:71:15:34:f0:a6:41:76:65:81:33:4f:68:47:c4:df:78:b8:e3:3f Do you want to load the above CA certificate ? [yes,no] (no) yes

CA 証明書を CA から直接取得する場合 (たとえば、電子メールの添付ファイルや Web サイトのダウンロードなど) は、 request security pki ca-certificate load コマンドを使用してインストールできます。詳細については、 CLIエクスプローラーを参照してください。

公開鍵と秘密鍵のペアを生成する

AS PIC または MS-PIC の証明書を取得した後、ローカル証明書を生成する前に公開秘密キーを生成する必要があります。公開キーはローカルデジタル証明書に含まれており、秘密キーはピアから受信したデータの復号化に使用されます。公開鍵と秘密鍵のペアを生成するには、 request security pki generate-key-pair certificate-id certificate-id-name コマンドを発行します。

以下の例は、AS PICまたはMS-PICの公開-秘密キーを生成する方法を示しています。

user@host>request security pki generate-key-pair certificate-id local-entrust2 Generated key pair local-entrust2, key size 1024 bits

ローカルデジタル証明書を生成して登録する

ローカルデジタル証明書は、オンラインまたは手動で生成および登録できます。AS PICまたはMS-PICのSCEPを使用して、ローカル証明書をオンラインで生成および登録するには、 request security pki local-certificate enroll コマンドを発行します。ローカル証明書要求を PKCS-10 形式で手動で生成するには、 request security pki generate-certificate-request コマンドを発行します。

ローカル証明書要求を手動で作成する場合は、証明書も手動で読み込む必要があります。ルーターに証明書を手動でインストールするには、 request security pki local-certificate load コマンドを発行します。

次の例は、ローカル証明書要求を手動で生成し、それを CA に送信して処理する方法を示しています。

user@host> request security pki generate-certificate-request certificate-id local-entrust2 domain-name router2.example.com filename entrust-req2 subject cn=router2.example.com

Generated certificate request -----BEGIN CERTIFICATE REQUEST----- MIIBoTCCAQoCAQAwGjEYMBYGA1UEAxMPdHAxLmp1bmlwZXIubmV0MIGfMA0GCSqG SIb3DQEBAQUAA4GNADCBiQKBgQCiUFklQws1Ud+AqN5DDxRs2kVyKEhh9qoVFnz+ Hz4c9vsy3B8ElwTJlkmIt2cB3yifB6zePd+6WYpf57Crwre7YqPkiXM31F6z3YjX H+1BPNbCxNWYvyrnSyVYDbFj8o0Xyqog8ACDfVL2JBWrPNBYy7imq/K9soDBbAs6 5hZqqwIDAQABoEcwRQYJKoZIhvcNAQkOMTgwNjAOBgNVHQ8BAf8EBAMCB4AwJAYD VR0RAQH/BBowGIIWdHAxLmVuZ2xhYi5qdW5pcGVyLm5ldDANBgkqhkiG9w0BAQQF AAOBgQBc2rq1v5SOQXH7LCb/FdqAL8ZM6GoaN5d6cGwq4bB6a7UQFgtoH406gQ3G 3iH0Zfz4xMIBpJYuGd1dkqgvcDoH3AgTsLkfn7Wi3x5H2qeQVs9bvL4P5nvEZLND EIMUHwteolZCiZ70fO9Fer9cXWHSQs1UtXtgPqQJy2xIeImLgw== -----END CERTIFICATE REQUEST----- Fingerprint: 0d:90:b8:d2:56:74:fc:84:59:62:b9:78:71:9c:e4:9c:54:ba:16:97 (sha1) 1b:08:d4:f7:90:f1:c4:39:08:c9:de:76:00:86:62:b8 (md5)

信頼できる CA は、ローカル証明書にデジタル署名し、それをユーザーに返します。証明書ファイルをルーターにコピーし、証明書を読み込みます。

user@host> request security pki local-certificate load filename /tmp/router2-cert certificate-id local-entrust2 Local certificate local-entrust2 loaded successfully

CA から送信されたファイルの名前が、証明書識別子の名前と一致していない可能性があります。ただし、 certificate-id 名は、ルーター用に生成したキーペアの名前と常に一致する必要があります。

ローカルおよび CA 証明が読み込まれたら、IPsec 設定で証明書を参照できます。ASおよびマルチサービスPICでデフォルト値を使用すると、IPsecプロポーザルやIPsecポリシーを設定する必要はありません。ただし、デジタル証明書の使用を指定するIKE の提案を設定し、IKE の提案を参照して IKE ポリシーで証明書を検索し、CA プロファイルをサービス セットに適用する必要があります。

ルーター証明書の自動再登録を設定する

auto-re-enrollment ステートメントを使用して、指定された既存のルーター証明書の有効期限前に自動再登録を設定します。この機能は、ルータ証明書を自動的に再登録します。再登録プロセスでは、新しい有効期限を持つ新しいルーター証明書を発行するよう CA に要求します。自動再登録の日付は、次のパラメーターによって決定されます。

re-enroll-trigger-time- ルータ証明書の開始日時(証明書が生成された時刻)と有効期間の差の割合。有効期限が切れるまでに自動再登録を開始する期間を指定するために使用されるre-enroll-trigger-time。validity-period—証明書の生成時に設定された、ルーター証明書の発行後期限切れになる日数。

デフォルトでは、この機能は明示的に設定されていない限り有効にされていません。つまり、自動再登録が構成されていない証明書は、通常の有効期限に期限切れになります。

ca-profile ステートメントは、有効期限が近づいている証明書を再登録するためにどの CA に接続するかを指定します。これは、元のルーター証明書を発行した CA です。

challenge-password ステートメントは、管理者が設定し、通常は CA の SCEP 登録 Web ページから取得されるルータ証明書のパスワードを発行 CA に提供します。パスワードの長さは16文字です。

オプションで、 re-generate-keypair ステートメントを使用してルーター証明書キーペアを再生成できます。

自動再登録プロパティを設定するには、 [edit security pki] 階層レベルに以下のステートメントを含めます。

[edit security pki] auto-re-enrollment { certificate-id { ca-profile ca-profile-name; challenge-password password; re-enroll-trigger-time-percentage percentage; re-generate-keypair; validity-period days; } }

percentage は、再登録トリガー時間の割合です。範囲は 1 から 99% までです。

days は、有効期間の日数です。範囲は 1 から 4095 までです。

証明書の自動再登録を構成するタスクは次のとおりです。

証明書 ID を指定します

certificate-idステートメントを使用して、自動再登録用に構成するルーター証明書の名前を指定します。証明書IDを指定するには、[edit security pki auto-re-enrollment]階層レベルで ステートメントを含めます。

[edit security pki auto-re-enrollment] certificate-id certificate-name;

CA プロファイルの指定

ca-profile ステートメントを使用して、以前に 証明書ID で指定されたルーター証明書から CA プロファイルの名前を指定します。CA プロファイルを指定するには、[edit security pki auto-re-enrollment certificate-id certificate-name] 階層レベルで ステートメントを含めます。

[edit security pki auto-re-enrollment certificate-id certificate-name] ca-profile ca-profile-name;

参照される ca-profile には、 [edit security pki ca-profile ca-profile-name enrollment url] 階層レベルで設定された登録URLが必要です。

チャレンジパスワードの指定

チャレンジ パスワードは、 PKI 証明書IDによって指定された CA によって再登録および失効に使用されます。チャレンジパスワードを指定するには、 [edit security pki auto-re-enrollment certificate-id certificate-name] 階層レベルに次のステートメントを含めます。

[edit security pki auto-re-enrollment certificate-id certificate-name] challenge-password password;

再登録トリガー時間を指定する

re-enroll-trigger-time ステートメントを使用して、有効期限が切れるまでの有効期間のうち、再登録が発生する割合を設定します。再登録のトリガー時間を指定するには、[edit security pki auto-re-enrollment certificate-id certificate-name]階層レベルで次のステートメントを含めます。

[edit security pki auto-re-enrollment certificate-id certificate-name] re-enroll-trigger-time percentage;

percentage は、再登録トリガー時間の割合です。範囲は 1 から 99% までです。

再生成キーペアの指定

再生成キーペアが設定されている場合、再登録時に新しいキーペアが生成されます。再登録が成功すると、新しいキーペアと新しい証明書が古い証明書とキーペアに置き換わります。新しいキーペアを生成するには、 [edit security pki auto-re-enrollment certificate-id certificate-name] 階層レベルで以下のステートメントを含めます。

[edit security pki auto-re-enrollment certificate-id certificate-name] re-generate-keypair;

有効期間の指定

validity-periodステートメントは、指定されたルーター証明書が有効であるルーター証明書の有効期間を日数で指定します。有効期間を指定するには、[edit security pki auto-re-enrollment certificate-id certificate-name]階層レベルで ステートメントを含めます。

[edit security pki auto-re-enrollment certificate-id certificate-name] validity-period days;

days は、有効期間の日数です。範囲は 1 から 4095 までです。

SCEP を使用した CA 証明書の登録

SCEP を使用して CA 証明書をオンラインで登録する

開始する前に、以下を実行します。

公開鍵と秘密鍵のペアを生成します。

CA プロファイルを作成します。

CA 証明書をオンラインで登録するには、次の手順を実行します。

SCEP を使用して CA 証明書をオンラインで取得します。

user@host> request security pki ca-certificate enroll ca-profile ca-profile-ipsec

コマンドは同期的に処理され、受信した CA 証明書のフィンガープリントが提供されます。

Fingerprint: e6:fa:d6:da:e8:8d:d3:00:e8:59:12:e1:2c:b9:3c:c0:9d:6c:8f:8d (sha1) 82:e2:dc:ea:48:4c:08:9a:fd:b5:24:b0:db:c3:ba:59 (md5) Do you want to load the above CA certificate ? [yes,no]

正しい証明書が読み込まれていることを確認します。CA 証明書は、CLI プロンプトで yes と入力した場合にのみロードされます。

キーペアのビット長など、証明書に関する詳細については、コマンド

show security pki ca-certificateを使用します。

例:SCEP を使用したローカル証明書のオンライン登録

この例では、SCEP を使用してローカル証明書をオンラインで登録する方法を示しています。

必要条件

開始する前に、以下を実行します。

公開鍵と秘密鍵のペアを生成します。 「自己署名デジタル証明書」を参照してください。

CA プロファイルを設定します。 例:CA プロファイルの設定を参照してください。

SCEP の場合は、CA 証明書を登録します。 「SCEP を使用した CA 証明書のオンライン登録」を参照してください。

概要

この例では、ローカル証明書をオンラインで取得し、SCEP で指定された証明書IDのオンライン登録を開始するようにジュニパーネットワークスデバイスを設定します。CA プロファイル名 ca-profile-ipsecで CA サーバーへの URL パスを指定します。

request security pki local-certificate enroll scep コマンドを使用して、指定した証明書IDのオンライン登録を開始します。 Junos OS リリース 15.1X49-D40 および Junos OS リリース 17.3R1 以降では、scep キーワードがサポートされており、必須です。CA プロファイル名(例:ca-profile-ipsec)、以前に生成されたキーペアに対応する証明書ID(例:qqq)、および以下の情報を指定する必要があります。

-

証明書の登録および再登録のために CA 管理者から提供されたチャレンジ パスワード。

RFC8894には、既存の証明書が更新要求に署名する場合、チャレンジパスワードはオプションであることが示されています。チャレンジパスワードは必須ではありません。チャレンジ パスワードがなくても設定をコミットできます。

次の値の少なくとも 1 つ:

IKE ネゴシエーションで証明書の所有者を識別するためのドメイン名(例:

qqq.example.net)。電子メール ステートメントを使用した IKE ネゴシエーションの証明書所有者の ID(例:

qqq@example.net)。デバイスが静的 IP アドレス(例:

10.10.10.10)用に設定されている場合の IP アドレス。

ドメインコンポーネント(DC)、共通名(CN)、シリアル番号(SN)、組織単位名(OU)、組織名(O)、地域(L)、都道府県(ST)、国(C)など、サブジェクト名を引用符で囲んでDN形式で指定します。

デバイス証明書を取得し、証明書IDのオンライン登録が開始されると、コマンドは非同期的に処理されます。

構成

プロシージャ

手順

ローカル証明書をオンラインで登録するには:

CA プロファイルを指定します。

[edit] user@host# set security pki ca-profile ca-profile-ipsec enrollment url path-to-ca-server

デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

運用モードコマンドを実行して、登録プロセスを開始します。

user@host> request security pki local-certificate enroll scep ca-profile ca-profile-ipsec certificate-id qqq challenge-password ca-provided-password domain-name qqq.example.net email qqq@example.net ip-address 10.10.10.10 subject DC=example, CN=router3, SN, OU=marketing, O=example, L=sunnyvale, ST=california, C=us

シリアル番号を指定せずにサブジェクトフィールドでSNを定義すると、シリアル番号はデバイスから直接読み取られ、CSRに追加されます。

Junos OS リリース 19.4R2以降、ECDSAキーはSCEPでサポートされていないため、SCEPでECDSAキーを使用してローカル証明書を登録しようとすると、警告メッセージ ECDSA Keypair not supported with SCEP for cert_id <certificate id> が表示されます。

検証

設定が正常に機能していることを確認するには、 show security pki コマンドを入力します。

例:SCEP を使用したローカル証明書の自動更新

CMPv2 または SCEP を使用して、デジタル証明書を登録できます。この例では、SCEP を使用してローカル証明書を自動的に更新する方法を示しています。

必要条件

開始する前に、以下を実行します。

証明書をオンラインまたは手動で取得します。 「デジタル証明書」を参照してください。

ローカル証明書を取得します。 「例:SCEP を使用したローカル証明書のオンライン登録」を参照してください。

概要

オンライン登録で取得した証明書、または手動で読み込んだ証明書を自動的に更新するようにデバイスを有効にすることができます。証明書の自動更新により、証明書の有効期限が切れる前にデバイス上の証明書を覚えておく必要がなくなり、常に有効な証明書を維持できます。

証明書の自動更新は、デフォルトでは無効になっています。証明書の自動更新を有効にし、有効期限が切れる前に証明書を再登録する要求を自動的に送信するようにデバイスを設定できます。証明書の再登録要求をいつ送信するかを指定できます。再登録のトリガーは、証明書の有効期間のうち、有効期限が切れるまで残っている割合です。たとえば、証明書の残りの有効期間が 10% のときに更新要求を送信する場合は、再登録トリガーに 10 を構成します。

証明書の自動更新を機能させるには、デバイスが CA サーバーに到達でき、更新プロセス中に証明書がデバイスに残っていることを確認します。さらに、証明書を発行する CA が同じ DN を返すことができることも確認する必要があります。CA は、新しい証明書のサブジェクト名または代替サブジェクト名拡張を変更してはなりません。

SCEP 証明書の自動更新は、すべての SCEP 証明書に対して、または証明書ごとに有効または無効にすることができます。 set security pki auto-re-enrollment scep コマンドを使用して、証明書の再登録を有効にして設定します。この例では、CA 証明書の証明書IDを ca-ipsec に指定し、証明書に関連付けられた CA プロファイル名を ca-profile-ipsec に設定します。CA 証明書のチャレンジ パスワードは、CA 管理者から提供されたチャレンジ パスワードに設定します。このパスワードは、以前に CA に設定されたものと同じである必要があります。また、再登録トリガーの割合を 10 に設定します。自動再登録時に、ジュニパーネットワークスデバイスはデフォルトで既存のキーペアを使用します。セキュリティ対策として、再登録のために新しいキーペアを再生成することをお勧めします。新しいキーペアを生成するには、 re-generate-keypair コマンドを使用します。

構成

プロシージャ

手順

ローカル証明書の再登録を有効にして設定するには、次の手順を実行します。

次のコマンドを使用して、証明書の再登録を有効にして構成します。

[edit] user@host# set security pki auto-re-enrollment scep certificate-id ca-ipsec ca-profile-name ca-profile-ipsec challenge-password ca-provided-password re-enroll-trigger-time-percentage 10 re-generate-keypair

Junos OS リリース 15.1X49-D40 および Junos OS リリース 17.3R1 以降では、

scepキーワードがサポートされており、必須です。デバイスの設定が完了したら、設定をコミットします。

[edit] user@host# commit

検証

設定が正常に機能していることを確認するには、 show security pki local-certificate detail 運用モードコマンドを入力します。

CMPv2 を使用した CA 証明書のオンライン登録

request security pki local-certificate enroll cmpv2 コマンドは、CMPv2 を使用してローカルのデジタル証明書をオンラインで登録します。このコマンドは、CA サーバの設定に基づいて、エンドエンティティと CA 証明の両方をロードします。登録 URL は CA プロファイルから抽出されるため、CA 証明を登録する前に CA プロファイルを作成する必要があります。

このトピックでは、CMPv2 プロトコルを使用した証明書の登録について説明します。

証明書の登録および再登録メッセージ

CMPv2プロトコルには、主に証明書の登録と再登録の操作が含まれます。証明書の登録プロセスには初期化要求メッセージと初期化応答メッセージが含まれ、証明書の再登録にはキー更新要求メッセージとキー更新応答メッセージが含まれます。

CMPv2 サーバーは初期化応答(IP)で応答します。応答には、EE 証明書とオプションの CA 証明が含まれます。RFC 4210に準拠したshared-secret-informationを使用して、メッセージの整合性とメッセージの真正性初期化応答を検証できます。また、発行者 CA 公開キーを使用して初期化応答を検証することもできます。EE 証明書を再登録する前に、デバイスに有効な CA 証明書が登録されている必要があります。

初期化応答またはキー更新応答メッセージには、発行者 CA 証明書または CA 証明のチェーンを含めることができます。応答で受信された CA 証明は、信頼できる CA 証明として扱われ、信頼できる CA ストアの場合、受信デバイスに保存されます。これらの CA 証明は、後で EE 証明書の検証に使用されます。

CA 証明書の再登録はサポートされていません。CA 証明書の有効期限が切れた場合は、現在の CA 証明書を登録解除し、再度登録する必要があります。

EE 証明書と発行者 CA 証明書

単純なシナリオでは、初期化応答メッセージに EE 証明書のみが含まれることがあり、その場合、CA 情報は別個に提供されます。証明書は EE 証明書ストアに保管されます。

初期化応答メッセージには、EE 証明書と自己署名発行者 CA 証明書を含めることができます。EE 証明書は、最初に証明書ストアに保管され、次に CA 証明書が検査されます。CA 証明書が見つかり、初期化応答メッセージ内の CA 証明書のサブジェクト DN が EE 証明書の発行者 DN と一致する場合、CA 証明書は、CMPv2 certificate enrollment コマンドで指定された CA プロファイル名の CA 証明書ストアに保管されます。CA 証明書が CA 証明書ストアに既に存在する場合、アクションは実行されません。

EE 証明書と CA 証明書チェーン

多くのデプロイメントでは、EE 証明書は証明書チェーン内の中間 CA によって発行されます。この場合、初期化応答メッセージには、EE 証明書とチェーン内の CA 証明のリストを含めることができます。EE 証明書を検証するには、中間 CA 証明と自己署名ルート CA 証明をすべて必要です。CA チェーンは、同様の階層を持つピア デバイスから受信した証明書を検証するために必要になる場合もあります。次のセクションでは、CA チェーン内の証明書がどのように格納されるかについて説明します。

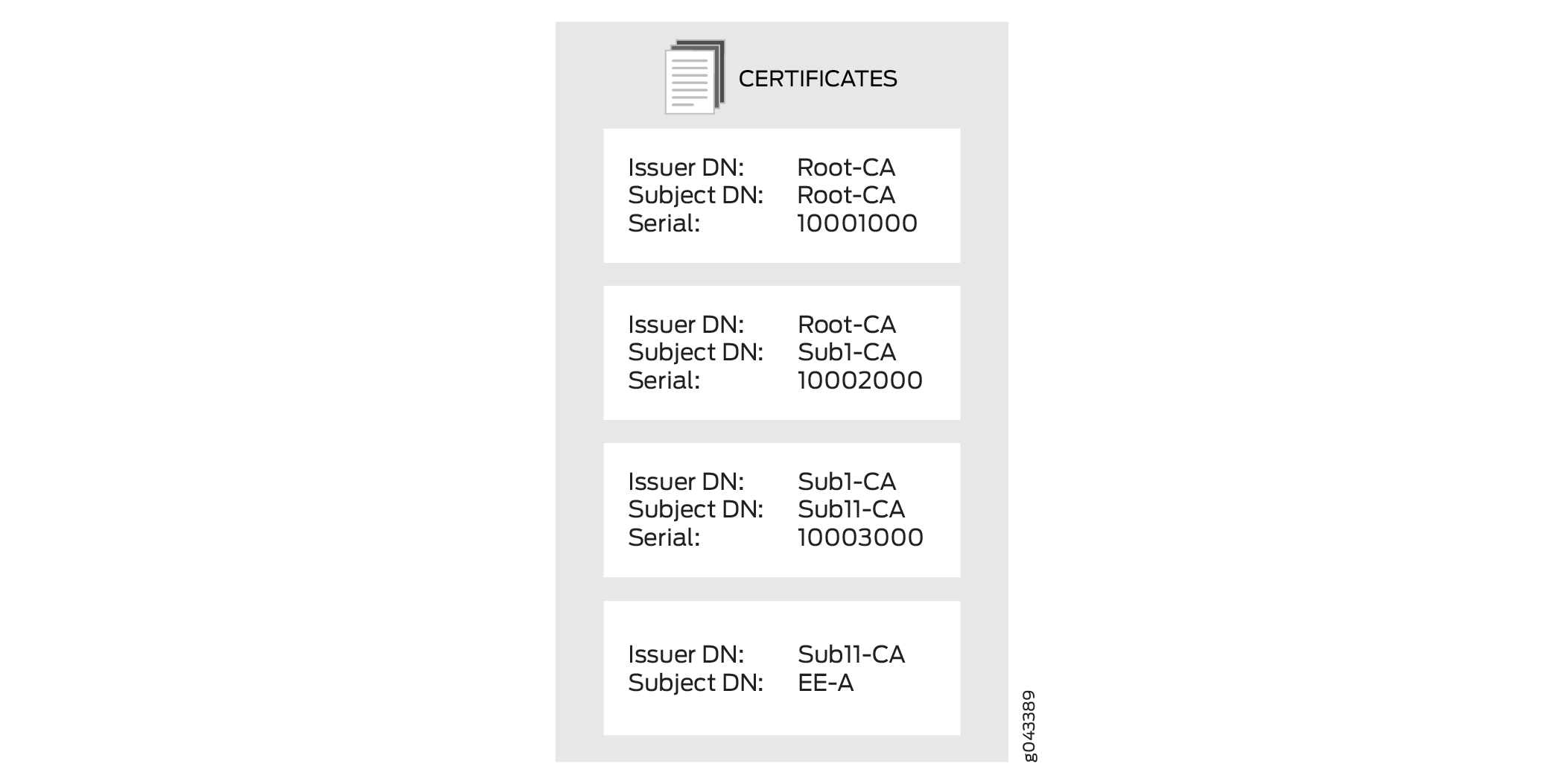

図 1 では、初期化応答メッセージに、EE 証明書と証明書チェーン内の 3 つの CA 証明が含まれています。

を使用したエンドエンティティ証明書

を使用したエンドエンティティ証明書

上の図では、EE 証明書は EE 証明書ストアに保管されています。各 CA 証明書には CA プロファイルが必要です。サブジェクト DN が Sub11-CA の CA 証明書は、チェーン内の最初の CA であり、EE 証明書の発行者です。これは、CMPv2 certificate enrollment コマンドで指定された CA プロファイルに保存されます。

デバイスは、CA ストアのチェーン内の残りの各 CA 証明の存在を確認します。CA ストアに CA 証明書が存在しない場合は、その証明書が保存され、その CA プロファイルが作成されます。新しい CA プロファイル名は、CA 証明書のシリアル番号の最下位の 16 桁を使用して作成されます。シリアル番号が 16 桁より長い場合、16 桁を超える最上位桁は切り捨てられます。シリアル番号が 16 桁より短い場合、残りの最上位桁は 0 で埋められます。例えば、シリアル番号が11111000100010001000場合、CA プロファイル名は 1000100010001000になります。シリアル番号が 10001000 の場合、CA プロファイル名は 0000000010001000 です。

複数の証明書のシリアル番号が、同じ最下位の 16 桁を持つ可能性があります。この場合、一意の CA プロファイル名を作成するために、プロファイル名に -00 が付加されます。付加された番号を -01 から -99 に増やすことで、追加の CA プロファイル名が作成されます。例えば、CA プロファイル名は、 1000100010001000、 1000100010001000-00、および 1000100010001000-01 にすることができます。

ルーターにデジタル証明書をインストールする

デジタル証明書は、CA と呼ばれる信頼できるサードパーティーを通じて ID を確認するための電子的な手段です。 または、自己署名証明書を使用して ID を証明することもできます。使用する CA サーバーは、独立した CA または独自の組織によって所有および運用され、その場合は独自の CA になります。独立 CA を使用する場合は、独立 CA および CRL サーバーのアドレス (証明書と CRL を取得するため)、および個人証明書要求をサブミットする際に必要な情報について、独立 CA に連絡する必要があります。自分自身の CA の場合は、この情報を自分で決定します。PKI は、デジタル証明書管理のためのインフラストラクチャーを提供します。

デジタル証明書を手動で要求する

デジタル証明書を手動で取得するには、CA プロファイルを設定し、秘密鍵と公開鍵のペアを生成し、ローカル証明書を作成して、ルーターに証明書をロードする必要があります。証明書を読み込むと、IPsec–vpn 設定で参照できます。

以下の手順は、CA プロファイルを設定する方法を示しています。

ACMEプロトコルの理解

ACMEプロトコルと証明書の登録方法について学びます。

ACMEプロトコルとは

自動証明書管理環境(ACME)プロトコルは、Let's EncryptなどのいくつかのPKIサーバーで使用される新しいPKI登録標準です。Let's encrypt証明書は、ファイアウォールでWebサーバー証明書を無料で使用できるもので、Juniper Secure ConnectやJ-Webで使用できます。Junos OS は、25 日ごとに Let's Encrypt 証明書を自動的に再登録します。

ACMEプロトコルでは、Let's EncryptサーバーまたはACME対応サーバーからの証明書を登録できます。ファイアウォールはLet's Encryptサーバーから証明書を登録し、Juniper Secure ConnectはCA 証明をコピーしてダウンロードすることなく、証明書を検証します。

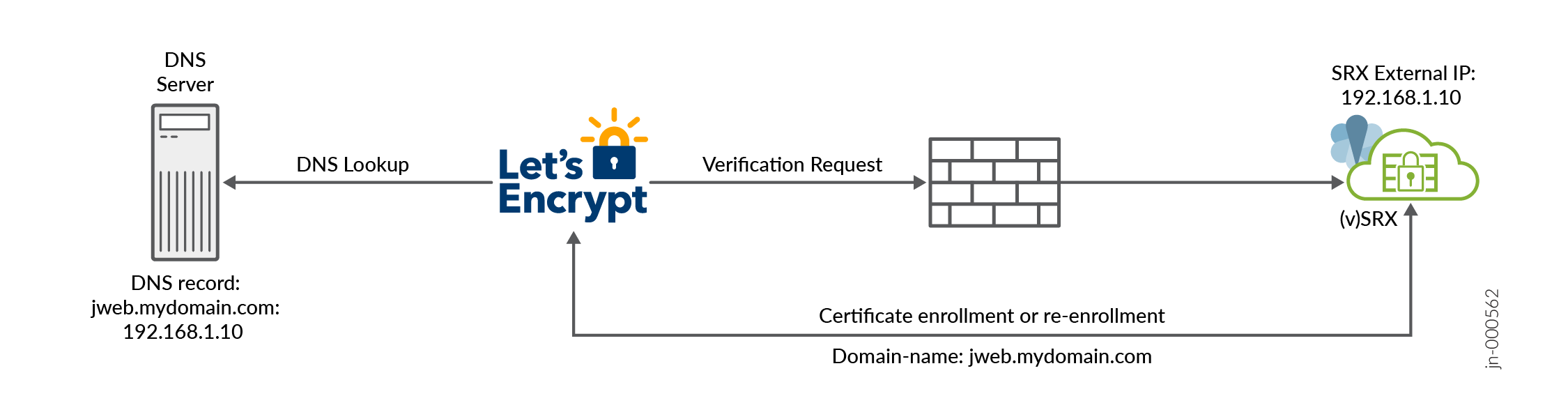

Let's Encrypt を使用する場合は、 図 2 に示すように、Let's Encrypt サーバーがドメイン名をファイアウォール インターフェイスの IP アドレスに解決できることを確認してください。Let's Encryptサーバーは、TCPポート80のファイアウォールインターフェイスに到達できる必要があります。証明書の登録中に、ファイアウォールはこの受信要求を一時的に自動的に有効にします。ファイアウォール、中間デバイス、またはルーターが TCPポート 80 をブロックしている場合、証明書の登録は失敗します。

ファイアウォールは、 Let's Encryptサーバー との送信通信にポート443を使用します。ネットワーク セキュリティ ポリシーでこの送信トラフィックが許可されていることを確認します。ポート 80 を介した Let's Encrypt サーバーへの通信は、ファイアウォールからの送信接続ではサポートされていません。

の名前解決

の名前解決

制限

-

dns-01 と外部アカウントのバインドはサポートされていません。

-

J-Webがポート 80 をリッスンする場合、ACME は使用できません

-

*.mydomain.comなどのワイルドカード証明書はサポートされていません。代わりに、複数のDNS名を登録できます。

Let's Encryptサーバーを使用してローカル証明書を登録する

この例では、Let's Encrypt を使用してローカル証明書を登録する方法を示します。

-

CA プロファイルを指定します。ACME登録プロセスには、CRL検証は含まれません。

[edit] user@host# set security pki ca-profile ISRG_Root_X1 ca-identity ISRG_Root_X1 user@host# set security pki ca-profile ISRG_Root_X1 revocation-check disable user@host# set security pki ca-profile Lets_Encrypt ca-identity Lets_Encrypt user@host# set security pki ca-profile Lets_Encrypt enrollment url https://acme-v02.api.letsencrypt.org/directory

-

設定をコミットします。

[edit] user@host# commit

-

CA 証明書を読み込みます。

[edit] user@host> request security pki ca-certificate load ca-profile ISRG_Root_X1 filename ISRG_Root_X1.pem

ISRG_Root_X1.pem証明書をダウンロードするには、KB84991を参照してください。

-

ACMEキーIDを作成します。

[edit] user@host> request security pki generate-key-pair size 2048 type rsa acme-key-id mydomain

-

ローカル証明書の登録を準備します。

[edit] user@host> request security pki generate-key-pair size 2048 type rsa certificate-id service-mydomain

-

1 つのドメイン名で証明書を登録します。

Let's Encrypt を使用する場合は、 図 2 に示すように、Let's Encrypt サーバーがドメイン名をファイアウォール インターフェイスの IP アドレスに解決できることを確認してください。Let's Encryptサーバーは、TCPポート80のファイアウォールインターフェイスに到達できる必要があります。証明書の登録中に、ファイアウォールはこの受信要求を一時的に自動的に有効にします。ファイアウォール、中間デバイス、またはルーターが TCPポート 80 をブロックしている場合、証明書の登録は失敗します。

ファイアウォールは、 Let's Encryptサーバー との送信通信にポート443を使用します。ネットワーク セキュリティ ポリシーでこの送信トラフィックが許可されていることを確認します。ポート 80 を介した Let's Encrypt サーバーへの通信は、ファイアウォールからの送信接続ではサポートされていません。

[edit] user@host> request security pki local-certificate enroll acme acme-key-id mydoamin certificate-id service-mydomain ca-profile Lets_Encrypt domain-name jweb.mydomain.com email jweb@acmejnpr.net letsencrypt-enrollment yes terms-of-service agree

複数のドメイン名で証明書を登録します。

[edit] user@host> request security pki local-certificate enroll acme acme-key-id mydomain certificate-id service-mydomain ca-profile Lets_Encrypt domain-name jweb.mydomain.com,remote-acess.mydomain.com email jweb@acmejnpr.net letsencrypt-enrollment yes terms-of-service agree

-

登録が完了すると、発行された証明書が certificate-id service-mydomian に読み込まれます。

ローカル証明書の手動再登録

ローカル証明書をオンラインで再登録するには、次の手順を実行します。

-

再登録要求を開始します。

[edit] user@host> request security pki local-certificate re-enroll acme acme-key-id mydomain certificate-id serice-mydomain ca-profile Lets_Encrypt re-generate-keypair

-

再登録が完了すると、発行された証明書が certificate-id service-mydomian に読み込まれます。

ACMEアカウントの削除

ACMEアカウントを削除するには、次の手順を実行します。

-

次のコマンドを発行します。

[edit] user@host> clear security pki acme account acme-key-id mydomain ca-profile Lets_Encrypt

ACME アカウント キーは、登録によって ACME がアクティブ化または作成された場合にのみ削除できます。

プラットフォーム固有のSSLターミネーションサービスの動作

Feature Explorerを使用して、特定の機能に対するプラットフォームとリリースのサポートを確認します。

次の表を使用して、プラットフォームのプラットフォーム固有の動作を確認します。

| プラットフォーム | の違い |

|---|---|

| SRX シリーズ |

|