このページの内容

IPsecルールとルールセット

例:IKE動的SAの設定

この例では、IKE動的SAを設定する方法を示し、以下のセクションで構成されています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

マルチサービスインターフェイスがインストールされた4台のM Series、MXシリーズ、またはT Seriesルーター。

Junos OSリリース9.4以降。

この機能を設定する前に、デバイスの開始以降の特別な設定は必要ありません。

概要とトポロジー

SA(セキュリティ アソシエーション)は、2 つのホストが IPsec を使用して相互に安全に通信できるようにするシンプレックス接続です。

動的SAは、手動による鍵の配布、保守、追跡が困難な、地理的に分散した大規模ネットワークに最適です。動的SAは、セキュリティゲートウェイによってネゴシエートされたプロポーザルのセットで構成されています。キーはネゴシエーションの一部として生成され、設定で指定する必要はありません。動的SAには、ピアとネゴシエートするプロトコルとアルゴリズムのリストに優先順位を付けることができる1つ以上のプロポーザルが含まれます。

トポロジー

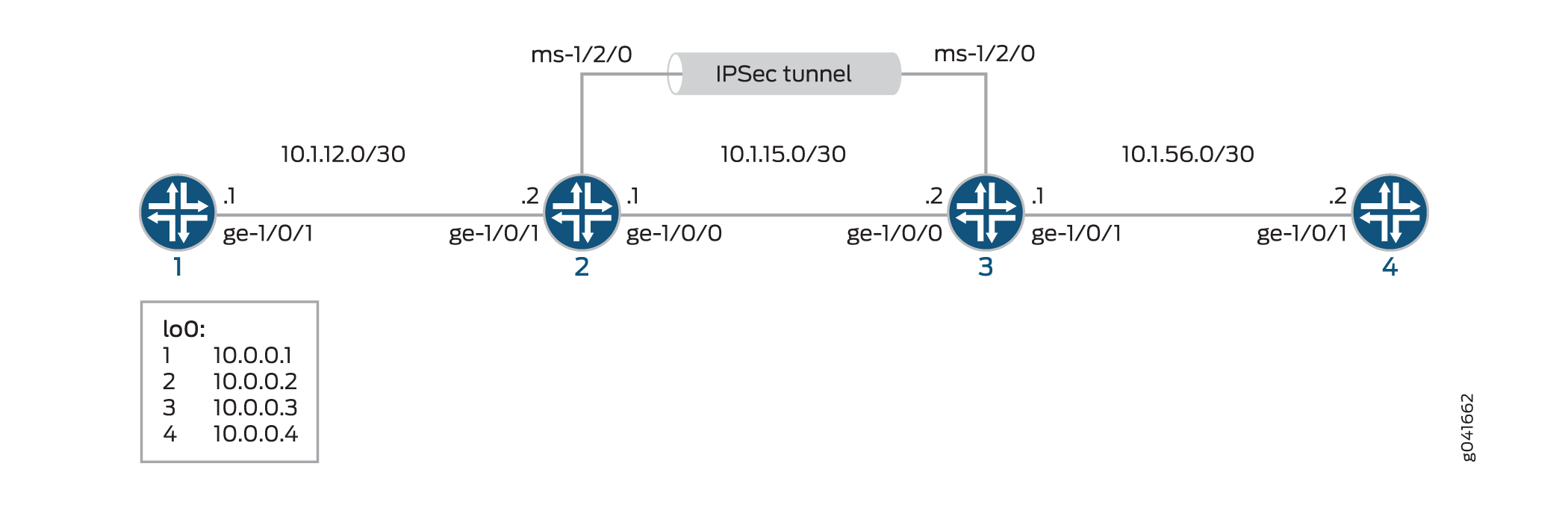

図1 は、4台のルーターのグループを含むIPsecトポロジーを示しています。この構成では、ルーター2と3がIKE動的SA、拡張認証、暗号化を使用してIPsecトンネルを確立する必要があります。ルーター1および4は基本的な接続を提供し、IPsecトンネルが動作していることを確認するために使用されます。

マルチサービスPICでIKEプロポーザル、IPsecプロポーザル、IPsecポリシーを指定しない場合、Junos OSはデフォルトで最高レベルの暗号化と認証になります。その結果、デフォルトの認証プロトコルはESP、デフォルトの認証モードはHMAC-SHA1-96、デフォルトの暗号化モードは3DES-CBCとなります。

設定

IKE動的SAを設定するには、以下のタスクを実行します。

この例に示されているインターフェイスタイプは、あくまでも目安です。例えば、ge-の代わりにso-インターフェイスを使用し、ms-の代わりにsp-を使用できます。

ルーター1の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更した後、コマンドをルーター1の[edit]階層レベルのCLIにコピー&ペーストします。

set interfaces ge-0/0/0 description "to R2 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.1/32 set routing-options router-id 10.0.0.1 set protocols ospf area 0.0.0.0 interface ge-0/0/0 set protocols ospf area 0.0.0.0 interface lo0.0

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター1をルーター2とのOSPF接続用に設定するには:

イーサネット インターフェイスとループバック インターフェイスを設定します。

[edit interfaces] user@router1# set ge-0/0/0 description "to R2 ge-0/0/0" user@router1# set ge-0/0/0 unit 0 family inet address 10.1.12.2/30 user@router1# set lo0 unit 0 family inet address 10.0.0.1/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit interfaces] user@router1# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router1# set ospf area 0.0.0.0 interface lo0.0

ルーターIDを設定します。

[edit routing-options] user@router1# set router-id 10.0.0.1

設定をコミットします。

[edit] user@router1# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R2 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.1/32;

}

}

}

}

user@router1# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router1# show routing-options

routing-options {

router-id 10.0.0.1;

}

ルーター2の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更してから、コマンドをルーター 2 の [edit] 階層レベルの CLI にコピー アンド ペーストします。

set interfaces ge-0/0/0 description "to R1 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.12.1/30 set interfaces ge-0/0/1 description "to R3 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.1/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.2/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.2 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.2 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike-demo-proposal dh-group group2 set services ipsec-vpn ike policy ike-demo-policy pre-shared proposals demo-proposal set services ipsec-vpn ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 set services service-set demo-service-set ipsec-vpn-rules rule-ike

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター2でOSPF接続とIPsecトンネルパラメーターを設定するには:

インターフェイスのプロパティを設定します。このステップでは、2つのイーサネットインターフェイス(ge-1/0/0およびge-1/0/1)、ループバックインターフェイス、マルチサービスインターフェイス(ms-1/2/0)を設定します。

[edit interfaces] user@router2# set ge-0/0/0 description "to R1 ge-0/0/0" user@router2# set ge-0/0/0 unit 0 family inet address 10.1.12.1/30 user@router2# set ge-0/0/1 description "to R3 ge-0/0/1" user@router2# set ge-0/0/1 unit 0 family inet address 10.1.15.1/30 user@router2# set ms-1/2/0 services-options syslog host local services info user@router2# set ms-1/2/0 unit 0 family inet user@router2# set ms-1/2/0 unit 1 family inet user@router2# set ms-1/2/0 unit 1 service-domain inside user@router2# set ms-1/2/0 unit 2 family inet user@router2# set ms-1/2/0 unit 2 service-domain outside user@router2# set lo0 unit 0 family inet address 10.0.0.2/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router2# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router2# set ospf area 0.0.0.0 interface lo0.0 user@router2# set ospf area 0.0.0.0 interface ms-1/2/0.1

ルーターIDを設定します。

[edit routing-options] user@router2# set router-ID 10.0.0.2

IPsecルールを設定します。このステップでは、IPsecルールを設定し、リモートゲートウェイアドレス、認証および暗号化プロパティなどの手動SAパラメーターを指定します。

注:デフォルトでは、Junos OS は IKE ポリシー バージョン 1.0 を使用します。Junos OSリリース11.4以降は、

[edit services ipsec-vpn ike policy policy-name pre-shared]で設定する必要があるポリシーバージョン2.0もサポートIKE。[edit services ipsec-vpn] user@router2# set rule rule-ike term term-ike then remote-gateway 10.1.15.2 user@router2# set rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy user@router2# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router2# set rule match-direction input user@router2# set ike proposal ike-demo-proposal authentication-method pre-shared-keys user@router2# set ike proposal ike-demo-proposal dh-group group2 user@router2# set ike policy ike-demo-policy pre-shared proposals demo-proposal user@router2# set ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo user@router2# set ipsec proposal ipsec-demo-proposal protocol esp user@router2# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router2# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router2# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router2# set ipsec proposals ipsec-demo-proposal

ネクストホップスタイルのサービスセットを設定し、ローカルゲートウェイアドレスを指定して、IPsec VPNルールをサービスセットに関連付けます。

[edit services] user@router2# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router2# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router2# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.1 user@router2# set service-set demo-service-set ipsec-vpn-rules rule-ike

設定をコミットします。

[edit] user@router2# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options、および show services コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router1# show interfaces

interfaces {

ge-0/0/0 {

description "To R1 ge-0/0/0";

unit 0 {

family inet {

address 10.1.12.1/30;

}

}

}

ge-0/0/1 {

description "To R3 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.1/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet;

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.2/32;

}

}

}

}

user@router2# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router2# show routing-options

routing-options {

router-id 10.0.0.2;

}

user@router2# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.2;

dynamic {

ike-policy ike-demo-policy;

ipsec-policy ipsec-demo-policy;

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike-demo-policy {

proposals demo-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec-demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

}

}

service-set demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

local-gateway 10.1.15.1;

}

ipsec-vpn-rules rule-ike;

}

service-set demo-service-set {

next-hop-service {

inside-service-interface ms-1/2/0.1;

outside-service-interface ms-1/2/0.2;

}

ipsec-vpn-options {

local-gateway 10.1.15.2;

}

ipsec-vpn-rules rule-ike;

}

ルーター3の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、ルーター3の[edit]階層レベルのCLIにコマンドをコピー&ペーストしてください。

set interfaces ge-0/0/0 description "to R4 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.1/30 set interfaces ge-0/0/1 description "to R2 ge-0/0/1" set interfaces ge-0/0/1 unit 0 family inet address 10.1.15.2/30 set interfaces ms-1/2/0 services-options syslog host local services info set interfaces ms-1/2/0 unit 0 family inet set interfaces ms-1/2/0 unit 1 family inet set interfaces ms-1/2/0 unit 1 service-domain inside set interfaces ms-1/2/0 unit 2 family inet set interfaces ms-1/2/0 unit 2 service-domain outside set interfaces lo0 unit 0 family inet address 10.0.0.3/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set protocols ospf area 0.0.0.0 interface ms-1/2/0.1 set routing-options router-id 10.0.0.3 set services ipsec-vpn rule rule-ike term term-ike then remote-gateway 10.1.15.1 set services ipsec-vpn rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy set services ipsec-vpn rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy set services ipsec-vpn rule match-direction input set services ipsec-vpn ike proposal ike-demo-proposal authentication-method pre-shared-keys set services ipsec-vpn ike proposal ike-demo-proposal dh-group group2 set services ipsec-vpn ike policy ike-demo-policy pre-shared proposals demo-proposal set services ipsec-vpn ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo set services ipsec-vpn ipsec proposal ipsec-demo-proposal protocol esp set services ipsec-vpn ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 set services ipsec-vpn ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc set services ipsec-vpn ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 set services ipsec-vpn ipsec proposals ipsec-demo-proposal set services service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 set services service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 set services service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 set services service-set demo-service-set ipsec-vpn-rules rule-ike

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター3でOSPF接続とIPsecトンネルパラメーターを設定するには:

インターフェイスのプロパティを設定します。このステップでは、2つのイーサネットインターフェイス(ge-1/0/0およびge-1/0/1)、ループバックインターフェイス、マルチサービスインターフェイス(ms-1/2/0)を設定します。

[edit interfaces] user@router3# set ge-0/0/0 description "to R4 ge-0/0/0" user@router3# set ge-0/0/0 unit 0 family inet address 10.1.56.1/30 user@router3# set ge-0/0/1 description "to R2 ge-0/0/1" user@router3# set ge-0/0/1 unit 0 family inet address 10.1.15.2/30 user@router3# set ms-1/2/0 services-options syslog host local services info user@router3# set ms-1/2/0 unit 0 family inet user@router3# set ms-1/2/0 unit 1 family inet user@router3# set ms-1/2/0 unit 1 service-domain inside user@router3# set ms-1/2/0 unit 2 family inet user@router3# set ms-1/2/0 unit 2 service-domain outside user@router3# set lo0 unit 0 family inet address 10.0.0.3/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

[edit protocols] user@router3# set ospf area 0.0.0.0 interface ge-0/0/0.0 user@router3# set ospf area 0.0.0.0 interface lo0.0 user@router3# set ospf area 0.0.0.0 interface ms-1/2/0.1

ルーターIDを設定します。

[edit routing-options] user@router3# set router-id 10.0.0.3

IPsecルールを設定します。このステップでは、IPsecルールを設定し、リモートゲートウェイアドレス、認証および暗号化プロパティなどの手動SAパラメーターを指定します。

[edit services ipsec-vpn] user@router3# set rule rule-ike term term-ike then remote-gateway 10.1.15.1 user@router3# set rule rule-ike term term-ike then dynamic ike-policy ike-demo-policy user@router3# set rule rule-ike term term-ike then dynamic ipsec-policy ipsec-demo-policy user@router3# set rule match-direction input user@router3# set ike proposal ike-demo-proposal authentication-method pre-shared-keys user@router3# set ike proposal ike-demo-proposal dh-group group2 user@router3# set ike policy ike-demo-policy pre-shared proposals demo-proposal user@router3# set ike policy ike-demo-policy pre-shared pre-shared-key ascii-text keyfordemo user@router3# set ipsec proposal ipsec-demo-proposal protocol esp user@router3# set ipsec proposal ipsec-demo-proposal authentication-algorithm hmac-sha1-96 user@router3# set ipsec proposal ipsec-demo-proposal encryption-algorithm 3des-cbc user@router3# set ipsec policy ipsec-demo-policy perfect-forward-secrecy keys group2 user@router3# set ipsec proposals ipsec-demo-proposal

ネクストホップスタイルのサービスセットを設定し、ローカルゲートウェイアドレスを指定して、IPsec VPNルールをサービスセットに関連付けます。

[edit services] user@router3# set service-set demo-service-set next-hop-service inside-service-interface ms-1/2/0.1 user@router3# set service-set demo-service-set next-hop-service outside-service-interface ms-1/2/0.2 user@router3# set service-set demo-service-set ipsec-vpn-options local-gateway 10.1.15.2 user@router3# set service-set demo-service-set ipsec-vpn-rules rule-ike

設定をコミットします。

[edit] user@router3# commit

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options、 show services コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router3# show interfaces

interfaces {

ge-0/0/0 {

description "To R4 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.1/30;

}

}

}

ge-0/0/1 {

description "To R2 ge-0/0/1";

unit 0 {

family inet {

address 10.1.15.2/30;

}

}

}

ms-1/2/0 {

services-options {

syslog {

host local {

services info;

}

}

}

unit 0 {

family inet {

}

unit 1 {

family inet;

service-domain inside;

}

unit 2 {

family inet;

service-domain outside;

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.3/32;

}

}

}

}

}

user@router3# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

interface ms-1/2/0.1;

}

}

}

user@router3# show routing-options

routing-options {

router-id 10.0.0.3;

}

user@router3# show services

services {

ipsec-vpn {

rule rule-ike {

term term-ike {

then {

remote-gateway 10.1.15.1;

dynamic {

ike-policy ike-demo-policy;

ipsec-policy ipsec-demo-policy;

}

}

}

match-direction input;

}

ike {

proposal ike-demo-proposal {

authentication-method pre-shared-keys;

dh-group group2;

}

policy ike-demo-policy {

proposals demo-proposal;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

}

ipsec {

proposal ipsec-demo-proposal {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec-demo-policy {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec-demo-proposal;

}

}

}

ルーター4の設定

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキスト ファイルに貼り付け、改行を削除して、ネットワーク構成に合わせて必要な詳細を変更し、ルーター 4 の [edit] 階層レベルにある CLI にコマンドをコピーして貼り付けます。

set interfaces ge-0/0/0 description "to R3 ge-0/0/0" set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 set interfaces lo0 unit 0 family inet address 10.0.0.4/32 set protocols ospf area 0.0.0.0 interface ge-0/0/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 set routing-options router-id 10.0.0.4

ステップバイステップの手順

次の例では、設定階層のさまざまなレベルに移動する必要があります。CLIのナビゲーションについては、『CLIユーザーガイド』の「設定モードでのCLIエディターの使用」を参照してください。

ルーター4とのOSPF接続を設定するには

インターフェイスを設定します。このステップでは、イーサネットインターフェイス(ge-1/0/1)とループバックインターフェイスを設定します。

user@router4# set interfaces ge-0/0/0 description "to R3 ge-0/0/0" user@router4# set interfaces ge-0/0/0 unit 0 family inet address 10.1.56.2/30 user@router4# set interfaces lo0 unit 0 family inet address 10.0.0.4/32

OSPFエリアを指定し、インターフェイスをOSPFエリアに関連付けます。

user@router4# set protocols ospf area 0.0.0.0 interface ge-0/0/0 user@router4# set protocols ospf area 0.0.0.0 interface lo0.0

ルーターIDを設定します。

[edit routing-options] user@router4# set router-id 10.0.0.4

結果

設定モードから、 show interfaces、 show protocols ospf、 show routing-options コマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の手順を繰り返して設定を修正します

user@router4# show interfaces

interfaces {

ge-0/0/0 {

description "To R3 ge-0/0/0";

unit 0 {

family inet {

address 10.1.56.2/30;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.0.0.4/32;

}

}

}

}

user@router4# show protocols ospf

protocols {

ospf {

area 0.0.0.0 {

interface ge-0/0/0.0;

interface lo0.0;

}

}

}

user@router4# show routing-options

routing-options {

router-id 10.0.0.4;

}

検証

ルーター1での作業の検証

目的

ルーター1が正しく動作していることを確認します。

アクション

動作モードから、ルーター4のge-0/0/0インターフェイスに ping 10.1.56.2 コマンドを入力し、IPsecトンネルを介してトラフィックを送信します

user@router1>ping 10.1.56.2 PING 10.1.56.2 (10.1.56.2): 56 data bytes 64 bytes from 10.1.56.2: icmp_seq=0 ttl=254 time=1.351 ms 64 bytes from 10.1.56.2: icmp_seq=1 ttl=254 time=1.187 ms 64 bytes from 10.1.56.2: icmp_seq=2 ttl=254 time=1.172 ms 64 bytes from 10.1.56.2: icmp_seq=3 ttl=254 time=1.154 ms 64 bytes from 10.1.56.2: icmp_seq=4 ttl=254 time=1.156 ms ^C --- 10.1.56.2 ping statistics --- 5 packets transmitted, 5 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.154/1.204/1.351/0.074 ms

意味

出力は、ルーター1がIPsecトンネルを介してルーター4に到達できることを示しています。

ルーター2での作業の検証

目的

IKE SA ネゴシエーションが成功していることを確認します。

アクション

動作モードから、 show services ipsec-vpn ike security-associations コマンドを入力します。

user@router2>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.2 Matured 03075bd3a0000003 4bff26a5c7000003 Main

IPsecセキュリティアソシエーションがアクティブであることを確認するには、 show services ipsec-vpn ipsec security-associations detail コマンドを発行します。SAには、プロトコルのESPや認証アルゴリズムのHMAC-SHA1-96など、マルチサービスPICに固有のデフォルト設定が含まれていることに注意してください。

動作モードから、 show services ipsec-vpn ipsec security-associations detail コマンドを入力します。

user@router2> show services ipsec-vpn ipsec security-associations detail Service set: demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.1, Remote gateway: 10.1.15.2 Local identity: ipv4_subnet(any:0,[0..7]=10.1.12.0/24) Remote identity: ipv4_subnet(any:0,[0..7]=10.1.56.0/24) Direction: inbound, SPI: 2666326758, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26863 seconds Hard lifetime: Expires in 26998 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 684772754, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26863 seconds Hard lifetime: Expires in 26998 seconds Anti-replay service: Enabled, Replay window size: 64

トラフィックが双方向IPsecトンネルを通過していることを確認するには、 show services ipsec-vpn statistics コマンドを発行します。

動作モードから、 show services ipsec-vpn statistics コマンドを入力します。

user@router2> show services ipsec-vpn ipsec statistics PIC: ms-1/2/0, Service set: demo-service-set ESP Statistics: Encrypted bytes: 2248 Decrypted bytes: 2120 Encrypted packets: 27 Decrypted packets: 25 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

意味

show services ipsec-vpn ipsec security-associations detailコマンドの出力には、設定したSAプロパティが表示されます。

show services ipsec-vpn ipsec statisticsコマンドの出力は、IPsecトンネル上のトラフィックフローを示しています。

ルーター3での作業の検証

目的

ルーター3でIKE SAネゴシエーションが成功していることを確認します。

アクション

動作モードから、 show services ipsec-vpn ike security-associations コマンドを入力します。正常にするには、ルーター3のSAに、ルーター2で指定したのと同じ設定が含まれている必要があります。

user@router3>show services ipsec-vpn ike security-associations Remote Address State Initiator cookie Responder cookie Exchange type 10.1.15.1 Matured 03075bd3a0000003 4bff26a5c7000003 Main

IPsec SAがアクティブであることを確認するには、 show services ipsec-vpn ipsec security-associations detail コマンドを発行します。正常にするには、ルーター3のSAに、ルーター2で指定したのと同じ設定が含まれている必要があります。

動作モードから、 show services ipsec-vpn ipsec security-associations detail コマンドを入力します。

user@router3>show services ipsec-vpn ipsec security-associations detail Service set: demo-service-set Rule: rule-ike, Term: term-ike, Tunnel index: 1 Local gateway: 10.1.15.2, Remote gateway: 10.1.15.1 Local identity: ipv4_subnet(any:0,[0..7]=10.1.56.0/24) Remote identity: ipv4_subnet(any:0,[0..7]=10.1.12.0/24) Direction: inbound, SPI: 684772754, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26598 seconds Hard lifetime: Expires in 26688 seconds Anti-replay service: Enabled, Replay window size: 64 Direction: outbound, SPI: 2666326758, AUX-SPI: 0 Mode: tunnel, Type: dynamic, State: Installed Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc Soft lifetime: Expires in 26598 seconds Hard lifetime: Expires in 26688 seconds Anti-replay service: Enabled, Replay window size: 64

トラフィックが双方向IPsecトンネルを通過していることを確認するには、 show services ipsec-vpn statistics コマンドを発行します。

動作モードから、 show services ipsec-vpn ike security-associations コマンドを入力します。

user@router3>show services ipsec-vpn ipsec statistics PIC: ms-1/2/0, Service set: demo-service-set ESP Statistics: Encrypted bytes: 2120 Decrypted bytes: 2248 Encrypted packets: 25 Decrypted packets: 27 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

意味

show services ipsec-vpn ipsec security-associations detailコマンドの出力には、設定したSAプロパティが表示されます。

show services ipsec-vpn ipsec statisticsコマンドの出力は、IPsecトンネル上のトラフィックフローを示しています。

ルーター4での作業の検証

目的

IKE SAネゴシエーションが成功していることを確認します。

アクション

動作モードから、ルーター1のge-0/0/0インターフェイスに ping 10.1.12.2 コマンドを入力し、IPsecトンネルを介してトラフィックを送信します。

user@router4>ping 10.1.12.2 PING 10.1.12.2 (10.1.12.2): 56 data bytes 64 bytes from 10.1.12.2: icmp_seq=0 ttl=254 time=1.350 ms 64 bytes from 10.1.12.2: icmp_seq=1 ttl=254 time=1.161 ms 64 bytes from 10.1.12.2: icmp_seq=2 ttl=254 time=1.124 ms 64 bytes from 10.1.12.2: icmp_seq=3 ttl=254 time=1.142 ms 64 bytes from 10.1.12.2: icmp_seq=4 ttl=254 time=1.139 ms 64 bytes from 10.1.12.2: icmp_seq=5 ttl=254 time=1.116 ms ^C --- 10.1.12.2 ping statistics --- 6 packets transmitted, 6 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.116/1.172/1.350/0.081 ms

トラフィックがIPsecトンネルを通過することを確認するには、ルーター1のge-0/0/0インターフェイスに対して traceroute コマンドを発行します。ルーター2と3の間の物理インターフェイスは、パスで参照されていないことに注意してください。トラフィックは、ルーター3のアダプティブサービスIPsec内部インターフェイスを介してIPsecトンネルに入り、ルーター2のループバックインターフェイスを通過し、ルーター1のge-0/0/0インターフェイスで終了します。

動作モードから、 traceroute 10.1.12.2を入力します。

user@router4>traceroute 10.1.12.2 traceroute to 10.1.12.2 (10.1.12.2), 30 hops max, 40 byte packets 1 10.1.15.2 (10.1.15.2) 0.987 ms 0.630 ms 0.563 ms 2 10.0.0.2 (10.0.0.2) 1.194 ms 1.058 ms 1.033 ms 3 10.1.12.2 (10.1.12.2) 1.073 ms 0.949 ms 0.932 ms

意味

ping 10.1.12.2出力は、ルーター4がIPsecトンネルを介してルーター1に到達できることを示しています。

traceroute 10.1.12.2出力は、トラフィックがIPsecトンネルを通過することを示しています。

IPsecルールの設定

IPsecルールを設定するには、 rule ステートメントを含め、 [edit services ipsec-vpn] 階層レベルでルール名を指定します。

[edit services ipsec-vpn] rule rule-name { match-direction (input | output); term term-name { from { destination-address address; ipsec-inside-interface interface-name; source-address address; } then { anti-replay-window-size bits; backup-remote-gateway address; clear-dont-fragment-bit; dynamic { ike-policy policy-name; ipsec-policy policy-name; } initiate-dead-peer-detection; dead-peer-detection { interval seconds; threshold number; } manual { direction (inbound | outbound | bidirectional) { authentication { algorithm (hmac-md5-96 | hmac-sha1-96); key (ascii-text key | hexadecimal key); } auxiliary-spi spi-value; encryption { algorithm algorithm; key (ascii-text key | hexadecimal key); } protocol (ah | bundle | esp); spi spi-value; } } no-anti-replay; remote-gateway address; syslog; tunnel-mtu bytes; } } }

各IPsecルールは、ファイアウォールフィルターと同様に、一連の条件で構成されています。

用語は以下で構成されています。

fromステートメント—含めたり除外したりする一致条件とアプリケーションを指定します。thenステートメント—ルーターソフトウェアが実行するアクションとアクション修飾子を指定します。

次のセクションでは、IPsecルールのコンポーネントを設定する方法について説明します。

IPsecルールの一致方向の設定

各ルールには、インターフェイスの入力側または出力側のどちらに一致を適用するかを指定するmatch-directionステートメントを含める必要があります。一致を適用する場所を設定するには、[edit services ipsec-vpn rule rule-name]階層レベルでmatch-direction (input | output)ステートメントを含めます。

[edit services ipsec-vpn rule rule-name] match-direction (input | output);

ACXシリーズルーターは、outputとしてmatch-directionをサポートしていません。

一致方向は、ASまたはマルチサービスPICを介するトラフィックフローに関して使用されます。パケットがPICに送信されると、方向情報も一緒に伝送されます。

インターフェイスサービスセットでは、パケットの方向は、パケットがサービスセットが適用されているインターフェイスに出入りするかどうかによって決定されます。

ネクストホップサービスセットでは、パケットの方向は、パケットをASまたはマルチサービスPICにルーティングするために使用されるインターフェイスによって決定されます。内部インターフェイスを使用してパケットをルーティングする場合は、パケットの方向が入力されます。外部インターフェイスを使用してパケットをPICに送信する場合は、パケットの方向が出力されます。

ASまたはマルチサービスPICで、フロールックアップが実行されます。フローが見つからない場合は、ルール処理が実行されます。サービスセット内のすべてのルールが考慮されます。ルール処理中、パケットの方向がルールの方向と比較されます。パケットの方向に一致する方向情報を持つルールのみが考慮されます。

IPsecルールでの一致条件の設定

IPsecルールに一致条件を設定するには、[edit services ipsec-vpn rule rule-name term term-name]階層レベルでfromステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name] from { destination-address address; ipsec-inside-interface interface-name; source-address address; }

ファイアウォールフィルターを設定するのと同じ方法で、送信元アドレスまたは宛先アドレスのいずれかを一致条件として使用できます。詳細については、 Junos OSルーティングプロトコルライブラリを参照してください。

IPsecサービスは、IPv4とIPv6の両方のアドレスフォーマットをサポートしています。送信元アドレスまたは宛先アドレスのいずれも特に設定しない場合は、デフォルト値の 0.0.0.0/0 (IPv4 ANY)が使用されます。IPv6 ANY(0::0/128)を送信元アドレスまたは宛先アドレスとして使用するには、明示的に設定する必要があります。

ACXシリーズのIPsecサービスは、IPv4アドレスフォーマットをサポートしています。送信元アドレスまたは宛先アドレスのいずれも特に設定しない場合は、デフォルト値の 0.0.0.0/0 (IPv4 ANY)が使用されます。

ネクストホップスタイルのサービスセットの場合のみ、ipsec-inside-interfaceステートメントでは、この一致条件の結果として確立されたトンネルに論理インターフェイスを割り当てることができます。[edit services service-set name next-hop-service]階層レベルで設定できるinside-service-interfaceステートメントにより、.1と.2を内部インターフェイスと外部インターフェイスとして指定できます。ただし、service-domain insideステートメントで複数のアダプティブサービス論理インターフェイスを設定し、そのうちの1つを使用してipsec-inside-interfaceステートメントを設定することはできます。

このJunos OSは、 from ステートメントで設定した基準を評価します。同じネクストホップスタイルのサービスセット内に複数のリンクタイプトンネルが設定されている場合、 ipsec-inside-interface 値によって、特定のトンネルを他のトンネルと区別することができます。すべてのの送信元アドレスと宛先アドレスが 0.0.0.0/0 (ANY-ANY)の場合に、ルールルックアップモジュールで特定のを区別できます。

ipsec-inside-interfaceステートメントを設定する場合、インターフェイススタイルのサービスセットはサポートされません。

特別な状況は、「any-any」一致条件を含む項によって提供されます(通常は、 from ステートメントが省略されているため)。トンネル内にany-any一致がある場合、このトンネル内のすべてのフローが同じセキュリティアソシエーション(SA)を使用し、パケットセレクターが重要な役割を果たしないため、フローは必要ありません。その結果、これらのトンネルはパケットベースのIPsecを使用します。この戦略により、PIC のフローリソースが一部節約され、フローベースのサービスを必要とする他のトンネルに使用できます。

次の設定例は、term-1にfromステートメントを使用しないany-any トンネル設定を示しています。from句にセレクターが欠落していると、パケットベースのIPsecサービスになります。

services {

ipsec-vpn {

rule rule-1 {

term term-1 {

then {

remote-gateway 10.1.0.1;

dynamic {

ike-policy ike_policy;

ipsec-policy ipsec_policy;

}

}

}

match-direction input;

}

.....

}

フローレスIPsecサービスは、任意のマッチングを持つリンクタイプのトンネルと、専用モードと共有モードの両方でany-anyマッチングを持つ動的トンネルに提供されます。

リンクタイプのトンネルでは、サービスセット内でフローレスとフローベースのIPsecの混在がサポートされています。サービスセットの from 句にany-anyに一致する条件とセレクターを含む条件が含まれている場合、any-anyトンネルにはパケットベースのサービスが提供され、セレクターのある他のトンネルにはフローベースサービスが提供されます。

リンクタイプ以外のトンネルの場合、サービス セットに任意の条件とセレクターベースの条件の両方が含まれている場合、すべてのトンネルにフローベースのサービスが提供されます。

IPsecルールでのアクションの設定

IPsecルールでアクションを設定するには、[edit services ipsec-vpn rule rule-name term term-name]階層レベルでthenステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name] then { anti-replay-window-size bits; backup-remote-gateway address; clear-dont-fragment-bit; dynamic { ike-policy policy-name; ipsec-policy policy-name; } initiate-dead-peer-detection; dead-peer-detection { interval seconds; threshold number; } manual { direction (inbound | outbound | bidirectional) { authentication { algorithm (hmac-md5-96 | hmac-sha1-96); key (ascii-text key | hexadecimal key); } auxiliary-spi spi-value; encryption { algorithm algorithm; key (ascii-text key | hexadecimal key); } protocol (ah | bundle | esp); spi spi-value; } } no-anti-replay; remote-gateway address; syslog; tunnel-mtu bytes; }

主なIPsecアクションは、動的または手動SAを設定することです。

動的SAを設定するには、

[edit services ipsec-vpn rule rule-name term term-name then]階層レベルにdynamicステートメントを含め、[edit services ipsec-vpn ipsec]および[edit services ipsec-vpn ike]階層レベルで設定したポリシーを参照します。手動SAを設定するには、

[edit services ipsec-vpn rule rule-name term term-name then]階層レベルにmanualステートメントを含めます。

以下の追加プロパティを設定できます。

IPsecパケットフラグメント化の有効化

IPsecトンネルでIPバージョン4(IPv4)パケットのフラグメント化を有効にするには、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでclear-dont-fragment-bitステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name then] clear-dont-fragment-bit;

clear-dont-fragment-bitステートメントを設定すると、パケットサイズに関係なく、パケットヘッダーのDon't Fragment(DF)ビットがクリアされます。パケットサイズがトンネル最大送信単位(MTU)値を超える場合、パケットはカプセル化前にフラグメント化されます。IPsecトンネルの場合、インターフェイスのMTU設定に関係なく、デフォルトのMTU値は1500です。

デッドピア検出用の宛先アドレスの設定

IPsecトラフィックの送信先リモートアドレスを指定するには、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでremote-gatewayステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name then] remote-gateway address;

バックアップリモートアドレスを指定するには、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでbackup-remote-gatewayステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name then] backup-remote-gateway address;

これら 2 つのステートメントは、IPv4 と IPv6 の両方のアドレス形式をサポートしています。

backup-remote-gatewayステートメントを設定すると、デッドピア検出(DPD)プロトコルが有効になり、トンネル状態とリモートピアの可用性を監視できます。remote-gatewayステートメントで定義されたプライマリトンネルがアクティブな場合、バックアップトンネルはスタンバイモードになります。DPDプロトコルがプライマリリモートゲートウェイアドレスに到達不可能であると判断した場合、バックアップアドレスへの新しいトンネルが確立されます。

定義された 10 秒間にピアからトラフィックが受信しない場合、ルーターはトンネルを非アクティブとして検出します。グローバルタイマーは10秒ごとにすべてのトンネルをポーリングし、アダプティブサービス(AS)またはマルチサービス物理インターフェイスカード(PIC)は、非アクティブなトンネルをリストするメッセージを送信します。トンネルが非アクティブになった場合、ルーターは以下の手順に従ってバックアップ アドレスにフェイルオーバーします。

アダプティブサービスメッセージは、DPDプロトコルをトリガーして、ピアにhelloメッセージを送信します。

確認応答を受信しなかった場合、2 秒間隔で 2 回の再試行が送信され、その後、トンネルは停止と宣言されます。

フェイルオーバーは、トンネルが停止と宣言された場合、またはIPsecフェーズ1ネゴシエーションタイムアウトが発生した場合に発生します。プライマリトンネルがスタンバイモードになり、バックアップがアクティブになります。

バックアップトンネルへのネゴシエーションがタイムアウトすると、ルーターはプライマリトンネルに戻ります。両方のピアがダウンしている場合、6 回フェイルオーバーを試みます。その後、フェイルオーバーを停止して元の設定に戻り、プライマリトンネルはアクティブ、バックアップはスタンバイモードになります。

また、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでinitiate-dead-peer-detectionステートメントを含めることで、バックアップリモートゲートウェイを設定せずにDPD helloメッセージのトリガーを有効にすることもできます。

[edit services ipsec-vpn rule rule-name term term-name then] initiate-dead-peer-detection; dead-peer-detection { interval seconds; threshold number; }

さらに、IKEv1 SAでは、initiate-dead-peer-detectionステートメントを使用する場合に、dead-peer-detectionステートメントでintervalおよびthresholdオプションを設定できます。Junos OSリリース17.2R1以降、intervalおよびthresholdオプションはIKEv2 SAにも適用できます。Junos OSリリース17.1以前では、デフォルト値を使用するIKEv2 SAにはintervalおよびthresholdオプションは適用されません。間隔は、ピアがDPD要求パケットを送信する前に宛先ピアからのトラフィックを待機する時間であり、しきい値は、ピアが利用不可能と見なされるまでに送信される、失敗したDPD要求の最大数です。

監視動作は、 backup-remote-gateway ステートメントで説明したものと同じです。この設定により、バックアップIPsecゲートウェイが存在しない場合にルーターがDPD helloを開始し、IKEピアに到達できない場合に備えてIKEとIPsecSAをクリーンアップできます。

DPDプロトコルがプライマリリモートゲートウェイアドレスに到達不可能であると判断した場合、バックアップアドレスへの新しいトンネルが確立されます。ただし、バックアップリモートゲートウェイアドレスなしで initiate-dead-peer-detection を設定し、DPDプロトコルがプライマリリモートゲートウェイアドレスに到達できないと判断した場合、トンネルは停止と宣言され、IKEとIPsecSAがクリーンアップされます。

DPDプロトコルの詳細については、RFC 3706、 A Traffic-Based Method of Detecting Dead Internet Key Exchange (IKE) Peersを参照してください。

IPsecアンチリプレイの設定または無効化

IPsecアンチリプレイウィンドウのサイズを設定するには、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでanti-replay-window-sizeステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name then] anti-replay-window-size bits;

anti-replay-window-size 64〜4096ビットの範囲の値を取ることができます。デフォルト値は、AS PICの場合は64ビット、マルチサービスPICとDPCの場合は128ビットです。AS PICは1024ビットの最大再生ウィンドウサイズをサポートできますが、マルチサービスPICとDPCは4096ビットの最大再生ウィンドウサイズをサポートできます。ソフトウェアがIPsec設定をコミットしているとき、キー管理プロセス(kmd)はサービスインターフェイスタイプを区別できません。その結果、AS PICのアンチリプレイウィンドウの最大サイズが1024を超えると、コミットは成功し、エラーメッセージは生成されません。ただし、ソフトウェアは、設定された anti-replay-window-size 値が大きい場合でも、AS PICのアンチリプレイウィンドウサイズを1024ビットに内部設定します。

IPsecアンチリプレイ機能を無効にするには、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでno-anti-replayステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name then] no-anti-replay;

デフォルトでは、アンチリプレイサービスが有効になっています。これにより、他のベンダーの機器との相互運用性の問題が発生することがあります。

IPsecトンネルのMTUを指定する

IPsecトンネルに特定の最大送信単位(MTU)値を設定するには、[edit services ipsec-vpn rule rule-name term term-name then]階層レベルでtunnel-mtuステートメントを含めます。

[edit services ipsec-vpn rule rule-name term term-name then] tunnel-mtu bytes;

IPsecトンネルのMTU値を構成する必要があるのは、tunnel-mtu設定のみです。[edit interfaces sp-fpc/pic/port unit logical-unit-number family inet]階層レベルでのmtu設定を含めることはサポートされていません。

IPsecルールセットの設定

rule-setステートメントは、ルーターソフトウェアがデータストリーム内のパケットに対して実行するアクションを決定するIPsecルールの集合を定義します。各ルールを定義するには、ルール名を指定し、条件を設定します。次に、[edit services ipsec-vpn]階層レベルでrule-setステートメントを含め、各ルールに対してruleステートメントを含めることで、ルールの順序を指定します。

[edit services ipsec-vpn] rule-set rule-set-name { rule rule-name; }

ルーターソフトウェアは、設定で指定した順序でルールを処理します。ルール内の条件がパケットに一致する場合、ルーターは対応するアクションを実行し、ルール処理は停止します。ルール内のパケットに一致する条件がない場合、処理はルールセット内の次のルールに進みます。どのルールもパケットに一致しない場合、パケットはデフォルトで破棄されます。

関連項目

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。

interval および

threshold オプションはIKEv2 SAにも適用できます。