このページの内容

2ノードマルチノードの高可用性

2ノードマルチノード高可用性ソリューションの詳細をご覧ください。

2ノードマルチノードの高可用性は、2つのSRXシリーズファイアウォールをサポートし、ネットワークの他の部分に対して独立したノードとして提示します。ノードは、導入モードに応じて、同じネットワークまたは異なるネットワークに属する隣接するインフラストラクチャに接続されます。これらのノードは、地域間でコロケーションまたは分離できます。参加ノードは互いにバックアップを取り、システムやハードウェアに障害が発生した場合に、迅速な同期フェイルオーバーを確保します。

マルチノードの高可用性は、アクティブ/バックアップモードとアクティブ/アクティブモードでサポートします(複数のサービス冗長性グループ(SRG)をサポート)。サポートされている機能とプラットフォームの完全なリストについては、機能エクスプローラーのマルチノード高可用性を参照してください。

導入シナリオ

マルチノード高可用性のために、以下のタイプのネットワーク導入モデルをサポートしています。

- ルート モード(レイヤー 3 トポロジーを使用して接続されたすべてのインターフェイス)

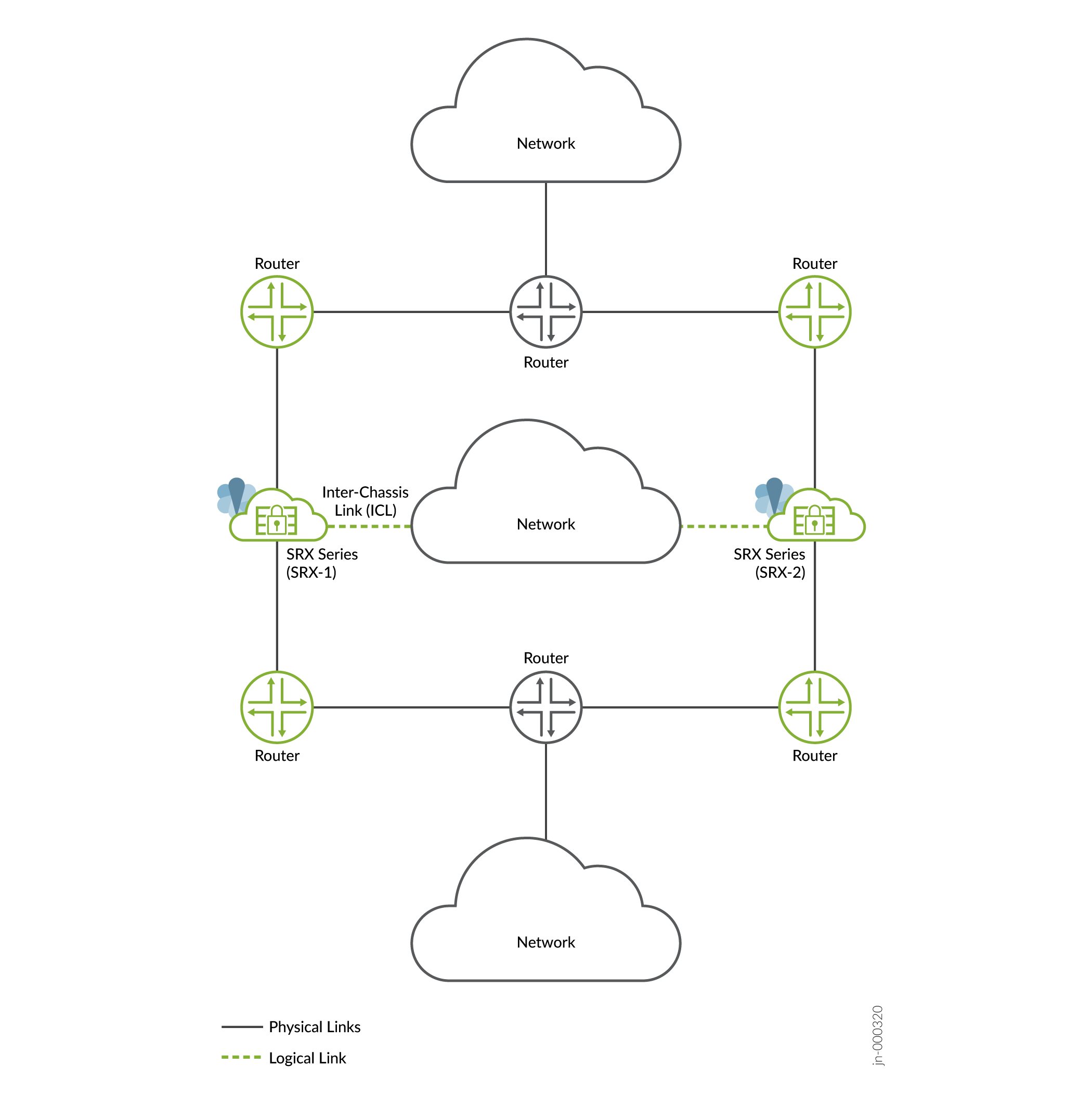

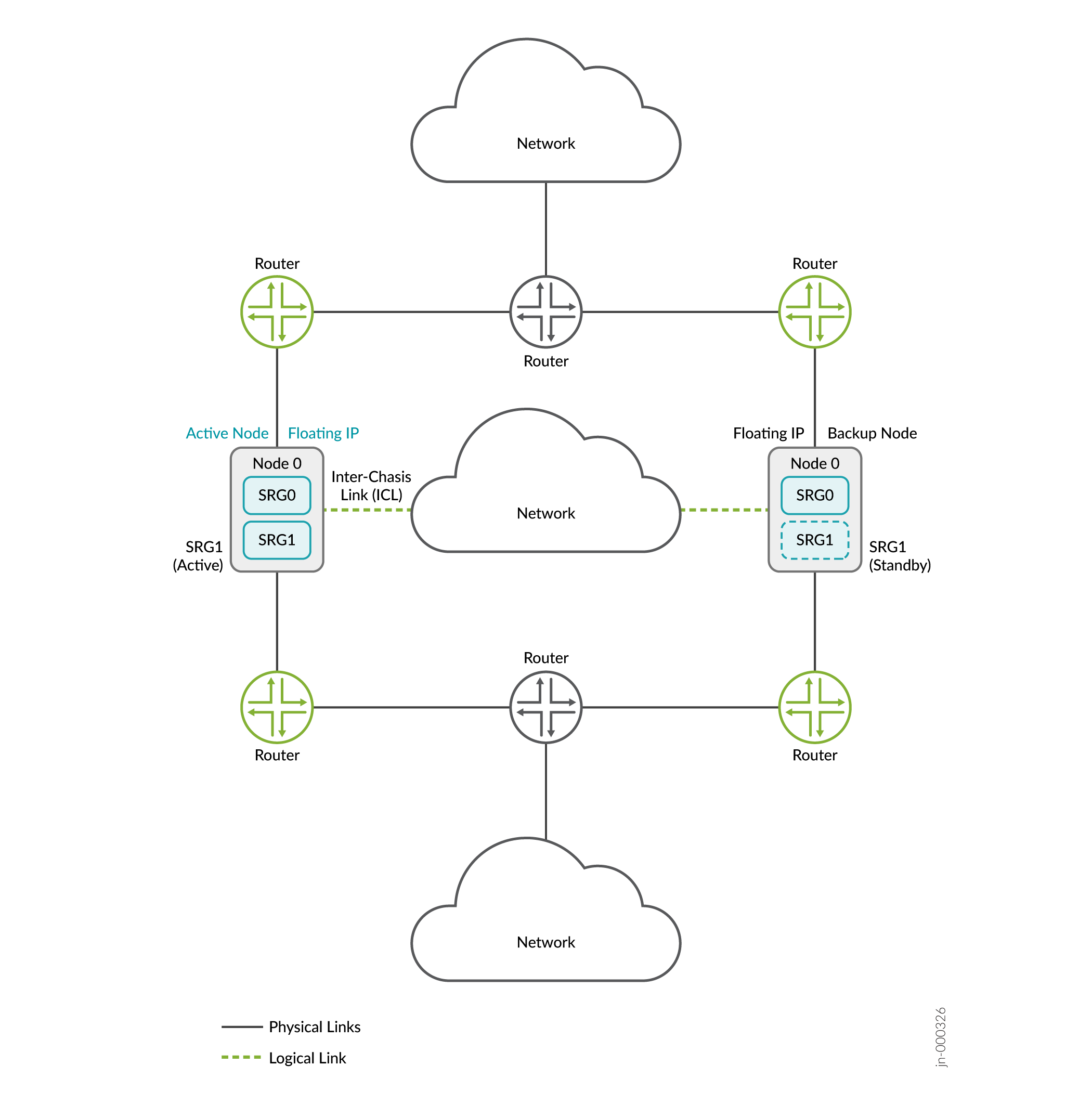

図1:レイヤー3モード

- 従来の環境で使用されるデフォルトゲートウェイモード(レイヤー2トポロジーを使用して接続されたすべてのインターフェイス)。ファイアウォールデバイスが同じセグメント上のホストとアプリケーションのデフォルトゲートウェイとして機能するDMZネットワークの一般的な導入。

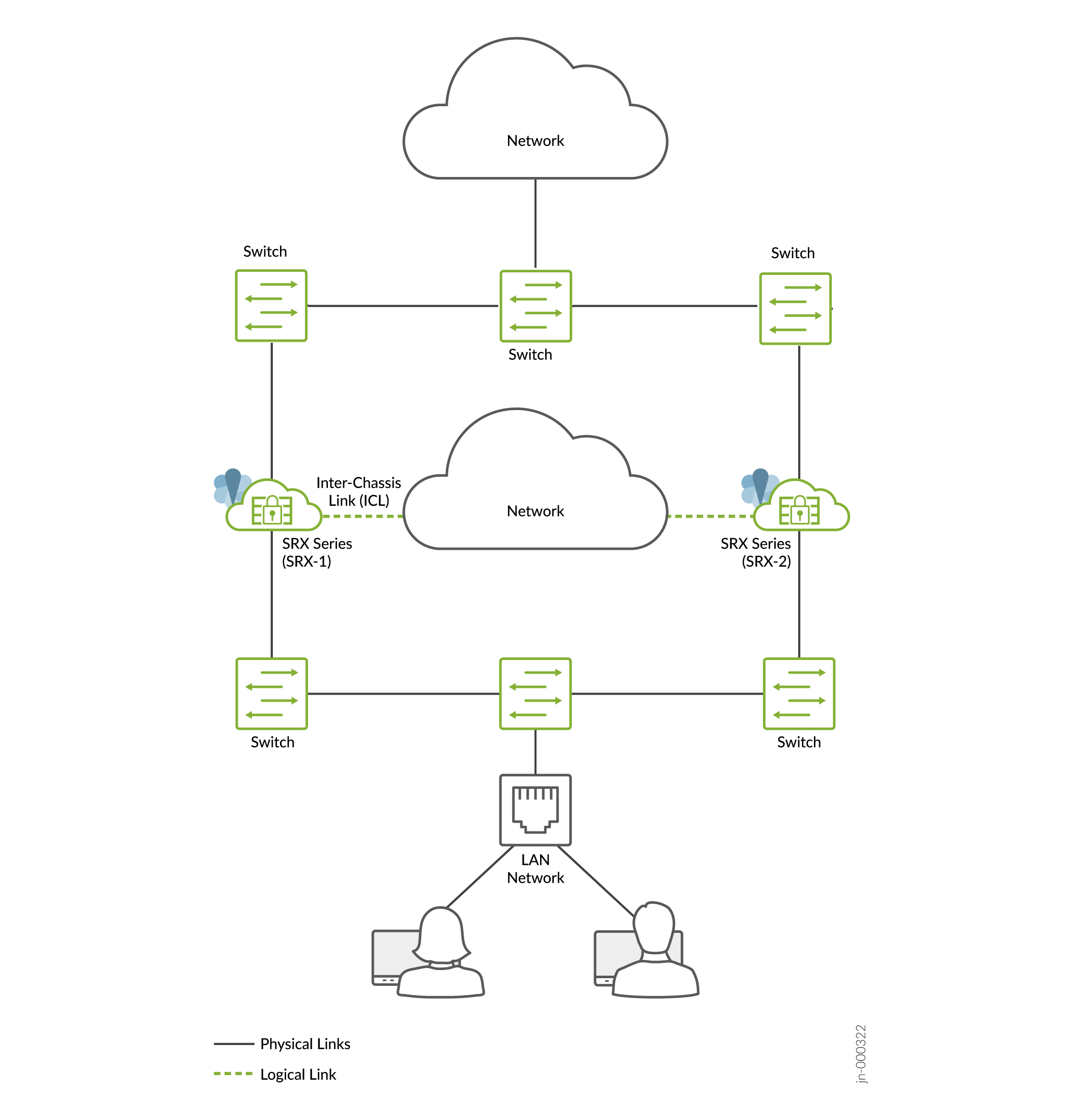

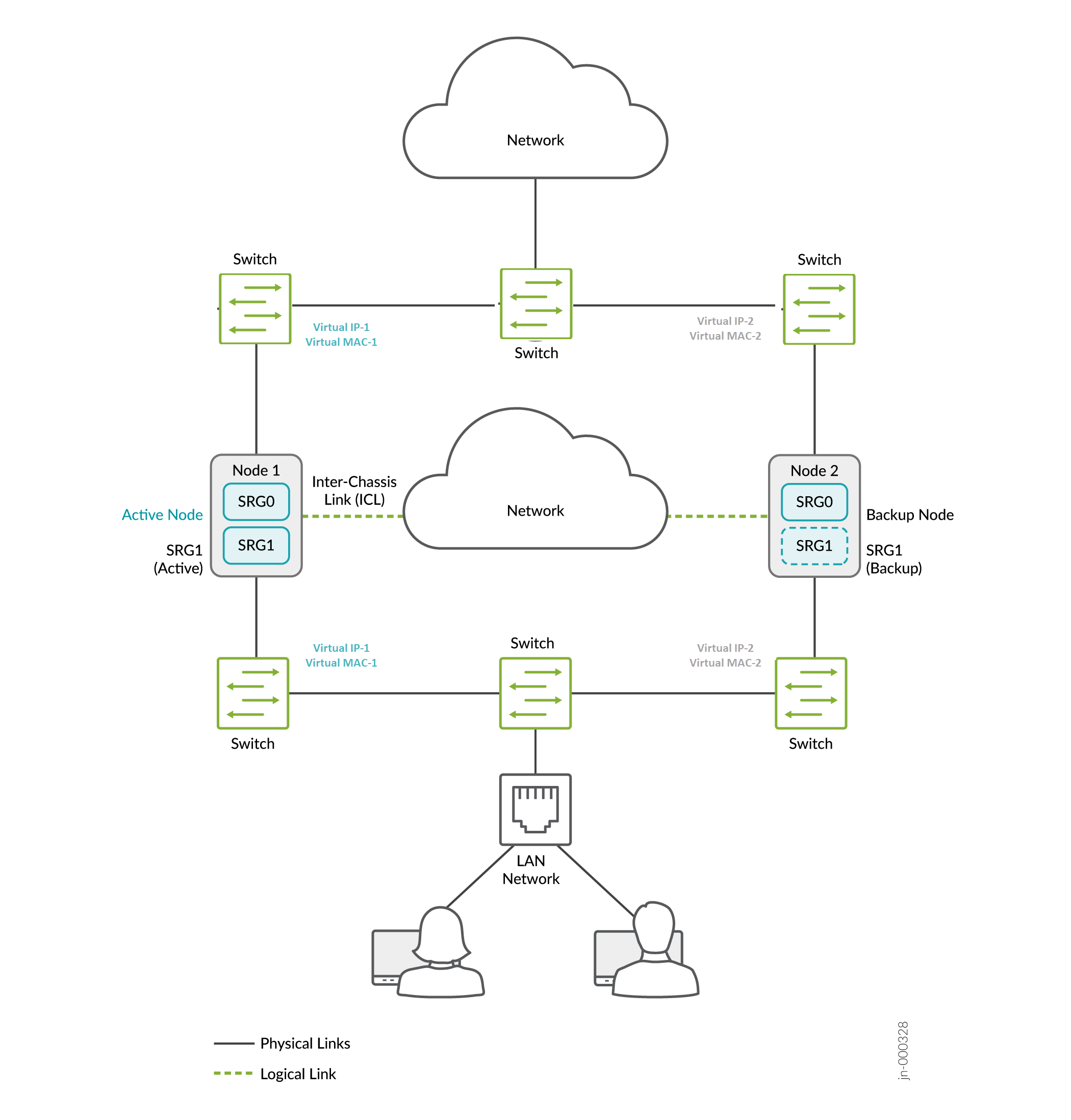

図2:デフォルトゲートウェイモード

- ハイブリッドモード(1つ以上のインターフェイスがレイヤー3トポロジーを使用して接続され、1つ以上のインターフェイスがレイヤー2トポロジーを使用して接続されます)

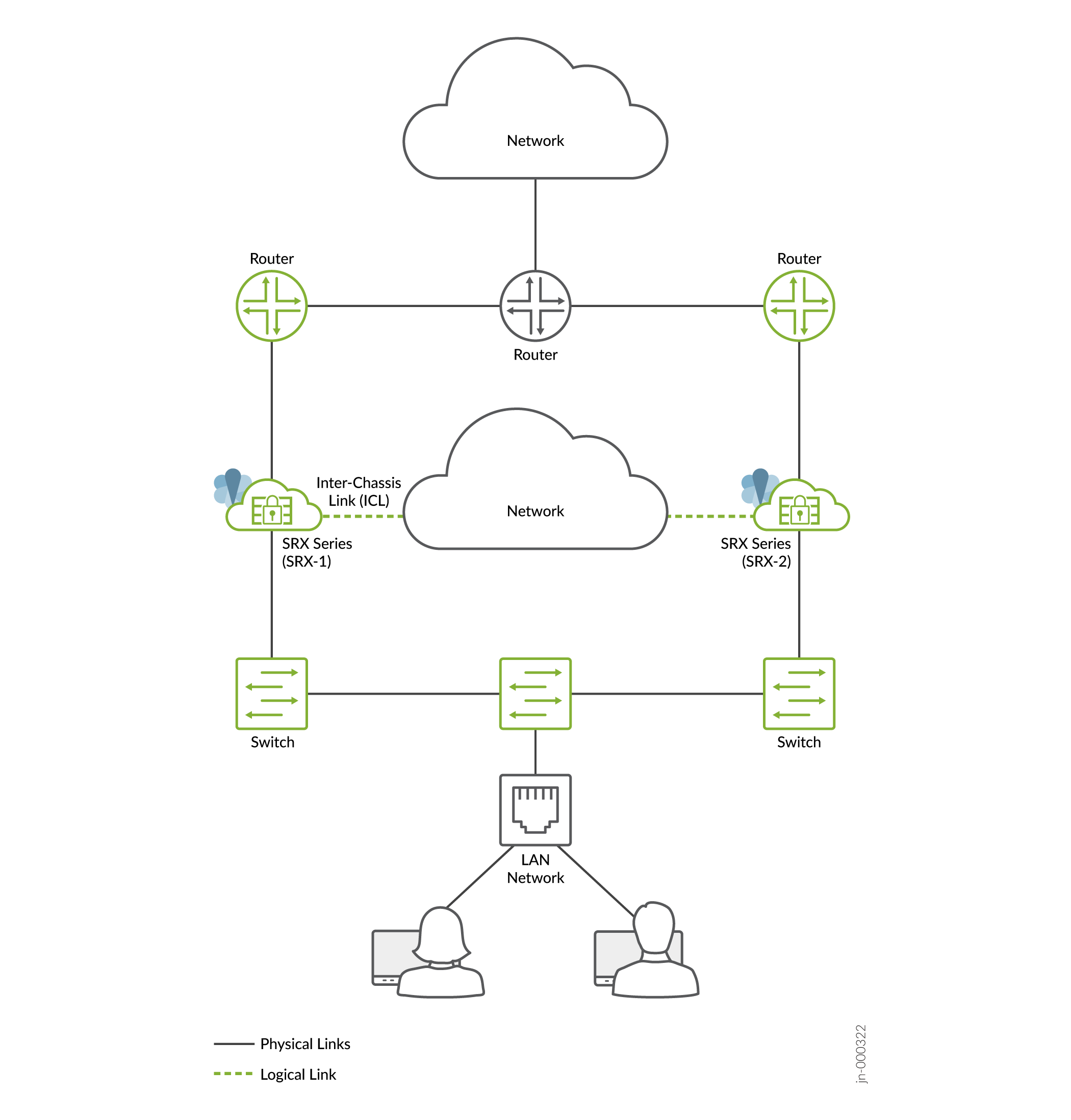

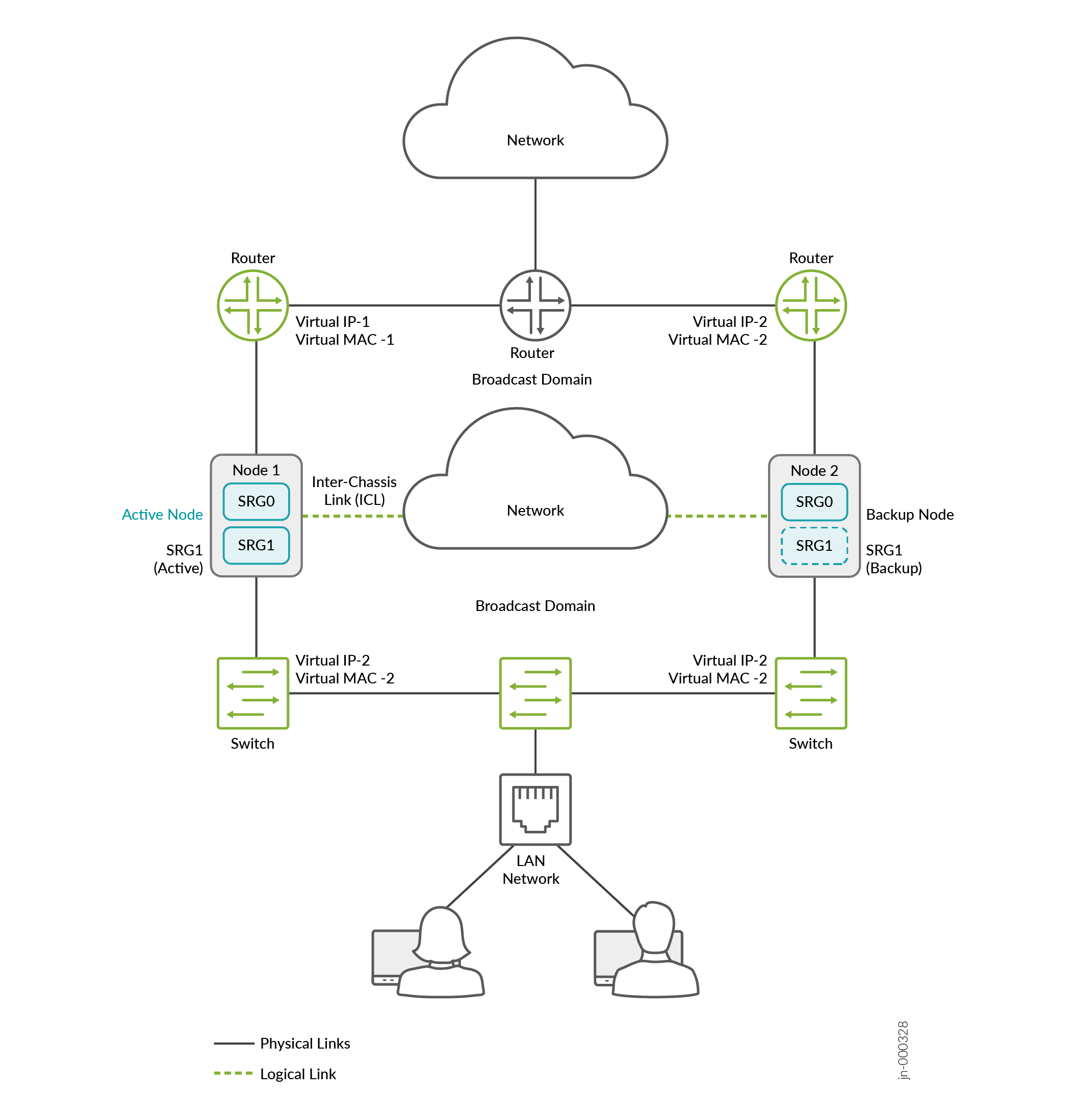

図3:ハイブリッドモード

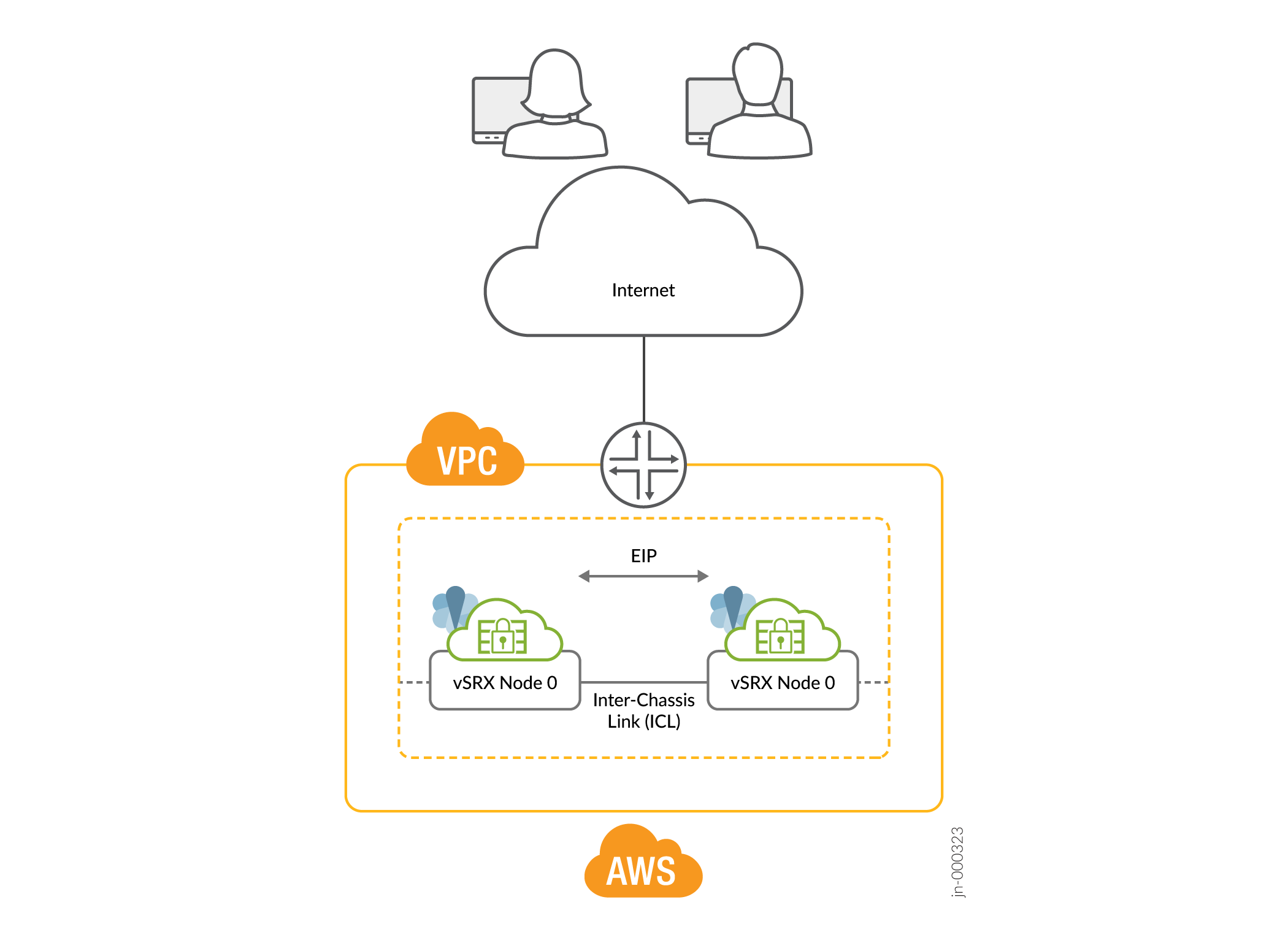

- パブリッククラウド導入

図4:パブリッククラウドの導入(例:AWS)

2ノードマルチノード高可用性の仕組み

マルチノード高可用性ソリューションでは、2ノード構成をサポートしています。

マルチノード高可用性セットアップでは、収益インターフェイスを使用して、2つのSRXシリーズファイアウォールを隣接するアップストリームおよびダウンストリームルーター(レイヤー3導入の場合)、ルーターとスイッチ(ハイブリッド導入)、またはスイッチ(デフォルトゲートウェイ導入)に接続します。

ノードは、シャーシ間リンク(ICL)を使用して相互に通信します。ICLリンクは、レイヤー3接続を使用して相互に通信します。この通信は、ルーティングされたネットワーク(レイヤー3)または直接接続されたレイヤー2パスを介して実行できます。ICLをループバックインターフェイスにバインドし、複数の物理リンク(LAG/LACP)を設定することで、パスの多様性を確保し、最高の耐障害性を実現することが推奨されます。

マルチノード高可用性は、データプレーンの場合はアクティブ/アクティブモード、コントロールプレーンサービスの場合はアクティブ/バックアップモードで動作します。アクティブなSRXシリーズファイアウォールは、フローティングIPアドレスをホストし、フローティングIPアドレスを使用してトラフィックを誘導します

マルチノード高可用性は、以下で動作します。

- セキュリティ サービスのアクティブ/アクティブ モード(SRG0)

- セキュリティおよびシステムサービス用のアクティブ/バックアップモード(SRG1以上)

SRG1以上で制御されるフローティングIPアドレスは、ノード間を移動します。アクティブなSRG1+は、フローティングIPアドレスをホストおよび制御します。フェイルオーバーのシナリオでは、このIPアドレスは、設定、システムの健全性、またはパス監視の決定に基づいて、別のアクティブなSRG1に「フロート」します。新たにアクティブになったSRG1+は、現在スタンバイ状態のSRG1の機能を担い、受信したリクエストへの応答を開始します。

図5、図6、図7は、レイヤー3、ハイブリッド、デフォルトゲートウェイモードでの導入を示しています。

このトポロジーでは、2台のSRXシリーズファイアウォールがマルチノード高可用性セットアップの一部となっています。この設定には、SRXシリーズファイアウォールと隣接するルーター間のレイヤー3接続があります。デバイスは、別々の物理レイヤー3ネットワークで動作し、2つの独立したノードとして動作しています。図に示されているノードは、トポロジー内で同じ場所に配置されています。ノードを地理的に分離することもできます。

一般的なデフォルトゲートウェイ導入では、LAN内のホストとサーバーはセキュリティデバイスのデフォルトゲートウェイで設定されます。そのため、セキュリティデバイスは、アクティブ性に基づいてノード間を移動する仮想IP(VIP)アドレスをホストする必要があります。ホスト上の設定は静的なままで、セキュリティデバイスのフェイルオーバーはホストの観点からシームレスです。

直接接続されていない他のネットワークに到達するには、SRXシリーズファイアウォールで静的ルートまたは動的ルーティングを作成する必要があります。

ハイブリッドモードでは、SRXシリーズファイアウォールはレイヤー2側のVIPアドレスを使用して、それに向けてトラフィックを引き付けます。オプションでVMACアドレスを使用してVIPの静的ARPを設定し、フェイルオーバー中にIPアドレスを変更しないようにすることもできます

次に、マルチノード高可用性のコンポーネントと機能について詳しく理解しましょう。

サービス冗長性グループ

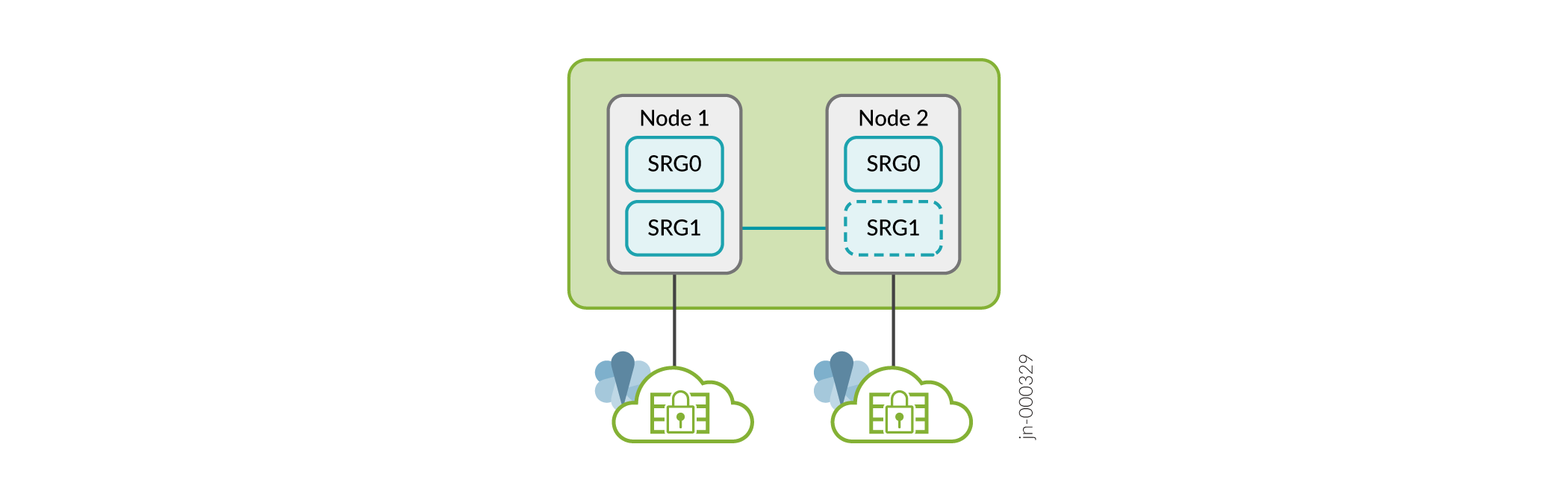

サービス冗長性グループ(SRG)は、マルチノード高可用性セットアップのフェイルオーバーユニットです。SRGには2つのタイプがあります。

- SRG0—IPsec VPNサービスを除くレイヤー4-レイヤー7からのセキュリティサービスを管理します。SRG0は、どの時点でも両方のノードでアクティブモードで動作します。SRG0 では、各セキュリティ セッションは対称的なフローでノードを通過する必要があり、これらのフローのバックアップは他のノードに対して完全に状態同期されます。

- SRG1+ - ハイブリッドおよびデフォルトゲートウェイモードのIPsecサービスと仮想IPを管理し、他のノードにバックアップします。SRG1 は、1 つのノードではアクティブ モードで動作し、別のノードではバックアップ ノードで動作します。

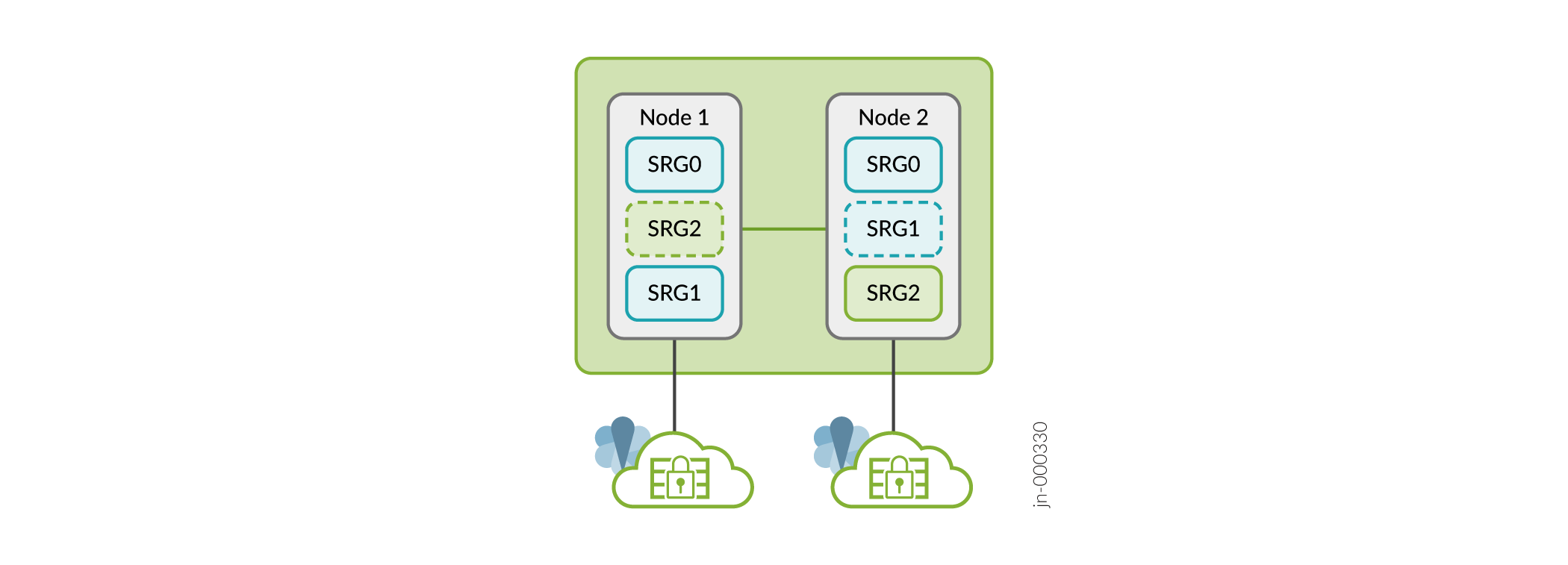

図8は、マルチノード高可用性セットアップにおけるSRG0とSRG1を示しています。

図9は、マルチノード高可用性セットアップにおけるSRG0とSRG1+を示しています。

Junos OSリリース22.4R1以降、マルチSRG1(SRG1+)をサポートするアクティブ/アクティブモードで動作するようにマルチノード高可用性を設定できます。このモードでは、一部のSRGは1つのノードでアクティブを維持し、一部のSRGは別のノードでアクティブなままになります。特定のSRGは常にアクティブバックアップモードで動作します。1つのノードではアクティブモード、もう1つのノードではバックアップモードで動作します。この場合、両方のノードでアクティブなSRG1転送ステートフルサービスを使用できます。各ノードには、SRG1+ に割り当てられた異なるフローティング IP アドレスのセットがあります。

Junos OSリリース22.4R1以降、マルチノード高可用性セットアップで最大20のSRGを設定できるようになりました。

表1は、マルチノード高可用性セットアップにおけるSRGの動作を説明しています。

| 関連サービス冗長グループ(SRG) | マネージドサービス | は、アクティブノードが失敗した場合、 | 同期タイプ | で動作 | します。設定オプション |

|---|---|---|---|---|---|

| SRG0 | IPsec VPNを除くセキュリティサービスL4-L7を管理します。 | アクティブ/アクティブモード | セキュリティサービスのステートフル同期 | 障害が発生したノードで処理されたトラフィックは、ステートフルな方法で正常なノードに移行します。 |

|

| SRG1+ | IPsecおよび仮想IPアドレスを、関連するセキュリティサービスとともに管理します | アクティブ/バックアップモード | セキュリティサービスのステートフル同期 | 障害が発生したノードで処理されたトラフィックは、ステートフルな方法で正常なノードに移行します。 |

|

SRG1+ で監視(BFD、IP、またはインターフェイス)オプションを設定する場合、SRG0 では障害発生時のシャットダウン オプションを設定しないことをお勧めします。

Junos OSリリース23.4R1以降、マルチノード高可用性セットアップは統合モードで動作します。SRG(SRG0またはSRG1+)設定を追加または削除する際に、システムを再起動する必要はありません。

アクティビティの決定と実施

マルチノード高可用性セットアップでは、アクティビティはノードレベルではなくサービスレベルで決定されます。アクティブ/バックアップ状態はSRGレベルであり、トラフィックはアクティブなSRGに誘導されます。SRG0は両方のノードでアクティブな状態を維持しますが、SRG1は各ノードでアクティブ状態またはバックアップ状態を維持できます

特定のノードを起動時にアクティブノードとして引き継ぐ場合は、以下のいずれかを実行できます。

- ノードが配置されているパスの設定を含めるようにアップストリームルーターを設定します。

- アクティビティの優先順位を設定します。

- ノードIDが高いノード(上記の2つのオプションが設定されていない場合)がアクティブなロールを獲得できるようにします。

マルチノードの高可用性設定では、両方のSRXシリーズファイアウォールが最初にフローティングIPアドレスのルートをアップストリームルーターにアドバタイズします。SRXシリーズファイアウォールによってアドバタイズされる2つのパスの間に、特定の優先事項はありません。ただし、ルーターは、設定されたメトリックに応じて、いずれかのパスに独自の設定を設定することができます。

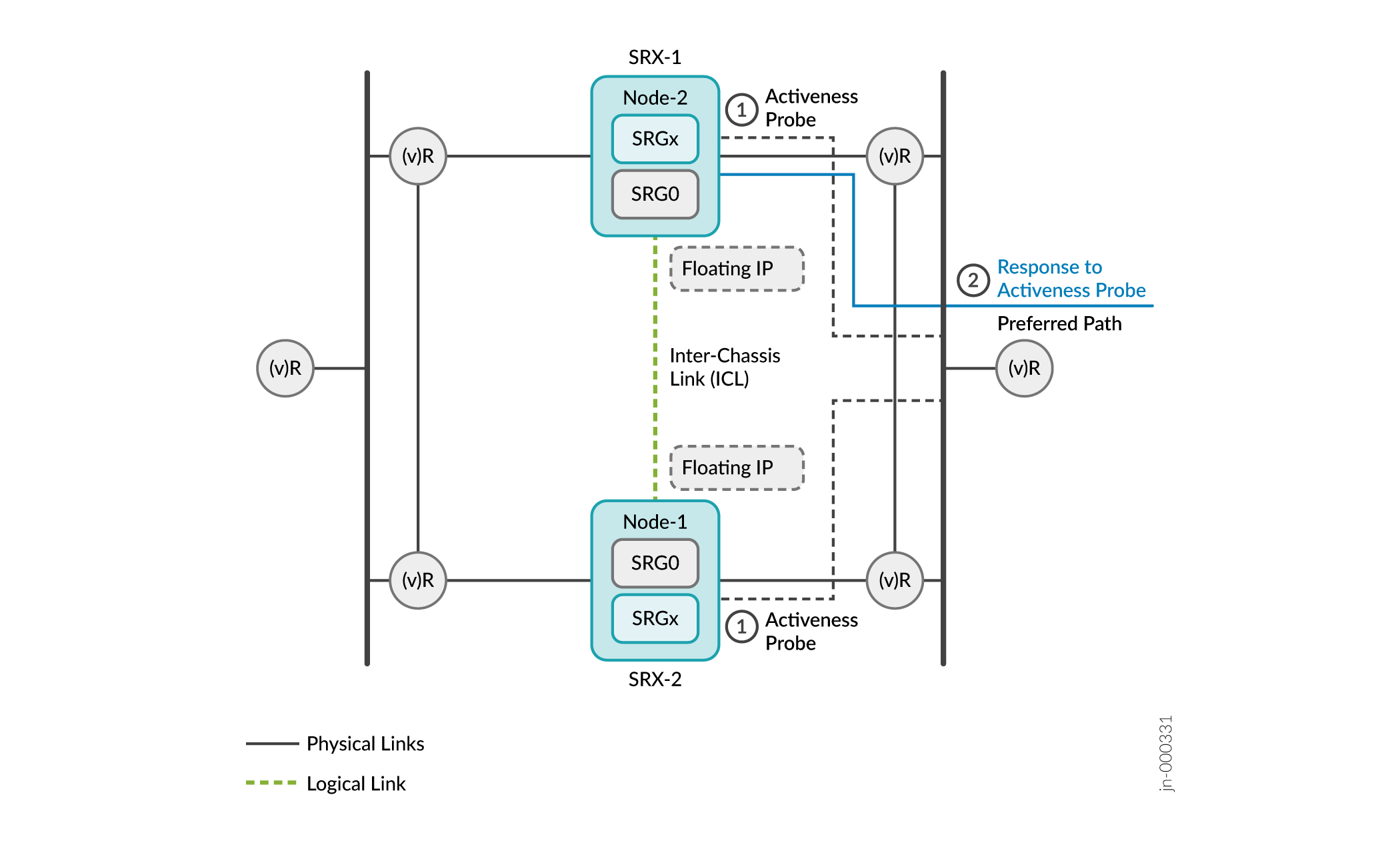

図10は、アクティビティの判定とアクティビティの実施のための一連のイベントを示しています。

- 起動すると、デバイスは保留状態になり、継続的にプローブを開始します。デバイスは、フローティングIPアドレス(アクティビティプロービングの送信元IPアドレス)を送信元IPアドレスとして、アップストリームルーターのIPアドレスをアクティブ性判定プローブの宛先IPアドレスとして使用します。

-

プローブ宛先IPアドレスをホストするルーターは、優先ルーティングパスで利用可能なSRXシリーズファイアウォールに応答します。次の例では、SRX-1はアップストリームルーターから応答を受け取ります。

図11:アクティビティの判定と実施

-

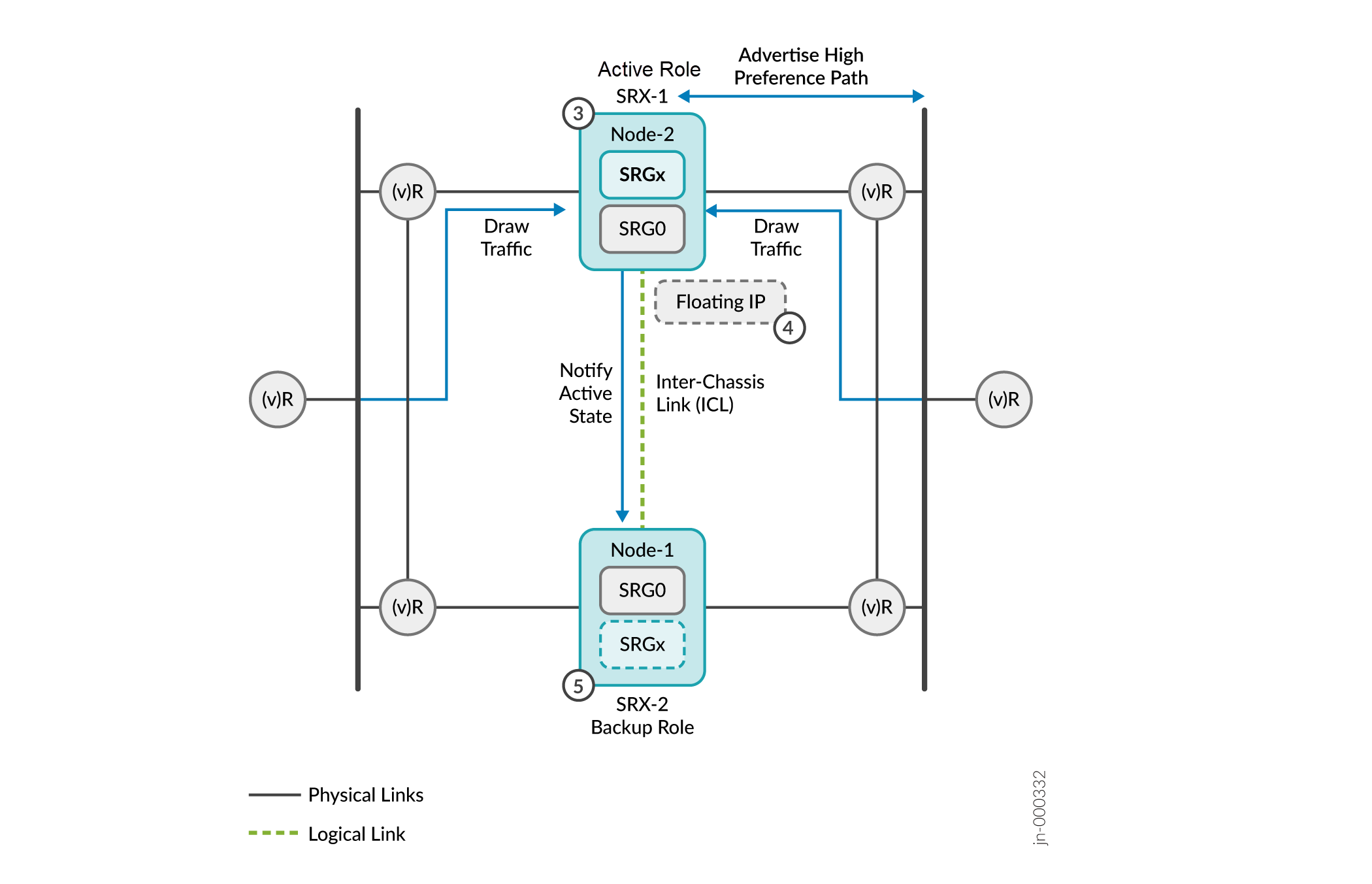

SRX-1は、プローブの応答を受け取って以来、アクティブロールに昇格します。SRX-1は、ロールの変更を他のデバイスに通知し、アクティブなロールを引き継ぎます。

-

アクティブ性が判定されると、アクティブノード(SRX-1)は以下を実行します。

- 割り当てられたフローティングIPアドレスをホストします。

- 隣接する BGP ネイバーに優先度の高いパスをアドバタイズします。

- トラフィックを引き込むために、すべてのリモートおよびローカルルートのアクティブ(より高い)優先パスを引き続きアドバタイズします。

- ICLを介して他のノードにアクティブノードのステータスを通知します。

-

もう一方のデバイス(SRX-2)はプローブを停止し、バックアップの役割を引き継ぎます。バックアップノードは、デフォルト(低い)優先度をアドバタイズし、アップストリームルーターがバックアップノードにパケットを転送しないようにします。

マルチノード高可用性モジュールは、ノードがアクティブロールに移動すると、SRGのアクティブおよびバックアップ信号ルートをルーティングテーブルに追加します。ノードに障害が発生した場合、ICL はダウンし、現在のアクティブなノードはアクティブなロールを解放し、アクティブな信号ルートを削除します。これで、バックアップ ノードがプローブを通じて状態を検出し、アクティブ ロールに遷移します。ルート優先度がスワップされ、すべてのトラフィックを新しいアクティブノードに送信します。

ルート優先アドバタイズメント内のスイッチは、SRXシリーズファイアウォールで設定されたルーティングポリシーの一部です。 if-route-exists 条件にアクティブな信号ルートを含めるようにルーティングポリシーを設定する必要があります。

デフォルトゲートウェイの導入の場合

両方のノードが同時に起動している場合、マルチノード高可用性システムは、SRGの設定された優先度値を使用してアクティブ性を判断します。アクティブ性の適用は、アクティブなSRG1+を持つノードが仮想IP(VIP)アドレスと仮想MAC(VMAC)アドレスを所有している場合に行われます。このアクションにより、両側のスイッチに向けて Gratuitous ARP(GARP)がトリガーされ、スイッチ上の MAC テーブルが更新されます。

ハイブリッド導入の場合

アクティビティの適用は、設定された信号ルートが対応するルートアドバタイズメントでアクティブ性を適用する場合に、レイヤー3側で行われます。レイヤー2側では、SRXシリーズファイアウォールがスイッチ層へのGratuitous ARP(GARP)をトリガーし、VIPアドレスとVMACアドレスを所有します

フェイルオーバーが発生し、古いバックアップノードがアクティブロールに移行すると、ルート優先度が交換され、すべてのトラフィックを新しいアクティブノードに転送します。

アクティビティの優先度とプリエンプション

SRG1+ のプリエンプション優先度(1-254)を設定します。両方のノードでプリエンプション値を設定する必要があります。プリエンプトオプションは、ノードがフェイルオーバーから回復するときに、トラフィックが常に指定されたノードにフォールバックするようにします。

以下の例のように、SRG1+ のアクティブ性、優先度、プリエンプションを設定できます。

[edit]

user@host# show chassis high-availability

services-redundancy-group 1 {

preemption;

activeness-priority 200;

}

完全な設定例については、「 レイヤー3ネットワークにおけるマルチノード高可用性の設定 」を参照してください。

ノードがICLを介して相互に通信できる限り、アクティビティ優先順位が尊重されます。

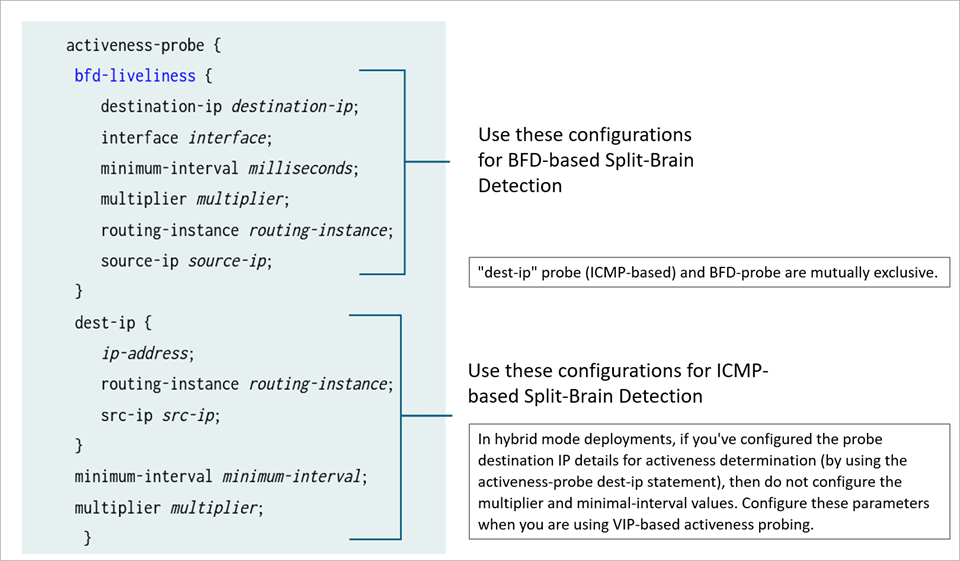

アクティビティプローブ設定の構成

Junos OS 22.4R1以降、デフォルトゲートウェイ(スイッチング)、およびマルチノード高可用性のハイブリッド導入では、オプションで以下のステートメントを使用してアクティブ性プローブパラメーターを設定できます。

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-probe multiplier <> user@host# set chassis high-availability services-redundancy-group 1 activeness-probe minimal-interval <>

プローブ間隔は、宛先 IP アドレスに送信されるプローブ間の時間帯を設定します。プローブ間隔は1000ミリ秒に設定できます。

乗数の値は、バックアップノードがピアノードからのアクティブ性プローブに対する応答を受信できない場合に、バックアップノードがアクティブ状態に移行するまでの時間を決定します。

デフォルトは2、最小値は2、最大値は15です。

例: 乗数値を 2 に設定した場合、バックアップ ノードは、2 秒経ってもピア ノードからのアクティビティ プロービング要求への応答を受信しない場合、アクティブ状態に移行します。

スイッチングおよびハイブリッド導入で multiplier と minimal-interval を設定できます。

ハイブリッドモードの導入で、アクティビティの判断のためにプローブ宛先IPの詳細を( activeness-probe dest-ip ステートメントを使用して)設定した場合、 multiplier と minimal-interval の値を設定しないでください。VIPベースのアクティビティプローブを使用している場合は、これらのパラメーターを設定します。

耐障害性とフェイルオーバー

マルチノード高可用性ソリューションは、サービスレベルでの冗長性をサポートします。サービスレベルの冗長性により、ノード間でコントロールプレーンを同期させるために必要な労力を最小限に抑えます。

マルチノード高可用性セットアップがアクティブ性を判断した後、ICLを介して後続の高可用性(HA)状態をネゴシエートします。バックアップノードは、フローティングIPアドレスを使用してICMPプローブを送信します。ICLがアップしている場合、ノードはプローブへの応答を受け取り、バックアップノードとして残ります。ICLがダウンしていて、プローブ応答がない場合、バックアップノードはアクティブノードに移行します。

前のバックアップノードのSRG1はアクティブ状態に移行し、シームレスに動作し続けます。移行が発生すると、フローティングIPアドレスがアクティブなSRG1に割り当てられます。このようにして、IPアドレスはアクティブノードとバックアップノードの間でフロートし、接続されているすべてのホストに到達可能な状態を維持します。したがって、トラフィックは中断することなく流れ続けます。

IPsec VPNなど、コントロールプレーンとデータプレーンの両方の状態を必要とするサービスは、ノード間で同期されます。このサービス機能に対してアクティブノードに障害が発生するたびに、コントロールプレーンとデータプレーンの両方が同時にバックアップノードにフェイルオーバーします。

ノードは、以下のメッセージを使用してデータを同期します。

- ルーティングエンジンからルーティングエンジンへの制御アプリケーションメッセージ

- ルーティングエンジン設定関連メッセージ

- データプレーンRTOメッセージ

シャーシ間リンク(ICL)暗号化

マルチノード高可用性では、アクティブノードとバックアップノードは、ルーティングされたネットワークを介して接続された、または直接接続されたシャーシ間リンク(ICL)を使用して相互に通信します。ICLは論理IPリンクであり、ネットワーク内でルーティング可能なIPアドレスを使用して確立されます。

ノードは、ICLを使用して、ノード間でコントロールプレーンとデータプレーンの状態を同期します。ICL通信は共有ネットワークや信頼できないネットワークを経由する可能性があり、ICLを介して送信されたパケットは、必ずしも信頼されるとは限りません。そのため、IPsec標準を使用してトラフィックを暗号化し、ICLを通過するパケットを保護する必要があります。

IPsecは、ICL用の暗号化トンネルを確立することでトラフィックを保護します。HAリンク暗号化を適用すると、HAトラフィックはセキュアで暗号化されたトンネルを介してのみノード間をフローします。HAリンク暗号化を使用しないと、ノード間の通信が安全でない可能性があります。

ICLのHAリンクを暗号化するには:

- 以下のコマンドを使用して、SRXシリーズファイアウォールにJunos IKEパッケージをインストールします。

request system software add optional://junos-ike.tgz. - HAトラフィック用のVPNプロファイルを設定し、両方のノードにプロファイルを適用します。SRXシリーズファイアウォール間でネゴシエートされたIPsecトンネルは、IKEv2プロトコルを使用します。

-

IPsec VPN設定にha-link-encryptionステートメントが含まれていることを確認してください。例:user@host# set security ipsec vpn vpn-name ha-link-encryption。

ICLの設定には、次のことをお勧めします。

-

飽和状態になりにくいポートとネットワークを使用します。

-

専用のHAポート(SRXシリーズファイアウォールで利用可能な場合は、コントロールポートとファブリックポート)を使用しないこと。

-

ICLをループバックインターフェイス(lo0)または集約イーサネットインターフェイス(ae0)にバインドし、複数の物理リンク(LAG/LACP)を有することにより、パスの多様性を確保して最高の耐障害性を実現します。

-

SRXシリーズファイアウォールの収益イーサネットポートを使用して、ICL接続を設定できます。収益インターフェイスのトランジットトラフィックを、高可用性(HA)トラフィックから分離してください。

-

マルチノード高可用性セットアップにおけるHAリンク暗号化トンネルのトンネルMTUの設定を制限するための検証チェックが導入されました。検証チェックでは、IPv6暗号化を使用するHAリンクのエンドツーエンドのMTUが2000バイトの最小要件を満たしていることが確認され、高可用性運用時に最適なパフォーマンスと信頼性を維持できます。

例えば、トンネル-mtuが2000未満の次のスタンザが設定に含まれている場合、コミットチェックエラーが発生します。 user@host# set security ipsec vpn L3HA_IPSEC_VPN トンネル-mtu <bytes>

詳細については、 マルチノード高可用性の設定 を参照してください。

ICL向けPKIベースのリンク暗号化

Junos OSリリース22.3R1以降、マルチノード高可用性におけるシャーシ間リンク(ICL)のPKIベースのリンク暗号化がサポートされています。このサポートの一環として、ローカルキーペア、ローカル証明書、証明書署名要求などのノード固有のPKIオブジェクトを生成して、両方のノードで保存できるようになりました。オブジェクトはローカル ノードに固有であり、両方のノードの特定の場所に格納されます。

ノードローカルオブジェクトでは、ICL暗号化に使用されるPKIオブジェクトと、2つのエンドポイント間に作成されたIPsec VPNトンネルに使用されるPKIオブジェクトを区別できます。

ローカルノードで実行される以下のコマンドを使用して、ノード固有のPKIオブジェクトを操作できます。

| ローカル ノードのプライベート キーとパブリック キー ペアの生成 | |

| ローカル・ノードでのローカル・デジタル証明書の生成と登録 | |

| ノード固有の証明書をクリアする | |

| ノード固有のローカル証明書と証明書要求を表示します。 |

マルチノード高可用性のセキュリティデバイスで、自動再登録オプションを設定しており、再登録トリガー時にICLがダウンした場合、両方のデバイスがCAサーバーに同じ証明書を個別に登録し、同じCRLファイルをダウンロードします。マルチノード高可用性がICLを再確立すると、セットアップでは1つのローカル証明書のみが使用されます。バックアップノードで user@host> request security pki sync-from-peer コマンドを使用して、アクティブノードからバックアップノードに証明書を同期する必要があります。

証明書を同期しない場合、ピアノード間の証明書不一致の問題は、次回の再登録まで続きます。

オプションで、ノードでキーペアを生成する前に、両方のノードでTPM(トラステッドプラットフォームモジュール)を有効にすることもできます。 信頼できるプラットフォームモジュールを使用して、SRXシリーズデバイスでシークレットをバインドするを参照してください。

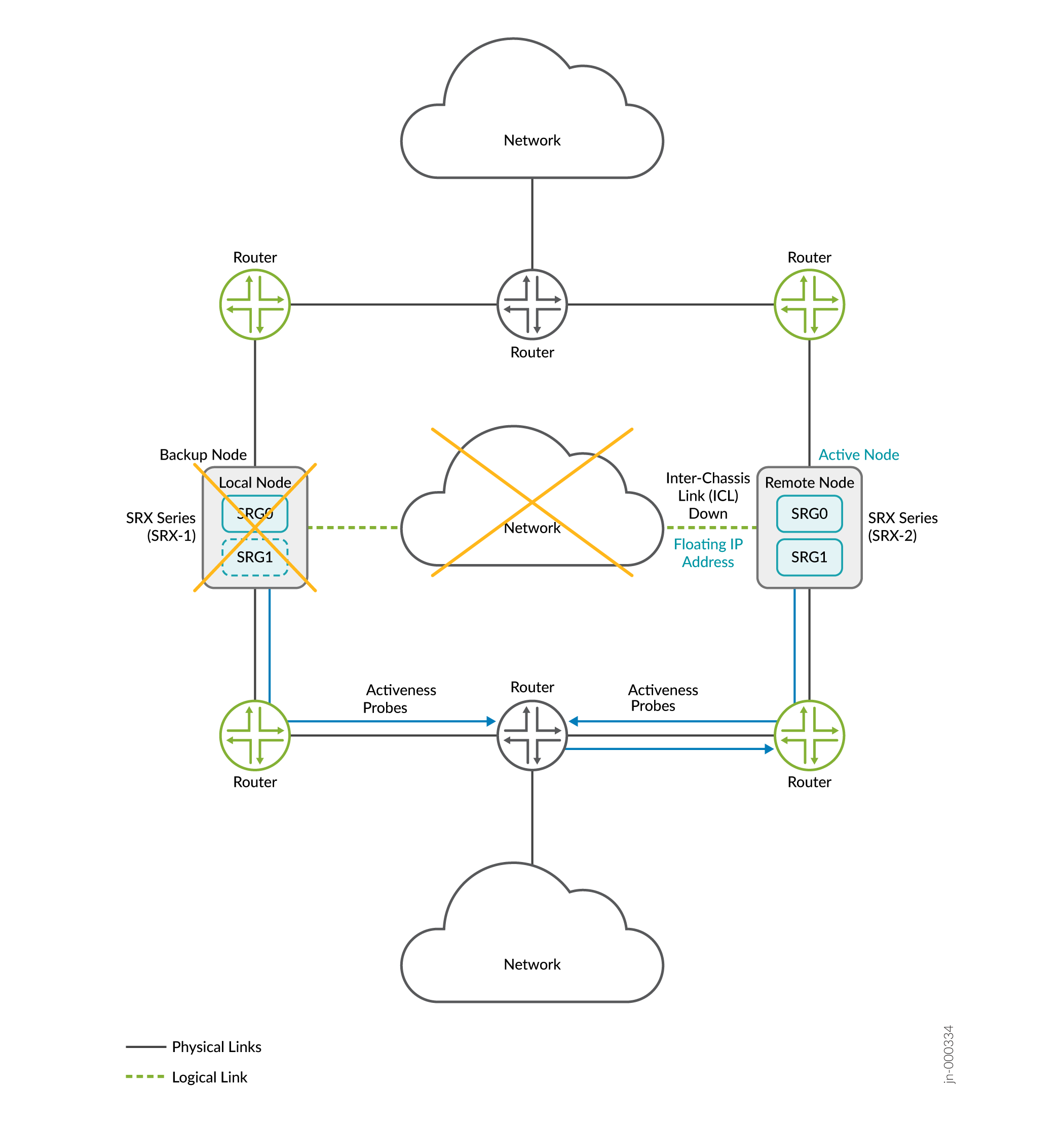

スプリットブレインの検出と防止

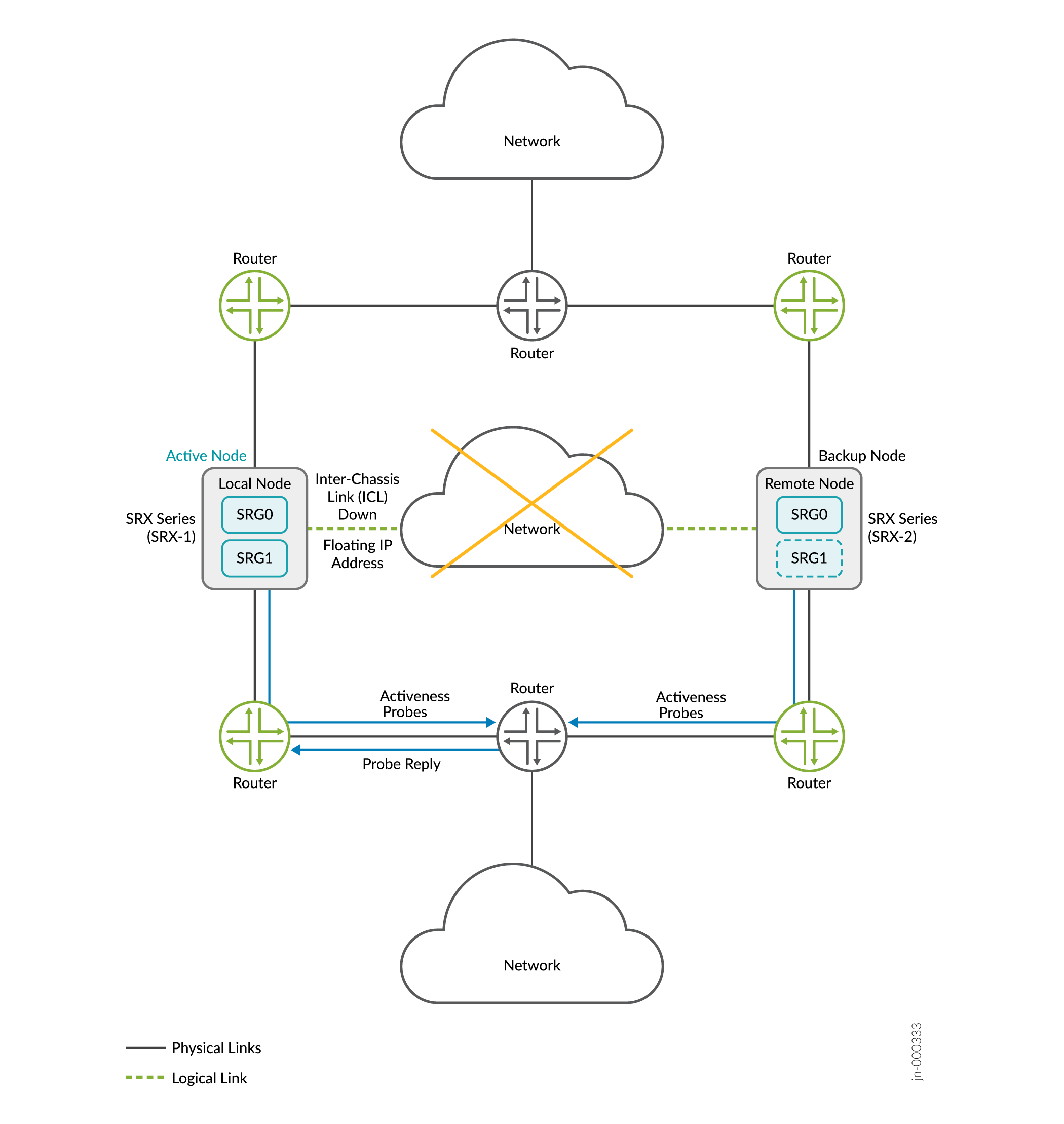

スプリットブレイン検出またはアクティビティ競合は、2つのマルチノード高可用性ノード間のICLがダウンし、両方のノードが互いに到達してピアノードのステータスを収集できない場合に発生します。

ICMPベースのスプリットブレインプロービング

2台のSRXシリーズデバイスがマルチノード高可用性セットアップの一部であるというシナリオを考えてみましょう。SRX-1をローカルノードと、SRX-2をリモートノードと考えてみましょう。ローカルノードは現在アクティブなロールであり、フローティングIPアドレスをホストしてトラフィックを誘導しています。アップストリームルーターは、ローカルノードに対して優先度の高いパスを持っています。

ノード間のICLがダウンすると、両方のノードがアクティビティ判定プローブ(ICMPプローブ)を開始します。ノードは、フローティングIPアドレス(アクティビティ判定IPアドレス)をプローブの送信元IPアドレスとして、アップストリームルーターのIPアドレスを宛先IPアドレスとして使用します。

ケース1:アクティブノードが稼働している場合

- プローブの宛先IPアドレスをホストするアップストリームルーターは、両方のノードからICMPプローブを受信します。

- アップストリームルーターは、アクティブノードにのみ応答します。その設定がアクティブノードのパスを優先しているためです

- アクティブノードは、アクティブなロールを保持します。

アクティブノードがダウンしている場合:

- リモートノードが、アクティビティ判別プローブを再起動します。

- プローブの宛先IPアドレスをホストしているルーターは、(以前のアクティブノードの)より高い優先パスを失い、リモートノードに応答します。

- プローブの結果はリモートノードで成功し、リモートノードはアクティブな状態に移行します。

- 上記の事例で示したように、アップストリームルーターのアクティビティ判定プローブとより高いパス優先度の設定により、1つのノードが常にアクティブなロールにとどまり、スプリットブレインの発生を防止します。

BFDベースのスプリットブレインプローブ

Junos OSリリース23.4R1では、デフォルトゲートウェイ向けのBFDベースのスプリットブレインプロービングと、マルチノード高可用性向けの展開のハイブリッドモードをサポートしています。

シャーシ間リンク(ICL)の障害は、多くの場合、ネットワークの中断または一貫性のない設定という2つの主な要因に起因します。アクティビティプローブを使用して、各SRG1+でアクティブなロールを担うことができるノードを決定できます。プローブ結果に基づいて、ノードの1つがアクティブな状態に移行し、このアクションによりスピルトブレインシナリオが防止されます。

BFD ベースのスプリットブレイン プロービングにより、インターフェイス、最小間隔、乗数を定義できるため、プローブをより詳細に制御できます。BFD ベースのスプリットブレイン プローブでは、SRG が設定されて機能し始めた直後にプローブが開始されます。デフォルトのICMPベースのスプリットブレインプローブでは、ICLリンクがダウンした後にのみプローブが開始されます。

これに対し、BFDベースのプローブは、次のような点ではるかに事前対応的であり、スプリットブレインシナリオを回避するための迅速な対応を保証します。

-

プローブは、SRG設定をポストして直接開始されます。

-

ICL BFDとスプリットブレインプローブの両方が同時に中断した場合、バックアップノードは直ちにアクティブなロールを引き継ぎ、VIPを引き継ぎます。

これにより、応答が迅速化され、分裂脳のシナリオが防止されます。

それはどのように機能しますか?

ICLがダウンし、両方のデバイスが起動している場合、ノードは最初にHOLD状態になり、ピアノードが立ち上がって接続するのを待ちます。何らかの理由で他のノードが起動しない場合、システムはネットワーク内の別のデバイスでホストされているIPアドレスに対してスプリットブレインプローブを開始します。プロセスが正常に完了すると、1つのノードがアクティブに移行し、もう1つのノードがバックアップに移行します。プローブが成功する前に、パス監視障害/内部ハードウェアモニター障害が発生した場合、両方のノードがスプリットブレインシナリオを防ぐために不適格になります。

何らかの理由でスプリットブレインプローブが失敗した場合、ノードはHOLD状態のままでプローブを続行します。スプリットブレインプローブIPは、ネットワーク上で常に利用可能でなければなりません。IPsecを除く他のすべてのアプリケーショントラフィックは、ルーティングが利用可能な限り、HOLD状態であっても、SRXで損失が発生することはありません。

両方のノードが保留または不適格状態の場合、ノードが再びアクティブ/バックアップになるまでトラフィックは転送されません。

注:

- スプリットブレインは、パスモニタープローブとは異なり、アクティブ性プローブに基づいています。これは、MNHAノード間でICL/通信が切断された場合にのみトリガーされます

- ノード間のシャーシ間リンク(ICL)が切断されると、両方のノードがスプリットブレインプローブを開始します。アクティブノードは、プローブが失敗しない限り、マスターシップを保持します。SRXシリーズノードが正常であれば、継続的な到達性を確保するパスでプローブIPをホストすることをお勧めします。状態変化は、現在のアクティブなノードからのプローブが失敗し、現在のバックアップノードからのプローブが成功した場合にのみトリガーされます。

- スイッチングモードおよびハイブリッドモードでは、トラフィックステアリングは仮想IP(VIP)を使用します。これはACTIVE状態でのみ動作します。スプリットブレイン状況を解決するためにMNHAピアをプローブするため、ホールドタイマーが終了した後もシステムはHOLD状態のままであってはなりません。

ICMPベースとBFDベースのプローブの違い

以下の表は、スプリットブレイン検出におけるICMPベースのプローブとBFDベースのプローブの違いを示しています。

| パラメータ |

ICMPベースのプローブ |

BFD ベースのプローブ |

|---|---|---|

| プローブタイプ | ICMPパケット | BFDパケット、シングルホップBFD |

| 最小間隔 | 1000ミリ秒 | SRXシリーズファイアウォールの最小BFD間隔はプラットフォームによって異なります。 例えば: SPC3を備えたSRX5000ラインファイアウォール、間隔は100ミリ秒です。 SRX4200の場合、間隔は300msです。 |

| SRGバックアップノードプローブ | はい | はい |

| SRGアクティブノードプローブ | いいえ | はい |

| ICLダウン時のSRGスプリットブレイン解決 | ICLがダウンした場合のみ。 | SRGを設定した後。 |

| 無理です | あり | |

| 構成オプション |

show chassis

high-availability services-redundancy-group 1

activeness-probe

dest-ip {

192.168.21.1;

src-ip 192.168.21.2;

} |

show chassis

high-availability services-redundancy-group 1

activeness-probe

bfd-liveliness {

source-ip 192.168.21.1; (inet address of the local SRX sub interface)

destination-ip 192.168.21.2; (inet address of the peers SRX sub interface)

interface xe-0/0/1.0;

} |

次の図は、スプリットブレイン検出のためのICMPベースプロービングとBFDベースプロービングの設定オプションを示しています。

用のアクティビティプローブ設定

用のアクティビティプローブ設定

ICMPベースのプローブとBFDベースのプローブは相互に排他的です。

ハイブリッドモードとデフォルトゲートウェイの導入では、アクティビティプローブ間隔としきい値を次の2つのレベルで設定できます。

-

ICMPベースのスプリットブレインプロービングに適用可能なグローバルレベル

-

BFD スプリットブレイン プローブに固有の BFD-Liveliness レベル。BFDベースのプローブを設定する場合、ステートメントの下にグローバル

minimum-intervalおよびmultiplierオプションを設定しないでくださいactiveness-probe。

デフォルトゲートウェイ導入用にアクティビティプローブを設定するには、両方のノード(ローカルおよびピア)でプライマリ仮想IP(VIP1)アドレスインターフェイスを使用してアクティビティプローブを設定します。宛先 IP はピア ノードから、送信元 IP はローカル ノードからです。両方のVIPのインデックス値は同じである必要があります。IP アドレスは、SRXシリーズファイアウォールのLANインターフェイスに割り当てられたinetアドレスである必要があります。

スプリットブレインプローブを設定する

以下の方法で、マルチノードの高可用性セットアップでスプリットブレインプローブを構成できます。-

ルーティングおよびハイブリッドモード—アクティビティ判定用のプローブ宛先IPの詳細を(

activeness-probe dest-ipステートメントを使用して)設定した場合は、乗数と最小間隔の値を設定しないでください。VIPベースのアクティビティプローブを使用している場合は、これらのパラメーターを設定します。[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip <neighbor_ip_address> src-ip <srx_anycast_IP>]

-

ハイブリッドおよびスイッチングモード—ICMPを使用したレイヤー2スプリットブレインプローブプローブタイプICMPを使用し、次のステートメントを使用して間隔とタイムアウトしきい値を設定します。

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe minimum-interval <interval> multiplier <integer>

-

ハイブリッドおよびスイッチングモード—BFDを使用したレイヤー2スプリットブレインプローブプローブタイプBFDを使用し、設定されたBFD最小間隔に基づいて秒単位以下のタイムアウトしきい値を設定します。

[edit] [set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip <ip-address> destination-ip <ip-address> interface <vip1_ifl_interface> minimum-interval <interval> multiplier <integer>

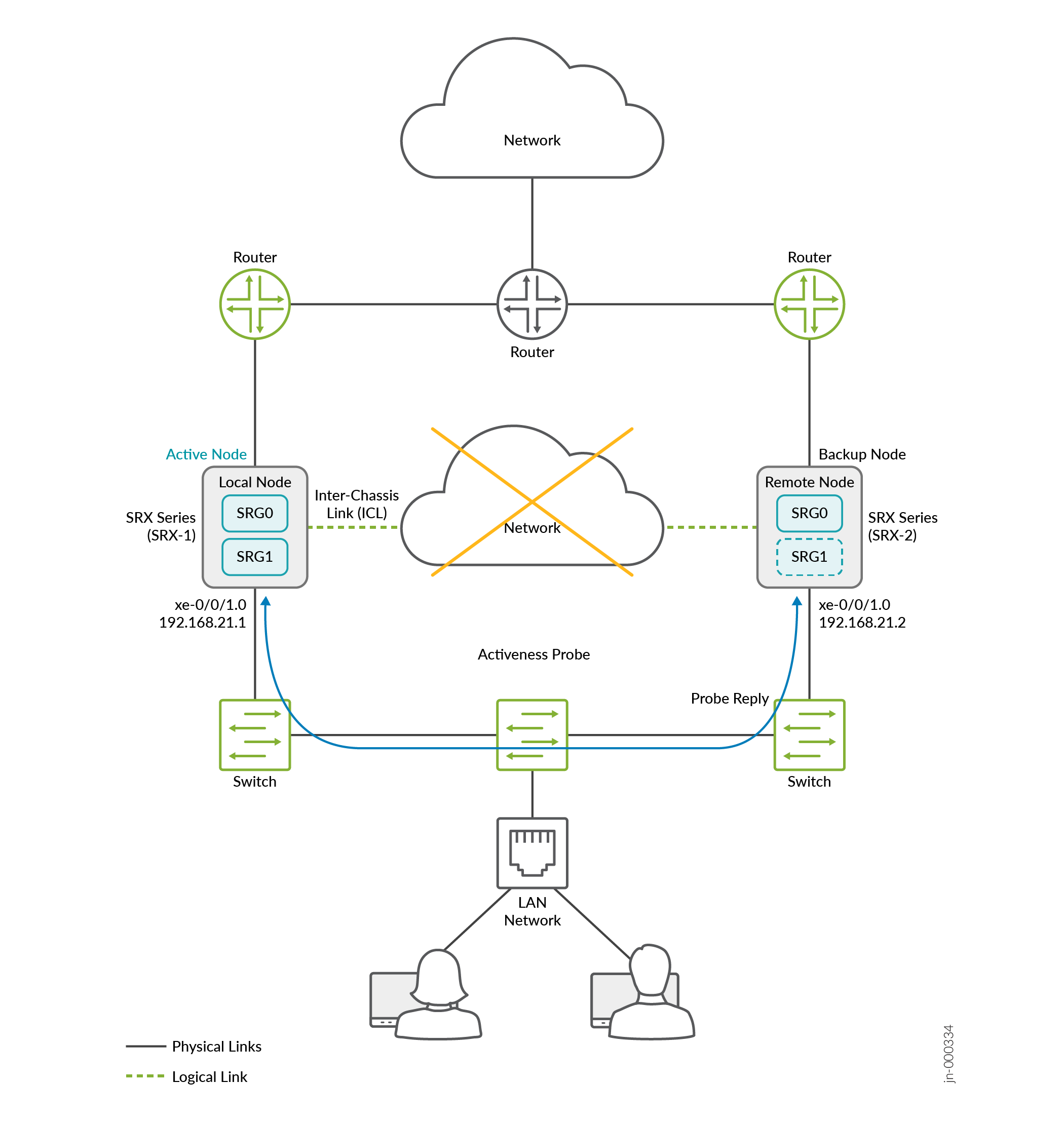

図15は、サンプルトポロジーを示しています。2つのSRXシリーズファイアウォールは、信頼側と信頼できない側で隣接するルーターに接続され、BGPネイバーシップを形成します。暗号化されたシャーシ間論理リンク(ICL)は、ルーティングされたネットワーク上でノードを接続します。ノードは、ネットワーク上でルーティング可能なIPアドレス(フローティングIPアドレス)を使用して相互に通信します。

のためのマルチノード高可用性構成

のためのマルチノード高可用性構成

SRX-1をローカルノードとして、SRX-2をリモートノードと考えます。ローカル ノードは現在アクティブなロールであり、アップストリーム ルーターのパスはローカル ノードの優先度が高いです。

アクティブネスプローブでは、以下のオプションを設定する必要があります。

-

送信元IPアドレス:ローカルノードのSRG1の仮想IPアドレス1(VIP1)を使用します。

-

宛先IPアドレス:ピアノードのSRG1のVIP1を使用します。

-

インターフェイス:VIP1に関連付けられたインターフェイス

この例では、BFDライブ性用に仮想IP(VIP)アドレス(192.168.21.1)とインターフェイスxe-0/0/1.0を割り当てます。ここでは、送信元と宛先のIPアドレスとインターフェイスを指定することで、BFDベースのスプリットブレインプロービングを設定します。

ノードは、SRG1 の仮想 IP アドレス(VIP1)に関連付けられたインターフェイスのファミリー inet アドレスを使用します。

どちらのノードも、SRGが動作を開始するとすぐに、アクティビティ判定プローブ(BFDベースのプローブ)を開始します。

BFD ベースのスプリットブレイン プロービングでは、以下のことが必要です。

- 両方のノード上の同じSRGに対して、一致する送信元IPアドレスと宛先IPアドレスを設定します。

activeness-priorityオプションを設定して、スプリットブレインプロービングの結果としてアクティブなノードを判断します。

次の表は、ICL がダウンしているときに、マルチノード高可用性セットアップが BFD ベースのプロービングでスプリットブレイン状況をどのように解決するかを示しています。ノードの状態とプローブ結果に応じて、マルチノード高可用性システムがアクティブなロールを引き継ぐノードを選択します。

表4は、マルチノード高可用性セットアップが、ICLがダウンしたときにBFDベースのプローブでスプリットブレイン状況を解決する方法を示しています。ノードの状態とプローブ結果に応じて、マルチノード高可用性システムがアクティブなロールを引き継ぐノードを選択します。

この例では、ノード1のSRG1の方がアクティブ性優先度が高いと仮定しています。

| ノード1の状態 | ノード1の状態のプローブ | ノード2の状態 | ノード2の状態のプローブ | SRG1アクティブ状態へのノードの移行 |

| アクティブ | ダウン | 対象外 | プローブなし | ノード1 |

| アクティブ | アップ | バックアップ | アップ | ノード1 |

| アクティブ | アップ | アクティブ | アップ | ノード1(タイブレーカー) |

| バックアップ | ダウン | 対象外 | プローブなし | ノード1 |

| バックアップ | アップ | バックアップ | アップ | ノード1(タイブレーカー) |

| バックアップ | アップ | アクティブ | アップ | ノード2 |

| 対象外 | プローブなし | 対象外 | プローブなし | どちらのノードでもありません |

| 対象外 | プローブなし | バックアップ | ダウン | ノード2 |

| 対象外 | プローブなし | アクティブ | ダウン | ノード2 |

サンプル設定

ノード1:

set chassis high-availability services-redundancy-group 1 activeness-priority 1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

ノード2:

set chassis high-availability services-redundancy-group 1 activeness-priority 200 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness destination-ip 192.168.21.1 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness source-ip 192.168.21.2 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness interface xe-0/0/1.0 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness minimum-interval 300 set chassis high-availability services-redundancy-group 1 activeness-probe bfd-liveliness multiplier 3

検証

-

(BFDベースのプロービング)show chassis high-availability services-redundancy-group 1コマンドを使用して、デバイスに設定されているスプリットブレインプローブのタイプを確認します。user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: N/A Routing Instance: default Type: BFD Probe Interval: 300ms Multiplier: 3 Status: RUNNING Result: REACHABLE Reason: N/A ..user@host> show chassis high-availability services-redundancy-group 1 .. Split-brain Prevention Probe Info: DST-IP: 192.168.21.2 SRC-IP: 192.168.21.1 Routing Instance: default Type: ICMP Probe Status: NOT RUNNING Result: N/A Reason: N/A .. -

show bfd sessionコマンドを使用して、BFDベースのプローブステータスかどうかを確認します。user@host> show bfd session Detect Transmit Address State Interface Time Interval Multiplier 192.168.0.2 Up 0.300 0.100 3 192.168.21.2 Up xe-0/0/1.0 0.300 0.100 3 1 sessions, 1 clients Cumulative transmit rate 0.5 pps, cumulative receive rate 0.0 ppsこのサンプルでは、インターフェイスxe-0/0/1.0に対してBFDベースのスプリットブレインプローブが実行されていることがわかります。

-

show chassis high-availability services-redundancy-group 1コマンドを使用して、BFDベースのプローブの詳細を取得します。user@host> show chassis high-availability services-redundancy-group 1 SRG failure event codes: BF BFD monitoring IP IP monitoring IF Interface monitoring CP Control Plane monitoring Services Redundancy Group: 1 Deployment Type: ROUTING Status: ACTIVE Activeness Priority: 200 Preemption: ENABLED Process Packet In Backup State: NO Control Plane State: READY System Integrity Check: N/A Failure Events: NONE Peer Information: Peer Id: 1 Status : N/A Health Status: SRG NOT CONFIGURED Failover Readiness: UNKNOWN Activeness Remote Priority: 100

論理システムとテナントシステムのサポート

SRXシリーズファイアウォールの論理システムを使用すると、単一のデバイスをセキュアなコンテキストに分割でき、テナントシステムは物理ファイアウォールを個別の分離された論理ファイアウォールに論理的に分割できます。

テナントシステムは、物理ファイアウォールを論理的に分割して、個別の分離された論理ファイアウォールに分割します。論理システムと似ていますが、テナントシステムは拡張性がはるかに高く、ルーティング機能は少ないです。

マルチノード高可用性セットアップのSRXシリーズファイアウォールは、サービス冗長性グループ0(SRG0)で論理システムとテナントシステムをサポートします。

論理システムを実行しているSRXシリーズファイアウォールでのマルチノード高可用性設定の動作は、論理システムを実行していないSRXシリーズノードでの設定と同じです。ノードのフェイルオーバーをトリガーするイベントに違いはありません。具体的には、SRG0 でインターフェイス監視が有効になっていて、(監視中の)単一の論理システムに関連するリンクに障害が発生した場合、デバイスは別のノードにフェイルオーバーします。このフェイルオーバーは、マルチノード高可用性セットアップにおけるルート優先アドバタイズメントによって発生します。

論理システムまたはテナントシステムを設定する前に、マルチノード高可用性を設定する必要があります。高可用性設定の各ノードは、同じ設定を持っている必要があります。論理システムまたはテナントシステムの名前、プロファイル、対応するセキュリティ機能、または論理システムまたはテナントシステム内のインターフェイスが同じであることを確認します。すべての論理システム構成またはテナントシステム構成は、2つのノード間で同期および複製されます。

Junos設定グループを使用して機能を設定し、マルチノード高可用性設定の[edit system commit peers-synchronize]オプションを使用して設定を同期します。マルチノード高可用性ノード間の構成同期を参照してください。

マルチノード高可用性の論理システムでSRXシリーズファイアウォールを使用する場合は、セットアップ内の各ノードに同じ数のライセンスを購入してインストールする必要があります。

詳細については、 『セキュリティデバイス向け論理システムおよびテナントシステムユーザーガイド』を参照してください。

変更履歴テーブル

サポートされる機能は、使用しているプラットフォームとリリースによって決まります。 機能エクスプローラー を使用して、機能がお使いのプラットフォームでサポートされているかどうかを確認します。