例:レイヤー 3 ネットワークにおけるマルチノード高可用性の設定

このトピックを読み、SRXシリーズファイアウォールでマルチノード高可用性ソリューションを設定する方法を理解してください。この例では、SRXシリーズファイアウォールが両側のルーターに接続されている場合のアクティブ/バックアップモードでの設定を説明しています。

概要

マルチノード高可用性では、参加するSRXシリーズファイアウォールがレイヤー3ネットワーク内の独立したノードとして動作します。ノードは、異なるネットワークに属する隣接するインフラストラクチャに接続されます。暗号化されたシャーシ間論理リンク(ICL)は、ルーティングされたネットワーク上でノードを接続します。参加ノードは相互にバックアップを行い、システムまたはハードウェアに障害が発生した場合に、高速同期フェイルオーバーを確保します。

マルチノード高可用性では、アクティビティはサービス冗長性グループ(SRG)レベルで決定されます。SRG1がアクティブなSRXシリーズファイアウォールは、フローティングIPアドレスをホストし、フローティングIPアドレスを使用してトラフィックを誘導します。フェイルオーバー中、フローティングIPアドレスは古いアクティブノードから新しいアクティブノードに移動し、通信クライアントデバイスを続行します。

マルチノード高可用性ソリューションでは、2ノード構成をサポートしています。

要件

この例では、以下のハードウェアおよびソフトウェアコンポーネントを使用しています。

-

2つのSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス

-

2つのジュニパーネットワークス(R)MX960ユニバーサルルーティングプラットフォーム

-

Junos OSリリース22.3R1

トポロジー

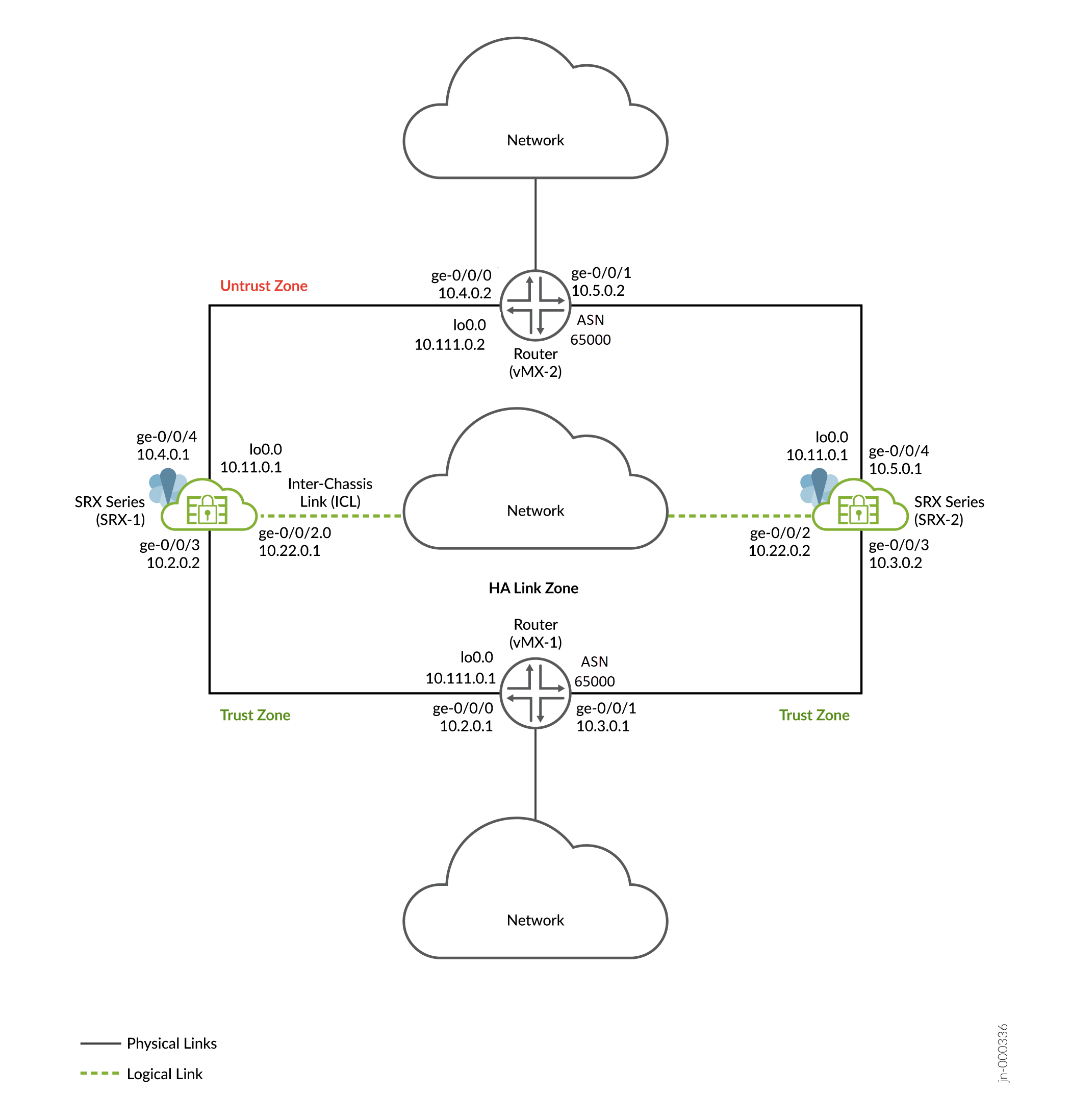

図1 は、この例で使用されているトポロジーを示しています。

におけるマルチノード高可用性

におけるマルチノード高可用性

トポロジーに示すように、2つのSRXシリーズファイアウォールが信頼側と信頼できない側で隣接するルーターに接続され、BGPネイバーシップを形成しています。暗号化されたシャーシ間論理リンク(ICL)は、ルーティングされたネットワーク上でノードを接続します。ノードは、ネットワーク上でルーティング可能なIPアドレス(フローティングIPアドレス)を使用して相互に通信します。ループバックインターフェイスは、SRXシリーズとルーターのIPアドレスをホストするために使用されます。

一般に、SRXシリーズファイアウォールのアグリゲートイーサネット(AE)または収益イーサネットポートを使用して、ICL接続を設定できます。この例では、ICLにGEポートを使用しました。また、ICLパスにルーティングインスタンスを設定して、セグメンテーションを最大限に高めています。

一般的な高可用性導入では、ネットワークのノースバウンド側とサウスバウンド側に複数のルーターとスイッチがあります。この例では、SRXシリーズファイアウォールの両側で2台のルーターを使用しています。

この例では、SRXシリーズファイアウォール間の高可用性を確立し、HAリンク暗号化を有効にしてトンネルトラフィックを保護します。

以下のタスクを実行して、マルチノード高可用性セットアップを構築します。

- IDを割り当てて、SRXシリーズファイアウォールのペアをローカルノードおよびピアノードとして設定します。

- サービス冗長性グループを設定します。

- フローティングIPアドレスをホストするようにループバックインターフェイス(lo0.0)を設定します。

- アクティビティの判定と適用のためのIPプローブの設定

- アクティビティの適用に必要な信号ルートを設定し、ルートが存在するポリシーと併せて使用します。

- IKEv2を使用して、高可用性(ICL)トラフィック用のVPNプロファイルを構成します。

- BFD監視オプションを設定する

- ルーティングポリシーとルーティングオプションを設定する

- ネットワーク内のトラフィックを管理するための適切なセキュリティポリシーを設定します

-

ネットワーク要件に応じて、ステートレスファイアウォールのフィルタリングとサービス品質(QoS)を設定します。

-

ネットワーク要件に応じてインターフェイスとゾーンを設定します。リンク暗号化用の IKE や設定同期用の SSH などのサービスを、ICL に関連付けられたセキュリティーゾーン上のホストインバウンドシステムサービスとして許可する必要があります。

この例では、SRX-1 と SRX-2 の静的ルートを使用し、これらのルートを BGP にアドバタイズして、どの SRXシリーズ ファイアウォールが優先パスにあるかを判断するためのメトリックを追加します。または、SRXシリーズファイアウォールでルートリフレクタを使用して、BGP経由で学習したルートをアドバタイズし、それに応じてBGPで一致するルーティングポリシーを設定することもできます。

SRG0 および SRG1 では、以下のオプションを設定できます。

-

SRG1: アクティブ/バックアップ信号ルート、導入タイプ、アクティブ性優先度、プリエンプション、仮想IPアドレス(デフォルトゲートウェイ導入用)、アクティブ性プローブ、バックアップ時のパケット処理

-

SRG1:SRG1のBFD監視、IP監視、インターフェイス監視オプション。

-

SRG0: 障害時にシャットダウンし、障害時にインストールするルート オプション。

SRG1 で監視(BFD、IP、またはインターフェイス)オプションを設定する場合、SRG0 の下には障害発生時のシャットダウン オプションを設定しないことをお勧めします。

シャーシ間リンク(ICL)では、以下の設定を推奨します。

- 集約イーサネットインターフェイス(ae0)を使用したループバック(lo0)インターフェイス、または任意の収益イーサネットインターフェイスを使用してICLを確立します。専用のHAポート(コントロールポートとファブリックポート)は、SRXシリーズファイアウォールで利用可能な場合は使用しないでください。

- MTUを1514に設定

- ICLに使用されるインターフェイスに関連付けられたセキュリティゾーンで、以下のサービスを許可します

-

IKE、高可用性、SSH

-

必要なルーティングプロトコルに応じたプロトコル。

-

BFD を使用して隣接ルートを監視します。

-

st0.16000からst0.16385までのセキュアトンネルインターフェイス(st0)は、マルチノード高可用性用に予約されています。これらのインターフェイスは、ユーザー設定可能なインターフェイスではありません。st0.0からst0.15999までのインターフェイスのみを使用できます。

設定

始める前に

マルチノード高可用性用 SRXシリーズファイアウォールの設定には、Junos IKE パッケージが必要です。このパッケージは、SRXシリーズファイアウォールのデフォルトパッケージまたはオプションパッケージとして利用できます。詳細については、「 Junos IKEパッケージのサポート 」を参照してください。

パッケージがSRXシリーズファイアウォールにデフォルトでインストールされていない場合は、次のコマンドを使用してインストールします。ICL暗号化には、このステップが必要です。

user@host> request system software add optional://junos-ike.tgz Verified junos-ike signed by PackageProductionECP256_2022 method ECDSA256+SHA256 Rebuilding schema and Activating configuration... mgd: commit complete Restarting MGD ... WARNING: cli has been replaced by an updated version: CLI release 20220208.163814_builder.r1239105 built by builder on 2022-02-08 17:07:55 UTC Restart cli using the new version ? [yes,no] (yes)

CLIクイックコンフィグレーション

この例をすばやく設定するには、以下のコマンドをコピーしてテキストファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルでCLIにコピーアンドペーストして、設定モードから commit を入力します。

SRX-1デバイス上

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.22.0.1 set chassis high-availability peer-id 2 peer-ip 10.22.0.2 set chassis high-availability peer-id 2 interface ge-0/0/2.0 set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 2 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.2.0.2/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.4.0.1/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/16 next-hop 10.2.0.1 set routing-options static route 10.6.0.0/16 next-hop 10.4.0.2 set routing-options static route 10.111.0.1 next-hop 10.2.0.1 set routing-options static route 10.111.0.2 next-hop 10.4.0.2 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then accept metric 30 set policy-options policy-statement mnha-route-policy term default then reject set protocols bgp group trust type internal set protocols bgp group trust local-address 10.2.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust neighbor 10.2.0.1 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust local-as 65000 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.4.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust neighbor 10.4.0.2 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust local-as 65000

SRX-2デバイス上

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.22.0.2 set chassis high-availability peer-id 1 peer-ip 10.22.0.1 set chassis high-availability peer-id 1 interface ge-0/0/2.0 set chassis high-availability peer-id 1 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 1 set chassis high-availability services-redundancy-group 1 deployment-type routing set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 src-ip 10.5.0.1 set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 session-type singlehop set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.5.0.2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 set chassis high-availability services-redundancy-group 1 activeness-priority 1 set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.3.0.2/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.5.0.1/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.2/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set routing-options static route 10.1.0.0/16 next-hop 10.3.0.1 set routing-options static route 10.6.0.0/16 next-hop 10.5.0.2 set routing-options static route 10.111.0.1 next-hop 10.3.0.1 set routing-options static route 10.111.0.2 next-hop 10.5.0.2 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh set policy-options route-filter-list loopback 10.11.0.0/24 orlonger set policy-options route-filter-list ipsec 10.6.0.0/16 orlonger set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 set policy-options policy-statement mnha-route-policy term 1 from protocol static set policy-options policy-statement mnha-route-policy term 1 from protocol direct set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 set policy-options policy-statement mnha-route-policy term 2 from protocol static set policy-options policy-statement mnha-route-policy term 2 from protocol direct set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 set policy-options policy-statement mnha-route-policy term 3 from protocol static set policy-options policy-statement mnha-route-policy term 3 from protocol direct set policy-options policy-statement mnha-route-policy term 3 then accept metric 35 set policy-options policy-statement mnha-route-policy term default then reject set protocols bgp group trust type internal set protocols bgp group trust local-address 10.3.0.2 set protocols bgp group trust export mnha-route-policy set protocols bgp group trust neighbor 10.3.0.1 set protocols bgp group trust bfd-liveness-detection minimum-interval 500 set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group trust bfd-liveness-detection multiplier 3 set protocols bgp group trust local-as 65000 set protocols bgp group untrust type internal set protocols bgp group untrust local-address 10.5.0.1 set protocols bgp group untrust export mnha-route-policy set protocols bgp group untrust neighbor 10.5.0.2 set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group untrust bfd-liveness-detection multiplier 3 set protocols bgp group untrust local-as 65000

以下のセクションでは、ネットワークでマルチノード高可用性の設定に必要なルーターの設定スニペットを示します。

ルーター(VMX-1)

set interfaces ge-0/0/2 description lan unit 0 family inet address 10.1.0.1/16 set interfaces ge-0/0/0 description ha unit 0 family inet address 10.2.0.1/16 set interfaces ge-0/0/1 description ha unit 0 family inet address 10.3.0.1/16 set interfaces lo0 description "loopback" unit 0 family inet address 10.111.0.1 primary preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.2.0.1 set protocols bgp group mnha_r0 neighbor 10.2.0.2 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.3.0.1 set protocols bgp group mnha_r0_b neighbor 10.3.0.2 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b local-as 65000

ルーター(VMX-2)

set interfaces ge-0/0/0 description HA unit 0 family inet address 10.4.0.2/16 set interfaces ge-0/0/1 description HA unit 0 family inet address 10.5.0.2/16 set interfaces ge-0/0/2 description trust unit 0 family inet address 10.6.0.1/16 set interfaces lo0 description "loopback" unit 0 family inet address 10.111.0.2 primary preferred set routing-options autonomous-system 65000 set protocols bgp group mnha_r0 type internal set protocols bgp group mnha_r0 local-address 10.4.0.2 set protocols bgp group mnha_r0 neighbor 10.4.0.1 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0 bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0 local-as 65000 set protocols bgp group mnha_r0_b type internal set protocols bgp group mnha_r0_b local-address 10.5.0.2 set protocols bgp group mnha_r0_b neighbor 10.5.0.1 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection minimum-receive-interval 500 set protocols bgp group mnha_r0_b bfd-liveness-detection multiplier 3 set protocols bgp group mnha_r0_b local-as 65000

設定

ステップバイステップの手順

SRX-1の設定を順を追って説明します。

次の例では、設定階層のさまざまなレベルに移動する必要があります。その方法の詳細については、『CLIユーザーガイド』の「構成モードでのCLIエディターの使用」を参照してください。

-

インターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.2.0.2/16 user@host# set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.4.0.1/16 user@host# set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24

ge-0/0/3およびge-0/0/4インターフェイスを使用してアップストリームとダウンストリームのルーターに接続し、ge-0/0/2インターフェイスを使用してICLを設定しています。

-

ループバックインターフェイスを設定します。

[edit] user@host# set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32

ループバックインターフェイスに割り当てられたIPアドレス(10.11.0.1)がフローティングIPアドレスとして使用されます。

ループバックインターフェイスを使用することで、任意の時点で、隣接するルーターからのトラフィックがフローティングIPアドレス(つまりアクティブノード)に向かって誘導されます。

-

セキュリティゾーンを設定し、ゾーンにインターフェイスを割り当て、セキュリティゾーンで許可されるシステムサービスを指定します。

[edit] user@host# set security zones security-zone untrust host-inbound-traffic system-services ike user@host# set security zones security-zone untrust host-inbound-traffic system-services ping user@host# set security zones security-zone untrust host-inbound-traffic protocols bfd user@host# set security zones security-zone untrust host-inbound-traffic protocols bgp user@host# set security zones security-zone untrust interfaces ge-0/0/4 user@host# set security zones security-zone untrust interfaces lo0.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/3 user@host# set security zones security-zone halink host-inbound-traffic system-services ike user@host# set security zones security-zone halink host-inbound-traffic system-services ping user@host# set security zones security-zone halink host-inbound-traffic system-services high-availability user@host# set security zones security-zone halink host-inbound-traffic system-services ssh user@host# set security zones security-zone halink host-inbound-traffic protocols bfd user@host# set security zones security-zone halink host-inbound-traffic protocols bgp user@host# set security zones security-zone halink interfaces ge-0/0/2

インターフェイスge-0/0/3とge-0/0/4に、それぞれtrustゾーンとuntrustゾーンを割り当てます。lo0.0インターフェイスをuntrustゾーンに割り当てて、パブリックIPネットワークを介して接続します。インターフェイスge-0/0/2をhalinkゾーンに割り当てます。このゾーンを使用してICLを設定します。

-

ルーティングオプションを設定します。

[edit] user@host# set routing-options autonomous-system 65000 user@host# set routing-options static route 10.1.0.0/16 next-hop 10.2.0.1 user@host# set routing-options static route 10.6.0.0/16 next-hop 10.4.0.2 user@host# set routing-options static route 10.111.0.1 next-hop 10.2.0.1 user@host# set routing-options static route 10.111.0.2 next-hop 10.4.0.2

- ノードID、ローカルノードとピアノードのlPアドレス、ピアノードのインターフェイスなど、ローカルノードとピアノードの両方の詳細を設定します。

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.22.0.1 user@host# set chassis high-availability peer-id 2 peer-ip 10.22.0.2 user@host# set chassis high-availability peer-id 2 interface ge-0/0/2.0 user@host# set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL

ICLを使用してピアノードと通信するために、ge-0/0/2インターフェイスを使用します。

-

IPsec VPNプロファイルIPSEC_VPN_ICLをピアノードにアタッチします。

[edit] user@host# set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL

ノード間のセキュアなICLリンクを確立するには、この設定が必要です。

-

ピアノードのBFD(双方向フォワーディング検出)プロトコルオプションを設定します。

[edit] user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

ピアノードID 2をサービス冗長性グループ0(SRG0)に関連付けます。

[edit] user@host# set chassis high-availability services-redundancy-group 0 peer-id 2

-

サービス冗長性グループ1(SRG1)を設定します。

[edit] user@host# set chassis high-availability services-redundancy-group 0 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 deployment-type routing user@host# set chassis high-availability services-redundancy-group 1 peer-id 2

.

-

SRG1 のアクティブ性判定パラメータの設定

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip 10.111.0.1 user@host# set chassis high-availability services-redundancy-group 1 activeness-probe dest-ip src-ip 10.11.0.1

アクティブ性判定プローブでは、フローティングIPアドレスを送信元IPアドレス(10.11.0.1)として、アップストリームルーターのIPアドレスを宛先IPアドレス(10.111.0.1)として使用します。

IP監視とアクティビティプローブ用に最大64個のIPアドレスを設定できます。合計64個のIPアドレスは、IPv4とIPv6アドレスの数の合計です)

-

SRG1のBFD監視パラメーターを設定して、ネットワークの障害を検出します。

[edit] user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 src-ip 10.4.0.1 user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 session-type singlehop user@host# set chassis high-availability services-redundancy-group 1 monitor bfd-liveliness 10.4.0.2 interface ge-0/0/4.0

-

アクティブ性の適用に必要なアクティブ信号ルートを設定します。

[edit] user@host# set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 user@host# set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 user@host# set chassis high-availability services-redundancy-group 1 preemption user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

割り当てたアクティブな信号ルートIPアドレスは、ルート優先アドバタイズメントに使用されます。

注:policy-optionsステートメントでroute-existsポリシーとともにアクティブな信号ルートを指定する必要があります。if-route-exists条件でactive-signal-routeを設定すると、HAモジュールこのルートをルーティングテーブルに追加します。 -

ポリシーオプションを設定します。

[edit] user@host# set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1 table inet.0 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2 table inet.0 user@host# set policy-options policy-statement mnha-route-policy term 1 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 1 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 1 from condition active_route_exists user@host# set policy-options policy-statement mnha-route-policy term 1 then accept metric 10 user@host# set policy-options policy-statement mnha-route-policy term 2 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 2 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 2 from condition backup_route_exists user@host# set policy-options policy-statement mnha-route-policy term 2 then accept metric 20 user@host# set policy-options policy-statement mnha-route-policy term 3 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 3 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 3 then accept metric 30 user@host# set policy-options policy-statement mnha-route-policy term default then reject

アクティブ信号ルート 10.39.1.1 をルート一致条件(

if-route-exists)で設定します。 -

セキュリティポリシーを設定します。

[edit] user@host# set security policies default-policy permit-all

ネットワーク要件に従ってセキュリティポリシーが設定されていることを確認してください。

-

マルチノード高可用性のためのInternet Key Exchange(IKE)設定を定義します。IKE設定は、セキュアな接続の確立に使用するアルゴリズムとキーを定義します。

[edit] user@host# set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel user@host# set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys user@host# set security ike proposal MNHA_IKE_PROP dh-group group14 user@host# set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 user@host# set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc user@host# set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 user@host# set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel user@host# set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP user@host# set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" user@host# set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL user@host# set security ike gateway MNHA_IKE_GW version v2-only

マルチノード高可用性機能では、IKEバージョンを

v2-only -

IPsecプロポーザルプロトコルと暗号化アルゴリズムを指定します。IPsecオプションを指定して、2台の参加デバイス間にIPsecトンネルを作成し、VPN通信を保護します。

[edit] user@host# set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel user@host# set security ipsec proposal MNHA_IPSEC_PROP protocol esp user@host# set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm user@host# set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 user@host# set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel user@host# set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP user@host# set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption user@host# set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW user@host# set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL

ha-link-encryptionオプションを指定すると、ICLが暗号化され、ノード間の高可用性トラフィックフローが保護されます。シャーシの高可用性設定の vpn_profile には、同じVPN名IPSEC_VPN_ICLを記載する必要があります。

-

BFDピアリングセッションオプションを設定し、ライブ検出タイマーを指定します。

[edit] user@host# set protocols bgp group trust type internal user@host# set protocols bgp group trust local-address 10.2.0.2 user@host# set protocols bgp group trust export mnha-route-policy user@host# set protocols bgp group trust neighbor 10.2.0.1 user@host# set protocols bgp group trust bfd-liveness-detection minimum-interval 500 user@host# set protocols bgp group trust bfd-liveness-detection minimum-receive-interval 500 user@host# set protocols bgp group trust bfd-liveness-detection multiplier 3 user@host# set protocols bgp group trust local-as 65000 user@host# set protocols bgp group untrust type internal user@host# set protocols bgp group untrust local-address 10.4.0.1 user@host# set protocols bgp group untrust export mnha-route-policy user@host# set protocols bgp group untrust neighbor 10.4.0.2 user@host# set protocols bgp group untrust bfd-liveness-detection minimum-interval 500 user@host# set protocols bgp group untrust bfd-liveness-detection minimum-receive-interval 500 user@host# set protocols bgp group untrust bfd-liveness-detection multiplier 3 user@host# set protocols bgp group untrust local-as

ソフトウェアアップグレード用構成オプション(オプション)

マルチノード高可用性では、ソフトウェアのアップグレード中に、ルートを変更することでトラフィックを迂回させることができます。以下の手順を使用して、障害設定時のインストールルートを追加します。ここでは、トラフィックは引き続きノードを通過でき、インターフェイスは稼働したままになります。

詳細については、 マルチノード高可用性のソフトウェアアップグレード を確認してください。

-

アップグレード中にトラフィックを迂回させるために使用するルート専用のカスタム仮想ルーターを作成します。

user@host# set routing-instances MNHA-signal-routes instance-type virtual-router

- SRG0の失敗時のインストールルートステートメントを設定します。

user@host# set chassis high-availability services-redundancy-group 0 install-on-failure-route 10.39.1.3 routing-instance MNHA-signal-routes user@host# set chassis high-availability services-redundancy-group 1 active-signal-route 10.39.1.1 routing-instance MNHA-signal-routes user@host# set chassis high-availability services-redundancy-group 1 backup-signal-route 10.39.1.2 routing-instance MNHA-signal-routes

ルーティングテーブルは、ノードに障害が発生した場合、ステートメントで説明されているルートをインストールします。

route-exists属性を持つ条件としてルートを参照するマッチングルーティングポリシーを作成します。例:以下の設定スニペットは、SRG0のIPアドレス10.39.1.3を持つルートを障害ルートにインストールとして設定したことを示しています。ルーティングポリシーステートメントには、

if-route-exists条件としてルート10.39.1.3が含まれており、ポリシーステートメントは条件を一致する用語の1つとして参照しています。user@host# set policy-options condition active_route_exists if-route-exists address-family inet 10.39.1.1/32 user@host# set policy-options condition active_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet 10.39.1.2/32 user@host# set policy-options condition backup_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0 user@host# set policy-options condition failure_route_exists if-route-exists address-family inet 10.39.1.3/32 user@host# set policy-options condition failure_route_exists if-route-exists address-family inet table MNHA-signal-routes.inet.0

user@host# set policy-options policy-statement mnha-route-policy term 4 from protocol static user@host# set policy-options policy-statement mnha-route-policy term 4 from protocol direct user@host# set policy-options policy-statement mnha-route-policy term 4 from condition failure_route_exists user@host# set policy-options policy-statement mnha-route-policy term 4 then metric 100 user@host# set policy-options policy-statement mnha-route-policy term 4 then accept

結果(SRX-1)

設定モードから、以下のコマンドを入力して設定を確認します。

出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.22.0.1;

peer-id 2 {

peer-ip 10.22.0.2;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

2;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

2;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.4.0.2 {

src-ip 10.4.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit]

user@host# show policy-options

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 30;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

[edit]

user@host# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/16 next-hop 10.2.0.1;

route 10.6.0.0/16 next-hop 10.4.0.2;

route 10.111.0.1/32 next-hop 10.2.0.1;

route 10.111.0.2/32 next-hop 10.4.0.2;

}

[edit]

user@host# show security zones security-zone

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.1/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.2.0.2/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.4.0.1/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

結果 (SRX-2)

設定モードから、以下のコマンドを入力して設定を確認します。出力に意図した設定が表示されない場合は、この例の設定手順を繰り返して修正します。

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.22.0.2;

peer-id 1 {

peer-ip 10.22.0.1;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

1;

}

}

services-redundancy-group 1 {

deployment-type routing;

peer-id {

1;

}

activeness-probe {

dest-ip {

10.111.0.1;

src-ip 10.11.0.1;

}

}

monitor {

bfd-liveliness 10.5.0.2 {

src-ip 10.5.0.1;

session-type singlehop;

interface ge-0/0/4.0;

}

}

active-signal-route {

10.39.1.1;

}

backup-signal-route {

10.39.1.2;

}

activeness-priority 1;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit]

user@host# show policy-options

route-filter-list loopback {

10.11.0.0/24 orlonger;

}

route-filter-list ipsec {

10.6.0.0/16 orlonger;

}

policy-statement mnha-route-policy {

term 1 {

from {

protocol [ static direct ];

condition active_route_exists;

}

then {

metric 10;

accept;

}

}

term 2 {

from {

protocol [ static direct ];

condition backup_route_exists;

}

then {

metric 20;

accept;

}

}

term 3 {

from protocol [ static direct ];

then {

metric 35;

accept;

}

}

term default {

then reject;

}

}

condition active_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.1/32;

table inet.0;

}

}

}

}

condition backup_route_exists {

if-route-exists {

address-family {

inet {

10.39.1.2/32;

table inet.0;

}

}

}

}

[edit]

user@host# show routing-options

autonomous-system 65000;

static {

route 10.1.0.0/16 next-hop 10.3.0.1;

route 10.6.0.0/16 next-hop 10.5.0.2;

route 10.111.0.1/32 next-hop 10.3.0.1;

route 10.111.0.2/32 next-hop 10.5.0.2;

}

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

root@10.52.45.4# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.2/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.3.0.2/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.5.0.1/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

user@host# commit warning: High Availability Mode changed, please reboot the device to avoid undesirable behavior commit complete

検証

設定が正常に機能していることを確認します。

- マルチノード高可用性の詳細を確認する

- マルチノード高可用性ピアノードステータスの確認

- マルチノード高可用性サービス冗長性グループの確認

- フェイルオーバー前後のマルチノード高可用性ステータスの確認

- シャーシ間リンク(ICL)暗号化ステータスの確認

- リンク暗号化トンネル統計情報の検証

- シャーシ間リンクアクティブピアの確認

マルチノード高可用性の詳細を確認する

目的

セキュリティデバイスに設定されたマルチノード高可用性設定の詳細を表示および検証します。

アクション

動作モードから、以下のコマンドを実行します。

SRX-1では

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.22.0.1

HA Peer Information:

Peer Id: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

SRX-2では

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

意味

コマンド出力からこれらの詳細を確認します。

-

ローカルノードとピアノードの詳細(IP アドレスや ID など)

-

フィールド

Encrypted: YESは、トラフィックが保護されていることを示します。 -

フィールド

Deployment Type: ROUTINGは、レイヤー3モード設定、つまり、ネットワークの両側にルーターがあることを示します。 -

フィールド

Services Redundancy Group: 1は、そのノード上のSRG1のステータス(アクティブまたはバックアップ)を示します。

マルチノード高可用性ピアノードステータスの確認

目的

ピアノードの詳細を表示および検証します。

アクション

動作モードから、以下のコマンドを実行します。

SRX-1

user@host> user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.1

Internal Peer-IP: 180.100.1.2

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 4 4

SRG Status Ack 4 3

Attribute Msg 4 2

Attribute Ack 2 2

SRX-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.2

Internal Peer-IP: 180.100.1.1

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 4 3

SRG Status Ack 3 4

Attribute Msg 3 2

Attribute Ack 2 2

意味

コマンド出力からこれらの詳細を確認します。

-

使用されているインターフェイス、IPアドレス、IDなどのピアノードの詳細

-

暗号化ステータス、接続ステータス、コールド同期ステータス

-

ノード全体のパケット統計情報

マルチノード高可用性サービス冗長性グループの確認

目的

SRG が正しく設定され、動作していることを確認します。

アクション

動作モードから、以下のコマンドを実行します。

SRG0の場合:

user@host> show chassis high-availability services-redundancy-group 0

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG1の場合:

user@host> show chassis high-availability services-redundancy-group 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Signal Route Info:

Active Signal Route:

IP: 10.39.1.1

Routing Instance: default

Status: INSTALLED

Backup Signal Route:

IP: 10.39.1.2

Routing Instance: default

Status: NOT INSTALLED

Split-brain Prevention Probe Info:

DST-IP: 10.111.0.1

SRC-IP: 10.11.0.1

Routing Instance: default

Status: NOT RUNNING

Result: N/A Reason: N/A

BFD Monitoring:

Status: UP

SRC-IP: 10.4.0.1 DST-IP: 10.4.0.2

Routing Instance: default

Type: SINGLE-HOP

IFL Name: ge-0/0/4.0

State: UP

意味

コマンド出力からこれらの詳細を確認します。

-

展開タイプ、ステータス、アクティブおよびバックアップ信号ルートなどのピアノードの詳細

-

IPアドレスや仮想MACアドレスなどの仮想IP情報

-

IP 監視と BFD 監視のステータス

フェイルオーバー前後のマルチノード高可用性ステータスの確認

目的

マルチノード高可用性セットアップでのフェイルオーバーの前後のノードステータスの変化を確認します。

アクション

バックアップノード(SRX-2)のマルチノード高可用性ステータスを確認するには、運用モードから次のコマンドを実行します。

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

Services Redundancy Group: 1セクションの下に、Status: BACKUPフィールドがあります。このフィールド値は、SRG 1のステータスがバックアップであることを示します。

アクティブノード(SRX-1デバイス)でフェイルオーバーを開始し、バックアップノード(SRX-2デバイス)でコマンドを再実行します。

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: DOWN

Cold Sync Status: IN PROGRESS

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: ROUTING

Status: ACTIVE

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Services Redundancy Group: 1セクションで、SRG1のステータスがBACKUPからACTIVEに変更されていることに注意してください。

Peer Informationセクションの下にピアノードの詳細を表示することもできます。出力は、ピアのステータスがBACKUPであることを示しています。

シャーシ間リンク(ICL)暗号化ステータスの確認

目的

シャーシ間リンク(ICL)ステータスを確認します。

アクション

動作モードから、以下のコマンドを実行します。

user@host> show security ipsec security-associations ha-link-encryption detail

ID: 495001 Virtual-system: root, VPN Name: IPSEC_VPN_ICL

Local Gateway: 10.22.0.1, Remote Gateway: 10.22.0.2

Traffic Selector Name: __IPSEC_VPN_ICL__multi_node__

Local Identity: ipv4(180.100.1.1-180.100.1.1)

Remote Identity: ipv4(180.100.1.2-180.100.1.2)

TS Type: traffic-selector

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.16000, Tunnel MTU: 0, Policy-name: MNHA_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

HA Link Encryption Mode: Multi-Node

Location: FPC -, PIC -, KMD-Instance -

Anchorship: Thread -

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x0005a7ec, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3597 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2900 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966273

Direction: outbound, SPI: 0x000a2aba, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3597 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2900 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966273

意味

コマンド出力は、以下の情報を提供します。

-

ローカルゲートウェイとリモートゲートウェイの詳細。

-

PIC内の各スレッドのIPsec SAペア

-

HAリンク暗号化モード(次の行を参照):

HA Link Encryption Mode: Multi-Node -

使用される認証および暗号化アルゴリズム

注意:コマンド出力に示されているIP範囲(180.100.1.x)は、ICL IPsecトラフィックセレクターとして機能します。このIP範囲はシステムによって動的に割り当てられるため、変更や修正を行わないことが不可欠です。さらに、BFD(双方向フォワーディング検出)が、より広い180.x.x.x IP範囲に対して自動的に有効になります。

リンク暗号化トンネル統計情報の検証

目的

アクティブノードとバックアップノードの両方で、リンク暗号化トンネルの統計を確認します。

アクション

動作モードから、以下のコマンドを実行します。

user@host> show security ipsec statistics ha-link-encryption ESP Statistics: Encrypted bytes: 984248 Decrypted bytes: 462519 Encrypted packets: 9067 Decrypted packets: 8797 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

意味

VPN 全体でパケット損失の問題が発生した場合、 show security ipsec statistics ha-link-encryption コマンドを数回実行して、暗号化および復号化されたパケット カウンターが増加していることを確認できます。また、他のエラー カウンターが増加しているかどうかも確認する必要があります。

clear security ipsec security-associations ha-link-encryption コマンドを使用して、すべてのIPsec統計情報をクリアします。

シャーシ間リンクアクティブピアの確認

目的

ICLアクティブピアのみ表示し、通常のIKEアクティブピアは表示しません。

アクション

動作モードから、以下のコマンドを実行します。

SRX-1

user@host> show security ike active-peer ha-link-encryption

Remote Address Port Peer IKE-ID AAA username Assigned IP

10.22.0.2 500 10.22.0.2 not available 0.0.0.0

SRX-2

user@host> show security ike active-peer ha-link-encryption Remote Address Port Peer IKE-ID AAA username Assigned IP 10.22.0.1 500 10.22.0.1 not available 0.0.0.0

意味

コマンド出力には、ICLのアクティブピアのみと、アクティブピアが使用しているピアアドレスやポートなどの詳細が表示されます。