例:デフォルトゲートウェイ展開でのマルチノード高可用性の設定

この例では、デフォルトゲートウェイ(レイヤー2ネットワーク)の導入において、SRXシリーズファイアウォール間でマルチノード高可用性を確立します。

概要

マルチノード高可用性では、参加するSRXシリーズファイアウォールがレイヤー2ネットワーク内の独立したノードとして動作します。暗号化された論理シャーシ間リンク(ICL)は、ルーティングされたネットワークを介してノードを接続します。参加ノードは互いにバックアップし合い、システムやハードウェアに障害が発生した場合に、高速に同期されたフェイルオーバーを確保します。

マルチノード高可用性では、アクティブ性はサービス冗長グループ(SRG)レベルで判断されます。SRG1がアクティブなSRXシリーズファイアウォールは、フローティングIPアドレスをホストし、フローティングIPアドレスを使用してトラフィックを誘導します。フェイルオーバー時に、Floating IP アドレスは古いアクティブノードから新しいアクティブノードに移動し、クライアントデバイスとの通信を継続します。

Junos OS リリース 22.3R1 では、マルチノード高可用性ソリューションで 2 ノード構成がサポートされています。

まず、この例で使用するトポロジの概要から始めましょう。

必要条件

この例では、以下のハードウェアとソフトウェアのコンポーネントを使用しています。

-

2つのSRXシリーズファイアウォールまたはvSRX仮想ファイアウォールインスタンス

-

ジュニパーネットワークスEX9214イーサネットスイッチ2台

-

Junos OS リリース 22.3R1

位相幾何学

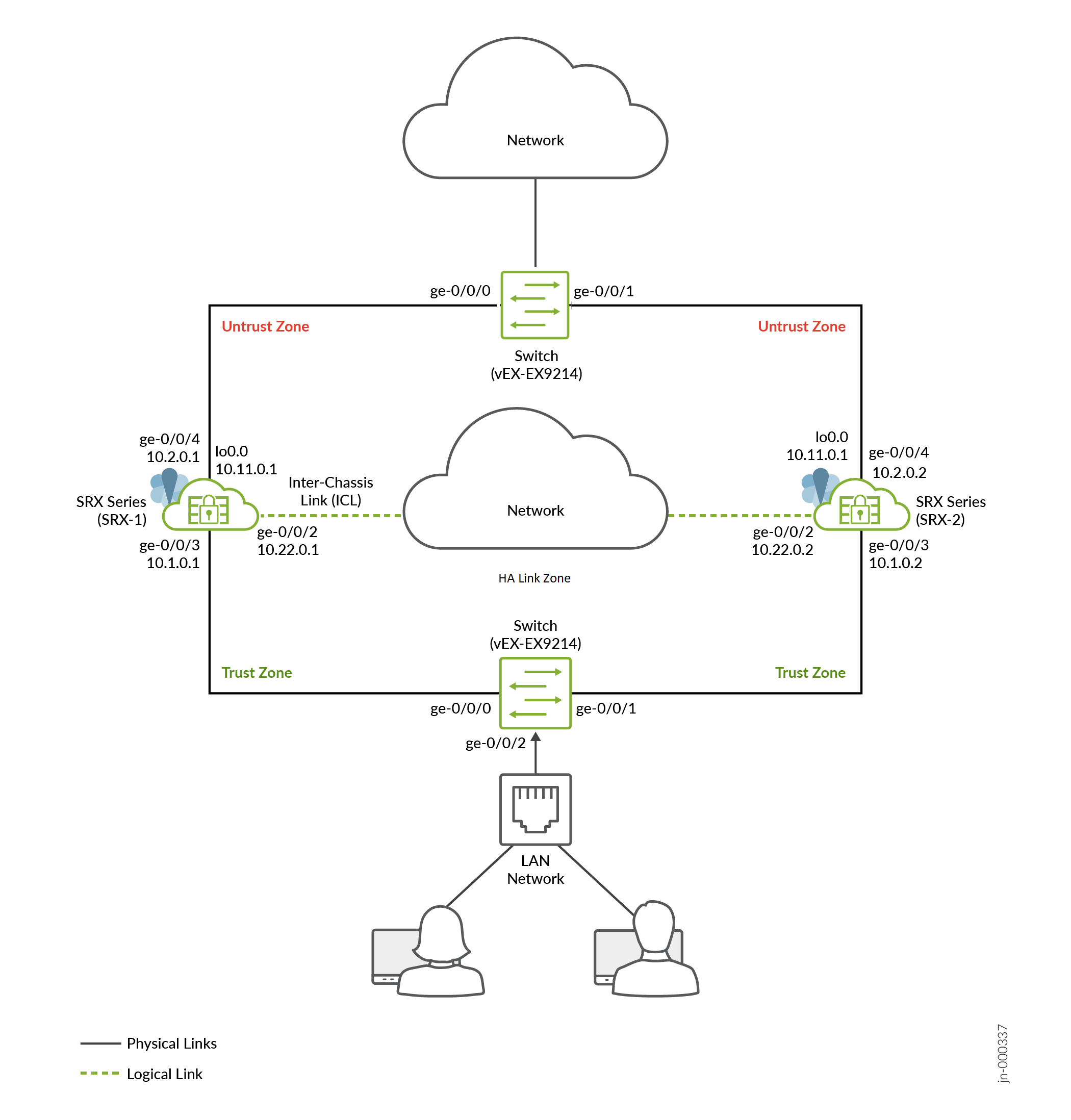

図 1 は、この例で使用されているトポロジーを示しています。

におけるマルチノード高可用性

におけるマルチノード高可用性

トポロジーに示されているように、2つのSRXシリーズファイアウォールは、信頼側と信頼解除側でスイッチに接続されています。暗号化された論理シャーシ間リンク(ICL)は、ルーティングされたネットワークを介してノードを接続します。ノードは、ネットワーク経由でルーティング可能な IP アドレス (フローティング IP アドレス) を使用して相互に通信します。ループバックインターフェイスは、SRXシリーズファイアウォールでIPアドレスをホストするために使用されます。

一般に、ICL接続を設定するには、SRXシリーズファイアウォール上の集合型イーサネット(AE)または有償イーサネットポートを使用できます。この例では、ICL に GE ポートを使用しています。また、最大限のセグメンテーションを確保するために、ICLパスのルーティング インスタンスを設定しました。

一般的な高可用性の導入では、ネットワークのノースバウンド側とサウスバウンド側に複数のルーターとスイッチがあります。この例では、SRXシリーズファイアウォールの両側に2台のスイッチを使用しています。

この例では、SRX-1とSRX-2で静的ルートを使用し、これらのルートをBGPにアドバタイズしてメトリックを追加し、どのSRXシリーズファイアウォールが優先パスにあるかを判断します。または、SRXシリーズファイアウォールでルートリフレクターを使用して、BGP経由で学習したルートをアドバタイズし、それに応じてBGPで一致するようにルーティングポリシーを設定することもできます。

次のタスクを実行して、マルチノード高可用性セットアップを構築します。

- IDを割り当てることで、SRXシリーズファイアウォールのペアをローカルノードおよびピアノードとして設定します。

- サービス冗長グループ(SRG)を設定します。

- アクティブ性の決定と適用のために仮想IPアドレスを構成します。

- IKEv2を使用して、高可用性(ICL)トラフィックのVPNプロファイルを設定します。

- 適切なセキュリティポリシーを設定して、ネットワーク内のトラフィックを管理します。

-

ネットワークの要件に応じて、ステートレスファイアウォールフィルタリングとサービス品質(QoS)を設定します。

-

ネットワークの要件に応じてインターフェイスとゾーンを設定します。リンク暗号化用の IKE や設定同期用の SSH などのサービスを、ICL に関連付けられたセキュリティ ゾーン上のホスト インバウンド システム サービスとして許可する必要があります。

SRG0およびSRG1では、以下のオプションを設定できます。

-

SRG1:アクティブ/バックアップ信号ルート、導入タイプ、アクティブ優先度、プリエンプション、仮想IPアドレス(デフォルトゲートウェイ導入の場合)、アクティブ性プローブ、バックアップ時のプロセスパケット。

-

SRG1:SRG1のBFD監視、IP監視、インターフェイス監視オプション。

-

SRG0: 障害時にシャットダウンし、障害時にインストールするルートオプション。

SRG1 で監視(BFD、IP、またはインターフェイス)オプションを設定する場合、SRG0 で障害発生時のシャットダウン オプションを設定しないことをお勧めします。

ICL(シャーシ間リンク)では、次の設定を推奨します。

- ICLを確立するには、集合型イーサネットインターフェイス(ae0)を使用したループバック(lo0)インターフェイス、または任意の収益イーサネットインターフェイスを使用します。SRXシリーズファイアウォールで使用可能な場合は、専用のHAポート(制御ポートおよびファブリックポート)を使用しないでください)。

- MTU を 1514 に設定

- ICLに使用されるインターフェイスに関連付けられたセキュリティゾーンで次のサービスを許可します

-

IKE、高可用性、SSH

-

プロトコルは、必要なルーティングプロトコルによって異なります

-

隣接ルートを監視するためのBFD

-

構成

始める前に

Junos IKEパッケージは、マルチノード高可用性構成用のSRXシリーズファイアウォールに必要です。このパッケージは、SRXシリーズファイアウォールのデフォルトパッケージまたはオプションパッケージとして利用できます。詳細については 、Junos IKEパッケージのサポート を参照してください。

パッケージがSRXシリーズファイアウォールにデフォルトでインストールされていない場合は、次のコマンドを使用してインストールします。ICL 暗号化には、この手順が必要です。

user@host> request system software add optional://junos-ike.tgz Verified junos-ike signed by PackageProductionECP256_2022 method ECDSA256+SHA256 Rebuilding schema and Activating configuration... mgd: commit complete Restarting MGD ... WARNING: cli has been replaced by an updated version: CLI release 20220208.163814_builder.r1239105 built by builder on 2022-02-08 17:07:55 UTC Restart cli using the new version ? [yes,no] (yes)

CLIクイック構成

この例を迅速に設定するには、以下のコマンドをコピーして、テキスト ファイルに貼り付け、改行を削除し、ネットワーク設定に一致させる必要がある詳細情報を変更し、コマンドを [edit] 階層レベルで CLI にコピー アンド ペーストして、設定モードから commit を入力します。

SRX-1デバイス上

set chassis high-availability local-id 1 set chassis high-availability local-id local-ip 10.22.0.1 set chassis high-availability peer-id 2 peer-ip 10.22.0.2 set chassis high-availability peer-id 2 interface ge-0/0/2.0 set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 set chassis high-availability peer-id 2 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 2 set chassis high-availability services-redundancy-group 1 deployment-type switching set chassis high-availability services-redundancy-group 1 peer-id 2 set chassis high-availability services-redundancy-group 1 virtual-ip 1 ip 10.1.0.200/16 set chassis high-availability services-redundancy-group 1 virtual-ip 1 interface ge-0/0/3.0 set chassis high-availability services-redundancy-group 1 virtual-ip 1 use-virtual-mac set chassis high-availability services-redundancy-group 1 virtual-ip 2 ip 10.2.0.200/16 set chassis high-availability services-redundancy-group 1 virtual-ip 2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 virtual-ip 2 use-virtual-mac set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/3 set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/4 set chassis high-availability services-redundancy-group 1 preemption set chassis high-availability services-redundancy-group 1 activeness-priority 200 set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.1.0.1/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.2.0.1/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh

SRX-2デバイス上

set chassis high-availability local-id 2 set chassis high-availability local-id local-ip 10.22.0.2 set chassis high-availability peer-id 1 peer-ip 10.22.0.1 set chassis high-availability peer-id 1 interface ge-0/0/2.0 set chassis high-availability peer-id 1 vpn-profile IPSEC_VPN_ICL set chassis high-availability peer-id 1 liveness-detection minimum-interval 400 set chassis high-availability peer-id 1 liveness-detection multiplier 5 set chassis high-availability services-redundancy-group 0 peer-id 1 set chassis high-availability services-redundancy-group 1 deployment-type switching set chassis high-availability services-redundancy-group 1 peer-id 1 set chassis high-availability services-redundancy-group 1 virtual-ip 1 ip 10.1.0.200/16 set chassis high-availability services-redundancy-group 1 virtual-ip 1 interface ge-0/0/3.0 set chassis high-availability services-redundancy-group 1 virtual-ip 2 ip 10.2.0.200/16 set chassis high-availability services-redundancy-group 1 virtual-ip 2 interface ge-0/0/4.0 set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/3 set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/4 set chassis high-availability services-redundancy-group 1 activeness-priority 1 set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys set security ike proposal MNHA_IKE_PROP dh-group group14 set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL set security ike gateway MNHA_IKE_GW version v2-only set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel set security ipsec proposal MNHA_IPSEC_PROP protocol esp set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.1.0.2/16 set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.2.0.2/16 set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.2/24 set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32 set routing-options autonomous-system 65000 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust host-inbound-traffic protocols bfd set security zones security-zone untrust host-inbound-traffic protocols bgp set security zones security-zone untrust interfaces ge-0/0/4 set security zones security-zone untrust interfaces lo0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/3 set security zones security-zone halink host-inbound-traffic system-services ike set security zones security-zone halink host-inbound-traffic system-services ping set security zones security-zone halink host-inbound-traffic system-services high-availability set security zones security-zone halink host-inbound-traffic system-services ssh set security zones security-zone halink host-inbound-traffic protocols bfd set security zones security-zone halink host-inbound-traffic protocols bgp set security zones security-zone halink interfaces ge-0/0/2 set security policies default-policy permit-all set system services netconf ssh

次のセクションでは、ネットワークでマルチノード高可用性セットアップを設定するために必要なスイッチの構成スニペットを示します。

オンスイッチ(EX9214イーサネットスイッチ)

set interfaces ge-0/0/2 description lan set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/2 unit 0 family ethernet-switching vlan members lan set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 description lan unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members lan set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 description lan unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members lan set vlans lan vlan-id 1001

オンスイッチ(EX9214イーサネットスイッチ)

set interfaces ge-0/0/2 description lan set interfaces ge-0/0/2 mtu 9192 set interfaces ge-0/0/2 unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/2 unit 0 family ethernet-switching vlan members lan set interfaces ge-0/0/0 mtu 9192 set interfaces ge-0/0/0 description lan unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/0 unit 0 family ethernet-switching vlan members lan set interfaces ge-0/0/1 mtu 9192 set interfaces ge-0/0/1 description lan unit 0 family ethernet-switching interface-mode access set interfaces ge-0/0/1 unit 0 family ethernet-switching vlan members lan set vlans lan vlan-id 1001

構成

手順

次の例では、設定階層のいくつかのレベルに移動する必要があります。その方法の詳細については、CLIユーザー ガイドの 設定モードにおけるCLIエディターの使用を参照してください。

-

インターフェイスを設定します。

[edit] user@host# set interfaces ge-0/0/3 description "trust" unit 0 family inet address 10.1.0.1/16 user@host# set interfaces ge-0/0/4 description "untrust" unit 0 family inet address 10.2.0.1/16 user@host# set interfaces ge-0/0/2 description "ha_link" unit 0 family inet address 10.22.0.1/24

インターフェイスge-0/0/3およびge-0/0/4を使用してスイッチに接続し、ICLにはge-0/0/2インターフェイスを使用しています。

-

ループバックインターフェイスを設定します。

[edit] user@host# set interfaces lo0 description "untrust" unit 0 family inet address 10.11.0.1/32

ループバックインターフェイスにIPアドレス(10.11.0.1)を割り当てます。この IP アドレスは、フローティング IP アドレスとして機能します。

ループバックインターフェイスを使用することで、任意の時点で、隣接するデバイスからのトラフィックがフローティングIPアドレス(つまりアクティブノード)に向かうように誘導されます。

- セキュリティポリシーを設定します。

[edit] user@host# set security policies default-policy permit-all

ネットワーク要件に従ってセキュリティポリシーが設定されていることを確認します。この例では、すべてのトラフィックを許可するポリシーを構成します。

-

セキュリティ ゾーンを設定し、ゾーンにインターフェイスを割り当て、セキュリティ ゾーンで許可されるシステム サービスを指定します。

[edit] user@host# set security zones security-zone untrust host-inbound-traffic system-services ike user@host# set security zones security-zone untrust host-inbound-traffic system-services ping user@host# set security zones security-zone untrust host-inbound-traffic protocols bfd user@host# set security zones security-zone untrust host-inbound-traffic protocols bgp user@host# set security zones security-zone untrust interfaces ge-0/0/4 user@host# set security zones security-zone untrust interfaces lo0.0 user@host# set security zones security-zone trust host-inbound-traffic system-services all user@host# set security zones security-zone trust host-inbound-traffic protocols all user@host# set security zones security-zone trust interfaces ge-0/0/3 user@host# set security zones security-zone halink host-inbound-traffic system-services ike user@host# set security zones security-zone halink host-inbound-traffic system-services ping user@host# set security zones security-zone halink host-inbound-traffic system-services high-availability user@host# set security zones security-zone halink host-inbound-traffic system-services ssh user@host# set security zones security-zone halink host-inbound-traffic protocols bfd user@host# set security zones security-zone halink host-inbound-traffic protocols bgp user@host# set security zones security-zone halink interfaces ge-0/0/2

インターフェイスge-0/0/3とge-0/0/4をそれぞれtrustゾーンとuntrustゾーンに割り当てます。lo0.0 インターフェイスを untrust ゾーンに割り当てて、パブリック IP ネットワーク経由で接続します。インターフェイスge-0/0/2をhalinkゾーンに割り当てます。このゾーンを使用して、ICL を設定します。

-

ルーティングオプションを設定します。

[edit] user@host# set routing-options autonomous-system 65000

-

ノード ID、ローカル ノードとピア ノードの LP アドレス、ピア ノードのインターフェイスなど、ローカル ノードとピア ノードの両方の詳細を設定します。

[edit] user@host# set chassis high-availability local-id 1 user@host# set chassis high-availability local-id local-ip 10.22.0.1 user@host# set chassis high-availability peer-id 2 peer-ip 10.22.0.2 user@host# set chassis high-availability peer-id 2 interface ge-0/0/2.0

ICLを使用してピアノードとの通信には、ge-0/0/2インターフェイスを使用します。

-

IPSec VPNプロファイルIPSEC_VPN_ICLをピアノードに接続します。

[edit] user@host# set chassis high-availability peer-id 2 vpn-profile IPSEC_VPN_ICL

この設定は、ノード間にセキュアな ICL リンクを確立するために必要です。

-

ピアノードの双方向フォワーディング検出(BFD)プロトコルオプションを設定します。

[edit] user@host# set chassis high-availability peer-id 2 liveness-detection minimum-interval 400 user@host# set chassis high-availability peer-id 2 liveness-detection multiplier 5

-

ピアノード ID 2 をサービス冗長グループ 0(SRG0)に関連付けます。

[edit] user@host# set chassis high-availability services-redundancy-group 0 peer-id 2

-

サービス冗長グループ1(SRG1)を設定します。

[edit] user@host# set chassis high-availability services-redundancy-group 1 deployment-type switching user@host# set chassis high-availability services-redundancy-group 1 peer-id 2 user@host# set chassis high-availability services-redundancy-group 1 virtual-ip 1 ip 10.1.0.200/16 user@host# set chassis high-availability services-redundancy-group 1 virtual-ip 1 interface ge-0/0/3.0 user@host# set chassis high-availability services-redundancy-group 1 virtual-ip 1 use-virtual-mac user@host# set chassis high-availability services-redundancy-group 1 virtual-ip 2 ip 10.2.0.200/16 user@host# set chassis high-availability services-redundancy-group 1 virtual-ip 2 interface ge-0/0/4.0 user@host# set chassis high-availability services-redundancy-group 1 virtual-ip 2 use-virtual-mac

SRG1 の仮想 IP(VIP)アドレスとインターフェイスを割り当てます。

手記:ほとんどの場合、use-virtual-macオプションの設定が推奨オプションです。ただし、周囲のインフラストラクチャがローカル MAC アドレスに加えて、ポート上でアクティブな仮想 MAC アドレスの移動をサポートしない場合を除きます。 -

SRG1のIPおよびBFD監視パラメータを設定して、IPアドレスの到達可能性をチェックし、ネットワークの障害を検出します。

[edit] user@host# set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/3 user@host# set chassis high-availability services-redundancy-group 1 monitor interface ge-0/0/4 user@host# set chassis high-availability services-redundancy-group 1 preemption

-

アクティブ性の適用に必要なアクティブな信号ルートを設定します。

[edit] user@host# set chassis high-availability services-redundancy-group 1 activeness-priority 200

割り当てたアクティブなシグナルルートIPアドレスは、ルート優先のアドバタイズメントに使用されます。

policy-optionsステートメントで、route-existsポリシーと共にアクティブなシグナル経路を指定する必要があります。 -

マルチノード高可用性のためのインターネット鍵交換(IKE)設定を定義します。IKE 構成では、セキュアな接続の確立に使用するアルゴリズムとキーを定義します。

[edit] user@host# set security ike proposal MNHA_IKE_PROP description mnha_link_encr_tunnel user@host# set security ike proposal MNHA_IKE_PROP authentication-method pre-shared-keys user@host# set security ike proposal MNHA_IKE_PROP dh-group group14 user@host# set security ike proposal MNHA_IKE_PROP authentication-algorithm sha-256 user@host# set security ike proposal MNHA_IKE_PROP encryption-algorithm aes-256-cbc user@host# set security ike proposal MNHA_IKE_PROP lifetime-seconds 3600 user@host# set security ike policy MNHA_IKE_POL description mnha_link_encr_tunnel user@host# set security ike policy MNHA_IKE_POL proposals MNHA_IKE_PROP user@host# set security ike policy MNHA_IKE_POL pre-shared-key ascii-text "$ABC123" user@host# set security ike gateway MNHA_IKE_GW ike-policy MNHA_IKE_POL user@host# set security ike gateway MNHA_IKE_GW version v2-only

マルチノード高可用性機能の場合、IKEバージョンを

v2-onlyに設定する必要があります -

IPsecプロポーザルプロトコルと暗号化アルゴリズムを指定します。IPsecオプションを指定して、2台の参加デバイス間にIPsec トンネルを作成し、VPN通信を保護します。

[edit] user@host# set security ipsec proposal MNHA_IPSEC_PROP description mnha_link_encr_tunnel user@host# set security ipsec proposal MNHA_IPSEC_PROP protocol esp user@host# set security ipsec proposal MNHA_IPSEC_PROP encryption-algorithm aes-256-gcm user@host# set security ipsec proposal MNHA_IPSEC_PROP lifetime-seconds 3600 user@host# set security ipsec policy MNHA_IPSEC_POL description mnha_link_encr_tunnel user@host# set security ipsec policy MNHA_IPSEC_POL proposals MNHA_IPSEC_PROP user@host# set security ipsec vpn IPSEC_VPN_ICL ha-link-encryption user@host# set security ipsec vpn IPSEC_VPN_ICL ike gateway MNHA_IKE_GW user@host# set security ipsec vpn IPSEC_VPN_ICL ike ipsec-policy MNHA_IPSEC_POL

ha-link-encryptionオプションを指定すると、ICL が暗号化され、ノード間の高可用性トラフィック フローが保護されます。シャーシのハイ アベイラビリティ設定の vpn_profile には、同じ VPN 名IPSEC_VPN_ICLを指定する必要があります。

ソフトウェア アップグレードの構成オプション

マルチノード高可用性では、ソフトウェアのアップグレード中に、ノード上のインターフェイスを閉じることでトラフィックを迂回させることができます。ここでは、トラフィックはノードを通過できません。詳細については、 マルチノードの高可用性でのソフトウェアアップグレード をチェックします。

- すべてのトラフィックインターフェイスを「shutdown-on-failure」オプションで設定します。

user@srx-02# set chassis high-availability services-redundancy-group 0 shutdown-on-failure <interface-name>

[edit] user@srx-02# set chassis high-availability services-redundancy-group 0 shutdown-on-failure ge-0/0/3 user@srx-02# set chassis high-availability services-redundancy-group 0 shutdown-on-failure ge-0/0/4

注意:ICL(シャーシ間リンク)に割り当てられたインターフェイスは使用しないでください。

結果(SRX-1)

設定モードから、以下のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show chassis high-availability

local-id 1 local-ip 10.22.0.1;

peer-id 2 {

peer-ip 10.22.0.2;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

2;

}

}

services-redundancy-group 1 {

deployment-type switching;

peer-id {

2;

}

virtual-ip 1 {

ip 10.1.0.200/16;

interface ge-0/0/3.0;

use-virtual-mac;

}

virtual-ip 2 {

ip 10.2.0.200/16;

interface ge-0/0/4.0;

use-virtual-mac;

}

monitor {

interface {

ge-0/0/3;

ge-0/0/4;

}

}

preemption;

activeness-priority 200;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit] user@host# show routing-options autonomous-system 65000;

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.1/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.1.0.1/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.2.0.1/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

結果(SRX-2)

設定モードから、以下のコマンドを入力して設定を確認します。出力結果に意図した設定内容が表示されない場合は、この例の設定手順を繰り返して設定を修正します。

[edit]

user@host# show chassis high-availability

local-id 2 local-ip 10.22.0.2;

peer-id 1 {

peer-ip 10.22.0.1;

interface ge-0/0/2.0;

vpn-profile IPSEC_VPN_ICL;

liveness-detection {

minimum-interval 400;

multiplier 5;

}

}

services-redundancy-group 0 {

peer-id {

1;

}

}

services-redundancy-group 1 {

deployment-type switching;

peer-id {

1;

}

virtual-ip 1 {

ip 10.1.0.200/16;

interface ge-0/0/3.0;

}

virtual-ip 2 {

ip 10.2.0.200/16;

interface ge-0/0/4.0;

}

monitor {

interface {

ge-0/0/3;

ge-0/0/4;

}

}

activeness-priority 1;

}

[edit]

user@host# show security ike

proposal MNHA_IKE_PROP {

description mnha_link_encr_tunnel;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 3600;

}

policy MNHA_IKE_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IKE_PROP ;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway MNHA_IKE_GW {

ike-policy MNHA_IKE_POL ;

version v2-only;

}

[edit]

user@host# show security ipsec

proposal MNHA_IPSEC_PROP {

description mnha_link_encr_tunnel;

protocol esp;

encryption-algorithm aes-256-gcm;

lifetime-seconds 3600;

}

policy MNHA_IPSEC_POL {

description mnha_link_encr_tunnel;

proposals MNHA_IPSEC_PROP;

}

vpn IPSEC_VPN_ICL {

ha-link-encryption;

ike {

gateway MNHA_IKE_GW;

ipsec-policy MNHA_IPSEC_POL;

}

}

[edit] user@host# show routing-options autonomous-system 65000;

[edit]

user@host# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/4.0;

lo0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/3.0;

}

}

security-zone halink {

host-inbound-traffic {

system-services {

ike;

ping;

high-availability;

ssh;

}

protocols {

bfd;

bgp;

}

}

interfaces {

ge-0/0/2.0;

}

}

[edit]

user@host# show interfaces

ge-0/0/2 {

description ha_link;

unit 0 {

family inet {

address 10.22.0.2/24;

}

}

}

ge-0/0/3 {

description trust;

unit 0 {

family inet {

address 10.1.0.2/16;

}

}

}

ge-0/0/4 {

description untrust;

unit 0 {

family inet {

address 10.2.0.2/16;

}

}

}

lo0 {

description untrust;

unit 0 {

family inet {

address 10.11.0.1/32;

}

}

}

デバイスの設定が完了したら、設定モードから commit を入力します。

user@host# commit warning: High Availability Mode changed, please reboot the device to avoid undesirable behavior commit complete

検証

設定が正常に機能していることを確認します。

- マルチノード高可用性の詳細を確認する

- マルチノード高可用性ピアノードステータスの確認

- マルチノード高可用性サービス冗長グループの確認

- フェイルオーバー前後のマルチノード高可用性ステータスの確認

- ICL(シャーシ間リンク)暗号化ステータスの確認

- リンク暗号化トンネル統計情報の確認

マルチノード高可用性の詳細を確認する

目的

セキュリティデバイスで構成されているマルチノード高可用性設定の詳細を表示および確認します。

アクション

動作モードから、次のコマンドを実行します。

SRX-1の場合

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 1

Local-IP: 10.22.0.1

HA Peer Information:

Peer Id: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

SRX-2の場合

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

意味

コマンド出力から次の詳細を確認します。

-

IPアドレスやIDなどのローカルノードとピアノードの詳細。

-

フィールド

Encrypted: YESは、トラフィックが保護されていることを示します。 -

フィールド

Deployment Type: SWITCHINGは、デフォルトゲートウェイ(スイッチング)モード設定、つまり、ネットワークの両端でスイッチが接続されている(レイヤー2ネットワーク)ことを示しています。 -

フィールド

Services Redundancy Group: 1は、そのノードの SRG1 のステータス(ACTIVE または BACKUP)を示します。

マルチノード高可用性ピアノードステータスの確認

目的

ピアノードの詳細を表示および確認します。

アクション

動作モードから、次のコマンドを実行します。

SRX-1

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 2 IP address: 10.22.0.2 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.1

Internal Peer-IP: 180.100.1.2

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 3 4

SRG Status Ack 4 3

Attribute Msg 3 2

Attribute Ack 2 2

SRX-2

user@host> show chassis high-availability peer-info

HA Peer Information:

Peer-ID: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Internal Interface: st0.16000

Internal Local-IP: 180.100.1.2

Internal Peer-IP: 180.100.1.1

Internal Routing-instance: __juniper_private1__

Packet Statistics:

Receive Error : 0 Send Error : 0

Packet-type Sent Received

SRG Status Msg 10 8

SRG Status Ack 8 8

Attribute Msg 8 4

Attribute Ack 4 4

意味

コマンド出力から次の詳細を確認します。

-

使用されるインターフェイス、IPアドレス、IDなどのピアノードの詳細。

-

暗号化ステータス、接続ステータス、コールド同期ステータス

-

ノード全体のパケット統計情報。

マルチノード高可用性サービス冗長グループの確認

目的

SRG が正しく設定され、動作していることを確認します。

アクション

動作モードから、次のコマンドを実行します。

SRG0 の場合:

user@host> show chassis high-availability services-redundancy-group 0

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 2

SRG1 の場合:

user@host> show chassis high-availability services-redundancy-group 1 >

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: ACTIVE

Activeness Priority: 200

Preemption: ENABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 2

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

Virtual IP Info:

Index: 2

IP: 10.2.0.200/16

VMAC: N/A

Interface: ge-0/0/4.0

Status: INSTALLED

Index: 1

IP: 10.1.0.200/16

VMAC: N/A

Interface: ge-0/0/3.0

Status: INSTALLED

Split-brain Prevention Probe Info:

DST-IP: 10.1.0.200

Routing Instance: default

Status: NOT RUNNING

Result: N/A Reason: N/A

Interface Monitoring:

Status: UP

IF Name: ge-0/0/4 State: Up

IF Name: ge-0/0/3 State: Up

意味

コマンド出力から次の詳細を確認します。

-

展開の種類、ステータス、アクティブおよびバックアップ信号ルートなどのピアノードの詳細。

-

仮想IPアドレスや仮想MACアドレスなどの情報。

-

IP監視およびBFD監視ステータス。

フェイルオーバー前後のマルチノード高可用性ステータスの確認

目的

マルチノード高可用性設定のフェイルオーバー前後のノードステータスの変化を確認します。

アクション

バックアップノード(SRX-2)のマルチノード高可用性ステータスを確認するには、運用モードから次のコマンドを実行します。

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: UP

Cold Sync Status: COMPLETE

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: BACKUP

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: COMPLETE

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : ACTIVE

Health Status: HEALTHY

Failover Readiness: N/A

[ Services Redundancy Group: 1 ] セクションに [ Status: BACKUP ] フィールドがあります。このフィールド値は、SRG 1 のステータスがバックアップであることを示しています。

アクティブ ノード(SRX-1 デバイス)でフェイルオーバーを開始し、バックアップ ノード(SRX-2)で コマンドを再実行します。

user@host> show chassis high-availability information

Node failure codes:

HW Hardware monitoring LB Loopback monitoring

MB Mbuf monitoring SP SPU monitoring

CS Cold Sync monitoring SU Software Upgrade

Node Status: ONLINE

Local-id: 2

Local-IP: 10.22.0.2

HA Peer Information:

Peer Id: 1 IP address: 10.22.0.1 Interface: ge-0/0/2.0

Routing Instance: default

Encrypted: YES Conn State: DOWN

Cold Sync Status: IN PROGRESS

Services Redundancy Group: 0

Current State: ONLINE

Peer Information:

Peer Id: 1

SRG failure event codes:

BF BFD monitoring

IP IP monitoring

IF Interface monitoring

CP Control Plane monitoring

Services Redundancy Group: 1

Deployment Type: SWITCHING

Status: ACTIVE

Activeness Priority: 1

Preemption: DISABLED

Process Packet In Backup State: NO

Control Plane State: READY

System Integrity Check: N/A

Failure Events: NONE

Peer Information:

Peer Id: 1

Status : BACKUP

Health Status: HEALTHY

Failover Readiness: READY

[ Services Redundancy Group: 1 ]セクションで、SRG1のステータスが [BACKUP ]から [ACTIVE]に変更されていることに注意してください。

また、 Peer Information セクションでピアノードの詳細を確認することもできます。出力は、ピアのステータスを BACKUPとして示しています。

ICL(シャーシ間リンク)暗号化ステータスの確認

目的

ICL(シャーシ間リンク)ステータスを確認します。

アクション

動作モードから、次のコマンドを実行します。

user@host> show security ipsec security-associations ha-link-encryption detail

ID: 495002 Virtual-system: root, VPN Name: IPSEC_VPN_ICL

Local Gateway: 10.22.0.1, Remote Gateway: 10.22.0.2

Traffic Selector Name: __IPSEC_VPN_ICL__multi_node__

Local Identity: ipv4(180.100.1.1-180.100.1.1)

Remote Identity: ipv4(180.100.1.2-180.100.1.2)

TS Type: traffic-selector

Version: IKEv2

PFS group: N/A

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.16000, Tunnel MTU: 0, Policy-name: MNHA_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

HA Link Encryption Mode: Multi-Node

Location: FPC -, PIC -, KMD-Instance -

Anchorship: Thread -

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x000afc7f, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1888 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1248 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966274

Direction: outbound, SPI: 0x000079a0, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1888 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1248 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: aes256-gcm, Encryption: aes-gcm (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-immediately

Location: FPC 0, PIC 0, KMD-Instance 0

Anchorship: Thread 0

IKE SA Index: 4294966274

意味

コマンドの出力は、以下の情報を提供します。

-

ローカルゲートウェイとリモートゲートウェイの詳細。

-

PIC内の各スレッドのIPsec SAペア。

-

HAリンク暗号化モード(次の行を参照):

HA Link Encryption Mode: Multi-Node -

使用している認証および暗号化アルゴリズム

コマンド出力に表示されるIP範囲(180.100.1.x)は、ICL IPsec トラフィックセレクターとして機能します。この IP 範囲はシステムによって動的に割り当てられるため、変更または修正しないことが不可欠です。さらに、より広い180.x.x.x IP範囲に対してBFD(双方向フォワーディング検出)が自動的に有効になります。

リンク暗号化トンネル統計情報の確認

目的

アクティブ ノードとバックアップ ノードの両方で、リンク暗号化トンネル統計情報を確認します。

アクション

動作モードから、次のコマンドを実行します。

user@host> show security ipsec statistics ha-link-encryption ESP Statistics: Encrypted bytes: 2455540 Decrypted bytes: 1186957 Encrypted packets: 22673 Decrypted packets: 22694 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

意味

VPN 全体でパケット損失の問題が発生した場合、 show security ipsec statistics ha-link-encryption コマンドを数回実行して、暗号化および復号化されたパケット カウンターが増加していることを確認できます。また、他のエラー カウンターが増加しているかどうかも確認する必要があります。

show security ike active-peer ha-link-encryption コマンドを使用して、アクティブ・ピア・ノード上の ICL の詳細を表示します。

clear security ipsec statistics ha-link-encryption コマンドを使用して、すべての IPsec 統計情報を消去します。