VPN basés sur le routage et les stratégies avec NAT-T

La traduction et la traversée d’adresses réseau (NAT-T) sont une méthode utilisée pour gérer les problèmes liés à la traduction d’adresses IP lorsque les données protégées par IPsec transitent par un équipement configuré avec NAT pour la traduction d’adresses.

Comprendre NAT-T

La traduction et la traversée d’adresses réseau (NAT-T) sont une méthode permettant de contourner les problèmes de traduction d’adresses IP rencontrés lorsque des données protégées par IPsec transitent par un périphérique NAT pour la traduction d’adresses. Toute modification de l’adressage IP, qui est la fonction de NAT, entraîne la suppression des paquets par IKE. Après avoir détecté un ou plusieurs périphériques NAT le long du chemin de données au cours des échanges de phase 1, NAT-T ajoute une couche d’encapsulation UDP (User Datagram Protocol) aux paquets IPsec afin qu’ils ne soient pas éliminés après la traduction de l’adresse. NAT-T encapsule à la fois le trafic IKE et ESP dans UDP avec le port 4500 utilisé à la fois comme port source et de destination. Étant donné que les périphériques NAT expirent les traductions UDP obsolètes, des messages keepalive sont nécessaires entre les homologues.

NAT-T est activé par défaut, vous devez donc utiliser l’instruction no-nat-traversal au niveau de la [edit security ike gateway gateway-name hiérarchie pour désactiver le NAT-T.

Il existe deux grandes catégories de NAT :

NAT statique, où il existe une relation un-à-un entre les adresses privées et publiques. Le NAT statique fonctionne aussi bien dans le sens entrant que dans le sens sortant.

NAT dynamique, où il existe une relation plusieurs-à-un ou plusieurs-à-plusieurs entre les adresses privées et publiques. Le NAT dynamique fonctionne uniquement dans le sens sortant.

L’emplacement d’un périphérique NAT peut être tel que :

Seul l’initiateur IKEv1 ou IKEv2 se trouve derrière un périphérique NAT. Plusieurs initiateurs peuvent se trouver derrière des périphériques NAT distincts. Les initiateurs peuvent également se connecter au répondeur par le biais de plusieurs périphériques NAT.

Seul le répondeur IKEv1 ou IKEv2 se trouve derrière un périphérique NAT.

L’initiateur IKEv1 ou IKEv2 et le répondeur se trouvent tous deux derrière un périphérique NAT.

Le VPN de point de terminaison dynamique couvre la situation où l’adresse IKE externe de l’initiateur n’est pas fixe et n’est donc pas connue du répondeur. Cela peut se produire lorsque l’adresse de l’initiateur est attribuée dynamiquement par un FAI ou lorsque la connexion de l’initiateur traverse un périphérique NAT dynamique qui alloue des adresses à partir d’un pool d’adresses dynamiques.

Des exemples de configuration de NAT-T sont fournis pour la topologie dans laquelle seul le répondeur se trouve derrière un périphérique NAT et la topologie dans laquelle l’initiateur et le répondeur sont derrière un périphérique NAT. La configuration de la passerelle IKE de site à site pour NAT-T est prise en charge à la fois par l’initiateur et le répondeur. Un ID IKE distant est utilisé pour valider l’ID IKE local d’un homologue au cours de la phase 1 de la négociation de tunnel IKE. L’initiateur et le répondant ont tous deux besoin d’un local-identity et d’un remote-identity paramètre.

Sur les appareils SRX5400, SRX5600 et SRX5800, les problèmes de mise à l’échelle et de maintien du tunnel IPsec NAT-T sont les suivants :

Pour une adresse IP privée donnée, le périphérique NAT doit traduire les ports privés 500 et 4500 vers la même adresse IP publique.

Le nombre total de tunnels à partir d’une adresse IP traduite publique donnée ne peut pas dépasser 1000 tunnels.

À partir de Junos OS version 19.2R1, le mode d’alimentation IPSec (PMI) pour NAT-T est pris en charge uniquement sur les équipements SRX5400, SRX5600 et SRX5800 équipés de la carte de traitement des services (SPC) SRX5K-SPC3 ou d’un Pare-feu virtuel vSRX.

Voir également

Exemple : Configuration d’un VPN basé sur le routage avec le répondeur behind a NAT Device

Cet exemple montre comment configurer un VPN basé sur le routage avec un répondeur derrière un périphérique NAT entre une succursale et le siège social.

Conditions préalables

Avant de commencer, lisez Présentation d’IPsec.

Présentation

Dans cet exemple, vous allez configurer un VPN basé sur le routage. Host1 utilisera le VPN pour se connecter à son siège social sur SRX2.

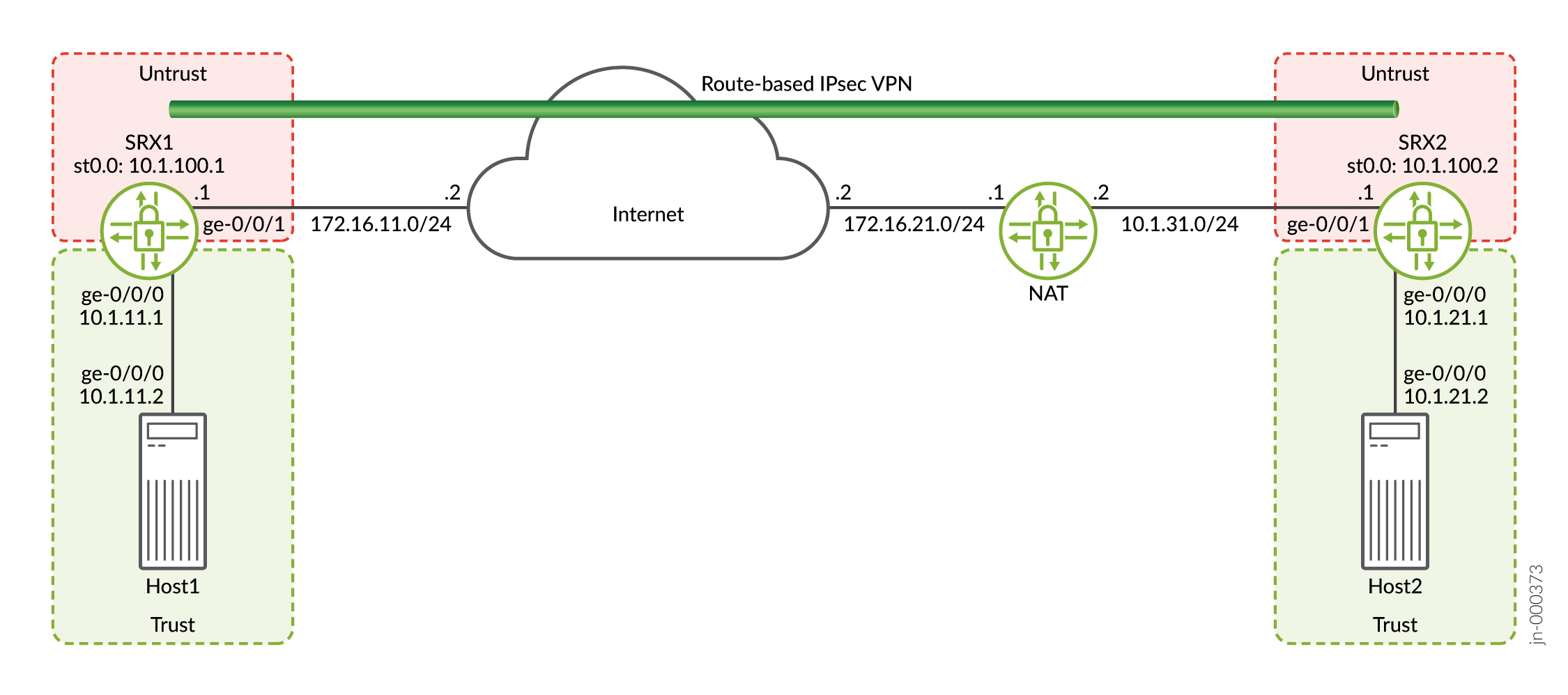

Figure 1 montre un exemple de topologie pour un VPN basé sur le routage avec seulement le répondeur derrière un périphérique NAT.

Dans cet exemple, vous configurez les interfaces, IPsec et les stratégies de sécurité pour un initiateur dans SRX1 et un répondeur dans SRX2. Ensuite, vous configurez les paramètres IKE Phase 1 et IPsec Phase 2.

SRX1 envoie des paquets dont l’adresse de destination est 1 72,1 6.2 1.1 pour établir le VPN. Le périphérique NAT convertitl’adresse de destination en 10.1.31.1.

Consultez Tableau 1 les paramètres de configuration spécifiques utilisés pour l’initiateur dans les Tableau 3 exemples.

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Interfaces |

ge-0/0/1 |

1 72.Débloquer le niveau 16.11.1/24 |

|

GE-0/0/0 |

10.1.1 1.1/24 |

|

|

st0. 0 (interface de tunnel) |

10.1.100.1/24 |

|

|

Routes statiques |

10.1.2 1,0/24 |

Le saut suivant est st0.0. |

|

1 72,1 6.2 1,1/32 |

Le saut suivant est 172.Débloquer le niveau 16.11.2. |

|

|

Zones de sécurité |

Untrust |

|

|

confiance |

|

|

|

Stratégies de sécurité |

vers-SRX2 |

Autoriser le trafic à partir de 10.1.1 1.de 0/24 dans la zone de confiance à 10,1.2 1.0/24 dans la zone de méfiance. |

|

à partir de-SRX2 |

Autoriser le trafic à partir de 10.1.2 1.0/24 dans la zone de défiance à 10.1.1 1.0/24 dans la zone de confiance. |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

ike_prop |

|

|

Politique |

ike_pol |

|

|

Passerelle |

gw1 |

|

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

ipsec_prop |

|

|

Politique |

ipsec_pol |

|

|

VPN |

vpn1 |

|

Consultez Tableau 4 les Tableau 6 paramètres de configuration spécifiques utilisés pour le répondeur dans les exemples.

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Interfaces |

GE-0/0/1 |

10.1.3 1.1/24 |

|

GE-0/0/0 |

10.1.2 1.1/24 |

|

|

st0. 0 (interface de tunnel) |

1 0.1.1 00.2/24 |

|

|

Routes statiques |

Débloquer le niveau 172.Débloquer le niveau 16.Débloquer le niveau 11.1/32 |

Le saut suivant est 1 0.1.3 1.2. |

|

10.1.1 1.0/24 |

Le saut suivant est st0.0. |

|

|

Zones de sécurité |

Untrust |

|

|

confiance |

|

|

|

Stratégies de sécurité |

to-SRX1 |

Autoriser le trafic à partir de 10.1.2 1.de 0/24 dans la zone de confiance à 10,1.1 1.0/24 dans la zone de méfiance. |

|

de-SRX1 |

Autoriser le trafic à partir de 10.1.1 1.De 0/24 dans la zone de méfiance à 10,1.2 1.0/24 dans la zone de confiance. |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

ike_prop |

|

|

Politique |

ike_pol |

|

|

Passerelle |

GW1 |

|

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

ipsec_prop |

|

|

Politique |

ipsec_pol |

|

|

VPN |

VPN1 |

|

Configuration

- Configuration de l’interface, des options de routage et des paramètres de sécurité pour SRX1

- Configuration d’IKE pour SRX1

- Configuration d’IPsec pour SRX1

- Configuration des interfaces, des options de routage et des paramètres de sécurité pour SRX2

- Configuration d’IKE pour SRX2

- Configuration d’IPsec pour SRX2

- Configuration de l’équipement NAT

Configuration de l’interface, des options de routage et des paramètres de sécurité pour SRX1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security address-book book1 address Host1 10.1.11.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host2 10.1.21.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX2 match application any set security policies from-zone trust to-zone untrust policy to-SRX2 then permit set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX2 match application any set security policies from-zone untrust to-zone trust policy from-SRX2 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces st0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 set interfaces st0 unit 0 family inet address 10.1.100.1/24 set routing-options static route 10.1.21.0/24 next-hop st0.0 set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les interfacess, les routesstatiques et les paramètres de sécurité :

-

Configurez les interfacesconnectées à Internet, Host1 et l’interface utilisée pour le VPN.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.1.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.11.1/24 user@SRX1# set interfaces st0 unit 0 family inet address 10.1.100.1/24

-

Configurez des routes statiques pour que le trafic qui utilisera le VPN et pour que SRX1 atteigne le périphérique NAT.

[edit] user@SRX1# set routing-options static route 10.1.21.0/24 next-hop st0.0 user@SRX1# set routing-options static route 172.16.21.1/32 next-hop 172.16.11.2

-

Configurez la zone de sécurité untrust.

[edit] user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX1# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX1# set security zones security-zone untrust interfaces st0.0 user@SRX1# set security zones security-zone untrust interfaces ge-0/0/1.0

-

Configurez la zone de sécurité de confiance.

[edit] user@SRX1# set security zones security-zone trust host-inbound-traffic system-services all user@SRX1# set security zones security-zone trust host-inbound-traffic protocols all user@SRX1# set security zones security-zone trust interfaces ge-0/0/0.0

-

Configurez les carnets d’adresses pour les réseaux utilisés dans les stratégies de sécurité.

[edit] user@SRX1# set security address-book book1 address Host1 10.1.11.0/24 user@SRX1# set security address-book book1 attach zone trust user@SRX1# set security address-book book2 address Host2 10.1.21.0/24 user@SRX1# set security address-book book2 attach zone untrust

-

Créez des stratégies de sécurité pour autoriser le trafic entre les hôtes.

[edit] user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match source-address Host1 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match destination-address Host2 user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 match application any user@SRX1# set security policies from-zone trust to-zone untrust policy to-SRX2 then permit user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match source-address Host2 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match destination-address Host1 user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 match application any user@SRX1# set security policies from-zone untrust to-zone trust policy from-SRX2 then permit

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les show interfacescommandes , show routing-optionset show security . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.11.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.1/24;

}

}

}[edit]

user@SRX1# show routing-options

static {

route 10.1.21.0/24 next-hop st0.0;

route 172.16.21.1/32 next-hop 172.16.11.2;

}[edit]

user@SRX1# show security

address-book {

book1 {

address Host1 10.1.11.0/24;

attach {

zone trust;

}

}

book2 {

address Host2 10.1.21.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX2 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX2 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

st0.0;

ge-0/0/1.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IKE pour SRX1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.21.1 set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer l’IKE :

-

Créez une proposition IKE Phase 1.

[edit] user@SRX1# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX1# set security ike proposal ike_prop dh-group group2 user@SRX1# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX1# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

Créez une stratégie IKE Phase 1.

[edit] user@SRX1# set security ike policy ike_pol mode main user@SRX1# set security ike policy ike_pol proposals ike_prop user@SRX1# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

Configurez les paramètres de la passerelle IKE Phase 1. L’adresse de la passerelle doit être l’adresse IP du périphérique NAT.

[edit security ike gateway gw1] user@SRX1# set security ike gateway gw1 ike-policy ike_pol user@SRX1# set security ike gateway gw1 address 172.16.21.1 user@SRX1# set security ike gateway gw1 local-identity user-at-hostname "srx1@example.com" user@SRX1# set security ike gateway gw1 remote-identity user-at-hostname "srx2@example.com" user@SRX1# set security ike gateway gw1 external-interface ge-0/0/1.0

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ike commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@SRX1# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text “$9$xPn7-VwsgaJUHqp01IcSs2g”; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.21.1;

local-identity user-at-hostname "srx1@example.com";

remote-identity user-at-hostname "srx2@example.com";

external-interface ge-0/0/1.0;

}Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IPsec pour SRX1

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer IPsec :

-

Créez une proposition IPsec Phase 2.

[edit] user@SRX1# set security ipsec proposal ipsec_prop protocol esp user@SRX1# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX1# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

Créez la stratégie IPsec Phase 2.

[edit] user@SRX1# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX1# set security ipsec policy ipsec_pol proposals ipsec_prop

-

Configurez les paramètres VPN IPsec.

[edit] user@SRX1# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX1# set security ipsec vpn vpn1 ike gateway gw1 user@SRX1# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX1# set security ipsec vpn vpn1 establish-tunnels immediately

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ipsec commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@SRX1# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration des interfaces, des options de routage et des paramètres de sécurité pour SRX2

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security address-book book1 address Host2 10.1.21.0/24 set security address-book book1 attach zone trust set security address-book book2 address Host1 10.1.11.0/24 set security address-book book2 attach zone untrust set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 set security policies from-zone trust to-zone untrust policy to-SRX1 match application any set security policies from-zone trust to-zone untrust policy to-SRX1 then permit set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 set security policies from-zone untrust to-zone trust policy from-SRX1 match application any set security policies from-zone untrust to-zone trust policy from-SRX1 then permit set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces st0.0 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 set interfaces st0 unit 0 family inet address 10.1.100.2/24 set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 set routing-options static route 10.1.11.0/24 next-hop st0.0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les interfacess, les routesstatiques et les paramètres de sécurité :

-

Configurez les interfaces connectées à Internet, Host2 et l’interface utilisée pour le VPN.

[edit] user@SRX2# set interfaces ge-0/0/0 unit 0 family inet address 10.1.21.1/24 user@SRX2# set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.1/24 user@SRX2# set interfaces st0 unit 0 family inet address 10.1.100.2/24

-

Configurez des routes statiques pour que le trafic qui utilisera le VPN et pour que SRX2 atteigne SRX1.

[edit] user@SRX2# set routing-options static route 172.16.11.1/32 next-hop 10.1.31.2 user@SRX2# set routing-options static route 10.1.11.0/24 next-hop st0.0

-

Configurez la zone de sécurité untrust.

[edit] user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ike user@SRX2# set security zones security-zone untrust host-inbound-traffic system-services ping user@SRX2# set security zones security-zone untrust interfaces ge-0/0/1.0 user@SRX2# set security zones security-zone untrust interfaces st0.0

-

Configurez la zone de sécurité de confiance.

[edit] user@SRX2# set security zones security-zone trust host-inbound-traffic system-services all user@SRX2# set security zones security-zone trust host-inbound-traffic protocols all user@SRX2# set security zones security-zone trust interfaces ge-0/0/0.0

-

Configurez les carnets d’adresses pour les réseaux utilisés dans les stratégies de sécurité.

[edit] user@SRX2# set security address-book book1 address Host2 10.1.21.0/24 user@SRX2# set security address-book book1 attach zone trust user@SRX2# set security address-book book2 address Host1 10.1.11.0/24 user@SRX2# set security address-book book2 attach zone untrust

-

Créez des stratégies de sécurité pour autoriser le trafic entre les hôtes.

[edit] user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match source-address Host2 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match destination-address Host1 user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 match application any user@SRX2# set security policies from-zone trust to-zone untrust policy to-SRX1 then permit user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match source-address Host1 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match destination-address Host2 user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 match application any user@SRX2# set security policies from-zone untrust to-zone trust policy from-SRX1 then permit

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les commandes show interfaces, show routing-options, et show security . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@SRX2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.1.21.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.31.1/24;

}

}

}

st0 {

unit 0 {

family inet {

address 10.1.100.2/24;

}

}

}[edit]

user@SRX2# show routing-options

static {

route 172.16.11.1/32 next-hop 10.1.31.2;

route 10.1.11.0/24 next-hop st0.0;

}[edit]

user@SRX2# show security

address-book {

book1 {

address Host2 10.1.21.0/24;

attach {

zone trust;

}

}

book2 {

address Host1 10.1.11.0/24;

attach {

zone untrust;

}

}

}

policies {

from-zone trust to-zone untrust {

policy to-SRX1 {

match {

source-address Host2;

destination-address Host1;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy from-SRX1 {

match {

source-address Host1;

destination-address Host2;

application any;

}

then {

permit;

}

}

}

}

zones {

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

st0.0;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

}Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IKE pour SRX2

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm sha1 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode main set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text “$ABC123” set security ike gateway gw1 ike-policy ike_pol set security ike gateway gw1 address 172.16.11.1 set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" set security ike gateway gw1 external-interface ge-0/0/1.0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer l’IKE :

-

Créez une proposition IKE Phase 1.

[edit] user@SRX2# set security ike proposal ike_prop authentication-method pre-shared-keys user@SRX2# set security ike proposal ike_prop dh-group group2 user@SRX2# set security ike proposal ike_prop authentication-algorithm sha1 user@SRX2# set security ike proposal ike_prop encryption-algorithm 3des-cbc

-

Créez une stratégie IKE Phase 1.

[edit] user@SRX2# set security ike policy ike_pol mode main user@SRX2# set security ike policy ike_pol proposals ike_prop user@SRX2# set security ike policy ike_pol pre-shared-key ascii-text “$ABC123”

-

Configurez les paramètres de la passerelle IKE Phase 1. L’adresse de la passerelle doit être l’adresse IP de SRX1.

[edit] user@SRX2# set security ike gateway gw1 ike-policy ike_pol user@SRX2# set security ike gateway gw1 address 172.16.11.1 user@SRX2# set security ike gateway gw1 local-identity user-at-hostname "srx2@example.com" user@SRX2# set security ike gateway gw1 remote-identity user-at-hostname "srx1@example.com" user@SRX2# set security ike gateway gw1 external-interface ge-0/0/1.0

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ike commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@SRX2# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm sha1;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode main;

proposals ike_prop;

pre-shared-key ascii-text "$9$mP5QF3/At0IE-VsYoa36/"; ## SECRET-DATA

}

gateway gw1 {

ike-policy ike_pol;

address 172.16.11.1;

local-identity user-at-hostname "srx2@example.com";

remote-identity user-at-hostname "srx1@example.com";

external-interface ge-0/0/1.0;

}Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IPsec pour SRX2

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn vpn1 bind-interface st0.0 set security ipsec vpn vpn1 ike gateway gw1 set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol set security ipsec vpn vpn1 establish-tunnels immediately

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer IPsec :

-

Créez une proposition IPsec Phase 2.

[edit] user@SRX2# set security ipsec proposal ipsec_prop protocol esp user@SRX2# set security ipsec proposal ipsec_prop authentication-algorithm hmac-sha1-96 user@SRX2# set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc

-

Créez la stratégie IPsec Phase 2.

[edit] user@SRX2# set security ipsec policy ipsec_pol perfect-forward-secrecy keys group2 user@SRX2# set security ipsec policy ipsec_pol proposals ipsec_prop

-

Configurez les paramètres VPN IPsec .

[edit] user@SRX2# set security ipsec vpn vpn1 bind-interface st0.0 user@SRX2# set security ipsec vpn vpn1 ike gateway gw1 user@SRX2# set security ipsec vpn vpn1 ike ipsec-policy ipsec_pol user@SRX2# set security ipsec vpn vpn1 establish-tunnels immediately

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ipsec commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@SRX2# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-sha1-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group2;

}

proposals ipsec_prop;

}

vpn vpn1 {

bind-interface st0.0;

ike {

gateway gw1;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de l’équipement NAT

Configuration rapide de l’interface de ligne de commande

Le NAT statique est utilisé dans l’exemple. Le NAT statique est bidirectionnel, ce qui signifie que le trafic de la version 10.1.31.1 à la version 172.16.11.1 utilisera également la même configuration NAT.

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security nat static rule-set rule1 from zone untrust set security nat static rule-set rule1 rule ipsec match source-address 172.16.11.1/32 set security nat static rule-set rule1 rule ipsec match destination-address 172.16.21.1/32 set security nat static rule-set rule1 rule ipsec then static-nat prefix 10.1.31.1/32 set security policies from-zone trust to-zone untrust policy allow-out match source-address any set security policies from-zone trust to-zone untrust policy allow-out match destination-address any set security policies from-zone trust to-zone untrust policy allow-out match application any set security policies from-zone trust to-zone untrust policy allow-out then permit set security policies from-zone untrust to-zone trust policy allow-out-in match source-address any set security policies from-zone untrust to-zone trust policy allow-out-in match destination-address any set security policies from-zone untrust to-zone trust policy allow-out-in match application any set security policies from-zone untrust to-zone trust policy allow-out-in then permit set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/0.0 set interfaces ge-0/0/0 unit 0 family inet address 172.16.21.1/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.31.2/24 set routing-options static route 172.16.11.0/24 next-hop 172.16.21.2

Vérification

Pour vérifier que la configuration fonctionne correctement, effectuez les opérations suivantes :

- Vérification de l’état IKE Phase 1 sur SRX1

- Vérification des associations de sécurité IPsec sur SRX1

- Vérification de l’état IKE Phase 1 sur SRX2

- Vérification des associations de sécurité IPsec sur SRX2

- Vérification de l’accessibilité d’hôte à hôte

Vérification de l’état IKE Phase 1 sur SRX1

But

Vérifiez l’état de la phase 1 de l’IKE.

Action

À partir du mode opérationnel, entrez la show security ike security-associations commande. Pour une sortie plus détaillée, utilisez la show security ike security-associations detail commande.

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 302301 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.21.1

user@SRX1> show security ike security-associations detail

IKE peer 172.16.21.1, Index 302301, Gateway Name: gw1

Role: Initiator, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Lifetime: Expires in 19657 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx2@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1780

Output bytes : 2352

Input packets: 7

Output packets: 14

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 0 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Initiator, Message ID: 0

Local: 172.16.11.1:4500, Remote: 172.16.21.1:4500

Local identity: srx1@example.com

Remote identity: srx2@example.com

Flags: IKE SA is createdSens

La show security ike security-associations commande répertorie toutes les SA IKE Phase 1 actives. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 1. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration.

Si des SA sont répertoriées, vérifiez les informations suivantes :

-

Index : cette valeur est unique pour chaque IKE SA, que vous pouvez utiliser dans la commande pour obtenir plus d’informations sur la

show security ike security-associations index detailSA. -

Remote address (Adresse distante) : vérifiez que l’adresse IP distante est correcte et que le port 4500 est utilisé pour la communication peer-to-peer. N’oubliez pas que NAT-T encapsule à la fois le trafic IKE et ESP dans UDP avec le port 4500.

-

État de l’initiateur du rôle

-

Up (Up) : l’SA de phase 1 est établie.

-

Vers le bas : un problème est survenu lors de l’établissement de la phase 1 de l’AS

-

Les deux homologues de la paire SA IPsec utilisent le port 4500.

-

Peer IKE ID : vérifiez que l’adresse distante est correcte.

-

Identité locale et identité distante : vérifiez qu’elles sont correctes.

-

-

Mode (Mode) : vérifiez que le mode approprié est utilisé.

Vérifiez que les éléments suivants sont corrects dans votre configuration :

-

Interfaces externes (l’interface doit être celle qui reçoit les paquets IKE)

-

Paramètres de stratégie IKE

-

Informations clés prépartagées

-

Paramètres de la proposition de la phase 1 (doivent correspondre sur les deux pairs)

La show security ike security-associations commande répertorie des informations supplémentaires sur les associations de sécurité :

-

Algorithmes d’authentification et de chiffrement utilisés

-

Durée de vie de la phase 1

-

Statistiques de trafic (peuvent être utilisées pour vérifier que le trafic est fluide dans les deux sens)

-

Informations sur le rôle

Le dépannage est mieux effectué sur l’homologue à l’aide du rôle de répondeur.

-

Informations sur l’initiateur et le répondant

-

Nombre de SA IPsec créées

-

Nombre de négociations de phase 2 en cours

Vérification des associations de sécurité IPsec sur SRX1

But

Vérifiez l’état IPsec.

Action

À partir du mode opérationnel, entrez la show security ipsec security-associations commande. Pour une sortie plus détaillée, utilisez la show security ipsec security-associations detail commande.

user@SRX1> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 fc5dbac4 2160/ unlim - root 4500 172.16.21.1 >131073 ESP:3des/sha1 45fed9d8 2160/ unlim - root 4500 172.16.21.1

user@SRX1> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 172.16.11.1, Remote Gateway: 172.16.21.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 7, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA rekey successfully completed (3 times)

Fri Jul 22 2022 08:38:41 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:41 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (3 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:24 -0700: User cleared IPSec SA from CLI (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Direction: inbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2153 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 1532 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64Sens

La sortie de la show security ipsec security-associations commande répertorie les informations suivantes :

-

L’adresse n de la passerelle distante est172.1 6. 2 1.1.

-

Les deux homologues de la paire SA IPsec utilisent le port 4500.

-

Les SPI, la durée de vie (en secondes) et les limites d’utilisation (ou la durée de vie en Ko) sont indiqués dans les deux sens. La valeur 2 160/ unlim indique que la durée de vie de la phase 2 expire dans 2160 secondes et qu’aucune durée de vie n’a été spécifiée, ce qui indique qu’elle est illimitée. La durée de vie de la phase 2 peut différer de la durée de vie de la phase 1, car la phase 2 ne dépend pas de la phase 1 une fois le VPN activé.

-

La surveillance VPN n’est pas activée pour cette SA, comme l’indique un trait d’union dans la colonne Mon. Si la surveillance VPN est activée, U indique que la surveillance est activée et D indique que la surveillance est inactive.

-

Le système virtuel (vsys) est le système racine, et il indique toujours 0.

Vérification de l’état IKE Phase 1 sur SRX2

But

Vérifiez l’état de la phase 1 de l’IKE.

Action

À partir du mode opérationnel, entrez la show security ike security-associations commande. Pour une sortie plus détaillée, utilisez la show security ike security-associations detail commande.

user@SRX2> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 5567091 UP 84e8fc61d0750278 ea9a07ef032805b6 Main 172.16.11.1

user@SRX2> show security ike security-associations detail

IKE peer 172.16.11.1, Index 5567091, Gateway Name: gw1

Role: Responder, State: UP

Initiator cookie: 84e8fc61d0750278, Responder cookie: ea9a07ef032805b6

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Lifetime: Expires in 18028 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: srx1@example.com

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 2352

Output bytes : 1780

Input packets: 14

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 3 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 10.1.31.1:4500, Remote: 172.16.11.1:4500

Local identity: srx2@example.com

Remote identity: srx1@example.com

Flags: IKE SA is createdSens

La show security ike security-associations commande répertorie toutes les SA IKE Phase 1 actives. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 1. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration.

Si des SA sont répertoriées, vérifiez les informations suivantes :

-

Index : cette valeur est unique pour chaque IKE SA, que vous pouvez utiliser dans la commande pour obtenir plus d’informations sur la

show security ike security-associations detailSA. -

Remote address (Adresse distante) : vérifiez que l’adresse IP distante est correcte et que le port 4500 est utilisé pour la communication peer-to-peer.

-

État du répondeur de rôle

-

Vers le haut : l’AS de phase 1 a été établie.

-

Vers le bas : un problème est survenu lors de l’établissement de la phase 1 de l’AS

-

Peer IKE ID : vérifiez que l’adresse est correcte.

-

Identité locale et identité distante : vérifiez que ces adresses sont correctes.

-

-

Mode (Mode) : vérifiez que le mode approprié est utilisé.

Vérifiez que les éléments suivants sont corrects dans votre configuration :

-

Interfaces externes (l’interface doit être celle qui reçoit les paquets IKE)

-

Paramètres de stratégie IKE

-

Informations clés prépartagées

-

Paramètres de la proposition de la phase 1 (doivent correspondre sur les deux pairs)

La show security ike security-associations commande répertorie des informations supplémentaires sur les associations de sécurité :

-

Algorithmes d’authentification et de chiffrement utilisés

-

Durée de vie de la phase 1

-

Statistiques de trafic (peuvent être utilisées pour vérifier que le trafic est fluide dans les deux sens)

-

Informations sur le rôle

Le dépannage est mieux effectué sur l’homologue à l’aide du rôle de répondeur.

-

Informations sur l’initiateur et le répondant

-

Nombre de SA IPsec créées

-

Nombre de négociations de phase 2 en cours

Vérification des associations de sécurité IPsec sur SRX2

But

Vérifiez l’état IPsec.

Action

À partir du mode opérationnel, entrez la show security ipsec security-associations commande. Pour une sortie plus détaillée, utilisez la show security ipsec security-associations detail commande.

user@SRX2> show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <131073 ESP:3des/sha1 45fed9d8 1526/ unlim - root 4500 172.16.11.1 >131073 ESP:3des/sha1 fc5dbac4 1526/ unlim - root 4500 172.16.11.1

user@SRX2> show security ipsec security-associations detail

ID: 131073 Virtual-system: root, VPN Name: vpn1

Local Gateway: 10.1.31.1, Remote Gateway: 172.16.11.1

Local Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Remote Identity: ipv4_subnet(any:0,[0..7]=0.0.0.0/0)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.0

Port: 4500, Nego#: 25, Fail#: 0, Def-Del#: 0 Flag: 0x600a29

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Fri Jul 22 2022 11:07:40 -0700: IPSec SA negotiation successfully completed (4 times)

Fri Jul 22 2022 08:38:41 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:41 -0700: IKE SA negotiation successfully completed (5 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:26 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:38:25 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:38:25 -0700: Initial-Contact received from peer. Stale IKE/IPSec SAs cleared (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA negotiation successfully completed (1 times)

Fri Jul 22 2022 08:37:37 -0700: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Thu Jul 21 2022 17:57:09 -0700: Peer's IKE-ID validation failed during negotiation (1 times)

Thu Jul 21 2022 17:49:30 -0700: IKE SA negotiation successfully completed (4 times)

Direction: inbound, SPI: 45fed9d8, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: fc5dbac4, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 1461 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 885 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64Sens

La sortie de la show security ipsec security-associations commande répertorie les informations suivantes :

-

L’adresse IP de la passerelle distante est 172.Débloquer le niveau 16.11.1.

-

Les deux homologues de la paire SA IPsec utilisent le port 4500.

-

Les SPI, la durée de vie (en secondes) et les limites d’utilisation (ou la durée de vie en Ko) sont indiqués dans les deux sens. La valeur 1562/ unlim indique que la durée de vie de la phase 2 expire dans 1562 secondes et qu’aucune taille de vie n’a été spécifiée, ce qui indique qu’elle est illimitée. La durée de vie de la phase 2 peut différer de la durée de vie de la phase 1, car la phase 2 ne dépend pas de la phase 1 une fois le VPN activé.

-

La surveillance VPN n’est pas activée pour cette SA, comme l’indique un trait d’union dans la colonne Mon. Si la surveillance VPN est activée, U indique que la surveillance est activée et D indique que la surveillance est inactive.

-

Le système virtuel (vsys) est le système racine, et il indique toujours 0.

La sortie de la show security ipsec security-associations index index_iddetail commande répertorie les informations suivantes :

-

L’identité locale et l’identité distante constituent l’ID de proxy de la SA.

Une incompatibilité d’ID de proxy est l’une des causes les plus courantes d’échec de phase 2. Si aucune SA IPsec n’est répertoriée, vérifiez que les propositions de phase 2, y compris les paramètres d’ID de proxy, sont correctes pour les deux homologues. Pour les VPN basés sur le routage, l’ID de proxy par défaut est local=0.0.0.0/0, remote=0.0.0.0/0 et service=any. Des problèmes peuvent survenir avec plusieurs VPN basés sur le routage à partir de la même adresse IP homologue. Dans ce cas, un ID de proxy unique doit être spécifié pour chaque SA IPsec. Pour certains fournisseurs tiers, l’ID de proxy doit être saisi manuellement pour correspondre.

-

Une autre raison fréquente de l’échec de la phase 2 est la non-spécification de la liaison d’interface ST. Si IPsec ne peut pas être terminé, vérifiez le journal kmd ou définissez les options de traçage.

Vérification de l’accessibilité d’hôte à hôte

But

Vérifiez que l’hôte1 peut atteindre l’hôte2.

Action

À partir de Host1, ping Host2. Pour vérifier que le trafic utilise le VPN, utilisez la commande show security ipsec statistics sur SRX1. Effacez les statistiques à l’aide de la commande avant d’exécuter la commande clear security ipsec statistics ping.

user@Host1> ping 10.1.21.2 count 10 rapid PING 10.1.21.2 (10.1.21.2): 56 data bytes !!!!!!!!!! --- 10.1.21.2 ping statistics --- 10 packets transmitted, 10 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.437/4.270/7.637/1.158 ms

user@SRX1> show security ipsec statistics ESP Statistics: Encrypted bytes: 1360 Decrypted bytes: 840 Encrypted packets: 10 Decrypted packets: 10 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Sens

Les sorties indiquent que Host1 peut envoyer un ping à Host2 et que le trafic utilise le VPN.

Exemple : Configuration d’un VPN basé sur des stratégies avec un initiateur et un répondeur derrière un périphérique NAT

Cet exemple montre comment configurer un VPN basé sur des stratégies avec un initiateur et un répondeur derrière un périphérique NAT pour permettre le transfert sécurisé des données entre une succursale et le siège social.

Conditions préalables

Avant de commencer, lisez Présentation d’IPsec.

Présentation

Dans cet exemple, vous configurez un VPN basé sur des stratégies pour une succursale à Chicago, dans l’Illinois, afin d’économiser les ressources du tunnel tout en obtenant des restrictions précises sur le trafic VPN. Les utilisateurs de la succursale utiliseront le VPN pour se connecter au siège social de leur entreprise à Sunnyvale, en Californie.

Dans cet exemple, vous configurez des interfaces, des options de routage, des zones de sécurité et des stratégies de sécurité pour un initiateur et un répondeur.

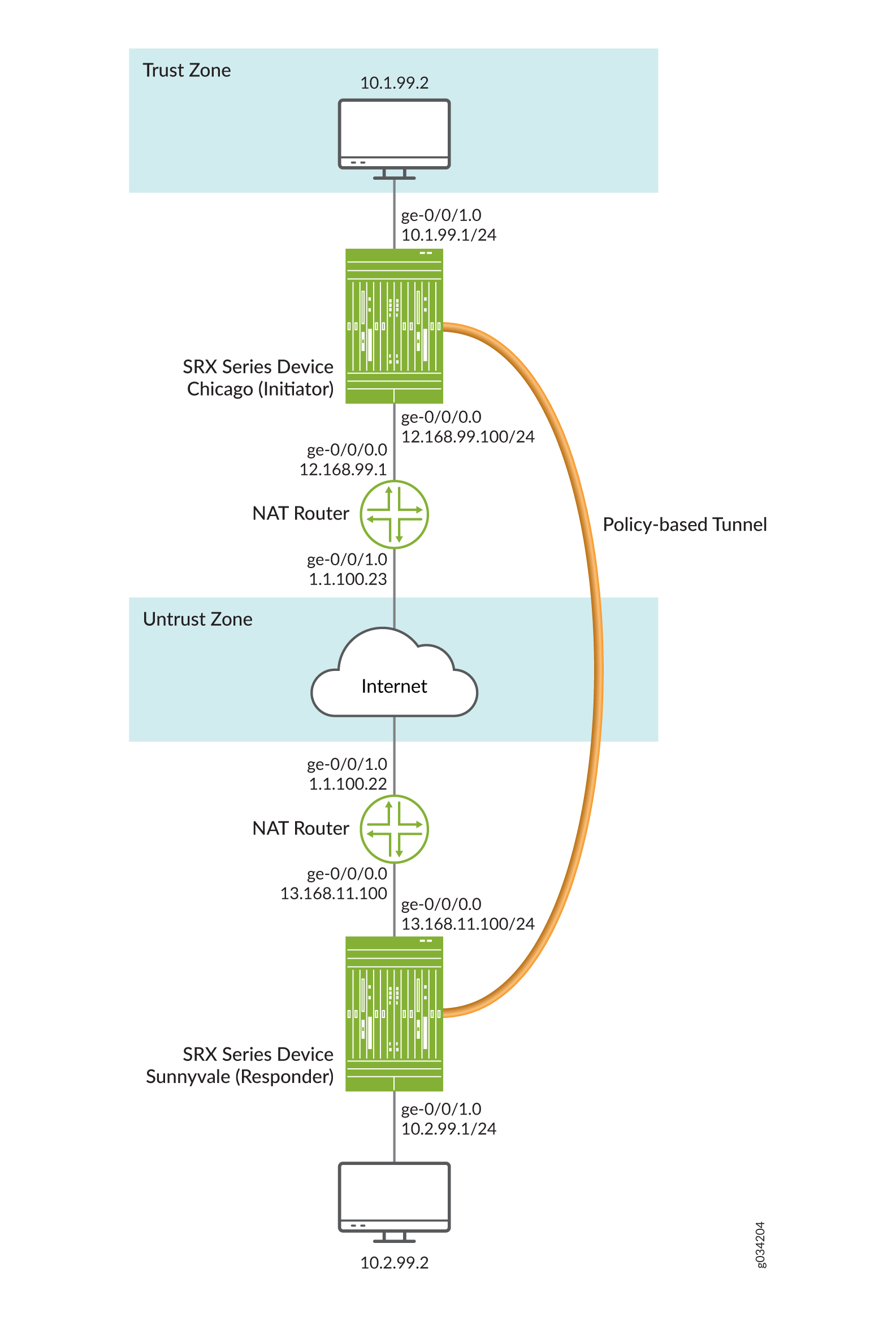

Figure 2 montre un exemple de topologie pour un VPN avec à la fois un initiateur et un répondeur derrière un périphérique NAT statique.

Dans cet exemple, vous configurez des interfaces, une route IPv4 par défaut et des zones de sécurité. Ensuite, vous configurez la phase 1 d’IKE, y compris les homologues locaux et distants, la phase 2 d’IPsec et la stratégie de sécurité. Notez que dans l’exemple ci-dessus, l’adresse IP privée du répondeur 13.168.11.1 est masquée par le périphérique NAT statique et mappée à l’adresse IP publique 1.1.100.1.

Consultez Tableau 7 les paramètres de configuration spécifiques utilisés pour l’initiateur dans les Tableau 10 exemples.

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Interfaces |

ge-0/0/0 |

12.168.99.100/24 |

ge-0/0/1 |

10.1.99.1/24 |

|

Routes statiques |

10.2.99.0/24 (route par défaut) |

Le saut suivant est 12.168.99.100. |

1.1.100.0/24 |

12.168.99.100 |

|

Zones de sécurité |

confiance |

|

Untrust |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Proposition |

ike_prop |

|

Politique |

ike_pol |

|

Passerelle |

Porte |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Proposition |

ipsec_prop |

|

Politique |

ipsec_pol |

|

VPN |

first_vpn |

|

But |

Nom |

Paramètres de configuration |

|---|---|---|

La stratégie de sécurité autorise le trafic à tunneliser le trafic de la zone de confiance vers la zone de non-confiance. |

pol1 |

|

La stratégie de sécurité autorise le trafic à tunneliser la zone de non-confiance vers la zone de confiance. |

pol1 |

|

Consultez Tableau 11 les Tableau 14 paramètres de configuration spécifiques utilisés pour le répondeur dans les exemples.

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Interfaces |

ge-0/0/0 |

13.168.11.100/24 |

GE-0/0/1 |

10.2.99.1/24 |

|

Routes statiques |

10.1.99.0/24 (route par défaut) |

Le saut suivant est 13.168.11.100 |

1.1.100.0/24 |

13.168.11.100 |

|

Zones de sécurité |

confiance |

|

Untrust |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Proposition |

ike_prop |

|

Politique |

ike_pol |

|

Passerelle |

Porte |

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

Proposition |

ipsec_prop |

|

Politique |

ipsec_pol |

|

VPN |

first_vpn |

|

But |

Nom |

Paramètres de configuration |

|---|---|---|

La stratégie de sécurité autorise le trafic à tunneliser le trafic de la zone de confiance vers la zone de non-confiance. |

pol1 |

|

La stratégie de sécurité autorise le trafic à tunneliser la zone de non-confiance vers la zone de confiance. |

pol1 |

|

Configuration

- Configuration de l’interface, des options de routage et des zones de sécurité pour l’initiateur

- Configuration d’IKE pour l’initiateur

- Configuration d’IPsec pour l’initiateur

- Configuration des stratégies de sécurité pour l’initiateur

- Configuration de NAT pour l’initiateur

- Configuration de l’interface, des options de routage et des zones de sécurité pour le répondeur

- Configuration d’IKE pour le répondeur

- Configuration d’IPsec pour le répondeur

- Configuration des stratégies de sécurité pour le répondeur

- Configuration de NAT pour le répondeur

Configuration de l’interface, des options de routage et des zones de sécurité pour l’initiateur

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

[edit] set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24 set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/1.0 set security zones security-zone untrust interfaces ge-0/0/0.0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les interfaces, les routes statiques et les zones de sécurité :

Configurez les informations de l’interface Ethernet.

[edit] user@host# set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.100/24 user@host# set interfaces ge-0/0/1 unit 0 family inet address 10.1.99.1/24

Configurez les informations d’itinéraire statiques.

[edit] user@host# set routing-options static route 10.2.99.0/24 next-hop 12.168.99.1 user@host# set routing-options static route 1.1.100.0/24 next-hop 12.168.99.1

Configurez la zone de sécurité de confiance.

[edit ] user@host# set security zones security-zone trust host-inbound-traffic protocols all

Attribuez une interface à la zone de sécurité de confiance.

[edit security zones security-zone trust] user@host# set interfaces ge-0/0/1.0

Spécifiez les services système pour la zone de sécurité de confiance.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all

Attribuez une interface à la zone de sécurité untrust.

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/0.0

Résultats

À partir du mode de configuration, confirmez votre configuration en entrant les commandes , et show security zones Si la sortie n’affiche pas la configuration prévue, show routing-optionsrépétez les show interfacesinstructions de cet exemple pour corriger la configuration.

[edit]

user@host# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 12.168.99.100/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 10.1.99.1/24;

}

}

}

[edit]

user@host# show routing-options

static {

route 10.2.99.0/24 next-hop 12.168.99.1;

route 1.1.100.0/24 next-hop 12.168.99.1;

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

}

interfaces {

ge-0/0/0.0;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IKE pour l’initiateur

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ike proposal ike_prop authentication-method pre-shared-keys set security ike proposal ike_prop dh-group group2 set security ike proposal ike_prop authentication-algorithm md5 set security ike proposal ike_prop encryption-algorithm 3des-cbc set security ike policy ike_pol mode aggressive set security ike policy ike_pol proposals ike_prop set security ike policy ike_pol pre-shared-key ascii-text "$ABC123” set security ike gateway gate ike-policy ike_pol set security ike gateway gate address 13.168.11.100 set security ike gateway gate external-interface ge-0/0/0.0 set security ike gateway gate local-identity hostname chicago

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer l’IKE :

Créez la proposition IKE Phase 1.

[edit security ike] user@host# edit proposal ike_prop

Définissez la méthode d’authentification de la proposition IKE.

[edit security ike proposal ike_prop] user@host# set authentication-method pre-shared-keys

Définissez le groupe Diffie-Hellman de la proposition IKE.

[edit security ike proposal ike_prop] user@host# set dh-group group2

Définissez l’algorithme d’authentification de la proposition IKE.

[edit security ike proposal ike_prop] user@host# set authentication-algorithm md5

Définissez l’algorithme de chiffrement de la proposition IKE.

[edit security ike proposal ike_prop] user@host# set encryption-algorithm 3des-cbc

Créez une stratégie IKE Phase 1.

[edit security ike policy ] user@host# edit policy ike_pol

Définissez le mode de stratégie IKE Phase 1.

[edit security ike policy ike_pol] user@host# set mode aggressive

Spécifiez une référence à la proposition IKE.

[edit security ike policy ike_pol] user@host# set proposals ike_prop

Définissez la méthode d’authentification de la stratégie IKE Phase 1.

[edit security ike policy ike_pol pre-shared-key] user@host# set ascii-text "$ABC123”

Créez une passerelle IKE Phase 1 et définissez son interface externe.

[edit security ike ] user@host# set gateway gate external-interface ge-0/0/0.0

Créez une adresse de passerelle IKE Phase 1.

[edit security ike gateway gate] set address 13.168.11.100

Définissez la référence de stratégie IKE Phase 1.

[edit security ike gateway gate] set ike-policy ike_pol

Défini

local-identitypour l’homologue local.[edit security ike gateway gate] user@host# set local-identity hostname chicago

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ike commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show security ike

proposal ike_prop {

authentication-method pre-shared-keys;

dh-group group2;

authentication-algorithm md5;

encryption-algorithm 3des-cbc;

}

policy ike_pol {

mode aggressive;

proposals ike_prop;

pre-shared-key ascii-text "$ABC123”

}

gateway gate {

ike-policy ike_pol;

address 13.168.11.100;

local-identity hostname chicago;

external-interface ge-0/0/0.0;

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration d’IPsec pour l’initiateur

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ipsec proposal ipsec_prop protocol esp set security ipsec proposal ipsec_prop authentication-algorithm hmac-md5-96 set security ipsec proposal ipsec_prop encryption-algorithm 3des-cbc set security ipsec policy ipsec_pol perfect-forward-secrecy keys group1 set security ipsec policy ipsec_pol proposals ipsec_prop set security ipsec vpn first_vpn ike gateway gate set security ipsec vpn first_vpn ike ipsec-policy ipsec_pol set security ipsec vpn first_vpn establish-tunnels immediately

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer IPsec :

Créez une proposition IPsec Phase 2.

[edit] user@host# edit security ipsec proposal ipsec_prop

Spécifiez le protocole de proposition IPsec Phase 2.

[edit security ipsec proposal ipsec_prop] user@host# set protocol esp

Spécifiez l’algorithme d’authentification de proposition IPsec Phase 2.

[edit security ipsec proposal ipsec_prop] user@host# set authentication-algorithm hmac-md5-96

Spécifiez l’algorithme de chiffrement de proposition IPsec Phase 2.

[edit security ipsec proposal ipsec_prop] user@host# set encryption-algorithm 3des-cbc

Spécifiez la référence de proposition IPsec Phase 2.

[edit security ipsec policy ipsec_pol] user@host# set proposals ipsec_prop

Spécifiez IPsec Phase 2 pour utiliser la confidentialité persistante (PFS) du groupe1.

[edit security ipsec policy ipsec_pol ] user@host# set perfect-forward-secrecy keys group1

Spécifiez la passerelle IKE.

[edit security ipsec] user@host# set vpn first_vpn ike gateway gate

Spécifiez la stratégie IPsec Phase 2.

[edit security ipsec] user@host# set vpn first_vpn ike ipsec-policy ipsec_pol

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ipsec commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show security ipsec

proposal ipsec_prop {

protocol esp;

authentication-algorithm hmac-md5-96;

encryption-algorithm 3des-cbc;

}

policy ipsec_pol {

perfect-forward-secrecy {

keys group1;

}

proposals ipsec_prop;

}

vpn first_vpn {

ike {

gateway gate;

ipsec-policy ipsec_pol;

}

establish-tunnels immediately;

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration des stratégies de sécurité pour l’initiateur

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security policies from-zone trust to-zone untrust policy pol1 match source-address any set security policies from-zone trust to-zone untrust policy pol1 match destination-address any set security policies from-zone trust to-zone untrust policy pol1 match application any set security policies from-zone trust to-zone untrust policy pol1 then permit tunnel ipsec-vpn first_vpn set security policies from-zone untrust to-zone trust policy pol1 match application any set security policies from-zone untrust to-zone trust policy pol1 then permit tunnel ipsec-vpn first_vpn

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les politiques de sécurité :

Créez la stratégie de sécurité pour autoriser le trafic de la zone de confiance vers la zone de méfiance.

[edit security policies from-zone trust to-zone untrust] user@host# set policy pol1 match source-address any user@host# set policy pol1 match destination-address any user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

Créez la stratégie de sécurité pour autoriser le trafic de la zone d’approbation vers la zone de confiance.

[edit security policies from-zone untrust to-zone trust] user@host# set policy pol1 match application any user@host# set policy pol1 then permit tunnel ipsec-vpn first_vpn

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

[edit]

user@host# show security policies

from-zone trust to-zone untrust {

policy pol1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

from-zone untrust to-zone trust {

policy pol1 {

match {

application any;

}

then {

permit {

tunnel {

ipsec-vpn first_vpn;

}

}

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de NAT pour l’initiateur

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security nat source rule-set ipsec from zone trust set security nat source rule-set ipsec to zone untrust set security nat source rule-set ipsec rule 1 match source-address 0.0.0.0/0 set security nat source rule-set ipsec rule 1 then source-nat interface set security policies from-zone trust to-zone untrust policy allow-all match source-address any set security policies from-zone trust to-zone untrust policy allow-all match destination-address any set security policies from-zone trust to-zone untrust policy allow-all match application any set security policies from-zone trust to-zone untrust policy allow-all then permit set security policies from-zone untrust to-zone trust policy allow-all match application any set security policies from-zone untrust to-zone trust policy allow-all then permit set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 12.168.99.1/24 set interfaces ge-0/0/1 unit 0 family inet address 1.1.100.23/24 set routing-options static route 0.0.0.0/0 next-hop 1.1.100.22

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer l’initiateur fournissant NAT :

Configurez les interfaces.

[edit interfaces] user@host# set ge-0/0/0 unit 0 family inet address 12.168.99.1/24 user@host# set ge-0/0/1 unit 0 family inet address 1.1.100.23/24

Configurez les zones.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-0/0/0.0

[edit security zones security-zone untrust] user@host# set interfaces ge-0/0/1.0

Configurez NAT.

[edit security nat source rule-set ipsec] user@host# set from zone trust user@host# set to zone untrust user@host# set rule 1 match source-address 0.0.0.0/0 user@host# set rule 1 then source-nat interface

Configurez la stratégie de sécurité par défaut.