Sélecteurs de trafic dans les VPN basés sur le routage

Lisez cette rubrique pour en savoir plus sur les sélecteurs de trafic dans les VPN IPsec basés sur le routage et sur la façon de configurer les sélecteurs de trafic dans les pare-feu SRX Series.

Un sélecteur de trafic est un accord entre des homologues IKE pour autoriser le trafic à passer par un tunnel VPN si le trafic correspond à une paire spécifiée d’adresses locales et distantes. Seul le trafic conforme à un sélecteur de trafic est autorisé par le biais de l’association de sécurité (SA) associée.

Comprendre les sélecteurs de trafic dans les VPN basés sur le routage

Un sélecteur de trafic est un accord entre des homologues IKE pour autoriser le trafic à traverser un tunnel si le trafic correspond à une paire spécifiée d’adresses locales et distantes. Grâce à cette fonctionnalité, vous pouvez définir un sélecteur de trafic au sein d’un VPN basé sur un routage spécifique, ce qui peut entraîner plusieurs associations de sécurité IPsec (SA) de phase 2. Seul le trafic conforme à un sélecteur de trafic est autorisé via la SA associée.

- Configuration du sélecteur de trafic

- Comprendre l’insertion automatique d’un routage

- Comprendre les sélecteurs de trafic et les adresses IP qui se chevauchent

Configuration du sélecteur de trafic

Pour configurer un sélecteur de trafic, utilisez l’instruction de traffic-selector configuration au niveau de la hiérarchie [edit security ipsec vpn vpn-name]. Le sélecteur de trafic est défini avec les instructions obligatoires local-ip ip-address/netmask et remote-ip ip-address/netmask . La commande show security ipsec security-association detail opérationnelle CLI affiche les informations du sélecteur de trafic pour les SA. La show security ipsec security-association traffic-selector traffic-selector-name commande CLI affiche les informations d’un sélecteur de trafic spécifié.

Pour un sélecteur de trafic donné, une seule adresse et un seul masque de réseau sont spécifiés pour les adresses locales et distantes. Les sélecteurs de trafic peuvent être configurés avec des adresses IPv4 ou IPv6. Les carnets d’adresses ne peuvent pas être utilisés pour spécifier des adresses locales ou distantes.

Plusieurs sélecteurs de trafic peuvent être configurés pour le même VPN. Un maximum de 200 sélecteurs de trafic peuvent être configurés pour chaque VPN. Les sélecteurs de trafic peuvent être utilisés avec les modes tunnel IPv4-en-IPv4, IPv4-en-IPv6, IPv6-in-IPv6 ou IPv6-in-IPv4.

Les fonctionnalités ci-dessous ne sont pas prises en charge par les sélecteurs de trafic :

Surveillance VPN

Différentes familles d’adresses configurées pour les adresses IP locales et distantes dans un sélecteur de trafic

-

Une adresse distante de 0.0.0.0/0 (IPv4) ou 0 ::0 (IPv6) pour les VPN de site à site

Interfaces point à multipoint

Protocoles de routage dynamiques configurés sur les interfaces st0

Lorsque plusieurs sélecteurs de trafic sont configurés pour un VPN basé sur le routage, le trafic effacé peut entrer dans un tunnel VPN sans correspondre à un sélecteur de trafic si l’interface externe de la passerelle IKE est déplacée vers un autre routeur virtuel (VR). Le logiciel ne gère pas les multiples événements d’interface asynchrone générés lorsqu’une interface externe de passerelle IKE est déplacée vers une autre VR. Pour contourner ce problème, désactivez d’abord le tunnel VPN IPsec et validez la configuration sans ce tunnel avant de déplacer l’interface externe de la passerelle IKE vers un autre VR.

Vous pouvez configurer plusieurs ensembles de préfixe IP local, de préfixe IP distant, de plage de ports source, de plage de ports de destination et de protocole pour la sélection du trafic. Cela signifie que plusieurs ensembles de plages d’adresses IP, de plages de ports et de protocoles peuvent faire partie du même sélecteur de trafic, tel que défini dans la RFC 7296. Lorsque vous configurez plusieurs sélecteurs de trafic, chaque sélecteur de trafic conduit à une négociation distincte qui aboutit aux multiples tunnels IPsec. Toutefois, si vous configurez plusieurs termes sous un sélecteur de trafic, cette configuration entraîne une négociation IPsec SA unique avec plusieurs préfixes IP, ports et protocoles. Voir Sélecteur de trafic.

Comprendre l’insertion automatique d’un routage

L’insertion automatique de route (ARI) insère automatiquement une route statique pour le réseau distant et les hôtes protégés par un point de terminaison de tunnel distant. Une route est créée en fonction de l’adresse IP distante configurée dans le sélecteur de trafic. Dans le cas des sélecteurs de trafic, l’adresse distante configurée est insérée en tant que route dans l’instance de routage associée à l’interface st0 liée au VPN.

Les protocoles de routage et la configuration du sélecteur de trafic s’excluent mutuellement pour diriger le trafic vers un tunnel. Les routes ARI peuvent entrer en conflit avec les routes renseignées via des protocoles de routage. Par conséquent, vous ne devez pas configurer de protocoles de routage sur une interface st0 liée à un VPN sur lequel des sélecteurs de trafic sont configurés.

L’ARI est également connu sous le nom d’insertion de route inverse (RRI). Les routes ARI sont insérées dans la table de routage comme suit :

Si l’option

establish-tunnels immediatelyest configurée au niveau de la hiérarchie [edit security ipsec vpn vpn-name], les routes ARI sont ajoutées une fois les négociations des phases 1 et 2 terminées. Étant donné qu’une route n’est pas ajoutée tant que les SA ne sont pas établies, l’échec d’une négociation n’entraîne pas l’acheminement du trafic vers une interface st0 inactive. Un tunnel alternatif ou de secours est utilisé à la place.Si l’option n’est

establish-tunnels immediatelypas configurée au niveau de la hiérarchie [edit security ipsec vpn vpn-name], les routes ARI sont ajoutées lors de la validation de configuration.Une route ARI n’est pas ajoutée si l’adresse distante configurée ou négociée dans un sélecteur de trafic est 0.0.0.0/0 ou 0 ::0.

La préférence pour la route ARI statique est 5. Cette valeur est nécessaire pour éviter tout conflit avec des routes similaires qui pourraient être ajoutées par un processus de protocole de routage.

La route ARI statique ne peut pas être divulguée à d’autres instances de routage utilisant la rib-groups configuration. Utilisez cette configuration pour détecter les import-policy fuites de routes ARI statiques.

Comprendre les sélecteurs de trafic et les adresses IP qui se chevauchent

Cette section traite des chevauchements d’adresses IP dans les configurations de sélecteur de trafic.

- Chevauchement d’adresses IP dans différents VPN liés à la même interface st0

- Chevauchement d’adresses IP dans le même VPN lié à la même interface st0

- Chevauchement d’adresses IP dans différents VPN liés à différentes interfaces st0

Chevauchement d’adresses IP dans différents VPN liés à la même interface st0

Ce scénario n’est pas pris en charge avec les sélecteurs de trafic. Les sélecteurs de trafic ne peuvent pas être configurés sur différents VPN liés à la même interface st0 point à multipoint, comme illustré dans l’exemple suivant :

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

}

vpn vpn-2 {

bind-interface st0.1;

}

Chevauchement d’adresses IP dans le même VPN lié à la même interface st0

Lorsque des adresses IP superposées sont configurées pour plusieurs sélecteurs de trafic dans le même VPN, le premier sélecteur de trafic configuré qui correspond au paquet détermine le tunnel utilisé pour le chiffrement des paquets.

Dans l’exemple suivant, quatre sélecteurs de trafic (ts-1, ts-2, ts-3 et ts-4) sont configurés pour le VPN (vpn-1), qui est lié à l’interface st0.1 point à point :

[edit]

user@host# show security ipsec vpn vpn-1

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.5.0/24;

remote-ip 10.1.5.0/24;

}

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.1.0.0/16;

}

traffic-selector ts-3 {

local-ip 172.16.0.0/16;

remote-ip 10.2.0.0/16;

}

traffic-selector ts-4 {

local-ip 172.16.5.0/24;

remote-ip 10.2.5.0/24;

}

}

Un paquet avec une adresse source 192.168.5.5 et une adresse de destination 10.1.5.10 correspond aux sélecteurs de trafic ts-1 et ts-2. Toutefois, le sélecteur de trafic ts-1 est la première correspondance configurée et le tunnel associé à ts-1 est utilisé pour le chiffrement des paquets.

Un paquet avec une adresse source 172.16.5.5 et une adresse de destination 10.2.5.10 correspond aux sélecteurs de trafic ts-3 et ts-4. Toutefois, le sélecteur de trafic ts-3 est la première correspondance configurée et le tunnel associé au sélecteur de trafic ts-3 est utilisé pour le chiffrement des paquets.

Chevauchement d’adresses IP dans différents VPN liés à différentes interfaces st0

Lorsque des adresses IP superposées sont configurées pour plusieurs sélecteurs de trafic dans différents VPN liés à différentes interfaces st0 point à point, une interface st0 est d’abord sélectionnée par la correspondance de préfixe la plus longue pour un paquet donné. Dans le VPN qui est lié à l’interface st0 sélectionnée, le sélecteur de trafic est ensuite sélectionné en fonction de la première correspondance configurée pour le paquet.

Dans l’exemple suivant, un sélecteur de trafic est configuré dans chacun des deux VPN. Les sélecteurs de trafic sont configurés avec le même sous-réseau local, mais des sous-réseaux distants différents.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.2.2.0/24;

}

}

Différents sous-réseaux distants sont configurés dans chaque sélecteur de trafic, par conséquent deux itinéraires différents sont ajoutés à la table de routage. La recherche de route utilise l’interface st0 liée au VPN approprié.

Dans l’exemple suivant, un sélecteur de trafic est configuré dans chacun des deux VPN. Les sélecteurs de trafic sont configurés avec différents sous-réseaux distants. Le même sous-réseau local est configuré pour chaque sélecteur de trafic, mais des valeurs de masque de réseau différentes sont spécifiées.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.0.0/8;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.0.0/16;

remote-ip 10.2.2.0/24;

}

}

Un sous-réseau distant différent est configuré dans chaque sélecteur de trafic, par conséquent, deux itinéraires différents sont ajoutés à la table de routage. La recherche de route utilise l’interface st0 liée au VPN approprié.

Dans l’exemple suivant, les sélecteurs de trafic sont configurés dans chacun des deux VPN. Les sélecteurs de trafic sont configurés avec différents sous-réseaux locaux et distants.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/24;

remote-ip 10.2.2.0/24;

}

}

Dans ce cas, les sélecteurs de trafic ne se chevauchent pas. Les sous-réseaux distants configurés dans les sélecteurs de trafic étant différents, deux itinéraires différents sont ajoutés à la table de routage. La recherche de route utilise l’interface st0 liée au VPN approprié.

Dans l’exemple suivant, un sélecteur de trafic est configuré dans chacun des deux VPN. Les sélecteurs de trafic sont configurés avec le même sous-réseau local. Le même sous-réseau distant est configuré pour chaque sélecteur de trafic, mais des valeurs de masque de réseau différentes sont spécifiées.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 192.168.1.0/24;

remote-ip 10.1.0.0/16;

}

}

Notez que le remote-ip configuré pour ts-1 est 10.1.1.0/24 tandis que le remote-ip configuré pour ts-2 est 10.1.0.0/16. Pour un paquet destiné à 10.1.1.1, route lookup sélectionne l’interface st0.1 car elle a la correspondance de préfixe la plus longue. Le paquet est chiffré en fonction du tunnel correspondant à l’interface st0.1.

Dans certains cas, des paquets valides peuvent être abandonnés en raison de l’application du trafic du sélecteur de trafic. Dans l’exemple suivant, les sélecteurs de trafic sont configurés dans chacun des deux VPN. Les sélecteurs de trafic sont configurés avec différents sous-réseaux locaux. Le même sous-réseau distant est configuré pour chaque sélecteur de trafic, mais des valeurs de masque de réseau différentes sont spécifiées.

[edit]

user@host# show security ipsec

vpn vpn-1 {

bind-interface st0.1;

traffic-selector ts-1 {

local-ip 192.168.1.0/24;

remote-ip 10.1.1.0/24;

}

}

vpn vpn-2 {

bind-interface st0.2;

traffic-selector ts-2 {

local-ip 172.16.1.0/16;

remote-ip 10.1.0.0/16;

}

}

Deux routes vers 10.1.1.0 (10.1.1.0/24 via l’interface st0.1 et 10.1.0.0/16 via l’interface st0.2) sont ajoutées à la table de routage. Un paquet envoyé de la source 172.16.1.1 à la destination 10.1.1.1 correspond à l’entrée de la table de routage pour 10.1.1.0/24 via l’interface st0.1. Cependant, le paquet ne correspond pas au trafic spécifié par le sélecteur de trafic ts-1 et est abandonné.

Si plusieurs sélecteurs de trafic sont configurés avec le même sous-réseau distant et le même masque de réseau, des itinéraires de coût égal sont ajoutés à la table de routage. Ce cas n’est pas pris en charge avec les sélecteurs de trafic, car l’itinéraire choisi ne peut pas être prédit.

Voir également

Exemple : Configuration des sélecteurs de trafic dans un VPN basé sur le routage

Cet exemple montre comment configurer les sélecteurs de trafic pour un VPN basé sur le routage.

Conditions préalables

Avant de commencer,

-

Lisez Présentation des sélecteurs de trafic dans les VPN basés sur le routage.

-

Installez le package IKE.

request system software add optional://junos-ike.tgz

Pour en savoir plus sur la prise en charge du package par la plate-forme, consultez Prise en charge

junos-ikedu package junos-ike.

Présentation

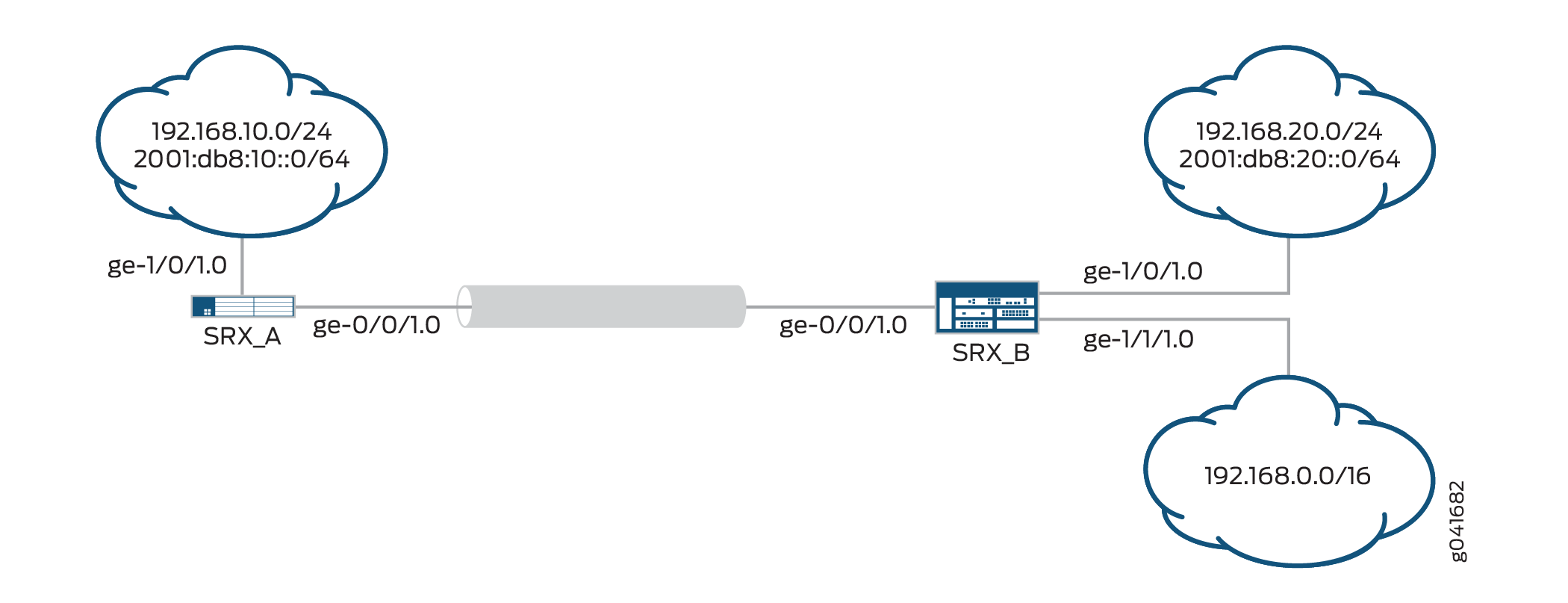

Cet exemple configure des sélecteurs de trafic pour permettre au trafic de circuler entre les sous-réseaux sur SRX_A et les sous-réseaux sur SRX_B.

Tableau 1 affiche les sélecteurs de trafic pour cet exemple. Les sélecteurs de trafic sont configurés sous les options de la phase 2.

SRX_A |

SRX_B |

||||

|---|---|---|---|---|---|

Nom du sélecteur de trafic |

IP locale |

IP distante |

Nom du sélecteur de trafic |

IP locale |

IP distante |

TS1-ipv6 |

2001 :db8:10 ::0/64 |

2001 :db8:20 ::0/64 |

TS1-ipv6 |

2001 :db8:20 ::0/64 |

2001 :db8:10 ::0/64 |

TS2-ipv4 |

192.168.10.0/24 |

192.168.0.0/16 |

TS2-ipv4 |

192.168.0.0/16 |

192.168.10.0/24 |

Le traitement basé sur les flux du trafic IPv6 doit être activé avec l’option mode flow-based de configuration au niveau de la hiérarchie [edit security forwarding-options family inet6].

Topologie

En Figure 1, un tunnel VPN IPv6 transporte à la fois le trafic IPv4 et IPv6 entre les appareils SRX_A et SRX_B. En d’autres termes, le tunnel fonctionne à la fois en mode de tunnel IPv4-en-IPv6 et IPv6-en-IPv6.

Configuration

Configuration de SRX_A

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.10.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64 set security ike proposal PSK-DH14-AES256-SHA256 authentication- method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication- algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_A-to-SRX_B ike-policy site-2-site set security ike gateway SRX_A-to-SRX_B address 192.168.20.2 set security ike gateway SRX_A-to-SRX_B external-interface ge-0/0/1.0 set security ike gateway SRX_A-to-SRX_B local-address 192.168.10.1 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication- algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_A-to-SRX_B bind-interface st0.1 set security ipsec vpn SRX_A-to-SRX_B ike ipsec-policy site-2-site set security ipsec vpn SRX_A-to-SRX_B ike gateway SRX_A-to-SRX_B set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 set security ipsec vpn SRX_A-to-SRX_B traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/1.0 set security zones security-zone VPN interfaces st0.1 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les sélecteurs de trafic :

Configurez l’interface externe.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::1/64

Configurez l’interface du tunnel sécurisé.

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

Configurez l’interface interne.

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.10.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:10::0/64

Configurez les options de la phase 1.

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_A-to-SRX_B] user@host# set ike-policy site-2-site user@host# set address 192.168.20.2 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.10.1

Configurez les options de la phase 2.

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_A-to-SRX_B] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_A-to-SRX_B user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 term term1 local-ip 2001:db8:10::0/64 remote-ip 2001:db8:20::0/64 user@host# set traffic-selector TS2-ipv4 term term2 local-ip 192.168.10.0/24 remote-ip 192.168.0.0/16

Activez le transfert basé sur les flux IPv6.

[edit security forwarding-options] user@host# set family inet6 mode flow-based

Configurez les zones de sécurité et la stratégie de sécurité.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

Résultats

À partir du mode de configuration, confirmez votre configuration en entrant les show interfacescommandes , show security ike, show security ipsec, show security forwarding-optionsshow security zones, et show security policies . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::1/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.10.1/24;

}

family inet6 {

address 10::1/64;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text

"$ABC123"; ## SECRET-DATA

}

gateway SRX_A-to-SRX_B {

ike-policy site-2-site;

address 192.168.20.2;

external-interface ge-0/0/1.0;

local-address 192.168.10.1;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_A-to-SRX_B {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_A-to-SRX_B;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:10::0/64;

remote-ip 2001:db8:20::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.10.0/24;

remote-ip 192.168.0.0/16;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de SRX_B

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64 set interfaces st0 unit 1 family inet set interfaces st0 unit 1 family inet6 set interfaces ge-1/0/1 unit 0 family inet address 192.168.20.1/24 set interfaces ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 set interfaces ge-1/1/1 unit 0 family inet address 192.168.0.1/24 set security ike proposal PSK-DH14-AES256-SHA256 authentication-method pre-shared-keys set security ike proposal PSK-DH14-AES256-SHA256 dh-group group14 set security ike proposal PSK-DH14-AES256-SHA256 authentication-algorithm sha-256 set security ike proposal PSK-DH14-AES256-SHA256 encryption-algorithm aes-256-cbc set security ike policy site-2-site mode main set security ike policy site-2-site proposals PSK-DH14-AES256-SHA256 set security ike policy site-2-site pre-shared-key ascii-text "$ABC123" set security ike gateway SRX_B-to-SRX_A ike-policy site-2-site set security ike gateway SRX_B-to-SRX_A address 192.168.10.1 set security ike gateway SRX_B-to-SRX_A external-interface ge-0/0/1.0 set security ike gateway SRX_B-to-SRX_A local-address 192.168.20.2 set security ipsec proposal ESP-AES256-SHA256 protocol esp set security ipsec proposal ESP-AES256-SHA256 authentication-algorithm hmac-sha-256-128 set security ipsec proposal ESP-AES256-SHA256 encryption-algorithm aes-256-cbc set security ipsec policy site-2-site perfect-forward-secrecy keys group14 set security ipsec policy site-2-site proposals ESP-AES256-SHA256 set security ipsec vpn SRX_B-to-SRX-A bind-interface st0.1 set security ipsec vpn SRX_B-to-SRX-A ike ipsec-policy site-2-site set security ipsec vpn SRX_B-to-SRX-A ike gateway SRX_B-to-SRX_A set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 set security ipsec vpn SRX_B-to-SRX-A traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24 set security forwarding-options family inet6 mode flow-based set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust host-inbound-traffic protocols all set security zones security-zone trust interfaces ge-1/0/1.0 set security zones security-zone trust interfaces ge-1/1/1.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone VPN interfaces st0.1 set security zones security-zone untrust interfaces ge-0/0/1.0 set security policies from-zone VPN to-zone trust policy 1 match source-address any set security policies from-zone VPN to-zone trust policy 1 match destination-address any set security policies from-zone VPN to-zone trust policy 1 match application any set security policies from-zone VPN to-zone trust policy 1 then permit set security policies from-zone trust to-zone VPN policy 1 match source-address any set security policies from-zone trust to-zone VPN policy 1 match destination-address any set security policies from-zone trust to-zone VPN policy 1 match application any set security policies from-zone trust to-zone VPN policy 1 then permit set security policies default-policy deny -all

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la façon de procéder, consultez Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur CLI.

Pour configurer les sélecteurs de trafic :

Configurez l’interface externe.

[edit interfaces] user@host# set ge-0/0/1 unit 0 family inet6 address 2001:db8:2000::2/64

Configurez l’interface du tunnel sécurisé.

[edit interfaces] user@host# set st0 unit 1 family inet user@host# set st0 unit 1 family inet6

Configurez les interfaces internes.

[edit interfaces] user@host# set ge-1/0/1 unit 0 family inet address 192.168.20.1/24 user@host# set ge-1/0/1 unit 0 family inet6 address 2001:db8:20::0/64 user@host# set ge-1/1/1 unit 0 family inet address 192.168.0.1/24

Configurez les options de la phase 1.

[edit security ike proposal PSK-DH14-AES256-SHA256] user@host# set authentication-method pre-shared-keys user@host# set dh-group group14 user@host# set authentication-algorithm sha-256 user@host# set encryption-algorithm aes-256-cbc [edit security ike policy site-2-site] user@host# set mode main user@host# set proposals PSK-DH14-AES256-SHA256 user@host# set pre-shared-key ascii-text "$ABC123" [edit security ike gateway SRX_B-to-SRX_A] user@host# set ike-policy site-2-site user@host# set address 192.168.10.1 user@host# set external-interface ge-0/0/1.0 user@host# set local-address 192.168.20.2

Configurez les options de la phase 2.

[edit security ipsec proposal ESP-AES256-SHA256] user@host# set protocol esp user@host# set authentication-algorithm hmac-sha-256-128 user@host# set encryption-algorithm aes-256-cbc [edit security ipsec policy site-2-site] user@host# set perfect-forward-secrecy keys group14 user@host# set proposals ESP-AES256-SHA256 [edit security ipsec vpn SRX_B-to-SRX-A] user@host# set bind-interface st0.1 user@host# set ike gateway SRX_B-to-SRX_A user@host# set ike ipsec-policy site-2-site user@host# set traffic-selector TS1-ipv6 local-ip 2001:db8:20::0/64 remote-ip 2001:db8:10::0/64 user@host# set traffic-selector TS2-ipv4 local-ip 192.168.0.0/16 remote-ip 192.168.10.0/24

Activez le transfert basé sur les flux IPv6.

[edit security forwarding-options] user@host# set family inet6 mode flow-based

Configurez les zones de sécurité et la stratégie de sécurité.

[edit security zones security-zone trust] user@host# set host-inbound-traffic system-services all user@host# set host-inbound-traffic protocols all user@host# set interfaces ge-1/0/1.0 [edit security zones security-zone untrust] user@host# set host-inbound-traffic system-services ike user@host# set interfaces ge-0/0/1.0 [edit security zones security-zone VPN] user@host# set interfaces st0.1 [edit security policies from-zone VPN to-zone trust ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies from-zone trust to-zone VPN ] user@host# set policy 1 match source-address any user@host# set policy 1 match destination-address any user@host# set policy 1 match application any user@host# set policy 1 then permit [edit security policies] user@host# set default-policy deny-all

Résultats

À partir du mode de configuration, confirmez votre configuration en entrant les show interfacescommandes , show security ike, show security ipsec, show security forwarding-optionsshow security zones, et show security policies . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet6 {

address 2001:db8:2000::2/64;

}

}

}

ge-1/0/1 {

unit 0 {

family inet {

address 192.168.20.1/24;

}

family inet6 {

address 2001:db8:20::0/64;

}

}

}

ge-1/1/1 {

unit 0 {

family inet {

address 192.168.0.1/24;

}

}

}

st0 {

unit 1 {

family inet;

family inet6;

}

}

[edit]

user@host# show security ike

proposal PSK-DH14-AES256-SHA256 {

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

mode main;

proposals PSK-DH14-AES256-SHA256;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway SRX_B-to-SRX_A {

ike-policy site-2-site;

address 192.168.10.1;

external-interface ge-0/0/1.0;

local-address 192.168.20.2;

}

[edit]

user@host# show security ipsec

proposal ESP-AES256-SHA256 {

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

}

policy site-2-site {

perfect-forward-secrecy keys group14;

proposals ESP-AES256-SHA256;

}

vpn SRX_B-to-SRX-A {

bind-interface st0.1;

ike {

ipsec-policy site-2-site;

gateway SRX_B-to-SRX_A;

}

traffic-selector TS1-ipv6 {

local-ip 2001:db8:20::0/64;

remote-ip 2001:db8:10::0/64;

}

traffic-selector TS2-ipv4 {

local-ip 192.168.0.0/16;

remote-ip 192.168.10.0/24;

}

}

[edit]

user@host# show security forwarding-options

family {

inet6 {

mode flow-based;

}

}

[edit]

user@host# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

interfaces {

ge-1/0/1.0;

ge-1/1/1.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/1.0;

}

}

security-zone VPN {

interfaces {

st0.1;

}

}

[edit]

user@host# show security policies

from-zone VPN to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone trust to-zone VPN {

policy 1 {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

Les exemples de sortie indiqués sont sur SRX-A.

- Vérification de l’état IPsec Phase 2

- Vérification des sélecteurs de trafic

- Vérification des itinéraires

Vérification de l’état IPsec Phase 2

But

Vérifiez l’état IPsec Phase 2.

Action

À partir du mode opérationnel, entrez la show security ipsec security-associations commande.

user@host> show security ipsec security-associations Total active tunnels: 3 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <268173313 ESP:3des/ sha-256 3d75aeff 2984/ unlim - root 500 2001:db8:2000::2 >268173313 ESP:3des/ sha-256 a468fece 2984/ unlim - root 500 2001:db8:2000::2 <268173316 ESP:3des/ sha-256 417f3cea 3594/ unlim - root 500 2001:db8:2000::2 >268173316 ESP:3des/ sha-256 a4344027 3594/ unlim - root 500 2001:db8:2000::2

À partir du mode opérationnel, entrez la show security ipsec security-associations detail commande.

user@host> show security ipsec security-associations detail

ID: 268173313 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 2192.168.20.2

Traffic Selector Name: TS1-ipv6

Local Identity: ipv6(2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff)

Remote Identity: ipv6(2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 3d75aeff, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a468fece, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2976 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2354 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

ID: 268173316 Virtual-system: root, VPN Name: SRX_A-to-SRX_B

Local Gateway: 192.168.10.1, Remote Gateway: 192.168.20.2

Traffic Selector Name: TS2-ipv4

Local Identity: ipv4(192.168.10.0-192.168.10.255)

Remote Identity: ipv4(192.168.20.0-192.168.20.255)

Version: IKEv1

DF-bit: clear

Bind-interface: st0.1

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: c608b29

Tunnel Down Reason: SA not initiated

Direction: inbound, SPI: 417f3cea, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: a4344027, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 3586 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2948 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha-256-128, Encryption: aes-256-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Sens

La show security ipsec security-associations commande répertorie toutes les IKE Phase 2 SA actives. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 2. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration. Les paramètres de la proposition de phase 2 doivent correspondre sur les appareils homologues.

Vérification des sélecteurs de trafic

But

Vérifiez les sélecteurs de trafic négociés sur l’interface de tunnel sécurisée.

Action

À partir du mode opérationnel, entrez la show security ipsec traffic-selector st0.1 commande.

user@host> show security ipsec traffic-selector st0.1 Source IP Destination IP Interface Tunnel-id IKE-ID 2001:db8:10::-2001:db8:10::ffff:ffff:ffff:ffff 2001:db8:20::-2001:db8:20::ffff:ffff:ffff:ffff st0.1 268173313 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.0.0-192.168.255.255 st0.1 268173316 2001:db8:2000::1 192.168.10.0-192.168.10.255 192.168.20.0-192.168.20.255 st0.1 268173317 2001:db8:2000::1

Vérification des itinéraires

But

Vérifier les itinéraires actifs

Action

À partir du mode opérationnel, entrez la show route commande.

user@host> show route

inet.0: 24 destinations, 24 routes (24 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

192.168.0.0/16 *[ARI-TS/5] 00:00:32

> via st0.1

2001:db8:20::0/64 *[ARI-TS/5] 00:00:34

> via st0.1Sens

La show route commande répertorie les entrées actives dans les tables de routage. Les routes vers l’adresse IP distante configurée dans chaque sélecteur de trafic doivent être présentes avec l’interface st0 appropriée.

Tableau de l'historique des modifications

La prise en charge des fonctionnalités est déterminée par la plateforme et la version que vous utilisez. Utilisez l' Feature Explorer pour déterminer si une fonctionnalité est prise en charge sur votre plateforme.