Exemple : Configuration d’un VPN basé sur des stratégies

Cet exemple montre comment configurer un VPN IPsec basé sur des stratégies pour autoriser le transfert sécurisé de données entre deux sites.

Conditions préalables

Cet exemple utilise le matériel suivant :

-

Tout pare-feu SRX Series

- Mis à jour et revalidé à l’aide du pare-feu virtuel vSRX sur Junos OS version 20.4R1.

Souhaitez-vous acquérir une expérience pratique des sujets et des opérations abordés dans ce guide ? Assistez à la démonstration IPsec basée sur des stratégies dans les laboratoires virtuels Juniper Networks et réservez votre sandbox gratuit dès aujourd’hui ! Vous trouverez le bac à sable basé sur une stratégie VPN IPsec dans la catégorie Sécurité.

Avant de commencer, lisez Présentation d’IPsec.

Présentation

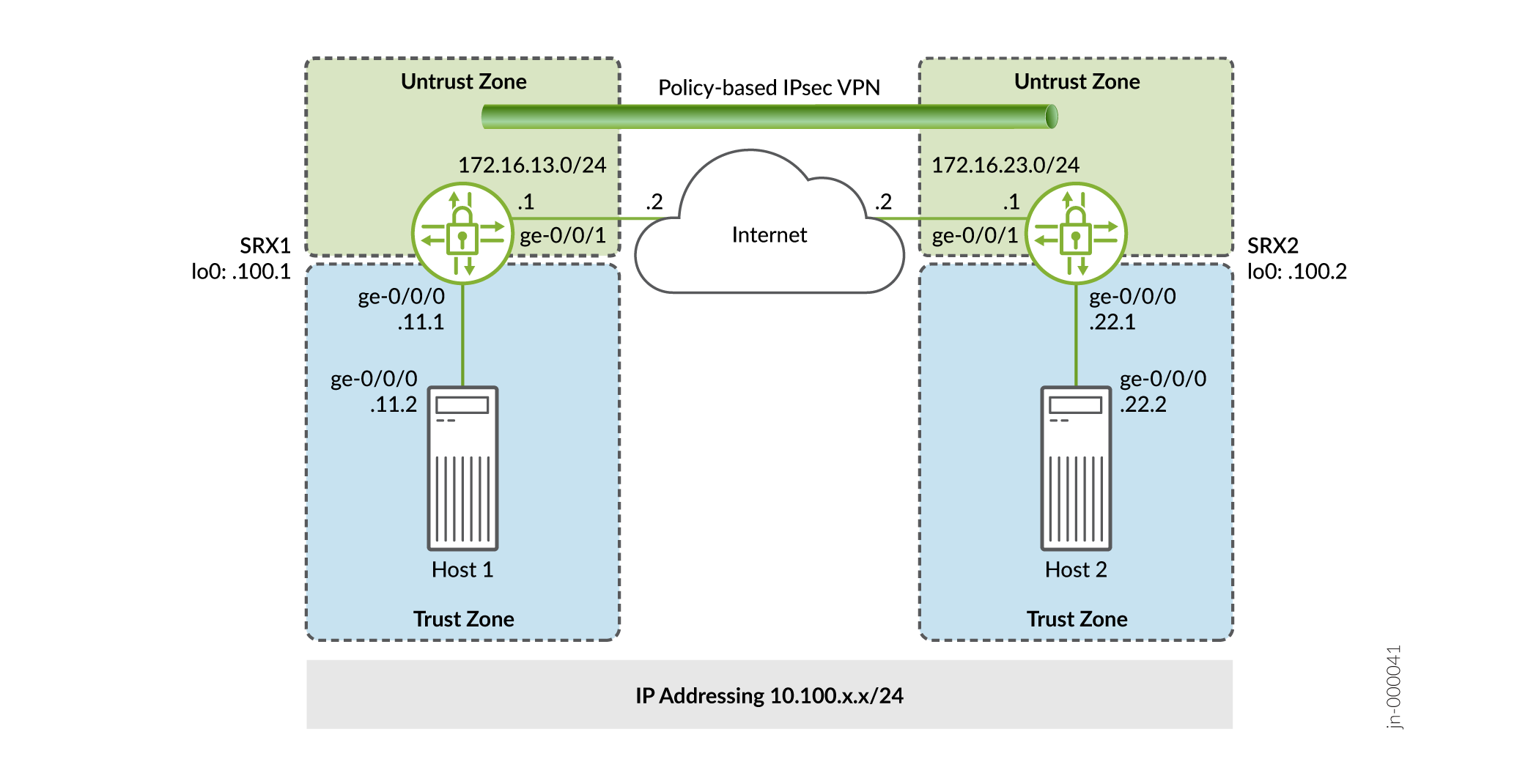

Dans cet exemple, vous allez configurer un VPN basé sur des stratégies sur SRX1 et SRX2. Host1 et Host2 utilisent le VPN pour envoyer du trafic en toute sécurité sur Internet entre les deux hôtes.

Figure 1 présente un exemple de topologie VPN basée sur des stratégies.

La négociation du tunnel IPsec IKE se déroule en deux phases. Au cours de la phase 1, les participants établissent un canal sécurisé dans lequel ils peuvent négocier l’association de sécurité IPsec (SA). Dans la phase 2, les participants négocient l’SA IPsec pour authentifier le trafic qui transitera par le tunnel. De même que la négociation des tunnels se déroule en deux phases, de même que la configuration des tunnels se déroule en deux phases.

Dans cet exemple, vous configurez des interfaces, une route IPv4 par défaut et des zones de sécurité. Ensuite, vous configurez la phase 1 d’IKE, la phase 2 d’IPsec, la stratégie de sécurité et les paramètres TCP-MSS. Voir Tableau 1 à travers Tableau 5.

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Interfaces |

GE-0/0/0.0 |

10.100.11.1/24 |

|

GE-0/0/1.0 |

172.16.13.1/24 |

|

|

Zones de sécurité |

confiance |

|

|

Untrust |

|

|

|

Routes statiques |

0.0.0.0/0 |

|

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

Standard |

|

|

Politique |

IKE-POL |

|

|

Passerelle |

IKE-GW |

|

|

Fonctionnalité |

Nom |

Paramètres de configuration |

|---|---|---|

|

Proposition |

Standard |

|

|

Politique |

IPSEC-POL |

|

|

VPN |

VPN vers hôte2 |

|

|

But |

Nom |

Paramètres de configuration |

|---|---|---|

|

Cette stratégie de sécurité autorise le trafic entre la zone de confiance et la zone de méfiance. |

SORTIE VPN |

|

|

Cette stratégie de sécurité autorise le trafic de la zone d’approbation vers la zone de confiance. |

ENTRÉE VPN |

|

|

Cette stratégie de sécurité autorise tout le trafic de la zone de confiance vers la zone de non-confiance. Vous devez placer la stratégie VPN-OUT avant la stratégie de sécurité d’autorisation par défaut. Junos OS effectue une recherche des stratégies de sécurité en commençant par le haut de la liste. Si la stratégie d’autorisation par défaut précède la stratégie VPN-OUT, tout le trafic provenant de la zone de confiance correspond à la stratégie d’autorisation par défaut et est autorisé. Ainsi, aucun trafic ne correspondra jamais à la stratégie VPN-OUT. |

autorisation_de_défaut |

|

|

But |

Paramètres de configuration |

|---|---|

|

Le protocole TCP-MSS est négocié dans le cadre de l’établissement de liaison à trois voies TCP et limite la taille maximale d’un segment TCP afin de mieux s’adapter aux limites de l’unité de transmission maximale (MTU) d’un réseau. Ceci est particulièrement important pour le trafic VPN, car la surcharge d’encapsulation IPsec, ainsi que l’IP et la surcharge de trames, peuvent entraîner un dépassement de la MTU de l’interface physique par le paquet ESP (Encapsulating Security Payload) résultant, provoquant ainsi une fragmentation. La fragmentation augmente l’utilisation de la bande passante et des ressources des appareils. Nous recommandons une valeur de 1350 comme point de départ pour la plupart des réseaux Ethernet avec une MTU de 1500 ou plus. Vous devrez peut-être tester différentes valeurs TCP-MSS pour obtenir des performances optimales. Par exemple, vous devrez peut-être modifier la valeur si un périphérique du chemin d’accès a une MTU inférieure ou s’il existe une surcharge supplémentaire telle que PPP ou Frame Relay. |

Valeur MSS : 1350 |

Configuration

- Configuration des informations de base sur le réseau et les zones de sécurité

- Configuration d’IKE

- Configuration d’IPsec

- Configuration des stratégies de sécurité

- Configuration de TCP-MSS

- Configuration de SRX2

Configuration des informations de base sur le réseau et les zones de sécurité

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple pour SRX1, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.1/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez le Guide de l’utilisateur de la CLI.

Pour configurer les informations de l’interface, de la route statique et de la zone de sécurité :

-

Configurez les interfaces.

[edit] user@SRX1# set interfaces ge-0/0/0 unit 0 family inet address 10.100.11.1/24 user@SRX1# set interfaces ge-0/0/1 unit 0 family inet address 172.16.13.1/24 user@SRX1# set interfaces lo0 unit 0 family inet address 10.100.100.1/32

-

Configurez les routes statiques.

[edit] user@SRX1# set routing-options static route 0.0.0.0/0 next-hop 172.16.13.2

-

Attribuez l’interface Internet à la zone de sécurité non fiable.

[edit security zones security-zone untrust] user@SRX1# set interfaces ge-0/0/1.0

-

Spécifiez les services système autorisés pour la zone de sécurité untrust.

[edit security zones security-zone untrust] user@SRX1# set host-inbound-traffic system-services ike user@SRX1# set host-inbound-traffic system-services ping

-

Affectez l’interface Host1 à la zone de sécurité de confiance.

[edit security zones security-zone trust] user@SRX1# set interfaces ge-0/0/0.0

-

Spécifiez les services système autorisés pour la zone de sécurité de confiance.

[edit security zones security-zone trust] user@SRX1# set host-inbound-traffic system-services all

Résultats

À partir du mode de configuration, confirmez votre configuration en saisissant les commandes show interfaces, show routing-optionset show security zones . Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@SRX1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 10.100.11.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 172.16.13.1/24;

}

}

}

lo0 {

unit 0 {

family inet {

address 10.100.100.1/32;

}

}

}

[edit]

user@SRX1# show routing-options

static {

route 0.0.0.0/0 next-hop 172.16.13.2;

}

[edit]

user@SRX1# show security zones

security-zone trust {

host-inbound-traffic {

system-services {

all;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

Configuration d’IKE

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple pour SRX1, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.23.1 set security ike gateway IKE-GW external-interface ge-0/0/1

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez le Guide de l’utilisateur de la CLI.

Pour configurer l’IKE :

-

Créez la proposition IKE.

[edit security ike] user@SRX1# set proposal standard

-

Définissez la méthode d’authentification de la proposition IKE.

[edit security ike proposal standard] user@SRX1# set authentication-method pre-shared-keys

-

Créez la stratégie IKE.

[edit security ike] user@SRX1# set policy IKE-POL

-

Définissez le mode de stratégie IKE.

[edit security ike policy IKE-POL] user@SRX1# set mode main

-

Spécifiez une référence à la proposition IKE.

[edit security ike policy IKE-POL] user@SRX1# set proposals standard

-

Définissez la méthode d’authentification de la stratégie IKE.

[edit security ike policy IKE-POL] user@SRX1# set pre-shared-key ascii-text $ABC123

-

Créez la passerelle IKE et définissez son interface externe.

[edit security ike gateway IKE-GW] user@SRX1# set external-interface ge-0/0/1.0

-

Définissez l’adresse de la passerelle IKE.

[edit security ike gateway IKE-GW] user@SRX1# address 172.16.23.1

-

Définissez la référence de stratégie IKE.

[edit security ike gateway IKE-GW] user@SRX1# set ike-policy IKE-POL

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ike commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@host# show security ike

proposal standard {

authentication-method pre-shared-keys;

}

policy IKE-POL {

mode main;

proposals standard;

pre-shared-key ascii-text "$ABC123"; ## SECRET-DATA

}

gateway IKE-GW {

ike-policy IKE-POL;

address 172.16.23.1;

external-interface ge-0/0/1;

}

Configuration d’IPsec

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple pour SRX1, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host2 ike gateway IKE-GW set security ipsec vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host2 establish-tunnels immediately

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez le Guide de l’utilisateur de la CLI.

Pour configurer IPsec :

-

Créez la proposition IPsec.

[edit] user@SRX1# set security ipsec proposal standard

-

Créez la stratégie IPsec.

[edit security ipsec] user@SRX1# set policy IPSEC-POL

-

Spécifiez la référence de proposition IPsec.

[edit security ipsec policy IPSEC-POL] user@SRX1# set proposals standard

-

Spécifiez la passerelle IKE.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike gateway IKE-GW

-

Spécifiez la stratégie IPsec.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 ike ipsec-policy IPSEC-POL

-

Configurez le tunnel pour qu’il s’établisse immédiatement.

[edit security ipsec] user@SRX1# set vpn VPN-to-Host2 establish-tunnels immediately

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security ipsec commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@SRX1# show security ipsec

proposal standard;

policy IPSEC-POL {

proposals standard;

}

vpn VPN-to-Host2 {

ike {

gateway IKE-GW;

ipsec-policy IPSEC-POL;

}

establish-tunnels immediately;

}

Configuration des stratégies de sécurité

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple pour SRX1, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone trust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone untrust set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure à suivre, consultez le Guide de l’utilisateur de la CLI.

Pour configurer les politiques de sécurité :

-

Créez des entrées de carnet d’adresses pour les réseaux qui seront utilisées dans les stratégies de sécurité.

[edit] user@SRX1# set security address-book Host1 address Host1-Net 10.100.11.0/24 user@SRX1# set security address-book Host1 attach zone trust user@SRX1# set security address-book Host2 address Host2-Net 10.100.22.0/24 user@SRX1# set security address-book Host2 attach zone untrust

-

Créez la stratégie de sécurité à faire correspondre sur le trafic de l’hôte 1 dans la zone de confiance à l’hôte 2 dans la zone d’approbation non approuvée.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy VPN-OUT match source-address Host1-Net user@SRX1# set policy VPN-OUT match destination-address Host2-Net user@SRX1# set policy VPN-OUT match application any user@SRX1# set policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host2

-

Créez la stratégie de sécurité pour autoriser tout autre trafic Internet à partir de la zone de confiance vers la zone de non-confiance.

[edit security policies from-zone trust to-zone untrust] user@SRX1# set policy default-permit match source-address any user@SRX1# set policy default-permit match destination-address any user@SRX1# set policy default-permit match application any user@SRX1# set policy default-permit then permit

-

Créez une stratégie de sécurité pour autoriser le trafic de l’hôte 2 dans la zone d’approbation vers l’hôte 1 dans la zone d’approbation.

[edit security policies from-zone untrust to-zone trust] user@SRX1# set policy VPN-IN match source-address Host2-Net user@SRX1# set policy VPN-IN match destination-address Host1-Net user@SRX1# set policy VPN-IN match application any user@SRX1# set policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host2

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@SRX1# show security policies

from-zone trust to-zone untrust {

policy VPN-OUT {

match {

source-address Host1-Net;

destination-address Host2-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

policy default-permit {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone untrust to-zone trust {

policy VPN-IN {

match {

source-address Host2-Net;

destination-address Host1-Net;

application any;

}

then {

permit {

tunnel {

ipsec-vpn VPN-to-Host2;

}

}

}

}

}

Configuration de TCP-MSS

Configuration rapide de l’interface de ligne de commande

Pour configurer rapidement cet exemple pour SRX1, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security flow tcp-mss ipsec-vpn mss 1350

Procédure étape par étape

Pour configurer les informations TCP-MSS :

-

Configurez les informations TCP-MSS.

[edit] user@SRX1# set security flow tcp-mss ipsec-vpn mss 1350

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security flow commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

[edit]

user@SRX1# show security flow

tcp-mss {

ipsec-vpn {

mss 1350;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Configuration de SRX2

Configuration rapide de l’interface de ligne de commande

À titre de référence, la configuration de SRX2 est fournie.

Pour configurer rapidement cette section de l’exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security ike proposal standard authentication-method pre-shared-keys set security ike policy IKE-POL mode main set security ike policy IKE-POL proposals standard set security ike policy IKE-POL pre-shared-key ascii-text $ABC123 set security ike gateway IKE-GW ike-policy IKE-POL set security ike gateway IKE-GW address 172.16.13.1 set security ike gateway IKE-GW external-interface ge-0/0/1 set security ipsec proposal standard set security ipsec policy IPSEC-POL proposals standard set security ipsec vpn VPN-to-Host1 ike gateway IKE-GW set security ipsec vpn VPN-to-Host1 ike ipsec-policy IPSEC-POL set security ipsec vpn VPN-to-Host1 establish-tunnels immediately set security address-book Host1 address Host1-Net 10.100.11.0/24 set security address-book Host1 attach zone untrust set security address-book Host2 address Host2-Net 10.100.22.0/24 set security address-book Host2 attach zone trust set security flow tcp-mss ipsec-vpn mss 1350 set security policies from-zone trust to-zone untrust policy VPN-OUT match source-address Host2-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match destination-address Host1-Net set security policies from-zone trust to-zone untrust policy VPN-OUT match application any set security policies from-zone trust to-zone untrust policy VPN-OUT then permit tunnel ipsec-vpn VPN-to-Host1 set security policies from-zone trust to-zone untrust policy default-permit match source-address any set security policies from-zone trust to-zone untrust policy default-permit match destination-address any set security policies from-zone trust to-zone untrust policy default-permit match application any set security policies from-zone trust to-zone untrust policy default-permit then permit set security policies from-zone untrust to-zone trust policy VPN-IN match source-address Host1-Net set security policies from-zone untrust to-zone trust policy VPN-IN match destination-address Host2-Net set security policies from-zone untrust to-zone trust policy VPN-IN match application any set security policies from-zone untrust to-zone trust policy VPN-IN then permit tunnel ipsec-vpn VPN-to-Host1 set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust host-inbound-traffic system-services ping set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 10.100.22.1/24 set interfaces ge-0/0/1 unit 0 family inet address 172.16.23.1/24 set interfaces lo0 unit 0 family inet address 10.100.100.2/32 set routing-options static route 0.0.0.0/0 next-hop 172.16.23.2

Vérification

Pour vérifier que la configuration fonctionne correctement, effectuez les opérations suivantes :

- Vérification de l’état IKE

- Vérification de l’état IPsec Phase 2

- Tester le flux de trafic sur le VPN

- Examen des statistiques et des erreurs pour une association de sécurité IPsec

Vérification de l’état IKE

But

Vérifiez l’état IKE.

Action

À partir du mode opérationnel, entrez la show security ike security-associations commande. Après avoir obtenu un numéro d’index à partir de la commande, utilisez la show security ike security-associations index index_number detail commande.

user@SRX1> show security ike security-associations Index State Initiator cookie Responder cookie Mode Remote Address 1859361 UP 9788fa59c3ee2e2a 0b17e52f34b83aba Main 172.16.23.1

user@SRX1> show security ike security-associations index 1859361 detail

IKE peer 172.16.23.1, Index 1859361, Gateway Name: IKE-GW

Role: Responder, State: UP

Initiator cookie: 9788fa59c3ee2e2a, Responder cookie: 0b17e52f34b83aba

Exchange type: Main, Authentication method: Pre-shared-keys

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Lifetime: Expires in 17567 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Disabled, Size: 0

Remote Access Client Info: Unknown Client

Peer ike-id: 172.16.23.1

AAA assigned IP: 0.0.0.0

Algorithms:

Authentication : hmac-sha1-96

Encryption : 3des-cbc

Pseudo random function: hmac-sha1

Diffie-Hellman group : DH-group-2

Traffic statistics:

Input bytes : 1740

Output bytes : 1132

Input packets: 15

Output packets: 7

Input fragmentated packets: 0

Output fragmentated packets: 0

IPSec security associations: 4 created, 4 deleted

Phase 2 negotiations in progress: 1

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.16.13.1:500, Remote: 172.16.23.1:500

Local identity: 172.16.13.1

Remote identity: 172.16.23.1

Flags: IKE SA is created

Sens

La show security ike security-associations commande répertorie toutes les associations de sécurité (SA) IKE actives de phase 1. Si aucune SA n’est répertoriée, il y a eu un problème avec l’établissement de la phase 1. Vérifiez les paramètres de stratégie IKE et les paramètres de l’interface externe dans votre configuration.

Si des SA sont répertoriées, vérifiez les informations suivantes :

-

Index : cette valeur est unique pour chaque IKE SA, que vous pouvez utiliser dans la commande pour obtenir plus d’informations sur la

show security ike security-associations index detailSA. -

Remote Address (Adresse distante) : vérifiez que l’adresse IP distante est correcte.

-

État

-

UP : l’AS de phase 1 a été établie.

-

BAS : un problème est survenu lors de l’établissement de l’AS de phase 1.

-

-

Mode (Mode) : vérifiez que le mode approprié est utilisé.

Vérifiez que les éléments suivants sont corrects dans votre configuration :

-

Interfaces externes (l’interface doit être celle qui reçoit les paquets IKE)

-

Paramètres de stratégie IKE

-

Informations clés prépartagées

-

Paramètres de la proposition de la phase 1 (doivent correspondre sur les deux pairs)

La show security ike security-associations index 1859361 detail commande répertorie des informations supplémentaires sur l’association de sécurité avec un numéro d’index de 1859361 :

-

Algorithmes d’authentification et de chiffrement utilisés

-

Durée de vie de la phase 1

-

Statistiques de trafic (peuvent être utilisées pour vérifier que le trafic est fluide dans les deux sens)

-

Informations sur les rôles de l’initiateur et de l’intervenant

Le dépannage est mieux effectué sur l’homologue à l’aide du rôle de répondeur.

-

Nombre de SA IPsec créées

-

Nombre de négociations de phase 2 en cours

Vérification de l’état IPsec Phase 2

But

Vérifiez l’état IPsec Phase 2.

Action

À partir du mode opérationnel, entrez la show security ipsec security-associations commande. Après avoir obtenu un numéro d’index à partir de la commande, utilisez la show security ipsec security-associations index index_number detail commande.

user@SRX1 show security ipsec security-associations Total active tunnels: 1 Total Ipsec sas: 1 ID Algorithm SPI Life:sec/kb Mon lsys Port Gateway <2 ESP:3des/sha1 ae5afc5a 921/ unlim - root 500 172.16.23.1 >2 ESP:3des/sha1 6388a743 921/ unlim - root 500 172.16.23.1

user@SRX1> show security ipsec security-associations index 2 detail

ID: 2 Virtual-system: root, VPN Name: VPN-to-Host2

Local Gateway: 172.16.13.1, Remote Gateway: 172.16.23.1

Local Identity: ipv4_subnet(any:0,[0..7]=10.100.11.0/24)

Remote Identity: ipv4_subnet(any:0,[0..7]=10.100.22.0/24)

Version: IKEv1

DF-bit: clear, Copy-Outer-DSCP Disabled , Policy-name: VPN-OUT

Port: 500, Nego#: 30, Fail#: 0, Def-Del#: 0 Flag: 0x600829

Multi-sa, Configured SAs# 1, Negotiated SAs#: 1

Tunnel events:

Thu Jul 29 2021 14:29:22 -0700: IPSec SA negotiation successfully completed (29 times)

Thu Jul 29 2021 12:00:30 -0700: IKE SA negotiation successfully completed (4 times)

Wed Jul 28 2021 15:20:58

: IPSec SA delete payload received from peer, corresponding IPSec SAs cleared (1 times)

Wed Jul 28 2021 15:05:13 -0700: IPSec SA negotiation successfully completed (1 times)

Wed Jul 28 2021 15:05:13

: Tunnel is ready. Waiting for trigger event or peer to trigger negotiation (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's address received. Information updated (1 times)

Wed Jul 28 2021 15:05:13 -0700: External interface's zone received. Information updated (1 times)

Wed Jul 28 2021 11:17:38

: Negotiation failed with error code NO_PROPOSAL_CHOSEN received from peer (1 times)

Wed Jul 28 2021 09:27:11 -0700: IKE SA negotiation successfully completed (19 times)

Thu Jul 22 2021 16:34:17 -0700: Negotiation failed with INVALID_SYNTAX error (3 times)

Thu Jul 22 2021 10:34:55 -0700: IKE SA negotiation successfully completed (1 times)

Thu Jul 22 2021 10:34:46 -0700: No response from peer. Negotiation failed (16 times)

Direction: inbound, SPI: ae5afc5a, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Direction: outbound, SPI: 6388a743, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 828 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 234 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha1-96, Encryption: 3des-cbc

Anti-replay service: counter-based enabled, Replay window size: 64

Sens

La sortie de la show security ipsec security-associations commande répertorie les informations suivantes :

-

Le numéro d’identification est 2. Utilisez cette valeur avec la

show security ipsec security-associations indexcommande pour obtenir plus d’informations sur cette SA particulière. -

Il existe une paire SA IPsec utilisant le port 500, ce qui indique qu’aucune traversée NAT n’est implémentée. (La traversée NAT utilise le port 4500 ou un autre port aléatoire à nombre élevé.)

-

Les SPI, la durée de vie (en secondes) et les limites d’utilisation (ou la durée de vie en Ko) sont indiqués dans les deux sens. La valeur 921/ unlim indique que la durée de vie de la phase 2 expire dans 921 secondes et qu’aucune durée de vie n’a été spécifiée, ce qui indique qu’elle est illimitée. La durée de vie de la phase 2 peut différer de la durée de vie de la phase 1, car la phase 2 ne dépend pas de la phase 1 une fois le VPN activé.

-

La surveillance VPN n’est pas activée pour cette SA, comme l’indique un trait d’union dans la colonne Mon. Si la surveillance VPN est activée, U (haut) ou D (bas) est répertorié.

-

Le système virtuel (vsys) est le système racine, et il indique toujours 0.

La sortie de la show security ipsec security-associations index 2 detail commande répertorie les informations suivantes :

-

L’identité locale et l’identité distante constituent l’ID de proxy de la SA.

Une incompatibilité d’ID de proxy est l’une des raisons les plus courantes d’un échec de phase 2. Pour les VPN basés sur des stratégies, l’ID de proxy est dérivé de la stratégie de sécurité. L’adresse locale et l’adresse distante sont dérivées des entrées du carnet d’adresses et le service est dérivé de l’application configurée pour la stratégie. Si la phase 2 échoue en raison d’une incompatibilité d’ID de proxy, vous pouvez utiliser la stratégie pour confirmer les entrées du carnet d’adresses configurées. Vérifiez que les adresses correspondent aux informations envoyées. Vérifiez le service pour vous assurer que les ports correspondent aux informations envoyées.

Tester le flux de trafic sur le VPN

But

Vérifiez le flux de trafic sur le VPN.

Action

Utilisez la ping commande du périphérique Host1 pour tester le flux de trafic vers Host2.

user@Host1> ping 10.100.22.1 rapid count 100 PING 10.100.22.1 (10.100.22.1): 56 data bytes !!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!! --- 10.100.22.1 ping statistics --- 100 packets transmitted, 100 packets received, 0% packet loss round-trip min/avg/max/stddev = 3.300/3.936/8.562/0.720 ms

Sens

Si la ping commande échoue à partir de Host1, il peut y avoir un problème avec le routage, les stratégies de sécurité, l’hôte final ou le chiffrement et le déchiffrement des paquets ESP.

Examen des statistiques et des erreurs pour une association de sécurité IPsec

But

Examinez les compteurs d’en-tête et les erreurs ESP et d’authentification pour une association de sécurité IPsec.

Action

À partir du mode opérationnel, entrez la show security ipsec statistics index index_number commande, à l’aide du numéro d’index du VPN pour lequel vous souhaitez voir les statistiques.

user@SRX1> show security ipsec statistics index 2 ESP Statistics: Encrypted bytes: 13600 Decrypted bytes: 8400 Encrypted packets: 100 Decrypted packets: 100 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0

Vous pouvez également utiliser la show security ipsec statistics commande pour consulter les statistiques et les erreurs de toutes les SA.

Pour effacer toutes les statistiques IPsec, utilisez la clear security ipsec statistics commande.

Sens

Si vous constatez des problèmes de perte de paquets sur un VPN, vous pouvez exécuter la show security ipsec statistics commande plusieurs fois pour confirmer que les compteurs de paquets chiffrés et déchiffrés s’incrémentent. Vous devez également vérifier si les autres compteurs d’erreur sont incrémentés.