Sur cette page

Configurer le profil de clé statique pour le gestionnaire de clés Junos

Exemple : Configurer le profil de clés statiques pour le VPN de site à site

Exemple : Configurer le profil de clés statiques pour AutoVPN

Configurer le profil de clé Quantum Key Manager pour Junos Key Manager

Exemple : Configurer le profil de clé Quantum Key Manager pour le VPN IPsec de site à site

Quantum Safe IPsec VPN

Découvrez comment utiliser et configurer les mécanismes de récupération de clés hors bande dans le processus IKED pour négocier avec les IKE et les SA IPsec sécurisés quantiquement.

Présentation de la sécurité quantique

Le canal de communication IPsec repose sur le protocole Internet Key Exchange (IKE). L’IKE gère les paramètres de sécurité pour protéger le trafic de données. Les paramètres de sécurité comprennent les algorithmes de chiffrement et d’authentification, ainsi que les clés associées.

Les protocoles de sécurité s’appuient sur des algorithmes cryptographiques asymétriques tels que Diffie Hellman (DH) ou Elliptic Curve Diffie Hellman (ECDH) pour établir que les clés sont vulnérables aux attaques.

Pour éviter les attaques de sécurité, le RFC8784 introduit une méthode hors bande. La méthode hors bande ajoute une clé secrète à l’initiateur et au répondeur. La clé secrète est la clé pré-partagée post-quantique (PPK).

-

Vous pouvez utiliser le PPK en plus de la méthode d’authentification dans IKEv2.

-

PPK offre une résistance quantique à toutes les SA enfants dans les SA IPsec négociées initiales et dans toutes les SA IPsec réactivées ultérieurement.

-

Avec PPK et la clé d’authentification par pair, l’initiateur et le répondant peuvent détecter les incompatibilités de clés.

Présentation de Junos Key Manager

Vous pouvez utiliser Junos Key Manager (JKM) pour configurer les clés statiques ou dynamiques afin de protéger le plan de données et le plan de contrôle.

Le processus JKM agit comme un magasin de clés et un proxy entre le client ou l’application cryptographique. Le client ou l’application cryptographique a besoin d’une clé pour établir une session sécurisée quantique chiffrée et authentifiée avec l’homologue ou l’application. Le coffre-fort quantique utilise le mécanisme de récupération de clé hors bande qui permet à deux pairs d’avoir la clé. Différents mécanismes hors bande auront des protocoles ou des méthodes de communication différents. Le JKM fournit une interface commune uniforme pour que les applications clientes ou cryptographiques puissent communiquer.

Mécanisme de récupération des clés

Deux mécanismes de récupération de clés hors bande dans le processus IKED pour négocier avec les IKE et les SA IPsec sécurisés quantiquement.

-

Static Key (Clé statique) : avec les profils de clé statique, vous pouvez configurer un ID de clé statique et une clé correspondante. Le même ID de clé statique et la même clé sont générés chaque fois qu’une requête est adressée à JKM sur un profil de clé statique.

-

Quantum Key Manager : avec les profils de clé Quantum Key Manager, vous pouvez accéder aux équipements Quantum Key Distribution (QKD) et au réseau Quantum. Le réseau quantique génère et échange des clés quantiques entre pairs. Génère un ID de clé et une clé différents à chaque fois sur demande à JKM sur un profil de clé de gestionnaire de clés quantiques.

Utiliser le profil de clé pour le VPN IPsec Quantum Safe

Avec les profils de clé statiques, vous pouvez configurer un ID de clé statique et une clé correspondante. Pour établir les SA IPsec à sécurité quantique, utilisez le profil de clé statique en tant que profil de clé pré-partagée post-quantique (PPK) dans la configuration IPsec-VPN. Utilise la même clé et le même ID de clé pour authentifier à nouveau la SA IKE existante.

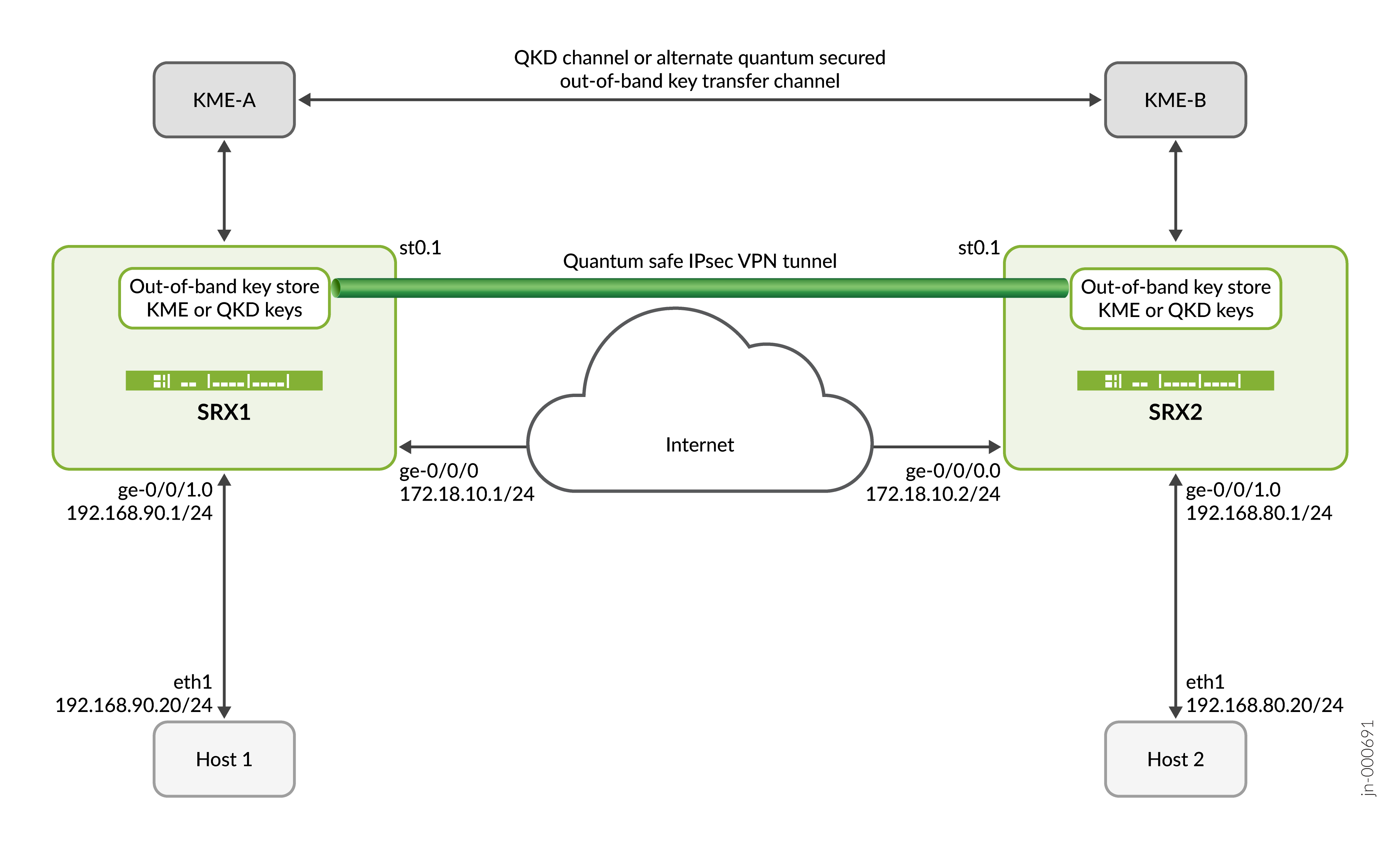

Avec les profils de profil de clé Quantum Key Manager, pour accéder aux réseaux quantiques, vous devez accéder aux dispositifs de QKD. Le réseau quantique génère et échange des clés quantiques entre pairs. Vous pouvez configurer tous les paramètres nécessaires, tels que l’ID SAE local, l’URL du périphérique QKD, etc. Pour établir des SA IPsec, utilisez le profil de clé du gestionnaire de clés quantiques en tant que profil de clé pré-partagée post-quantique (PPK) dans la configuration du VPN IPsec. Utilise une clé et un ID de clé différents pour authentifier à nouveau la SA IKE existante.

Distribution quantique de clés

La distribution quantique de clés (QKD) est une méthode de distribution de clés sécurisée qui utilise le quantique. Les réseaux utilisent des canaux quantiques pour générer la même clé aux deux extrémités et surveillent le canal quantique entre les pairs. Ces clés sont dynamiques, protègent le plan de données et le plan de contrôle.

Key Management Entity (KME) est le terme utilisé pour désigner les équipements de QKD sur la couche de gestion ou de contrôle. Les dispositifs de QKD se connectent les uns aux autres via leur réseau quantique ou QKD. Le KME se connecte sur le réseau public via les canaux sécurisés pour l’échange de tout message de contrôle. Les applications, les SAE (Secure Application Entity) et les équipements interagissent avec les KME via les canaux sécurisés, conformément aux spécifications de l’ETSI. Le protocole HTTPS se combine avec l’authentification TLS mutuelle pour sécuriser les opérations sur le réseau QKD.

Dans le décrit Figure 1 comment les deux appareils interagissent avec leurs équipements QKD correspondants pour établir une session sécurisée quantique

-

SAE : Un rôle est primordial. SAE A agit en tant qu’initiateur pour établir une session quantique sécurisée avec SAE B.

-

Le rôle SAE B est secondaire. SAE B agit en tant qu’intervenant.

-

La SAE A demande au KME A par le biais de l’API Get key de générer et de partager une nouvelle clé quantique avec la SAE B avec l’ID SAE cible.

-

Le KME A effectue l’opération et répond à SAE A avec l’ID de clé et le matériel de clé générés.

-

KME B reçoit le matériel de clé et la clé d’ID générée sur le réseau QKD.

-

Le SAE A initie une session sécurisée avec le SAE B directement en utilisant la même clé et le même ID de clé.

-

Un échange de messages établit une session sécurisée avec SAE B.

-

SAE A envoie l’ID de clé en clair ou chiffré pour la clé quantique correspondante qui est utilisée pour sécuriser la session avec SAE B.

-

Une fois que SAE B reçoit l’ID de clé, SAE B contacte KME B via l’API Obtenir la clé avec les ID pour obtenir la clé quantique correspondante pour l’ID de clé donné et l’ID SAE ou SAE A cible.

-

Une fois que SAE B a obtenu la clé, une session entièrement sécurisée s’établit entre SAE A et SAE B.

Configurer le profil de clé statique pour le gestionnaire de clés Junos

Cet exemple montre comment configurer un profil de clé statique pour le gestionnaire de clés Junos. Configurez les clés statiques sur les passerelles concernées et n’avez pas besoin de partager les clés statiques sur Internet pour établir le tunnel IPsec.

Conditions préalables

-

Configuration matérielle requise : Juniper Networks® SRX1500 les modèles de pare-feu et d’équipement de numéro supérieur ou Juniper Networks® Pare-feu virtuel vSRX (vSRX3.0).

-

Configuration logicielle requise : Junos OS version 22.4R1 ou ultérieure avec JUNOS ike packages et JUNOS Key Manager

Présentation

Avec les profils basés sur des clés statiques, vous devez configurer un ID de clé statique et une clé correspondante. Si vous utilisez le profil de clé statique dans l’objet VPN IPsec, lors de la réauthentification pour la SA IKE existante, la même clé et le même ID de clé sont utilisés.

Configuration

Configurez le profil de clé statique pour le gestionnaire de clés Junos.

user@host# set security key-manager profiles km_profile_1 static key-id ascii-text test-ppk-id user@host# set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

Vérification

But

Vérifiez le profil et les clés de clé statiques.

Action

À partir du mode opérationnel, entrez dans le request security key-manager profiles get profile-keys name km_profile_1 pour afficher le profil de clé statique et les clés.

user@host> request security key-manager profiles get profile-keys name km_profile_1

- Response:

- Status: SUCCESS

- Name: km_profile_1

- Type: Static

- Key-size: 280 bits

- Key-count: 1

- Key-ids:

- test-ppk-id

- Keys:

- 716a776264697031333975356d637938396d32387063676f77657265666e6b6a736467À partir du mode opérationnel, entrez dans le show security key-manager profiles name km_profile_1 detail pour afficher les détails du profil de clé statique.

user@host> show security key-manager profiles name km_profile_1 detail

Name: km_profile_1, Index: 1, Type: Static

Configured-at: 10.09.23 (20:16:34)

Time-elapsed: 0 hrs 2 mins 21 secs

Request stats:

Received: 1

In-progress: 0

Success: 1

Failed: 0

Sens

Le request security key-manager profiles get profile-keys name km_profile_1 affiche l’état, le nom du profil de clé statique, le type, la taille de la clé, l’ID de clé et les clés.

Le show security key-manager profiles name km_profile_1 detail affiche le nom du profil de clé statique, le type et l’état de la demande.

Exemple : Configurer le profil de clés statiques pour le VPN de site à site

Utilisez cet exemple de configuration pour configurer le profil de clé statique. Vous pouvez utiliser le profil de clé statique pour sécuriser une infrastructure VPN IPsec de site à site.

Vous pouvez sécuriser une infrastructure VPN IPsec de site à site en configurant le profil de clé statique.

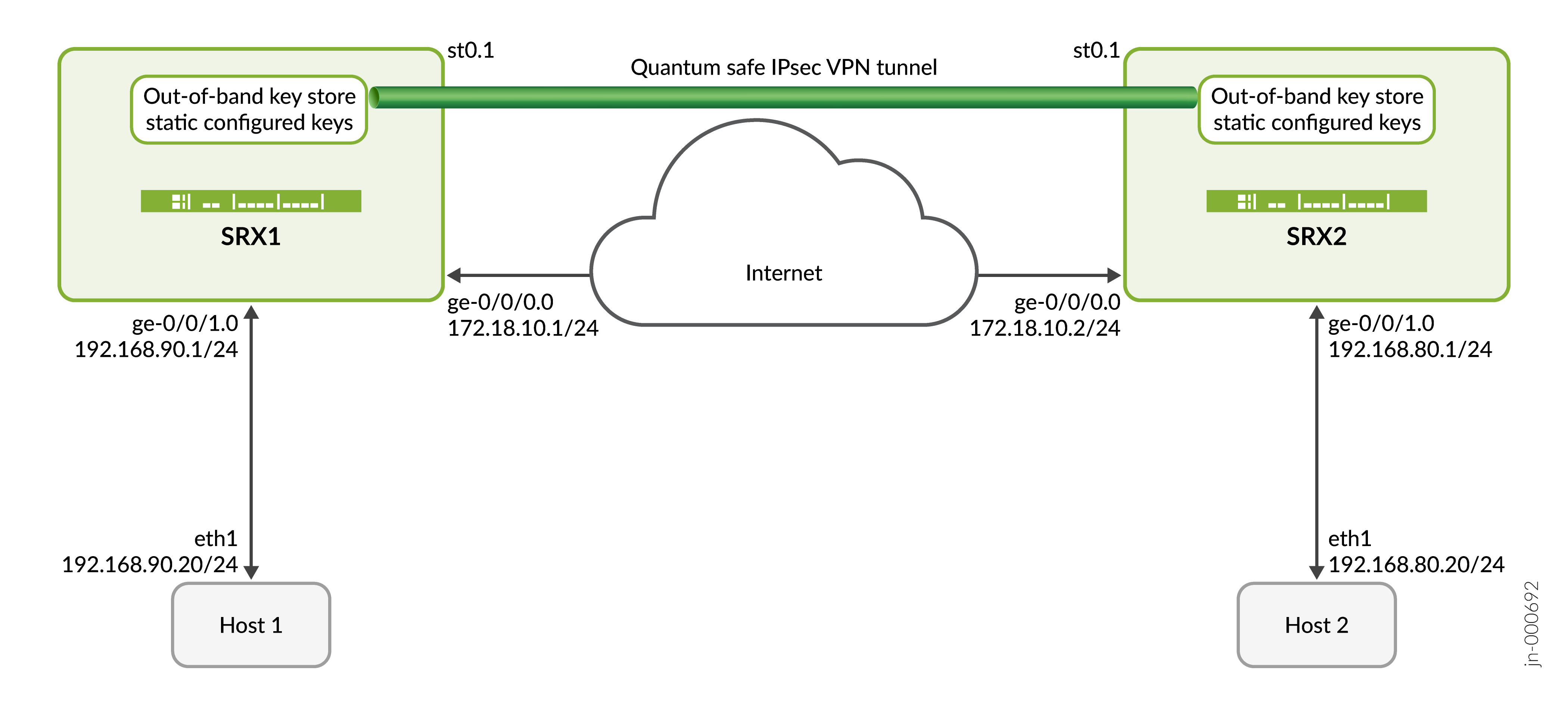

Dans cet exemple de configuration, les périphériques SRX1 et SRX2 utilisent le profil de clé statique pour récupérer les clés QKD sur le VPN IPsec. Les clés QKD permettent d’envoyer du trafic en toute sécurité sur Internet.

|

Temps de lecture |

Moins d’une heure |

|

Temps de configuration |

Moins d’une heure |

- Exemples de conditions préalables

- Avant de commencer

- Vue d’ensemble fonctionnelle

- Vue d’ensemble de la topologie

- Illustration de la topologie

- Configuration étape par étape sur les pare-feu SRX Series

- Vérification

- Annexe 1 : Définir des commandes sur tous les appareils

- Annexe 2 : Afficher la sortie de configuration sur DUT

Exemples de conditions préalables

|

Configuration matérielle requise |

® Juniper Networks SRX1500 pare-feu ou des modèles d’appareils ou des Pare-feu virtuel vSRX de Juniper Networks® supérieurs (vSRX3.0) |

|

Configuration logicielle requise |

Junos OS version 22.4R1 ou ultérieure. |

Avant de commencer

|

Avantages |

|

|

Ressources utiles |

|

|

En savoir plus |

|

|

Expérience pratique |

|

|

En savoir plus |

Vue d’ensemble fonctionnelle

| VPN IPsec |

Déployez une topologie VPN IPsec dans laquelle les pare-feu SRX Series sont connectés par des tunnels VPN qui envoient le trafic via le tunnel VPN IPsec. Les tunnels VPN sont ensuite configurés pour utiliser des clés quantiques, ce qui en fait des tunnels VPN à sécurité quantique. |

| Passerelle IKE |

Établir une connexion sécurisée, la passerelle IKE utilise la stratégie IKE pour se limiter au groupe configuré d’autorités de certification (profils CA) lors de la validation du certificat. |

| Propositions | |

| Proposition IKE |

Définissez les algorithmes et les clés utilisés pour établir la connexion IKE sécurisée avec la passerelle de sécurité homologue. IKE crée les SA dynamiques et les négocie pour IPsec. |

| Proposition IPsec |

Répertorie les protocoles, les algorithmes et les services de sécurité à négocier avec l’homologue IPsec distant. |

| Stratégies | |

| Politique IKE |

Définissez une combinaison de paramètres de sécurité (propositions IKE) à utiliser lors de la négociation IKE. |

| Stratégie IPsec |

Contient des règles et des politiques de sécurité pour autoriser le trafic VPN de groupe entre les zones spécifiées. |

| Politique de sécurité |

Permet de sélectionner le type de trafic de données à sécuriser via les SA IPsec.

|

|

Profils |

|

|

Profil clé |

Définissez comment les pare-feu SRX Series utilisent le profil de clé statique pour récupérer les clés QKD sur le VPN IPsec afin d’envoyer du trafic en toute sécurité sur Internet.

|

| Profil PPK |

Indiquez le profil de clé à utiliser pour établir des IKE ou des SA IPsec à sécurité quantique en référençant le profil de clé sous la passerelle IKE. |

| Certificats | |

| Certificat d’autorité de certification | Vérifiez l’identité des appareils et authentifiez le lien de communication entre eux. |

| Certificat local | Générez une PKI et enregistrez-la avec le certificat de l’autorité de certification pour vérification. |

| Certificat KME | Certificat tiers généré par le fournisseur |

| Zones de sécurité | |

| confiance |

Segment de réseau au niveau de la zone hôte |

| défiance |

Segment réseau au niveau de la zone du serveur de destination |

| Vpn |

Segment de réseau à travers lequel les appareils SRX1 et SRX2 interagissent. |

|

Tâches de vérification primaires |

Vérifiez que les SA IKE et IPsec établies sont sécurisées par Quantum. |

Vue d’ensemble de la topologie

Dans cet exemple, SRX1 initie la négociation de tunnels IPsec à sécurité quantique avec SRX2 à l’aide d’une clé statique configurée par CLI. SRX2 répond à cette demande en vérifiant l’identité de SRX1 en même temps que la clé, et établit un VPN IPsec à sécurité quantique. Une fois le tunnel établi, le trafic de données entre Host1 et Host2 est sécurisé à l’aide du tunnel IPsec établi.

|

Nom d’hôte |

Rôle |

Fonction |

|---|---|---|

| SRX1 |

Pare-feu SRX Series capable d’établir des tunnels IPsec |

Initie la négociation IKE ou IPsec SA et établit des tunnels IPsec sécurisés pour l’ère quantique avec SRX2 à l’aide d’une clé statique configurée sur le SRX1. |

| SRX2 | Pare-feu SRX Series capable d’établir des tunnels IPsec | Répond à la négociation IKE ou IPsec SA initiée par SRX1 et établit des tunnels IPsec sécurisés quantiquement à l’aide d’une clé statique configurée sur le SRX2. |

| Hôte1 | Un hôte à l’intérieur de la zone de confiance ou côté LAN de SRX1 | Initie le trafic côté client vers Host2 |

| Hôte2 | Un hôte à l’intérieur de la zone de confiance ou côté LAN de SRX2 | Répond au trafic côté client de Host1 |

Illustration de la topologie

Configuration étape par étape sur les pare-feu SRX Series

Pour des exemples de configurations complets sur le DUT, voir :

Cette configuration ne s’applique qu’aux équipements SRX1 et SRX2. Vous devez apporter les modifications de configuration appropriées pour chaque appareil.

-

Configurez les interfaces.

[edit interfaces] user@srx# set ge-0/0/0 unit 0 family inet address 172.18.10.1/24 user@srx# set st0 unit 1 family inet user@srx# set ge-0/0/1 unit 0 family inet address 192.168.90.1/24

-

Configurez un profil de clé de type statique avec un key-id et une clé correspondante.

[edit security key-manager profiles] user@srx# set km_profile_1 static key-id ascii-text test-key-id user@srx# set km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

-

Configurez les zones de sécurité.

[edit security zones] user@srx# set security-zone untrust host-inbound-traffic system-services ike user@srx# set security-zone untrust interfaces ge-0/0/0.0 user@srx# set security-zone vpn interfaces st0.1 user@srx# set security-zone trust host-inbound-traffic system-services ping user@srx# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@srx# set from-zone trust to-zone vpn policy vpn_out match source-address any user@srx# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@srx# set from-zone trust to-zone vpn policy vpn_out match application any user@srx# set from-zone trust to-zone vpn policy vpn_out then permit user@srx# set from-zone vpn to-zone trust policy vpn_in match source-address any user@srx# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@srx# set from-zone vpn to-zone trust policy vpn_in match application any user@srx# set from-zone vpn to-zone trust policy vpn_in then permit

[edit security ike proposal] user@srx# set IKE_PROP authentication-method pre-shared-keys user@srx# set IKE_PROP dh-group group14 user@srx# set IKE_PROP authentication-algorithm sha-256 user@srx# set IKE_PROP encryption-algorithm aes-256-cbc user@srx# set IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@srx# set IKE_POL proposals IKE_PROP user@srx# set IKE_POL pre-shared-key ascii-text ipsec-test

[edit security ike gateway] user@srx# set IKE_GW ike-policy IKE_POL user@srx# set IKE_GW address 172.18.10.2 user@srx# set IKE_GW external-interface ge-0/0/0.0 user@srx# set IKE_GW local-address 172.18.10.1 user@srx# set IKE_GW version v2-only user@srx# set IKE_GW ppk-profile km_profile_1

[edit security ipsec proposal] user@srx# set IPSEC_PROP protocol esp user@srx# set IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@srx# set IPSEC_PROP encryption-algorithm aes-256-cbc user@srx# set IPSEC_PROP lifetime-seconds 2400

[edit security ipsec policy] user@srx# set IPSEC_POL proposals IPSEC_PROP

[edit security ipsec vpn] user@srx# set IPSEC_VPN bind-interface st0.1 user@srx# set IPSEC_VPN ike gateway IKE_GW user@srx# set IPSEC_VPN ike ipsec-policy IPSEC_POL user@srx# set IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 user@srx# set IPSEC_VPN traffic-selector ts1 remote-ip 192.168.80.0/24 user@srx# set IPSEC_VPN establish-tunnels immediately

Vérification

Cette section fournit une liste de commandes show que vous pouvez utiliser pour vérifier la fonctionnalité dans cet exemple.

|

Commande |

Tâche de vérification |

|---|---|

|

afficher la sécurité ike sécurité-associations détail |

|

|

Afficher le détail des associations de sécurité IPSec |

|

|

Afficher les statistiques IPsec de sécurité |

Vérifiez les statistiques de chiffrement et de déchiffrement IPsec. |

|

Afficher les détails des profils du gestionnaire de clés de sécurité |

|

|

ping 192.168.80.20 source 192.168.90.20 compte 4 |

- Vérifier les SA IKE

- Vérifier les SA IPsec

- Vérifier les statistiques IPsec

- Vérifier le profil du gestionnaire de clés

- Ping de l’HÔTE 1 à l’HÔTE 2

Vérifier les SA IKE

But

Vérifier les SA IKE

Action

À partir du mode opérationnel, entrez la show security ike security-associations detail commande pour afficher les IKE SA.

user@srx> show security ike security-associations detail IKE peer 172.18.10.2, Index 1, Gateway Name: IKE_GW

Role: Initiator, State: UP

Initiator cookie: dee592254e808a2b, Responder cookie: 51f6b1d4a8618332 Exchange type: IKEv2, Authentication method: Pre-shared-keys

Local gateway interface: ge-0/0/2.0 Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Lifetime: Expires in 1286 seconds Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576 SRG ID: 0

Remote Access Client Info: Unknown Client Peer ike-id: 172.18.10.2

AAA assigned IP: 0.0.0.0

PPK-profile: km_profile_1 Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc Pseudo random function: hmac-sha256 Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 1058

Output bytes : 1074

Input packets: 4

Output packets: 4

Input fragmented packets: 0

Output fragmented packets: 0

IPSec security associations: 4 created, 1 deleted Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500002

Negotiation type: Quick mode, Role: Initiator, Message ID: 0 Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Local identity: 172.18.10.1

Remote identity: 172.18.10.2 Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 1

Response In : 0 Response Out : 1

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0 Res Verify SA Fail : 0

Res Verify DH Group Fail: 0 Res Verify TS Fail : 0

Sens

Les Role: Initiator, State: UPchamps , PPK-profile: km_profile_1 Optional: No, IPSec security associations: 4 created, et Flags: IKE SA is created indiquent que les SA IKE ont été créées avec succès.

Vérifier les SA IPsec

But

Vérifier les SA IPsec

Action

En mode opérationnel, entrez la show security ipsec security-associations detail commande pour afficher les SA IPsec.

user@srx> show security ipsec security-associations detail ID: 500002 Virtual-system: root, VPN Name: IPSEC_VPN Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.2 Traffic Selector Name: ts1 Local Identity: ipv4(192.168.90.0-192.168.90.255) Remote Identity: ipv4(192.168.80.0-192.168.80.255) TS Type: traffic-selector Version: IKEv2 Quantum Secured: Yes PFS group: N/A SRG ID: 0 DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: IPSEC_POL Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0 Multi-sa, Configured SAs# 0, Negotiated SAs#: 0 Tunnel events: Thu Mar 30 2023 23:43:42: IPsec SA negotiation succeeds (1 times) Location: FPC 0, PIC 0, KMD-Instance 0 Anchorship: Thread 1 Distribution-Profile: default-profile Direction: inbound, SPI: 0x983a0221, AUX-SPI: 0 , VPN Monitoring: - Hard lifetime: Expires in 1330 seconds Lifesize Remaining: Unlimited Soft lifetime: Expires in 662 seconds Mode: Tunnel(0 0), Type: dynamic, State: installed Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits) Anti-replay service: counter-based enabled, Replay window size: 64 Extended-Sequence-Number: Disabled tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1 Direction: outbound, SPI: 0x4112746b, AUX-SPI: 0 , VPN Monitoring: - Hard lifetime: Expires in 1330 seconds Lifesize Remaining: Unlimited Soft lifetime: Expires in 662 seconds Mode: Tunnel(0 0), Type: dynamic, State: installed Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits) Anti-replay service: counter-based enabled, Replay window size: 64 Extended-Sequence-Number: Disabled tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1

Sens

Les Version: IKEv2 Quantum Secured: Yes champs et tunnel-establishment: establish-tunnels-immediately IKE SA Index: 1 indiquent que les SA IPsec ont été créées avec succès.

L’exemple de sortie confirme les SA IPsec.

Vérifier les statistiques IPsec

But

Vérifiez les statistiques IPsec.

Action

À partir du mode opérationnel, entrez la show security ipsec statistics commande pour afficher les statistiques IPsec.

user@srx> show security ipsec statistics ESP Statistics: Encrypted bytes: 624 Decrypted bytes: 624 Encrypted packets: 4 Decrypted packets: 4 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

Sens

Les ESP Statistics champs et AH Statistics affichent les statistiques IPsec.

Vérifier le profil du gestionnaire de clés

But

Vérifiez le profil du gestionnaire de clés.

Action

À partir du mode opérationnel, saisissez le show security key-manager profiles détail pour afficher le profil du gestionnaire de clés.

user@srx> show security key-manager profiles detail Name: km_profile_1, Index: 1, Type: Static Configured-at: 30.03.23 (23:22:43) Time-elapsed: 1 hrs 16 mins 3 secs Request stats: Received: 1 In-progress: 0 Success: 1 Failed: 0

Sens

Les Name: km_profile_1 champs et Type: Static affichent le profil du gestionnaire de clés.

Ping de l’HÔTE 1 à l’HÔTE 2

But

Vérifiez la connectivité entre l’HÔTE 1 et l’HÔTE 2.

Action

À partir du mode opérationnel, entrez la source ping 192.168.80.20 192.168.90.20 count 4 pour afficher la connectivité de l’HÔTE 1 à l’HÔTE 2.

user@HOST1# ping 192.168.80.20 source 192.168.90.20 count 4 PING 192.168.80.20 (192.168.80.20): 56 data bytes 64 bytes from 192.168.80.1: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.80.1: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.80.1: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.80.1: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.80.1 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

Sens

Le PING 192.168.80.20 (192.168.80.20): 56 data bytes confirme la connectivité de l’HÔTE 1 à l’HÔTE 2.

Annexe 1 : Définir des commandes sur tous les appareils

Définissez la sortie de la commande sur tous les périphériques.

Définir des commandes sur SRX1

set security key-manager profiles km_profile_1 static key-id ascii-text test-key-id set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set interfaces ge-0/0/0 unit 0 family inet address 172.18.10.1/24 set interfaces st0 unit 1 family inet set interfaces ge-0/0/1 unit 0 family inet address 192.168.90.1/24 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit set security ike proposal IKE_PROP authentication-method pre-shared-keys set security ike proposal IKE_PROP dh-group group14 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 3600 set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL pre-shared-key ascii-text ipsec-test set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 172.18.10.2 set security ike gateway IKE_GW external-interface ge-0/0/0.0 set security ike gateway IKE_GW local-address 172.18.10.1 set security ike gateway IKE_GW version v2-only set security ike gateway IKE_GW ppk-profile km_profile_1 set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 2400 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 set security ipsec vpn IPSEC_VPN traffic-selector ts1 remote-ip 192.168.80.0/24 set security ipsec vpn IPSEC_VPN establish-tunnels immediately

Définir des commandes sur SRX2

set security key-manager profiles km_profile_1 static key-id ascii-text test-key-id set security key-manager profiles km_profile_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set interfaces ge-0/0/0 unit 0 family inet address 172.18.10.2/24 set interfaces st0 unit 1 family inet set interfaces ge-0/0/1 unit 0 family inet address 192.168.80.1/24 set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/0.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit set security ike proposal IKE_PROP authentication-method pre-shared-keys set security ike proposal IKE_PROP dh-group group14 set security ike proposal IKE_PROP authentication-algorithm sha-256 set security ike proposal IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal IKE_PROP lifetime-seconds 3600 set security ike policy IKE_POL proposals IKE_PROP set security ike policy IKE_POL pre-shared-key ascii-text “ipsec-test” set security ike gateway IKE_GW ike-policy IKE_POL set security ike gateway IKE_GW address 172.18.10.1 set security ike gateway IKE_GW external-interface ge-0/0/0.0 set security ike gateway IKE_GW local-address 172.18.10.2 set security ike gateway IKE_GW version v2-only set security ike gateway IKE_GW ppk-profile km_profile_1 set security ipsec proposal IPSEC_PROP protocol esp set security ipsec proposal IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec proposal IPSEC_PROP lifetime-seconds 2400 set security ipsec policy IPSEC_POL proposals IPSEC_PROP set security ipsec vpn IPSEC_VPN bind-interface st0.1 set security ipsec vpn IPSEC_VPN ike gateway IKE_GW set security ipsec vpn IPSEC_VPN ike ipsec-policy IPSEC_POL set security ipsec vpn IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 set security ipsec vpn IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set security ipsec vpn IPSEC_VPN establish-tunnels immediately

Annexe 2 : Afficher la sortie de configuration sur DUT

SRX1

En mode configuration, confirmez votre configuration en entrant les show security key-manager profilescommandes , show security key-manager, show interfaces, , show security ike policy IKE_POLshow security ipsec proposal IPSEC_PROPshow security ipsec vpn IPSEC_VPNshow security policiesshow security ike proposal IKE_PROPshow security ike gateway IKE_GWshow security ipsec policy IPSEC_POLshow security zones Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@srx1# show security key-manager profiles

km_profile_1 {

static {

key-id ascii-text "$9$.mz6pu1hyKBI8X-boajHqmF/hcylK836"; ## SECRET-DATA

key ascii-text "$9$5Q6AhclXNbtuIcyeXxGDikfT369A0Bn/vWLNY2aZUjPQAp0BEcFnyleMXxGDi.mT9CuhSeIElMLXwsaZUikPpu1hSen/eW8XbwJGD"; ## SECRET-DATA

}

}

user@srx1# show security key-manager

profiles {

km_profile_1 {

static {

key-id ascii-text "$9$.mz6pu1hyKBI8X-boajHqmF/hcylK836"; ## SECRET-DATA

key ascii-text "$9$5Q6AhclXNbtuIcyeXxGDikfT369A0Bn/vWLNY2aZUjPQAp0BEcFnyleMXxGDi.mT9CuhSeIElMLXwsaZUikPpu1hSen/eW8XbwJGD"; ## SECRET-DATA

}

}

}

user@srx1# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.2/24;

address 172.18.10.1/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.80.1/24;

address 192.168.90.1/24;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}

user@srx1# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}

user@srx1# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

user@srx1# show security ike proposal IKE_PROP authentication-method pre-shared-keys; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@srx1# show security ike policy IKE_POL proposals IKE_PROP; pre-shared-key ascii-text "$9$z0C63/tp0Icrvz39p0Ihcs24aZjqmTn9p"; ## SECRET-DATA

user@srx1# show security ike gateway IKE_GW ike-policy IKE_POL; address [ 172.18.10.1 172.18.10.2 ]; external-interface ge-0/0/0.0; local-address 172.18.10.1; version v2-only; ppk-profile km_profile_1;

user@srx1# show security ipsec proposal IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc; lifetime-seconds 2400;

user@srx1# show security ipsec policy IPSEC_POL proposals IPSEC_PROP;

user@srx1# show security ipsec vpn IPSEC_VPN

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.90.0/24;

remote-ip 192.168.80.0/24;

}

establish-tunnels immediately;

SRX2

En mode configuration, confirmez votre configuration en entrant les show security key-manager profilescommandes , show security key-manager, show interfaces, , show security ike policy IKE_POLshow security ipsec proposal IPSEC_PROPshow security ipsec vpn IPSEC_VPNshow security policiesshow security ike proposal IKE_PROPshow security ike gateway IKE_GWshow security ipsec policy IPSEC_POLshow security zones Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@srx2# show security key-manager profiles

km_profile_1 {

static {

key-id ascii-text "$9$Hk5FCA0IhruOvWx-2gGDikT3IRhSrvQF"; ## SECRET-DATA

key ascii-text "$9$zDD33CuyrvNVY0BhreMN-jHqmQF/Ctu1R9A8X7V4oGDikT3uO1RSr69evMLN-jHqf5FtpBylMhSvL7N2gGDiqmTOBEylM9AMXxNY2UjH"; ## SECRET-DATA

}

}user@srx2# show security key-manager

profiles {

km_profile_1 {

static {

key-id ascii-text "$9$Hk5FCA0IhruOvWx-2gGDikT3IRhSrvQF"; ## SECRET-DATA

key ascii-text "$9$zDD33CuyrvNVY0BhreMN-jHqmQF/Ctu1R9A8X7V4oGDikT3uO1RSr69evMLN-jHqf5FtpBylMhSvL7N2gGDiqmTOBEylM9AMXxNY2UjH"; ## SECRET-DATA

}

}

}user@srx2# show interfaces

ge-0/0/0 {

unit 0 {

family inet {

address 172.18.10.1/24;

address 172.18.10.2/24;

}

}

}

ge-0/0/1 {

unit 0 {

family inet {

address 192.168.90.1/24;

address 192.168.80.1/24;

}

family mpls;

}

}

ge-1/0/0 {

unit 0 {

family mpls;

}

}

st0 {

unit 1 {

family inet;

}

}user@srx2# show security zones

security-zone untrust {

host-inbound-traffic {

system-services {

ike;

}

}

interfaces {

ge-0/0/0.0;

}

}

security-zone vpn {

interfaces {

st0.1;

}

}

security-zone trust {

host-inbound-traffic {

system-services {

ping;

}

}

interfaces {

ge-0/0/1.0;

}

}user@srx2# show security policies

from-zone trust to-zone vpn {

policy vpn_out {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}

from-zone vpn to-zone trust {

policy vpn_in {

match {

source-address any;

destination-address any;

application any;

}

then {

permit;

}

}

}user@srx2# show security ike proposal IKE_PROP authentication-method pre-shared-keys; dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@srx2# show security ike policy IKE_POL proposals IKE_PROP; pre-shared-key ascii-text "$9$zTi03/tp0Icrvz39p0Ihcs24aZjqmTn9p"; ## SECRET-DATA

user@srx2# show security ike gateway IKE_GW ike-policy IKE_POL; address 172.18.10.1; external-interface ge-0/0/0.0; local-address 172.18.10.2; version v2-only; ppk-profile km_profile_1;

user@srx2# show security ipsec proposal IPSEC_PROP protocol esp; authentication-algorithm hmac-sha-256-128; encryption-algorithm aes-256-cbc; lifetime-seconds 2400;

user@srx2# show security ipsec policy IPSEC_POL

proposals IPSEC_PROP;

[edit]

user@srx2# show security ipsec vpn IPSEC_VPN

bind-interface st0.1;

ike {

gateway IKE_GW;

ipsec-policy IPSEC_POL;

}

traffic-selector ts1 {

local-ip 192.168.80.0/24;

remote-ip 192.168.90.0/24;

}

establish-tunnels immediately;

Exemple : Configurer le profil de clés statiques pour AutoVPN

Utilisez cet exemple de configuration pour sécuriser une infrastructure AutoVPN IPsec en configurant le profil de clé statique.

Vous pouvez sécuriser une infrastructure AutoVPN IPsec en configurant le profil de clé statique.

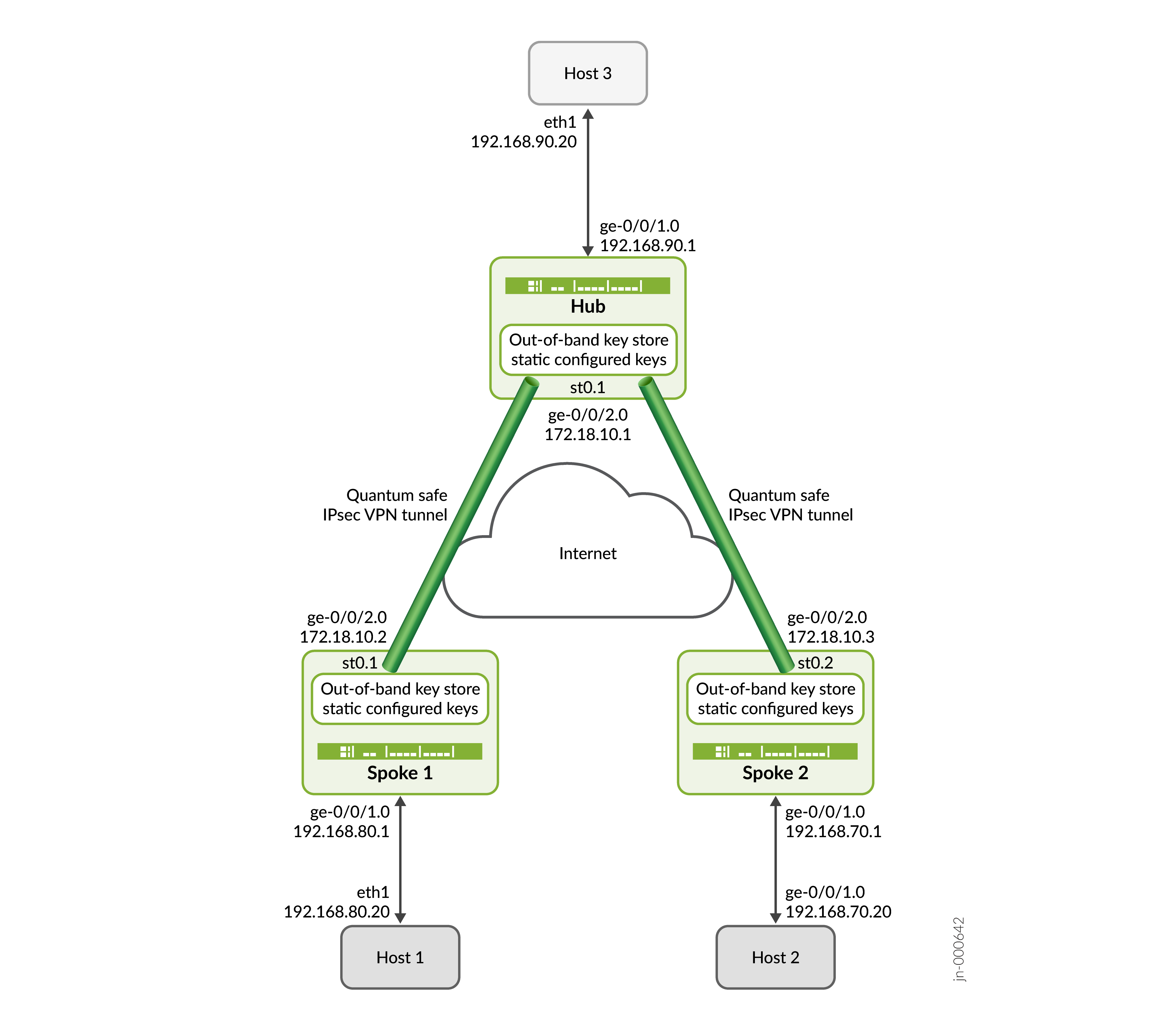

Dans cet exemple de configuration, le Hub, le spoke 1 et le spoke 2 utilisent des profils de clé statiques pour récupérer les clés QKD sur le VPN IPsec. Les clés QKD permettent d’envoyer du trafic en toute sécurité sur Internet.

|

Temps de lecture |

Moins d’une heure |

|

Temps de configuration |

Moins d’une heure |

- Exemples de conditions préalables

- Avant de commencer

- Vue d’ensemble fonctionnelle

- Vue d’ensemble de la topologie

- Illustration de la topologie

- Configuration étape par étape sur Hub

- Configuration étape par étape sur les appareils spoke

- Vérification

- Annexe 1 : Définir des commandes sur tous les appareils

- Annexe 2 : Afficher la sortie de configuration sur DUT

Exemples de conditions préalables

|

Configuration matérielle requise |

|

|

Configuration logicielle requise |

Junos OS version 22.4R1 ou ultérieure. |

Avant de commencer

|

Avantages |

|

|

Ressources utiles |

|

|

En savoir plus |

|

|

Expérience pratique |

|

|

En savoir plus |

Obtenez l’adresse de l’autorité de certification (CA) et les informations dont elle a besoin (comme le mot de passe de demande), puis vous soumettez des demandes de certificats locaux. Reportez-vous à la section Présentation des demandes de certificat locales. Enregistrez les certificats numériques dans chaque appareil. Voir l’exemple : Chargement manuel de l’autorité de certification et des certificats locaux. |

Vue d’ensemble fonctionnelle

| VPN IPsec |

Déploie une topologie VPN IPsec en étoile où les rayons sont connectés par des tunnels VPN qui envoient du trafic via le hub. Ces tunnels VPN sont ensuite configurés pour utiliser des clés quantiques, ce qui en fait des tunnels VPN à sécurité quantique. |

| Passerelle IKE |

Établit une connexion sécurisée, la passerelle IKE utilise la stratégie IKE pour se limiter au groupe configuré d’autorités de certification (profils CA) lors de la validation du certificat. |

| Propositions | |

| Proposition IKE |

Définit les algorithmes et les clés utilisés pour établir la connexion IKE sécurisée avec la passerelle de sécurité homologue. IKE crée les SA dynamiques et les négocie pour IPsec. |

| Proposition IPsec |

Répertorie les protocoles, les algorithmes et les services de sécurité à négocier avec l’homologue IPsec distant. |

| Stratégies | |

| Politique IKE |

Définit une combinaison de paramètres de sécurité (propositions IKE) à utiliser lors de la négociation IKE. |

| Stratégie IPsec |

Contient des règles et des stratégies de sécurité pour autoriser le trafic VPN de groupe entre les zones spécifiées. |

| Politique de sécurité |

Permet de sélectionner le type de trafic de données à sécuriser via les SA IPsec.

|

|

Profils |

|

|

Profil clé |

Définissez comment les périphériques de pare-feu SRX Series communiquent avec les périphériques KME pour récupérer les clés QKD à partir du serveur KME externe. Les profils clés sont configurés séparément sur le moyeu (HUB_KM_PROFILE_1) et les rayons (SPOKE_1_KM_PROFILE_1 et SPOKE_2_KM_PROFILE_1).

|

| Profil PPK |

Indique le profil de clé à utiliser pour établir des IKE ou des SA IPsec à sécurité quantique en référençant le profil de clé sous la passerelle IKE. |

| Certificats | |

| Certificat d’autorité de certification | Vérifie l’identité des appareils et authentifie le lien de communication entre eux. |

| Certificat local | Génère une PKI et l’inscrit avec le certificat de l’autorité de certification pour vérification. |

| Certificat KME | Certificat tiers généré par le fournisseur. |

| Zones de sécurité | |

| confiance |

Segment de réseau au niveau de la zone hôte. |

| défiance |

Segment de réseau dans la zone du serveur de destination. |

| Vpn |

Segment de réseau à travers lequel le réseau en étoile interagit. |

|

Tâches de vérification primaires |

Vérifiez que les SA IKE et IPsec établies sont sécurisées par Quantum. |

Vue d’ensemble de la topologie

Dans cet exemple, SPOKE 1 et SPOKE 2 initient la négociation de tunnels IPsec à sécurité quantique avec le Hub à l’aide d’une clé statique configurée par l’interface de ligne de commande. Le Hub répond à ces demandes en vérifiant l’identité des spoke 1 et 2 ainsi que leurs clés respectives, et établit un VPN IPsec à sécurité quantique avec les deux rayons. Une fois les tunnels établis, le trafic de données entre l’hôte 1 et l’hôte 3, et entre l’hôte 2 et l’hôte 3, est sécurisé à l’aide des tunnels IPsec établis.

|

Nom d’hôte |

Rôle |

Fonction |

|---|---|---|

| Centre | Pare-feu SRX Series capable d’établir des tunnels IPsec | Répond aux négociations IKE ou IPsec SA initiées par SPOKE 1 et SPOKE 2 et établit des tunnels IPsec à l’épreuve quantique à l’aide d’une clé statique configurée sur le périphérique Hub. |

| Rayon 1 | Pare-feu SRX Series capable d’établir des tunnels IPsec | Initie la négociation IKE/IPsec SA et établit des tunnels IPsec à sécurité quantique avec le Hub à l’aide de la clé statique configurée sur le Spoke 1. |

| Rayon 2 | Pare-feu SRX Series capable d’établir des tunnels IPsec | Initie la négociation IKE ou IPsec SA et établit des tunnels IPsec à l’épreuve du quantique avec le Hub à l’aide de la clé statique configurée sur le Spoke 2. |

| Animateur 1 | Hôte à l’intérieur de la zone de confiance ou côté LAN du spoke 1 | Initie le trafic côté client vers l’hôte 3. |

| Animateur 2 | Hébergez à l’intérieur de la zone de confiance ou côté LAN de Spoke 2 | Initie le trafic côté client vers l’hôte 3. |

| Animateur 3 | Hébergez à l’intérieur de la zone de confiance ou du côté LAN du HUB | Répond au trafic côté client provenant de l’hôte 1 et de l’hôte 2. |

Illustration de la topologie

Configuration étape par étape sur Hub

Pour des exemples de configurations complets sur le DUT, voir :

Cette configuration ne s’applique qu’aux appareils du Hub. Vous devez apporter les modifications de configuration appropriées pour chaque appareil.

-

Configurez les interfaces de la centrale.

[edit interfaces] user@hub# set ge-0/0/2 unit 0 family inet address 172.18.10.1/24 user@hub# set ge-0/0/1 unit 0 family inet address 192.168.90.1/24 user@hub# set st0 unit 1 family inet

-

Configurez le profil de l’autorité de certification et le certificat de l’autorité de certification.

[edit security pki] user@hub# set ca-profile Root-CA ca-identity Root-CA user@hub# set ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@hub# set ca-profile Root-CA revocation-check disable

-

À partir du mode opérationnel, liez le certificat d’autorité de certification au profil d’autorité de certification.

user@hub> request security pki ca-certificate enroll ca-profile Root-CA user@hub> request security pki generate-key-pair certificate-id HUB_CRT size 2048 type rsa user@hub> request security pki local-certificate enroll certificate-id HUB_CRT challenge-password <different> domain-name hub.juniper.net email hub@juniper.net subject DC=juniper,CN=hub.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA

-

Configurez le profil du gestionnaire de clés statique.

[edit security key-manager profiles] user@hub# set HUB_KM_PROFILE_1 static key-id ascii-text test-key-id user@hub# set HUB_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

Configurez le réseau en étoile sur le VPN IPsec. Cela inclut la configuration des zones de sécurité, des stratégies de sécurité et des certificats pertinents pour authentifier les identités des appareils et leurs liens de communication.

[edit security ike proposal] user@hub# set HUB_IKE_PROP authentication-method rsa-signatures user@hub# set HUB_IKE_PROP dh-group group14 user@hub# set HUB_IKE_PROP authentication-algorithm sha-256 user@hub# set HUB_IKE_PROP encryption-algorithm aes-256-cbc user@hub# set HUB_IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@hub# set HUB_IKE_POL proposals HUB_IKE_PROP user@hub# set HUB_IKE_POL certificate local-certificate HUB_CRT

[edit security ike gateway] user@hub# set HUB_IKE_GW local-address 172.18.10.1 user@hub# set HUB_IKE_GW ike-policy HUB_IKE_POL user@hub# set HUB_IKE_GW external-interface ge-0/0/2.0 user@hub# set HUB_IKE_GW local-identity distinguished-name user@hub# set HUB_IKE_GW dynamic ike-user-type group-ike-id user@hub# set HUB_IKE_GW dynamic distinguished-name wildcard C=us,DC=juniper user@hub# set HUB_IKE_GW ppk-profile HUB_KM_PROFILE_1 user@hub# set HUB_IKE_GW version v2-only

[edit security ipsec proposal] user@hub# set HUB_IPSEC_PROP protocol esp user@hub# set HUB_IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@hub# set HUB_IPSEC_PROP encryption-algorithm aes-256-cbc

[edit security ipsec policy] user@hub# set HUB_IPSEC_POL proposals HUB_IPSEC_PROP

[edit security ipsec vpn] user@hub# set HUB_IPSEC_VPN bind-interface st0.1 user@hub# set HUB_IPSEC_VPN ike gateway HUB_IKE_GW user@hub# set HUB_IPSEC_VPN ike ipsec-policy HUB_IPSEC_POL user@hub# set HUB_IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 user@hub# set HUB_IPSEC_VPN traffic-selector ts1 remote-ip 0.0.0.0/0

[edit security zones] user@hub# set security-zone untrust host-inbound-traffic system-services ike user@hub# set security-zone untrust interfaces ge-0/0/2.0 user@hub# set security-zone vpn interfaces st0.1 user@hub# set security-zone trust host-inbound-traffic system-services ping user@hub# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@hub# set from-zone trust to-zone vpn policy vpn_out match source-address any user@hub# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@hub# set from-zone trust to-zone vpn policy vpn_out match application any user@hub# set from-zone trust to-zone vpn policy vpn_out then permit user@hub# set from-zone vpn to-zone trust policy vpn_in match source-address any user@hub# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@hub# set from-zone vpn to-zone trust policy vpn_in match application any user@hub# set from-zone vpn to-zone trust policy vpn_in then permit

Configuration étape par étape sur les appareils spoke

Pour des exemples de configurations complets sur le DUT, voir :

Cette configuration s’applique aux appareils Spoke 1 et Spoke 2. Pour les autres équipements, vous devez apporter les modifications de configuration appropriées spécifiques à chaque appareil.

-

Configurez les interfaces spoke.

[edit interfaces] user@spoke# set ge-0/0/2 unit 0 family inet address 172.18.10.2/24 user@spoke# set ge-0/0/1 unit 0 family inet address 192.168.80.1/24 user@spoke# set st0 unit 1 family inet

-

Configurez le réseau en étoile sur le VPN IPsec. Cela inclut la configuration des zones de sécurité, des stratégies de sécurité et des certificats pertinents pour authentifier les identités des appareils et leurs liens de communication.

[edit security ike proposal] user@spoke# set SPOKE_1_IKE_PROP authentication-method rsa-signatures user@spoke# set SPOKE_1_IKE_PROP dh-group group14 user@spoke# set SPOKE_1_IKE_PROP authentication-algorithm sha-256 user@spoke# set SPOKE_1_IKE_PROP encryption-algorithm aes-256-cbc user@spoke# set SPOKE_1_IKE_PROP lifetime-seconds 3600

[edit security ike policy] user@spoke# set SPOKE_1_IKE_POL proposals SPOKE_1_IKE_PROP user@spoke# set SPOKE_1_IKE_POL certificate local-certificate SPOKE_1_CRT

[edit security ike gateway] user@spoke# set SPOKE_1_IKE_GW address 172.18.10.1 user@spoke# set SPOKE_1_IKE_GW local-address 172.18.10.2 user@spoke# set SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL user@spoke# set SPOKE_1_IKE_GW external-interface ge-0/0/2.0 user@spoke# set SPOKE_1_IKE_GW local-identity distinguished-name user@spoke# set SPOKE_1_IKE_GW remote-identity distinguished-name user@spoke# set SPOKE_1_IKE_GW ppk-profile SPOKE_1_KM_PROFILE_1 user@spoke# set SPOKE_1_IKE_GW version v2-only

[edit security ipsec proposal] user@spoke# set SPOKE_1_IPSEC_PROP protocol esp user@spoke# set SPOKE_1_IPSEC_PROP authentication-algorithm hmac-sha-256-128 user@spoke# set SPOKE_1_IPSEC_PROP encryption-algorithm aes-256-cbc

[edit security ipsec policy] user@spoke# set SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP

[edit security ipsec vpn] user@spoke# set SPOKE_1_IPSEC_VPN bind-interface st0.1 user@spoke# set SPOKE_1_IPSEC_VPN ike gateway SPOKE_1_IKE_GW user@spoke# set SPOKE_1_IPSEC_VPN ike ipsec-policy SPOKE_1_IPSEC_POL user@spoke# set SPOKE_1_IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 user@spoke# set SPOKE_1_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24

[edit security zones] user@spoke# set security-zone untrust host-inbound-traffic system-services ike user@spoke# set security-zone untrust interfaces ge-0/0/2.0 user@spoke# set security-zone vpn interfaces st0.1 user@spoke# set security-zone trust host-inbound-traffic system-services ping user@spoke# set security-zone trust interfaces ge-0/0/1.0

[edit security policies] user@spoke# set from-zone trust to-zone vpn policy vpn_out match source-address any user@spoke# set from-zone trust to-zone vpn policy vpn_out match destination-address any user@spoke# set from-zone trust to-zone vpn policy vpn_out match application any user@spoke# set from-zone trust to-zone vpn policy vpn_out then permit user@spoke# set from-zone vpn to-zone trust policy vpn_in match source-address any user@spoke# set from-zone vpn to-zone trust policy vpn_in match destination-address any user@spoke# set from-zone vpn to-zone trust policy vpn_in match application any user@spoke# set from-zone vpn to-zone trust policy vpn_in then permit

[edit security pki ] user@spoke# set ca-profile Root-CA ca-identity Root-CA user@spoke# set ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll user@spoke# set ca-profile Root-CA revocation-check disable

user@spoke> request security pki ca-certificate enroll ca-profile Root-CA user@spoke> request security pki generate-key-pair certificate-id SPOKE_1_CRT size 2048 type rsa user@spoke> request security pki local-certificate enroll certificate-id SPOKE_1_CRT challenge-password <different> domain-name spoke_1.juniper.net email spoke_1@juniper.net subject DC=juniper,CN=spoke_1.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA

-

Configurez le profil du gestionnaire de clés statique.

[edit security key-manager profiles] user@spoke# set SPOKE_1_KM_PROFILE_1 static key-id ascii-text test-key-id user@spoke# set SPOKE_1_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg

Vérification

Cette section fournit une liste de commandes show que vous pouvez utiliser pour vérifier la fonctionnalité dans cet exemple.

| Commande | Tâche de vérification |

|---|---|

|

afficher la sécurité ike sécurité-associations détail |

|

|

Afficher le détail des associations de sécurité IPSec |

|

|

Afficher les statistiques IPsec de sécurité |

ButVérifiez les statistiques de chiffrement et de déchiffrement IPsec. |

|

Afficher les détails des profils du gestionnaire de clés de sécurité |

|

|

ping 192.168.90.20 source 192.168.80.20 compte 4 |

- Vérifier les SA IKE

- Vérifier les SA IPsec

- Vérifier les statistiques IPsec

- Vérifier le profil du gestionnaire de clés

- Ping de l’hôte 1 à l’hôte 3 ou vice versa

- Ping de l’hôte 2 à l’hôte 3 ou vice versa

Vérifier les SA IKE

But

Vérifiez les IKE SA.

Action

À partir du mode opérationnel, entrez la show security ike security-associations detail commande pour afficher les IKE SA.

user@hub> show security ike security-associations detail

IKE peer 172.18.10.2, Index 2123, Gateway Name: HUB_IKE_GW

Role: Responder, State: UP

Initiator cookie: 0e40ccdcee1b54bd, Responder cookie: 43964f5cc4d4491c

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/2.0

Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Lifetime: Expires in 2840 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke.juniper.net

AAA assigned IP: 0.0.0.0

PPK-profile: HUB_KM_PROFILE_1

Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 2610

Output bytes : 2571

Input packets: 5

Output packets: 5

Input fragmented packets: 4

Output fragmented packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500440

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.18.10.1:500, Remote: 172.18.10.2:500

Local identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=hub.juniper.net

Remote identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke.juniper.net

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

IKE peer 172.18.10.3, Index 2124, Gateway Name: HUB_IKE_GW

Role: Responder, State: UP

Initiator cookie: 651bf4a52a9375ec, Responder cookie: d9a9c95c27e3f929

Exchange type: IKEv2, Authentication method: RSA-signatures

Local gateway interface: ge-0/0/2.0

Routing instance: default

Local: 172.18.10.1:500, Remote: 172.18.10.3:500

Lifetime: Expires in 2901 seconds

Reauth Lifetime: Disabled

IKE Fragmentation: Enabled, Size: 576

Remote Access Client Info: Unknown Client

Peer ike-id: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke_2.juniper.net

AAA assigned IP: 0.0.0.0

PPK-profile: HUB_KM_PROFILE_1

Optional: No

State : Used

Algorithms:

Authentication : hmac-sha256-128

Encryption : aes256-cbc

Pseudo random function: hmac-sha256

Diffie-Hellman group : DH-group-14

Traffic statistics:

Input bytes : 2610

Output bytes : 2571

Input packets: 5

Output packets: 5

Input fragmented packets: 4

Output fragmented packets: 4

IPSec security associations: 2 created, 0 deleted

Phase 2 negotiations in progress: 1

IPSec Tunnel IDs: 500441

Negotiation type: Quick mode, Role: Responder, Message ID: 0

Local: 172.18.10.1:500, Remote: 172.18.10.3:500

Local identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=hub.juniper.net

Remote identity: C=us, DC=juniper, ST=california, L=sunnyvale, O=juniper, OU=security, CN=spoke_2.juniper.net

Flags: IKE SA is created

IPsec SA Rekey CREATE_CHILD_SA exchange stats:

Initiator stats: Responder stats:

Request Out : 0 Request In : 0

Response In : 0 Response Out : 0

No Proposal Chosen In : 0 No Proposal Chosen Out : 0

Invalid KE In : 0 Invalid KE Out : 0

TS Unacceptable In : 0 TS Unacceptable Out : 0

Res DH Compute Key Fail : 0 Res DH Compute Key Fail: 0

Res Verify SA Fail : 0

Res Verify DH Group Fail: 0

Res Verify TS Fail : 0

Sens

Les Role: Responder, State: UPchamps , PPK-profile: HUB_KM_PROFILE_1, IPSec security associations: 2 created, 0 deleted, et Flags: IKE SA is created indiquent que les SA IKE ont été créées avec succès.

Vérifier les SA IPsec

But

Vérifiez les SA IPsec.

Action

En mode opérationnel, entrez la show security ipsec security-associations detail commande pour afficher les SA IPsec.

user@hub> show security ipsec security-associations detail

ID: 500440 Virtual-system: root, VPN Name: HUB_IPSEC_VPN

Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.2

Traffic Selector Name: ts1

Local Identity: ipv4(192.168.90.0-192.168.90.255)

Remote Identity: ipv4(192.168.80.0-192.168.80.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: Yes

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: HUB_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Jul 20 2023 10:44:19: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0x649d371f, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2840 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2183 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2123

Direction: outbound, SPI: 0xd5ef611e, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2840 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2183 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2123

ID: 500441 Virtual-system: root, VPN Name: HUB_IPSEC_VPN

Local Gateway: 172.18.10.1, Remote Gateway: 172.18.10.3

Traffic Selector Name: ts1

Local Identity: ipv4(192.168.90.0-192.168.90.255)

Remote Identity: ipv4(192.168.70.0-192.168.70.255)

TS Type: traffic-selector

Version: IKEv2

Quantum Secured: Yes

PFS group: N/A

Passive mode tunneling: Disabled

DF-bit: clear, Copy-Outer-DSCP Disabled, Bind-interface: st0.1, Policy-name: HUB_IPSEC_POL

Port: 500, Nego#: 0, Fail#: 0, Def-Del#: 0 Flag: 0

Multi-sa, Configured SAs# 0, Negotiated SAs#: 0

Tunnel events:

Thu Jul 20 2023 10:45:19: IPsec SA negotiation succeeds (1 times)

Location: FPC 0, PIC 0

Anchorship: Thread 1

Distribution-Profile: default-profile

Direction: inbound, SPI: 0xa0d3ba32, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2901 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2258 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2124

Direction: outbound, SPI: 0xe54414e3, AUX-SPI: 0

, VPN Monitoring: -

Hard lifetime: Expires in 2901 seconds

Lifesize Remaining: Unlimited

Soft lifetime: Expires in 2258 seconds

Mode: Tunnel(0 0), Type: dynamic, State: installed

Protocol: ESP, Authentication: hmac-sha256-128, Encryption: aes-cbc (256 bits)

Anti-replay service: counter-based enabled, Replay window size: 64

Extended-Sequence-Number: Disabled

tunnel-establishment: establish-tunnels-responder-only

IKE SA Index: 2124

Sens

Les Quantum Secured: Yeschamps , Passive mode tunneling: Disabled, Policy-name: HUB_IPSEC_POLet IPsec SA negotiation succeeds (1 times) indiquent que les SA IPsec ont été créées avec succès.

Vérifier les statistiques IPsec

But

Vérifiez les statistiques IPsec.

Action

À partir du mode opérationnel, entrez la show security ipsec statistics commande pour afficher les statistiques IPsec.

user@hub> show security ipsec statistics ESP Statistics: Encrypted bytes: 1248 Decrypted bytes: 1248 Encrypted packets: 8 Decrypted packets: 8 AH Statistics: Input bytes: 0 Output bytes: 0 Input packets: 0 Output packets: 0 Errors: AH authentication failures: 0, Replay errors: 0 ESP authentication failures: 0, ESP decryption failures: 0 Bad headers: 0, Bad trailers: 0 Invalid SPI: 0, TS check fail: 0 Exceeds tunnel MTU: 0 Discarded: 0

Sens

Les ESP Statistics champs et AH Statistics affichent les statistiques IPsec.

Vérifier le profil du gestionnaire de clés

But

Vérifiez le profil du gestionnaire de clés.

Action

À partir du mode opérationnel, entrez la show security key-manager profiles detail commande pour afficher le profil du gestionnaire de clés.

user@hub> show security key-manager profiles detail

Name: HUB_KM_PROFILE_1, Index: 4, Type: Static

Configured-at: 20.07.23 (09:59:06)

Time-elapsed: 1 hrs 2 mins 7 secs

Request stats:

Received: 2

In-progress: 0

Success: 2

Failed: 0Sens

Les Name: HUB_KM_PROFILE_1 champs et Type: Static affichent le profil du gestionnaire de clés

Ping de l’hôte 1 à l’hôte 3 ou vice versa

But

Vérifiez la connectivité entre l’hôte 1 et l’hôte 3.

Action

À partir du mode opérationnel, entrez la ping 192.168.90.20 source 192.168.80.20 count 4 commande pour afficher la connectivité de l’hôte 1 à l’hôte 3.

user@HOST1# ping 192.168.90.20 source 192.168.80.20 count 4 PING 192.168.90.20 (192.168.90.20): 56 data bytes 64 bytes from 192.168.90.20: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.90.20: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.90.20: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.90.20: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.90.20 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

Sens

Le PING 192.168.80.20 (192.168.80.20): 56 data bytes confirme la connectivité de l’HÔTE 1 à l’HÔTE 3.

Ping de l’hôte 2 à l’hôte 3 ou vice versa

But

Vérifiez la connectivité de l’hôte 2 à l’hôte 3.

Action

À partir du mode opérationnel, entrez dans le ping 192.168.90.20 source 192.168.80.20 count 4 pour afficher la connectivité de l’hôte 2 à l’hôte 3.

user@HOST1# ping 192.168.90.20 source 192.168.70.20 count 4 PING 192.168.90.20 (192.168.90.20): 56 data bytes 64 bytes from 192.168.90.20: icmp_seq=0 ttl=64 time=2.151 ms 64 bytes from 192.168.90.20: icmp_seq=1 ttl=64 time=1.710 ms 64 bytes from 192.168.90.20: icmp_seq=2 ttl=64 time=1.349 ms 64 bytes from 192.168.90.20: icmp_seq=3 ttl=64 time=1.597 ms --- 192.168.90.20 ping statistics --- 4 packets transmitted, 4 packets received, 0% packet loss round-trip min/avg/max/stddev = 1.349/1.702/2.151/0.290 ms Data traffic is successfully flowing between the HOSTs

Sens

Le PING 192.168.80.20 (192.168.80.20): 56 data bytes confirme la connectivité de l’HÔTE 2 à l’HÔTE 3.

Annexe 1 : Définir des commandes sur tous les appareils

Définissez la sortie de la commande sur tous les périphériques.

- Définir des commandes sur le Hub

- Définir des commandes sur le rayon 1

- Définir des commandes sur Spoke 2

Définir des commandes sur le Hub

set security ike proposal HUB_IKE_PROP dh-group group14 set security ike proposal HUB_IKE_PROP authentication-algorithm sha-256 set security ike proposal HUB_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal HUB_IKE_PROP lifetime-seconds 3600 set security ike policy HUB_IKE_POL proposals HUB_IKE_PROP set security ike policy HUB_IKE_POL certificate local-certificate HUB_CRT set security ike gateway HUB_IKE_GW local-address 172.18.10.1 set security ike gateway HUB_IKE_GW ike-policy HUB_IKE_POL set security ike gateway HUB_IKE_GW external-interface ge-0/0/2.0 set security ike gateway HUB_IKE_GW local-identity distinguished-name set security ike gateway HUB_IKE_GW dynamic ike-user-type group-ike-id set security ike gateway HUB_IKE_GW dynamic distinguished-name wildcard C=us,DC=juniper set security ike gateway HUB_IKE_GW ppk-profile HUB_KM_PROFILE_1 set security ike gateway HUB_IKE_GW version v2-only set security ipsec proposal HUB_IPSEC_PROP protocol esp set security ipsec proposal HUB_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal HUB_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy HUB_IPSEC_POL proposals HUB_IPSEC_PROP set security ipsec vpn HUB_IPSEC_VPN bind-interface st0.1 set security ipsec vpn HUB_IPSEC_VPN ike gateway HUB_IKE_GW set security ipsec vpn HUB_IPSEC_VPN ike ipsec-policy HUB_IPSEC_POL set security ipsec vpn HUB_IPSEC_VPN traffic-selector ts1 local-ip 192.168.90.0/24 set security ipsec vpn HUB_IPSEC_VPN traffic-selector ts1 remote-ip 0.0.0.0/0 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.1/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.90.1/24 set interfaces st0 unit 1 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

Définir des commandes sur le rayon 1

set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable request security pki ca-certificate enroll ca-profile Root-CA request security pki generate-key-pair certificate-id SPOKE_1_CRT size 2048 type rsa request security pki local-certificate enroll certificate-id SPOKE_1_CRT challenge-password <different> domain-name spoke_1.juniper.net email spoke_1@juniper.net subject DC=juniper,CN=spoke_1.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA set security key-manager profiles SPOKE_1_KM_PROFILE_1 static key-id ascii-text test-key-id set security key-manager profiles SPOKE_1_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set security ike proposal SPOKE_1_IKE_PROP authentication-method rsa-signatures set security ike proposal SPOKE_1_IKE_PROP dh-group group14 set security ike proposal SPOKE_1_IKE_PROP authentication-algorithm sha-256 set security ike proposal SPOKE_1_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal SPOKE_1_IKE_PROP lifetime-seconds 3600 set security ike policy SPOKE_1_IKE_POL proposals SPOKE_1_IKE_PROP set security ike policy SPOKE_1_IKE_POL certificate local-certificate SPOKE_1_CRT set security ike gateway SPOKE_1_IKE_GW address 172.18.10.1 set security ike gateway SPOKE_1_IKE_GW local-address 172.18.10.2 set security ike gateway SPOKE_1_IKE_GW ike-policy SPOKE_1_IKE_POL set security ike gateway SPOKE_1_IKE_GW external-interface ge-0/0/2.0 set security ike gateway SPOKE_1_IKE_GW local-identity distinguished-name set security ike gateway SPOKE_1_IKE_GW remote-identity distinguished-name set security ike gateway SPOKE_1_IKE_GW ppk-profile SPOKE_1_KM_PROFILE_1 set security ike gateway SPOKE_1_IKE_GW version v2-only set security ipsec proposal SPOKE_1_IPSEC_PROP protocol esp set security ipsec proposal SPOKE_1_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal SPOKE_1_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy SPOKE_1_IPSEC_POL proposals SPOKE_1_IPSEC_PROP set security ipsec vpn SPOKE_1_IPSEC_VPN bind-interface st0.1 set security ipsec vpn SPOKE_1_IPSEC_VPN ike gateway SPOKE_1_IKE_GW set security ipsec vpn SPOKE_1_IPSEC_VPN ike ipsec-policy SPOKE_1_IPSEC_POL set security ipsec vpn SPOKE_1_IPSEC_VPN traffic-selector ts1 local-ip 192.168.80.0/24 set security ipsec vpn SPOKE_1_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.2/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.80.1/24 set interfaces st0 unit 1 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.1 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

Définir des commandes sur Spoke 2

set security pki ca-profile Root-CA ca-identity Root-CA set security pki ca-profile Root-CA enrollment url https://ca-server.juniper.net/certsrv/mscep/mscep.dll set security pki ca-profile Root-CA revocation-check disable request security pki ca-certificate enroll ca-profile Root-CA request security pki generate-key-pair certificate-id SPOKE_2_CRT size 2048 type rsa request security pki local-certificate enroll certificate-id SPOKE_2_CRT challenge-password <different> domain-name spoke_2.juniper.net email spoke_2@juniper.net subject DC=juniper,CN=spoke_2.juniper.net,OU=security,O=juniper,L=sunnyvale,ST=california,C=us ca-profile Root-CA set security key-manager profiles SPOKE_2_KM_PROFILE_1 static key-id ascii-text test-key-id set security key-manager profiles SPOKE_2_KM_PROFILE_1 static key ascii-text qjwbdip139u5mcy89m28pcgowerefnkjsdg set security ike proposal SPOKE_2_IKE_PROP authentication-method rsa-signatures set security ike proposal SPOKE_2_IKE_PROP dh-group group14 set security ike proposal SPOKE_2_IKE_PROP authentication-algorithm sha-256 set security ike proposal SPOKE_2_IKE_PROP encryption-algorithm aes-256-cbc set security ike proposal SPOKE_2_IKE_PROP lifetime-seconds 3600 set security ike policy SPOKE_2_IKE_POL proposals SPOKE_IKE_PROP set security ike policy SPOKE_2_IKE_POL certificate local-certificate SPOKE_2_CRT set security ike gateway SPOKE_2_IKE_GW address 172.18.10.1 set security ike gateway SPOKE_2_IKE_GW local-address 172.18.10.3 set security ike gateway SPOKE_2_IKE_GW ike-policy SPOKE_2_IKE_POL set security ike gateway SPOKE_2_IKE_GW external-interface ge-0/0/2.0 set security ike gateway SPOKE_2_IKE_GW local-identity distinguished-name set security ike gateway SPOKE_2_IKE_GW remote-identity distinguished-name set security ike gateway SPOKE_2_IKE_GW ppk-profile SPOKE_2_KM_PROFILE_1 set security ike gateway SPOKE_2_IKE_GW version v2-only set security ipsec proposal SPOKE_2_IPSEC_PROP protocol esp set security ipsec proposal SPOKE_2_IPSEC_PROP authentication-algorithm hmac-sha-256-128 set security ipsec proposal SPOKE_2_IPSEC_PROP encryption-algorithm aes-256-cbc set security ipsec policy SPOKE_2_IPSEC_POL proposals SPOKE_2_IPSEC_PROP set security ipsec vpn SPOKE_2_IPSEC_VPN bind-interface st0.2 set security ipsec vpn SPOKE_2_IPSEC_VPN ike gateway SPOKE_2_IKE_GW set security ipsec vpn SPOKE_2_IPSEC_VPN ike ipsec-policy SPOKE_2_IPSEC_POL set security ipsec vpn SPOKE_2_IPSEC_VPN traffic-selector ts1 local-ip 192.168.70.0/24 set security ipsec vpn SPOKE_2_IPSEC_VPN traffic-selector ts1 remote-ip 192.168.90.0/24 set interfaces ge-0/0/2 unit 0 family inet address 172.18.10.3/24 set interfaces ge-0/0/1 unit 0 family inet address 192.168.70.1/24 set interfaces st0 unit 2 family inet set security zones security-zone untrust host-inbound-traffic system-services ike set security zones security-zone untrust interfaces ge-0/0/2.0 set security zones security-zone vpn interfaces st0.2 set security zones security-zone trust host-inbound-traffic system-services ping set security zones security-zone trust interfaces ge-0/0/1.0 set security policies from-zone trust to-zone vpn policy vpn_out match source-address any set security policies from-zone trust to-zone vpn policy vpn_out match destination-address any set security policies from-zone trust to-zone vpn policy vpn_out match application any set security policies from-zone trust to-zone vpn policy vpn_out then permit set security policies from-zone vpn to-zone trust policy vpn_in match source-address any set security policies from-zone vpn to-zone trust policy vpn_in match destination-address any set security policies from-zone vpn to-zone trust policy vpn_in match application any set security policies from-zone vpn to-zone trust policy vpn_in then permit

Annexe 2 : Afficher la sortie de configuration sur DUT

Centre

En mode configuration, confirmez votre configuration en entrant les commandes , , , show security ipsec vpn HUB_IPSEC_VPNshow security policiesshow security ipsec policy HUB_IPSEC_POLshow security zonesshow security ipsec proposal HUB_IPSEC_PROPshow interfacesshow security ike gateway HUB_IKE_GWshow security ike policy HUB_IKE_POLshow security ike proposal HUB_IKE_PROP Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@hub# show security ike proposal HUB_IKE_PROP dh-group group14; authentication-algorithm sha-256; encryption-algorithm aes-256-cbc; lifetime-seconds 3600;

user@hub# show security ike policy HUB_IKE_POL

proposals HUB_IKE_PROP;

certificate {

local-certificate HUB_CRT;user@hub# show security ike gateway HUB_IKE_GW

ike-policy HUB_IKE_POL;

dynamic {

distinguished-name {

wildcard C=us,DC=juniper;

}

ike-user-type group-ike-id;

}