configuration des liens Sham OSPFv2

Vue d’ensemble des liens Sham OSPFv2OSPFv2

Vous pouvez créer un lien intra-zone ou un lien fictif entre deux périphériques de routage de périphérie (PE) du fournisseur afin que la dorsale VPN soit préférée à la liaison de porte dérobée. Un lien de porte dérobée est un lien de secours qui connecte les périphériques CE (Customer Edge) au cas où la dorsale VPN serait indisponible. Lorsqu’une telle liaison de secours est disponible et que les périphériques CE se trouvent dans la même zone OSPF, le comportement par défaut est de préférer cette liaison de secours à la dorsale VPN. En effet, la liaison de secours est considérée comme une liaison intra-zone, tandis que la dorsale VPN est toujours considérée comme une liaison interzone. Les liaisons intra-zone sont toujours préférées aux liaisons inter-zone.

La liaison fictive est une liaison intra-zone point à point non numérotée entre des dispositifs PE. Lorsque la dorsale VPN dispose d’une liaison intra-zone fictive, cette liaison fictive peut être préférée à la liaison de secours si la métrique OSPF de la liaison de secours est inférieure à celle de la liaison de secours.

Le lien fictif est annoncé à l’aide d’annonces d’état de lien (LSA) de type 1. Les liens Sham sont valides uniquement pour les instances de routage et OSPFv2.

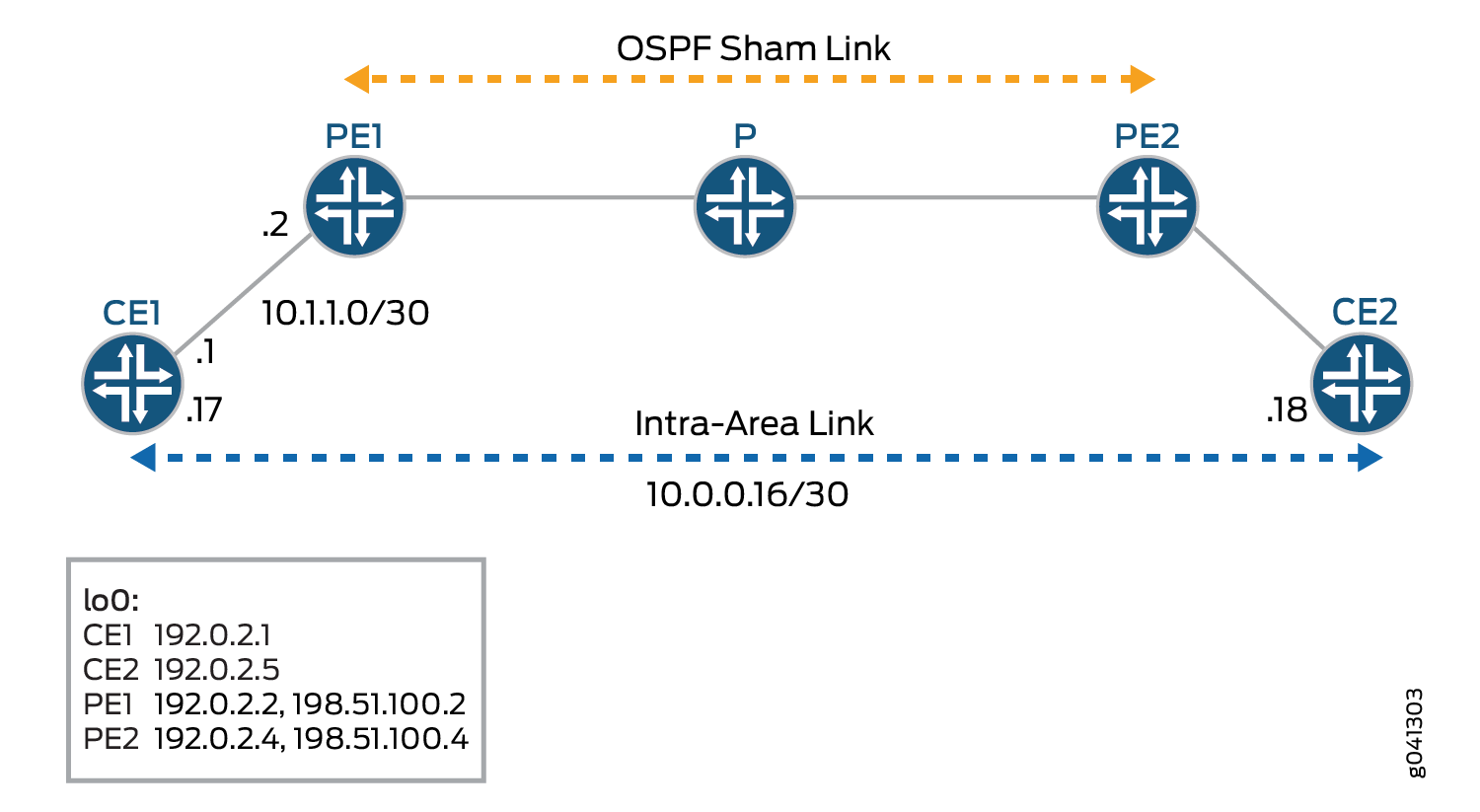

Chaque liaison fictive est identifiée par la combinaison d’une adresse de point de terminaison locale et d’une adresse de point de terminaison distante. La figure 1 montre une liaison fictive OSPFv2. Les routeurs CE1 et CE2 sont situés dans la même zone OSPFv2. Ces périphériques de routage CE sont reliés entre eux par un VPN de couche 3 sur les routeurs PE1 et PE2. De plus, le routeur CE1 et le routeur CE2 sont connectés par une liaison intra-zone utilisée comme liaison de secours.

Sham OSPFv2

Sham OSPFv2

OSPFv2 traite la liaison via le VPN de couche 3 comme une liaison interzone. Par défaut, OSPFv2 préfère les liens intra-zone aux liens inter-zone, de sorte qu’OSPFv2 sélectionne le lien intra-zone de secours comme chemin actif. Ceci n’est pas acceptable dans une configuration où la liaison intra-zone n’est pas le chemin principal attendu pour le trafic entre les périphériques de routage CE. Vous pouvez configurer la métrique de la liaison fictive pour vous assurer que le chemin sur le VPN de couche 3 est préféré à un chemin de secours sur une liaison intra-zone reliant les périphériques de routage CE.

Pour le point de terminaison distant, vous pouvez configurer l’interface OSPFv2 en tant que circuit de demande, configurer l’authentification IPsec (vous configurez l’authentification IPsec réelle séparément) et définir la valeur de métrique.

Vous devez configurer un lien fictif OSPFv2 dans les circonstances suivantes :

Deux périphériques de routage CE sont reliés entre eux par un VPN de couche 3.

Ces périphériques de routage CE se trouvent dans la même zone OSPFv2.

Une liaison intra-zone est configurée entre les deux routages CE.

S’il n’existe pas de liaison intra-zone entre les périphériques de routage CE, vous n’avez pas besoin de configurer une liaison fictive OSPFv2.

Dans Junos OS version 9.6 et ultérieure, un lien fictif OSPFv2 est installé dans la table de routage en tant que route masquée. De plus, une route BGP n’est pas exportée vers OSPFv2 si une liaison fictive OSPF correspondante est disponible.

Dans Junos OS version 16.1 et ultérieure, les liaisons fictives OSPF sont prises en charge sur les instances par défaut. Le coût du lien fictif est défini dynamiquement sur la métrique aigp de la route BGP si aucune métrique n’est configurée sur le lien fictif par l’utilisateur. Si la métrique aigp n’est pas présente dans la route BGP, le coût de la liaison fictive est 1 par défaut.

Exemple : Configuration des liens Sham OSPFv2

Cet exemple montre comment activer les liens fictifs OSPFv2 sur un périphérique de routage PE.

Exigences

Aucune configuration spéciale au-delà de l’initialisation de l’appareil n’est requise avant de configurer cet exemple.

Aperçu

La liaison fictive est une liaison intra-zone point à point non numérotée et est annoncée au moyen d’une annonce d’état de liaison (LSA) de type 1. Les liens Sham sont valides uniquement pour les instances de routage et OSPFv2.

Chaque liaison fictive est identifiée par une combinaison de l’adresse de point de terminaison local, d’une adresse de point de terminaison distante et de la zone OSPFv2 à laquelle elle appartient. Vous configurez manuellement le lien fictif entre deux périphériques PE, qui se trouvent tous deux dans la même instance de routage VRF (VPN routing and forwarding), et vous spécifiez l’adresse du point de terminaison local du lien fictif. Cette adresse est utilisée comme source pour les paquets de liaison fictive et est également utilisée par le périphérique de routage PE distant comme point de terminaison distant de liaison fictive. Vous pouvez également inclure l’option facultative metric permettant de définir une valeur de mesure pour le point de terminaison distant. La valeur de la métrique spécifie le coût d’utilisation du lien. Les itinéraires avec des métriques de chemin total plus faibles sont préférés à ceux avec des métriques de chemin plus élevées.

Pour activer les liens fictifs OSPFv2 sur un périphérique de routage PE :

Configurez une interface de bouclage supplémentaire sur le périphérique de routage PE.

Configurez l’instance de routage VRF qui prend en charge les VPN de couche 3 sur le périphérique de routage PE et associez le lien fictif à une zone OSPF existante. La configuration de liaison fictive OSPFv2 est également incluse dans l’instance de routage. Vous configurez l’adresse de point de terminaison locale du lien fictif, qui est l’adresse de bouclage du VPN local, et l’adresse du point de terminaison distant, qui est l’adresse de bouclage du VPN distant. Dans cet exemple, l’instance de routage VRF est nommée en rouge.

La figure 2 illustre une liaison fictive OSPFv2.

Topologie

de lien Sham OSPFv2

de lien Sham OSPFv2

Les appareils de la figure représentent les fonctions suivantes :

CE1 et CE2 sont les équipements de périphérie client.

PE1 et PE2 sont les équipements de périphérie du fournisseur.

P est l’appareil fournisseur.

CLI Quick Configuration affiche la configuration de tous les périphériques de la Figure 2. La section Procédure étape par étape décrit les étapes sur le périphérique PE1.

Configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, puis copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie.

CE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.1/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.0.0.17/30 set interfaces lo0 unit 0 family inet address 192.0.2.1/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 metric 100 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.1 set routing-options autonomous-system 1

PE1

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.2/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.5/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.2/24 set interfaces lo0 unit 1 family inet address 198.51.100.2/24 set protocols mpls interface fe-1/2/1.0 set protocols bgp group toR4 type internal set protocols bgp group toR4 local-address 192.0.2.2 set protocols bgp group toR4 family inet-vpn unicast set protocols bgp group toR4 neighbor 192.0.2.4 set protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ldp interface fe-1/2/1.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/0.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.2 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.2 set routing-options autonomous-system 2

P

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.6/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.9/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 3 family inet address 192.0.2.3/24 set protocols mpls interface all set protocols ospf area 0.0.0.0 interface lo0.3 passive set protocols ospf area 0.0.0.0 interface all set protocols ldp interface all set routing-options router-id 192.0.2.3

PE2

set interfaces fe-1/2/0 unit 0 family inet address 10.1.1.10/30 set interfaces fe-1/2/0 unit 0 family mpls set interfaces fe-1/2/1 unit 0 family inet address 10.1.1.13/30 set interfaces fe-1/2/1 unit 0 family mpls set interfaces lo0 unit 0 family inet address 192.0.2.4/32 set interfaces lo0 unit 1 family inet address 198.51.100.4/32 set protocols mpls interface fe-1/2/0.0 set protocols bgp group toR2 type internal set protocols bgp group toR2 local-address 192.0.2.4 set protocols bgp group toR2 family inet-vpn unicast set protocols bgp group toR2 neighbor 192.0.2.2 set protocols ospf area 0.0.0.0 interface lo0.0 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.0 set protocols ldp interface fe-1/2/0.0 set protocols ldp interface lo0.0 set policy-options policy-statement bgp-to-ospf term 1 from protocol bgp set policy-options policy-statement bgp-to-ospf term 1 then accept set policy-options policy-statement bgp-to-ospf term 2 then reject set routing-instances red instance-type vrf set routing-instances red interface fe-1/2/1.0 set routing-instances red interface lo0.1 set routing-instances red route-distinguisher 2:1 set routing-instances red vrf-target target:2:1 set routing-instances red protocols ospf export bgp-to-ospf set routing-instances red protocols ospf sham-link local 198.51.100.4 set routing-instances red protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.2 metric 10 set routing-instances red protocols ospf area 0.0.0.0 interface fe-1/2/1.0 set routing-instances red protocols ospf area 0.0.0.0 interface lo0.1 set routing-options router-id 192.0.2.4 set routing-options autonomous-system 2

CE2

set interfaces fe-1/2/0 unit 14 family inet address 10.1.1.14/30 set interfaces fe-1/2/0 unit 14 family mpls set interfaces fe-1/2/0 unit 18 family inet address 10.0.0.18/30 set interfaces lo0 unit 5 family inet address 192.0.2.5/24 set protocols ospf area 0.0.0.0 interface fe-1/2/0.14 set protocols ospf area 0.0.0.0 interface lo0.5 passive set protocols ospf area 0.0.0.0 interface fe-1/2/0.18 set policy-options policy-statement send-direct from protocol direct set policy-options policy-statement send-direct then accept set routing-options router-id 192.0.2.5 set routing-options autonomous-system 3

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour plus d’informations sur la navigation dans la CLI, reportez-vous au Guide de l’utilisateur Modification de la configuration de Junos OS dans CLI.

Pour configurer les liaisons fictives OSPFv2 sur chaque périphérique PE :

-

Configurez les interfaces, y compris deux interfaces de bouclage.

[edit interfaces] user@PE1# set fe-1/2/0 unit 0 family inet address 10.1.1.2/30 user@PE1# set fe-1/2/0 unit 0 family mpls user@PE1# set fe-1/2/1 unit 0 family inet address 10.1.1.5/30 user@PE1# set fe-1/2/1 unit 0 family mpls user@PE1# set lo0 unit 0 family inet address 192.0.2.2/24 user@PE1# set lo0 unit 1 family inet address 198.51.100.2/24

-

Configurez MPLS sur l’interface centrale.

[edit protocols mpls] user@PE1# set interface fe-1/2/1.0

-

Configurez le BGP interne (IBGP).

[edit ] user@PE1# set protocols bgp group toR4 type internal user@PE1# set protocols bgp group toR4 local-address 192.0.2.2 user@PE1# set protocols bgp group toR4 family inet-vpn unicast user@PE1# set protocols bgp group toR4 neighbor 192.0.2.4

-

Configurez OSPF sur l’interface principale et sur l’interface de bouclage utilisée dans l’instance principale.

[edit protocols ospf area 0.0.0.0] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0 passive

-

Configurez LDP ou RSVP sur l’interface principale et sur l’interface de bouclage utilisée dans l’instance principale.

[edit protocols ldp] user@PE1# set interface fe-1/2/1.0 user@PE1# set interface lo0.0

-

Configurez une stratégie de routage à utiliser dans l’instance de routage.

[edit policy-options policy-statement bgp-to-ospf] user@PE1# set term 1 from protocol bgp user@PE1# set term 1 then accept user@PE1# set term 2 then reject

-

Configurez l’instance de routage.

[edit routing-instances red] user@PE1# set instance-type vrf user@PE1# set interface fe-1/2/0.0 user@PE1# set route-distinguisher 2:1 user@PE1# set vrf-target target:2:1 user@PE1# set protocols ospf export bgp-to-ospf user@PE1# set protocols ospf area 0.0.0.0 interface fe-1/2/0.0

-

Configurez le lien fictif OSPFv2.

Incluez l’interface de bouclage supplémentaire dans l’instance de routage et également dans la configuration OSPF.

Notez que la métrique de l’interface sham-link est définie sur 10. Sur la liaison OSPF de sauvegarde de l’appareil CE1, la métrique est définie sur 100. Le lien fictif devient alors le lien préféré.

[edit routing-instances red] user@PE1# set interface lo0.1 user@PE1# set protocols ospf sham-link local 198.51.100.2 user@PE1# set protocols ospf area 0.0.0.0 sham-link-remote 198.51.100.4 metric 10 user@PE1# set protocols ospf area 0.0.0.0 interface lo0.1

-

Configurez le numéro du système autonome (AS) et l’ID du routeur.

[edit routing-options] user@PE1# set router-id 192.0.2.2 user@PE1# set autonomous-system 2

-

Si vous avez terminé de configurer l’appareil, validez la configuration.

[edit] user@R1# commit

Résultats

Confirmez votre configuration en entrant les commandes et show interfaces . show routing-instances Si la sortie n’affiche pas la configuration prévue, répétez les instructions de cet exemple pour corriger la configuration.

Sortie pour PE1 :

user@PE1# show interfaces

fe-1/2/0 {

unit 0{

family inet {

address 10.1.1.2/30;

}

family mpls;

}

}

fe-1/2/1 {

unit 0 {

family inet {

address 10.1.1.5/30;

}

family mpls;

}

}

lo0 {

unit 0 {

family inet {

address 192.0.2.2/24;

}

}

unit 1 {

family inet {

address 198.51.100.2/24;

}

}

}

user@PE1# show protocols

mpls {

interface fe-1/2/1.0;

}

bgp {

group toR4 {

type internal;

local-address 192.0.2.2;

family inet-vpn {

unicast;

}

neighbor 192.0.2.4;

}

}

ospf {

area 0.0.0.0 {

interface fe-1/2/1.0;

interface lo0.0 {

passive;

}

}

}

ldp {

interface fe-1/2/1.0;

interface lo0.0;

}

user@PE1# show policy-options

policy-statement bgp-to-ospf {

term 1 {

from protocol bgp;

then accept;

}

term 2 {

then reject;

}

}

user@PE1# show routing-instances

red {

instance-type vrf;

interface fe-1/2/0.0;

interface lo0.1;

route-distinguisher 2:1;

vrf-target target:2:1;

protocols {

ospf {

export bgp-to-ospf;

sham-link local 198.51.100.2;

area 0.0.0.0 {

sham-link-remote 198.51.100.4 metric 10;

interface fe-1/2/0.0;

interface lo0.1;

}

}

}

}

user@PE1# show routing-options router-id 192.0.2.2; autonomous-system 2;

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification des interfaces Sham Link

- Vérification des points de terminaison locaux et distants de la liaison Sham

- Vérification des contiguïtés de liens fictifs

- Vérification de l’annonce de l’état du lien

- Vérification de la sélection du chemin

Vérification des interfaces Sham Link

But

Vérifiez l’interface de liaison fictive. Le lien simulé est traité comme une interface dans OSPFv2, le nom étant affiché sous la forme shamlink.<unique identifier>, où l’identificateur unique est un nombre. Par exemple, shamlink.0. Le lien fictif apparaît sous la forme d’une interface point à point.

Action

À partir du mode opérationnel, entrez la show ospf interface instance instance-name commande.

user@PE1> show ospf interface instance red Interface State Area DR ID BDR ID Nbrs lo0.1 DR 0.0.0.0 198.51.100.2 0.0.0.0 0 fe-1/2/0.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1

Vérification des points de terminaison locaux et distants de la liaison Sham

But

Vérifiez les points de terminaison locaux et distants de la liaison fictive. La MTU de l’interface de liaison fictive est toujours égale à zéro.

Action

À partir du mode opérationnel, entrez la show ospf interface instance instance-name detail commande.

user@PE1> show ospf interface shamlink.0 instance red Interface State Area DR ID BDR ID Nbrs shamlink.0 PtToPt 0.0.0.0 0.0.0.0 0.0.0.0 1 Type: P2P, Address: 0.0.0.0, Mask: 0.0.0.0, MTU: 0, Cost: 10 Local: 198.51.100.2, Remote: 198.51.100.4 Adj count: 1 Hello: 10, Dead: 40, ReXmit: 5, Not Stub Auth type: None Protection type: None, No eligible backup Topology default (ID 0) -> Cost: 10

Vérification des contiguïtés de liens fictifs

But

Vérifiez les contiguïtés entre les liaisons fictives configurées.

Action

À partir du mode opérationnel, entrez la show ospf neighbor instance instance-name commande.

user@PE1> show ospf neighbor instance red Address Interface State ID Pri Dead 10.1.1.1 fe-1/2/0.0 Full 192.0.2.1 128 35 198.51.100.4 shamlink.0 Full 198.51.100.4 0 31

Vérification de l’annonce de l’état du lien

But

Vérifiez que le LSA de routeur émis par l’instance comporte la contiguïté de liaison fictive en tant que liaison point à point non numérotée. Les données de liaison pour les liens fictifs sont un nombre allant de 0x80010000 à 0x8001ffff.

Action

À partir du mode opérationnel, entrez la show ospf database instance instance-name commande.

user@PE1> show ospf database instance red

OSPF database, Area 0.0.0.0

Type ID Adv Rtr Seq Age Opt Cksum Len

Router 192.0.2.1 192.0.2.1 0x80000009 1803 0x22 0x6ec7 72

Router 192.0.2.5 192.0.2.5 0x80000007 70 0x22 0x2746 72

Router *198.51.100.2 198.51.100.2 0x80000006 55 0x22 0xda6b 60

Router 198.51.100.4 198.51.100.4 0x80000005 63 0x22 0xb19 60

Network 10.0.0.18 192.0.2.5 0x80000002 70 0x22 0x9a71 32

OSPF AS SCOPE link state database

Type ID Adv Rtr Seq Age Opt Cksum Len

Extern 198.51.100.2 198.51.100.4 0x80000002 72 0xa2 0x343 36

Extern *198.51.100.4 198.51.100.2 0x80000002 71 0xa2 0xe263 36

Vérification de la sélection du chemin

But

Vérifiez que le chemin VPN de couche 3 est utilisé à la place du chemin de sauvegarde.

Action

À partir du mode opérationnel, entrez la traceroute commande de l’appareil CE1 à l’appareil CE2.

user@CE1> traceroute 192.0.2.5

traceroute to 192.0.2.5 (192.0.2.5), 30 hops max, 40 byte packets

1 10.1.1.2 (10.1.1.2) 1.930 ms 1.664 ms 1.643 ms

2 * * *

3 10.1.1.10 (10.1.1.10) 2.485 ms 1.435 ms 1.422 ms

MPLS Label=299808 CoS=0 TTL=1 S=1

4 192.0.2.5 (192.0.2.5) 1.347 ms 1.362 ms 1.329 ms

Signification

L’opération traceroute indique que le VPN de couche 3 est le chemin préféré. Si vous deviez supprimer le lien fictif ou si vous deviez modifier la métrique OSPF pour préférer ce chemin de sauvegarde, la traceroute indiquerait que le chemin de sauvegarde est préféré.