SUR CETTE PAGE

Exemple : Configurer Active Directory comme source d’identité sur le pare-feu SRX Series

Exemple : Configurer la fonctionnalité d’authentification par l’identité de l’appareil

Configurer Active Directory comme source d’identité sur le pare-feu

Configurer Active Directory comme source d’identité sur les appareils NFX

Configurer Active Directory comme source d’identité

Découvrez comment configurer Active Directory comme source d’identité sur votre pare-feu SRX Series.

Exemple : Configurer Active Directory comme source d’identité sur le pare-feu SRX Series

Cet exemple montre comment implémenter la fonctionnalité de pare-feu utilisateur intégré en configurant un domaine Windows Active Directory, une base LDAP, des utilisateurs non authentifiés à diriger vers le portail captif et une stratégie de sécurité basée sur une identité source. Dans cet exemple, toutes les configurations du portail captif relèvent de la sécurité couche transport (TLS).

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

-

Un pare-feu SRX Series

-

Junos OS version 12.1X47-D10 ou ultérieure pour les pare-feu SRX Series

Aucune configuration spéciale au-delà de l’initialisation de l’appareil n’est requise avant de configurer cette fonctionnalité.

Pour en savoir plus sur l’inscription d’un certificat, consultez Inscription d’un certificat.

Aperçu

Dans un scénario typique pour la fonctionnalité de pare-feu utilisateur intégrée, les utilisateurs du domaine et ceux qui ne le sont pas souhaitent accéder à Internet via un pare-feu SRX Series. Le pare-feu SRX Series lit et analyse le journal des événements des contrôleurs de domaine configurés dans le domaine. Ainsi, le pare-feu SRX Series détecte les utilisateurs du domaine sur un contrôleur de domaine Active Directory. Le domaine Active Directory génère une table d’authentification en tant que source d’authentification Active Directory pour le pare-feu utilisateur intégré. Le pare-feu SRX Series utilise ces informations pour appliquer la stratégie afin d’obtenir un contrôle d’accès basé sur les utilisateurs ou les groupes.

Pour tout utilisateur qui n’est pas un utilisateur du domaine ou un utilisateur du domaine sur un appareil qui n’appartient pas au domaine, l’administrateur réseau peut spécifier un portail captif pour forcer l’utilisateur à se soumettre à l’authentification du pare-feu (si le pare-feu SRX Series prend en charge le portail captif pour le type de trafic). Par exemple, HTTP). Une fois que l’utilisateur a entré un nom et un mot de passe et réussi l’authentification du pare-feu, le pare-feu SRX Series récupère les informations de mappage utilisateur-groupe d’authentification du pare-feu du serveur LDAP et peut appliquer le contrôle de la stratégie de pare-feu utilisateur sur l’utilisateur en conséquence.

À partir de la version 17.4R1 de Junos OS, vous pouvez utiliser des adresses IPv6 pour les contrôleurs de domaine Active Directory en plus des adresses IPv4. Pour illustrer cette prise en charge, cet exemple utilise 2001 :db8:0:1:2a0 :a502:0:1da comme adresse du contrôleur de domaine.

Vous ne pouvez pas utiliser le groupe principal, que ce soit par son nom par défaut d’utilisateurs de domaine ou tout autre nom, si vous l’avez modifié, dans les configurations de pare-feu utilisateur intégré.

Lorsqu’un nouvel utilisateur est créé dans Active Directory (AD), l’utilisateur est ajouté au groupe de sécurité global, le groupe principal, qui est par défaut Utilisateurs de domaine. Le groupe principal est moins spécifique que les autres groupes créés dans AD, car tous les utilisateurs y appartiennent. De plus, il peut devenir très grand.

Configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [modifier], puis passez commit en mode de configuration.

set services user-identification active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123 set services user-identification active-directory-access domain example.net user administrator password $ABC123 set services user-identification active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da set access profile profile1 authentication-order ldap set access profile profile1 authentication-order password set access profile profile1 ldap-options base-distinguished-name CN=Users,DC=example,DC=net set access profile profile1 ldap-options search search-filter sAMAccountName= set access profile profile1 ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net set access profile profile1 ldap-options search admin-search password $ABC123 set access profile profile1 ldap-server 192.0.2.3 set access profile profile1 ldap-server 192.0.2.3 tls-type start-tls set access profile profile1 ldap-server 192.0.2.3 tls-peer-name peername set access profile profile1 ldap-server 192.0.2.3 tls-timeout 3 set access profile profile1 ldap-server 192.0.2.3 tls-min-version v1.2 set access profile profile1 ldap-server 192.0.2.3 no-tls-certificate-check set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain example.net set security policies from-zone trust to-zone untrust policy p2 match source-address any set security policies from-zone trust to-zone untrust policy p2 match destination-address any set security policies from-zone trust to-zone untrust policy p2 match application any set security policies from-zone trust to-zone untrust policy p2 match source-identity “example.net\user1” set security policies from-zone trust to-zone untrust policy p2 then permit set security user-identification authentication-source active-directory-authentication-table priority 125

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur cette procédure, reportez-vous à la section Utilisation de l’éditeur CLI en mode configuration dans le Guide de l’utilisateur de l’interface de ligne de commande.

Pour établir un domaine Windows Active Directory, configurer le portail captif et configurer une autre stratégie de sécurité, procédez comme suit dans cette section.

Une fois configuré, lorsque le trafic arrive, le pare-feu SRX Series consulte le processus de pare-feu utilisateur, qui à son tour consulte la source d’authentification Active Directory pour déterminer si la source se trouve dans sa table d’authentification. Si le pare-feu utilisateur rencontre une entrée d’authentification, il vérifie la stratégie configurée à l’étape 4 pour prendre d SRX Series’autres mesures. Si le pare-feu utilisateur n’atteint aucune entrée d’authentification, le pare-feu SRX Series vérifie la stratégie configurée à l’étape 3 pour forcer l’utilisateur à utiliser le portail captif.

Configurez le prénom de base LDAP.

[edit services user-identification] user@host# set active-directory-access domain example.net user-group-mapping ldap base DC=example,DC=net user administrator password $ABC123

Configurez un nom de domaine, le nom d’utilisateur et le mot de passe du domaine, ainsi que le nom et l’adresse IP du contrôleur de domaine du domaine.

[edit services user-identification] user@host# set active-directory-access domain example.net user administrator password $ABC123 user@host# set active-directory-access domain example.net domain-controller ad1 address 2001:db8:0:1:2a0:a502:0:1da

-

Configurez un profil d’accès et définissez l’ordre d’authentification et les options LDAP.

[edit access profile profile1] user@host# set authentication-order ldap user@host# set authentication-order password user@host# set ldap-options base-distinguished-name CN=Users,DC=example,DC=net user@host# set ldap-options search search-filter sAMAccountName= user@host# set ldap-options search admin-search distinguished-name CN=Administrator,CN=Users,DC=example,DC=net user@host# set ldap-options search admin-search password $ABC123 user@host# set ldap-server 192.0.2.3 user@host# set ldap-server 192.0.2.3 tls-type start-tls user@host# set ldap-server 192.0.2.3 tls-peer-name peername user@host# set ldap-server 192.0.2.3 tls-timeout 3 user@host# set ldap-server 192.0.2.3 tls-min-version v1.2 user@host# set ldap-server 192.0.2.3 no-tls-certificate-check

Lorsque l’option

no-tls-certificate-checkest configurée, le pare-feu SRX Series ignore la validation du certificat du serveur et accepte le certificat sans vérification. Configurez une stratégie pour l’identité source « unauthenticated-user » et « unknown-user » et activez le portail captif d’authentification de pare-feu. La configuration de l’identité source est requise dans le cas où aucune source d’authentification n’est configurée, elle est déconnectée.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user user@host# set then permit firewall-authentication user-firewall access-profile profile1 user@host#set then permit firewall-authentication user-firewall domain example.net

Configurez une deuxième stratégie pour activer un utilisateur spécifique.

[edit security policies from-zone trust to-zone untrust policy p2] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity “example.net\user1” user@host# set then permit

Lorsque vous spécifiez une identité source dans une instruction de stratégie, ajoutez le nom de domaine et une barre oblique inverse au nom du groupe ou au nom d’utilisateur. Mettez la combinaison entre guillemets.

Définissez la table d’authentification Active Directory comme source d’authentification pour la récupération des informations du pare-feu utilisateur intégré et spécifiez l’ordre dans lequel les tables d’informations utilisateur sont vérifiées.

[edit security] user@host#

set user-identification authentication-source active-directory-authentication-table priority 125Vous devez définir la table d’authentification Active Directory comme source d’authentification pour la récupération des informations du pare-feu utilisateur intégré et spécifier l’ordre dans lequel les tables d’informations utilisateur sont vérifiées à l’aide de la commande

set security user-identification authentication-source active-directory-authentication-table priority value.La valeur par défaut de cette option est 125. La priorité par défaut de toutes les sources d’authentification est la suivante :

Authentification locale : 100

Pare-feu utilisateur intégré : 125

Rôle utilisateur pare-feu : 150

Contrôle d’accès unifié (UAC) : 200

Le champ

priorityspécifie les sources de la table d’authentification Active Directory. Le jeu de valeurs détermine la séquence de recherche parmi les différentes tables d’authentification prises en charge pour récupérer un rôle d’utilisateur. Notez qu’il s’agit des seules valeurs actuellement prises en charge. Vous pouvez entrer n’importe quelle valeur comprise entre 0 et 65 535. La priorité par défaut de la table d’authentification Active Directory est 125. Cela signifie que même si vous ne spécifiez pas de valeur de priorité, la table d’authentification Active Directory sera recherchée à partir de la séquence de valeur 125 (pare-feu utilisateur intégré).Une valeur de priorité unique est attribuée à chaque table d’authentification. Plus la valeur est faible, plus la priorité est élevée. Par exemple, une table de priorité 120 est recherchée avant une table de priorité 200. La définition de la valeur de priorité d’une table sur 0 désactive la table et élimine la valeur de priorité de la séquence de recherche.

Pour plus d’informations, reportez-vous à la section Présentation des tables d’authentification Active Directory .

Résultats

En mode configuration, confirmez la configuration de votre pare-feu utilisateur intégré en entrant la show services user-identification active-directory-access commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show services user-identification active-directory-access

domain example.net {

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

domain-controller ad1 {

address 2001:db8:0:1:2a0:a502:0:1da;

}

user-group-mapping {

ldap {

base DC=example,DC=net;

user {

administrator;

password "$ABC123"; ## SECRET-DATA

}

}

}

}

En mode configuration, confirmez la configuration de votre stratégie en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity [ unauthenticated-user unknown-user ];

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

domain example.net;

}

}

}

}

}

policy p2 {

match {

source-address any;

destination-address any;

application any;

source-identity “example.net\user1”;

}

then {

permit;

}

}

}

En mode configuration, confirmez la configuration de votre profil d’accès en entrant la show access profile profile1 commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show access profile profile1

authentication-order [ ldap password ];

ldap-options {

base-distinguished-name CN=Users,DC=example,DC=net;

search {

search-filter sAMAccountName=;

admin-search {

distinguished-name CN=Administrator,CN=Users,DC=example,DC=net;

password "$ABC123"; ## SECRET-DATA

}

}

}

ldap-server {

192.0.2.3 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.2;

no-tls-certificate-check;

tls-peer-name peername;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez que la configuration fonctionne correctement.

- Vérification de la connectivité à un contrôleur de domaine

- Vérification du serveur LDAP

- Vérification des entrées de la table d’authentification

- Vérification du mappage IP-utilisateur

- Vérification du nombre de sondes IP

- Vérification des requêtes de mappage utilisateur-groupe

Vérification de la connectivité à un contrôleur de domaine

But

Vérifiez qu’au moins un contrôleur de domaine est configuré et connecté.

Action

À partir du mode opérationnel, entrez la show services user-identification active-directory-access domain-controller status commande.

Signification

Le contrôleur de domaine est connecté ou déconnecté.

Vérification du serveur LDAP

But

Vérifiez que le serveur LDAP fournit les informations de mappage utilisateur-groupe.

Action

À partir du mode opérationnel, entrez la show services user-identification active-directory-access user-group-mapping status commande.

Signification

L’adresse du serveur LDAP, le numéro de port et l’état s’affichent.

Vérification des entrées de la table d’authentification

But

Découvrez à quels groupes appartiennent les utilisateurs, ainsi que les utilisateurs, les groupes et les adresses IP d’un domaine.

Action

À partir du mode opérationnel, entrez la show services user-identification active-directory-access active-directory-authentication-table all commande.

Signification

Les adresses IP, les noms d’utilisateur et les groupes sont affichés pour chaque domaine.

Vérification du mappage IP-utilisateur

But

Vérifiez que le journal des événements est en cours d’analyse.

Action

À partir du mode opérationnel, entrez la show services user-identification active-directory-access statistics ip-user-mapping commande.

Signification

Le nombre de requêtes et les requêtes ayant échoué s’affichent.

Vérification du nombre de sondes IP

But

Vérifiez que des sondes IP sont en cours.

Action

À partir du mode opérationnel, entrez la show services user-identification active-directory-access statistics ip-user-probe commande.

Signification

Le nombre de sondes IP et des sondes IP ayant échoué s’affiche.

Vérification des requêtes de mappage utilisateur-groupe

But

Vérifiez que les mappages utilisateur-groupe sont en cours d’interrogation.

Action

À partir du mode opérationnel, entrez la show services user-identification active-directory-access statistics user-group-mapping commande.

Signification

Le nombre de requêtes et les requêtes ayant échoué s’affichent.

Exemple : Configuration d’Active Directory comme source d’identité sur les pare-feu SRX Series afin d’utiliser la redirection Web pour les utilisateurs non authentifiés et inconnus

Cet exemple montre comment utiliser la redirection Web pour que les utilisateurs non authentifiés et les utilisateurs inconnus redirigent vers la page d’authentification via http.

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

Un pare-feu SRX Series

Junos OS version 15.1X49-D70 ou ultérieure pour les pare-feu SRX Series

Aucune configuration spéciale au-delà de l’initialisation de l’appareil n’est requise avant de configurer cette fonctionnalité.

Aperçu

Le profil d’accès fwauth redirige les requêtes web-redirect de trafic pass-through vers HTTP webauth (dans le serveur JWEB httpd). Une fois l’authentification réussie, fwauth crée une authentification de pare-feu pour le pare-feu de l’utilisateur.

Configuration

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

set system services web-management http set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain ad03.net

Procédure

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure, reportez-vous à la section Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer le pare-feu utilisateur intégré afin qu’il utilise la redirection Web pour les utilisateurs non authentifiés demandant l’accès aux ressources HTTP :

Activez la prise en charge de la gestion Web pour le trafic HTTP.

[edit system services] user@host# set system services web-management http

Configurez les interfaces et attribuez des adresses IP. Activez l’authentification Web sur l’interface ge-0/0/1.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication http

Configurez des stratégies de sécurité qui spécifient un utilisateur non authentifié ou un utilisateur inconnu comme identité source.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

À partir de Junos OS 17.4R1, vous pouvez attribuer des adresses IPv6 en plus des adresses IPv4 lorsque vous configurez les adresses source. Pour configurer l’adresse, le problème

anyouany-IPv6la commande source IPv6 au niveau hiérarchique [modifier les politiques de sécurité de la zone de confiance de la zone à la politique de non-confiance de la zone-nom de la politique de correspondance de l’adresse source].Configurez une stratégie de sécurité qui autorise l’authentification par pare-feu d’un pare-feu utilisateur avec

web-redirectcomme action et spécifie un profil d’accès préconfiguré pour l’utilisateur.[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect

Configurez une stratégie de sécurité qui spécifie le nom de domaine.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain ad03.net

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show system services commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show system services

web-management {

http {

port 123;

}

}

À partir du mode configuration, confirmez la configuration de votre pare-feu utilisateur intégré en entrant la show interfaces commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication http;

}

}

}

}

À partir du mode configuration, confirmez la configuration de votre pare-feu utilisateur intégré en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect;

domain ad03.net;

}

}

}

}

}

}

En mode configuration, confirmez la configuration de votre stratégie en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

Vérification

Vérifiez la configuration.

But

Vérifiez que la configuration est correcte.

Action

À partir du mode opérationnel, entrez la show security policies commande.

Sortie de l’échantillon

user@host> show security policies

Default policy: permit-all

From zone: PCzone, To zone: Tunnelzone

Policy: p1, State: enabled, Index: 4, Scope Policy: 0, Sequence number: 1

Source addresses: any

Destination addresses: any

Applications: junos-ftp, junos-tftp, junos-dns-tcp, junos-dns-udp

Action: permit

Signification

Affichez la stratégie de sécurité qui autorise l’authentification par pare-feu d’un pare-feu utilisateur avec web-redirect comme action.

Exemple : configuration d’Active Directory comme source d’identité sur les pare-feu SRX Series afin d’utiliser la redirection Web vers HTTPS pour authentifier les utilisateurs non authentifiés et inconnus

Cet exemple montre comment utiliser web-redirect-to-https pour les utilisateurs non authentifiés et inconnus qui tentent d’accéder à un site HTTPS afin de leur permettre de s’authentifier via le serveur WebAuth interne du pare-feu SRX Series.

Vous pouvez également utiliser web-redirect-https pour authentifier les utilisateurs qui tentent d’accéder à un site HTTP, bien que cela ne soit pas indiqué dans cet exemple.

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

Un pare-feu SRX Series

Junos OS version 15.1X49-D70 ou ultérieure pour les pare-feu SRX Series

Aperçu

La fonctionnalité web-redirect-https vous permet d’authentifier en toute sécurité les utilisateurs inconnus et non authentifiés qui tentent d’accéder aux ressources HTTP ou HTTPS en redirigeant le navigateur de l’utilisateur vers le serveur Webauth HTTPS interne de la passerelle de services SRX Series pour authentification. C’est-à-dire que le serveur webauth envoie une réponse HTTPS au système client redirigeant son navigateur pour qu’il se connecte au serveur webauth pour l’authentification de l’utilisateur. L’interface sur laquelle arrive la requête du client est l’interface à laquelle la réponse de redirection est envoyée. Dans ce cas, le protocole HTTPS sécurise le processus d’authentification, et non le trafic de l’utilisateur.

Une fois l’utilisateur authentifié, un message s’affiche pour l’informer de la réussite de l’authentification. Le navigateur est redirigé pour lancer l’URL de destination d’origine de l’utilisateur, que ce soit vers un site HTTP ou HTTPS, sans que l’utilisateur n’ait besoin de saisir à nouveau cette URL. Le message suivant s’affiche :

Redirecting to the original url, please wait.

Si la ressource cible de l’utilisateur se trouve vers une URL HTTPS, pour que ce processus réussisse, la configuration doit inclure un profil de terminaison SSL référencé dans la stratégie de sécurité applicable. Un profil de terminaison SSL n’est pas requis si la cible est une URL HTTP.

L’utilisation de cette fonctionnalité permet d’enrichir l’expérience de connexion de l’utilisateur. Par exemple, au lieu d’une invite contextuelle demandant à l’utilisateur d’entrer son nom d’utilisateur et son mot de passe, les utilisateurs voient la page de connexion s’afficher dans un navigateur. L’utilisation de web-redirect-https a le même effet que si l’utilisateur tapait l’adresse IP d’authentification Web dans un navigateur client. En ce sens, web-redirect-https offre une expérience d’authentification transparente ; l’utilisateur n’a pas besoin de connaître l’adresse IP de la source d’authentification Web, mais uniquement l’adresse IP de la ressource à laquelle il tente d’accéder.

Pour le pare-feu utilisateur intégré, l’instruction de configuration de la stratégie de sécurité inclut le tuple source-identity, qui vous permet de spécifier une catégorie d’utilisateurs à laquelle la stratégie de sécurité s’applique, dans ce cas les utilisateurs non authentifiés et les utilisateurs inconnus. Spécifier « any » comme valeur du tuple source-address permet à la valeur du tuple source-identity de contrôler la correspondance.

Pour des raisons de sécurité, il est recommandé d’utiliser web-redirect-https pour l’authentification au lieu de web-redirect, qui est également pris en charge. La fonctionnalité d’authentification de redirection Web utilise HTTP pour le processus d’authentification, auquel cas les informations d’authentification sont envoyées en clair et sont donc lisibles.

Cet exemple suppose que l’utilisateur tente d’accéder à une ressource HTTPS telle que https://mymailsite.com.

Configuration

Procédure

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à votre configuration réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [edit], puis passez commit en mode de configuration.

set system services web-management https pki-local-certificate my-test-cert set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https set security policies from-zone trust to-zone untrust policy p1 match source-address any set security policies from-zone trust to-zone untrust policy p1 match destination-address any set security policies from-zone trust to-zone untrust policy p1 match application any set security policies from-zone trust to-zone untrust policy p1 match source-identity unauthenticated-user set security policies from-zone trust to-zone untrust policy p1 match source-identity unknown-user set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall domain mydomain.net set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https set security policies from-zone trust to-zone untrust policy p1 then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile set services ssl termination profile my-ssl-profile server-certificate my-test-cert set access profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1 set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3 set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure, reportez-vous à la section Utilisation de l’éditeur CLI en mode Configuration.

Pour configurer web-redirect-to-https pour les utilisateurs non authentifiés ou les utilisateurs inconnus qui demandent l’accès aux ressources HTTPS, entrez l’instruction suivante.

Activez la prise en charge de la gestion Web pour le trafic HTTPS.

[edit system services] user@host# set system services web-management https pki-local-certificate my-test-cert

Notez que cet exemple s’applique au trafic utilisateur HTTPS, mais que l’authentification web-redirect-to-https est également prise en charge pour les utilisateurs authentifiés dont le trafic est dirigé vers un site URL HTTP, bien que ce scénario spécifique ne soit pas illustré ici. Dans ce cas, un profil de terminaison SSL n’est pas nécessaire.

Configurez les interfaces et attribuez des adresses IP. Activez l’authentification Web sur l’interface ge-0/0/1.

[edit interfaces] user@host# set interfaces ge-0/0/1 unit 0 family inet address 192.0.2.0/24 web-authentication https

Configurez une stratégie de sécurité qui spécifie unauthenticated-user et unknown-user comme valeurs de tuple source-identity.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application any user@host# set match source-identity unauthenticated-user user@host# set match source-identity unknown-user

À partir de Junos OS 17.4R1, vous pouvez attribuer des adresses IPv6 en plus des adresses IPv4 lorsque vous configurez les adresses source. Pour configurer l’adresse, le problème

anyouany-IPv6la commande source IPv6 au niveau hiérarchique [modifier les politiques de sécurité de la zone de confiance de la zone à la politique de non-confiance de la zone-nom de la politique de correspondance de l’adresse source].Configurez la stratégie de sécurité pour autoriser l’authentification par pare-feu d’un pare-feu utilisateur avec

web-redirect-to-httpscomme action et qui spécifie un profil d’accès préconfiguré pour l’utilisateur.[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall access-profile profile1 web-redirect-to-https

Configurez le nom de domaine de la stratégie de sécurité.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall domain mydomain.net

Configurez la stratégie de sécurité pour qu’elle fasse référence au profil de terminaison SSL à utiliser.

Si vous disposez déjà d’un profil de terminaison SSL approprié qui fournit les services nécessaires à votre implémentation, vous pouvez l’utiliser. Sinon, suivez l’étape 7 pour en créer un.

[edit security policies from-zone trust to-zone untrust policy p1] user@host# set then permit firewall-authentication user-firewall ssl-termination-profile my-ssl-profile

Spécifiez le profil à utiliser pour les services de terminaison SSL.

[edit services] user@host# set ssl termination profile my-ssl-profile server-certificate my-cert-type

Définissez le type TLS pour configurer LDAP sur StartTLS.

[edit access] user@host# set profile profile1 ldap-server 198.51.100.0/24 tls-type start-tls

Configurez le nom d’hôte homologue à authentifier.

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-peer-name peer1

Spécifiez la valeur du délai d’expiration sur l’établissement de liaison TLS. Vous pouvez entrer 3 à 90 secondes.

[edit access] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-timeout 3

Spécifiez la version TLS (v1.1 et v1.2 sont prises en charge) comme version de protocole minimale activée dans les connexions.

[edit ] user@host# set access profile profile1 ldap-server 198.51.100.0/24 tls-min-version v1.1

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show system services commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show system services

web-management {

https {

pki-local-certificate my-test-cert;

}

À partir du mode configuration, confirmez la configuration de votre pare-feu utilisateur intégré en entrant la show services ssl commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show services ssl

termination {

profile my-ssl-profile {

server-certificate my-cert-type;

}

}

À partir du mode configuration, confirmez la configuration de votre pare-feu utilisateur intégré en entrant la show interfaces commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show interfaces

ge-0/0/1 {

unit 0 {

family inet {

address 192.0.2.0/24 {

web-authentication {

https;

}

}

}

}

À partir du mode configuration, confirmez la configuration de votre pare-feu utilisateur intégré en entrant la show security policies commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show security policies

from-zone trust to-zone untrust {

policy p1 {

match {

source-address any;

destination-address any;

application any;

source-identity unauthenticated-user;

source-identity unknown-user;

}

then {

permit {

firewall-authentication {

user-firewall {

access-profile profile1;

web-redirect-to-https;

domain mydomain.net;

ssl-termination-profile my-ssl-profile;

}

}

}

}

}

En mode configuration, confirmez la configuration de votre profil d’accès en entrant la show access profile profile1 commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

user@host# show access profile profile1

ldap-server {

198.51.100.0/24 {

tls-type start-tls;

tls-timeout 3;

tls-min-version v1.1;

tls-peer-name peer1;

}

}

Si vous avez terminé de configurer l’appareil, passez commit en mode de configuration.

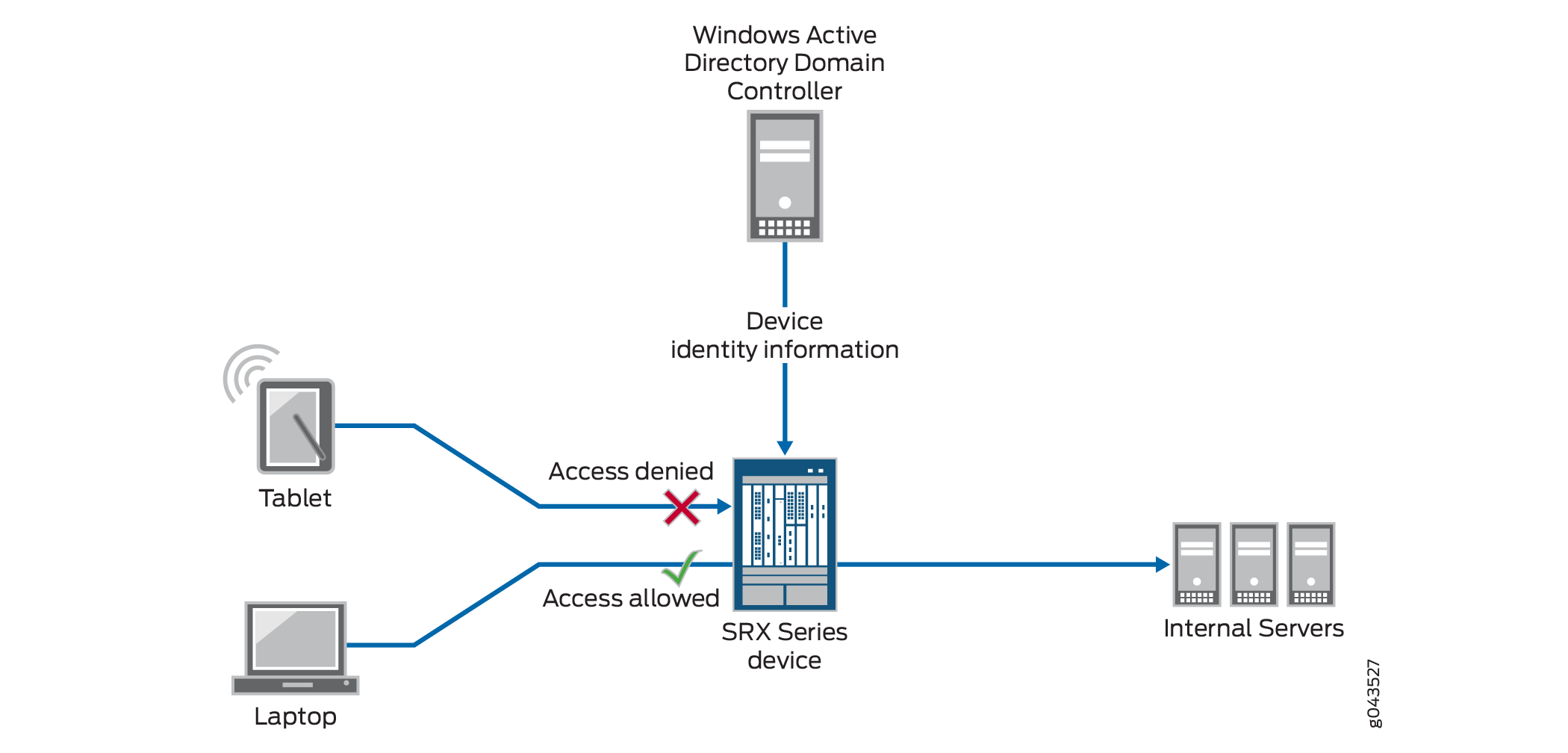

Exemple : Configurer la fonctionnalité d’authentification par l’identité de l’appareil

Cet exemple montre comment configurer la fonctionnalité d’authentification de l’identité de l’appareil pour contrôler l’accès aux ressources réseau en fonction de l’identité d’un appareil authentifié, et non de son utilisateur. Cet exemple utilise Microsoft Active Directory comme source d’authentification. Il explique comment configurer un profil d’identité d’équipement qui caractérise un ou un ensemble d’équipements, et comment référencer ce profil dans une stratégie de sécurité. Si un équipement correspond à l’identité de l’appareil et aux paramètres de la stratégie de sécurité, l’action de la stratégie de sécurité est appliquée au trafic provenant de cet appareil.

Pour diverses raisons, vous souhaiterez peut-être utiliser l’identité d’un appareil pour le contrôle d’accès aux ressources. Par exemple, il se peut que vous ne connaissiez pas l’identité de l’utilisateur. Certaines entreprises peuvent aussi avoir des commutateurs plus anciens qui ne prennent pas en charge la norme 802.1, ou ne pas avoir de système de contrôle d’accès réseau (NAC). La fonctionnalité d’authentification de l’identité de l’appareil a été conçue pour offrir une solution à ces situations et à d’autres situations similaires en vous permettant de contrôler l’accès au réseau en fonction de l’identité de l’appareil. Vous pouvez contrôler l’accès d’un groupe d’appareils correspondant à la spécification d’identité d’appareil ou d’un équipement individuel.

Exigences

Cet exemple utilise les composants matériels et logiciels suivants :

-

Un équipement Passerelle de services SRX Series exécutant Junos OS version 15.1X49-D70 ou ultérieure.

-

Microsoft Active Directory avec un contrôleur de domaine et le serveur LDAP (Lightweight Directory Access Protocol)

Le contrôleur de domaine Active Directory possède une configuration haute performance de 4 cœurs et 8 gigaoctets de mémoire.

Note:Le SRX Series obtient l’adresse IP d’un périphérique en lisant le journal des événements du contrôleur de domaine. Le processus de lecture du journal des événements consomme des ressources CPU du contrôleur de domaine, ce qui peut entraîner une utilisation élevée du CPU. Pour cette raison, le contrôleur de domaine Active Directory doit avoir une configuration hautes performances d’au moins 4 cœurs et 8 gigaoctets de mémoire.

-

Un serveur sur le réseau interne de l’entreprise.

Aperçu

À partir de Junos OS version 15.1X49-D70 et Junos OS version 17.3R1, la gamme SRX Series permet de contrôler l’accès aux ressources réseau en fonction de l’identité d’un périphérique authentifié par Active Directory ou un système de contrôle d’accès réseau (NAC) tiers. Cet exemple utilise Active Directory comme source d’authentification.

Vous devez configurer la source d’authentification pour que cette fonctionnalité fonctionne.

Cet exemple couvre les éléments de configuration suivants :

-

Les zones et leurs interfaces

Vous devez configurer les zones auxquelles appartiennent les entités source et de destination spécifiées dans la stratégie de sécurité. Si vous ne les configurez pas, la stratégie de sécurité qui fait référence au profil d’identité de l’appareil ne sera pas valide.

-

Un profil d’identité d’appareil

Vous configurez le profil d’identité de l’appareil en dehors de la stratégie de sécurité ; vous y faites référence à partir d’une politique de sécurité. Un profil d’identité d’équipement spécifie une identité d’appareil qui peut être mise en correspondance par un ou plusieurs appareils. Pour Active Directory, vous pouvez spécifier uniquement l’attribut device-identity dans le profil.

Dans cet exemple, la spécification de l’attribut device-identity est company-computers.

Note:Le profil d’identité de l’appareil est appelé dans

end-user-profilel’interface de ligne de commande. -

Une politique de sécurité

Vous configurez une stratégie de sécurité dont l’action est appliquée au trafic provenant de n’importe quel appareil qui correspond aux attributs du profil d’identité de l’appareil et au reste des paramètres de la stratégie de sécurité.

Note:Vous spécifiez le nom du profil d’identité de l’appareil dans le champ de la stratégie de

source-end-user-profilesécurité. -

Source d’authentification

Vous configurez la source d’authentification à utiliser pour authentifier l’appareil. Cet exemple utilise Active Directory comme source d’authentification de l’identité de l’appareil.

Si Active Directory est la source d’authentification, le SRX Series obtient les informations d’identité d’un périphérique authentifié en lisant le journal des événements du domaine Active Directory. L’appareil interroge ensuite l’interface LDAP d’Active Directory pour identifier les groupes auxquels il appartient, à l’aide de l’adresse IP de l’appareil pour la requête.

À cette fin, l’appareil implémente un client WMI (Windows Management Instrumentation) avec des piles Microsoft Distributed COM/Microsoft RPC et un mécanisme d’authentification pour communiquer avec le contrôleur Windows Active Directory dans le domaine Active Directory. C’est le démon wmic de l’appareil qui extrait les informations sur l’appareil du journal des événements du domaine Active Directory.

Le démon wmic surveille également les modifications dans le journal des événements Active Directory à l’aide de la même interface WMI DCOM. Lorsque des modifications se produisent, l’appareil ajuste sa table d’authentification d’identité d’appareil locale pour refléter ces modifications.

À partir de la version 17.4R1 de Junos OS, vous pouvez attribuer des adresses IPv6 aux contrôleurs de domaine Active Directory et au serveur LDAP. Avant Junos OS version 17.4R1, vous ne pouviez attribuer que des adresses IPv4.

Topologie

Dans cet exemple, les utilisateurs qui appartiennent à la zone marketing veulent accéder aux ressources sur les serveurs internes de l’entreprise. Le contrôle d’accès est basé sur l’identité de l’appareil. Dans cet exemple, company-computers est spécifié comme identité de périphérique. Par conséquent, l’action de stratégie de sécurité est appliquée uniquement aux équipements qui correspondent à cette spécification et aux critères de la stratégie de sécurité. C’est l’appareil qui se voit accorder ou refuser l’accès aux ressources du serveur. L’accès n’est pas contrôlé en fonction de l’identification de l’utilisateur.

Deux zones SRX Series sont établies : l’une comprenant les périphériques réseau (zone marketing) et l’autre les serveurs internes (zone serveurs). L’interface de pare-feu SRX Series ge-0/0/3.1, dont l’adresse IP est 192.0.2.18/24, est affectée à la zone de commercialisation. L’interface de pare-feu SRX Series ge-0/0/3.2, dont l’adresse IP est 192.0.2.14/24, est affectée à la zone serveurs-zone.

Cet exemple couvre l’activité suivante :

-

Le pare-feu SRX Series se connecte au contrôleur de domaine Active Directory à l’aide de l’interface WMI DCOM pour obtenir des informations sur les équipements authentifiés par Active Directory.

Lorsqu’un utilisateur se connecte au réseau et est authentifié, les informations relatives à l’appareil de l’utilisateur sont écrites dans le journal des événements.

-

Le SRX Series extrait les informations sur l’équipement du journal des événements du contrôleur de domaine Active Directory.

-

Le SRX Series utilise les informations extraites pour obtenir une liste des groupes auxquels appartient le périphérique à partir du serveur LDAP Active Directory.

-

Le SRX Series crée une table d’authentification d’identité de périphérique local et y stocke les informations d’identité de périphérique obtenues du contrôleur de domaine et du serveur LDAP.

-

Lorsque le trafic d’un équipement arrive au pare-feu SRX Series, le SRX Series vérifie la table d’authentification de l’identité de l’équipement à la recherche d’une entrée correspondante pour l’appareil qui a émis le trafic.

-

Si le SRX Series trouve une entrée correspondante pour le périphérique qui demande l’accès, il vérifie le tableau des stratégies de sécurité pour une stratégie de sécurité dont

source-end-user-profilele champ spécifie un profil d’identité de périphérique avec une spécification d’identité de périphérique qui correspond à celle du périphérique demandant l’accès. -

La stratégie de sécurité correspondante est appliquée au trafic provenant de l’appareil.

La figure 1 illustre la topologie de cet exemple.

d’authentification

d’authentification

Configuration

Pour configurer la fonctionnalité d’identité de périphérique dans un environnement Active Directory, effectuez les tâches suivantes :

- Configuration rapide de la CLI

- Configuration de la fonctionnalité d’authentification d’identité de périphérique de pare-feu utilisateur intégré dans un environnement Active Directory

- Résultats

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la hiérarchie [modifier], puis passez commit en mode de configuration.

set interfaces ge-0/0/3.1 family inet address 192.0.2.18/24

set interfaces ge-0/0/3.2 family inet address 192.0.2.14/24

set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all

set security zones security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all

set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all

set security zones security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all

set services user-identification device-information authentication-source active-directory

set services user-identification device-information end-user-profile profile-name marketing-west-coast domain-name example.net

set services user-identification device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast

set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit

set services user-identification active-directory-access domain example.net user user1 password pswd

set services user-identification active-directory-access domain example.net domain-controller dc-example address 203.0.113.0

set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30

set services user-identification active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1

set services user-identification active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple

set services user-identification active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389

set services user-identification active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net

set services user-identification active-directory-access authentication-entry-timeout 100

set services user-identification active-directory-access wmi-timeout 60

Configuration de la fonctionnalité d’authentification d’identité de périphérique de pare-feu utilisateur intégré dans un environnement Active Directory

Procédure étape par étape

Cette procédure comprend les instructions de configuration requises pour configurer le pare-feu SRX Series afin qu’il prenne en charge la fonctionnalité d’authentification d’identité de périphérique dans un environnement Active Directory.

-

Configurez les interfaces à utiliser pour la zone marketing et la zone serveurs.

[edit interfaces] user@host# set ge-0/0/3.1 family inet address 192.0.2.18/24 user@host# set ge-0/0/3.2 family inet address 192.0.2.14/24 -

Configurez la zone marketing et la zone serveurs, et attribuez-leur des interfaces.

[edit security zones] user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic system-services all user@host# set security-zone marketing-zone interfaces ge-0/0/3.1 host-inbound-traffic protocols all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic system-services all user@host# set security-zone servers-zone interfaces ge-0/0/3.2 host-inbound-traffic protocols all -

Configurez la source d’authentification pour spécifier Microsoft Active Directory. Vous devez spécifier la source d’authentification pour que la fonctionnalité d’identité de l’appareil fonctionne. Il s’agit d’une valeur obligatoire.

[edit services user-identification] user@host# set device-information authentication-source active-directory -

Configurez la spécification d’identité d’appareil pour le profil d’identité d’appareil

end-user-profile, également appelé .[edit services user-identification] user@host# set device-information end-user-profile profile-name marketing-west-coast domain-name example.net user@host#set device-information end-user-profile profile-name marketing-west-coast attribute device-identity string company-computers -

Configurez une stratégie de sécurité, appelée mark-server-access, qui fait référence au profil d’identité de l’appareil appelé marketing-west-coast. La stratégie de sécurité permet à tout appareil appartenant à la zone de commercialisation (et qui correspond à la spécification du profil d’identité de l’appareil) d’accéder aux ressources du serveur cible.

[edit security policies] user@host# set from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-address any destination-address any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match source-end-user-profile marketing-west-coast user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access match application any user@host# set security policies from-zone marketing-zone to-zone servers-zone policy mark-server-access then permit -

Configurez le pare-feu SRX Series pour qu’il communique avec Active Directory et utilise le service LDAP.

Pour obtenir les informations de groupe nécessaires à la mise en œuvre de la fonctionnalité d’authentification de l’identité de l’appareil, le pare-feu SRX Series utilise le protocole LDAP (Lightweight Directory Access Protocol). La SRX Series agit comme un client LDAP communiquant avec un serveur LDAP. En règle générale, le contrôleur de domaine Active Directory fait office de serveur LDAP. Par défaut, le module LDAP de l’appareil interroge Active Directory dans le contrôleur de domaine.

[edit services user-identification] user@host# set active-directory-access domain example.net user user1 password pswd user@host# set active-directory-access domain example.net domain-controller dc-example address 203.0.113.0 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi event-log-scanning-interval 30 user@host# set active-directory-access domain example.net ip-user-mapping discovery-method wmi initial-event-log-timespan 1 user@host set active-directory-access domain example.net user-group-mapping ldap address 198.51.100.9 port 389 user@host# set active-directory-access domain example.net user-group-mapping ldap base dc=example,dc=net user@host# set active-directory-access domain example.net user-group-mapping ldap authentication-algorithm simple user@host# set active-directory-access authentication-entry-timeout 100 user@host# set active-directory-access wmi-timeout 60

Résultats

Entrez show interfaces en mode configuration.

user@host#show interfaces

ge-0/0/3 {

unit 1 {

family inet {

address 192.0.2.18/24;

}

}

unit 2 {

family inet {

address 192.0.2.14/24;

}

}

}

Entrez show security zones en mode configuration.

user@host#show security zones

security-zone marketing-zone {

interfaces {

ge-0/0/3.1 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

security-zone servers-zone {

interfaces {

ge-0/0/3.2 {

host-inbound-traffic {

system-services {

all;

}

protocols {

all;

}

}

}

}

}

Entrez show services user-identification device-information end-user-profile en mode configuration.

user@host#show services user-identification device-information end-user-profile

domain-name example.net

attribute device-identity {

string company-computers;

}

Entrez show services user-identification device-information authentication-source en mode configuration.

user@host#show services user-identification device-information authentication-source active-directory;

Entrez show security policies en mode configuration.

user@host#show security policies

from-zone marketing-zone to-zone servers-zone {

policy mark-server-access {

match {

source-address any;

destination-address any;

application any;

source-end-user-profile {

marketing-west-coast;

}

}

then {

permit;

}

}

}

Entrez show services user-identification active-directory-access en mode configuration.

user@host#show services user-identification active-directory-access

domain example-net {

user {

user1;

password $ABC123; ## SECRET-DATA

}

ip-user-mapping {

discovery-method {

wmi {

event-log-scanning-interval 30;

initial-event-log-timespan 1;

}

}

}

user-group-mapping {

ldap {

base dc=example,DC=net;

address 198.51.100.9 {

port 389;

}

}

}

}

Entrez show services user-identification active-directory-access domain example-net en mode configuration.

user@host#show services user-identification active-directory-access domain example-net

user {

user1;

password $ABC123 ## SECRET-DATA

}

domain-controller dc-example {

address 203.0.113.0;

}

Vérification

Vérifier le contenu du tableau d’authentification de l’identité de l’appareil

But

Vérifiez que la table d’authentification de l’identité de l’appareil contient les entrées attendues et leurs groupes.

Action

Dans ce cas, la table d’authentification de l’identité de l’appareil contient trois entrées. La commande suivante affiche des informations détaillées pour les trois entrées.

Entrez show services user-identification device-information table all extensive la commande en mode opérationnel pour afficher le contenu de la table.

Sortie de l’échantillon

nom_commande

Domain: example.net

Total entries: 3

Source IP: 192.0.2.19

Device ID: example-dev1

Device-Groups: device_group1,

device_group2,device_group3,

device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.22

Device ID: example-dev2

Device-Groups: device_group06,

device_group7, device_group8,

device_group9, device_group10

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Source IP: 192.0.2.19

Device ID: example-dev3

Device-Groups: device_group1, device_group2,

device_group3, device_group4, device_group5

device-identity: company-computers

Location1: us1

Referred by: mark-server-access

Signification

Le tableau doit contenir des entrées contenant des informations sur tous les appareils authentifiés et les groupes auxquels ils appartiennent.

Exemple : Configurer les informations d’identité de l’utilisateur dans le journal de session en fonction de la zone source

Cet exemple montre comment configurer la fonctionnalité d’identité utilisateur basée sur la zone du pare-feu intégré qui indique au système de consigner les informations d’identité utilisateur en fonction de la zone source (zone de) configurée dans la stratégie de sécurité. La fonctionnalité d’identité utilisateur basée sur une zone élargit la portée des utilisateurs dont les informations d’identité sont écrites dans le journal pour inclure tous les utilisateurs appartenant à la zone dont le trafic correspond à la stratégie de sécurité.

Exigences

Cette fonctionnalité est prise en charge à partir de Junos OS 15.1X49-D60 et Junos OS version 17.3R1. Vous pouvez configurer et exécuter cette fonctionnalité sur n’importe quel pare-feu SRX Series actuellement pris en charge à partir de Junos OS 15.1X49-D60.

Aperçu

Cet exemple montre comment configurer le pare-feu utilisateur intégré pour consigner les informations d’identité de l’utilisateur dans le journal de session en fonction de la zone source de la stratégie de sécurité. Pour que cela se produise, la zone spécifiée comme zone source doit être configurée pour la journalisation de l’identité source. Pour la journalisation de l’identité des utilisateurs basée sur une zone, les actions de la stratégie de sécurité doivent inclure des événements de création de session (session-init) et de fermeture de session (session close).

Lorsque toutes les conditions sont remplies, le nom de l’utilisateur est inscrit dans le journal au début de la session (ou initialisation de la session) et au début de la fermeture de la session (ou démantèlement de session). Notez que si une stratégie de sécurité refuse à l’utilisateur l’accès à la ressource, une entrée identifiant l’utilisateur par son nom est écrite dans le journal, c’est-à-dire si la fermeture de session est configurée.

Lorsque vous utilisez la fonctionnalité d’identité utilisateur basée sur une zone, c’est la zone source (zone de) de la stratégie de sécurité qui déclenche l’événement de journalisation de l’identité de l’utilisateur.

Avant l’introduction de cette fonctionnalité, il était nécessaire d’inclure le tuple d’identité source (source-identity) dans une stratégie de sécurité pour demander au système d’écrire les informations d’identité de l’utilisateur dans le journal, c’est-à-dire le nom d’utilisateur ou le nom du groupe. L’identité de l’utilisateur a été écrite dans le journal si le tuple d’identité source a été configuré dans l’une des stratégies d’une paire de zones correspondant au trafic de l’utilisateur et si le journal de fermeture de session a été configuré.

Toutefois, la fonctionnalité d’identité source est spécifique à un utilisateur individuel ou à un groupe d’utilisateurs, ce qui limite l’application de la stratégie de sécurité à cet égard.

Il s’agit du nom d’utilisateur stocké dans la table Active Directory locale que le système écrit dans le journal lorsque la zone source de la stratégie est configurée pour la journalisation de l’identité utilisateur. Auparavant, le pare-feu SRX Series obtenait les informations d’identité des utilisateurs en lisant le journal des événements du contrôleur de domaine. Le pare-feu SRX Series stockait ces informations dans sa table Active Directory.

Vous pouvez utiliser le tuple source-identity dans une stratégie de sécurité qui spécifie également comme zone source une zone configurée pour la journalisation des identités des utilisateurs. Étant donné que le pare-feu utilisateur intégré collecte les noms des groupes auxquels un utilisateur appartient à partir de contrôleurs de domaine Microsoft uniquement lorsque le pare-feu utilisateur intégré s’appuie sur le tuple d’identité source, si vous utilisez la fonctionnalité de journalisation de l’identité utilisateur basée sur la zone sans configurer également l’identité source, le journal contient uniquement le nom de l’utilisateur demandant l’accès et non les groupes auxquels l’utilisateur appartient.

Une fois que vous avez configuré une zone pour qu’elle prenne en charge la journalisation de l’identité source, la zone est réutilisable en tant que spécification de la zone d’origine dans toute stratégie de sécurité pour laquelle vous souhaitez que les informations d’identité de l’utilisateur soient consignées.

Pour résumer, le nom de l’utilisateur est écrit dans le journal si :

L’utilisateur appartient à la zone configurée pour la journalisation de l’identité source.

L’utilisateur émet une demande d’accès aux ressources dont le trafic généré correspond à une stratégie de sécurité dont le tuple de zone source (zone de) spécifie une zone éligible.

La stratégie de sécurité inclut dans le cadre de ses actions les événements d’initialisation de session (session-init) et de fin de session (session-close).

Les avantages de la fonction de journal d’identité source incluent la possibilité de :

Couvre un large éventail d’utilisateurs dans une seule spécification, c’est-à-dire tous les utilisateurs appartenant à une zone configurée pour la journalisation des identités source.

Continuez à utiliser une plage d’adresses pour l’adresse source dans une stratégie de sécurité sans perdre la journalisation de l’identité des utilisateurs.

Réutilisez une zone configurée pour la journalisation de l’identité source dans plusieurs stratégies de sécurité.

Étant donné qu’elle est configurée indépendamment de la stratégie de sécurité, vous pouvez spécifier la zone en tant que zone source dans une ou plusieurs stratégies.

L’identité de l’utilisateur n’est pas consignée si vous spécifiez une zone configurée pour la journalisation de l’identité de l’utilisateur basée sur la zone en tant que zone de destination plutôt qu’en tant que zone source.

Pour que cette fonction fonctionne, vous devez configurer les informations suivantes :

Instruction du journal d’identité source configurée pour une zone utilisée comme zone source (zone de) dans la stratégie de sécurité prévue.

Une politique de sécurité qui spécifie :

Une zone de qualification comme zone source.

Les événements session-init et session-close dans le cadre de ses actions.

Configuration

Pour configurer la fonctionnalité de journalisation de l’identité source, effectuez les tâches suivantes :

- Configuration rapide de la CLI

- Configurer une zone pour prendre en charge la journalisation des identités sources et l’utiliser dans une stratégie de sécurité

- Résultats

Configuration rapide de la CLI

Pour configurer rapidement cet exemple, copiez les commandes suivantes, collez-les dans un fichier texte, supprimez les sauts de ligne, modifiez tous les détails nécessaires pour qu’ils correspondent à la configuration de votre réseau, copiez et collez les commandes dans l’interface de ligne de commande au niveau de la [edit] hiérarchie, puis passez commit en mode de configuration.

set security zones security-zone trust source-identity-log set security policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp set security policies from-zone trust to-zone untrust policy appfw-policy1 then permit set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init set security policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

Configurer une zone pour prendre en charge la journalisation des identités sources et l’utiliser dans une stratégie de sécurité

Procédure étape par étape

L’exemple suivant vous oblige à naviguer à différents niveaux dans la hiérarchie de configuration. Pour obtenir des instructions sur la procédure, reportez-vous à la section Utilisation de l’éditeur CLI en mode Configuration.

Configurez la journalisation de l’identité source pour la zone de confiance. Lorsque cette zone est utilisée comme zone source dans une stratégie de sécurité, le système écrit les informations d’identité de l’utilisateur dans le journal de session de tous les utilisateurs auxquels la stratégie de sécurité s’applique.

[edit security] user@host# set zones security-zone trust source-identity-log

Configurez une stratégie de sécurité appelée appfw-policy1 qui spécifie l’approbation de zone comme terme pour sa zone source. La journalisation de l’identité source est appliquée à tout utilisateur dont le trafic correspond aux tuples de la stratégie de sécurité.

Cette politique de sécurité permet à l’utilisateur d’accéder au service junos-ftp. Lorsque la session est établie pour l’utilisateur, l’identité de l’utilisateur est enregistrée. Il est également consigné à la fin de la session.

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 match source-address any destination-address any application junos-ftp user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then permit

Configurez les actions de la stratégie de sécurité appfw-policy1 pour inclure la journalisation des événements d’initiation et de fermeture de session.

Note:Vous devez configurer la stratégie de sécurité pour consigner les événements d’initiation et de fermeture de session pour que la fonction de journal d’identité source prenne effet. Les informations d’identité de l’utilisateur sont écrites dans le journal en même temps que ces événements.

[edit security] user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-init user@host# set policies from-zone trust to-zone untrust policy appfw-policy1 then log session-close

Résultats

À partir du mode configuration, confirmez votre configuration en entrant la show security zones commande. Si la sortie n’affiche pas la configuration prévue, répétez les instructions de configuration de cet exemple pour la corriger.

Vérification

Cette section affiche le journal de session généré pour la session utilisateur. La sortie du journal :

Affiche le nom d’utilisateur, user1, qui apparaît au début de l’ouverture de la session, puis à nouveau au début de la fermeture de la session.

La configuration de la stratégie de sécurité à l’origine de l’écriture du nom d’utilisateur dans le journal spécifie l’approbation de zone comme zone source. L’approbation de zone a été configurée pour la journalisation des identités source.

Inclut les informations obtenues à partir du trafic de demande de l’utilisateur, des critères de correspondance de la stratégie et de la configuration du NAT.

Contient des informations sur l’identité de l’utilisateur, obtenues à partir de la base de données Active Directory. Ces informations incluent le paramètre de rôle pour « MyCompany/Administrator », qui indique les groupes auxquels appartient l’utilisateur.

Dans ce scénario, l’utilisateur a demandé l’accès au service junos-ftp de Juniper Networks, également enregistré dans le journal. Le tableau 1 appelle les parties du journal qui sont spécifiques à la configuration de la fonction de journal d’identité source :

Création de session Il s’agit du lancement de la session qui commence la première section du journal qui enregistre les informations de configuration de session. Le nom de l’utilisateur, user1, s’affiche au début de l’enregistrement du journal de création de session. |

utilisateur1 RT_FLOW_SESSION_CREATE |

La création de session est suivie d’informations standard qui définissent la session en fonction du trafic de l’utilisateur qui correspond aux tuples de la stratégie de sécurité. |

|

l’adresse source, le port source, l’adresse de destination, le port de destination. |

source-address="198.51.100.13/24 » source-port="635 » destination-address="198.51.100.10/24 » destination-port="51 » |

Service applicatif Il s’agit du service applicatif auquel l’utilisateur a demandé l’accès et auquel la politique de sécurité l’autorise. |

nom_service="junos-ftp » |

zone source, zone de destination Plus bas dans le journal se trouvent les spécifications de la zone qui indiquent la confiance comme zone source et la méfiance comme zone de destination telle que définie. |

source-zone-name="trust » destination-zone-name="untrust » |

Fermeture de session Il s’agit de l’initiation de fermeture de session, qui commence la deuxième partie de l’enregistrement de journal qui couvre le démontage et la fermeture de session. Le nom de l’utilisateur, user1, s’affiche au début de l’enregistrement de fermeture de session. |

utilisateur1 RT_FLOW - RT_FLOW_SESSION_CLOSE |

Vérifiez que les informations d’identité de l’utilisateur ont été consignées

But

Notez que le pare-feu utilisateur intégré collecte les groupes configurés en tant qu’identité source uniquement à partir des contrôleurs de domaine Microsoft. Si vous utilisez la fonctionnalité d’identité utilisateur basée sur une zone sans configurer l’identité source, le journal ne contiendra que le nom de l’utilisateur, c’est-à-dire qu’aucune information de groupe n’est enregistrée. Dans ce cas, la section « roles= » du journal affichera « N/A ». Dans l’exemple suivant, on suppose que le tuple source-identity a été utilisé et que la section « roles= » affiche une longue liste des groupes auxquels appartient l’utilisateur « Administrateur ».

Action

Affichez les informations du journal.

Sortie de l’échantillon

nom_commande

<14>1 2015-01-19T15:03:40.482+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CREATE [user@host2636 192.0.2.123 source-address=”198.51.100.13“ source-port=”635” destination-address=”198.51.100.10” destination-port=”51” service-name=”junos-ftp” nat-source-address=”203.0.113.10” nat-source-port=”12349” nat-destination-address ="198.51.100.13" nat-destination-port="3522" nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust" session-id-22="12245" username="MyCompany/Administrator " roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" application="UNKNOWN" nested-application="UNKNOWN" encrypted="UNKNOWN"] session created 192.0.2.1/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 junos-ftp 10.1.1.1/547798->10.1.2.10/21 None None 6 appfw-policy1 trust untrust 20000025 MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Ownersexample-team, Domain Admins) ge-0/0/0.0 UNKNOWN UNKNOWN UNKNOWN <14>1 2015-01-19T15:03:59.427+08:00 user1 RT_FLOW - RT_FLOW_SESSION_CLOSE [user@host2636 192.0.2.123 reason="idle Timeout” source-address=”198.51.100.13“ source-port=”635”" destination-address=”198.51.100.10” destination-port=”51" service-name="junos-ftp" nat-source-address="203.0.113.10" nat-source-port="12349" nat-destination-address ="198.51.100.13" "nat-destination-port="3522" src-nat-rule-name="None" dst-nat-rule-name="None" protocol-id="6" policy-name="appfw-policy1" source-zone-name="trust" destination-zone-name="untrust"session-id-32="20000025" packets-from-client="3" bytes-from-client="180" packets-from-server="0" bytes-from-server="0" elapsed-time="19" application="INCONCLUSIVE" nested-application="INCONCLUSIVE" username=" J “MyCompany /Administrator” roles="administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins" packet-incoming-interface="ge-0/0/0.1" encrypted="UNKNOWN"] session closed idle Timeout: 111.1.1.10/1234>10.1.1.11/21 junos-ftp 10.1.1.12/32898->10.3.1.10/21 1 None None 6 appfw-policy1 trust untrust 20000025 3(180) 0(0) 19 INCONCLUSIVE INCONCLUSIVE MyCompany/Administrator (administrators, Users, Enterprise Admins, Schema Admins, ad, Domain Users, Group Policy Creator Owners, example-team, Domain Admins) ge-0/0/0.1 UNKNOWN

Configurer Active Directory comme source d’identité sur le pare-feu

Le Tableau 2 décrit les étapes à suivre pour configurer Active Directory en tant que source d’identité sur votre pare-feu.

| Étape de configuration |

Commander |

|---|---|

| Étape 1 : Configurer la table d’authentification Vous pouvez configurer la table d’authentification Active Directory. Vous pouvez configurer l’option de priorité. |

Tableau d’authentification

Priorité de la table d’authentification

|

| Étape 2 : Configurer le délai d’expiration Vous pouvez configurer une entrée d’authentification valide et un délai d’expiration d’entrée d’authentification non valide pour les entrées de la table d’authentification. L’intervalle par défaut Vous pouvez afficher les informations de délai d’expiration pour les entrées de table d’authentification. |

Entrées d’authentification valides

Entrées d’authentification non valides

Afficher les informations sur le délai d’expiration

|

| Étape 3 : Configurer la vérification et les statistiques du journal des événements Windows Vous pouvez vérifier que la table d’authentification récupère les informations sur l’adresse IP et l’utilisateur. Vous pouvez voir des statistiques sur la lecture du journal des événements. Vous pouvez configurer l’authentification par pare-feu en tant que sauvegarde sur WMIC |

Vérification du journal des événements Windows

Statistiques du journal des événements Windows

Authentification par pare-feu en tant que sauvegarde pour WMIC

|

| Étape 4 : Configurer le palpage PC du domaine Le sondage à la demande est activé par défaut. Vous pouvez désactiver le sondage à la demande. Lorsque le palpage à la demande est désactivé, le palpage manuel est disponible. Vous pouvez configurer la valeur du délai d’expiration de la sonde. Le délai d’attente par défaut est de 10 secondes. Vous pouvez afficher les statistiques des sondes. |

Désactiver le sondage à la demande

Activer le palpage manuel

Valeur du délai d’expiration de la sonde

Afficher les statistiques des sondes

|

| Étape 5 : Configurer l’état et les statistiques du serveur LDAP Vous pouvez vérifier l’état de la connexion LDAP. Vous pouvez voir le nombre de requêtes adressées au serveur LDAP. |

État du serveur LDAP

Statistiques du serveur LDAP

|

Configurer Active Directory comme source d’identité sur les appareils NFX

Dans un scénario typique pour la fonctionnalité de pare-feu utilisateur intégré, les utilisateurs du domaine souhaitent accéder à Internet via un périphérique NFX. L’appareil lit et analyse le journal des événements des contrôleurs de domaine configurés dans le domaine. Ainsi, l’appareil détecte les utilisateurs de domaine sur un contrôleur de domaine Active Directory. Le domaine Active Directory génère une table d’authentification en tant que source d’authentification Active Directory pour le pare-feu utilisateur intégré. L’appareil utilise ces informations pour appliquer la stratégie afin d’obtenir un contrôle d’accès basé sur l’utilisateur ou le groupe.

Lorsqu’un nouvel utilisateur est créé dans Active Directory (AD), l’utilisateur est ajouté au groupe de sécurité global, le groupe principal, qui est par défaut Utilisateurs de domaine. Le groupe principal est moins spécifique que les autres groupes créés dans AD, car tous les utilisateurs y appartiennent. De plus, il peut devenir très grand.

Vous ne pouvez pas utiliser le groupe principal, que ce soit par son nom par défaut d’utilisateurs de domaine ou tout autre nom, si vous l’avez modifié, dans les configurations de pare-feu utilisateur intégré.

Pour établir un domaine Windows Active Directory et configurer une autre stratégie de sécurité :

Pour vérifier le bon fonctionnement de la configuration :

Vérifiez qu’au moins un contrôleur de domaine est configuré et connecté en entrant la show services user-identification active-directory-access domain-controller status commande.

Vérifiez que le serveur LDAP fournit des informations de mappage utilisateur-groupe en entrant la show services user-identification active-directory-access user-group-mapping status commande.