Zentrale Web-Authentifizierung

Die Webauthentifizierung ermöglicht Benutzern den Zugriff auf das Netzwerk, indem der Webbrowser des Clients an einen zentralen Webauthentifizierungsserver (CWA-Server) umgeleitet wird, der den gesamten Anmeldevorgang abwickelt. Die Webauthentifizierung kann auch als Fallback-Authentifizierungsmethode für normale Netzwerkbenutzer verwendet werden, die über 802.1X-fähige Geräte verfügen, bei denen die Authentifizierung jedoch aufgrund anderer Probleme, z. B. abgelaufener Netzwerkanmeldeinformationen, fehlschlägt.

Grundlegendes zur zentralen Webauthentifizierung

Bei der Webauthentifizierung werden Webbrowser-Anforderungen an eine Anmeldeseite umgeleitet, auf der der Benutzer einen Benutzernamen und ein Kennwort eingeben muss. Nach erfolgreicher Authentifizierung erhält der Benutzer Zugriff auf das Netzwerk. Die Webauthentifizierung ist nützlich, um temporären Benutzern, z. B. Besuchern einer Unternehmenswebsite, Netzwerkzugriff zu gewähren, die versuchen, mit Geräten auf das Netzwerk zuzugreifen, die nicht 802.1X-fähig sind. Die Webauthentifizierung kann auch als Fallback-Authentifizierungsmethode für normale Netzwerkbenutzer verwendet werden, die über 802.1X-fähige Geräte verfügen, bei denen die Authentifizierung jedoch aufgrund anderer Probleme, z. B. abgelaufener Netzwerkanmeldeinformationen, fehlschlägt.

Die Webauthentifizierung kann lokal auf dem Switch mithilfe des Captive Portals erfolgen, dies setzt jedoch voraus, dass die Webportalseiten auf jedem Switch konfiguriert werden, der als Netzwerkzugriffsgerät verwendet wird. Die zentrale Webauthentifizierung (CWA) bietet Effizienz- und Skalierungsvorteile, indem der Webbrowser des Clients an einen zentralen Webauthentifizierungsserver (CWA-Server) umgeleitet wird, der den gesamten Anmeldevorgang abwickelt.

CWA wird nur mit MAC RADIUS-Authentifizierung unterstützt. CWA wird mit der 802.1X-Authentifizierung nicht unterstützt.

- Zentraler Web-Authentifizierungsprozess

- Dynamische Firewall-Filter für die zentrale Webauthentifizierung

- Umleitungs-URL für die zentrale Webauthentifizierung

Zentraler Web-Authentifizierungsprozess

Die zentrale Webauthentifizierung wird aufgerufen, nachdem die MAC RADIUS-Authentifizierung eines Hosts fehlgeschlagen ist. Der Host kann zuerst versuchen, sich mit der 802.1X-Authentifizierung zu authentifizieren, muss dann jedoch die MAC RADIUS-Authentifizierung versuchen, bevor er die zentrale Webauthentifizierung versucht. Der Switch, der als Authentifikator fungiert, tauscht RADIUS-Nachrichten mit dem AAA-Server (Authentication, Authorization, Accounting) aus. Nachdem die MAC RADIUS-Authentifizierung fehlgeschlagen ist, erhält der Switch eine Access-Accept-Nachricht vom AAA-Server. Diese Nachricht enthält einen dynamischen Firewallfilter und eine Umleitungs-URL für die zentrale Webauthentifizierung. Der Switch wendet den Filter an, der es dem Host ermöglicht, eine IP-Adresse zu empfangen, und verwendet die URL, um den Host auf die Webauthentifizierungsseite umzuleiten.

Der Host wird zur Eingabe seiner Anmeldedaten aufgefordert und möglicherweise auch aufgefordert, einer akzeptablen Nutzungsrichtlinie zuzustimmen. Wenn die Webauthentifizierung erfolgreich ist, sendet der AAA-Server eine CoA-Nachricht (Change of Authorization), mit der die Bedingungen der autorisierten Sitzung aktualisiert werden. Dadurch kann der Authentifikator die Filter- oder VLAN-Zuweisung aktualisieren, die auf den kontrollierten Port angewendet wird, um dem Host den Zugriff auf das LAN zu ermöglichen.

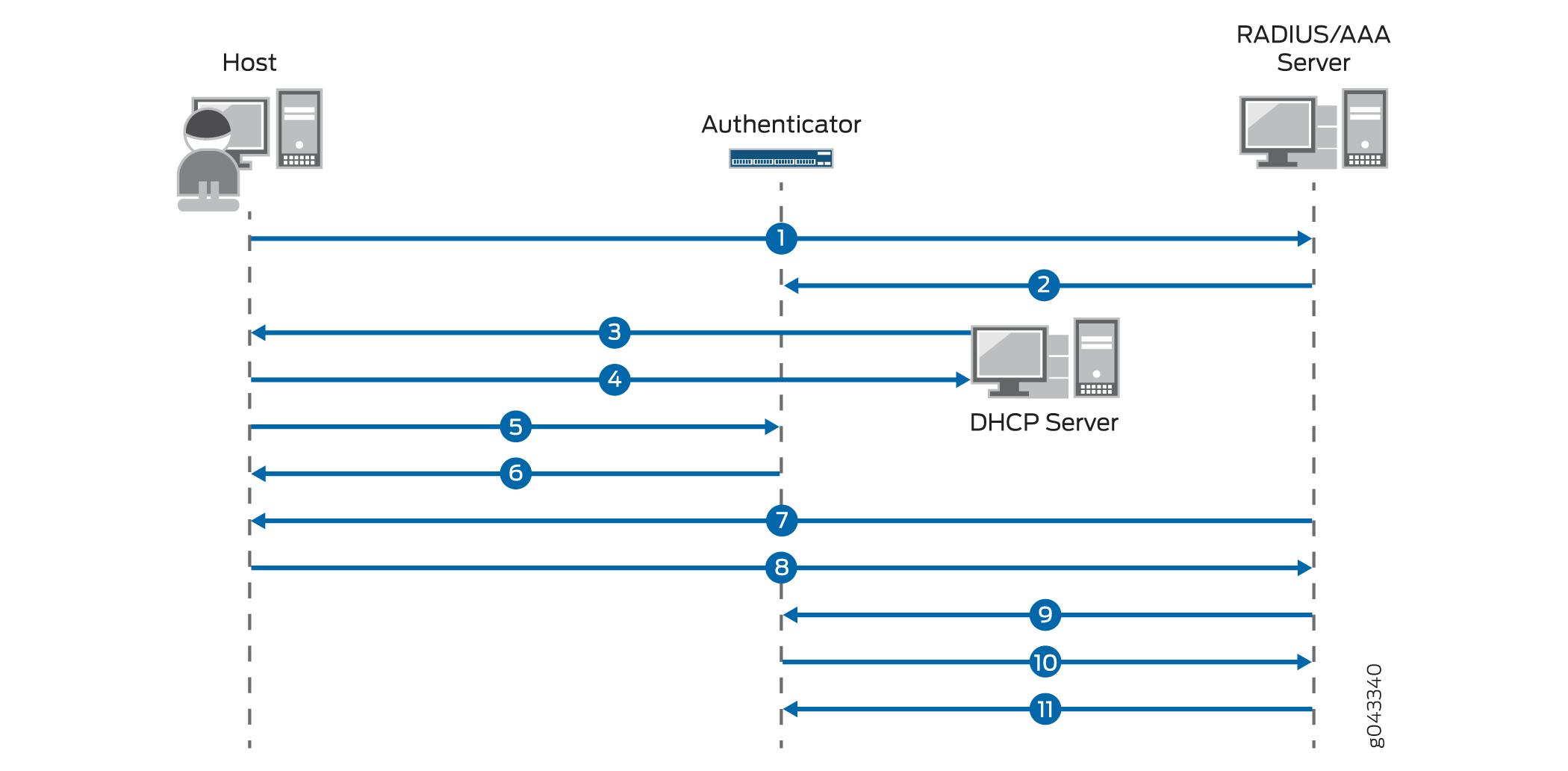

Die Abfolge der Ereignisse bei der zentralen Web-Authentifizierung ist wie folgt (siehe Abbildung 1):

-

Ein mit dem Switch verbundener Host (Authentifikator) initiiert die MAC RADIUS-Authentifizierung.

-

Die MAC RADIUS-Authentifizierung schlägt fehl. Anstatt eine Access-Reject-Nachricht an den Switch zu senden, sendet der AAA-Server eine Access-Accept-Nachricht, die einen dynamischen Firewall-Filter und eine CWA-Umleitungs-URL enthält.

-

Der Host ist gemäß den Bedingungen des Filters berechtigt, DHCP-Anfragen zu senden.

-

Der Host erhält eine IP-Adresse und DNS-Informationen vom DHCP-Server. Der AAA-Server initiiert eine neue Sitzung mit einer eindeutigen Sitzungs-ID.

-

Der Host öffnet einen Webbrowser.

-

Der Authentifikator sendet die CWA-Umleitungs-URL an den Host.

-

Der Host wird zum CWA-Server umgeleitet und zur Eingabe von Anmeldeinformationen aufgefordert.

-

Der Host stellt den Benutzernamen und das Passwort zur Verfügung.

-

Nach erfolgreicher Webauthentifizierung sendet der AAA-Server eine CoA-Nachricht, um die auf den kontrollierten Port angewendete Filter- oder VLAN-Zuweisung zu aktualisieren, sodass der Host auf das LAN zugreifen kann.

-

Der Authentifikator antwortet mit einer CoA-ACK-Nachricht und sendet eine MAC RADIUS-Authentifizierungsanforderung an den AAA-Server.

-

Der AAA-Server gleicht die Sitzungs-ID mit der entsprechenden Zugriffsrichtlinie ab und sendet eine Access-Accept-Nachricht zur Authentifizierung des Hosts.

Dynamische Firewall-Filter für die zentrale Webauthentifizierung

Die zentrale Webauthentifizierung verwendet dynamische Firewallfilter, die zentral auf dem AAA-Server definiert und dynamisch auf Supplicants angewendet werden, die eine Authentifizierung über diesen Server anfordern. Der Filter ermöglicht es dem Host, eine IP-Adresse dynamisch über DHCP zu erhalten. Sie definieren die Filter mithilfe von RADIUS-Attributen, die in den vom Server gesendeten Access-Accept-Nachrichten enthalten sind. Filter können entweder mit dem Juniper-Switching-Filter-Attribut, bei dem es sich um ein herstellerspezifisches Attribut (VSA) handelt, oder mit dem Filter-ID-Attribut, einem IETF-RADIUS-Attribut, definiert werden.

Um den Juniper-Switching-Filter VSA für die zentrale Webauthentifizierung zu verwenden, müssen Sie den Filter mit den richtigen Begriffen konfigurieren, die die Ziel-IP-Adresse des CWA-Servers zulassen. Diese Konfiguration erfolgt direkt auf dem AAA-Server. Um das Filter-ID-Attribut für die zentrale Webauthentifizierung zu verwenden, geben Sie den Wert als JNPR_RSVD_FILTER_CWA auf dem AAA-Server ein. Die Filterbegriffe für dieses Attribut sind intern für die zentrale Web-Authentifizierung definiert, so dass keine zusätzliche Konfiguration erforderlich ist. Weitere Informationen zum Konfigurieren dynamischer Firewallfilter für die zentrale Webauthentifizierung finden Sie unter Konfigurieren der zentralen Webauthentifizierung.

Umleitungs-URL für die zentrale Webauthentifizierung

Bei der zentralen Webauthentifizierung leitet der Authentifikator die Webbrowser-Anfrage des Hosts mithilfe einer Umleitungs-URL an den CWA-Server weiter. Nach der Umleitung schließt der CWA-Server den Anmeldevorgang ab. Die Weiterleitungs-URL für die zentrale Webauthentifizierung kann auf dem AAA-Server oder auf dem Authentifikator konfiguriert werden. Die Umleitungs-URL muss zusammen mit dem dynamischen Firewall-Filter vorhanden sein, um den zentralen Webauthentifizierungsprozess nach dem Fehler der MAC RADIUS-Authentifizierung auszulösen.

Die Umleitungs-URL kann zentral auf dem AAA-Server mithilfe der Juniper-CWA-Redirect-VSA definiert werden, die im Juniper RADIUS-Wörterbuch die Attributnummer 50 aufweist. Die URL wird vom AAA-Server an den Switch in derselben RADIUS-Access-Accept-Nachricht weitergeleitet, die den dynamischen Firewallfilter enthält. Sie können die Umleitungs-URL auch lokal auf der Hostschnittstelle konfigurieren, indem Sie die CLI-Anweisung auf der Hierarchieebene [] verwenden.redirect-urledit protocols dot1x authenticator interface interface-name Weitere Informationen zum Konfigurieren der Umleitungs-URL finden Sie unter Konfigurieren der zentralen Webauthentifizierung.Zentrale Webauthentifizierung konfigurieren

Siehe auch

Zentrale Webauthentifizierung konfigurieren

Die zentrale Webauthentifizierung ist eine Fallbackmethode der Authentifizierung, bei der der Webbrowser des Hosts an einen zentralen Webauthentifizierungsserver (CWA) umgeleitet wird. Der CWA-Server stellt ein Webportal bereit, in dem der Benutzer einen Benutzernamen und ein Passwort eingeben kann. Wenn diese Anmeldeinformationen vom CWA-Server validiert werden, wird der Benutzer authentifiziert und erhält Zugriff auf das Netzwerk.

Die zentrale Webauthentifizierung wird aufgerufen, nachdem die MAC RADIUS-Authentifizierung eines Hosts fehlgeschlagen ist. Der Switch, der als Authentifikator fungiert, empfängt vom AAA-Server eine RADIUS Access-Accept-Nachricht, die einen dynamischen Firewall-Filter und eine Umleitungs-URL für die zentrale Webauthentifizierung enthält. Sowohl der dynamische Firewall-Filter als auch die Umleitungs-URL müssen vorhanden sein, damit der zentrale Web-Authentifizierungsprozess ausgelöst wird.

- Dynamische Firewall-Filter für die zentrale Webauthentifizierung konfigurieren

- Konfiguration der Umleitungs-URL für die zentrale Webauthentifizierung

- Richtlinien für die Konfiguration der zentralen Webauthentifizierung

Dynamische Firewall-Filter für die zentrale Webauthentifizierung konfigurieren

Dynamische Firewall-Filter werden in der zentralen Webauthentifizierung verwendet, damit der Host eine IP-Adresse von einem DHCP-Server erhält, die dem Host den Zugriff auf das Netzwerk ermöglicht. Die Filter werden auf dem AAA-Server mithilfe von RADIUS-Attributen definiert, die in einer Access-Accept-Nachricht an den Authentifikator gesendet werden. Sie können den Filter entweder mit dem Juniper-Switching-Filter-Attribut, bei dem es sich um ein anbieterspezifisches Attribut (VSA) handelt, oder mit dem Filter-ID-Attribut, einem IETF-RADIUS-Attribut, definieren.

Um den Juniper-Switching-Filter VSA für die zentrale Webauthentifizierung zu verwenden, müssen Sie die Filterbegriffe direkt auf dem AAA-Server konfigurieren. Der Filter muss einen Begriff enthalten, der die Ziel-IP-Adresse des CWA-Servers mit der Aktion abgleicht .

allowHier einige Zahlen zum Generationswechsel:

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Juniper-Switching-Filter = "Match Destination-ip 10.10.10.10 Action allow, Match ip-protocol 17 Action allow, Match Destination-mac 00:01:02:33:44:55 Action deny"HINWEIS:Der Switch löst die DNS-Abfragen für die Umleitungs-URL nicht auf. Sie müssen das Attribut Juniper-Switching-Filter konfigurieren, um die Ziel-IP-Adresse des CWA-Servers zuzulassen.

Um das Attribut Filter-ID für die zentrale Webauthentifizierung zu verwenden, geben Sie JNPR_RSVD_FILTER_CWA als Wert für das Attribut auf dem AAA-Server ein. Die Filterbegriffe für dieses Attribut sind intern für die zentrale Web-Authentifizierung definiert, so dass keine zusätzliche Konfiguration erforderlich ist.

Hier einige Zahlen zum Generationswechsel:

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",

Weitere Informationen zum Konfigurieren dynamischer Firewallfilter auf dem AAA-Server finden Sie in der Dokumentation für Ihren AAA-Server.

Konfiguration der Umleitungs-URL für die zentrale Webauthentifizierung

Bei der zentralen Webauthentifizierung leitet der Authentifikator die Webbrowser-Anfrage des Hosts mithilfe einer Umleitungs-URL an den CWA-Server weiter. Die Umleitungs-URL für die zentrale Webauthentifizierung kann auf dem AAA-Server oder lokal auf der Host-Schnittstelle konfiguriert werden.

Verwenden Sie zum Konfigurieren der Umleitungs-URL auf dem AAA-Server die VSA Juniper-CWA-Redirect, die im Juniper RADIUS-Wörterbuch die Attributnummer 50 aufweist. Die URL wird vom AAA-Server an den Switch in derselben RADIUS-Access-Accept-Nachricht weitergeleitet, die den dynamischen Firewallfilter enthält.

Hier einige Zahlen zum Generationswechsel:

001122334455 Auth-Type := EAP, Cleartext-Password :="001122334455" Session-Timeout = "300", Juniper-CWA-Redirect-URL = "https://10.10.10.10", Filter-Id = "JNPR_RSVD_FILTER_CWA",HINWEIS:Wenn das spezielle Filter-ID-Attribut JNPR_RSVD_FILTER_CWA für den dynamischen Firewallfilter verwendet wird, muss die Umleitungs-URL die IP-Adresse des AAA-Servers enthalten, z. B. . .https://10.10.10.10

Verwenden Sie die folgende CLI-Anweisung, um die Umleitungs-URL lokal auf der Hostschnittstelle zu konfigurieren:

[edit] user@switch# set protocols dot1x authenticator interface interface-name redirect-url

Hier einige Zahlen zum Generationswechsel:

user@switch# show protocols dot1x authenticator { authentication-name-profile auth1; interface { ge-0/0/1.0 { supplicant single; mac-radius; redirect-url https://10.10.10.10; } } }

Richtlinien für die Konfiguration der zentralen Webauthentifizierung

Die zentrale Webauthentifizierung wird nach dem Fehler der MAC RADIUS-Authentifizierung ausgelöst, wenn sowohl die Umleitungs-URL als auch der dynamische Firewallfilter vorhanden sind. Die Umleitungs-URL und der dynamische Firewall-Filter können in einer der folgenden Kombinationen konfiguriert werden:

Der AAA-Server sendet sowohl die CWA-Umleitungs-URL als auch den dynamischen Firewall-Filter an den Authentifikator. Die Umleitungs-URL wird auf dem AAA-Server mithilfe der Juniper-CWA-Redirect-VSA konfiguriert, und der dynamische Firewallfilter wird auf dem AAA-Server mithilfe der Juniper-Switching-Filter-VSA konfiguriert. Der Filter muss so konfiguriert werden, dass er in diesem Fall die Ziel-IP-Adresse des CWA-Servers zulässt.

Der AAA-Server sendet den dynamischen Firewall-Filter an den Authentifikator, und die Umleitungs-URL wird lokal auf dem Host-Port konfiguriert. Die Umleitungs-URL wird auf dem Authentifikator mithilfe der CLI-Anweisung konfiguriert, und der dynamische Firewallfilter wird auf dem AAA-Server mithilfe des Juniper-Switching-Filter-VSA konfiguriert.

redirect-urlDer Filter muss so konfiguriert werden, dass er in diesem Fall die Ziel-IP-Adresse des CWA-Servers zulässt.Der AAA-Server sendet sowohl die CWA-Umleitungs-URL als auch den dynamischen Firewall-Filter an den Authentifikator. Die Umleitungs-URL wird auf dem AAA-Server mithilfe der VSA Juniper-CWA-Redirect konfiguriert, und der dynamische Firewallfilter wird auf dem AAA-Server mithilfe des Attributs Filter-ID mit dem Wert JNPR_RSVD_FILTER_CWA konfiguriert. Die Weiterleitungs-URL muss in diesem Fall die IP-Adresse des CWA-Servers enthalten.

-

Der AAA-Server sendet den dynamischen Firewall-Filter an den Authentifikator, und die Umleitungs-URL wird lokal auf dem Host-Port konfiguriert. Die Umleitungs-URL wird auf dem Authentifikator mithilfe der CLI-Anweisung konfiguriert, und der dynamische Firewallfilter wird auf dem AAA-Server mithilfe des Attributs Filter-ID mit dem Wert JNPR_RSVD_FILTER_CWA konfiguriert.

redirect-urlDie Weiterleitungs-URL muss in diesem Fall die IP-Adresse des CWA-Servers enthalten.HINWEIS:Die command-Anweisung ist in der CLI nur erforderlich, wenn der RADIUS-Server die Umleitungs-URL nicht in der VSA "Juniper-CWA-Redirect" sendet.

redirect-url