Auf dieser Seite

Beispiel: Konfigurieren von IPv6-BGP-Routen über IPv4-Transport

Ankündigung von IPv4-Routen über BGP IPv6-Sitzungen – Übersicht

Beispiel: Ankündigung von IPv4-Routen über IPv6-BGP-Sitzungen

Grundlegendes zur Neuverteilung von IPv4-Routen mit IPv6 Next Hop in BGP

BGP für die Neuverteilung von IPv4-Routen mit IPv6-Next-Hop-Adressen konfigurieren

Grundlegendes zu BGP-Datenstromrouten für die Datenverkehrsfilterung

Beispiel: Aktivieren von BGP für die Übertragung von Flow-Spezifikationsrouten

Beispiel: Konfigurieren von BGP für die Übertragung von IPv6-Datenflussspezifikationsrouten

Weiterleiten von Datenverkehr mithilfe der BGP-Datenstromspezifikation DSCP-Aktion

Konfigurieren von Richtlinien für die Flussroutenvalidierung

Multiprotocol BGP

Grundlegendes zu Multiprotokoll-BGP

Multiprotocol BGP (MP-BGP) ist eine Erweiterung von BGP, die es BGP ermöglicht, Routing-Informationen für mehrere Netzwerkschichten und Adressfamilien zu übertragen. MP-BGP kann die Unicast-Routen, die für das Multicast-Routing verwendet werden, getrennt von den Routen übertragen, die für die Unicast-IP-Weiterleitung verwendet werden.

Um MP-BGP zu aktivieren, konfigurieren Sie BGP so, dass es NLRI-Informationen (Network Layer Reachability Information) für andere Adressfamilien als Unicast-IPv4 überträgt, indem Sie die folgende family inet Anweisung einfügen:

family inet { (any | flow | labeled-unicast | multicast | unicast) { accepted-prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;} } <loops number>; prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;} } rib-group group-name; topology name { community { target identifier; } } } }

Damit MP-BGP NLRI für die IPv6-Adressfamilie übertragen kann, fügen Sie die family inet6 folgende Anweisung ein:

family inet6 { (any | labeled-unicast | multicast | unicast) { accepted-prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;} } <loops number>; prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;} } rib-group group-name; } }

Fügen Sie nur auf Routern die family inet-vpn folgende Anweisung ein:

family inet-vpn { (any | flow | multicast | unicast) { accepted-prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;} } <loops number>; prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;} } rib-group group-name; } }

Damit MP-BGP Layer- 3-VPN-NLRI für die IPv6-Adressfamilie übertragen kann, fügen Sie nur auf Routern die family inet6-vpn folgende Anweisung ein:

family inet6-vpn { (any | multicast | unicast) { accepted-prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;} } <loops number>; prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;}} rib-group group-name; } }

Geben Sie nur auf Routern die family inet-mvpn folgende Anweisung ein, damit MP-BGP Multicast-VPN-NLRI für die IPv4-Adressfamilie übertragen und die VPN-Signalisierung aktivieren kann:

family inet-mvpn {

signaling {

accepted-prefix-limit {

maximum number;

teardown <percentage> <idle-timeout (forever | minutes)>;

drop-excess <percentage>;

hide-excess <percentage>;}}

<loops number>;

prefix-limit {

maximum number;

teardown <percentage> <idle-timeout (forever | minutes)>;

drop-excess <percentage>;

hide-excess <percentage>;}}

}

}

Fügen Sie die family inet6-mvpn folgende Anweisung ein, damit MP-BGP Multicast-VPN-NLRI für die IPv6-Adressfamilie übertragen und die VPN-Signalisierung aktivieren kann:

family inet6-mvpn {

signaling {

accepted-prefix-limit {

maximum number;

teardown <percentage> <idle-timeout (forever | minutes)>;

drop-excess <percentage>;

hide-excess <percentage>;}}

<loops number>;

prefix-limit {

maximum number;

teardown <percentage> <idle-timeout <forever | minutes>;

drop-excess <percentage>;

hide-excess <percentage>;}}

}

}

Weitere Informationen zu BGP-basierten Multicast-VPNs mit mehreren Protokollen finden Sie im Junos OS Multicast Protocols-Benutzerhandbuch.

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisungen einschließen können, finden Sie in den Abschnitten zur Anweisungszusammenfassung für diese Anweisungen.

Wenn Sie die in der [edit protocols bgp family] Hierarchieebene angegebene Adressfamilie ändern, werden alle aktuellen BGP-Sitzungen auf dem Routing-Gerät gelöscht und anschließend wiederhergestellt.

In Junos OS Version 9.6 und höher können Sie einen Schleifenwert für eine bestimmte BGP-Adressfamilie angeben.

Standardmäßig übertragen BGP-Peers nur Unicast-Routen, die für Unicast-Weiterleitungszwecke verwendet werden. Geben Sie die multicast Option an, um BGP-Peers so zu konfigurieren, dass sie nur Multicast-Routen übertragen. Geben Sie die any Option an, um BGP-Peers so zu konfigurieren, dass sie sowohl Unicast- als auch Multicast-Routen übertragen.

Wenn MP-BGP konfiguriert ist, installiert BGP die MP-BGP-Routen in verschiedenen Routing-Tabellen. Jede Routing-Tabelle wird durch die Protokollfamilie oder den Adressfamilienindikator (AFI) und einen nachfolgenden Adressfamilienbezeichner (Address Family Identifier, SAFI) identifiziert.

Die folgende Liste zeigt alle möglichen AFI- und SAFI-Kombinationen:

AFI=1, SAFI=1, IPv4-Unicast

AFI=1, SAFI=2, IPv4-Multicast

AFI=1, SAFI=128, L3VPN IPv4 Unicast

AFI=1, SAFI=129, L3VPN IPv4-Multicast

AFI=2, SAFI=1, IPv6-Unicast

AFI=2, SAFI=2, IPv6-Multicast

AFI=25, SAFI=65, BGP-VPLS/BGP-L2VPN

AFI=2, SAFI=128, L3VPN IPv6 Unicast

AFI=2, SAFI=129, L3VPN IPv6-Multicast

AFI=1, SAFI=132, RT-Constrain

AFI=1, SAFI=133, Flow-Spezifikation

AFI=1, SAFI=134, Flow-Spezifikation

AFI=3, SAFI=128, CLNS VPN

AFI=1, SAFI=5, NG-MVPN IPv4

AFI=2, SAFI=5, NG-MVPN IPv6

AFI=1, SAFI=66, MDT-SAFI

AFI=1, SAFI=4, mit IPv4 gekennzeichnet

AFI=2, SAFI=4, mit IPv6 (6PE) gekennzeichnet

Routen, die in der inet.2-Routing-Tabelle installiert sind, können nur an MP-BGP-Peers exportiert werden, da diese SAFI verwenden und sie als Routen zu Multicast-Quellen identifizieren. Routen, die in der inet.0-Routing-Tabelle installiert sind, können nur in Standard-BGP-Peers exportiert werden.

Die inet.2-Routingtabelle sollte eine Teilmenge der Routen sein, die Sie in inet.0 haben, da es unwahrscheinlich ist, dass Sie eine Route zu einer Multicastquelle haben, an die Sie keinen Unicast-Datenverkehr senden können. In der Routing-Tabelle inet.2 werden die Unicast-Routen gespeichert, die für Multicast-Reverse-Path-Forwarding-Prüfungen verwendet werden, sowie die zusätzlichen Erreichbarkeitsinformationen, die MP-BGP aus den NLRI-Multicast-Updates gelernt hat. Eine inet.2-Routing-Tabelle wird automatisch erstellt, wenn Sie MP-BGP konfigurieren (indem Sie NLRI auf any).

Wenn Sie MP-BGP aktivieren, haben Sie folgende Möglichkeiten:

- Begrenzen der Anzahl von Präfixen, die in einer BGP-Peersitzung empfangen werden

- Begrenzen der Anzahl von Präfixen, die für eine BGP-Peersitzung akzeptiert werden

- Konfigurieren von BGP-Routing-Tabellengruppen

- Auflösen von Routen zu PE-Routing-Geräten, die sich in anderen ASs befinden

- Zulassen von beschrifteten und unbeschrifteten Routen

Begrenzen der Anzahl von Präfixen, die in einer BGP-Peersitzung empfangen werden

Sie können die Anzahl der Präfixe begrenzen, die in einer BGP-Peer-Sitzung empfangen werden, und Nachrichten mit begrenzter Rate protokollieren, wenn die Anzahl der injizierten Präfixe einen festgelegten Grenzwert überschreitet. Sie können das Peering auch unterbrechen, wenn die Anzahl der Präfixe den Grenzwert überschreitet.

Um eine Begrenzung für die Anzahl der Präfixe zu konfigurieren, die in einer BGP-Sitzung empfangen werden können, fügen Sie die prefix-limit folgende Anweisung ein:

prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>; }

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisung einschließen können, finden Sie im Abschnitt Anweisungszusammenfassung für diese Anweisung.

Geben Sie für maximum numbereinen Wert im Bereich von 1 bis 4.294.967.295 an. Wenn die angegebene maximale Anzahl von Präfixen überschritten wird, wird eine Systemprotokollmeldung gesendet.

Wenn Sie die teardown Anweisung einschließen, wird die Sitzung abgebrochen, wenn die maximale Anzahl von Präfixen überschritten wird. Wenn Sie einen Prozentsatz angeben, werden Nachrichten protokolliert, wenn die Anzahl der Präfixe diesen Prozentsatz des angegebenen Maximalgrenzwerts überschreitet. Nachdem die Sitzung abgebrochen wurde, wird sie in kurzer Zeit wiederhergestellt (es sei denn, Sie fügen die idle-timeout Anweisung hinzu). Wenn Sie die idle-timeout Anweisung einschließen, kann die Sitzung für einen bestimmten Zeitraum oder für immer unterbrochen werden. Wenn Sie angeben forever, wird die Sitzung erst wiederhergestellt, nachdem Sie einen clear bgp neighbor Befehl ausgegeben haben. Wenn Sie die drop-excess <percentage> Option einschließen, werden die überzähligen Routen verworfen, wenn die maximale Anzahl von Präfixen erreicht ist. Wenn Sie einen Prozentsatz angeben, werden die Routen protokolliert, wenn die Anzahl der Präfixe diesen Prozentwert der maximalen Anzahl überschreitet. Wenn Sie diese hide-excess <percentage> Option einschließen, werden die überzähligen Routen ausgeblendet, wenn die maximale Anzahl von Präfixen erreicht ist. Wenn Sie einen Prozentsatz angeben, werden die Routen protokolliert, wenn die Anzahl der Präfixe diesen Prozentwert der maximalen Anzahl überschreitet. Wenn der Prozentsatz geändert wird, werden die Routen automatisch neu ausgewertet. Wenn die aktiven Routen unter den angegebenen Prozentsatz fallen, bleiben diese Routen ausgeblendet.

In Junos OS Version 9.2 und höher können Sie alternativ eine Begrenzung für die Anzahl der Präfixe konfigurieren, die für eine BGP-Peer-Sitzung akzeptiert werden können. Weitere Informationen finden Sie unter Begrenzen der Anzahl von Präfixen, die für eine BGP-Peersitzung akzeptiert werden.

Begrenzen der Anzahl von Präfixen, die für eine BGP-Peersitzung akzeptiert werden

In Junos OS Version 9.2 und höher können Sie die Anzahl der Präfixe begrenzen, die für eine BGP-Peer-Sitzung akzeptiert werden können. Wenn dieser angegebene Grenzwert überschritten wird, wird eine Systemprotokollmeldung gesendet. Sie können auch angeben, dass die BGP-Sitzung zurückgesetzt werden soll, wenn der Grenzwert für die Anzahl der angegebenen Präfixe überschritten wird.

Um eine Begrenzung für die Anzahl der Präfixe zu konfigurieren, die in einer BGP-Peersitzung akzeptiert werden können, fügen Sie die accepted-prefix-limit folgende Anweisung ein:

accepted-prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop <percentage>; hide <percentage>; }

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisung einschließen können, finden Sie im Abschnitt Anweisungszusammenfassung für diese Anweisung.

Geben Sie für maximum numbereinen Wert im Bereich von 1 bis 4.294.967.295 an.

Fügen Sie die teardown Anweisung zum Zurücksetzen der BGP-Peersitzung hinzu, wenn die Anzahl der akzeptierten Präfixe den konfigurierten Grenzwert überschreitet. Sie können auch einen Prozentwert zwischen 1 und 100 angeben, damit eine Systemprotokollmeldung gesendet wird, wenn die Anzahl der akzeptierten Präfixe diesen Prozentsatz des Maximalgrenzwerts überschreitet. Standardmäßig wird eine BGP-Sitzung, die zurückgesetzt wird, innerhalb kurzer Zeit wiederhergestellt. Fügen Sie die idle-timeout Anweisung ein, um zu verhindern, dass die BGP-Sitzung für einen bestimmten Zeitraum wiederhergestellt wird. Sie können einen Timeout-Wert zwischen 1 und 2400 Minuten konfigurieren. Fügen Sie die forever Option hinzu, um zu verhindern, dass die BGP-Sitzung wiederhergestellt wird, bis Sie den clear bgp neighbor Befehl ausgeben. Wenn Sie die drop-excess <percentage> Anweisung einschließen und einen Prozentsatz angeben, werden die überschüssigen Routen verworfen, wenn die Anzahl der Präfixe den Prozentsatz überschreitet. Wenn Sie die hide-excess <percentage> Anweisung einschließen und einen Prozentsatz angeben, werden die überschüssigen Routen ausgeblendet, wenn die Anzahl der Präfixe den Prozentsatz überschreitet. Wenn der Prozentsatz geändert wird, werden die Routen automatisch neu ausgewertet.

Wenn das unterbrechungsfreie aktive Routing (NSR) aktiviert ist und ein Wechsel zu einer Backup-Routing-Engine erfolgt, werden ausgefallene BGP-Peers automatisch neu gestartet. Die Peers werden auch dann neu gestartet, wenn die idle-timeout forever Anweisung konfiguriert ist.

Alternativ können Sie einen Grenzwert für die Anzahl der Präfixe konfigurieren, die in einer BGP-Peersitzung empfangen (im Gegensatz zu akzeptierten) werden können. Weitere Informationen finden Sie unter Begrenzen der Anzahl von Präfixen, die in einer BGP-Peersitzung empfangen werden.

Konfigurieren von BGP-Routing-Tabellengruppen

Wenn eine BGP-Sitzung einen Unicast- oder Multicast-NLRI empfängt, installiert sie die Route in der entsprechenden Tabelle (inet.0inet6.0 oder für Unicast und inet.2 /oder inet6.2 für Multicast). Um Unicast-Präfixe sowohl für die Unicast- als auch für die Multicast-Tabelle hinzuzufügen, können Sie BGP-Routing-Tabellengruppen konfigurieren. Dies ist nützlich, wenn Sie keine Multicast-NLRI-Aushandlung durchführen können.

Um BGP-Routing-Tabellengruppen zu konfigurieren, fügen Sie die rib-group folgende Anweisung ein:

rib-group group-name;

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisung einschließen können, finden Sie im Abschnitt Anweisungszusammenfassung für diese Anweisung.

Auflösen von Routen zu PE-Routing-Geräten, die sich in anderen ASs befinden

Sie können zulassen, dass beschriftete Routen in der Routing-Tabelle für die inet.3 Routenauflösung platziert werden. Diese Routen werden dann für Verbindungen mit Provider-Edge-Routing-Geräten (PE) aufgelöst, bei denen sich der Remote-PE über ein anderes autonomes System (AS) befindet. Damit ein PE-Routinggerät eine Route in der VPN-Routing- und Weiterleitungs-Routinginstanz (VRF) installieren kann, muss der nächste Hop in eine in der inet.3 Tabelle gespeicherte Route aufgelöst werden.

Um Routen in die inet.3 Routing-Tabelle aufzulösen, fügen Sie die resolve-vpn folgende Anweisung ein:

resolve-vpn group-name;

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisung einschließen können, finden Sie im Abschnitt Anweisungszusammenfassung für diese Anweisung.

Zulassen von beschrifteten und unbeschrifteten Routen

Sie können zulassen, dass sowohl beschriftete als auch unbeschriftete Routen in einer einzigen Sitzung ausgetauscht werden. Die beschrifteten Routen werden in der Routing-Tabelle inet.3 oder inet6.3 abgelegt, und sowohl beschriftete als auch unbeschriftete Unicast-Routen können an das Routing-Gerät gesendet oder von diesem empfangen werden.

Damit sowohl beschriftete als auch unbeschriftete Routen ausgetauscht werden können, fügen Sie die rib folgende Anweisung ein:

rib (inet.3 | inet6.3);

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisung einschließen können, finden Sie im Abschnitt Anweisungszusammenfassung für diese Anweisung.

Beispiel: Konfigurieren von IPv6-BGP-Routen über IPv4-Transport

In diesem Beispiel wird veranschaulicht, wie sowohl IPv6- als auch IPv4-Präfixe über eine IPv4-Verbindung exportiert werden, bei der beide Seiten mit einer IPv4-Schnittstelle konfiguriert sind.

Anforderungen

Über die Geräteinitialisierung hinaus ist keine spezielle Konfiguration erforderlich, bevor Sie dieses Beispiel konfigurieren.

Überblick

Beachten Sie beim Exportieren von IPv6-BGP-Präfixen Folgendes:

BGP leitet Next-Hop-Präfixe mithilfe des IPv4-zugeordneten IPv6-Präfixes ab. Beispielsweise wird das IPv4-Next-Hop-Präfix

10.19.1.1in das IPv6-Next-Hop-Präfix ::ffff:10.19.1.1 übersetzt.HINWEIS:Es muss eine aktive Route zum IPv4-zugeordneten IPv6 Next Hop vorhanden sein, um IPv6-BGP-Präfixe zu exportieren.

Über die Verbindung muss eine IPv6-Verbindung konfiguriert werden. Die Verbindung muss entweder eine IPv6-Tunnel- oder eine Dual-Stack-Konfiguration sein. In diesem Beispiel wird Dual Stacking verwendet.

Verwenden Sie beim Konfigurieren von IPv4-zugeordneten IPv6-Präfixen eine Maske, die länger als 96 Bit ist.

Konfigurieren Sie eine statische Route, wenn Sie normale IPv6-Präfixe verwenden möchten. In diesem Beispiel werden statische Routen verwendet.

Abbildung 1 zeigt die Beispieltopologie.

Konfiguration

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, und kopieren Sie dann die Befehle und fügen Sie sie in die CLI auf Hierarchieebene [edit] ein.

Gerät R1

set interfaces fe-1/2/0 unit 1 family inet address 192.168.10.1/24 set interfaces fe-1/2/0 unit 1 family inet6 address ::ffff:192.168.10.1/120 set interfaces lo0 unit 1 family inet address 10.10.10.1/32 set protocols bgp group ext type external set protocols bgp group ext family inet unicast set protocols bgp group ext family inet6 unicast set protocols bgp group ext export send-direct set protocols bgp group ext export send-static set protocols bgp group ext peer-as 200 set protocols bgp group ext neighbor 192.168.10.10 set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set policy-options policy-statement send-static term 1 from protocol static set policy-options policy-statement send-static term 1 then accept set routing-options rib inet6.0 static route ::ffff:192.168.20.0/120 next-hop ::ffff:192.168.10.10 set routing-options static route 192.168.20.0/24 next-hop 192.168.10.10 set routing-options autonomous-system 100

Gerät R2

set interfaces fe-1/2/0 unit 2 family inet address 192.168.10.10/24 set interfaces fe-1/2/0 unit 2 family inet6 address ::ffff:192.168.10.10/120 set interfaces fe-1/2/1 unit 3 family inet address 192.168.20.21/24 set interfaces fe-1/2/1 unit 3 family inet6 address ::ffff:192.168.20.21/120 set interfaces lo0 unit 2 family inet address 10.10.0.1/32 set protocols bgp group ext type external set protocols bgp group ext family inet unicast set protocols bgp group ext family inet6 unicast set protocols bgp group ext export send-direct set protocols bgp group ext export send-static set protocols bgp group ext neighbor 192.168.10.1 peer-as 100 set protocols bgp group ext neighbor 192.168.20.1 peer-as 300 set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set policy-options policy-statement send-static term 1 from protocol static set policy-options policy-statement send-static term 1 then accept set routing-options autonomous-system 200

Gerät R3

set interfaces fe-1/2/0 unit 4 family inet address 192.168.20.1/24 set interfaces fe-1/2/0 unit 4 family inet6 address ::ffff:192.168.20.1/120 set interfaces lo0 unit 3 family inet address 10.10.20.1/32 set protocols bgp group ext type external set protocols bgp group ext family inet unicast set protocols bgp group ext family inet6 unicast set protocols bgp group ext export send-direct set protocols bgp group ext export send-static set protocols bgp group ext peer-as 200 set protocols bgp group ext neighbor 192.168.20.21 set policy-options policy-statement send-direct term 1 from protocol direct set policy-options policy-statement send-direct term 1 then accept set policy-options policy-statement send-static term 1 from protocol static set policy-options policy-statement send-static term 1 then accept set routing-options rib inet6.0 static route ::ffff:192.168.10.0/120 next-hop ::ffff:192.168.20.21 set routing-options static route 192.168.10.0/24 next-hop 192.168.20.21 set routing-options autonomous-system 300

Konfigurieren von Gerät R1

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im Junos OS CLI-Benutzerhandbuch.

So konfigurieren Sie Gerät R1:

Konfigurieren Sie die Schnittstellen, einschließlich einer IPv4-Adresse und einer IPv6-Adresse.

[edit interfaces] user@R1# set fe-1/2/0 unit 1 family inet address 192.168.10.1/24 user@R1# set fe-1/2/0 unit 1 family inet6 address ::ffff:192.168.10.1/120 user@R1# set lo0 unit 1 family inet address 10.10.10.1/32

EBGP konfigurieren.

[edit protocols bgp group ext] user@R1# set type external user@R1# set export send-direct user@R1# set export send-static user@R1# set peer-as 200 user@R1# set neighbor 192.168.10.10

-

Aktivieren Sie BGP für die Übertragung von IPv4-Unicast- und IPv6-Unicast-Routen.

[edit protocols bgp group ext] user@R1# set family inet unicast user@R1# set family inet6 unicast

IPv4-Unicast-Routen sind standardmäßig aktiviert. Wenn Sie jedoch andere NLRI-Adressfamilien konfigurieren, muss IPv4-Unicast explizit konfiguriert werden.

-

Konfigurieren Sie die Routing-Richtlinie.

[edit policy-options] user@R1# set policy-statement send-direct term 1 from protocol direct user@R1# set policy-statement send-direct term 1 then accept user@R1# set policy-statement send-static term 1 from protocol static user@R1# set policy-statement send-static term 1 then accept

Konfigurieren Sie einige statische Routen.

[edit routing-options] user@R1# set rib inet6.0 static route ::ffff:192.168.20.0/120 next-hop ::ffff:192.168.10.10 user@R1# set static route 192.168.20.0/24 next-hop 192.168.10.10

Konfigurieren Sie die AS-Nummer (Autonomous System).

[edit routing-options] user@R1# set autonomous-system 100

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show policy-options, show protocolsund show routing-options eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

user@R1# show interfaces

fe-1/2/0 {

unit 1 {

family inet {

address 192.168.10.1/24;

}

family inet6 {

address ::ffff:192.168.10.1/120;

}

}

}

lo0 {

unit 1 {

family inet {

address 10.10.10.1/32;

}

}

}

user@R1# show policy-options

policy-statement send-direct {

term 1 {

from protocol direct;

then accept;

}

}

policy-statement send-static {

term 1 {

from protocol static;

then accept;

}

}

user@R1# show protocols

bgp {

group ext {

type external;

family inet {

unicast;

}

family inet6 {

unicast;

}

export [ send-direct send-static ];

peer-as 200;

neighbor 192.168.10.10;

}

}

user@R1# show routing-options

rib inet6.0 {

static {

route ::ffff:192.168.20.0/120 next-hop ::ffff:192.168.10.10;

}

}

static {

route 192.168.20.0/24 next-hop 192.168.10.10;

}

autonomous-system 100;

Wenn Sie mit der Konfiguration des Geräts fertig sind, rufen Sie den Konfigurationsmodus auf commit . Wiederholen Sie die Konfiguration auf Gerät R2 und Gerät R3 und ändern Sie bei Bedarf die Schnittstellennamen und IP-Adressen.

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

Überprüfen des Nachbarstatus

Zweck

Stellen Sie sicher, dass BGP für die Übertragung von IPv6-Unicast-Routen aktiviert ist.

Action!

Geben Sie im Betriebsmodus den show bgp neighbor Befehl ein.

user@R2> show bgp neighbor

Peer: 192.168.10.1+179 AS 100 Local: 192.168.10.10+54226 AS 200

Type: External State: Established Flags: <Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ send-direct send-static ]

Options: <Preference AddressFamily PeerAS Refresh>

Address families configured: inet-unicast inet6-unicast

Holdtime: 90 Preference: 170

Number of flaps: 0

Peer ID: 10.10.10.1 Local ID: 10.10.0.1 Active Holdtime: 90

Keepalive Interval: 30 Peer index: 0

BFD: disabled, down

Local Interface: fe-1/2/0.2

NLRI for restart configured on peer: inet-unicast inet6-unicast

NLRI advertised by peer: inet-unicast inet6-unicast

NLRI for this session: inet-unicast inet6-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-unicast inet6-unicast

NLRI of received end-of-rib markers: inet-unicast inet6-unicast

NLRI of all end-of-rib markers sent: inet-unicast inet6-unicast

Peer supports 4 byte AS extension (peer-as 100)

Peer does not support Addpath

Table inet.0 Bit: 10000

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 1

Received prefixes: 3

Accepted prefixes: 2

Suppressed due to damping: 0

Advertised prefixes: 4

Table inet6.0 Bit: 20000

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 0

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 2

Last traffic (seconds): Received 24 Sent 12 Checked 60

Input messages: Total 132 Updates 6 Refreshes 0 Octets 2700

Output messages: Total 133 Updates 3 Refreshes 0 Octets 2772

Output Queue[0]: 0

Output Queue[1]: 0

Peer: 192.168.20.1+179 AS 300 Local: 192.168.20.21+54706 AS 200

Type: External State: Established Flags: <Sync>

Last State: OpenConfirm Last Event: RecvKeepAlive

Last Error: None

Export: [ send-direct send-static ]

Options: <Preference AddressFamily PeerAS Refresh>

Address families configured: inet-unicast inet6-unicast

Holdtime: 90 Preference: 170

Number of flaps: 0

Peer ID: 10.10.20.1 Local ID: 10.10.0.1 Active Holdtime: 90

Keepalive Interval: 30 Peer index: 1

BFD: disabled, down

Local Interface: fe-1/2/1.3

NLRI for restart configured on peer: inet-unicast inet6-unicast

NLRI advertised by peer: inet-unicast inet6-unicast

NLRI for this session: inet-unicast inet6-unicast

Peer supports Refresh capability (2)

Stale routes from peer are kept for: 300

Peer does not support Restarter functionality

NLRI that restart is negotiated for: inet-unicast inet6-unicast

NLRI of received end-of-rib markers: inet-unicast inet6-unicast

NLRI of all end-of-rib markers sent: inet-unicast inet6-unicast

Peer supports 4 byte AS extension (peer-as 300)

Peer does not support Addpath

Table inet.0 Bit: 10000

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 1

Received prefixes: 3

Accepted prefixes: 2

Suppressed due to damping: 0

Advertised prefixes: 4

Table inet6.0 Bit: 20000

RIB State: BGP restart is complete

Send state: in sync

Active prefixes: 0

Received prefixes: 1

Accepted prefixes: 1

Suppressed due to damping: 0

Advertised prefixes: 2

Last traffic (seconds): Received 1 Sent 15 Checked 75

Input messages: Total 133 Updates 6 Refreshes 0 Octets 2719

Output messages: Total 131 Updates 3 Refreshes 0 Octets 2734

Output Queue[0]: 0

Output Queue[1]: 0Bedeutung

Die verschiedenen Vorkommen von inet6-unicast in der Ausgabe zeigen, dass BGP für die Übertragung von IPv6-Unicast-Routen aktiviert ist.

Überprüfen der Routing-Tabelle

Zweck

Stellen Sie sicher, dass Gerät R2 über BGP-Routen in der inet6.0-Routing-Tabelle verfügt.

Action!

Geben Sie im Betriebsmodus den show route protocol bgp inet6.0 Befehl ein.

user@R2> show route protocol bgp table inet6.0

inet6.0: 7 destinations, 10 routes (7 active, 0 holddown, 0 hidden)

+ = Active Route, - = Last Active, * = Both

::ffff:192.168.10.0/120 [BGP/170] 01:03:49, localpref 100, from 192.168.20.1

AS path: 300 I

> to ::ffff:192.168.20.21 via fe-1/2/1.3

::ffff:192.168.20.0/120 [BGP/170] 01:03:53, localpref 100, from 192.168.10.1

AS path: 100 I

> to ::ffff:192.168.10.10 via fe-1/2/0.2Ankündigung von IPv4-Routen über BGP IPv6-Sitzungen – Übersicht

In einem IPv6-Netzwerk kündigt BGP in der Regel Informationen zur Erreichbarkeit der IPv6-Netzwerkschicht über eine IPv6-Sitzung zwischen BGP-Peers an. In früheren Versionen unterstützte Junos OS nur den Austausch von inet6 Unicast-, inet6 Multicast- oder inet6 labeled-unicast-Adressfamilien. Diese Funktion ermöglicht den Austausch aller BGP-Adressfamilien. In einer Dual-Stack-Umgebung, die IPv6 im Core hat. Mit dieser Funktion kann BGP die IPv4-Unicast-Erreichbarkeit mit IPv4 Next Hop über eine IPv6-BGP-Sitzung ankündigen.

Diese Funktion gilt nur für BGP-IPv6-Sitzungen, bei denen IPv4 auf beiden Endpunkten konfiguriert ist. Dabei local-ipv4-address kann es sich um eine Loopback-Adresse oder eine beliebige IPv4-Adresse für eine IBGP- oder Multiple-Hop-EBGP-Sitzung handeln. Wenn bei externen Single-Hop-BGP-Lautsprechern, die nicht Teil von BGP-Konföderationen sind, die konfigurierte lokale IPv4-Adresse nicht direkt verbunden ist, wird die BGP-Sitzung geschlossen und bleibt im Leerlauf, und es wird ein Fehler generiert, der in der Ausgabe des show bgp neighbor Befehls angezeigt wird.

Um IPv4-Routenankündigung über IPv6-Sitzung zu aktivieren, konfigurieren Sie local-ipv4-address wie folgt:

[edit protocols bgp family inet unicast] local-ipv4-address local ipv4 address;

Sie können diese Funktion nicht für die inet6-Unicast-, inet6-Multicast- oder inet6-Unicast-Adressfamilien mit Bezeichnung konfigurieren, da BGP bereits über die Funktion verfügt, diese Adressfamilien über eine IPv6-BGP-Sitzung anzukündigen.

Die konfigurierte local-ipv4-address Option wird nur verwendet, wenn BGP Routen mit Self-Next-Hop ankündigt. Wenn IBGP Routen ankündigt, die von EBGP-Peers gelernt wurden, oder der Routenreflektor seinen Clients BGP-Routen ankündigt, ändert BGP den nächsten Hop der Route nicht, ignoriert den konfigurierten local-ipv4-addressund verwendet den ursprünglichen IPv4-nächsten Hop.

Siehe auch

Beispiel: Ankündigung von IPv4-Routen über IPv6-BGP-Sitzungen

In diesem Beispiel wird gezeigt, wie IPv4-Routen über eine IPv6-BGP-Sitzung angekündigt werden. In einer Dual-Stack-Umgebung, die IPv6 im Kern hat, besteht die Notwendigkeit, Remote-IPv4-Hosts zu erreichen. Daher kündigt BGP IPv4-Routen mit IPv4 Next Hops zu BGP-Peers über BGP-Sitzungen unter Verwendung von IPv6-Quell- und Zieladressen an. Mit dieser Funktion kann BGP die IPv4-Unicast-Erreichbarkeit mit IPv4-Next-Hop-over-IPv6-BGP-Sitzungen ankündigen.

Anforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Drei Router mit Dual-Stacking-Fähigkeit

Junos OS Version 16.1 oder höher, das auf allen Geräten ausgeführt wird

Bevor Sie IPv4-Ankündigungen über IPv6-BGP-Sitzungen aktivieren, stellen Sie Folgendes sicher:

Konfigurieren Sie die Geräteschnittstellen.

Konfigurieren Sie Dual-Stacking auf allen Geräten.

Überblick

Ab Version 16.1 ermöglicht Junos OS BGP, die IPv4-Unicast-Erreichbarkeit mit IPv4 Next Hop über eine IPv6-BGP-Sitzung anzukündigen. In früheren Junos OS-Versionen konnte BGP nur inet6-Unicast-, inet6-Multicast- und inet6-Unicast-Adressfamilien über IPv6-BGP-Sitzungen ankündigen. Mit dieser Funktion kann BGP alle BGP-Adressfamilien über eine IPv6-Sitzung austauschen. Sie können BGP aktivieren, um IPv4-Routen mit IPv4 Next Hops zu BGP-Peers über eine IPv6-Sitzung anzukündigen. Die konfigurierte local-ipv4-address Option wird nur verwendet, wenn BGP Routen mit Self-Next-Hop ankündigt.

Sie können diese Funktion nicht für die inet6-Unicast-, inet6-Multicast- oder inet6-Unicast-Adressfamilien mit Bezeichnung konfigurieren, da BGP bereits über die Funktion verfügt, diese Adressfamilien über eine IPv6-BGP-Sitzung anzukündigen.

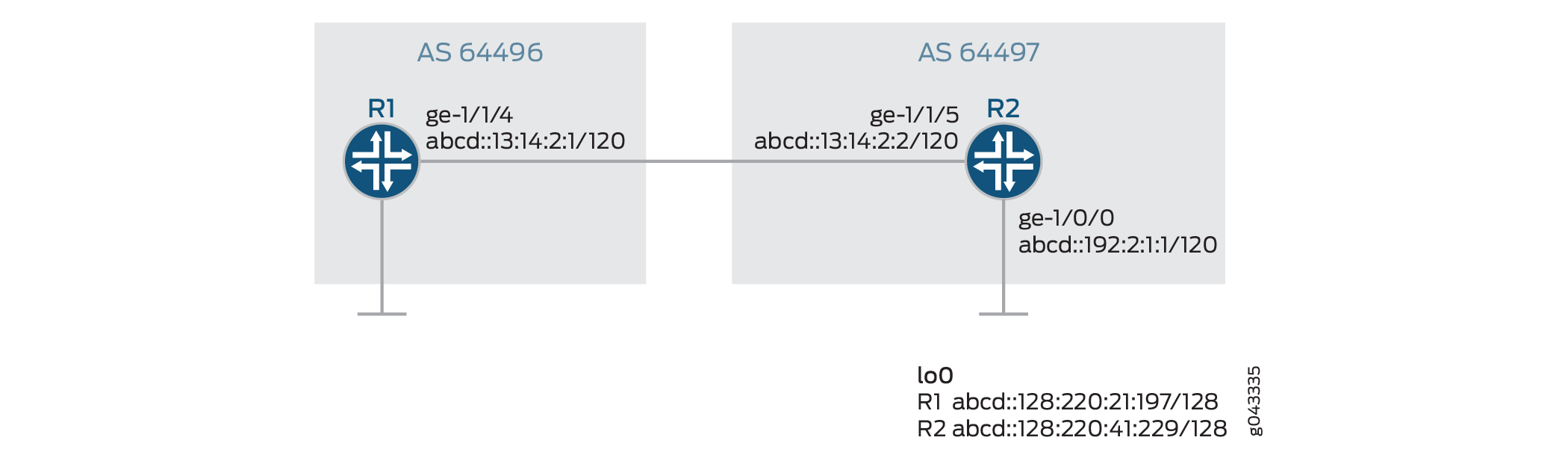

Topologie

In Abbildung 2wird eine externe IPv6-BGP-Sitzung zwischen den Routern R1 und R2 ausgeführt. Zwischen Router R2 und Router R3 wird eine IPv6-IBGP-Sitzung eingerichtet. Statische IPv4-Routen werden auf dem BGP auf R1 neu verteilt. Um die IPv4-Routen über die IPv6-BGP-Sitzung neu zu verteilen, muss die neue Funktion auf allen Routern auf Hierarchieebene [edit protocols bgp address family] aktiviert werden.

Konfiguration

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle und fügen Sie sie in die CLI auf Hierarchieebene ein, und geben Sie sie dann aus dem [edit] Konfigurationsmodus ein commit .

Router R1

set interfaces ge-0/0/0 unit 0 description R1->R2 set interfaces ge-0/0/0 unit 0 family inet address 140.1.1.1/24 set interfaces ge-0/0/0 unit 0 family inet6 address ::140.1.1.1/126 set interfaces lo0 unit 0 family inet6 address 1::1/128 set routing-options static route 11.1.1.1/32 discard set routing-options static route 11.1.1.2/32 discard set routing-options autonomous-system 64497 set protocols bgp group ebgp-v6 type external set protocols bgp group ebgp-v6 export p1 set protocols bgp group ebgp-v6 peer-as 64496 set protocols bgp group ebgp-v6 neighbor ::140.1.1.2 description R2 set protocols bgp group ebgp-v6 neighbor ::140.1.1.2 family inet unicast local-ipv4-address 140.1.1.1 set policy-options policy-statement p1 from protocol static set policy-options policy-statement p1 then accept

Router R2

set interfaces ge-0/0/0 unit 0 description R2->R1 set interfaces ge-0/0/0 unit 0 family inet address 140.1.1.2/24 set interfaces ge-0/0/0 unit 0 family inet6 address ::140.1.1.2/126 set interfaces ge-0/0/1 unit 0 description R2->R3 set interfaces ge-0/0/1 unit 0 family inet address 150.1.1.1/24 set interfaces ge-0/0/1 unit 0 family inet6 address ::150.1.1.1/126 set interfaces lo0 unit 0 family inet6 address 1::2/128 set routing-options autonomous-system 64496 set protocols bgp group ibgp-v6 type internal set protocols bgp group ibgp-v6 export change-nh set protocols bgp group ibgp-v6 neighbor ::150.1.1.2 description R3 set protocols bgp group ibgp-v6 neighbor ::150.1.1.2 family inet unicast local-ipv4-address 150.1.1.1 set protocols bgp group ebgp-v6 type external set protocols bgp group ebgp-v6 peer-as 64497 set protocols bgp group ebgp-v6 neighbor ::140.1.1.1 description R1 set protocols bgp group ebgp-v6 neighbor ::140.1.1.1 family inet unicast local-ipv4-address 140.1.1.2 set policy-options policy-statement change-nh from protocol bgp set policy-options policy-statement change-nh then next-hop self set policy-options policy-statement change-nh then accept

Router R3

set interfaces ge-0/0/0 unit 0 description R3->R2 set interfaces ge-0/0/0 unit 0 family inet address 150.1.1.2/24 set interfaces ge-0/0/0 unit 0 family inet6 address ::150.1.1.2/126 set interfaces lo0 unit 0 family inet6 address 1::3/128 set routing-options autonomous-system 64496 set protocols bgp group ibgp-v6 type internal set protocols bgp group ibgp-v6 neighbor ::150.1.1.1 description R2 set protocols bgp group ibgp-v6 neighbor ::150.1.1.1 family inet unicast local-ipv4-address 150.1.1.2

Konfigurieren von Router R1

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im CLI-Benutzerhandbuch.

So konfigurieren Sie Router R1:

Wiederholen Sie diesen Vorgang für andere Router, nachdem Sie die entsprechenden Schnittstellennamen, Adressen und anderen Parameter geändert haben.

Konfigurieren Sie die Schnittstellen mit IPv4- und IPv6-Adressen.

[edit interfaces] user@R1# set ge-0/0/0 unit 0 description R1->R2 user@R1# set ge-0/0/0 unit 0 family inet address 140.1.1.1/24 user@R1# set ge-0/0/0 unit 0 family inet6 address ::140.1.1.1/126

Konfigurieren Sie die Loopback-Adresse.

[edit interfaces] user@R1# set lo0 unit 0 family inet6 address 1::1/128

Konfigurieren Sie eine statische IPv4-Route, die angekündigt werden muss.

[edit routing-options] user@R1# set static route 11.1.1.1/32 discard user@R1# set static route 11.1.1.2/32 discard

Konfigurieren Sie das autonome System für BGP-Hosts.

[edit routing-options] user@R1# set autonomous-system 64497

Konfigurieren Sie EBGP auf den externen Edge-Routern.

[edit protocols] user@R1# set bgp group ebgp-v6 type external user@R1# set bgp group ebgp-v6 peer-as 64496 user@R1# set bgp group ebgp-v6 neighbor ::140.1.1.2 description R2

Aktivieren Sie die Funktion, um IPv4-Adddress 140.1.1.1 über BGP-IPv6-Sitzungen anzukündigen.

[edit protocols] user@R1# set bgp group ebgp-v6 neighbor ::140.1.1.2 family inet unicast local-ipv4-address 140.1.1.1

Definieren Sie eine Richtlinie p1, um alle statischen Routen zu akzeptieren.

[edit policy-options] user@R1# set policy-statement p1 from protocol static user@R1# set policy-statement p1 then accept

Wenden Sie die Richtlinie p1 auf die EBGP-Gruppe ebgp-v6 an.

[edit protocols] user@R1# set bgp group ebgp-v6 export p1

Ergebnisse

Bestätigen Sie im Konfigurationsmodus Ihre Konfiguration, indem Sie die show interfacesBefehle , show protocols, show routing-optionsund show policy-options eingeben. Wenn die Ausgabe nicht die gewünschte Konfiguration anzeigt, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@R1# show interfaces

ge-0/0/0 {

unit 0 {

description R1->R2;

family inet {

address 140.1.1.1/24;

}

family inet6 {

address ::140.1.1.1/126;

}

}

lo0 {

unit 0 {

family inet {

address 1::1/128;

}

}

}

}

[edit]

user@R1# show protocols

bgp {

group ebgp-v6 {

type external;

export p1;

peer-as 64496;

neighbor ::140.1.1.2 {

description R2;

family inet {

unicast {

local-ipv4-address 140.1.1.1;

}

}

}

}

}

[edit]

user@R1# show routing-options

static {

route 11.1.1.1/32 discard;

route 11.1.1.2/32 discard;

}

autonomous-system 64497;

[edit]

user@R1# show policy-options

policy-statement p1 {

from {

protocol static;

}

then accept;

}

Wenn Sie mit der Konfiguration des Geräts fertig sind, bestätigen Sie die Konfiguration.

user@R1# commit

Verifizierung

Vergewissern Sie sich, dass die Konfiguration ordnungsgemäß funktioniert.

- Überprüfen, ob die BGP-Sitzung aktiv ist

- Überprüfen, ob die IPv4-Adresse angekündigt wird

- Überprüfen, ob der BGP-Nachbarrouter R2 die angekündigte IPv4-Adresse empfängt

Überprüfen, ob die BGP-Sitzung aktiv ist

Zweck

Stellen Sie sicher, dass BGP auf den konfigurierten Schnittstellen ausgeführt wird und dass die BGP-Sitzung für jede Nachbaradresse aktiv ist.

Action!

Führen Sie den show bgp summary Befehl im Betriebsmodus auf Router R1 aus.

user@R1> show bgp summary

Groups: 1 Peers: 1 Down peers: 0

Table Tot Paths Act Paths Suppressed History Damp State Pending

inet.0

0 0 0 0 0 0

Peer AS InPkt OutPkt OutQ Flaps Last Up/Dwn State|#Active/Received/Accepted/Damped...

::140.1.1.2 64496 4140 4158 0 0 1d 7:10:36 0/0/0/0 0/0/0/0

Bedeutung

Die BGP-Sitzung ist betriebsbereit, und das BGP-Peering ist eingerichtet.

Überprüfen, ob die IPv4-Adresse angekündigt wird

Zweck

Stellen Sie sicher, dass die konfigurierte IPv4-Adresse von Router R1 den konfigurierten BGP-Nachbarn angekündigt wird.

Action!

Führen Sie den show route advertising-protocol bgp ::150.1.1.2 Befehl im Betriebsmodus auf Router R1 aus.

user@R1> show route advertising-protocol bgp ::150.1.1.2 inet.0: 48 destinations, 48 routes (48 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path * 11.1.1.1/32 Self 64497 64497 I * 11.1.1.2/32 Self 64497 64497 I

Bedeutung

Die statische IPv4-Route wird dem BGP-Nachbarrouter R2 angekündigt.

Überprüfen, ob der BGP-Nachbarrouter R2 die angekündigte IPv4-Adresse empfängt

Zweck

Stellen Sie sicher, dass Router R2 die IPv4-Adresse empfängt, die Router R1 dem BGP-Nachbarn über IPv6 ankündigt.

Action!

user@R2> show route receive-protocol bgp ::140.1.1.1 inet.0: 48 destinations, 48 routes (48 active, 0 holddown, 0 hidden) Prefix Nexthop MED Lclpref AS path * 11.1.1.1/32 140.1.1.1 64497 I * 11.1.1.2/32 140.1.1.1 64497 I iso.0: 1 destinations, 1 routes (1 active, 0 holddown, 0 hidden) inet6.0: 9 destinations, 10 routes (9 active, 0 holddown, 0 hidden)

Bedeutung

Das Vorhandensein der statischen IPv4-Route in der Routing-Tabelle von Router R2 weist darauf hin, dass er die angekündigten IPv4-Routen von Router R1 empfängt.

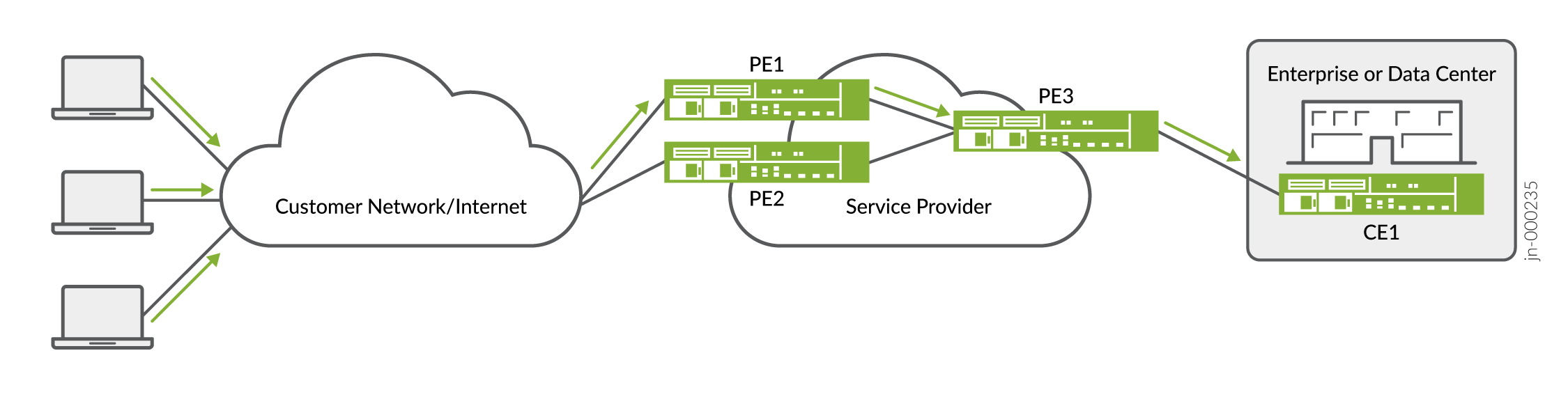

Grundlegendes zur Neuverteilung von IPv4-Routen mit IPv6 Next Hop in BGP

In einem Netzwerk, in dem überwiegend IPv6-Datenverkehr übertragen wird, müssen bei Bedarf IPv4-Routen geroutet werden. Beispiel: ein Internetdienstanbieter, der über ein reines IPv6-Netzwerk verfügt, aber Kunden hat, die weiterhin IPv4-Datenverkehr weiterleiten. In diesem Fall ist es notwendig, auf solche Kunden einzugehen und IPv4-Datenverkehr über ein IPv6-Netzwerk weiterzuleiten. Wie in RFC 5549, Ankündigung von IPv4-Informationen zur Erreichbarkeit der Netzwerkschicht mit einem IPv6 Next Hop , beschrieben, wird IPv4-Datenverkehr von CPE-Geräten (Customer Premises Equipment) zu IPv4-over-IPv6-Gateways getunnelt. Diese Gateways werden CPE-Geräten über Anycast-Adressen angekündigt. Die Gateway-Geräte erstellen dann dynamische IPv4-over-IPv6-Tunnel zu Remote-CPE-Geräten und kündigen IPv4-Aggregatrouten an, um den Datenverkehr zu steuern.

Die dynamische IPv4-over-IPv6-Tunnelfunktion unterstützt keine einheitliche ISSU in Junos OS Version 17.3R1.

Route Reflectors (RRs) mit einer programmierbaren Schnittstelle werden über IBGP mit den Gateway-Routern verbunden und hosten Routen mit IPv6-Adresse als nächstem Hop. Diese Ressourceneinträge kündigen die IPv4 /32-Adressen an, um die Tunnelinformationen in das Netzwerk einzuspeisen. Die Gateway-Router erstellen dynamische IPv4-over-IPv6-Tunnel zum Edge des Remote-Kundenanbieters. Der Gateway-Router kündigt auch die IPv4-Aggregatrouten an, um den Datenverkehr zu steuern. Der RR kündigt dann dem ISP die Tunnelquellrouten an. Wenn der RR die Tunnelroute entfernt, zieht BGP auch die Route zurück, was dazu führt, dass der Tunnel abgerissen wird und das CPE nicht mehr erreichbar ist. Der Gateway-Router zieht auch die aggregierten IPv4-Routen und IPv6-Tunnelquellrouten zurück, wenn alle aggregierten Routen, die an den Routen mitwirken, entfernt werden. Der Gateway-Router sendet den Routenrückzug, wenn die Anker-Linecard der Packet Forwarding Engine ausfällt, sodass der Datenverkehr an andere Gateway-Router umgeleitet wird.

Die folgenden Erweiterungen werden eingeführt, um IPv4-Routen mit einem IPv6 Next Hop zu unterstützen:

- BGP-Codierung für den nächsten Hop

- Tunnel-Lokalisierung

- Tunnel-Handling

- Tunnel-Load-Balancing und Anchor Packet Forwarding Engine-Fehlerbehandlung

- Tunnel-Loopback-Stream-Statistiken

BGP-Codierung für den nächsten Hop

BGP wird um eine Next-Hop-Codierungsfunktion erweitert, die zum Senden von IPv4-Routen mit IPv6-Next-Hops verwendet wird. Wenn diese Funktion auf dem Remote-Peer nicht verfügbar ist, gruppiert BGP die Peers basierend auf dieser Codierungsfunktion und entfernt die BGP-Familie ohne Codierungsfunktion aus der ausgehandelten NLRI-Liste (Network Layer Reachability Information). Junos OS lässt nur eine Auflösungstabelle zu, z. B. inet.0. Um IPv4-BGP-Routen mit IPv6 Next Hops zuzulassen, erstellt BGP eine neue Auflösungsstruktur. Mit dieser Funktion kann eine Junos OS-Routing-Tabelle über mehrere Auflösungsstrukturen verfügen.

Neben RFC 5549, Advertising IPv4 Network Layer Reachability Information with an IPv6 Next Hop , wird eine neue Kapselungscommunity, die in RFC 5512 spezifiziert ist, der BGP Encapsulation Subsequent Address Family Identifier (SAFI) und das BGP Tunnel Encapsulation Attribute eingeführt, um die Adressfamilie der Next-Hop-Adresse zu bestimmen. Die Kapselungscommunity gibt den Tunneltyp an, den der Eingangsknoten erstellen muss. Wenn BGP IPv4-Routen mit der IPv6-Adresse des nächsten Hops und der V4oV6-Kapselungscommunity empfängt, erstellt BGP dynamische IPv4-über-IPv6-Tunnel. Wenn BGP Routen ohne die Kapselungs-Community empfängt, werden BGP-Routen aufgelöst, ohne dass der V4oV6-Tunnel erstellt wird.

Auf Hierarchieebene [edit policy-statement policy name term then] ist eine neue Richtlinienaktion dynamic-tunnel-attributes dyan-attributeverfügbar, um die neue erweiterte Kapselung zu unterstützen.

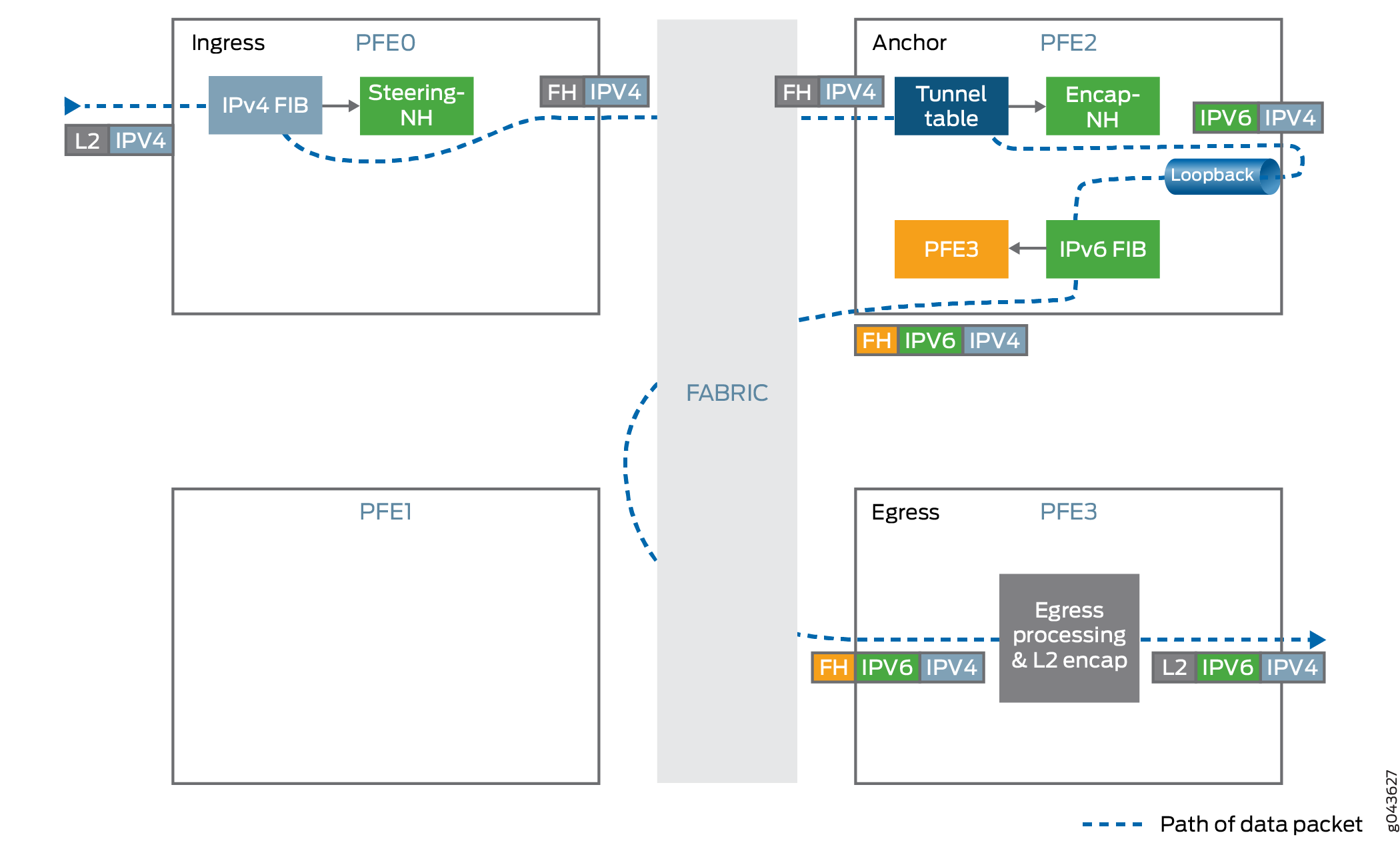

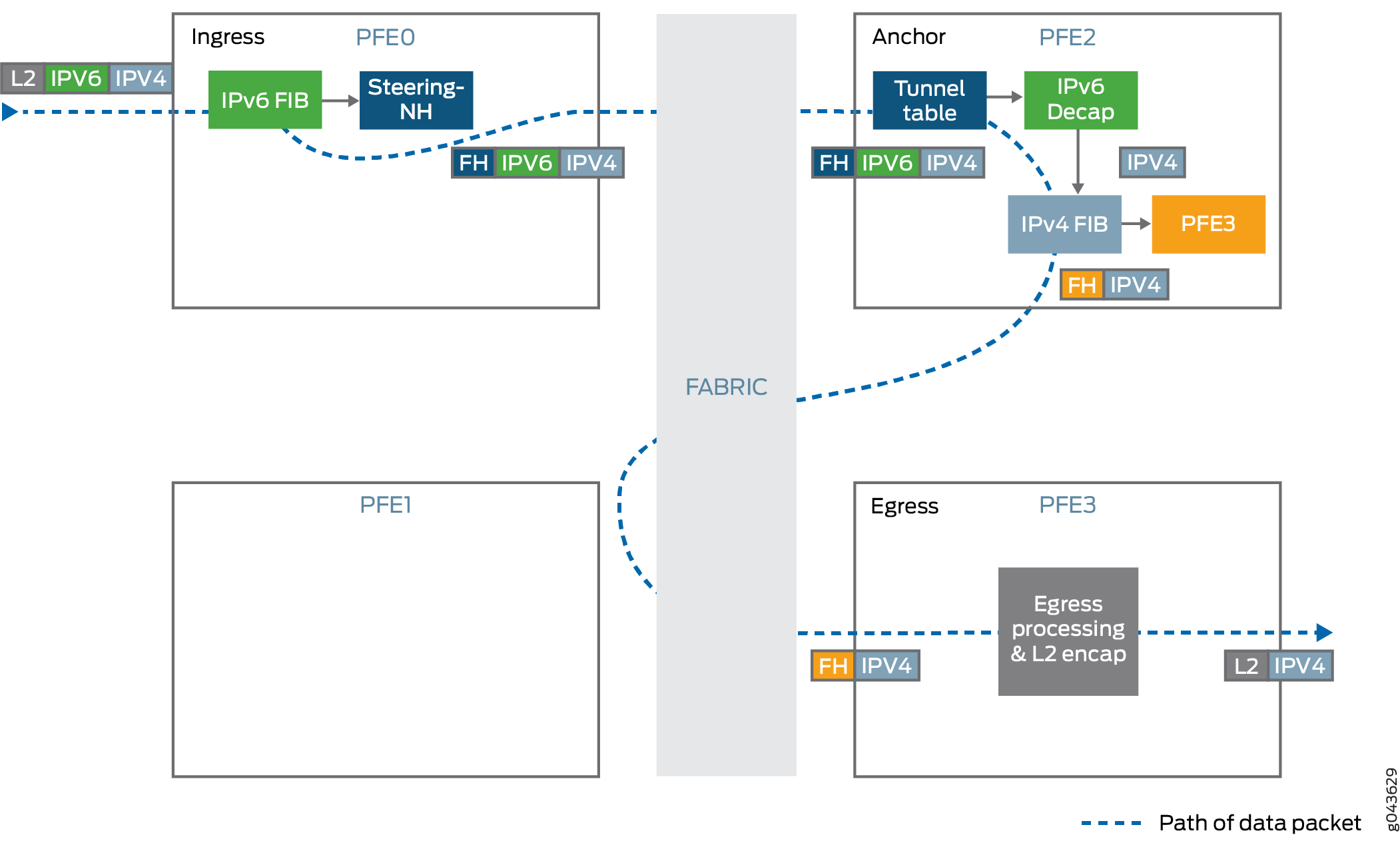

Tunnel-Lokalisierung

Die dynamische Tunnelinfrastruktur wird durch Tunnellokalisierung erweitert, um eine größere Anzahl von Tunneln zu unterstützen. Es besteht Bedarf an Tunnellokalisierung, um Ausfallsicherheit für den Datenverkehr zu gewährleisten, wenn der Anker ausfällt. Ein oder mehrere Chassis unterstützen sich gegenseitig und lassen den Datenverkehr vom Routing-Protokollprozess (RPD) vom Fehlerpunkt zum Backup-Chassis leiten. Das Chassis kündigt nur diese aggregierten Präfixe anstelle der einzelnen Loopback-Adressen im Netzwerk an.

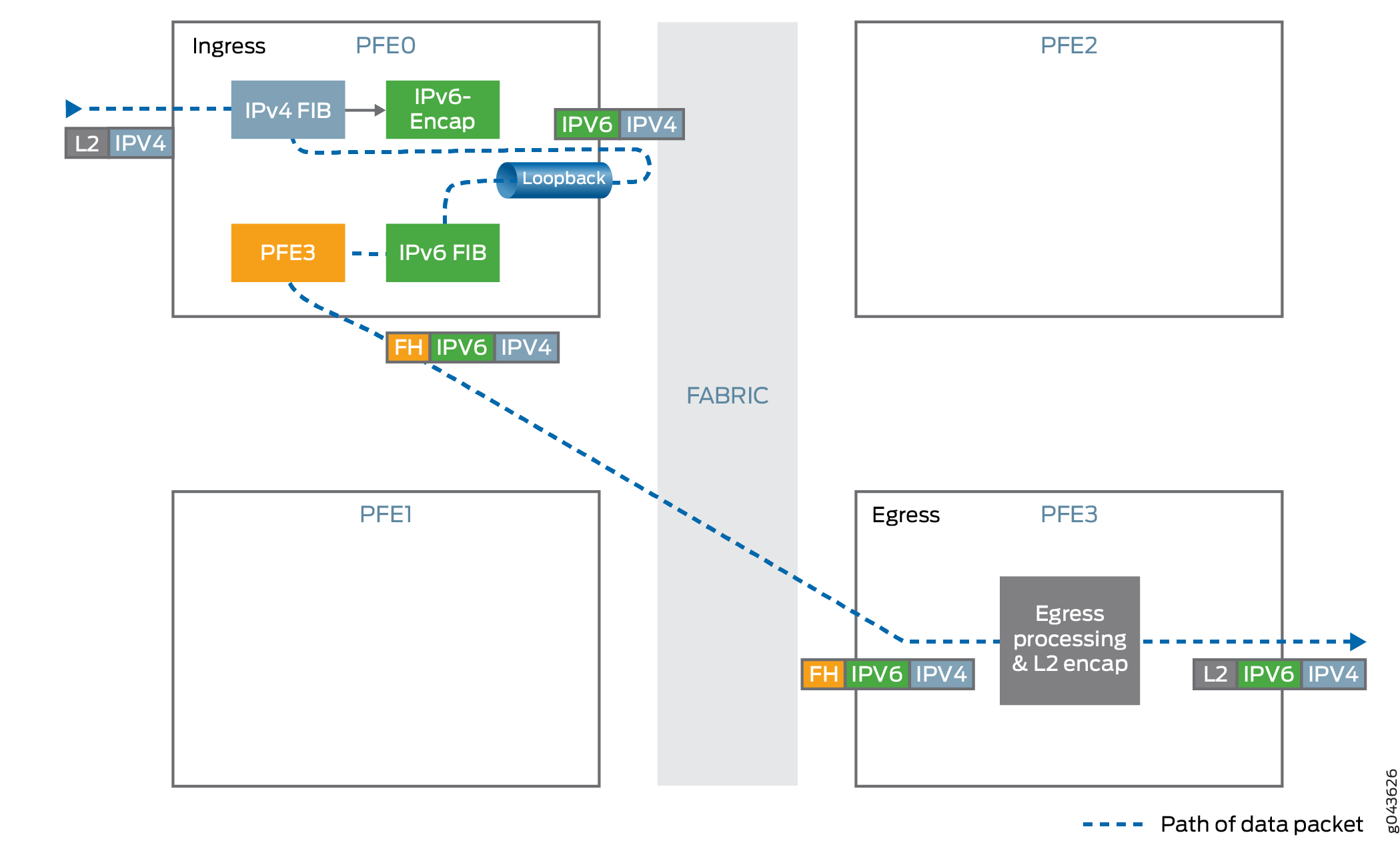

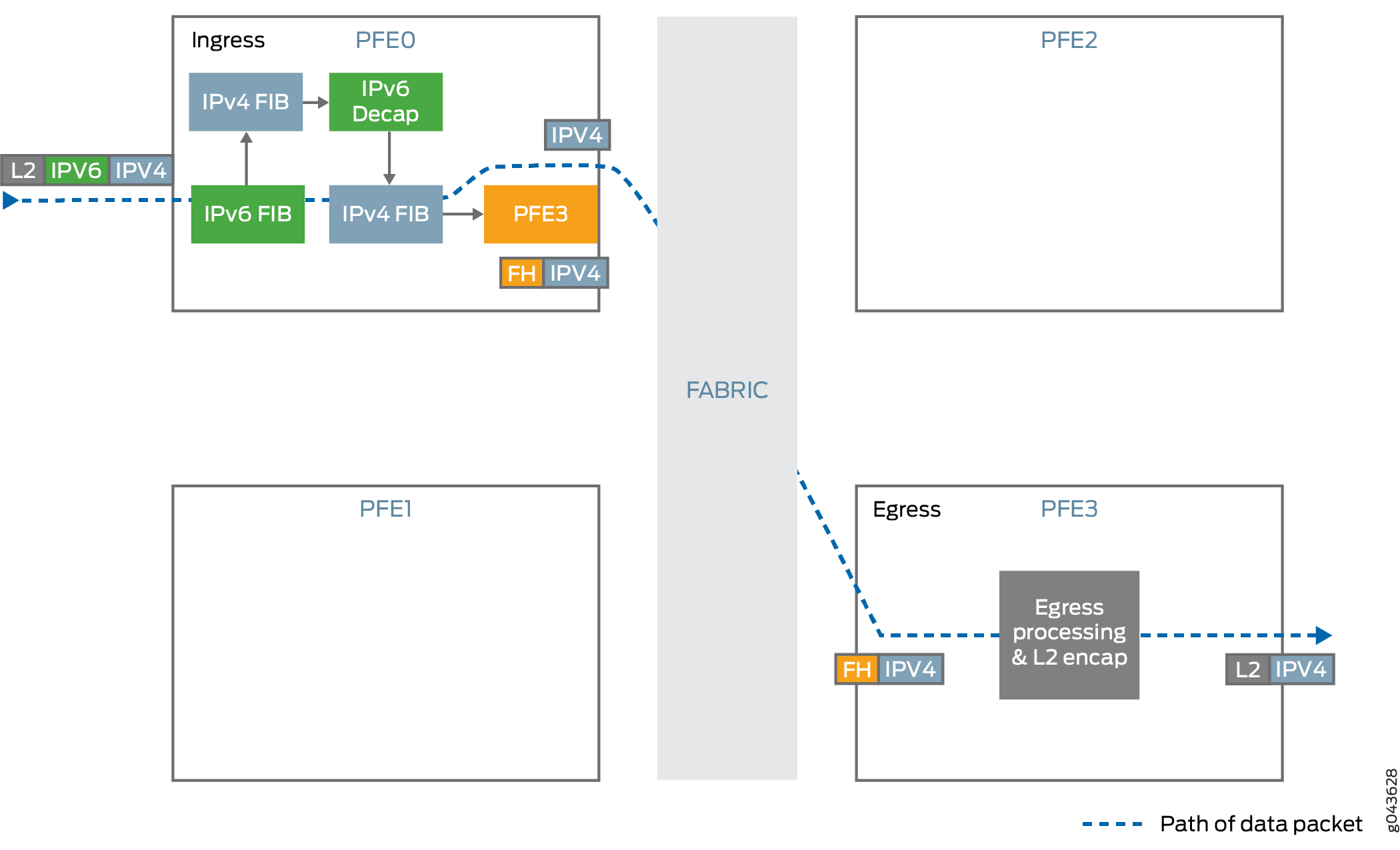

Tunnel-Handling

IPv4-over-IPv6-Tunnel nutzen die dynamische Tunnelinfrastruktur zusammen mit Tunnelverankerung, um die erforderliche gehäuseweite Skalierung zu unterstützen. Der Tunnelstatus wird für eine Packet Forwarding Engine lokalisiert, und die anderen Packet Forwarding Engines leiten den Datenverkehr zum Tunnelanker.

Tunnel-Eingang

Kapselt IPv4-Datenverkehr innerhalb des IPv6-Headers.

Die Durchsetzung der maximalen Übertragungseinheit (Maximum Transmission Unit, MTU) erfolgt vor der Kapselung. Wenn die Größe des gekapselten Pakets

DF-bitdie MTU des Tunnels überschreitet und die IPv4-Pakete nicht festgelegt sind, wird das Paket fragmentiert, und diese Fragmente werden gekapselt.Verwendet Hash-basiertes Traffic-Load-Balancing für innere Paket-Header.

Leitet Datenverkehr an die IPv6-Zieladresse weiter. Die IPv6-Adresse wird dem IPv6-Header entnommen.

Tunnel-Ausgang

Entkapselt das IPv4-Paket, das im IPv6-Paket vorhanden ist.

Führt eine Anti-Spoof-Prüfung durch, um sicherzustellen, dass das IPv6- und IPv4-Paar mit den Informationen übereinstimmt, die zum Einrichten des Tunnels verwendet wurden.

Sucht die IPv4-Zieladresse aus dem IPv4-Header des entkapselten Pakets und leitet das Paket an die angegebene IPv4-Adresse weiter.

Tunnel-Load-Balancing und Anchor Packet Forwarding Engine-Fehlerbehandlung

Der Ausfall der Packet Forwarding Engine muss umgehend behandelt werden, um eine Null-Route-Filterung des Tunneldatenverkehrs zu vermeiden, der in der Packet Forwarding Engine verankert ist. Bei der Tunnellokalisierung werden BGP-Ankündigungen verwendet, um den Fehler global zu beheben. Der Tunneldatenverkehr wird vom Fehlerpunkt weg auf ein anderes Backup-Chassis umgeleitet, das den identischen Tunnelstatus aufweist. Für den Lastenausgleich des Datenverkehrs ist das Chassis so konfiguriert, dass für jeden der Präfixsätze unterschiedliche MED-Werte (Multiple Exit Discriminator) angekündigt werden, sodass nur der Datenverkehr für ein Viertel der Tunnel durch jedes Chassis geleitet wird. CPE-Datenverkehr wird ebenfalls auf ähnliche Weise gehandhabt, indem auf jedem Chassis derselbe Satz von Anycast-Adressen konfiguriert wird und nur ein Viertel des Datenverkehrs auf jedes Chassis gelenkt wird.

Die Anchor Packet Forwarding Engine ist die einzige Einheit, die die gesamte Verarbeitung für einen Tunnel durchführt. Die Auswahl der Anker-Paketweiterleitungs-Engine erfolgt durch statische Bereitstellung und ist an die physischen Schnittstellen der Paketweiterleitungs-Engine gebunden. Wenn eine der Paketweiterleitungs-Engines ausfällt, markiert der Daemon alle Paketweiterleitungs-Engines auf der Linecard und übermittelt diese Informationen an Routing-Protokoll-Routing-Protokoll-, Routing-, Prozess- und andere Daemons. Der Routing-Protokollprozess sendet BGP-Entnahmen für die Präfixe, die in der ausgefallenen Paketweiterleitungs-Engine verankert sind, und für die IPv6-Adressen, die der ausgefallenen Paketweiterleitungs-Engine zugewiesen sind. Diese Ankündigungen leiten den Datenverkehr an andere Backup-Chassis um. Wenn die ausgefallene Packet Forwarding Engine wieder aktiv ist, markiert das Chassis die Packet Forwarding Engine als up und aktualisiert den Routing-Protokollprozess. Der Routing-Protokollprozess löst BGP-Updates für seine Peers aus, sodass Tunnel, die in der spezifischen Paketweiterleitungs-Engine verankert sind, jetzt für das Routing des Datenverkehrs verfügbar sind. Dieser Vorgang kann bei einer groß angelegten Tunnelkonfiguration Minuten dauern. Daher ist der Ack Mechanismus in das System integriert, um minimale Datenverkehrsverluste zu gewährleisten und gleichzeitig den Datenverkehr wieder auf das ursprüngliche Chassis umzuschalten.

Tunnel-Loopback-Stream-Statistiken

Die dynamische Tunnelinfrastruktur verwendet Loopback-Streams in der Paketweiterleitungs-Engine, um das Paket nach der Kapselung in einer Schleife zu schleifen. Da die Bandbreite dieses Loopback-Streams begrenzt ist, muss die Leistung von Tunnel-Loopback-Streams überwacht werden.

Um die Statistiken des Loopback-Streams zu überwachen, verwenden Sie den Betriebsbefehl show pfe statistics traffic detail , der die aggregierten Statistiken des Loopback-Streams einschließlich Weiterleitungsrate, Drop-Paketrate und Byterate anzeigt.

Siehe auch

BGP für die Neuverteilung von IPv4-Routen mit IPv6-Next-Hop-Adressen konfigurieren

Ab Version 17.3R1 können Junos OS-Geräte IPv4-Datenverkehr über ein reines IPv6-Netzwerk weiterleiten, das in der Regel keinen IPv4-Datenverkehr weiterleiten kann. Wie in RFC 5549 beschrieben, wird IPv4-Datenverkehr von CPE-Geräten zu IPv4-over-IPv6-Gateways getunnelt. Diese Gateways werden CPE-Geräten über Anycast-Adressen angekündigt. Die Gateway-Geräte erstellen dann dynamische IPv4-over-IPv6-Tunnel zu Remote-Geräten am Kundenstandort und kündigen IPv4-Aggregatrouten zur Steuerung des Datenverkehrs an. Routenreflektoren mit programmierbaren Schnittstellen speisen die Tunnelinformationen in das Netzwerk ein. Die Routenreflektoren sind über IBGP mit Gateway-Routern verbunden, die die IPv4-Adressen von Host-Routen mit IPv6-Adressen als nächsten Hop ankündigen.

Die dynamische IPv4-over-IPv6-Tunnelfunktion unterstützt keine einheitliche ISSU in Junos OS Version 17.3R1.

Bevor Sie mit der Konfiguration von BGP für die Verteilung von IPv4-Routen mit IPv6-Next-Hop-Adressen beginnen, gehen Sie wie folgt vor:

Konfigurieren Sie die Geräteschnittstellen.

Konfigurieren Sie OSPF oder ein anderes IGP-Protokoll.

Konfigurieren Sie MPLS und LDP.

Konfigurieren Sie BGP.

So konfigurieren Sie BGP für die Verteilung von IPv4-Routen mit IPv6-Next-Hop-Adressen:

Siehe auch

Aktivieren von Layer-2-VPN und VPLS-Signalübertragung

Sie können BGP für die Übertragung von Layer-2-VPN- und VPLS-NLRI-Nachrichten aktivieren.

Um die VPN- und VPLS-Signalisierung zu aktivieren, fügen Sie die family folgende Anweisung ein:

family { l2vpn { signaling { prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>; } } } }

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisung einschließen können, finden Sie im Abschnitt Anweisungszusammenfassung für diese Anweisung.

Um eine maximale Anzahl von Präfixen zu konfigurieren, fügen Sie die prefix-limit folgende Anweisung ein:

prefix-limit { maximum number; teardown <percentage> <idle-timeout (forever | minutes)>; drop-excess <percentage>; hide-excess <percentage>;}

Eine Liste der Hierarchieebenen, auf denen Sie diese Anweisung einschließen können, finden Sie im Abschnitt Anweisungszusammenfassung für diese Anweisung.

Wenn Sie die maximale Anzahl von Präfixen festlegen, wird eine Meldung protokolliert, wenn diese Anzahl erreicht wird. Wenn Sie die teardown Anweisung einschließen, wird die Sitzung abgebrochen, wenn die maximale Anzahl von Präfixen erreicht ist. Wenn Sie einen Prozentsatz angeben, werden Nachrichten protokolliert, wenn die Anzahl der Präfixe diesen Prozentsatz erreicht. Sobald die Sitzung abgerissen ist, wird sie in kurzer Zeit wiederhergestellt. Fügen Sie die idle-timeout Anweisung ein, die Sitzung für einen bestimmten Zeitraum oder für immer unterzuhalten. Wenn Sie angeben forever, wird die Sitzung erst wiederhergestellt, nachdem Sie den clear bgp neighbor Befehl verwendet haben. Wenn Sie die drop-excess <percentage> Anweisung einschließen und einen Prozentsatz angeben, werden die überschüssigen Routen verworfen, wenn die Anzahl der Präfixe den Prozentsatz überschreitet. Wenn Sie die hide-excess <percentage> Anweisung einschließen und einen Prozentsatz angeben, werden die überschüssigen Routen ausgeblendet, wenn die Anzahl der Präfixe den Prozentsatz überschreitet. Wenn der Prozentsatz geändert wird, werden die Routen automatisch neu ausgewertet.

Siehe auch

Grundlegendes zu BGP-Datenstromrouten für die Datenverkehrsfilterung

Eine Flow-Route ist eine Aggregation von Übereinstimmungsbedingungen für IP-Pakete. Flow-Routen werden als Input-Weiterleitungstabellenfilter (implizit) installiert und mithilfe von NLRI-Meldungen (Network-Layer Reachability Information) der Flow-Spezifikation über das Netzwerk weitergegeben und in der Flow-Routing-Tabelle instance-name.inetflow.0installiert. Pakete können nur dann Datenverkehrsrouten durchlaufen, wenn bestimmte Übereinstimmungsbedingungen erfüllt sind.

Flow-Routen und Firewall-Filter ähneln sich insofern, als sie Pakete basierend auf ihren Komponenten filtern und eine Aktion für die übereinstimmenden Pakete ausführen. Flow-Routen bieten Funktionen zur Filterung des Datenverkehrs und zur Begrenzung der Rate, ähnlich wie Firewall-Filter. Darüber hinaus können Sie Strömungsrouten über verschiedene autonome Systeme hinweg propagieren.

Datenflussrouten werden von BGP über NLRI-Nachrichten mit Datenflussspezifikation weitergegeben. Sie müssen BGP aktivieren, um diese NLRIs weitergeben zu können.

Ab Junos OS Version 15.1 werden Änderungen implementiert, um die NSR-Unterstützung (Nonstop Active Routing) für vorhandene inet-flow- und inetvpn-flow-Familien zu erweitern und die Routenvalidierung für BGP-Flowspec per draft-ietf-idr-bgp-flowspec-oid-01 zu erweitern. Im Rahmen dieser Erweiterung werden zwei neue Anweisungen eingeführt. Weitere Informationen finden Sie unter erzwingen Sie zuerst als und keine Installation.

Ab Junos OS Version 16.1 wird die IPv6-Unterstützung auf die BGP-Datenstromspezifikation ausgeweitet, die die Weitergabe von Datenverkehrsflussspezifikationsregeln für IPv6- und VPN-IPv6-Pakete ermöglicht. Die BGP-Flow-Spezifikation automatisiert die Koordination von Regeln für die Filterung des Datenverkehrs, um Distributed-Denial-of-Service-Angriffe während des Nonstop Active Routing (NSR) abzuwehren.

Ab Junos OS Version 16.1R1 unterstützt die BGP-Datenstromspezifikation Filteraktionen zur Datenverkehrsmarkierung extended-community . Bei IPv4-Datenverkehr ändert Junos OS die DiffServ-Codepunkt-Bits (DSCP) eines transitierenden IPv4-Pakets in den entsprechenden Wert der erweiterten Community. Bei IPv6-Paketen ändert Junos OS die ersten sechs Bits des traffic class Feldes des übertragenden IPv6-Pakets in den entsprechenden Wert der erweiterten Community.

Ab Junos OS Version 17.1R1 kann BGP auf Routern der PTX-Serie, auf denen FPCs der dritten Generation (FPC3-PTX-U2 und FPC3-PTX-U3 auf PTX5000 und FPC3-SFF-PTX-U0 und FPC3-SFF-PTX-U1 auf PTX3000) installiert sind, Flow-Specification-NLRI-Nachrichten (Network Layer Reachability Information) übertragen. Durch die Weitergabe von Firewall-Filterinformationen als Teil von BGP können Sie Firewall-Filter gegen Denial-of-Service-Angriffe (DOS) dynamisch über autonome Systeme hinweg weitergeben.

Ab Junos OS Version 17.2R1 kann BGP NLRI-Meldungen (Network Layer Reachability Information) mit Datenflussspezifikation auf PTX1000 Routern übertragen, auf denen FPCs der dritten Generation installiert sind. Durch die Weitergabe von Firewall-Filterinformationen als Teil von BGP können Sie Firewall-Filter gegen Denial-of-Service-Angriffe (DOS) dynamisch über autonome Systeme hinweg weitergeben.

Ab cRPD Release 20.3R1 werden Flow-Routen und Polizeiregeln, die über die BGP-Flow-Spezifikation NLRI propagiert werden, über das Linux Netfilter-Framework in cRPD-Umgebungen in den Linux-Kernel heruntergeladen.

- Übereinstimmungsbedingungen für Flow-Routen

- Aktionen für Flow-Routen

- Validieren von Flow-Routen

- Unterstützung für BGP Flow-Specification Algorithm Version 7 und höher

Übereinstimmungsbedingungen für Flow-Routen

Sie geben Bedingungen an, die das Paket erfüllen muss, bevor die Aktion in der then Anweisung für eine Flow-Route ausgeführt wird. Alle Bedingungen in der from Anweisung müssen übereinstimmen, damit die Aktion ausgeführt werden kann. Die Reihenfolge, in der Sie Übereinstimmungsbedingungen angeben, ist nicht wichtig, da ein Paket alle Bedingungen in einem Ausdruck erfüllen muss, damit eine Übereinstimmung auftritt.

Um eine Übereinstimmungsbedingung zu konfigurieren, schließen Sie die match Anweisung auf Hierarchieebene [edit routing-options flow] ein.

Tabelle 1 Beschreibt die Übereinstimmungsbedingungen für die Flow-Route.

|

Übereinstimmungsbedingung |

Beschreibung |

|---|---|

|

|

IP-Zieladressfeld. Sie können das |

|

|

TCP- oder UDP-Zielportfeld (User Datagram Protocol). Es ist nicht möglich, sowohl die Übereinstimmungsbedingung als Anstelle des numerischen Werts können Sie eines der folgenden Textsynonyme angeben (die Portnummern werden ebenfalls aufgelistet): |

|

|

Codepunkt für differenzierte Dienste (DSCP). Das DiffServ-Protokoll verwendet das ToS-Byte (Type-of-Service) im IP-Header. Die höchstwertigen sechs Bits dieses Bytes bilden den DSCP. Sie können DSCP in Hexadezimal- oder Dezimalform angeben. |

|

|

Stimmt mit dem Wert für die Flussbezeichnung überein. Der Wert dieses Feldes reicht von 0 bis 1048575. Diese Übereinstimmungsbedingung wird nur auf Junos-Geräten mit erweiterten MPCs unterstützt, die für |

|

|

Feld für den Fragmenttyp. Die Schlüsselwörter werden nach dem Fragmenttyp gruppiert, dem sie zugeordnet sind:

Diese Übereinstimmungsbedingung wird nur auf Junos OS-Geräten mit erweiterten MPCs unterstützt, die für |

|

|

ICMP-Code-Feld. Dieser Wert oder dieses Schlüsselwort enthält spezifischere Informationen als Anstelle des numerischen Werts können Sie eines der folgenden Textsynonyme angeben (die Feldwerte werden ebenfalls aufgelistet). Die Schlüsselwörter werden nach dem ICMP-Typ gruppiert, dem sie zugeordnet sind:

|

|

|

ICMP-Pakettypfeld. Normalerweise geben Sie diese Übereinstimmung in Verbindung mit der Anstelle des numerischen Werts können Sie eines der folgenden Textsynonyme angeben (die Feldwerte werden ebenfalls aufgelistet): |

|

|

Gesamtlänge des IP-Pakets. |

|

|

TCP- oder UDP-Quell- oder Zielportfeld. Sie können nicht sowohl die Übereinstimmungs Anstelle des numerischen Werts können Sie eines der unter |

|

|

IP-Protokoll-Feld. Anstelle des numerischen Werts können Sie eines der folgenden Textsynonyme angeben (die Feldwerte werden ebenfalls aufgelistet): Diese Übereinstimmungsbedingung wird für IPv6 nur auf Junos-Geräten mit erweiterten MPCs unterstützt, die für |

|

|

IP-Quelladressfeld. Sie können das |

|

|

TCP- oder UDP-Quellportfeld. Sie können die Anstelle des numerischen Feldes können Sie eines der unter |

|

|

TCP-Header-Format. |

Aktionen für Flow-Routen

Sie können die Aktion angeben, die ausgeführt werden soll, wenn das Paket den Bedingungen entspricht, die Sie in der Flow-Route konfiguriert haben. Um eine Aktion zu konfigurieren, schließen Sie die then Anweisung auf Hierarchieebene [edit routing-options flow] ein.

Tabelle 2 Beschreibt die Flow-Routen-Aktionen.

|

Aktion oder Aktionsmodifikator |

Beschreibung |

|---|---|

| Aktionen | |

|

|

Akzeptieren Sie ein Paket. Dies ist die Standardeinstellung. |

|

|

Verwerfen Sie ein Paket im Hintergrund, ohne eine ICMP-Nachricht (Internet Control Message Protocol) zu senden. |

|

|

Ersetzen Sie alle Gemeinden in der Route durch die angegebenen Gemeinden. |

|

markieren value |

Legen Sie einen DSCP-Wert für Datenverkehr fest, der diesem Datenstrom entspricht. Geben Sie einen Wert zwischen 0 und 63 an. Diese Aktion wird nur auf Junos-Geräten mit erweiterten MPCs unterstützt, die für |

|

|

Fahren Sie mit der nächsten Übereinstimmungsbedingung zur Auswertung fort. |

|

|

Geben Sie eine Routing-Instanz an, an die Pakete weitergeleitet werden. |

|

|

Begrenzen Sie die Bandbreite auf der Flow-Route. Drücken Sie den Grenzwert in Bits pro Sekunde (bps) aus. Ab Junos OS Version 16.1R4 liegt der Ratenbegrenzungsbereich bei [0 bis 1000000000000]. |

|

|

Stichprobe des Datenverkehrs auf der Flow-Route. |

Validieren von Flow-Routen

Das Junos-Betriebssystem installiert Flow-Routen nur dann in der Flow-Routing-Tabelle, wenn sie mit dem Validierungsverfahren validiert wurden. Die Routing-Engine führt die Validierung durch, bevor Routen in der Flow-Routing-Tabelle installiert werden.

Flow-Routen, die mithilfe der BGP-NLRI-Nachrichten (Network Layer Reachability Information) empfangen werden, werden validiert, bevor sie in der Routing-Tabelle instance.inetflow.0der primären Flow-Instance installiert werden. Das Validierungsverfahren ist im draft-ietf-idr-flow-spec-09.txt, Verbreitung von Flow-Spezifikationsregeln, beschrieben. Sie können den Validierungsprozess für Flow-Routen mithilfe von BGP-NLRI-Nachrichten umgehen und Ihre eigene spezifische Importrichtlinie verwenden.

Um Validierungsvorgänge nachzuverfolgen, schließen Sie die validation Anweisung auf Hierarchieebene [edit routing-options flow] ein.

Unterstützung für BGP Flow-Specification Algorithm Version 7 und höher

Standardmäßig verwendet das Junos-Betriebssystem den in Version 6 des BGP-Flow-Spezifikationsentwurfs definierten Algorithmus für die Begriffsreihenfolge. In Junos OS Version 10.0 und höher können Sie den Router so konfigurieren, dass er dem Algorithmus für die Begriffsreihenfolge entspricht, der erstmals in Version 7 der BGP-Datenflussspezifikation definiert und durch RFC 5575 ( Dissemination of Flow Specification Routes) unterstützt wird.

Es wird empfohlen, das Junos-Betriebssystem so zu konfigurieren, dass es den Algorithmus für die Begriffsreihenfolge verwendet, der erstmals in Version 7 des BGP-Flow-Spezifikationsentwurfs definiert wurde. Es wird außerdem empfohlen, das Junos-Betriebssystem so zu konfigurieren, dass auf allen Routing-Instanzen, die auf einem Router konfiguriert sind, derselbe Algorithmus für die Begriffsreihenfolge verwendet wird.

Um BGP für die Verwendung des Flussspezifikationsalgorithmus zu konfigurieren, der erstmals in Version 7 des Internetentwurfs definiert wurde, schließen Sie die standard Anweisung auf Hierarchieebene [edit routing-options flow term-order] ein.

Um wieder den in Version 6 definierten Algorithmus für die Ausdrucksreihenfolge zu verwenden, schließen Sie die legacy Anweisung auf Hierarchieebene [edit routing-options flow term-order] ein.

Die konfigurierte Termreihenfolge hat nur lokale Bedeutung. Das bedeutet, dass die Laufzeitreihenfolge nicht mit Datenflussrouten weitergegeben wird, die an die Remote-BGP-Peers gesendet werden, deren Laufzeitreihenfolge vollständig durch ihre eigene Laufzeitreihenfolgekonfiguration bestimmt wird. Daher sollten Sie bei der Konfiguration der auftragsabhängigen Aktion next term vorsichtig sein, wenn Ihnen die Laufzeitreihenfolgekonfiguration der Remotepeers nicht bekannt ist. Die lokale next term Version kann sich von der next term Konfiguration auf dem Remote-Peer unterscheiden.

Kann unter Junos OS Evolved nicht als letzter Begriff der Aktion angezeigt werden next term . Ein Filterbegriff, bei dem next term als Aktion angegeben, aber keine Übereinstimmungsbedingungen konfiguriert sind, wird nicht unterstützt.

Ab Junos OS Version 16.1 haben Sie die Möglichkeit, den Filter nicht auf Datenverkehr anzuwenden, der flowspec auf bestimmten Schnittstellen empfangen wird. Am Anfang des Filters wird ein neuer Begriff hinzugefügt, der flowspec alle Pakete akzeptiert, die auf diesen spezifischen Schnittstellen empfangen werden. Der neue Begriff ist eine Variable, die eine Ausschlussliste von Begriffen erstellt, die dem Weiterleitungstabellenfilter als Teil des Datenflussspezifikationsfilters zugeordnet sind.

Um auszuschließen, dass der flowspec Filter auf Datenverkehr angewendet wird, der auf bestimmten Schnittstellen empfangen wird, müssen Sie zuerst eine group-id auf solchen Schnittstellen konfigurieren, indem Sie die Anweisung family inet filter group group-id auf der [edit interfaces] Hierarchieebene einschließen, und dann den flowspec Filter an die Schnittstellengruppe anfügen, indem Sie die flow interface-group group-id exclude Anweisung auf der [edit routing-options] Hierarchieebene einschließen. Sie können mit der set routing-options flow interface-group group-id Anweisung nur eine group-idpro Routinginstanz konfigurieren.

Siehe auch

Beispiel: Aktivieren von BGP für die Übertragung von Flow-Spezifikationsrouten

In diesem Beispiel wird gezeigt, wie BGP NLRI-Nachrichten (Network Layer Reachability Information) mit Datenflussspezifikation übertragen kann.

Anforderungen

Bevor Sie beginnen:

Konfigurieren Sie die Geräteschnittstellen.

Konfigurieren Sie ein Interior Gateway Protocol (IGP).

Konfigurieren Sie BGP.

Konfigurieren Sie eine Routing-Richtlinie, die Routen (z. B. direkte Routen oder IGP-Routen) aus der Routing-Tabelle in BGP exportiert.

Überblick

Durch die Weitergabe von Firewall-Filterinformationen als Teil von BGP können Sie Firewall-Filter gegen Denial-of-Service-Angriffe (DOS) dynamisch über autonome Systeme hinweg weitergeben. Flow-Routen werden in die Flow-Spezifikation NLRI gekapselt und über ein Netzwerk oder virtuelle private Netzwerke (VPNs) verbreitet, wobei filterähnliche Informationen ausgetauscht werden. Flow-Routen sind eine Aggregation von Übereinstimmungsbedingungen und daraus resultierenden Aktionen für Pakete. Sie bieten Ihnen Funktionen zur Filterung des Datenverkehrs und zur Begrenzung der Rate, ähnlich wie Firewall-Filter. Unicast-Flow-Routen werden für die Standard-Instance, VPN-Routing- und Weiterleitungs-Instanzen (VRF) und virtuelle Router-Instanzen unterstützt.

Import- und Exportrichtlinien können auf die Familie inet flow oder Familien-NLRI inet-vpn flow angewendet werden, was sich auf die akzeptierten oder angekündigten Flow-Routen auswirkt, ähnlich wie Import- und Exportrichtlinien auf andere BGP-Familien angewendet werden. Der einzige Unterschied besteht darin, dass die Konfiguration der Datenflussrichtlinie die from-Anweisung rib inetflow.0 enthalten muss. Diese Anweisung bewirkt, dass die Richtlinie auf die Datenflussrouten angewendet wird. Eine Ausnahme von dieser Regel tritt auf, wenn die Richtlinie nur die then reject Anweisung "oder then accept " und keine from Anweisung enthält. Dann wirkt sich die Richtlinie auf alle Routen aus, einschließlich IP-Unicast und IP-Datenstrom.

Die Flow-Routenfilter werden auf einem Router zunächst statisch konfiguriert, wobei eine Reihe von Übereinstimmungskriterien gefolgt von den auszuführenden Aktionen erstellt werden. Dann wird zusätzlich zu family inet unicast( family inet flow oder family inet-vpn flow) zwischen diesem BGP-fähigen Gerät und seinen Peers konfiguriert.

Standardmäßig werden statisch konfigurierte Flow-Routen (Firewall-Filter) anderen BGP-fähigen Geräten angekündigt, die das family inet flow oder family inet-vpn flow NLRI unterstützen.

Das empfangende BGP-fähige Gerät führt einen Validierungsprozess durch, bevor der Firewall-Filter in der Flow-Routing-Tabelle instance-name.inetflow.0installiert wird. Das Validierungsverfahren wird in RFC 5575, Dissemination of Flow Specification Rules, beschrieben.

Das empfangende BGP-fähige Gerät akzeptiert eine Flow-Route, wenn es die folgenden Kriterien erfüllt:

Der Absender einer Datenflussroute stimmt mit dem Absender der am besten passenden Unicastroute für die Zieladresse überein, die in die Route eingebettet ist.

Im Vergleich zur Zieladresse der Datenflussroute, für die die aktive Route von einem anderen autonomen Next-Hop-System empfangen wurde, gibt es keine spezifischeren Unicast-Routen.

Das erste Kriterium stellt sicher, dass der Filter vom nächsten Hop angekündigt wird, der von der Unicastweiterleitung für die in die Datenflussroute eingebettete Zieladresse verwendet wird. Wenn eine Datenflussroute beispielsweise als 10.1.1.1, proto=6, port=80 angegeben wird, wählt das empfangende BGP-fähige Gerät die spezifischere Unicast-Route in der Unicast-Routing-Tabelle aus, die mit dem Zielpräfix 10.1.1.1/32 übereinstimmt. In einer Unicast-Routingtabelle, die 10.1/16 und 10.1.1/24 enthält, wird letztere als Unicastroute für den Vergleich ausgewählt. Es wird nur der aktive Unicast-Routeneintrag berücksichtigt. Dies folgt dem Konzept, dass eine Datenflussroute gültig ist, wenn sie vom Urheber der besten Unicastroute angekündigt wird.

Das zweite Kriterium bezieht sich auf Situationen, in denen ein bestimmter Adressblock verschiedenen Entitäten zugeordnet ist. Datenströme, die in eine Unicastroute mit der besten Übereinstimmung aufgelöst werden, bei der es sich um eine aggregierte Route handelt, werden nur akzeptiert, wenn sie keine spezifischeren Routen abdecken, die an verschiedene autonome Systeme des nächsten Hops weitergeleitet werden.

Sie können den Validierungsprozess für Flow-Routen mithilfe von BGP-NLRI-Nachrichten umgehen und Ihre eigene spezifische Importrichtlinie verwenden. Wenn BGP NLRI-Nachrichten mit Datenflussspezifikation überträgt, lässt die no-validate Anweisung auf Hierarchieebene [edit protocols bgp group group-name family inet flow] das Validierungsverfahren für die Datenflussroute aus, nachdem Pakete von einer Richtlinie akzeptiert wurden. Sie können die Importrichtlinie so konfigurieren, dass sie mit den Attributen der Zieladresse und des Pfads übereinstimmt, z. B. community, next-hop und AS-Pfad. Sie können die Aktion angeben, die ausgeführt werden soll, wenn das Paket den Bedingungen entspricht, die Sie in der Flow-Route konfiguriert haben. Um eine Aktion zu konfigurieren, schließen Sie die Anweisung auf Hierarchieebene [edit routing-options flow] ein. Der NLRI-Typ der Flussspezifikation umfasst Komponenten wie Zielpräfix, Quellpräfix, Protokoll und Ports, wie in RFC 5575 definiert. Die Importrichtlinie kann eine eingehende Route mithilfe von Pfadattributen und Zieladresse in der Datenflussspezifikation NLRI filtern. Die Importrichtlinie kann keine anderen Komponenten im RFC 5575 filtern.

Die Datenflussspezifikation definiert die erforderlichen Protokollerweiterungen, um die gängigsten Anwendungen der IPv4-Unicast- und VPN-Unicast-Filterung zu adressieren. Derselbe Mechanismus kann wiederverwendet und neue Übereinstimmungskriterien hinzugefügt werden, um ähnliche Filterungen für andere BGP-Adressfamilien (z. B. IPv6-Unicast) zu adressieren.

Nachdem eine Flow-Route in der inetflow.0 Tabelle installiert wurde, wird sie auch zur Liste der Firewall-Filter im Kernel hinzugefügt.

Nur auf Routern werden NLRI-Nachrichten mit Flow-Spezifikation in VPNs unterstützt. Das VPN vergleicht die erweiterte Community für das Routenziel im NLRI mit der Importrichtlinie. Wenn es eine Übereinstimmung gibt, kann das VPN damit beginnen, die Datenflussrouten zu verwenden, um den Paketverkehr zu filtern und die Rate zu begrenzen. Empfangene Flow-Routen werden in der Flow-Routing-Tabelle instance-name.inetflow.0installiert. Flow-Routen können auch in einem VPN-Netzwerk verbreitet und von VPNs gemeinsam genutzt werden. Damit Multiprotokoll-BGP (MP-BGP) Flussspezifikations-NLRI für die inet-vpn Adressfamilie übertragen kann, fügen Sie die flow Anweisung auf Hierarchieebene [edit protocols bgp group group-name family inet-vpn] ein. VPN-Flow-Routen werden nur für die Standardinstanz unterstützt. Flow-Routen, die für VPNs mit Familie inet-vpn konfiguriert sind, werden nicht automatisch überprüft, sodass die no-validate Anweisung auf Hierarchieebene [edit protocols bgp group group-name family inet-vpn] nicht unterstützt wird. Es ist keine Validierung erforderlich, wenn die Flow-Routen lokal zwischen Geräten in einem einzigen AS konfiguriert werden.

Import- und Exportrichtlinien können auf das family inet flow oder family inet-vpn flow NLRI angewendet werden, was sich auf die akzeptierten oder angekündigten Flow-Routen auswirkt, ähnlich wie Import- und Exportrichtlinien auf andere BGP-Familien angewendet werden. Der einzige Unterschied besteht darin, dass die Konfiguration der Datenflussrichtlinie die from rib inetflow.0 Anweisung enthalten muss. Diese Anweisung bewirkt, dass die Richtlinie auf die Datenflussrouten angewendet wird. Eine Ausnahme von dieser Regel tritt auf, wenn die Richtlinie nur die then reject Anweisung "oder then accept " und keine from Anweisung enthält. Dann wirkt sich die Richtlinie auf alle Routen aus, einschließlich IP-Unicast und IP-Datenstrom.

In diesem Beispiel wird gezeigt, wie die folgenden Exportrichtlinien konfiguriert werden:

Eine Richtlinie, die die Ankündigung von Datenflussrouten zulässt, die von einem Routenfilter angegeben werden. Es werden nur die Flow-Routen beworben, die vom Block 10.13/16 abgedeckt werden. Diese Richtlinie wirkt sich nicht auf Unicastrouten aus.

Eine Richtlinie, die es zulässt, dass alle Unicast- und Datenflussrouten dem Nachbarn angekündigt werden.

Eine Richtlinie, die verhindert, dass alle Routen (Unicast oder Datenstrom) dem Nachbarn angekündigt werden.

Topologie

Konfiguration

- Konfigurieren einer statischen Flow-Route

- Werbeflussrouten, die durch einen Routenfilter angegeben werden

- Ankündigung aller Unicast- und Flow-Routen

- Werbung Keine Unicast- oder Flow-Routen

- Begrenzen der Anzahl der in einer Routing-Tabelle installierten Flow-Routen

- Begrenzen der Anzahl von Präfixen, die in einer BGP-Peering-Sitzung empfangen werden

Konfigurieren einer statischen Flow-Route

CLI-Schnellkonfiguration

Um dieses Beispiel schnell zu konfigurieren, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenumbrüche, ändern Sie alle Details, die für Ihre Netzwerkkonfiguration erforderlich sind, und kopieren Sie dann die Befehle und fügen Sie sie in die CLI auf Hierarchieebene [edit] ein.

set routing-options flow route block-10.131.1.1 match destination 10.131.1.1/32 set routing-options flow route block-10.131.1.1 match protocol icmp set routing-options flow route block-10.131.1.1 match icmp-type echo-request set routing-options flow route block-10.131.1.1 then discard set routing-options flow term-order standard

Schritt-für-Schritt-Anleitung

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Weitere Informationen zum Navigieren in der CLI finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus im Junos OS CLI-Benutzerhandbuch.

So konfigurieren Sie die BGP-Peer-Sitzungen:

Konfigurieren Sie die Übereinstimmungsbedingungen.

[edit routing-options flow route block-10.131.1.1] user@host# set match destination 10.131.1.1/32 user@host# set match protocol icmp user@host# set match icmp-type echo-request

Konfigurieren Sie die Aktion.

[edit routing-options flow route block-10.131.1.1] user@host# set then discard

(Empfohlen) Konfigurieren Sie für den Flow-Spezifikationsalgorithmus die standardbasierte Termreihenfolge.

[edit routing-options flow] user@host# set term-order standard

Im standardmäßigen Begriffsreihenfolgealgorithmus, wie im flowspec RFC-Entwurf Version 6 angegeben, wird ein Begriff mit weniger spezifischen Übereinstimmungsbedingungen immer vor einem Begriff mit spezifischeren Übereinstimmungsbedingungen ausgewertet. Dies führt dazu, dass der Begriff mit spezifischeren Übereinstimmungsbedingungen nie ausgewertet wird. In Version 7 von RFC 5575 wurde der Algorithmus überarbeitet, sodass die spezifischeren Übereinstimmungsbedingungen vor den weniger spezifischen Übereinstimmungsbedingungen ausgewertet werden. Aus Gründen der Abwärtskompatibilität wird das Standardverhalten in Junos OS nicht geändert, obwohl der neuere Algorithmus sinnvoller ist. Um den neueren Algorithmus zu verwenden, schließen Sie die