Anwendungs-Firewall

Application Firewall (AppFW) ermöglicht richtlinienbasierte Durchsetzung und Kontrolle des Datenverkehrs basierend auf Anwendungssignaturen. Mithilfe von AppFW können Sie jeden nicht vom Unternehmen sanktionierten Anwendungst datenverkehr blockieren. Weitere Informationen finden Sie in den folgenden Themen:

Application Firewall – Überblick

Dieses Thema umfasst die folgenden Abschnitte:

- Einschränkungen bei Stateful-Firewalls

- Application Firewall

- Vorteile der Application Firewall

- Anwendungs-Firewall mit einheitlichen Richtlinien

Einschränkungen bei Stateful-Firewalls

Stateful Firewalls werden traditionell zur Steuerung von Anwendungen wie HTTP, SMTP und DNS verwendet, da diese Anwendungen nur bekannte Standardsports verwenden. Jetzt ist es jedoch möglich, diese Anwendungen auf jedem Port laufen zu lassen, solange Client und Server dasselbe Protokoll und dieselben Ports verwenden. Aufgrund dieses Standards sind Stateful-Firewalls nicht in der Lage, evasive Anwendungen zu erkennen. Darüber hinaus wird aufgrund der steigenden Beliebtheit von Webanwendungen und des Wechsels von herkömmlichen vollständig clientbasierten Anwendungen auf das Web immer mehr Datenverkehr über HTTP übertragen.

Diese Einschränkung von Stateful-Firewalls, bei denen Firewalls den Datenverkehr auf der Basis von Layer 3 und Layer 4 prüfen, bleibt offen, um Exploits auf Anwendungsebene zu ermöglichen.

Anwendungs-Firewall

Die Application Firewall (AppFW) von Juniper Networks nutzt die Ergebnisse der Anwendungsidentifizierung, um eine fundierte Entscheidung zu treffen, den Datenverkehr basierend auf Anwendungen zu zulassen, abzulehnen, abzulehnen oder umzuleiten. Mit AppFW können Sie die Richtlinienkontrolle für Layer 7-Datenverkehr durchsetzen.

Eine vordefinierte Signaturdatenbank ist auf der Website Juniper Networks Security Engineering verfügbar. Diese Datenbank enthält eine Bibliothek von Anwendungssignaturen. Weitere Informationen finden Sie unter Anwendungssignaturen. Auf diesen Signaturseiten erhalten Sie Einen Einblick in die Anwendungskategorie, -gruppe, -risikoebene, -ports und so weiter.

Mit AppFW können Sie Die Anwendungen anhand deren Anwendungssignaturen blockieren und gleichzeitig anderen HTTP-Datenverkehr durch die Firewall passieren. Beispielsweise könnte eine Anwendungs-Firewall-Regel den HTTP-Datenverkehr von Facebook blockieren, erlaubt aber über MS Outlook webzugriff auf HTTP-Datenverkehr.

Vorteile der Application Firewall

Bietet differenzierte Sicherheitskontrolle für hoch riskante Anwendungen auf Grundlage benutzerdefinierter Richtlinien.

Bietet Flexibilität durch die Bereitstellung von Richtlinienkontrolle für den Anwendungszugriff basierend auf den Anforderungen.

Anwendungs-Firewall mit einheitlichen Richtlinien

Beginnend ab Junos OS Veröffentlichungsversion 18.2R1 können Sie einheitliche Richtlinien verwenden, um die gleichen Funktionen einer AppFW-Konfiguration zu nutzen. Einheitliche Richtlinien nutzen die Anwendungsidentitätsdaten aus dem AppID-Dienst (Application Identification), um den Datenverkehr zu zulassen, abzulehnen, abzulehnen oder umzuleiten. Eine einheitliche Richtlinienkonfiguration kümmert sich um alle Funktionen der Anwendungs-Firewall und vereinfacht die Konfiguration einer Firewall-Richtlinie.

Lesen Sie eines der folgenden Themen für die Konfiguration von AppFW:

Wenn Sie version Junos OS 18.2 und höher verwenden, müssen Sie einheitliche Richtlinien konfigurieren, um die gleichen Vorteile wie herkömmliche AppFW zu erhalten. Siehe Application Firewall Support with Unified Policies (Anwendungs-Firewall-Unterstützung mit einheitlichen Richtlinien).

Wenn Sie bereits Junos OS Version vor Version Junos OS 18.2 verwenden, können Sie herkömmliche AppFW konfigurieren. Siehe Anwendungsfirewallübersicht.

Application Firewall Support with Unified Policies

Ab dem Junos OS Release 18.2R1 unterstützen Geräte und vSRX-Instanzen der SRX-Serie einheitliche Richtlinien, die eine differenzierte Kontrolle und Durchsetzung von dynamischen Layer 7-Anwendungen innerhalb der traditionellen Sicherheitsrichtlinie ermöglichen.

Einheitliche Richtlinien sind Sicherheitsrichtlinien, die es Ihnen ermöglichen, dynamische Anwendungen als Bedingungen als Teil des vorhandenen 5-Tuple- oder 6-Tuples (5-Tuple mit Benutzer-Firewall) zu verwenden, um Anwendungsänderungen im Laufe der Zeit zu erkennen.

Wenn Sie planen, ein Upgrade auf Junos OS Release 18.2R1 oder höher zu planen, sollten Sie sich an die folgenden Punkte zur Nutzung der APPFW-Funktion machen:

Alle vorhandenen AppFW-CLI Anweisungen und Befehle sind nicht mehr verfügbar. Das heißt:

Die AppFW-Funktion (Application Firewall) von 18.2R1 Junos OS wird nicht sofort entfernt, sondern deaktiviert, um die Abwärtskompatibilität und die Kompatibilität ihrer Konfiguration mit der neuen Konfiguration zu ermöglichen. Im Rahmen dieser Veränderung sind die Hierarchie und alle Konfigurationsoptionen in dieser Hierarchie

[edit security application-firewall]nicht mehr verfügbar.Die AppFW-Funktionalität funktioniert, wenn Sie weiterhin in der veralteten Hierarchie konfiguriert sind. Sie können AppFW in der veralteten Hierarchie konfigurieren CLI nur manueller Eingabe.

Das Konfigurieren einer herkömmlichen AppFW-Richtlinie und einer einheitlichen Richtlinie in derselben Sicherheitsrichtlinie wird nicht unterstützt. Wenn Sie dies versuchen, zeigt das System die folgende Fehlermeldung an:

Traditional AppFW and dynamic-application can't be applied to same policy

Wenn Sie eine Downgrade von einem Junos OS auf 18.2R1 ältere Versionen von Junos OS:

Sie müssen alle einheitlichen Richtlinien löschen, um einen Commit-Check-Fehler nach einer Downgrade zu vermeiden.

Zum Beispiel zum Konfigurieren einer einheitlichen Richtlinien finden Sie unter Konfigurieren von einheitlichen Sicherheitsrichtlinien.

Siehe auch

Beispiel: Konfigurieren der Anwendungs-Firewall mit einheitlicher Richtlinie

In diesem Beispiel wird die Konfiguration einer einheitlichen Richtlinie zum Zulassen oder Blockieren von Datenverkehr basierend auf Anwendungen beschrieben.

Systemanforderungen

Systemanforderungen

In diesem Beispiel werden die folgenden Hardware- und Softwarekomponenten verwendet:

Gerät der SRX-Serie, auf dem Junos OS Release 18.2R1. Dieses Konfigurationsbeispiel wurde mit der Version Junos OS getestet 19.1R1.

Bevor Sie mit der

Installieren Sie eine gültige Lizenz für Anwendungsidentifizierungsfunktion auf Ihrem Gerät der SRX-Serie. Siehe Verwaltung Junos OS Lizenz .

Laden Sie das Anwendungssignatur Junos OS paket herunter und installieren Sie es. Laden Sie das Paket zur Anwendungssignatur Junos OS herunter und installieren Sie es.

Übersicht

In diesem Beispiel erstellen Sie ein sehr gängiges Szenario für das Blockieren bestimmter Anwendungs- und Anwendungsgruppen, wie Yahoo-Mail und Facebook-Access.

Topologie

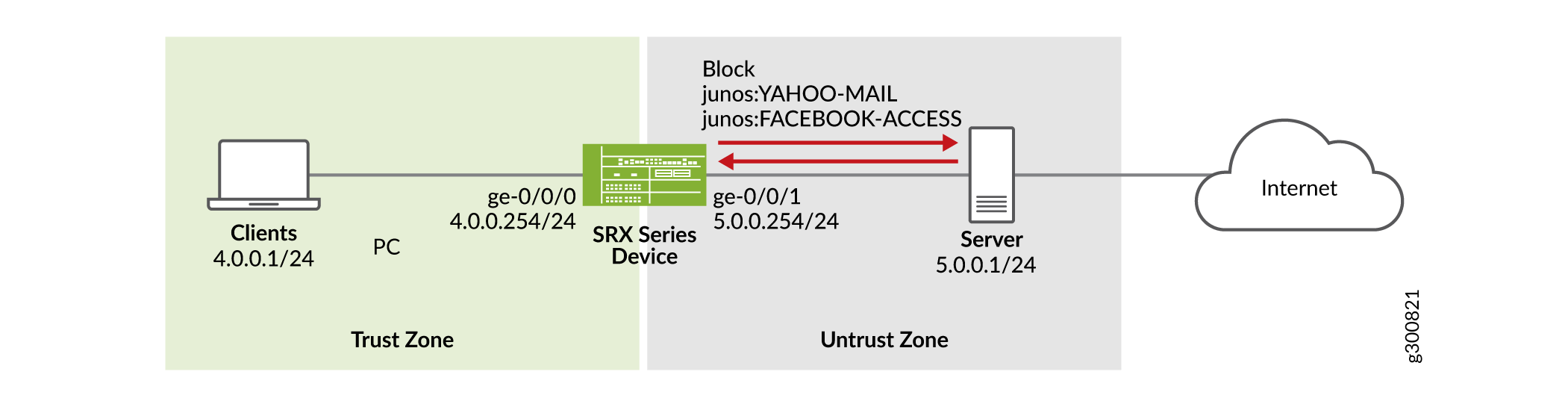

In diesem Beispiel wird die in Abbildung 1 dargestellte Topologie verwendet.

In diesem Beispiel werden folgende Zonen und Schnittstellenkonfigurationen verwendet.

Das Client-System ist mit der GE-0/0/0.0-Schnittstelle mit der IP-Adresse 4.0.0.254/24 verbunden. Sie ist Teil der Trust Zone.

Das Serversystem ist mit der GE-0/0/1.0-Schnittstelle mit der IP-Adresse 5.0.0.254/24 verbunden. Sie ist Teil der Zone, die nicht vertrauenswürdig ist.

Erstellen Sie eine Sicherheitsrichtlinienkonfiguration, um bestimmte Anwendungen mithilfe der folgenden Schritte zu blockieren:

Erstellen Sie eine Sicherheitsrichtlinie für den Datenverkehr, der von der Zone aus vertrauenswürdig ist, und nicht vertrauenswürdig ist, um den Zugriff auf Yahoo-Mail- oder Facebook-Access-Anwendungen zu blockieren.

Erstellen Sie eine Weiterleitungsnachricht für den abgelehnten oder abgelehnten Datenverkehr, um den Benutzer über den Status seiner Anfrage zu informieren.

Erstellen Sie eine Standardrichtlinie, um den Rest des Datenverkehrs zu ermöglichen.

Konfiguration

CLI-Konfiguration

Um dieses Beispiel schnell konfigurieren zu können, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenbrüche, ändern Sie alle Details, die zur Übereinstimmung mit Ihrer Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle, kopieren Sie die Befehle in die CLI der Hierarchieebene, und geben Sie sie dann im Konfigurationsmodus [edit] commit ein.

set security dynamic-application profile profile1 redirect-message type custom-text content "THIS APPLICATION IS BLOCKED" set security policies from-zone trust to-zone untrust policy policy-1 match source-address any set security policies from-zone trust to-zone untrust policy policy-1 match destination-address any set security policies from-zone trust to-zone untrust policy policy-1 match application any set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:YAHOO-MAIL set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESS set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1 set security policies default-policy permit-all set security zones security-zone trust host-inbound-traffic system-services all set security zones security-zone trust interfaces ge-0/0/0.0 set security zones security-zone untrust host-inbound-traffic system-services all set security zones security-zone untrust interfaces ge-0/0/1.0 set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.254/24 set interfaces ge-0/0/1 unit 0 family inet address 5.0.0.254/24

Verfahren

Schritt-für-Schritt-Verfahren

Schritt-für-Schritt-Verfahren

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI Editors im Konfigurationsmodus im CLI Benutzerhandbuch.

So konfigurieren Sie eine einheitliche Richtlinie mithilfe dynamischer Anwendungen:

Konfiguration von Sicherheitszonen und Schnittstellen

[edit]

user@host#set security zones security-zone trust host-inbound-traffic system-services alluser@host#set security zones security-zone trust interfaces ge-0/0/0.0user@host#set security zones security-zone untrust host-inbound-traffic system-services alluser@host#set security zones security-zone untrust interfaces ge-0/0/1.0user@host#set interfaces ge-0/0/0 unit 0 family inet address 4.0.0.254/24user@host#set interfaces ge-0/0/1 unit 0 family inet address 5.0.0.254/24Redirect-Profil erstellen.

[edit]

user@host#set security dynamic-application profile profile1 redirect-message type custom-text content "THIS APPLICATION IS BLOCKED"Erstellen Sie eine Sicherheitsrichtlinie mit einer dynamischen Anwendung als Übereinstimmungskriterien.

[edit]

user@host#set security policies from-zone trust to-zone untrust policy policy-1 match source-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match destination-address anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match application anyuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:YAHOO-MAILuser@host#set security policies from-zone trust to-zone untrust policy policy-1 match dynamic-application junos:FACEBOOK-ACCESSuser@host#set security policies from-zone trust to-zone untrust policy policy-1 then reject profile profile1Erstellen Sie eine Standardrichtlinie, um den restlichen Datenverkehr zu ermöglichen.

[edit]

user@host#set security policies default-policy permit-all

Ergebnisse

Bestätigen Sie Ihre Konfiguration im Konfigurationsmodus, indem Sie den Befehl show security policies eingeben. Wenn in der Ausgabe die beabsichtigte Konfiguration nicht angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]user@host#show security dynamic-application { profile profile1 { redirect-message { type { custom-text { content "THIS APPLICATION IS BLOCKED"; } } } } } policies { from-zone trust to-zone untrust { policy policy-1 { match { source-address any; destination-address any; application any; dynamic-application [junos:YAHOO-MAIL junos:FACEBOOK-ACCESS ]; } then { reject { profile profile1; } } } } default-policy { permit-all; } } zones { security-zone trust { host-inbound-traffic { system-services { ping; } } interfaces { ge-0/0/0.0; } } security-zone untrust { host-inbound-traffic { system-services { ping; } } interfaces { ge-0/0/1.0; } } }

[edit]user@host#show interfaces ge-0/0/0 { unit 0 { family inet { address 4.0.0.254/24; } } } ge-0/0/1 { unit 0 { family inet { address 5.0.0.254/24; } } } fxp0 { unit 0 { family inet { address 10.102.70.185/24; } } }

Wenn Sie die Konfiguration des Geräts bereits durchgeführt haben, geben Sie commit sie im Konfigurationsmodus ein.

Überprüfung

Verwenden Sie die folgenden Verfahren, um zu prüfen, ob die Richtlinienkonfiguration vor sich geht.

Richtlinienmaßnahmen überprüfen

Zweck

Stellen Sie sicher, dass die einheitliche Richtlinie von den konfigurierten Anwendungen blockiert wurde.

Aktion

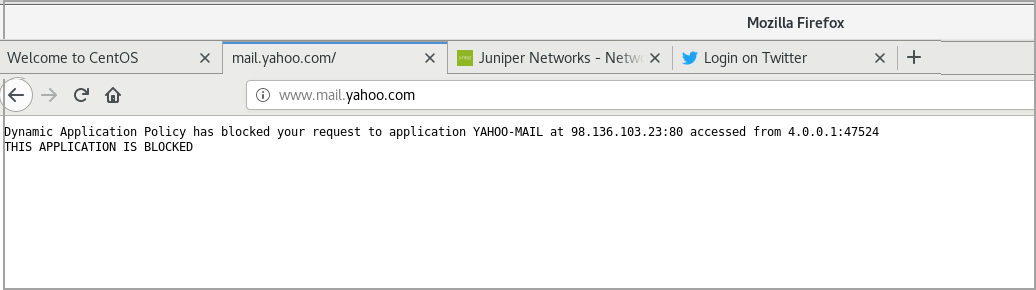

Versuchen Sie über Ihren Webbrowser, auf die Anwendung zu zugreifen. Beispielsweise Yahoo-Mail. Das System zeigt die Weiterleitungsnachricht an, wie im folgenden Bild dargestellt.

Bedeutung

Wenn die Sicherheitsrichtlinie Datenverkehr basierend auf einer dynamischen Anwendung ausspricht, wird die Weiterleitungsnachricht angezeigt, die von Ihnen im dynamischen Anwendungsprofil konfiguriert wurde.

Überprüfung der einheitlichen Richtlinienkonfiguration

Zweck

Stellen Sie sicher, dass die einheitliche Richtlinienkonfiguration korrekt ist.

Aktion

Geben Sie im Betriebsmodus den Befehl ein, um eine detaillierte show security policies detail Zusammenfassung aller Sicherheitsrichtlinien auf dem Gerät anzuzeigen.

user@host>show security policies detail Default policy: permit-all Pre ID default policy: permit-allPolicy: policy-1, action-type: reject,State: enabled, Index: 7, Scope Policy: 0 Policy Type: Configured Sequence number: 1 From zone: trust, To zone: untrust Source vrf group: any Destination vrf group: any Source addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Destination addresses: any-ipv4(global): 0.0.0.0/0 any-ipv6(global): ::/0 Application: any IP protocol: 0, ALG: 0, Inactivity timeout: 0 Source port range: [0-0] Destination ports: [0-0] Dynamic Application:junos:FACEBOOK-ACCESS: 244junos:YAHOO-MAIL: 236dynapp-redir-profile: profile1(1)Per policy TCP Options: SYN check: No, SEQ check: No, Window scale: No

Bedeutung

Die Ausgabe zeigt Informationen zur Sicherheitsrichtlinie an. Überprüfen Sie die folgenden Informationen:

Konfigurierte Richtlinienname Richtlinie-1 und Richtlinienmaßnahmen ablehnen.

Konfigurierte dynamische Anwendungen Junos:FACEBOOK-ACCESS und Junos:YAHOO-MAIL.

Profilprofil umleiten1.

Herkömmliche Anwendungs-Firewall

Dieses Thema umfasst die folgenden Abschnitte:

- Funktionsweise der Anwendungs-Firewall

- Anwendungs-Firewall-Regelsätze und -regeln

- Anwendungs-Firewall mit ALG

- Unbekannte Anwendungen

- Sitzungsprotokollierung für Anwendungs-Firewalls

- Unterstützung von Anwendungs-Firewalls in Gehäuse-Clustern

Funktionsweise der Anwendungs-Firewall

Da Sie vorhandene Sicherheitsrichtlinien zur Durchsetzung herkömmlicher Firewall-Kontrollen des Datenverkehrs nutzen können, können Sie mit dem AppFW-Modul bestimmten Anwendungst datenverkehr basierend auf deren Anwendungssignaturen blockieren und gleichzeitig den anderen HTTP-Datenverkehr durch die Firewall zulassen.

Sicherheitsgerät verarbeitet Datenverkehr in der folgenden Reihenfolge, wenn Sie eine AppFW konfiguriert haben:

Die Sicherheitsrichtlinie entspricht dem zonenpaar, das in der Richtlinie angegeben ist.

Sicherheitsrichtlinie entspricht den Paketen mit übereinstimmenden Bedingungen (Quell- und Ziel-IP-Adressen, Quell- und Ziel-Ports und Anwendungstyp)

Die Sicherheitsrichtlinie wendet eine der folgenden Aktionen auf den entsprechenden Datenverkehr an.

Ablehnen: Den Client benachrichtigen, den Datenverkehr fallen lassen und das Ereignis protokollieren.

Verweigern: Ablegen des Datenverkehrs und Protokollieren des Ereignisses.

Zulassen: Eine Sitzung öffnen, das Ereignis protokollieren und die Services gemäß den angegebenen Anforderungen anwenden.

Aufruf der Anwendungsdienste zum Abrufen der Anwendungs-ID für den Datenverkehr.

Wenden Sie den angegebenen Anwendungs-Firewall-Regelsatz an.

Hinweis:Wenn Sie eine Junos OS Version 20.1 oder höher verwenden und eine HTTP-basierte benutzerdefinierte Anwendungssignatur konfiguriert haben, funktioniert die Umleitungsaktion für die älteren Firewalls möglicherweise nicht für den HTTPS-Datenverkehr. Anstatt den HTTPS-Datenverkehr umzuleiten, verweigert das Sicherheitsgerät den Datenverkehr oder lehnt diesen ab.

Hinweis:Vor der Weiterleitung müssen alle IP-fragmentierten Pakete, die auf dem Sicherheitsgerät empfangen werden, wieder installiert werden.

Anwendungs-Firewall-Regelsätze und -regeln

Bei der Konfiguration von Anwendungs-Firewalls sollten Sie folgende Punkte beachten:

Sie können einen AppFW-Regelsatz auf mehrere unterschiedliche Sicherheitsrichtlinien anwenden.

Sie können eine AppFW in einem logischen System konfigurieren.

Sie können mehrere dynamische Anwendungen in einer Regel und mehrere Regeln in einem Regelsatz konfigurieren. Die Gesamtzahl der Regelsätze und -regeln ist jedoch begrenzen.

Sie können eine dynamische Anwendungsgruppe als Übereinstimmungskriterien in einer Regel konfigurieren. Eine Anwendungsgruppe umfasst mehrere verwandte Anwendungen. Weitere Informationen finden Sie unter Vordefinierte und benutzerdefinierte Anwendungsgruppen zur Anwendungsidentifizierung.

Die Standardregel definiert die für datenverkehr erforderliche Aktion, die nicht mit einer Regel übereinstimmen. Daher muss ein AppFW-Regelsatz eine Standardregel enthalten.

Anwendungs-Firewall mit ALG

Wenn Sie ALG für Sicherheitsgeräte aktivieren, enthält die Anwendungsidentifizierung die ALG-Ergebnisse zur Identifizierung der Anwendungen in der Steuersitzung. AppFW ermöglicht ALG-Datensitzungen, wenn Kontrollsitzungen zulässig sind. Wird die Kontrollsitzung abgelehnt, werden keine Datensitzungen verwendet. Wenn Sie ALG deaktivieren, hängt die Anwendungsidentifizierung von Signaturen ab, um die Anwendung in den Steuer- und Datensitzungen zu identifizieren. Wenn eine Signatur-Übereinstimmung nicht gefunden wird, gilt die Anwendung als unbekannt. AppFW verwaltet die Anwendungen basierend auf dem Ergebnis der Anwendungsidentifizierung.

Unbekannte Anwendungen

Anwendungsidentifikation klassifiziert unbekannte dynamische Anwendungen mit ID junos:UNKNOWN. AppID verwendet in den folgenden Fällen das reservierte Schlüsselwort Junos:UNKNOWN

Der Datenverkehr passt nicht zur Anwendungssignatur in der Datenbank.

Beim Identifizieren der Anwendung tritt ein Fehler auf.

Die Sitzung schlägt fehl an ein anderes Gerät.

Datenverkehr mit einer Anwendungs-ID von junos:UNKNOWN entspricht einer Regel mit einer dynamischen Anwendung von junos:UNKNOWN. Wenn keine Regel für junos:UNKNOWN definiert ist, wird die Standardregel angewendet.

Sitzungsprotokollierung für Anwendungs-Firewalls

Sie können den Datenverkehr protokollieren, indem Sie die Protokolloption gemäß einer Sicherheitsrichtlinie aktivieren. Beachten Sie bei der Prüfung einer Protokollnachricht, wenn AppFW wie in Tabelle 1 angegeben konfiguriert ist:

Aktion zu Sicherheitsrichtlinien |

Protokollerstellung |

Weitere Details |

|---|---|---|

Genehmigung |

Erstellt eine Sitzung und protokolliert eine Sitzung– Erstellungsnachricht |

Wenn die Sicherheitsrichtlinie die Aktion ermöglicht, eine Sitzung zu erstellen, bevor die AppFW-Regeln angewendet werden, enthält die Protokollnachricht eine der folgenden Aktualisierungen:

|

Ablehnen/Verweigern |

Protokolle, die Meldung ablehnen oder verweigern, erstellen aber keine Sitzung. |

Wenn eine AppFW-Regel den Datenverkehr verweigert oder abgelehnt, enthält die Protokollnachricht einen der folgenden Ausdrücke im Grundfeld:

|

Unterstützung von Anwendungs-Firewalls in Gehäuse-Clustern

Wenn sich Ihr Sicherheitsgerät im Gehäuse-Clustermodus befindet, hängt die AppFW-Aktion vor und nach dem Failover von dem Anwendungsidentifizierungsstatus ab, wie in Tabelle 2 dargestellt.

Vor dem Failover |

Nach dem Failover |

||

|---|---|---|---|

| Anwendungs-ID-Status | Aktion zur Anwendungs-Firewall | Anwendungs-ID-Status | Aktion zur Anwendungs-Firewall |

Erfolg |

Verweigern |

Erfolg |

Verweigern |

Erfolg |

Genehmigung |

Erfolg |

Genehmigung |

Ausstehende |

— |

UNBEKANNT |

Aktionen basierend auf der Regel für eine unbekannte Anwendung Wenn keine Regel für unbekannte Definitionen definiert ist, wird die Standardregel angewendet. |

Notieren Sie sich die folgenden Punkte, wenn Sie Ihr Sicherheitsgerät im Gehäuse-Clustermodus haben:

Wenn Sie die Anwendungsidentifizierung aktivieren, werden die Anwendungs-IDs vor der Übereinstimmung nicht mit einem anderen Knoten synchronisiert. Wenn es Failover-Sitzungen gibt, die noch nicht klassifizierung waren, werden Ihnen keine Anwendungs-IDs zugewiesen. Dies kann zu Anwendungsstatistiken und Nichtübereinstimmungen führen.

Software-Upgrades während des Service (Unified ISSU) werden aufgrund fehlender Unterstützung der Gehäuse-Cluster-Infrastruktur nicht unterstützt. Das Failover-Ereignis wird somit über die Anwendungs-Firewall-Richtlinie gesteuert, indem die unbekannten dynamischen Anwendungen ermöglicht oder verweigern werden.

Siehe auch

Weiterleitungen in der Anwendungs-Firewall erstellen

Wenn AppFW den Datenverkehr abzulehnen oder abzulehnen, benachrichtigt es die Kunden nicht, dass solche Maßnahmen ergriffen werden. Clients, die keine Kenntnis haben, dass ihre Anfrage abgelehnt wird, können den Zugriff auf die Website möglicherweise nicht versuchen. Um diese Unannehmlichkeiten zu vermeiden, Junos OS können Sie eine Erläuterung der Aktion liefern oder den Client auf eine informative Webseite umleiten. Die folgenden Beispiele zeigen, wie Sie eine Weiterleitungsnachricht erstellen.

Weiterleitung mit Nachricht blockieren

Verwenden Sie block-message die Option mit der Option oder der Aktion in der reject deny AppFW-Regel.

.....

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT

}

then {

reject {

block-message;

}

}

}

.....

Wenn AppFW den Datenverkehr ausspricht, zeigt ein Spritzwasser-Bildschirm die folgende Standardnachricht an den Benutzer an:

user-name, Application Firewall has blocked your request to application FACEBOOK-CHAT at dst-ip:dst-port accessed from src-ip:src-port.

Redirect-Nachricht anpassen

Sie können die Weiterleitungsaktion anpassen, indem Sie zusätzlichen Text auf dem Spritzwasserbildschirm oder eine URL angeben, an die sie einen Benutzer umleiten können. Um die Blocknachricht anzupassen, müssen Sie ein Blockierungsnachrichtprofil auf Hierarchieebene erstellen und den Typ und Inhalt definieren, wie [edit security application-firewall] im folgenden Beispiel dargestellt.

...

profile Redirect-Profile {

block-message {

type {

custom-text {

content "YOUR APPLICATION IS BLOCKED AS PER THE ORGANIZATION POLICY";

}

}

}

}

...

Als Nächstes verweisen Sie das Blockierungsnachrichtprofil im AppFW-Regelsatz und wenden es mithilfe der Option auf eine oder mehrere Regeln block-message an.

rule-sets Ruleset-1 {

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT;

}

then {

reject {

block-message;

}

}

}

profile Redirect-Profile;

}

In diesem Fall zeigt AppFW die konfigurierte Blockierungsnachricht an, wenn der Datenverkehr entsprechend der konfigurierten Regel ausgeschlossen wird.

Redirect-Nachricht mit URL anpassen

Wenn AppFW den Datenverkehr ausspricht oder umleitt, können Sie den Client zur weiteren Aktion an die angegebene Webseite umleiten. Die URL kann entweder auf dem Gerät der SRX-Serie oder auf einem externen Server gehostet werden.

Sie können die Weiterleitungen zu einem anderen Server festlegen, indem Sie block-message type als custom-redirect-url konfigurieren, wie im Beispiel unten dargestellt:

profile Redirect-Profile {

block-message {

type {

custom-redirect-url {

content http://abc.company.com/information;

}

}

}

}

Als nächstes verweisen Sie das Blockierungsnachrichtprofil im AppFW-Regelsatz und wenden eine oder mehrere der Regeln mithilfe der Option an, wie im folgenden Beispiel block-message dargestellt:

rule-sets Ruleset-1 {

rule 1 {

match {

dynamic-application junos:FACEBOOK-CHAT;

}

then {

reject {

block-message;

}

}

}

profile Redirect-Profile;

}

In diesem Fall leitet AppFW die Verwendung an die URL weiter http://abc.company.com/information wenn der Datenverkehr entsprechend der konfigurierten Regel abgelehnt wird.

Beispiel: Konfigurieren der Application Firewall

In diesem Beispiel wird gezeigt, wie die Anwendungs-Firewall-Regelsätze innerhalb der Sicherheitsrichtlinie konfiguriert werden.

Bevor Sie mit der

Gültige Lizenz für Anwendungsidentifizierungsfunktion, die auf einem Gerät der SRX-Serie installiert ist. Siehe Verwaltung Junos OS Lizenz .

Laden Sie das Anwendungssignatur Junos OS paket herunter, und installieren Sie es. Laden Sie das Paket zur Anwendungssignatur Junos OS herunterund installieren Sie es.

Systemanforderungen

Gerät der SRX-Serie mit Junos OS Release 15.1X49-D60 oder höher. In diesem Konfigurationsbeispiel wurde die Version Junos OS getestet 15.1X49-D60.

Übersicht

In diesem Beispiel erstellen Sie eine Anwendungs-Firewall für die folgenden zwei häufigen Szenarien, wie in Tabelle 3 beschrieben.

Ziele |

Die folgenden Schritte |

Ergebnisse |

|---|---|---|

Bestimmte Anwendungen blockieren und andere Anwendungen zulassen |

Konfigurieren Sie eine Sicherheitsrichtlinie, um HTTP-Datenverkehr zu ermöglichen. |

Die Sicherheitsrichtlinie ermöglicht oder verfällt den Datenverkehr basierend auf den angegebenen Layer 3- oder Layer 4-Kriterien. |

Konfigurieren Sie einen AppFW-Regelsatz mit folgenden Optionen:

|

AppFW bewertet zulässigen Datenverkehr auf Ebene 7 anhand seiner Anwendungs-ID. |

|

Beziehen Sie sich in der Sicherheitsrichtlinie auf den AppFW-Regelsatz. |

|

|

Bestimmte Anwendungen zulassen und andere Anwendungen blockieren |

Konfigurieren Sie eine Sicherheitsrichtlinie, um HTTP-Datenverkehr zu ermöglichen. |

Die Sicherheitsrichtlinie ermöglicht oder verfällt den Datenverkehr basierend auf den angegebenen Layer 3- oder Layer 4-Kriterien. |

Konfigurieren Sie einen AppFW-Regelsatz mit folgenden Optionen:

|

AppFW bewertet zulässigen Datenverkehr auf Ebene 7 anhand seiner Anwendungs-ID. |

|

Beziehen Sie sich in der Sicherheitsrichtlinie auf den AppFW-Regelsatz. |

|

Auf allen Geräten der SRX-Serie sind J-Webseiten für AppSecure Dienste vorläufig. Wir empfehlen die Verwendung CLI zur Konfiguration von AppSecure Sicherheitsfunktionen.

Konfiguration

- Anwendungs-Firewall-Regel zum expliziten Verweigern bestimmter Anwendungen und Zulassen aller anderen Regeln

- Anwendungsfirewall-Regel zur ausdrücklichen Genehmigung bestimmter Anwendungen und Zum Verweigern aller anderen Regeln

Anwendungs-Firewall-Regel zum expliziten Verweigern bestimmter Anwendungen und Zulassen aller anderen Regeln

In diesem Beispiel blockieren Sie dynamic-applications junos:FACEBOOK-CHAT junos:FACEBOOK-FARMVILLE und lassen den restlichen Datenverkehr zu.

CLI-Konfiguration

Um dieses Beispiel schnell konfigurieren zu können, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenbrüche, ändern Sie alle Details, die zur Übereinstimmung mit Ihrer Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle, kopieren Sie die Befehle in die CLI der Hierarchieebene, und geben Sie sie dann im Konfigurationsmodus [edit] commit ein.

set security policies from-zone untrust to-zone trust policy policy1 match source-address any set security policies from-zone untrust to-zone trust policy policy1 match destination-address any set security policies from-zone untrust to-zone trust policy policy1 match application junos-http set security policies from-zone untrust to-zone trust policy policy1 then permit application-services application-firewall rule-set rs1 set security application-firewall rule-sets rs1 rule r1 match dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE ] set security application-firewall rule-sets rs1 rule r1 then deny set security application-firewall rule-sets rs1 default-rule permit

Schritt-für-Schritt-Verfahren

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie im benutzerhandbuch CLI.

So konfigurieren Sie zwei Sicherheitsrichtlinien mit Anwendungs-Firewall-Regelsätze, die Datenverkehr von verschiedenen dynamischen Anwendungen zulassen oder verweigern:

Definieren Sie den Regelsatz für die Anwendungs-Firewall, um Datenverkehr von ausgewählten dynamischen Anwendungen zu verweigern.

[edit security application-firewall rule-sets rs1] user@host# set rule r1 match dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE] user@host# set rule r1 then deny user@host# set default-rule permit

Konfigurieren Sie die Sicherheitsrichtlinie, um HTTP-Datenverkehr zu ermöglichen, und rufen Sie die Anwendungs-Firewall-Regelsatz rs1 auf.

[edit security policies from-zone untrust to-zone trust policy policy1] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http user@host# set then permit application-services application-firewall rule-set rs1

Ergebnisse

Bestätigen Sie ihre Konfiguration im Konfigurationsmodus, indem Sie die Befehle show security policies show security application-firewall eingeben. Wenn in der Ausgabe die beabsichtigte Konfiguration nicht angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy 1 {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set rs1;

}

}

}

}

}

}

user@host# show security application-firewall

rule-sets rs1 {

rule r1 {

match {

dynamic-application [junos:FACEBOOK-CHAT,junos:FACEBOOK-FARMVILLE];

}

then {

deny;

}

}

default-rule {

permit;

}

}

Wenn Sie die Konfiguration des Geräts erledigt haben, geben Sie commit den Konfigurationsmodus ein.

Anwendungsfirewall-Regel zur ausdrücklichen Genehmigung bestimmter Anwendungen und Zum Verweigern aller anderen Regeln

In diesem Beispiel ermöglichen Sie dynamische Anwendungen junos:FACEBOOK-ACCESS und blockieren den verbleibenden Datenverkehr.

CLI-Konfiguration

Um dieses Beispiel schnell konfigurieren zu können, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenbrüche, ändern Sie alle Details, die zur Übereinstimmung mit Ihrer Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle, kopieren Sie die Befehle in die CLI der Hierarchieebene, und geben Sie sie dann im Konfigurationsmodus [edit] commit ein.

set security policies from-zone untrust to-zone trust policy policy2 match source-address any set security policies from-zone untrust to-zone trust policy policy2 match destination-address any set security policies from-zone untrust to-zone trust policy policy2 match application any set security policies from-zone untrust to-zone trust policy policy2 then permit application-services application-firewall rule-set rs2 set security application-firewall rule-sets rs2 rule r1 match dynamic-application [junos:FACEBOOK-ACCESS junos:UNKNOWN] set security application-firewall rule-sets rs2 rule r1 then permit set security application-firewall rule-sets rs2 default-rule deny

Schritt-für-Schritt-Verfahren

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie im benutzerhandbuch CLI.

So konfigurieren Sie zwei Sicherheitsrichtlinien mit Anwendungs-Firewall-Regelsätze, die Datenverkehr von verschiedenen dynamischen Anwendungen zulassen oder verweigern:

Konfigurieren Sie eine Sicherheitsrichtlinie zur Verarbeitung von Datenverkehr, der nicht mit dem Anwendungs-Firewall-Regelsatz rs2 zu den HTTP-statischen Ports geht.

[edit security policies from-zone untrust to-zone trust policy policy2] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos:http user@host# set then permit application-services application-firewall rule-set rs2

Definieren Sie den Regelsatz für die Anwendungs-Firewall, um Datenverkehr von ausgewählten dynamischen Anwendungen zu ermöglichen.

[edit security application-firewall rule-sets rs2] user@host# set rule r1 match dynamic-application [junos:FACEBOOK-ACCESS, junos:UNKNOWN] user@host# set rule r1 then permit user@host# set default-rule deny

Ergebnisse

Bestätigen Sie ihre Konfiguration im Konfigurationsmodus, indem Sie die Befehle show security policies show security application-firewall eingeben. Wenn in der Ausgabe die beabsichtigte Konfiguration nicht angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

policy 2 {

match {

source-address any;

destination-address any;

application junos:http;

}

then {

permit {

application-services {

application-firewall {

rule-set rs2;

}

}

}

}

}

}

user@host# show security application-firewall

rule-sets rs2 {

rule r1 {

match {

dynamic-application [junos:FACEBOOK-ACCESS, junos:UNKNOWN];

}

then {

permit;

}

}

default-rule {

deny;

}

}

Wenn Sie die Konfiguration des Geräts bereits durchgeführt haben, geben Sie commit sie im Konfigurationsmodus ein.

Überprüfung

Führen Sie die folgenden Aufgaben aus, um zu überprüfen, ob die Konfiguration ordnungsgemäß funktioniert:

Überprüfung der Konfiguration der Anwendungs-Firewall

Zweck

Informationen über firewallfähige Anwendungen überprüfen, die in der Sicherheitsrichtlinie aktiviert wurden.

Aktion

Geben Sie die Befehle und die anweisungen ein, um die konfiguration der Sicherheitsrichtlinien zu überprüfen, die in der Anwendungs-Firewall show security policies aktiviert show security policies detail ist. Geben Sie den Befehl ein, um alle auf dem Gerät konfigurierten Firewall-Regelsätze für Anwendungen show security application-firewall rule-set all zu überprüfen.

Bedeutung

Die Ausgabe zeigt Informationen zu auf dem System konfigurierten Application Firewall-fähigen Richtlinien an. Überprüfen Sie die folgenden Informationen.

Regelsatz

Regeln

Kriterien für Übereinstimmungen

Beispiel: Konfigurieren der Application Firewall mit Anwendungsgruppen

Das Modul zur Anwendungsidentifizierung (AppID) verwaltet vordefinierte Anwendungsgruppen. Eine Anwendungsgruppe umfasst verwandte Anwendungen unter einem Namen für eine vereinfachte, konsistente Wiederverwendung bei der Verwendung in anwendungsbezogenen Services. Eine Anwendungsgruppe kann mehrere Anwendungen und Anwendungsgruppen gleichzeitig enthalten. Es ist möglich, mehreren Gruppen eine Anwendung zu zuweisen.

Sie können eine AppFW-Regel konfigurieren, um Datenverkehr zu zulassen oder zu verweigern, indem Sie eine vordefinierte Anwendungsgruppe und Anwendungen als Übereinstimmungskriterien angeben.

Vorteile der Verwendung vordefinierter Anwendungsgruppen sind: Wenn sich die Anwendungssignatur-Datenbank ändert, wird die vordefinierte Anwendungsgruppe automatisch verändert, um neue Signaturen mitein 2018 mitein 2018 zu nutzen. Wenn Sie in diesem Fall bereits eine AppFW-Regel mit vordefinierter Anwendungsgruppe haben, hat die Einbeziehung neuer Signaturen in die Anwendungsgruppe keine Auswirkungen auf die bestehende AppFW-Regel.

In diesem Beispiel wird veranschaulicht, wie Anwendungsgruppen in einem AppFW-Regelsatz konfiguriert werden.

Bevor Sie mit der

Installieren Sie eine gültige Lizenz für Anwendungsidentifizierungsfunktion auf Ihrem Gerät der SRX-Serie. Siehe Verwaltung Junos OS Lizenz.

Laden Sie das Anwendungssignatur Junos OS paket herunter, und installieren Sie es. Laden Sie das Paket zur Anwendungssignatur Junos OS herunterund installieren Sie es.

Systemanforderungen

Gerät der SRX-Serie mit Junos OS Release 15.1X49-D60 oder höher. In diesem Konfigurationsbeispiel wurde die Version Junos OS getestet 15.1X49-D60.

Übersicht

In diesem Beispiel konfigurieren Sie eine Sicherheitsrichtlinie, um ausgehenden Datenverkehr von der Vertrauensszone in die nicht vertrauenswürdige Zone zu kontrollieren. Als nächstes erstellen Sie eine AppFW-Regel, um bestimmten Anwendungst datenverkehr (Junos:GOOGLETALK) zu ermöglichen, aber alle anderen bekannten ähnlichen Anwendung traffic (Datenverkehr über soziale Netzwerke) dürfen nicht in der Anwendungsgruppe verwendet werden.

Es ist sehr wichtig, die Reihenfolge der AppFW-Regeln zu beachten, da die vordefinierte Gruppe junos:social-networking die Junos:GOOGLETALK-Anwendung enthält. Um Junos:GOOGLETALK-Datenverkehr zu zulassen und den Rest der Gruppe zu verweigern, müssen Sie die Regel für den Junos:GOOGLETALK-Datenverkehr platzieren, bevor die Regel den Datenverkehr der anderen Anwendungen in der Gruppe verweigert.

Konfiguration

Verfahren

CLI-Konfiguration

Um dieses Beispiel schnell konfigurieren zu können, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenbrüche, ändern Sie alle Details, die zur Übereinstimmung mit Ihrer Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle, kopieren Sie die Befehle in die CLI der Hierarchieebene, und geben Sie sie dann im Konfigurationsmodus [edit] commit ein.

set security application-firewall rule-sets social-network rule google-rule match dynamic-application junos:GOOGLETALK set security application-firewall rule-sets social-network rule google-rule then permit set security application-firewall rule-sets social-network rule denied-sites match dynamic-application-groups junos:social-networking set security application-firewall rule-sets social-network rule denied-sites match dynamic-application junos:UNKNOWN set security application-firewall rule-sets social-network rule denied-sites then deny set security application-firewall rule-sets social-network default-rule permit set security policies from-zone trust to-zone untrust policy outbound-traffic match source-address any set security policies from-zone trust to-zone untrust policy outbound-traffic match destination-address any set security policies from-zone trust to-zone untrust policy outbound-traffic match application junos:HTTP set security policies from-zone trust to-zone untrust policy outbound-traffic then permit application-services application-firewall rule-set social-network

Schritt-für-Schritt-Verfahren

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie unter Verwenden des CLI-Editors im Konfigurationsmodus.

Zum Konfigurieren von Anwendungs-Firewall-Regelsätze und Sicherheitsrichtlinien für ausgehenden Datenverkehr:

Erstellen Sie die Regeln für soziale Netzwerke.

[edit] user@host# set security application-firewall rule-sets social-network

Definieren Sie eine Regel, um den Google-Talk-Datenverkehr zu ermöglichen.

[edit security application-firewall rule-sets social-network] user@host# set rule google-rule match dynamic-application junos:GOOGLETALK user@host# set rule google-rule then permit

Definieren Sie eine zweite Regel, die allen anderen Social-Networking-Datenverkehr und Datenverkehr einer unbekannten Anwendung verweigert.

[edit security application-firewall rule-sets social-network] user@host# set rule denied-sites match dynamic-application-groups junos:social-networking user@host# set rule denied-sites match dynamic-application junos:UNKNOWN user@host# set rule denied-sites then deny

Beachten Sie, dass die Regelsequenz sehr wichtig ist. Sie müssen die Regel mit Junos:GOOGLETALK vor der Regel mit junos:social-networking platzieren. Anderenfalls verweigert AppFW selbst GOOGLETALK-Datenverkehr in junos:Social-Networking.

Definieren Sie die Standardregel, die allen anderen Datenverkehr ermöglicht.

[edit security application-firewall rule-sets social-network] user@host# user@host# set default-rule permit

Konfigurieren Sie die Richtlinie für ausgehenden Datenverkehr, um den Regelsatz für das soziale Netzwerk auf den ausgehenden Datenverkehr anzuwenden.

[edit security policies from-zone trust to-zone untrust policy outbound-traffic] user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos:HTTP user@host# set then permit application-services application-firewall rule-set social-network

Ergebnisse

Bestätigen Sie ihre Konfiguration im Konfigurationsmodus, indem Sie die Befehle show security application-firewall show security policies eingeben. Wenn in der Ausgabe nicht die beabsichtigte Konfiguration angezeigt wird, wiederholen Sie die Anweisungen in diesem Beispiel, um die Konfiguration zu korrigieren.

[edit]

user@host# show security application-firewall

...

rule-sets social-network {

rule google-rule {

match {

dynamic-application junos:GOOGLETALK;

}

}

then {

permit ;

}

rule denied-sites {

match {

dynamic-application-groups junos:social-networking

dynamic-application junos:UNKNOWN;

}

then {

deny ;

}

}

default-rule {

permit;

}

}

...

[edit]

user@host# show security policies

from-zone untrust to-zone trust {

...

policy outbound-traffic {

match {

source-address any;

destination-address any;

application junos-http;

}

then {

permit {

application-services {

application-firewall {

rule-set social-network

}

}

}

}

}

...

}

Wenn Sie die Konfiguration des Geräts erledigt haben, geben Sie commit den Konfigurationsmodus ein.

Überprüfung

Überprüfung der Konfiguration der Anwendungs-Firewall

Zweck

Informationen zur Unterstützung von Anwendungsgruppen gemäß der Firewall-Richtlinie für Anwendungen überprüfen.

Aktion

Geben Sie im Betriebsmodus die und die Befehle ein, um die Konfiguration der Anwendungs-Firewall-Richtlinie zu überprüfen, die durch

show security policiesAnwendungsgruppenshow security policies detailermöglicht wurde.Geben Sie den Befehl ein, um alle auf dem Gerät konfigurierten Firewall-Regelsätze im Betriebsmodus

show security application-firewall rule-set allzu überprüfen.Geben Sie den Befehl ein, um die Liste der in der Anwendungsgruppe definierten Anwendungen im Betriebsmodus zu

show services application-identification application-group application-group-nameüberprüfen.

Beispiel: Konfigurieren der Anwendungs-Firewall, wenn SSL-Proxy aktiviert ist

In diesem Beispiel wird beschrieben, wie Sie eine AppFW konfigurieren, wenn Sie den SSL-Proxy aktiviert haben.

Ssl Proxy erkennt eine SSL-Sitzung basierend auf der dynamischen application junos-https Anwendung, die für diese Sitzung identifiziert wurde. Falls auf einem bekannten Webserver nicht standardmäßige Ports ausgeführt werden, können Sie eine benutzerdefinierte Junos OS verwenden, um die Anwendung zu identifizieren. Wenn die Webserver jedoch nicht bekannt sind, beispielsweise im Internet, können Sie sie application any verwenden. Nicht-SSL-Sitzungen, die auf die Richtlinienregel zugreifen, werden von SSL-Proxy ignoriert. Es wird ein SSL_PROXY_SESSION_IGNORE für diese Sitzungen gesendet. Juniper Networks empfiehlt, jede Anwendung "any" zu verwenden, da dies zu vielem Datenverkehr, der anfänglichen SSL-Proxy-Verarbeitung und damit auswirkungen auf die Leistung führen kann.

Das Sicherheitsgerät umgeht SSL-Proxydienste, wenn ein SSL-Proxyprofil an die Sicherheitsregel angeschlossen wird und keine Dienste (AppFW, IDP oder AppTrack) konfiguriert sind

Anforderungen

Bevor Sie beginnen:

Installieren Sie eine gültige Lizenz für Anwendungsidentifizierungsfunktion auf Ihrem Gerät der SRX-Serie. Siehe Verwaltung Junos OS Lizenz .

Laden Sie das Paket zur Anwendungssignatur Junos OS herunter und installieren Sie es. Laden Sie das Paket zur Anwendungssignatur Junos OS herunterund installieren Sie es.

Erstellen Sie eine Anwendung (oder einen Anwendungssatz), die angibt, dass die Richtlinie für den Datenverkehr dieses Typs gilt. Siehe Beispiel: Konfigurieren von Anwendungen und Anwendungsets für Sicherheitsrichtlinien.

Erstellen Sie ein SSL-Proxyprofil, das SSL-Proxy mit einer Richtlinie ermöglicht. Siehe Konfigurieren von SSL Forward Proxy.

Systemanforderungen

Gerät der SRX-Serie mit Junos OS Release 15.1X49-D60 oder höher. In diesem Konfigurationsbeispiel wurde die Version Junos OS getestet 15.1X49-D60.

Übersicht

In diesem Beispiel konfigurieren Sie zwei Sicherheitsrichtlinien mit AppFW-Regelsätze, um Datenverkehr von Klartext oder verschlüsseltem Datenverkehr zu zulassen oder zu verweigern:

Lassen Sie die verschlüsselte Version von Oracle zu, und verweigern Sie jeglichen anderen verschlüsselten Datenverkehr.

Lassen Sie den ganzen HTTP-Datenverkehr außer Hulu zu.

Konfiguration

- CLI-Konfiguration

- Verfahren

- Überprüfung der Anwendungs-Firewall In einer SSL Proxy-fähigen Richtlinie

CLI-Konfiguration

Um dieses Beispiel schnell konfigurieren zu können, kopieren Sie die folgenden Befehle, fügen Sie sie in eine Textdatei ein, entfernen Sie alle Zeilenbrüche, ändern Sie alle Details, die zur Übereinstimmung mit Ihrer Netzwerkkonfiguration erforderlich sind, kopieren Sie die Befehle, kopieren Sie die Befehle in die CLI der Hierarchieebene, und geben Sie sie dann im Konfigurationsmodus [edit] commit ein.

set security policies from-zone Z_1 to-zone Z_2 policy policy1 match source-address any set security policies from-zone Z_1 to-zone Z_2 policy policy1 match destination-address any set security policies from-zone Z_1 to-zone Z_2 policy policy1 match application junos-https set security policies from-zone Z_1 to-zone Z_2 policy policy1 then permit application-services application-firewall rule-set appfw-rs-1 set security policies from-zone Z_1 to-zone Z_2 policy policy1 then permit application-services ssl-proxy profile-name ssl-profile-1 set security policies from-zone Z_1 to-zone Z_2 policy policy2 match source-address any set security policies from-zone Z_1 to-zone Z_2 policy policy2 match destination-address any set security policies from-zone Z_1 to-zone Z_2 policy policy2 match application junos-http set security policies from-zone Z_1 to-zone Z_2 policy policy2 then permit application-services application-firewall rule-set appfw-rs-2 set security application-firewall rule-sets appfw-rs-1 rule rule1 match dynamic-application [junos:ORACLE] set security application-firewall rule-sets appfw-rs-1 rule rule1 then permit set security application-firewall rule-sets appfw-rs-1 default-rule deny set security application-firewall rule-sets appfw-rs-2 rule rule1 match dynamic-application [junos:HULU] set security application-firewall rule-sets appfw-rs-2 rule rule1 then deny set security application-firewall rule-sets appfw-rs-2 default-rule permit

Verfahren

Schritt-für-Schritt-Verfahren

Im folgenden Beispiel müssen Sie durch verschiedene Ebenen in der Konfigurationshierarchie navigieren. Anweisungen dazu finden Sie im benutzerhandbuch CLI.

Konfigurieren Sie eine Sicherheitsrichtlinie zur Verarbeitung des Datenverkehrs mit AppFW-Regelsatz und SSL-Proxyprofil.

[edit security policies from-zone Z_1 to-zone Z_2 policy policy1 user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-https user@host# set then permit application-services application-firewall rule-set appfw-rs-1 user@host# set then permit application-services ssl-proxy profile-name ssl-profile-1

Konfigurieren Sie eine andere Sicherheitsrichtlinie mit AppFW-Regelsatz.

[edit security policies from-zone Z_1 to-zone Z_2 policy policy2 user@host# set match source-address any user@host# set match destination-address any user@host# set match application junos-http user@host# set then permit application-services application-firewall rule-set appfw-rs-2

Definieren Sie den AppFW-Regelsatz, um eine verschlüsselte Version des Oracle-Datenverkehrs zu ermöglichen und anderen verschlüsselten Datenverkehr zu verweigern.

[edit security application-firewall rule-sets appfw-rs1] user@host# set rule rule1 match dynamic-application [junos:ORACLE] user@host# set rule rule1 then permit user@host# set default-rule deny

Definieren Sie einen anderen AppFW-Regelsatz, um außer Hulu allen Nur-Text-Datenverkehr zu ermöglichen.

[edit security application-firewall rule-sets appfw-rs2] user@host# set rule rule1 match dynamic-application [junos:HULU] user@host# set rule rule1 then deny user@host# set default-rule permit

Ergebnisse

Bestätigen Sie ihre Konfiguration im Konfigurationsmodus, indem Sie die Befehle show security policies show security application-firewall eingeben. Wenn in der Ausgabe die beabsichtigte Konfiguration nicht angezeigt wird, wiederholen Sie die Konfigurationsanweisungen in diesem Beispiel, um sie zu korrigieren.

Wenn Sie die Konfiguration des Geräts bereits durchgeführt haben, geben Sie commit sie im Konfigurationsmodus ein.

Überprüfung der Anwendungs-Firewall In einer SSL Proxy-fähigen Richtlinie

Zweck

Stellen Sie sicher, dass die Anwendung richtig konfiguriert ist, wenn der SSL-Proxy in einer Richtlinie aktiviert ist.

Aktion

Geben Sie im Betriebsmodus den Befehl show security policies ein.

Die folgende Ausgabe zeigt die Optionen für den show security flow session Befehl.

user@host> show security flow session ?

Possible completions:

<[Enter]> Execute this command

application Application protocol name

application-firewall Show application-firewall sessions

application-firewall-rule-set Show application firewall sessions matching rule-set name

brief Show brief output (default)

destination-port Destination port (1..65535)

destination-prefix Destination IP prefix or address

dynamic-application Dynamic application name

extensive Show detailed output

+ encrypted Show encrypted traffic

family Show session by family

idp Show idp sessions

interface Name of incoming or outgoing interface

nat Show sessions with network address translation

protocol IP protocol number

resource-manager Show sessions with resource manager

session-identifier Show session with specified session identifier

source-port Source port (1..65535)

source-prefix Source IP prefix or address

summary Show output summary

tunnel Show tunnel sessions

| Pipe through a command

Verwenden Sie den Befehl, um SSL-verschlüsselte UNBEKANNTE Sitzungen show security flow session application-firewall dynamic-application junos:SSL extensive anzuzeigen.

Verwenden Sie den Befehl, um alle HTTPS-Sitzungen show security flow session application-firewall dynamic-application junos:HTTP encrypted extensive anzuzeigen.