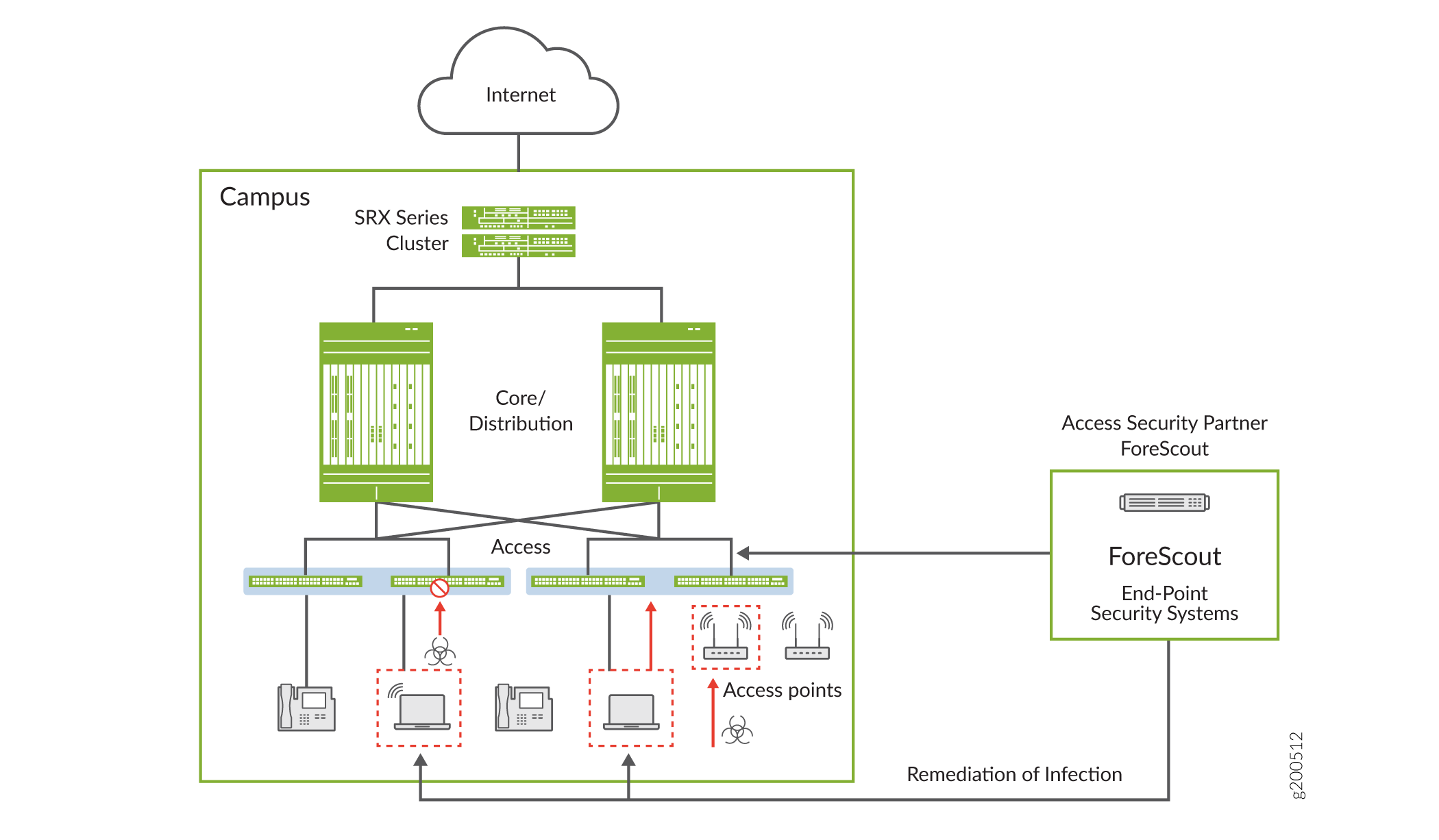

用例概述:使用 Forescout CounterACT 对受感染主机进行威胁修复

此用例为企业提供了分步的瞻博网络 Connected Security,以使用第三方设备 ForeScout CounterACT 修复受感染主机的威胁。ForeScout CounterACT 是一款无代理安全设备,可在网络端点和应用程序连接到您的网络时对其进行动态识别和评估。CounterACT 采用无代理方法并与 Juniper Connected Security 集成,以阻止或隔离瞻博网络设备、第三方交换机和无线接入控制器上受感染的主机,无论是否集成 802.1X 协议。

无需管理代理或以前的设备感知,CounterACT 使用主动和被动技术在端点连接到网络时发现和分类端点,包括:

BYOD(自带设备),例如智能手机、笔记本电脑、平板电脑和访客设备

非传统设备,如物联网设备、手持设备和传感器

未知和恶意端点;例如未经授权的端点、交换机、路由器和无线接入点

进行威胁补救

进行威胁补救

CounterACT 使用无代理可见性,根据组织定义的安全策略检查设备状况和合规性。然后,根据设备分类和状态,CounterACT 协调基于主机或网络的自动响应。

客户受益

此用例中的元素具有以下优点:

多层安全

您可以在访问、聚合、核心和外围获得分层的安全性、策略实施和控制,同时大幅提升您的网络安全状况并降低不合规风险和未经授权的访问。

无代理

设备分析、合规性、补救和访问控制不需要端点代理。CounterACT 检测和控制托管、非托管和物联网设备,从而大大简化了部署。

开放式互操作性

此用例中的元素基于行业标准协议,可实现与其他第三方解决方案的互操作性。CounterACT 可与各种交换机、路由器、VPN、防火墙和端点操作系统集成,无需更改或升级基础架构。

802.1X 和非 802.1X 身份验证

您可以使用 802.1X 身份验证或可靠的非 802.1X 方法将 CounterACT 与瞻博网络交换机一起部署。此用例提供了一种混合部署方法,允许您选择使用 802.1X 对传统设备进行身份验证,或使用非 802.1X 方法连接非传统设备。

全面的端点可见性和评估

CounterACT 可以非常详细、快速地检测网络,以识别、评估和监控网络端点和应用程序,并确定设备的操作系统、配置、软件、服务、补丁状态和安全代理的存在。CounterACT 可以快速阐明和评估网络上设备的状态和安全状况,从而自动对越来越多的 IoT 端点进行分类。

用例构建块

此用例有四个构建基块。

安全交换矩阵构建块

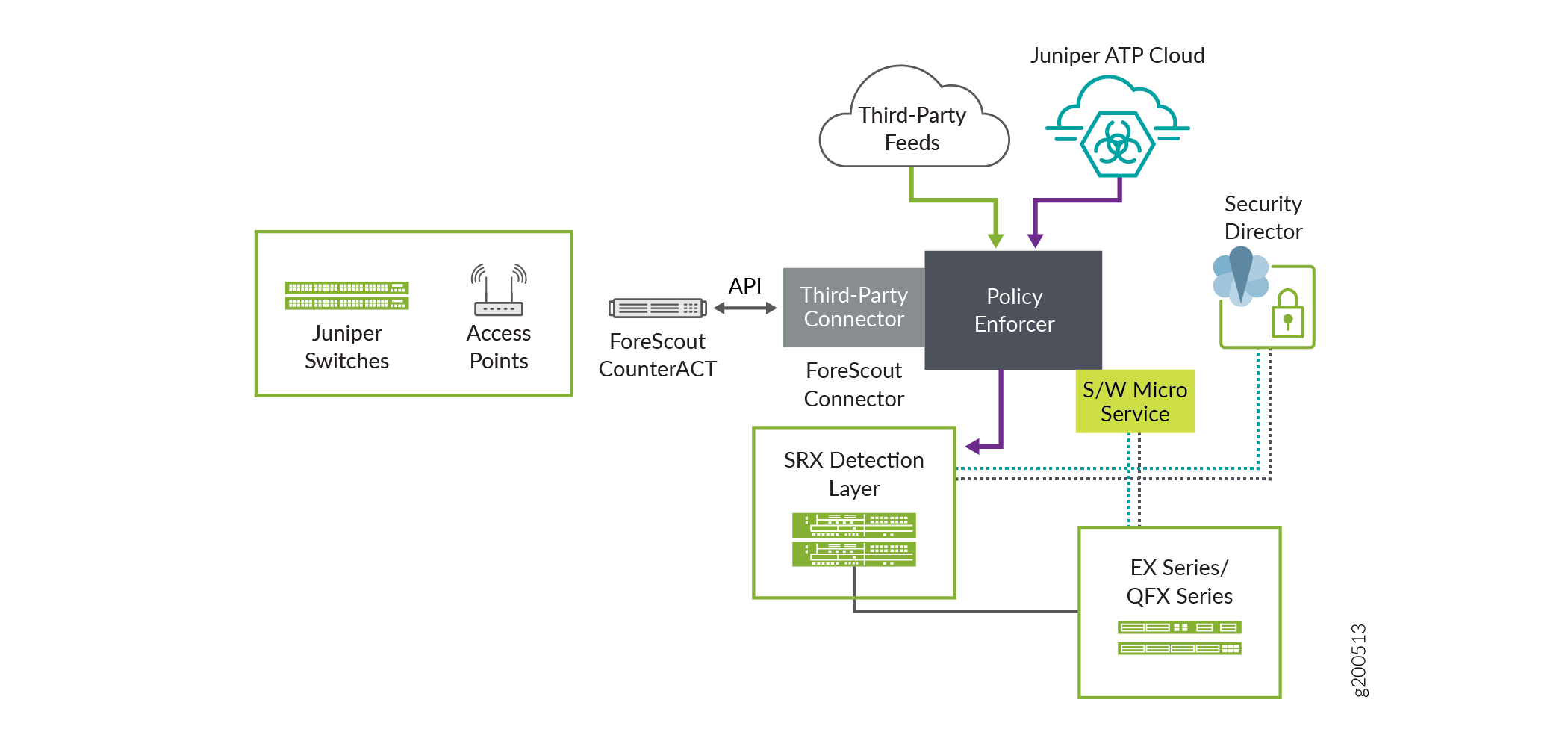

瞻博网络 SRX 系列防火墙可跨所有网络层和应用实施安全实施和深度检测。在此特定的 Juniper Connected Security 用例中,vSRX 系列设备部署为连接到 ATP 云的外围防火墙,用于提供反恶意软件服务。

ATP 云领域(管理)构建块

瞻博网络 ATP 云(与 SRX 系列防火墙集成并在策略实施器中注册)可识别不同级别的风险,并提供更准确的威胁防护。策略实施器根据瞻博网络的 ATP 云解决方案或自定义威胁源检测到的威胁编排威胁修复工作流,并在防火墙(尤其是 SRX 系列设备)以及 EX 系列和 QFX 系列交换机上实施这些策略。

威胁情报源构建基块

ATP 云源从多个源(包括第三方源)收集威胁情报,并将收集到的情报报告给策略实施器。然后,策略实施器使用 ATP 云收集和报告的信息来了解威胁并快速响应新的威胁情况。

策略实施器收集第三方源,然后根据配置的策略,实施点可以响应并采取措施来阻止和隔离这些威胁。

实施构建基块

在使用 Security Director 的 SRX 系列防火墙上:

ATP 策略从 Security Director 推送到 SRX 系列防火墙。

SRX 系列防火墙从策略实施器中提取受感染的主机源。策略实施器根据瞻博网络 ATP 云解决方案或自定义威胁源检测到的威胁自动编排威胁修复工作流,并在 SRX 系列防火墙和 EX 系列/QFX 系列交换机上实施这些策略。受感染的主机受到跟踪并阻止威胁的进展。

在 EX 系列和 QFX 系列交换机上:

EX 系列和 QFX 系列交换机在接入、聚合、核心和外围提供分层策略实施和控制。在 Juniper Connected Security 中,客户端和端点通过端点保护软件连接到 EX 系列和 QFX 系列交换机。这种多层方法可在多个层面上降低风险和不合规情况,同时提高网络的安全性。

策略实施器通过受感染主机的 IP 和 MAC 地址识别受感染主机,即使主机移动到网络上的其他交换机或接入点,也可以跟踪并继续阻止主机。

在交换机上提交 MAC F/W 过滤器以进行强制实施。

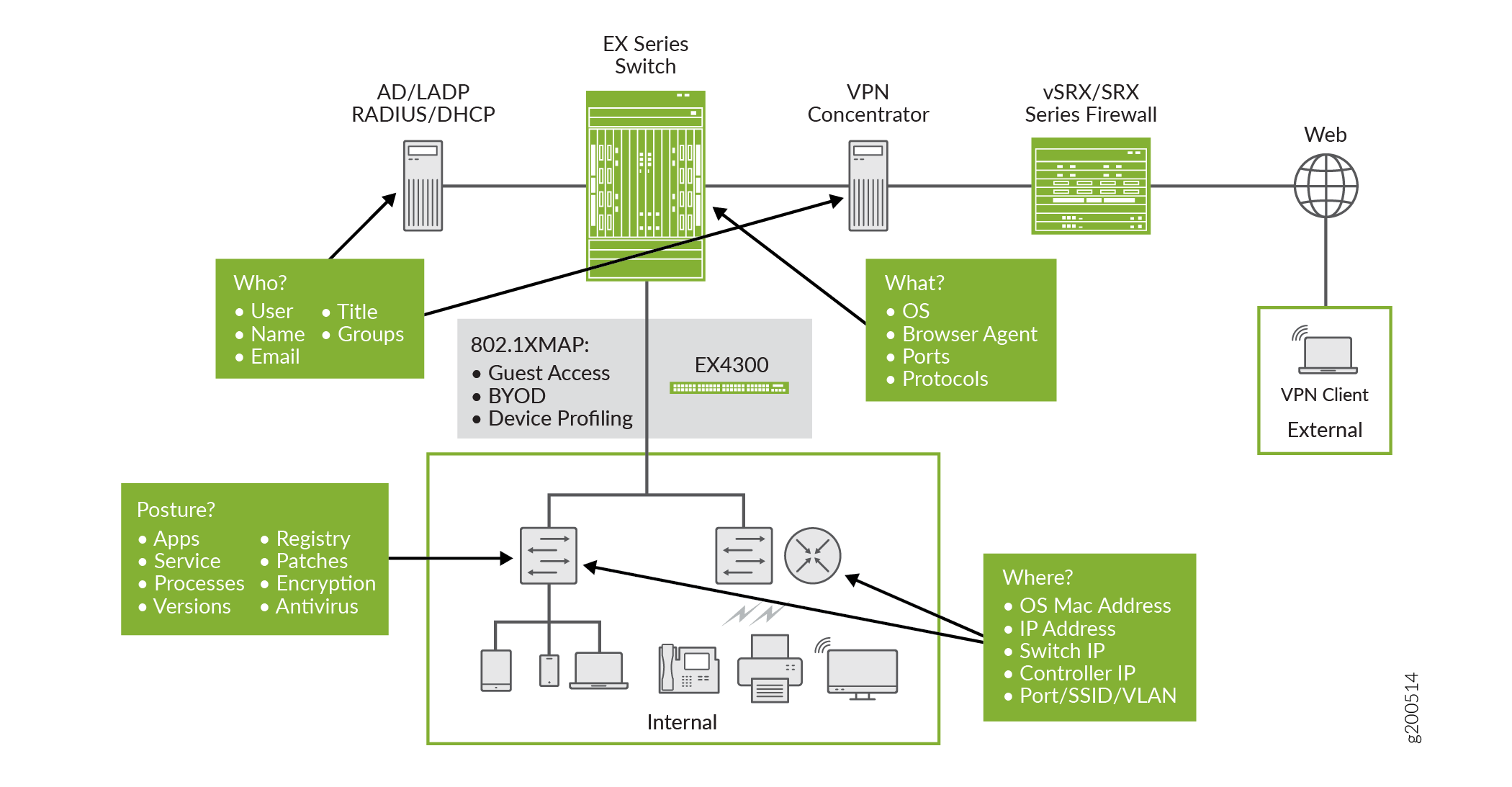

ForeScout CounterACT 是一款无代理安全设备,可在网络端点和应用程序连接到您的网络时对其进行动态识别(发现)和评估。在瞻博网络 Connected Security 中,CounterACT 使用 SNMP、CLI 和 IETF 网络配置 (NETCONF) 协议等标准协议,对设备合规性状况进行分类和评估,然后在 EX 系列和 QFX 系列交换机上应用自动策略操作。CounterACT 还提供对 HTTP 和 DHCP 请求的连续设备监控。此外,CounterACT 利用 RADIUS CoA 在 802.1X 环境中实施自动化操作。

端点可见性和访问控制的工作流程

当 CounterACT 检测到未知、恶意或不合规的设备时,它会通过与 EX 系列交换机和无线控制器的集成来协调即时响应。

表1 总结了这些答复。

连接类型 |

连接状态 |

Juniper Connected Security 消息 |

反 ACT 行动 |

有线 |

非 Dot1x |

块 |

应用 VACL |

检疫 |

隔离 VLAN |

||

点1x |

块 |

802.1x 授权 — 拒绝 |

|

检疫 |

802.1x 授权 — 指定 VLAN |

||

无线 |

非 Dot1x |

块 |

WLAN 块 |

检疫 |

WLAN 角色 |

||

点1x |

块 |

802.1x 授权 — 拒绝 |

|

检疫 |

802.1x 授权 - 属性值 |

CounterACT 通过将 NETCONF 文件推送到瞻博网络 EX 和 QFX 交换机来应对这些威胁。 图 3 显示了响应过程的流程图。

CounterACT 根据端点分类、所有权和状态,将 NETCONF 配置文件推送到交换机,以执行以下操作之一:

阻止交换机端口并拒绝所有网络访问。

将设备分配到源访问受限的隔离 VLAN。

将 ACL 应用于接口以限制访问。

通过 RADIUS CoA 降级受感染的主机权限。

设备检测和分析

瞻博网络和 ForeScout CounterACT 联合解决方案可执行以下操作进行设备检测和分析:

标识已连接设备的类型,例如打印机、IP 电话、平板电脑、Windows、iOS 设备等。

根据用户身份或角色、设备类型、位置、所有权和安全合规性状态分配网络访问权限。

企业无需手动维护已知设备 MAC IP 地址和设备类型映射的列表。

支持根据连接的设备类型动态调配端口。

无代理端点合规性

瞻博网络和 ForeScout CounterACT 联合解决方案为无代理端点合规性提供以下优势:

对防病毒软件、操作系统补丁、个人防火墙、对等即时消息 (P2P-IM)、磁盘加密等项目执行精细的合规性检查,并可选择修复任何不合规问题。

在企业 Windows、MAC 和 Linux 端点上强制实施合规性,无需安装代理。

应用主机和网络操作,例如通知用户和管理员、移动到补救 VLAN、推送限制性 ACL 等。

访客访问和 BYOD

瞻博网络和 ForeScout CounterACT 联合解决方案为访客接入和 BYOD 提供以下功能:

为所有个人拥有的设备提供一致的有线和无线体验。

通过强制门户将用户重定向到网页,以提供有关如何进行身份验证或注册的说明。

为用户提供可接受的用户策略 (AUP),他们必须同意该策略才能获得受限的来宾访问权限。

使访客用户能够使用预先分配的访客访问凭据登录,或可以轻松地自行注册。

使使用非公司设备的员工无需对其端点进行身份验证和自动配置。自动配置设备后,这些员工拥有的设备将在公司网络上持续监控,以确保符合安全策略。