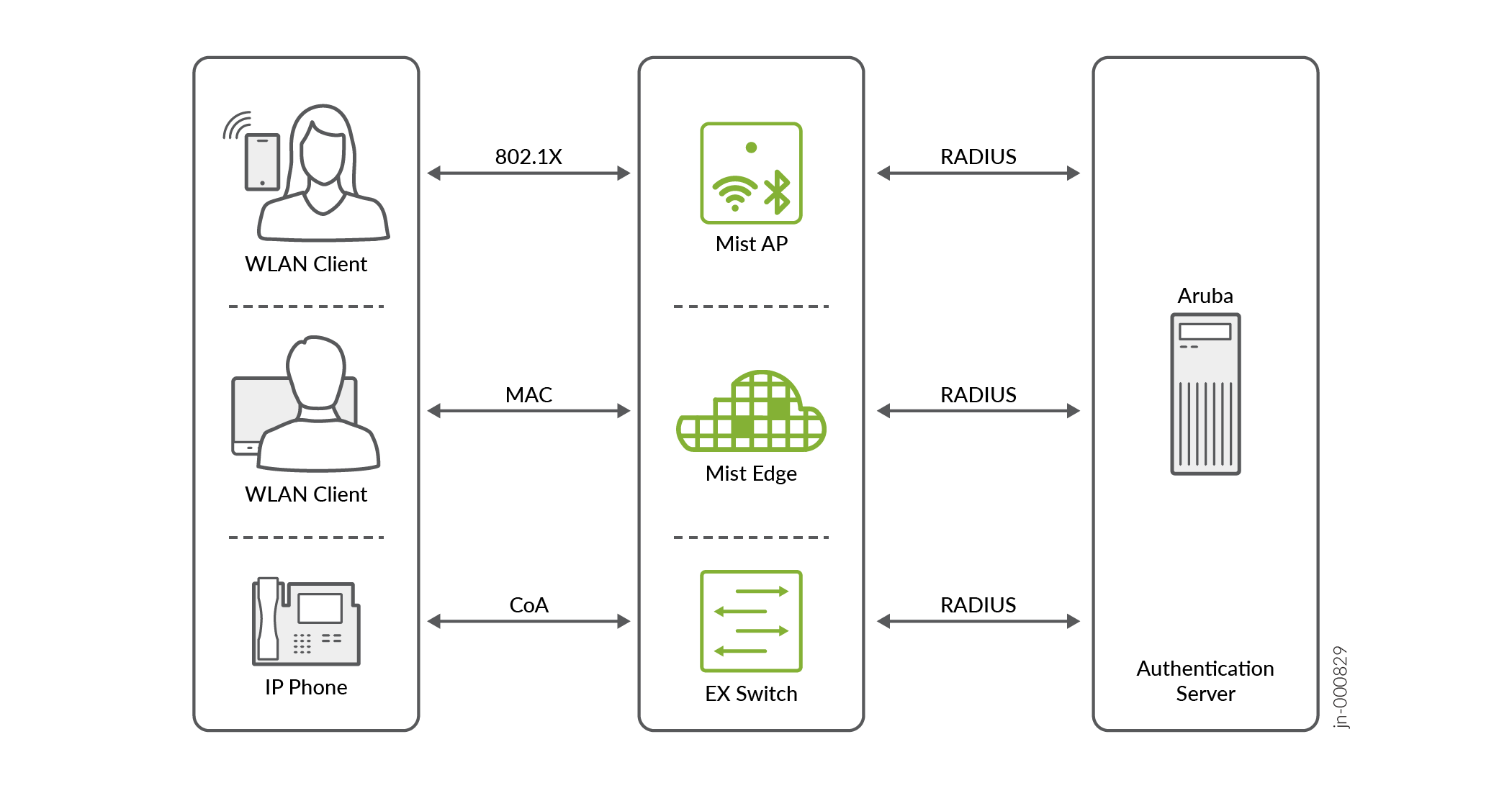

将瞻博网络 Mist™ 与 Aruba ClearPass Guest 集成,增强访问控制

请按照以下过程将瞻博网络 Mist™ 与 Aruba ClearPass Guest 集成,™以实现安全的用户身份验证。

瞻博网络 Mist™ 可以与 Aruba ClearPass Guest 等网络访问管理平台无缝集成,为网络上的访客用户利用广泛的访问控制自定义选项。

有关 Aruba 产品的信息,请转至 Aruba 支持站点上的资源,例如 关于 ClearPass Guest。

要将瞻博网络 Mist™ 与 Aruba ClearPass 集成,请执行以下步骤:

- 转到 Aruba ClearPass Policy Manager 的管理控制台,然后为 Mist 接入点 (AP) 创建授权变更 (CoA) 配置文件。

注意:

有关帮助,请参阅 Aruba 支持站点上的 配置实施配置文件 。

- 找到 [Cisco – Reauthenticate-Session] 配置文件,选择它,然后复制它。

- 编辑该配置文件的新副本。将其重命名为 [Mist - Reauthenticate-Session]。

- 为 Mist CoA 配置文件配置以下属性:

表 1:表 1: 类型

姓名

value

半径:IETF

呼叫站 ID

%{Radius:IETF:Calling-Station:Id}

Radius:Cisco

Cisco-AVPair

subscriber:command=reauthenticate

半径:IETF

NAS-IP 地址

%{radius:IETF:NAS-IP 地址}

半径:IETF

事件时间戳

%{授权:[时间来源]:Now}

- 通过复制默认的自助注册网页模板,在 ClearPass 访客管理器上创建访客注册页面。如需帮助,请转至 Aruba 支持网站上的资源,如访问自助注册自定义表单。

- 对于自注册实例,选择“启用自注册”,然后保存更改。

- 启用赞助者确认,因为您正在启用赞助访客工作流。

- 配置登录延迟,以便 ClearPass 有时间将 CoA 发送回 Mist 接入点,并重新授权新注册的访客客户端。将登录延迟设置为 10 秒(任何更低的延迟都可能导致与 ClearPass 的行为不一致)。然后保存更改。如需帮助,请转至 Aruba 支持网站上的资源,如编辑自助注册页面。

- 按 以下步骤配置 NAS 供应商设置:

-

启用 — 启用访客登录到网络访问服务器

-

默认 URL - 输入 http://www.mist.com。

-

覆盖目标 (Override Destination) - 为所有客户端选择强制默认目标。

如需帮助,请转至 Aruba 支持网站上的资源,如 编辑和启用 NAS 登录属性。 -

- 使用 MAC 缓存创建访客访问配置,然后在选项卡中移动以配置设置,如下所示:

-

名称前缀 - Mist

-

无线 SSID — 访客访问

-

控制器 IP 地址 — 添加 Mist 接入点的管理 IP 子网,以允许它们通过 RADIUS 与 ClearPass 通信。

-

根据需要为每种类型的来宾设置默认过期时间。

-

选择“基于 ID 的筛选器”并提供来宾角色名称。

如需帮助

-

- 选择“添加服务”,然后你将看到添加了新服务。

- 编辑现有的实施配置文件和策略,以便集成 Mist 接入点。如需帮助,请转至 Aruba 支持网站上的资源,如修改现有实施配置文件。

- 编辑默认 Mist 强制门户配置文件,然后从属性选项卡中:

-

删除现有的 Filter-id 属性。

-

添加新的 url-redirect 属性,让接入点知道需要将客户端重定向到哪里。配置值时请遵循以下语法:

url-redirect=https:///guest/.php?&mac=%{Connection:Client-Mac-Address-Colon} -

保存更改。

此外,编辑 Mist 访客设备配置文件并删除在向导期间预先创建的最后一个属性:

-

- 编辑 Mist 访客设备配置文件并删除自动创建的最后一个属性。

- 前往“实施策略”并编辑 Mist MAC 身份验证实施策略,以便为任何未知/未注册的客户端发送重定向 URL:

-

在 Enforcement 选项卡中,选择 Mist 强制门户配置文件作为默认配置文件。

-

保存更改。

-

- 编辑默认 Mist 强制门户配置文件,然后从属性选项卡中:

- 创建新的实施策略,以通过 ClearPass 托管的强制门户处理访客用户身份验证。如需帮助,请转至 Aruba 支持网站上的资源,如配置实施策略。

- 将“实施类型”设置为“WEBAUTH”。

- 将 默认配置文件设置为 [RADIUS_CoA] [Mist – 重新验证会话]。

- 单击下一步,然后创建规则以在用户被认证为访客后缓存客户端 MAC。选择在访客管理器设置中指定的持续时间。

- 保存更改。

- 创建新的 WebAuth 服务。如需帮助,请访问 Aruba 支持网站上的资源,如添加服务。

- 在“服务”选项卡中,配置以下内容:

-

类型 — 选择 Web 身份验证。

-

更多选项 - 选择 授权。

-

在名称中包含“Mist”的访客页面上添加另一个要匹配的条件。

-

单击 下一步。

-

- 在“身份验证”选项卡中:

-

选择 [访客用户存储库] 作为您的身份验证源。

-

单击 下一步。

-

- 在“授权”选项卡中:

-

添加 [端点存储库] 和 [时间源] 作为额外的授权源。

-

单击 下一步。

-

- 在“角色”选项卡中:

-

选择角色映射策略“使用 MAC 缓存角色映射的 Mist 用户身份验证”。

-

单击 下一步。

-

- 在“实施”选项卡中:

-

选择您在上一步中创建的实施策略。

-

点击 保存。

-

- 在“服务”选项卡中,配置以下内容:

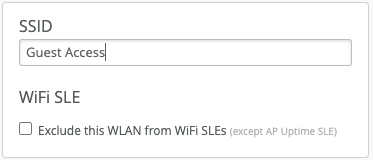

- 在瞻博网络 Mist 门户中,导航至 WLAN 或创建一个新 WLAN。

注意:

有关帮助,请参阅配置 WLAN 模板或添加 WLAN。

- 输入您在 ClearPlass 中配置的同一 SSID。

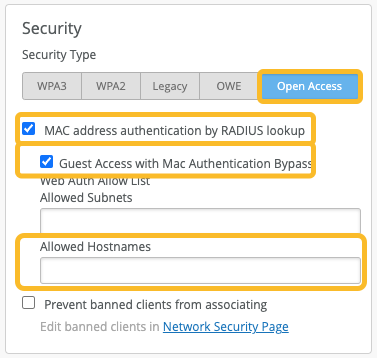

- 在“安全性”部分中:

-

选择 “开放访问”。

注意:如果未看到 “开放获取”选项,请禁用 6 GHz 和 Wi-Fi 7 安全性。-

通过 RADIUS 查找选择 MAC 地址身份验证。

-

选择 “通过 Mac 身份验证旁路访问访客”。

在 “允许的主机名 ”字段中,输入访客用户将重定向到的 ClearPass 服务器的 FQDN。此外,还添加在对用户进行身份验证之前需要允许的任何其他 FQDN。

-

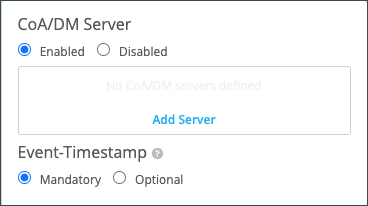

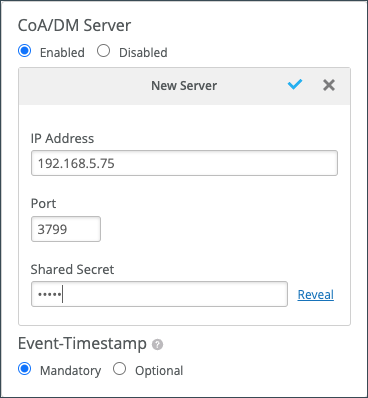

- 在“CoA/DM 服务器”部分中,选择“已启用”,单击“添加服务器”,输入 ClearPass 服务器的 IP 地址、端口和共享密钥,然后单击复选标记以保存更改。

- 保存 WLAN 设置。

注意:

如果 WLAN 在 WLAN 模板中,请确保已将模板应用到所需站点。

- 查看 Aruba ClearPass 策略管理器中的 Access Tracker,验证集成是否成功。如需帮助,请访问 Aruba 支持网站上的资源,如 实时监控:访问跟踪器。