将 Okta 整合为身份提供商

请按照以下步骤完成先决条件,在 Okta 中配置您的证书应用,并将您的身份提供商添加到您的瞻博网络 Mist 组织。

您可以通过瞻博网络 Mist 仪表盘使用 Okta Workforce Identity Cloud,对尝试访问网络的最终用户进行身份验证。瞻博网络 Mist Access Assurance 使用 Okta 作为身份提供商 (IdP),执行各种身份验证任务。

- 对于基于证书的 (EAP-TTLS) 身份验证,Okta:

- 执行委派身份验证,即使用 OAuth 检查用户名和密码。

- 检索用户组成员身份信息,以支持基于此用户身份的身份验证策略。

- 获取用户帐号的状态(有效或已暂停)

- 对于基于证书(EAP-TLS 或 EAP-TTLS)的授权,Okta:

- 检索用户组成员身份信息,以支持基于此用户身份的身份验证策略

- 获取用户帐号的状态(有效或已暂停)

先决条件

-

创建 Okta 订阅并获取您的租户 ID。在创建订阅期间,您可以指定用于创建 URL 以访问 Okta 仪表板的租户。您可以在 Okta 仪表板的右上角找到您的租户 ID。租户 ID 不得包含 okta.com。

注意:您的 Okta 登录 URL 格式如下:

https://{your-okta-account-id}-admin.okta.com/admin/getting-started。替换

{your-okta-account-id}为您的 Okta 租户 ID。 - 您必须拥有瞻博网络 Mist 门户的超级用户权限。

OKTA 资源所有者密码凭据应用集成

注意:

第三方应用程序的屏幕截图在发布时是正确的。我们无法知道屏幕截图在未来任何时间何时或是否准确。请参阅第三方网站,了解有关这些屏幕或所涉及工作流程的更改的指导。

现在,前往瞻博网络 Mist 云门户,开始将 Okta 集成为 IdP。

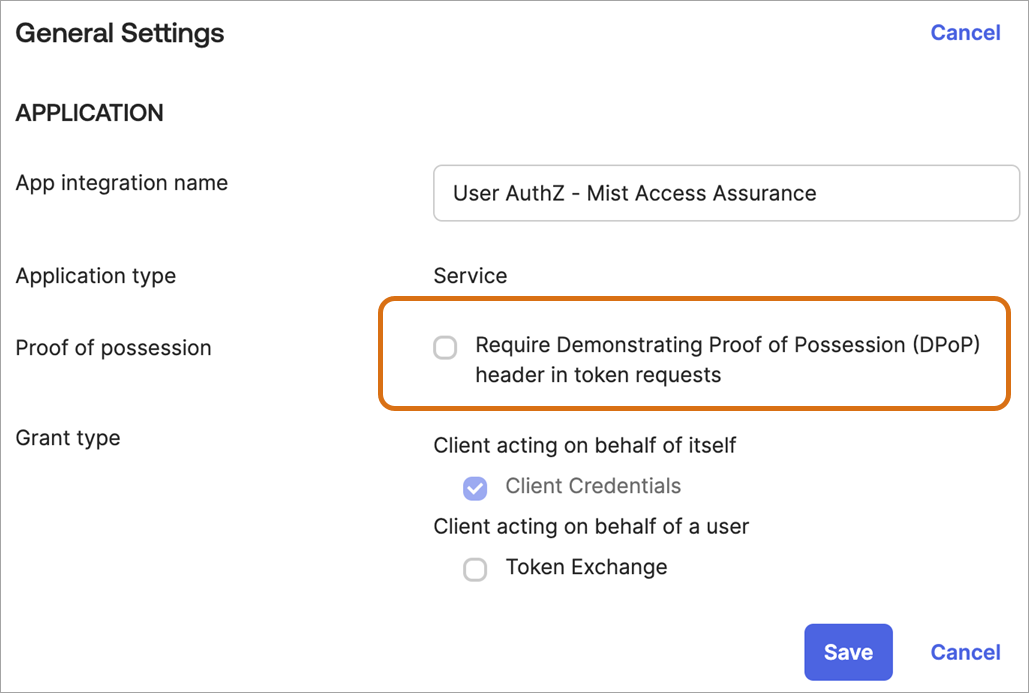

Okta 客户端凭证应用集成

瞻博网络 Mist 仪表板上的配置

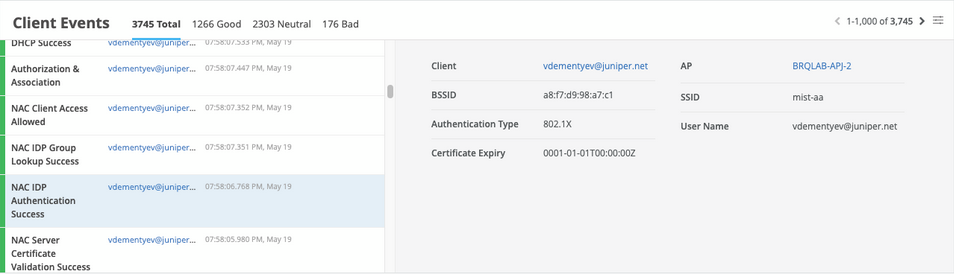

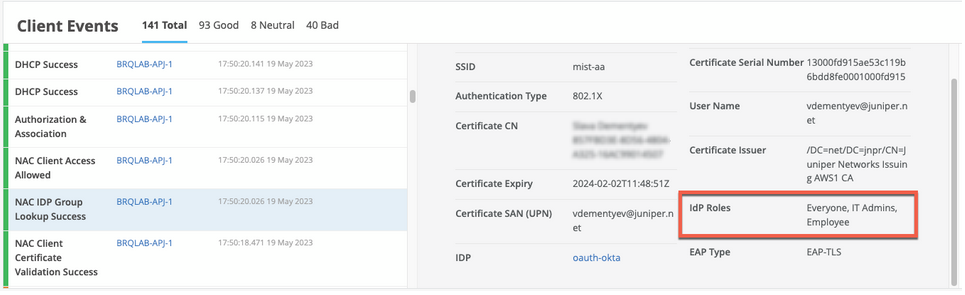

在瞻博网络Mist门户中,转到 监控 > 见解 > 客户端事件。

当用户通过 Okta 使用 EAP-TLS 进行身份验证时,您可以看到名为 NAC IDP 组查找成功的 事件,如下所示:

如果是 EAP-TTLS 身份验证,您可以看到 NAC IDP 身份验证成功 事件。此事件指示 Azure AD 已验证用户凭据。您还可以查看获取用户组成员资格的 NAC IDP 组查找成功 事件。